Inleiding

Dit document beschrijft de nieuwe Identity Services Engine (ISE) Passive Identity Connector (ISE-PIC)-agent die in de ISE 3.0-versie is geïntroduceerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco-beheer van identiteitsservices

- MS-RPC, WMI-protocollen

- Active Directory-beheer

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Services Engine versie 3.0 en hoger

- Microsoft Windows Server 2016-standaard

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit artikel beschrijft ook de voordelen van ISE-PIC Agent en de configuratie van deze agent op de ISE. ISE Passive Identity Agent is een integraal onderdeel geworden van de oplossing Identity Firewall die ook gebruik maakt van Cisco FirePower Management Center.

Noodzaak van een nieuw protocol

De functie Passive Identity (Passive ID) van ISE stimuleert een aantal belangrijke gebruikscases waaronder Identity-Based Firewall, EasyConnect, enzovoort. Deze functie is afhankelijk van de mogelijkheid om gebruikers te controleren die zich aanmelden bij Active Directory Domain Controllers en hun gebruikersnaam en IP-adressen te leren. Het huidige hoofdprotocol dat wordt gebruikt om de domeincontrollers te bewaken, is WMI. Het is echter moeilijk/invasief om te configureren, heeft een invloed op de prestaties van zowel clients als servers en heeft soms een extreem grote latentie bij het zien van logon-gebeurtenissen in geschaalde implementaties. Na grondig onderzoek en alternatieve manieren om de informatie te krijgen die nodig is voor Passive Identity Services, werd besloten tot een alternatief protocol - bekend als de Eventing API (EVT), die efficiënter is in het behandelen van deze gebruikscase. Het wordt soms ook wel MS-EVEN6 genoemd, ook bekend als Event Remote Protocol, wat het onderliggende RPC-gebaseerde on-the-wire protocol is.

Voordelen met het gebruik van MS-EVEN6

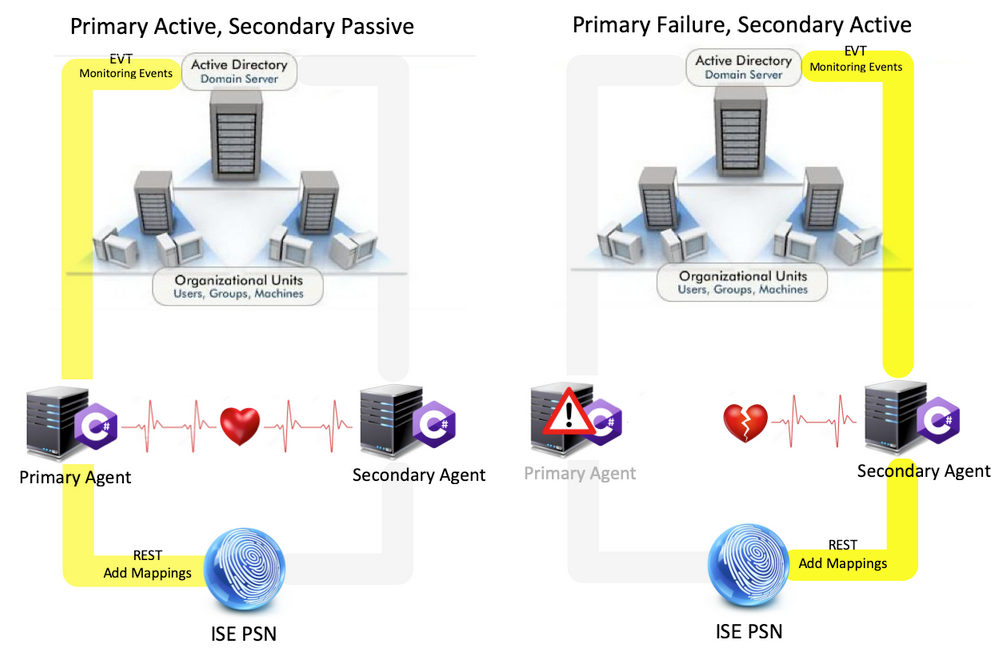

Hoge beschikbaarheid

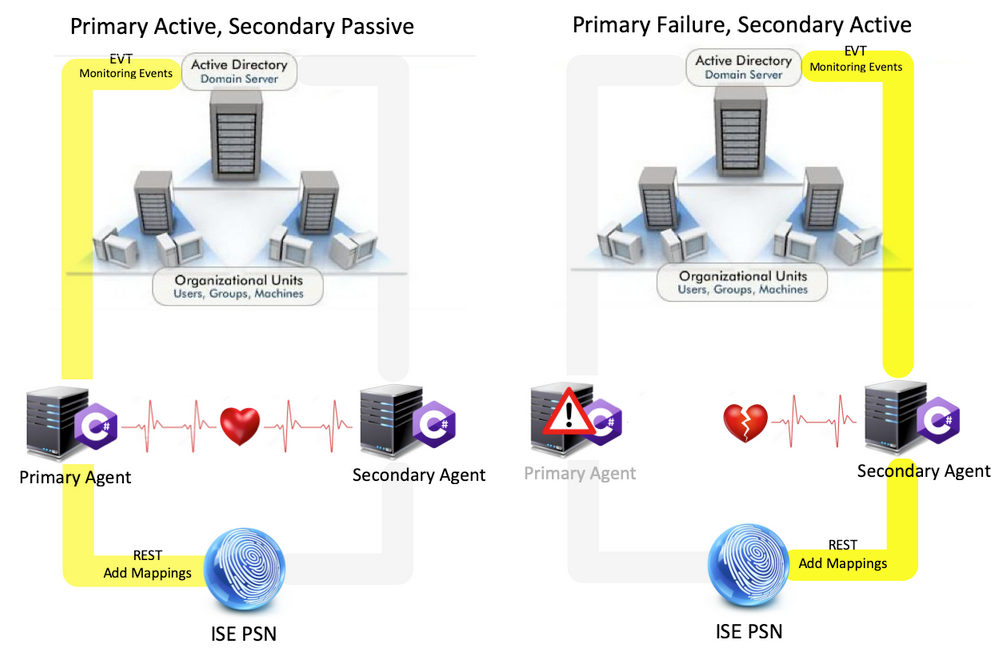

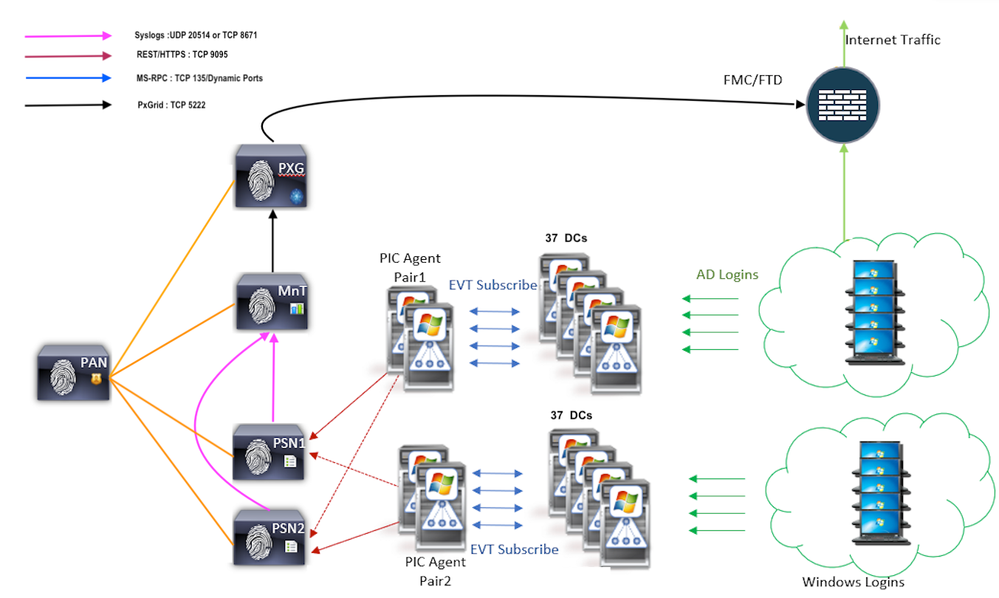

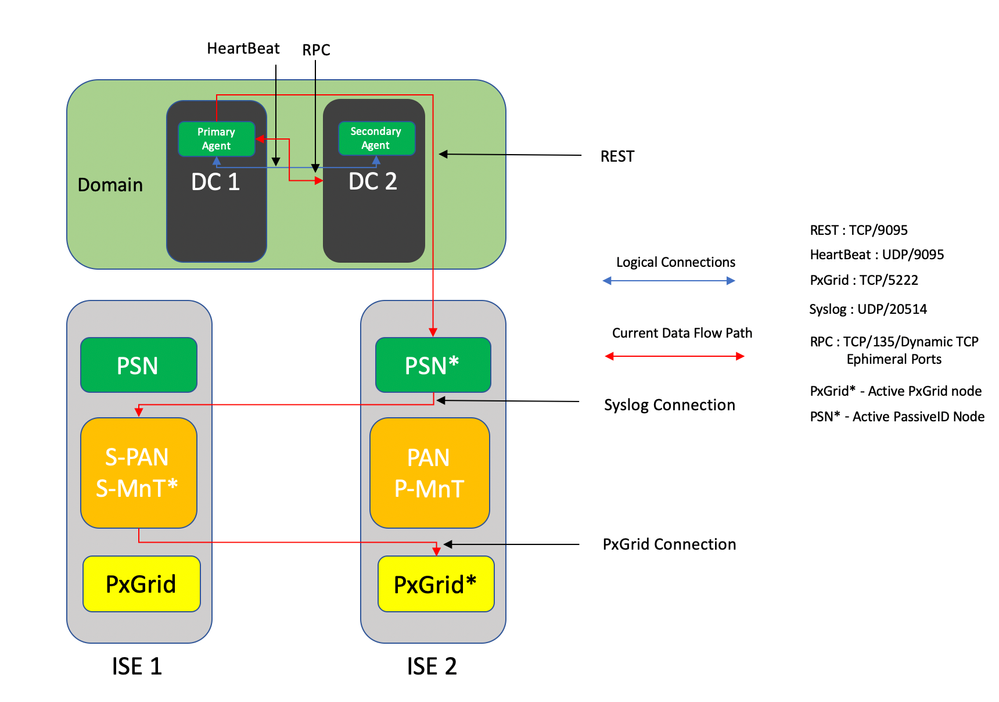

De originele agent had geen High Availability (HA)-optie, en als het nodig is om onderhoud uit te voeren op de server waar de agent liep of een stroomstoring had, zouden logon-gebeurtenissen worden gemist en functies zoals Identity-based Firewall zouden een verlies van gegevens zien tijdens deze periode. Dit was een van de belangrijkste bedenkingen bij het gebruik van ISE PIC Agent voorafgaand aan deze release. Vanaf deze release kunnen agents werken in hoge beschikbaarheid. ISE gebruikt UDP-poort 9095 om hartslagen tussen de agents te ruilen om hoge beschikbaarheid te waarborgen. Er kunnen meerdere HA-paren van agents worden geconfigureerd om verschillende domeincontrollers te monitoren.

Schaalbaarheid

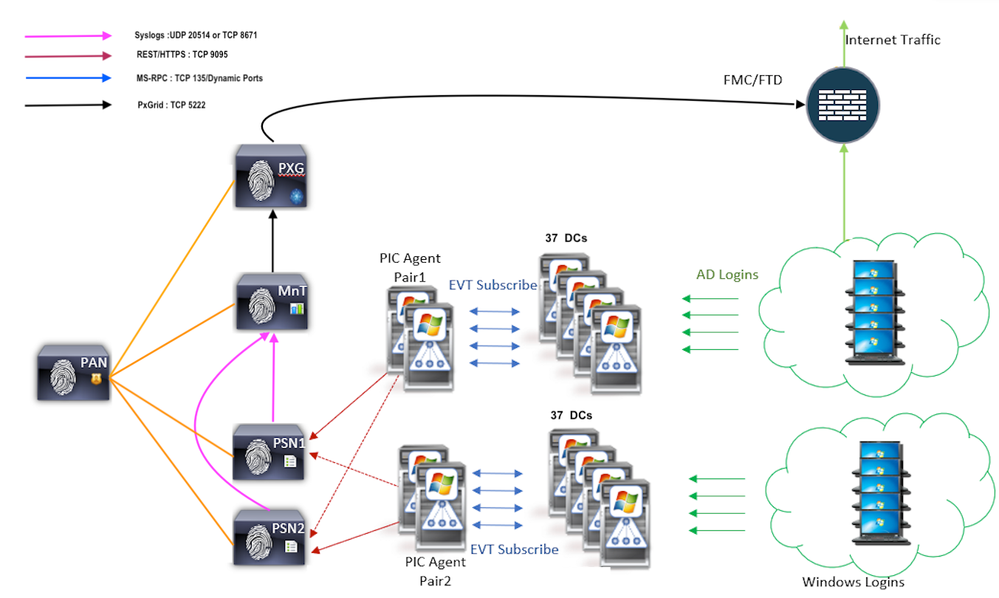

De nieuwe agent biedt betere ondersteuning met verhoogde schaalnummers voor een ondersteund aantal domeincontrollers en het aantal gebeurtenissen dat het kan verwerken. Hier zijn de schaalnummers die zijn getest :

- Maximumaantal domeincontrollers gemonitord (met 2 paren agenten): 74

- Maximum aantal geteste toewijzingen/gebeurtenissen: 292.000 (3950 gebeurtenissen per DC)

- Maximum aantal geteste TPS: 500

Schaal test setup-architectuur

Historic Events Query

In het geval van failover, of in het geval dat voor de PIC-Agent opnieuw wordt gestart, om ervoor te zorgen dat er geen gegevens verloren gaan, worden gebeurtenissen die in het verleden voor een bepaalde tijd zijn gegenereerd, opgevraagd en opnieuw naar de PSN-knooppunten verzonden. Standaard wordt 60 seconden van eerdere gebeurtenissen vanaf het begin van de service door de ISE gevraagd om het verlies van gegevens tijdens het serviceverlies te negeren.

Minder verwerkingsoverheadkosten

In tegenstelling tot WMI, die CPU-intensief is onder grote schaal of zware belasting, verbruikt EVT niet zoveel bronnen als WMI. De schaaltests toonden aan dat de prestaties van de zoekopdrachten met het gebruik van EVT sterk verbeterd waren.

Configureren

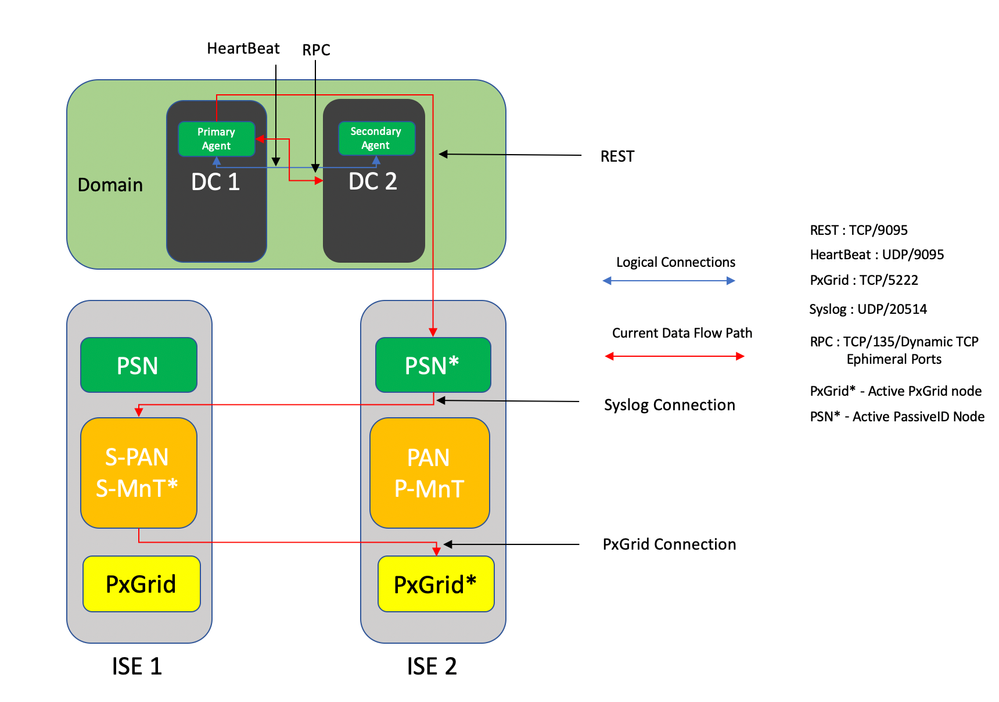

Connectiviteitsdiagram

Configuraties

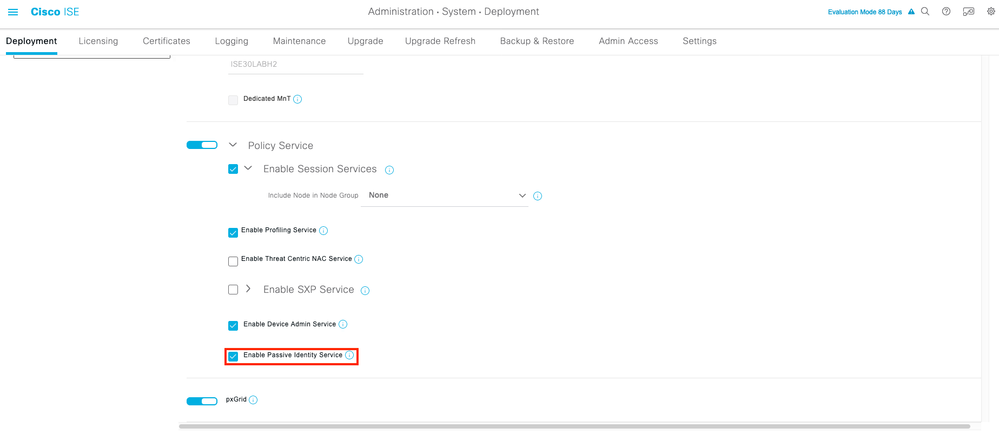

Configureer ISE voor Passive ID Agent

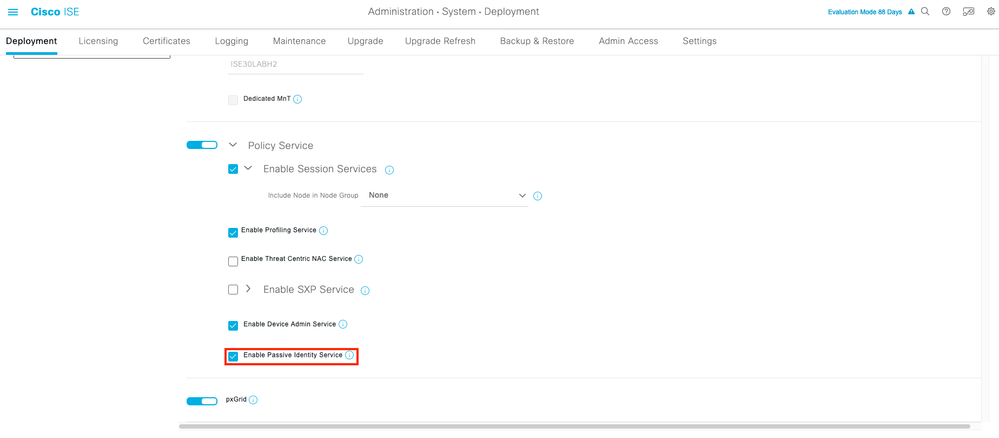

Om PassiveID-services te kunnen configureren moet u de Passive Identity Services op minimaal één Policy Service Node (PSN) ingeschakeld hebben. Er kunnen maximaal twee knooppunten worden gebruikt voor passieve identiteitsservices die in de Active/Standby-modus werken. ISE moet ook worden aangesloten bij een Active Directory-domein en alleen de domeincontrollers die aanwezig zijn in dat domein kunnen worden gecontroleerd door Agenten die op de ISE zijn geconfigureerd. Raadpleeg de integratiegids van de Active Directory om deel te nemen aan een Active Directory-domein.

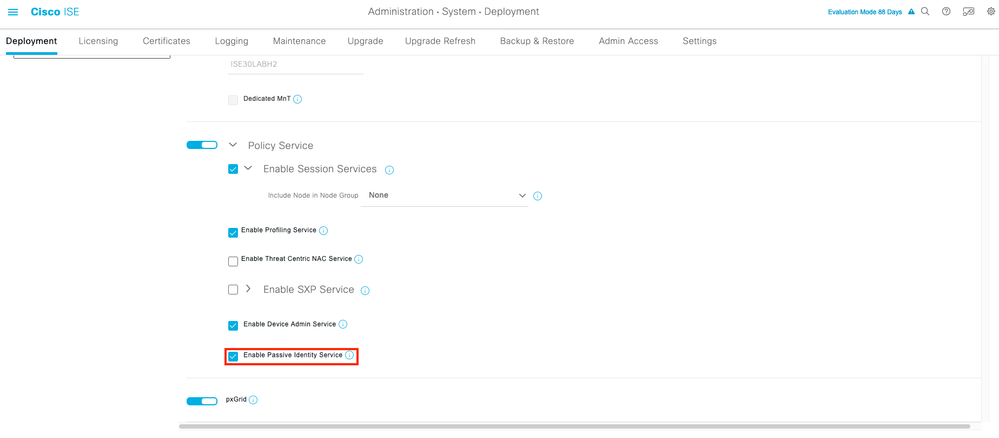

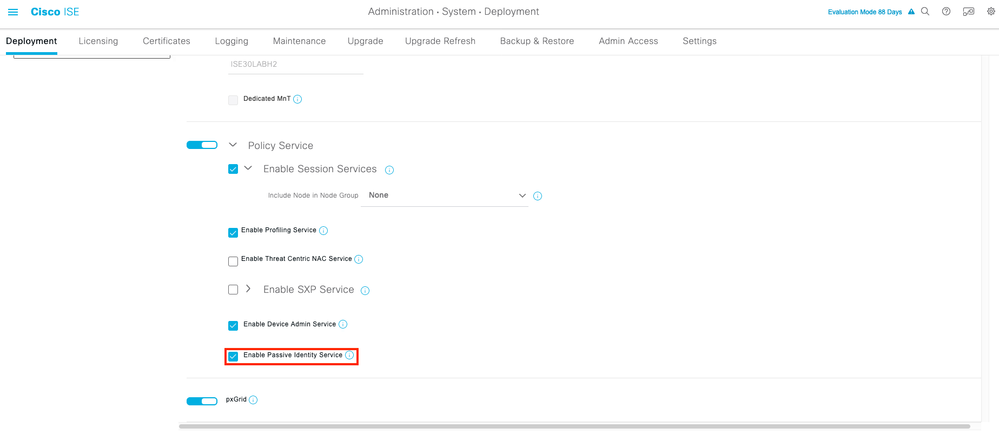

Navigeren naar Beheer > Systeem > Implementatie > [Kies een PSN] > Bewerken om passieve identiteitsservices mogelijk te maken, zoals hier wordt getoond:

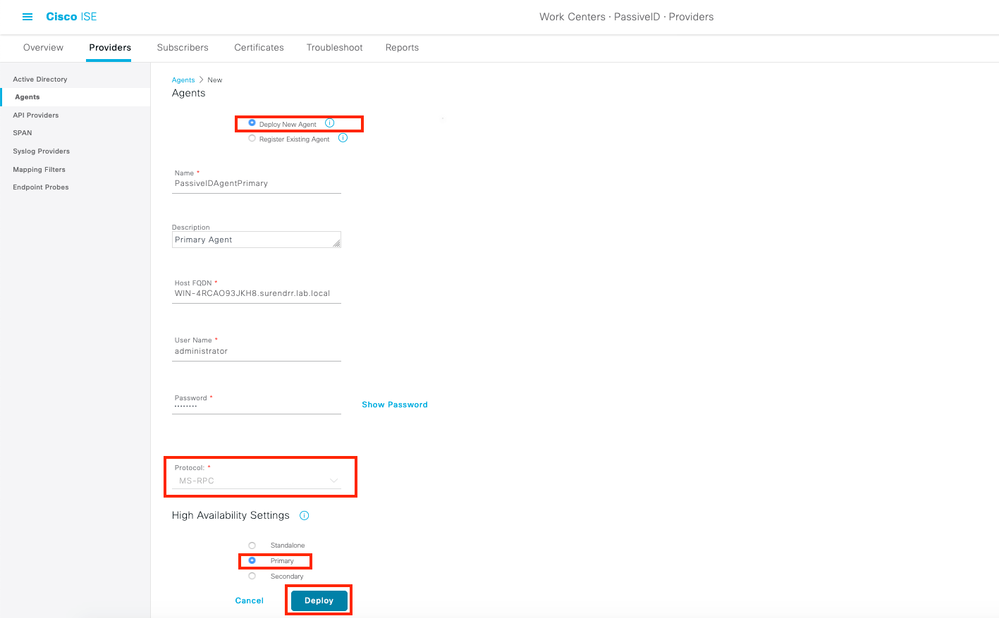

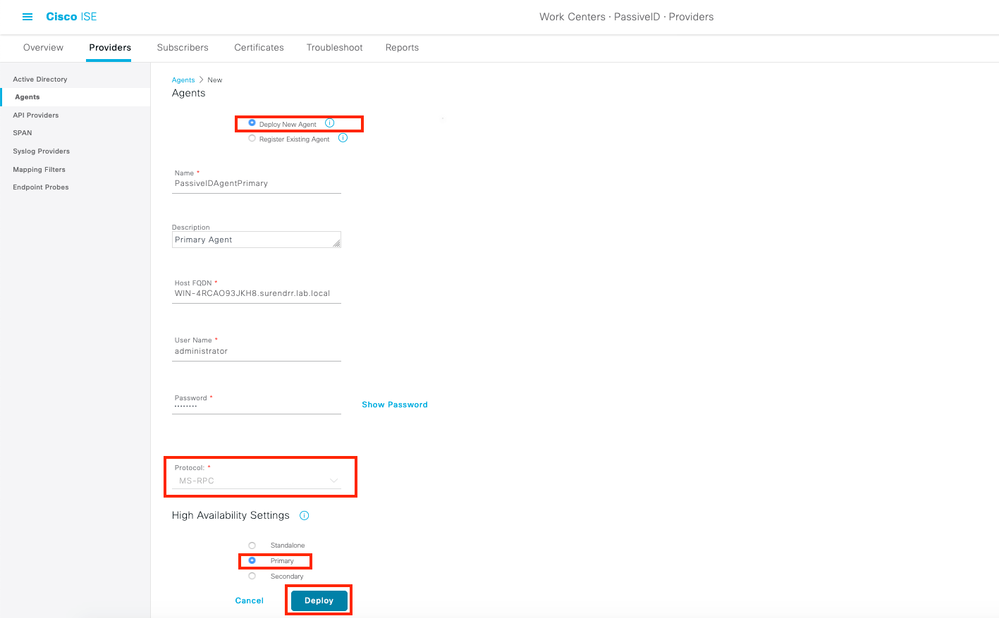

Navigeren naar werkcentra > PassiveID > Providers > Agents > Add om een nieuwe Agent te implementeren zoals hier getoond:

Opmerking: Als de agent door ISE op de Domain Controller-controller moet worden geïnstalleerd, moet de account die hier wordt gebruikt voldoende rechten hebben om een programma te installeren en uit te voeren op de server die in het veld Host Fully Qualified Domain Name (FQDN) wordt vermeld. De Host FQDN kan hier die van een lidserver zijn in plaats van een domeincontroller.

2. Als een agent al handmatig is geïnstalleerd, of van een eerdere implementatie van de ISE, met MSRPC, zijn de vereiste machtigingen en configuraties aan de Active Directory- of Windows-kant minder dan WMI, het andere protocol (en het enige dat beschikbaar was vóór 3.0) gebruikt door PIC-agents. De gebruikersaccount die in dit geval wordt gebruikt, kan een reguliere domeinaccount zijn die deel uitmaakt van de groep Event Log Readers. Kies Registreer Bestaande Agent en gebruik deze accountgegevens om de agent te registreren die handmatig op de domeincontrollers is geïnstalleerd.

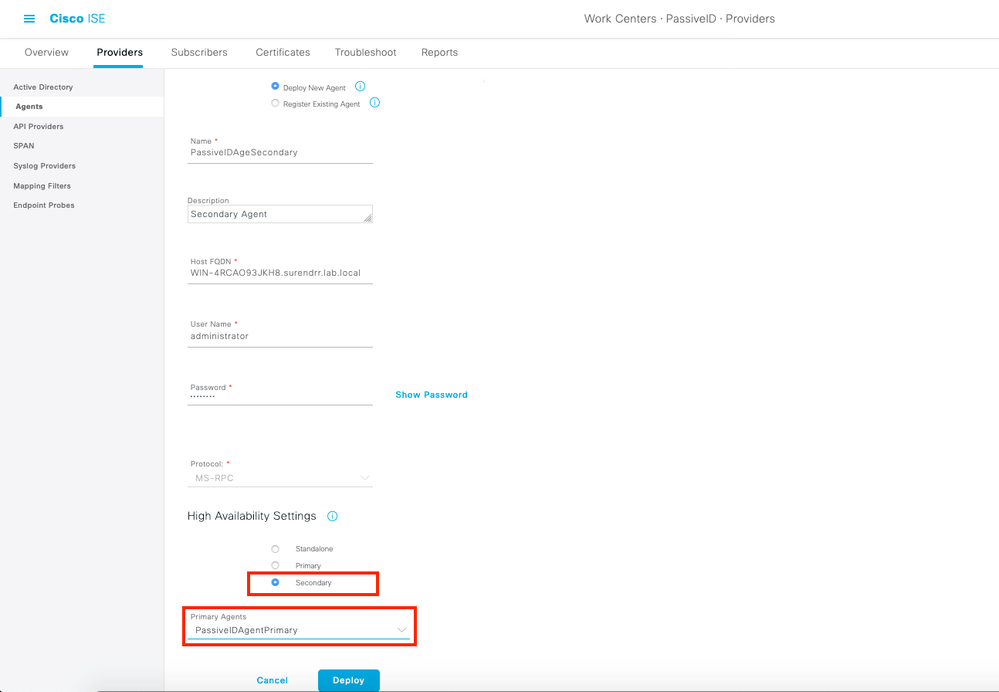

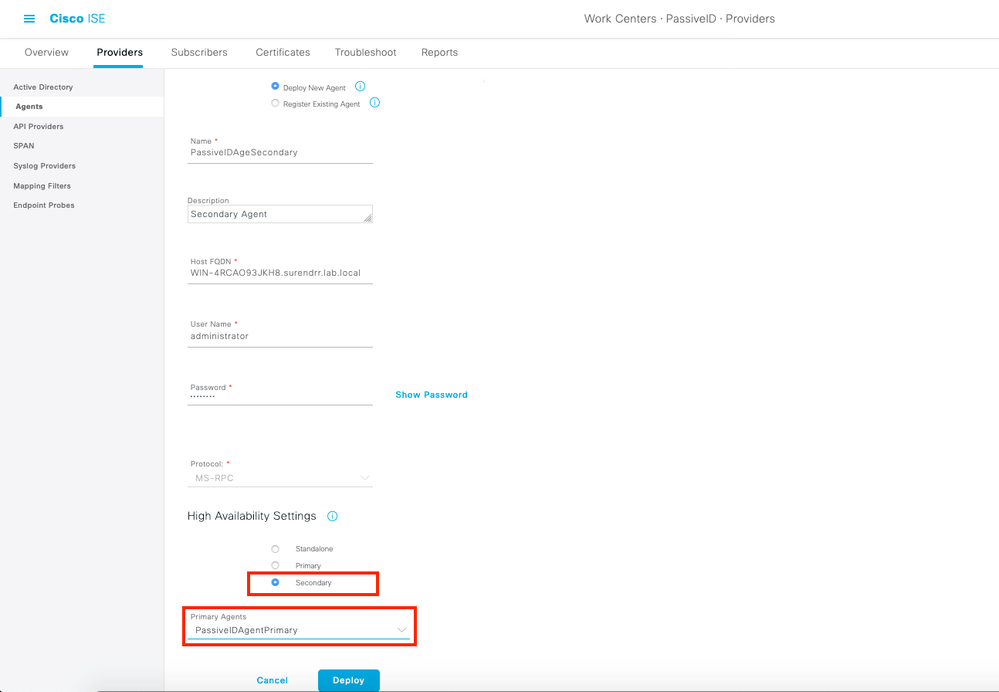

Na een succesvolle implementatie moet u een andere agent op een andere server configureren en deze toevoegen als een secundaire agent, en vervolgens de primaire peer, zoals in dit beeld wordt getoond.

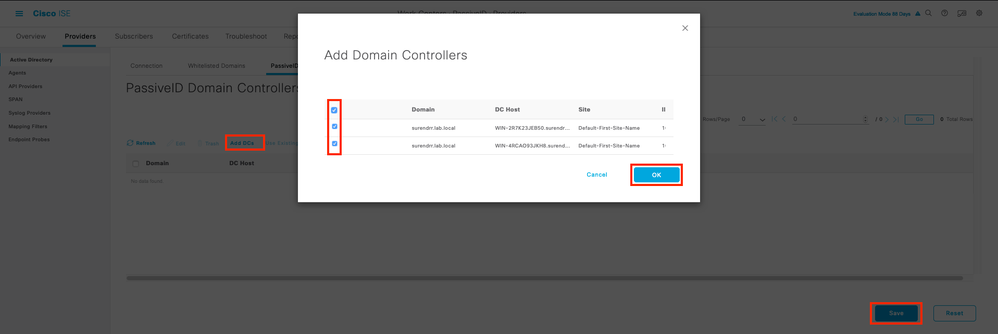

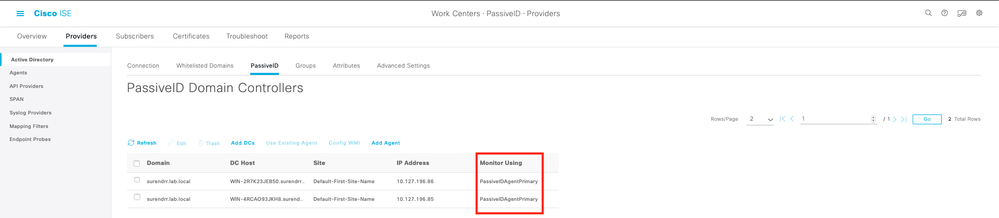

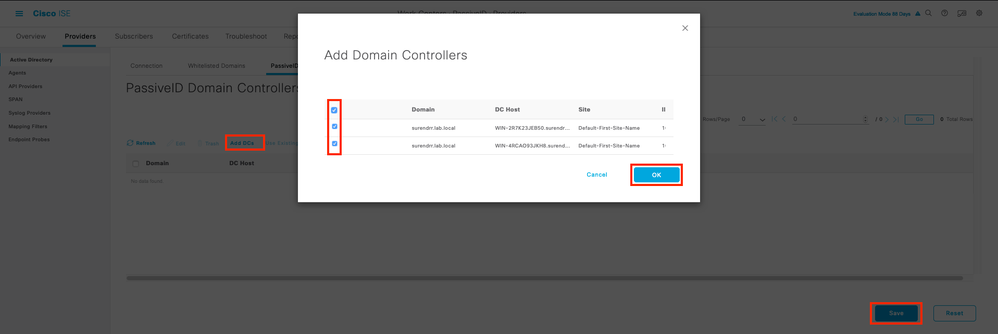

Om de domeincontrollers die de agents gebruiken te controleren, navigeer naar werkcentra > PassiveID > Providers > Active Directory > [Klik op het Join Point] > PassiveID . Klik op Add DC's en kies de domeincontrollers waaruit de User-IP-mapping/events worden opgehaald, klik op OK en klik vervolgens op Save om de wijzigingen op te slaan, zoals in deze afbeelding wordt getoond.

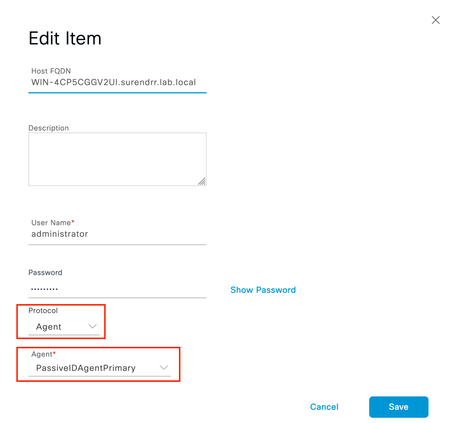

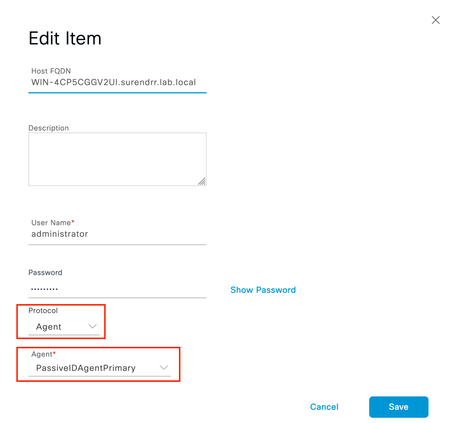

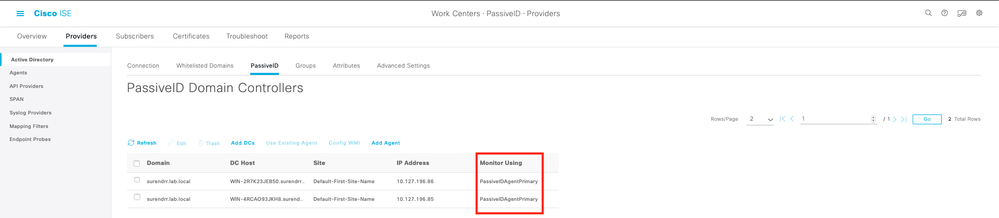

Om de Agenten te specificeren die kunnen worden gebruikt om de gebeurtenissen van terug te winnen, navigeer aan de Centra van het Werk > PassiveID > Dienstverleners > Actieve Folder > [Klik op het Punt van de Join] > PassiveID. Kies de domeincontrollers en klik op Bewerken. Voer de gebruikersnaam en het wachtwoord in. Kies Agent en sla vervolgens het dialoogvenster op. Klik op Opslaan op het tabblad PassiveID om de configuratie te voltooien.

Opmerking: hier kunnen instellingen en testopties worden ingesteld tot versie 3.0 Patch 4.

Configuratiebestand van PassiveID Agent begrijpen

Het configuratiebestand van PassiveID Agent bevindt zich op C:\Program Files (x86)\Cisco\Cisco ISE PassiveID Agent\PICAgent.exe.config . Het configuratiebestand bevat hier de inhoud:

<?xml version="1.0" encoding="utf-8"?>

<configuratie>

<configuratie-secties>

<sectie name="log4net" type="log4net.Config.Log4NetConfigurationSectionHandler, log4net"/>

</configuratie-secties>

<log4net>

<root>

<level value="DEBUG" /> <!— Vastlegging niveaus: UIT, FATAAL, FOUT, WAARSCHUWING, INFO, DEBUG, ALLE —>

<!— Hiermee wordt het logniveau van de logbestanden ingesteld die voor de PassiveID Agent zijn verzameld op de server waarop deze wordt uitgevoerd. —>

<appender-ref="RollingFileAppender"/>

</root>

<appender name="RollingFileAppender" type="log4net.Appender.RollingFileAppender">

<file value="CiscoISEPICAgent.log" /> <!— Wijzig dit niet —>

<appendToFile value="true"/>

<rollingStyle="Size" />

<maxSizeRollBackups value="5" /> <!— Dit getal stelt het maximale aantal logbestanden in die worden gegenereerd voordat ze worden verlengd —>

<maxFileSize value="10MB" /> <!— Hiermee stelt u de maximale grootte in van elk logbestand dat wordt gegenereerd —>

<strongLogFileName waarde="true" />

<lay-out type="log4net.Layout.PatternLayout">

<conversiePatronenwaarde="%date %level - %message%newline" />

</lay-out>

</appender>

</log4net>

<opstarten>

<ondersteunde versie voor uitvoering="v4.0"/>

<supportRuntime versie="v2.0.50727"/>

</opstarten>

<app-instellingen>

<add key="heartbeatFrequency" value="400" /> <!— Dit getal definieert de hartslagfrequentie in milliseconden die lopen tussen de primaire en de secundaire agent indien geconfigureerd in een paar op de ISE —>

<add key="heartbeatThreshold" value="1000"/> <!— Dit getal definieert de maximale tijdsduur in milliseconden waarvoor de Agent op hartslagen wacht, waarna de andere Agent is uitgeschakeld —>

<add key="showHeartbeats" value="false" /> <!— Wijzig de waarde in "true" om hartslagberichten in het logbestand te zien —>

<add key="maxRestThreads" value="200" /> <!— Hiermee wordt het maximale aantal REST-threads gedefinieerd dat kan worden gegenereerd om de gebeurtenissen naar de ISE te verzenden. Wijzig deze waarde niet tot en zonder advies van Cisco TAC. —>

<add key="mappingTransport" value="rest" /> <!— definieert het type medium dat wordt gebruikt om de toewijzingen naar de ISE te verzenden. Wijzig deze waarde niet —>

<add key="maxHistorySeconds" waarde="60" /> <!— definieert de duur in seconden in het verleden waarvoor de historische gebeurtenissen moeten worden hersteld in het geval van een opnieuw opstarten van de service —>

<add key="restTimeout" value="5000" /> <!— definieert de tijdelijke waarde voor een REST-oproep naar de ISE —>

<add key="showTPS" value="false" /> <!— Wijzig deze waarde in "true" om de TPS van gebeurtenissen te zien die worden ontvangen en naar de ISE worden verzonden —>

<add key="showPOSTS" value="false" /> <!— Wijzig deze waarde in "true" om de gebeurtenissen af te drukken die naar de ISE worden verzonden —>

<add key="nodeFailoverTimeSpan" waarde="5000" /> <!— definieert de voorwaarde voor de drempelwaarde in milliseconden waarbinnen het aantal fouten dat kan optreden in communicatie met de actieve PassiveID-PSN-knooppunt wordt geteld voor failover —>

<add key="nodeFailoverMaxErrors" value="5" /> <!— definieert de maximale telling van fouten die worden getolereerd binnen de opgegeven knooppuntFailoverTimeSpan voordat wordt overgestapt naar de stand-by PassiveID PSN-knooppunt —>

</app-instellingen>

</configuratie>

Verifiëren

Controleer de Passive ID-services op de ISE

1. Controleer of de PassiveID-service op de GUI is ingeschakeld en of ook de toepassingsstatus van de opdracht op de CLI van de ISE is aangegeven.

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 129052

Database Server running 108 PROCESSES

Application Server running 9830

Profiler Database running 5127

ISE Indexing Engine running 13361

AD Connector running 20609

M&T Session Database running 4915

M&T Log Processor running 10041

Certificate Authority Service running 15493

EST Service running 41658

SXP Engine Service disabled

Docker Daemon running 815

TC-NAC Service disabled

pxGrid Infrastructure Service disabled

pxGrid Publisher Subscriber Service disabled

pxGrid Connection Manager disabled

pxGrid Controller disabled

PassiveID WMI Service running 15951

PassiveID Syslog Service running 16531

PassiveID API Service running 17093

PassiveID Agent Service running 17830

PassiveID Endpoint Service running 18281

PassiveID SPAN Service running 20253

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 1472

ISE API Gateway Database Service running 4026

ISE API Gateway Service running 7661

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

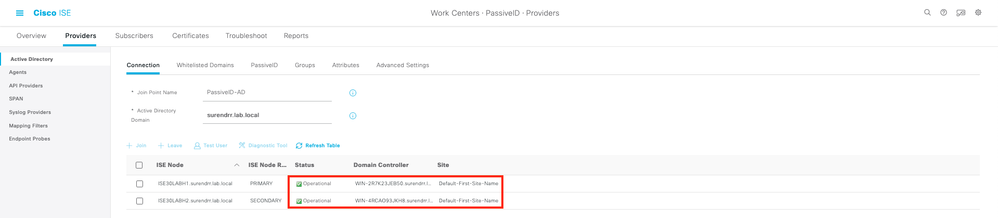

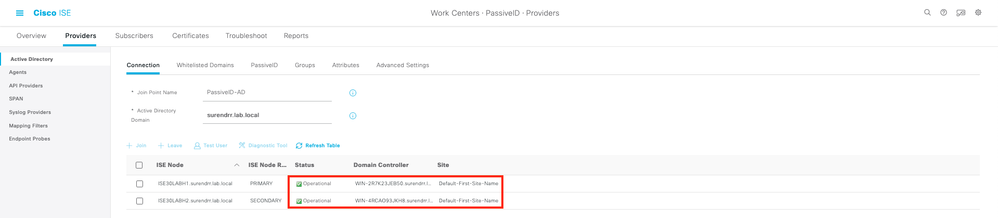

2. Controleer of de ISE Active Directory-provider is verbonden met de domeincontrollers van Work Centers > PassiveID > Providers > Active Directory > Connection.

3. Controleer of de vereiste domeincontrollers door de Agent worden bewaakt bij Work Centers > PassiveID > Providers > Active Directory > PassiveID.

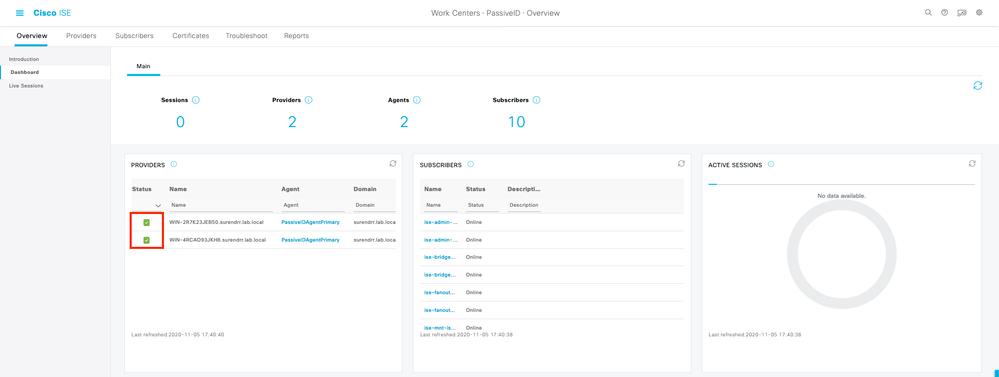

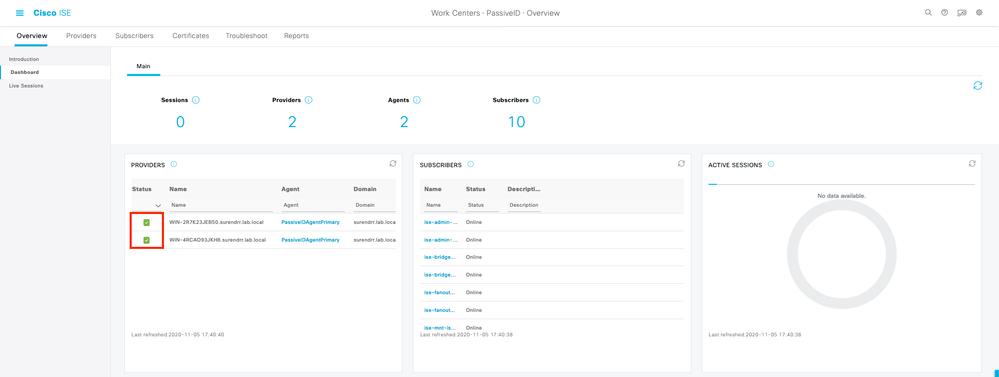

4. Controleer of de status van de domeincontrollers die worden gecontroleerd, is verhoogd. Bijvoorbeeld, markeerde groen op het dashboard bij Work Centers > PassiveID > Overzicht > Dashboard.

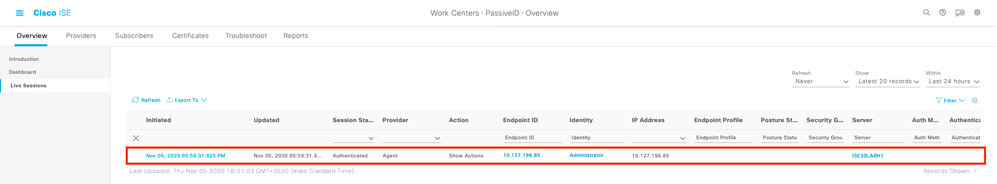

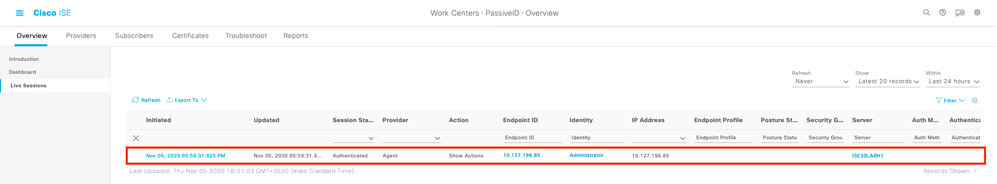

5. Controleer of live sessies worden ingevuld wanneer een Windows-aanmelding is geregistreerd op de domeincontroller in Work Centers > PassiveID > Overzicht > Live Sessions.

Controleer de Agent-services op de Windows-server

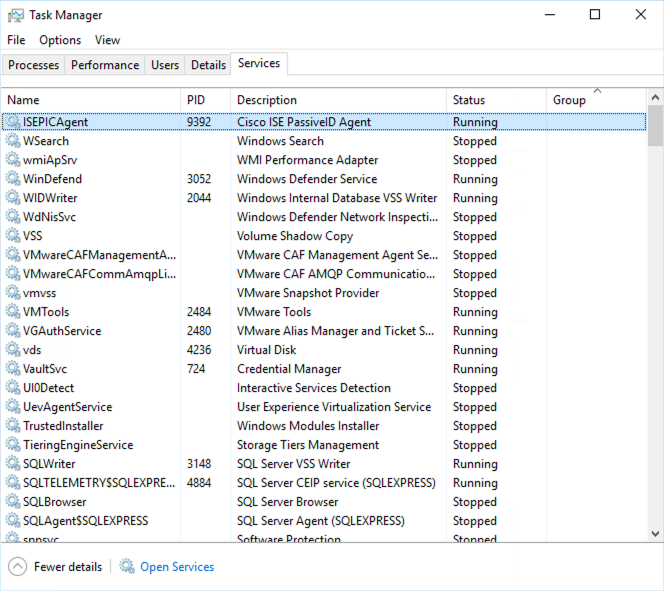

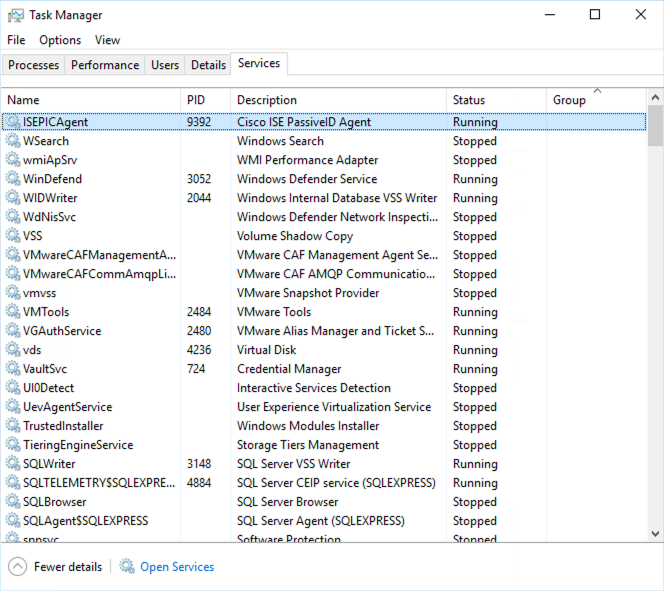

1. Controleer de ISEPICAgent-service op de server waarop de PIC Agent is geïnstalleerd.

Feedback

Feedback