TLS-/SSL-certificaten configureren in ISE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft TLS-/SSL-certificaten in Cisco ISE, de soorten en rollen van ISE-certificaten en de manier waarop u gemeenschappelijke taken en probleemoplossing kunt uitvoeren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Identity Services Engine (ISE)

- De terminologie die wordt gebruikt om verschillende typen ISE- en AAA-implementaties te beschrijven.

- RADIUS-protocol en AAA-basisgegevens

- SSL/TLS- en x509-certificaten

- Basis publieke sleutelinfrastructuur (PKI)

Gebruikte componenten

De informatie in dit document is gebaseerd op de software en hardwareversies van Cisco ISE, releases 2.4 - 2.7. Het dekt ISE van versie 2.4 tot 2.7, maar het moet vergelijkbaar of identiek zijn met andere ISE 2.x-softwarereleases, tenzij anders vermeld.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Servercertificaten

Servercertificaten worden door servers gebruikt om de identiteit van de server aan de clients voor te stellen voor authenticiteit en om een veilig kanaal voor communicatie te bieden. Deze kunnen zelf worden ondertekend (waarbij de server het certificaat aan zichzelf afgeeft) of worden afgegeven door een certificeringsinstantie (hetzij intern binnen een organisatie of van een bekende verkoper).

Servercertificaten worden doorgaans afgegeven aan hostnamen of FQDN (Falified Domain Name) van de server, of ze kunnen ook een wildcard-certificaat (*.domain.com FQDN) zijn. De host(s), het domein of het subdomein(en) waaraan het wordt uitgegeven, worden doorgaans vermeld in de velden algemene naam (CN) of alternatieve naam (SAN) voor onderwerpgebied.

Wildcard-certificaten zijn SSL-certificaten die gebruikmaken van een wildcard-notatie (een asterisk in plaats van hostnaam) en dus het mogelijk maken dat hetzelfde certificaat wordt gedeeld door meerdere hosts in een organisatie. Bijvoorbeeld, kan de waarde van CN of van SAN voor een vervangingscertificaten Onderwerpnaam gelijkend op kijken *.company.com en kan worden gebruikt om het even welke gastheren van dit domein zoals server1.com , server2.com etc. te beveiligen.

De certificaten gebruiken typisch Public-Key cryptografie of asymmetrische encryptie.

- Openbare sleutel: De openbare sleutel is aanwezig in het certificaat in een van de velden, en wordt openbaar gedeeld door een systeem wanneer een apparaat probeert te communiceren met het.

- Privé Sleutel: De privé sleutel is privé aan het eindsysteem en is gekoppeld met de Openbare Sleutel. Gegevens die met een openbare sleutel zijn versleuteld, kunnen alleen worden gedecodeerd met de specifieke gekoppelde privé-sleutel en omgekeerd.

ISE-certificaten

ISE-certificaten

Cisco ISE vertrouwt op Public Key Infrastructure (PKI) om beveiligde communicatie te bieden met endpoints, gebruikers, beheerders enzovoort, en ook tussen Cisco ISE-knooppunten in een multinode-implementatie. PKI vertrouwt op x.509 digitale certificaten om openbare sleutels voor de encryptie en de decryptie van berichten over te brengen, en de authenticiteit van andere certificaten te verifiëren die door gebruikers en apparaten worden voorgesteld. Cisco ISE heeft twee categorieën certificaten die doorgaans worden gebruikt:

- Systeemcertificaten: dit zijn servercertificaten die een Cisco ISE-knooppunt voor clients identificeren. Elk Cisco ISE-knooppunt heeft zijn eigen lokale certificaten, die elk samen met de respectieve persoonlijke sleutel op het knooppunt zijn opgeslagen.

- Trusted Certificates Store Certificates: Dit zijn certificaten van de certificeringsinstantie (CA) die worden gebruikt om de certificaten te valideren die voor verschillende doeleinden aan de ISE worden voorgelegd. Deze certificaten in de Certificate Store worden beheerd op het knooppunt voor primair beheer en worden gerepliceerd naar alle andere knooppunten in een gedistribueerde Cisco ISE-implementatie. Het certificaatarchief bevat ook certificaten die voor de ISE-knooppunten worden gegenereerd door de interne certificeringsinstantie van ISE die voor BYOD is bestemd.

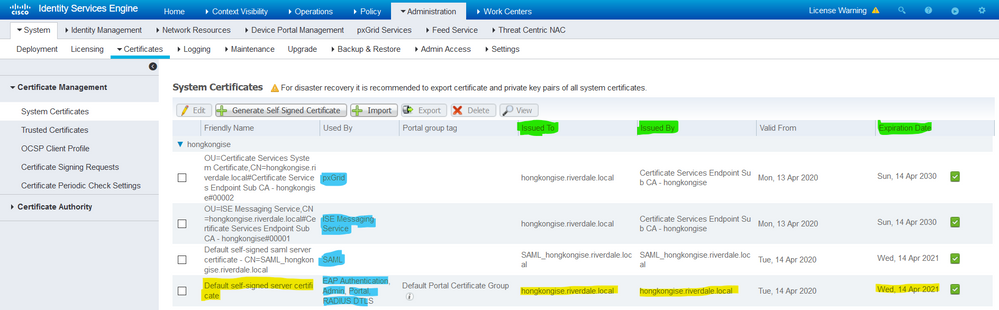

Systeemcertificaten

Systeemcertificaten

Systeemcertificaten kunnen worden gebruikt voor een of meer rollen. Elke rol dient een ander doel en wordt hier uitgelegd:

- Admin: Dit wordt gebruikt om alle communicatie via 443 (Admin GUI) te beveiligen, evenals voor replicatie en voor elke poort/elk gebruik dat hier niet wordt vermeld.

- Portal: Dit wordt gebruikt om de communicatie van HTTP over de portals zoals het Gecentraliseerde Poorten van de Verificatie van het Web (CWA), Gast, BYOD, Clientlevering, de portalen van de Native Supplicant Provisioning, etc. te beveiligen. Elke Portal moet worden toegewezen aan een Portal Group Tag (standaard is Default Portal Group Tag) die de portal instrueert op het specifiek gelabelde certificaat dat moet worden gebruikt. In het vervolgkeuzemenu Portal Group Tag name in de opties Bewerken van het certificaat kunt u een nieuwe tag maken of een bestaande tag kiezen.

- EAP: Dit is een rol die het certificaat specificeert dat aan clients wordt aangeboden voor 802.1x-verificatie. Certificaten worden gebruikt met vrijwel alle mogelijke EAP-methoden, zoals EAP-TLS, PEAP, EAP-FAST, enzovoort. Met EAP-methoden met tunnels zoals PEAP en FAST wordt TLS (Transport Layer Security) gebruikt om de uitwisseling van referenties te beveiligen. De client aanmeldingsgegevens worden pas naar de server verzonden nadat deze tunnel is gemaakt om een veilige uitwisseling te garanderen.

- RADIUS-DTLS: met deze rol wordt het certificaat gespecificeerd dat moet worden gebruikt voor een DTLS-verbinding (TLS-verbinding via UDP) om RADIUS-verkeer tussen een netwerktoegangsapparaat (NAD) en de ISE te versleutelen. En u moet beschikken over DTLS-encryptie die deze functie kan gebruiken.

- SAML: Het servercertificaat wordt gebruikt voor de beveiligde communicatie met de SAML Identity Provider (IDP). Een certificaat dat bedoeld is voor gebruik door SAML kan niet worden gebruikt voor andere services, zoals Admin, EAP-verificatie enzovoort.

- ISE Messaging Service: sinds 2.6 maakt ISE gebruik van ISE Messaging Service in plaats van het legacy Syslog protocol om gegevens te registreren. Dit wordt gebruikt om deze communicatie te versleutelen.

- PxGrid: Dit certificaat wordt gebruikt voor PxGrid-services op ISE.

Wanneer ISE wordt geïnstalleerd, genereert deze een Default Self-Signed Server Certificatewaarde. Dit wordt standaard toegewezen voor EAP-verificatie, Admin, Portal en RADIUS DTLS. Het wordt aanbevolen om deze rollen te verplaatsen naar een interne CA of een bekend CA-ondertekend certificaat.

Tip: het is een goede werkwijze om ervoor te zorgen dat zowel de FQDN- als IP-adressen van de ISE-server worden toegevoegd aan het SAN-veld van het ISE-systeemcertificaat. In het algemeen kunt u, om ervoor te zorgen dat de certificaatverificatie in Cisco ISE niet wordt beïnvloed door kleine verschillen in de op certificaat gebaseerde verificatiefuncties, in kleine letters hostnamen gebruiken voor alle Cisco ISE-knooppunten die in een netwerk worden geïmplementeerd.

Opmerking: het formaat van een ISE-certificaat moet zijn: Privacy Enhanced Mail (PEM) of Distinguished Encoding Rules (DER).

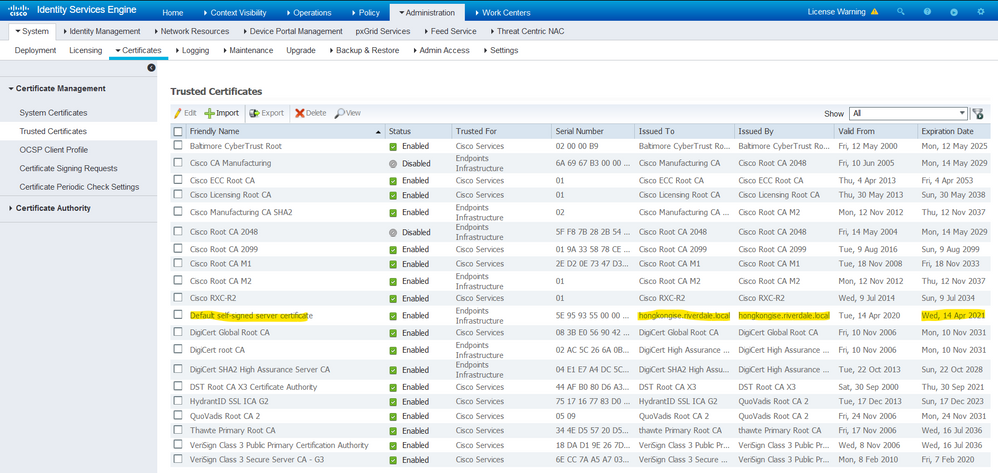

Trusted Certificates Store

Trusted Certificates StoreCertificaatautorisatiecertificaten moeten worden opgeslagen op Administration > System > Certificates > Certificate Store en ze moeten het Trust for client authentication gebruiksscenario hebben om te garanderen dat ISE deze certificaten gebruikt om de certificaten te valideren die worden overgelegd door de eindpunten, apparaten of andere ISE-knooppunten.

Basis taken

Basis takenHet certificaat heeft een vervaldatum en kan op een bepaald moment worden ingetrokken of vervangen. Als het ISE-servercertificaat verloopt, kunnen er ernstige problemen ontstaan, tenzij ze worden vervangen door een nieuw, geldig certificaat.

Opmerking: als het certificaat dat wordt gebruikt voor het EAP (Extensible Verification Protocol) verloopt, kunnen clientverificaties mislukken omdat de client niet meer vertrouwt op het ISE-certificaat. Als een certificaat dat gebruikt wordt voor portals verloopt, kunnen klanten en browsers weigeren om verbinding te maken met de portal. Als het Admin-gebruikscertificaat verloopt, is het risico nog groter, waardoor een beheerder niet meer kan inloggen op de ISE en de gedistribueerde implementatie kan ophouden te functioneren zoals het moet.

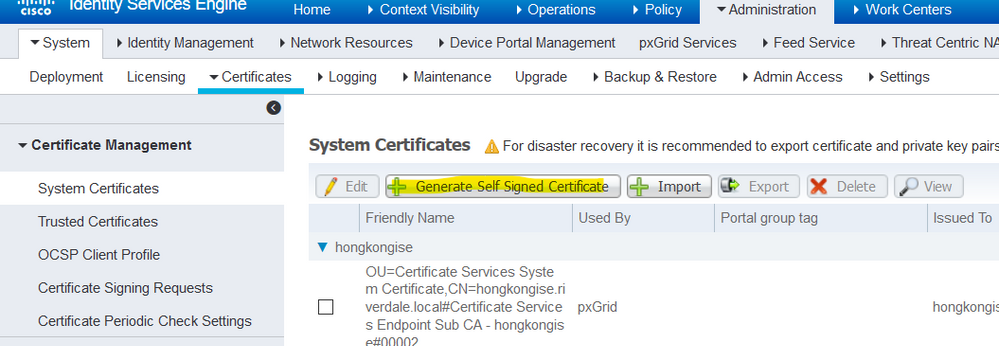

Een zelfondertekend certificaat genereren

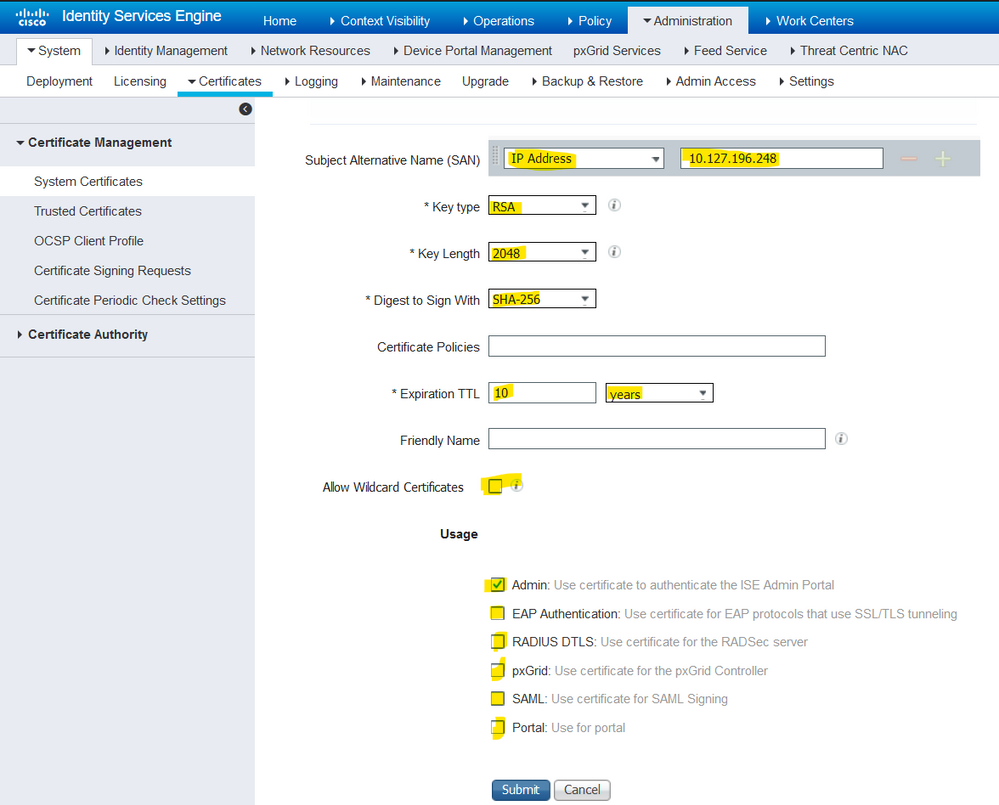

Een zelfondertekend certificaat genererenOm nieuwe zelf-ondertekende certificaten te genereren, navigeer naar Administration > System > Certificates > System Certificates. Klik op de Generate Self Signed Certificate.

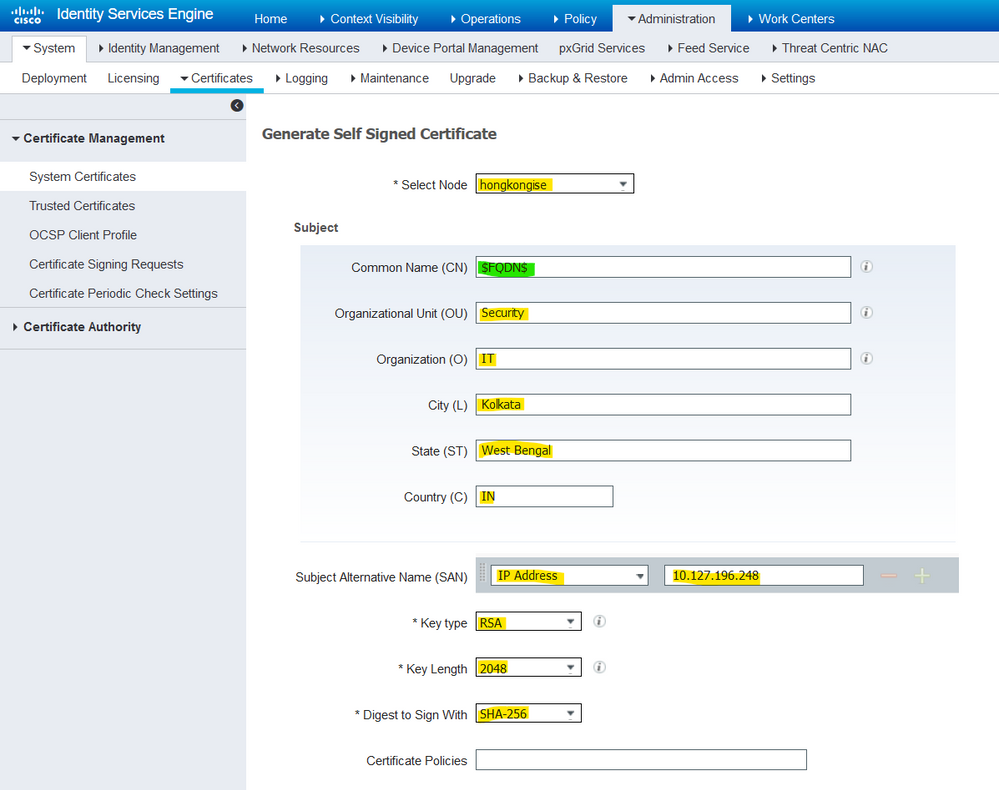

Deze lijst beschrijft de velden op de pagina Generate Self Signed Certificate.

Zelfondertekende certificaatinstellingen Richtlijnen voor het gebruik van veldnamen:

- Selecteer Knooppunt: (verplicht) Het knooppunt waarvoor het nodig is om het systeemcertificaat te genereren.

- CN: (Vereist als SAN niet is gespecificeerd) Standaard is de CN de FQDN van het ISE-knooppunt waarvoor het zelfondertekende certificaat wordt gegenereerd.

- Organisatorische eenheid (OU): Organisatorische Eenheidsnaam, bijvoorbeeld Engineering.

- Organisatie (O): naam van de organisatie, bijvoorbeeld Cisco.

- Stad (L): (Niet afkorten) Naam van de stad, bijvoorbeeld, San Jose.

- State (ST): (Niet afkorten) State name, bijvoorbeeld, California.

- Land (C): Landnaam. De tweeletterige ISO-landencode is vereist. Bijvoorbeeld de VS.

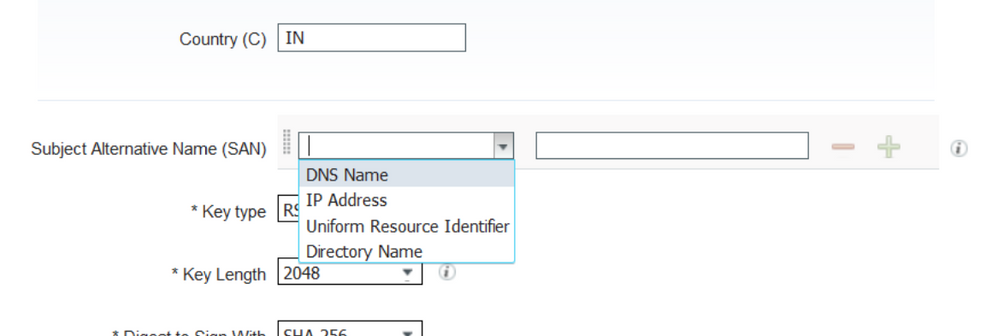

- SAN: een IP-adres, DNS-naam of Uniform Resource Identifier (URI) dat aan het certificaat is gekoppeld.

- Sleuteltype: Geef aan welk algoritme moet worden gebruikt om de openbare sleutel te maken: RSA of ECDSA.

- Key Lengte: Geef de bitgrootte op voor de openbare sleutel. Deze opties zijn beschikbaar voor RSA: 512 1024 2048 4096 en deze opties zijn beschikbaar voor ECDSA: 256 384.

- Digest to Sign With: Kies een van deze hash algoritmen: SHA-1 of SHA-256.

- Certificaatbeleid: Voer het certificaatbeleid of de lijst van OID’s in waaraan het certificaat moet voldoen. Gebruik komma's of spaties om de OID's te scheiden.

- Vervaldatum: Geef het aantal dagen op waarna het certificaat vervalt.

- Vriendelijke Naam: Voer een vriendelijke naam in voor het certificaat. Als er geen naam is opgegeven, maakt Cisco ISE automatisch een naam in de indeling

<common name> # <issuer> # <nnnnn> waarin<nnnnn> een uniek nummer van vijf cijfers voorkomt. - Wildcard Certificaten toestaan: Schakel dit selectievakje in om een zelfondertekend wildcard-certificaat te genereren (een certificaat dat een sterretje (*) bevat in elke CN in het onderwerp en/of de DNS-naam in het SAN. De DNS-naam die aan het SAN is toegewezen, kan bijvoorbeeld worden

*.domain.comgewijzigd. - Gebruik: Kies de service waarvoor dit systeemcertificaat moet worden gebruikt. De beschikbare opties zijn:

- Beheerder

- EAP-verificatie

- RADIUS-DTLS

- PXGrid

- SAML

- Portal

Opmerking: openbare RSA- en ECDSA-sleutels kunnen verschillende lengtes hebben voor hetzelfde beveiligingsniveau. Kies 2048 als het de bedoeling is om een openbaar CA-ondertekend certificaat te verkrijgen of Cisco ISE te implementeren als een FIPS-compatibel beleidsbeheersysteem.

Verleng een zelfondertekend certificaat

Verleng een zelfondertekend certificaatOm de zelfondertekende certificaten te bekijken die bestaan, navigeer aan in de console van ISEAdministration > System > Certificates > System Certificates. Elk certificaat met de afgegeven naar en afgegeven door indien vermeld in dezelfde ISE-server FQDN, dan is het een zelfondertekend certificaat. Kies dit certificaat en klikEdit.

Selecteer onder Renew Self Signed Certificate ditRenewal Period vakje en stel desgewenst de verloopdatumcode in. Klik tot slot op Save.

Een betrouwbaar certificaat installeren

Een betrouwbaar certificaat installerenVerkrijg de Base 64 encoded certificate(s) van de Root CA, Intermediate CA(s) en/of de Hosts die moeten worden vertrouwd.

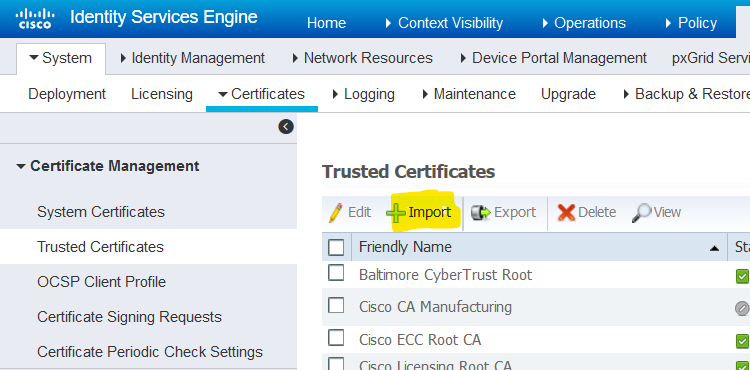

1. Log in op het ISE-knooppunt Administration > System > Certificate > Certificate Management > Trusted Certificates en navigeer naar en klik op Import, zoals in deze afbeelding.

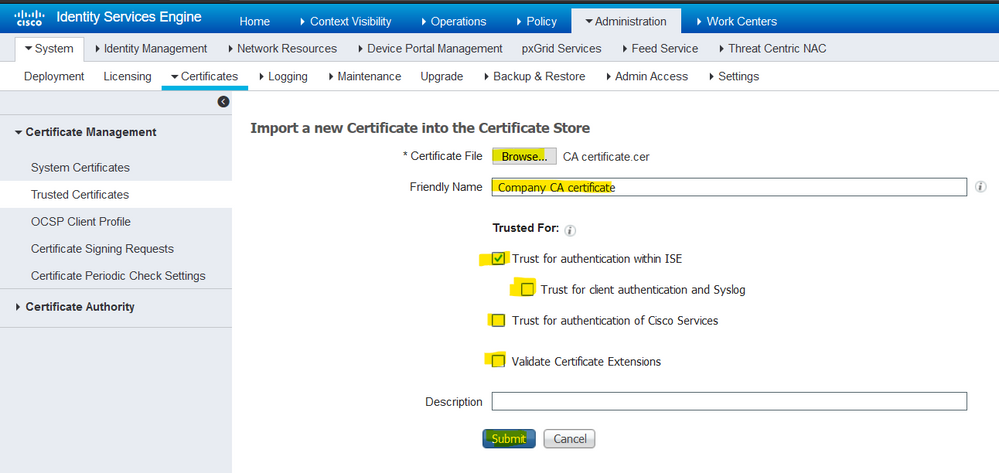

2. Upload op de volgende pagina de CA-certificaten die zijn verkregen (in dezelfde volgorde als eerder beschreven). Geef ze een vriendelijke naam en een beschrijving die uitlegt waar het certificaat voor is om te volgen.

Afhankelijk van de behoeften van het gebruik kruist u de vakjes aan naast:

- Vertrouwen voor verificatie binnen ISE - Dit is om nieuwe ISE-knooppunten toe te voegen wanneer ze hetzelfde vertrouwde CA-certificaat hebben geladen in hun Trusted Certificate Store.

- Vertrouwen voor clientverificatie en Syslog - Schakel deze optie in om het certificaat te gebruiken voor het verifiëren van eindpunten die verbinding maken met ISE met EAP- en/of trust Secure Syslog-servers.

- Vertrouwen voor verificatie van Cisco-services - Dit is alleen nodig om externe Cisco-services zoals een feed-service te vertrouwen.

3. Klik tot slot op Submit. Het certificaat moet nu zichtbaar zijn in de Trusted Store en worden gesynchroniseerd met alle secundaire ISE-knooppunten (indien in een implementatie).

Een door CA ondertekend certificaat installeren

Een door CA ondertekend certificaat installerenZodra de Root- en Intermediate CA(s)-certificaten zijn toegevoegd aan het Trusted Certificate Store, kan een certificaatondertekeningsaanvraag worden afgegeven en kan het op basis van de CSR ondertekende certificaat worden gebonden aan het ISE-knooppunt.

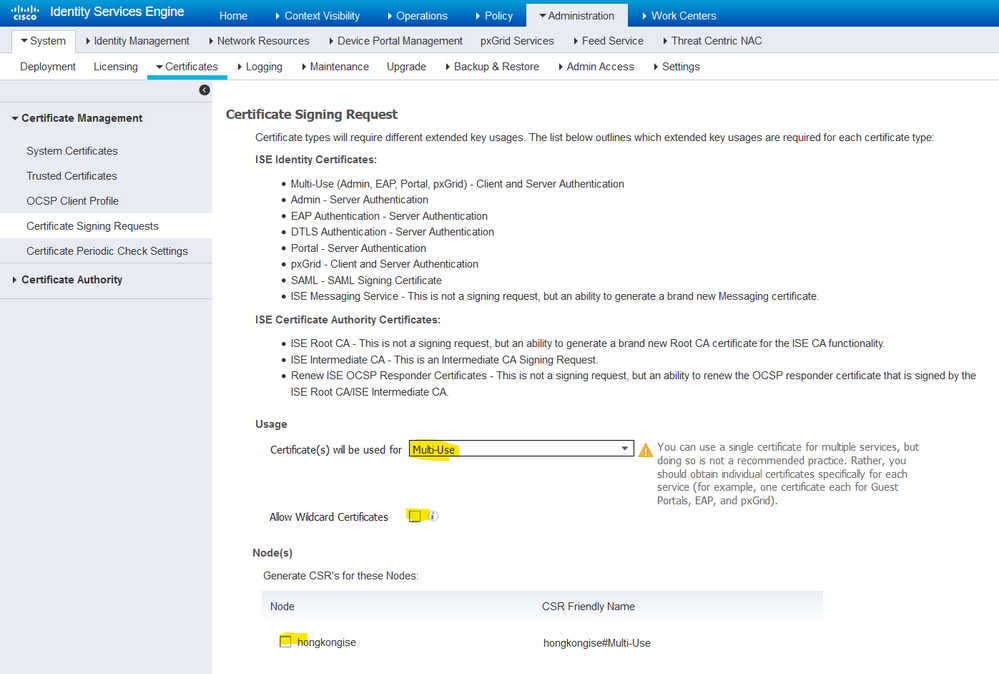

1. Hiertoe navigeer je naar Administration > System > Certificates > Certificate Signing Requests en klikGenerate Certificate Signing Requests (CSR) je om een MVO te genereren.

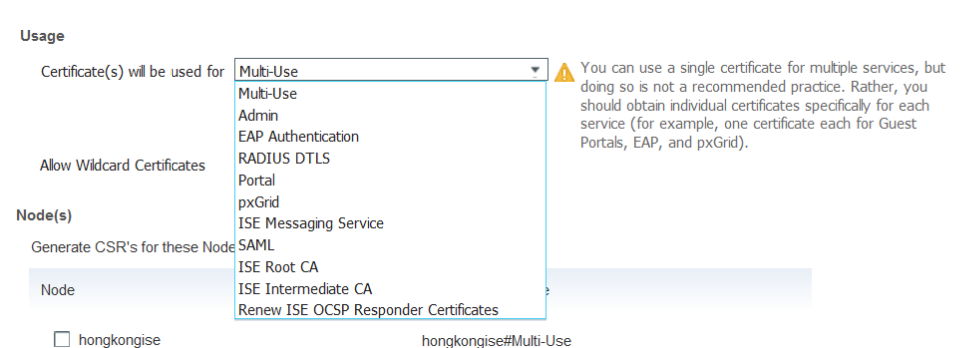

2. Kies in het gedeelte Gebruik de rol die u wilt gebruiken in het vervolgkeuzemenu op de pagina die wordt weergegeven.

Als het certificaat wordt gebruikt voor meerdere rollen, kies Multi-Use. Zodra het certificaat wordt gegenereerd, kunnen de rollen indien nodig worden gewijzigd. In de meeste gevallen kan het certificaat worden ingesteld om te worden gebruikt voor meervoudig gebruik in de vervolgkeuzelijst Gebruikt voor; dit maakt het mogelijk dat het certificaat bruikbaar is voor alle ISE-webportalen.

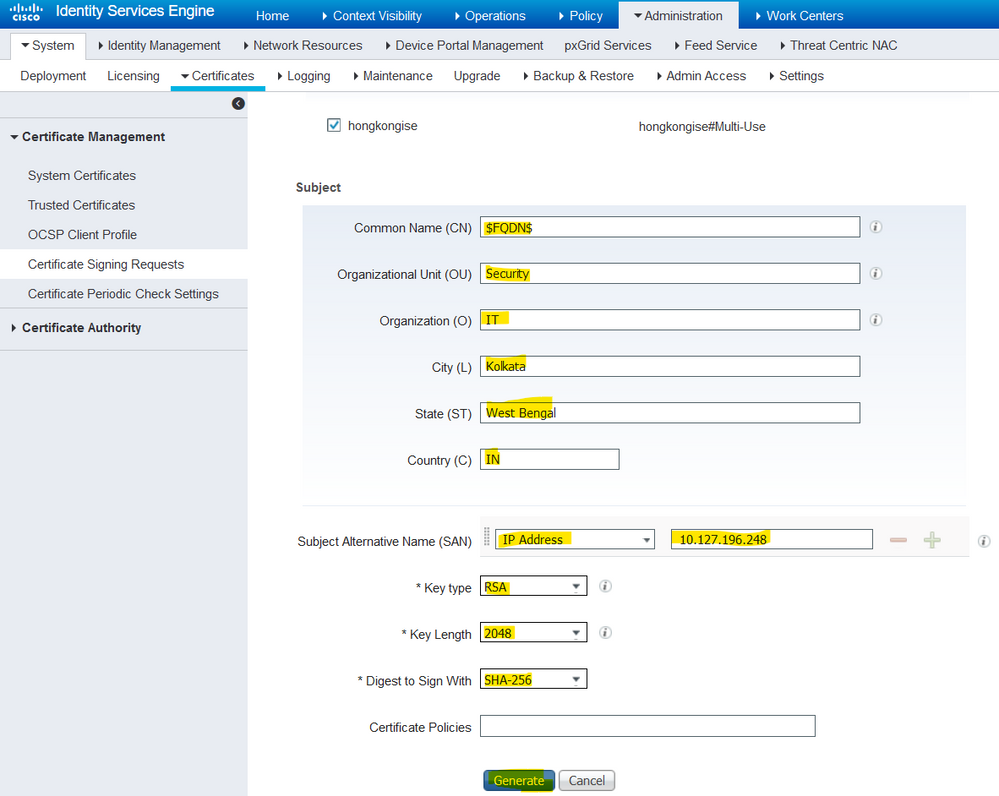

3. Vink het vakje naast de ISE-knooppunten aan om de knooppunten te kiezen waarvoor het certificaat wordt gegenereerd.

4. Als het doel is om een wildcard-certificaat te installeren/genereren, schakelt u het Allow Wildcard Certificates vakje in.

5. Vul de onderwerpregel in op basis van gegevens over de host of organisatie (organisatie, organisatie, stad, staat en land).

6. Klik om dit te voltooien Generate, en klik vervolgens Exportop de pop-up die verschijnt.

Dit downloadt het Base-64-encoded certificaatverzoek dat net is gemaakt. Dit PEM-bestand moet naar de CA worden verzonden voor ondertekening en het resulterende ondertekende CER-bestand voor certificaten verkrijgen (Base 64 encoded).

Opmerking: in het veld CN wordt de FQDN-knooppunten automatisch door ISE ingevuld.

Opmerking: in ISE 1.3 en 1.4 was het verplicht om ten minste twee CSR’s uit te geven om pxGrid te gebruiken. De ene is gewijd aan pxGrid en de andere aan de rest van de diensten. Sinds 2.0 en later staat dit allemaal op één MVO.

Opmerking: als het certificaat wordt gebruikt voor EAP-verificaties, mag het *-symbool niet in het veld Onderwerp/GN staan, aangezien Windows-aanvragers het servercertificaat afwijzen. Zelfs wanneer Validate Server Identity is uitgeschakeld op de aanvrager, kan de SSL-handdruk mislukken als de * in het veld CN staat. In plaats daarvan kan een generieke FQDN worden gebruikt in het veld CN, en *.domain.com kan de FQDN worden gebruikt in het veld SAN DNS Name. Sommige certificeringsinstanties (CA) kunnen de wildcard (*) automatisch toevoegen in de GN van het certificaat, ook als deze niet in de CSR voorkomt. In dit scenario moet een speciaal verzoek worden ingediend om deze actie te voorkomen.

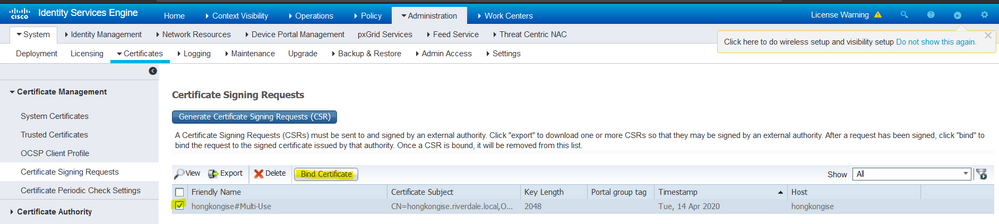

7. Nadat het certificaat is ondertekend door de CA (dat is gegenereerd vanuit de CSR zoals in de video is getoond, hier als Microsoft CA wordt gebruikt), gaat u terug naar ISE GUI en navigeer u naar Beheer > Systeem > Certificaatbeheer > Certificaatbeheer > Certificaatondertekeningsaanvraag. Schakel het vakje naast de eerder gemaakte MVO in en klik op de knop Bindcertificaat.

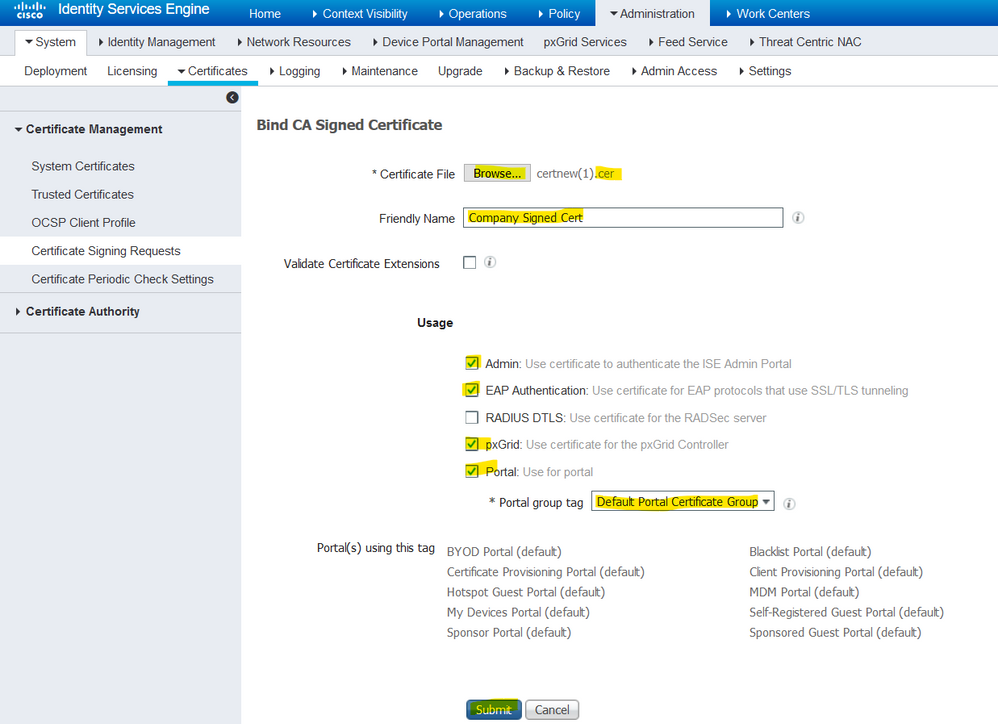

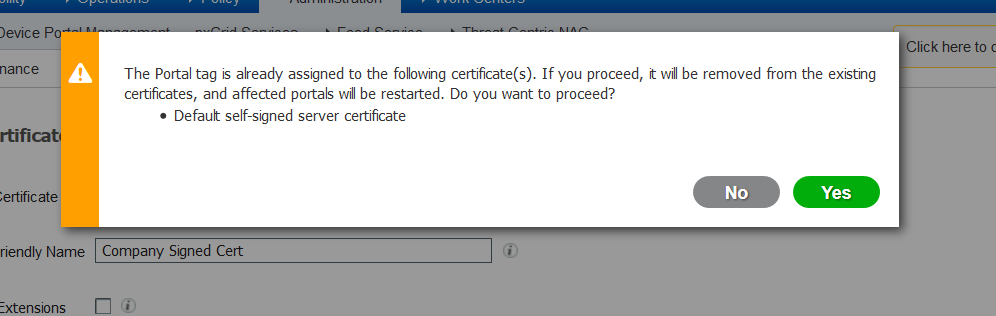

8. Upload vervolgens het ondertekende certificaat dat zojuist is ontvangen en geef het een vriendschappelijke naam voor ISE. Kies vervolgens de vakjes naast het gebruik naar behoefte voor het certificaat (zoals Admin- en EAP-verificatie, Portal, enzovoort) en klikSubmit zoals in deze afbeelding:

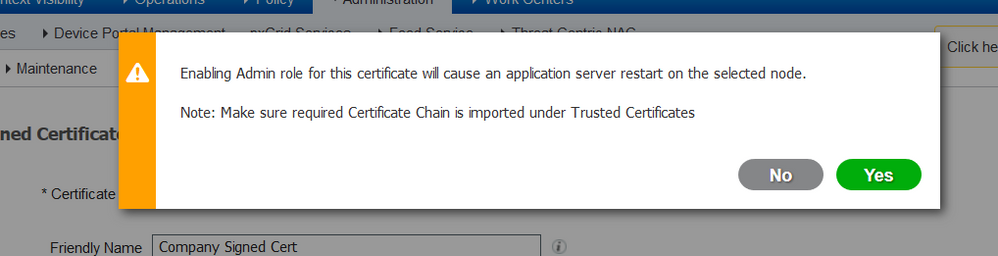

Als de Admin Role voor dit certificaat is gekozen, moet het ISE-knooppunt de services opnieuw opstarten. Op basis van de versie en de bronnen die aan de VM zijn toegewezen, kan dit 10 tot 15 minuten duren. Om de status van de toepassing te controleren, opent u de ISE-opdrachtregel en geeft u de opdrachtshow application status ise af.

Als de admin of portal rol is gekozen bij het importeren van het certificaat, kan worden geverifieerd dat het nieuwe certificaat aanwezig is wanneer de admin of de portal pagina's in de browser worden benaderd. Kies het slotsymbool in de browser en onder het certificaat, verifieert het pad dat de volledige keten aanwezig is en door de machine wordt vertrouwd. De browser moet vertrouwen op de nieuwe beheerder, of portal certificaat, zolang de keten correct is gebouwd, en als de certificaat ketting wordt vertrouwd door de browser.

Opmerking: om een geldig CA-ondertekend systeemcertificaat te verlengen, genereert u een nieuw CSR en bindt u het ondertekende certificaat aan het certificaat met dezelfde opties. Aangezien het mogelijk is om een nieuw certificaat op de ISE te installeren voordat het actief is, moet u het nieuwe certificaat installeren voordat het oude certificaat verloopt. Deze overlappende periode tussen de oude verloopdatum van het certificaat en de nieuwe begindatum van het certificaat geeft tijd om certificaten te verlengen en hun swap te plannen met weinig of geen downtime. Ontvang een nieuw certificaat met een begindatum die voorafgaat aan de verloopdatum van het oude certificaat. De tijdsperiode tussen deze twee data is het wijzigingsvenster. Zodra het nieuwe certificaat zijn geldige datumbereik heeft, schakelt u de benodigde protocollen in (Admin/EAP/Portal). Vergeet niet dat als het gebruik van Admin is ingeschakeld, er opnieuw service wordt gestart.

Tip: het is aan te raden om gebruik te maken van de Company Internal CA voor Admin- en EAP-certificaten, en een publiekelijk ondertekend certificaat voor Guest/Sponsor/Hotspot/etc-portals. De reden hiervoor is dat als een gebruiker of gast op het netwerk komt en de ISE portal een persoonlijk ondertekend certificaat gebruikt voor de Guest Portal, ze certificaatfouten krijgen of mogelijk hun browser blokkeert hen van de portal pagina. Om dit alles te voorkomen, gebruik een openbaar ondertekend certificaat voor het gebruik van Portal om een betere gebruikerservaring te verzekeren. Bovendien moet elk IP-adres voor implementatieknooppunten worden toegevoegd aan het SAN-veld om een certificaatwaarschuwing te voorkomen wanneer de server via het IP-adres wordt benaderd.

Reserve-certificaten en privésleutels

Reserve-certificaten en privésleutelsAanbevolen wordt:

1. Alle systeemcertificaten (van alle knooppunten in de implementatie) samen met hun privésleutels (dit is nodig om ze opnieuw te installeren) naar een beveiligde locatie. Noteer de configuratie van het certificaat (voor welke dienst het certificaat is gebruikt).

2. Alle certificaten van de Trusted Certificates Store van het knooppunt voor primaire toediening. Noteer de configuratie van het certificaat (voor welke dienst het certificaat is gebruikt).

3. Alle certificaten van de certificeringsinstantie.

Hiertoe

- Navigeer naar

Administration > System > Certificates > Certificate Management > System Certificates. Kies het certificaat en klik opExport. KiesExport Certificates en Private Keys radioknop. Voer het wachtwoord van de persoonlijke sleutel in en bevestig het wachtwoord. Klik op de knop .Export - Navigeer naar

Administration > System > Certificates > Certificate Management > Trusted Certificates. Kies het certificaat en klik opExport. Klik opSave File om het certificaat te exporteren. - Navigeer naar

Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates. Kies het certificaat en klikExport. KiesExport Certificates en Private Keys radioknop. Voer het wachtwoord van de persoonlijke sleutel in en bevestig het wachtwoord. Klik op de knop .Export Klik opSave File om het certificaat te exporteren.

Problemen oplossen

Problemen oplossenControleer de geldigheid van het certificaat

Controleer de geldigheid van het certificaatHet upgradeproces mislukt als een certificaat in de winkel Cisco ISE-vertrouwde certificaten of systeemcertificaten is verlopen. Verzeker u ervan dat u de geldigheid in het veld Verloopdatum van het venster Betrouwbare certificaten en systeemcertificaten (Administration > System > Certificates > Certificate Management) controleert en indien nodig verlengt voor de upgrade.

Controleer ook de geldigheid in het veld Verloopdatum van de certificaten in het venster CA-certificaten (Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) en vernieuw deze, indien nodig, vóór de upgrade.

Een certificaat verwijderen

Een certificaat verwijderenAls een certificaat in de ISE is verlopen of niet wordt gebruikt, moet het worden verwijderd. Zorg ervoor dat de certificaten worden geëxporteerd (met hun persoonlijke sleutels, indien van toepassing) voordat ze worden gewist.

Blader naar Administration > System > Certificates > Certificate Management om een verlopen certificaat te verwijderen. Klik op de knop .System Certificates Store Kies de verlopen certificaten en klik op Delete.

Raadpleeg hetzelfde voor de opslag van Trusted Certificates en Certificaatinstanties.

Supplicant vertrouwt niet op het ISE-servercertificaat bij een 802.1x-verificatie

Supplicant vertrouwt niet op het ISE-servercertificaat bij een 802.1x-verificatieControleer of ISE de volledige certificaatketen voor het SSL-handshake proces verstuurt.

Met EAP-methoden waarvoor een servercertificaat (d.w.z. PEAP) en Validate Server Identity is geselecteerd in de client OS-instellingen, valideert de aanvrager de certificaatketen met de certificaten die hij in zijn lokale vertrouwensopslag heeft als onderdeel van het verificatieproces. Als onderdeel van het SSL-handshake-proces presenteert ISE haar certificaat en ook alle Root- en/of tussencertificaten in haar keten. De aanvrager kan de identiteit van de server niet valideren als de keten onvolledig is of als deze keten ontbreekt in zijn vertrouwensarchief.

Om te verifiëren dat de certificaatketen wordt doorgegeven aan de client, neemt u een pakketopname van ISE (Operations > Diagnostic Tools > General Tools > TCP Dump) of Wireshark Capture op het eindpunt op het tijdstip van de verificatie. Open de opname en pas het filter toe ssl.handshake.certificates in Wireshark en vind een toegangsuitdaging.

Nadat u deze optie hebt gekozen, navigeert u naar Expand Radius Protocol > Attribute Value Pairs > EAP-Message Last segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificate > Certificates.

Als de keten onvolledig is, navigeer dan naar ISE Administration > Certificates > Trusted Certificates en controleer of de Root- en/of Tussentijdse certificaten aanwezig zijn. Indien de certificaatketen met succes is doorlopen, moet de keten zelf volgens de hier beschreven methode als geldig worden gecontroleerd.

Open elk certificaat (server, tussenpersoon en wortel) en controleer de vertrouwensketen om de Onderwerp Key Identifier (SKI) van elk certificaat te matchen met de Autoriteit Key Identifier (AKI) van het volgende certificaat in de keten.

ISE-certificaatketen is correct maar endpoint weigert ISE-servercertificaat tijdens verificatie

ISE-certificaatketen is correct maar endpoint weigert ISE-servercertificaat tijdens verificatieAls ISE haar volledige certificaatketting voor de SSL-handdruk presenteert en de aanvrager de certificaatketting nog steeds heeft afgewezen; de volgende stap is te verifiëren dat de Root- en/of Intermediate-certificaten in de lokale vertrouwenswinkel van de klanten zijn.

Om dit van een apparaat van Windows te verifiëren, lanceer mmc.exe(Microsoft Management Console), navigeer aan File > Add-Remove Snap-in. Kies Certificates en klik in de beschikbare kolom snap-ins Add. Kies My user account of Computer account gebaseerd op het verificatietype in gebruik (Gebruiker of Machine) en klik vervolgens op OK.

Kies onder de consoleweergave voor Trusted Root Certification Authorities en Intermediate Certification Authorities om de aanwezigheid van Root en Intermediate Certificates in het lokale vertrouwensarchief te verifiëren.

Een eenvoudige manier om te verifiëren dat dit een probleem is met de Server Identity Check, vinkt u het Servercertificaat uit onder de profielconfiguratie van de aanvrager en test u het opnieuw.

Veelgestelde vragen

Veelgestelde vragenWat moet u doen als ISE een waarschuwing geeft dat het certificaat al bestaat?

Wat moet u doen als ISE een waarschuwing geeft dat het certificaat al bestaat?Dit bericht betekent dat ISE een systeemcertificaat heeft gedetecteerd met exact dezelfde OU-parameter en dat er geprobeerd is een duplicaat van het certificaat te installeren. Aangezien het dubbele systeemcertificaat niet wordt ondersteund, is het raadzaam om de waarden van de Stad/Staat/Afdeling eenvoudig te wijzigen in een iets andere waarde om er zeker van te zijn dat het nieuwe certificaat anders is.

Waarom geeft de browser een waarschuwing dat de portal pagina van ISE wordt gepresenteerd door een onbetrouwbare server?

Waarom geeft de browser een waarschuwing dat de portal pagina van ISE wordt gepresenteerd door een onbetrouwbare server?Dit gebeurt wanneer de browser het identiteitsbewijs van de server niet vertrouwt.

Zorg er eerst voor dat het portalcertificaat dat zichtbaar is op de browser, is wat er verwacht werd en dat het op ISE is geconfigureerd voor de portal.

Ten tweede, zorg voor toegang tot het portaal via FQDN - in het geval van het IP adres in gebruik, zorg ervoor dat zowel het FQDN als IP adres in de SAN en/of CN velden van het certificaat zijn.

Zorg er tot slot voor dat de portal certificaatketen (ISE portal, Intermediate CA(s), Root CA-certificaten) wordt geïmporteerd op/vertrouwd door de client-OS/browser-software.

Opmerking: Sommige latere versies van iOS-, Android OS- en Chrome/Firefox-browsers hebben strikte beveiligingsverwachtingen van het certificaat. Zelfs als aan deze punten wordt voldaan, kunnen ze weigeren verbinding te maken als de Portal en Tussentijdse CA's minder zijn dan SHA-256.

Wat te doen als een upgrade mislukt vanwege ongeldige certificaten?

Wat te doen als een upgrade mislukt vanwege ongeldige certificaten?Het upgradeproces mislukt als een certificaat in de winkel Cisco ISE-vertrouwde certificaten of systeemcertificaten is verlopen. Verzeker u ervan dat u de geldigheid in het veld Verloopdatum van het venster Betrouwbare certificaten en systeemcertificaten (Administration > System > Certificates > Certificate Management) controleert en indien nodig verlengt voor de upgrade.

Controleer ook de geldigheid in het veld Verloopdatum van de certificaten in het venster CA-certificaten (Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) en vernieuw deze, indien nodig, vóór de upgrade.

Zorg er vóór de ISE-upgrade voor dat de interne CA-certificaatketen geldig is.

Navigeer naar Administration > System > Certificates > Certificate Authority Certificates. Voor elke knoop in de plaatsing, kies het certificaat met SubCA van de Diensten van het Certificaat in de Vriendelijke kolom van de Naam. Klik Viewen controleer of de certificaatstatus een goed bericht is en zichtbaar is.

Als een certificaatketen is verbroken, zorg er dan voor dat het probleem wordt opgelost voordat het Cisco ISE-upgradeproces begint. Om het probleem op te lossen, navigeer naar Administration > System > Certificates > Certificate Management > Certificate Signing Requests en genereer een voor de ISE Root CA-optie.

Gerelateerde informatie

Gerelateerde informatie Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

04-Apr-2024 |

Bijgewerkte PII, Stijlvereisten en het Opmaken. |

1.0 |

04-Jun-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Reetam MandalTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback