Certificaat of smartcard-gebaseerde verificatie configureren voor ISE-beheer

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

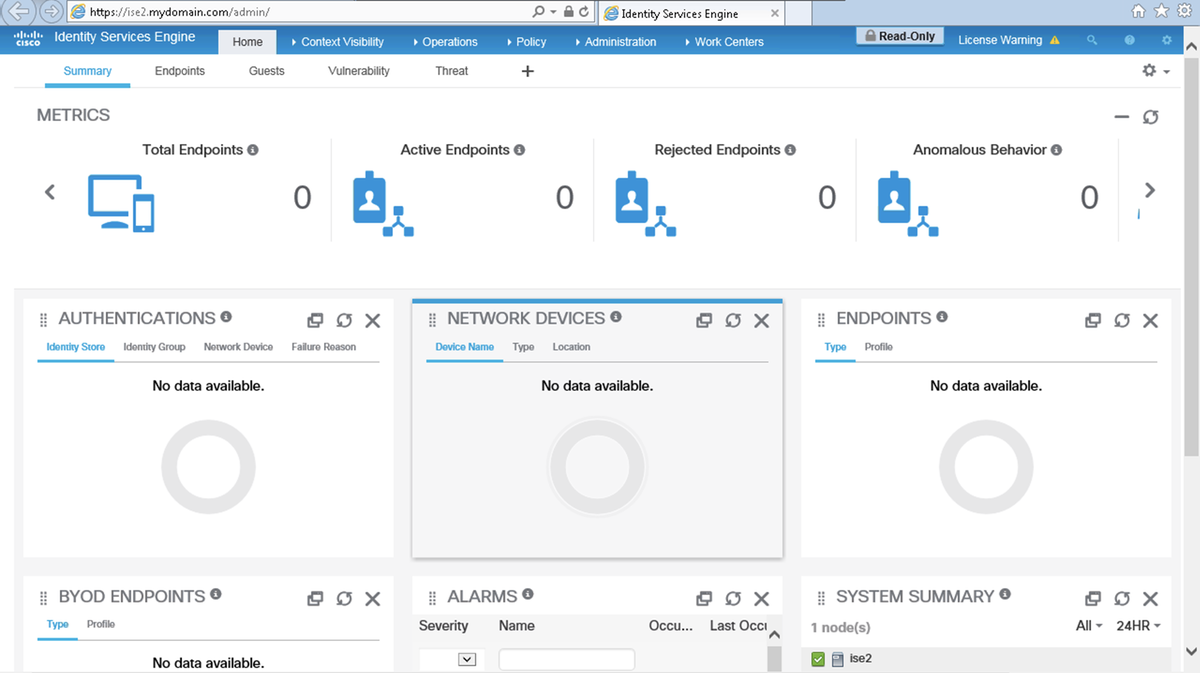

In dit document wordt beschreven hoe u clientadapterverificatie op basis van certificaten voor de toegang tot Identity Services Engine (ISE) kunt configureren. In dit voorbeeld, authenticeert de ISE-beheerder aan de hand van het gebruikerscertificaat om Admin-toegang te verkrijgen tot de Cisco Identity Services Engine (ISE) Management GUI.

Voorwaarden

Vereisten

Cisco adviseert om kennis van deze onderwerpen te hebben:

- ISE-configuratie voor wachtwoord- en certificeringsverificatie.

- Microsoft Active Directory (AD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Services Engine (ISE) versie 2.6

- Windows Active Directory (AD) Server 2008 release 2

- Certificaat

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als het netwerk live is, zorg er dan voor dat u de mogelijke impact van elke configuratie begrijpt.

Configureren

Gebruik dit gedeelte om het clientcertificaat of de slimme kaart te configureren als een externe identiteit voor beheertoegang tot de Cisco ISE-beheerGUI.

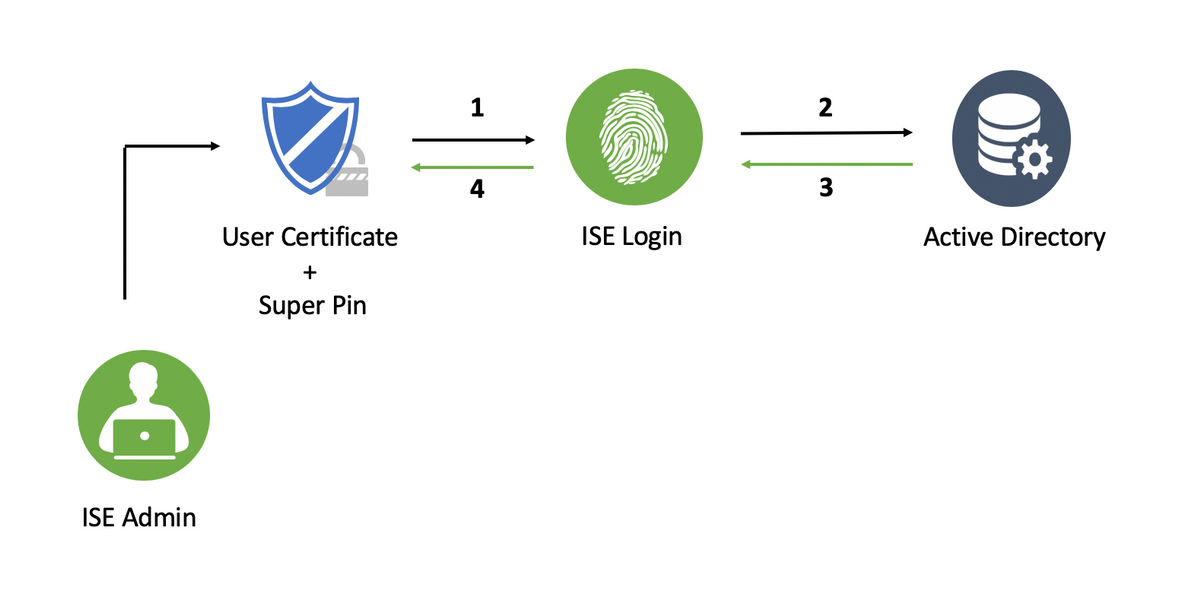

Netwerkdiagram

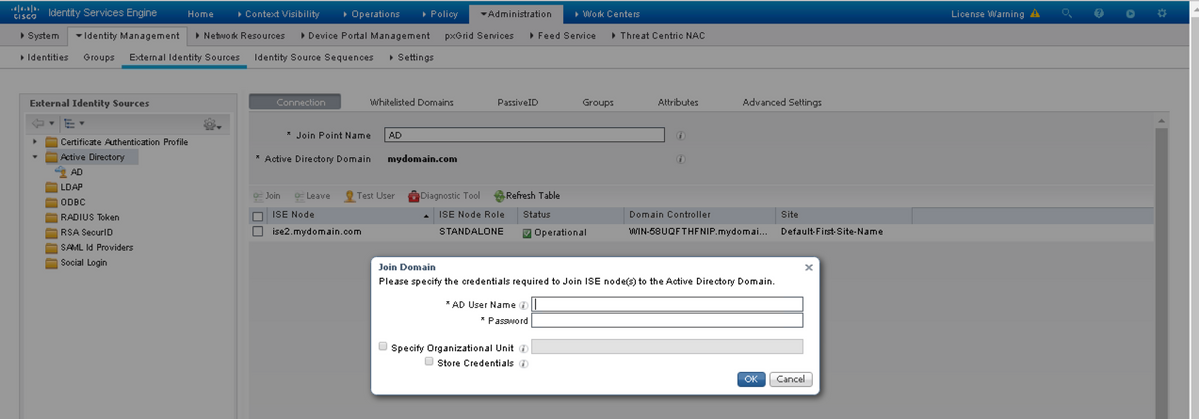

ISE samenvoegen in actieve map

- Kies Administratie > Identity Management > Externe identiteitsbronnen > Actieve map

- Maak een instantie van de Actieve Map met de naam van het Punt samen te voegen en AD domein in Cisco ISE.

- Klik op Inzenden.

- Sluit alle knooppunten aan op de juiste gebruikersnaam en wachtwoord in de melding.

- Klik op Opslaan.

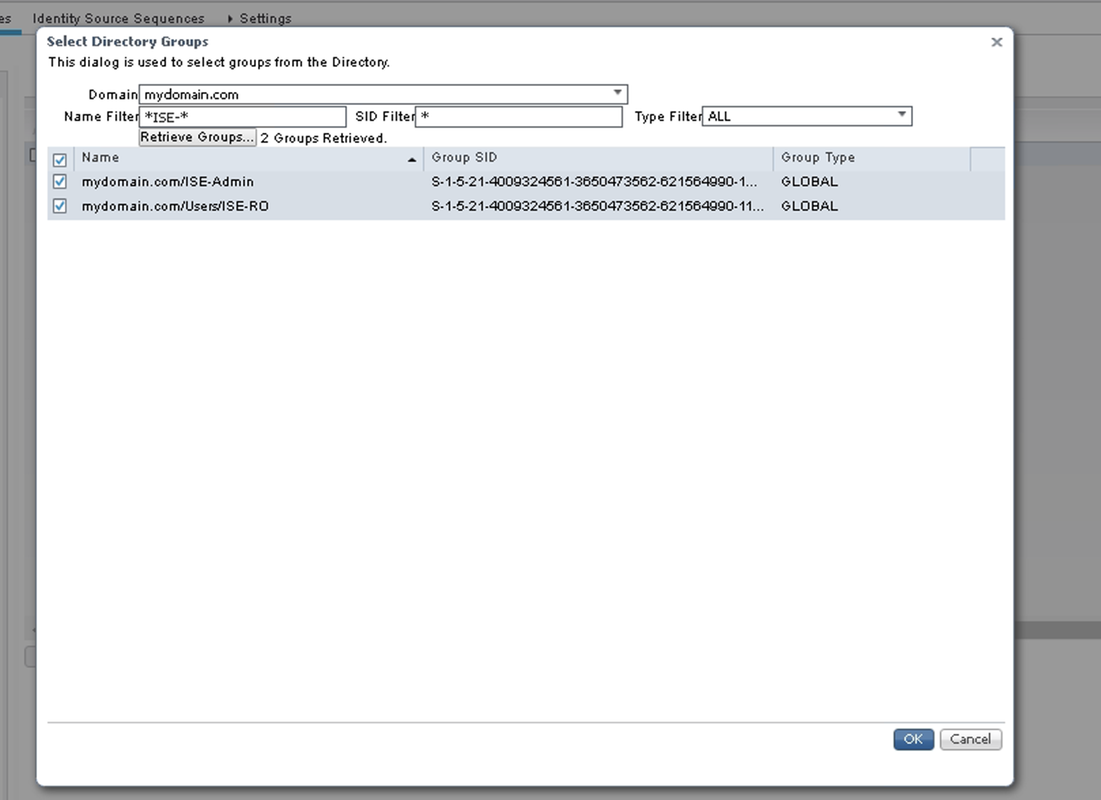

Map-groepen selecteren

- Maak een externe Administrator-groep en stuur het naar de actieve directory groep.

- Kies Administratie >identiteitsbeheer > Externe identiteitsbronnen > Actieve map > Groepen > Groepen uit Map selecteren.

- Neem ten minste één AD-groep op waartoe de beheerder behoort.

- Klik op Opslaan.

Wachtwoord voor actieve map inschakelen voor beheertoegang

- Actieve directory-instantie inschakelen als op een wachtwoord gebaseerde verificatiemethode die eerder tot ISE is toegetreden.

- Kies Beheer > Systeem > Admin toegang > Verificatie, zoals in de afbeelding.

- Klik op Opslaan.

Opmerking: De op wachtwoord gebaseerde echtheidsconfiguratie is vereist om op certificaat gebaseerde verificatie mogelijk te maken. Deze configuratie moet worden omgekeerd na een succesvolle configuratie van op certificaten gebaseerde verificatie.

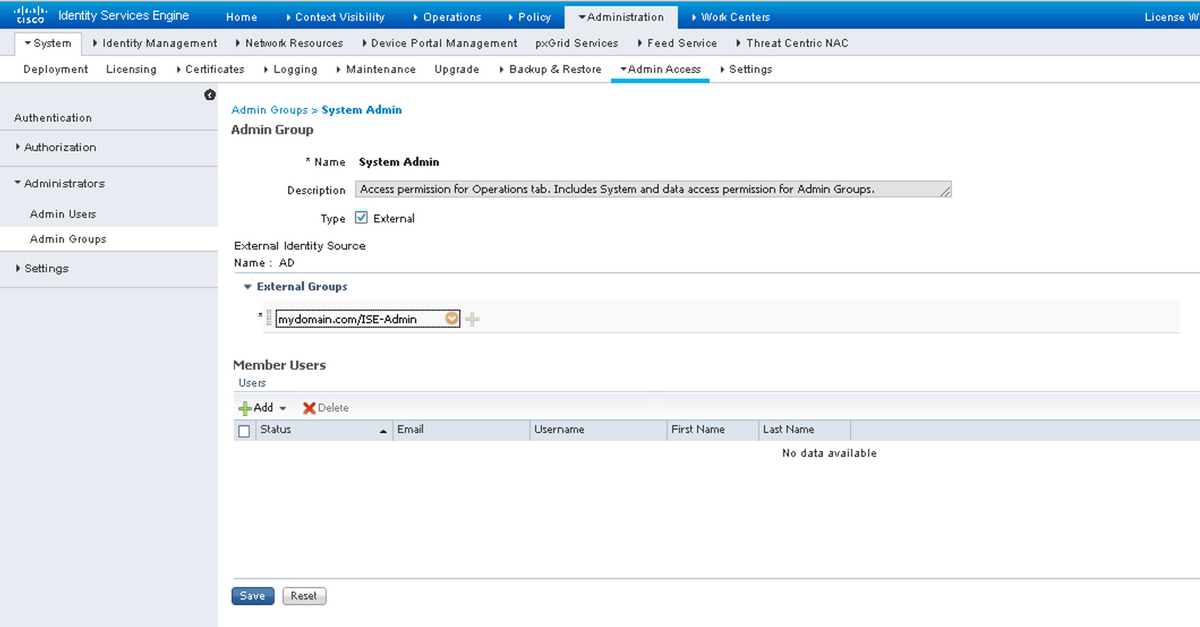

Geef externe identiteitsgroepen aan beheergroepen op

In dit voorbeeld wordt de externe AD-groep toegewezen aan de standaard Admin-groep.

- Kies Beheer > Systeem > Admin Toegang >Beheerders >Admin Groepen > Super Admin.

- Controleer het type als extern en selecteer de AD groep onder Externe groepen.

- Klik op Opslaan.

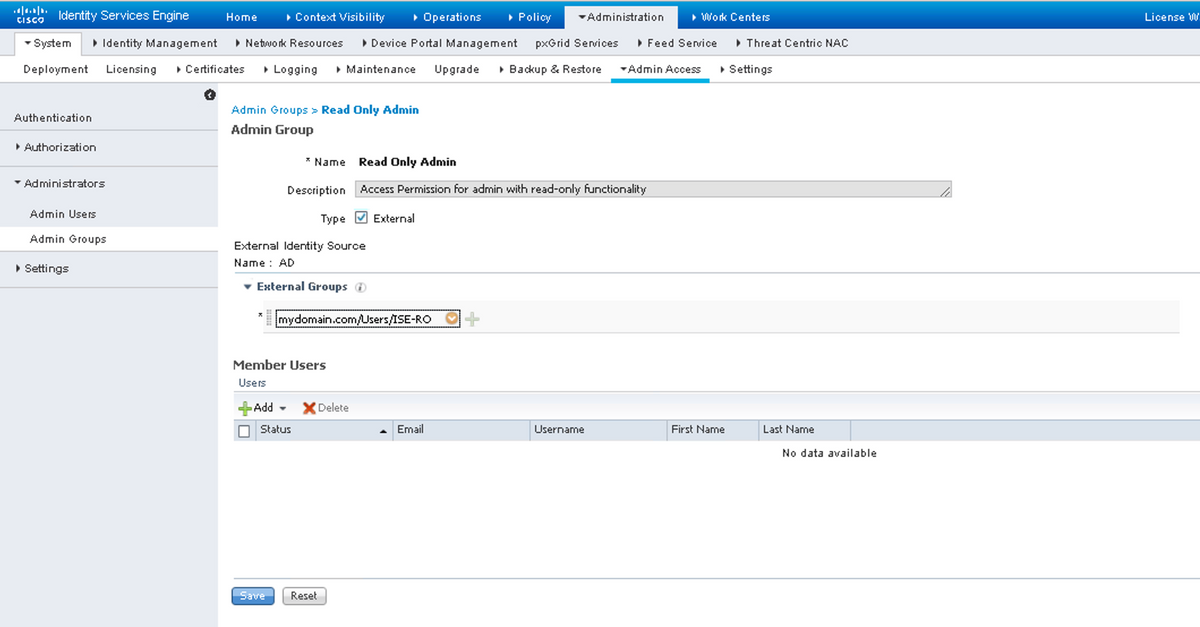

- Kies Beheer > Systeem > Admin Access > Administrators > Admin Groepen > Alleen lezen Admin.

- Controleer het type als extern en selecteer de AD groep onder Externe groepen, zoals in de afbeelding weergegeven.

- Klik op Opslaan.

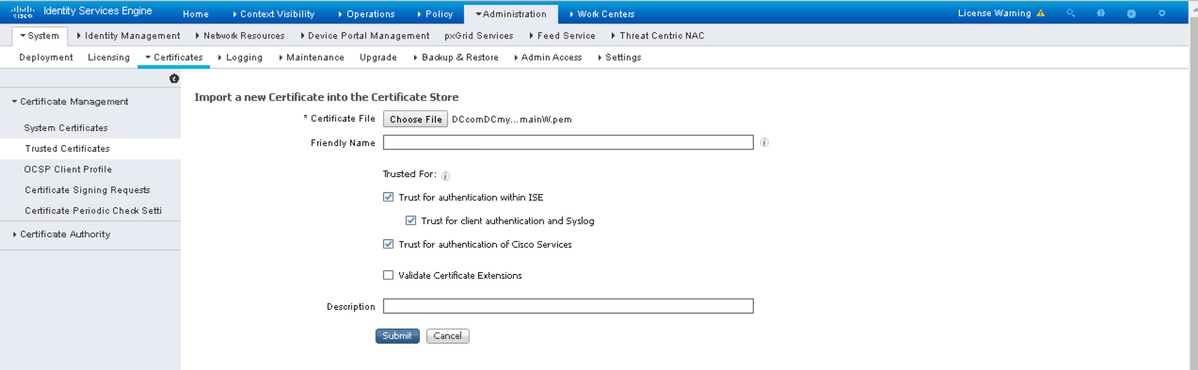

Vertrouwd certificaat importeren

- Importeer het certificaat van de certificaatautoriteit (CA) dat het certificaat van de klant bevestigt.

- Kies beheerder > Systeem > Certificaten > Vertrouwd certificaat > Importeren.

- Klik op Blader en kies het CA-certificaat.

- Controleer het Vertrouwen op clientverificatie en het selectieteken Syslog, zoals in de afbeelding wordt weergegeven.

- Klik op Inzenden.

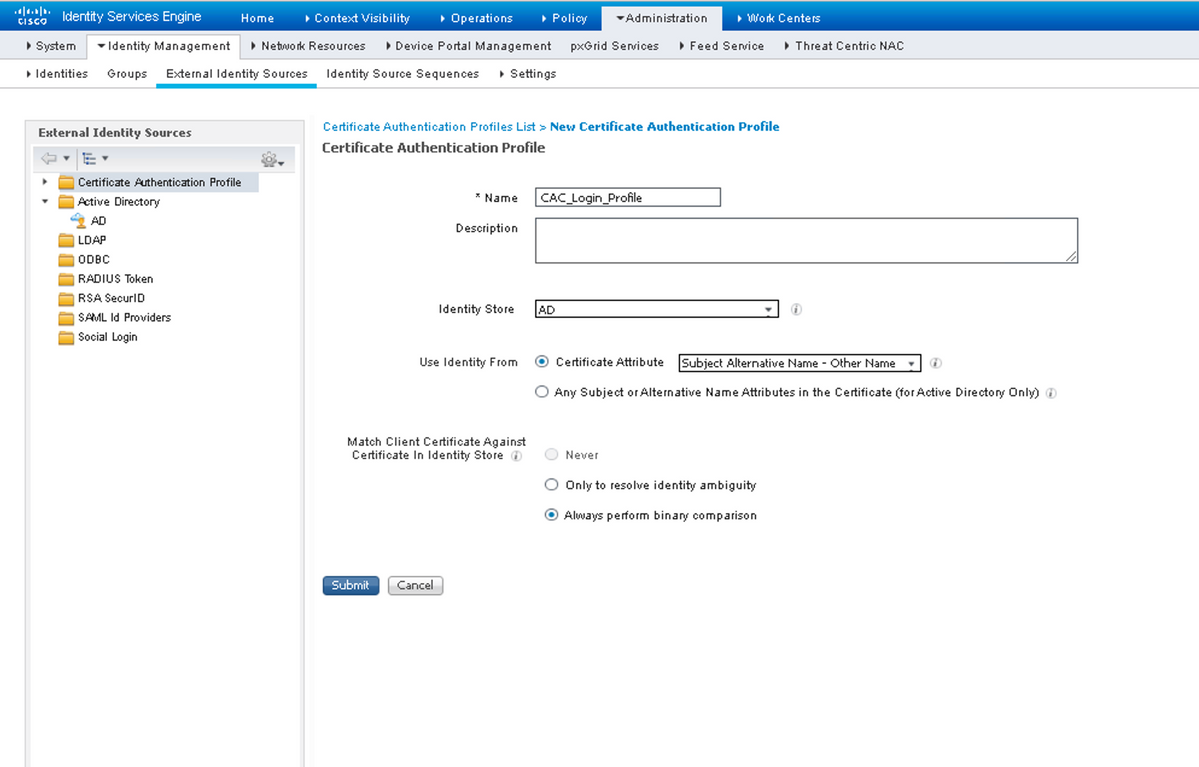

Certificaatverificatieprofiel instellen

- Kies Administratie >identiteitsbeheer > Externe identiteitsbronnen > Facebook-verificatieprofiel > Toevoegen.

- Naam profiel toevoegen.

- Selecteer de gewenste eigenschap die de gebruikersnaam voor de beheerder in de certificaateigenschap bevat.

- Als het AD-record voor de gebruiker het certificaat van de gebruiker bevat en het certificaat dat van de browser wordt ontvangen, wilt vergelijken met het certificaat in AD, voert u altijd binaire vergelijking uit en selecteert u de naam van de instantie die van de Active Directory is opgegeven.

- Klik op Inzenden.

Opmerking: Hetzelfde certificatieprofiel kan ook worden gebruikt voor de op identiteit gebaseerde verificatie van het eindpunt.

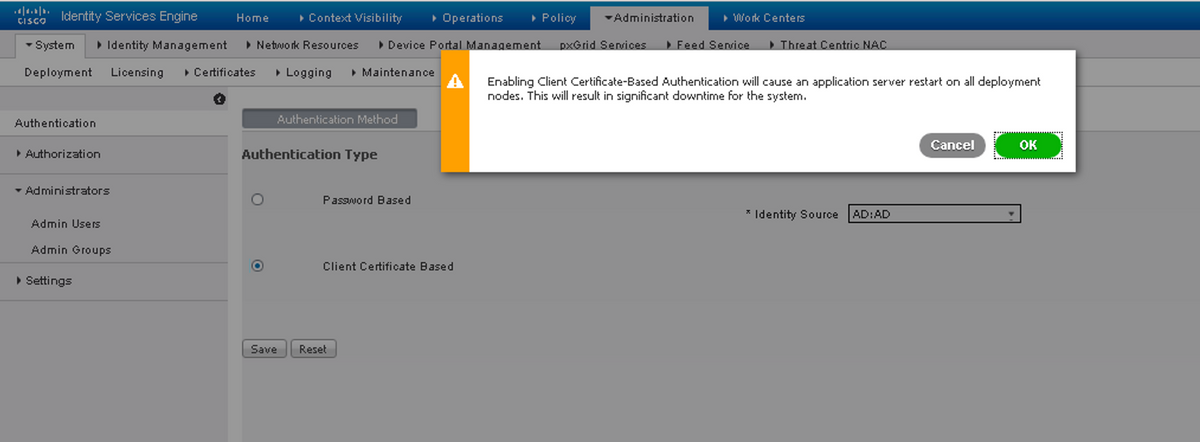

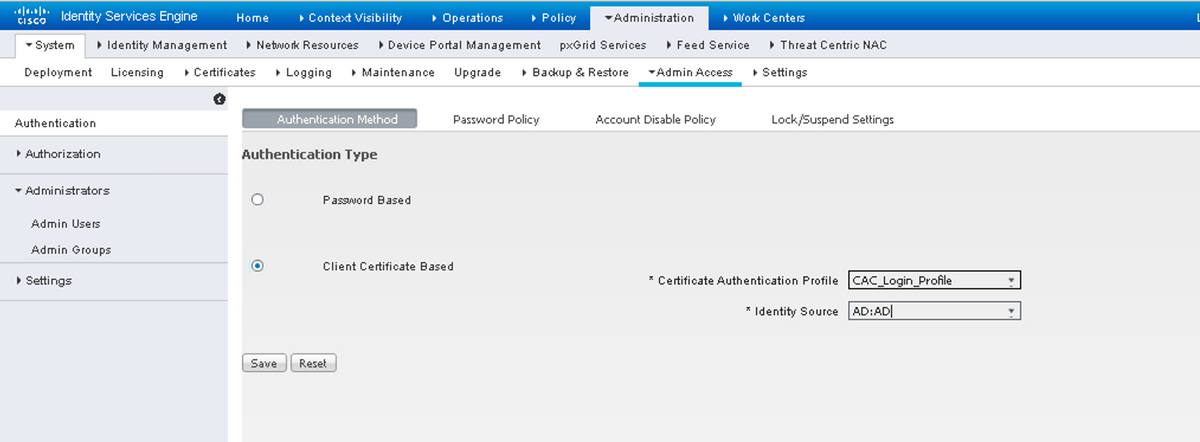

Op client gebaseerde verificatie inschakelen

- Kies Toediening > Systeem > Admin Access > Verificatie > Clientcertificaat voor verificatiemethode.

- Klik op OK.

- Kies het profiel van de certificaatverificatie dat eerder is ingesteld.

- Selecteer de naam van de instantie Active Directory.

- Klik op Opslaan.

- ISE-services op alle knooppunten in de implementatieherstart.

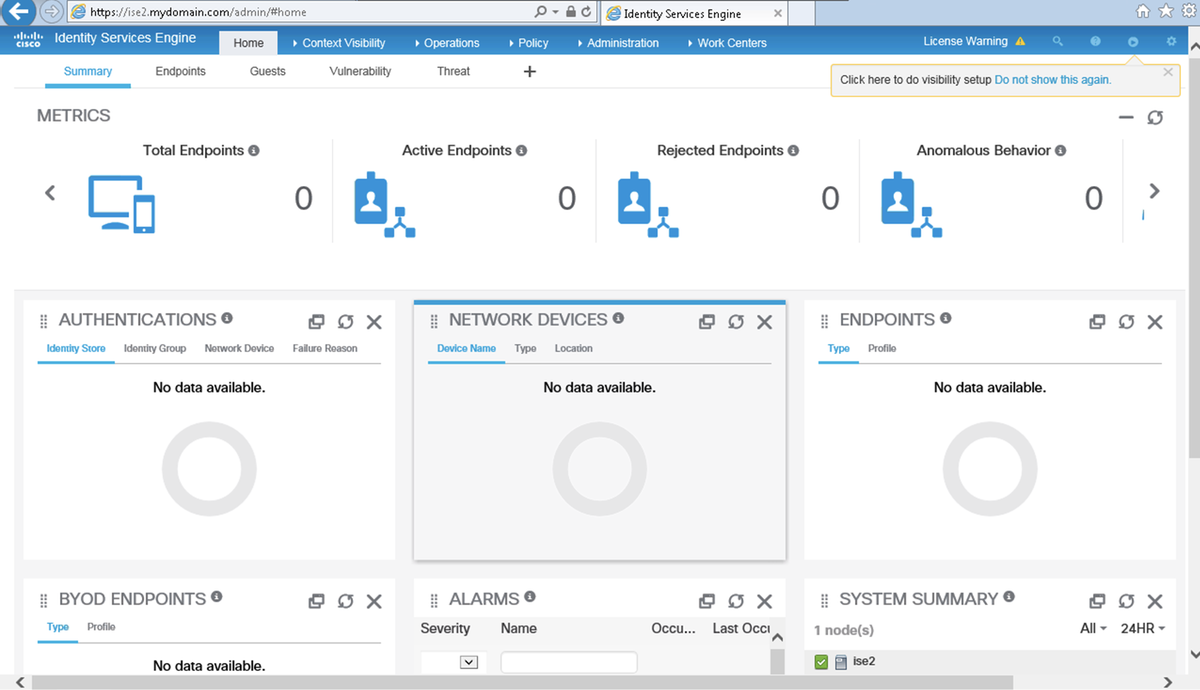

Verifiëren

Controleer de toegang tot de ISE GUI nadat de servicestatus van de Application Server verandert in gebruik.

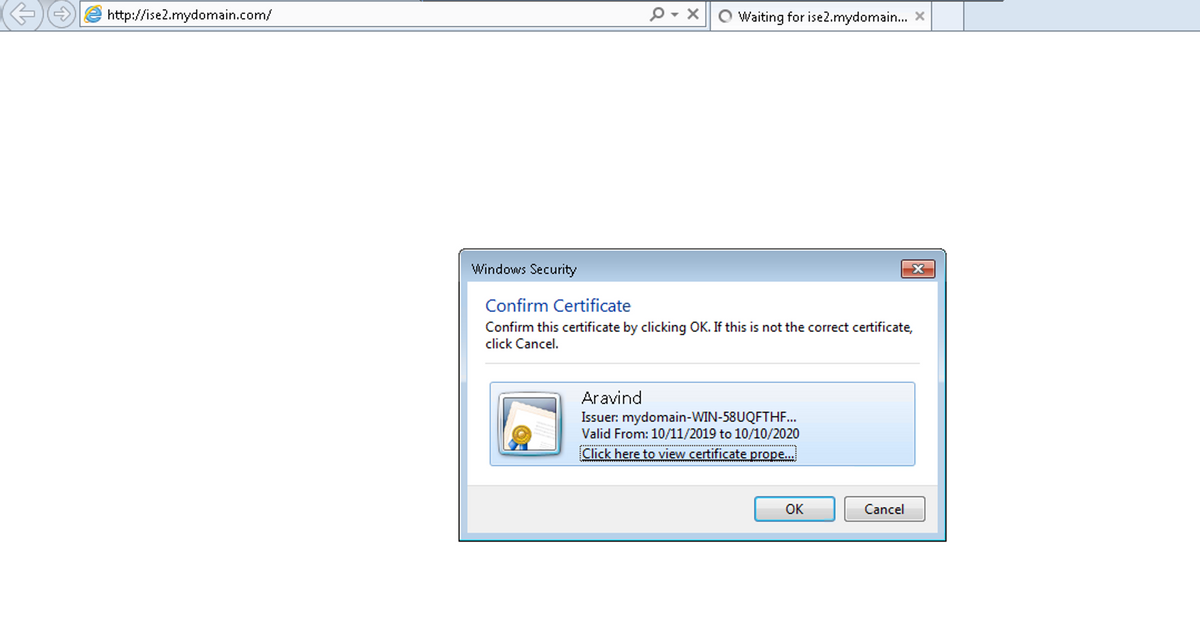

Super Admin Gebruiker: Controleer dat de gebruiker wordt gevraagd een certificaat te kiezen om in te loggen op de ISE GUI en krijgt Super Admin-rechten als het certificaat van een gebruikersdeel van de Super Admin Externe Identity Group is.

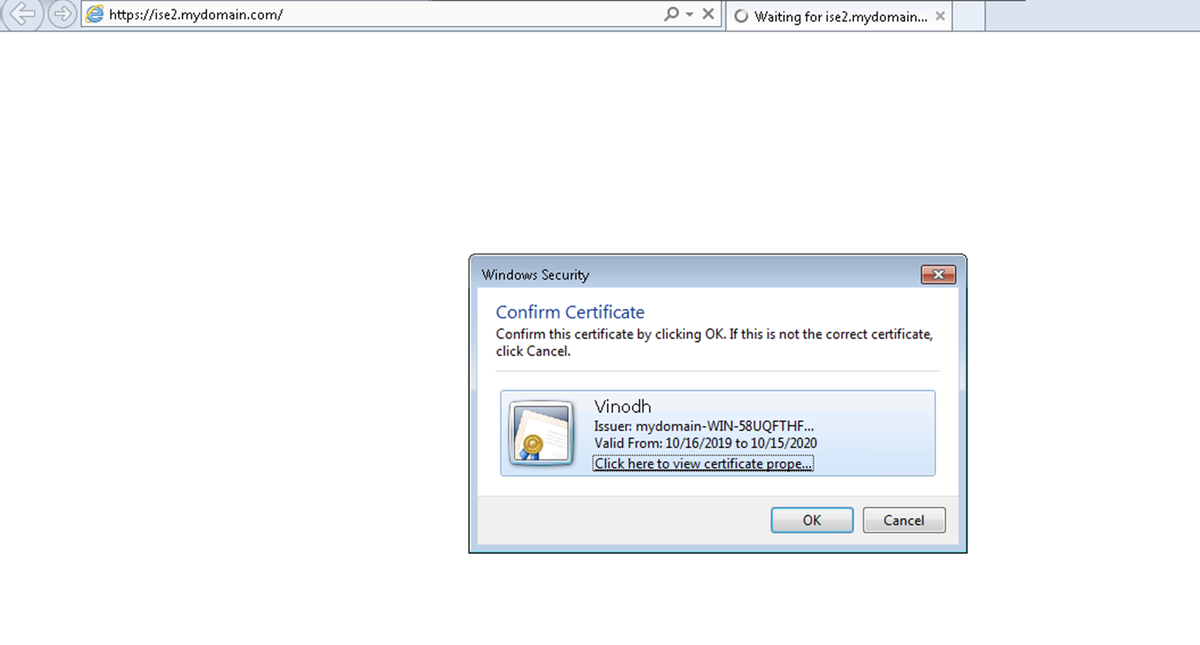

Alleen-lezen beheerder: controleer of de gebruiker een certificaat heeft gevraagd om in te loggen op de ISE GUI en alleen Lezen-only Admin rechten heeft als het certificaat deel uitmaakt van een gebruikersgroep van de alleen-lezen Admin Externe Identity.

Opmerking: Als Common Access Card (CAC) in gebruik is, geeft Smartcard het gebruikerscertificaat aan ISE nadat de gebruiker hun geldige superpin heeft ingevoerd.

Problemen oplossen

- Gebruik de app start veilige opdracht om Cisco ISE te starten in een veilige modus die tijdelijk toegangscontrole naar het Admin-portal toestaat en de configuratie en het opnieuw opstarten van de services van ISE toestaat met de optie van de opdrachttoepassing stop gevolgd door ingang van de toepassing..

- De veilige optie biedt een manier van herstel als een beheerder onopzettelijk de toegang tot het Cisco ISE Admin-portal voor alle gebruikers sluit. Deze gebeurtenis kan voorkomen als de beheerder een onjuiste IP-toegangslijst instelt in het Beheer > Toegang > Instellingen > Access-pagina. De veilige optie omzeilt op certificaat gebaseerde verificatie en keert terug naar de standaard gebruikersnaam en wachtwoordverificatie voor loggen naar het Cisco ISE Admin-portaal.

Bijdrage van

- Aravind RavichandranCisco geavanceerde services

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback