Dubbele twee factor verificatie voor ISE Management Access configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

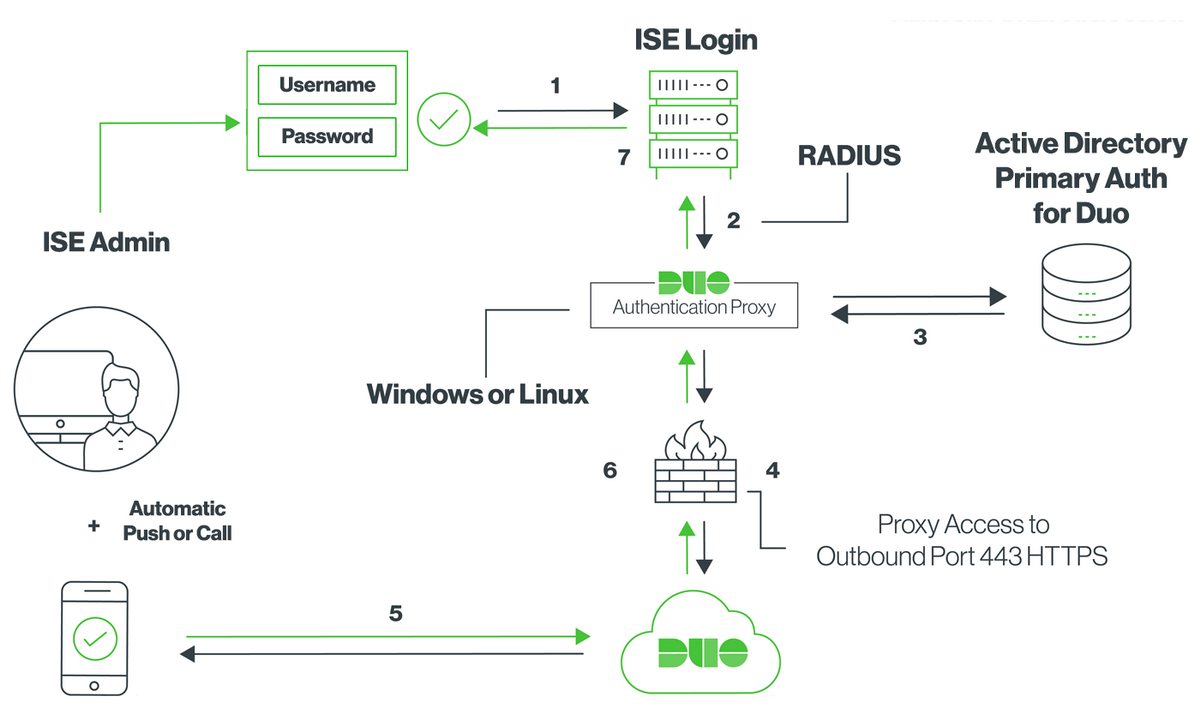

Dit document beschrijft de stappen die vereist zijn om externe twee-factor verificatie te configureren voor beheertoegang tot Identity Services Engine (ISE). In dit voorbeeld, authenticeert de ISE-beheerder tegen de RADIUS-token server en wordt een extra verificatie in de vorm van duw-kennisgeving door de Duo-verificatieproxy naar het mobiele apparaat van de beheerder verzonden.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- RADIUS-protocol

- ISE RADIUS-Token server en identiteiten configureren

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Services Engine (ISE)

- Active Directory (AD)

- Duo-verificatieproxyserver

- Duo-cloudservice

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Netwerkdiagram

Configuratie

Duo-configuratie

Stap 1. Download en Installeer de dubbele verificatieproxy server op een Windows- of linux-machine: https://duo.com/docs/ciscoise-radius#install-the-duo-authentication-proxy

Opmerking: Deze machine moet toegang hebben tot de ISE- en Duo-cloud (internet)

Stap 2. Configureer het bestand auproxy.cfg.

Open dit bestand in een teksteditor zoals Kladblok+ of WordPad.

Opmerking: de standaardlocatie is te vinden op C:\Program Files (x86)\Duo security verificatie Proxy\conf\authproxy.cfg

Stap 3. Maak een "Cisco ISE RADIUS"-toepassing in het Duo Admin-paneel: https://duo.com/docs/ciscoise-radius#first-steps

Stap 4. Bewerk het bestand van auproxy.cfg en voeg deze configuratie toe.

ikey= xxxxxxxxxxxxxxxxxxxxxxxxxx

skey= xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=api-xxxxxxxx.duosecurity.com

radius_ip_1=10.127.196.189 Sample IP address of the ISE server

radius_secret_1=******

failmode=secure

client=ad_client

port=1812

Stap 5. Configureer ad_client met de gegevens van de actieve map. Duo Auth Proxy gebruikt de volgende informatie om authenticatie tegen AD voor de primaire authenticatie te verkrijgen.

[ad_client]

host=10.127.196.230 Sample IP address of the Active Directory

service_account_username=< AD-username >

service_account_password=< AD-password >

search_dn=CN=Users,DC=gce,DC=iselab,DC=local

Opmerking: Als uw netwerk HTTP proxy-verbinding nodig heeft voor internettoegang, voeg dan http_proxy details toe in authproxy.cfg.

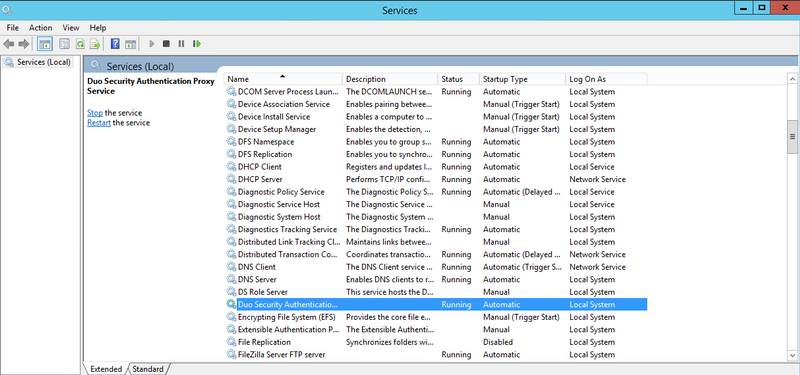

Stap 6. Start de dubbele security verificatieproxy opnieuw. Sla het bestand op en herstart de Duo-service op de Windows-wasmachine.Open de Windows-servicesconsole (services.msc), plaats de dubbele security verificatieproxy in de lijst met services en klik op Start zoals in de afbeelding:

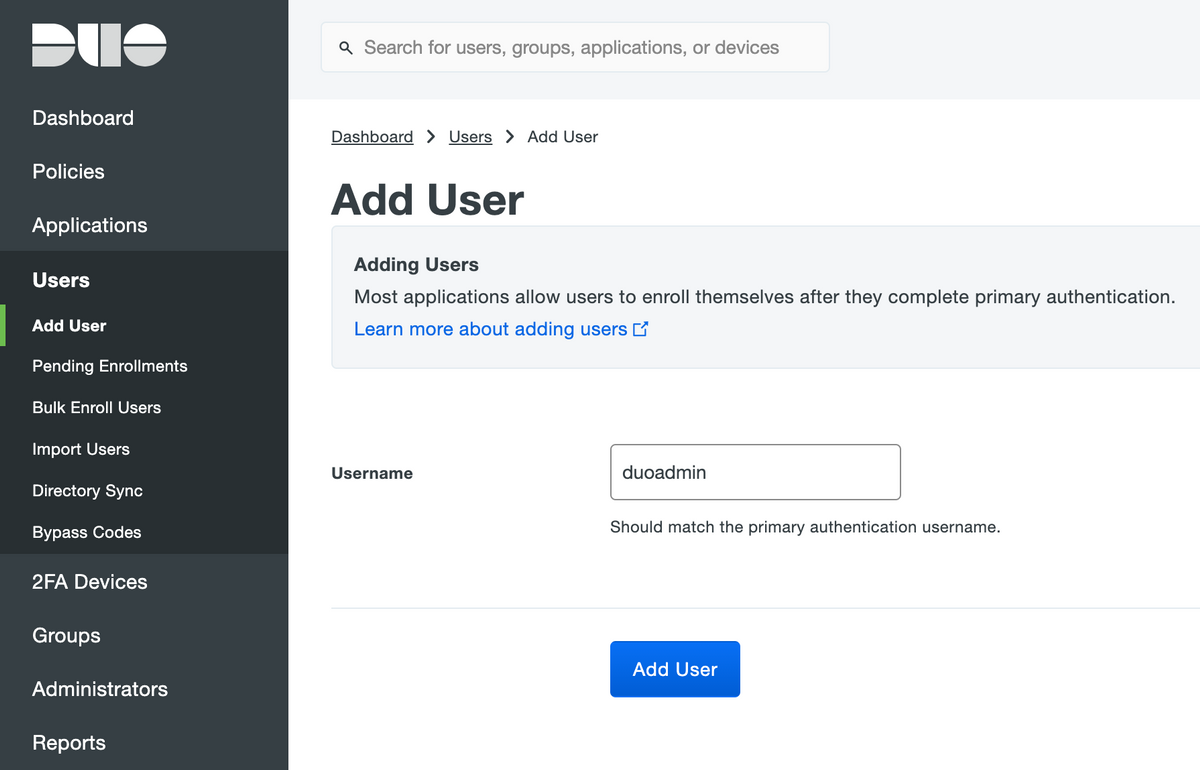

Stap 7. Maak een gebruikersnaam en activeer Duo Mobile op het eindapparaat: https://duo.com/docs/administration-users#creating-users-manually

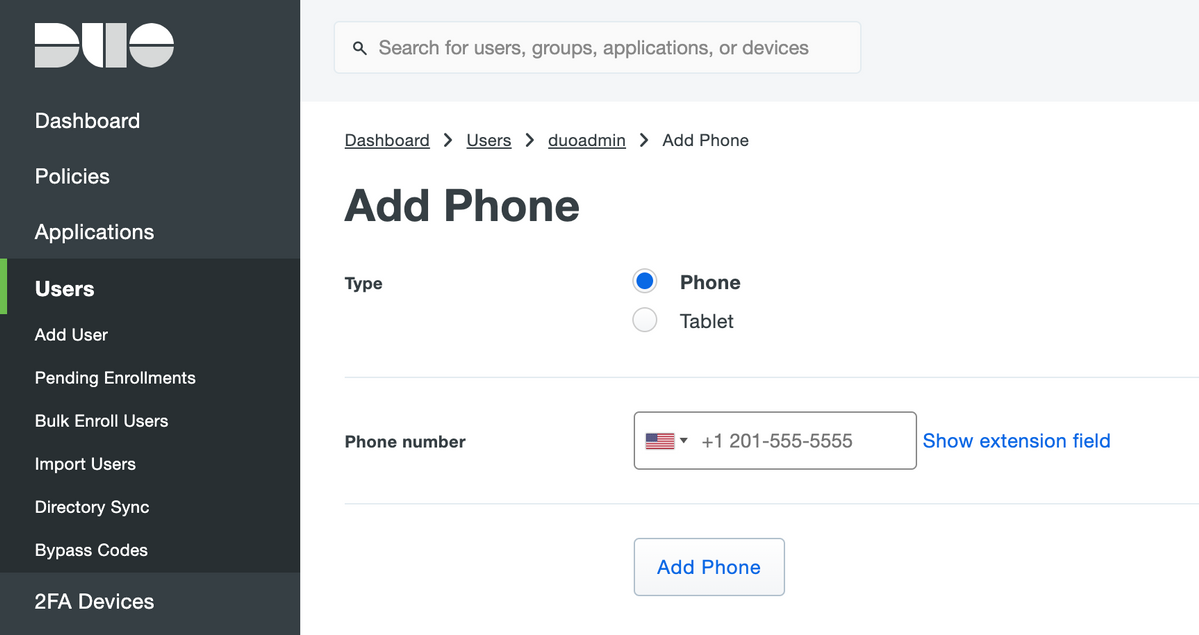

Gebruiker toevoegen op Duo Admin Panel. Navigeren naar gebruikers > voegt gebruikers toe, zoals in het beeld:

Zorg ervoor dat de eindgebruiker de Duo-app aan de telefoon heeft geïnstalleerd.

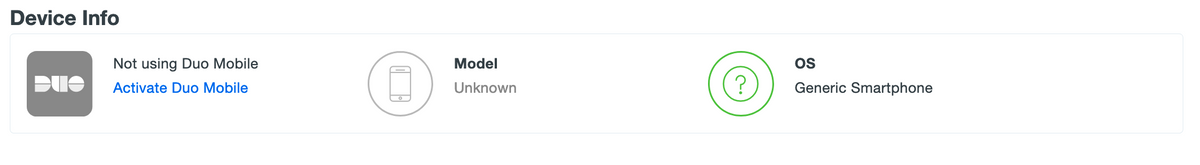

Selecteer Duo Mobile activeren, zoals in de afbeelding wordt weergegeven:

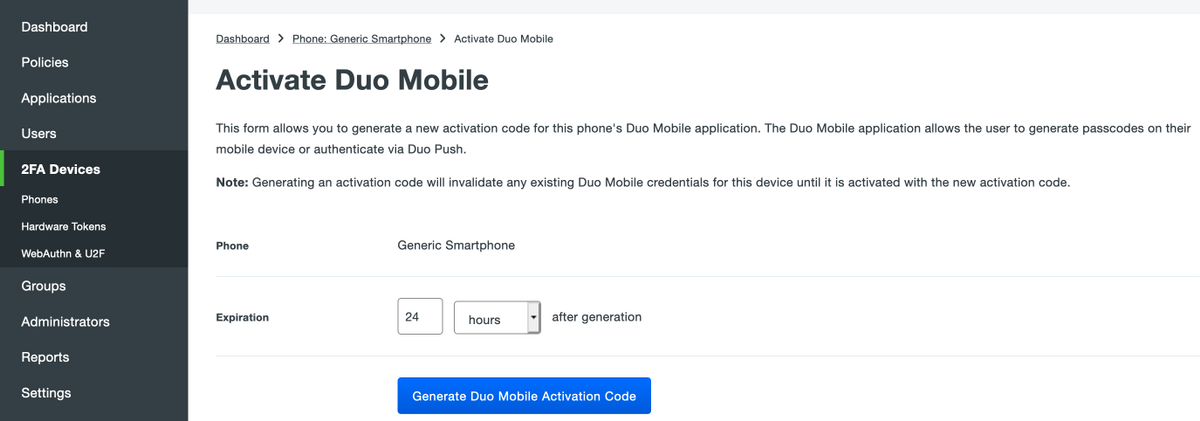

Selecteer Generate Duo Mobile Activeringscode, zoals getoond in de afbeelding:

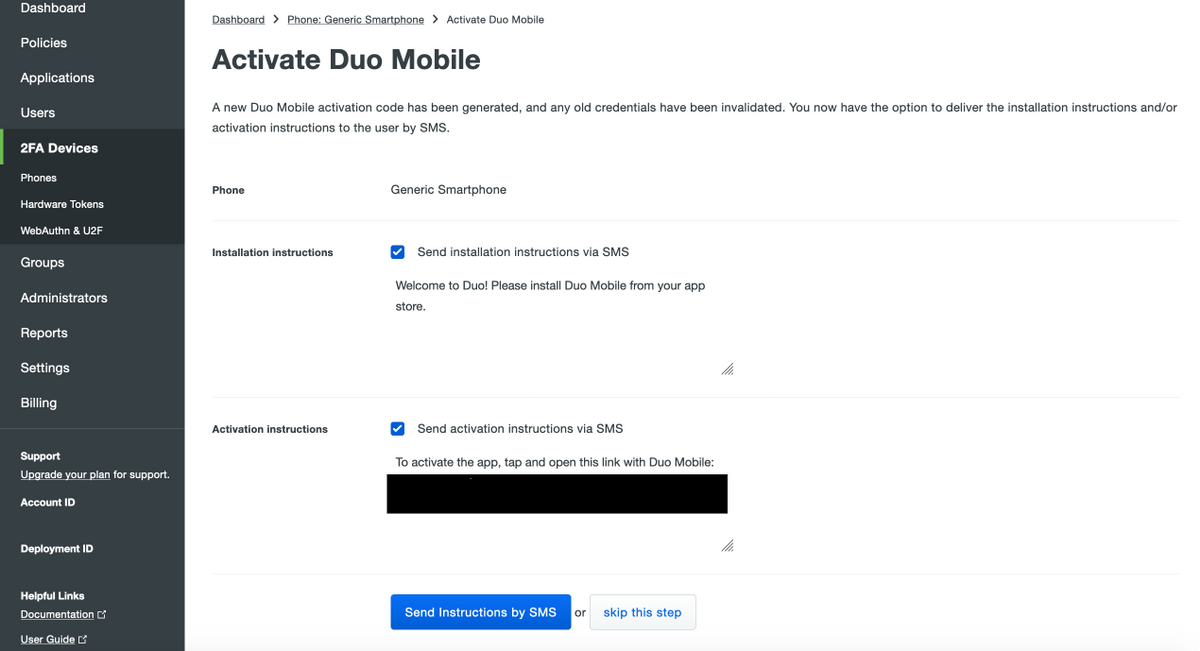

Selecteer Instructies per sms verzenden, zoals in de afbeelding:

Klik op de link in het sms-bericht en de app Duo wordt gekoppeld aan de gebruikersaccount in het gedeelte Apparaatinfo, zoals in de afbeelding wordt weergegeven:

ISE-configuratie

Stap 1. Integreer ISE met dubbele proxy.

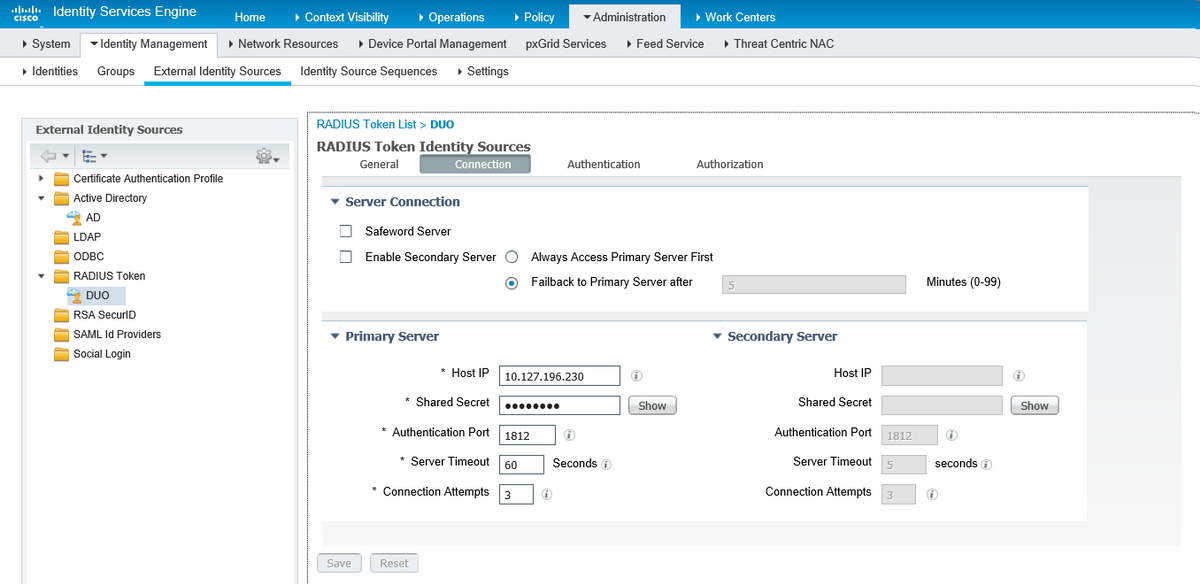

Navigeer naar Beheer > Identity Management > Externe Identity Services > RADIUS Token en klik op Add om een nieuwe RADIUS-Token server toe te voegen. Bepaal de naam van een server in het algemene tabblad, IP-adres en gedeelde toets in het tabblad Koppeling, zoals in de afbeelding:

Opmerking: Stel de Time-out voor de server in op 60 seconden, zodat gebruikers genoeg tijd hebben om op de druk te reageren

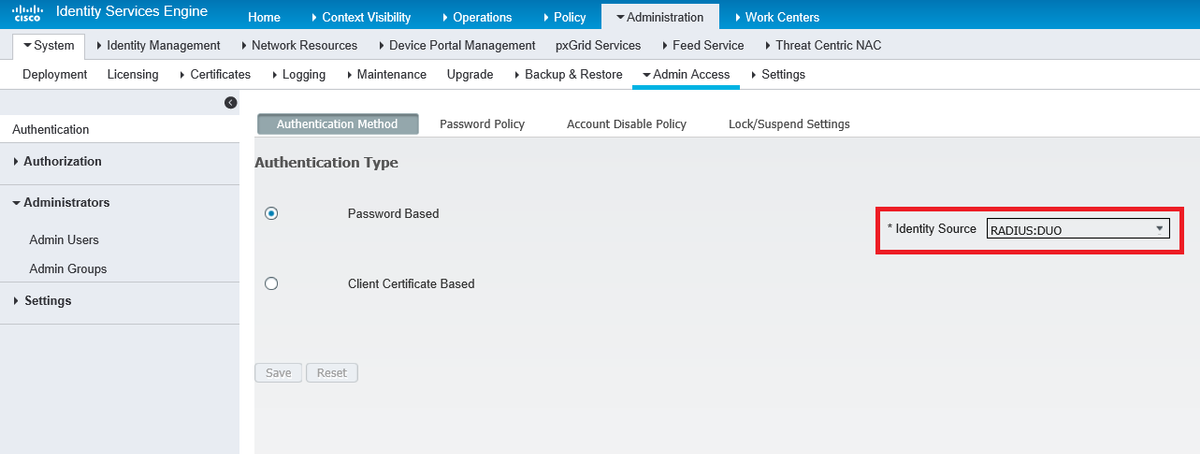

Stap 2. Navigeer naar Administratie > Systeem > Admin Access > Verificatie > Verificatiemethode en selecteer eerder geconfigureerde RADIUS-server als Identity Source, zoals in de afbeelding getoond:

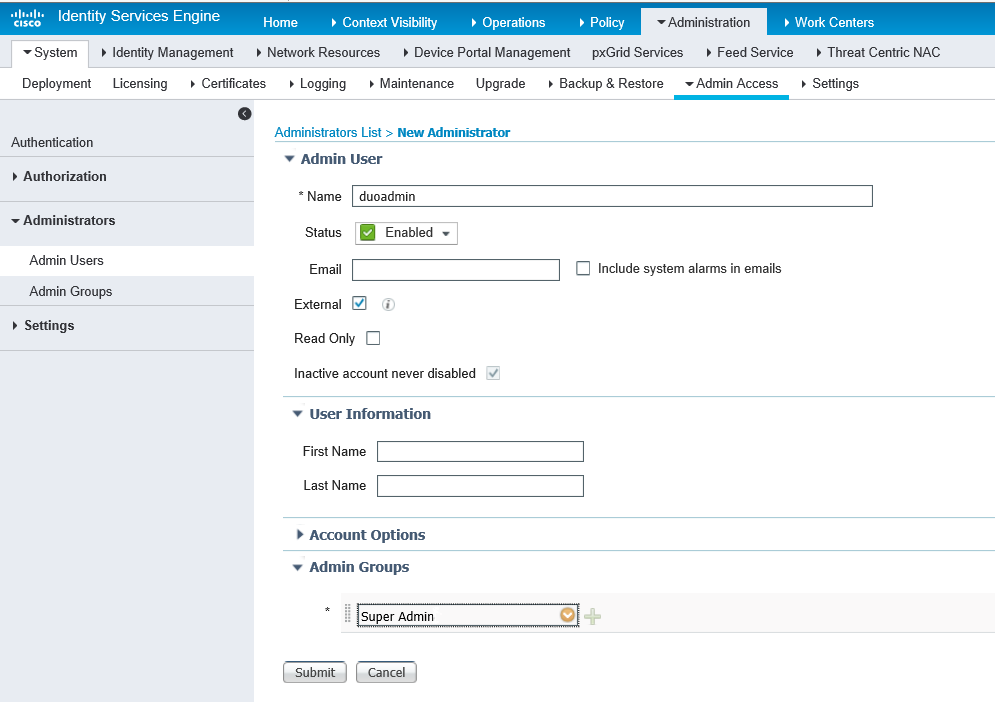

Stap 3. Navigeer naar Administratie > Systeem > Admin Access > Beheerders > Admin-gebruikers en maak een admingebruiker als extern en geef superadmin-privilege zoals in de afbeelding:

Verifiëren

Gebruik dit gedeelte om te bevestigen dat de configuratie correct werkt.

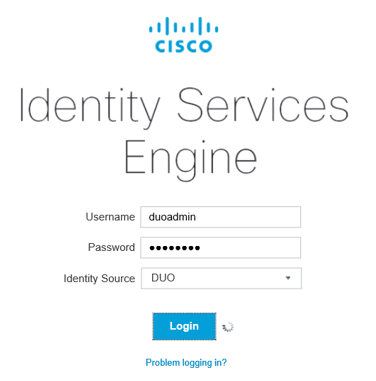

Open de ISE GUI, selecteer RADIUS Token Server als bron van identiteit en loggen in met beheerder.

Problemen oplossen

Deze sectie verschaft informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

Om problemen op te lossen die verband houden met de connectiviteit van Duo-proxy met Cloud of Active Directory, kunt u debug in de Duo Auth Proxy inschakelen door "debug=True" toe te voegen in het hoofdgedeelte van auproxy.cfg.

De logbestanden bevinden zich op de volgende locatie:

C:\Program Files (x86)\Duo security verificatieproxy

Open het bestand autorproxy.log in een teksteditor zoals Kladblok+ of WordPad.

Log fragmenten van Duo Auth Proxy in op verzoek van ISE en verzenden naar Duo Cloud.

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Sending request from 10.127.196.189 to radius_server_auto

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Received new request id 2 from ('10.127.196.189', 62001)

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] (('10.127.196.189', 62001), duoadmin, 2): login attempt for username u'duoadmin'

2019-08-19T04:59:27-0700 [DuoForwardServer (UDP)] Sending AD authentication request for 'duoadmin' to '10.127.196.230'

2019-08-19T04:59:27-0700 [duoauthproxy.modules.ad_client._ADAuthClientFactory#info] Starting factory

Filters van Duo Auth Proxy die niet in staat zijn de Duo Cloud te bereiken.

2019-08-19T04:59:27-0700 [duoauthproxy.modules.ad_client._ADAuthClientFactory#info] Stopping factory

2019-08-19T04:59:37-0700 [-] Duo preauth call failed

Traceback (most recent call last):

File "twisted\internet\defer.pyc", line 654, in _runCallbacks

File "twisted\internet\defer.pyc", line 1475, in gotResult

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\radius\duo_server.pyc", line 111, in preauth

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\duo_async.pyc", line 246, in preauth

File "twisted\internet\defer.pyc", line 1416, in _inlineCallbacks

File "twisted\python\failure.pyc", line 512, in throwExceptionIntoGenerator

File "duoauthproxy\lib\duo_async.pyc", line 202, in call

File "twisted\internet\defer.pyc", line 654, in _runCallbacks

File "duoauthproxy\lib\duo_async.pyc", line 186, in err_func

duoauthproxy.lib.duo_async.DuoAPIFailOpenError: API Request Failed: DNSLookupError('api-xxxxxxxx.duosecurity.com',)

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Failmode Secure - Denied Duo login on preauth failure

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Returning response code 3: AccessReject

2019-08-19T04:59:37-0700 [-] (('10.127.196.189', 62001), duoadmin, 3): Sending response

Gerelateerde informatie

Bijgedragen door Cisco-engineers

- Nancy SainiCisco TAC-ingenieur

- Hari Haran S MCisco TAC-ingenieur

- Prashant JoshiCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback