Inleiding

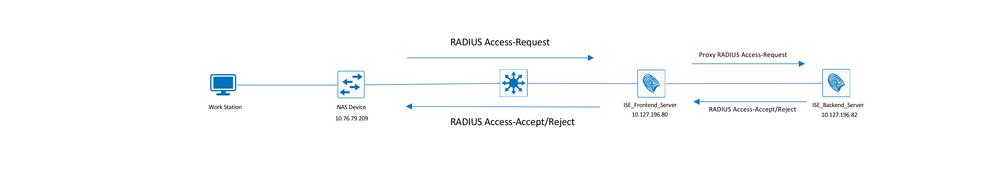

Dit document beschrijft hoe u twee RFC-conforme RADIUS-servers op ISE kunt configureren als respectievelijk proxy en autorisatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van het RADIUS-protocol

- Expertise in beleidsconfiguratie Identity Services Engine (ISE)

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco ISE-versies 2.2 en 2.4.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

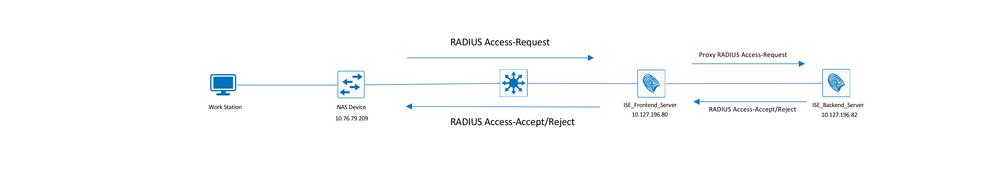

Netwerkdiagram

ISE configureren (Frontend Server)

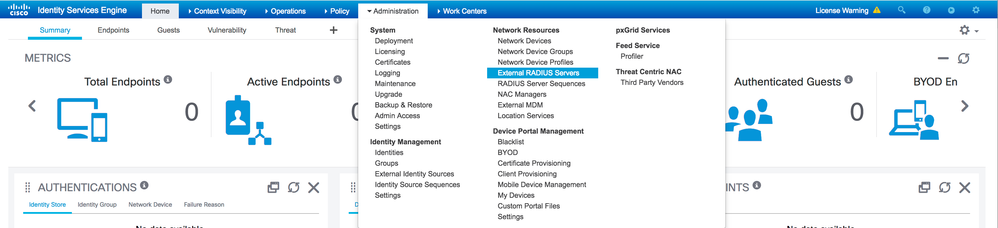

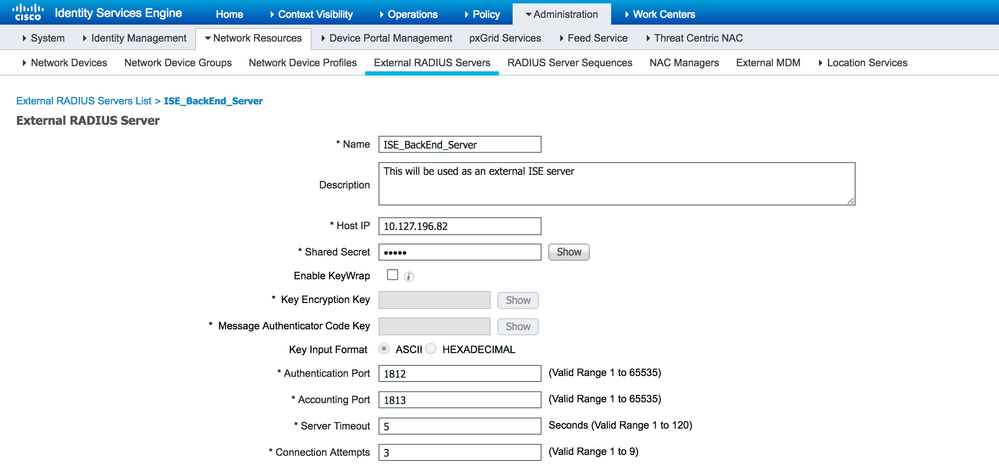

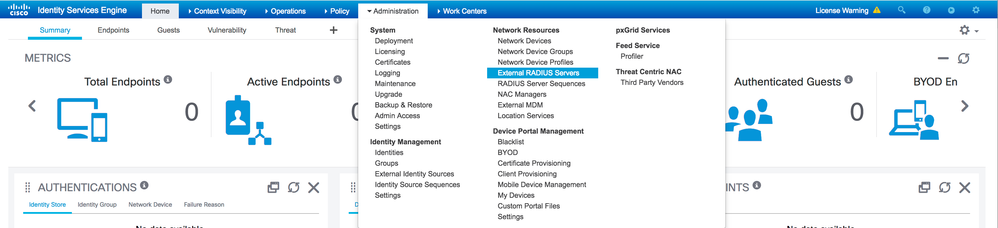

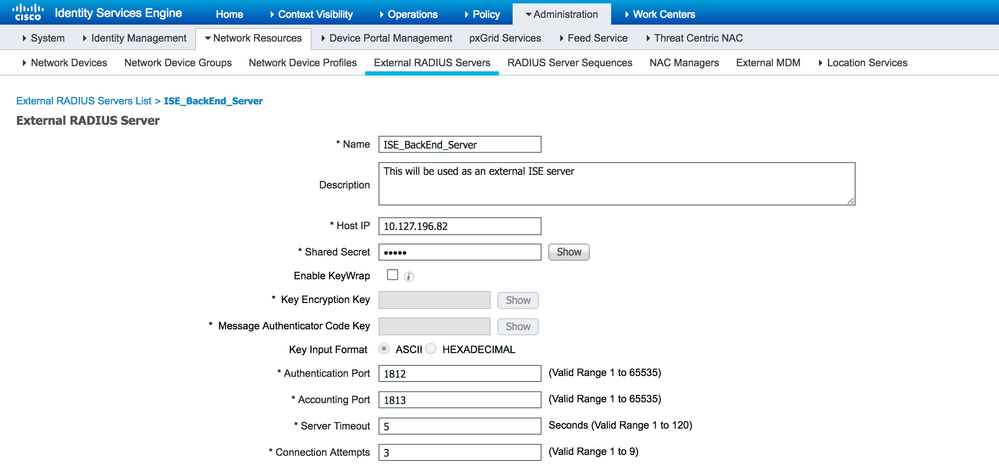

Stap 1. Er kunnen meerdere externe RADIUS-servers worden geconfigureerd en gebruikt om gebruikers op de ISE te verifiëren. Om externe RADIUS-servers te kunnen configureren, navigeert u naar Administration > Network Resources > External RADIUS Servers > Add, zoals in de afbeelding wordt weergegeven:

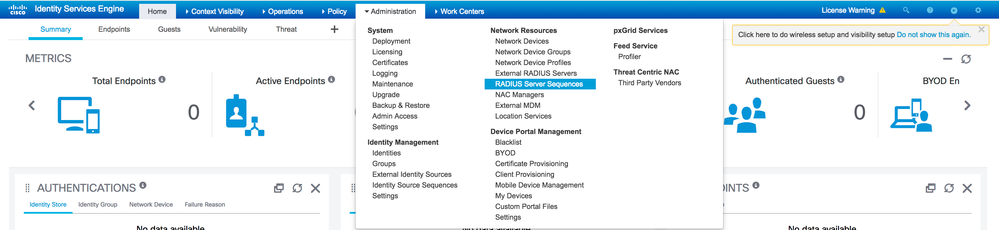

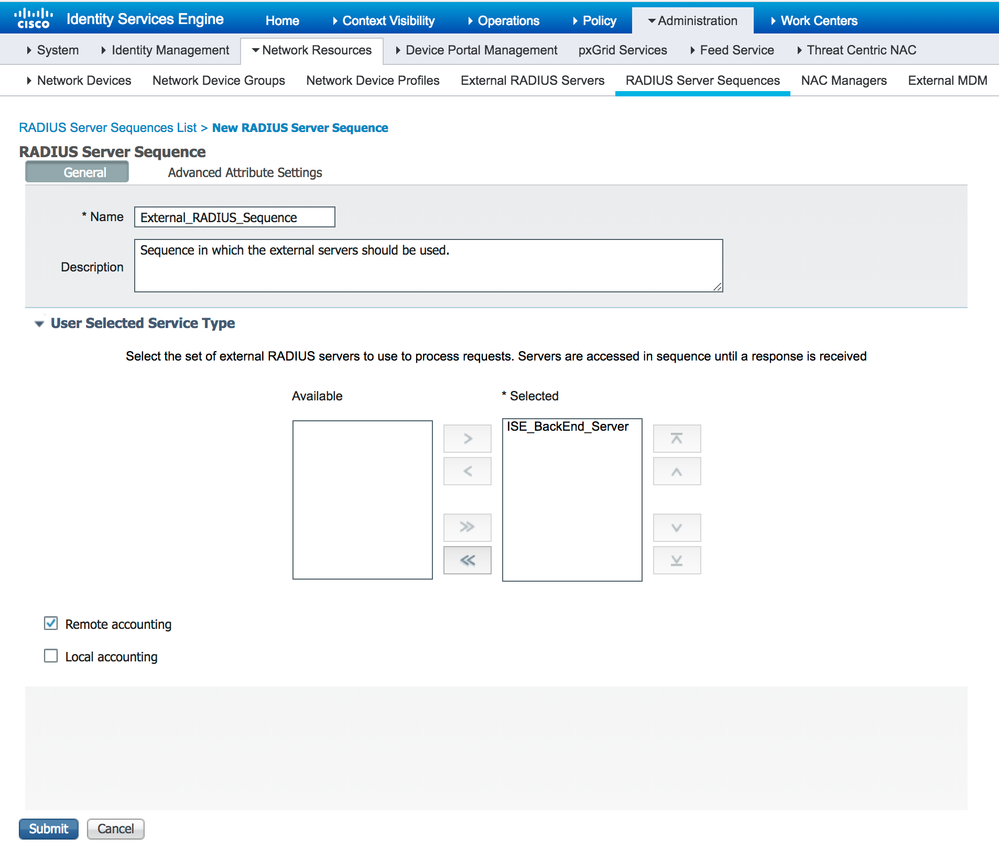

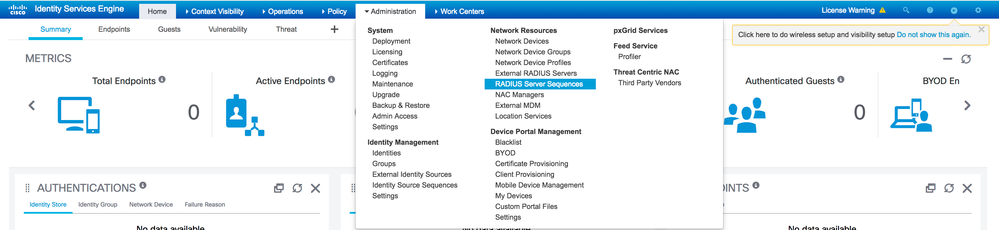

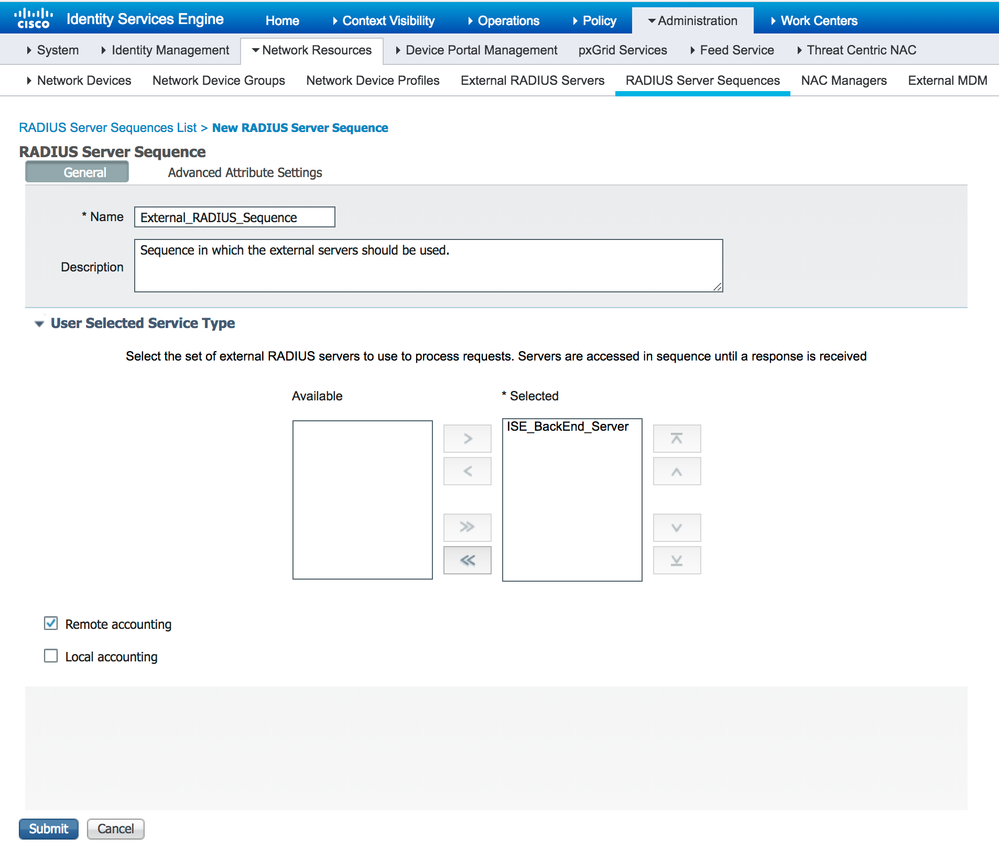

Stap 2. Om de geconfigureerde externe RADIUS-server te kunnen gebruiken, moet een RADIUS-serverreeks worden geconfigureerd die vergelijkbaar is met de reeks van identiteitsbronnen. Als u hetzelfde wilt configureren, navigeer dan naar Administration > Network Resources > RADIUS Server Sequences > Add, zoals in de afbeelding:

Opmerking: een van de opties die beschikbaar zijn terwijl de serverreeks wordt gemaakt, is om te kiezen of de accounting lokaal moet worden uitgevoerd op de ISE of op de externe RADIUS-server. Gebaseerd op de hier gekozen optie, beslist ISE of de boekhoudkundige verzoeken worden benaderd of die logboeken lokaal worden opgeslagen.

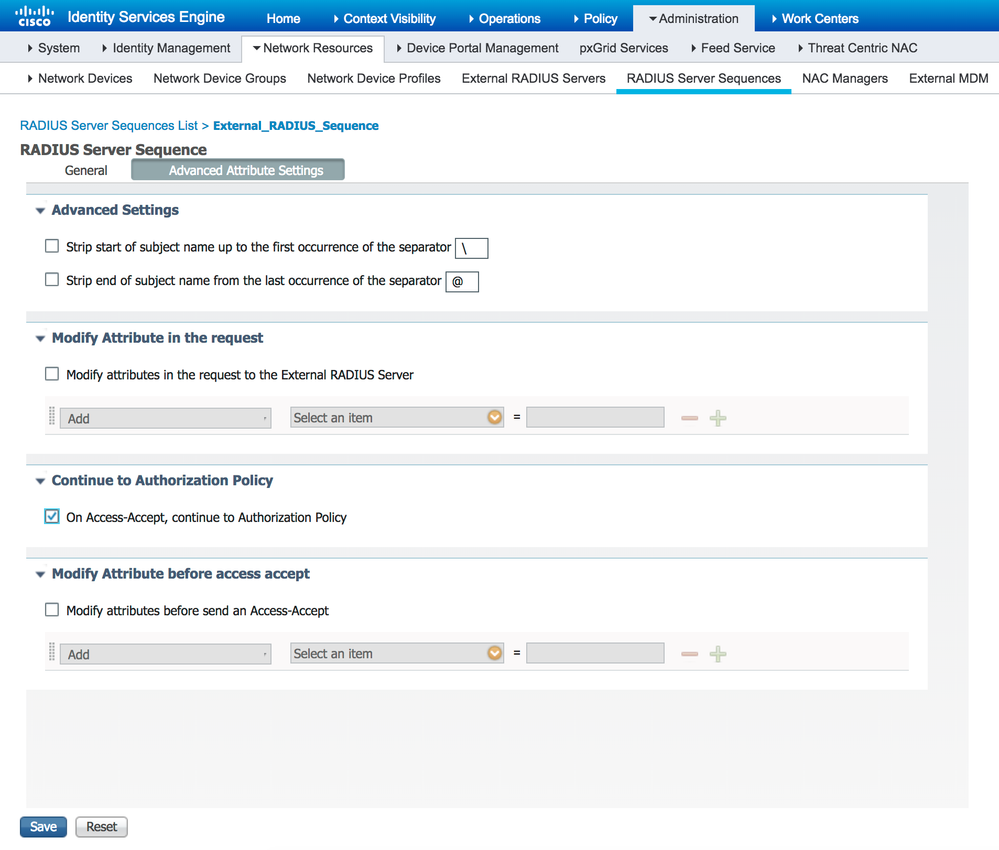

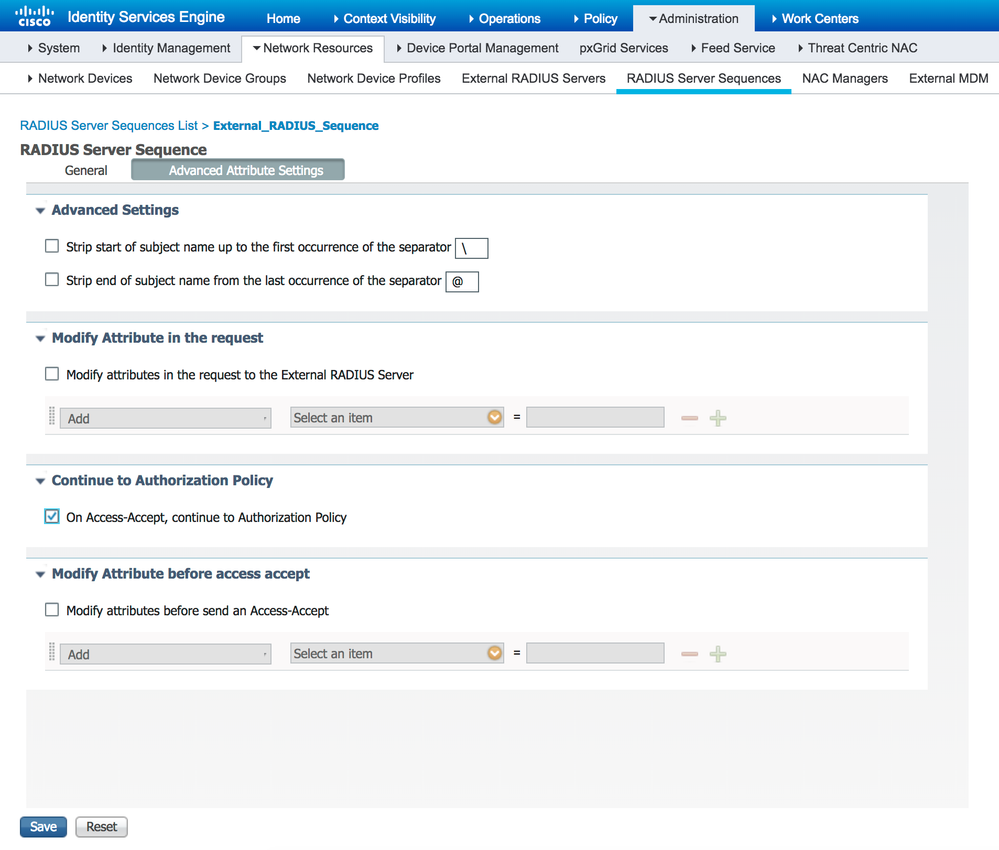

Stap 3. Er is een extra sectie die meer flexibiliteit geeft over hoe ISE zich moet gedragen wanneer het verzoeken aan externe RADIUS-servers proxies. Deze is te vinden onder Advance Attribute Settings, zoals in de afbeelding:

- Geavanceerde instellingen: Hier vindt u opties voor het verwijderen van het begin of het einde van de gebruikersnaam in RADIUS-verzoeken met een scheidingsteken.

- Kenmerk wijzigen in het verzoek: Biedt de optie om een RADIUS-kenmerk aan te passen in de RADIUS-verzoeken. De lijst toont hier de eigenschappen die kunnen worden toegevoegd/verwijderd/bijgewerkt:

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Ga verder met het autorisatiebeleid voor toegangsacceptatie: biedt een optie om te kiezen of ISE het toegangsacceptatiebeleid gewoon moet verzenden zoals het is of moet doorgaan om toegang te bieden op basis van het autorisatiebeleid dat op de ISE is geconfigureerd in plaats van de autorisatie die door de externe RADIUS-server wordt geboden. Als deze optie geselecteerd is, wordt de door de externe RADIUS-server verstrekte autorisatie overschreven met de door ISE verstrekte autorisatie.

Opmerking: deze optie werkt alleen als de externe RADIUS-server een antwoord stuurt Access-Accept op het proxy-RADIUS-toegangsverzoek.

-

Kenmerk wijzigen vóór toegangsgoedkeuring: Gelijkaardig aan het Modify Attribute in the request, kunnen de eerder vermelde eigenschappen worden toegevoegd/verwijderd/bijgewerkt huidig in de toegang-Goedkeuring worden toegevoegd die door de externe server van de RADIUS wordt verzonden alvorens het wordt verzonden naar het netwerkapparaat.

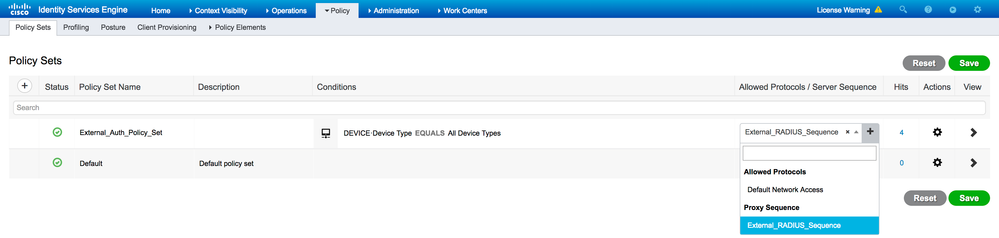

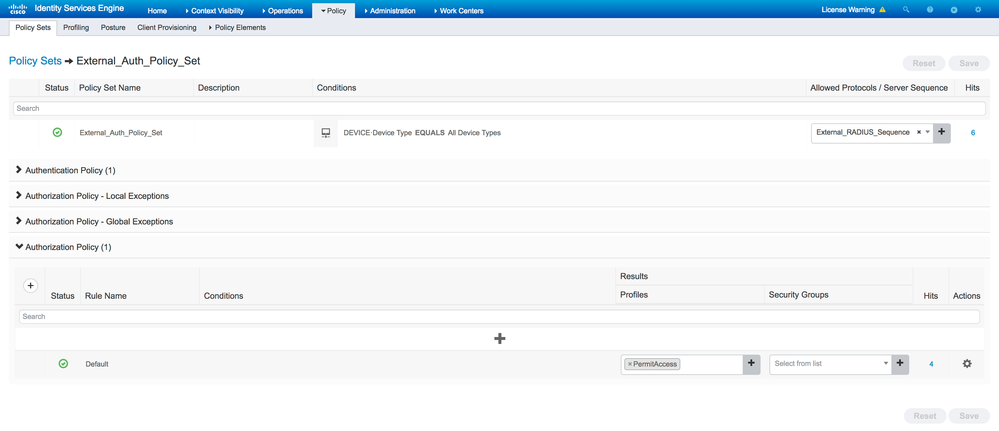

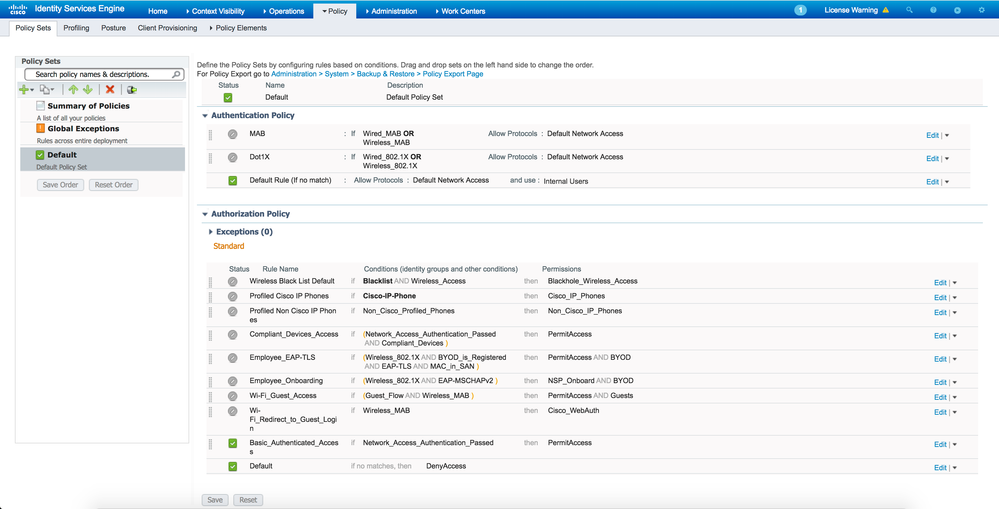

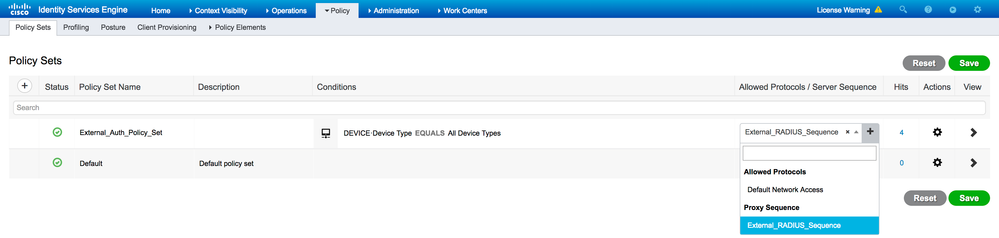

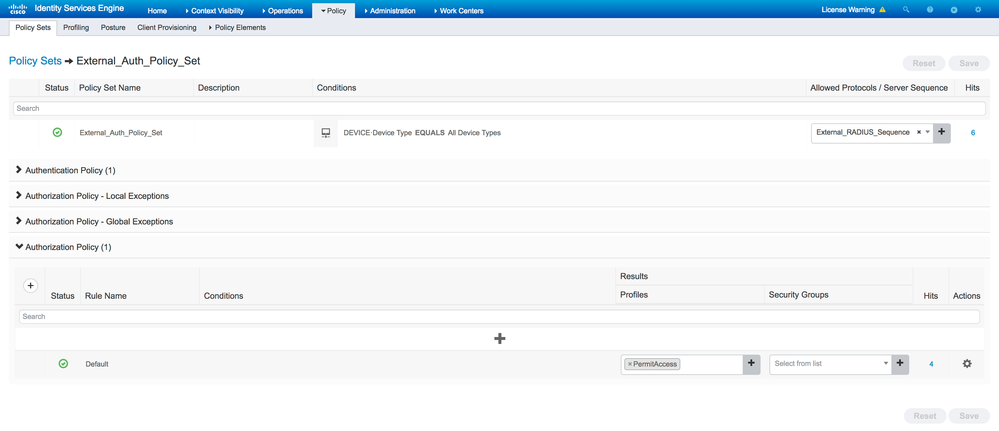

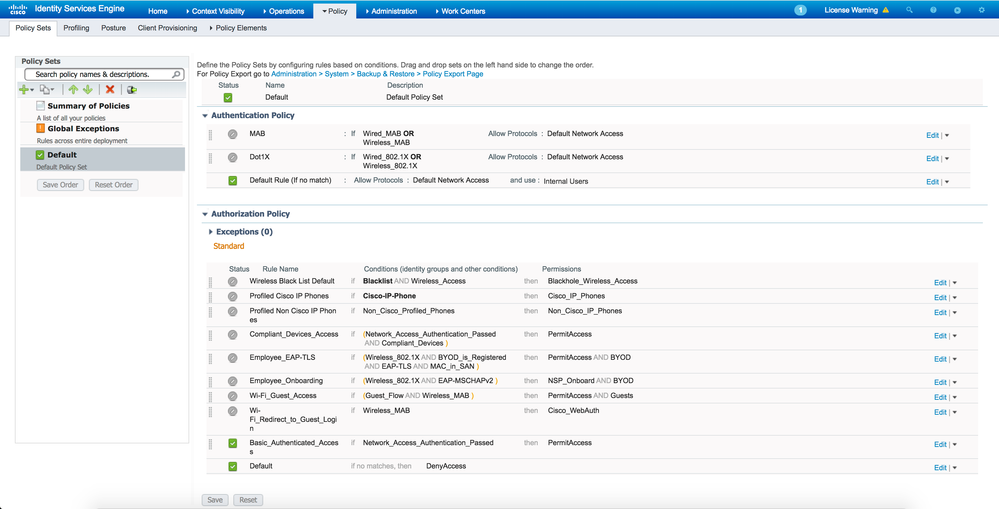

Stap 4. Het volgende deel is dat u de Policy Sets moet configureren om de RADIUS-serverreeks te gebruiken in plaats van de Toegestane Protocollen, zodat de aanvragen naar de externe RADIUS-server worden verzonden. Het kan worden geconfigureerd onder Policy > Policy Sets. Een autorisatiebeleid kan in het kader van het Policy Set worden geconfigureerd, maar treedt alleen in werking als voor de Continue to Authorization Policy on Access-Accept optie wordt gekozen. Als dit niet het geval is, fungeert ISE gewoon als een proxy voor de RADIUS-verzoeken om de voorwaarden te matchen die voor deze Policy Set zijn geconfigureerd.

De externe RADIUS-server configureren

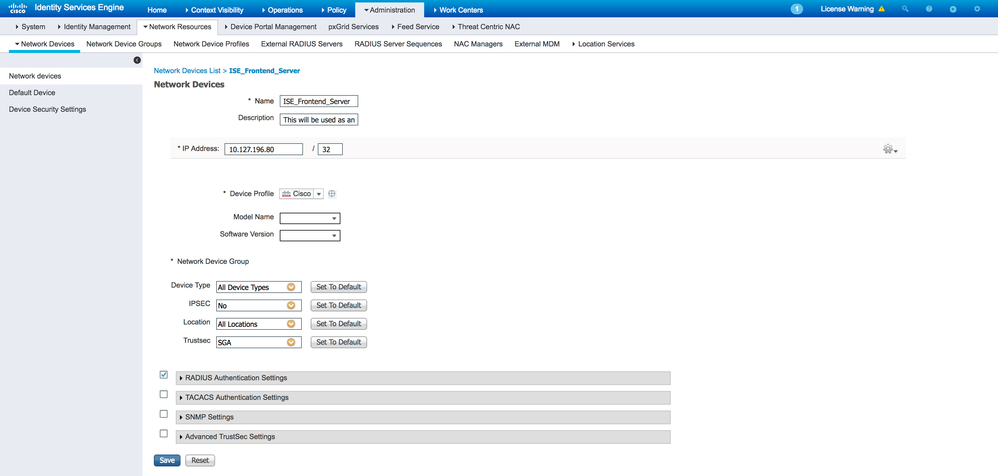

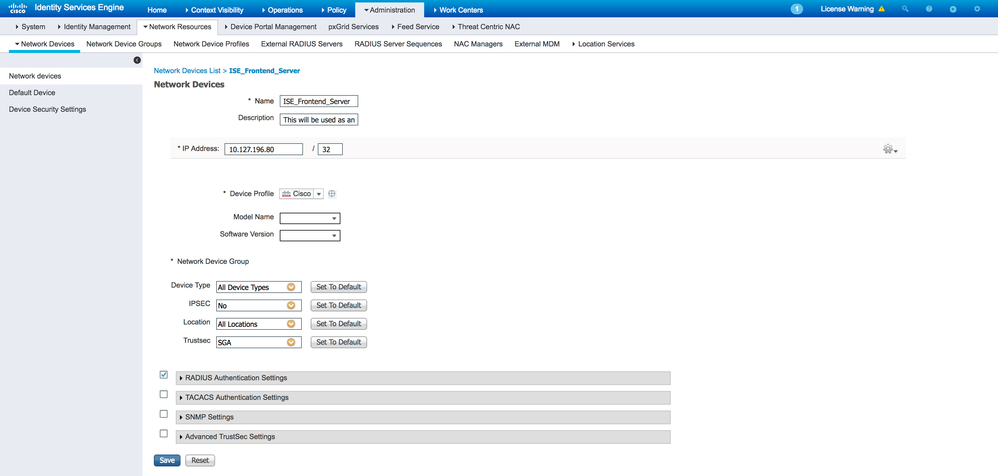

Stap 1. In dit voorbeeld wordt een andere ISE-server (versie 2.2) gebruikt als externe RADIUS-server met de naam ISE_Backend_Server. De ISE (ISE_Frontend_Server) moet worden geconfigureerd als een netwerkapparaat of traditioneel NAS in de externe RADIUS-server (ISE_Backend_Server in dit voorbeeld), omdat het NAS-IP-Address kenmerk in het toegangsverzoek dat naar de externe RADIUS-server wordt doorgestuurd, wordt vervangen door het IP-adres van hetISE_Frontend_Server. Het gedeelde geheim dat moet worden geconfigureerd is hetzelfde als dat voor de externe RADIUS-server op de ISE_Frontend_Server.

Stap 2. De externe RADIUS-server kan worden geconfigureerd met zijn eigen authenticatie- en autorisatiebeleid om de verzoeken die door de ISE worden benaderd, te ondersteunen. In dit voorbeeld, wordt een eenvoudig beleid gevormd om de gebruiker in de interne gebruikers te controleren en dan toegang te verlenen indien voor authentiek verklaard.

Verifiëren

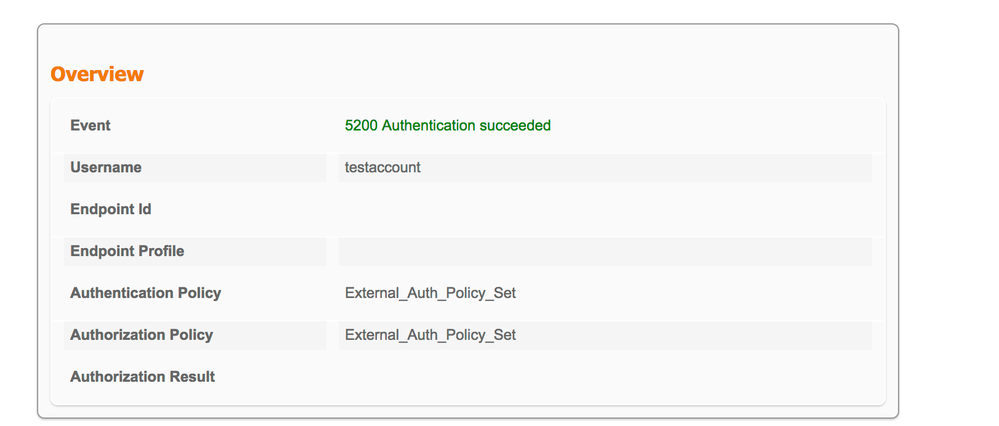

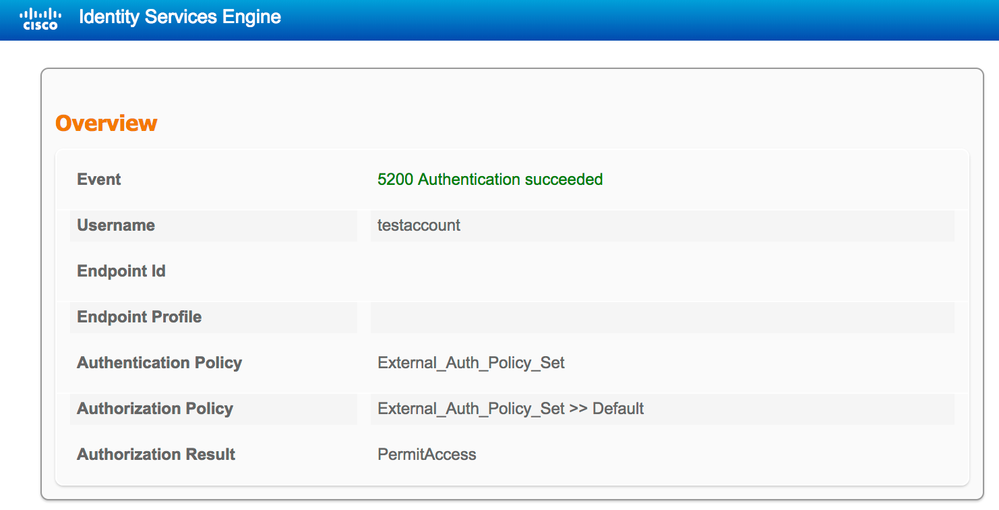

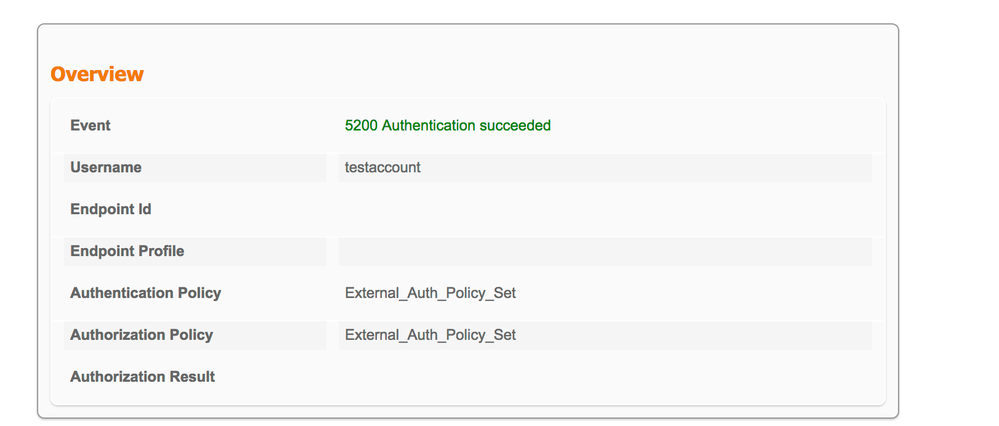

Stap 1. Controleer de live-logbestanden van ISE als het verzoek is ontvangen, zoals in de afbeelding.

Stap 2. Controleer of de juiste beleidsset is geselecteerd, zoals in de afbeelding.

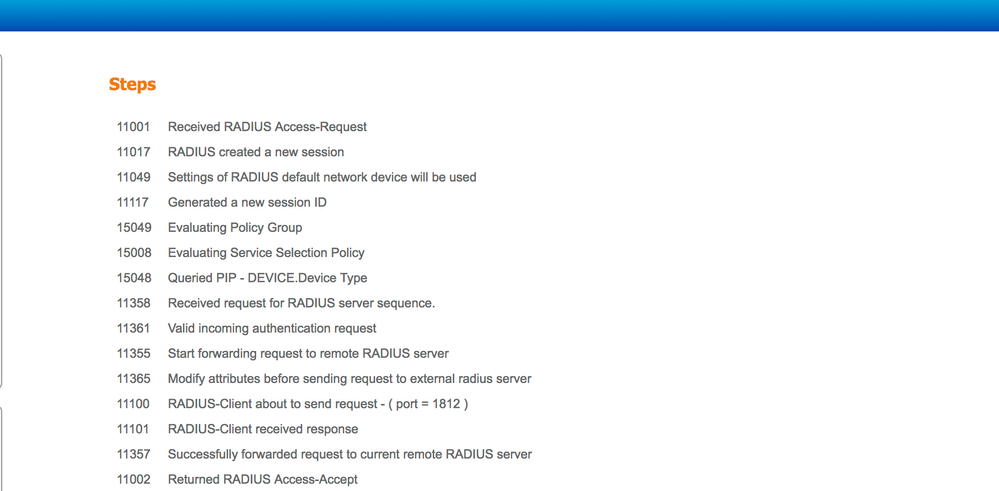

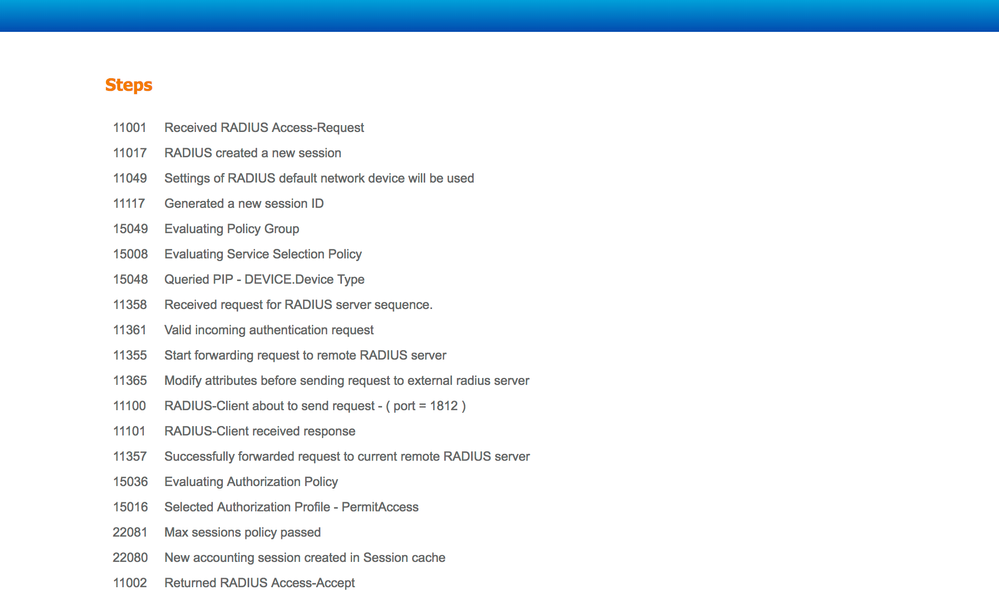

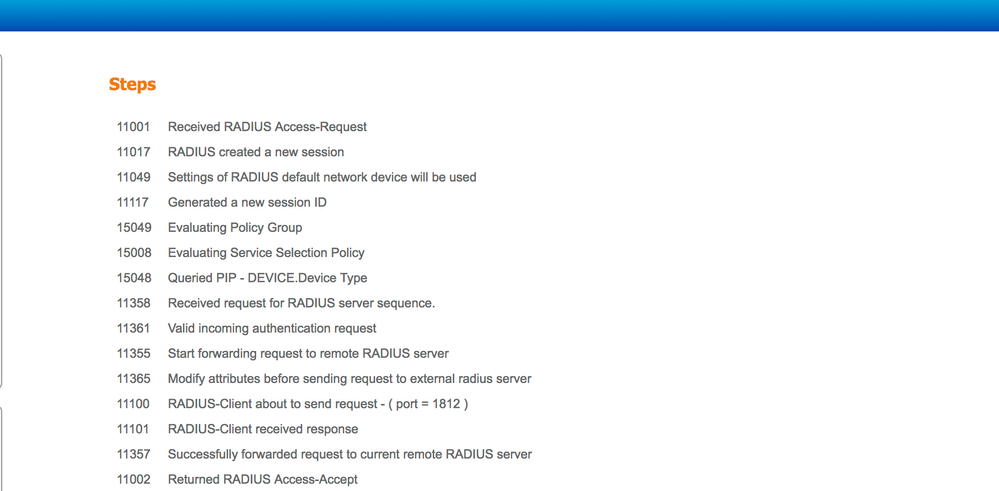

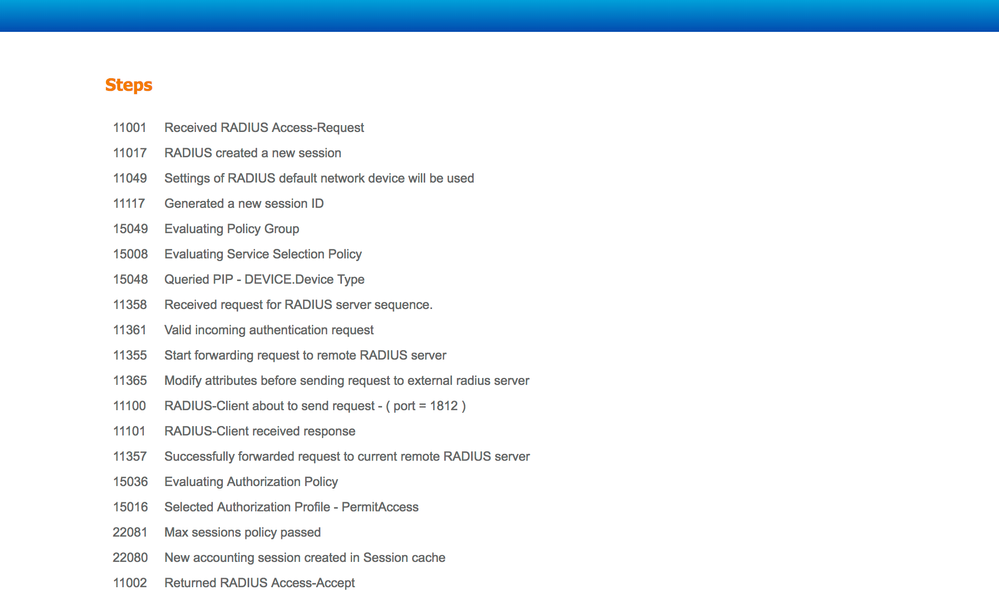

Stap 3. Controleer of het verzoek naar de externe RADIUS-server is doorgestuurd.

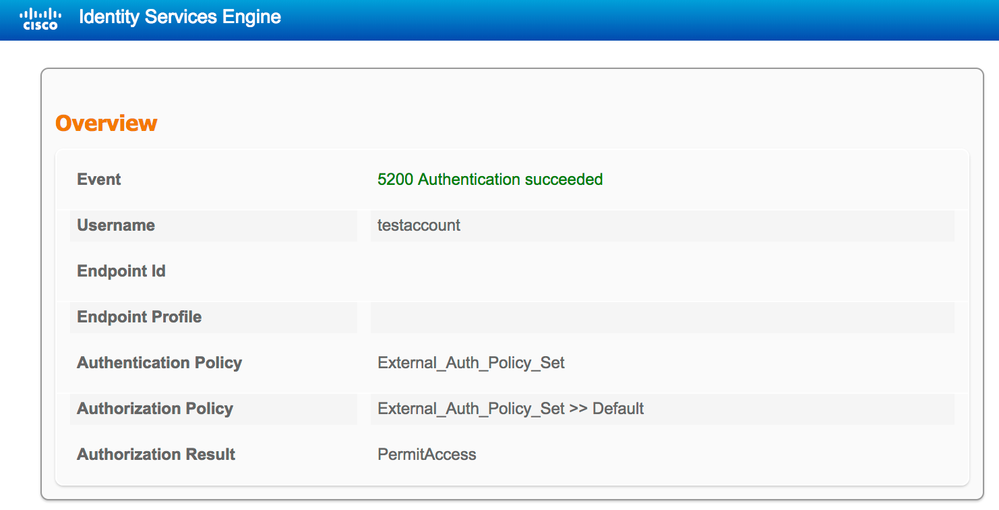

4. Als voor de optie wordtContinue to Authorization Policy on Access-Accept gekozen, controleert u of het toelatingsbeleid wordt geëvalueerd.

Problemen oplossen

Scenario 1. Event - 5405 RADIUS-aanvraag gedaald

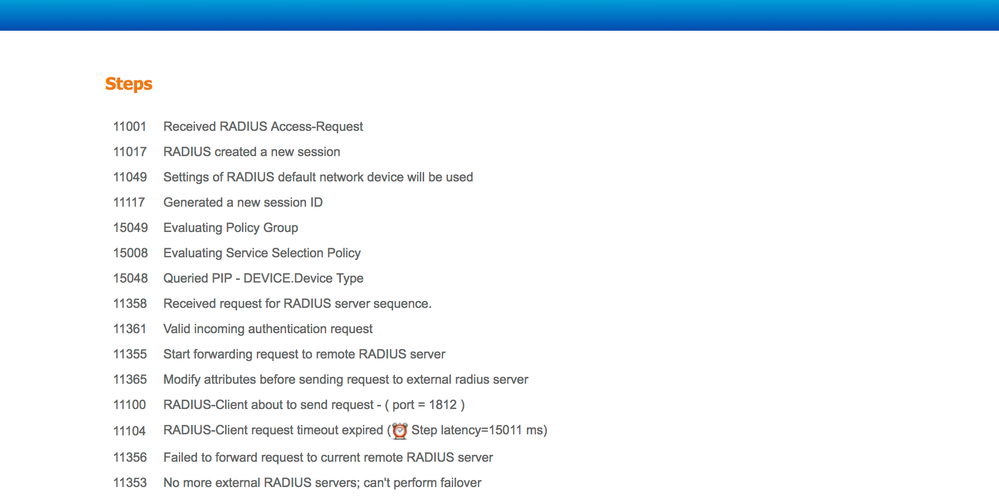

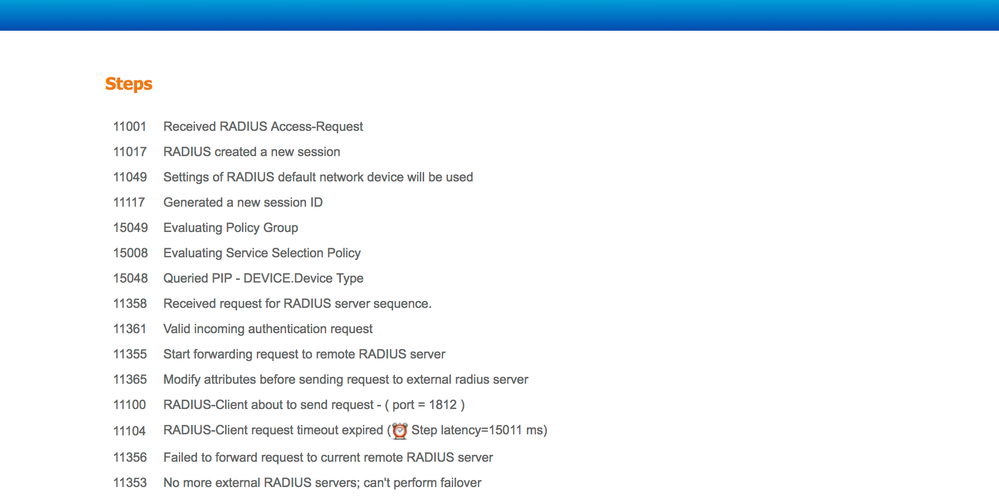

- Het belangrijkste dat moet worden geverifieerd zijn de stappen in het gedetailleerde verificatierapport. Als de stappen zeggen dat de "RADIUS-client time-out is verlopen", betekent dit dat de ISE geen respons heeft ontvangen van de geconfigureerde externe RADIUS-server. Dit kan gebeuren wanneer:

- Er is een connectiviteitsprobleem met de externe RADIUS-server. ISE kan de externe RADIUS-server niet bereiken op de poorten die daarvoor zijn geconfigureerd.

- ISE is niet geconfigureerd als een netwerkapparaat of NAS op de externe RADIUS-server.

- De pakketten worden door de externe RADIUS-server gedropt, hetzij door configuratie, hetzij door een probleem op de externe RADIUS-server.

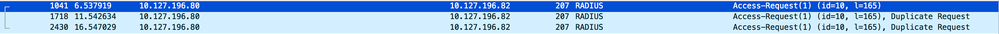

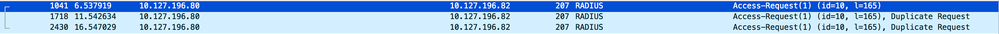

Controleer pakketopname ook om te zien of het geen vals bericht is; met andere woorden, ISE ontvangt het pakket terug van de server, maar meldt nog steeds dat het verzoek is uitgezet.

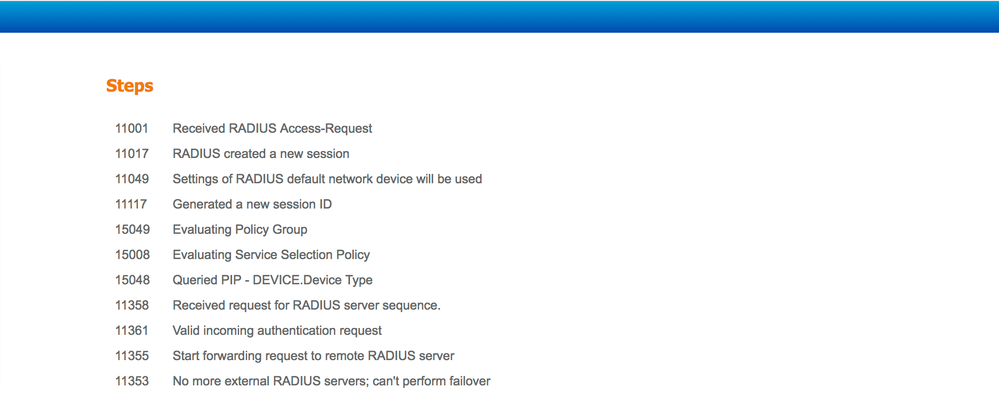

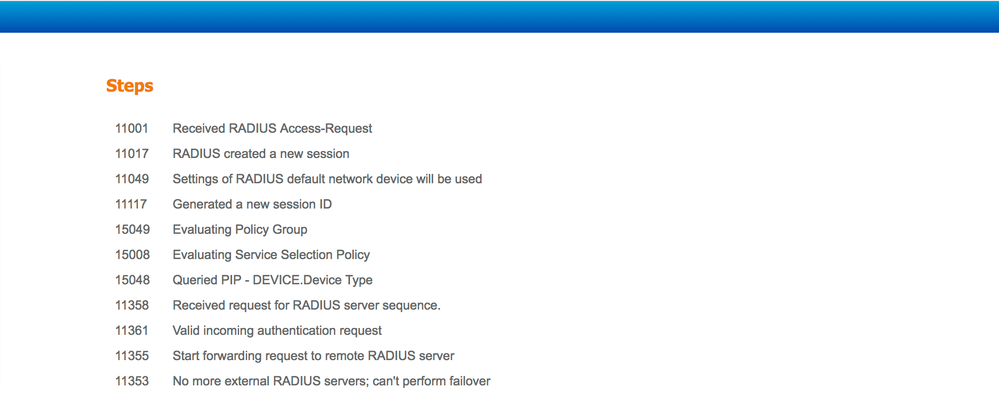

- Als de stappen zeggen "Start Forwarding request to remote RADIUS server" en de onmiddellijke stap is "Geen externe RADIUS servers meer; kan geen failover uitvoeren", betekent dit dat alle geconfigureerde externe RADIUS servers momenteel als dood worden gemarkeerd en de verzoeken alleen worden verzonden nadat de dode timer is verlopen.

Opmerking: de standaard dode tijd voor externe RADIUS-servers in ISE is 5 minuten. Deze waarde is hardcoded en kan niet vanaf deze versie worden gewijzigd.

- Als de stappen zeggen "RADIUS-client aangetroffen fout tijdens verwerkingsstroom" en worden gevolgd door "Verzoeken niet doorgestuurd naar huidige externe RADIUS-server; er is een ongeldig antwoord ontvangen", betekent dit dat ISE een probleem is tegengekomen tijdens het doorsturen van het verzoek naar de externe RADIUS-server. Dit wordt meestal waargenomen wanneer het RADIUS-verzoek dat van het Netwerkapparaat/NAS naar de ISE wordt verzonden, niet het NAS-IP-adres als een van de kenmerken heeft. Als er geen NAS-IP-Adres-attribuut is en als er geen externe RADIUS-servers worden gebruikt, vult ISE het NAS-IP-Adres-veld in met de bron-IP van het pakket. Dit is echter niet van toepassing wanneer een externe RADIUS-server in gebruik is.

Scenario 2. Event - 5400 verificatie mislukt

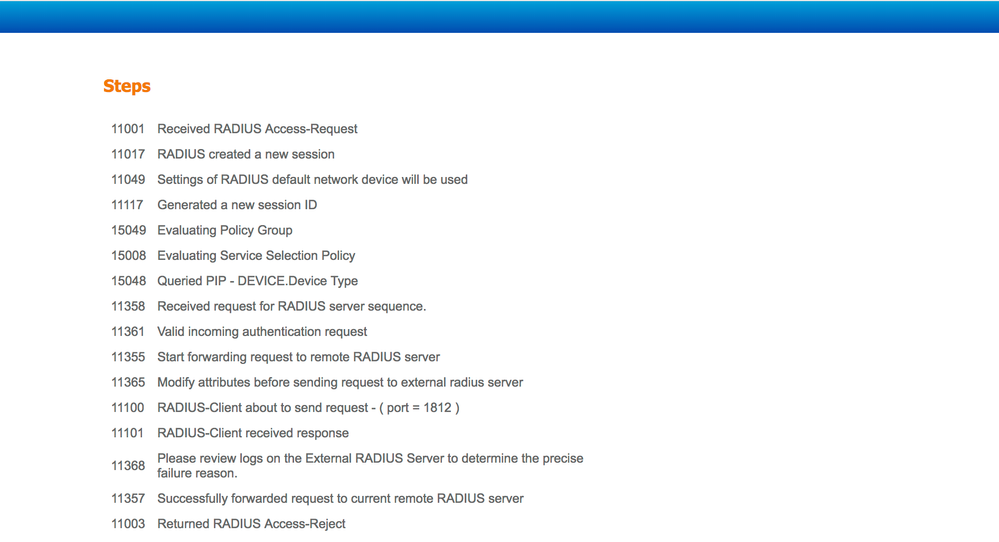

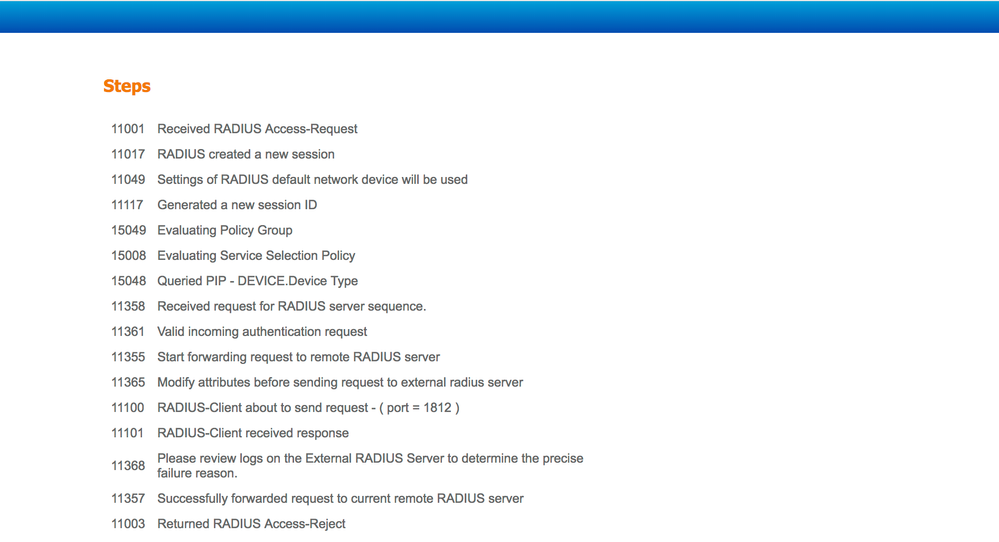

- In dit geval, als de stappen zeggen "11368 Please review logt op de Externe RADIUS Server om de precieze reden van de fout te bepalen", betekent dit dat de authenticatie heeft gefaald op de externe RADIUS server zelf en het heeft een Access-Reject verzonden.

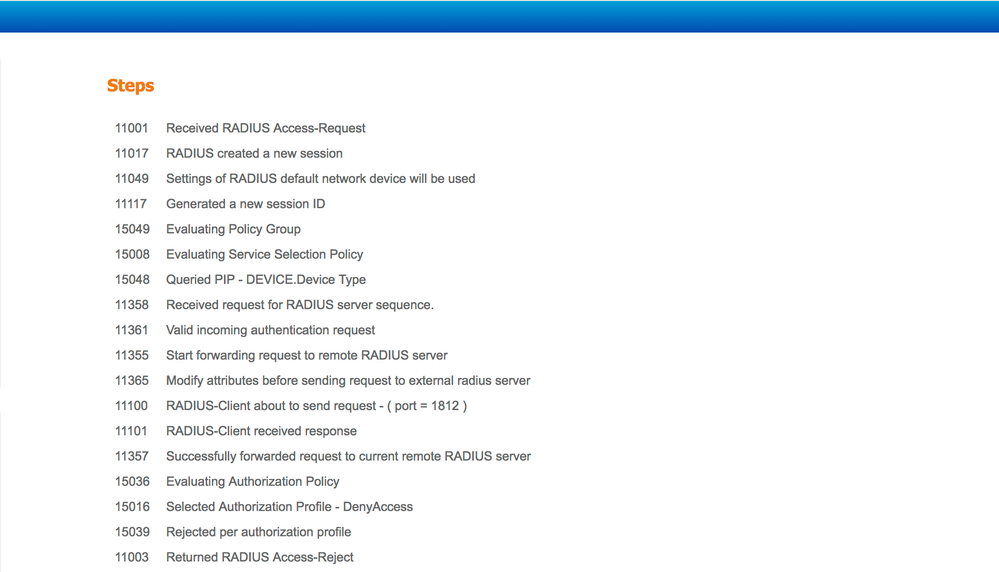

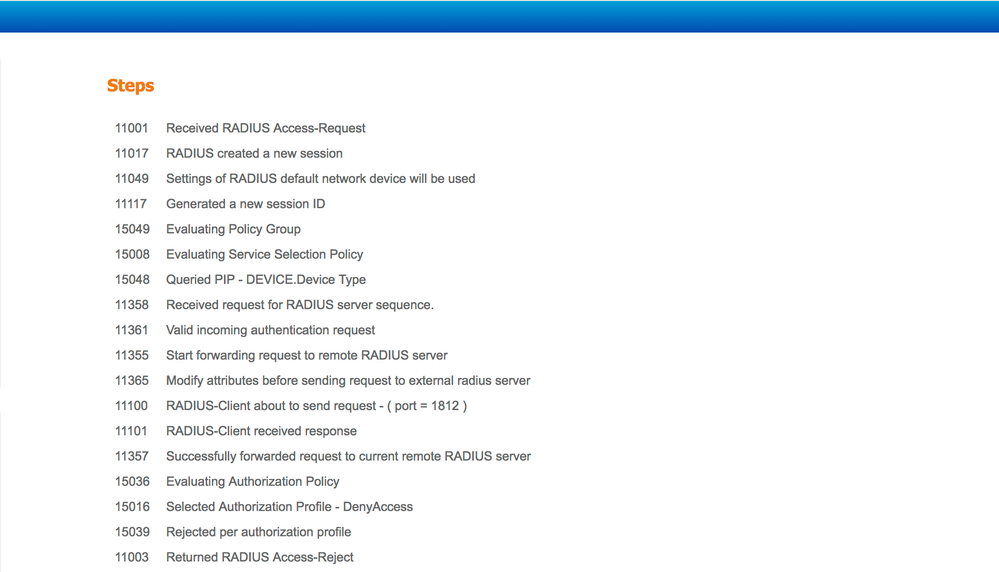

- Als de stappen "15039 per autorisatieprofiel afgewezen" zeggen, betekent dit dat ISE een Access-Accept heeft ontvangen van de externe RADIUS-server, maar ISE de autorisatie afwijst op basis van het ingestelde autorisatiebeleid.

- Als de Failure Reason op de ISE iets anders is dan de hier genoemde in geval van een verificatiefout, dan kan het een potentieel probleem betekenen met de configuratie of met de ISE zelf. U wordt aangeraden om op dit punt een TAC-case te openen.

Feedback

Feedback