Inleiding

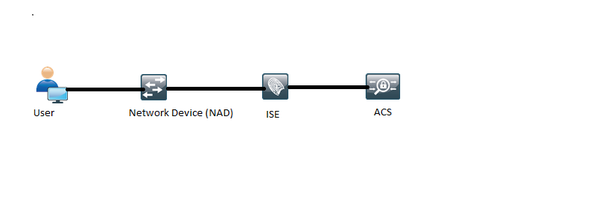

Dit document beschrijft de functie om de externe TACACS+ Server in een implementatie te gebruiken met Identity Service Engine (ISE) als proxy.

Voorwaarden

Vereisten

- Basiskennis van Apparaatbeheer op ISE.

- Dit document is gebaseerd op Identity Service Engine versie 2.0, van toepassing op elke versie van Identity Service Engine versie hoger dan 2.0.

Gebruikte componenten

Opmerking: Elke verwijzing naar ACS in dit document kan worden geïnterpreteerd als een verwijzing naar een externe TACACS+-server. De configuratie op de ACS en de configuratie op een andere TACACS-server kunnen echter afwijken.

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Service Engine 2.0

- Toegangscontrolesysteem (ACS) 5.7

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, zorg er dan voor dat u de mogelijke impact van elke configuratiewijziging begrijpt.

Configureren

Deze sectie helpt om ISE naar proxy TACACS+ verzoeken naar ACS te configureren.

Netwerkdiagram

ISE configureren

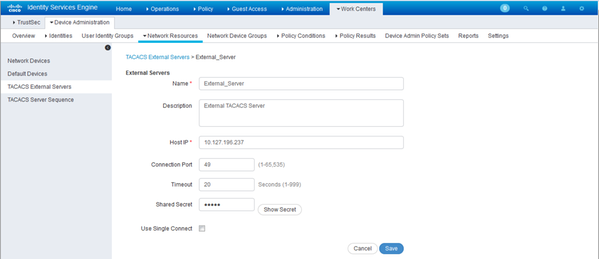

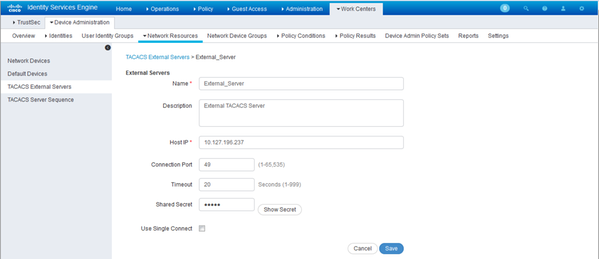

- Meerdere externe TACACS-servers kunnen op ISE worden geconfigureerd en kunnen worden gebruikt om de gebruikers te verifiëren. Om Externe TACACS+ Server op ISE te configureren, navigeer je naar Werkcentra > Apparaatbeheer > Netwerkbronnen > Externe TACACS-servers. Klik op Add en vul de details van de Externe Server Details in.

Het in deze sectie verstrekte gedeelde geheim moet hetzelfde geheim zijn dat in de ACS wordt gebruikt.

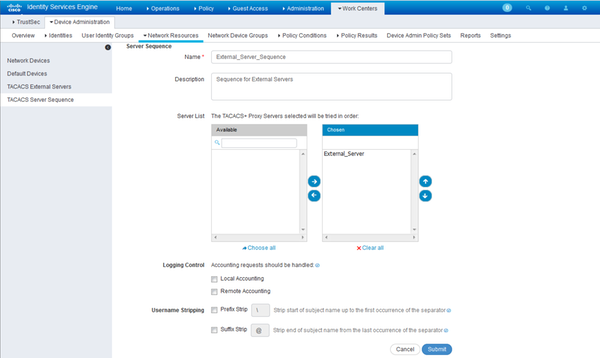

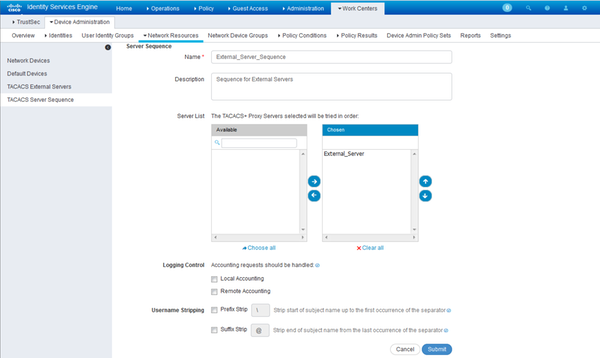

- Om de externe gevormde TACACS-server te kunnen gebruiken, moet deze worden toegevoegd in een TACACS-serverreeks die in de beleidssets moet worden gebruikt. Om de Tacacs-serverreeks te configureren, navigeer u naar Werkcentra > Apparaatbeheer > Netwerkbronnen > Tacacs-serverreeks. Klik op Add, vul de details in en kies de servers die in die volgorde moeten worden gebruikt.

Naast de serverreeks zijn nog twee andere opties beschikbaar. Logboekcontrole en gebruikersnaam stripping.

Logging Control geeft een optie om de boekhoudkundige verzoeken lokaal te registreren op ISE of de boekhoudkundige verzoeken te registreren op de externe server die ook de verificatie verwerkt.

Gebruikersnaam Stripping wordt gebruikt om het voorvoegsel of het achtervoegsel te verwijderen door een scheidingsteken te specificeren voordat het verzoek naar een externe TACACS-server wordt doorgestuurd.

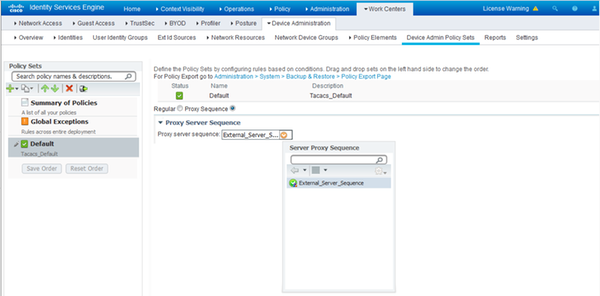

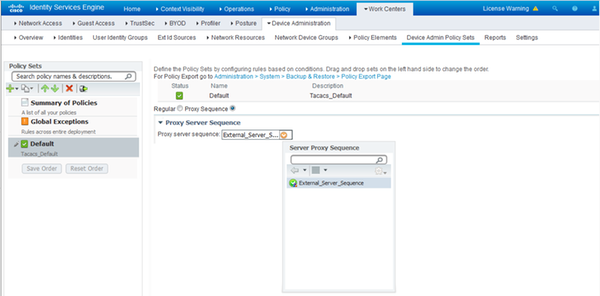

- Als u de externe TACACS-serverreeks wilt gebruiken die is geconfigureerd, moeten de beleidssets worden geconfigureerd om de gemaakte reeks te gebruiken. Om de beleidssets te configureren voor het gebruik van de externe serverreeks, navigeer u naar Workcenters > Apparaatbeheer > Apparaatbeheerbeleidssets > [selecteer de beleidsset]. Schakel keuzerondje in dat op Proxy-reeks staat. Kies de externe serverreeks die is gemaakt.

ACS configureren

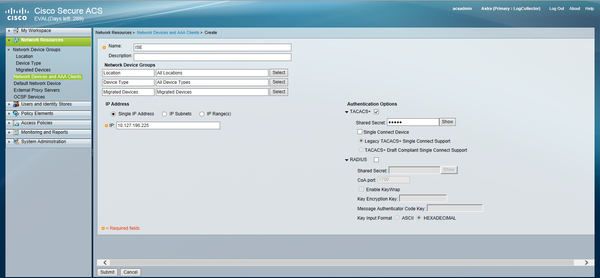

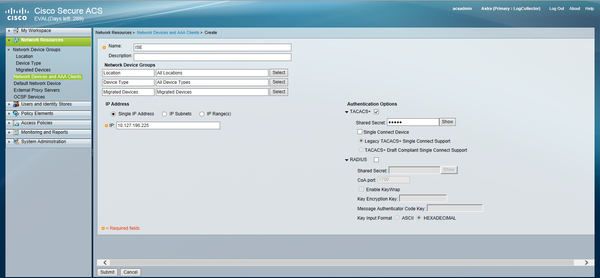

Voor ACS, is ISE gewoon een ander netwerkapparaat dat een TACACS-aanvraag zal verzenden. Om ISE te configureren als netwerkapparaat in ACS, navigeren naar Network Resources > Network Devices en AAA Clients. Klik op Creëer en vul de details van de ISE-server in met hetzelfde gedeelde geheim als geconfigureerd op de ISE.

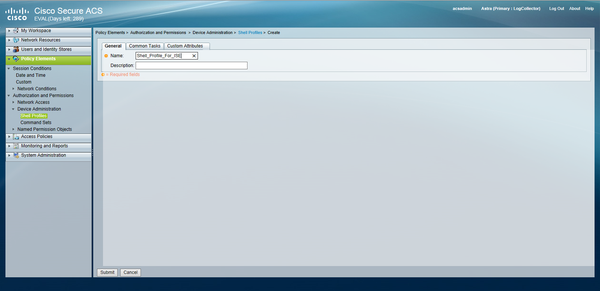

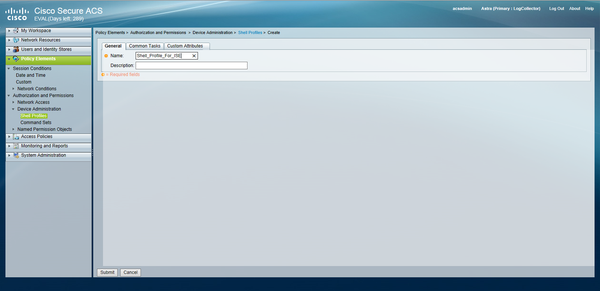

Configureer de apparaatbeheerparameters op ACS die zijn, de shell-profielen en de opdrachtsets. Om Shell-profielen te configureren navigeer je naar Policy Elements > Autorisatie en toegangsrechten > Apparaatbeheer > Shell-profielen. Klik op Aanmaken en configureren van de naam, gemeenschappelijke taken en aangepaste kenmerken volgens de vereiste.

Als u de opdrachtsets wilt configureren, navigeert u naar Policy Elements > Authorisation and Permissions > Device Administration > Command Sets. Klik op Aanmaken en vul de details in volgens de vereisten.

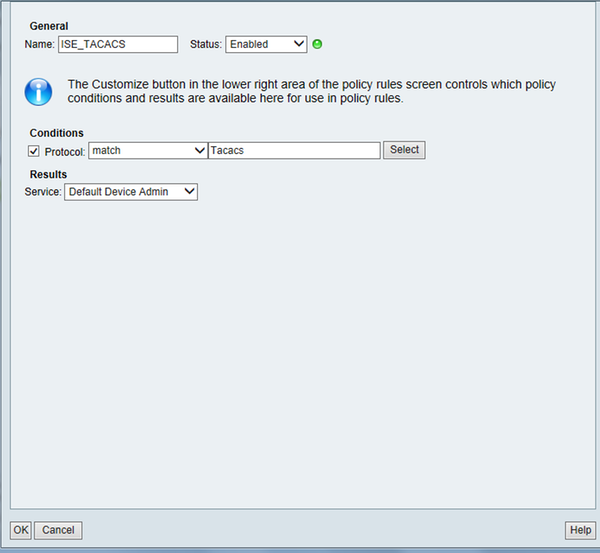

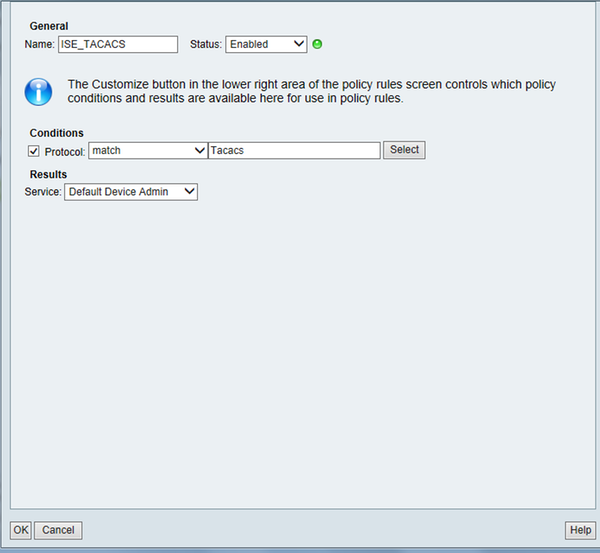

Configureer de toegangsservice die in de regel voor serviceselectie is geselecteerd volgens de vereisten.Ga voor het configureren van toegangsserviceregels naar Toegangsbeleid > Toegangsservices > Apparaatbeheer standaard > Identiteit, waar het identiteitsarchief dat moet worden gebruikt, kan worden geselecteerd voor verificatie. De autorisatieregels kunnen worden geconfigureerd door te navigeren naar Access Policies > Access Services > Default Device Admin > Autorisatie.

Opmerking: de configuratie van het autorisatiebeleid en de shell-profielen voor specifieke apparaten kunnen variëren en dit valt buiten het bereik van dit document.

Verifiëren

Gebruik dit gedeelte om te bevestigen dat de configuratie correct werkt.

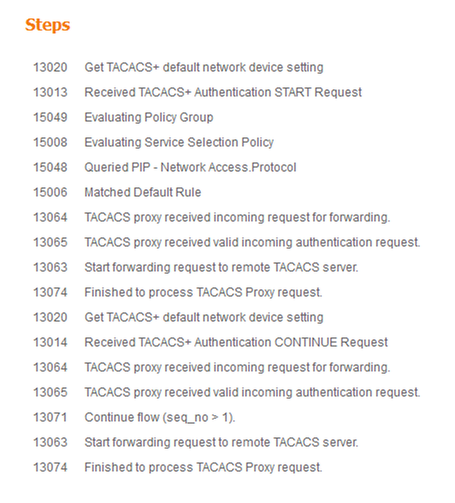

Verificatie kan zowel op de ISE als op de ACS plaatsvinden. Elke fout in de configuratie van de ISE of de ACS zal resulteren in een verificatiefout. ACS is de primaire server die de authenticatie en de autorisatieverzoeken zal behandelen, ISE draagt de verantwoordelijkheid naar en van de ACS-server en fungeert als een proxy voor de verzoeken. Aangezien het pakket door beide servers wordt verzonden, kan de verificatie van de verificatie of het autorisatieverzoek op beide servers worden uitgevoerd.

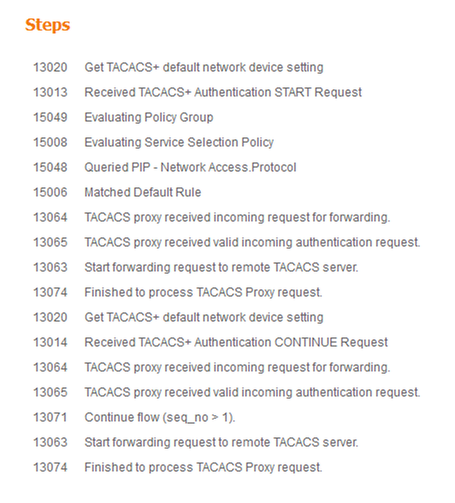

Netwerkapparaten zijn geconfigureerd met ISE als TACACS-server en niet met ACS. Daarom bereikt het verzoek eerst ISE en op basis van de ingestelde regels beslist ISE of het verzoek moet worden doorgestuurd naar een externe server. Dit kan worden geverifieerd in de TACACS Live-logboeken op de ISE.

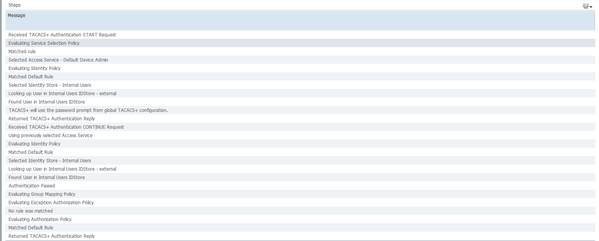

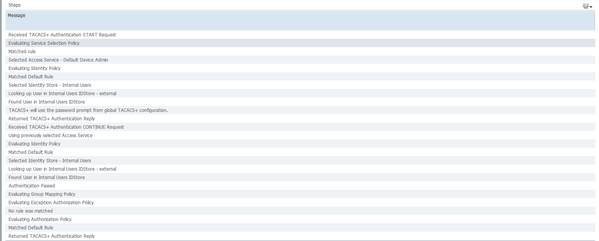

Om de live logs op de ISE te bekijken, navigeer je naar Operations > TACACS > Live logs. Live rapporten zijn te zien op deze pagina en de details van een bepaald verzoek kunnen worden gecontroleerd door te klikken op het vergrootglas pictogram met betrekking tot dat specifieke verzoek dat van belang is.

Om de verificatierapporten over de ACS te bekijken, navigeer je naar Monitoring and Reports > Start Monitoring and Report Viewer > Monitoring and Reports > Reports > AAA-protocol > TACACS-verificatie. Net als ISE kunnen de details van een bepaald verzoek worden gecontroleerd door te klikken op het vergrootglaspictogram van dat specifieke verzoek dat van belang is

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen

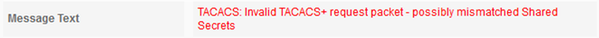

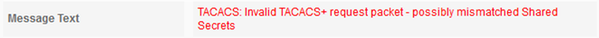

1. Als de details van het rapport over ISE de foutmelding in het cijfer tonen, dan wijst het op een ongeldig gedeeld geheim dat op of ISE of het Netwerkapparaat (NAD) wordt gevormd.

2. Als er geen verificatierapport is voor een verzoek op de ISE, maar de toegang wordt ontzegd aan de eindgebruiker van een netwerkapparaat, geeft dit meestal verschillende dingen aan.

- Het verzoek zelf bereikte de ISE-server niet.

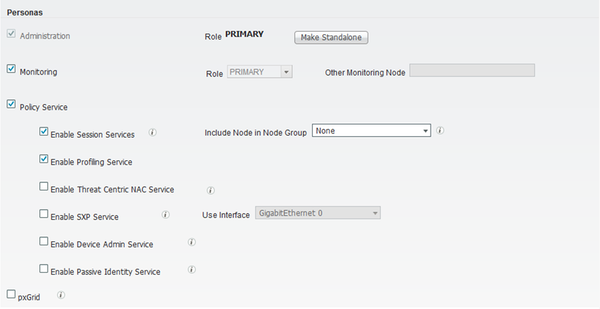

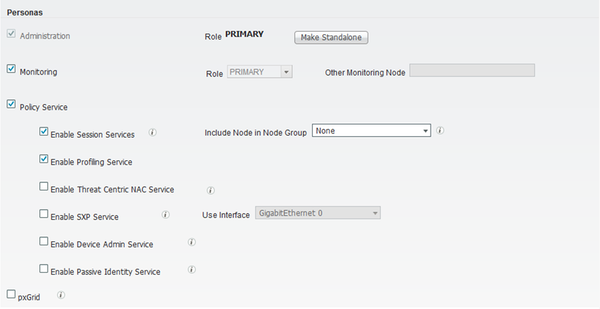

- Als de apparaatbeheerder op ISE is uitgeschakeld, wordt elke TACACS+ aanvraag naar ISE stilletjes verwijderd. Er worden geen logboeken getoond in de rapporten of de Live Logs. Om dit te verifiëren, navigeer aan Beheer > Systeem > Plaatsing > [selecteer de knoop]. Klik op Bewerken en merk het aanvinkvakje "Apparaatbeheer inschakelen" op onder het tabblad Algemene instellingen zoals in de afbeelding. Dat selectievakje moet ingeschakeld zijn voor de Apparaatbeheerder om aan ISE te werken.

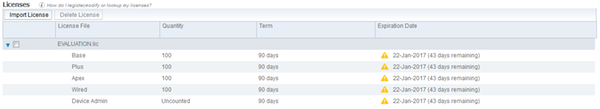

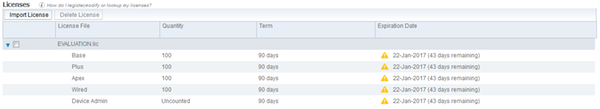

- Als er geen Apparaatbeheerlicentie aanwezig is van verlopen, worden alle TACACS+ verzoeken stilzwijgend ingetrokken. In de GUI worden geen logs voor hetzelfde weergegeven. Blader naar Beheer > Systeem > Licentie om de beheerlicentie van het apparaat te controleren.

- Als het netwerkapparaat niet is geconfigureerd of als een verkeerd netwerkapparaat is geconfigureerd op de ISE, zal ISE het pakket stilletjes laten vallen. Er wordt geen reactie naar de client verzonden en in de GUI worden geen logs weergegeven. Dit is een verandering van gedrag in ISE voor TACACS+ in vergelijking met die van ACS die meedeelt dat het verzoek afkomstig was van een onbekend netwerkapparaat of AAA-client.

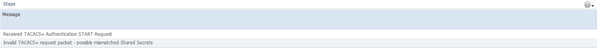

- Het verzoek bereikte het ACS maar het antwoord kwam niet terug bij de ISE. Dit scenario kan worden gecontroleerd aan de hand van de ACS-rapporten zoals weergegeven in de figuur. Meestal is dit te wijten aan een ongeldig gedeeld geheim op de ACS geconfigureerd voor ISE of op de ISE geconfigureerd voor de ACS.

- De respons wordt niet verzonden, zelfs als de ISE niet is geconfigureerd of als het IP-adres van de beheerinterface van ISE niet is geconfigureerd op de ACS in de netwerkapparaatconfiguratie. In een dergelijk scenario kan de boodschap in de figuur worden waargenomen op de ACS.

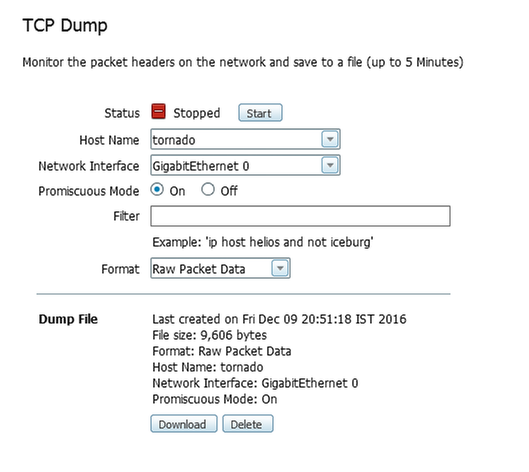

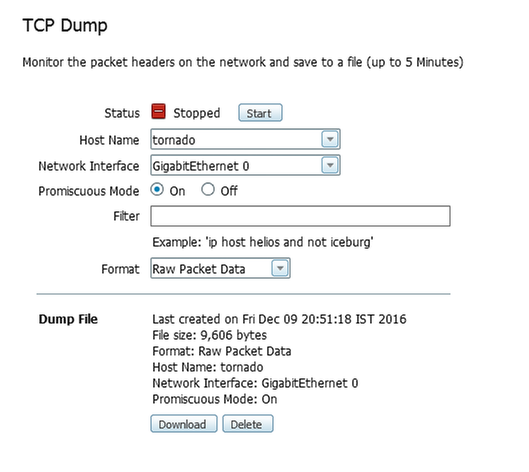

- Als er op het ACS een goedkeurend verificatierapport wordt gezien, maar er geen rapporten worden gezien over de ISE en de gebruiker wordt afgewezen, dan kan dit heel goed een probleem zijn in het netwerk. Dit kan worden geverifieerd door een pakketopname op ISE met de benodigde filters. Om een pakketopname op ISE te verzamelen, navigeer naar Operations > Probleemoplossing > Diagnostische tools > Algemene tools > TCP Dump.

3. Indien de rapporten op ISE maar niet op ACS kunnen worden bekeken, kan dit betekenen dat het verzoek niet op ACS is gekomen door een verkeerde configuratie van de Policy Sets on ISE die op basis van het gedetailleerde rapport over ISE kunnen worden opgelost of door een netwerkprobleem dat kan worden geïdentificeerd door een pakketopname op ACS.

4. Als de rapporten worden gezien op zowel ISE als ACS maar de gebruiker nog steeds toegang wordt ontzegd, dan is het vaker een probleem in de configuratie van het Toegangsbeleid op ACS die kan worden opgelost op basis van het gedetailleerde rapport over ACS. Ook moet het retourverkeer van de ISE naar het netwerkapparaat zijn toegestaan.

Feedback

Feedback