Inleiding

Dit document beschrijft hoe twee certificaten die worden gebruikt voor het Simple Certificate Enrollment Protocol (SCEP) te vernieuwen: Exchange Enrollment Agent en CEP Encryption certificate op Microsoft Active Directory 2012.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van de configuratie van Microsoft Active Directory

- Basiskennis van Public Key Infrastructure (PKI)

- Basiskennis van Identity Services Engine (ISE)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Services Engine versie 2.0

- Microsoft Active Directory 2012 R2

Probleem

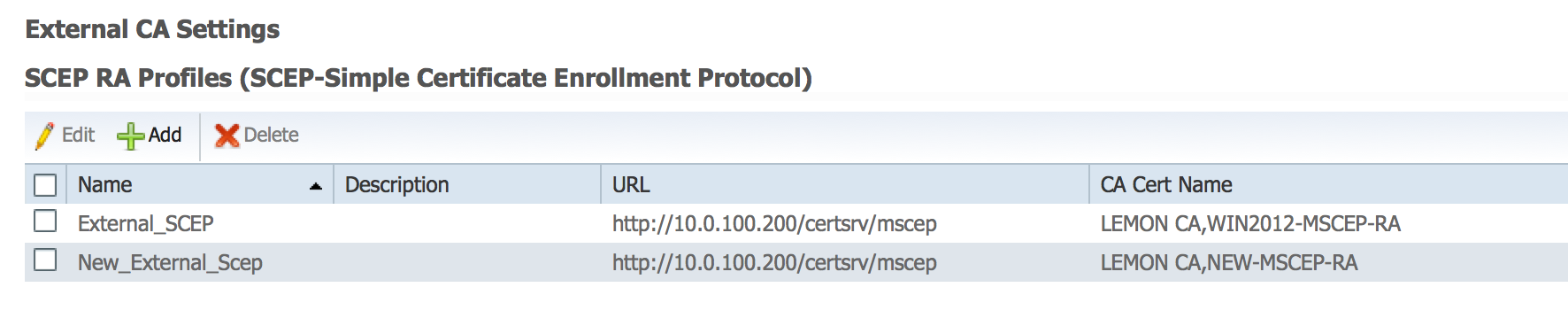

Cisco ISE gebruikt SCEP-protocol om registratie van persoonlijke apparaten (BYOD-onboarding) te ondersteunen. Wanneer een extern SCEP CA wordt gebruikt, wordt dit CA gedefinieerd door een SCEP RA-profiel op ISE. Wanneer een SCEP RA-profiel wordt gemaakt, worden automatisch twee certificaten toegevoegd aan de Trusted Certificates Store:

- CA-basiscertificaat,

- RA-certificaat (registratieautoriteit) dat door de bevoegde autoriteit is ondertekend.

RA is verantwoordelijk voor het ontvangen en valideren van het verzoek van het registrerende apparaat, en het doorsturen naar de CA die het cliëntcertificaat afgeeft.

Wanneer het RA-certificaat verloopt, wordt het niet automatisch verlengd aan CA-zijde (Windows Server 2012 in dit voorbeeld). Dat moet handmatig worden gedaan door de Active Directory/CA-beheerder.

Hier is het voorbeeld hoe dat te bereiken op Windows Server 2012 R2.

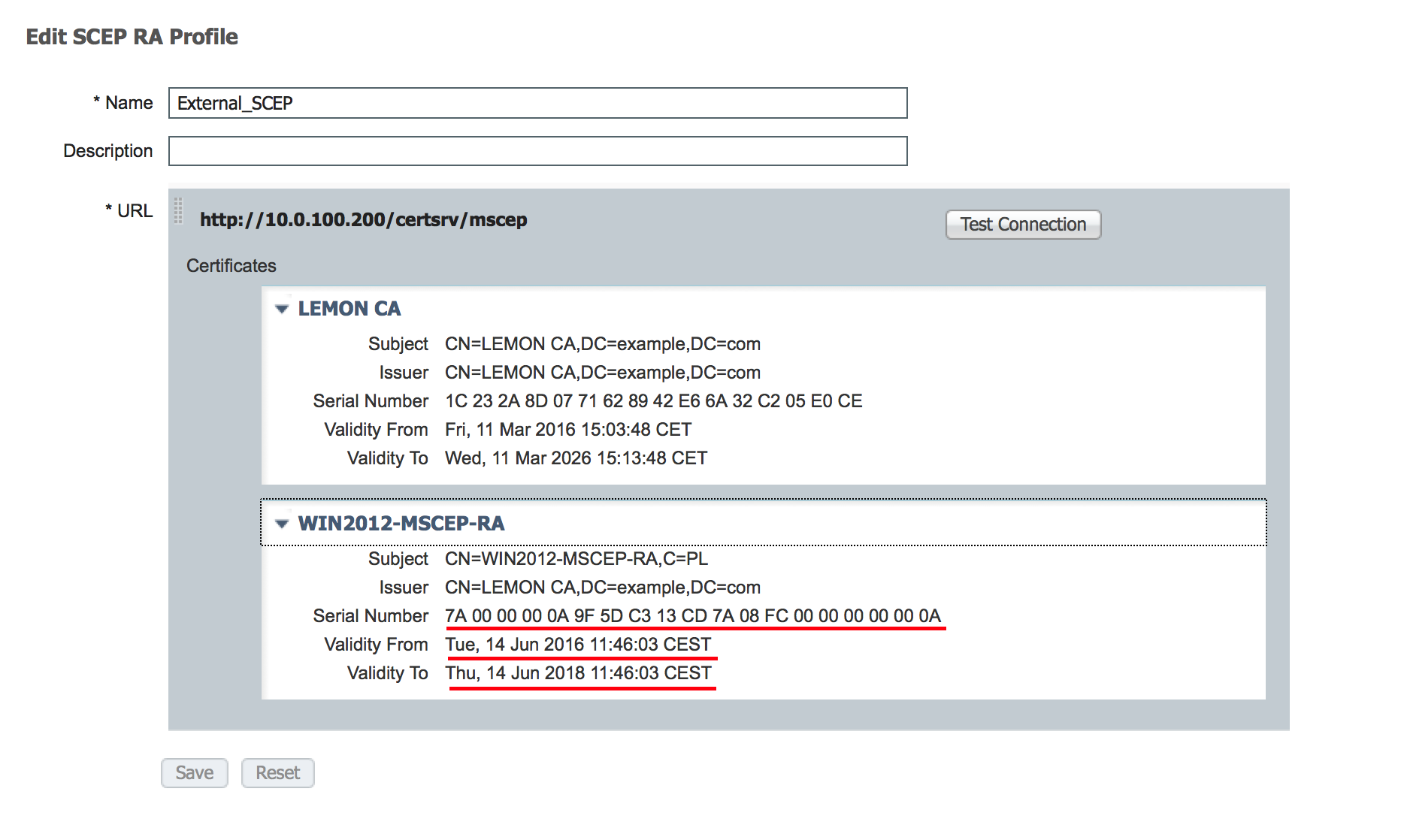

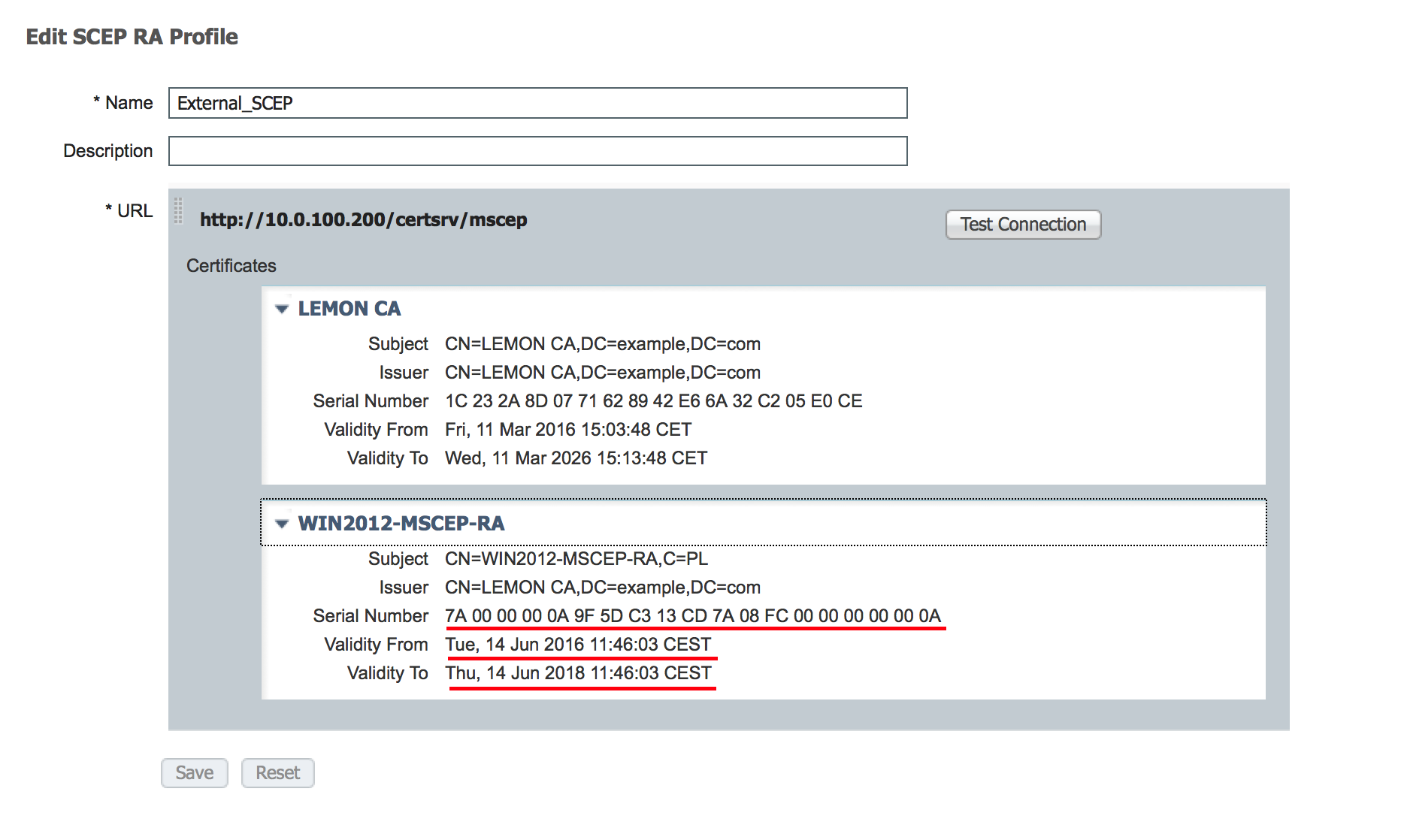

Eerste SCEP-certificaten zichtbaar op ISE:

Aangenomen wordt dat het MSCEP-RA CERTIFICAAT is verlopen en moet worden verlengd.

Aangenomen wordt dat het MSCEP-RA CERTIFICAAT is verlopen en moet worden verlengd.

Oplossing

Waarschuwing: alle wijzigingen op Windows Server moeten eerst worden geraadpleegd met de beheerder ervan.

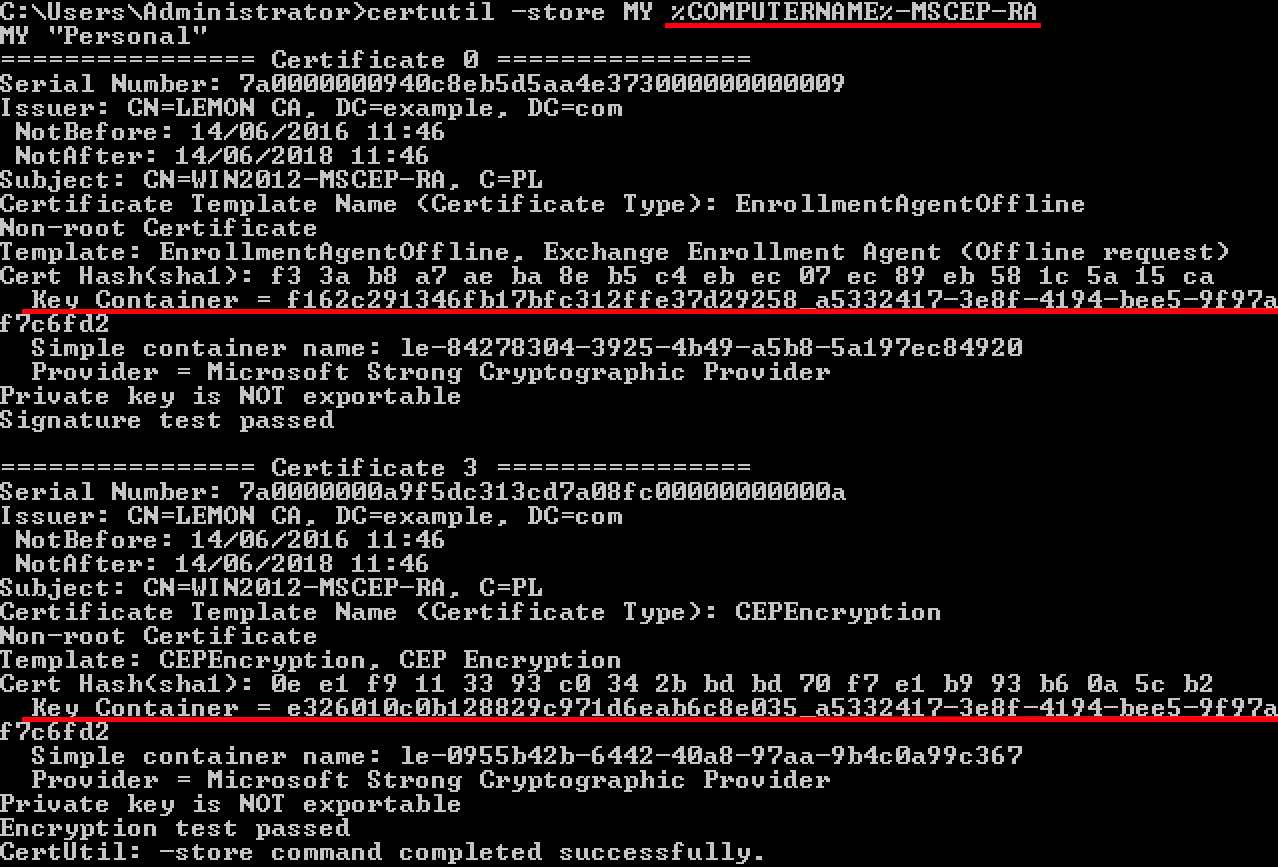

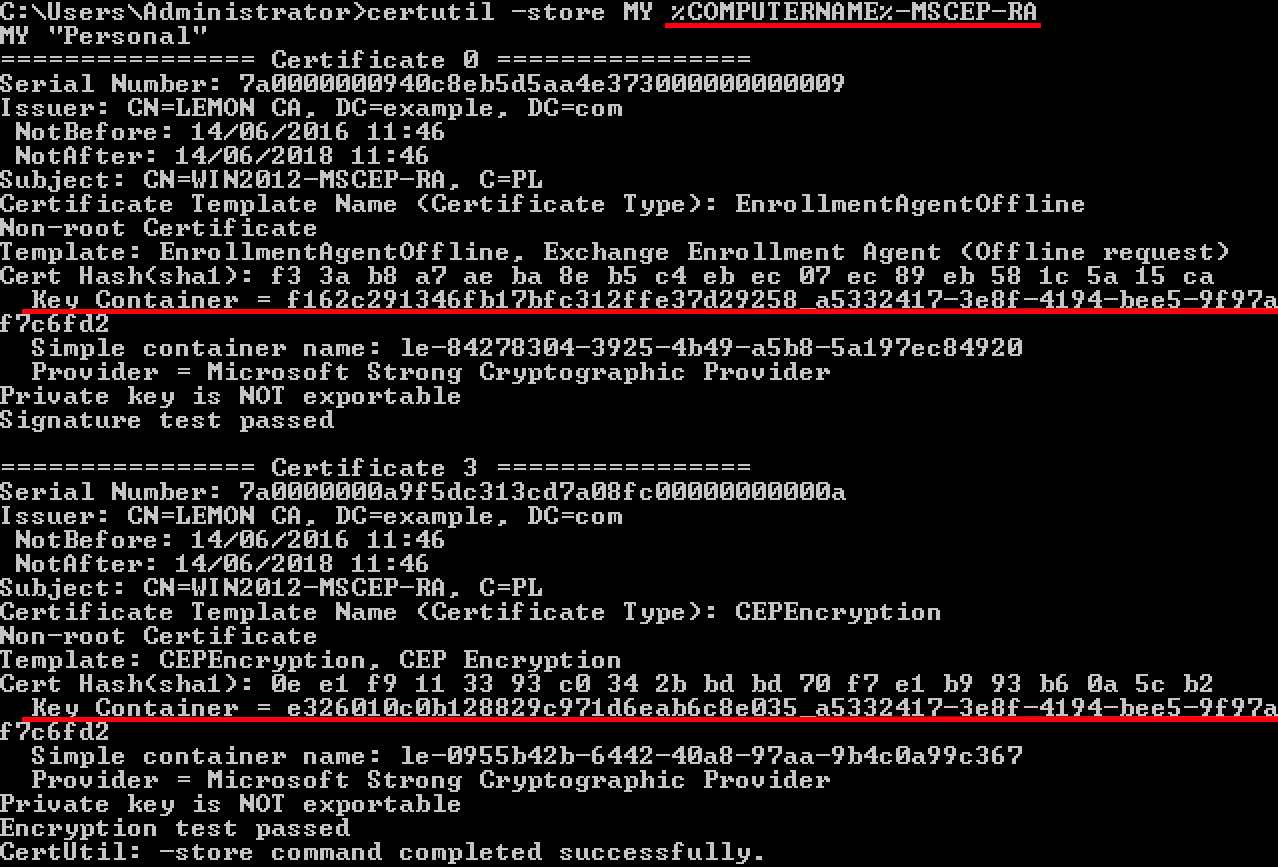

1. Identificeer oude privé-sleutels

Zoek privésleutels die zijn gekoppeld aan de RA-certificaten in de Active Directory met bepaalde tool. Daarna vindt u Key Container.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

Let op: als de naam van uw eerste MSCEP-RA certificaat anders is dan moet deze in dit verzoek worden aangepast. Standaard moet de naam van de computer worden vermeld.

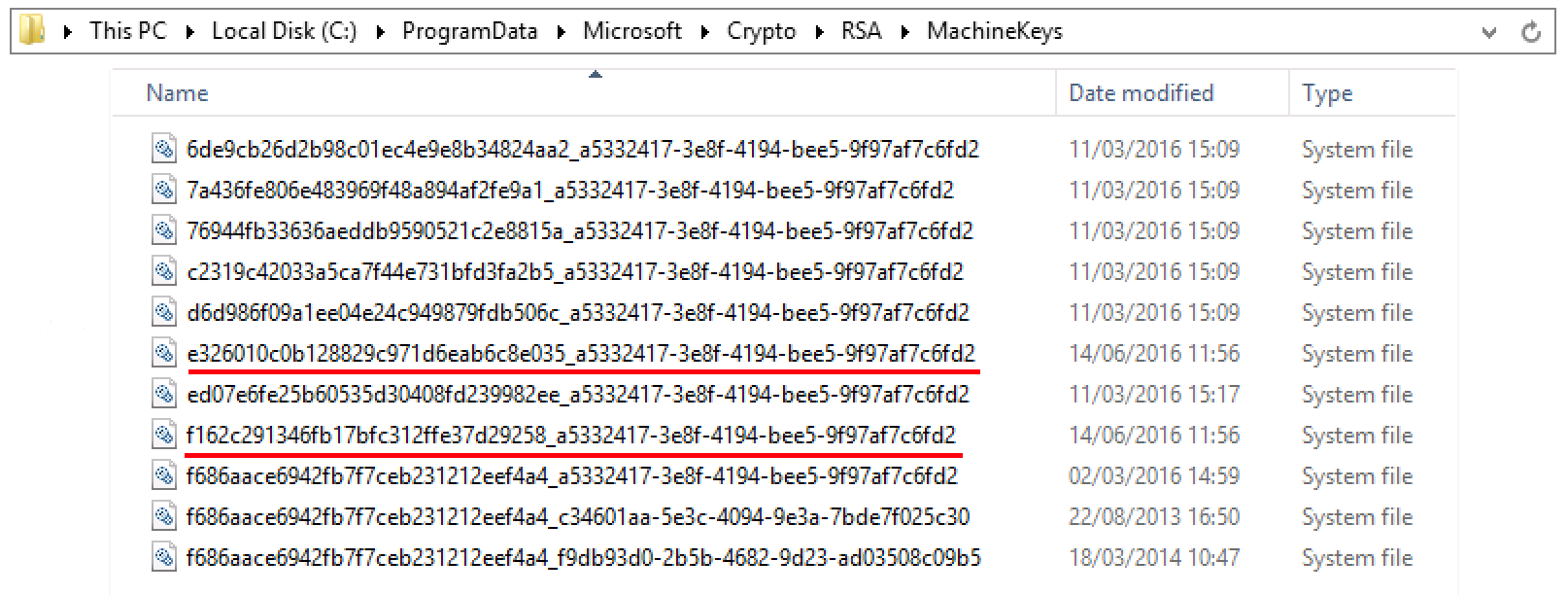

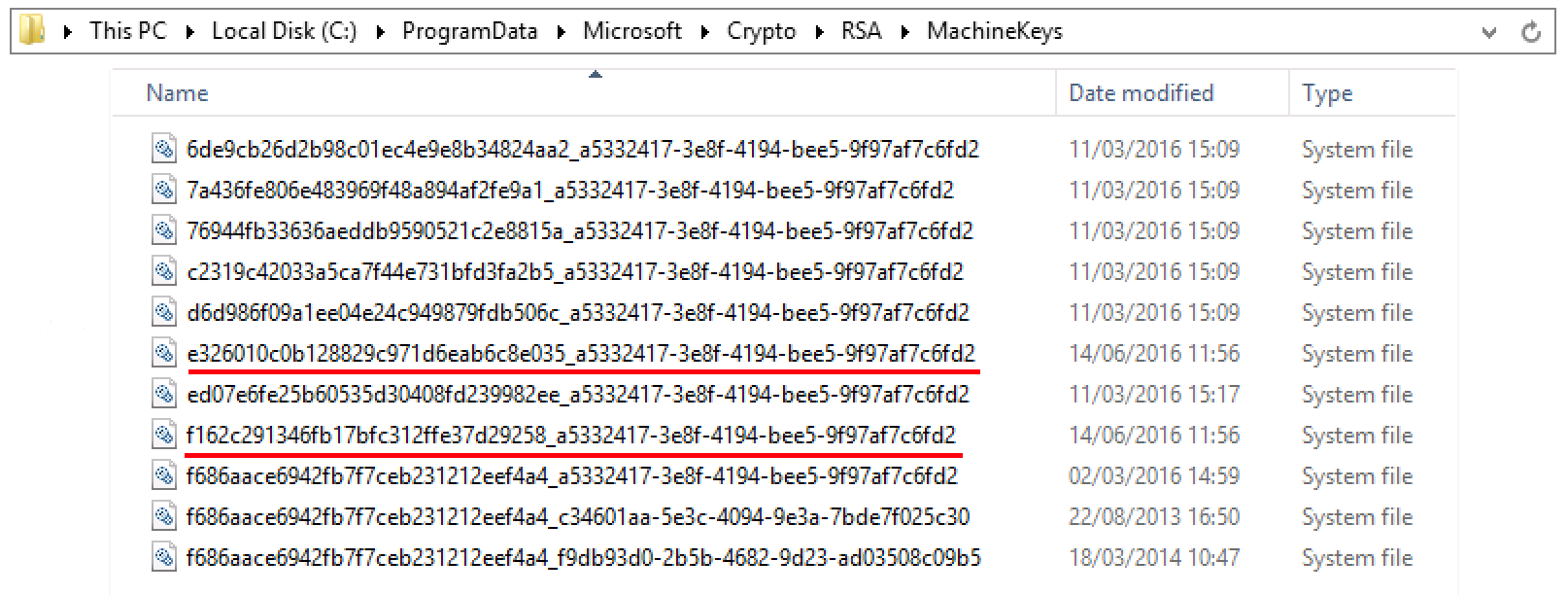

2. Verwijder oude privésleutels

Verwijzende toetsen handmatig verwijderen uit de onderstaande map:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

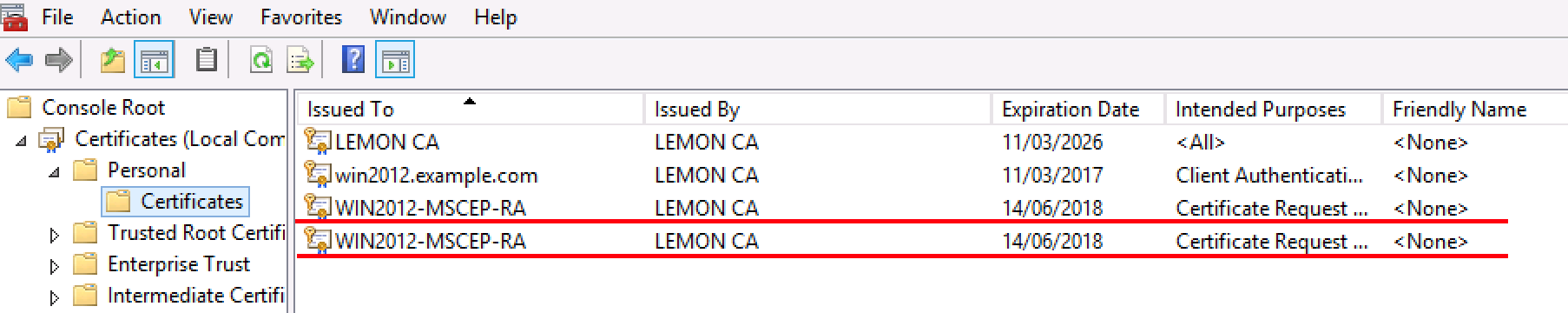

3. Oude MSCEP-RA-certificaten verwijderen

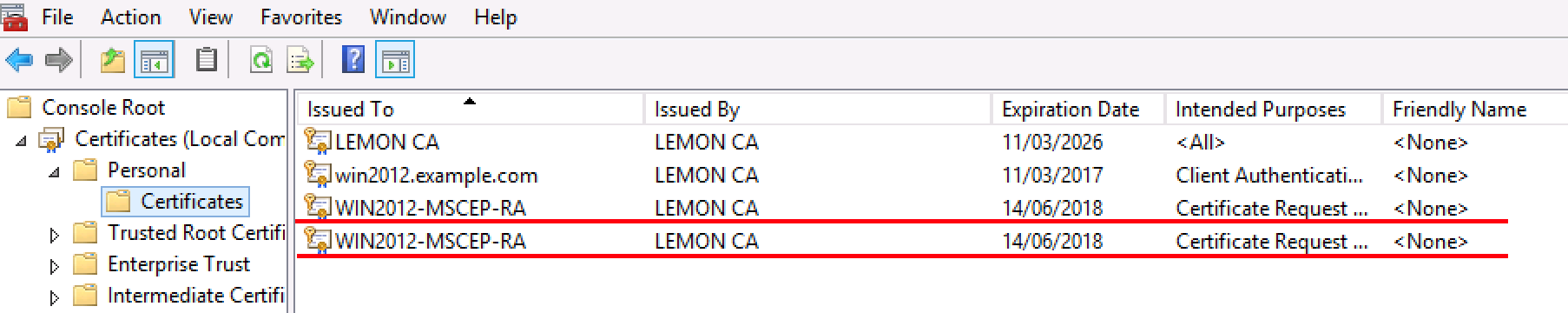

Na het verwijderen van de persoonlijke sleutels, verwijder MSCEP-RA certificaten van de MMC console.

MMC > Bestand > Magnetisch invoegen/verwijderen... > "Certificaten" toevoegen > Computer-account > Lokale computer

4. Nieuwe certificaten voor SCEP genereren

4.1. Genereer het Exchange-inschrijvingscertificaat

4.1.1. Maak een bestand cisco_ndes_sign.inf met de onderstaande inhoud. Deze informatie wordt later gebruikt door de tool certreq.exe om het CSR-certificaat te genereren:

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

Tip: Als u deze bestandssjabloon kopieert, moet u deze aan uw vereisten aanpassen en controleren of alle tekens (inclusief aanhalingstekens) goed zijn gekopieerd.

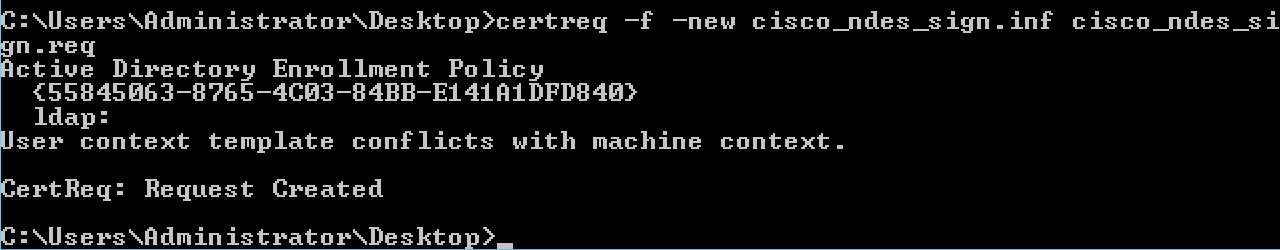

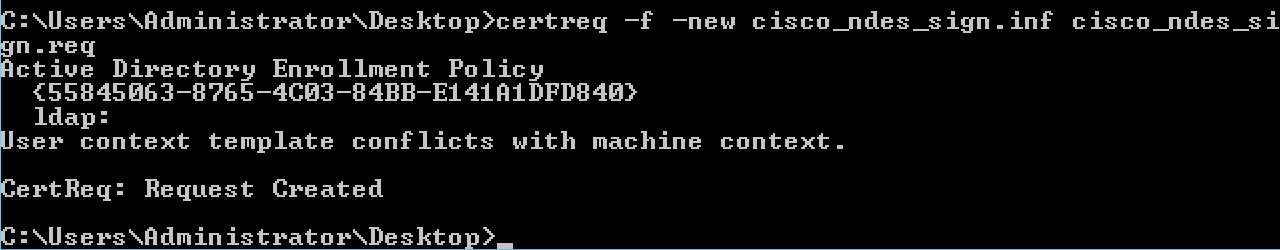

4.1.2. MVO op basis van het .INF-bestand maken met deze opdracht:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

Als er een waarschuwingsvenster verschijnt met de sjabloon Gebruikerscontext die strijdig is met de context van de machine, klikt u op OK. Deze waarschuwing kan worden genegeerd.

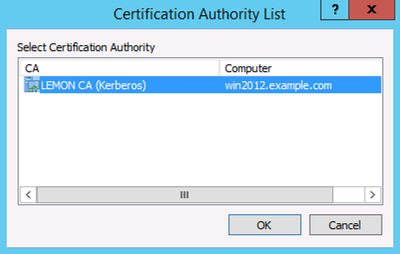

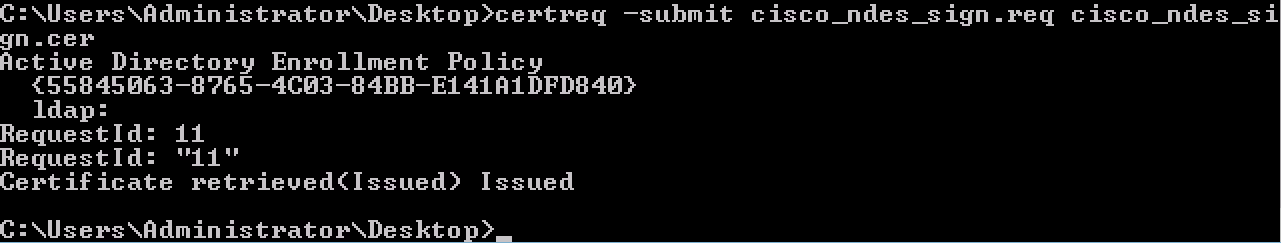

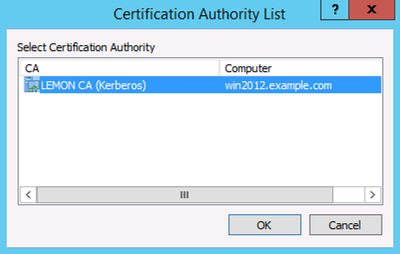

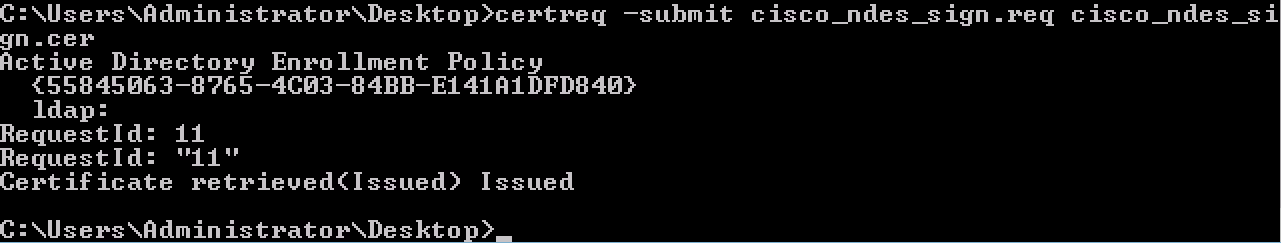

4.1.3. Leg de MVO met deze opdracht voor:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

Tijdens deze procedure verschijnt er een venster en moet er een juiste CA worden gekozen.

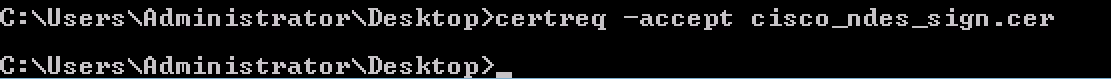

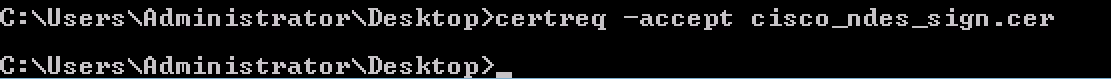

4.1.4 Het bij de vorige stap afgegeven certificaat accepteren. Als gevolg van deze opdracht wordt het nieuwe certificaat geïmporteerd en naar de Persoonlijke winkel van de lokale computer verplaatst:

certreq -accept cisco_ndes_sign.cer

4.2. Het CEP-encryptiecertificaat genereren

4.2.1. Maak een nieuw bestand cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

Volg dezelfde stappen als beschreven in 4.1.

4.2.2. Een CSR genereren op basis van het nieuwe .INF-bestand:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. Verzoeken:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4: Accepteer het nieuwe certificaat door het naar de Local Computer Personal Store te verplaatsen:

certreq -accept cisco_ndes_xchg.cer

5. Controleer

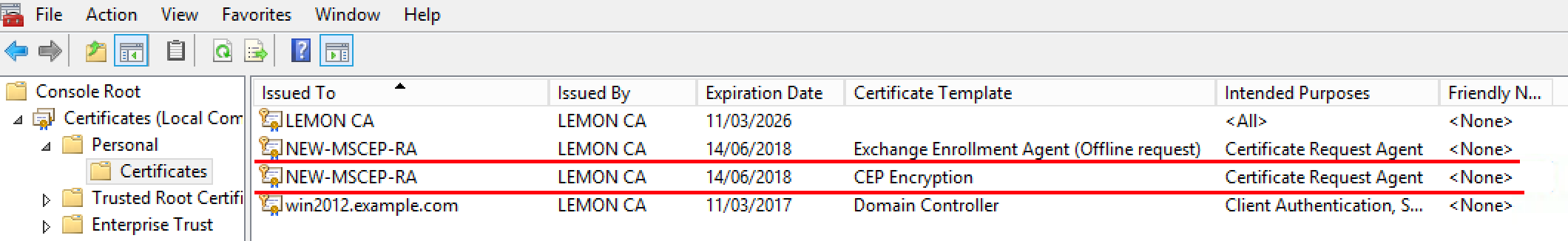

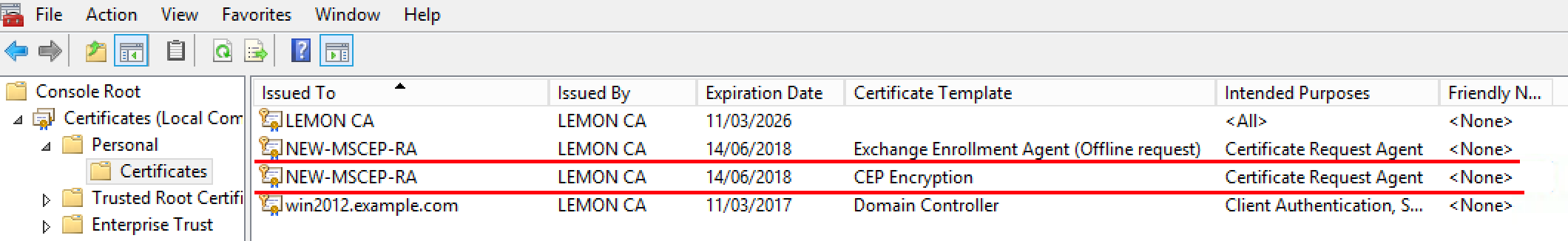

Na het voltooien van stap 4, zullen twee nieuwe MSCEP-RA certificaten verschijnen in de Local Computer Personal Store:

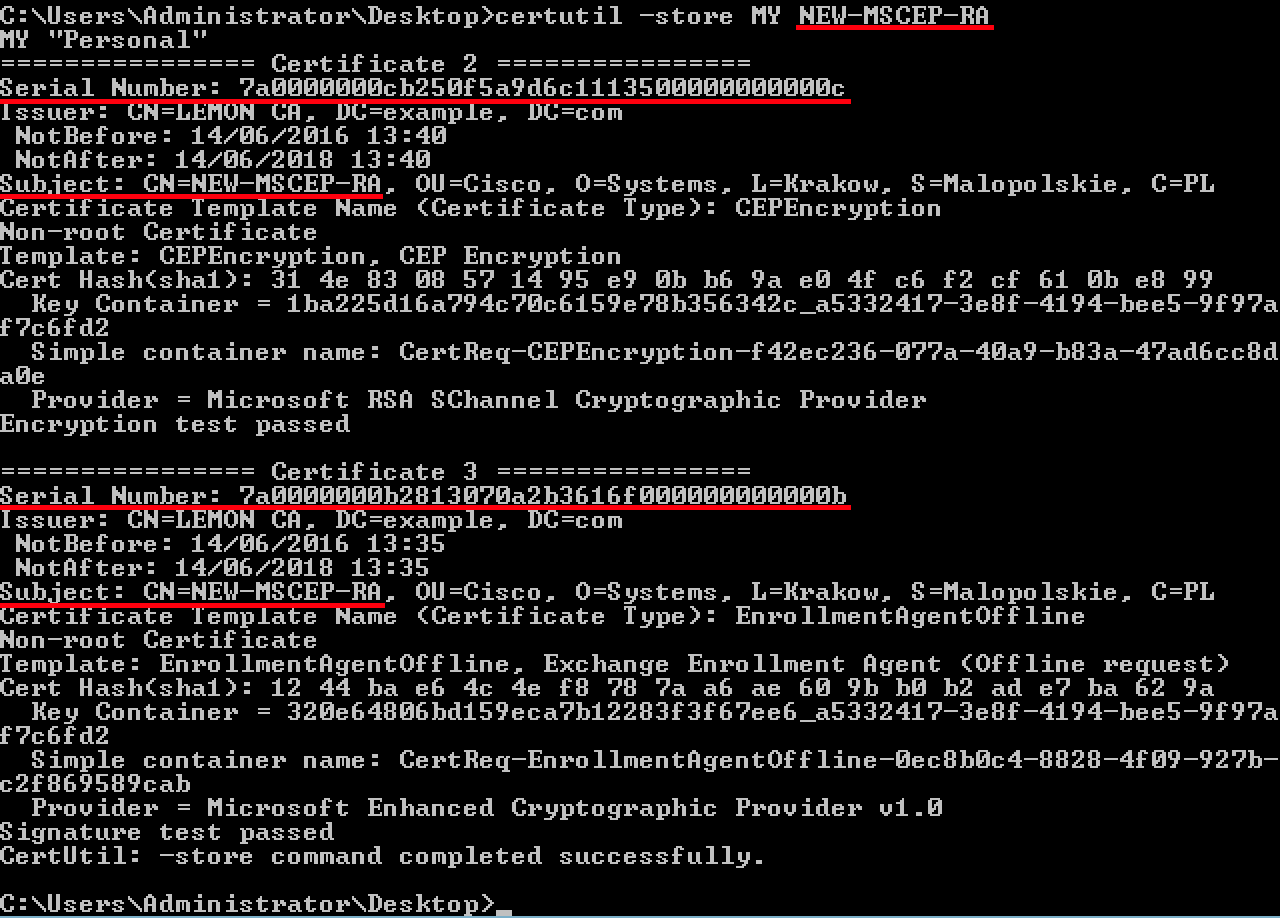

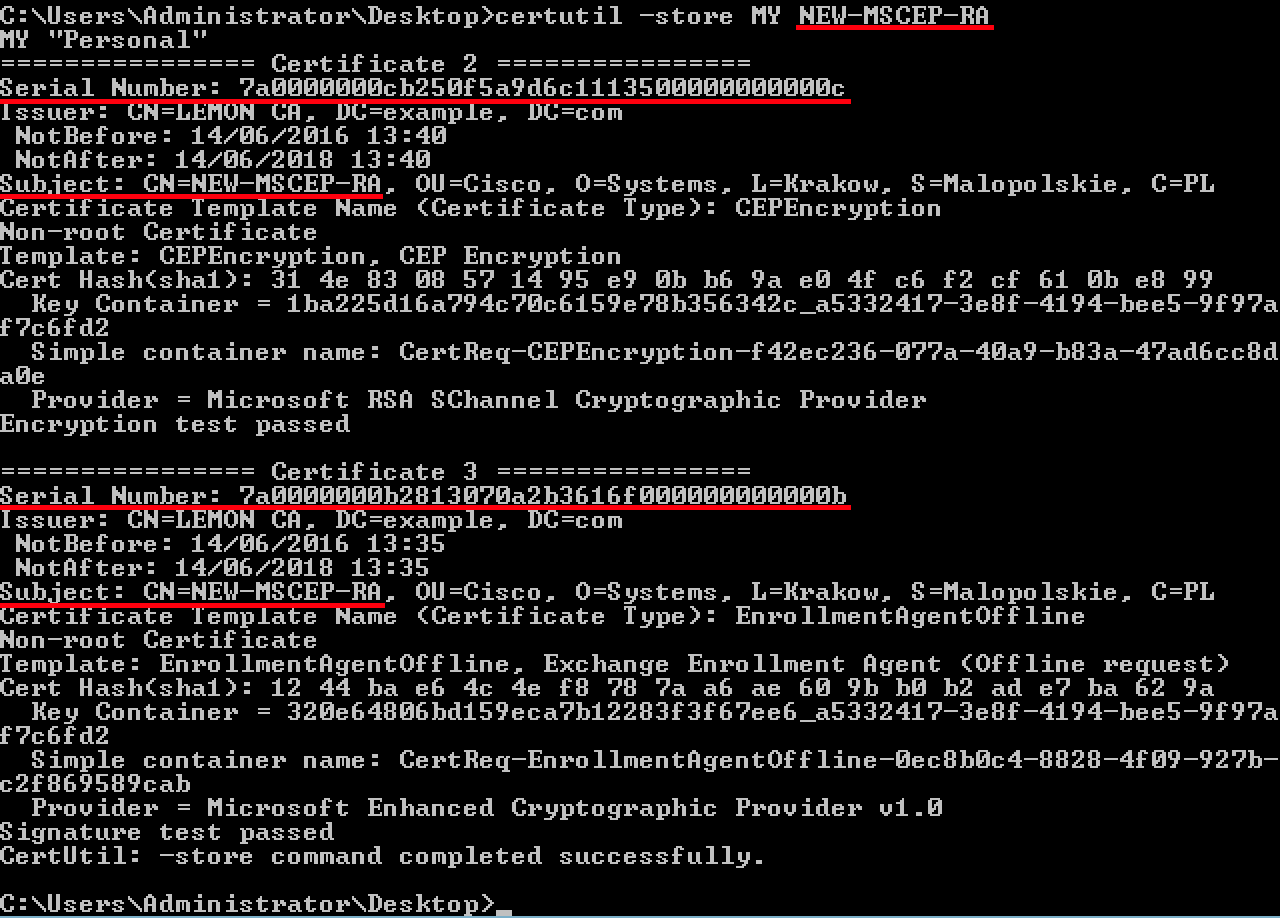

Ook kunt u de certificaten met gereedschap certutil.exe verifiëren (zorg ervoor dat u de juiste nieuwe certificaatnaam gebruikt). MSCEP-RA-certificaten met nieuwe gemeenschappelijke namen en nieuwe serienummers moeten worden weergegeven:

certutil -store MY NEW-MSCEP-RA

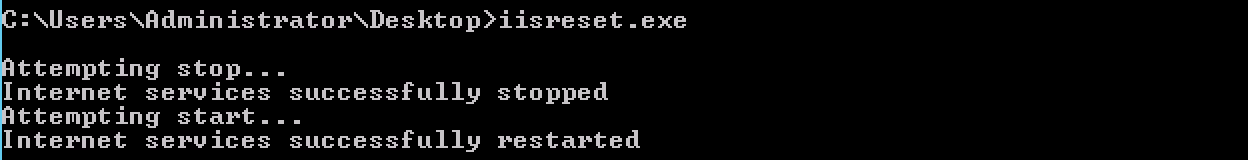

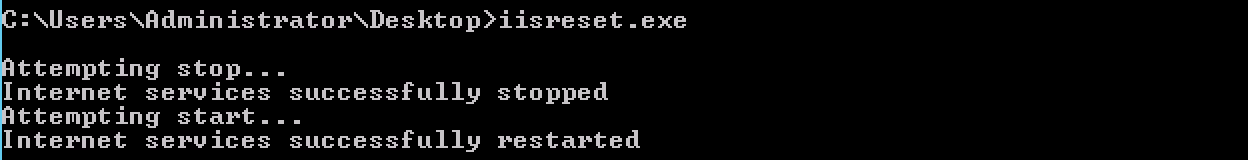

6. herstart IIS

Start Internet Information Services (IIS) server om de wijzigingen toe te passen:

iisreset.exe

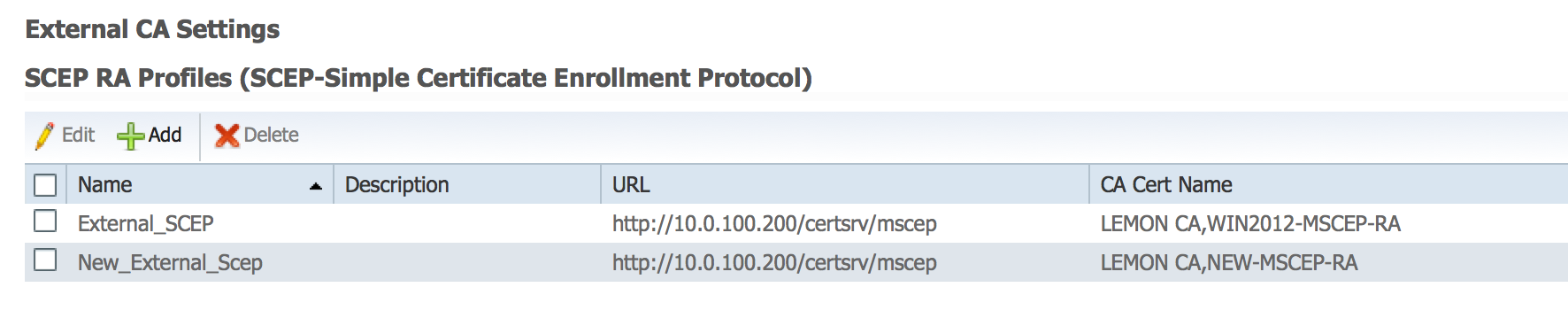

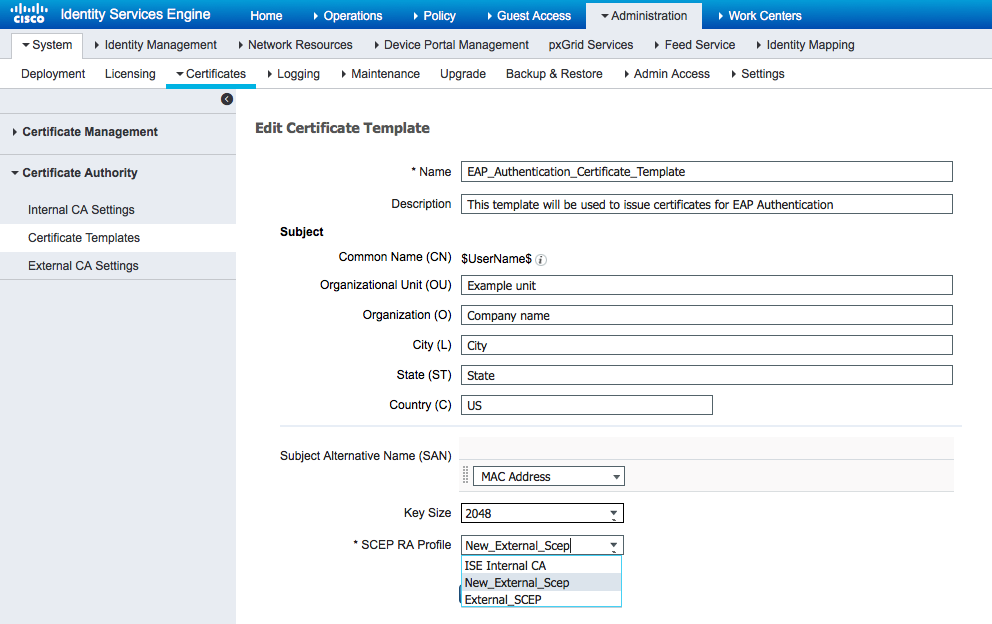

7. Nieuw SCEP RA-profiel maken

Op ISE maakt u een nieuw SCEP RA-profiel (met dezelfde server-URL als de oude), dus nieuwe certificaten worden gedownload en toegevoegd aan de Trusted Certificates Store:

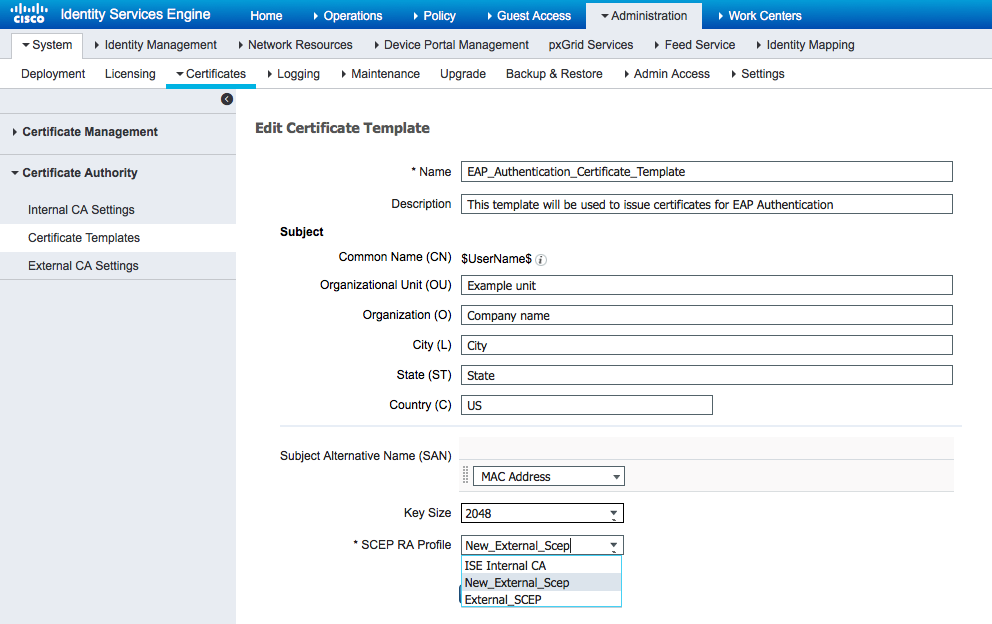

8. Certificaatsjabloon wijzigen

Zorg ervoor dat het nieuwe SCEP RA-profiel is gespecificeerd in de certificaatsjabloon die door BYOD wordt gebruikt (u kunt het controleren in Beheer > Systeem > Certificaten > Certificaatautoriteit > Certificaatsjablonen):

Referenties

1. Microsoft Technet zone-artikel

2. Cisco ISE-configuratiehandleidingen

Aangenomen wordt dat het MSCEP-RA CERTIFICAAT is verlopen en moet worden verlengd.

Aangenomen wordt dat het MSCEP-RA CERTIFICAAT is verlopen en moet worden verlengd.

Feedback

Feedback