Apparaatsensor configureren voor ISE-profilering

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de sensor van het apparaat moet configureren zodat deze kan worden gebruikt voor profileringsdoeleinden op ISE.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Radius-protocol

- Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) en Dynamic Host Configuration Protocol (DHCP)

- Cisco Identity Service Engine (ISE)

- Cisco Catalyst Switch 2960

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE, versie 1.3, patch 3

- Cisco Catalyst Switch 2960s versie 15.2(2a)E1

- Cisco IP-telefoon 8941 versie SCCP 9-3-4-17

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Een apparaatsensor is een functie van toegangsapparaten. Het maakt het mogelijk om informatie te verzamelen over verbonden endpoints. Meestal kan informatie die door de Apparaatsensor wordt verzameld uit deze protocollen komen:

- CDP

- LLDP

- DHCP

Opmerking: op sommige platforms is het ook mogelijk om H323, Session Initiation Protocol (SIP), Multicast Domain Resolution (MDNS) of HTTP-protocollen te gebruiken. De mogelijkheden van de configuratie voor de mogelijkheden van de apparatensensor kunnen van protocol tot protocol variëren. Een voorbeeld is beschikbaar op Cisco Catalyst 3850 met software 03.07.02.E.

Zodra de informatie is verzameld, kan deze worden ingekapseld in radius accounting en naar een profilingserver worden gestuurd. In dit artikel wordt ISE gebruikt als een profileringsserver.

Configureren

Stap 1. Standaard AAA-configuratie

Raadpleeg de volgende stappen om verificatie, autorisatie en accounting (AAA) te configureren:

1. Schakel AAA in met aaa new-model de opdracht en schakel 802.1X wereldwijd in op de switch.

2. Configureer de Radius-server en schakel de dynamische autorisatie in (wijziging van autorisatie - CoA).

3. Schakel CDP- en LLDP-protocollen in.

4. Configuratie van switchport-verificatie toevoegen

!

aaa new-model

!

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting update newinfo

aaa accounting dot1x default start-stop group radius

!

aaa server radius dynamic-author

client 1.1.1.1 server-key xyz

!

dot1x system-auth-control

!

lldp run

cdp run

!

interface GigabitEthernet1/0/13

description IP_Phone_8941_connected

switchport mode access

switchport voice vlan 101

authentication event fail action next-method

authentication host-mode multi-domain

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

dot1x timeout tx-period 2

spanning-tree portfast

end

!

radius-server host 1.1.1.1 auth-port 1812 acct-port 1813 key xyz

!

Opmerking: in de nieuwere softwareversie is de opdrachtradius-server vsa send accounting standaard ingeschakeld. Als u geen attributen kunt zien die in de accounting worden verzonden, controleert u of de opdracht is ingeschakeld.

Stap 2. Apparaatsensor configureren

Stap 2. Apparaatsensor configureren1. Bepaal welke eigenschappen van CDP/LLDP nodig zijn om het apparaat te profileren. In het geval van Cisco IP-telefoon 8941 kunt u deze gebruiken:

- LLDP SystemDescription-kenmerk

- CDP CachePlatform-kenmerk

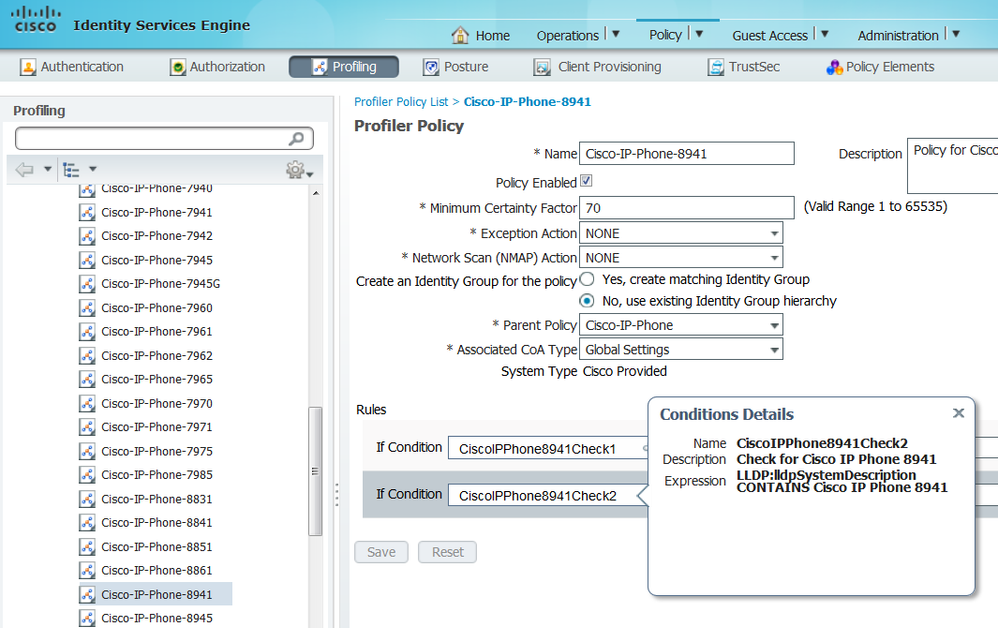

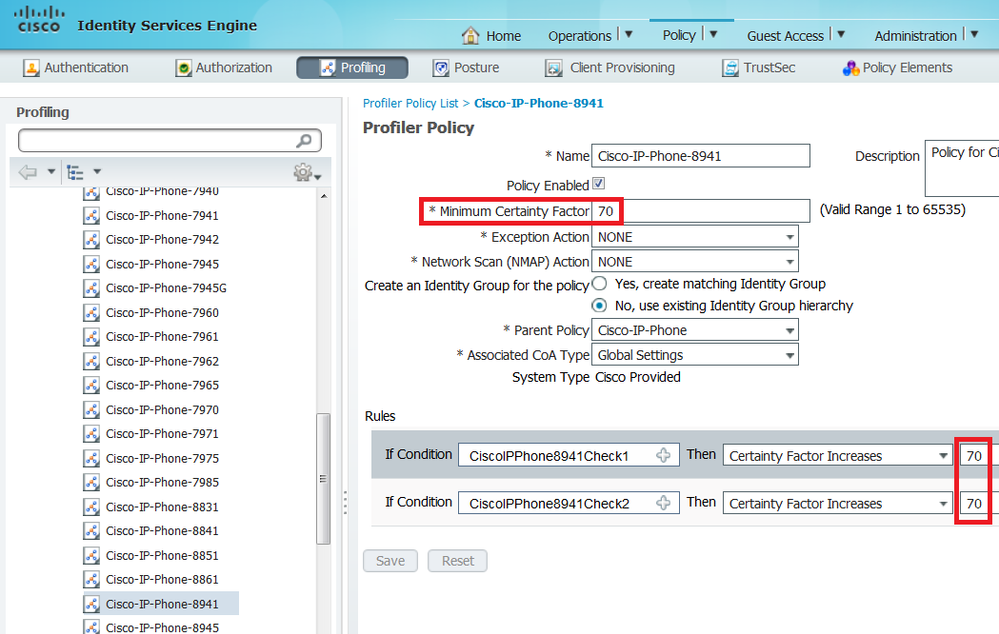

Voor ons doel is het voldoende om slechts een van die te verkrijgen, omdat beide een Certainty Factory-verhoging van 70 bieden, en de Minimum Certainty Factory die geprofileerd moet worden als Cisco-IP-telefoon-8941 is 70:

Opmerking: om als een specifieke Cisco IP-telefoon te worden geprofileerd, moet u voldoen aan de minimumvoorwaarden voor alle ouderprofielen. Dit betekent dat de profiler moet overeenkomen met Cisco-Device (minimum Certainty Factor 10) en Cisco-IP-telefoon (minimum Certainty Factor 20). Alhoewel de profiler overeenkomt met deze twee profielen, moet het nog steeds geprofileerd worden als een specifieke Cisco IP-telefoon omdat elk IP-telefoon model een minimale zekerheidsfactor van 70 heeft. Het apparaat is toegewezen aan het profiel waarvoor het de hoogste veiligheidsfactor heeft.

2. Configureer twee filterlijsten - één voor CDP en een andere voor LLDP. Deze geven aan welke eigenschappen moeten worden opgenomen in Radius-boekhoudberichten. Deze stap is optioneel.

3. Maak twee filter-specificaties voor CDP en LLDP. In de filterspecificatie kunt u de lijst met kenmerken aangeven die moeten worden opgenomen in of uitgesloten van boekhoudberichten. In het voorbeeld zijn deze eigenschappen opgenomen:

- apparaatnaam van CDP

- systeembeschrijving van LLDP

U kunt indien nodig aanvullende eigenschappen configureren die via Radius naar ISE moeten worden verzonden. Deze stap is ook optioneel.

4. Voeg de opdracht toe device-sensor notify all-changes. Het zorgt voor updates wanneer TLV's worden toegevoegd, aangepast of verwijderd voor de huidige sessie.

5. Om de informatie die via de Device Sensor functionaliteit is verzameld daadwerkelijk te verzenden, moet u de switch expliciet vertellen dit te doen met de opdracht device-sensor accounting.

! device-sensor filter-list cdp list cdp-list tlv name device-name

tlv name platform-type ! device-sensor filter-list lldp list lldp-list tlv name system-description ! device-sensor filter-spec lldp include list lldp-list device-sensor filter-spec cdp include list cdp-list ! device-sensor accounting device-sensor notify all-changes !Stap 3. Profiling op ISE configureren

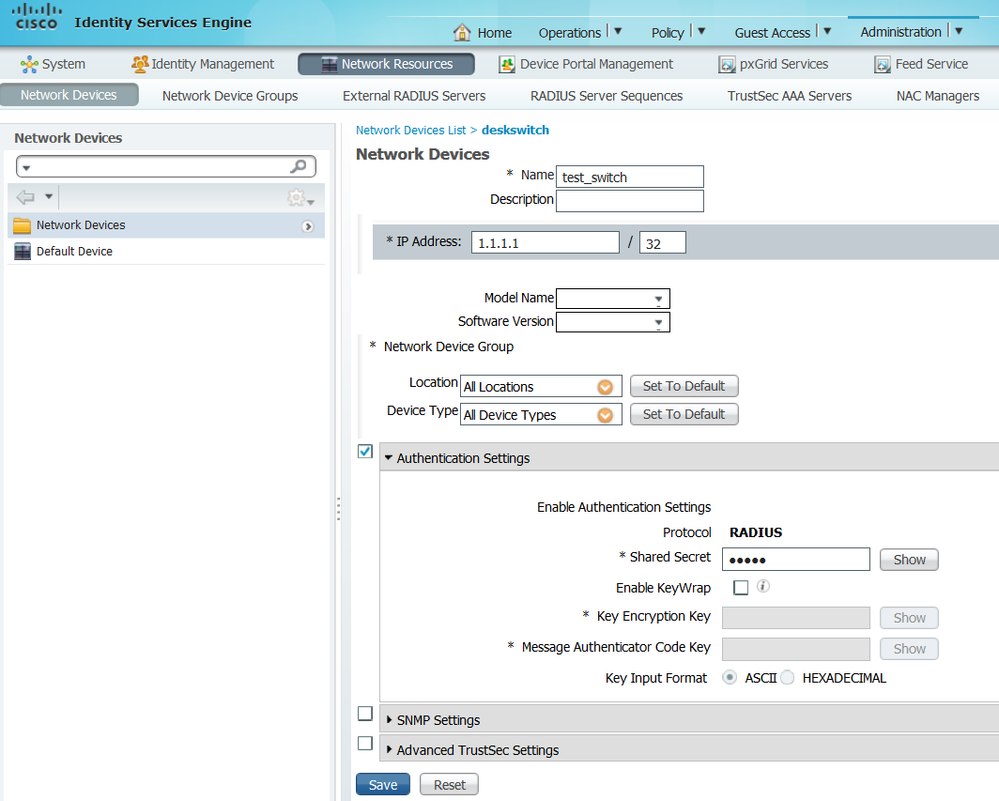

Stap 3. Profiling op ISE configureren1. Voeg de switch als netwerkapparaat toe aan Administration > Network Resources > Network Devices. Gebruik de radius server key van de switch als gedeeld geheim in Verificatie-instellingen:

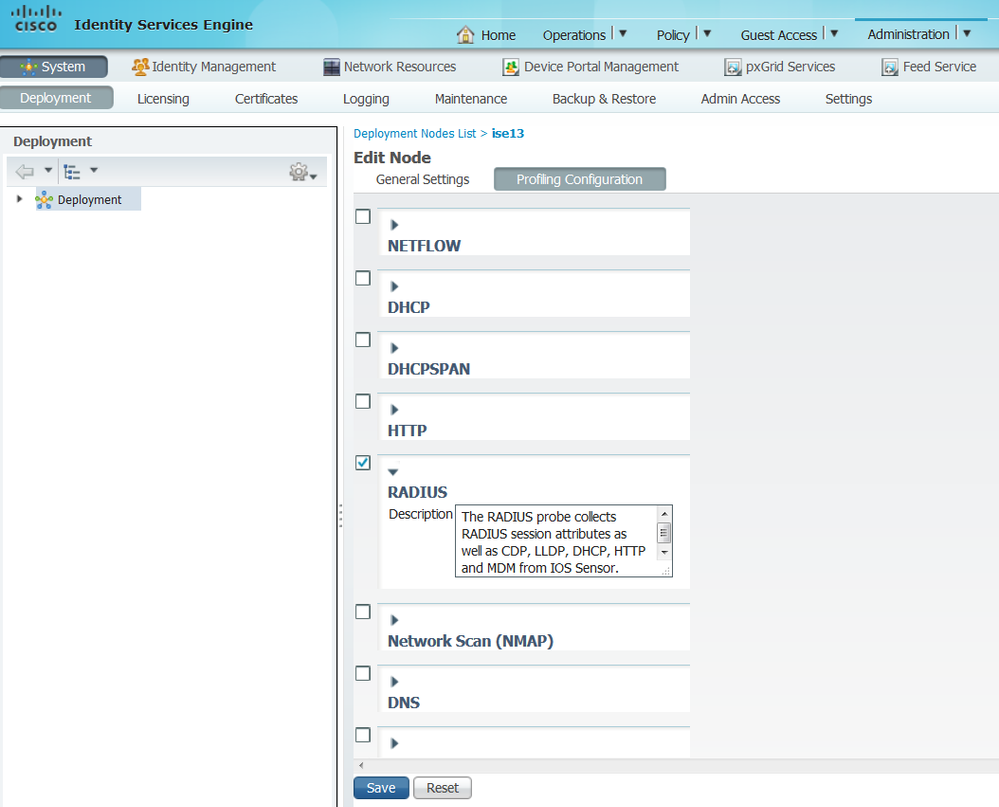

2. Schakel de RADIUS-sonde in op het profileringsknooppunt in Administration > System > Deployment > ISE node > Profiling Configuration. Als alle PSN-knooppunten voor profilering moeten worden gebruikt, schakelt u de sonde in op alle knooppunten:

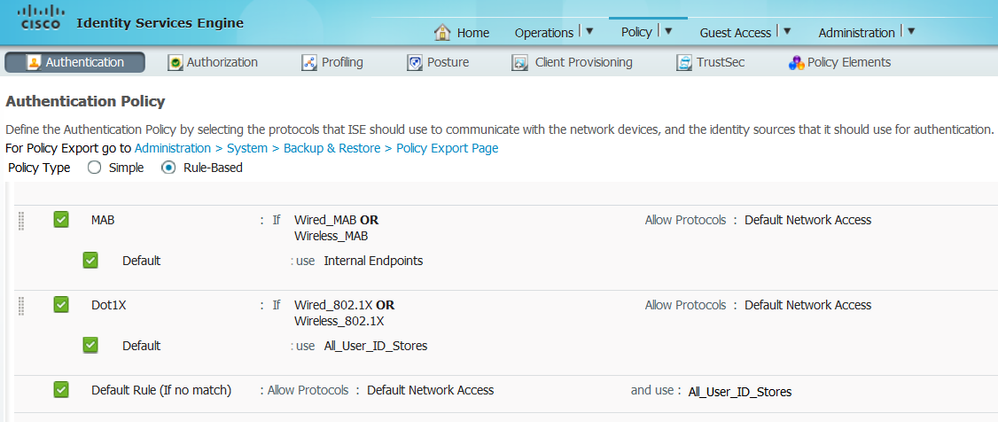

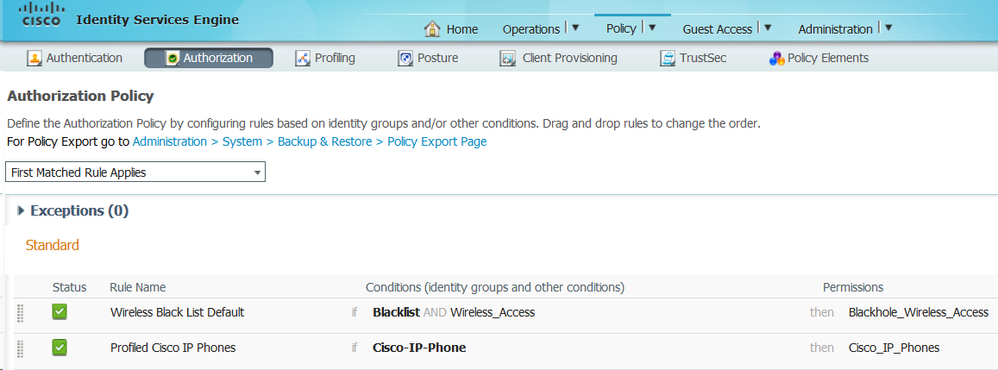

3. Configureer de ISE-verificatieregels. In het voorbeeld worden de standaardverificatieregels gebruikt die vooraf op ISE zijn geconfigureerd:

4. Configureer de ISE-autorisatieregels. De regel 'Profiled Cisco IP-telefoons' wordt gebruikt, die vooraf is geconfigureerd op ISE:

Verifiëren

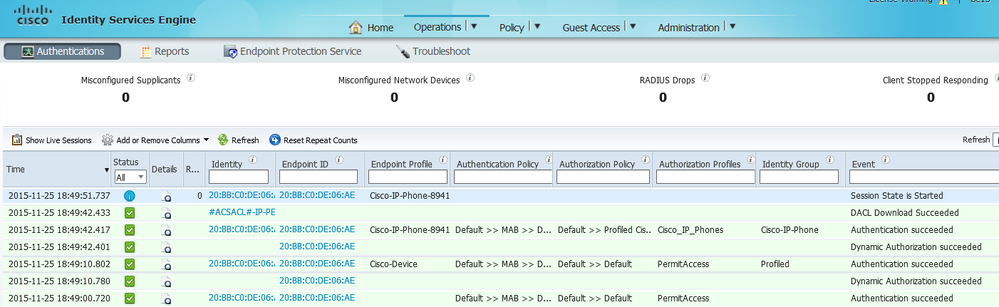

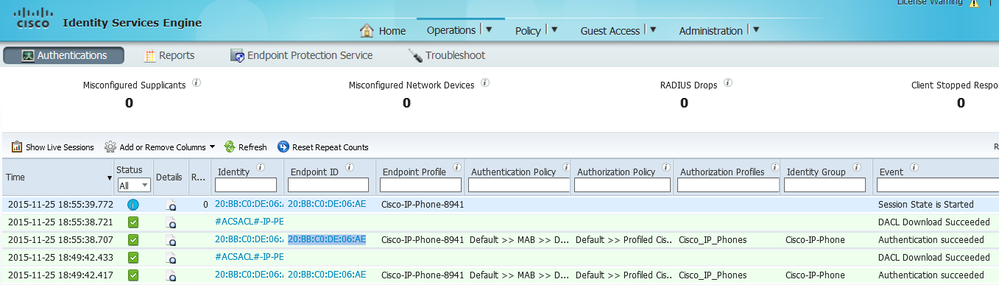

VerifiërenRaadpleeg Operations > Authentications ISE om te controleren of het profileren correct werkt:

Eerst werd het apparaat geverifieerd met behulp van MAB (18:49:00). Tien seconden later (18:49:10) werd het opnieuw geprofileerd als Cisco-Device, en na 42 seconden sinds de eerste authenticaties (18:49:42) werd het profiel Cisco-IP-telefoon-8941 ontvangen. Als gevolg hiervan retourneert ISE-autorisatieprofiel specifiek voor IP-telefoons (Cisco_IP_Phones) en downloadbare ACL die al het verkeer toestaat (ip-any). Merk op dat in dit scenario het onbekende apparaat basistoegang tot het netwerk heeft. Het kan worden bereikt door een Mac-adres toe te voegen aan ISE interne endpointdatabase of door zeer eenvoudige netwerktoegang toe te staan voor eerder onbekende apparaten.

Opmerking: De eerste profilering duurde ongeveer 40 seconden in dit voorbeeld. Bij de volgende verificatie kent ISE het profiel al en worden de juiste kenmerken (toestemming om zich aan te sluiten bij spraakdomein en DACL) direct toegepast, tenzij ISE nieuwe/bijgewerkte kenmerken ontvangt en het apparaat opnieuw opnieuw moet profileren.

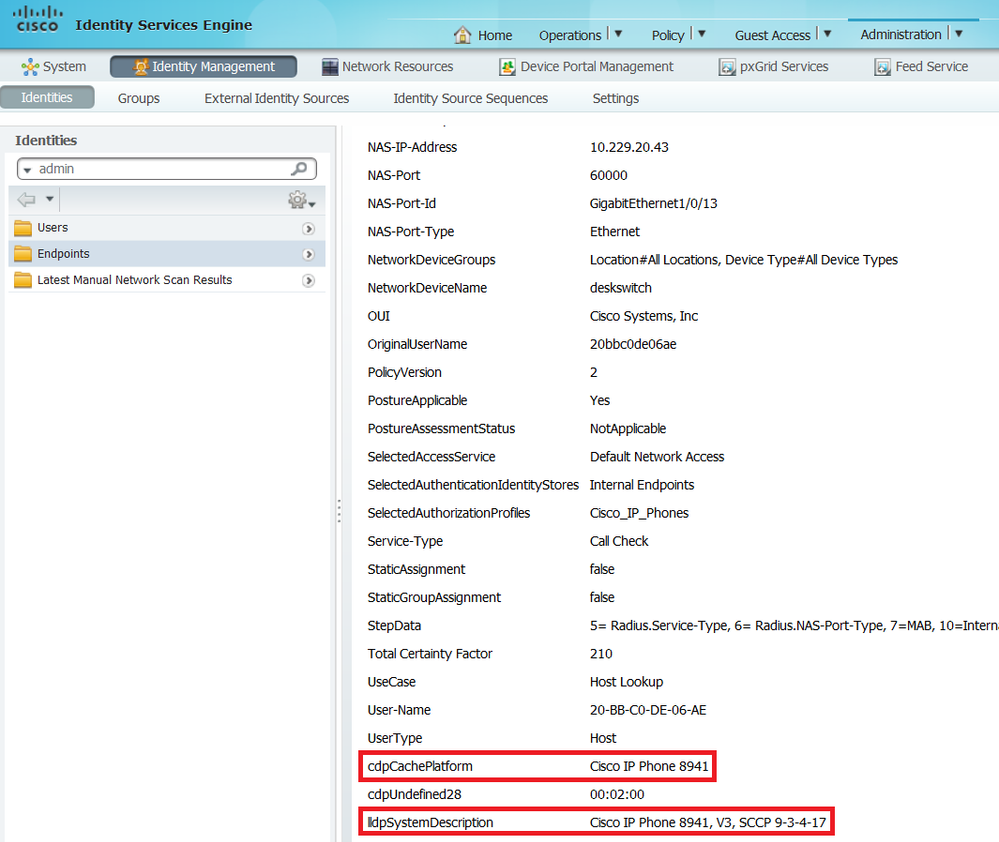

In Administration > Identity Management > Identities > Endpoints > tested endpoint je kunt zien wat voor soort eigenschappen werden verzameld door de Radius sonde en wat hun waarden zijn:

Zoals je kunt zien, is de totale berekende Certainty Factor 210 in dit scenario. Het komt uit het feit dat het eindpunt ook het profiel Cisco-Device (met een totale zekerheidsfactor van 30) en het profiel Cisco-IP-telefoon (met een totale zekerheidsfactor van 40) heeft gematcht. Aangezien de profiler beide voorwaarden in profiel Cisco-IP-telefoon-8941 aanpakte, is de zekerheidsfactor voor dit profiel 140 (70 voor elke eigenschap volgens het profileringsbeleid). Samenvattend: 30+40+70+70=210.

Problemen oplossen

Problemen oplossenStap 1. Controleer informatie die is verzameld door CDP/LLDP

Stap 1. Controleer informatie die is verzameld door CDP/LLDPswitch#sh cdp neighbors g1/0/13 detail ------------------------- Device ID: SEP20BBC0DE06AE Entry address(es): Platform: Cisco IP Phone 8941 , Capabilities: Host Phone Two-port Mac Relay Interface: GigabitEthernet1/0/13, Port ID (outgoing port): Port 1 Holdtime : 178 sec Second Port Status: Down Version : SCCP 9-3-4-17 advertisement version: 2 Duplex: full Power drawn: 3.840 Watts Power request id: 57010, Power management id: 3 Power request levels are:3840 0 0 0 0 Total cdp entries displayed : 1

switch#

switch#sh lldp neighbors g1/0/13 detail

------------------------------------------------

Chassis id: 0.0.0.0

Port id: 20BBC0DE06AE:P1

Port Description: SW Port

System Name: SEP20BBC0DE06AE.

System Description:

Cisco IP Phone 8941, V3, SCCP 9-3-4-17

Time remaining: 164 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 16

Vlan ID: - not advertised

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 3

F/W revision: 0.0.1.0

S/W revision: SCCP 9-3-4-17

Serial number: PUC17140FBO

Manufacturer: Cisco Systems , Inc.

Model: CP-8941

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 0, DSCP: 0

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 3, DSCP: 24

PD device, Power source: Unknown, Power Priority: Unknown, Wattage: 3.8

Location - not advertised

Total entries displayed: 1

Als u geen verzamelde gegevens kunt zien, verifieert u dit:

- Controleer de status van de verificatiesessie op de switch (de verificatie moet succesvol zijn):

piborowi#show authentication sessions int g1/0/13 details Interface: GigabitEthernet1/0/13 MAC Address: 20bb.c0de.06ae IPv6 Address: Unknown IPv4 Address: Unknown User-Name: 20-BB-C0-DE-06-AE Status: Authorized Domain: VOICE Oper host mode: multi-domain Oper control dir: both Session timeout: N/A Common Session ID: 0AE51820000002040099C216 Acct Session ID: 0x00000016 Handle: 0xAC0001F6 Current Policy: POLICY_Gi1/0/13 Local Policies: Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150) Server Policies: Method status list: Method State dot1x Stopped mab Authc Success- Controleer of CDP- en LLDP-protocollen zijn ingeschakeld. Controleer of er niet-standaardinstellingen zijn met betrekking tot CDP/LLDP/enzovoort en hoe deze van invloed kunnen zijn op het ophalen van kenmerken vanaf het eindpunt

switch#sh running-config all | in cdp run cdp run switch#sh running-config all | in lldp run lldp run

- Controleer in de configuratiehandleiding voor uw eindpunt of het CDP/LLDP/enzovoort ondersteunt.

Stap 2. Controleer de Device Sensor Cache

Stap 2. Controleer de Device Sensor Cacheswitch#show device-sensor cache interface g1/0/13 Device: 20bb.c0de.06ae on port GigabitEthernet1/0/13 -------------------------------------------------- Proto Type:Name Len Value LLDP 6:system-description 40 0C 26 43 69 73 63 6F 20 49 50 20 50 68 6F 6E 65 20 38 39 34 31 2C 20 56 33 2C 20 53 43 43 50 20 39 2D 33 2D 34 2D 31 37 CDP 6:platform-type 24 00 06 00 18 43 69 73 63 6F 20 49 50 20 50 68 6F 6E 65 20 38 39 34 31 20 CDP 28:secondport-status-type 7 00 1C 00 07 00 02 00 Indien u in dit veld geen gegevens ziet of indien de informatie niet volledig is, controleert u de opdrachten van de 'device-sensor', in het bijzonder filterlijsten en filterspecificaties.

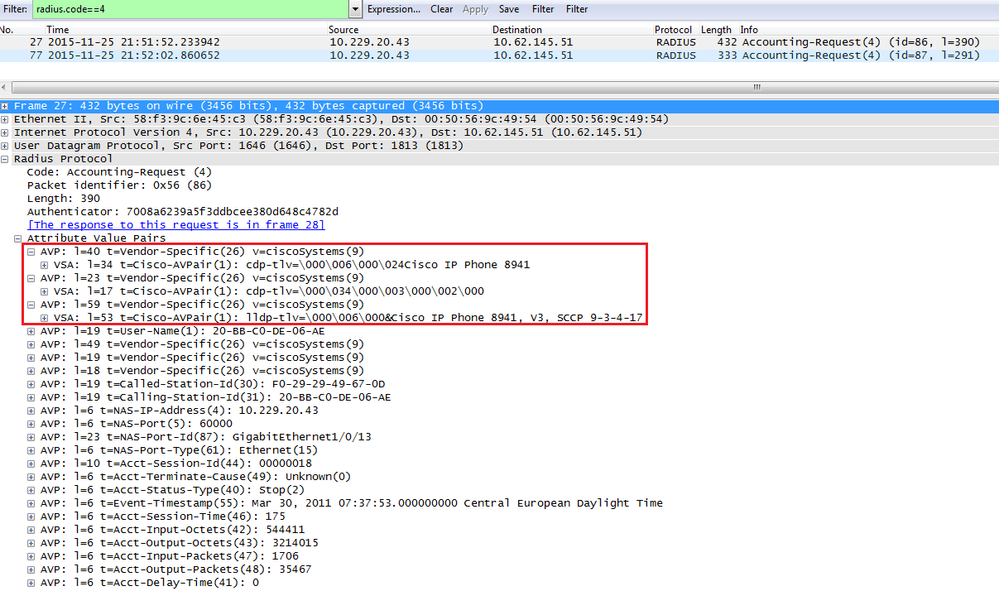

Stap 3. Controleer of eigenschappen aanwezig zijn in Radius-accounting

Stap 3. Controleer of eigenschappen aanwezig zijn in Radius-accountingdebug radius U kunt verifiëren dat u met de opdracht op de switch of met de pakketopname tussen de switch en ISE uitvoert.

Radius debug:

Mar 30 05:34:58.716: RADIUS(00000000): Send Accounting-Request to 1.1.1.1:1813 id 1646/85, len 378 Mar 30 05:34:58.716: RADIUS: authenticator 17 DA 12 8B 17 96 E2 0F - 5D 3D EC 79 3C ED 69 20 Mar 30 05:34:58.716: RADIUS: Vendor, Cisco [26] 40 Mar 30 05:34:58.716: RADIUS: Cisco AVpair [1] 34 "cdp-tlv= " Mar 30 05:34:58.716: RADIUS: Vendor, Cisco [26] 23 Mar 30 05:34:58.716: RADIUS: Cisco AVpair [1] 17 "cdp-tlv= " Mar 30 05:34:58.721: RADIUS: Vendor, Cisco [26] 59 Mar 30 05:34:58.721: RADIUS: Cisco AVpair [1] 53 "lldp-tlv= " Mar 30 05:34:58.721: RADIUS: User-Name [1] 19 "20-BB-C0-DE-06-AE" Mar 30 05:34:58.721: RADIUS: Vendor, Cisco [26] 49 Mar 30 05:34:58.721: RADIUS: Cisco AVpair [1] 43 "audit-session-id=0AE518200000022800E2481C" Mar 30 05:34:58.721: RADIUS: Vendor, Cisco [26] 19 Mar 30 05:34:58.721: RADIUS: Cisco AVpair [1] 13 "vlan-id=101" Mar 30 05:34:58.721: RADIUS: Vendor, Cisco [26] 18 Mar 30 05:34:58.721: RADIUS: Cisco AVpair [1] 12 "method=mab" Mar 30 05:34:58.721: RADIUS: Called-Station-Id [30] 19 "F0-29-29-49-67-0D" Mar 30 05:34:58.721: RADIUS: Calling-Station-Id [31] 19 "20-BB-C0-DE-06-AE" Mar 30 05:34:58.721: RADIUS: NAS-IP-Address [4] 6 10.229.20.43 Mar 30 05:34:58.721: RADIUS: NAS-Port [5] 6 60000 Mar 30 05:34:58.721: RADIUS: NAS-Port-Id [87] 23 "GigabitEthernet1/0/13" Mar 30 05:34:58.721: RADIUS: NAS-Port-Type [61] 6 Ethernet [15] Mar 30 05:34:58.721: RADIUS: Acct-Session-Id [44] 10 "00000018" Mar 30 05:34:58.721: RADIUS: Acct-Status-Type [40] 6 Watchdog [3] Mar 30 05:34:58.721: RADIUS: Event-Timestamp [55] 6 1301463298 Mar 30 05:34:58.721: RADIUS: Acct-Input-Octets [42] 6 538044 Mar 30 05:34:58.721: RADIUS: Acct-Output-Octets [43] 6 3201914 Mar 30 05:34:58.721: RADIUS: Acct-Input-Packets [47] 6 1686 Mar 30 05:34:58.721: RADIUS: Acct-Output-Packets [48] 6 35354 Mar 30 05:34:58.721: RADIUS: Acct-Delay-Time [41] 6 0 Mar 30 05:34:58.721: RADIUS(00000000): Sending a IPv4 Radius Packet Mar 30 05:34:58.721: RADIUS(00000000): Started 5 sec timeout Mar 30 05:34:58.737: RADIUS: Received from id 1646/85 10.62.145.51:1813, Accounting-response, len 20 PacketCapture:

Stap 4. Verifieer Profiler Debugs op ISE

Stap 4. Verifieer Profiler Debugs op ISEAls de attributen van de switch werden verzonden, is het mogelijk om te controleren of zij op ISE werden ontvangen. Om dit te controleren, laat profiler debugs voor de juiste PSN knoop (Administration > System > Logging > Debug Log Configuration > PSN > profiler > debug) toe en voer nog één keer de authentificatie van het eindpunt uit.

Zoek deze informatie:

- Debug om aan te geven dat ontvangen radiussonde eigenschappen heeft:

2015-11-25 19:29:53,641 DEBUG [RADIUSParser-1-thread-1][]

cisco.profiler.probes.radius.RadiusParser -:::-

MSG_CODE=[3002], VALID=[true], PRRT_TIMESTAMP=[2015-11-25 19:29:53.637 +00:00],

ATTRS=[Device IP Address=10.229.20.43, RequestLatency=7,

NetworkDeviceName=deskswitch, User-Name=20-BB-C0-DE-06-AE,

NAS-IP-Address=10.229.20.43, NAS-Port=60000, Called-Station-ID=F0-29-29-49-67-0D,

Calling-Station-ID=20-BB-C0-DE-06-AE, Acct-Status-Type=Interim-Update,

Acct-Delay-Time=0, Acct-Input-Octets=362529, Acct-Output-Octets=2871426,

Acct-Session-Id=00000016, Acct-Input-Packets=1138, Acct-Output-Packets=32272,

Event-Timestamp=1301458555, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/13,

cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8941 ,

cisco-av-pair=cdp-tlv=cdpUndefined28=00:02:00,

cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8941\, V3\, SCCP 9-3-4-17,

cisco-av-pair=audit-session-id=0AE51820000002040099C216, cisco-av-pair=vlan-id=101,

cisco-av-pair=method=mab, AcsSessionID=ise13/235487054/2511, SelectedAccessService=Default Network Access,

Step=11004, Step=11017, Step=15049, Step=15008, Step=15004, Step=11005, NetworkDeviceGroups=Location#All Locations,

NetworkDeviceGroups=Device Type#All Device Types, Service-Type=Call Check, CPMSessionID=0AE51820000002040099C216,

AllowedProtocolMatchedRule=MAB, Location=Location#All Locations, Device Type=Device Type#All Device Types, ]- Debug erop wijst dat de eigenschappen met succes zijn geparseerd:

2015-11-25 19:29:53,642 DEBUG [RADIUSParser-1-thread-1][] cisco.profiler.probes.radius.RadiusParser -:::- Parsed IOS Sensor 1: cdpCachePlatform=[Cisco IP Phone 8941] 2015-11-25 19:29:53,642 DEBUG [RADIUSParser-1-thread-1][] cisco.profiler.probes.radius.RadiusParser -:::- Parsed IOS Sensor 2: cdpUndefined28=[00:02:00] 2015-11-25 19:29:53,642 DEBUG [RADIUSParser-1-thread-1][] cisco.profiler.probes.radius.RadiusParser -:::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8941, V3, SCCP - Debug erop wijst die dat de eigenschappen door de expediteur worden verwerkt:

2015-11-25 19:29:53,643 DEBUG [forwarder-6][] cisco.profiler.infrastructure.probemgr.Forwarder -:20:BB:C0:DE:06:AE:ProfilerCollection:- Endpoint Attributes: ID:null Name:null MAC: 20:BB:C0:DE:06:AE Attribute:AAA-Server value:ise13 (... more attributes ...) Attribute:User-Name value:20-BB-C0-DE-06-AE Attribute:cdpCachePlatform value:Cisco IP Phone 8941 Attribute:cdpUndefined28 value:00:02:00 Attribute:lldpSystemDescription value:Cisco IP Phone 8941, V3, SCCP 9-3-4-17 Attribute:SkipProfiling value:false

Opmerking: een doorgever slaat endpoints op in de Cisco ISE-database samen met hun attributen en gegevens, en stelt de analyzer vervolgens op de hoogte van nieuwe endpoints die op uw netwerk zijn gedetecteerd. De analyzer classificeert endpoints in de endpointidentiteitsgroepen en slaat endpoints op met de overeenkomende profielen in de database.

Stap 5. Profileren van nieuwe kenmerken en apparaattoewijzing

Stap 5. Profileren van nieuwe kenmerken en apparaattoewijzingMeestal nadat nieuwe attributen worden toegevoegd aan de bestaande verzameling voor een specifiek apparaat, wordt dit apparaat/eindpunt toegevoegd aan de profileringswachtrij om te controleren of er een ander profiel moet worden toegewezen op basis van nieuwe attributen:

2015-11-25 19:29:53,646 DEBUG [EndpointHandlerWorker-6-31-thread-1][]

cisco.profiler.infrastructure.profiling.ProfilerManager -:20:BB:C0:DE:06:AE:Profiling:-

Classify hierarchy 20:BB:C0:DE:06:AE

2015-11-25 19:29:53,656 DEBUG [EndpointHandlerWorker-6-31-thread-1][]

cisco.profiler.infrastructure.profiling.ProfilerManager -:20:BB:C0:DE:06:AE:Profiling:-

Policy Cisco-Device matched 20:BB:C0:DE:06:AE (certainty 30)

2015-11-25 19:29:53,659 DEBUG [EndpointHandlerWorker-6-31-thread-1][]

cisco.profiler.infrastructure.profiling.ProfilerManager -:20:BB:C0:DE:06:AE:Profiling:-

Policy Cisco-IP-Phone matched 20:BB:C0:DE:06:AE (certainty 40)

2015-11-25 19:29:53,663 DEBUG [EndpointHandlerWorker-6-31-thread-1][]

cisco.profiler.infrastructure.profiling.ProfilerManager -:20:BB:C0:DE:06:AE:Profiling:-

Policy Cisco-IP-Phone-8941 matched 20:BB:C0:DE:06:AE (certainty 140)

2015-11-25 19:29:53,663 DEBUG [EndpointHandlerWorker-6-31-thread-1][]

cisco.profiler.infrastructure.profiling.ProfilerManager -:20:BB:C0:DE:06:AE:Profiling:-

After analyzing policy hierarchy: Endpoint: 20:BB:C0:DE:06:AE EndpointPolicy:Cisco-IP-Phone-8941 for:210 ExceptionRuleMatched:falseGerelateerde informatie

Gerelateerde informatie Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

14-Dec-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Piotr BorowiecCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback