Configureer ISE 2.0 en versleutel AnyConnect 4.2 Posture Bitlocker-encryptie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de schijfpartitie van het eindpunt versleutelt met Microsoft BitLocker en hoe u Cisco Identity Services Engine (ISE) configureert om volledige toegang tot het netwerk te bieden, alleen wanneer de juiste codering is geconfigureerd. Cisco ISE-versie 2.0, samen met AnyConnect Secure Mobility Client 4.2, ondersteunt postuur voor schijfcodering.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Adaptieve security applicatie (ASA) CLI-configuratie en Secure Socket Layer (SSL) VPN-configuratie

- Configuratie van VPN voor externe toegang op de ASA

- ISE- en posterijen

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco ASA-softwareversies 9.2.1 en hoger

- Microsoft Windows versie 7 met Cisco AnyConnect Secure Mobility Client versie 4.2 en hoger

- Cisco ISE, release 2.0 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

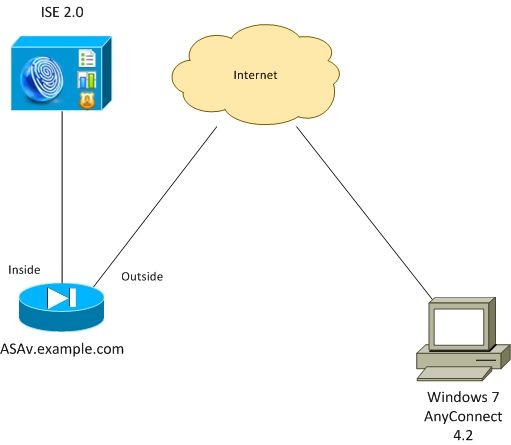

Netwerkdiagram

De stroom is als volgt:

- VPN-sessie die is geïnitieerd door AnyConnect-client is geverifieerd via ISE. De status van het eindpunt is niet bekend, regel ASA VPN onbekend wordt geraakt en als gevolg daarvan wordt de sessie omgeleid naar de ISE voor provisioning

- Gebruiker opent webbrowser, HTTP-verkeer wordt door ASA omgeleid naar ISE. ISE brengt de nieuwste versie van AnyConnect samen met postuur- en compliance-module naar het eindpunt

- Zodra de postuur module is uitgevoerd, controleert het of partitie E: volledig is versleuteld door BitLocker. Zo ja, dan wordt het rapport naar ISE verzonden dat Radius Change of Authorisation (CoA) zonder ACL (volledige toegang) activeert

- VPN-sessie op ASA wordt bijgewerkt, omleiden van ACL wordt verwijderd en de sessie heeft volledige toegang

Een VPN-sessie wordt als voorbeeld gepresenteerd. Posture functionaliteit werkt ook prima voor andere soorten toegang.

ASA

Het wordt geconfigureerd vanuit externe SSL VPN-toegang met het gebruik van ISE als AAA-server (Verificatie, autorisatie en accounting). Radius CoA moet samen met REDIRECT ACL worden geconfigureerd:

aaa-server ISE20 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE20 (inside) host 10.48.17.235

key cisco

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE20

accounting-server-group ISE20

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.2.00096-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

access-list REDIRECT extended deny udp any any eq domain

access-list REDIRECT extended deny ip any host 10.48.17.235

access-list REDIRECT extended deny icmp any any

access-list REDIRECT extended permit tcp any any eq www

ip local pool POOL 172.16.31.10-172.16.31.20 mask 255.255.255.0

Zie voor meer informatie:

Configuratie-voorbeeld van AnyConnect 4.0 met ISE-versie 1.3

BitLocker onder Windows 7

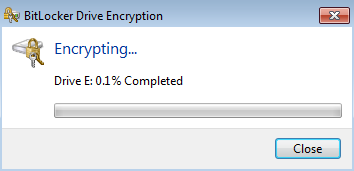

Navigeer naar Configuratiescherm > Systeem en beveiliging > BitLocker Drive-encryptie, E: partitie-encryptie inschakelen. Bescherm het met een wachtwoord (pincode) zoals in het afbeelding.

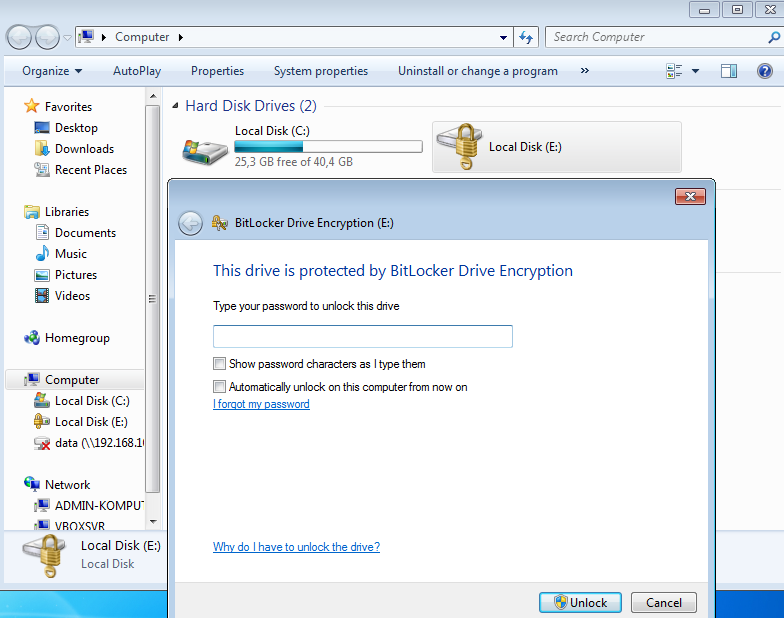

Zodra het is versleuteld kunt u het wachtwoord (met het wachtwoord) monteren en ervoor zorgen dat het toegankelijk is zoals in de afbeelding.

Voor meer informatie volgt u de Microsoft-documentatie:

Stapsgewijze handleiding voor Windows BitLocker Drive-encryptie

ISE

Stap 1. Netwerkapparaat

Navigeren naar Beheer > Netwerkbronnen > Netwerkapparaten, ASA toevoegen met Apparaattype = ASA. Dit wordt in de vergunningsregels als voorwaarde gebruikt, maar is niet verplicht (er kunnen andere soorten voorwaarden worden gebruikt).

Indien van toepassing: Network Device Group bestaat niet. Ga om te maken naar Beheer > Netwerkbronnen > Netwerkapparaatgroepen.

Stap 2. Positie en beleid

Zorg ervoor dat de houdingsvoorwaarden zijn bijgewerkt: Navigeer naar Beheer > Systeem > Instellingen > Houding > Updates > Nu bijwerken.

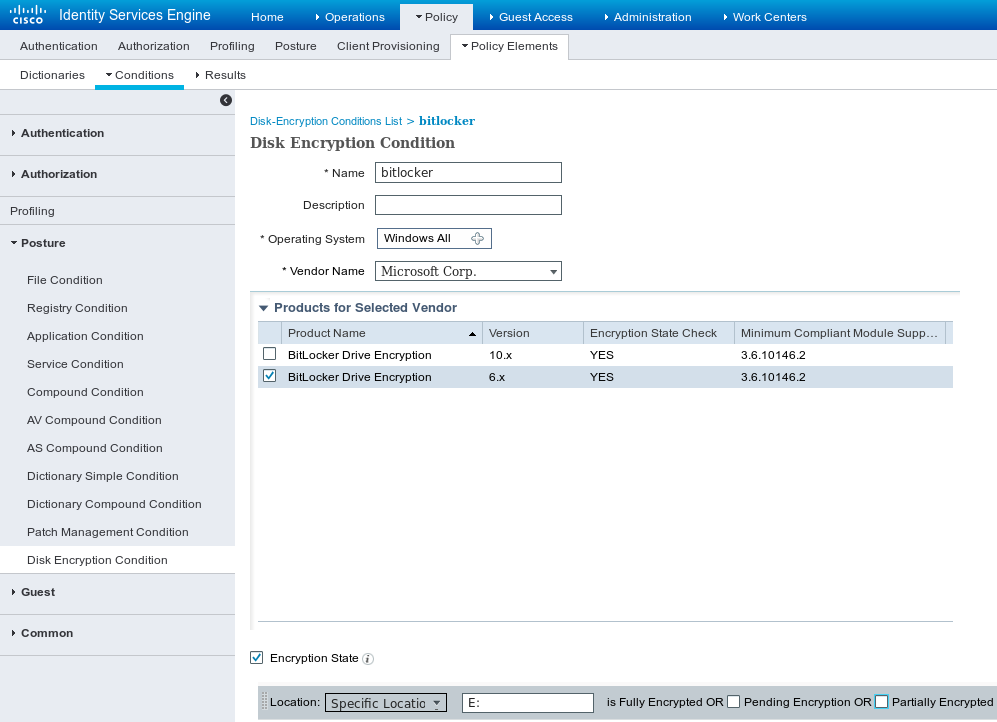

Ga naar Beleid > Beleidselementen > Voorwaarden > Houding > Schijfversleutelingsvoorwaarde, voeg een nieuwe voorwaarde toe zoals in het beeld.

Deze voorwaarde controleert of BitLocker voor Windows 7 is geïnstalleerd en of E:-partitie volledig is versleuteld.

Opmerking: BitLocker is schijfniveau encryptie en het ondersteunt geen specifieke locatie met pad argument, alleen schijf letter.

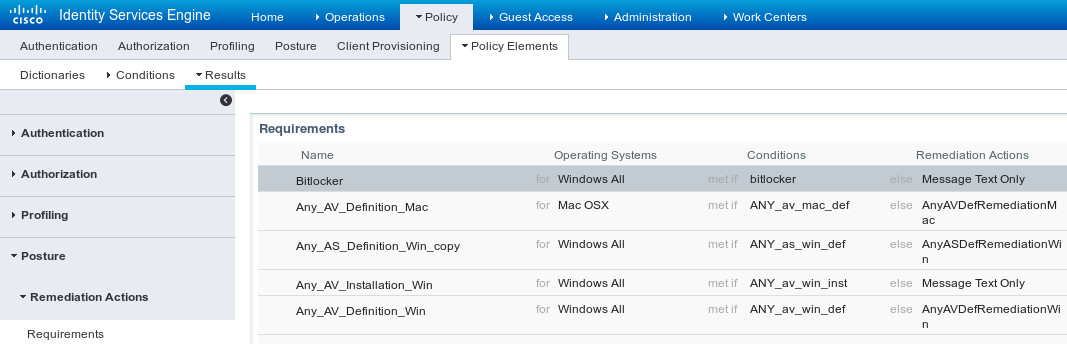

Ga naar Beleid > Beleidselementen > Resultaten > Houding > Vereisten om een nieuw vereiste te creëren dat de voorwaarde gebruikt zoals getoond in de afbeelding.

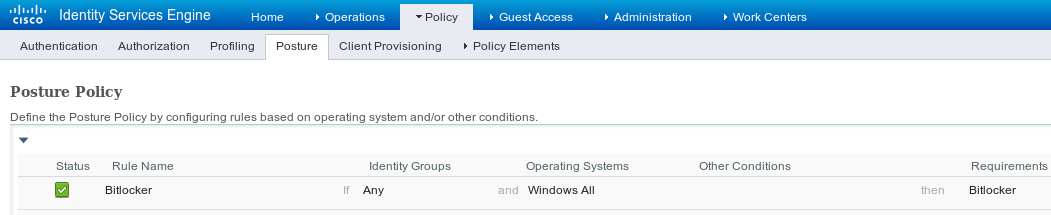

Navigeer naar Beleid > Houding, voeg een voorwaarde voor alle Windows toe om de vereiste zoals getoond in de afbeelding te gebruiken.

Stap 3. Resources en beleid voor clientprovisioning

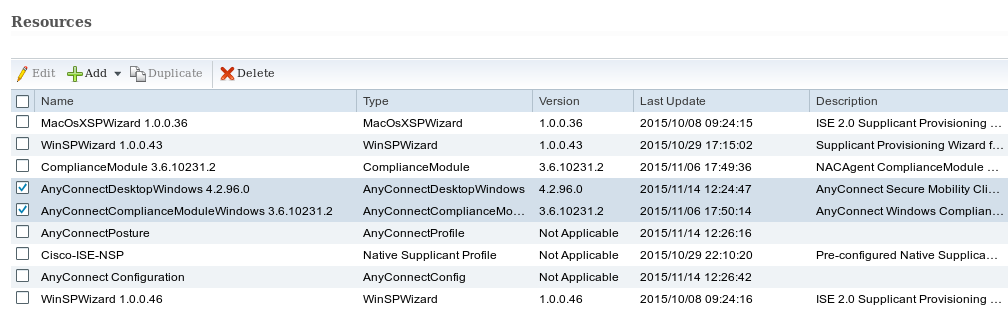

Navigeer naar Policy > Policy Elements > Client Provisioning > Resources, download Compliance Module van Cisco.com en upload handmatig AnyConnect 4.2-pakket zoals in de afbeelding wordt getoond.

Navigeer naar Add > NAC Agent of AnyConnect Posture Profile, maak AnyConnect Posture-profiel (naam: AnyConnectPosture) met standaardinstellingen.

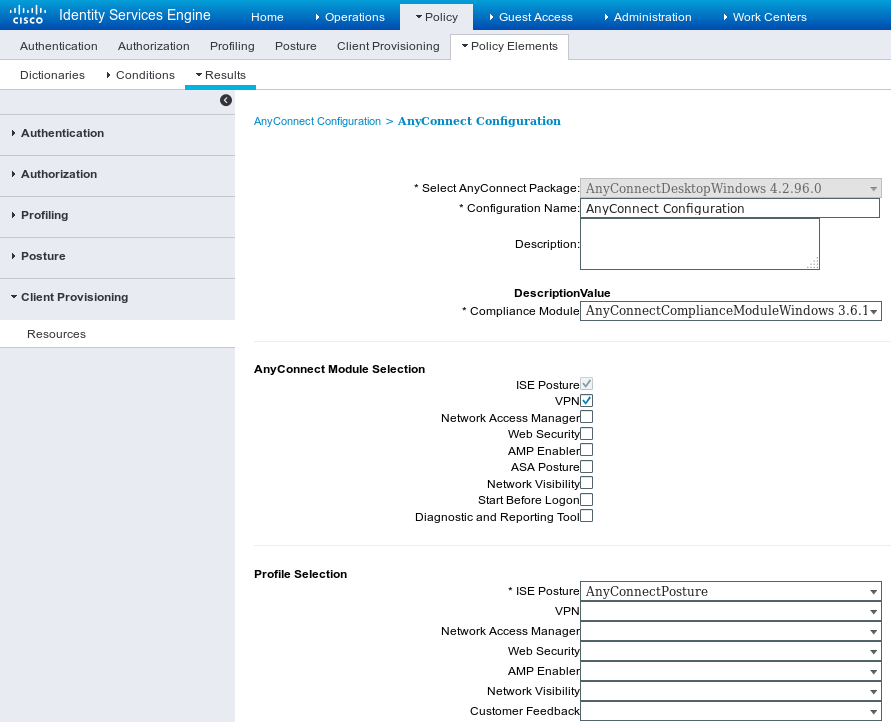

Navigeer naar Add > AnyConnect Configuration, voeg AnyConnect-profiel toe (naam: AnyConnect Configuration) zoals in de afbeelding.

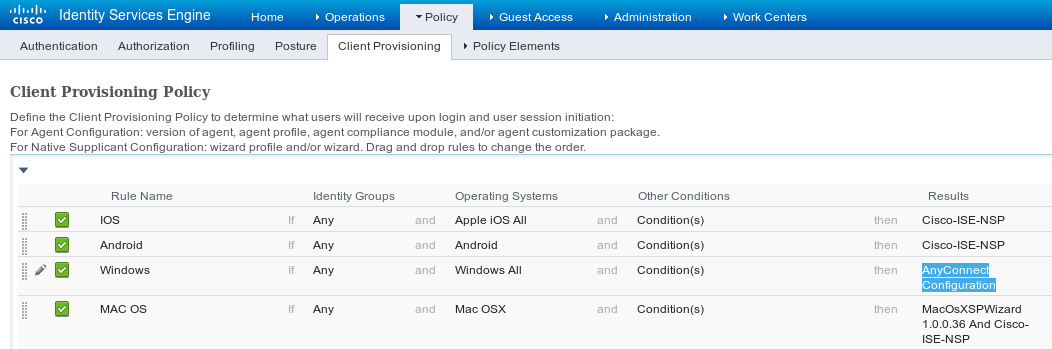

Navigeer naar Beleid > Clientprovisioning en wijzig het standaardbeleid voor Windows om het geconfigureerde AnyConnect-profiel te gebruiken zoals in de afbeelding.

Stap 4. Vergunningsregels

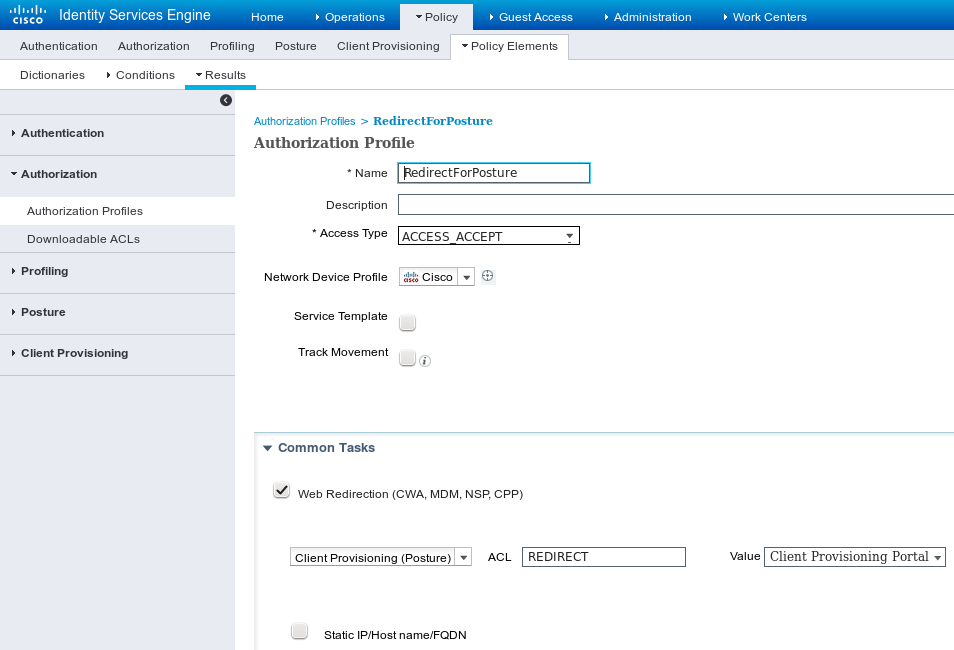

Navigeer naar Policy > Policy Elements > Results > Authorisation, voeg Authorisation Profile (naam: RedirectForPosture) toe dat omleidt naar een standaard Client Provisioning Portal zoals getoond in de afbeelding.

REDIRECT ACL is gedefinieerd op ASA.

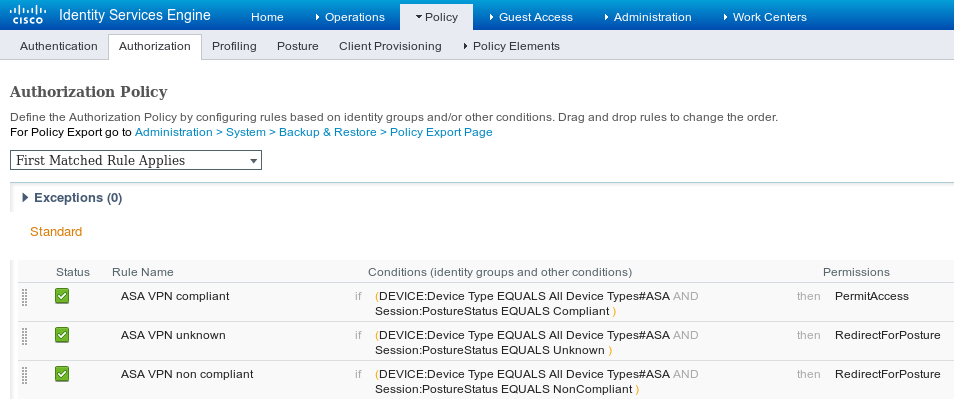

Navigeer naar Beleid > Autorisatie, maak 3 autorisatieregels zoals in de afbeelding.

Als het eindpunt compatibel is, wordt volledige toegang geboden. Als de status onbekend of niet compatibel is, wordt omleiding voor Client Provisioning geretourneerd.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Stap 1. VPN-sessieinstelling

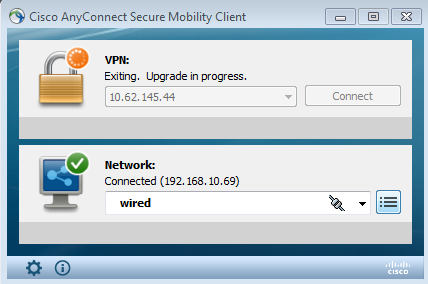

Nadat de VPN-sessie is ingesteld, kan ASA een upgrade van AnyConnect-modules uitvoeren zoals in de afbeelding wordt getoond.

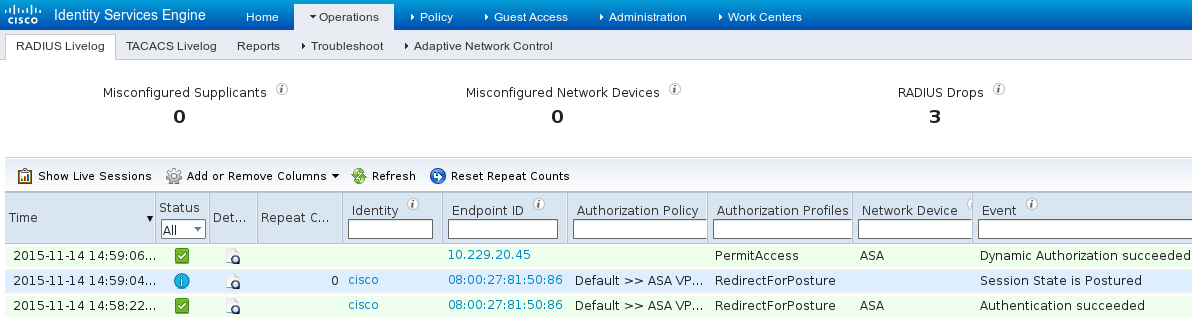

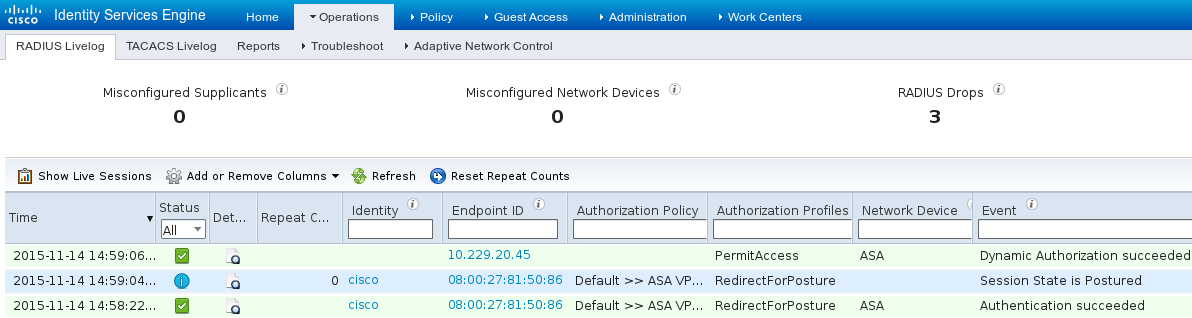

Op ISE wordt de laatste regel geraakt, als gevolg dat RedirectForPosture permissies worden teruggegeven zoals in de afbeelding.

Als ASA de VPN-sessie heeft voltooid, wordt gemeld dat de omleiding moet plaatsvinden:

ASAv# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 32

Assigned IP : 172.16.31.10 Public IP : 10.61.90.226

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53201 Bytes Rx : 122712

Pkts Tx : 134 Pkts Rx : 557

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 21:29:50 UTC Sat Nov 14 2015

Duration : 0h:56m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a80101000200005647a7ce

Security Grp : none

<some output omitted for clarity>

ISE Posture:

Redirect URL : https://mgarcarz-ise20.example.com:8443/portal/gateway?sessionId=&portal=0d2ed780-6d90-11e5-978e-00505...

Redirect ACL : REDIRECT

Stap 2. Clientprovisioning

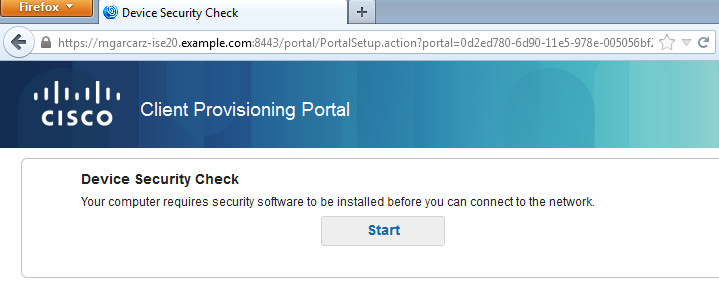

In dat stadium, wordt het verkeer van de endpointwebbrowser opnieuw gericht aan ISE voor cliëntlevering zoals aangetoond in het beeld.

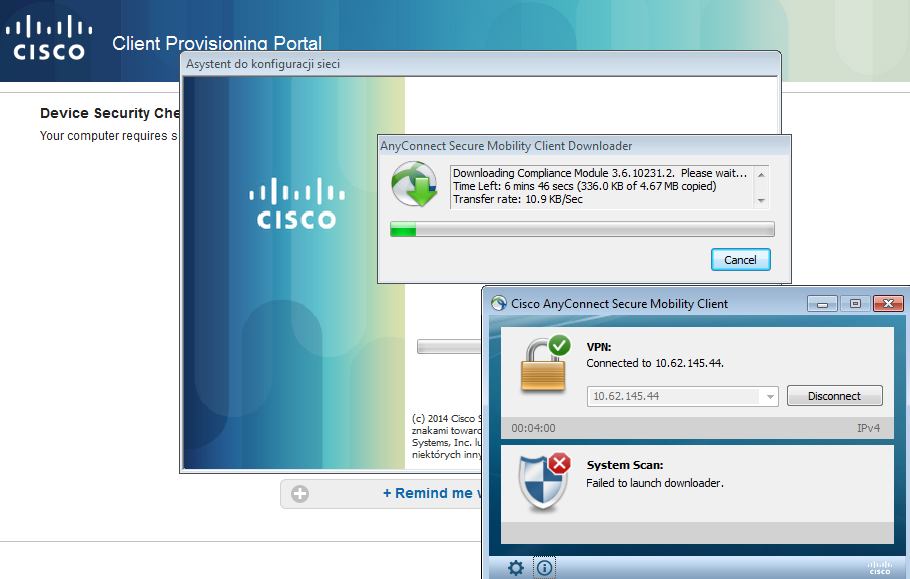

Indien nodig wordt AnyConnect, samen met de Posture- en compliance-module, bijgewerkt zoals in de afbeelding.

Stap 3. Posture Check en CoA

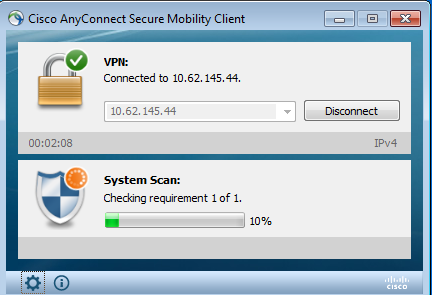

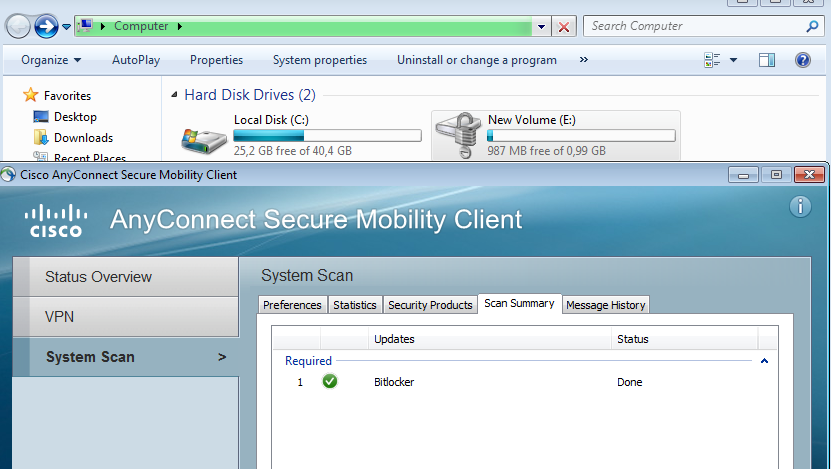

Posture module wordt uitgevoerd, ontdek ISE (het kan nodig hebben om DNS A record voor enroll.cisco.com te hebben om te slagen), download en controleer postuur voorwaarden zoals in de afbeelding.

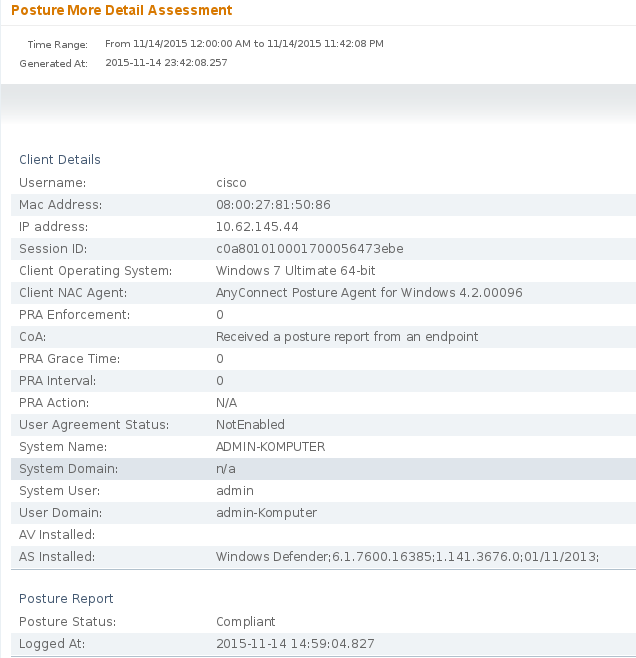

Zodra is bevestigd dat E: partitie volledig is versleuteld door BitLocker, wordt het juiste rapport naar ISE verzonden zoals in de afbeelding.

Hierdoor wordt CoA ingeschakeld om een VPN-sessie opnieuw toe te staan, zoals in de afbeelding wordt getoond.

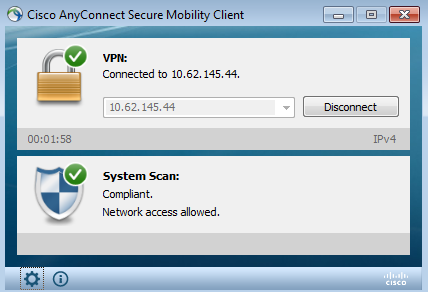

ASA verwijdert omleidingsACL die volledige toegang verleent. AnyConnect meldt naleving van deze overeenkomst zoals in het beeld.

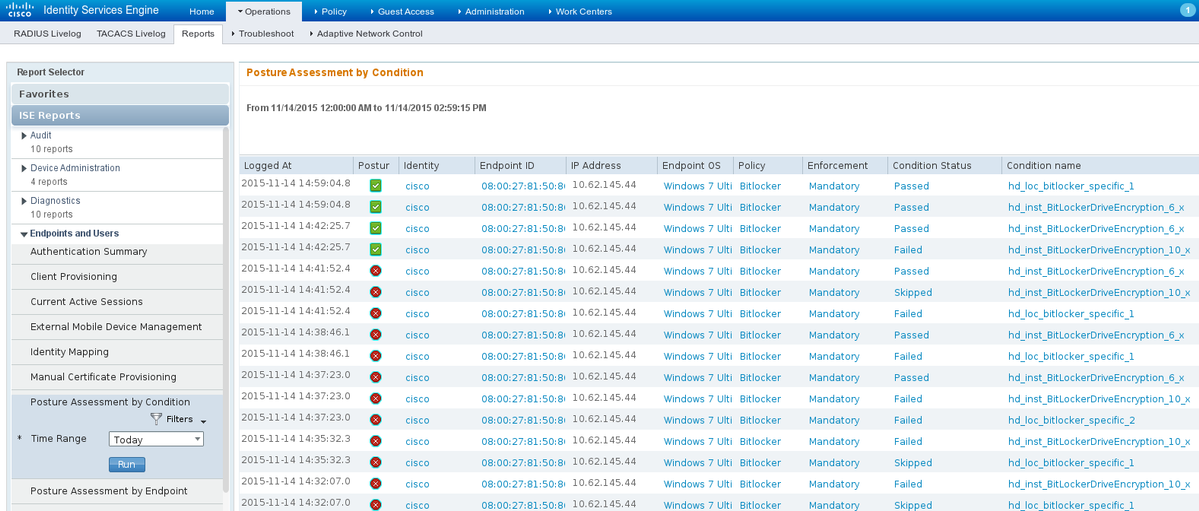

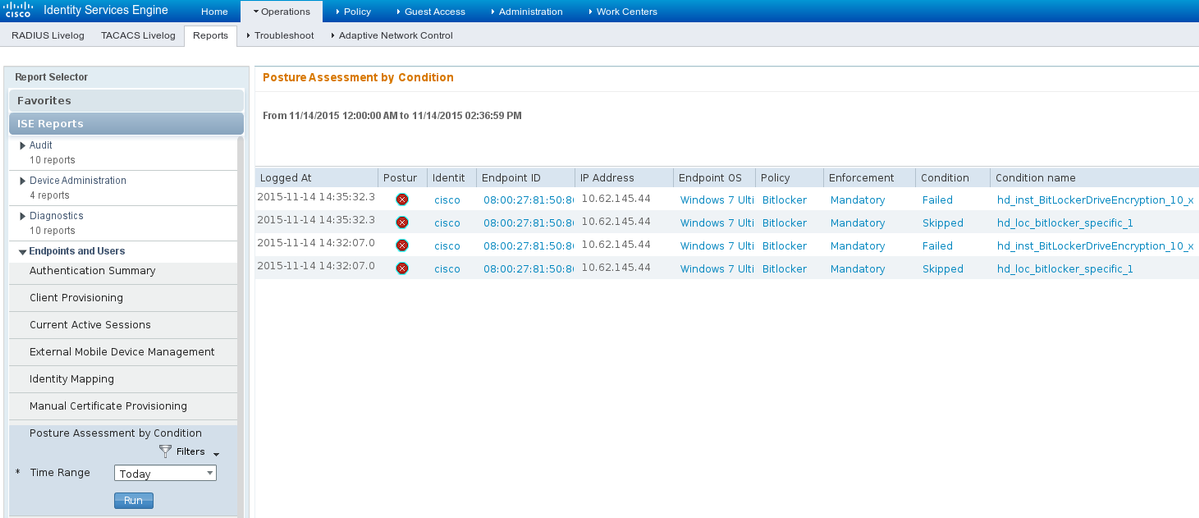

Ook kunnen gedetailleerde rapporten over ISE bevestigen dat aan beide voorwaarden is voldaan (Posture Assessment by Condition is het nieuwe ISE 2.0-rapport dat elke voorwaarde toont). De eerste voorwaarde (hd_inst_BitLockerDriveEncryption_6_x) controleert de installatie/het proces, de tweede (hd_loc_bitlocker_Specific_1) controleert of de specifieke locatie (E:) volledig versleuteld is zoals in het beeld wordt getoond.

ISE Posture Assessment by Endpoint rapport bevestigt dat aan alle voorwaarden is voldaan, zoals weergegeven in de afbeelding.

Hetzelfde kan worden bevestigd door het debuggen van ise-psc.log. Aanvraag voor een standplaats ontvangen door ISE en het antwoord:

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -::c0a801010001700056473ebe:::- Received posture request [parameters: reqtype=validate, userip=10.62.145.44, clientmac=08-00-27-81-50-86, os=WINDOWS, osVerison=1.2.1.6.1.1, architecture=9, provider=Device Filter, state=, ops=1, avpid=, avvname=Microsoft Corp.:!::!::!:, avpname=Windows Defender:!::!::!:, avpversion=6.1.7600.16385:!::!::!:, avpfeature=AS:!::!::!:, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.1; AnyConnect Posture Agent v.4.2.00096), session_id=c0a801010001700056473ebe

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Creating a new session info for mac 08-00-27-81-50-86

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Turning on enryption for endpoint with mac 08-00-27-81-50-86 and os WINDOWS, osVersion=1.2.1.6.1.1

2015-11-14 14:59:01,974 DEBUG [portal-http-service28][] cpm.posture.runtime.agent.AgentXmlGenerator -:cisco:c0a801010001700056473ebe:::- Agent criteria for rule [Name=bitlocker, Description=, Operating Systems=[Windows All], Vendor=com.cisco.cpm.posture.edf.AVASVendor@96b084e, Check Type=Installation, Allow older def date=0, Days Allowed=Undefined, Product Name=[com.cisco.cpm.posture.edf.AVASProduct@44870fea]] - ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) )

Het antwoord met de postuur vereiste (voorwaarde + herstel) is in XML formaat:

2015-11-14 14:59:02,052 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

Bitlocker

<version/>

Bitlocker encryption not enabled on the endpoint. Station not compliant.

<type>3</type>

<optional>0</optional>

<action>3</action>

<check>

<id>hd_loc_bitlocker_specific_1</id>

<category>10</category>

<type>1002</type>

<param>180</param>

E:

full

<value_type>2</value_type>

</check>

<check>

hd_inst_BitLockerDriveEncryption_6_x

<category>10</category>

<type>1001</type>

<param>180</param>

<operation>regex match</operation>

<value>^6\..+$|^6$</value>

<value_type>3</value_type>

</check>

<criteria>( ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) ) )</criteria>

</package>

</cleanmachines>

Nadat het versleutelde rapport is ontvangen door ISE:

2015-11-14 14:59:04,816 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypting report

2015-11-14 14:59:04,817 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypted report [[ <report><version>1000</version><encryption>0</encryption><key></key><os_type>WINDOWS</os_type><osversion>1.2.1.6.1.1</osversion><build_number>7600</build_number><architecture>9</architecture><user_name>[device-filter-AC]</user_name><agent>x.y.z.d-todo</agent><sys_name>ADMIN-KOMPUTER</sys_name><sys_user>admin</sys_user><sys_domain>n/a</sys_domain><sys_user_domain>admin-Komputer</sys_user_domain><av><av_vendor_name>Microsoft Corp.</av_vendor_name><av_prod_name>Windows Defender</av_prod_name><av_prod_version>6.1.7600.16385</av_prod_version><av_def_version>1.141.3676.0</av_def_version><av_def_date>01/11/2013</av_def_date><av_prod_features>AS</av_prod_features></av><package><id>10</id><status>1</status><check><chk_id>hd_loc_bitlocker_specific_1</chk_id>1 </check><check><chk_id>hd_inst_BitLockerDriveEncryption_6_x</chk_id><chk_status>1></check></package></report> ]]

Station is gemarkeerd als conform en ISE verstuurt CoA:

2015-11-14 14:59:04,823 INFO [portal-http-service28][] cisco.cpm.posture.runtime.PostureManager -:cisco:c0a801010001700056473ebe:::- Posture state is compliant for endpoint with mac 08-00-27-81-50-86

2015-11-14 14:59:06,825 DEBUG [pool-5399-thread-1][] cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a801010000f0005647358b:::- Posture CoA is triggered for endpoint [08-00-27-81-50-86] with session [c0a801010001700056473ebe

De definitieve configuratie wordt ook verzonden door ISE:

2015-11-14 14:59:04,827 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Sending response to endpoint 08-00-27-81-50-86 http response [[ <!--X-Perfigo-DM-Error=0--><!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0--><!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0--><!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey--><!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=--><!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter--><!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4--><!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:81:50:86--> ]]

Deze stappen kunnen ook vanaf de clientzijde worden bevestigd (AnyConnect DART):

Date : 11/14/2015

Time : 14:58:41

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Scanning system ... ]

******************************************

Date : 11/14/2015

Time : 14:58:43

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Checking requirement 1 of 1. ]

******************************************

Date : 11/14/2015

Time : 14:58:46

Type : Warning

Source : acvpnui

Description : Function: CNacApiShim::PostureNotification

File: .\NacShim.cpp

Line: 461

Clearing Posture List.

Voor een succesvolle sessie rapporteert AnyConnect UI-systeemscan/berichtgeschiedenis:

14:41:59 Searching for policy server.

14:42:03 Checking for product updates...

14:42:03 The AnyConnect Downloader is performing update checks...

14:42:04 Checking for profile updates...

14:42:04 Checking for product updates...

14:42:04 Checking for customization updates...

14:42:04 Performing any required updates...

14:42:04 The AnyConnect Downloader updates have been completed.

14:42:03 Update complete.

14:42:03 Scanning system ...

14:42:05 Checking requirement 1 of 1.

14:42:05 Updating network settings.

14:42:10 Compliant.

Bugs

CSCux15941  - ISE 2.0 en AC4.2 postuur bitlocker encryptie met locatie failliet (klusje \ / niet ondersteund)

- ISE 2.0 en AC4.2 postuur bitlocker encryptie met locatie failliet (klusje \ / niet ondersteund)

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

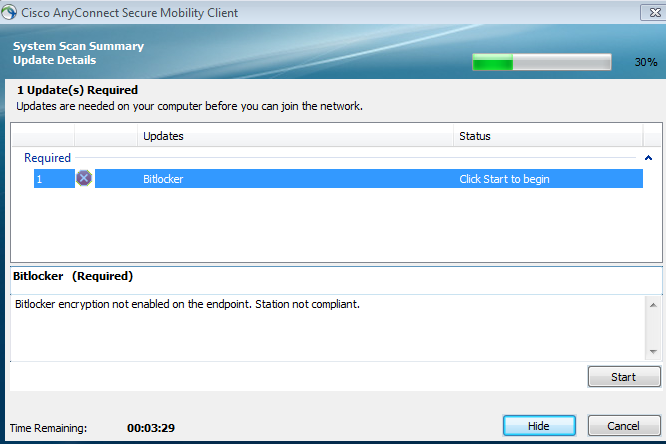

Als het eindpunt niet-conform is, wordt dit gemeld door AnyConnect UI (ook geconfigureerd wordt herstel uitgevoerd) zoals in het afbeelding.

ISE is in staat om de details te geven over de storingsomstandigheden, zoals weergegeven in de afbeelding.

Het zelfde kan van de CLI logboeken worden gecontroleerd (voorbeelden van de logboeken in sectie Verifiëren).

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

21-Nov-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal GarcarzCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback