Configureren ISE 2.0 integratie van derden met Aruba Wireless

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u problemen kunt oplossen bij integratie van derden via Cisco Identity Services Engine (ISE).

Opmerking: houd er rekening mee dat Cisco niet verantwoordelijk is voor de configuratie of ondersteuning van apparaten van andere leveranciers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratie Aruba IAP

- BYOD stroomt op ISE

- ISE-configuratie voor wachtwoord- en certificaatverificatie

Gebruikte componenten

Dit document beschrijft hoe u problemen kunt oplossen bij integratie van derden via Cisco Identity Services Engine (ISE).

Het kan worden gebruikt als een gids voor integratie met andere leveranciers en stromen. ISE versie 2.0 ondersteunt integratie van derden.

Dit is een configuratievoorbeeld dat laat zien hoe u een draadloos netwerk kunt integreren dat wordt beheerd door Aruba IAP 204 met ISE voor Bring Your Own Device (BYOD)-services.

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Aruba IAP 204-software 6.4.2.3

- Cisco ISE, release 2.0 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

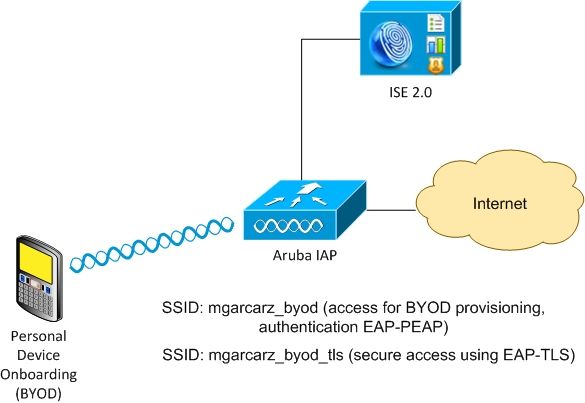

Netwerkdiagram

Er zijn twee draadloze netwerken beheerd door Aruba AP.

De eerste (mgarcarz_byod) wordt gebruikt voor 802.1x Extensible Verification Protocol-Protected EAP (EAP-PEAP)-toegang.

Na een succesvolle verificatie moet Aruba-controller de gebruiker omleiden naar ISE BYOD portal - Native Supplicant Provisioning (NSP) flow.

De gebruiker wordt omgeleid, de toepassing Network Setup Assistant (NSA) wordt uitgevoerd en het certificaat wordt geleverd en geïnstalleerd op de Windows-client.

ISE interne CA wordt gebruikt voor dat proces (standaardconfiguratie).

NSA is ook verantwoordelijk voor het maken van een draadloos profiel voor de tweede Service Set Identifier (SSID) die wordt beheerd door Aruba (mgarcarz_byod_tls) - die wordt gebruikt voor 802.1x Extensible Authentication Protocol-Transport Layer Security (EAP-TLS)-verificatie.

Als gevolg daarvan kan een bedrijfsgebruiker onboarding uitvoeren van een persoonlijk apparaat en beveiligde toegang tot het bedrijfsnetwerk verkrijgen.

Dit voorbeeld kan gemakkelijk voor verschillende soorten toegang worden gewijzigd, bijvoorbeeld:

- Central Web Verification (CWA) met BYOD-service

- 802.1x verificatie met postuur- en BYOD-omleiding

- Doorgaans wordt voor EAP-PEAP-verificatie Active Directory gebruikt (om dit artikel kort te houden worden interne ISE-gebruikers gebruikt)

- Typisch, voor de externe Eenvoudige server van het Protocol van de Inschrijving van het Certificaat van de Provisioning van het Certificaat (SCEP) wordt gebruikt, algemeen de Dienst van de Inschrijving van het Apparaat van het Netwerk van Microsoft (NDES) om dit artikel kort te houden, wordt interne CA gebruikt.

Uitdagingen met ondersteuning van derden

Er zijn de uitdagingen wanneer u ISE Guest flows (zoals BYOD, CWA, NSP, Client Provisioning Portal (CPP)) gebruikt met apparaten van derden.

Sessies

Cisco Network Access Devices (NAD) maakt gebruik van Radius cisco-av-paar dat audit-sessie-id wordt genoemd om verificatie-, autorisatie- en accounting (AAA) server te informeren over sessie-ID.

Die waarde wordt door ISE gebruikt om de sessies te volgen en de juiste diensten voor elke stroom te leveren. Andere leveranciers ondersteunen geen cisco-av-paar.

ISE moet zich baseren op IETF-attributen die worden ontvangen in Access-request en accounting request.

Nadat u een toegangsaanvraag hebt ontvangen, maakt ISE een gesynthetiseerde Cisco Session ID (van Calling-Station-ID, NAS-poort, NAS-IP-adres en gedeeld geheim). Die waarde heeft alleen een lokale betekenis (niet verzonden via het netwerk).

Dientengevolge, heeft het van elke stroom (BYOD, CWA, NSP, CPP) verwacht om correcte attributen vast te maken - zodat is ISE in staat om Cisco Session ID opnieuw te berekenen en een raadpleging uit te voeren om het met de juiste sessie te correleren en de stroom voort te zetten.

URL-omleiding

ISE maakt gebruik van Radius cisco-av-pair genaamd url-redirect en url-redirect-acl om te informeren over en aan te geven dat specifiek verkeer moet worden omgeleid.

Andere leveranciers ondersteunen geen cisco-av-paar. Deze apparaten moeten dus doorgaans worden geconfigureerd met statische omleiding-URL die verwijst naar specifieke service (autorisatieprofiel) op ISE.

Zodra de gebruiker HTTP-sessie start, verwijzen die NAD's naar de URL en voegen ook extra argumenten toe (zoals IP-adres of MAC-adres) om ISE toe te staan specifieke sessie te identificeren en de stroom voort te zetten.

RvA

ISE maakt gebruik van Radius cisco-av-paar, Subscriber:Command:Subscriber:Reauthenticate-type om aan te geven welke handelingen moeten en moeten worden uitgevoerd voor een bepaalde sessie.

Andere leveranciers ondersteunen geen cisco-av-paar. Deze apparaten gebruiken doorgaans RFC CoA (3576 of 5176) en een van de twee gedefinieerde berichten:

- verzoek om verbinding verbreken (ook wel pakketverbinding verbreken genoemd) - dat wordt gebruikt om de sessie los te koppelen (zeer vaak om herverbinding af te dwingen)

- CoA-push - die wordt gebruikt om de sessiestatus transparant te wijzigen zonder de verbinding te verbreken (bijvoorbeeld VPN-sessie en nieuwe ACL toegepast)

ISE ondersteunt zowel Cisco CoA met cisco-av-paar als ook RFC CoA 3576/5176.

Oplossing op ISE

Om leveranciers van derden te ondersteunen, introduceerde ISE 2.0 een concept van Network Device Profiles, waarin beschreven wordt hoe bepaalde leveranciers zich gedragen - hoe Sessies, URL Redirect en CoA worden ondersteund.

Autorisatieprofielen zijn van een specifiek type (Network Device Profile) en zodra de verificatie plaatsvindt, wordt het ISE-gedrag afgeleid van dat profiel.

Hierdoor kunnen apparaten van andere leveranciers eenvoudig door ISE worden beheerd. Ook de configuratie op ISE is flexibel en maakt het mogelijk om nieuwe netwerkapparaatprofielen te maken of af te stemmen.

In dit artikel wordt het gebruik van standaardprofiel voor Aruba-apparaten gepresenteerd.

Meer informatie over deze functie:

Profielen voor netwerktoegangsapparaat met Cisco Identity Services Engine

Cisco ISE-software

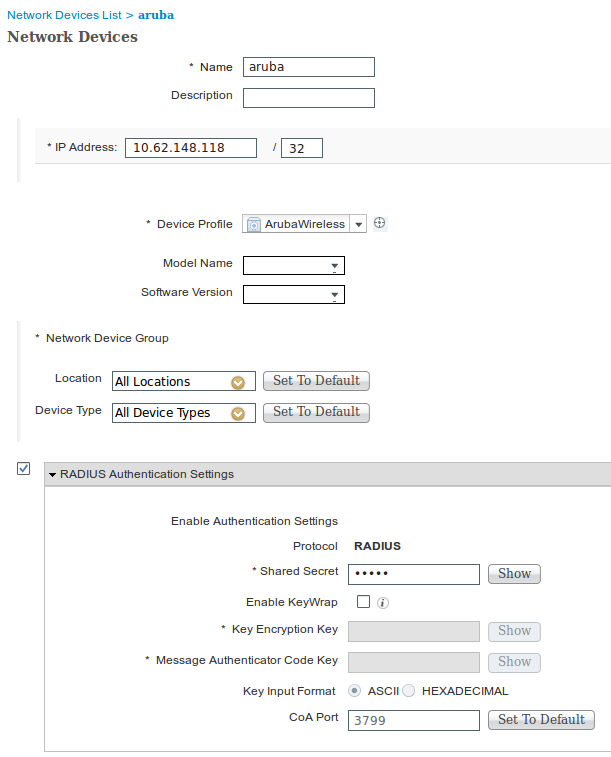

Stap 1. Aruba draadloze controller toevoegen aan netwerkapparaten

Ga naar Beheer > Netwerkbronnen > Netwerkapparaten. Kies correct apparaatprofiel voor geselecteerde verkoper, in dit geval: ArubaWireless. Zorg ervoor dat u de gedeelde geheim- en CoA-poort configureert zoals in de afbeeldingen wordt getoond.

Als er geen profiel beschikbaar is voor de gewenste leverancier, kan dit worden geconfigureerd onder Beheer > Netwerkbronnen > Netwerkapparaatprofielen.

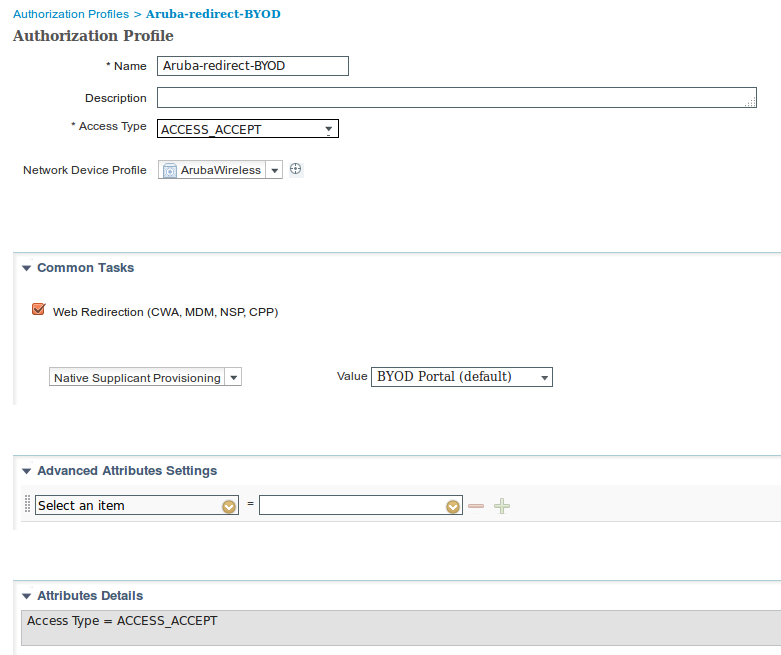

Stap 2. Autorisatieprofiel configureren

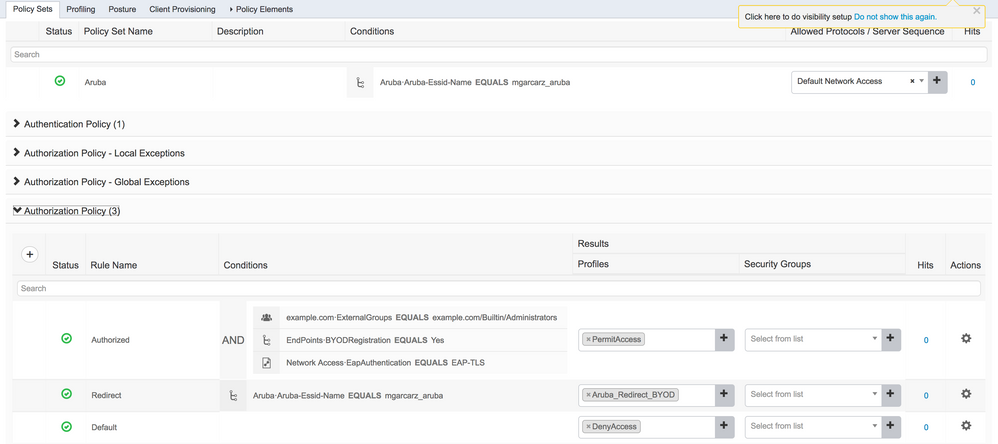

Ga naar Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en kies hetzelfde profiel voor netwerkapparaten als in Stap 1. ArubaDraadloos. Het gevormde profiel is Aruba-redirect-BYOD met BYOD Portal en zoals getoond in de beelden.

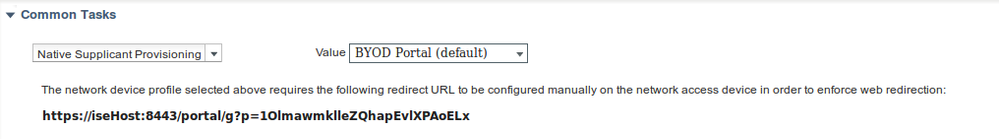

Ontbrekend deel van de configuratie van de omleiding van het web, waar een statische link naar het autorisatieprofiel wordt gegenereerd. Hoewel Aruba geen dynamische omleiding naar het gastenportaal ondersteunt, is er één link toegewezen aan elk Autorisatieprofiel, dat dan op Aruba wordt geconfigureerd en zoals in de afbeelding wordt getoond.

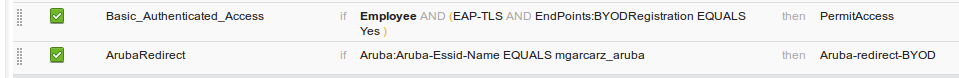

Stap 3. Autorisatieregels configureren

Navigeer naar Policy > Autorisatieregels en de configuratie wordt weergegeven zoals in de afbeelding.

Ten eerste, gebruiker verbindt met SSID mgracarz_aruba en ISE retourneert autorisatieprofiel Aruba-redirect-BYOD die client omleidt naar standaard BYOD portal. Nadat het BYOD-proces is voltooid, maakt de client verbinding met EAP-TLS en wordt volledige toegang tot het netwerk verleend.

In de nieuwere versies van ISE kan hetzelfde beleid er als volgt uitzien:

Aruba AP

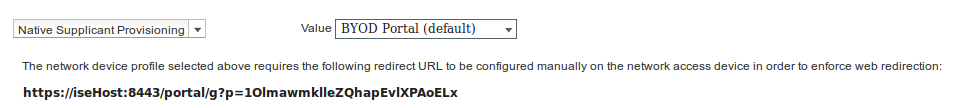

Stap 1. Configuratie Captive Portal

Om Captive Portal op Aruba 204 te configureren, navigeer naar Security > Externe Captive Portal en voeg er een nieuwe toe. Voer deze informatie in voor een juiste configuratie en zoals in het beeld wordt getoond.

- Type: Radius-verificatie

- IP of hostnaam: ISE-server

- URL: link die op ISE is gemaakt onder Autorisatieprofielconfiguratie; het is specifiek voor een bepaald autorisatieprofiel en kan hier worden gevonden onder de configuratie van de webomleiding

- Port: poortnummer waarop de geselecteerde portal wordt gehost op ISE (standaard: 8443) zoals weergegeven in de afbeelding.

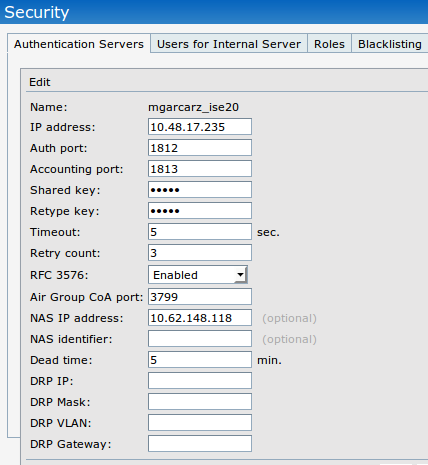

Stap 2. Configuratie van RADIUS-server

Navigeren naar Security > Verificatieservers zorgt ervoor dat de CoA-poort hetzelfde is als die op ISE is geconfigureerd zoals in het afbeelding.

Standaard is het op Aruba 204 ingesteld op 5999, dat echter niet voldoet aan RFC 5176 en ook niet werkt met ISE.

Opmerking: In Aruba versie 6.5 en nieuwer selecteer ook "Captive Portal" checkbox.

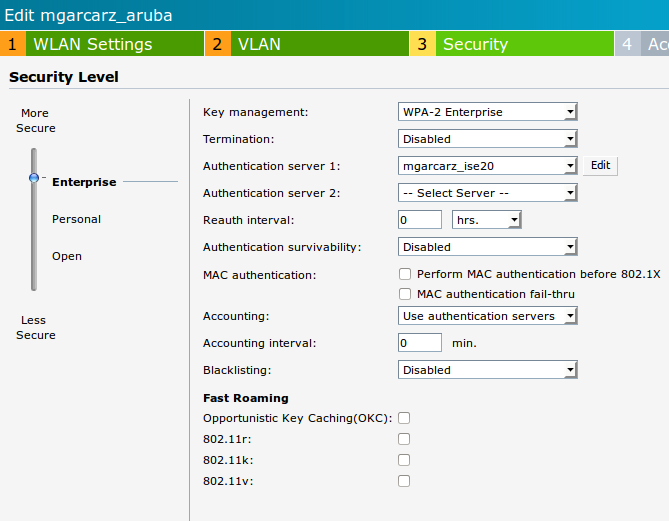

Stap 3. SSID-configuratie

- Het tabblad Beveiliging is zoals in de afbeelding.

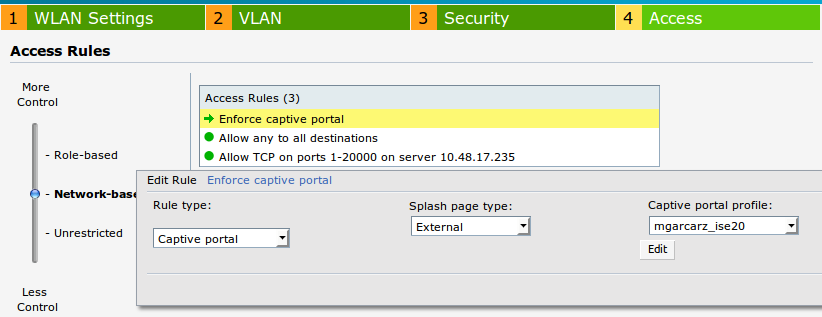

- Tabblad Toegang: selecteer Netwerkgebaseerde toegangsregel om een toegangsportaal op een SSID te configureren.

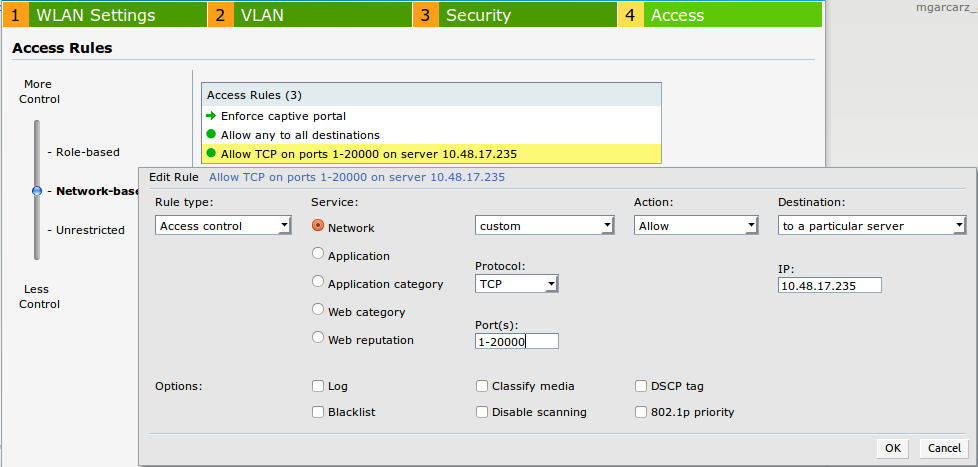

Gebruik een intern portal dat in stap 1 is geconfigureerd. Klik op Nieuw, kies Regel type: Captive portal, Splash pagina type: Extern zoals in de afbeelding.

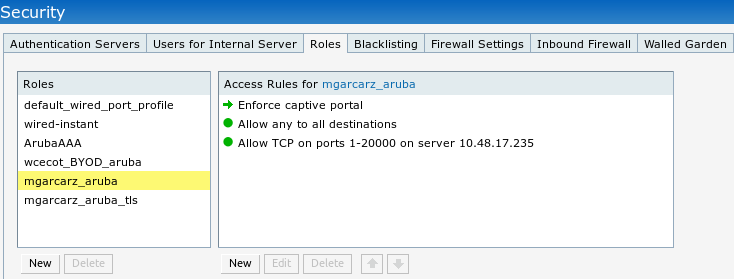

Laat bovendien al het verkeer naar ISE-server toe (TCP-poorten in bereik 1-20000), terwijl regel standaard ingesteld op Aruba: Toestaan om het even welke bestemming lijkt niet goed te werken zoals in de afbeelding.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Stap 1. Verbinding met SID mgarcarz_aruba met EAP-PEAP

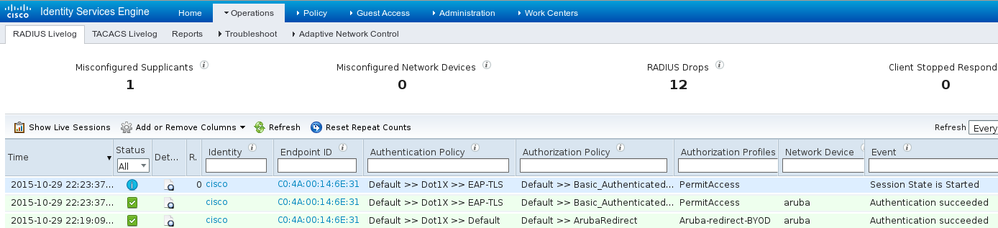

Er wordt eerst een verificatielogboek weergegeven op ISE. Standaardverificatiebeleid is gebruikt, het autorisatieprofiel van Aruba-redirect-BYOD is geretourneerd zoals in de afbeelding.

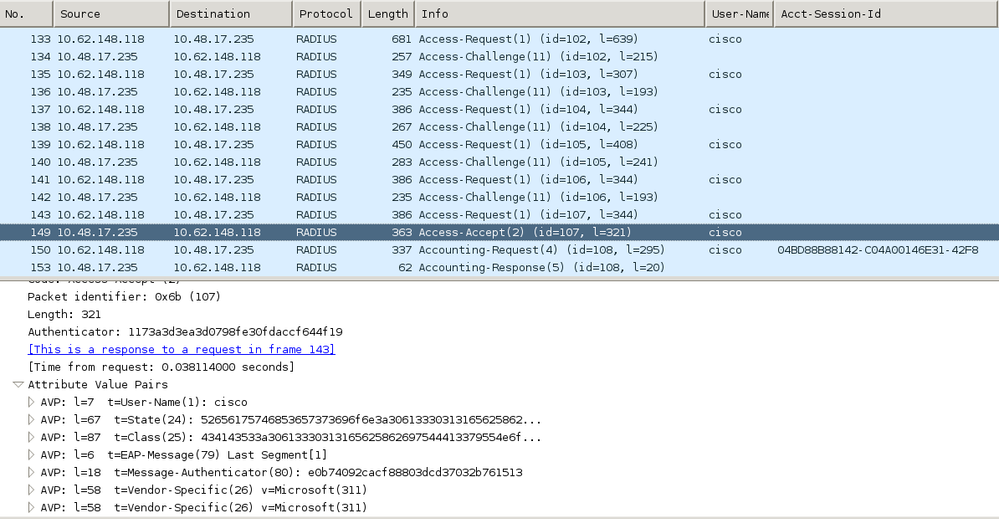

ISE retourneert Radius Access-Accept bericht met EAP Success. Merk op dat er geen extra eigenschappen worden teruggegeven (geen Cisco av-paar url-redirect of url-redirect-acl) zoals in de afbeelding.

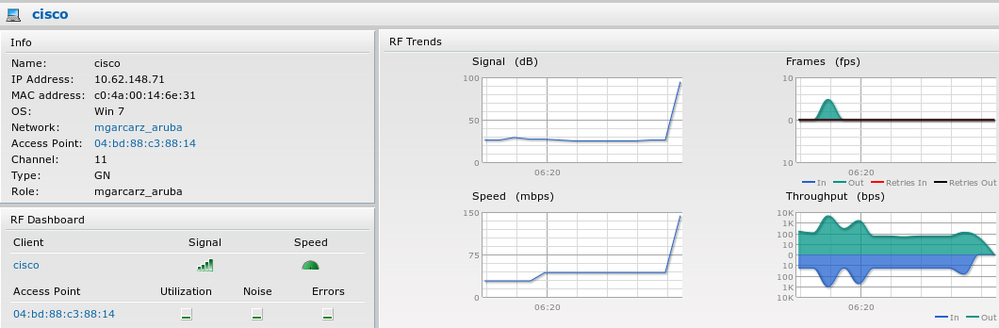

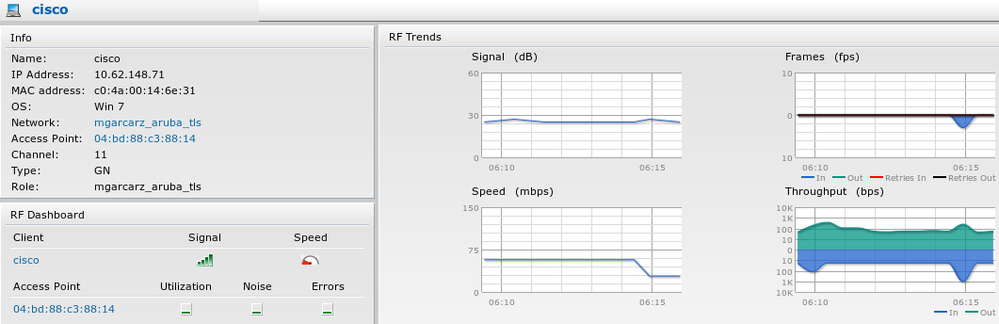

Aruba meldt dat de sessie is ingesteld (EAP-PEAP-identiteit is cisco) en geselecteerde Rol is mgarcarz_aruba zoals in de afbeelding.

Die rol is verantwoordelijk voor de omleiding naar de ISE (captive portal functionaliteit op Aruba).

In de CLI van Aruba is het mogelijk om te bevestigen wat de huidige status van autorisatie voor die sessie is:

04:bd:88:c3:88:14# show datapath user

Datapath User Table Entries

---------------------------

Flags: P - Permanent, W - WEP, T- TKIP, A - AESCCM

R - ProxyARP to User, N - VPN, L - local, I - Intercept, D - Deny local routing

FM(Forward Mode): S - Split, B - Bridge, N - N/A

IP MAC ACLs Contract Location Age Sessions Flags Vlan FM

--------------- ----------------- ------- --------- -------- ----- --------- ----- ---- --

10.62.148.118 04:BD:88:C3:88:14 105/0 0/0 0 1 0/65535 P 1 N

10.62.148.71 C0:4A:00:14:6E:31 138/0 0/0 0 0 6/65535 1 B

0.0.0.0 C0:4A:00:14:6E:31 138/0 0/0 0 0 0/65535 P 1 B

172.31.98.1 04:BD:88:C3:88:14 105/0 0/0 0 1 0/65535 P 3333 B

0.0.0.0 04:BD:88:C3:88:14 105/0 0/0 0 0 0/65535 P 1 N

04:bd:88:c3:88:14#

En om ACL-id 138 te controleren op de huidige machtigingen:

04:bd:88:c3:88:14# show datapath acl 138

Datapath ACL 138 Entries

-----------------------

Flags: P - permit, L - log, E - established, M/e - MAC/etype filter

S - SNAT, D - DNAT, R - redirect, r - reverse redirect m - Mirror

I - Invert SA, i - Invert DA, H - high prio, O - set prio, C - Classify Media

A - Disable Scanning, B - black list, T - set TOS, 4 - IPv4, 6 - IPv6

K - App Throttle, d - Domain DA

----------------------------------------------------------------

1: any any 17 0-65535 8209-8211 P4

2: any 172.31.98.1 255.255.255.255 6 0-65535 80-80 PSD4

3: any 172.31.98.1 255.255.255.255 6 0-65535 443-443 PSD4

4: any mgarcarz-ise20.example.com 6 0-65535 80-80 Pd4

5: any mgarcarz-ise20.example.com 6 0-65535 443-443 Pd4

6: any mgarcarz-ise20.example.com 6 0-65535 8443-8443 Pd4 hits 37

7: any 10.48.17.235 255.255.255.255 6 0-65535 1-20000 P4 hits 18

<....some output removed for clarity ... >

Dat komt overeen met wat in GUI voor die rol is geconfigureerd zoals in de afbeelding.

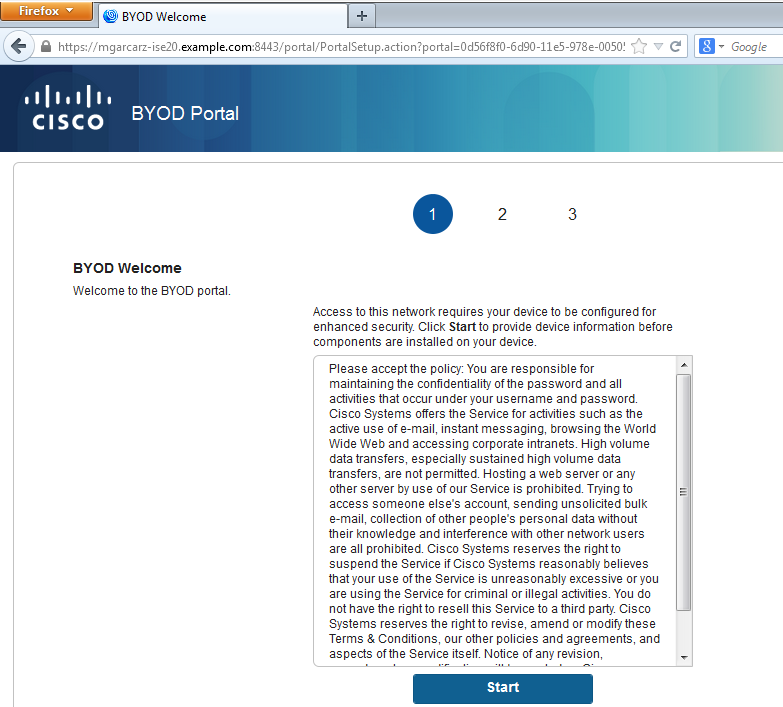

Stap 2. Web Browser Traffic Redirection voor BYOD

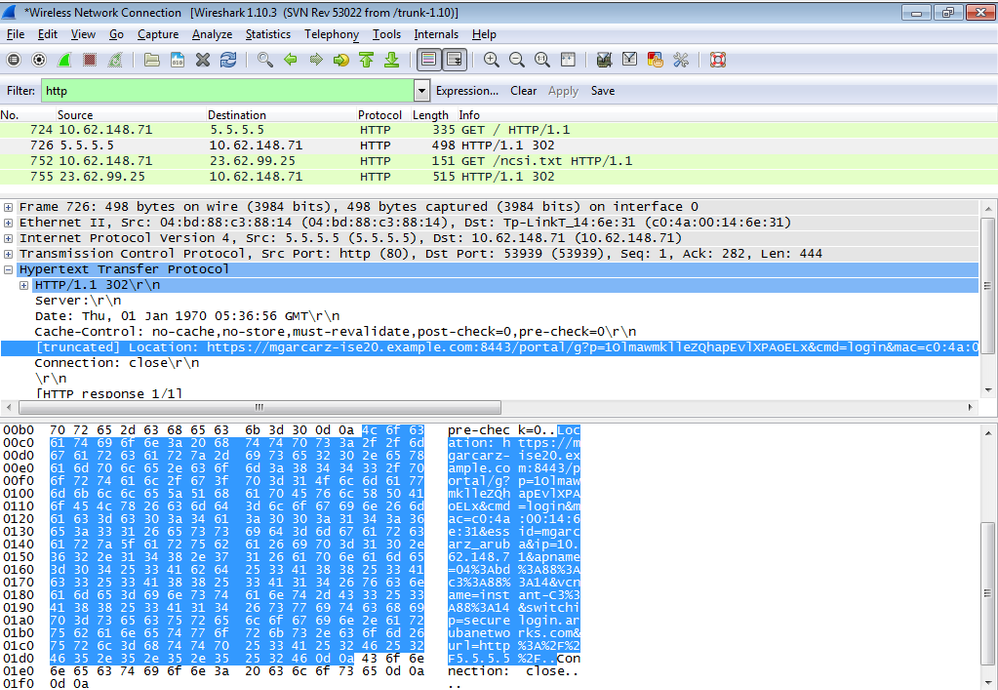

Zodra de gebruiker de webbrowser opent en elk adres typt, vindt omleiding plaats zoals in de afbeelding.

Als we kijken naar het pakketbestand, zien we dat Aruba de bestemming spooft (5.5.5.5) en de HTTP-omleiding terugstuurt naar ISE.

Merk op dat het dezelfde statische URL is als geconfigureerd in ISE en gekopieerd naar Captive Portal op Aruba - maar daarnaast worden meerdere argumenten als volgt toegevoegd en zoals getoond in het beeld:

- cmd = aanmelding

- mac = c0:4a:00:14:6e:31

- essid = mgarcarz_aruba

- ip = 10.62.148,7

- apname = 4bd88c38814 (mac)

- url = http://5.5.5.5

Wegens deze argumenten, kan ISE Cisco Session ID opnieuw genereren, de corresponderende sessie over ISE achterhalen en doorgaan met BYOD (of een andere geconfigureerde) flow.

Voor Cisco-apparaten wordt audit_sessie_id normaal gebruikt, maar dat wordt niet ondersteund door andere leveranciers.

Om te bevestigen dat van ISE debugs, is het mogelijk om de generatie van controle-sessie-id waarde (die nooit over het netwerk wordt verzonden) te zien:

AcsLogs,2015-10-29 23:25:48,538,DEBUG,0x7fc0b39a4700,cntx=0000032947,CallingStationID=

c04a00146e31,FramedIPAddress=10.62.148.71,MessageFormatter::appendValue() attrName:

cisco-av-pair appending value:

audit-session-id=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M

En dan, correlatie van dat na registratie van het apparaat op BYOD pagina 2:

AcsLogs,2015-10-29 23:25:48,538,DEBUG,0x7fc0b39a4700,cntx=0000032947,CallingStationID=

c04a00146e31,FramedIPAddress=10.62.148.71,Log_Message=[2015-10-29 23:25:48.533 +01:00

0000011874 88010 INFO MyDevices: Successfully registered/provisioned the device

(endpoint), ConfigVersionId=145, UserName=cisco, MacAddress=c0:4a:00:14:6e:31,

IpAddress=10.62.148.71, AuthenticationIdentityStore=Internal Users,

PortalName=BYOD Portal (default), PsnHostName=mgarcarz-ise20.example.com,

GuestUserName=cisco, EPMacAddress=C0:4A:00:14:6E:31, EPIdentityGroup=RegisteredDevices

Staticassignment=true, EndPointProfiler=mgarcarz-ise20.example.com, EndPointPolicy=

Unknown, NADAddress=10.62.148.118, DeviceName=ttt, DeviceRegistrationStatus=Registered

AuditSessionId=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M,

cisco-av-pair=audit-session-id=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M

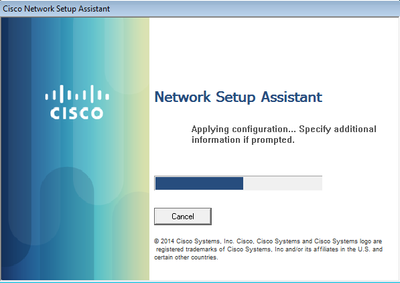

In latere verzoeken wordt de client doorgestuurd naar BYOD Page 3. waar NSA wordt gedownload en uitgevoerd.

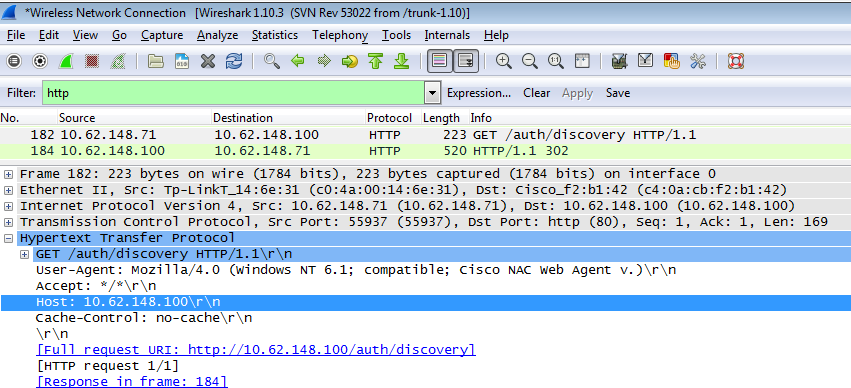

Stap 3. Uitvoeren van Network Setup Assistant

NSA heeft dezelfde taak als webbrowser. Ten eerste moet het weten wat het IP-adres van ISE is. Dat wordt bereikt via HTTP-omleiding.

Omdat de gebruiker dit keer geen mogelijkheid heeft om IP-adres in te voeren (zoals in de webbrowser), wordt dat verkeer automatisch gegenereerd.

Standaard gateway wordt gebruikt (ook enroll.cisco.com kan worden gebruikt) zoals in de afbeelding.

De reactie is precies hetzelfde als voor de webbrowser.

Op deze manier kan NSA verbinding maken met ISE, xml-profiel met configuratie genereren, SCEP-verzoek genereren, naar ISE sturen, ondertekend certificaat verkrijgen (ondertekend door ISE interne CA), draadloos profiel configureren en uiteindelijk verbinding maken met de geconfigureerde SSID.

Logbestanden verzamelen vanaf de client (op Windows is in %temp%/spwProfile.log). Sommige outputs worden voor de duidelijkheid weggelaten:

Logging started

SPW Version: 1.0.0.46

System locale is [en]

Loading messages for english...

Initializing profile

SPW is running as High integrity Process - 12288

GetProfilePath: searched path = C:\Users\ADMINI~1.EXA\AppData\Local\Temp\ for file name = spwProfile.xml result: 0

GetProfilePath: searched path = C:\Users\ADMINI~1.EXA\AppData\Local\Temp\Low for file name = spwProfile.xml result: 0

Profile xml not found Downloading profile configuration...

Downloading profile configuration...

Discovering ISE using default gateway

Identifying wired and wireless network interfaces, total active interfaces: 1

Network interface - mac:C0-4A-00-14-6E-31, name: Wireless Network Connection, type: wireless

Identified default gateway: 10.62.148.100

Identified default gateway: 10.62.148.100, mac address: C0-4A-00-14-6E-31

redirect attempt to discover ISE with the response url

DiscoverISE - start

Discovered ISE - : [mgarcarz-ise20.example.com, sessionId: 0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M]

DiscoverISE - end

Successfully Discovered ISE: mgarcarz-ise20.example.com, session id: 0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M, macAddress: C0-4A-00-14-6E-31

GetProfile - start

GetProfile - end

Successfully retrieved profile xml

using V2 xml version

parsing wireless connection setting

Certificate template: [keysize:2048, subject:OU=Example unit,O=Company name,L=City,ST=State,C=US, SAN:MAC]

set ChallengePwd

creating certificate with subject = cisco and subjectSuffix = OU=Example unit,O=Company name,L=City,ST=State,C=US

Installed [LAB CA, hash: fd 72 9a 3b b5 33 72 6f f8 45 03 58 a2 f7 eb 27^M

ec 8a 11 78^M

] as rootCA

Installed CA cert for authMode machineOrUser - Success

HttpWrapper::SendScepRequest - Retrying: [1] time, after: [2] secs , Error: [0], msg: [ Pending]

creating response file name C:\Users\ADMINI~1.EXA\AppData\Local\Temp\response.cer

Certificate issued - successfully

ScepWrapper::InstallCert start

ScepWrapper::InstallCert: Reading scep response file [C:\Users\ADMINI~1.EXA\AppData\Local\Temp\response.cer].

ScepWrapper::InstallCert GetCertHash -- return val 1

ScepWrapper::InstallCert end

Configuring wireless profiles...

Configuring ssid [mgarcarz_aruba_tls]

WirelessProfile::SetWirelessProfile - Start

Wireless profile: [mgarcarz_aruba_tls] configured successfully

Connect to SSID

Successfully connected profile: [mgarcarz_aruba_tls]

WirelessProfile::SetWirelessProfile. - End

Deze logs zijn precies hetzelfde als bij het BYOD-proces met Cisco-apparaten.

Opmerking: Radius CoA is hier niet vereist. Het is de toepassing (NSA) die de verbinding met een nieuw geconfigureerde SSID afdwingt.

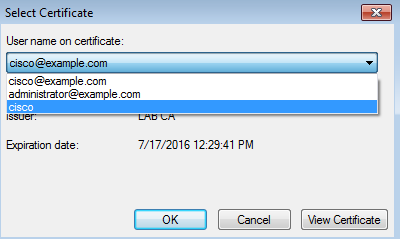

In dat stadium, kan de gebruiker zien dat het systeem probeert om aan definitieve SSID te associëren. Als u meer dan één gebruikerscertificaat hebt, moet u het juiste certificaat selecteren (zoals aangegeven op de afbeelding).

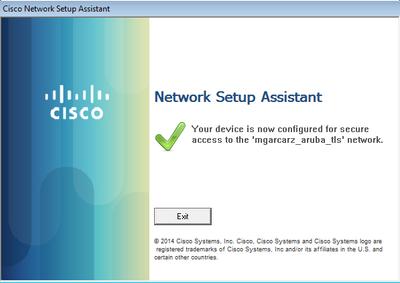

Na een succesvolle verbinding, NSA rapporten is zoals getoond in het beeld.

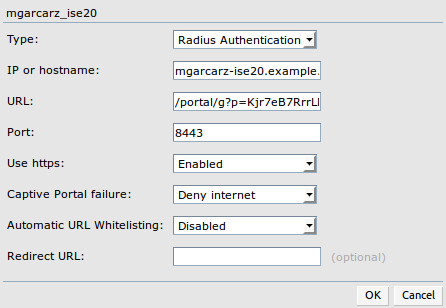

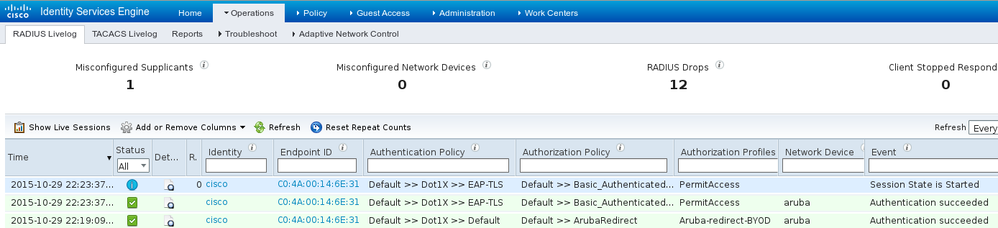

Dat kan worden bevestigd op ISE - het tweede log raakt EAP-TLS-verificatie, die voldoet aan alle voorwaarden voor Basic_Authenticated_Access (EAP-TLS, Werknemer en BYOD Registered true).

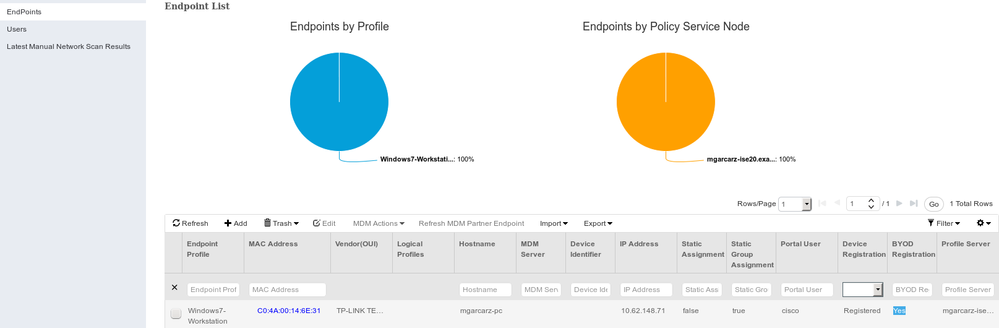

Ook, kan de mening van de endpointidentiteit bevestigen dat het eindpunt BYOD Geregistreerde vlag heeft die aan waar zoals aangetoond in het beeld wordt geplaatst.

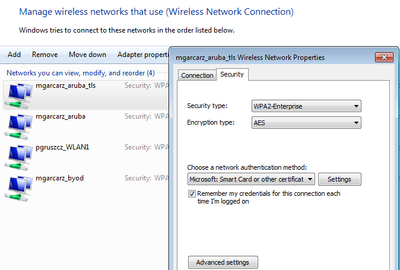

Op Windows PC is automatisch een nieuw draadloos profiel gemaakt, zoals de voorkeur (en geconfigureerd voor EAP-TLS) en zoals getoond.

In dat stadium bevestigt Aruba dat de gebruiker is verbonden met de uiteindelijke SSID.

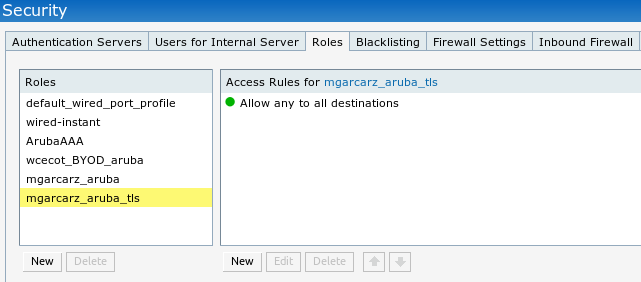

De rol die automatisch wordt gecreëerd en hetzelfde wordt genoemd als Network biedt volledige netwerktoegang.

Ondersteuning van andere stromen en CoA

CWA met CoA

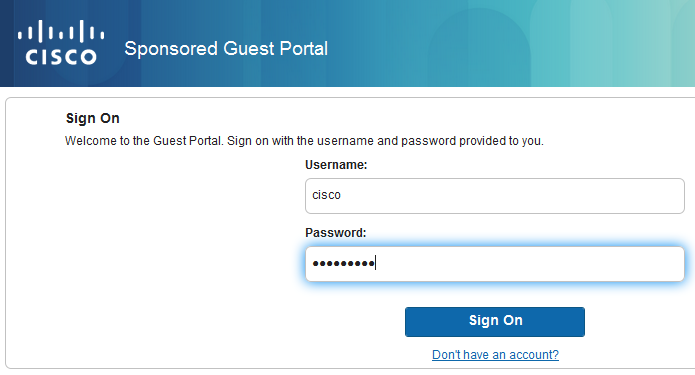

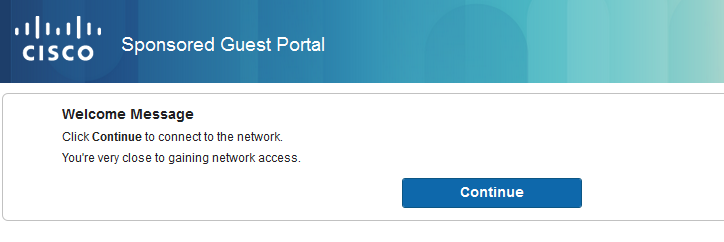

Terwijl in BYOD flow er geen CoA-berichten zijn, wordt CWA flow met Self Registered Guest Portal hier gedemonstreerd:

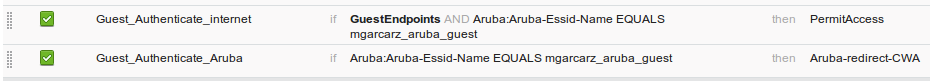

De ingestelde autorisatieregels zijn zoals in de afbeelding.

Gebruiker maakt verbinding met de SSID met MAB-verificatie en zodra het probeert verbinding te maken met een webpagina, wordt omleiding naar Self Registered Guest Portal gedaan, waar Gast een nieuw account kan maken of een huidig account kan gebruiken.

Nadat de gast met succes is verbonden, wordt er een CoA-bericht van ISE naar het netwerkapparaat verzonden om de autorisatiestatus te wijzigen.

Het kan worden geverifieerd onder Operations > Authentifications en zoals getoond in de afbeelding.

CoA-bericht in ISE-debugs:

2015-11-02 18:47:49,553 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name NAS-IP-Address, value=10.62.148.118.,

DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,567 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name Acct-Session-Id, value=04BD88B88144-

C04A00157634-7AD.,DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,573 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::createCoACmd]

Processing incoming attribute vendor , name cisco-av-pair, v

alue=audit-session-id=0a3011ebisZXypODwqjB6j64GeFiF7RwvyocneEia17ckjtU1HI.,DynamicAuthorizationFlow.cpp:708

2015-11-02 18:47:49,584 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationRequestHelper::

setConnectionParams] defaults from nad profile : NAS=10.62.148.118, port=3799, timeout=5,

retries=2 ,DynamicAuthorizationRequestHelper.cpp:59

2015-11-02 18:47:49,592 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationRequestHelper::set

ConnectionParams] NAS=10.62.148.118, port=3799, timeout=5, retries=1,

DynamicAuthorizationRequestHelper.cpp:86

2015-11-02 18:47:49,615 DEBUG [Thread-137][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9cb2700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::onLocalHttpEvent]:

invoking DynamicAuthorization,DynamicAuthorizationFlow.cpp:246

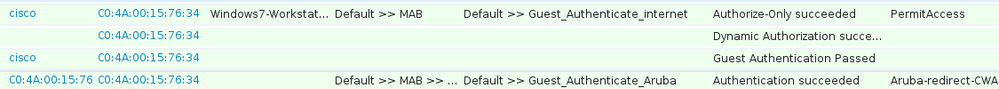

en Disconnect-ACK die afkomstig is van Aruba:

2015-11-02 18:47:49,737 DEBUG [Thread-147][] cisco.cpm.prrt.impl.PrRTLoggerImpl -:::::-

DynamicAuthorizationFlow,DEBUG,0x7fc0e9eb4700,cntx=0000000561,sesn=c59aa41a-e029-4ba0-a31b

-44549024315e,CallingStationID=c04a00157634,[DynamicAuthorizationFlow::

onResponseDynamicAuthorizationEvent] Handling response

ID c59aa41a-e029-4ba0-a31b-44549024315e, error cause 0, Packet type 41(DisconnectACK).,

DynamicAuthorizationFlow.cpp:303

Packet Capture met CoA, Diconconnect-request (40) en Diconconnect-ACK (41) wordt uitgevoerd zoals aangegeven op de afbeelding.

Opmerking: RFC CoA is gebruikt voor verificatie met betrekking tot Apparaatprofiel Aruba (standaardinstellingen). Voor verificatie met betrekking tot Cisco-apparaat zou het Cisco CoA-type opnieuw zijn geverifieerd.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Aruba Captive Portal met IP-adres in plaats van FQDN

Als Captive Portal op Aruba is geconfigureerd met IP-adres in plaats van FQDN van ISE, faalt PSN NSA:

Warning - [HTTPConnection] Abort the HTTP connection due to invalid certificate

CN

De reden hiervoor is een strikte certificaatsvalidatie wanneer u verbinding maakt met ISE. Wanneer u IP-adres gebruikt om verbinding te maken met ISE (als gevolg van een omleiding van URL met IP-adres in plaats van FQDN) en u een ISE-certificaat krijgt met onderwerpnaam = FQDN-validatie mislukt.

Opmerking: webbrowser gaat verder met BYOD portal (met waarschuwing die moet worden goedgekeurd door de gebruiker).

Aruba Captive Portal Onjuist toegangsbeleid

Standaard is Aruba Access-Policy geconfigureerd met Captive Portal voor TCP-poorten 80, 443 en 8080.

NSA kan geen verbinding maken met TCP-poort 8905 om een xml-profiel te verkrijgen van ISE. Deze fout wordt gerapporteerd:

Failed to get spw profile url using - url

[https://mgarcarz-ise20.example.com:8905/auth/provisioning/evaluate?

typeHint=SPWConfig&referrer=Windows&mac_address=C0-4A-00-14-6E-31&spw_version=

1.0.0.46&session=0a3011ebXbiuDA3yUNoLUvtCRyuPFxkqYJ7TT06foOZ7G1HXj1M&os=Windows All]

- http Error: [2] HTTP response code: 0]

GetProfile - end

Failed to get profile. Error: 2

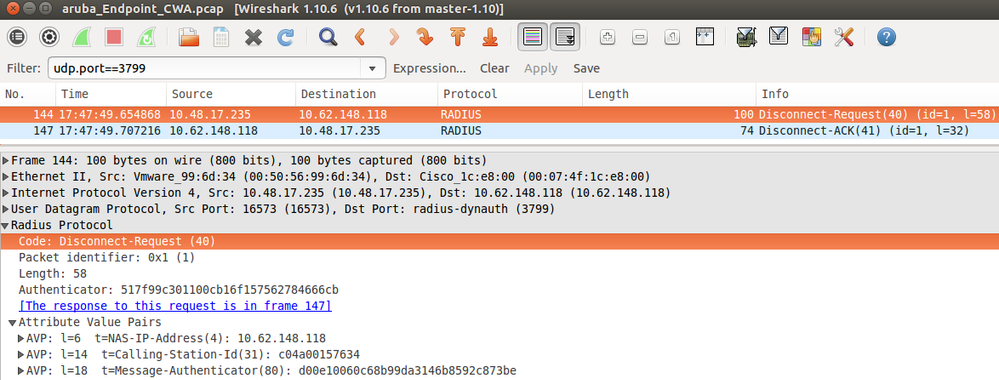

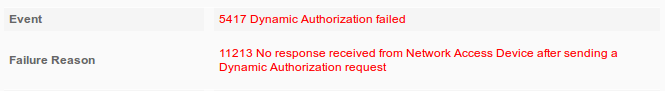

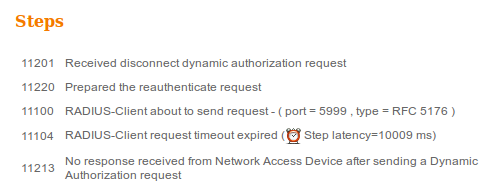

Aruba CoA poortnummer

Aruba levert standaard het poortnummer voor CoA Air Group CoA poort 5999. Helaas reageerde Aruba 204 niet op dergelijke verzoeken (zoals getoond).

Packet-opname is zoals in de afbeelding.

De beste optie om hier te gebruiken kan CoA poort 3977 zijn zoals beschreven in RFC 5176.

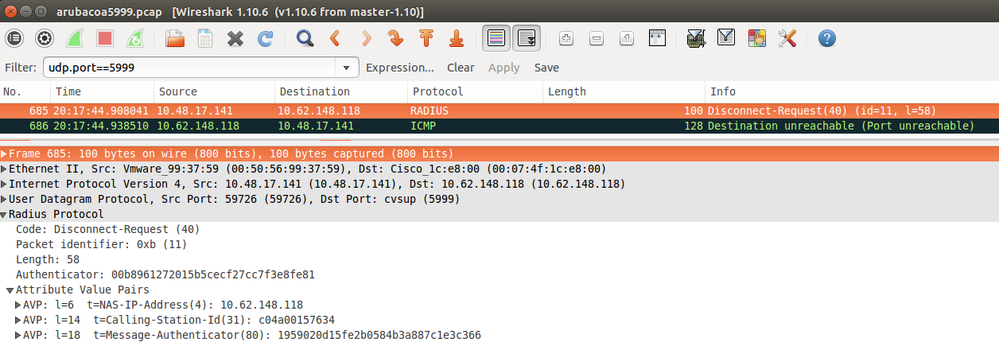

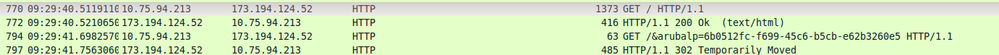

Omleiding op sommige Aruba-apparaten

Op Aruba 3600 met v6.3 valt op dat de omleiding iets anders werkt dan op andere controllers. Packet Capture en uitleg zijn hier te vinden.

packet 1: PC is sending GET request to google.com packet 2: Aruba is returning HTTP 200 OK with following content: <meta http-equiv='refresh' content='1; url=http://www.google.com/&arubalp=6b0512fc-f699-45c6-b5cb-e62b3260e5'>\n packet 3: PC is going to link with Aruba attribute returned in packet 2: http://www.google.com/&arubalp=6b0512fc-f699-45c6-b5cb-e62b3260e5 packet 4: Aruba is redirecting to the ISE (302 code): https://10.75.89.197:8443/portal/g?p=4voD8q6W5Lxr8hpab77gL8VdaQ&cmd=login&mac=80:86:f2:59:d9:db&ip=10.75.94.213&essid=SC%2DWiFi&apname=LRC-006&apgroup=default&url=http%3A%2F%2Fwww%2Egoogle%2Ecom%2F

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

12-Jul-2023 |

Hercertificering |

1.0 |

21-Nov-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal GarcarzCisco TAC Engineer

- Wojciech CecotCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback