ISE- en FirePower-integratie - voorbeeld voor probleemoplossing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de herstelmodule op een Cisco FireSight-applicatie moet gebruiken om aanvallen te detecteren en de aanvaller automatisch te repareren met het gebruik van Cisco Identity Service Engine (ISE) als beleidsserver. Het voorbeeld dat in dit document wordt gegeven, beschrijft de methode die wordt gebruikt voor probleemoplossing van een externe VPN-gebruiker die via de ISE verificeert, maar die ook kan worden gebruikt voor een 802.1x/MAB/WebAuth bekabelde of draadloze gebruiker.

Opmerking: de saneringsmodule waarnaar in dit document wordt verwezen, wordt niet officieel ondersteund door Cisco. Het wordt gedeeld op een gemeenschapsportaal en kan door iedereen gebruikt worden. In Versies 5.4 en hoger is er ook een nieuwere herstelmodule beschikbaar die gebaseerd is op het pxGrid protocol. Deze module wordt niet ondersteund in versie 6.0, maar is gepland om in toekomstige versies te worden ondersteund.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco adaptieve security applicatie (ASA) VPN-configuratie

- Configuratie van Cisco AnyConnect Secure Mobility-client

- Cisco FireSight-basisconfiguratie

- Cisco FirePOWER-basisconfiguratie

- Cisco ISE-configuratie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Cisco ASA versie 9.3 of hoger

- Cisco ISE-softwareversies 1.3 en hoger

- Cisco AnyConnect Secure Mobility-client versies 3.0 en hoger

- Cisco FireSight Management Center versie 5.4

- Cisco FirePOWER versie 5.4 (virtuele machine (VM)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Gebruik de informatie in deze sectie om uw systeem te configureren.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

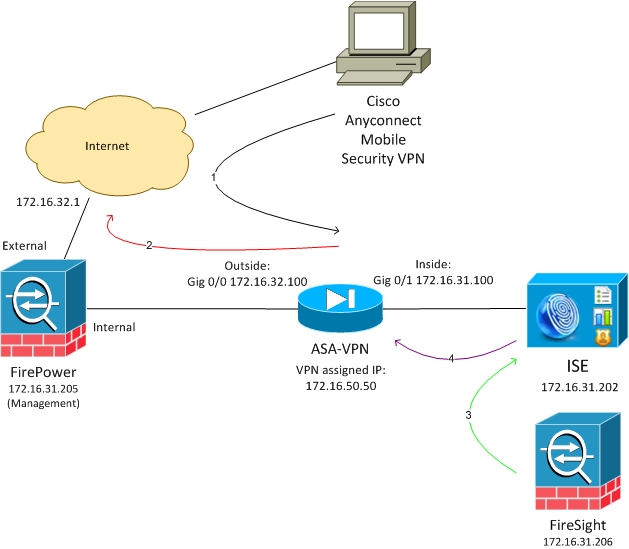

Netwerkdiagram

In het voorbeeld dat in dit document wordt beschreven, wordt gebruik gemaakt van deze netwerkinstelling:

Hier is de stroom voor deze netwerkinstelling:

- De gebruiker start een externe VPN-sessie met de ASA (via Cisco AnyConnect Secure Mobility versie 4.0).

- De gebruiker probeert toegang te krijgen tot http://172.16.32.1. (Het verkeer beweegt via FirePower, dat op de VM is geïnstalleerd en door FireSight wordt beheerd.)

- FirePower is zo geconfigureerd dat het (inline) dat specifieke verkeer blokkeert (toegangsbeleid), maar het heeft ook een correlatiebeleid dat wordt geactiveerd. Hierdoor wordt de ISE-herstel gestart via REST Application Programming Interface (API) (de QuarantineByIP methode).

- Zodra de ISE de REST API-oproep ontvangt, zoekt zij op voor de sessie en stuurt een RADIUS-wijziging van autorisatie (CoA) naar de ASA, die die sessie beëindigt.

- ASA koppelt de VPN-gebruiker los. Aangezien AnyConnect is geconfigureerd met Always-on VPN-toegang, wordt een nieuwe sessie ingesteld. Dit keer wordt echter een andere ISE-autorisatieregel toegepast (voor in quarantaine geplaatste hosts) en wordt de beperkte netwerktoegang geboden. In deze fase maakt het niet uit hoe de gebruiker verbinding maakt met het netwerk en authenticeert met het netwerk; zolang de ISE wordt gebruikt voor verificatie en autorisatie, heeft de gebruiker beperkte netwerktoegang vanwege quarantaine.

Zoals eerder vermeld, werkt dit scenario voor elk type geverifieerde sessie (VPN, bekabeld 802.1x/MAB/Webauth, draadloos 802.1x/MAB/Webauth) zolang de ISE wordt gebruikt voor verificatie en het netwerktoegangsapparaat de RADIUS CoA ondersteunt (alle moderne Cisco-apparaten).

Tip: om de gebruiker uit quarantaine te verplaatsen, kunt u de ISE GUI gebruiken. Toekomstige versies van de saneringsmodule kunnen deze wellicht ook ondersteunen.

FirePOWER

Opmerking: er wordt een VM-apparaat gebruikt voor het voorbeeld dat in dit document wordt beschreven. Alleen de eerste configuratie wordt via de CLI uitgevoerd. Alle beleid wordt geconfigureerd vanuit Cisco Defense Center. Raadpleeg voor meer informatie het gedeelte Verwante informatie van dit document.

De VM heeft drie interfaces, één voor beheer en twee voor inline inspectie (intern/extern).

Al het verkeer van de VPN-gebruikers beweegt via FirePower.

FireSight Management Center (Defence Center)

Toegangsbeheerbeleid

Nadat u de juiste licenties hebt geïnstalleerd en het FirePower-apparaat hebt toegevoegd, navigeert u naar Beleid > Toegangsbeheer en maakt u het toegangsbeleid dat wordt gebruikt om het HTTP-verkeer naar 172.16.32.1 te laten vallen:

Al het andere verkeer wordt geaccepteerd.

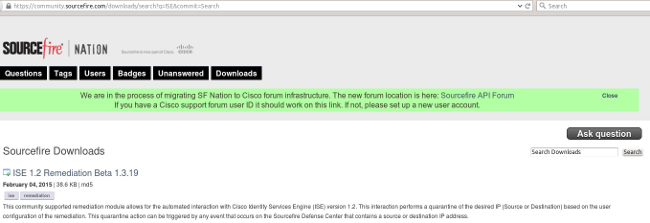

ISE-herstelmodule

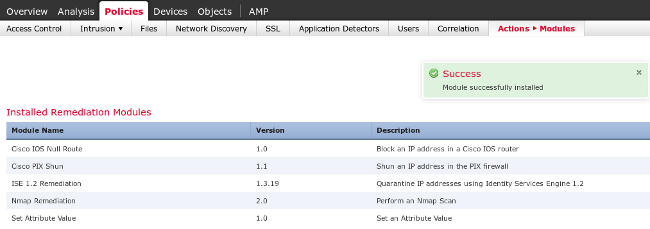

De huidige versie van de ISE module die op de community portal wordt gedeeld, is ISE 1.2 Remediation Beta 1.3.19:

Ga naar Beleid > Handelingen > Oplossingen > Modules en installeer het bestand:

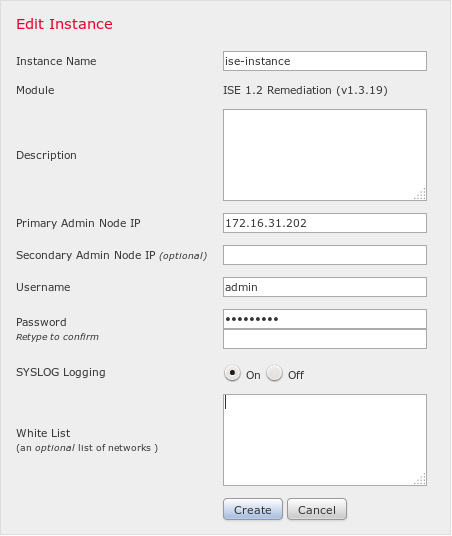

De juiste instantie wordt dan gemaakt. Navigeer naar Beleid > Acties > Herstelmaatregelen > Voorbeelden en geef het IP-adres van het Policy Administration Node (PAN) op, samen met de ISE-beheerreferenties die nodig zijn voor de REST API (een afzonderlijke gebruiker met de ERS Admin-rol wordt aanbevolen):

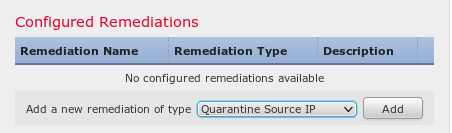

Het IP-bronadres (aanvaller) moet ook worden gebruikt voor herstel:

Correlatiebeleid

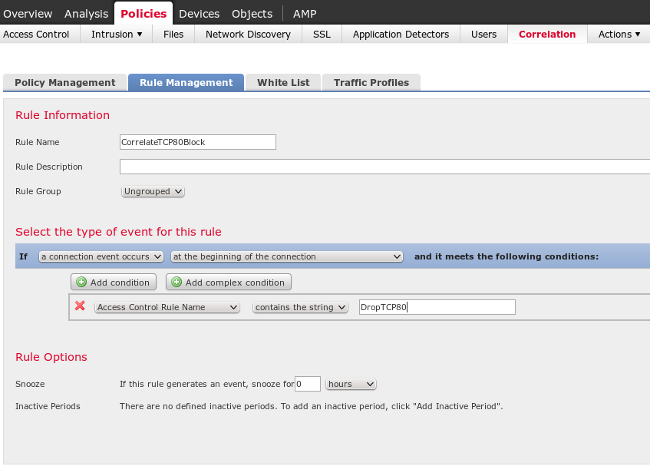

U moet nu een specifieke correlatieregel configureren. Deze regel wordt geactiveerd aan het begin van de verbinding die overeenkomt met de eerder geconfigureerde toegangscontroleregel (DropTCP80). Om de regel te configureren navigeer je naar Beleid > Correlatie > Regelbeheer:

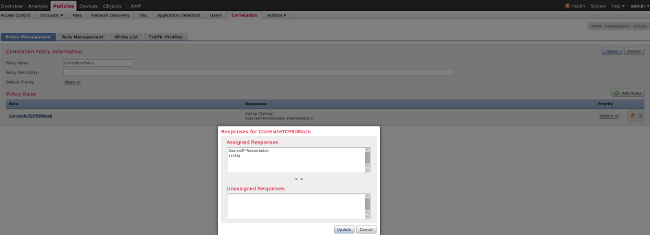

Deze regel wordt gebruikt in het correlatiebeleid. Ga naar Beleid > Correlatie > Beleidsbeheer om een nieuw beleid te maken en voeg vervolgens de ingestelde regel toe. Klik op Rechts herstellen en voeg twee handelingen toe: herstel voor sourceIP (eerder geconfigureerd) en syslog:

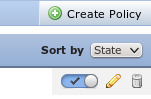

Zorg ervoor dat u het correlatiebeleid inschakelt:

ASA

Een ASA die als VPN-gateway fungeert, wordt geconfigureerd om de ISE te gebruiken voor verificatie. Het is ook noodzakelijk om de boekhouding en de RADIUS CoA mogelijk te maken:

tunnel-group SSLVPN-FIRESIGHT general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key *****

webvpn

enable outside

enable inside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

ISE

Netwerktoegangsapparaat configureren (NAD)

Navigeren naar Beheer > Netwerkapparaten en de ASA toevoegen die als RADIUS-client fungeert.

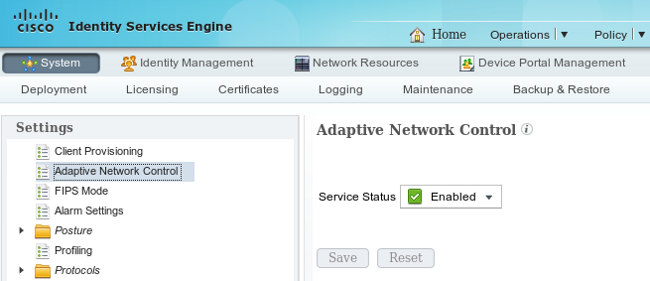

Adaptieve netwerkcontrole inschakelen

Ga naar Beheer > Systeem > Instellingen > Adaptieve netwerkcontrole om quarantaine-API en functionaliteit in te schakelen:

Opmerking: in versie 1.3 en eerder wordt deze functie Endpoint Protection Service genoemd.

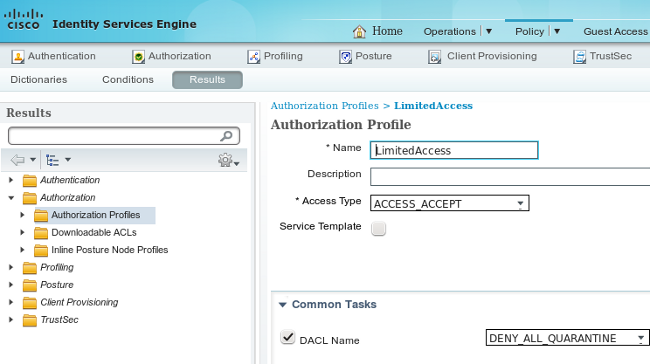

Quarantaine DACL

Om een Downloadbare Toegangscontrolelijst (DACL) te maken die wordt gebruikt voor de in quarantaine geplaatste hosts, navigeer naar Beleid > Resultaten > Vergunning > Downloadbare ACL.

Vergunningsprofiel voor quarantaine

Navigeer naar Beleid > Resultaten > Autorisatie > Autorisatieprofiel en maak een autorisatieprofiel aan met de nieuwe DACL:

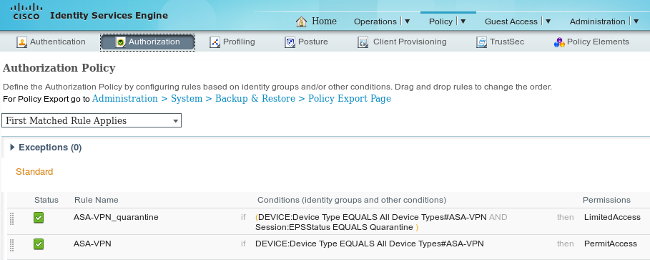

Vergunningsregels

U moet twee vergunningsregels creëren. De eerste regel (ASA-VPN) biedt volledige toegang voor alle VPN-sessies die op de ASA worden beëindigd. De regel ASA-VPN_quarantaine wordt geraakt voor de opnieuw geverifieerde VPN-sessie wanneer de host al in quarantaine staat (de beperkte netwerktoegang is aanwezig).

Ga als volgt te werk om deze regels te maken via Policy > Authorisation:

Verifiëren

Gebruik de informatie die in deze sectie wordt verstrekt om te verifiëren dat uw configuratie behoorlijk werkt.

AnyConnect initieert ASA VPN-sessie

De ASA maakt de sessie zonder DACL (volledige netwerktoegang):

asav# show vpn-sessiondb details anyconnect

Session Type: AnyConnect

Username : cisco Index : 37

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 18706 Bytes Rx : 14619

Group Policy : POLICY Tunnel Group : SSLVPN-FIRESIGHT

Login Time : 03:03:17 UTC Wed May 20 2015

Duration : 0h:01m:12s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac10206400025000555bf975

Security Grp : none

......

DTLS-Tunnel:

<some output omitted for clarity>

Gebruikers proberen toegang te krijgen

Zodra de gebruiker probeert toegang te krijgen tot http://172.16.32.1, wordt het toegangsbeleid geraakt, wordt het verkeer dat overeenkomt, inline geblokkeerd en wordt het syslogbericht verzonden vanaf het IP-adres van het FirePower-beheer:

May 24 09:38:05 172.16.31.205 SFIMS: [Primary Detection Engine

(cbe45720-f0bf-11e4-a9f6-bc538df1390b)][AccessPolicy] Connection Type: Start, User:

Unknown, Client: Unknown, Application Protocol: Unknown, Web App: Unknown,

Access Control Rule Name: DropTCP80, Access Control Rule Action: Block,

Access Control Rule Reasons: Unknown, URL Category: Unknown, URL Reputation:

Risk unknown, URL: Unknown, Interface Ingress: eth1, Interface Egress: eth2,

Security Zone Ingress: Internal, Security Zone Egress: External, Security

Intelligence Matching IP: None, Security Intelligence Category: None, Client Version:

(null), Number of File Events: 0, Number of IPS Events: 0, TCP Flags: 0x0,

NetBIOS Domain: (null), Initiator Packets: 1, Responder Packets: 0, Initiator Bytes:

66, Responder Bytes: 0, Context: Unknown, SSL Rule Name: N/A, SSL Flow Status: N/A,

SSL Cipher Suite: N/A, SSL Certificate: 0000000000000000000000000000000000000000,

SSL Subject CN: N/A, SSL Subject Country: N/A, SSL Subject OU: N/A, SSL Subject Org:

N/A, SSL Issuer CN: N/A, SSL Issuer Country: N/A, SSL Issuer OU: N/A, SSL Issuer Org:

N/A, SSL Valid Start Date: N/A, SSL Valid End Date: N/A, SSL Version: N/A, SSL Server

Certificate Status: N/A, SSL Actual Action: N/A, SSL Expected Action: N/A, SSL Server

Name: (null), SSL URL Category: N/A, SSL Session ID:

0000000000000000000000000000000000000000000000000000000000000000, SSL Ticket Id:

0000000000000000000000000000000000000000, {TCP} 172.16.50.50:49415 -> 172.16.32.1:80

FireSight Correlatie Policy Hit

Het FireSight Management (Defence Center)-correlatiebeleid is getroffen. Dit wordt gemeld door het syslog-bericht dat wordt verzonden vanuit Defense Center:

May 24 09:37:10 172.16.31.206 SFIMS: Correlation Event:

CorrelateTCP80Block/CorrelationPolicy at Sun May 24 09:37:10 2015 UTCConnection Type:

FireSIGHT 172.16.50.50:49415 (unknown) -> 172.16.32.1:80 (unknown) (tcp)

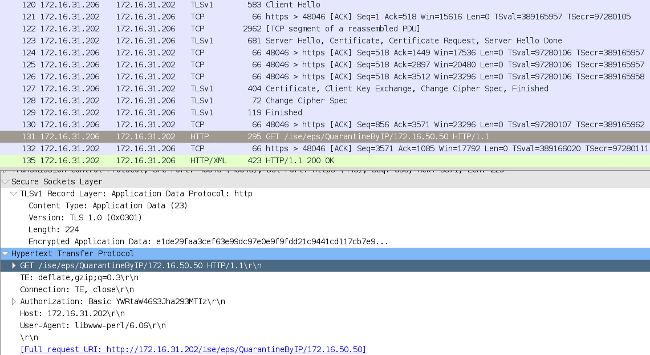

In dit stadium gebruikt Defence Center de REST API (quarantaine) vraag aan de ISE, die een HTTPS-zitting is en in Wireshark (met de Secure Sockets Layer (SSL) plugin en de privé sleutel van het PAN administratieve certificaat) kan worden gedecodeerd:

In GET wordt het IP-adres van de aanvaller doorgegeven (172.16.50.50) en wordt die host in quarantaine geplaatst door de ISE.

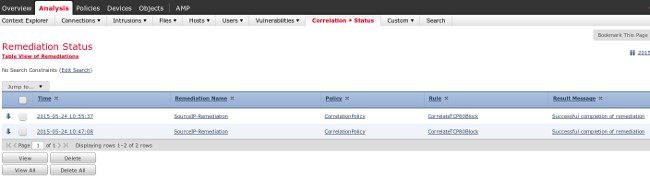

Navigeer naar Analyse > Correlatie > Status om de geslaagde probleemoplossing te bevestigen:

ISE voert quarantaine uit en verzendt CoA

In dit stadium meldt de ISE poortmanagement.log dat de CvA moet worden verstuurd:

DEBUG [RMI TCP Connection(142)-127.0.0.1][] cisco.cpm.prrt.impl.PrRTLoggerImpl

-::::- send() - request instanceof DisconnectRequest

clientInstanceIP = 172.16.31.202

clientInterfaceIP = 172.16.50.50

portOption = 0

serverIP = 172.16.31.100

port = 1700

timeout = 5

retries = 3

attributes = cisco-av-pair=audit-session-id=ac10206400021000555b9d36

Calling-Station-ID=192.168.10.21

Acct-Terminate-Cause=Admin Reset

De runtime (prt-server.log) verstuurt het CoA beëindigt bericht naar de NAD, die de sessie (ASA) beëindigt:

DEBUG,0x7fad17847700,cntx=0000010786,CPMSessionID=2e8cdb62-bc0a-4d3d-a63e-f42ef8774893,

CallingStationID=08:00:27:DA:EF:AD, RADIUS PACKET: Code=40 (

DisconnectRequest) Identifier=9 Length=124

[4] NAS-IP-Address - value: [172.16.31.100]

[31] Calling-Station-ID - value: [08:00:27:DA:EF:AD]

[49] Acct-Terminate-Cause - value: [Admin Reset]

[55] Event-Timestamp - value: [1432457729]

[80] Message-Authenticator - value:

[00:00:00:00:00:00:00:00:00:00:00:00:00:00:00:00]

[26] cisco-av-pair - value: [audit-session-id=ac10206400021000555b9d36],

RadiusClientHandler.cpp:47

De ise.psc stuurt een soortgelijke melding:

INFO [admin-http-pool51][] cisco.cpm.eps.prrt.PrrtManager -:::::- PrrtManager

disconnect session=Session CallingStationID=192.168.10.21 FramedIPAddress=172.16.50.50

AuditSessionID=ac10206400021000555b9d36 UserName=cisco PDPIPAddress=172.16.31.202

NASIPAddress=172.16.31.100 NASPortID=null option=PortDefault

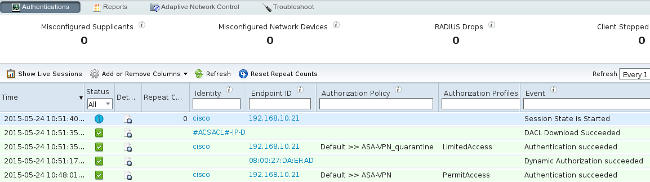

Wanneer u naar Operations > Verificatie navigeert, moet het Dynamic Authorisation succeeded tonen.

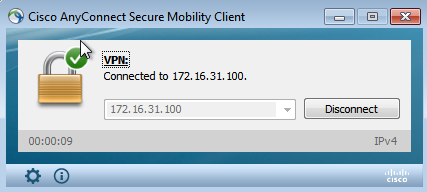

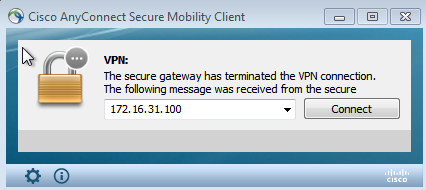

VPN-sessie is losgekoppeld

De eindgebruiker verstuurt een bericht om aan te geven dat de sessie is losgekoppeld (voor 802.1x/MAB/guest wired/wireless, is dit proces transparant):

Details van de Cisco AnyConnect-logbestanden tonen:

10:48:05 AM Establishing VPN...

10:48:05 AM Connected to 172.16.31.100.

10:48:20 AM Disconnect in progress, please wait...

10:51:20 AM The secure gateway has terminated the VPN connection.

The following message was received from the secure gateway: COA initiated

VPN-sessie met beperkte toegang (quarantaine)

Omdat altijd-on VPN is geconfigureerd, wordt de nieuwe sessie direct gebouwd. Ditmaal is de ISE ASA-VPN_quarantaine regel ingedrukt, die de beperkte netwerktoegang biedt:

Opmerking: de DACL wordt gedownload in een afzonderlijk RADIUS-verzoek.

Een sessie met beperkte toegang kan op de ASA worden geverifieerd met de show vpn-sessiondb detail anyconnect CLI commando:

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 39

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11436 Bytes Rx : 4084

Pkts Tx : 8 Pkts Rx : 36

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : POLICY Tunnel Group : SSLVPN-FIRESIGHT

Login Time : 03:43:36 UTC Wed May 20 2015

Duration : 0h:00m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac10206400027000555c02e8

Security Grp : none

......

DTLS-Tunnel:

<some output ommited for clarity>

Filter Name : #ACSACL#-IP-DENY_ALL_QUARANTINE-5561da76

Problemen oplossen

Deze sectie verschaft informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

FireSight (Defence Center)

Het ISE-herstelscript bevindt zich op deze locatie:

root@Defence:/var/sf/remediations/ISE_1.3.19# ls

_lib_ ise-instance ise-test.pl ise.pl module.template

Dit is een eenvoudig perl script dat gebruik maakt van het standaard SourceFire (SF) logboeksubsysteem. Nadat de correctie is uitgevoerd, kunt u de resultaten bevestigen via /var/log/message:

May 24 19:30:13 Defence SF-IMS[2414]: ise.pl:SourceIP-Remediation [INFO] [2414]

quar_ip:172.16.50.50 (1->3 sid:1) Starting remediation

May 24 19:30:13 Defence SF-IMS[2414]: ise.pl:SourceIP-Remediation [INFO] [2414]

quar_ip:172.16.50.50 (1->3 sid:1) 172.16.31.202 - Success 200 OK - Quarantined

172.16.50.50 as admin

ISE

Het is belangrijk dat u de Adaptieve Network Control Service op de ISE inschakelt. Om de gedetailleerde logbestanden in een runtime proces (prt-management.log en prt-server.log) te bekijken, moet u het DEBUG-niveau voor Runtime-AAA inschakelen. Navigeer naar Beheer > Systeem > Vastlegging > Debug Log Configuration om de debugs in te schakelen.

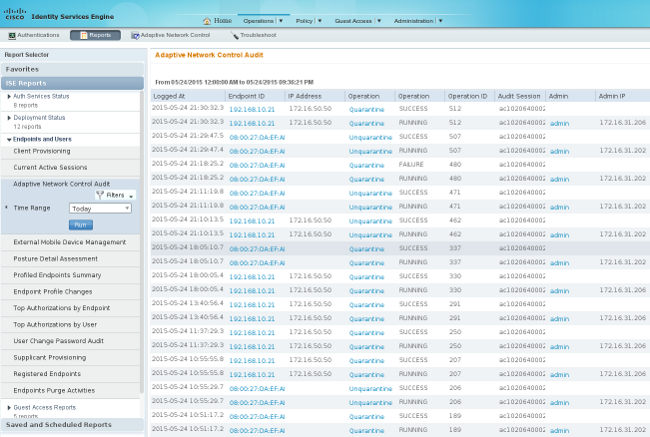

U kunt ook navigeren naar Operations > Rapporten > Endpoint en Gebruikers > Adaptive Network Control Audit om de informatie te bekijken voor elke poging en resultaat van een quarantaineverzoek:

Bugs

Raadpleeg Cisco bug-id CSCu41058 (ISE 1.4 Endpoint Quarantine inconsistentie en VPN-falen) voor informatie over een ISE-bug die is gerelateerd aan VPN-sessiefouten (802.1x/MAB werkt prima).

Gerelateerde informatie

- ISE-versie 1.3 pxGrid-integratie met IPS PxLog-toepassing

- Beheerdershandleiding voor Cisco Identity Services Engine, release 1.4 - Adaptieve netwerkcontrole instellen

- Naslaghandleiding voor Cisco Identity Services Engine API, release 1.2 - Inleiding tot externe RESTful services API

- Naslaghandleiding voor Cisco Identity Services Engine API, release 1.2 - Inleiding tot de rest-API’s voor bewaking

- Beheerdershandleiding voor Cisco Identity Services Engine, release 1.3

- Technische ondersteuning en documentatie - Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Nov-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal GarcarzCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback