Configureer ISE, versie 1.4, houding met Microsoft WSUS

Inhoud

Inleiding

Dit document beschrijft hoe u de poortfunctionaliteit van Cisco Identity Services Engine (ISE) kunt configureren wanneer deze is geïntegreerd met de Microsoft Windows Server Update Services (WSUS).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco ISE-implementaties, verificatie en autorisatie

- Basiskennis over de manier waarop de ISE en de Cisco AnyConnect-poortagent werken

- Configuratie van de Cisco adaptieve security applicatie (ASA)

- Basis VPN- en 802.1x-kennis

- Configuratie van de Microsoft WSUS

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows versie 7

- Microsoft Windows versie 2012 met WSUS versie 6.3

- Cisco ASA versies 9.3.1 en hoger

- Cisco ISE-softwareversies 1.3 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

In deze sectie wordt beschreven hoe u de ISE en verwante netwerkelementen kunt configureren.

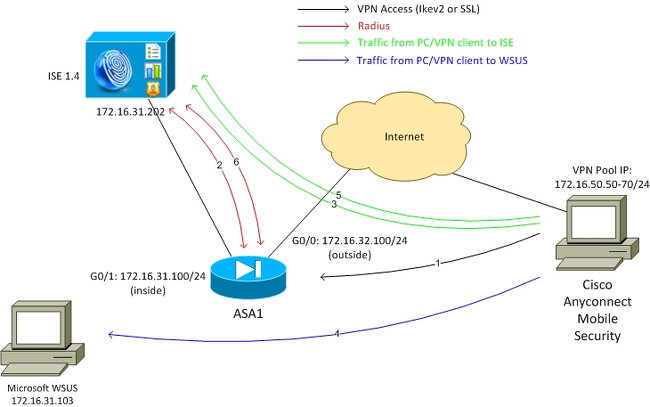

Netwerkdiagram

Dit is de topologie die voor de voorbeelden door dit document wordt gebruikt:

Hier is de verkeersstroom, zoals wordt geïllustreerd in het netwerkdiagram:

- De externe gebruiker maakt verbinding via Cisco AnyConnect voor VPN-toegang tot de ASA. Dit kan om het even welk type van verenigde toegang zijn, zoals een 802.1x/MAC-verificatie-omzeiling (MAB) bekabelde sessie die wordt afgesloten op de switch of een draadloze sessie die wordt afgesloten op de draadloze LAN-controller (WLC).

- Als deel van het verificatieproces bevestigt de ISE dat de status van de postuur van het eindstation niet gelijk is aan die van het compatibele station (ASA-VPN_quarantaine-autorisatieregel) en dat de omleidingskenmerken worden geretourneerd in het bericht Radius Access-Accept. Hierdoor zal de ASA al het HTTP-verkeer naar de ISE omleiden.

- De gebruiker opent een webbrowser en voert elk adres in. Na de omleiding naar de ISE is de Cisco AnyConnect 4-poortmodule geïnstalleerd op het station. De postuur module downloadt vervolgens het beleid van de ISE (vereiste voor WSUS).

- De postuur module zoekt naar Microsoft WSUS en voert herstel uit.

- Na een succesvolle correctie stuurt de postuur module een rapport naar de ISE.

- De ISE geeft een Radius Change of Authorisation (CoA) uit die volledige netwerktoegang biedt aan een compatibele VPN-gebruiker ( autorisatieregel).

Microsoft WSUS

De WSUS-service wordt geïmplementeerd via de standaard TCP-poort 8530. We mogen niet vergeten dat voor sanering ook andere havens worden gebruikt. Dit is de reden waarom het veilig is om het IP-adres van WSUS toe te voegen aan de omleiding van de toegangscontrolelijst (ACL) op de ASA (zoals later in dit document wordt beschreven).

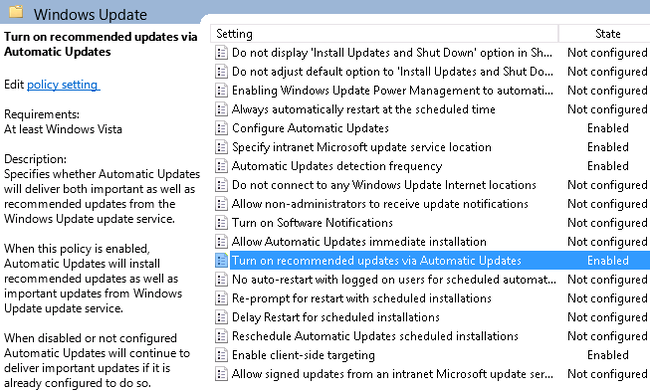

Het groepsbeleid voor het domein wordt geconfigureerd voor Microsoft Windows-updates en verwijst naar de lokale WSUS-server:

Dit zijn de aanbevolen updates die zijn ingeschakeld voor granulair beleid dat is gebaseerd op verschillende niveaus van ernst:

De client-side targeting maakt een veel grotere flexibiliteit mogelijk. De ISE kan postiebeleid gebruiken dat is gebaseerd op de verschillende computercontainers van Microsoft Active Directory (AD). De WSUS kan updates goedkeuren die zijn gebaseerd op dit lidmaatschap.

ASA

Er wordt gebruikgemaakt van eenvoudige Secure Sockets Layer (SSL) VPN-toegang voor de externe gebruiker (waarvan de details buiten het bereik van dit document vallen).

Hier is een voorbeeldconfiguratie:

interface GigabitEthernet0/0

nameif outside

security-level 10

ip address 172.16.32.100 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.31.100 255.255.255.0

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy POLICY internal

group-policy POLICY attributes

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

tunnel-group SSLVPN type remote-access

tunnel-group SSLVPN general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

ip local pool POOL-VPN 172.16.50.50-172.16.50.60 mask 255.255.255.0

Het is belangrijk om een toegangslijst op ASA te vormen, die wordt gebruikt om het verkeer te bepalen dat naar de ISE moet worden omgeleid (voor gebruikers die nog niet compatibel zijn):

access-list Posture-redirect extended deny udp any any eq domain

access-list Posture-redirect extended deny ip any host 172.16.31.103

access-list Posture-redirect extended deny ip any host 172.16.31.202

access-list Posture-redirect extended deny icmp any any

access-list Posture-redirect extended permit tcp any any eq www

Alleen verkeer van Domain Name System (DNS), ISE, WSUS en Internet Control Message Protocol (ICMP) is toegestaan voor niet-conforme gebruikers. Al het andere verkeer (HTTP) wordt omgeleid naar de ISE voor AnyConnect 4-provisioning, die verantwoordelijk is voor de houding en herstel.

ISE

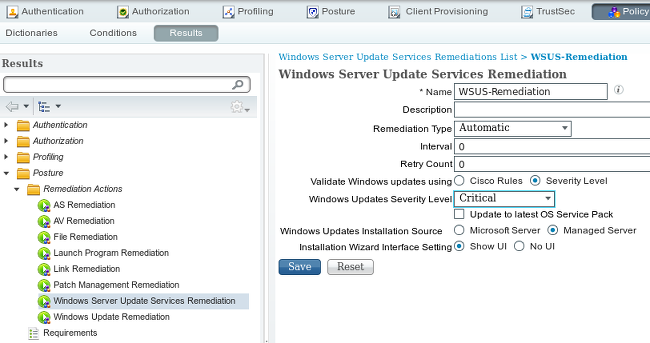

Houdingsherstel voor WSUS

Voltooi deze stappen om de postuur te configureren voor WSUS:

- Ga naar Beleid > Voorwaarden > Houding > Herstelacties > Windows Server Update Services Herstel om een nieuwe regel te maken.

- Controleer of de instelling Microsoft Windows Updates is ingesteld op Ernst. Dit deel is verantwoordelijk voor de detectie als het herstelproces wordt gestart.

De Microsoft Windows Update Agent maakt vervolgens verbinding met de WSUS en controleert of er kritische updates zijn voor die pc die op installatie wachten:

Houdbaarheidsvereiste voor WSUS

Ga naar Beleid > Voorwaarden > Houding > Vereisten om een nieuwe regel te creëren. De regel gebruikt een dummy voorwaarde genoemd pr_WSUSRule, wat betekent dat de WSUS wordt gecontacteerd om de voorwaarde te controleren wanneer sanering noodzakelijk is (Kritische updates).

Zodra aan deze voorwaarde wordt voldaan, installeert WSUS de updates die voor die PC zijn gevormd. Deze kunnen elk type updates, en ook die met lagere strengheidsniveaus omvatten:

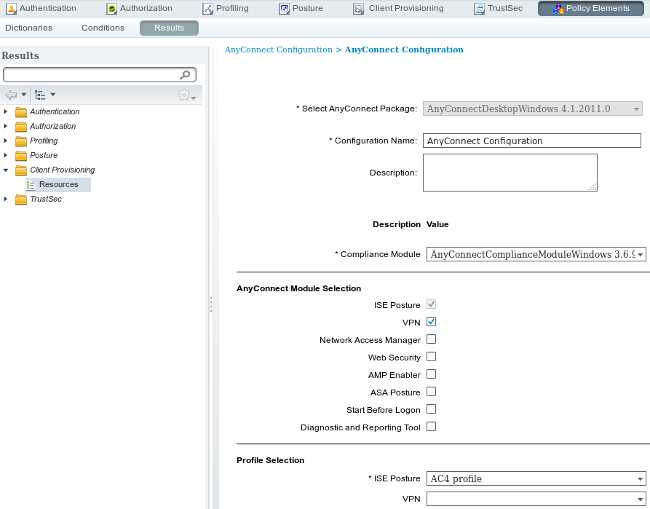

AnyConnect-profiel

Configureer het poortmoduleprofiel en het AnyConnect 4-profiel (zoals beschreven in het configuratievoorbeeld van AnyConnect 4.0 en ISE-versie 1.3):

Regels voor clientprovisioning

Wanneer het AnyConnect-profiel klaar is, kunt u hier verwijzen naar vanuit het beleid voor clientprovisioning:

De gehele toepassing, samen met de configuratie, is geïnstalleerd op het eindpunt, dat wordt omgeleid naar de pagina van het portaal voor clientprovisioning. AnyConnect 4 kan worden bijgewerkt en er kan een extra module (houding) worden geïnstalleerd.

Autorisatieprofielen

Maak een autorisatieprofiel voor omleiding naar het profiel voor clientprovisioning:

Vergunningsregels

Deze afbeelding toont de machtigingsregels:

Voor het eerst wordt de ASA-VPN_quarantaine regel gebruikt. Hierdoor wordt het Posture-autorisatieprofiel teruggestuurd en wordt het eindpunt omgeleid naar het Client Provisioning portal voor AnyConnect 4 (met postermodule) provisioning.

Zodra deze compatibel zijn, wordt de ASA-VPN_conforme regel gebruikt en is volledige netwerktoegang toegestaan.

Verifiëren

Deze sectie verschaft informatie die u kunt gebruiken om te verifiëren dat uw configuratie correct werkt.

PC met bijgewerkt GPO-beleid

Het domeinbeleid met de WSUS-configuratie moet worden geduwd nadat de pc zich aanmeldt bij het domein. Dit kan gebeuren voordat de VPN-sessie is ingesteld (buiten de band) of nadat de functionaliteit Start Before Logon wordt gebruikt (ook voor 802.1x bekabelde/draadloze toegang).

Zodra de Microsoft Windows-client de juiste configuratie heeft, kan dit worden weergegeven in de Windows Update-instellingen:

Indien nodig kan een Group Policy Object (GPO) worden vernieuwd en kan de Microsoft Windows Update Agent-serverdetectie worden gebruikt:

C:\Users\Administrator>gpupdate /force

Updating Policy...

User Policy update has completed successfully.

Computer Policy update has completed successfully.

C:\Users\Administrator>wuauclt.exe /detectnow

C:\Users\Administrator>

Goedkeuren van een kritieke update op de WSUS

Het goedkeuringsproces kan baat hebben bij het richten van de cliëntplaats:

Verstuur het rapport indien nodig met een vleugje.

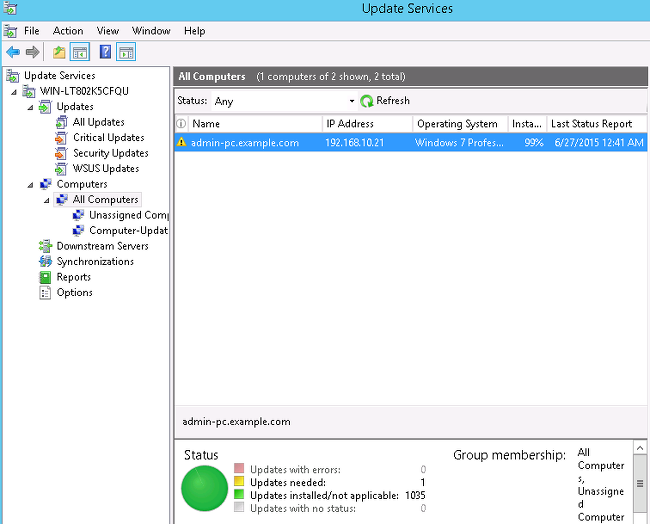

Controleer de pc-status op de WSUS

Dit beeld toont hoe u de pc-status op de WSUS kunt controleren:

Er moet één update worden geïnstalleerd voor de volgende vernieuwing met de WSUS.

VPN-sessie ingesteld

Nadat de VPN-sessie is ingesteld, wordt de ISE-autorisatieregel gebruikt die het profiel van de Posture-autorisatie retourneert. Hierdoor wordt het HTTP-verkeer vanaf het eindpunt omgeleid voor de levering van de AnyConnect 4-update en -module:

Op dit punt geeft de sessiestatus op de ASA aan dat de toegang beperkt is en dat het HTTP-verkeer wordt omgeleid naar de ISE:

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 69

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

<...some output omitted for clarity...>

ISE Posture:

Redirect URL : https://ise14.example.com:8443/portal/gateway?sessionId=ac101f64000

45000556b6a3b&portal=283258a0-e96e-...

Redirect ACL : Posture-redirec

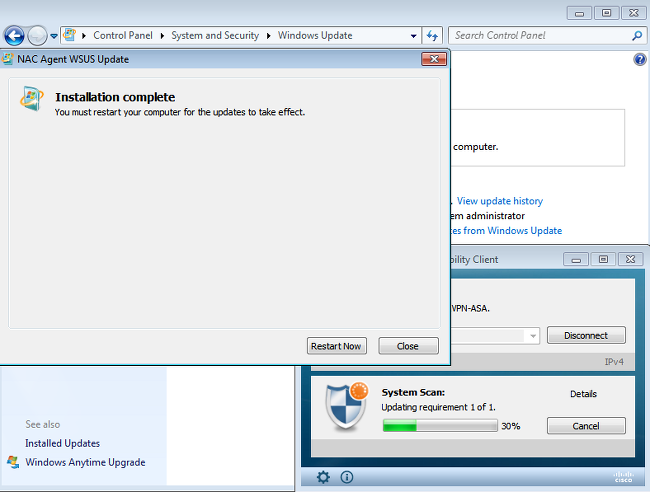

Posture Module ontvangt beleid van de ISE en voert herstel uit

De posteringsmodule ontvangt de beleidslijnen van de ISE. De debugs van ise-psc.log tonen het vereiste dat naar de postuur module wordt verzonden:

2015-06-05 07:33:40,493 DEBUG [portal-http-service12][] cisco.cpm.posture.runtime.

PostureHandlerImpl -:cisco:ac101f6400037000556b40c1:::- NAC agent xml

<?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

WSUS

<version/>

<description>This endpoint has failed check for any AS installation</description>

<type>10</type>

<optional>0</optional>

42#1

<remediation_type>1</remediation_type>

<remediation_retry>0</remediation_retry>

<remediation_delay>0</remediation_delay>

<action>10</action>

<check>

pr_WSUSCheck

</check>

<criteria/>

</package>

</cleanmachines>

De postuur module zorgt er automatisch voor dat de Microsoft Windows Update Agent verbinding maakt met de WSUS en updates downloadt zoals geconfigureerd in het WSUS-beleid (allemaal automatisch zonder tussenkomst van de gebruiker):

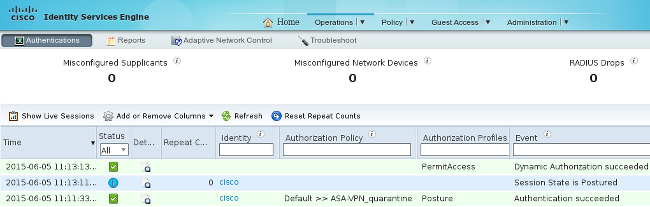

Volledige netwerktoegang

U ziet dit nadat het station door de AnyConnect-postermodule als conform is gemeld:

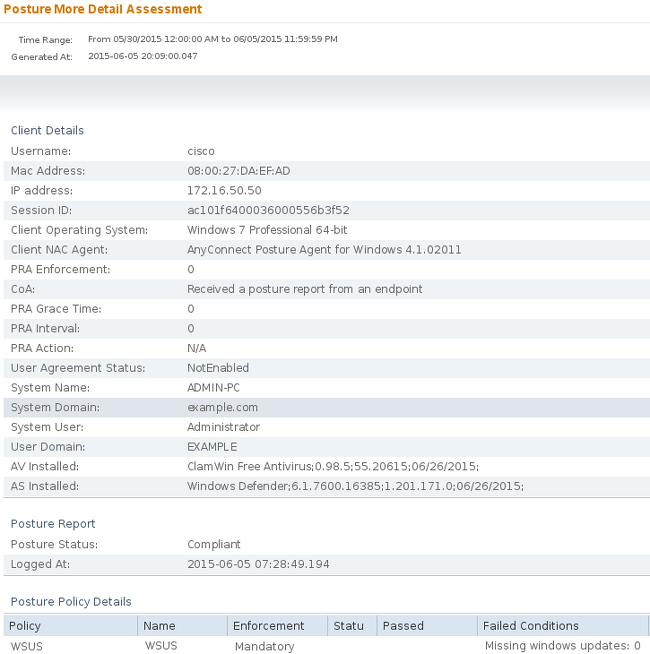

Het rapport wordt verzonden naar de ISE, die het beleid herevalueert en de autorisatieregel raakt. Dit biedt volledige netwerktoegang (via de Radius CoA). Navigeer naar Operations > Authentications om dit te bevestigen:

De debugs (ise-psc.log) bevestigen ook de compliance status, de CoA trigger, en de finale instellingen voor de houding:

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureManager -:cisco:

ac101f6400039000556b4200:::- Posture report token for endpoint mac

08-00-27-DA-EF-AD is Healthy

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400039000556b4200:::- entering triggerPostureCoA for session

ac101f6400039000556b4200

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:ac

101f6400039000556b4200:::- Posture CoA is scheduled for session id

[ac101f6400039000556b4200]

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:

ac101f6400039000556b4200:::- DM_PKG report non-AUP:html = <!--X-Perfigo-DM-Error=0-->

<!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0-->

<!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0-->

<!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey-->

<!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=-->

<!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter-->

<!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4-->

<!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:DA:EF:AD-->

DEBUG [pool-183-thread-1][]cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400036000556b3f52:::- Posture CoA is triggered for endpoint [08-00-27-da-ef-ad]

with session [ac101f6400039000556b4200]

Ook bevestigt het gedetailleerde verslag van de beoordeling van de houding van ISE dat het station aan de eisen voldoet:

Problemen oplossen

Er is momenteel geen informatie over probleemoplossing beschikbaar voor deze configuratie.

Belangrijke opmerkingen

Deze sectie verschaft belangrijke informatie over de configuratie die in dit document wordt beschreven.

Optiedetails voor WSUS-herstel

Het is belangrijk om de vereiste voorwaarde van sanering te onderscheiden. AnyConnect brengt de Microsoft Windows Update Agent ertoe om de naleving te controleren, afhankelijk van de Validate Windows-updates met behulp van herstelinstelling.

In dit voorbeeld wordt het prioriteitsniveau gebruikt. Met de instelling Critical controleert de Microsoft Windows Agent of er kritieke updates zijn die in behandeling zijn (niet geïnstalleerd). Als dit het geval is, dan begint herstel.

Het herstelproces kan dan alle kritieke en minder belangrijke updates installeren op basis van de WSUS-configuratie (updates goedgekeurd voor de specifieke machine).

Met de Validate Windows-updates die als Cisco-regels zijn ingesteld, bepalen de voorwaarden die in de vereiste zijn gespecificeerd of het station compatibel is.

Windows Update-service

Voor implementaties zonder een WSUS-server is er een ander hersteltype dat kan worden gebruikt met de naam Windows Update Remediation:

Met dit type herstel kunt u de instellingen voor Microsoft Windows Update beheren en kunt u onmiddellijk updates uitvoeren. Een typische voorwaarde die met dit saneringstype wordt gebruikt is pc_AutoUpdateCheck. Hiermee kunt u controleren of de Microsoft Windows Update-instelling is ingeschakeld op het eindpunt. Als dit niet het geval is, kunt u het activeren en de update uitvoeren.

SCM-integratie

Een nieuwe functie voor de ISE versie 1.4, genaamd patchbeheer, maakt integratie met veel externe leveranciers mogelijk. Afhankelijk van de leverancier zijn er meerdere opties beschikbaar voor zowel de voorwaarden als de oplossingen.

Voor Microsoft worden zowel de System Management Server (SMS) als System Center Configuration Manager (SCM) ondersteund.

Gerelateerde informatie

- Standaardsservices op de Cisco ISE-configuratiehandleiding

- Beheerdershandleiding voor Cisco Identity Services Engine, release 1.4

- Beheerdershandleiding voor Cisco Identity Services Engine, release 1.3

- Windows Server Update Services implementeren in uw organisatie

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-Aug-2015 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback