Configuratie-voorbeeld van ISE-versie 1.3 Self Registered Guest Portal

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Cisco Identity Services Engine (ISE) versie 1.3 heeft een nieuw type gastenportal, het zogenaamde Self Registered Guest Portal, waarmee gastgebruikers zich zelf kunnen registreren wanneer ze toegang krijgen tot netwerkbronnen. Met deze portal kunt u meerdere functies configureren en aanpassen. Dit document beschrijft hoe u deze functionaliteit kunt configureren en oplossen.

Voorwaarden

Vereisten

Cisco raadt u aan ervaring te hebben met ISE-configuratie en basiskennis van deze onderwerpen:

- ISE-implementaties en gaststromen

- Configuratie van draadloze LAN-controllers (WLC)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Cisco WLC versie 7.6 en hoger

- ISE-software, versie 3.1 en hoger

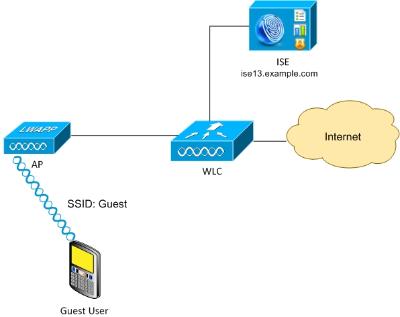

Topologie en gegevensstroom

Dit scenario presenteert meerdere opties die beschikbaar zijn voor gastgebruikers wanneer ze zelfregistratie uitvoeren.

Hier is de algemene stroom:

Stap 1. Gastgebruiker associates to Service Set Identifier (SSID): Gastgebruiker. Dit is een open netwerk met MAC-filtering met ISE voor verificatie. Deze verificatie komt overeen met de tweede autorisatieregel op de ISE en het autorisatieprofiel wordt omgeleid naar het Guest Self Registered Portal. ISE retourneert een RADIUS access-Accept met twee cisco-av-paren:

- url-redirect-acl (het verkeer moet worden omgeleid en de naam van Access Control List (ACL) moet lokaal op de WLC worden gedefinieerd)

- url-redirect (waar dat verkeer naar ISE te leiden)

Stap 2. De gastgebruiker wordt doorgestuurd naar ISE. In plaats van aanmeldingsgegevens te verstrekken om in te loggen, klikt de gebruiker op "Geen account hebben". De gebruiker wordt omgeleid naar een pagina waar die account kan worden gemaakt. Een optionele geheime registratiecode kan worden ingeschakeld om het zelfregistratierecht te beperken tot mensen die die geheime waarde kennen. Nadat de account is aangemaakt, wordt de gebruiker geloofsbrieven (gebruikersnaam en wachtwoord) gegeven en logt hij in met deze referenties.

Stap 3. ISE stuurt een RADIUS-wijziging van autorisatie (CoA) opnieuw naar de WLC. De WLC verifieert de gebruiker opnieuw wanneer deze het RADIUS-toegangsverzoek verstuurt met het kenmerk Alleen autoriseren. ISE reageert met Access-Accept en Airrespace ACL die lokaal is gedefinieerd op de WLC, die alleen toegang tot het internet biedt (definitieve toegang voor gastgebruikers is afhankelijk van het autorisatiebeleid).

Voor EAP-sessies (Extensible Verification Protocol) moet ISE een CoA-terminate verzenden om opnieuw verificatie te starten, omdat de EAP-sessie tussen de aanvrager en de ISE loopt. Maar voor MAB (MAC filtering), CoA Reauthenticate is genoeg; er is geen behoefte om de-associate/de-authenticate de draadloze client.

Stap 4. De gastgebruiker heeft toegang tot het netwerk gewenst.

Meerdere extra functies zoals postuur en Bring Your Own Device (BYOD) kunnen worden ingeschakeld (later besproken).

Configureren

WLC

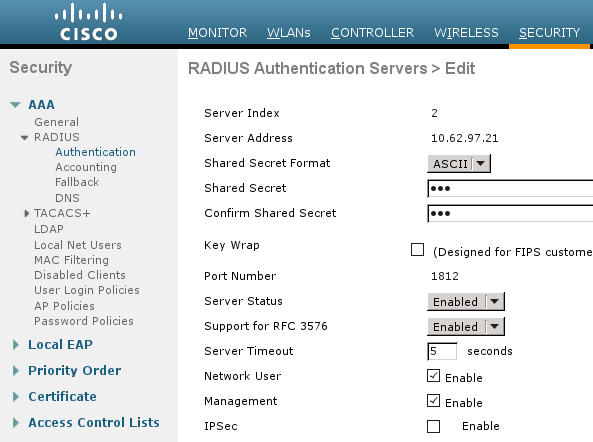

- Voeg de nieuwe RADIUS-server voor verificatie en accounting toe. Ga naar Security > AAA > Radius > Verificatie om RADIUS CoA in te schakelen (RFC 3576).

Er is een vergelijkbare configuratie voor accounting. Het is ook aan te raden om de WLC te configureren om SSID te verzenden in het kenmerk Call Station ID, waarmee de ISE flexibele regels kan configureren op basis van SSID:

- Voer onder het tabblad WLAN’s de Wireless LAN (WLAN)-gast in en configureer de juiste interface. Stel Layer 2-beveiliging in op Geen met MAC-filtering. Selecteer in Beveiligings-/verificatie-, autorisatie- en accounting (AAA) servers het ISE-IP-adres voor zowel verificatie als accounting. Schakel in het tabblad Advanced de AAA Override in en stel de status Network Admission Control (NAC) in op RADIUS NAC (CoA-ondersteuning).

- Navigeer naar Beveiliging > Toegangscontrolelijsten > Toegangscontrolelijsten en maak twee toegangslijsten aan:

- GuestRedirect, dat verkeer toestaat dat niet moet worden omgeleid en omleidt al ander verkeer

- Internet, dat voor collectieve netwerken wordt ontkend en voor alle anderen toegelaten

Hier is een voorbeeld voor GuestRedirect ACL (verkeer naar/van ISE moet worden uitgesloten van omleiding):

ISE

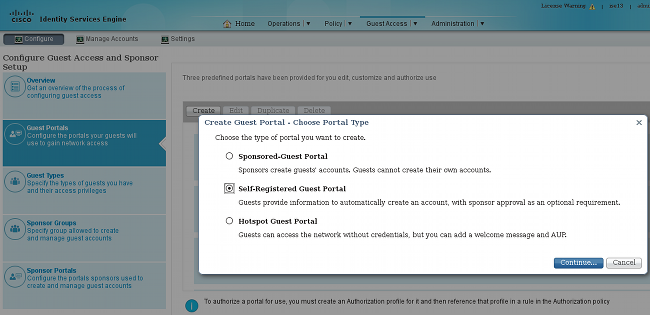

- Navigeren naar Gasttoegang > Configureren > Gastenportalen, en een nieuw portaltype maken, Self Registered Guest Portal:

- Kies de poortnaam waarnaar in het autorisatieprofiel zal worden verwezen. Stel alle andere instellingen in op default. Onder Portal Page Personalisatie, kunnen alle pagina's die worden gepresenteerd worden aangepast.

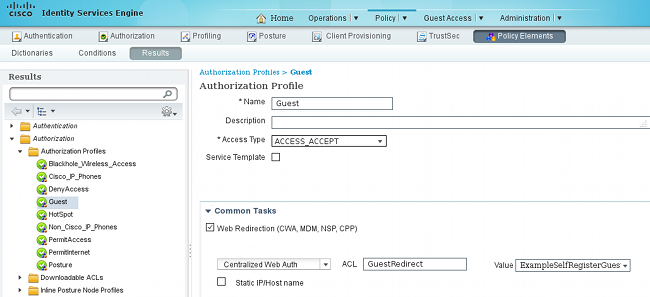

- Autorisatieprofielen configureren:

- Gast (met omleiding naar Gastportaal naam en ACL GuestRedirect)

- PermitInternet (met Airespace ACL gelijk internet)

- Gast (met omleiding naar Gastportaal naam en ACL GuestRedirect)

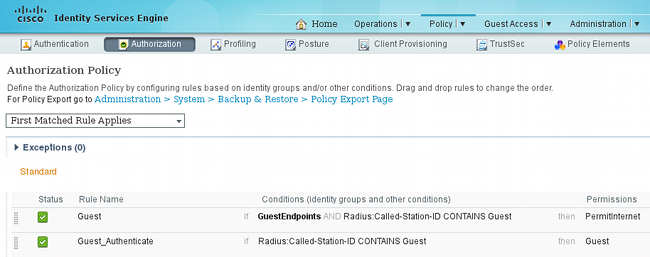

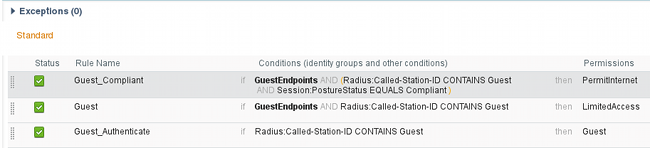

- Om de autorisatieregels te controleren, bladert u naar Policy > Authorisation. In ISE-versie 1.3 wordt standaard voor mislukte MAC-verificatie-omzeiling (MAB) verificatie (MAC-adres niet gevonden) voortgezet (niet afgewezen). Dit is zeer nuttig voor Guest Portals omdat er geen noodzaak is om iets te veranderen in de standaard authenticatieregels.

De nieuwe gebruikers die aan de Gast SSID associëren zijn nog geen deel van om het even welke identiteitsgroep. Dit is de reden waarom ze overeenkomen met de tweede regel, die het gastenautorisatieprofiel gebruikt om ze naar het juiste gastenportaal door te sturen.

Nadat een gebruiker een account heeft gemaakt en met succes inlogt, stuurt ISE een RADIUS CoA en voert WLC opnieuw verificatie uit. Ditmaal wordt de eerste regel gekoppeld samen met het autorisatieprofiel PermitInternet en retourneert de ACL-naam die op de WLC wordt toegepast. - Voeg de WLC toe als een Network Access Device van Beheer > Network Resources > Network Devices.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

- Nadat u met de Gast SSID associeert en een URL typt, wordt u opnieuw gericht naar de login pagina:

- Aangezien u nog geen referenties hebt, moet u de optie Geen account hebben kiezen?. Een nieuwe pagina die het mogelijk maakt om een account aan te maken. Als de optie Registratiecode is ingeschakeld onder de configuratie van de Guest Portal, dan is die geheime waarde vereist (dit zorgt ervoor dat alleen mensen met de juiste rechten zichzelf mogen registreren).

- Als er problemen zijn met het wachtwoord of het gebruikersbeleid, navigeer dan naar Guest Access > Settings > Guest Password Policy of Guest Access > Settings > Guest User Name Policy om de instellingen te wijzigen. Hierna volgt een voorbeeld:

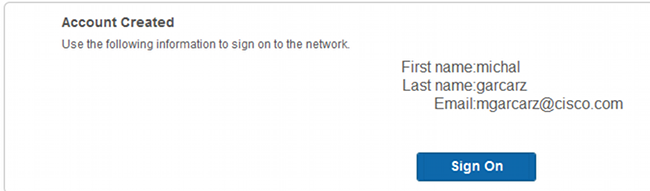

- Na een succesvolle aanmaak van uw account krijgt u aanmeldingsgegevens (wachtwoord gegenereerd volgens het beleid voor een gastwachtwoord):

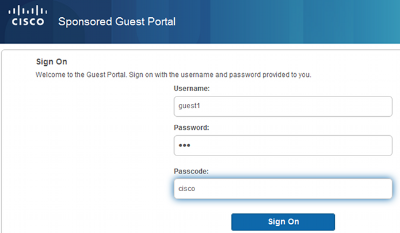

- Klik op Aanmelden en geef referenties (mogelijk is extra toegangscode vereist indien geconfigureerd onder het Gastenportaal; dit is een ander beveiligingsmechanisme dat alleen degenen die het wachtwoord kennen in staat stelt om in te loggen).

- Indien geslaagd, kan een optioneel beleid voor acceptabel gebruik (AUP) worden gepresenteerd (indien geconfigureerd onder het gastportaal). De Post Access-pagina (ook configureerbaar onder Guest Portal) kan ook worden weergegeven.

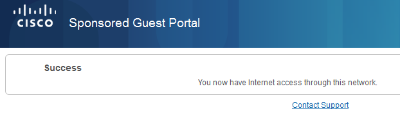

Op de laatste bladzijde wordt bevestigd dat toegang is verleend:

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

In dit stadium, stelt ISE deze logboeken voor:

Hier is de flow:

- De gastgebruiker komt de tweede autorisatieregel tegen (Guest_Authenticate) en wordt doorgestuurd naar Guest ("Auhentication succeeded").

- De gast wordt omgeleid voor zelfregistratie. Na succesvolle aanmelding (met de nieuwe account) stuurt ISE de CoA Reauthenticate, die wordt bevestigd door de WLC ("Dynamic Authorisation succeeded").

- De WLC voert opnieuw verificatie uit met het kenmerk Alleen autoriseren en de ACL-naam wordt teruggegeven ("Alleen autoriseren geslaagd"). De gast krijgt de juiste netwerktoegang.

Rapporten (Transacties > Rapporten > ISE-rapporten > Guest Access Reports > Master Guest Report) bevestigen ook dat:

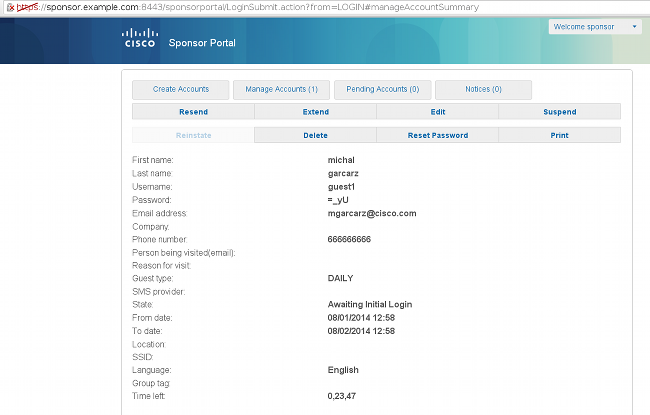

Een sponsor-gebruiker (met de juiste rechten) kan de huidige status van een gastgebruiker verifiëren.

Dit voorbeeld bevestigt dat de account is aangemaakt, maar de gebruiker heeft nooit ingelogd ("Wachten op eerste aanmelding"):

Optionele configuratie

Voor elke fase van deze stroom kunnen verschillende opties worden geconfigureerd. Dit alles is ingesteld volgens de Guest Portal bij Guest Access > Configure > Guest Portals > PortalName > Edit > Portal Behavior and flow settings. Belangrijkste instellingen zijn:

Instellingen voor zelfregistratie

- Gasttype - Beschrijft hoe lang de account actief is, opties voor wachtwoordverloop, aanmeldingstijden en opties (dit is een combinatie van tijdprofiel en gastenrol van ISE versie 1.2)

- Registratiecode - Als deze optie is ingeschakeld, mogen alleen gebruikers die de geheime code kennen zich zelf registreren (moet het wachtwoord opgeven wanneer een account wordt aangemaakt)

- AUP - Beleid voor gebruik tijdens zelfregistratie accepteren

- Vereiste voor sponsor om gastaccount goed te keuren/te activeren

Aanmelden als gast

- Toegangscode - Indien ingeschakeld, mogen alleen gastgebruikers die de geheime code kennen, inloggen

- AUP - Beleid voor gebruik tijdens zelfregistratie accepteren

- Optie voor wachtwoordwijziging

Instellingen voor apparaatregistratie

- Standaard wordt het apparaat automatisch geregistreerd

Instellingen voor naleving van gastapparaat

- Biedt ruimte voor een houding binnen de stroom

BYOD-instellingen

- Hiermee kunnen zakelijke gebruikers die de portal als gasten gebruiken hun persoonlijke apparaten registreren

Door sponsor goedgekeurde accounts

Als de optie Vereist dat zelfgeregistreerde gasten worden goedgekeurd is geselecteerd, moet de account die door de gast is aangemaakt, worden goedgekeurd door een sponsor. Deze functie kan e-mail gebruiken om een melding aan de sponsor te sturen (voor een gastaccount goedkeuring):

Als de Simple Mail Transfer Protocol (SMTP)-server of de standaard vanaf het bericht van e-mail niet is geconfigureerd, wordt de account niet aangemaakt:

Het logbestand van guest.log bevestigt dat de globale vanaf het adres dat voor de melding wordt gebruikt, ontbreekt:

2014-08-01 22:35:24,271 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.SelfRegStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

Catch GuestAccessSystemException on sending email for approval: sendApproval

Notification: From address is null. A global default From address can be

configured in global settings for SMTP server.

Wanneer u de juiste e-mailconfiguratie hebt, wordt de account aangemaakt:

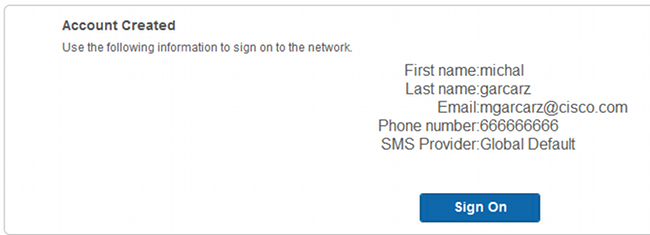

Nadat u de optie Vereist dat zelfgeregistreerde gasten worden goedgekeurd, worden de velden gebruikersnaam en wachtwoord automatisch verwijderd uit de sectie Deze informatie opnemen op de pagina Zelfregistratie-succes. Dit is waarom, wanneer de goedkeuring van de sponsor wordt vereist, de geloofsbrieven voor gastgebruikers niet door gebrek op de Web-pagina worden getoond die informatie voorstelt om aan te tonen dat de rekening is gemaakt. In plaats daarvan moeten ze worden geleverd via Short Message Services (SMS) of per e-mail. Deze optie moet worden ingeschakeld in het aanmeldingsformulier Verzenden na goedkeuring via sectie (e-mail/sms markeren).

Aan de sponsor wordt een e-mail met de melding gestuurd:

De sponsor logt in op het Sponsor-portal en keurt de account goed:

Vanaf dit punt mag de gastgebruiker inloggen (met de referenties die per e-mail of sms worden ontvangen).

Samengevat, zijn er drie e-mailadressen die in deze stroom worden gebruikt:

- Bericht "Van" adres. Dit wordt statisch gedefinieerd of overgenomen van de sponsor account en gebruikt als het Van adres voor zowel: kennisgeving aan sponsor (voor goedkeuring) en credentiële details aan de gast. Dit wordt ingesteld onder Gasttoegang > Configureren > Instellingen > E-mailinstellingen voor gasten.

- Bericht "Aan" adres. Dit wordt gebruikt om de sponsor ervan in kennis te stellen dat hij een rekening voor goedkeuring heeft ontvangen. Dit is ingesteld in het Guest Portal onder Guest Access > Configure > Guest Portals > Portal Name > Portal Name > Vereis dat zelfgeregistreerde gasten worden goedgekeurd > E-mail goedkeuring aanvraag aan.

- Gast "Aan" adres. Dit wordt door de gastgebruiker tijdens de registratie verstrekt. Als Credentials melding verzenden bij goedkeuring via E-mail is geselecteerd, wordt de e-mail met credentiële details (gebruikersnaam en wachtwoord) aan de gast geleverd.

Credentials leveren via sms

Gastreferenties kunnen ook worden geleverd via SMS. Deze opties moeten worden geconfigureerd:

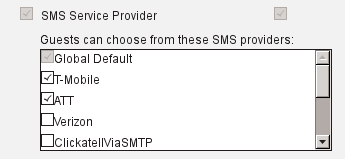

- Kies de SMS-serviceprovider:

- Controleer de Stuur een creditnota bij goedkeuring met behulp van: SMS check box.

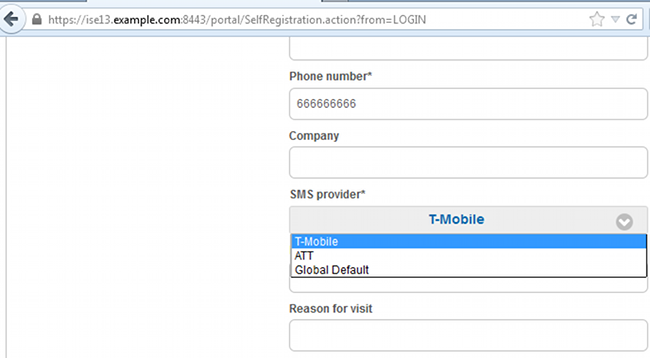

- Vervolgens wordt de gastgebruiker gevraagd om de beschikbare provider te kiezen wanneer hij een account aanmaakt:

- Een SMS wordt geleverd met de gekozen provider en telefoonnummer:

- U kunt SMS-providers configureren onder Beheer > Systeem > Instellingen > SMS Gateway.

Apparaatregistratie

Als de optie Toestaan gasten om apparaten te registreren is geselecteerd nadat een gastgebruiker inlogt en de AUP accepteert, kunt u apparaten registreren:

Bericht dat het apparaat al automatisch is toegevoegd (het staat in de lijst Apparaten beheren). Dit komt doordat gastapparaten automatisch registreren is geselecteerd.

houding

Als de optie Naleving van gastapparaat vereisen is geselecteerd, dan zijn gastgebruikers voorzien van een Agent die de houding (NAC/Web Agent) uitvoert nadat zij inloggen en de AUP accepteren (en naar keuze apparaatregistratie uitvoeren). ISE verwerkt regels voor clientprovisioning om te beslissen welke agent moet worden provisioneerd. Dan voert de Agent die op het station loopt de postuur uit (volgens Posture regels) en stuurt resultaten naar de ISE, die de CoA reauthenticate om de autorisatiestatus te veranderen indien nodig.

Mogelijke vergunningsregels kunnen er ongeveer zo uitzien:

De eerste nieuwe gebruikers die te maken krijgen met de regel Guest_Authenticate gaan terug naar de Self Register Guest portal. Nadat de gebruiker zich heeft aangemeld en inlogt, verandert CoA de autorisatiestatus en krijgt de gebruiker beperkte toegang om de houding en de remediëring uit te voeren. Pas nadat de NAC Agent is voorzien en het station voldoet aan de eisen verandert CoA autorisatiestatus nogmaals om toegang tot het internet te bieden.

De typische problemen met houding omvatten gebrek aan correcte regels van de Clientprovisioning:

Dit kan ook worden bevestigd als u guest.log-bestand (nieuw in ISE versie 1.3) onderzoekt:

2014-08-01 21:35:08,435 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.ClientProvStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

CP Response is not successful, status=NO_POLICY

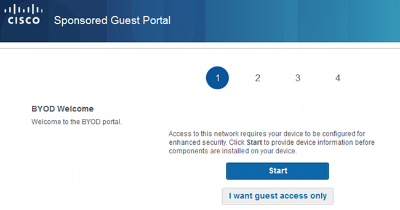

BYOD

Als de optie Werknemers toestaan om persoonlijke apparaten te gebruiken op het netwerk is geselecteerd, dan kunnen zakelijke gebruikers die dit portaal gebruiken door BYOD flow gaan en persoonlijke apparaten registreren. Voor gastgebruikers verandert die instelling niets.

Wat betekent "werknemers die portal gebruiken als gast"?

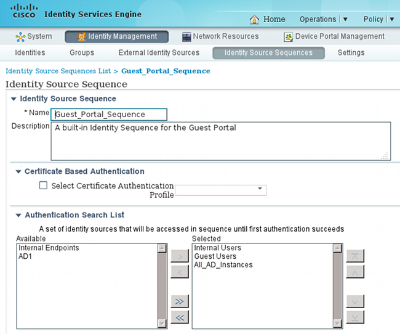

Gastportals zijn standaard geconfigureerd met het Guest_Portal_Sequence identiteitsarchief:

Dit is de interne opslagvolgorde die eerst de interne gebruikers probeert (voor de gebruikers van de gast):

In deze fase op het gastportaal biedt de gebruiker aanmeldingsgegevens die zijn gedefinieerd in de interne gebruikerswinkel en vindt de BYOD-omleiding plaats:

Op deze manier kunnen zakelijke gebruikers BYOD uitvoeren voor persoonlijke apparaten.

Wanneer in plaats van de interne gebruikersreferenties, de geloofsbrieven van de Gastgebruikers worden verstrekt, wordt de normale stroom voortgezet (geen BYOD).

VLAN-wijziging

Dit is een soortgelijke optie als de VLAN-wijziging die is geconfigureerd voor het Guest Portal in ISE versie 1.2. Hiermee kunt u activeX of een Java-applet uitvoeren, waardoor DHCP wordt geactiveerd om uit te geven en te vernieuwen. Dit is nodig wanneer CoA de verandering van VLAN voor het eindpunt teweegbrengt. Wanneer MAB wordt gebruikt, is het eindpunt zich niet bewust van een verandering van VLAN. Een mogelijke oplossing is VLAN (DHCP-release/verlenging) te wijzigen met de NAC Agent. Een andere optie is om een nieuw IP-adres aan te vragen via het applet dat op de webpagina wordt teruggestuurd. Er kan een vertraging tussen release/CoA/renew worden geconfigureerd. Deze optie wordt niet ondersteund voor mobiele apparaten.

Gerelateerde informatie

- Opdrachtservices op de Cisco ISE-configuratiehandleiding

- Draadloze BYOD met Identity Services Engine

- ISE SCEP-ondersteuning voor BYOD Configuration Voorbeeld

- Beheerdershandleiding voor Cisco ISE 1.3

- Configuratievoorbeeld van centrale webverificatie op WLC en ISE

- Centrale webverificatie met FlexConnect-AP’s op een WLC met ISE-configuratievoorbeeld

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-Feb-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal Garcarz and Nicolas DarchisCisco TAC Engineers.

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback