ISE-versie 1.3 pxGrid-integratie met IPS PxLog-toepassing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

De Identity Services Engine (ISE) versie 1.3 ondersteunt een nieuwe API met de naam pxGrid. Dit moderne en flexibele protocol dat verificatie, encryptie en privileges (groepen) ondersteunt, maakt een eenvoudige integratie met andere beveiligingsoplossingen mogelijk. Dit document beschrijft het gebruik van pxLog applicatie die is geschreven als een bewijs van het concept. pxLog kan syslog berichten ontvangen van Inbraakpreventiesysteem (IPS) en pxGrid berichten verzenden naar de ISE om de aanvaller in quarantaine te plaatsen. Als gevolg daarvan gebruikt ISE RADIUS Change of Authorisation (CoA) om de autorisatiestatus te wijzigen van het eindpunt dat de netwerktoegang beperkt. Dit alles gebeurt transparant voor de eindgebruiker.

In dit voorbeeld is Snort gebruikt als IPS, maar een andere oplossing zou kunnen worden gebruikt. Eigenlijk hoeft het geen IPS te zijn. Het enige dat nodig is is om het syslog bericht naar pxLog met het IP adres van de aanvaller te verzenden. Dit schept een mogelijkheid voor de integratie van een groot aantal oplossingen.

Dit document presenteert ook hoe u pxGrid-oplossingen kunt oplossen en testen, met de typische problemen en beperkingen.

Vrijwaring: de applicatie pxLog wordt niet ondersteund door Cisco. Dit artikel is geschreven als een bewijs van het concept. Het belangrijkste doel was om het te gebruiken tijdens het verbeteren van de implementatie van pxGrid op de ISE.

Voorwaarden

Vereisten

Cisco raadt u aan ervaring te hebben met Cisco ISE-configuratie en basiskennis van deze onderwerpen:

- ISE-implementaties en -autorisatieconfiguratie

- CLI-configuratie van Cisco Catalyst Switches

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Software voor Cisco Catalyst 3750X Series Switch, versies 15.0 en hoger

- Cisco ISE-software, versies 1.3 en hoger

- Cisco AnyConnect mobiele beveiliging met Network Access Manager (NAM), versie 3.1 en hoger

- Snelversie 2.9.6 met gegevensverzameling (DAQ)

- PxLog applicatie geïnstalleerd op Tomcat 7 met MySQL versie 5

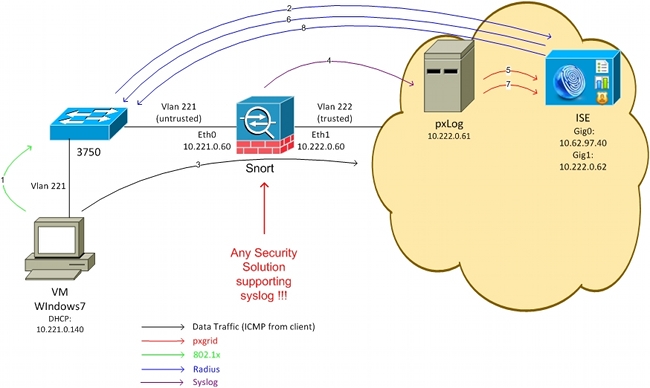

Netwerkdiagram en verkeersstroom

Hier is de verkeersstroom, zoals wordt geïllustreerd in het netwerkdiagram:

- Een Microsoft Windows 7-gebruiker maakt verbinding met de switch en voert 802.1x-verificatie uit.

- De switch gebruikt de ISE als de AAA-server (Verificatie, autorisatie en accounting). De Dot1x Full Access-autorisatieregel wordt aangepast en volledige netwerktoegang wordt verleend (DACL: PERMIT_ALL).

- De gebruiker probeert verbinding te maken met het vertrouwde netwerk en overtreedt de snelregel.

- Als gevolg hiervan stuurt Snort een waarschuwing naar de pxLog applicatie (via syslog).

- De pxLog applicatie voert verificatie uit met behulp van de lokale database. Het is ingesteld om syslog berichten te vangen die door Snort worden verzonden en het IP-adres van de aanvaller te halen. Dan gebruikt het pxGrid om een verzoek naar de ISE te verzenden om het aanvaller IP adres in quarantaine te plaatsen (de ISE is een pxGrid controller).

- De ISE herevalueert haar toelatingsbeleid. Omdat het eindpunt in quarantaine is geplaatst, is aan de voorwaarde Session:Status EQUALS Quarantine voldaan en is een ander vergunningsprofiel aangepast (Dot1x Quarantine). De ISE stuurt een CoA Terminate naar de switch om de sessie te beëindigen. Hierdoor wordt de herverificatie geactiveerd en wordt een nieuwe downloadbare ACL (DACL) (PERMIT_ICMP) toegepast, die de beperkte netwerktoegang tot de eindgebruiker biedt.

- In dit stadium kan de beheerder beslissen om het eindpunt uit quarantaine te halen. Dit kan worden bereikt via de GUI van pxLog. Opnieuw wordt de pxGrid-boodschap naar de ISE verzonden.

- De ISE voert een soortgelijke bewerking uit als in stap 6. Ditmaal wordt het eindpunt niet langer in quarantaine geplaatst en wordt volledige toegang geboden.

PXlog

Architectuur

De oplossing is om een set toepassingen te installeren op een Linux-machine:

- De pxLog applicatie geschreven in Java en geïmplementeerd op de Tomcat-server. Die aanvraag bestaat uit:

- Servlet die webverzoeken verwerkt - Deze wordt gebruikt om via de webbrowser toegang te krijgen tot het beheerpaneel.

- Afdwingersmodule - draad die samen met servlet wordt gestart. De Enforcer leest syslog berichten uit het bestand (geoptimaliseerd), verwerkt die berichten volgens de ingestelde regels en voert handelingen uit (zoals quarantaine via pxGrid).

- Servlet die webverzoeken verwerkt - Deze wordt gebruikt om via de webbrowser toegang te krijgen tot het beheerpaneel.

- De MySQL-database die de configuratie voor pxLog (regels en logbestanden) bevat.

- De syslog server die syslog berichten van externe systemen ontvangt en schrijft hen aan een bestand.

Installatie

De applicatie pxLog gebruikt deze bibliotheken:

- jQuery (voor AJAX-ondersteuning)

- JavaServer Pages Standard Tag Library (JSTL) (Model View Controller (MVC) model, gegevens worden gescheiden van logica: JavaServer Page (JSP) code wordt gebruikt om alleen te renderen, geen HTML code in Java klassen)

- Log4j als een registratiesubsysteem

- MySQL-connector

- displaytag voor rendering/sorteren van tabellen

- PxGrid API door Cisco (momenteel versie alpha 147)

Al die bibliotheken zijn al in de lib directory van het project, dus er is geen noodzaak om nog meer Java ARchive (JAR) bestanden te downloaden.

Zo installeert u de toepassing:

- Pak de hele directory uit naar de Tomcat Webapp directory.

- Bewerk het WEB-INF/web.xml bestand. De enige vereiste wijziging is de serverip-variabele, die naar de ISE moet verwijzen. Ook de Java Certificate KeyStores (een voor vertrouwd en een voor identiteit) kan worden gegenereerd (in plaats van de standaard). Dit wordt gebruikt door de pxGrid API die de SSL-sessie (Secure Sockets Layer) gebruikt met zowel de client- als servercertificaten. Beide kanten van de communicatie moeten met het certificaat presenteren en moeten elkaar vertrouwen. Raadpleeg de sectie Protocolvereisten voor PxGrid voor meer informatie.

- Zorg ervoor dat de ISE-hostnaam correct is opgelost in pxLog (raadpleeg de record in de Domain Name Server (DNS) of /etc/hosts-vermelding). Raadpleeg de sectie Protocolvereisten voor PxGrid voor meer informatie.

- Configureer de MySQL database met het mysql/init.sql script. De referenties kunnen worden gewijzigd, maar moeten worden weergegeven in het WEB-INF/web.xml-bestand.

Snort

Dit artikel richt zich niet op een specifiek IPS, wat de reden is dat slechts een korte uitleg wordt gegeven.

Snort is ingesteld als inline met DAQ-ondersteuning. Traffic wordt omgeleid met iptables:

iptables -I FORWARD -j ACCEPT

iptables -I FORWARD -j NFQUEUE --queue-num 1

Vervolgens wordt het na inspectie geïnjecteerd en doorgestuurd volgens standaard iptable regels.

Er zijn een aantal aangepaste Snortregels geconfigureerd (het /etc/snort/rules/test.rules-bestand is opgenomen in de globale configuratie).

alert icmp any any -> any any (itype:8; dsize:666<>686; sid:100122)

alert icmp any any -> any any (itype:8; ttl: 6; sid:100124)

Snort verstuurt een syslog bericht wanneer de Time To Live (TTL) van het pakket gelijk is aan 6 of de grootte van de payload tussen 666 en 686 ligt. Het verkeer wordt niet geblokkeerd door Snort.

Ook moeten drempels worden vastgesteld om te voorkomen dat de waarschuwingen te vaak worden geactiveerd (/etc/snort/threshold.conf):

event_filter gen_id 1, sig_id 100122, type limit, track by_src, count 1, seconds 60

event_filter gen_id 1, sig_id 100124, type limit, track by_src, count 1, seconds 60

Vervolgens wijst de syslog server naar de pxLog machine (/etc/snort/snort.conf):

output alert_syslog: host=10.222.0.61:514, LOG_AUTH LOG_ALER

Voor sommige versies van Snort, zijn er bugs met betrekking tot de syslog configuratie, en dan de standaardinstellingen kunnen worden gebruikt dat punt aan de localhost en syslog-ng kan worden geconfigureerd om specifieke berichten door te sturen naar de pxLog host.

ISE

Configuratie

Personen en certificaten

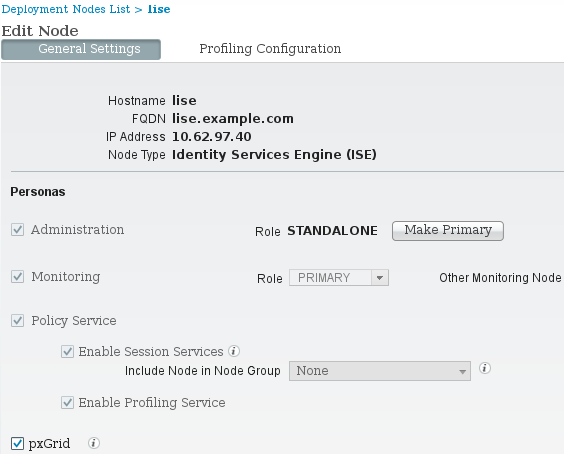

- Schakel de rol pxGrid in, die standaard op de ISE is uitgeschakeld, onder Beheer > Implementatie:

- Controleer of de certificaten worden gebruikt voor pxGrid onder Beheer > Certificaten > Systeemcertificaten:

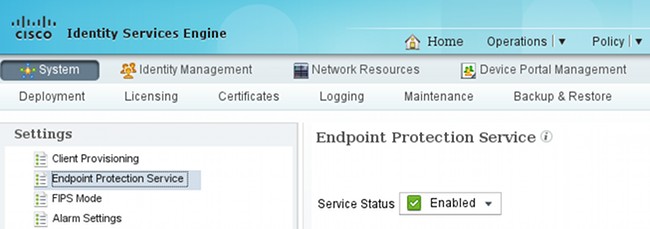

Endpoint Protection Service (EPS)

EPS moet zijn ingeschakeld (standaard uitgeschakeld) vanuit Beheer > Instellingen:

Hierdoor kunt u de quarantaine/unquarantaine-functie gebruiken.

Vergunningsregels

De eerste regel wordt alleen aangetroffen als het eindpunt in quarantaine wordt geplaatst. Dan wordt de beperkte toegang dynamisch afgedwongen door RADIUS CoA. De switch moet ook worden toegevoegd aan Netwerkapparaten met het juiste gedeelde geheim.

Problemen oplossen

De status pxGrid kan met de CLI worden geverifieerd:

lise/admin# show application status ise

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 6717

Database Server running 51 PROCESSES

Application Server running 9486

Profiler Database running 7804

AD Connector running 10058

M&T Session Database running 7718

M&T Log Collector running 9752

M&T Log Processor running 9712

Certificate Authority Service running 9663

pxGrid Infrastructure Service running 14979

pxGrid Publisher Subscriber Service running 15281

pxGrid Connection Manager running 15248

pxGrid Controller running 15089

Identity Mapping Service running 9962

Er zijn ook afzonderlijke debugs voor pxGrid (Beheer > Vastlegging > Debug Log Configuration > pxGrid). Debug-bestanden worden opgeslagen in de pxGrid-map. De belangrijkste gegevens zijn te vinden op de website pxgrid/pxgrid-jabberd.log en op de website pxgrid/pxgrid-controller.log.

Testen

Stap 1. Registratie voor PxGrid

De pxLog applicatie wordt automatisch geïmplementeerd wanneer Tomcat start.

- Om pxGrid te gebruiken, registreer twee gebruikers in de ISE (een met sessietoegang en een met quarantaine). Dit kan worden voltooid via Pxgrid Operations > Gebruikers registreren:

De registratie wordt automatisch gestart:

- In dit stadium is het noodzakelijk om geregistreerde gebruikers op de ISE goed te keuren (automatische goedkeuring is standaard uitgeschakeld):

Na de goedkeuring stelt pxLog de beheerder automatisch op de hoogte (via een AJAX-oproep):

ISE toont de status voor deze twee gebruikers als Online of Offline (niet meer in behandeling).

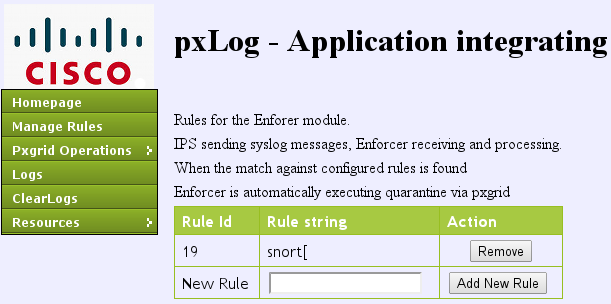

Stap 2. Configuratie van pxLog-regels

pxLog moet syslog berichten verwerken en acties uitvoeren op basis daarvan. Als u een nieuwe regel wilt toevoegen, selecteert u Regels beheren:

Nu zoekt de handhavingsmodule naar deze Regular Expression (RegExp) in het syslog bericht: "snort[". Indien gevonden, zoekt het alle IP-adressen en selecteert het de vorige. Dit komt overeen met de meeste beveiligingsoplossingen. Raadpleeg het gedeelte Syslog voor meer informatie. Dat IP-adres (aanvaller) wordt via pxGrid in quarantaine geplaatst. Er kan ook een korreliger regel worden gebruikt (bijvoorbeeld het handtekeningsnummer).

Stap 3. Eerste Dot1x-sessie

Het Microsoft Windows 7-station start een bekabelde dot1x-sessie. Cisco AnyConnect NAM is gebruikt als aanvrager. De Extensible Verification Protocol-Protected EAP (EAP-PEAP)-methode wordt geconfigureerd.

Het volledige profiel voor ISE Dot1x-toegang wordt geselecteerd. De switch downloadt de toegangslijst om volledige toegang te verlenen:

3750#show authentication sessions interface g0/17

Interface: GigabitEthernet0/17

MAC Address: 0050.b611.ed31

IP Address: 10.221.0.240

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-PERMIT_ALL-53fc9dbe

Session timeout: N/A

Idle timeout: N/A

Common Session ID: 0A01000C000037E6BAB267CF

Acct Session ID: 0x00003A70

Handle: 0xA100080E

Runnable methods list:

Method State

dot1x Authc Success

3750#show ip access-lists interface g0/17

permit ip any any

Stap 4. Microsoft Windows PC Verstuurt het pakket dat de alarmmelding activeert

Dit toont wat er gebeurt als u vanuit een Microsoft Windows-pakket met TTL = 7 verzendt:

c:\> ping 10.222.0.61 -i 7 -n 1

Die waarde wordt verlaagd op Snort in de Forwarding-keten en er wordt een alarmmelding weergegeven. Dientengevolge, wordt een syslogbericht naar pxLog verzonden:

Sep 6 22:10:31 snort snort[6310]: [1:100124:0] ALERT {ICMP} 10.221.0.240 ->

10.222.0.61

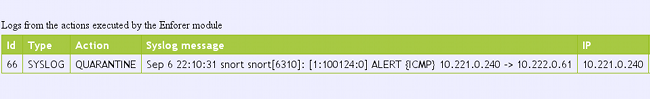

Stap 5. pxLog

De pxLog ontvangt het syslog bericht, verwerkt het, en vraagt om dat IP adres in quarantaine te plaatsen. Dit kan worden bevestigd als u de logbestanden controleert:

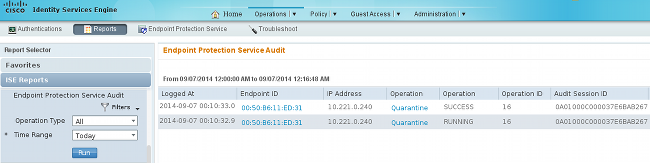

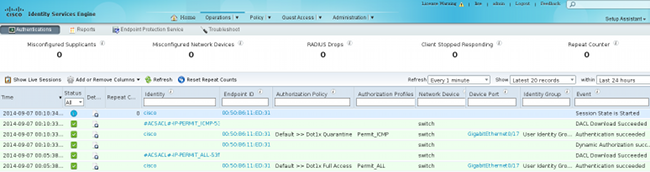

Stap 6. ISE-quarantaine

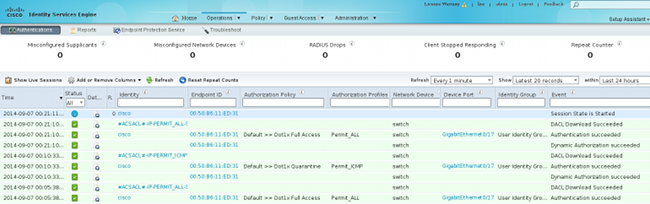

De ISE meldt dat het IP-adres in quarantaine is geplaatst:

Als gevolg daarvan herziet het het vergunningsbeleid, kiest quarantaine, en verzendt RADIUS CoA om de vergunningsstatus op de switch voor dat specifieke eindpunt bij te werken.

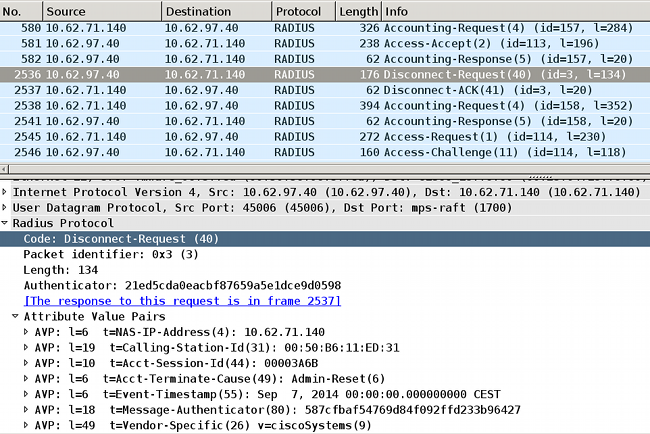

Dat is het bericht van de CoA dat de aanvrager dwingt om een nieuwe sessie te starten en beperkte toegang te krijgen (Permit_ICMP):

Het resultaat kan op de switch worden bevestigd (beperkte toegang voor het eindpunt):

3750#show authentication sessions interface g0/17

Interface: GigabitEthernet0/17

MAC Address: 0050.b611.ed31

IP Address: 10.221.0.240

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-PERMIT_ICMP-53fc9dc5

Session timeout: N/A

Idle timeout: N/A

Common Session ID: 0A01000C000037E7BAB7D68C

Acct Session ID: 0x00003A71

Handle: 0xE000080F

Runnable methods list:

Method State

dot1x Authc Success

3750#show ip access-lists interface g0/17

permit icmp any any

Stap 7. pxLog unquarantaine

In dit stadium besluit de beheerder om dat eindpunt te verwijderen:

De zelfde verrichting kan direct van ISE worden uitgevoerd:

Stap 8. ISE Unquaranantine

De ISE herziet de regels en werkt de autorisatiestatus van de switch bij (volledige netwerktoegang wordt verleend):

Het rapport bevestigt:

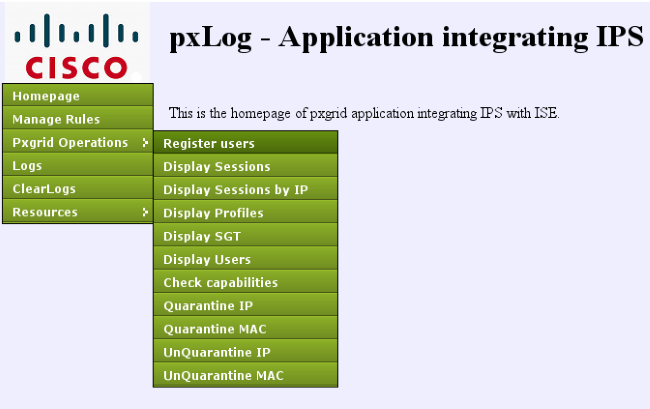

PXLog-functionaliteit

De pxLog applicatie is geschreven om de functionaliteit van de pxGrid API aan te tonen. Hiermee kunt u:

- Registreer een sessie en EPS-gebruikers op de ISE

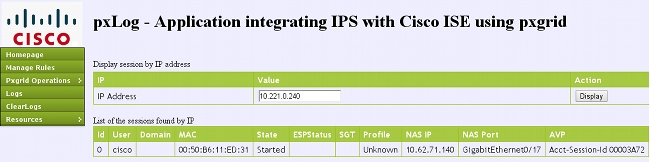

- Download informatie over alle sessies actief op de ISE

- Download informatie over een specifieke actieve sessie op de ISE (op IP-adres)

- Download informatie over een specifieke actieve gebruiker op de ISE (door gebruikersnaam)

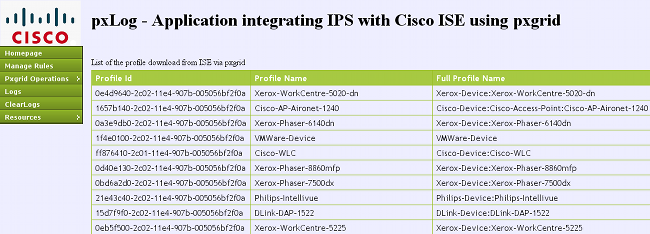

- Geef de informatie weer over alle profielen (profiler)

- Geef de informatie weer over de TrustSec Security Group Tags (SGT's) die op de ISE zijn gedefinieerd

- Controleer de versie (mogelijkheden van pxGrid)

- Quarantaine op basis van het IP- of MAC-adres

- Unquarantine op basis van IP- of MAC-adres

In de toekomst is meer functionaliteit gepland.

Hier zijn een paar voorbeelden van screenshots van pxLog:

PXGrid-protocolvereisten

Groepen

De client (gebruiker) kan tegelijkertijd lid zijn van één groep. De twee meest gebruikte groepen zijn:

- Sessie - Gebruikt om informatie over sessies/profielen/SGT’s te bekijken/downloaden

- EPS - Gebruikt om quarantaine uit te voeren

Certificaten en Java KeyStore

Zoals eerder vermeld, moeten zowel client-toepassingen, pxLog en pxGrid controller (ISE), certificaten geconfigureerd hebben om te communiceren. De pxLog toepassing houdt die in de Java KeyStore bestanden:

- store/client.jks - Omvat de klant en de certificaten van de Certificaatautoriteit (CA)

- store/root.jks - Omvat de ketting van ISE: De identiteit van het Knooppunt van de Controle en van het Oplossen van Problemen (MnT) en het certificaat van CA

Bestanden worden beveiligd met een wachtwoord (standaard: cisco123). De locatie en wachtwoorden van het bestand kunnen worden gewijzigd in WEB-INF/web.xml.

Hier zijn de stappen om een nieuwe Java KeyStore te genereren:

- Om een root (vertrouwde) keystore te maken, importeert u het CA-certificaat (cert-ca.der moet in DER-formaat zijn):

pxgrid store # keytool -import -alias ca -keystore root.jks -file cert-ca.der

- Wanneer u een nieuwe keystore maakt, kies dan een wachtwoord dat later wordt gebruikt om toegang te krijgen tot de keystore.

- Importeer het MnT-identiteitsbewijs in het hoofdkantoor (cert-mnt.der is het identiteitsbewijs van ISE en moet in DER-formaat zijn):

pxgrid store # keytool -import -alias mnt -keystore root.jks -file cert-mnt.der

- Voer het CA-certificaat in om het client keystore te maken:

pxgrid store # keytool -import -alias ca -keystore client.jks -file cert-ca.der

- Maak een privé-sleutel in de client keystore:

pxgrid store # keytool -genkey -alias clientcert -keyalg RSA -keystore client.jks -

keysize 2048 - Genereert een certificaatondertekeningsaanvraag (CSR) in het clienttoetsenbord:

pxgrid store # keytool -certreq -alias clientcert -keystore client.jks -

file cert-client.csr - Onderteken cert-client.csr en voer het ondertekende clientcertificaat in:

pxgrid store # keytool -import -alias clientcert -keystore client.jks -file cert-

client.der - Controleer of beide keystores de juiste certificaten bevatten:

pxgrid store # keytool -list -v -keystore client.jks

pxgrid store # keytool -list -v -keystore root.jksWaarschuwing: wanneer het ISE 1.3-knooppunt wordt bijgewerkt, is er een optie om het identiteitscertificaat te behouden, maar CA-ondertekening is verwijderd. Als gevolg hiervan gebruikt de geüpgradede ISE een nieuw certificaat, maar voegt nooit het CA-certificaat toe aan het SSL/ServerHello-bericht. Dit leidt tot het falen op de client die verwacht (volgens RFC) een volledige keten te zien.

Hostnaam

De pxGrid API voor verschillende functies (zoals sessiedownload) voert aanvullende validatie uit. De client neemt contact op met de ISE en ontvangt de ISE hostname, die wordt gedefinieerd door de hostname-opdracht in de CLI. Vervolgens probeert de client DNS-resolutie uit te voeren voor die hostnaam en probeert gegevens te contacteren en te halen van dat IP-adres. Als de DNS-resolutie voor de ISE-hostnaam mislukt, probeert de client geen gegevens te verkrijgen.

Waarschuwing: Merk op dat alleen de hostnaam wordt gebruikt voor deze resolutie, die in dit scenario wordt vermeld, niet de volledig gekwalificeerde domeinnaam (FQDN), die lise.example.com in dit scenario is.

Opmerking voor ontwikkelaars

Cisco publiceert en ondersteunt de PxGrid API. Er is één pakket met deze naam:

pxgrid-sdk-1.0.0-167

Daarin bevinden zich:

- pxGrid JAR-bestanden met klassen, die eenvoudig kunnen worden gedecodeerd naar Java-bestanden om de code te controleren

- Voorbeeld van Java KeyStores met certificaten

- Voorbeeldscripts die gebruik maken van voorbeeld Java-klassen die pxGrid gebruiken

Syslog

Hier is de lijst van veiligheidsoplossingen die syslog berichten met het aanvaller IP adres verzenden. Deze kunnen eenvoudig worden geïntegreerd met pxLog zolang u de juiste RegExp regel in de configuratie gebruikt.

Snort

Snort verstuurt syslog-waarschuwingen in deze indeling:

host[id] [sig_gen, sig_id, sig_sub] [action] [msg] [proto] [src] [dst]

Hierna volgt een voorbeeld:

snort[6310]: [1:100124:0] ALERT {ICMP} 10.221.0.240 -> 10.222.0.61

Het IP-adres van de aanvaller is altijd het tweede adres voor het laatste adres (bestemming). Het is eenvoudig om een granulaire RegExp voor een specifieke handtekening te bouwen en het aanvaller IP adres te halen. Hier is een voorbeeld RegExp voor de 100124 en het bericht Internet Control Message Protocol (ICMP):

snort[\.*:100124:.*ICMP.*

Cisco adaptieve security applicatie (ASA) inspectie

Wanneer de ASA is geconfigureerd voor HTTP-inspectie (bijvoorbeeld), ziet het bijbehorende syslogbericht er zo uit:

Mar 12 2014 14:36:20: %ASA-5-415006: HTTP - matched Class 23:

MS13-025_class in policy-map MS_Mar_2013_policy, URI matched -

Dropping connection from inside:192.168.60.88/2135 to

outside:192.0.2.63/80

Opnieuw zou een korrelige RegExp kunnen worden gebruikt om die berichten te filteren en het aanvaller IP-adres te halen, de tweede vóór de laatste.

Cisco Sourcefire-inbraakpreventiesystemen van de volgende generatie (NGIPS)

Hier is een voorbeeldbericht dat door de Sourcefire-sensor wordt verstuurd:

Jan 28 19:46:19 IDS01 SFIMS: [CA IDS][Policy1][119:15:1] http_inspect: OVERSIZE

REQUEST-URI DIRECTORY [Classification: Potentially Bad Traffic] [Priority: 2]

{TCP} 10.12.253.47:55504 -> 10.15.224.60:80

Dus nogmaals, het is eenvoudig om het aanvaller IP-adres te halen omdat dezelfde logica van toepassing is. Ook de naam van het beleid en de handtekening worden verstrekt, zodat kan de pxLog regel korrelig zijn.

Juniper NetScreen

Hier is een voorbeeldbericht dat is verzonden door de oudere Juniper Inbraakdetectie en -preventie (IDP):

dayId="20061012" recordId="0" timeRecv="2006/10/12

21:52:21" timeGen="2006/10/12 21:52:21" domain="" devDomVer2="0"

device_ip="10.209.83.4" cat="Predefined" attack="TROJAN:SUBSEVEN:SCAN"

srcZn="NULL" srcIntf="NULL" srcAddr="192.168.170.20" srcPort="63396"

natSrcAddr="NULL" natSrcPort="0" dstZn="NULL" dstIntf="NULL"

dstAddr="192.168.170.10" dstPort="27374" natDstAddr="NULL" natDstPort="0"

protocol="TCP" ruleDomain="" ruleVer="5" policy="Policy2" rulebase="IDS"

ruleNo="4" action="NONE" severity="LOW" alert="no" elaspedTime="0" inbytes="0"

outbytes="0" totBytes="0" inPak="0" outPak="0" totPak="0" repCount="0"

packetData="no" varEnum="31" misc="<017>'interface=eth2" user="NULL"

app="NULL" uri="NULL"

Het IP-adres van de aanvaller kan op dezelfde manier worden afgeleid.

Juniper JunOS

JunOS is vergelijkbaar:

Jul 16 10:09:39 JuniperJunOS: asp[8265]:

ASP_IDS_TCP_SYN_ATTACK: asp 3: proto 6 (TCP),

ge-0/0/1.0 10.60.0.123:2280 -> 192.168.1.12:80, TCP

SYN flood attack

Linux-iptabellen

Hier zijn een paar voorbeelden van Linux-tabellen.

Jun 15 23:37:33 netfilter kernel: Inbound IN=lo OUT=

MAC=00:13:d3:38:b6:e4:00:01:5c:22:9b:c2:08:00 src=10.0.0.1 DST=10.0.0.100 LEN=60

TOS=0x10 PREC=0x00 TTL=64 ID=47312 DF PROTO=TCP SPT=40945 DPT=3003 WINDOW=32767

RES=0x00 SYN URGP=0

U kunt syslog informatie voor om het even welk type van pakket met de geavanceerde functionaliteit verzenden die door de instelbare modules zoals verbinding het volgen, xtables, rpfilters, patroonaanpassing, etc. wordt verstrekt.

FreeBSD IPFirewall (IPFW)

Hier is een voorbeeldbericht voor het blokkeren van IPFW-fragmenten:

Sep 7 15:03:14 delta ipfw: 11400 Deny UDP 10.61.216.50 10.81.199.2 in via fxp0

(frag 52639:519@1480)

VPN-gereedheid en CoA-verwerking

De ISE is in staat om het type sessies te herkennen in termen van de afhandeling van de CoA.

- Voor een bekabelde 802.1x/MAC-verificatie-omleiding (MAB) stuurt de ISE de CoA opnieuw-verificatie, wat een tweede verificatie in gang zet.

- Voor een draadloze 802.1x/MAB verstuurt de ISE de CoA-beëindiging, waardoor een tweede verificatie wordt geactiveerd.

- Voor een ASA VPN verstuurt de ISE een CoA met een nieuwe DACL (geen tweede verificatie).

De EPS-module is eenvoudig. Wanneer het een quarantaine uitvoert, stuurt het altijd een CoA eindigingspakket. Voor bekabelde/draadloze sessies is het geen probleem (alle 802.1x-applicaties kunnen op een transparante manier een tweede EAP-sessie starten). Maar wanneer de ASA de CoA ontvangt, wordt de VPN-sessie beëindigd en wordt de eindgebruiker met dit gepresenteerd:

Er zijn twee mogelijke oplossingen om AnyConnect VPN automatisch opnieuw aan te sluiten (geconfigureerd in het XML-profiel):

- Autorconnect, die alleen werkt wanneer u de verbinding met de VPN-gateway verliest, niet voor administratieve beëindiging

- Altijd ingeschakeld, dat werkt en AnyConnect dwingt om de sessie automatisch opnieuw te starten

Zelfs wanneer de nieuwe sessie is ingesteld, kiest de ASA de nieuwe audit-sessie-id. Vanuit het ISE-gezichtspunt is dit een nieuwe sessie en is er geen kans om de quarantaineregel te ontmoeten. Ook voor VPN’s is het niet mogelijk om het MAC-adres van het eindpunt als identiteit te gebruiken, in tegenstelling tot bekabelde/draadloze dot1x.

De oplossing is om de EPS te dwingen zich te gedragen als de ISE en het juiste type CoA te sturen op basis van de sessie. Deze functionaliteit wordt geïntroduceerd in ISE versie 1.3.1.

PxGrid-partners en -oplossingen

Hier is een lijst van pxGrid-partners en -oplossingen:

- LogRhythm (Security Information and Event Management (SIEM)) - Ondersteunt de Representational State Transfer (REST) API

- Splunk (SIEM) - ondersteunt de REST API

- HP Arcsight (SIEM) - Ondersteunt de REST API

- Sentinel NetIQ (SIEM) - Plannen om pxGrid te ondersteunen

- Lancope StealthWatch (SIEM) - Plannen om pxGrid te ondersteunen

- Cisco Sourcefire - plannen voor ondersteuning van PxGrid 1HCY15

- Cisco Web Security Applicatie (WSA) - Plannen om PxGrid te ondersteunen in april 2014

Hier zijn andere partners en oplossingen:

- Schakel (kwetsbaarheidsbeoordeling)

- Emulex (pakketvastlegging en forensisch onderzoek)

- Bayshore Networks (Data Loss Prevention (DLP) en Internet of Things (IoT)-beleid)

- Ping Identity (Identity and Access Management (IAM)/Single Sign On (SSO)

- Qradar (SIEM)

- Logica (SIEM)

- Symantec (SIEM mobiel apparaatbeheer (MDM))

Raadpleeg de Marketplace Solutions Catalog voor de volledige lijst met beveiligingsoplossingen.

ISE API's: REST vs EREST vs pxGrid

Er zijn drie soorten API beschikbaar op ISE versie 1.3.

Hier is een vergelijking:

| RUST | Externe RUSTvol | PXGrid | |

|---|---|---|---|

| Clientverificatie | gebruikersnaam + wachtwoord (basis HTTP-autorisatie) |

gebruikersnaam + wachtwoord (basis HTTP-autorisatie) |

akte |

| Scheiding van rechten | nee |

beperkt (ERS-beheerder) |

ja (Groepen) |

| Toegang | Mnt | Mnt | Mnt |

| Vervoer | TCP/443 (HTTPS) | TCP/9060 (HTTPS) | TCP/5222 (XMPP) |

| HTTP-methode | KRIJGEN | GET/POST/PUT | GET/POST |

| Standaard ingeschakeld | ja | nee | nee |

| Aantal concrete acties | weinig | vele | weinig |

| CoA-einde | ondersteund | nee | ondersteund |

| CoA opnieuw authenticeren | ondersteund | nee | ondersteund * |

| Gebruikersbewerkingen | nee | ja | nee |

| Endpoint bewerkingen | nee | ja | nee |

| Endpoint Identity Group Operations | nee | ja | nee |

| Quarantaine (IP, MAC) | nee | nee | ja |

| Quarantaine uitschakelen (IP, MAC) | nee | nee | ja |

| PortBounce/afsluiten | nee | nee | ja |

| Gastgebruikersbewerkingen | nee | ja | nee |

| Bediening van het gastportaal | nee | ja | nee |

| Bewerkingen van netwerkapparaten | nee | ja | nee |

| Bewerkingen van netwerkapparaatgroepen | nee | ja | nee |

* Quarantine maakt gebruik van Unified CoA ondersteuning van ISE versie 1.3.1.

Downloads

pxLog kan worden gedownload van Sourceforge .

De Software Development Kit (SDK) is al inbegrepen. Neem voor de nieuwste SDK- en API-documentatie voor PxGrid contact op met uw partner of het Cisco-accountteam.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

23-Dec-2014 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal GarcarzCisco TAC Engineer.

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback