ISE-configuratievoorbeeld met statische omleiding voor geïsoleerde gastennetwerken

Inhoud

Inleiding

Dit document beschrijft hoe u de Cisco Identity Services Engine (ISE) kunt configureren met statische omleiding voor geïsoleerde gastennetwerken om de redundantie te behouden. Het beschrijft ook hoe te om de beleidsknooppunt te vormen zodat de cliënten niet met een onverifieerbare certificaatwaarschuwing worden veroorzaakt.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco ISE Central Web Verification (CWA) en alle bijbehorende componenten

- Browser verificatie van de geldigheid van het certificaat

- Cisco ISE-software Versie 1.2.0.899 of hoger

- Cisco draadloze LAN-controller (WLC) versie 7.2.10.0 of hoger (versie 7.4.10.0 of hoger heeft de voorkeur)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE-software Versie 1.2.0.899

- Cisco Virtual WLC (vWLC) versie 7.4.110.0

- Cisco adaptieve security applicatie (ASA)) versie 8.2.5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

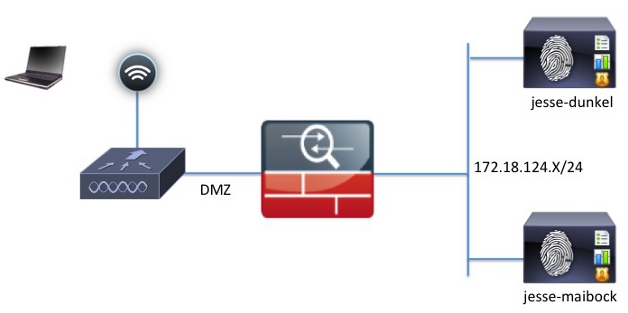

In veel Bring Your Own Device (BYOD) omgevingen is het gastennetwerk volledig geïsoleerd van het interne netwerk in een de-Militarised Zone (DMZ). Vaak biedt de DHCP in de gast-DMZ openbare DNS-servers (Domain Name System) aan de gastgebruikers omdat de enige dienst die wordt aangeboden is internettoegang.

Dit maakt gastomleiding op de ISE moeilijk voorafgaand aan versie 1.2 omdat de ISE clients omleidt naar de Fully Qualified Domain Name (FQDN) voor webverificatie. Met ISE-versies 1.2 en hoger kunnen beheerders gastgebruikers echter doorsturen naar een statisch IP-adres of hostnaam.

Configureren

Netwerkdiagram

Dit is een logisch diagram.

Configuratie

De configuratie op de WLC blijft onveranderd ten opzichte van een normale CWA configuratie. De SSID is zo geconfigureerd dat MAC-filtering met RADIUS-verificatie mogelijk is en de RADIUS-accounting naar twee of meer ISE-beleidsknooppunten.

Dit document richt zich op de ISE-configuratie.

De CWA-stroom begint wanneer de WLC een RADIUS MAC-verificatie-omzeiling (MAB) verstuurt naar de ISE. De ISE reageert met een doorverwijzing URL naar de controller om HTTP-verkeer naar de ISE te leiden. Het is belangrijk dat het RADIUS- en HTTP-verkeer naar hetzelfde Policy Services Node (PSN) gaat omdat de sessie op één PSN wordt onderhouden. Dit wordt normaal uitgevoerd met één regel, en de PSN voegt zijn eigen hostname in de CWA URL in. Met een statische omleiding moet u echter voor elke PSN een regel maken om er zeker van te zijn dat de RADIUS en HTTP verkeer naar hetzelfde PSN worden verzonden.

Voltooi de volgende stappen om de ISE te configureren:

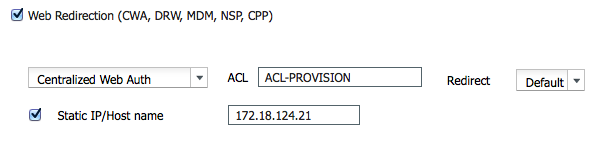

- Stel twee regels in om de client naar het PSN IP-adres te leiden. Navigeer naar Beleid > Beleidselementen > Resultaten > Vergunning > Vergunningsprofielen.

Deze afbeeldingen tonen de informatie voor profielnaam DunkelGuestWireless:

Deze afbeeldingen tonen de informatie voor de profielnaam MaibockGuestWireless:

- Configureer het autorisatiebeleid zodat dit overeenkomt met het kenmerk Netwerktoegang:ISE-hostnaam en geef het juiste autorisatieprofiel op:

Nu de client wordt omgeleid naar een IP-adres, ontvangen gebruikers certificaatwaarschuwingen omdat de URL niet overeenkomt met de informatie in het certificaat. De FQDN in het certificaat is bijvoorbeeld jesse-dunkel.rtpaaa.local, maar de URL is 172.18.124.20. Hier is een voorbeeldcertificaat dat de browser toestaat om het certificaat met het IP-adres te valideren:

Met behulp van Subjecteer Alternative Name (SAN) vermeldingen, kan de browser de URL met het IP-adres 172.18.124.20 valideren. Er moeten drie SAN-vermeldingen worden gemaakt om de verschillende onverenigbaarheden van de client aan te pakken. - Maak een SAN-vermelding voor de DNS-naam en zorg ervoor dat deze overeenkomt met de CN=-vermelding in het veld Onderwerp.

- Maak twee vermeldingen om clients in staat te stellen het IP-adres te valideren; dit geldt voor zowel de DNS-naam van het IP-adres als het IP-adres dat in het IP-adreskenmerk wordt weergegeven. Sommige clients verwijzen alleen naar de DNS-naam. Anderen accepteren geen IP-adres in het attribuut DNS Name, maar verwijzen in plaats daarvan naar het attribuut IP Address.

Verifiëren

Voltooi deze stappen om te bevestigen dat uw configuratie correct werkt:

- Om te verifiëren dat beide regels functioneel zijn, stelt u handmatig de volgorde in van de ISE-PSN’s die op het WLAN zijn geconfigureerd:

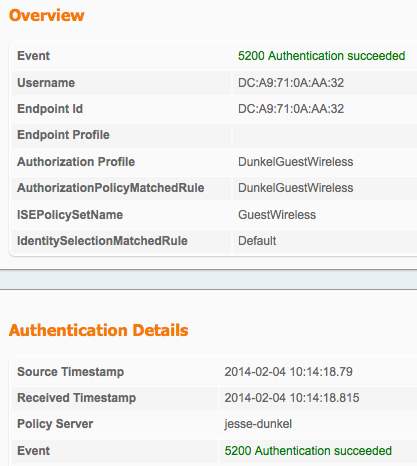

- Log in op de gast-SSID, navigeer naar Bediening > Verificaties in de ISE en controleer of de juiste autorisatieregels zijn getroffen:

De eerste MAB-authenticatie wordt gegeven aan het DunkelGuestWireless autorisatieprofiel. Dit is de regel die specifiek omleidt naar jesse-dunkel, dat is het eerste ISE-knooppunt. Nadat de gebruiker guest01 inlogt, wordt de juiste definitieve toestemming van GuestPermit gegeven. - Om de verificatiesessies van de WLC te wissen, koppelt u het clientapparaat los van het draadloze netwerk, navigeert u naar Monitor > Clients op de WLC en verwijdert u de sessie uit de uitvoer. De WLC houdt de inactieve sessie standaard vijf minuten, dus om een geldige test uit te voeren, moet je opnieuw beginnen.

- Keer de volgorde van de ISE-PSN’s onder de gast WLAN-configuratie om:

- Log in op de gast-SSID, navigeer naar Bediening > Verificaties in de ISE en controleer of de juiste autorisatieregels zijn getroffen:

Bij de tweede poging wordt het MaibockGuestWireless-autorisatieprofiel correct ingedrukt voor de eerste MAB-verificatie. Gelijkaardig aan de eerste poging tot jesse-dunkel (Stap 2), de authentificatie aan jesse-maibock raakt correct de GuestPermit voor de definitieve vergunning. Omdat er geen PSN-specifieke informatie in het GuestPermit-autorisatieprofiel staat, kan één regel worden gebruikt voor de verificatie van elke PSN.

Problemen oplossen

Het venster Verificatiedetails is een krachtige weergave die elke stap van het verificatie-/autorisatieproces weergeeft. Om toegang te krijgen, navigeer je naar Operations > Authentications en klik je op het vergrootglaspictogram onder de kolom Details. Gebruik dit venster om te verifiëren dat de voorwaarden van de authenticatie/autorisatieregel correct worden geconfigureerd.

In dit geval is het veld Policy Server het primaire aandachtsgebied. Dit veld bevat de hostnaam van de ISE-PSN waarmee de verificatie wordt uitgevoerd:

Vergelijk het item Policy Server met de regelvoorwaarde en controleer of de twee overeenkomende items (deze waarde is hoofdlettergevoelig):

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

23-Apr-2014 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback