Inleiding

Dit document beschrijft hoe u de Cisco Identity Service Engine 3.3 pxGrid Direct-connector met externe REST API’s moet configureren om endpointgegevens te verkrijgen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco ISE-lijnkaart 3.3

- REST API

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE-lijnkaart 3.3

- REST API-server die JSON-gegevens voor endpointkenmerken heeft geleverd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco PxGrid Direct helpt de endpoints sneller te evalueren en te autoriseren door u in staat te stellen verbinding te maken met externe REST API's die JSON-gegevens voor endpointkenmerken leveren en deze gegevens in de Cisco ISE-database ophalen. Deze eigenschap elimineert de behoefte om voor de gegevens van endpointattributen te vragen telkens als een eindpunt moet worden gemachtigd. U kunt de verkregen gegevens vervolgens gebruiken in het autorisatiebeleid.

pxGrid Direct helpt bij het verzamelen van gegevens op basis van de kenmerken die u in uw pxGrid Direct-configuraties specificeert. Twee verplichte velden, Unieke Identificator en Correlatie Identificator, worden gebruikt om relevante gegevens te verkrijgen. Als een connector geen waarden bevat voor een van deze velden, kan het ophalen en opslaan van gegevens via een connector onjuist zijn.

PxGrid Direct-connectors configureren

Stap 1. Voeg een nieuwe PxGrid Direct-connector toe

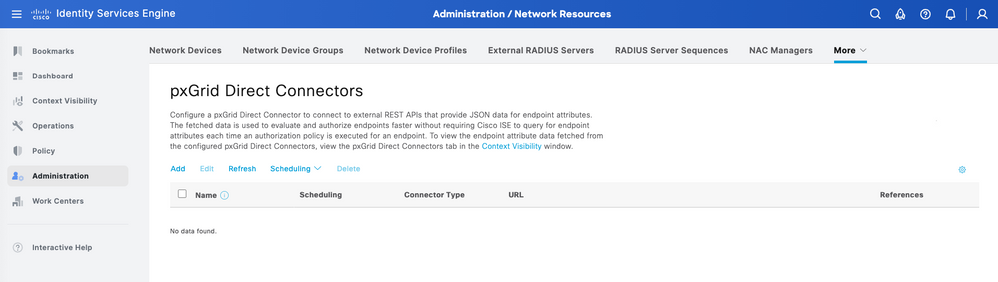

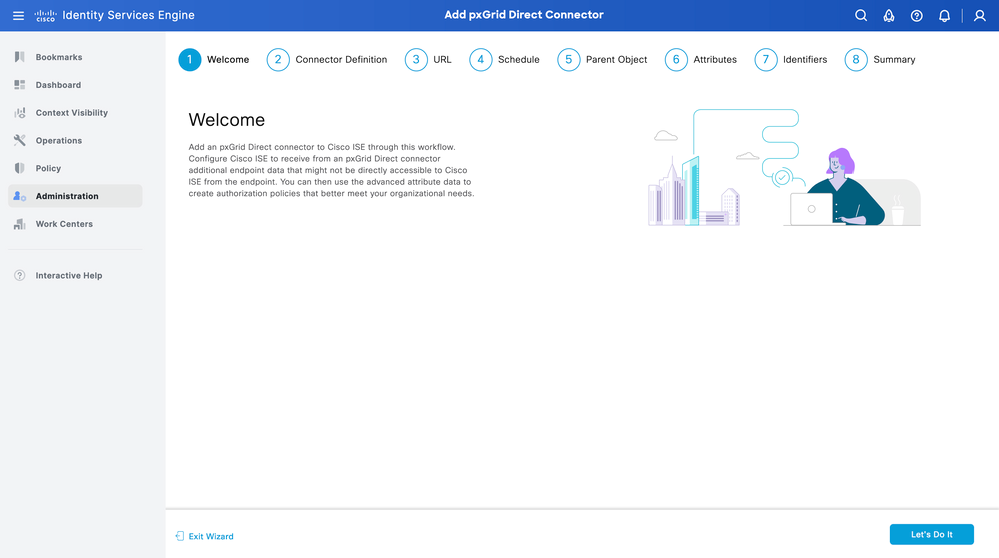

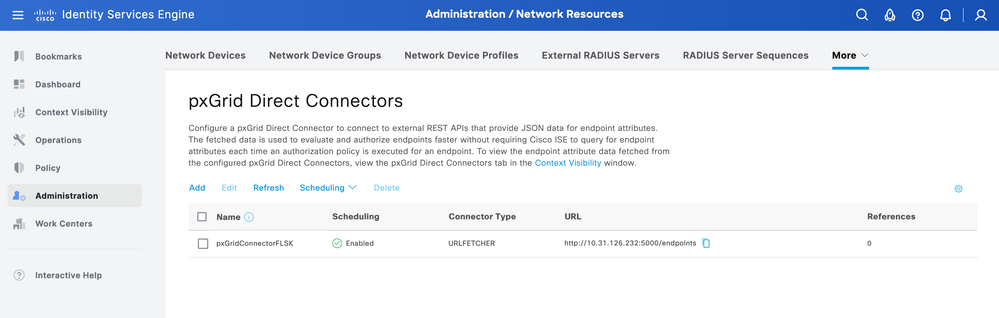

Om de PxGrid Direct Connector te configureren, gaat u van ISE naar Administration > Network Resources > PxGrid Direct Connectors. Klik op Add (Toevoegen).

Wanneer de welkomstpagina voor de PxGrid Direct Connect Wizard is geopend, klikt u op

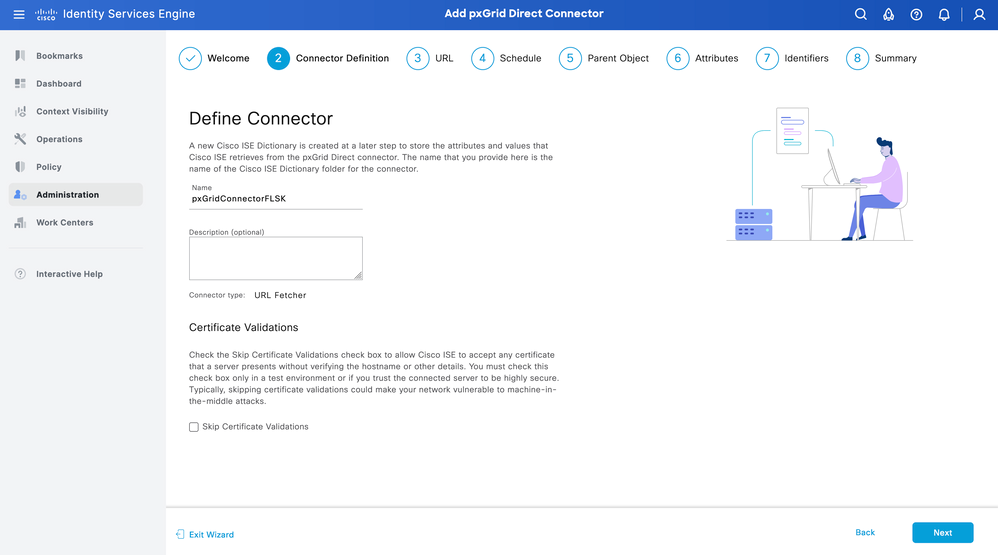

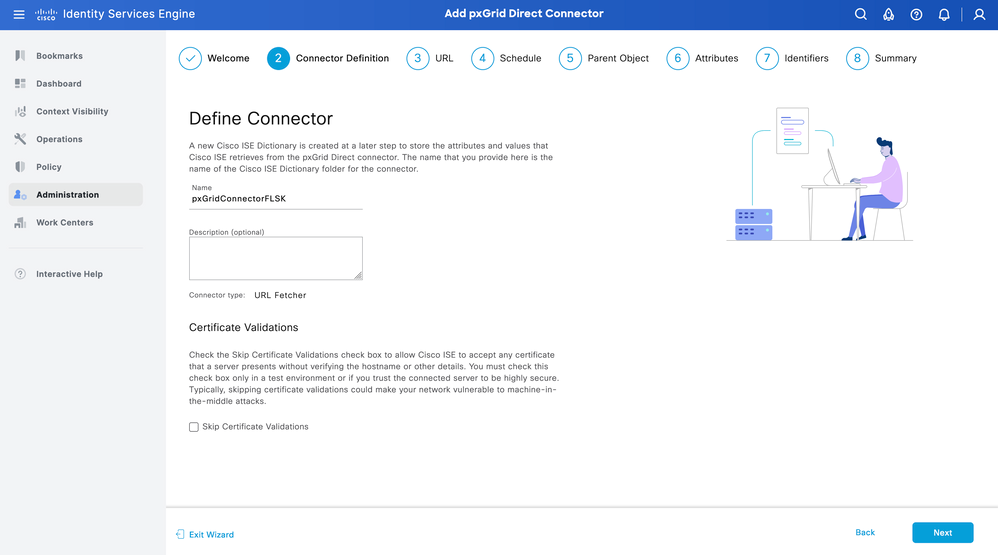

Stap 2. De PxGrid Direct-connector definiëren

Geef een naam aan de -aansluiting en indien nodig een beschrijving. Klik op Next (Volgende).

Waarschuwing: vink het aanvinkvakje Skip Certificate Validations aan om Cisco ISE toe te staan elk certificaat te accepteren dat een server voorstelt zonder de hostnaam of andere gegevens te verifiëren. U moet dit aanvinkvakje alleen aanvinken in een testomgeving of als u erop vertrouwt dat de verbonden server zeer veilig is. Meestal kan het overslaan van certificaatvalidaties uw netwerk kwetsbaar maken voor machine-in-the-middle aanvallen.

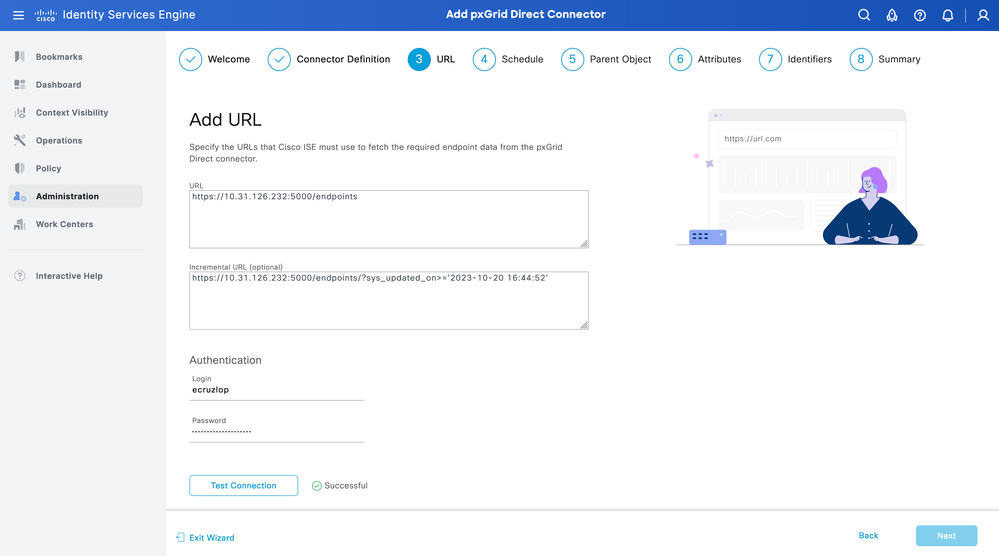

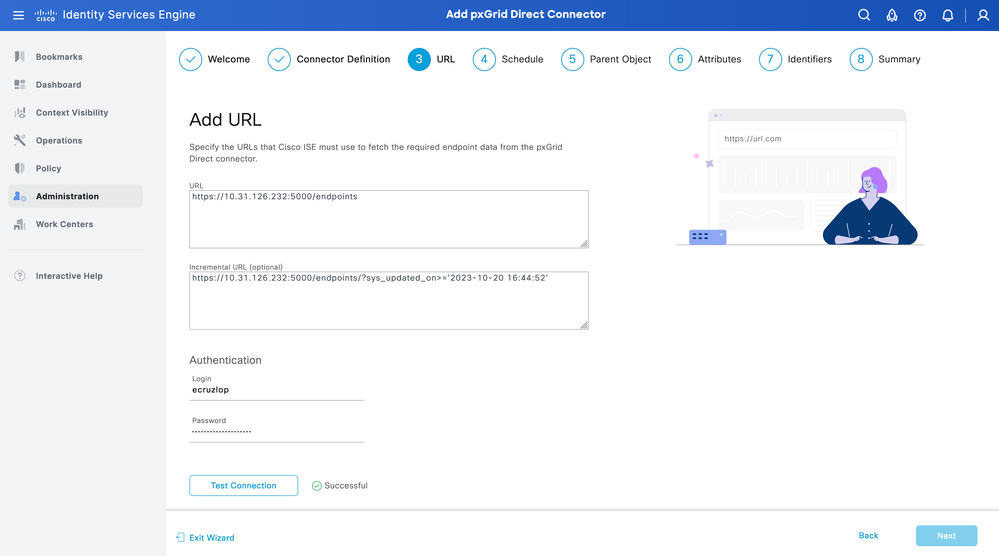

Stap 3. URL

- Typ de URL van de externe REST API die JSON-gegevens voor endpointkenmerken verstrekt.

- Voer onder Verificatie de gebruikersnaam en het wachtwoord in van de externe REST API-server.

- Selecteer Verbinding testen, wacht op het succesvolle bericht en klik vervolgens op Volgende.

Tip: De incrementele URL is optioneel voor de configuratie. In het geval dat Externe REST API Aanvragen heeft, kunnen deze worden gebruikt om de laatste informatie te krijgen door te filteren met het specifieke argument in plaats van alle gegevens op te vragen. Zorg ervoor dat de documentatie van de externe REST API-server het Argument voor aanvragen bevat.

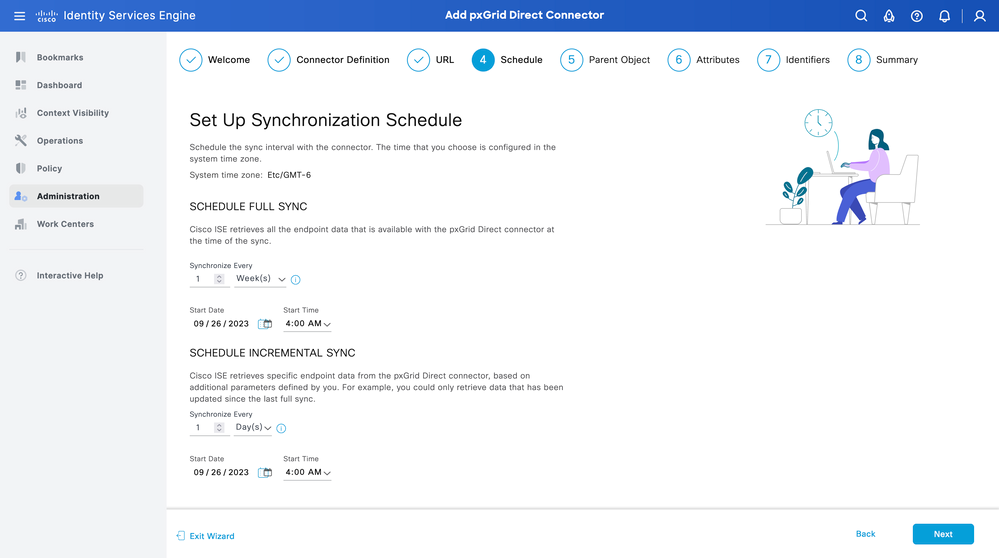

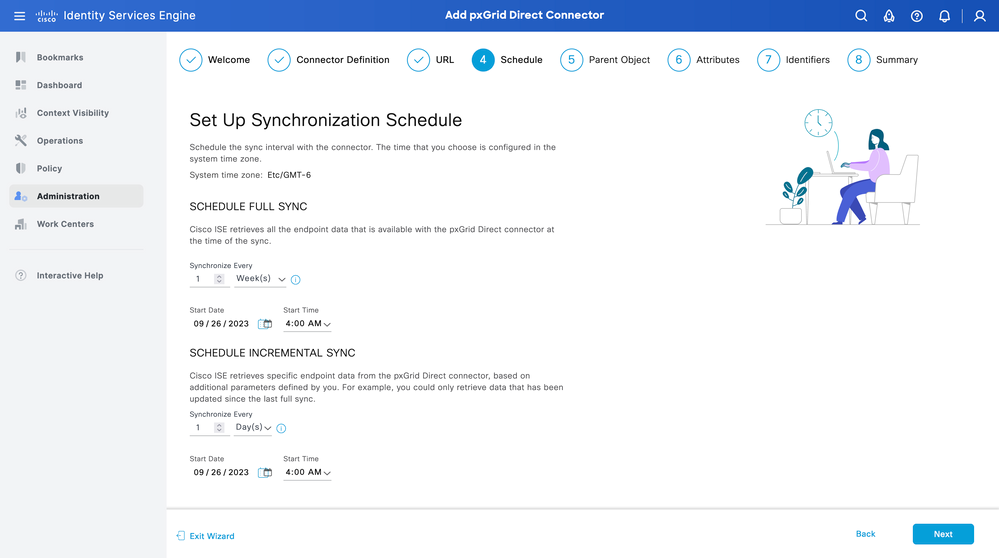

Stap 4. Schema

Selecteer het schema voor een VOLLEDIGE SYNC.

- Standaardwaarde - 1 week

- Minimumwaarde - 12 uur

- Maximumwaarde - 1 maand

Selecteer de planning voor STAPSGEWIJZE SYNC. Deze optie verschijnt alleen als deze in Stap 3 is geconfigureerd.

- Standaardwaarde - 1 dag

- Minimumwaarde - 1 uur

- Maximumwaarde - 1 week

Klik op Next (Volgende).

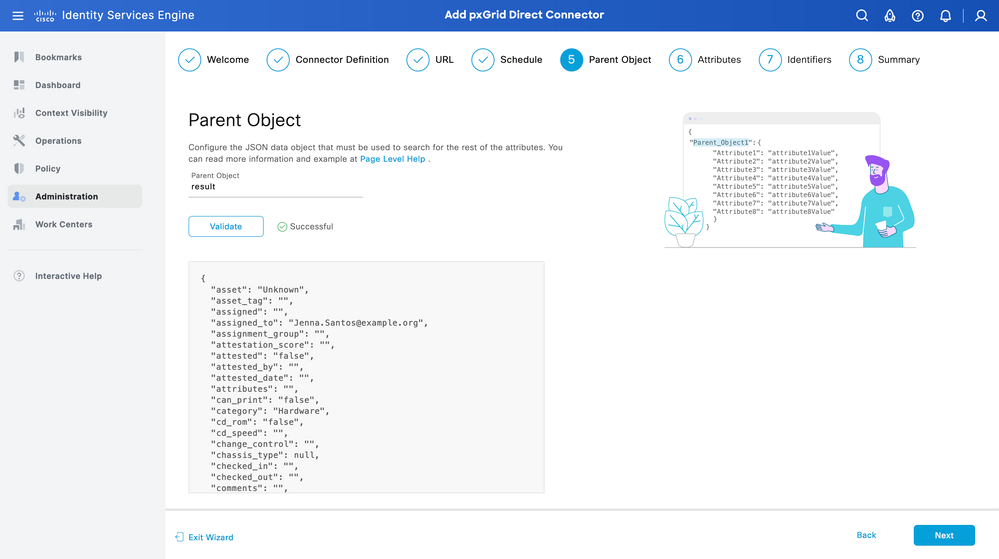

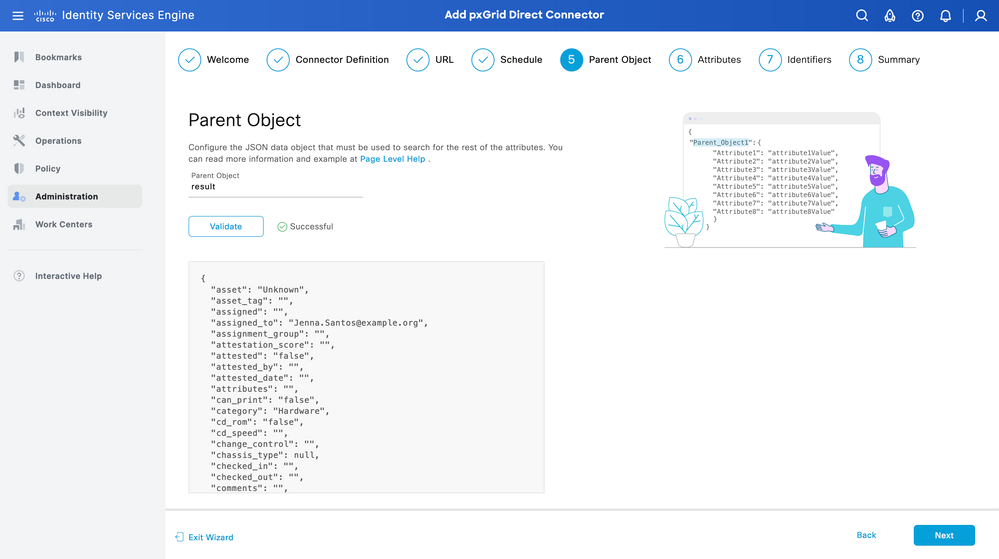

Stap 5. Ouderobject

U moet de JSON-toets typen om naar kenmerken te zoeken.

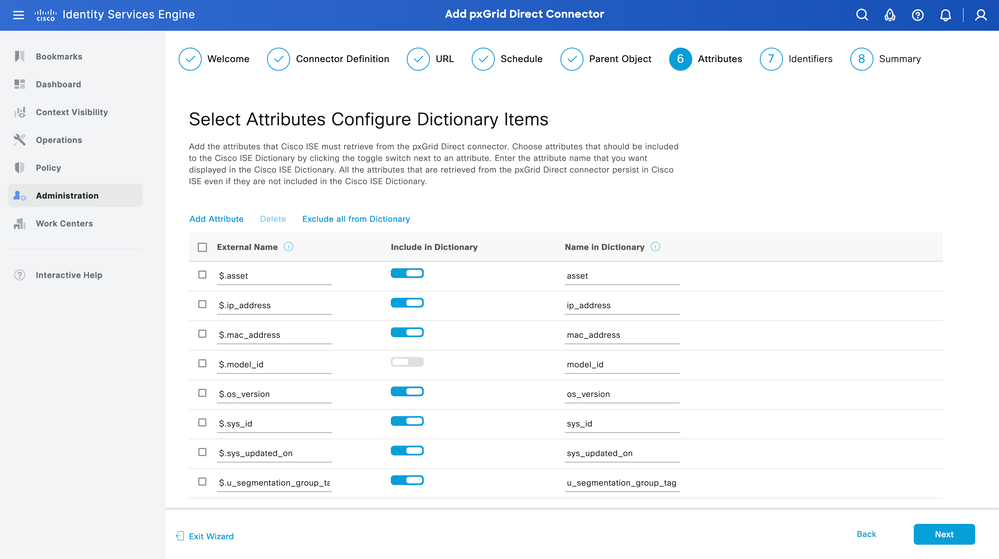

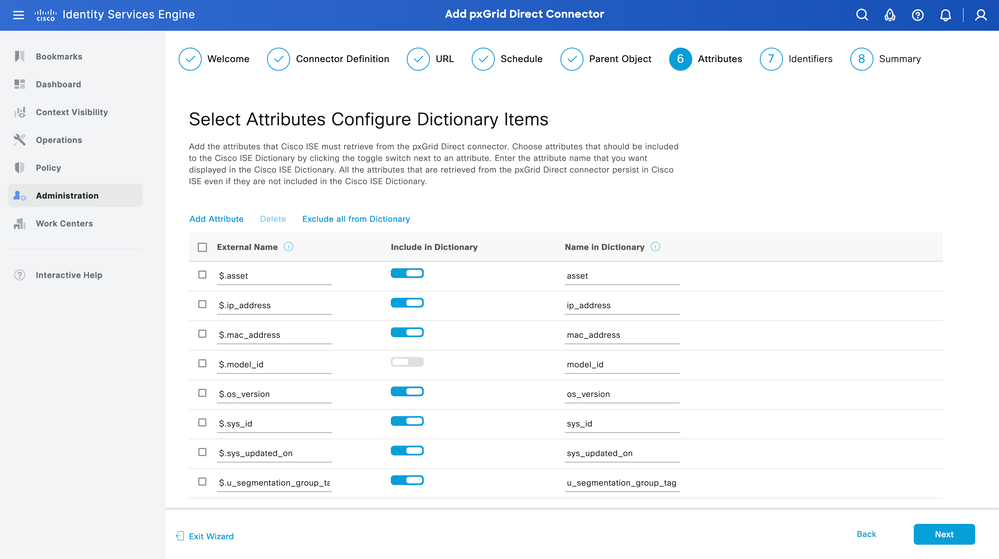

Stap 6. Kenmerken

Selecteer de Kenmerken van de JSON om Woordenboek-items te configureren die kunnen worden gebruikt voor beleid.

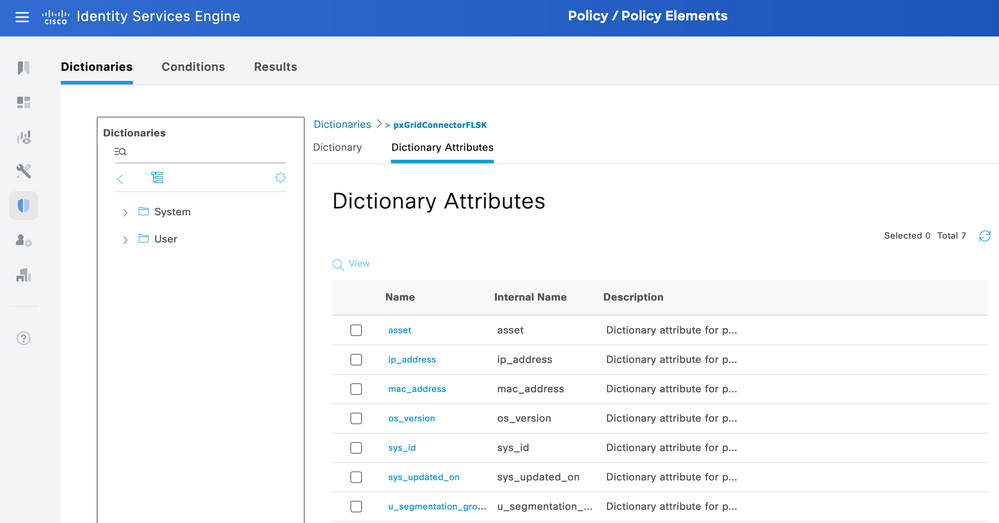

In dit scenario zijn de attributen in Dictionary:

- bezit

- IP-adres

- MAC_adres

- IOS_versie

- sys_id

- sys_update

- u_segmentation_group_tag

Klik op Next (Volgende).

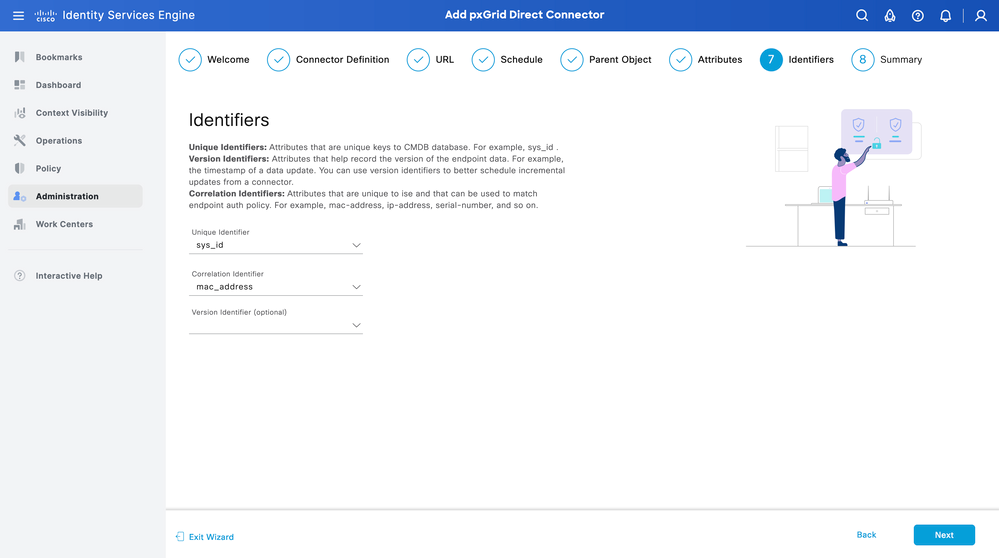

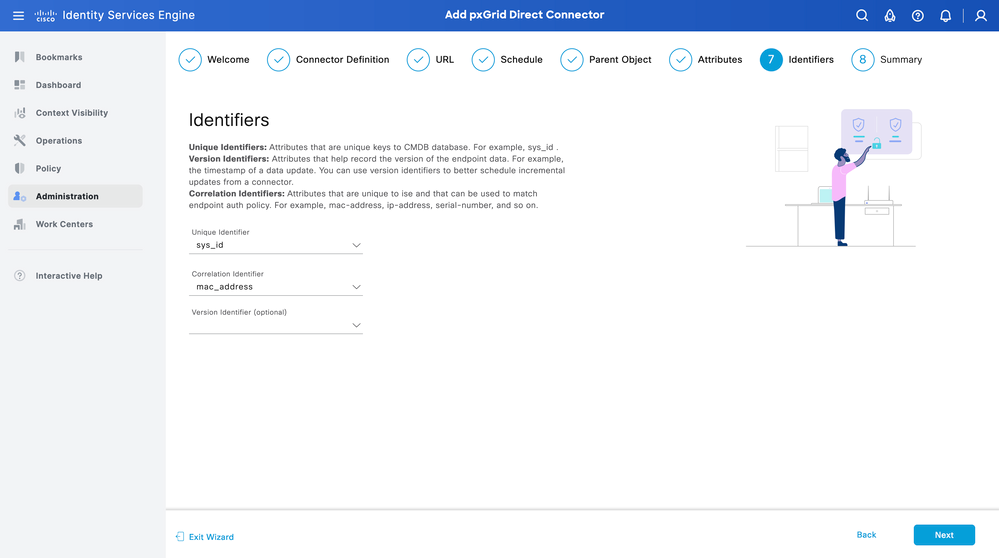

Stap 7. Identificatiecodes

- Selecteer de unieke identificatiekenmerken die uniek zijn voor een eindpunt uit de CMDB-database en waar de externe REST API-server de JSON verkrijgt.

- Selecteer de Correlatie Identifier-attributen die uniek zijn voor ISE en die een eindpunt kunnen afstemmen op een autorisatiebeleid.

Klik op Next (Volgende).

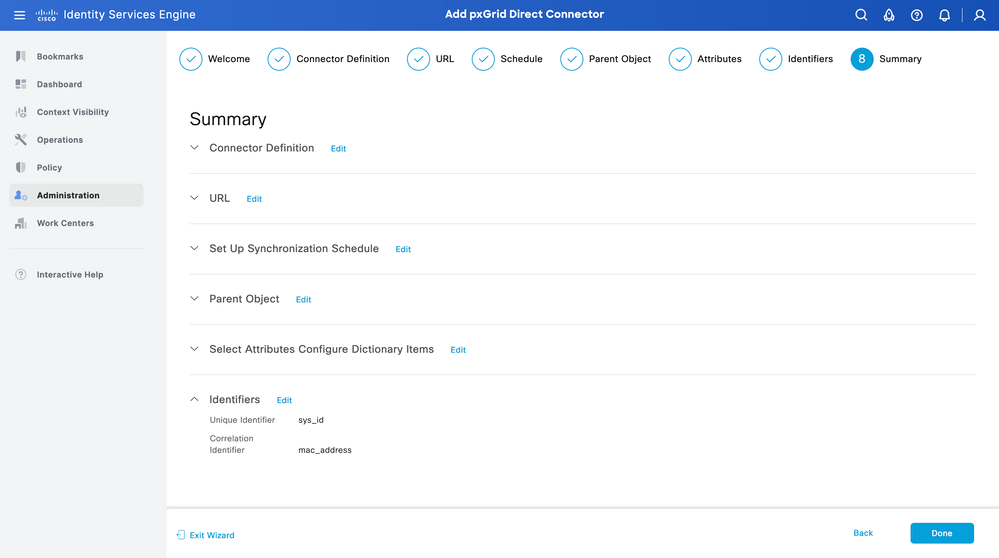

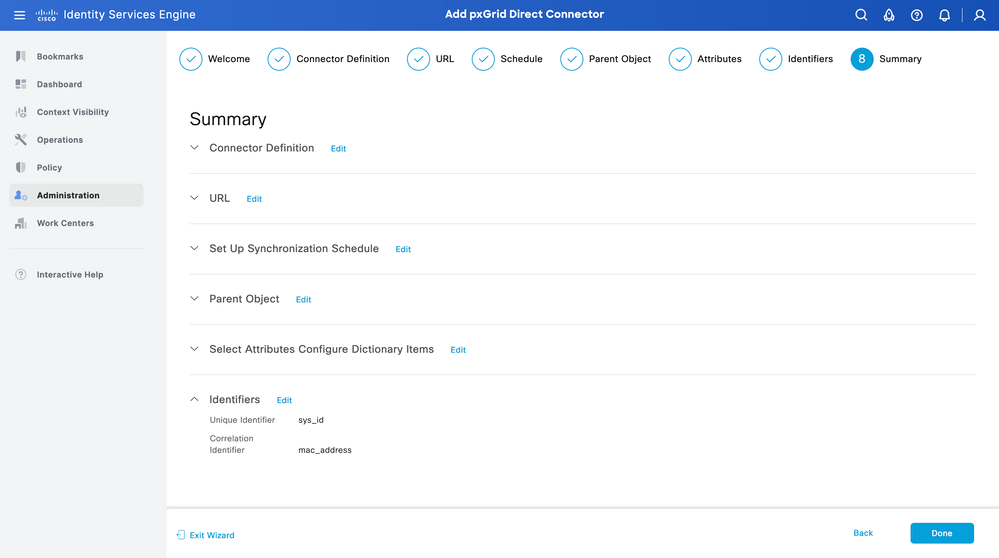

Stap 8. Samenvatting

Zorg ervoor dat de PxGrid Direct-connector goed is geconfigureerd. Klik op Gereed.

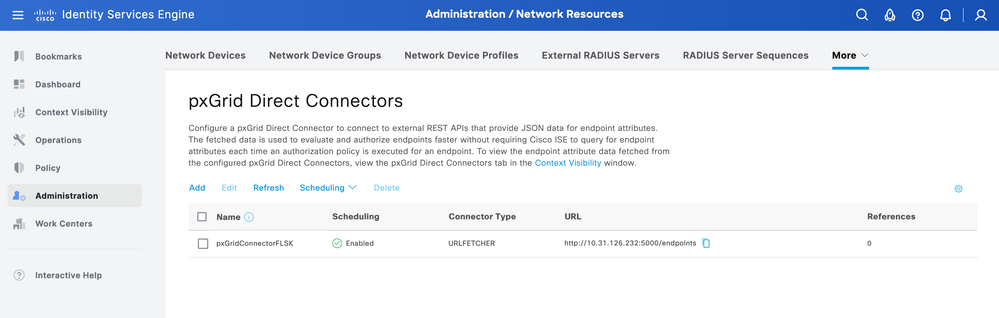

Als de connector klaar is, verschijnt deze onder de pagina PxGrid Direct Connectors.

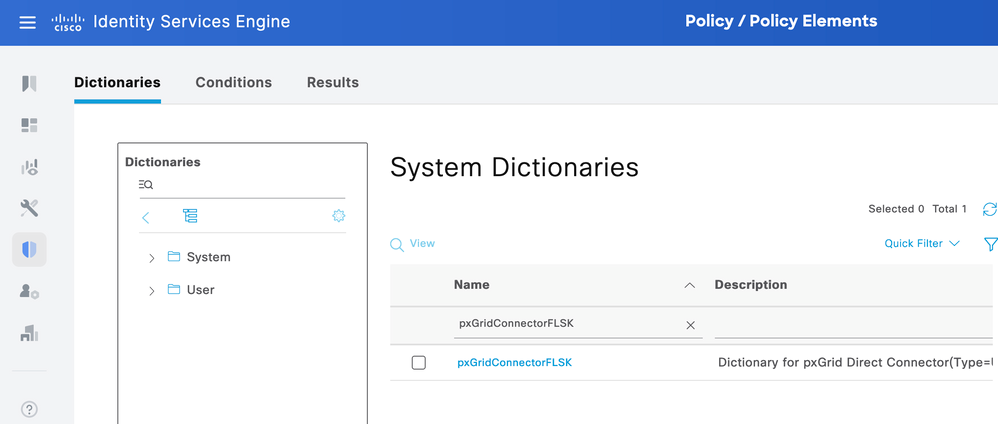

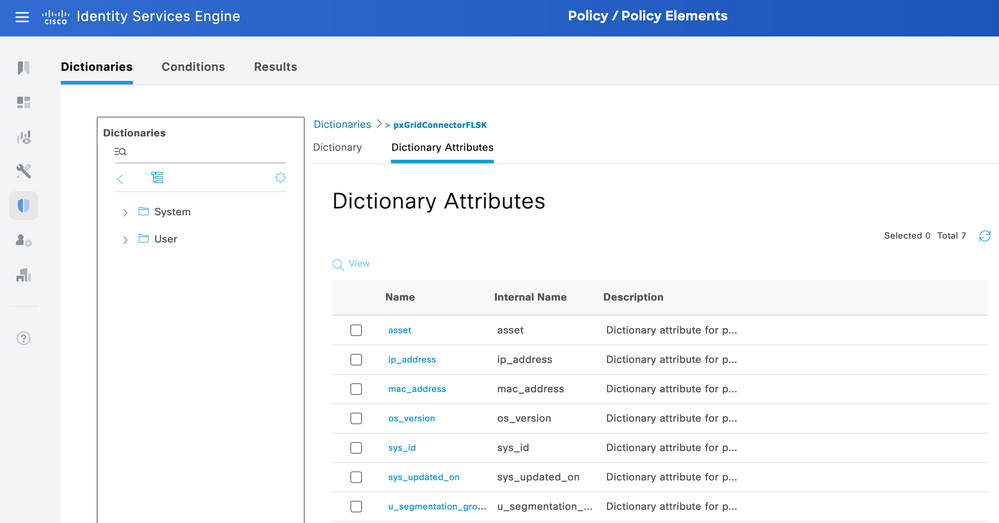

Stap 9. Verificatie

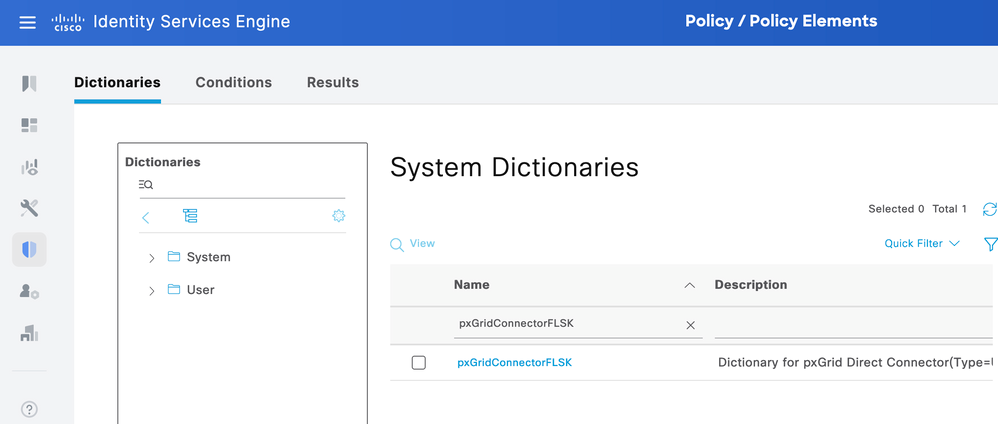

Ga van ISE naar Policy > Policy Elements > Dictionary > System Dictionary. Filter op de naam van je pxGrid Direct Connector. Selecteer het en klik op Weergeven.

Navigeer naar woordenboekkenmerken en zie de lijst met kenmerken die als woordenboekitems zijn geconfigureerd onder stap 6.

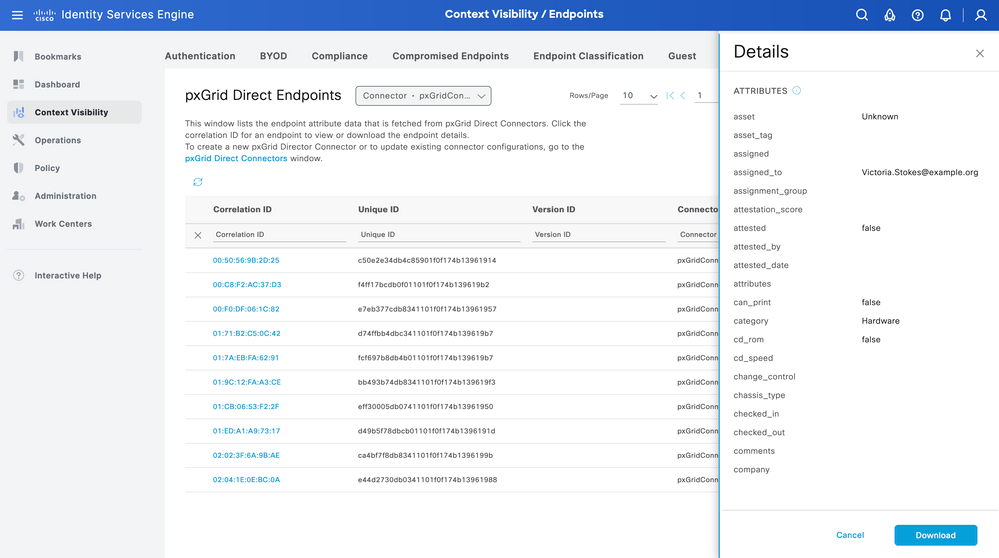

Context Visibility PxGrid Direct Dashboard

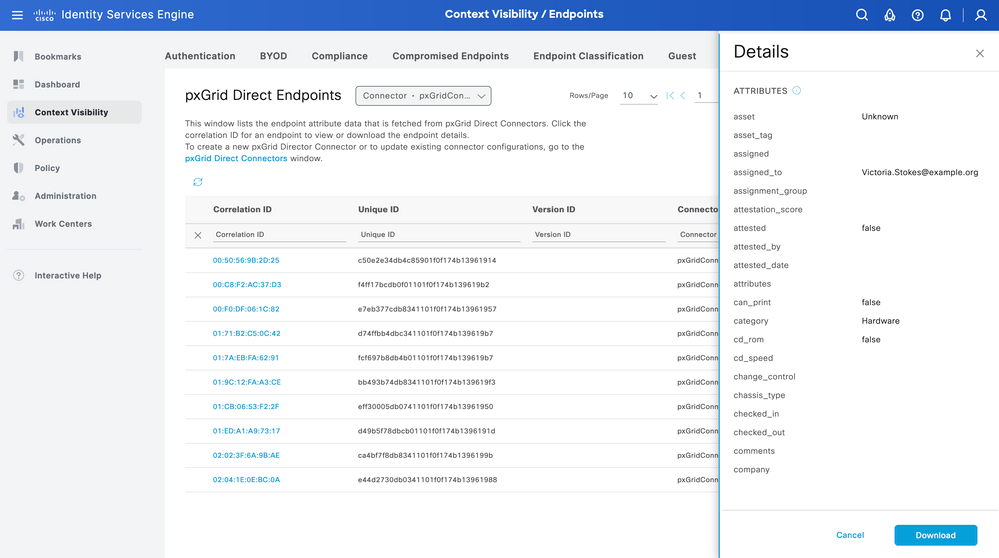

Ga van ISE naar Context Visibility > Endpoints > More > PxGrid Direct Endpoints. Er wordt een lijst weergegeven van de eindpunten met de waarden die zijn geselecteerd voor correlatie en unieke identificatoren.

Klik op de correlatie-id om de details te bekijken of download de kenmerken van een specifiek eindpunt.

Configuratie van autorisatiebeleid met PxGrid Direct Dictionary

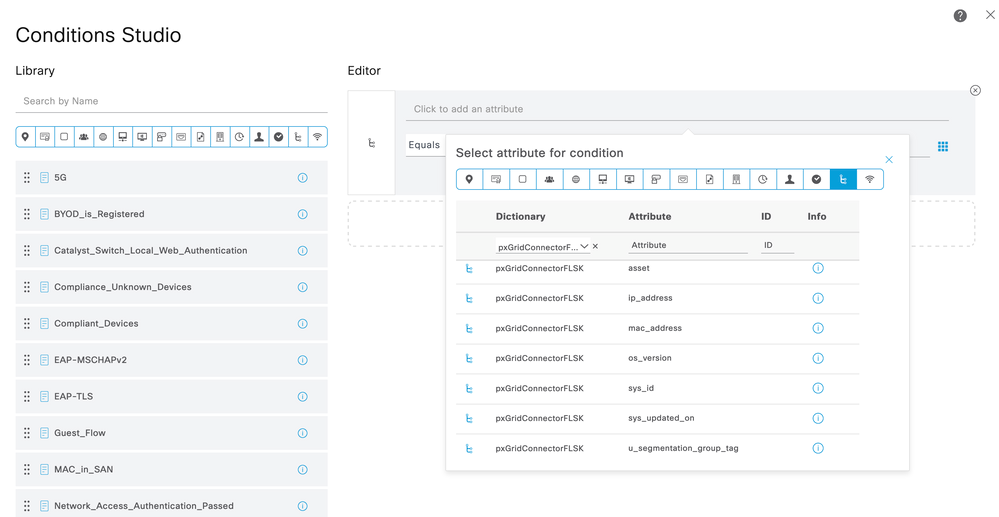

Van ISE, navigeer naar Policy > Policy Sets > Selecteer een Policy Set > Authorisation Policy. Klik op het tandwielpictogram in een van de Toepassingsbeleid en selecteer Invoegen.

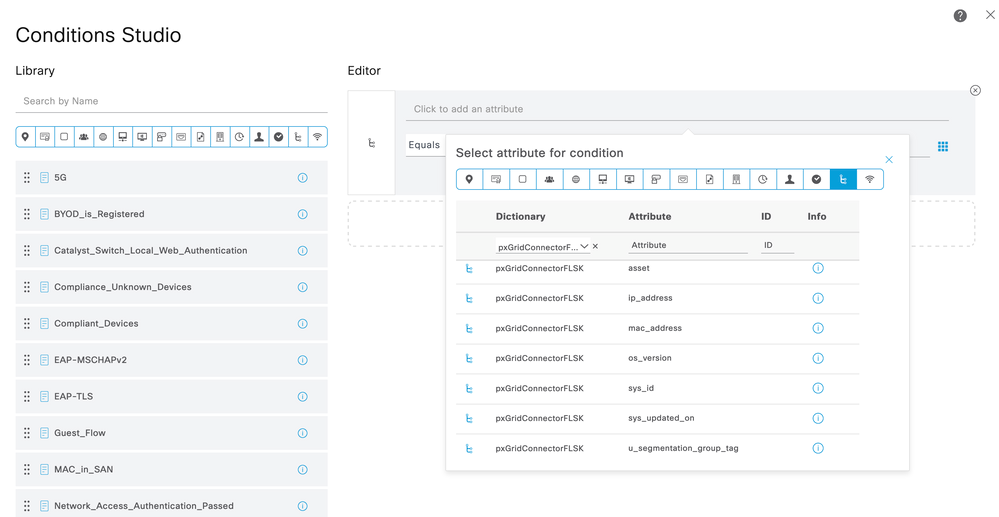

Geef een naam aan de regel en voeg een nieuwe voorwaarde toe om de Condition Studio te openen.

Klik op om een nieuw kenmerk toe te voegen, naar Niet geclassificeerd te navigeren en onder het filter Woordenboek door de naam van de PxGrid Direct-connector.

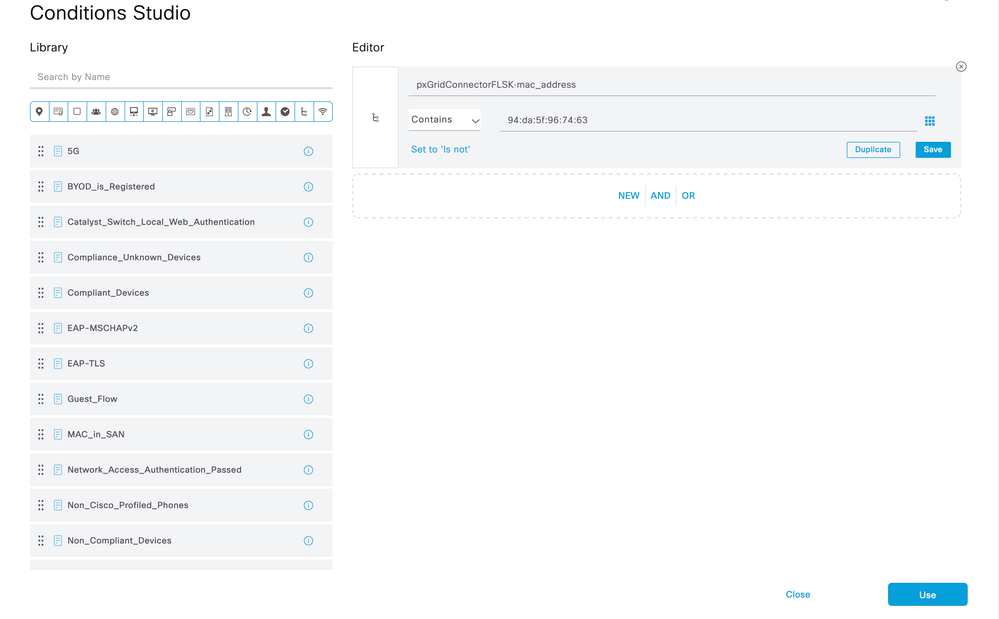

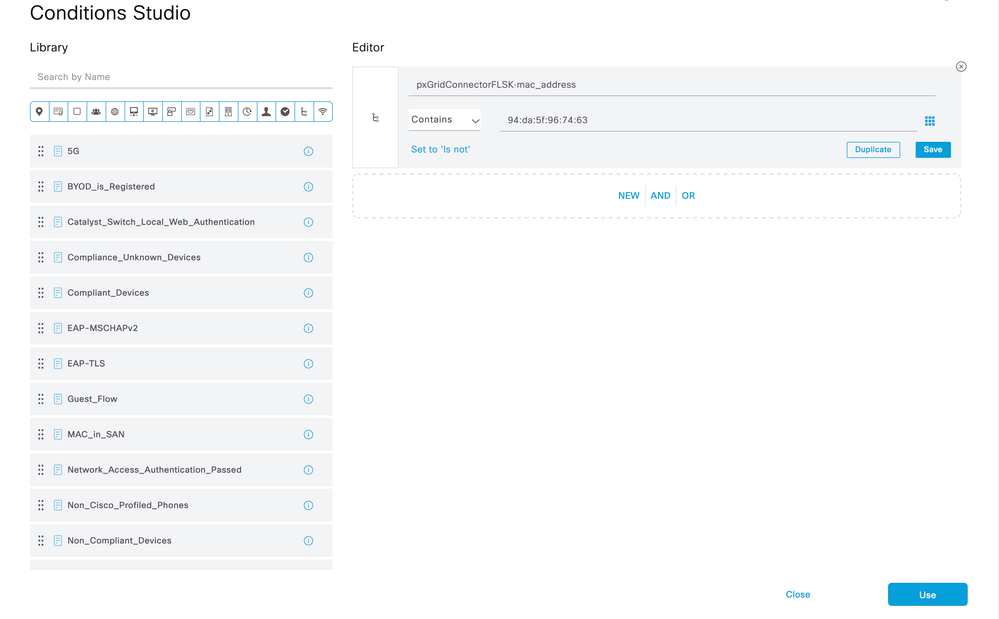

Selecteer een kenmerk dat kan worden verwerkt onder een autorisatiebeleid en stel de waarde in. Klik op Gebruik.

Selecteer het profiel als resultaat van de voorwaarde. Klik op Save (Opslaan).

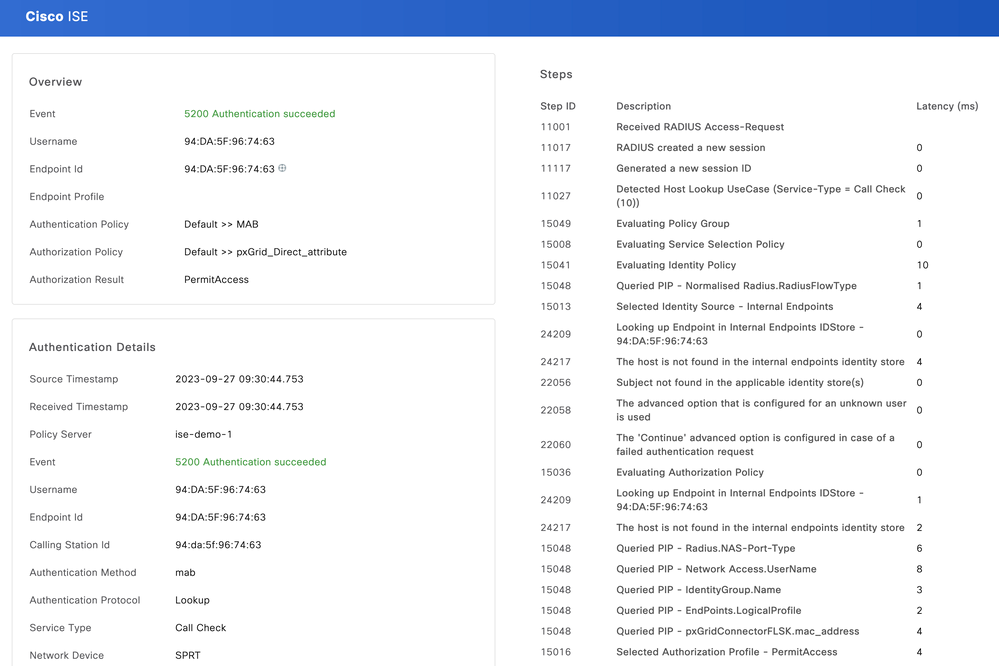

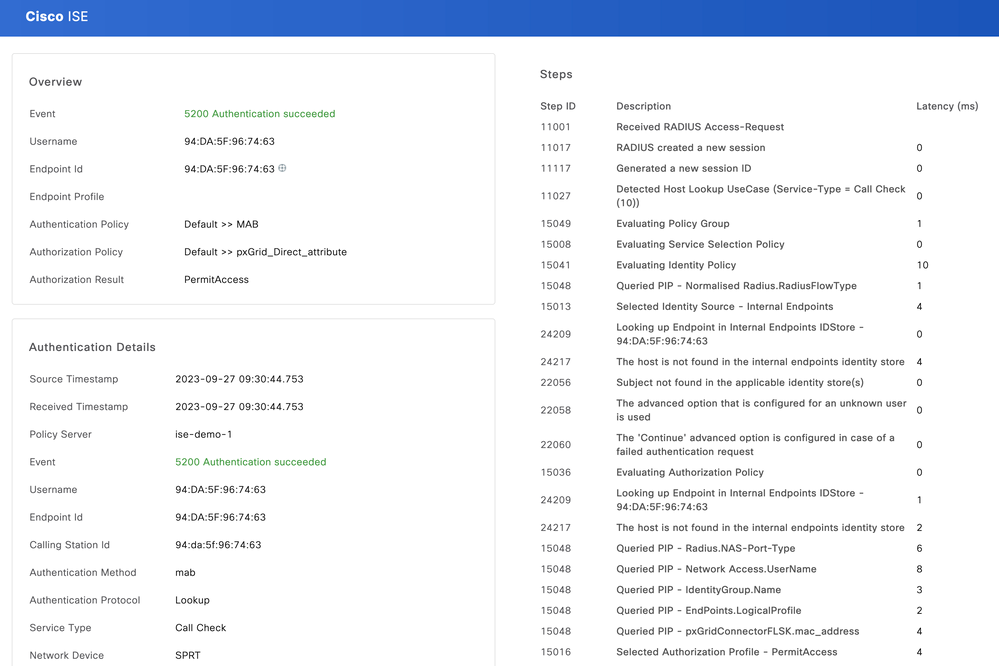

Test de nieuwe regel. Zorg ervoor dat de RADIUS Live Log Details van het eindpunt en de waarde van het autorisatiebeleid gelijk is aan de regelnaam met de kenmerken van de PxGrid Direct Connector.

Problemen oplossen

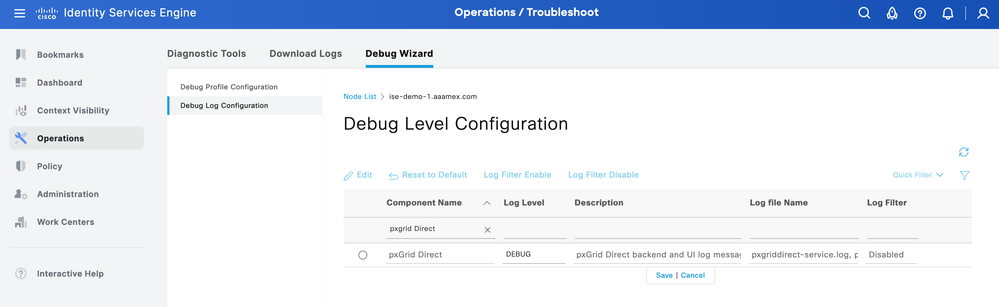

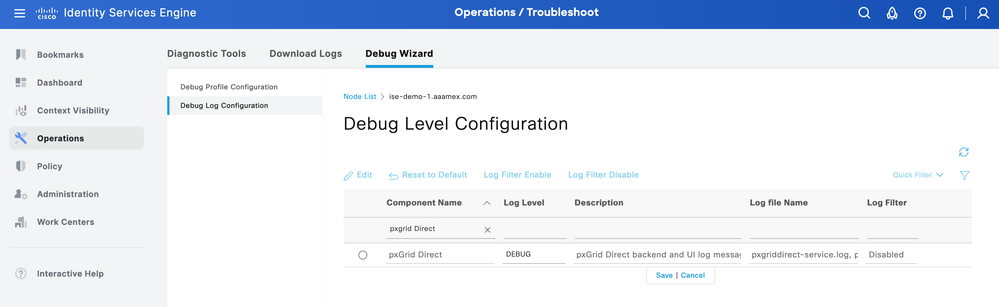

Ga vanuit ISE naar Bediening > Probleemoplossing > Wizard Debug > Configuratie logbestand debuggen. Selecteer uw Primaire beheerknooppunt (PAN) en klik op Bewerken.

Filter de naam van de component door pxGrid Direct en selecteer het gewenste logniveau. Klik op Save (Opslaan).

- Op ISE PAN CLI zijn de logbestanden te vinden op:

admin#show logging application pxgriddirect-service.log

admin#show logging application pxgriddirect-connector.log

- Op de ISE GUI, navigeer naar Operations > Probleemoplossing > Logbestanden downloaden > Selecteer ISE PAN > Debug log > Debug Log Type > Toepassingslogboeken. Download de zip-bestanden voor pxgriddirect-service.log en pxgriddirect-connector.log.

Opmerking:

De logboeken voor de breedbanddirecte service bevatten informatie over de vraag of gehaalde endpointgegevens zijn ontvangen en opgeslagen in de Cisco ISE-database.

De logboeken voor de PxGrid Direct-connector bevatten informatie die aangeeft of een PxGrid Directed-connector met succes wordt toegevoegd aan Cisco ISE.

Feedback

Feedback