Inleiding

Dit document beschrijft de procedure om APIC met ISE te integreren voor de verificatie van beheerders met het TACACS+-protocol.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Application Policy Infrastructure Controller-controller (APIC)

- Identity Services Engine (ISE)

- TACACS-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- APIC versie 4.2(7u)

- ISE-versie 3.2 Patch 1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

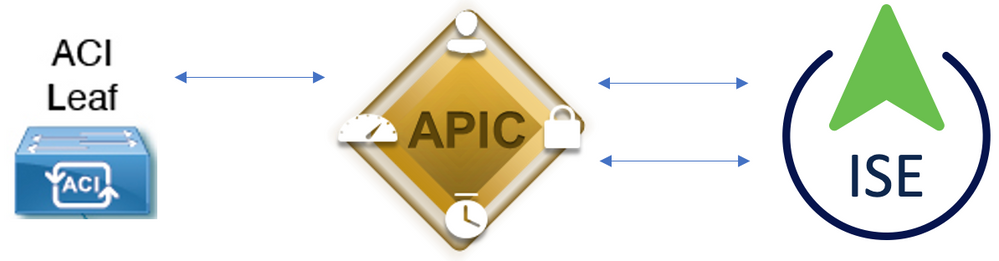

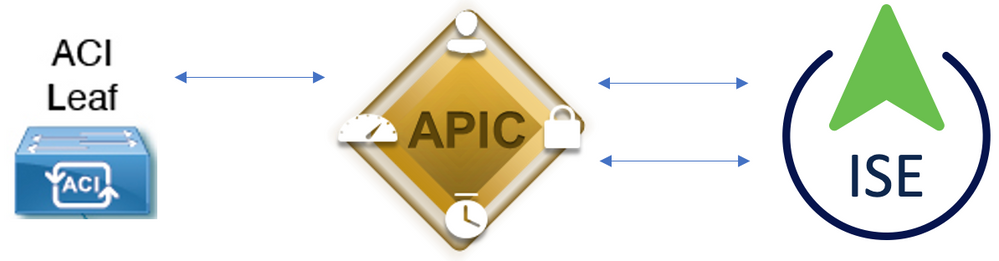

Netwerkdiagram

Integratiediagram

Integratiediagram

Verificatieprocedure

Stap 1.Meld u aan bij de APIC-toepassing met Admin User Credentials.

Stap 2. Het verificatieproces activeert en ISE valideert de referenties lokaal of via Active Directory.

Stap 3. Zodra de verificatie is geslaagd, stuurt ISE een vergunningspakket om de toegang tot de APIC te autoriseren.

Stap 4. ISE toont een succesvol live verificatielogboek.

Opmerking: APIC repliceert de TACACS+-configuratie naar bladeren switches die deel uitmaken van het weefsel.

APIC-configuratie

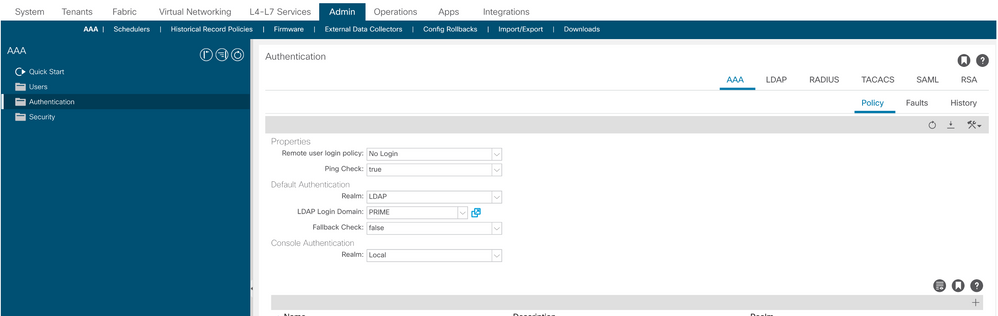

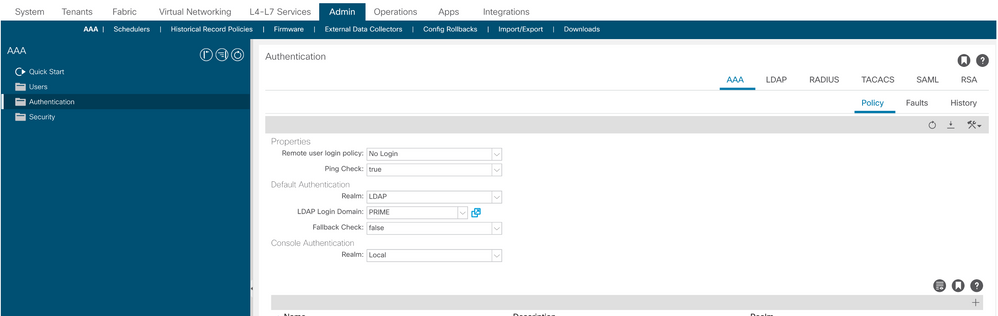

Stap 1. Navigeer naarAdmin > AAA > Authentication > AAAen kies+pictogram om een nieuw login domein te maken.

Configuratie van APIC-inlogbeheer

Configuratie van APIC-inlogbeheer

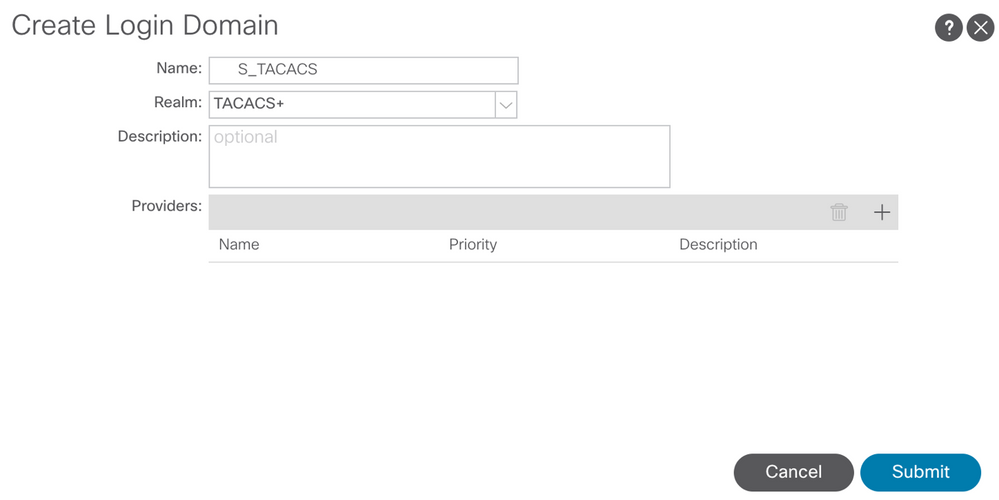

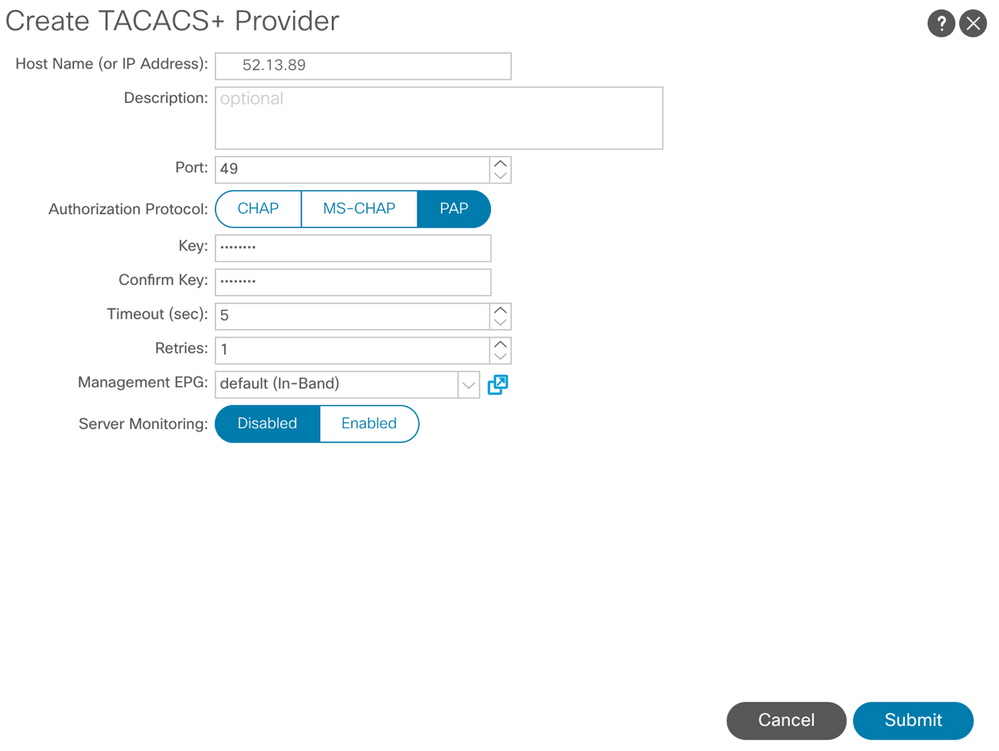

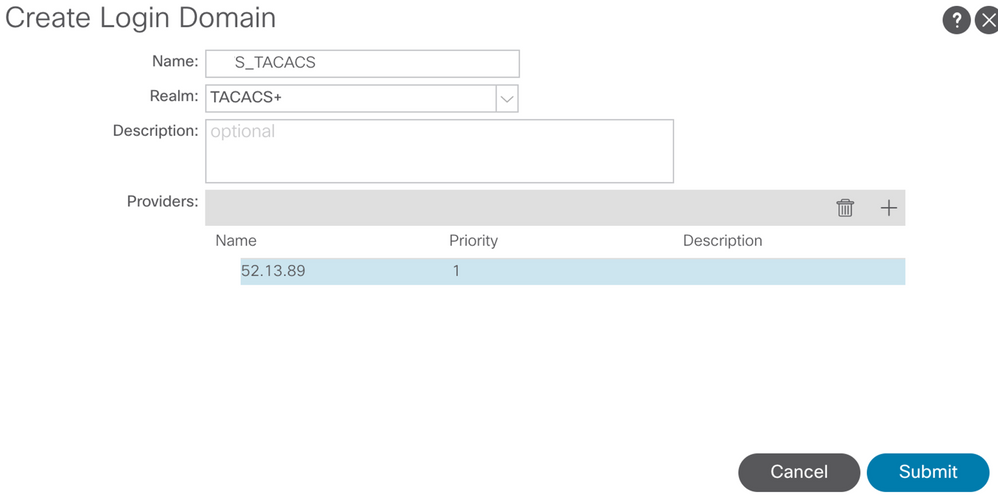

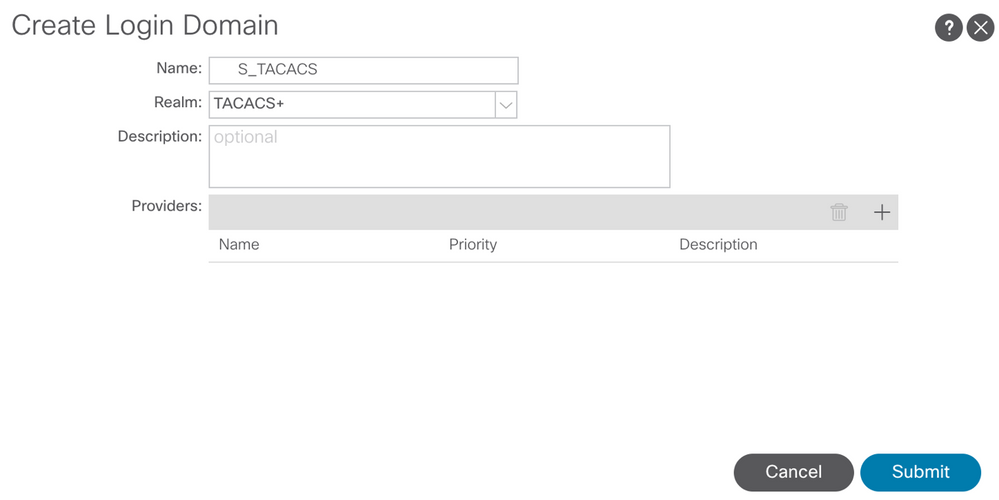

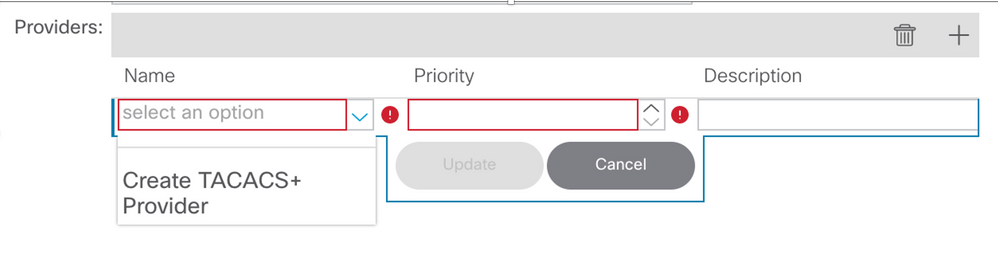

+Stap 2. Bepaal een naam en domein voor het nieuwe Login Domein en klik onder Providers om een nieuwe provider te creëren.

APIC-inlogbeheerder

APIC-inlogbeheerder

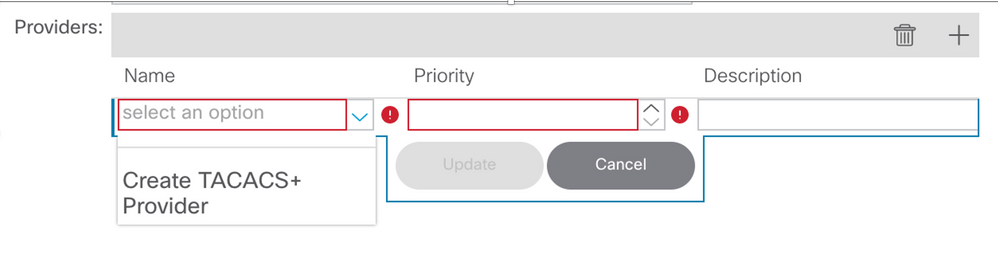

APIC TACACS-provider

APIC TACACS-provider

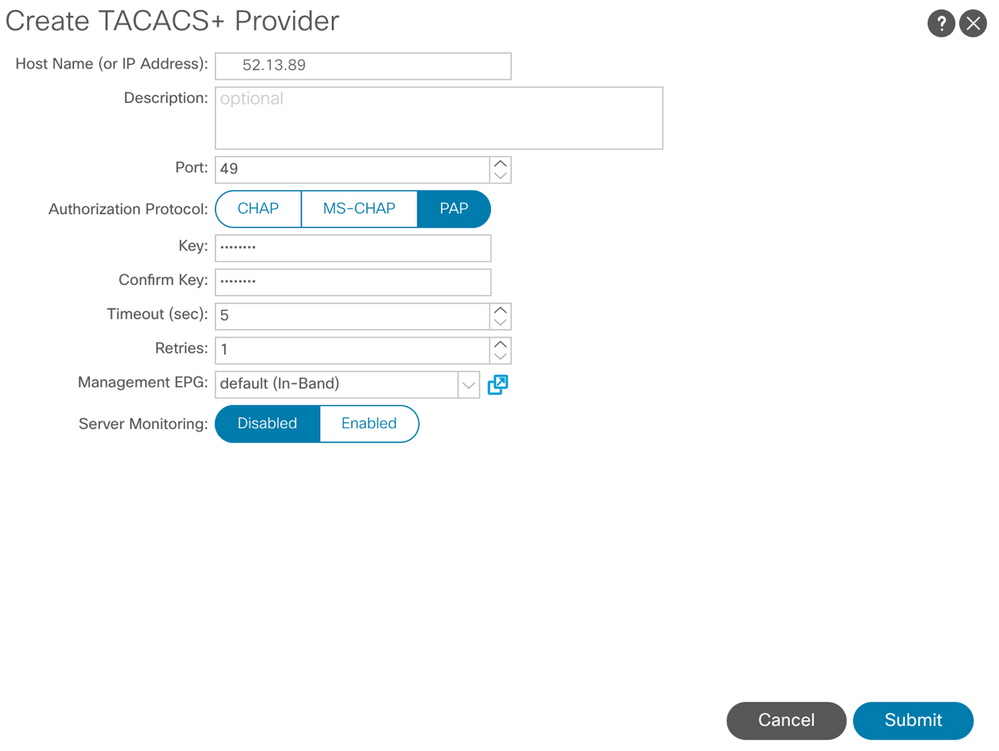

Stap 3. Definieer het ISE IP-adres of de hostnaam, definieer een gedeeld geheim en kies de Management Endpoint Policy Group (EPG). Klik omSubmitde TACACS+ provider toe te voegen aan de inlogbeheerder.

Instellingen APIC TACACS-provider

Instellingen APIC TACACS-provider

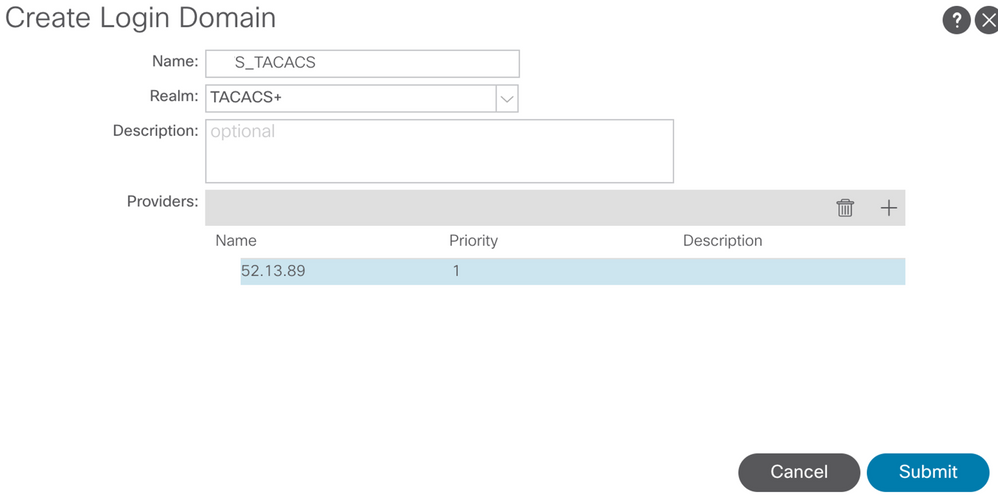

Weergave van TACACS-provider

Weergave van TACACS-provider

ISE-configuratie

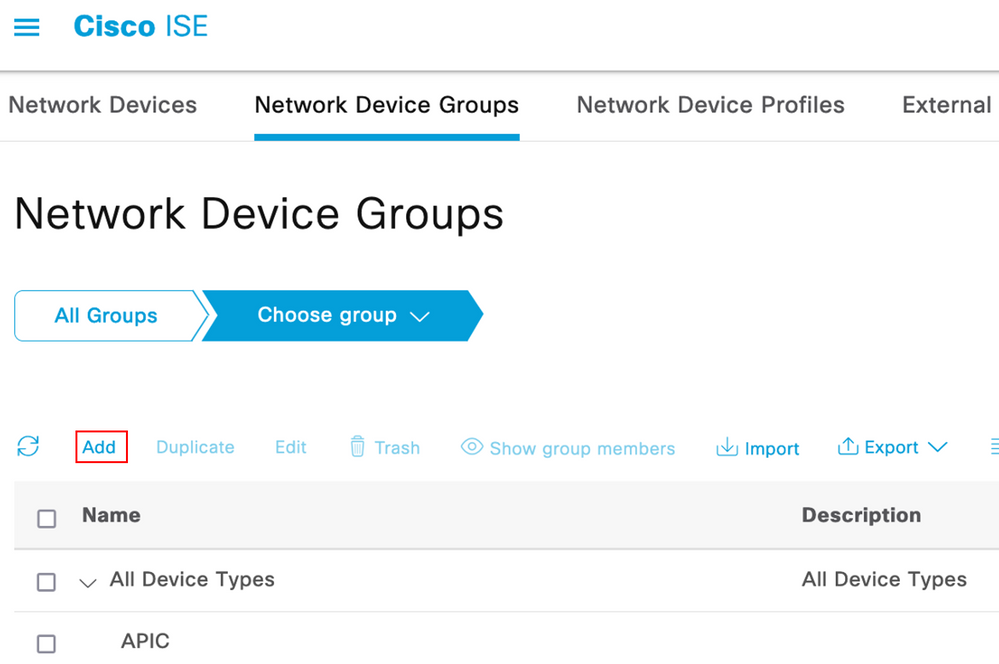

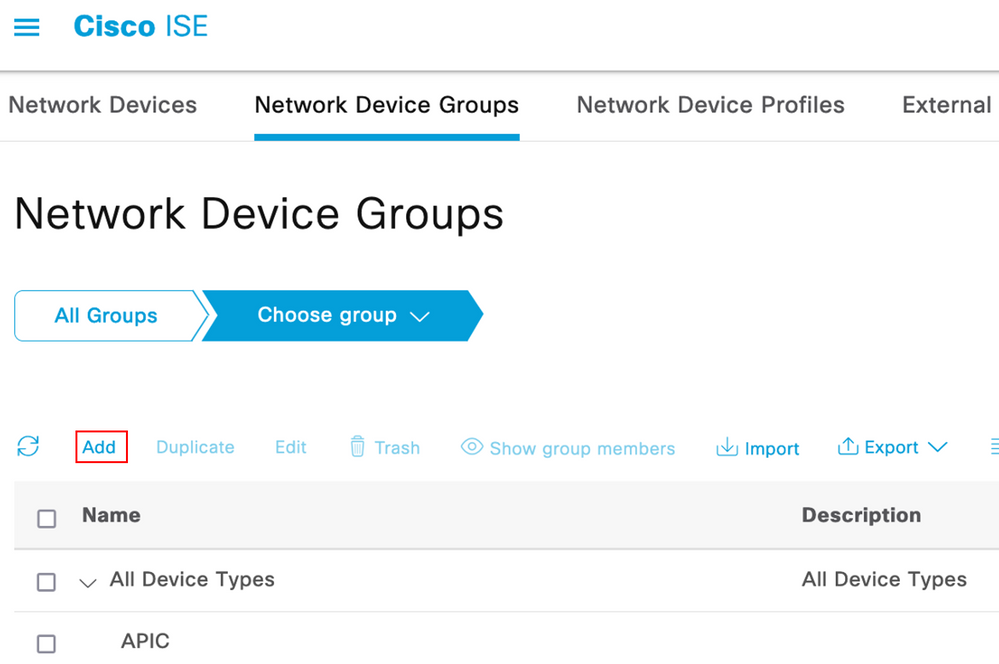

>Stap 1. Navigeer naar ☰ Beheer > Netwerkbronnen > Netwerkapparaatgroepen. Maak een netwerkapparaatgroep onder Alle apparaattypen.

ISE-netwerkapparaatgroepen

ISE-netwerkapparaatgroepen

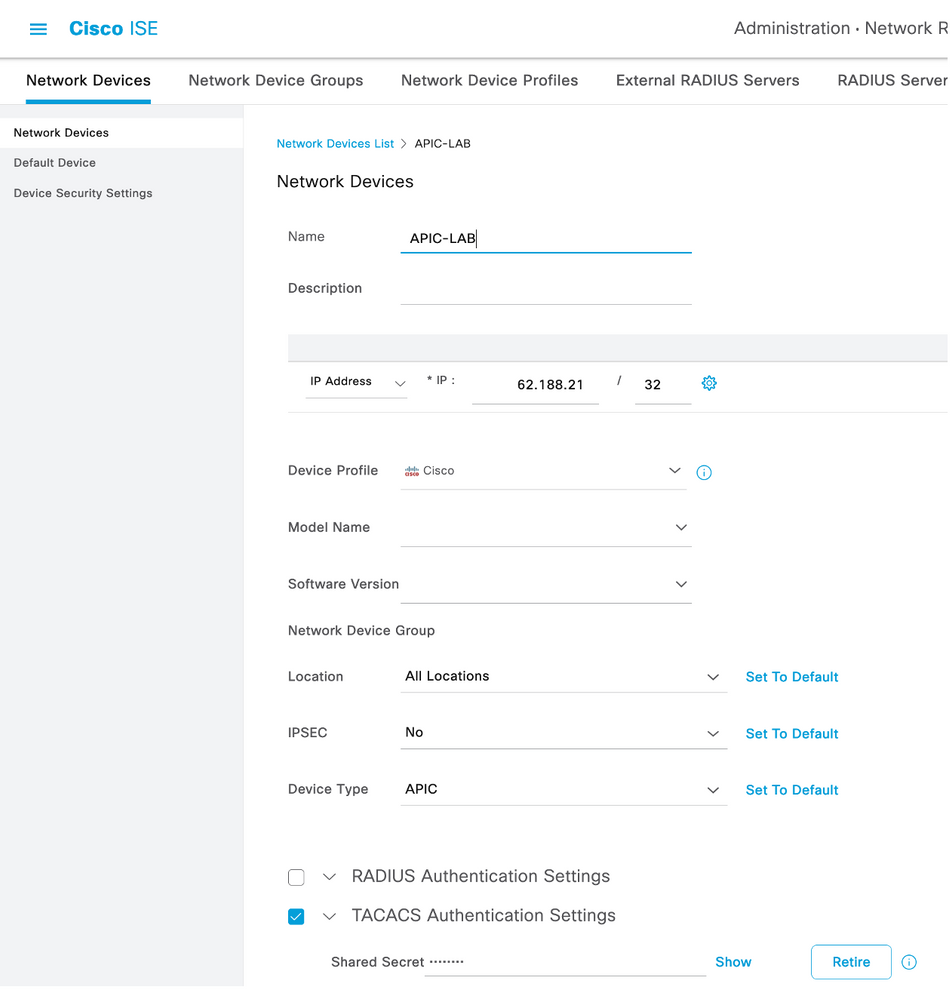

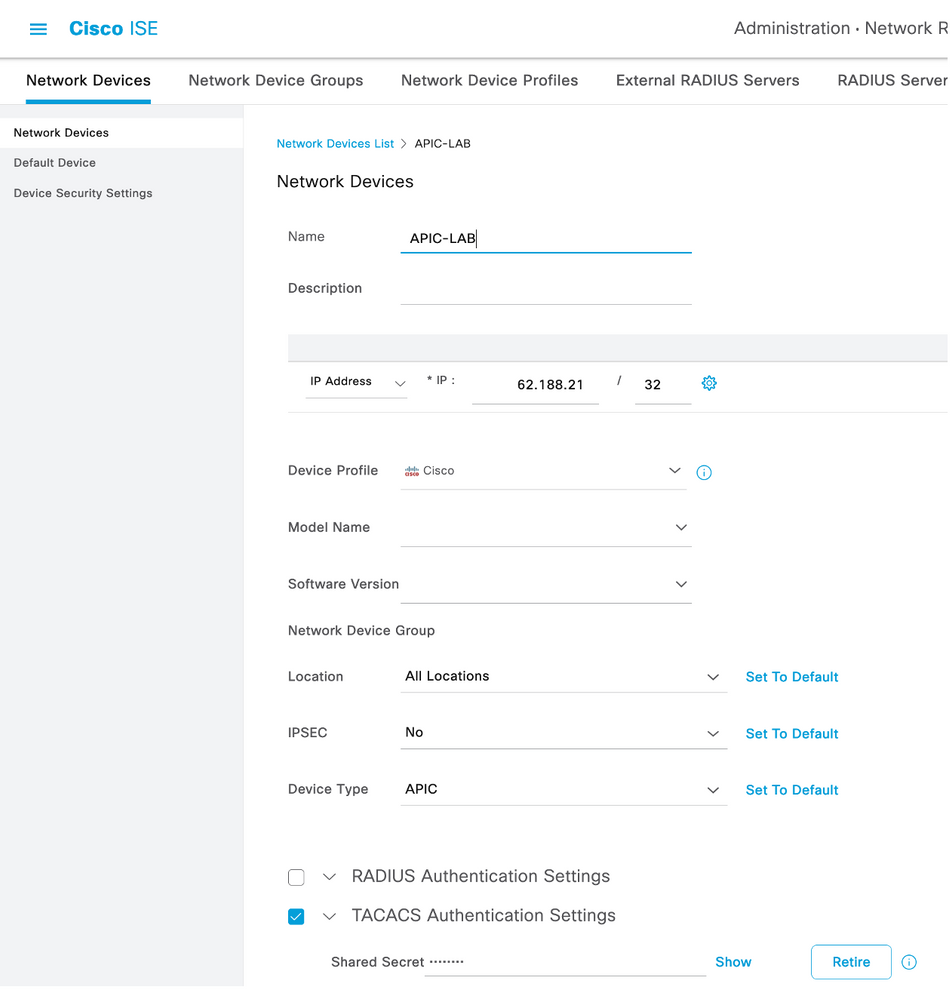

Stap 2. Navigeer naarAdministration > Network Resources > Network Devices. KiesAddAPIC-naam en IP-adres definiëren, kies APIC onder Apparaattype en aanvinkvakje TACACS+ en definieer het wachtwoord dat wordt gebruikt bij de APIC TACACS+ Provider-configuratie. Klik op de knop .Submit

Herhaal stap 1 en stap 2 voor bladzijden switches.

Stap 3. Gebruik de instructies op deze link om ISE te integreren met Active Directory;

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217351-ad-integration-for-cisco-ise-gui-and-cli.html.

Opmerking: Dit document omvat zowel interne gebruikers als AD Administrator-groepen als identiteitsbronnen. De test wordt echter uitgevoerd met de Identity Source van de interne gebruikers. Het resultaat is hetzelfde voor AD-groepen.

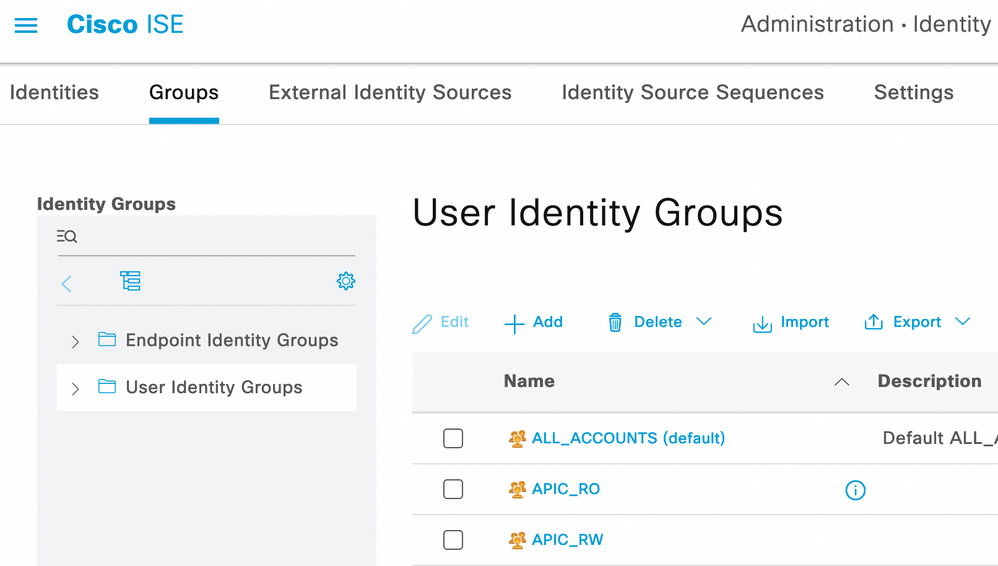

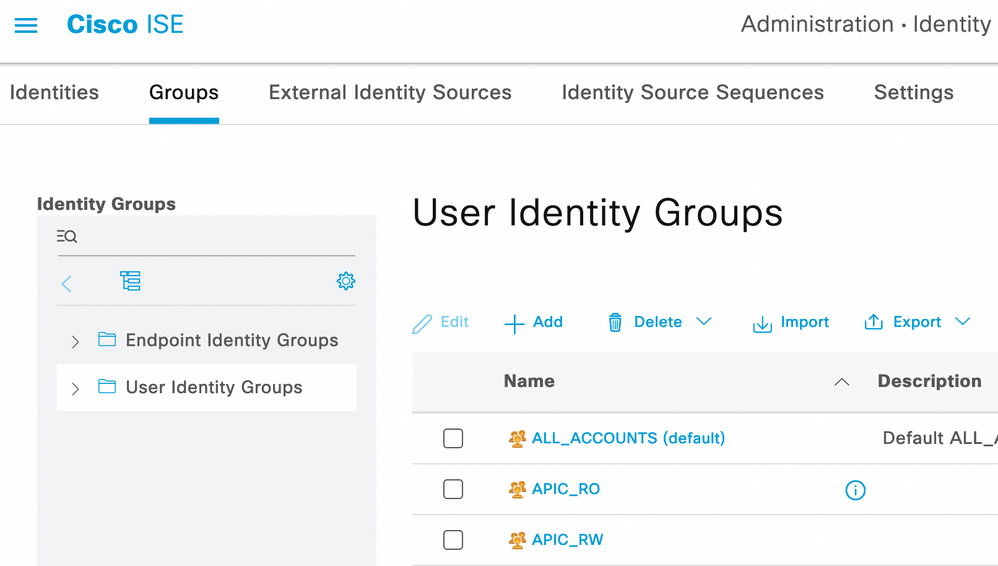

Stap 4. (Optioneel) Navigeer naar ☰>Administration > Identity Management > Groups. KiesUser Identity Groups en klik Add. Maak één groep voor alleen-lezen Admin-gebruikers en Admin-gebruikers.

Identiteitsgroep

Identiteitsgroep

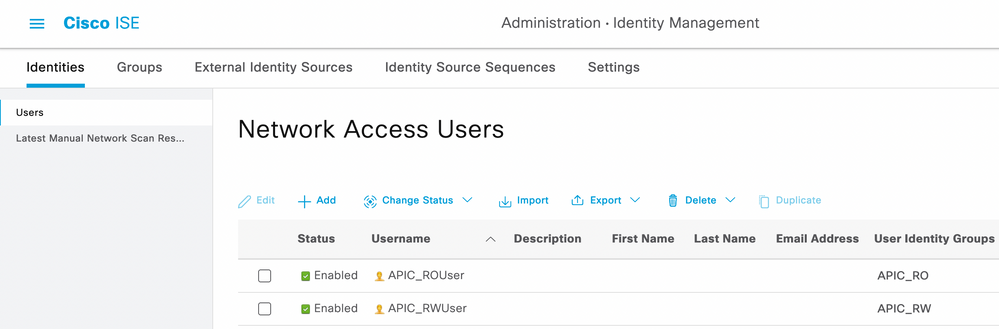

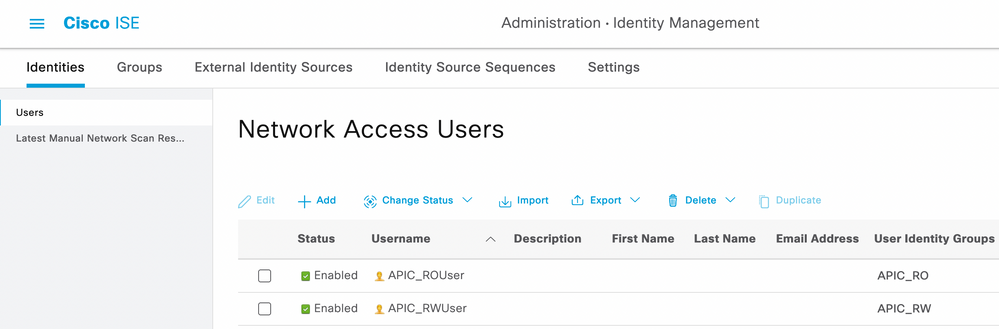

Stap 5. (Optioneel) Navigeer naar ☰ >Administration > Identity Management > Identity.Klik opAdden maak éénRead Only Admingebruiker enAdmingebruiker aan. Wijs elke gebruiker toe aan elke groep die in Stap 4 is gemaakt.

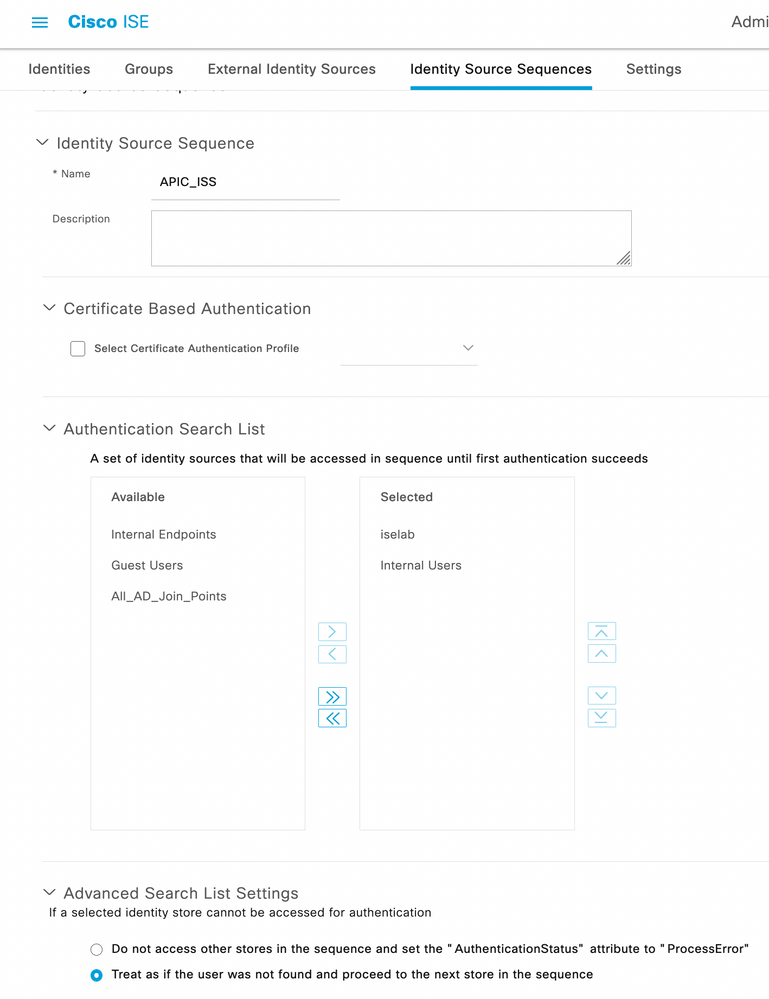

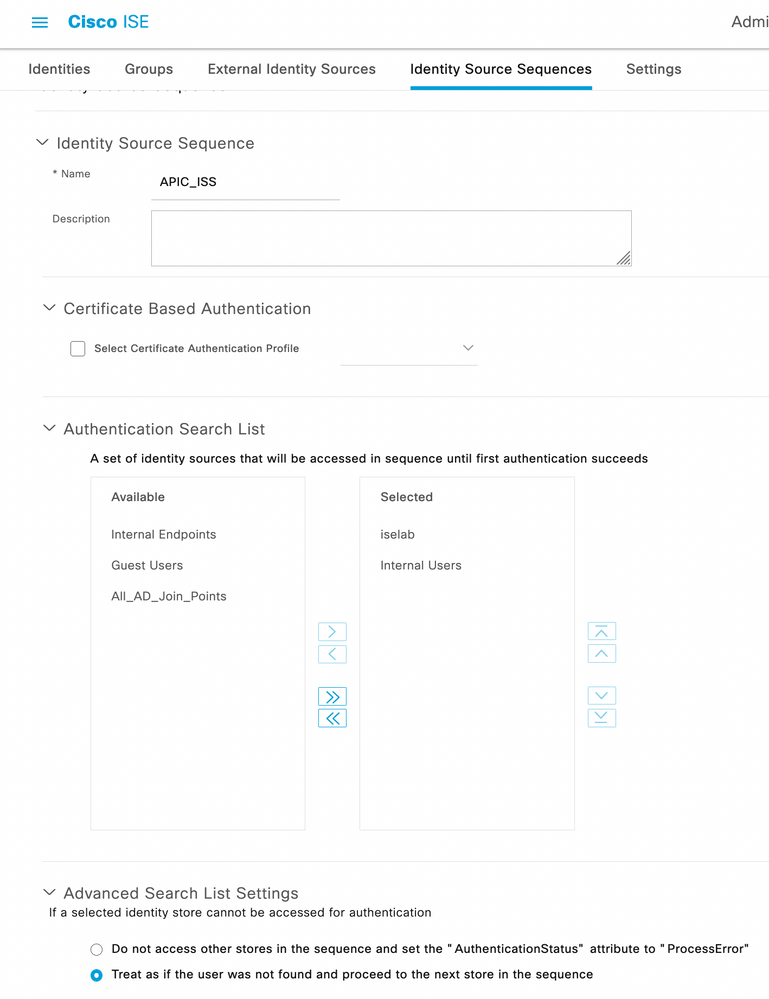

Stap 6. Navigeer naar ☰>Administration > Identity Management > Identity Source Sequence. KiesAdd, definieer een naam en kiesAD Join PointsenInternal UsersIdentity Source uit de lijst. KiesTreat as if the user was not found and proceed to the next store in the sequenceonderAdvanced Search List Settingsen klikSave.

Identity Source Sequence

Identity Source Sequence

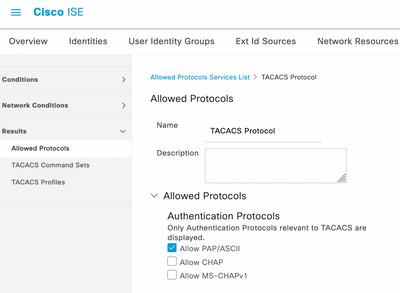

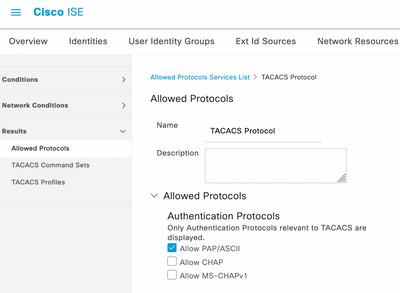

7. Navigeer naar ☰>Work Centers > Device Administration > Policy Elements > Results > Allowed Protocols.

Protocol voor TACACS-toestemming

Protocol voor TACACS-toestemming

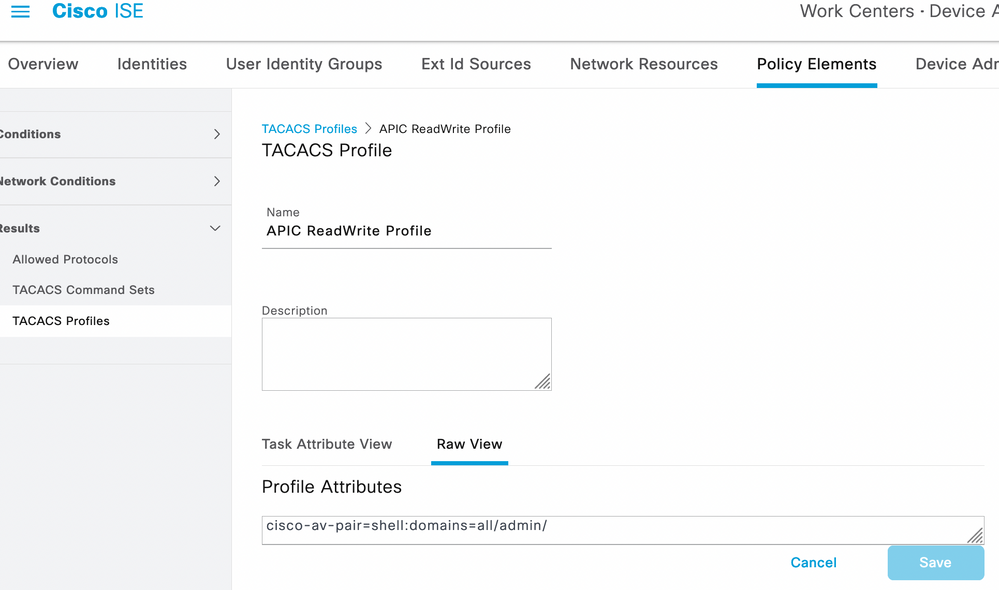

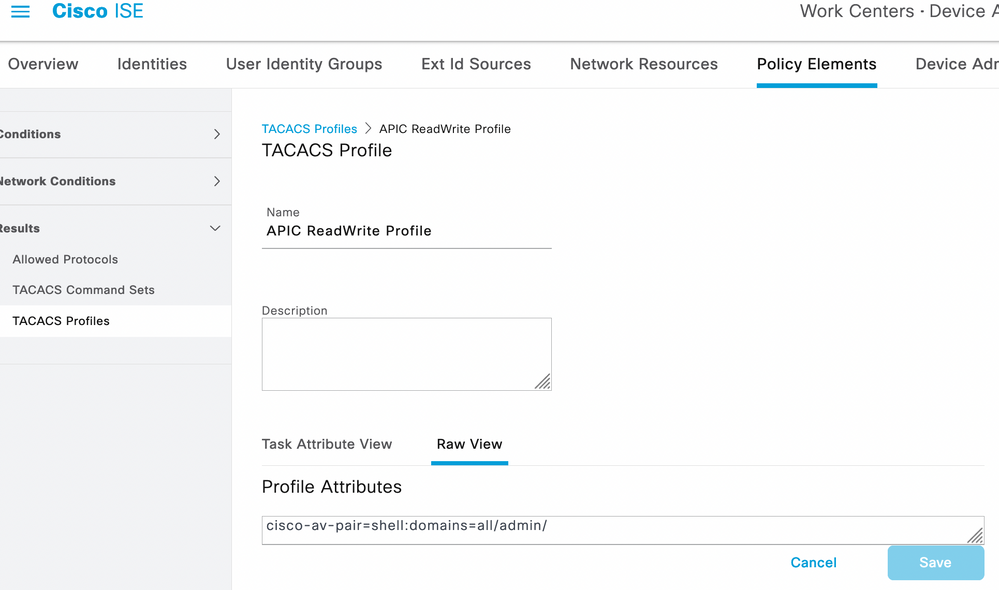

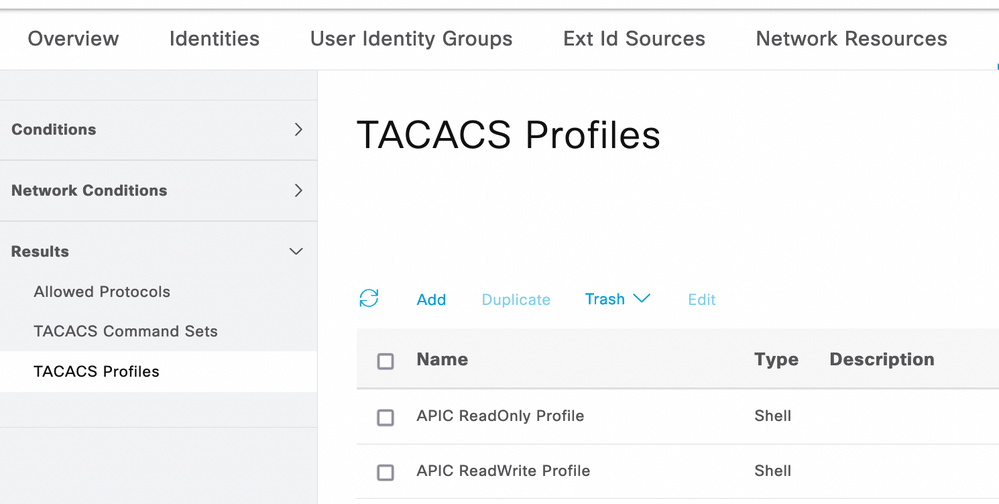

8. Navigeer naar ☰>Work Centers > Device Administration > Policy Elements > Results > TACACS Profileadden maak twee profielen aan op basis van de kenmerken in de lijst onderRaw View. Klik op de knop .Save

- Beheerder:

cisco-av-pair=shell:domains=all/admin/

- Alleen-lezen beheerder gebruiker:

cisco-av-pair=shell:domains=all//read-all

Opmerking: In het geval van spaties of extra tekens mislukt de autorisatiefase.

TACACS-profiel

TACACS-profiel

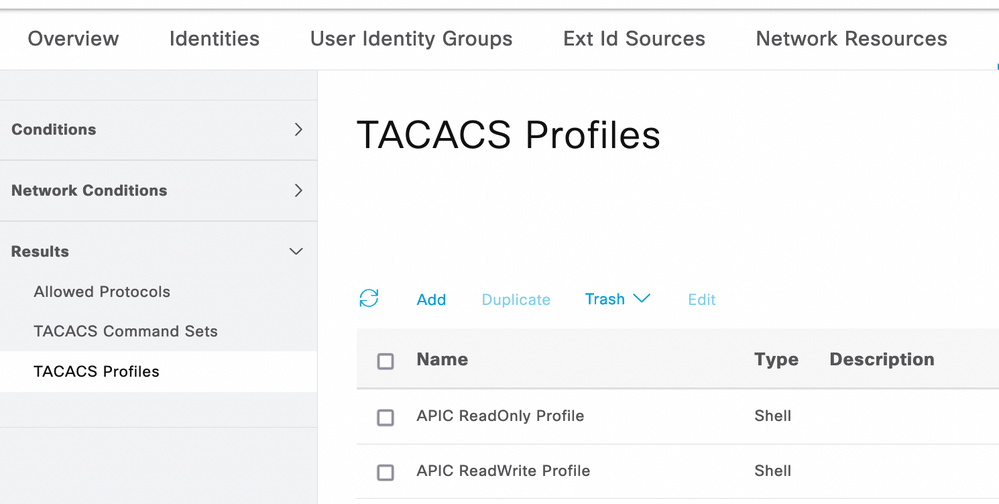

Admin- en Admin-profielen voor TACACS-beheer en alleen-lezen

Admin- en Admin-profielen voor TACACS-beheer en alleen-lezen

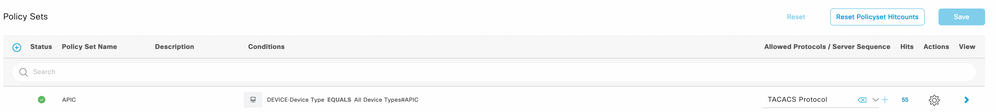

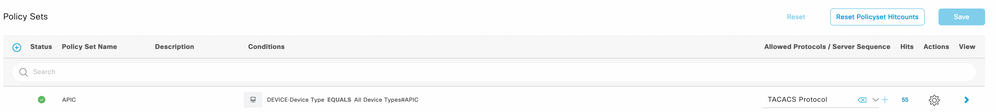

Stap 9. Navigeer naar ☰>Work Centers > Device Administration > Device Admin Policy Set. Maak een nieuwe beleidsset, definieer een naam en kies het in Stap 1APICTACACS Protocolgemaakte apparaattype. Kies gemaakt in Stap 7. zoals toegestaan in het Protocol en klikSave.

TACACS-beleidsset

TACACS-beleidsset

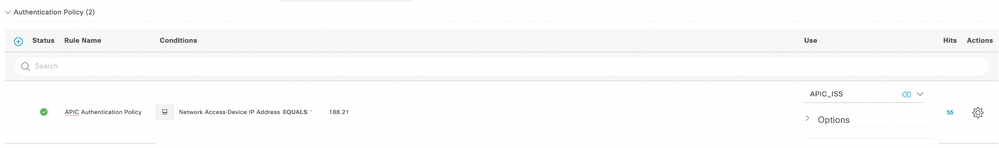

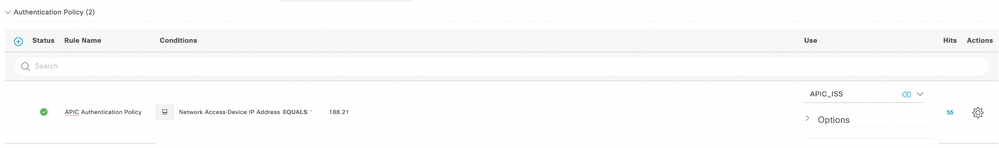

Stap 10. Klik onder nieuwPolicy Setop het pijltje rechts>en voer een verificatiebeleid in. Definieer een naam en kies het IP-adres van het apparaat als voorwaarde. Kies vervolgens de Identity Source Sequence die in Stap 6 is gemaakt.

Verificatiebeleid

Verificatiebeleid

Opmerking: Locatie of andere kenmerken kunnen als verificatievoorwaarde worden gebruikt.

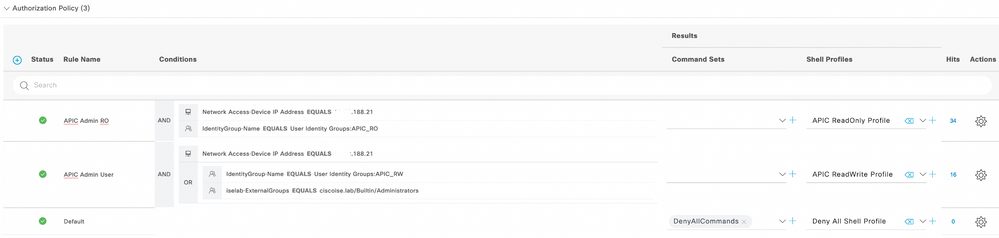

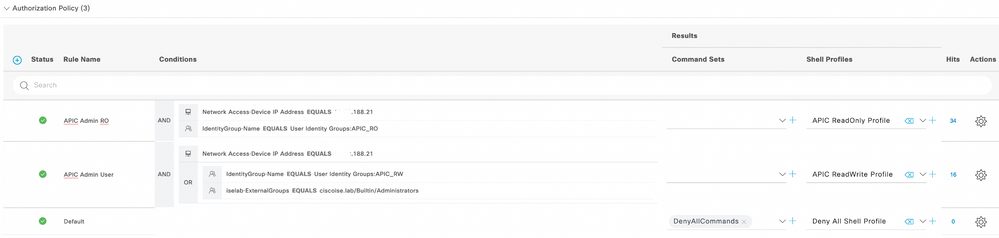

Stap 1. Maak een autorisatieprofiel voor elk Admin-gebruikerstype, definieer een naam en kies een interne gebruiker en/of AD-gebruikersgroep als voorwaarde. Aanvullende voorwaarden zoals APIC kunnen worden gebruikt. Kies het juiste shell-profiel op elk autorisatiebeleid en klik opSave.

Autorisatieprofiel TACACS

Autorisatieprofiel TACACS

Verifiëren

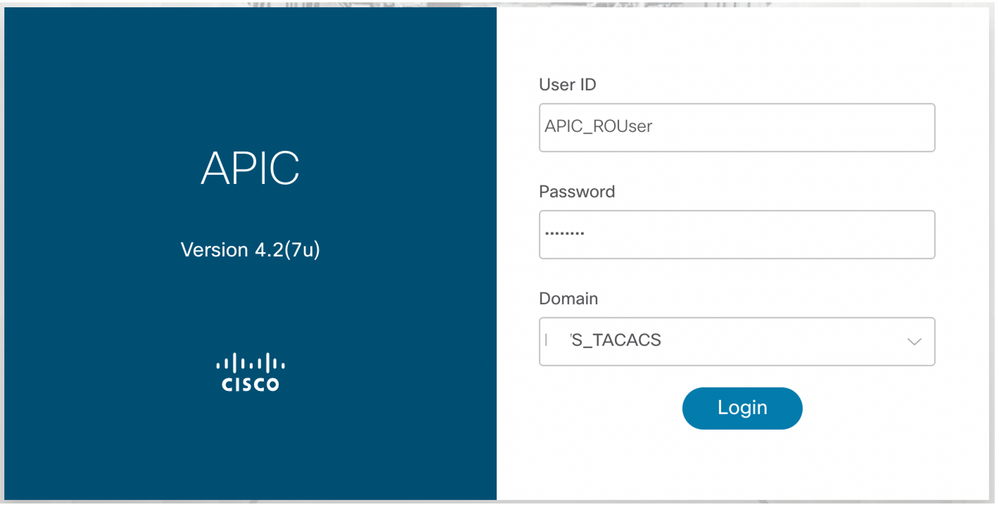

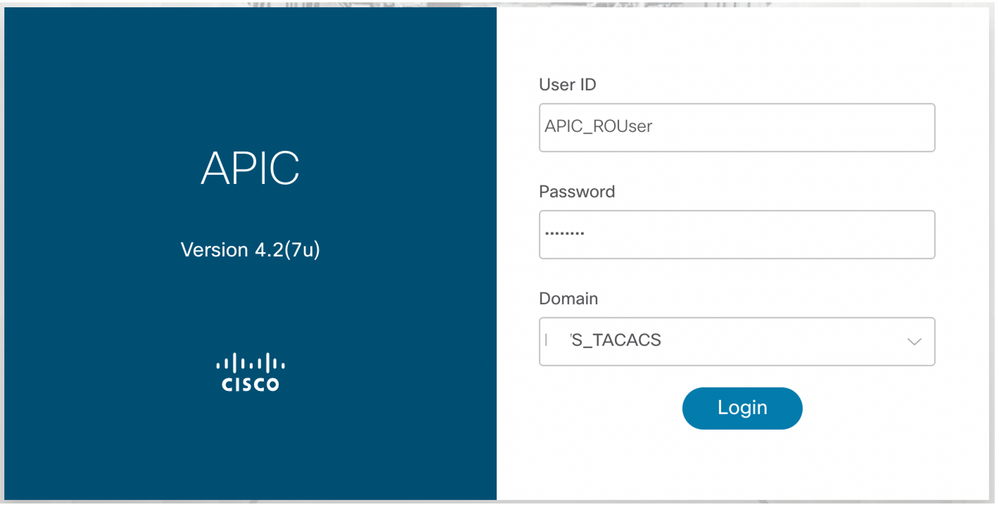

Stap 1. Meld u aan bij de APIC UI met gebruikersbeheerder referenties. Kies de optie TACACS uit de lijst.

APIC-aanmelding

APIC-aanmelding

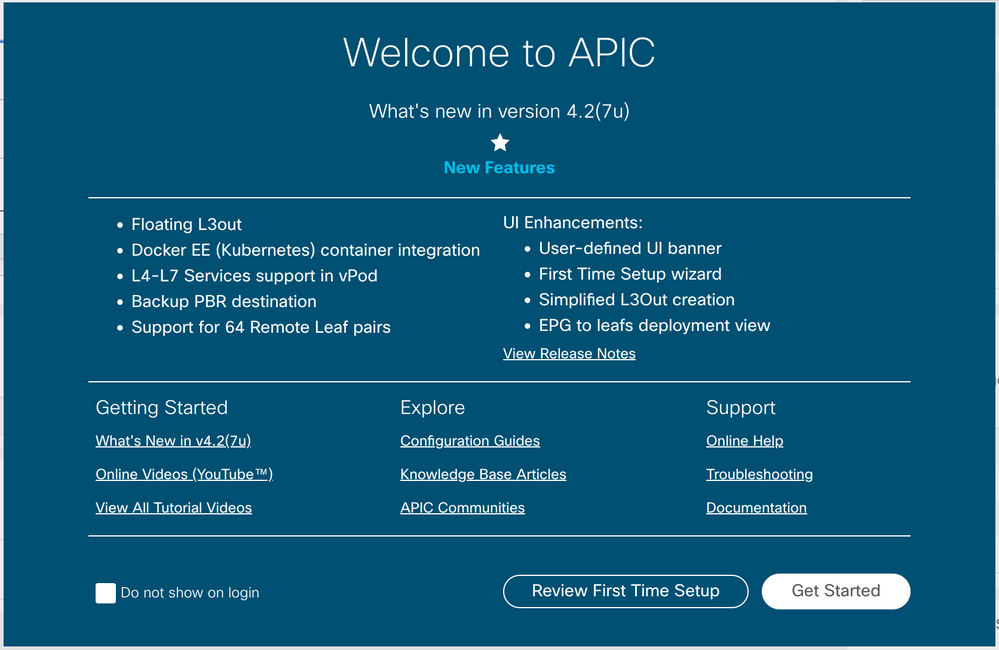

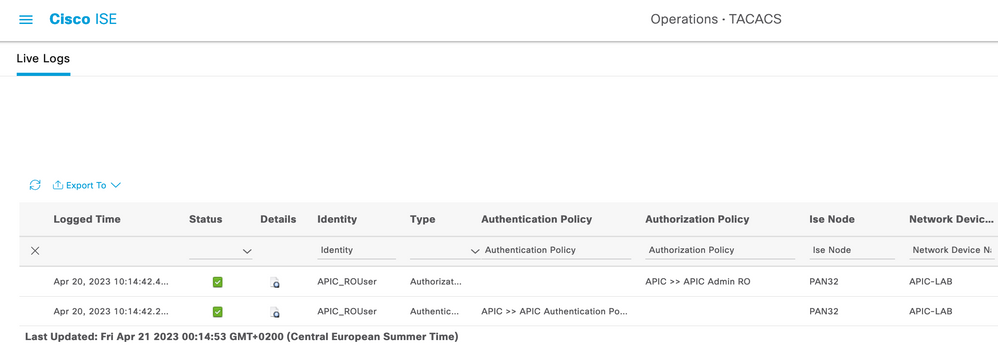

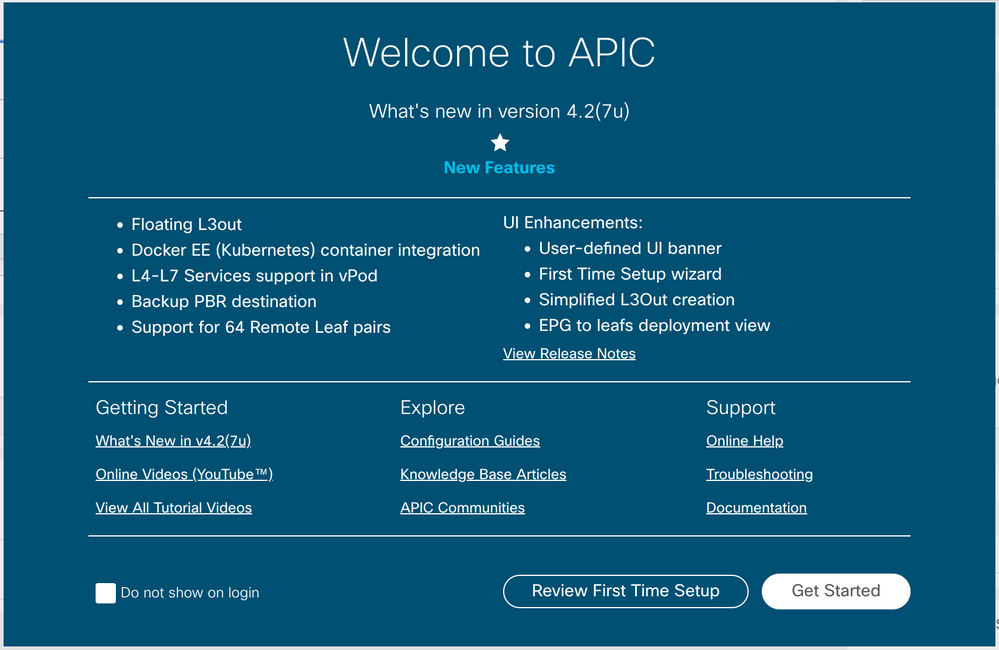

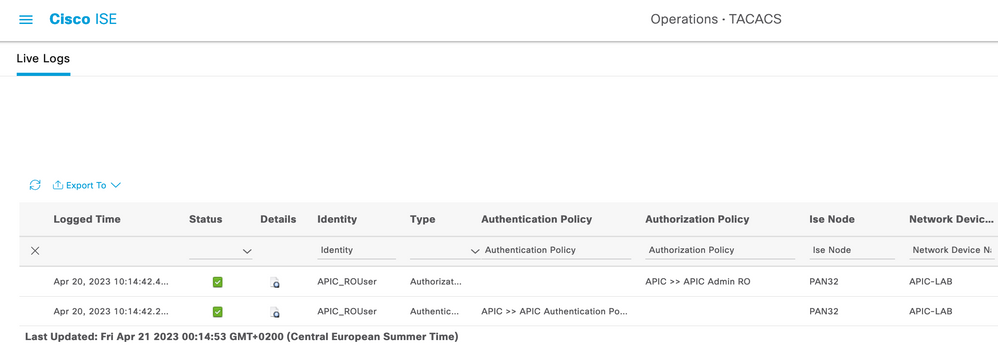

Stap 2. Controleer de toegang op de APIC UI en het juiste beleid wordt toegepast op de TACACS Live logs.

APIC welkomstboodschap

APIC welkomstboodschap

Herhaal stap 1 en 2 voor gebruikers van Alleen-lezen beheerder.

Levende logbestanden voor TACACS+

Levende logbestanden voor TACACS+

Problemen oplossen

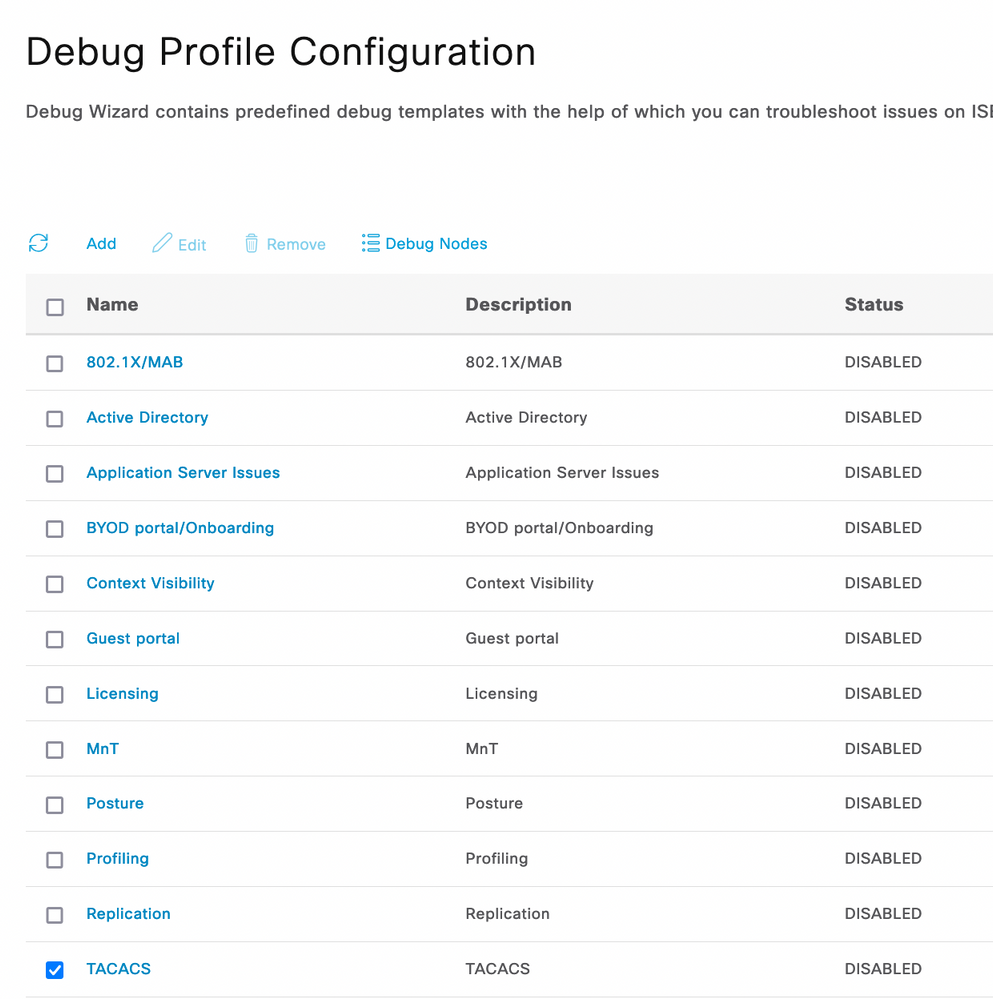

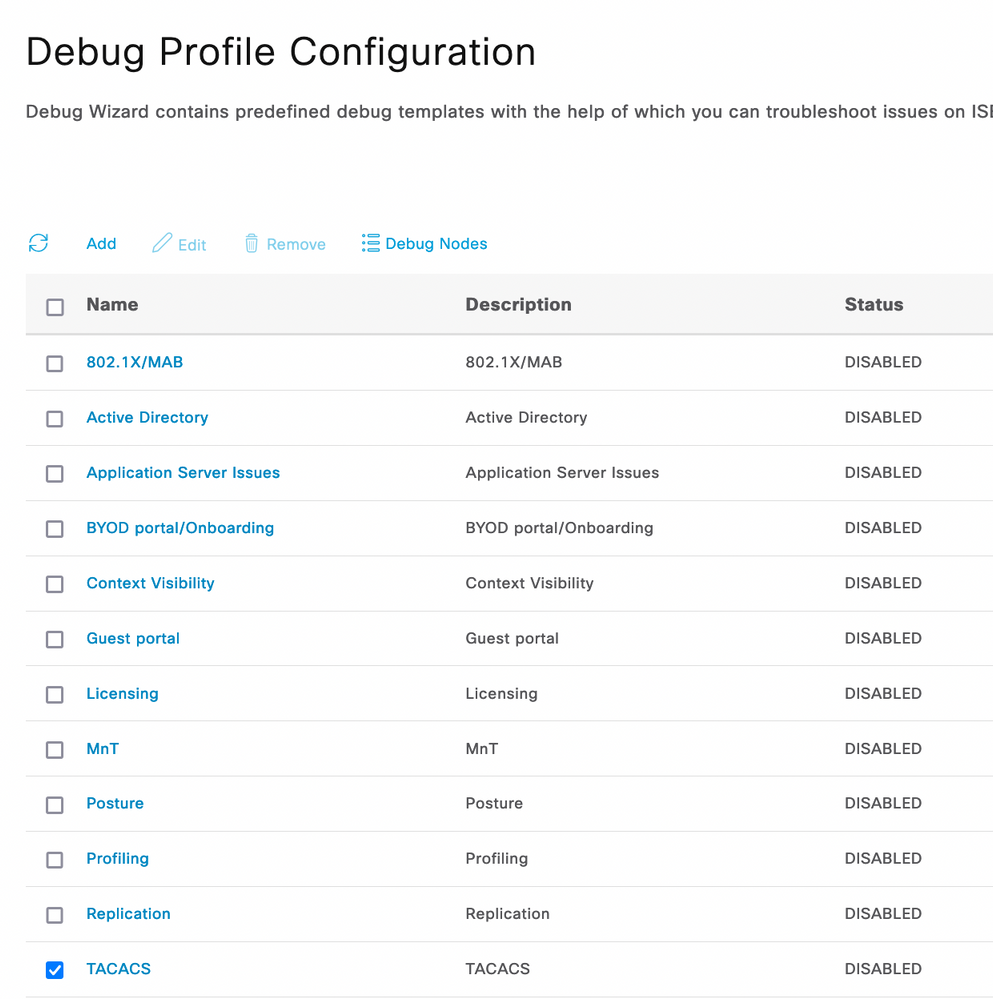

Stap 1. Navigeer naar ☰>Operations > Troubleshoot > Debug Wizard. KiesTACACSen klik Debug Nodes.

Configuratie debug-profiel

Configuratie debug-profiel

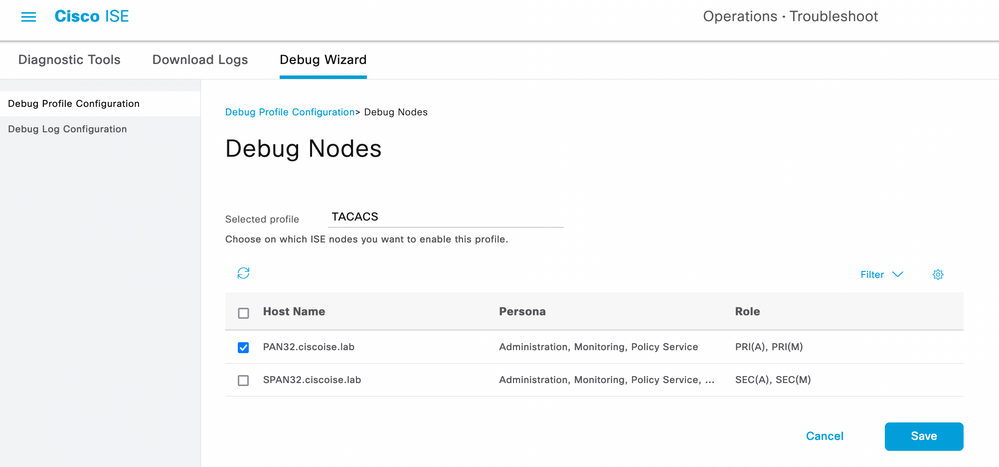

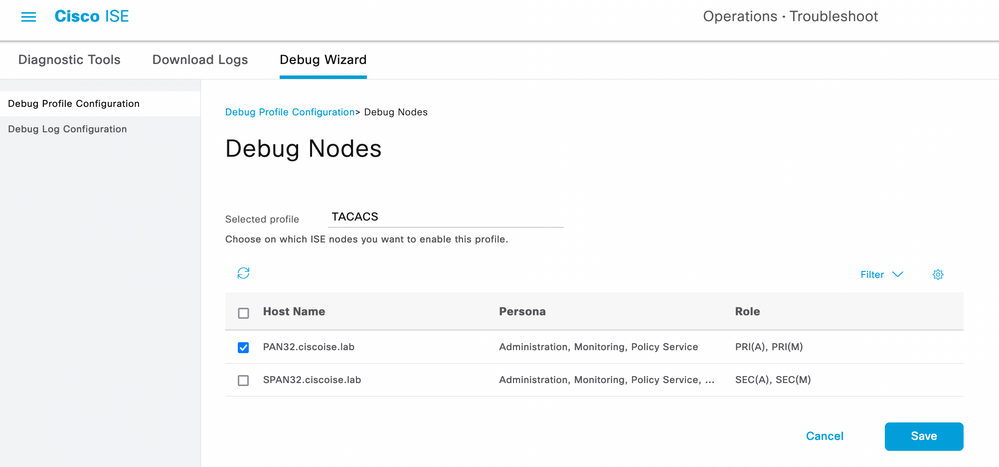

Stap 2. Kies het knooppunt dat het verkeer ontvangt en klikSave.

Selectie van debugknooppunten

Selectie van debugknooppunten

Stap 3. Voer een nieuwe test uit en download de logbestanden onderOperations > Troubleshoot > Download logs zoals getoond:

AcsLogs,2023-04-20 22:17:16,866,DEBUG,0x7f93cabc7700,cntx=0004699242,sesn=PAN32/469596415/70,CPMSessionID=1681058810.62.188.2140492Authentication16810588,user=APIC_RWUser,Log_Message=[2023-04-20 22:17:16.862 +00:00 0000060545 5201 NOTICE Passed-Authentication: Authentication succeeded, ConfigVersionId=122, Device IP Address=188.21, DestinationIPAddress=13.89 , DestinationPort=49, UserName=APIC_RWUser, Protocol=Tacacs, NetworkDeviceName=APIC-LAB, Type=Authentication, Action=Login, Privilege-Level=1, Authen-Type=PAP, Service=Login, User=APIC_RWUser, Port=REST, Remote-Address=202.208, NetworkDeviceProfileId=b0699505-3150-4215-a80e-6753d45bf56c, AcsSessionID=PAN32/469596415/70, AuthenticationIdentityStore=Internal Users, AuthenticationMethod=PAP_ASCII, SelectedAccessService=TACACS Protocol, SelectedShellProfile=APIC ReadWrite, Profile, IsMachineAuthentication=false, RequestLatency=230, IdentityGroup=User Identity Groups:APIC_RW, Step=13013, Step=15049, Step=15008, Step=15048, Step=15041, Step=15048, Step=22072, Step=15013, Step=24430, Step=24325, Step=24313, Step=24318, Step=24322, Step=24352, Step=24412, Step=15013, Step=24210, Step=24212, Step=22037, Step=15036, Step=15048, Step=15048, Step=13015, SelectedAuthenticationIdentityStores=iselab

Als debugs geen authenticatie- en autorisatie-informatie tonen, valideert u dit:

- De service Apparaatbeheer is ingeschakeld voor de ISE-knooppunt.

- Het juiste ISE IP-adres is toegevoegd aan de APIC-configuratie.

- Als een firewall in het midden zit, controleer dan of poort 49 (TACACS) is toegestaan.

Feedback

Feedback