Inleiding

In dit document wordt het configuratieproces beschreven voor de integratie van ISE pxGrid versie 2.4 en FMC versie 6.2.3.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- ISE-lijnkaart 2.4

- VCC 6.2.3

- Active Directory/Lichtgewicht Directory Access Protocol (LDAP)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Standalone ISE 2.4

- VCCv 6.2.3

- Active Directory 2012R2

- Identity Services Engine (ISE) PxGrid versie 2.4

- Firepower Management Center (FMC) versie 6.2.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

ISE configureren

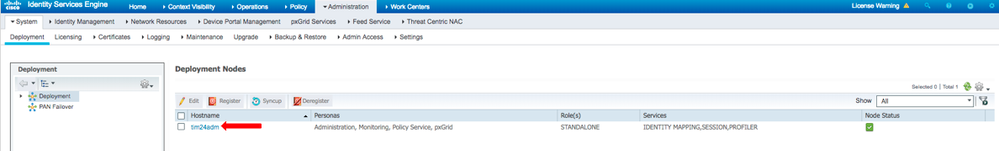

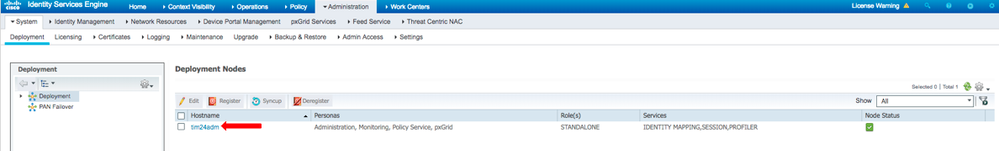

Stap 1. PxGrid-services inschakelen

- Log in de ISE Admin GUI, navigeer naar Beheer > Implementatie.

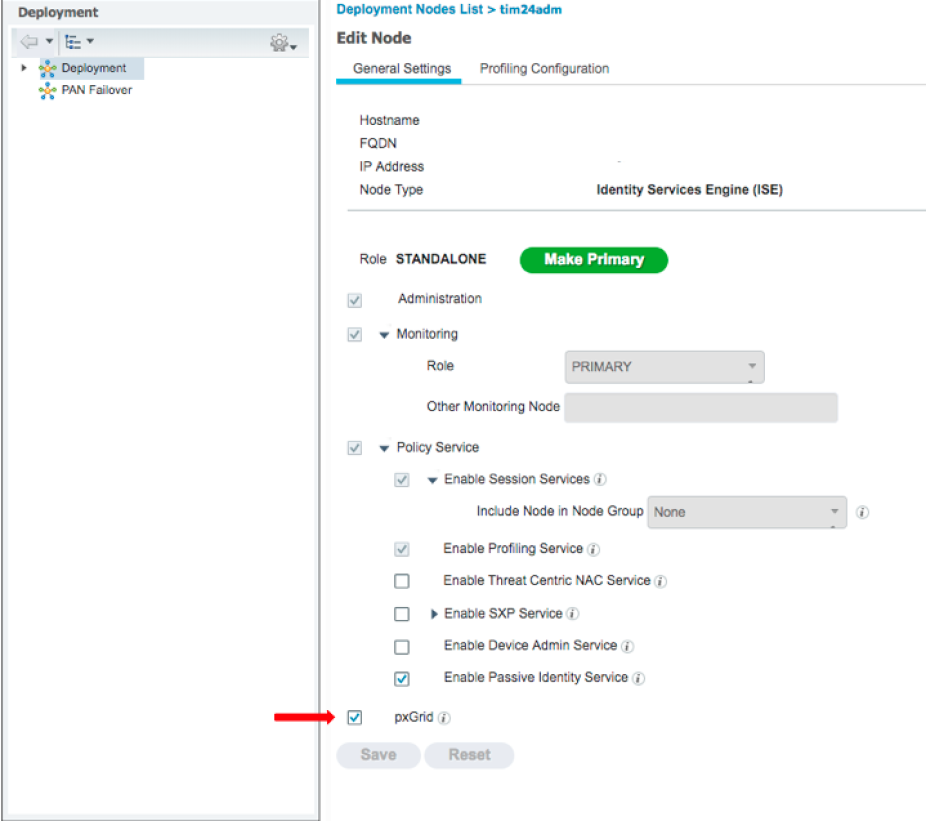

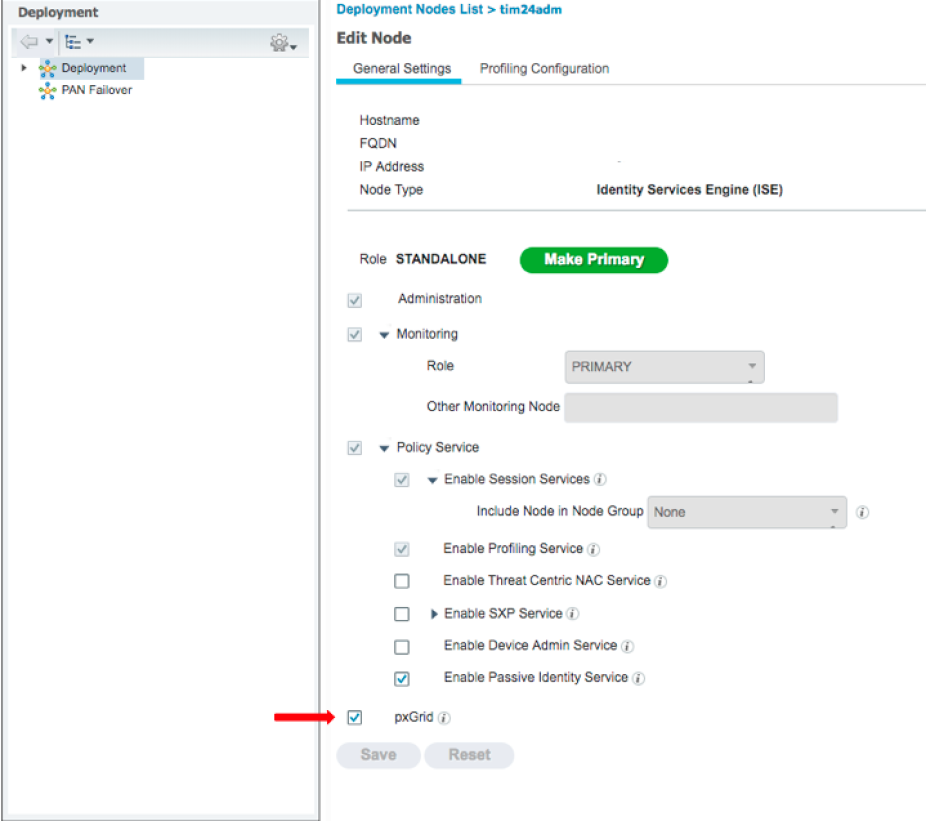

2. Selecteer het ISE-knooppunt dat voor pxGrid-personen moet worden gebruikt.

3. Schakel de pxGrid-service in en klik op Opslaan zoals in de afbeelding.

4. Controleer dat de pxGrid-services vanaf de CLI worden uitgevoerd.

Opmerking: Het proces vereist tot 5 minuten voor de pxGrid-services om de status Hoge beschikbaarheid (HA) volledig te starten en te bepalen als er meer dan één pxGrid-knooppunt in gebruik is.

5. SSH naar de ISE-pxGrid-knooppunt CLI en controleer de toepassingsstatus.

# show application status ise | in pxGrid

pxGrid Infrastructure Service running 24062

pxGrid Publisher Subscriber Service running 24366

pxGrid Connection Manager running 24323

pxGrid Controller running 24404

#

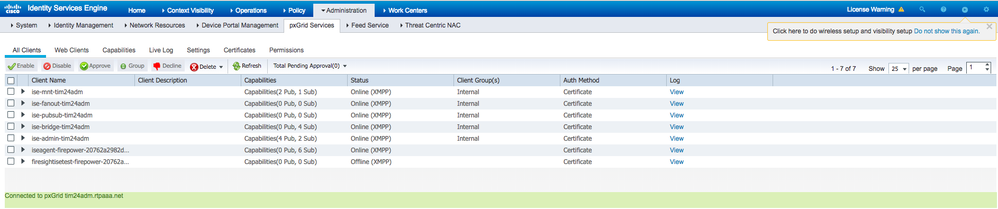

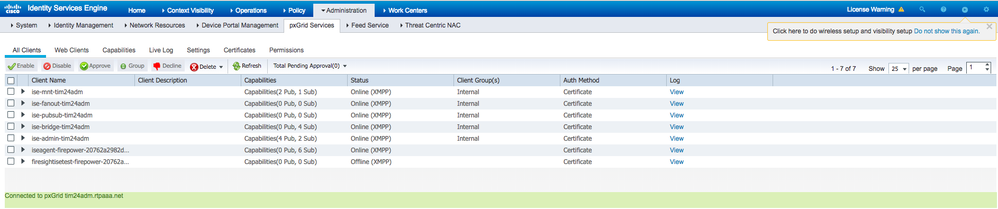

6. Open de ISE-beheerdersgids en controleer of de services online zijn en goed functioneren. Ga naar Beheer > PxGrid Services.

7. Onder aan de pagina geeft ISE Connected to pxGrid <pxGrid knooppunt FQDN> weer.

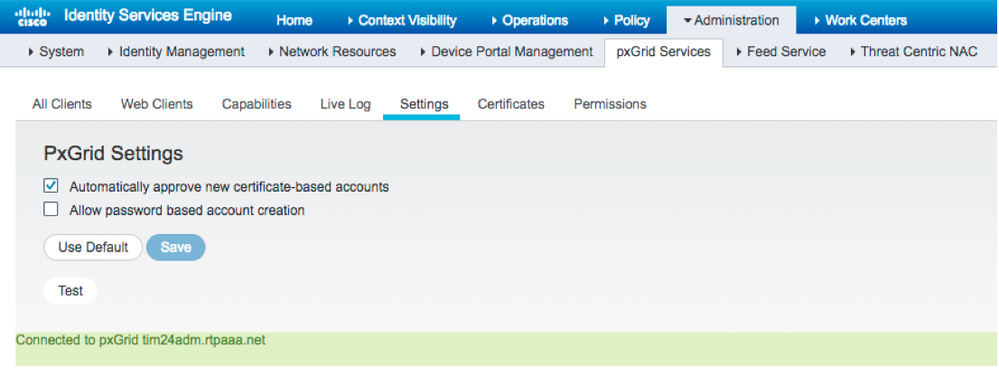

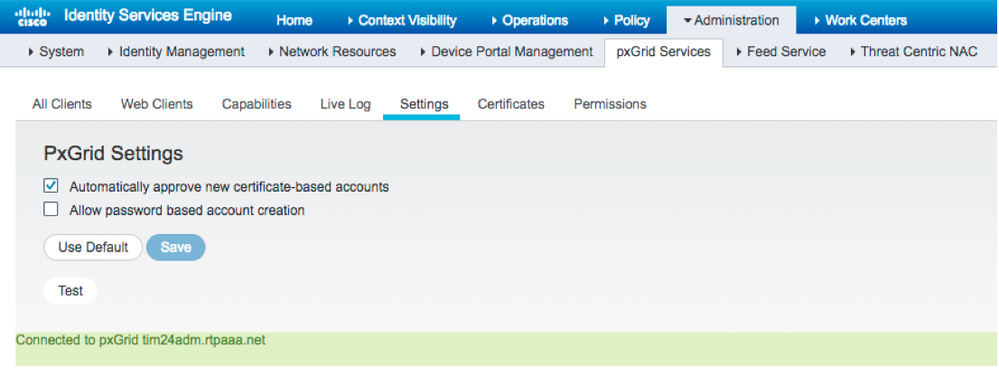

Stap 2. Configureer ISE om alle PxGrid op certificaat gebaseerde accounts goed te keuren

1. Ga naar Beheer > PxGrid-services > Instellingen.

2. Schakel het vakje "Automatisch nieuwe op certificaten gebaseerde accounts goedkeuren" in en klik op Opslaan.

Opmerking: de beheerder moet de FMC-verbinding met ISE handmatig goedkeuren als deze optie niet is ingeschakeld.

Stap 3. Exporteren ISE MNT Admin-certificaat en PxGrid CA-certificaten

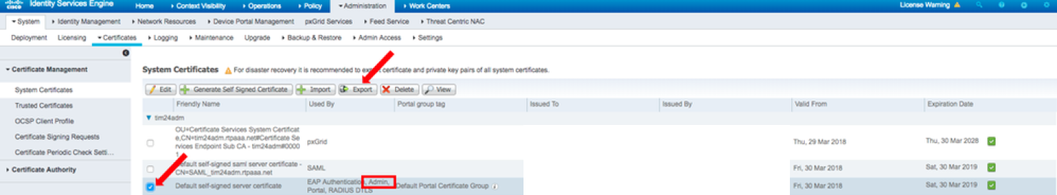

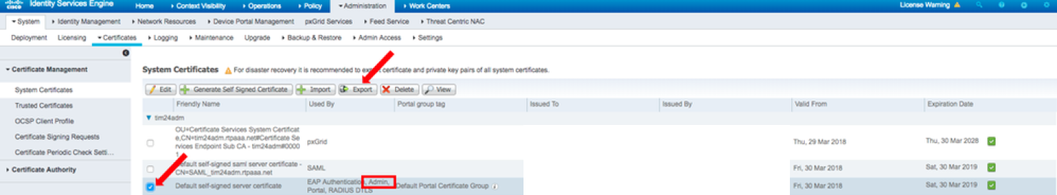

1. Navigeer naar Beheer > Certificaten > Systeemcertificaten.

2. Breid het knooppunt voor primaire bewaking (MNT) uit als dit niet is ingeschakeld voor het knooppunt voor primair beheer.

3. Selecteer het certificaat met het veld Gebruikte-by "Admin".

Opmerking: deze handleiding maakt gebruik van het standaard ISE-zelfondertekende certificaat voor gebruik van Admin. Als u een certificaat gebruikt dat is ondertekend door een certificeringsinstantie (CA), exporteert u de root-CA die het beheercertificaat heeft ondertekend naar de ISE MNT-knooppunt.

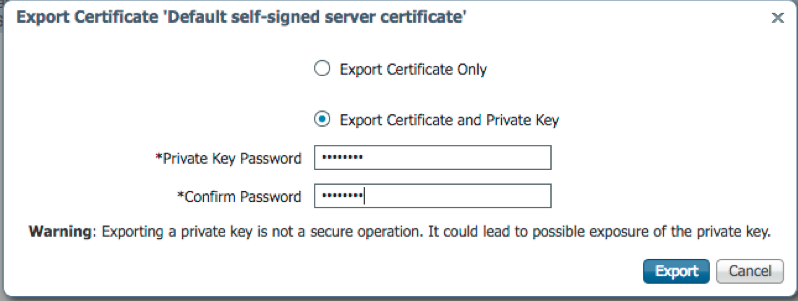

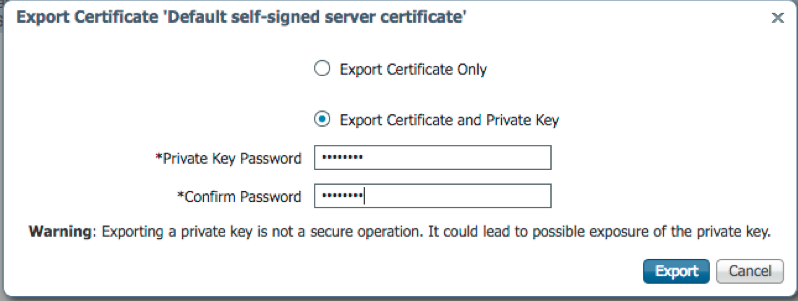

4. Klik op Exporteren.

5. Kies de optie om Certificaat en Private Key te exporteren.

6. Stel een coderingssleutel in.

7. Het bestand exporteren en opslaan zoals in de afbeelding.

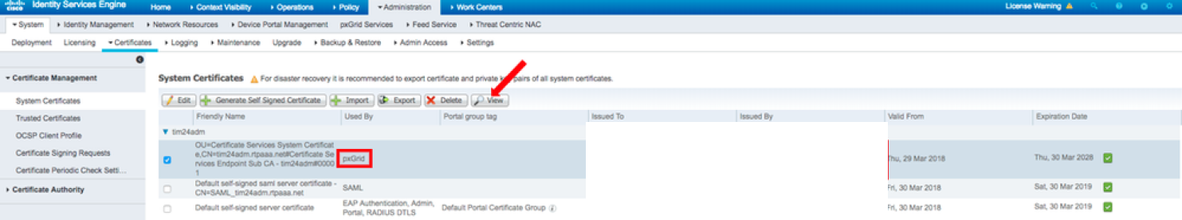

9. Ga terug naar het scherm ISE-systeemcertificaten.

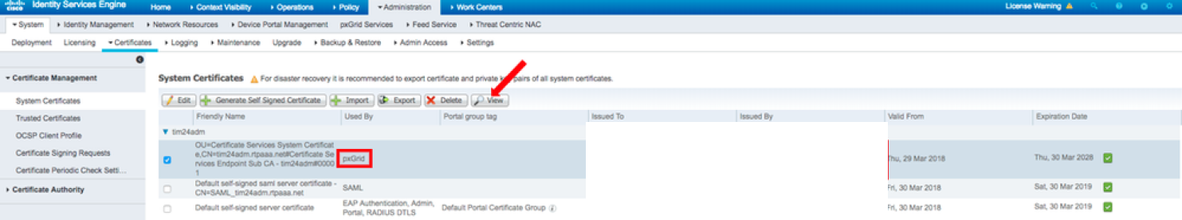

10. Bepaal het veld Uitgegeven door op het certificaat met behulp van het "pxGrid"-gebruik in de kolom Gebruikt door.

Opmerking: In oudere versies van ISE was dit een zelfondertekend certificaat, maar vanaf 2.2 wordt dit certificaat standaard afgegeven door de interne ISE CA-keten.

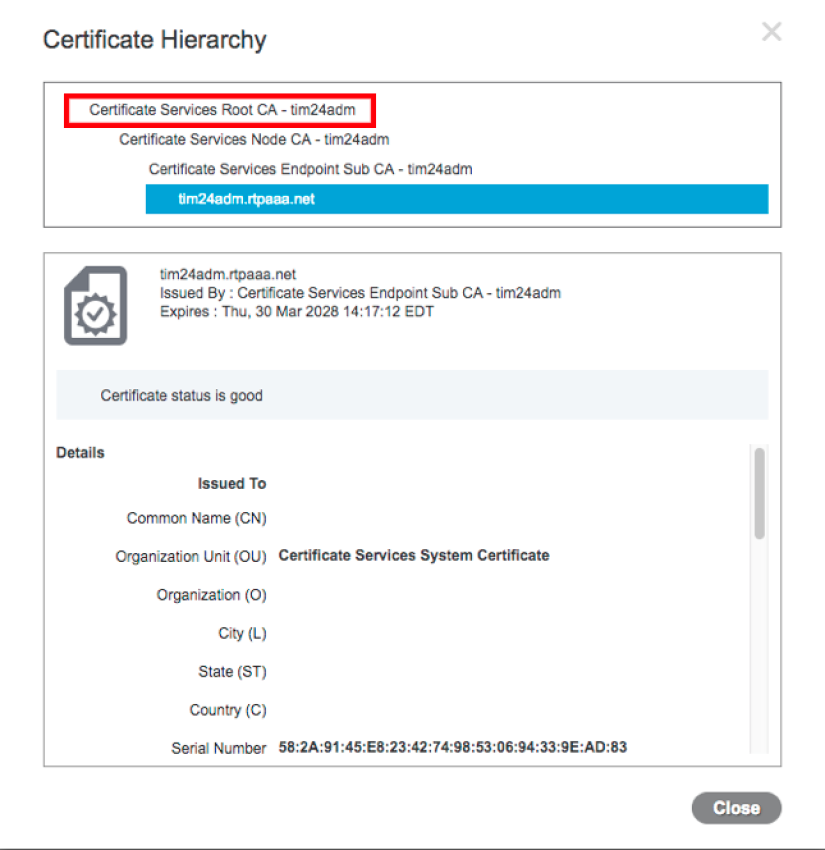

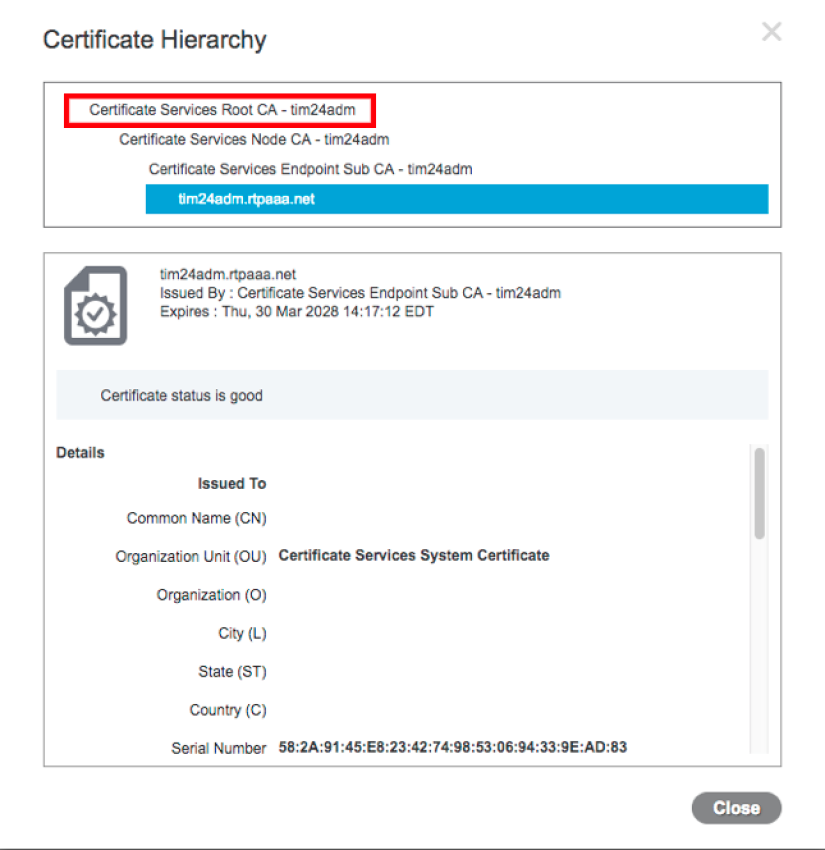

1. Selecteer het certificaat en klik op Weergeven zoals in de afbeelding.

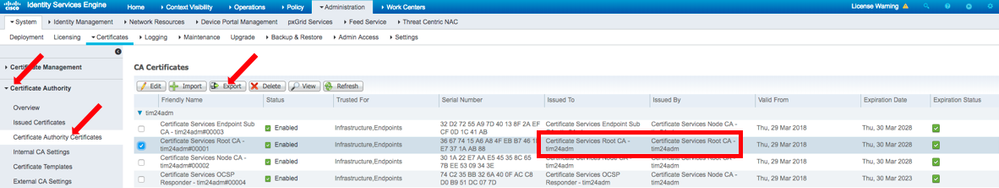

12. Bepaal het basiscertificaat. In dit geval is het "Certificate Services Root CA - tim24adm".

13. Sluit het venster voor de certificaatweergave zoals in de afbeelding.

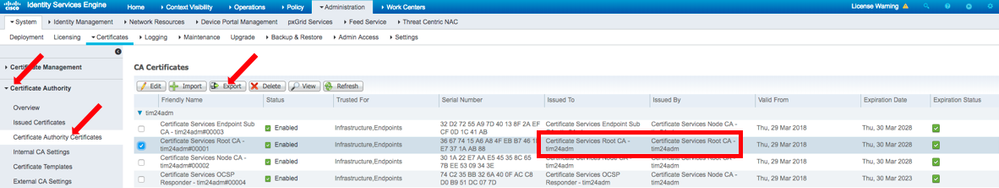

14. Breid het menu van de ISE-certificeringsinstantie uit.

15. Selecteer certificaten van de certificeringsinstantie.

16. Selecteer het basiscertificaat dat is geïdentificeerd en klik op Exporteren. Sla vervolgens het CA-certificaat van de PxGrid Root op zoals in de afbeelding.

FMC configureren

Stap 4. Voeg een nieuw domein toe aan FMC

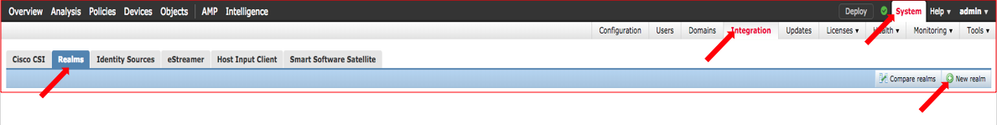

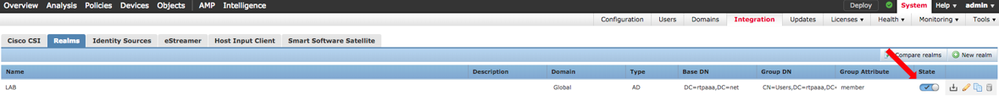

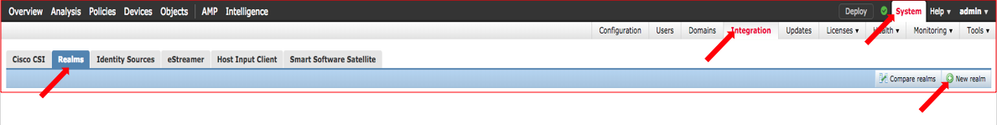

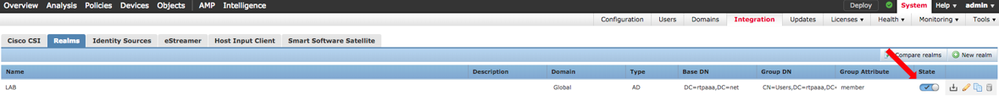

- Open de FMC GUI en navigeer naar System > Integration > Realms.

- Klik op Nieuw gebied zoals in de afbeelding.

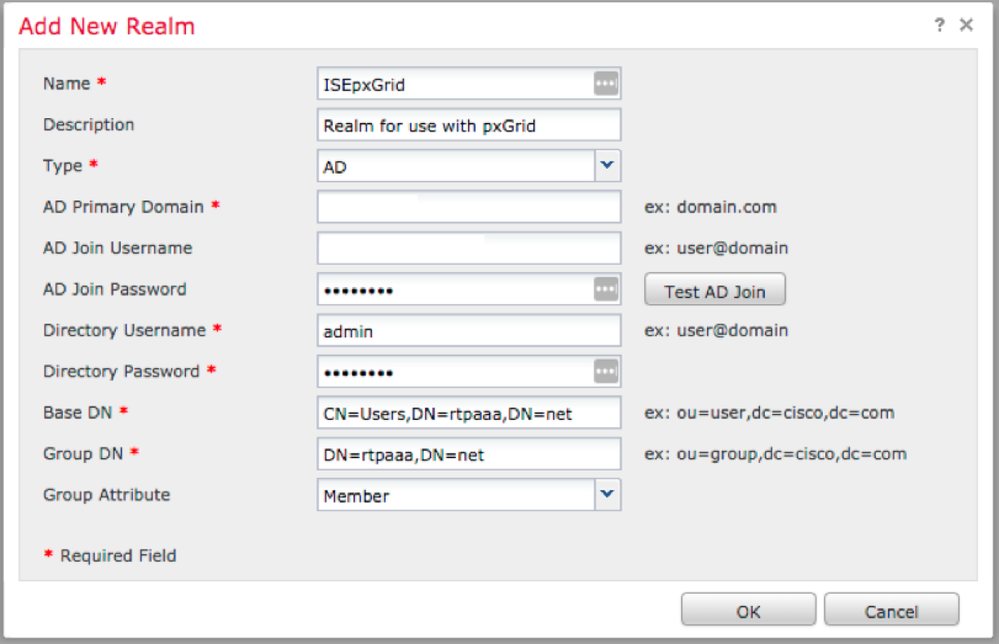

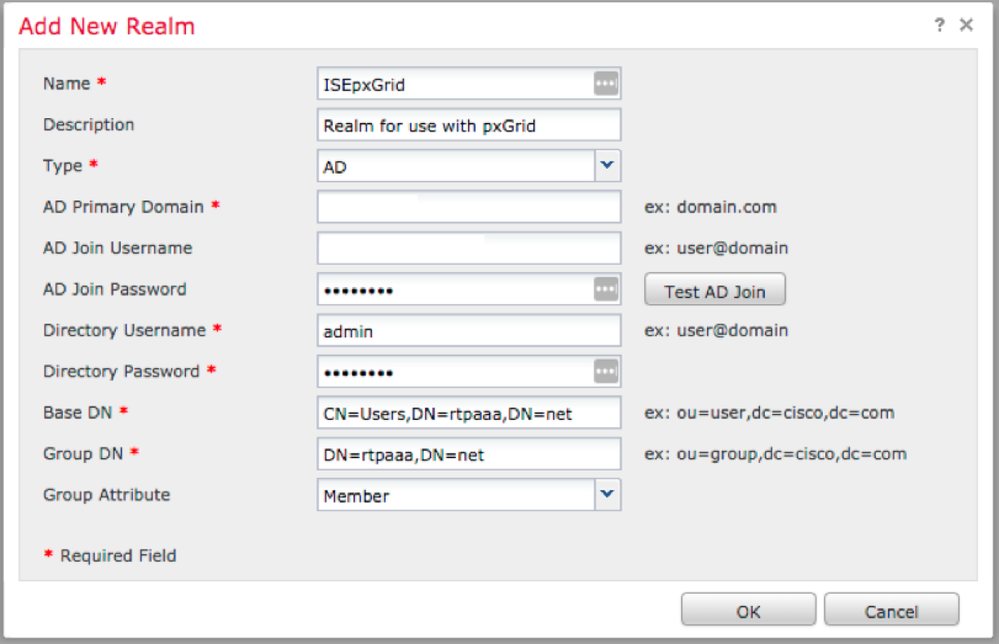

3. Vul het formulier in en klik op de knop Active Directory (AD) testen.

Opmerking: de AD Join Gebruikersnaam moet in UPN-formaat (User Principal Name) zijn of de test mislukt.

4. Als de Test AD Join succesvol is, klikt u op OK.

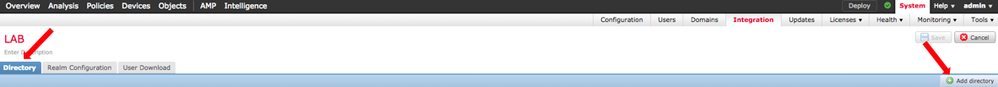

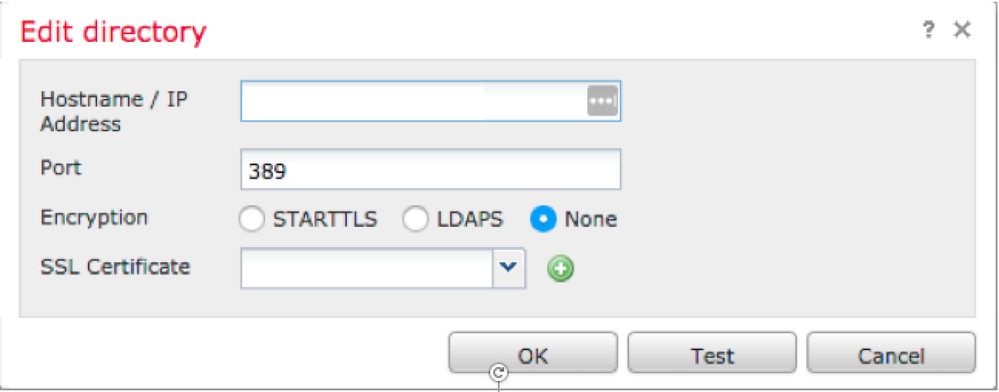

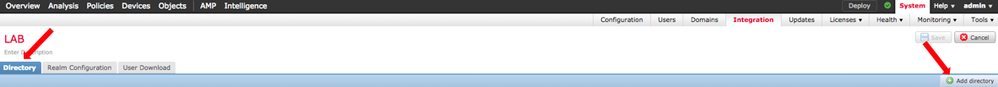

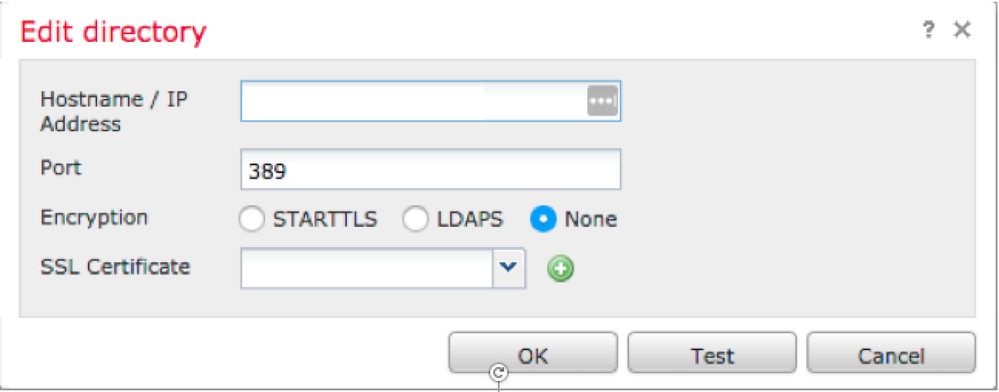

5. Klik op het tabblad Directory en klik vervolgens op Map toevoegen zoals in de afbeelding.

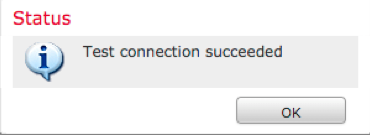

6. Configureer IP/Hostname en test verbinding.

N.B.: Als de test mislukt, controleert u de referenties op het tabblad Real Configuration.

7. Klik op OK.

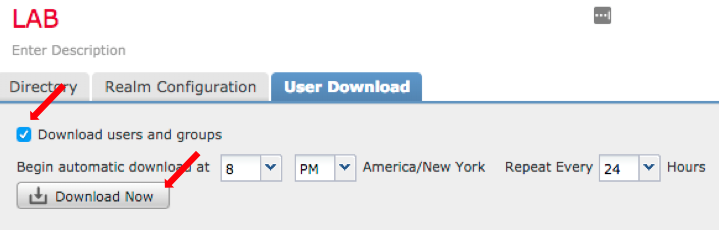

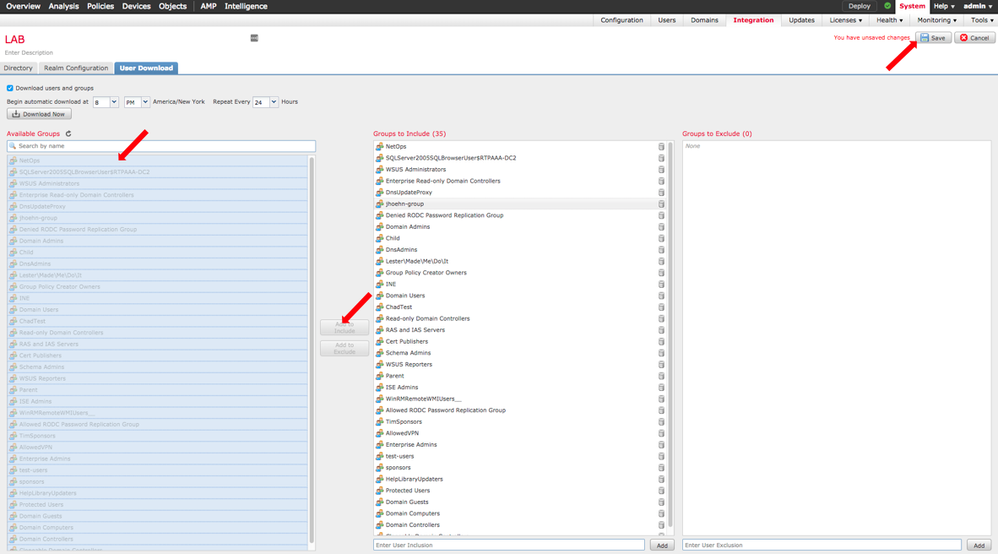

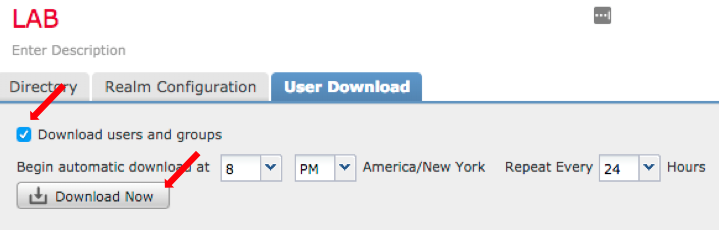

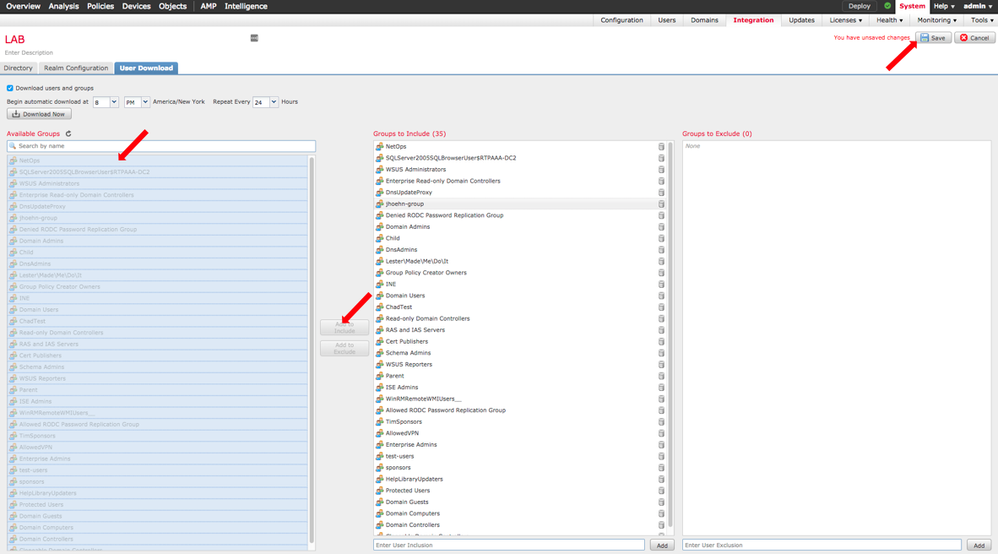

8. Klik op het tabblad Gebruikersdownload.

9. Indien nog niet geselecteerd, gebruiker en groep downloaden inschakelen

10. Klik op Nu downloaden

11. Zodra de lijst is ingevuld, kunt u de gewenste groepen toevoegen en op Toevoegen om op te nemen selecteren.

12. Sla de gebiedsconfiguratie op.

13. Schakel de Real State in.

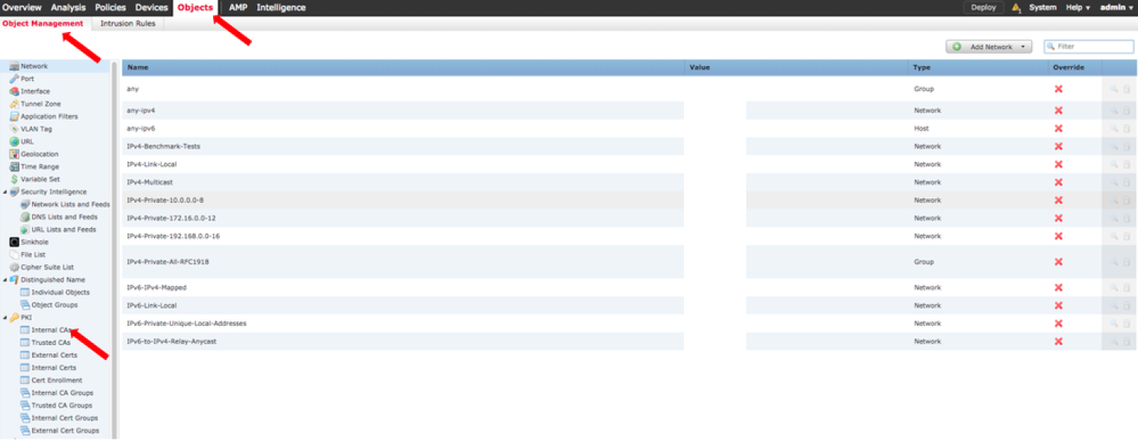

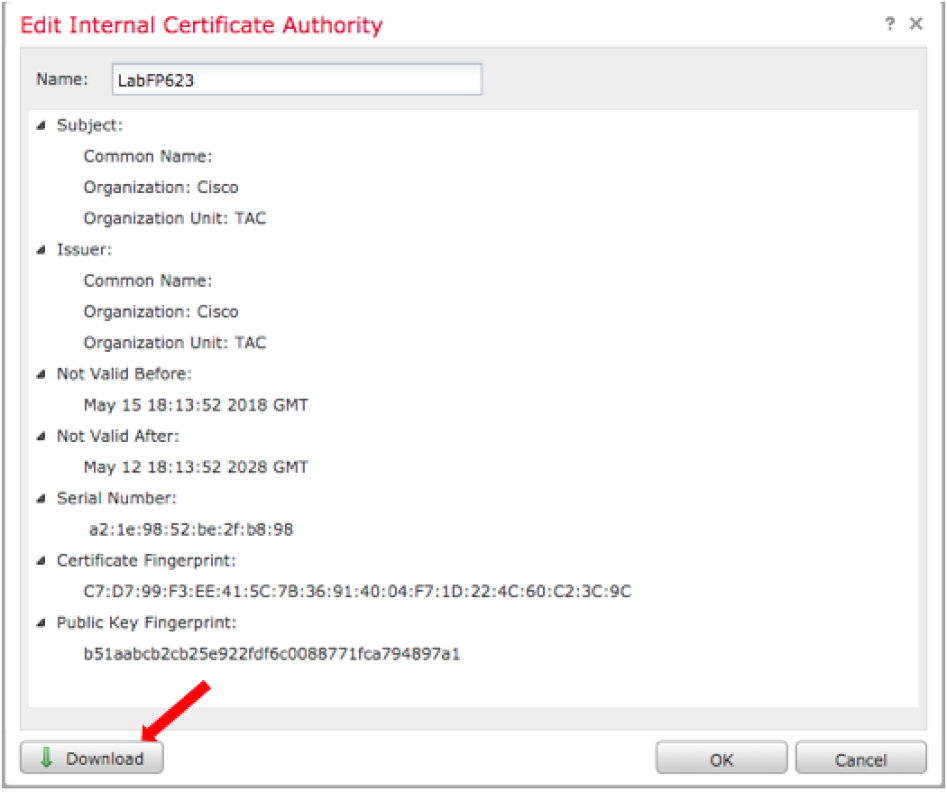

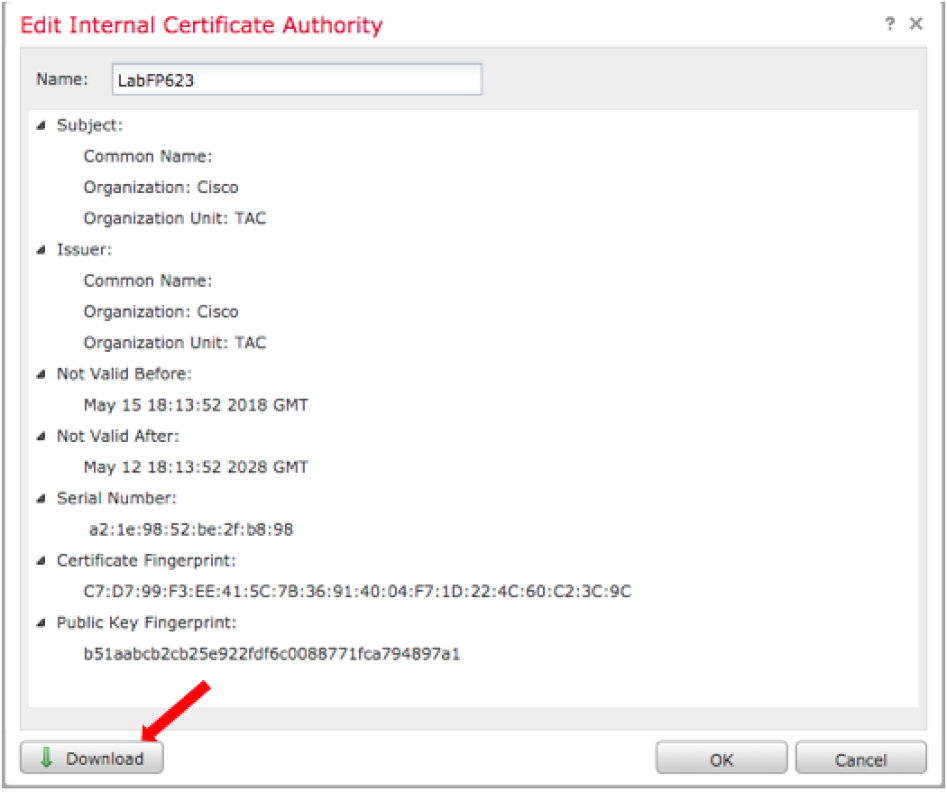

Stap 5. VCC CA-certificaat genereren

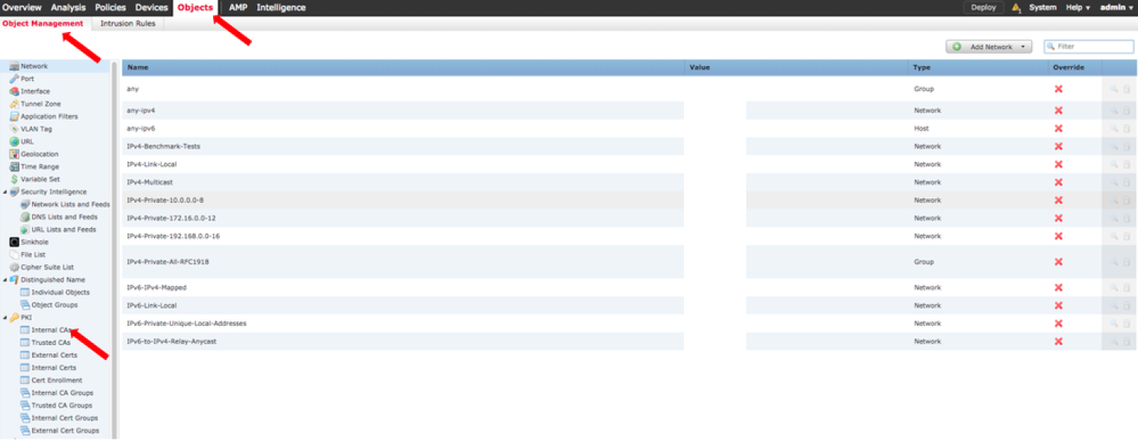

1. Navigeer naar Objecten > Objectbeheer > Interne CA's zoals in de afbeelding.

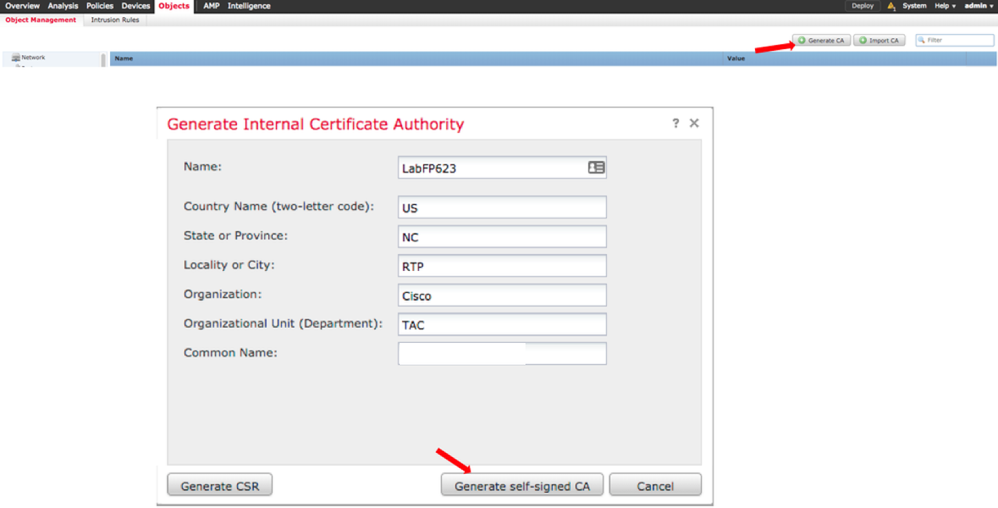

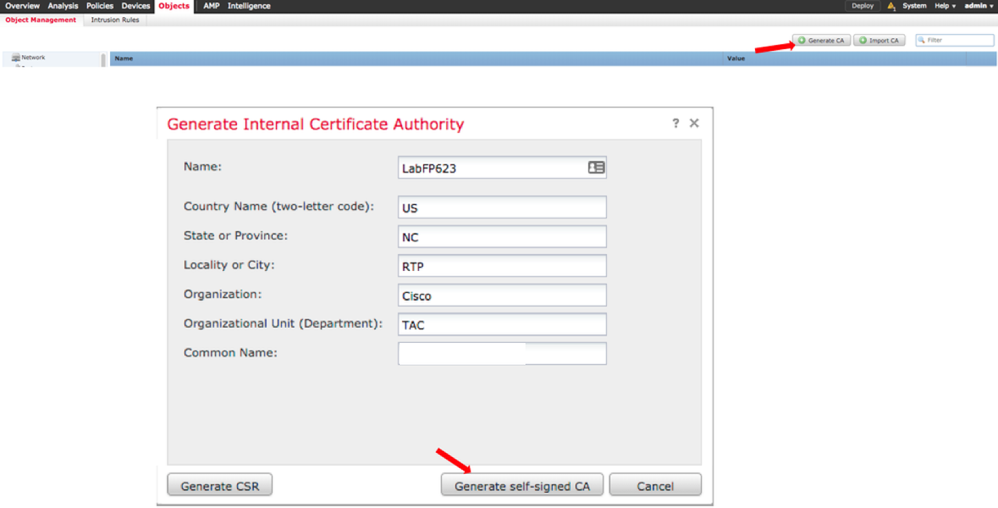

2. Klik op Generate CA.

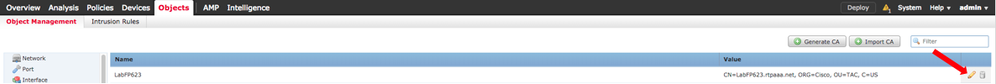

3. Vul het formulier in en klik op Generate self-signed CA.

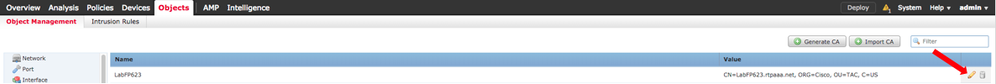

4. Zodra de generatie voltooid is, klikt u op het potlood rechts van het gegenereerde CA-certificaat zoals in de afbeelding.

5. Klik op Downloaden.

6. Configureer en bevestig het coderingswachtwoord en klik op OK.

7. Sla het bestand Public-Key Cryptography Standards (PKCS) p12 op in uw lokale bestandssysteem.

Stap 6. Het certificaat en de privésleutel uit het gegenereerde certificaat halen met behulp van OpenSSL

Dit gebeurt op basis van het FMC of op elke client die OpenSSL-opdrachten kan uitvoeren. Dit voorbeeld gebruikt een standaard Linux shell.

1. Gebruik openssl om het certificaat (CER) en de persoonlijke sleutel (PVK) uit het p12-bestand te extraheren.

2. Extraheer het CER-bestand en configureer vervolgens de certificaatexportsleutel uit de cert-generatie op FMC.

~$ openssl pkcs12 -nokeys -clcerts -in <filename.p12> -out <filename.cer>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

3. Extraheer het PVK-bestand, configureer de exportsleutel voor het certificaat, stel vervolgens een nieuwe PEM-wachtwoordzin in en bevestig.

~$ openssl pkcs12 -nocerts -in <filename.p12> -out <filename.pvk>

Password:

Last login: Tue May 15 18:46:41 UTC 2018

Enter Import Password:

MAC verified OK

4. Deze PEM-zin is nodig in de volgende stap.

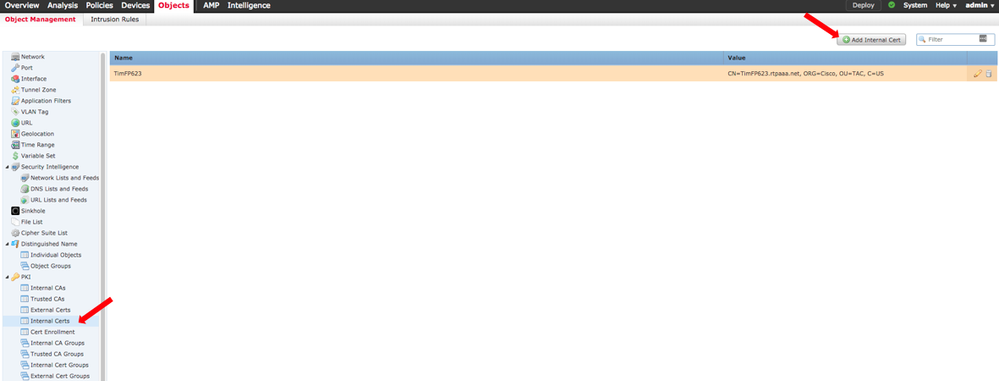

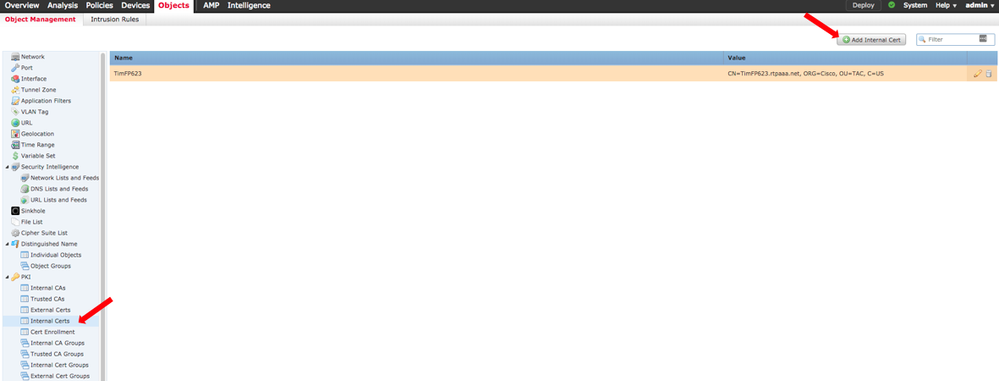

Stap 7. Certificaat in het VCC installeren

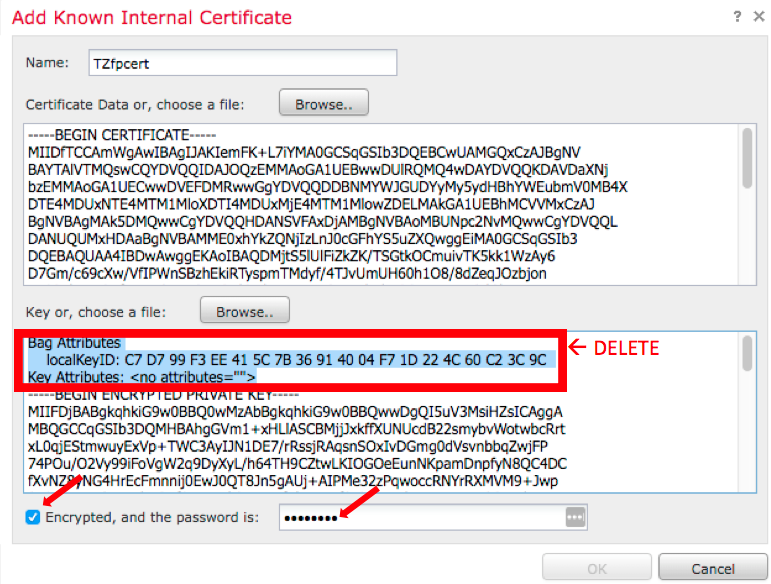

1. Ga naar Objecten > Objectbeheer > PKI > Interne certs.

2. Klik op Interne waarschuwing toevoegen zoals in de afbeelding.

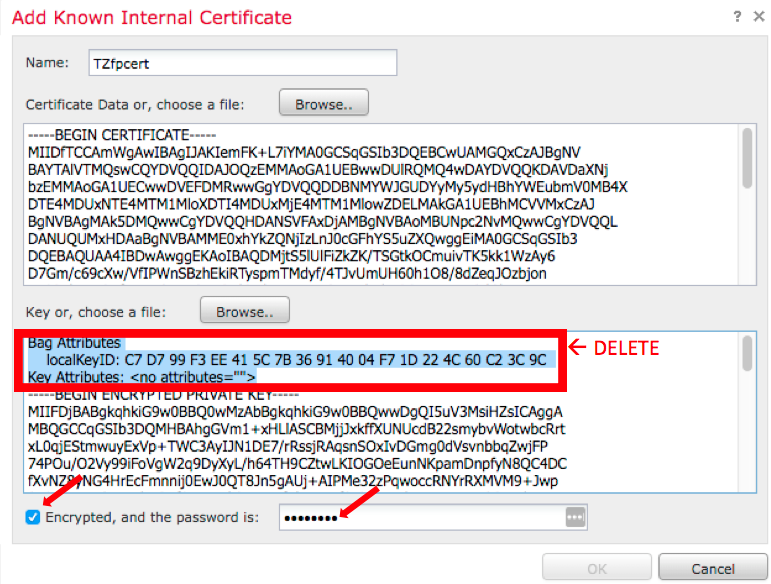

3. Configureer een naam voor het interne certificaat.

4. Blader naar de locatie van het CER-bestand en selecteer dit. Zodra de certificaatgegevens zijn ingevuld, selecteert u de tweede.

5. Bladeren door optie en selecteer het PVK-bestand.

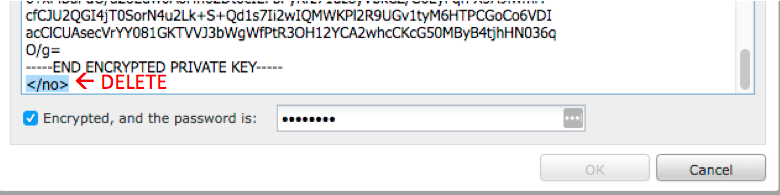

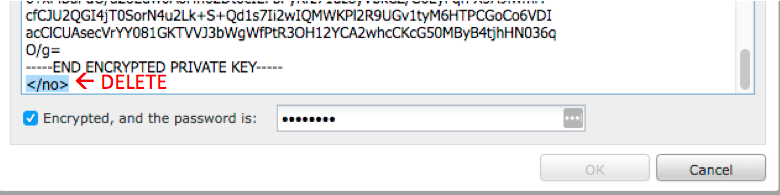

6. Verwijder eventuele belangrijke "eigenschappen van de tas" en eventuele waarden achter de afbeelding in het PVK-gedeelte. De PVK begint met -----START ENCRYPTED PRIVATE KEY— en eindigt met -----END ENCRYPTED PRIVATE KEY—.

N.B.: U kunt niet op OK klikken als de PVK-tekst tekens bevat die niet onder de regelafstand en de bijbehorende koppeltekens vallen.

7. Controleer het vakje Encrypted en configureer het wachtwoord dat is gegenereerd toen de PVK in Stap 6 is geëxporteerd.

8. Klik op OK.

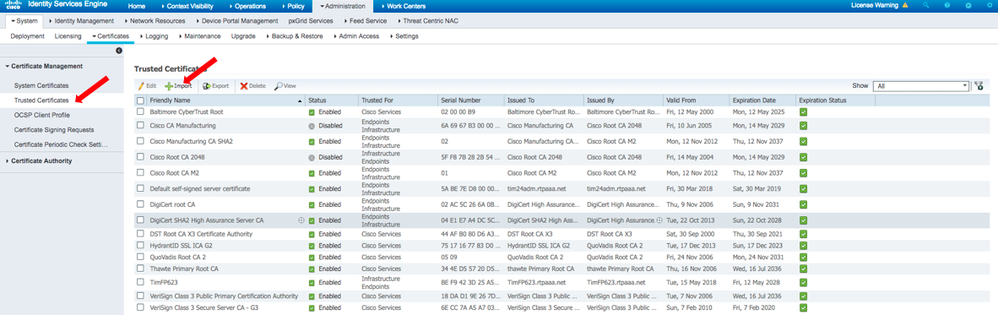

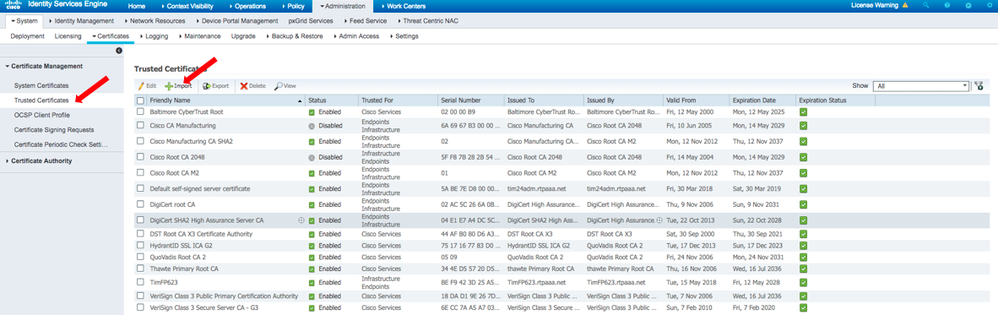

Stap 8. Importeer het FMC-certificaat in ISE

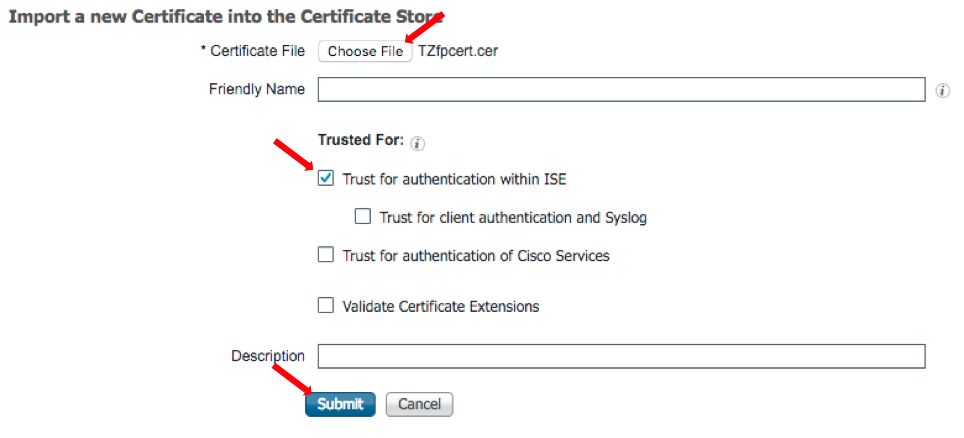

1. Open de ISE GUI en navigeer naar Beheer > Systeem > Certificaten > Betrouwbare certificaten.

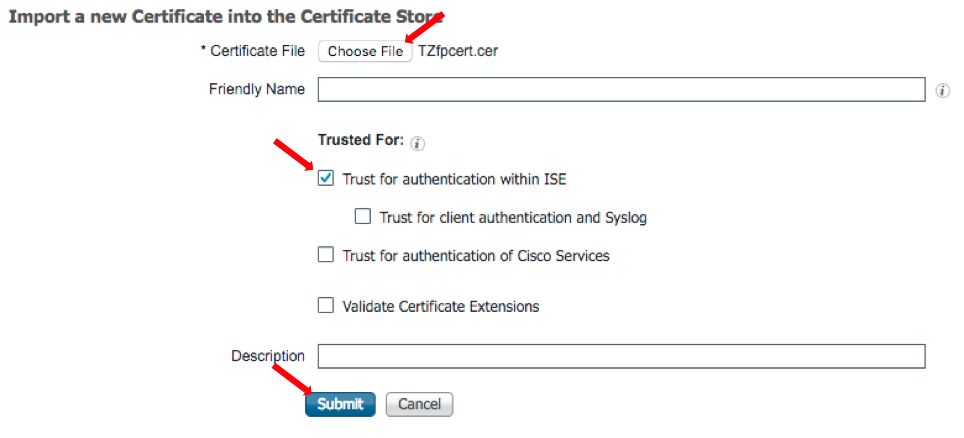

2. Klik op Importeren.

3. Klik op Kies bestand en selecteer het FMC CER-bestand van uw lokale systeem.

Optioneel: Een vriendschappelijke naam instellen.

4. Controleer vertrouwen op verificatie binnen ISE.

Optioneel: een beschrijving instellen.

5. Klik op Indienen zoals in de afbeelding.

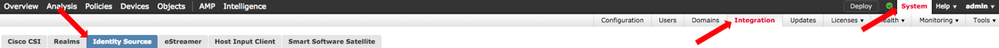

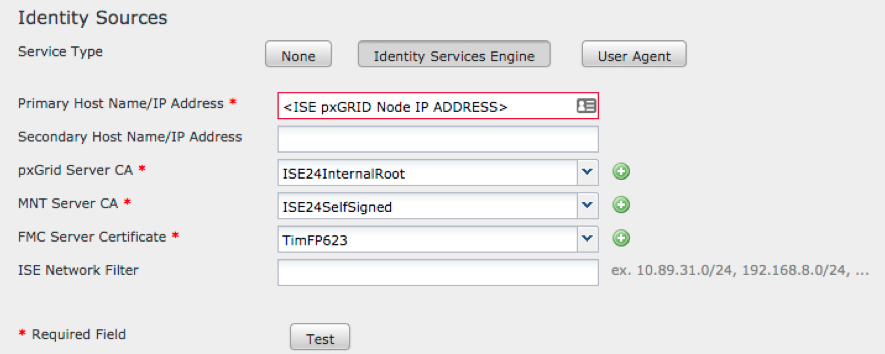

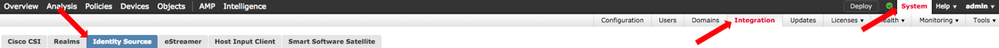

Stap 9. PxGrid Connection op FMC configureren

1. Navigeer naar Systeem > Integratie > Identiteitsbronnen zoals in de afbeelding.

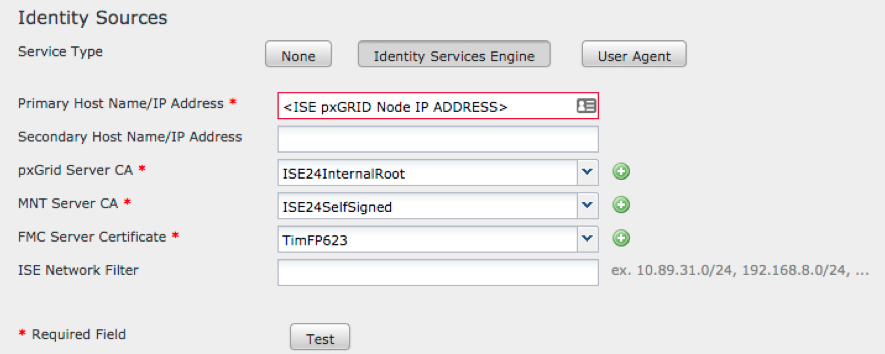

2. Klik op ISE.

3. Configureer het IP-adres of de hostnaam van de ISE-pxGrid-knooppunt.

4. Selecteer de + rechts van de PxGrid Server CA.

5. Geef het server CA-bestand een naam en blader vervolgens naar de pxGrid Root Signing CA die is verzameld in Stap 3. en klik op Opslaan.

6. Selecteer + rechts van MNT Server CA.

7. Geef het CA-bestand van de server een naam en blader vervolgens naar het Admin-certificaat dat in Stap 3 is verzameld en klik op Opslaan.

8. Selecteer het FMC CER-bestand in de vervolgkeuzelijst.

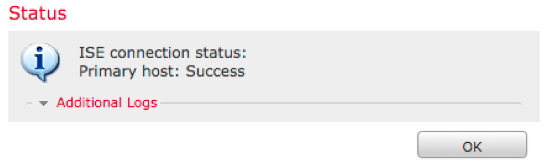

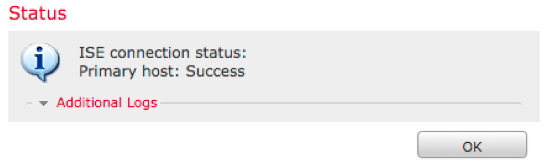

9. Klik op Test.

10. Als de test succesvol is, klikt u op OK en vervolgens Opslaan rechtsboven op het scherm.

Opmerking: wanneer u twee ISE pxGrid-knooppunten gebruikt, is het normaal dat één host Success toont en één die de failliet laat zien, omdat pxGrid alleen actief op één ISE-knooppunt tegelijk werkt. Het hangt van de configuratie af of welke Primaire gastheer Mislukking zou kunnen tonen en de Secundaire gastheer Succes zou kunnen tonen. Dit is allemaal afhankelijk van welke knooppunt in ISE de actieve pxGrid-knooppunt is.

Verifiëren

Verificatie in ISE

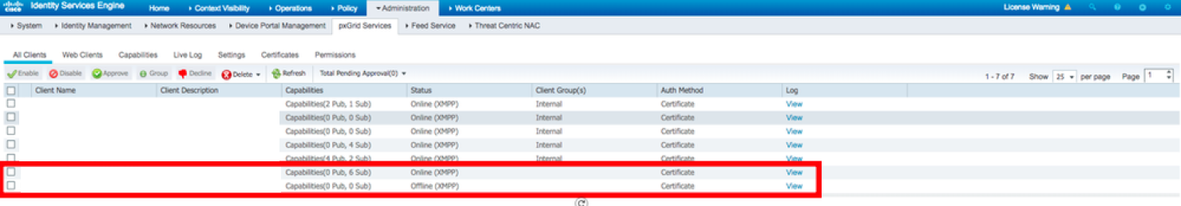

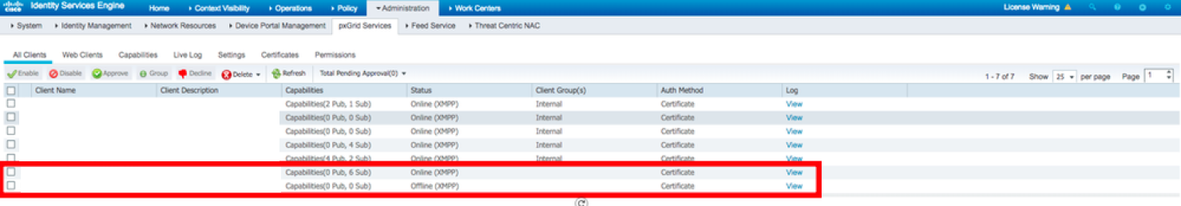

1. Open de ISE GUI en navigeer naar Beheer > PxGrid-services.

Indien geslaagd, worden twee verbindingen van de vuurkracht vermeld in de cliëntlijst. Een voor het feitelijke FMC (iseagent-hostname-33bytes) en een voor het testapparaat (firesightisetest-hostname-33bytes).

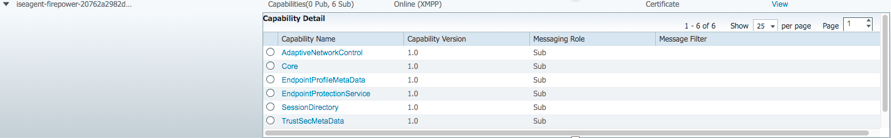

De iseagent-firepower verbinding toont zes (6) subs en verschijnt online.

De verbinding met de vuurbestendigste vuurkracht geeft nul (0) subs weer en wordt offline weergegeven.

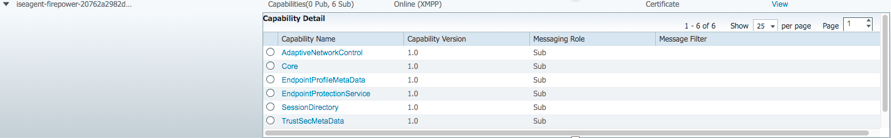

Uitgebreide weergave van de iseagent-firepower client geeft de zes abonnementen weer.

Opmerking: vanwege Cisco-bug IDCSCvo75376  er is een hostname beperking en bulk downloaden mislukt. De testknop op het VCC geeft een storing in de connectiviteit weer. Dit betreft 2.3p6, 2.4p6 en 2.6. De huidige aanbeveling is om 2,3 pleister of 2,4 pleister 5 te gebruiken totdat een officiële pleister wordt afgegeven.

er is een hostname beperking en bulk downloaden mislukt. De testknop op het VCC geeft een storing in de connectiviteit weer. Dit betreft 2.3p6, 2.4p6 en 2.6. De huidige aanbeveling is om 2,3 pleister of 2,4 pleister 5 te gebruiken totdat een officiële pleister wordt afgegeven.

Verificatie in het VCC

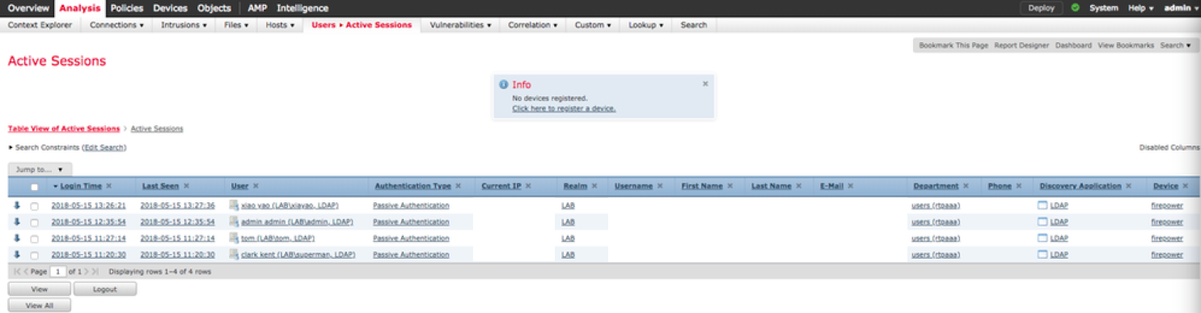

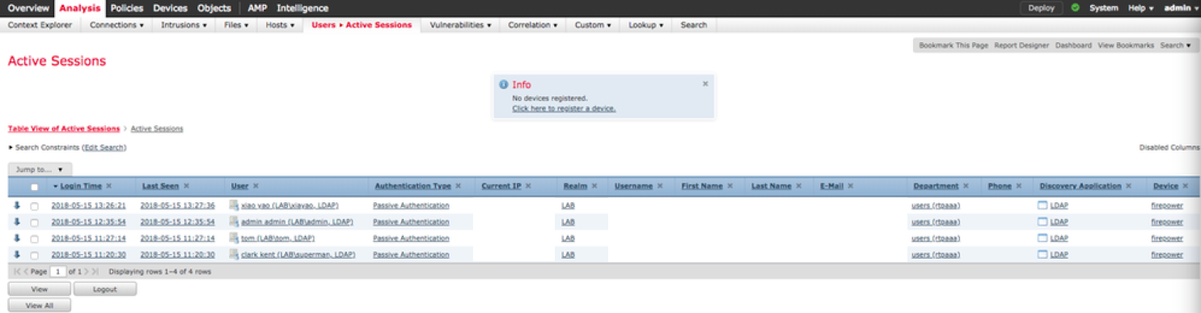

1. Open de FMC GUI en navigeer naar Analysis > Gebruikers > Actieve sessies.

Alle actieve sessies die via de Session Directory-mogelijkheid in ISE worden gepubliceerd, worden weergegeven in de tabel Actieve sessies op FMC.

Vanuit de FMC CLI sudo-modus geeft de 'adi_cli sessie' de informatie weer van de gebruikerssessie die van ISE naar FMC is gestuurd.

ssh admin@<FMC IP ADDRESS>

Password:

Last login: Tue May 15 19:03:01 UTC 2018 from dhcp-172-18-250-115.cisco.com on ssh

Last login: Wed May 16 16:28:50 2018 from dhcp-172-18-250-115.cisco.com

Copyright 2004-2018, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.2.3 (build 13)

Cisco Firepower Management Center for VMWare v6.2.3 (build 83)

admin@firepower:~$ sudo -i

Password:

Last login: Wed May 16 16:01:01 UTC 2018 on cron

root@firepower:~# adi_cli session

received user session: username tom, ip ::ffff:172.18.250.148, location_ip ::ffff:10.36.150.11, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username xiayao, ip ::ffff:10.36.148.98, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username admin, ip ::ffff:10.36.150.24, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

received user session: username administrator, ip ::ffff:172.18.124.200, location_ip ::, realm_id 2, domain rtpaaa.net, type Add, identity Passive.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Feedback

Feedback