Inleiding

In dit document worden de configuratiestappen beschreven die nodig zijn om een Cisco FireSIGHT Management Center (FMC) of Firepower Managed Device te integreren met Cisco Secure Access Control System 5.x (ACS) voor verificatie op afstand van de gebruikersverificatie met Dial In User Service (RADIUS).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Initiële configuratie van FireSIGHT-systeem en beheerde apparaten via GUI en/of shell

- Verificatie- en autorisatiebeleid configureren op ACS 5.x

- Basiskennis van RADIUS

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Access Control System 5.7 (ACS 5.7)

- Cisco FireSight Manager Center 5.4.1

Bovenstaande versies zijn de meest recente versies die momenteel beschikbaar zijn. De functie wordt ondersteund op alle ACS 5.x versies en FMC 5.x versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configuratie

Configuratie ACS 5.x

Netwerkapparaten en netwerkapparaatgroepen configureren

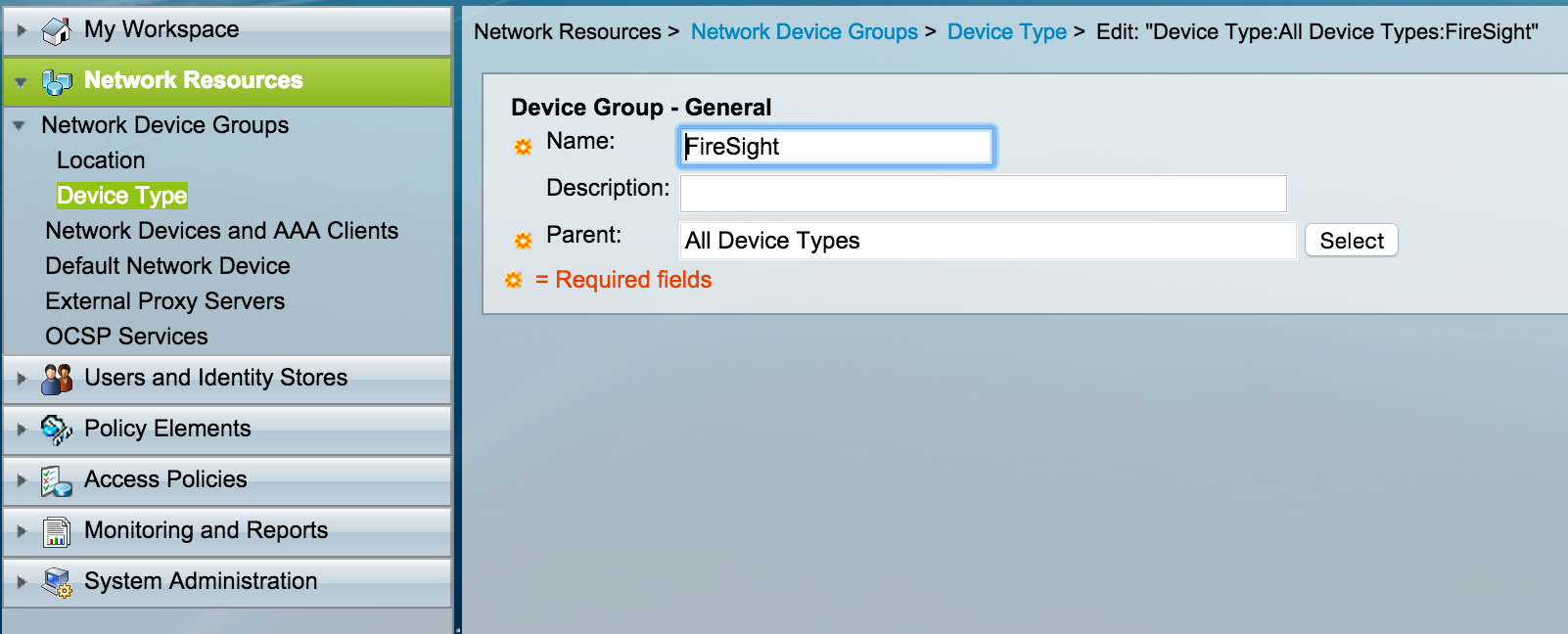

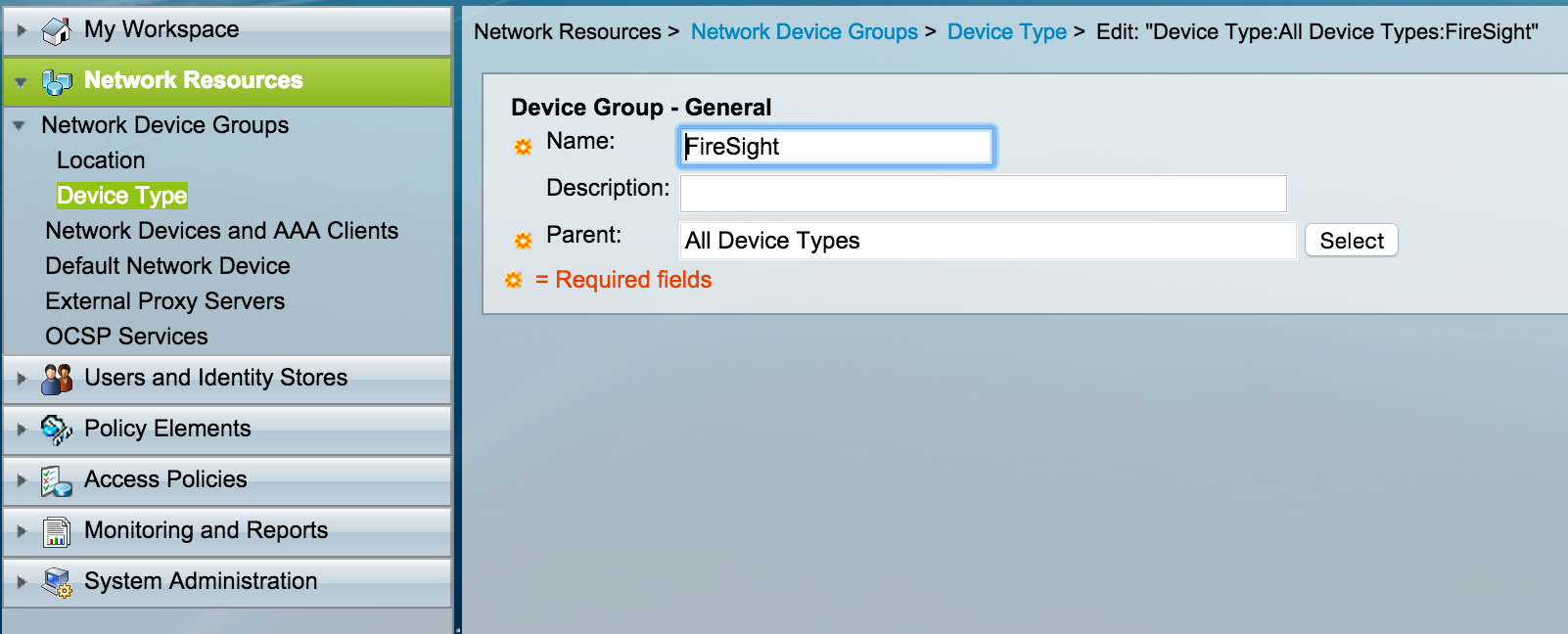

- Navigeer vanuit de ACS GUI naar de netwerkapparaatgroep, klik op Apparaattype en maak een apparaatgroep. In het volgende voorbeeld is het apparaattype FireSight geconfigureerd. In een latere stap wordt naar dit apparaattype verwezen in de definitie van de autorisatieregels. Klik op Save (Opslaan).

- Navigeer vanuit de ACS GUI naar de netwerkapparaatgroep, klik op Netwerkapparaten en AAA-clients en voeg een apparaat toe. Geef een beschrijvende naam en IP-adres voor het apparaat op. Het FireSIGHT Management Center wordt in het onderstaande voorbeeld gedefinieerd.

- Configureer in de netwerkapparaatgroepen het apparaattype dat in de bovenstaande stap is gemaakt.

- Controleer het vakje naast Verificatieopties, selecteer het aanvinkvakje RADIUS en voer de gedeelde geheime sleutel in die voor deze NAD wordt gebruikt. Let op dat dezelfde gedeelde geheime sleutel later opnieuw zal worden gebruikt bij het configureren van de RADIUS-server op het FireSIGHT Management Center. Als u de toetswaarde voor onbewerkte tekst wilt bekijken, klikt u op de knop Weergeven. Klik op Verzenden.

- Herhaal de bovenstaande stappen voor alle FireSIGHT Management Centers en beheerde apparaten waarvoor RADIUS-gebruikersverificatie/autorisatie voor GUI en/of shell-toegang vereist is.

Een Idenity Group toevoegen aan ACS

- Navigeer naar Gebruikers en Identity Store en configureer Identity Group. In dit voorbeeld wordt een identiteitsgroep gemaakt met "FireSight Administrator". Deze groep wordt gekoppeld aan het autorisatieprofiel dat in de onderstaande stappen wordt gedefinieerd.

Een lokale gebruiker toevoegen aan ACS

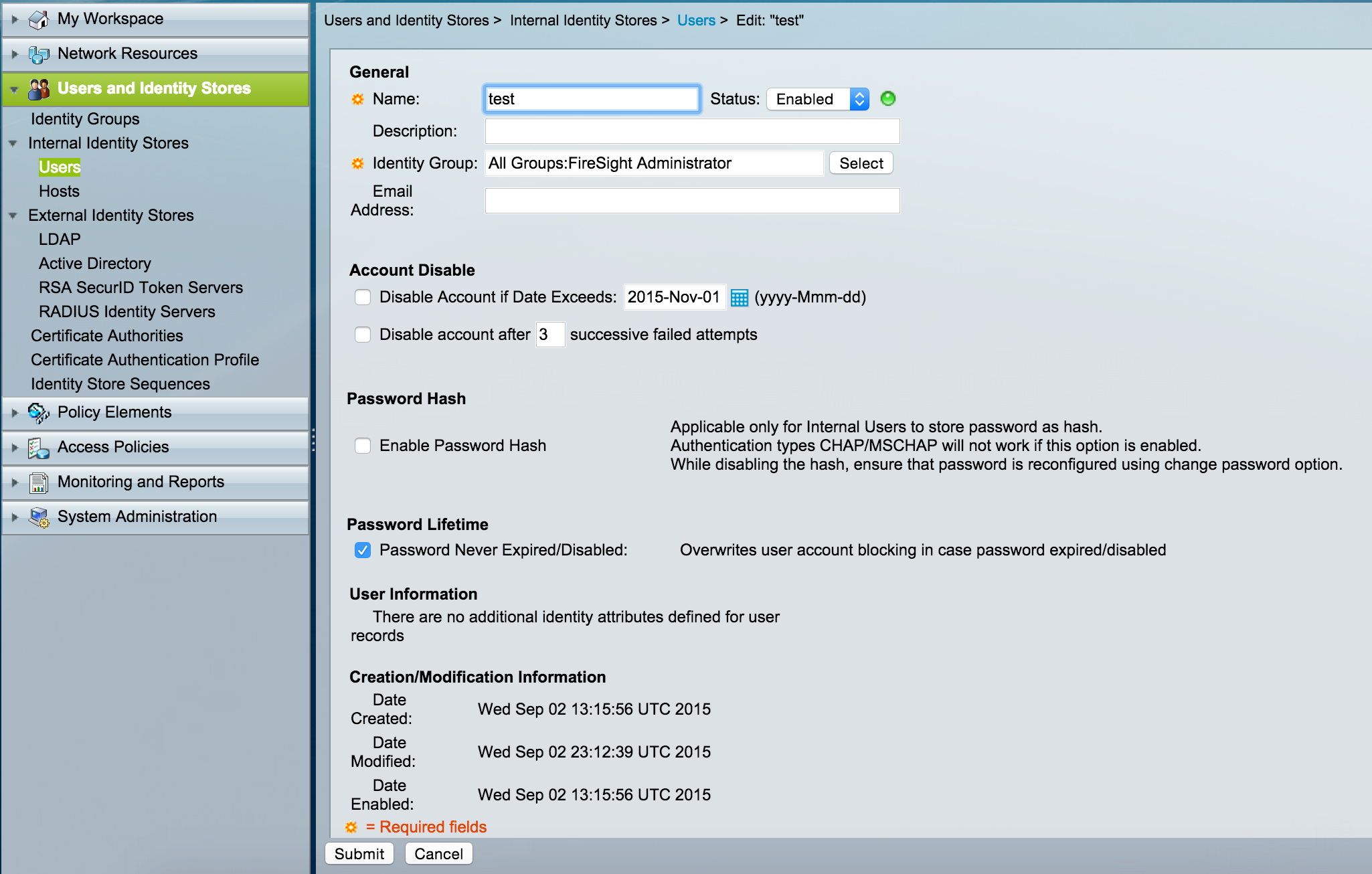

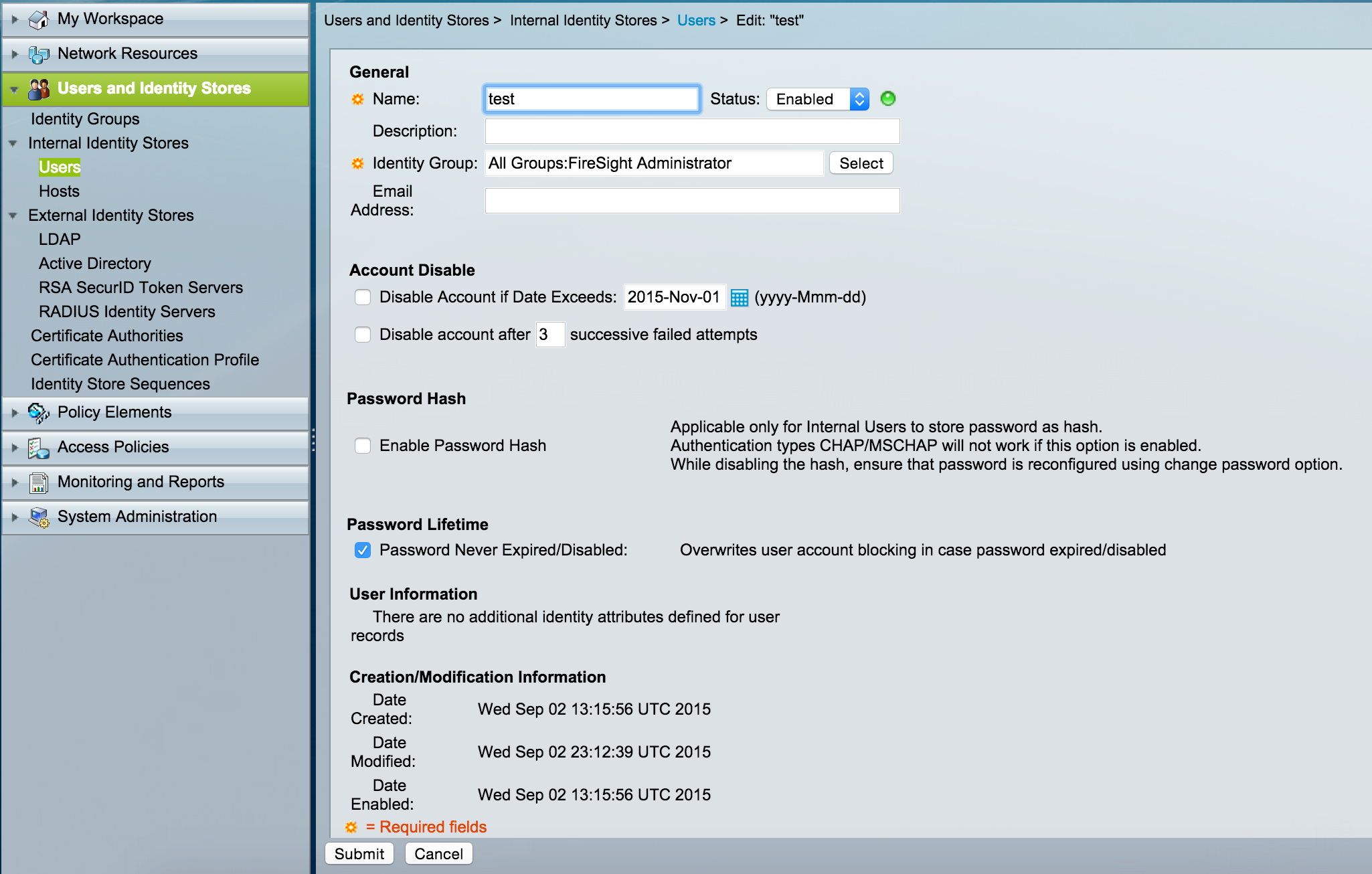

- Navigeer naar Gebruikers en Identity Stores, configureer Gebruikers in Interne Identity Stores sectie. Voer de informatie in die vereist is voor het maken van een lokale gebruiker, selecteer de in bovenstaande stap gemaakte identiteitsgroep en klik op Indienen.

ACS-beleid configureren

- In de ACS GUI, navigeer aan Beleidselementen > Vergunning en Toestemmingen > Netwerktoegang > Vergunningsprofielen. Maak een nieuw autorisatieprofiel met een beschrijvende naam. In het onderstaande voorbeeld wordt beleid gemaakt voor FireSight Administrator.

- In het tabblad RADIUS-kenmerken voegt u handmatige kenmerken toe voor de autorisatie van de hierboven gemaakte Identity Group en klikt u op Indienen

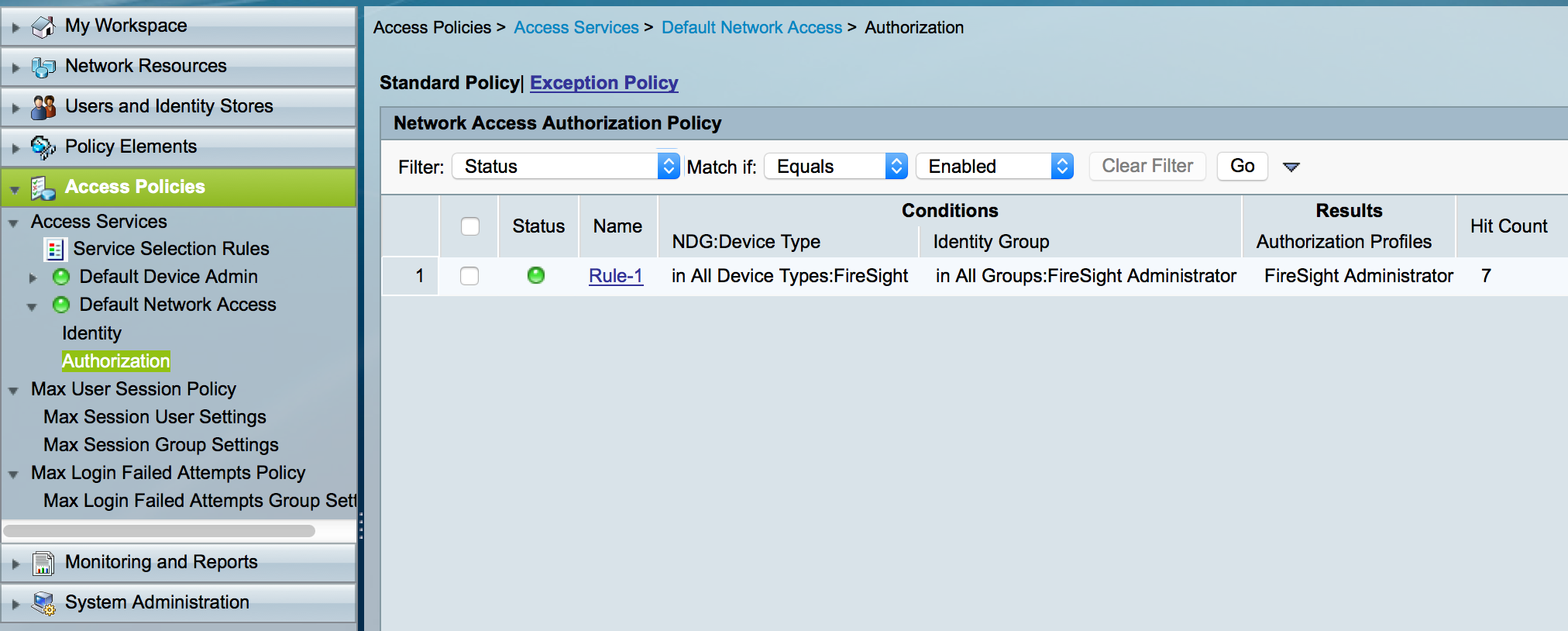

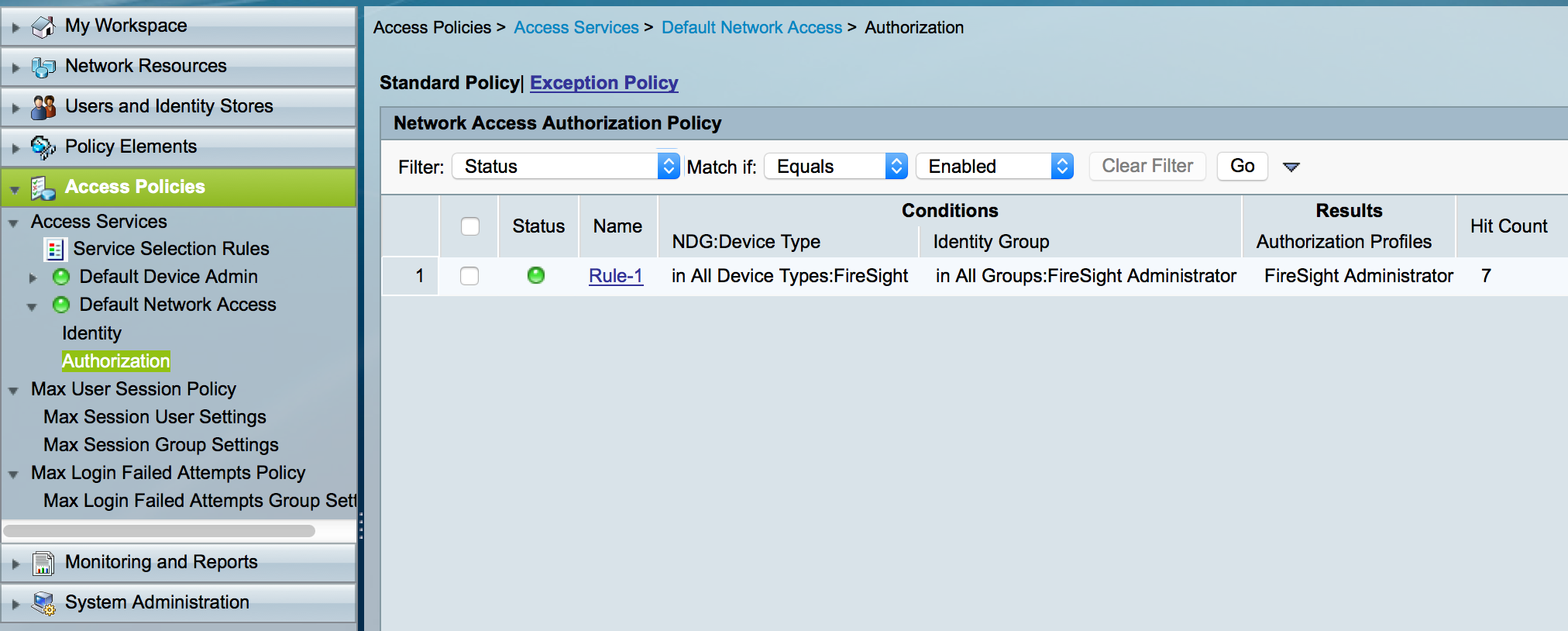

- Navigeer naar Access Policies > Access Services > Default Network Access > Autorisatie en configureer een nieuw autorisatiebeleid voor de FireSight Management Center-beheersessies. In het onderstaande voorbeeld wordt de voorwaarde NDG:Device Type & Identity Group gebruikt om het apparaattype en de identiteitsgroep die in de bovenstaande stappen zijn geconfigureerd, te matchen.

- Dit beleid wordt vervolgens gekoppeld aan het beheerdersprofiel van FireSight dat hierboven als resultaat is geconfigureerd. Klik op Verzenden.

Configuratie van FireSight Management Center

Configuratie van systeembeleid voor FireSight Manager

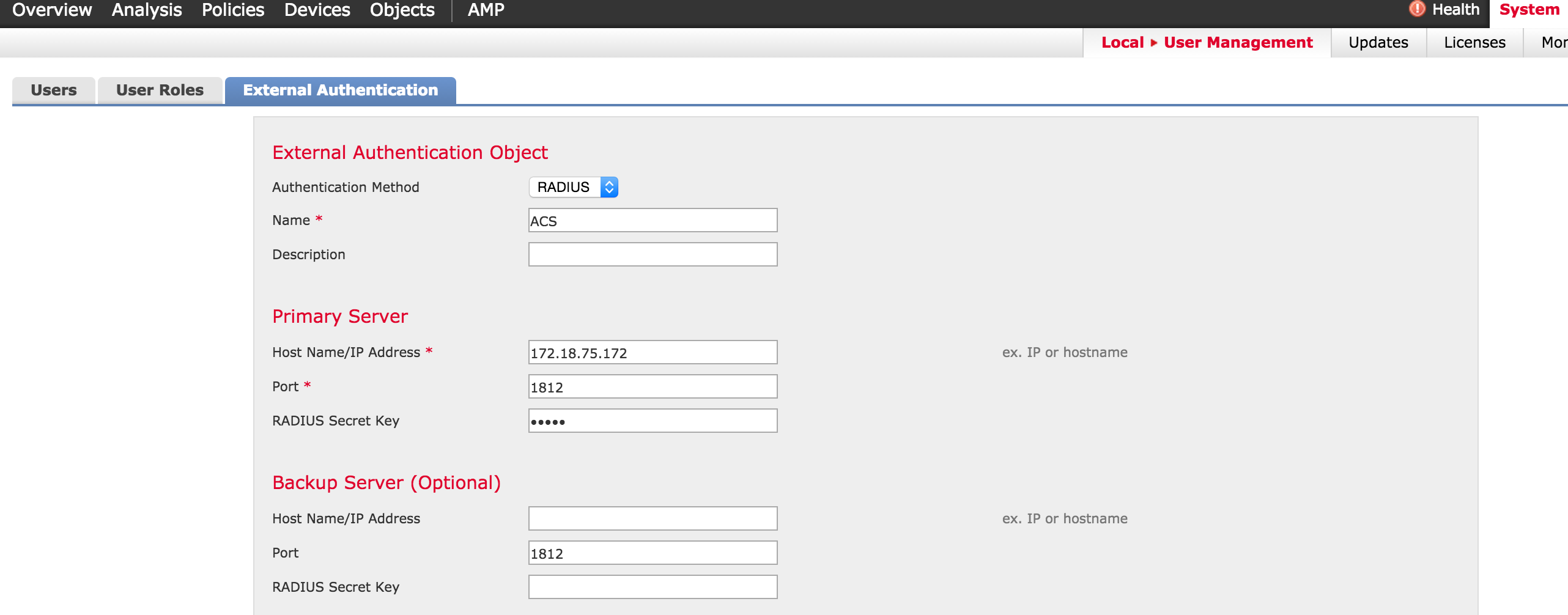

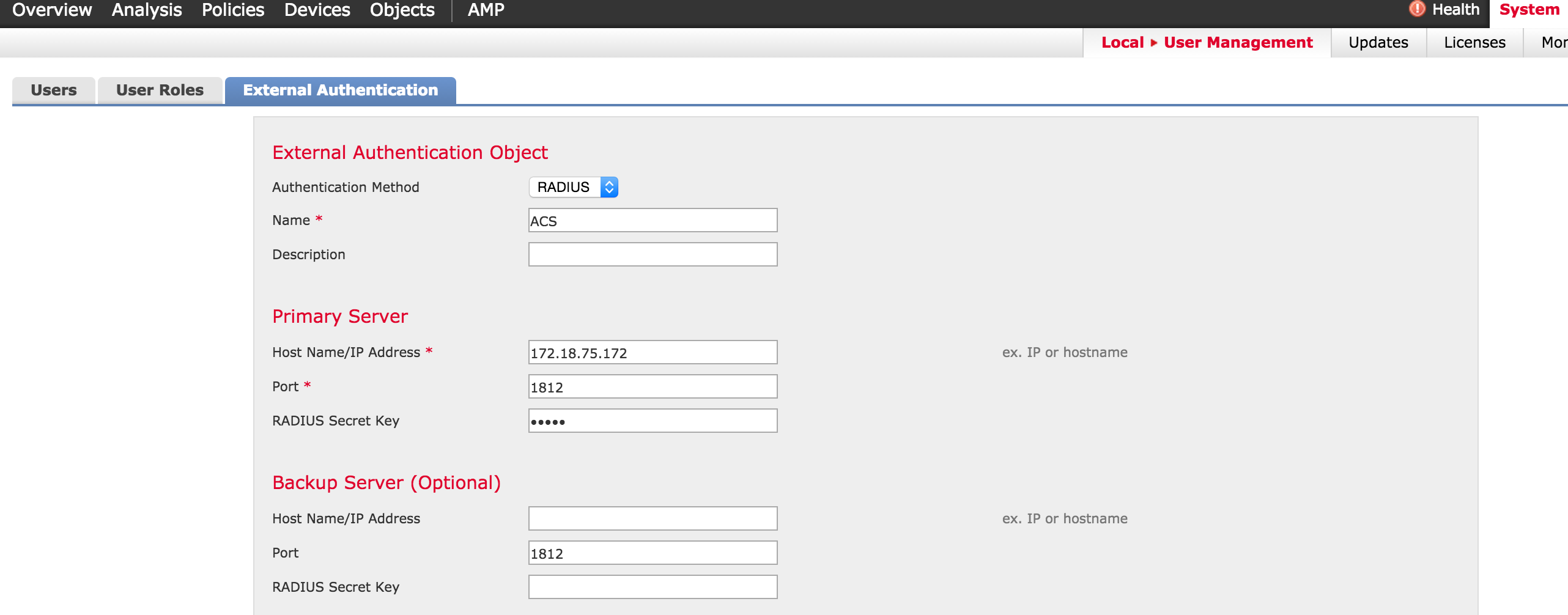

- Meld u aan bij FireSIGHT MC en navigeer naar System > Local > User Management. Klik op het tabblad Externe verificatie. Klik op de knop + Verificatieobject maken om een nieuwe RADIUS-server toe te voegen voor gebruikersverificatie/autorisatie.

- Selecteer RADIUS voor de verificatiemethode. Voer een beschrijvende naam in voor de RADIUS-server. Voer de hostnaam/IP-adres en de geheime RADIUS-sleutel in. De geheime sleutel moet overeenkomen met de sleutel die eerder op ACS is geconfigureerd. Eventueel voer een back-up ACS-server hostnaam/IP-adres in indien een bestaat.

- Onder de sectie RADIUS-specifieke parameters wordt in dit voorbeeld de waarde Class=Groups:FireSight Administrator toegewezen aan de FireSight Administrator-groep. Dit is de waarde die ACS als deel van de TOEGANG-ACCEPTEERT terugkeert. Klik op Opslaan om de configuratie op te slaan of ga verder naar het gedeelte Verifiëren hieronder om de verificatie met ACS te testen.

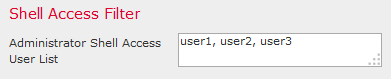

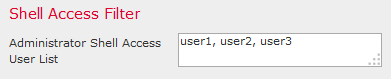

- Voer onder Shell Access Filter een door komma's gescheiden lijst in van gebruikers om shell/SSH-sessies te beperken.

Externe verificatie inschakelen

Voltooi ten slotte de volgende stappen om de externe verificatie van het VCC mogelijk te maken:

- Ga naar Systeem > Lokaal > Systeembeleid.

- Selecteer Externe verificatie in het linkerpaneel.

- Wijzig de status in Ingeschakeld (standaard uitgeschakeld).

- Schakel de toegevoegde ACS RADIUS-server in.

- Sla het beleid op en pas het beleid opnieuw toe op het apparaat.

Verificatie

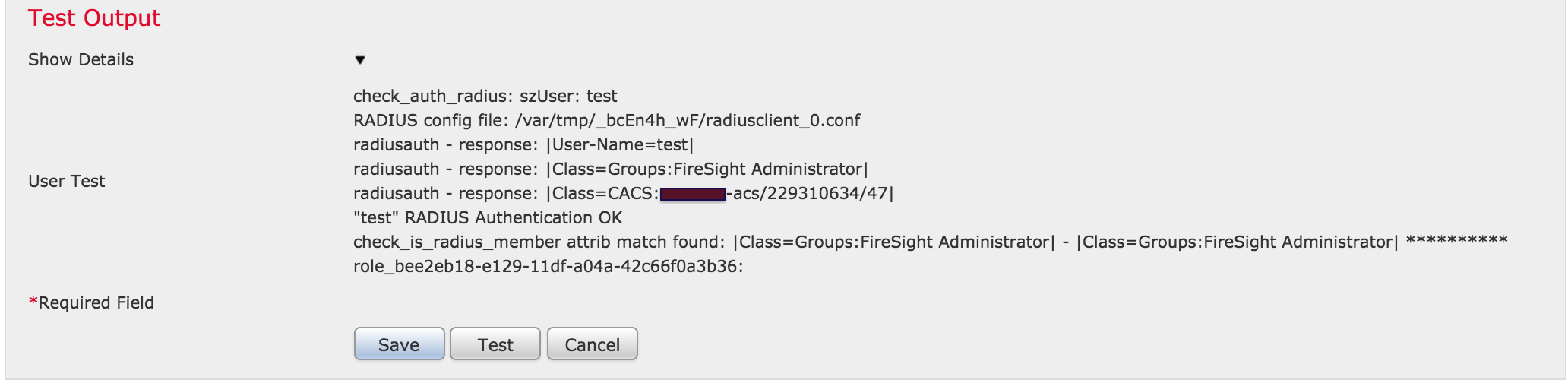

- Om gebruikersverificatie tegen ACS te testen, scrolt u naar de sectie Aanvullende testparameters en voert u een gebruikersnaam en wachtwoord in voor de ACS-gebruiker. Klik op Test. Een succesvolle test zal resulteren in een groen Success: Test Complete bericht boven in het browservenster.

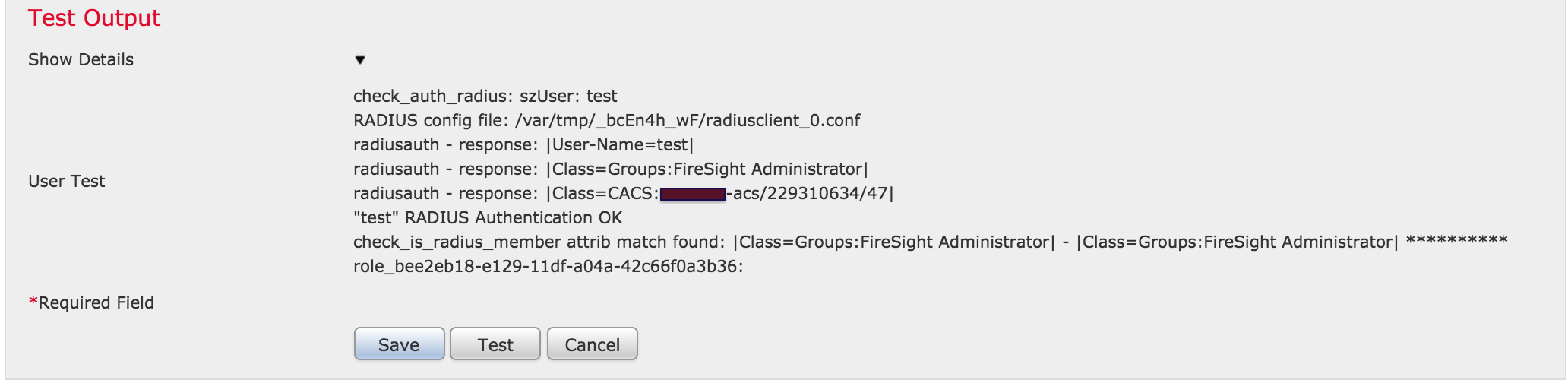

- Om de resultaten van de testverificatie te bekijken, gaat u naar het gedeelte Test Output en klikt u op de zwarte pijl naast Details weergeven. Let in het voorbeeld hieronder op de "radiusauth - response: |Class=Groups:FireSight Administrator|"-waarde ontvangen van ACS. Dit moet overeenkomen met de waarde voor Class die is gekoppeld aan de lokale FireSight-groep die hierboven op FireSIGHT MC is geconfigureerd. Klik op Save (Opslaan).

Feedback

Feedback