Controleer Firepower, Instance, beschikbaarheid, schaalbaarheidsconfiguratie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de verificatie beschreven van de configuratie van hoge beschikbaarheid en schaalbaarheid van Firepower, de firewallmodus en het type installatie.

Achtergrondinformatie

De verificatiestappen voor de configuratie met hoge beschikbaarheid en schaalbaarheid, de firewallmodus en het implementatietype van instanties worden weergegeven op de gebruikersinterface (UI), de opdrachtregelinterface (CLI), via REST-API-vragen, SNMP en in het probleemoplossingsbestand.

Voorwaarden

Vereisten

- Basisproductkennis

- REST-API, SNMP

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FirePOWER-applicatie 11xx

- Firepower 21xx

- Firepower 31xx

- Firepower 41xx

- Firepower Management Center (FMC) versie 7.1.x

- Firepower eXtensible Operating System (FXOS) 2.11.1.x

- Firepower Device Manager (FDM) 7.1.x

- Firepower Threat Defense 7.1.x

- ASA 9.17.x

Controleer de configuratie met hoge beschikbaarheid en schaalbaarheid

Hoge beschikbaarheid verwijst naar de failover-configuratie. Hoge beschikbaarheid of failover setup sluit zich aan bij twee apparaten zodat als één van de apparaten faalt, het andere apparaat kan overnemen.

Schaalbaarheid verwijst naar de clusterconfiguratie. Met een clusterconfiguratie kunt u meerdere FTD-knooppunten als één logisch apparaat groeperen. Een cluster biedt al het gemak van één apparaat (beheer, integratie in een netwerk) en de verhoogde doorvoersnelheid en redundantie van meerdere apparaten.

In dit document worden deze uitdrukkingen door elkaar gebruikt:

- hoge beschikbaarheid of failover

- schaalbaarheid of cluster

In sommige gevallen is de verificatie van hoge beschikbaarheid en schaalbaarheidsconfiguratie of -status niet beschikbaar. Er is bijvoorbeeld geen verificatieopdracht voor FTD standalone configuratie. Standalone, failover en clusterconfiguratiemodi sluiten elkaar uit. Als een apparaat geen failover en clusterconfiguratie heeft, wordt het beschouwd om op standalone wijze te werken.

Hoge beschikbaarheid van FMC

De configuratie en status van de hoge beschikbaarheid van het FMC kunnen worden geverifieerd met behulp van deze opties:

- FMC UI

- FMC CLI

- REST API-aanvraag

- FMC-bestand voor probleemoplossing

FMC UI

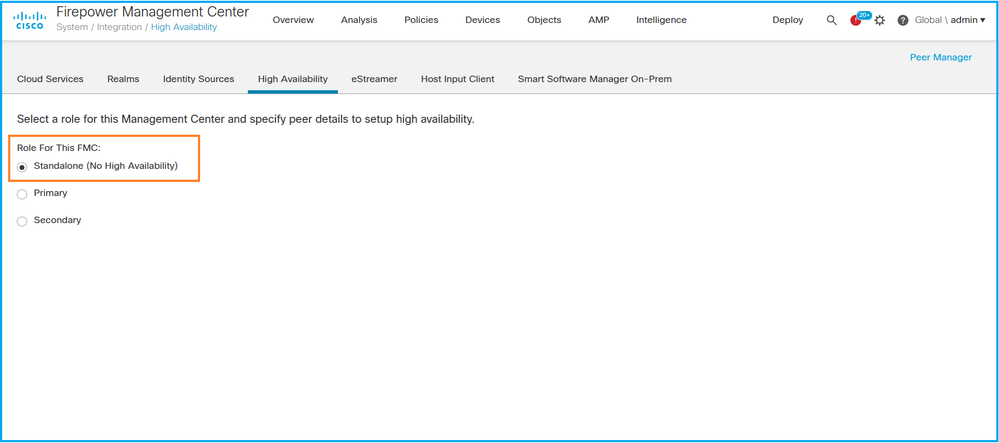

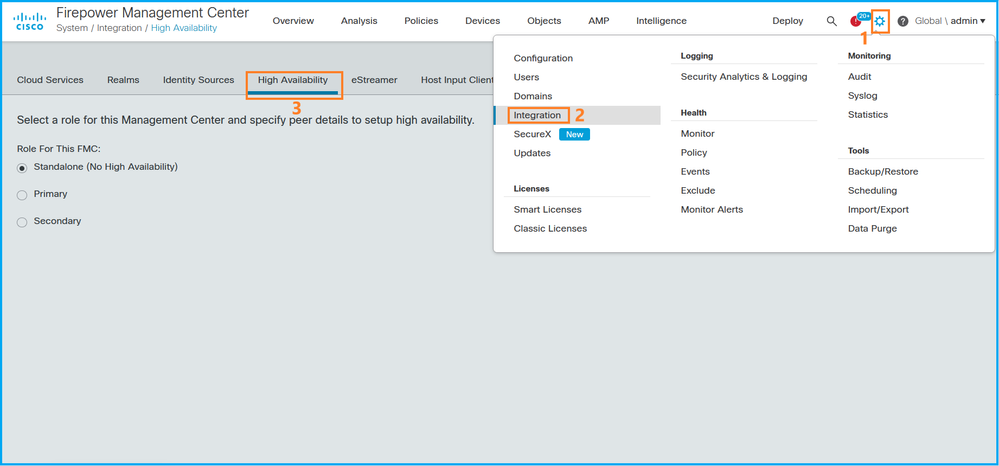

Volg deze stappen om de configuratie en status van de hoge beschikbaarheid van het VCC op de VCC-UI te verifiëren:

1. Kies Systeem > Integratie > Hoge beschikbaarheid:

2. Controleer de rol van het VCC. In dit geval wordt een hoge beschikbaarheid niet geconfigureerd en werkt FMC in een standalone configuratie:

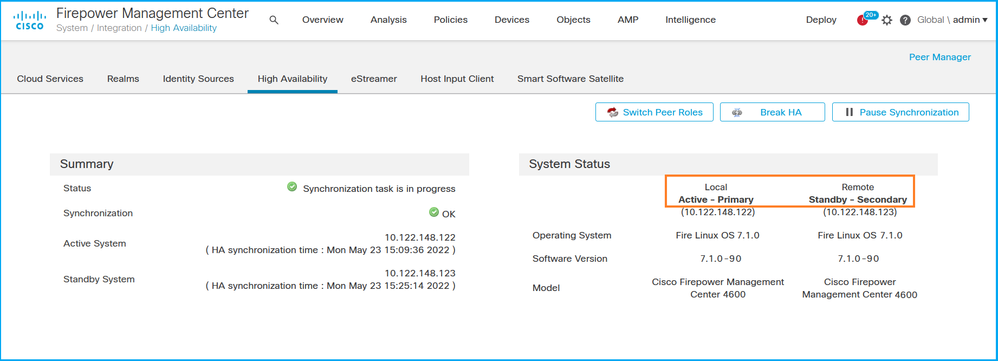

Als een hoge beschikbaarheid is ingesteld, worden de lokale en externe rollen weergegeven:

FMC CLI

Volg deze stappen om de configuratie en status van de hoge beschikbaarheid van het VCC op de CLI van het VCC te verifiëren:

1. Toegang tot het VCC via SSH- of consoleverbinding.

2. Start de opdracht expert en voer vervolgens de opdracht sudo su uit:

> expert admin@fmc1:~$ sudo su Password: Last login: Sat May 21 21:18:52 UTC 2022 on pts/0 fmc1:/Volume/home/admin#

3. Start de opdracht troubleshoot_HADC.pl en selecteer optie 1 toon HA Info Of FMC. Als hoge beschikbaarheid niet is ingesteld, wordt deze uitvoer weergegeven:

fmc1:/Volume/home/admin# troubleshoot_HADC.pl

**************** Troubleshooting Utility ************** 1 Show HA Info Of FMC 2 Execute Sybase DBPing 3 Show Arbiter Status 4 Check Peer Connectivity 5 Print Messages of AQ Task 6 Show FMC HA Operations History (ASC order) 7 Dump To File: FMC HA Operations History (ASC order) 8 Last Successful Periodic Sync Time (When it completed) 9 Print HA Status Messages 10 Compare active and standby device list 11 Check manager status of standby missing devices 12 Check critical PM processes details 13 Help 0 Exit ************************************************************** Enter choice: 1 HA Enabled: No

Als hoge beschikbaarheid is ingesteld, wordt deze uitvoer weergegeven:

fmc1:/Volume/home/admin# troubleshoot_HADC.pl **************** Troubleshooting Utility ************** 1 Show HA Info Of FMC

2 Execute Sybase DBPing

3 Show Arbiter Status

4 Check Peer Connectivity

5 Print Messages of AQ Task

6 Show FMC HA Operations History (ASC order)

7 Dump To File: FMC HA Operations History (ASC order)

8 Help

0 Exit **************************************************************

Enter choice: 1 HA Enabled: Yes This FMC Role In HA: Active - Primary

Status out put: vmsDbEngine (system,gui) - Running 29061

In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471.

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

Opmerking: In een configuratie met hoge beschikbaarheid kan de rol van het VCC een primaire of secundaire rol hebben, en actief of stand-by status.

FMC REST API

Volg deze stappen om de configuratie en status van de hoge beschikbaarheid en schaalbaarheid van het VCC via FMC REST-API te verifiëren. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

1. Een verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

... < X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Gebruik de token in deze query om de UUID van het globale domein te vinden:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{ "items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

{

"name": "Global/TEST1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/TEST2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 4,

"limit": 25,

"offset": 0,

"pages": 1

}

}

Opmerking: het onderdeel | python -m json.tool van de opdrachtstring wordt gebruikt om de uitvoer in JSON-stijl te formatteren en is optioneel.

3. Gebruik het globale domein UUID in deze vraag:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

Als hoge beschikbaarheid niet is ingesteld, wordt deze uitvoer weergegeven:

{

"links": {},

"paging": {

"count": 0,

"limit": 0,

"offset": 0,

"pages": 0

}

}

Als hoge beschikbaarheid is ingesteld, wordt deze uitvoer weergegeven:

{

"items": [

{

"fmcPrimary": {

"ipAddress": "192.0.2.1",

"role": "Active",

"uuid": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46"

},

"fmcSecondary": {

"ipAddress": "192.0.2.2",

"role": "Standby",

"uuid": "a2de9750-4635-11ec-b56d-201c961a3600"

},

"haStatusMessages": [

"Healthy"

],

"id": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46",

"overallStatus": "GOOD",

"syncStatus": "GOOD",

"type": "FMCHAStatus"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

FMC-probleemoplossingsbestand

Volg deze stappen om de configuratie en status van de hoge beschikbaarheid van het VCC in het probleemoplossingsbestand van het VCC te verifiëren:

1. Open het bestand voor probleemoplossing en navigeer naar de map <filename>.tar/results-<date>-xxxxxx/commando-outputs

2. Open het bestand user-local-sf-bin-troubleshoot_HADC.pl -a.output:

Als hoge beschikbaarheid niet is ingesteld, wordt deze uitvoer weergegeven:

# pwd

/var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output"

Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a:

$VAR1 = [

'Mirror Server => csmEng',

{

'rcode' => 0,

'stderr' => undef,

'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745

Type Property Value

--------- ---------------- ------------------------------

Database MirrorRole NULL

Database MirrorState NULL

Database PartnerState NULL

Database ArbiterState NULL

Server ServerName csmEng

Ping database successful.

'

}

];

(system,gui) - Waiting

HA Enabled: No

Sybase Database Name: csmEng

Arbiter Not Running On This FMC.

Not In HA

Als hoge beschikbaarheid is ingesteld, wordt deze uitvoer weergegeven:

# pwd /var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output" Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a: Status out put: vmsDbEngine (system,gui) - Running 9399 In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471. $VAR1 = [ 'Mirror Server => csm_primary', { 'stderr' => undef, 'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745 Type Property Value --------- ---------------- ------------------------------ Database MirrorRole primary Database MirrorState synchronizing Database PartnerState connected Database ArbiterState connected Server ServerName csm_primary Ping database successful. ', 'rcode' => 0 } ]; (system,gui) - Running 8185 ...

HA Enabled: Yes

This FMC Role In HA: Active - Primary

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

Sybase Database Name: csm_primary

Arbiter Running On This FMC.

Peer Is Connected

FDM hoge beschikbaarheid

FDM hoge beschikbaarheid configuratie en status kan worden geverifieerd met het gebruik van deze opties:

- FDM-gebruikersinterface

- FDM REST API-aanvraag

- FTD CLI

- FTD SNMP-enquête

- FTD-bestand voor probleemoplossing

FDM-gebruikersinterface

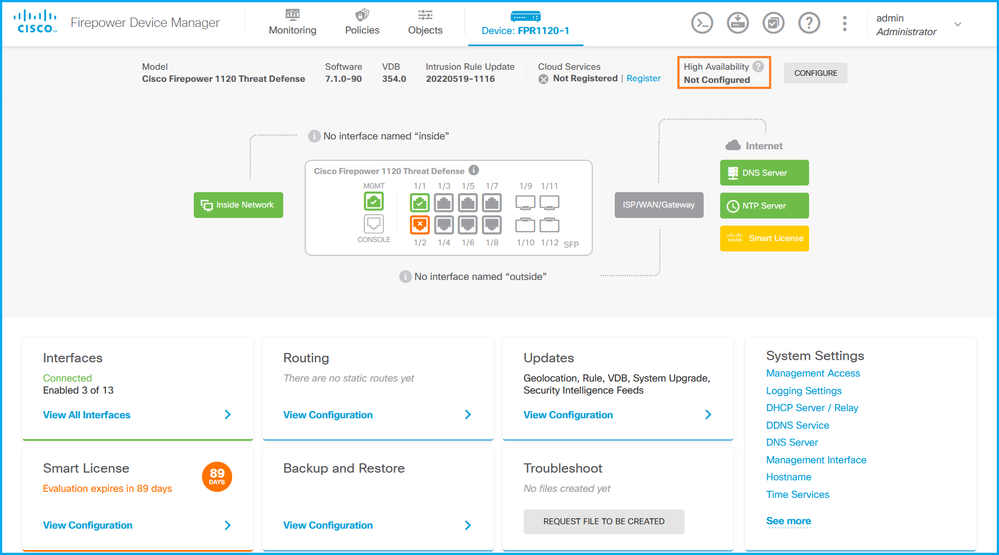

Om de FDM hoge beschikbaarheid configuratie en status op FDM UI te verifiëren, controleer Hoge beschikbaarheid op de hoofdpagina. Als hoge beschikbaarheid niet is ingesteld, wordt de hoge beschikbaarheid niet geconfigureerd:

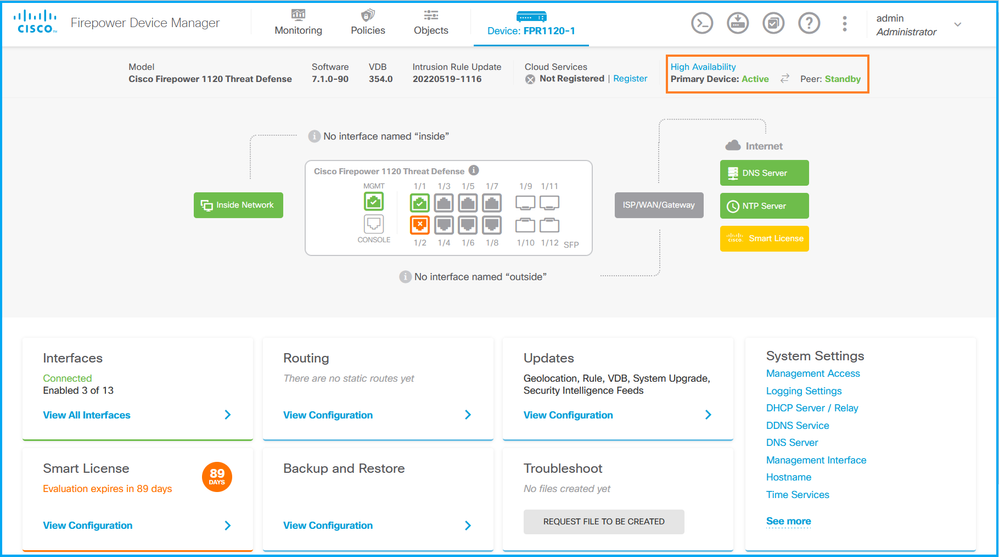

Als hoge beschikbaarheid is ingesteld, worden de configuratie en rollen van de lokale en externe peer-unit failover getoond:

FDM REST API

Volg deze stappen om de FDM hoge beschikbaarheid configuratie en status via FDM REST-API verzoek te verifiëren. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

1. Een verificatietoken aanvragen:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Cisco123" }' 'https://192.0.2.3/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. Gebruik de waarde voor toegangstoken in deze query om de configuratie met hoge beschikbaarheid te controleren:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/ha/configurations'

Als hoge beschikbaarheid niet is ingesteld, wordt deze uitvoer weergegeven:

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": null,

"failoverInterface": null,

"failoverName": null,

"primaryFailoverIPv4": null,

"secondaryFailoverIPv4": null,

"primaryFailoverIPv6": null,

"secondaryFailoverIPv6": null,

"statefulFailoverInterface": null,

"statefulFailoverName": null,

"primaryStatefulFailoverIPv4": null,

"secondaryStatefulFailoverIPv4": null,

"primaryStatefulFailoverIPv6": null,

"secondaryStatefulFailoverIPv6": null,

"sharedKey": null,

"id": "76ha83ga-c872-11f2-8be8-8e45bb1943c0",

"type": "haconfiguration",

"links": {

"self": "https://192.0.2.2/api/fdm/v6/devices/default/ha/configurations/76ha83ga-c872-11f2-8be8-8e45bb1943c0"

}

}

],

"paging": {

"prev": [],

"next": [],

"limit": 10,

"offset": 0,

"count": 1,

"pages": 0

}

}

Als hoge beschikbaarheid is ingesteld, wordt deze uitvoer weergegeven:

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": "HA_PRIMARY",

"failoverInterface": {

"version": "ezzafxo5ccti3",

"name": "",

"hardwareName": "Ethernet1/1",

"id": "8d6c41df-3e5f-465b-8e5a-d336b282f93f",

"type": "physicalinterface"

},

...

3. Gebruik deze zoekopdracht om de status hoge beschikbaarheid te controleren:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default'

Als hoge beschikbaarheid niet is ingesteld, wordt deze uitvoer weergegeven:

{

"nodeRole" : null,

"nodeState" : "SINGLE_NODE",

"peerNodeState" : "HA_UNKNOWN_NODE",

"configStatus" : "UNKNOWN",

"haHealthStatus" : "HEALTHY",

"disabledReason" : "",

"disabledTimestamp" : null,

"id" : "default",

"type" : "hastatus",

"links" : {

"self" : "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

Als hoge beschikbaarheid is ingesteld, wordt deze uitvoer weergegeven:

{

"nodeRole": "HA_PRIMARY",

"nodeState": "HA_ACTIVE_NODE",

"peerNodeState": "HA_STANDBY_NODE",

"configStatus": "IN_SYNC",

"haHealthStatus": "HEALTHY",

"disabledReason": "",

"disabledTimestamp": "",

"id": "default",

"type": "hastatus",

"links": {

"self": "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

FTD CLI

Volg de stappen in het gedeelte.

FTD SNMP-enquête

Volg de stappen in het gedeelte.

FTD-probleemoplossingsbestand

Volg de stappen in het gedeelte.

FTD hoge beschikbaarheid en schaalbaarheid

FTD hoge beschikbaarheid en schaalbaarheidsconfiguratie en -status kunnen worden geverifieerd met het gebruik van deze opties:

- FTD CLI

- FTD SNMP

- FTD-bestand voor probleemoplossing

- FMC UI

- FMC REST-API

- FDM-gebruikersinterface

- FDM REST-API

- FCM-UI

- FXOS CLI

- FXOS REST-API

- FXOS-chassis showtech-bestand

FTD CLI

Volg deze stappen om de configuratie en status van de FTD met hoge beschikbaarheid en schaalbaarheid op de FTD CLI te verifiëren:

1. Gebruik deze opties voor toegang tot de FTD CLI in overeenstemming met het platform en de implementatiemodus:

- Directe SSH-toegang tot FTD - alle platforms

- Toegang vanaf de FXOS-console CLI (Firepower 1000/2100/3100) via commando connect ftd

- Toegang via opdrachten van de FXOS CLI (Firepower 4100/9300):

connect module <x> [console|telnet], waarbij x de sleuf-id is, en sluit vervolgens ftd [instance] aan, waarbij de instantie alleen relevant is voor implementatie in meerdere instanties

- Voor virtuele FTD’s: directe SSH-toegang tot FTD of consoletoegang via de hypervisor of cloud UI

2. Om de FTD-failover-configuratie en -status te verifiëren, voert u de failover van het show-run-config failover uit en toont u de opdrachten van de failover-status op de CLI.

Als de failover niet is geconfigureerd, wordt deze uitvoer weergegeven:

> show running-config failover

no failover

> show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

Als de failover is geconfigureerd, wordt deze uitvoer weergegeven:

> show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.34.2 255.255.255.0 standby 10.30.34.3

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 09:21:50 UTC May 22 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. Om de FTD-clusterconfiguratie en -status te verifiëren, voert u het show in werking stelt-configuratiecluster uit en toont u opdrachten voor clusterinfo op de CLI.

Als het cluster niet is geconfigureerd, wordt deze uitvoer weergegeven:

> show running-config cluster

> show cluster info

Clustering is not configured

Als het cluster is geconfigureerd, wordt deze uitvoer weergegeven:

> show running-config cluster cluster group ftd_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.204 ip 10.173.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable > show cluster info Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

Opmerking: de bron- en besturingrollen zijn hetzelfde.

FTD SNMP

Volg deze stappen om de FTD-configuratie en -status met hoge beschikbaarheid en schaalbaarheid via SNMP te verifiëren:

- Zorg ervoor dat SNMP is geconfigureerd en ingeschakeld. Raadpleeg voor FDM-beheerde FTD het Configureren en oplossen van SNMP op Firepower FDM voor configuratiestappen. Raadpleeg voor door FMC beheerde FTD SNMP configureren op FirePOWER NGFW-applicaties voor configuratiestappen.

- Om de configuratie en status van de FTD-failover te verifiëren, raadpleegt u de OID 1.3.6.1.4.1.9.9.147.1.2.1.1.1.

Als de failover niet is geconfigureerd, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

Als de failover is geconfigureerd, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. Om de clusterconfiguratie en -status te verifiëren, raadpleegt u de OID 1.3.6.1.4.1.9.9.491.1.8.1.

Als het cluster niet is geconfigureerd, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 192.0.2.5 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

Als het cluster geconfigureerd is, maar niet is ingeschakeld, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

Als het cluster geconfigureerd, ingeschakeld en operationeel is, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

Raadpleeg voor meer informatie over de OID-beschrijvingen Cisco-UNIFIED-FIREWALL-MIB.

FTD-probleemoplossingsbestand

Volg deze stappen om de configuratie en status van de hoge beschikbaarheid en schaalbaarheid van de FTD in het FTD troubleshoot-bestand te verifiëren:

1. Open het bestand voor probleemoplossing en navigeer naar de map <filename>-troubleshoot .tar/results-<date>-xxxxxx/opdrachtoutput.

2. Open het bestand usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output:

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. Om de failover configuratie en status te verifiëren, controleer de sectie failover tonen.

Als de failover niet is geconfigureerd, wordt deze uitvoer weergegeven:

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

Als de failover is geconfigureerd, wordt deze uitvoer weergegeven:

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9UR93, Mate FLM2006EQFWAGG Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up)…

4. Om de configuratie en status van het FTD-cluster te verifiëren, raadpleegt u het gedeelte Clusterinfo tonen.

Als het cluster niet is geconfigureerd, wordt deze uitvoer weergegeven:

------------------ show cluster info ------------------

Clustering is not configured

Als het cluster geconfigureerd en ingeschakeld is, wordt deze uitvoer weergegeven:

------------------ show cluster info ------------------ Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

FMC UI

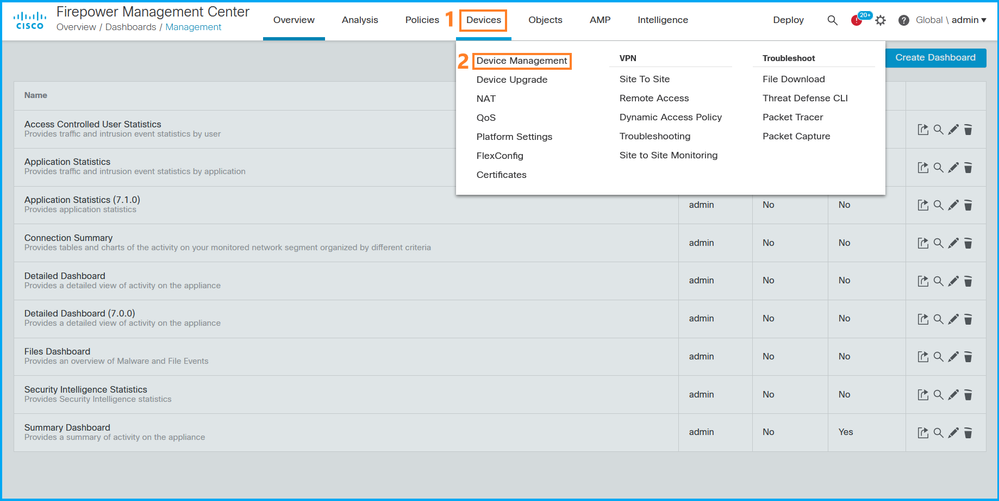

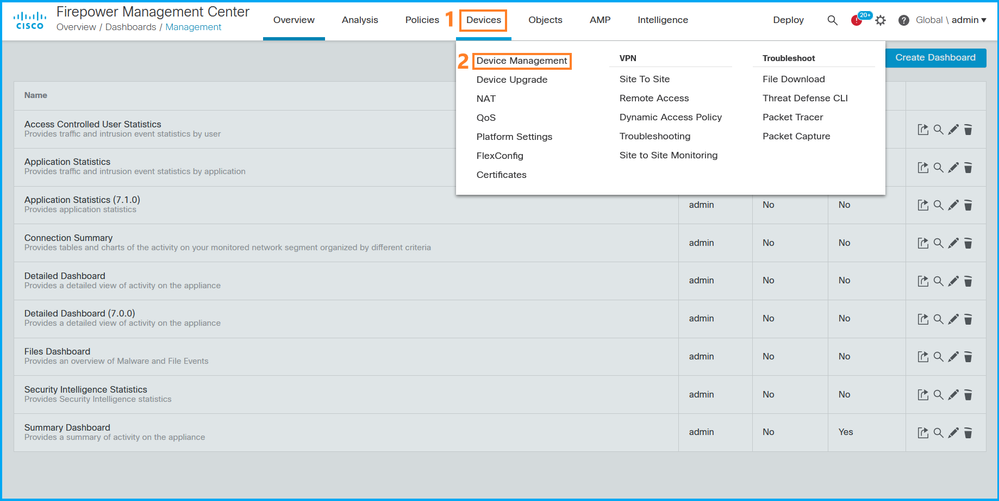

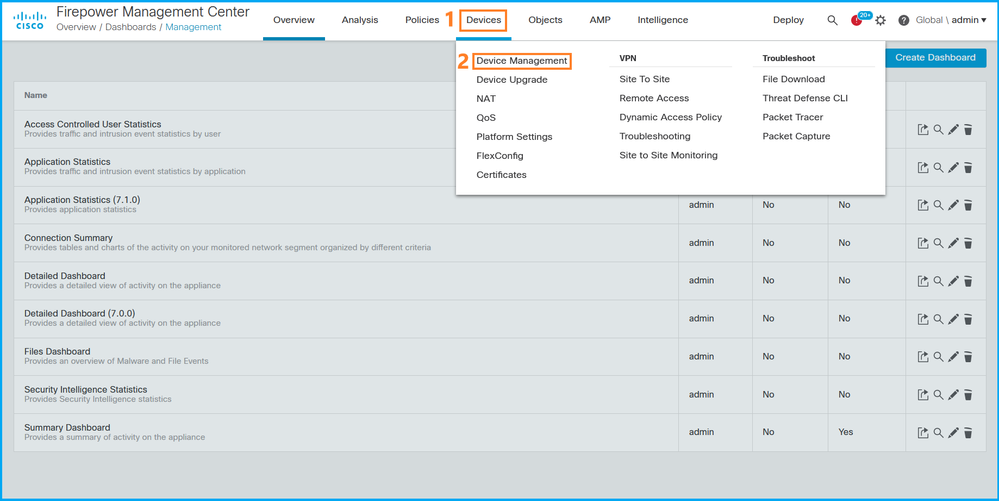

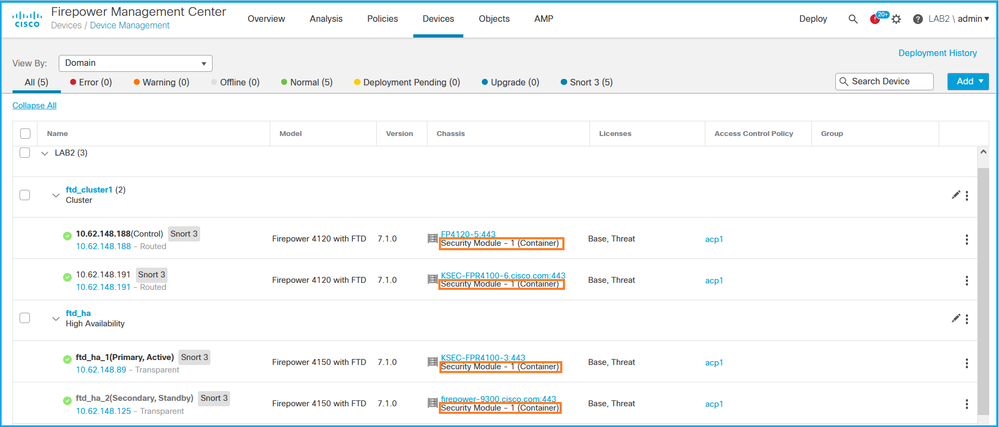

Volg deze stappen om de configuratie en status van de FTD voor hoge beschikbaarheid en schaalbaarheid op de FMC UI te verifiëren:

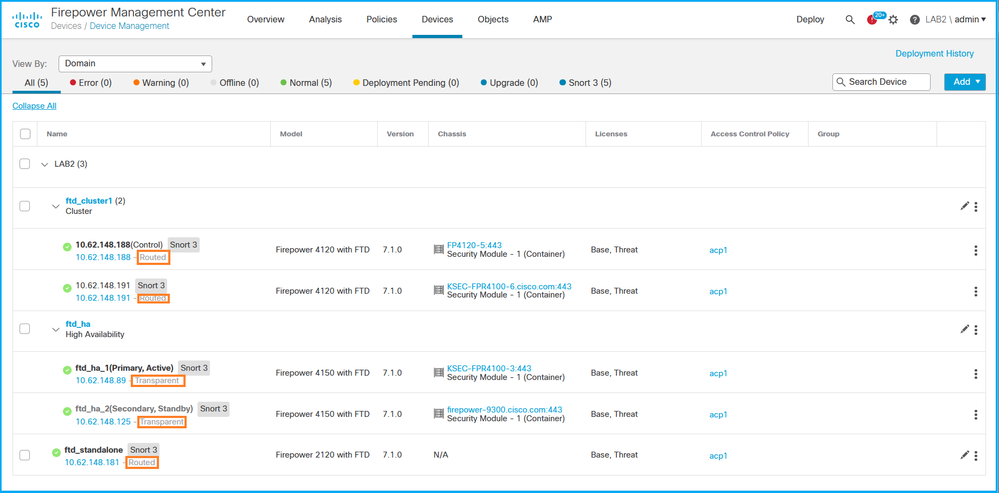

1. Kies Apparaten > Apparaatbeheer:

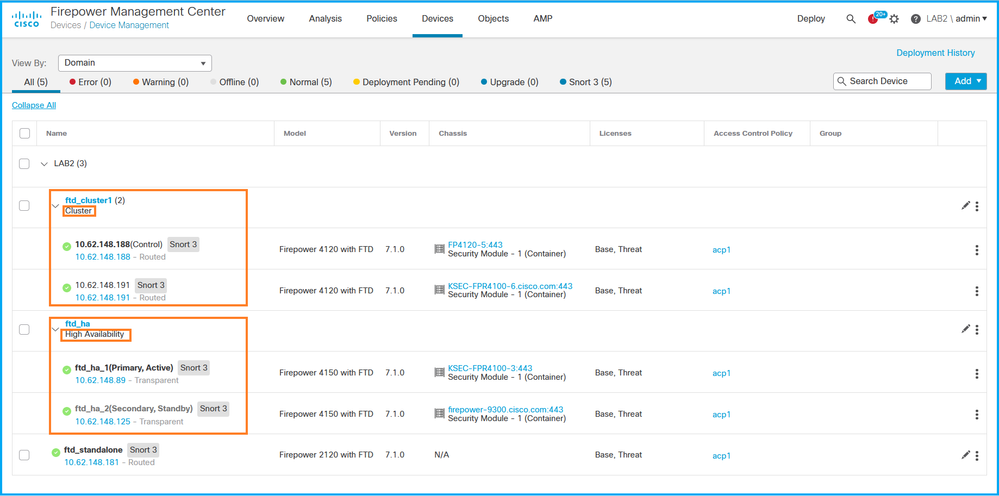

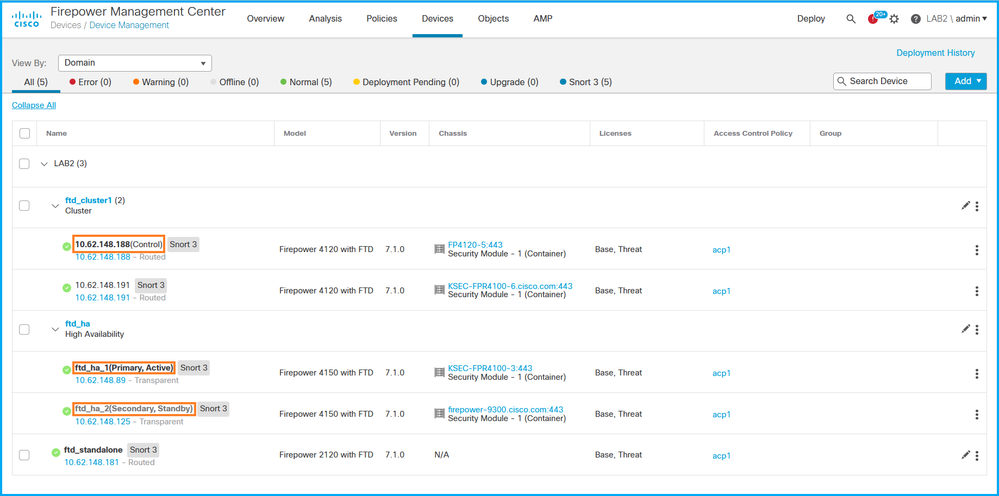

2. Om de configuratie van de hoge beschikbaarheid en schaalbaarheid van de FTD te verifiëren, controleer je de labels High Availability of Cluster. Als geen van beide bestaat, dan draait de FTD in een standalone configuratie:

3. Controleer de rol van de unit tussen haakjes om de status van de hoge beschikbaarheid en schaalbaarheid van de FTD te verifiëren. Als een rol niet bestaat en de FTD geen deel uitmaakt van een cluster of failover, dan draait FTD in een standalone configuratie:

Opmerking: in het geval van een cluster wordt alleen de rol van de regeleenheid weergegeven.

FMC REST API

In deze uitgangen zijn ftd_ha_1, ftd_ha_2, ftd_standalone, ftd_ha, ftc_cluster1 apparaatnamen die door de gebruiker kunnen worden geconfigureerd. Deze namen verwijzen niet naar de daadwerkelijke hoge beschikbaarheid en schaalbaarheidsconfiguratie of status.

Volg deze stappen om de configuratie en status van de hoge beschikbaarheid en schaalbaarheid van de FTD te verifiëren via FMC REST-API. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

- Verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificeer het domein dat het apparaat bevat. In de meeste REST API-vragen is de domeinparameter verplicht. Gebruik het token in deze query om de lijst met domeinen op te halen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. Gebruik het domein UUID om de specifieke apparaatrecords en het specifieke apparaat UUUID te vragen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. Om de failoverconfiguratie te verifiëren, gebruik het domein UUID en het apparaat/de container UUID van Stap 3 in deze vraag:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "eec3ddfc-d842-11ec-a15e-986001c83f2f", "name": "ftd_ha", "type": "DeviceHAPair" },

...

5. Om de failover status te verifiëren, gebruik het domein UUID en DeviceHAPair UUUID van Stap 4 in deze vraag:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devicehapairs/ftddevicehapairs/eec3ddfc-d842-11ec-a15e-986001c83f2f' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"primaryStatus": { "currentStatus": "Active", "device": { "id": "796eb8f8-d83b-11ec-941d-b9083eb612d8", "keepLocalEvents": false, "name": "ftd_ha_1" } }, "secondaryStatus": { "currentStatus": "Standby", "device": { "id": "e60ca6d0-d83d-11ec-b407-cdc91a553663", "keepLocalEvents": false, "name": "ftd_ha_2" } }

...

6. Om de clusterconfiguratie te verifiëren, gebruikt u de domein UUID en de apparaat/container UUID uit stap 3 in deze zoekopdracht:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/3344bc4a-d842-11ec-a995-817e361f7ea5' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370", "links": { "self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370" }, "name": "ftd_cluster1", "type": "DeviceCluster" }, ...

- Om de clusterstatus te verifiëren, gebruikt u de domein UUID en de apparaat/container UUID uit stap 6 in deze query:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"controlDevice": {

"deviceDetails": {

"id": "3344bc4a-d842-11ec-a995-817e361f7ea5",

"name": "10.62.148.188",

"type": "Device"

}

},

"dataDevices": [

{

"deviceDetails": {

"id": "a7ba63cc-d842-11ec-be51-f3efcd7cd5e5",

"name": "10.62.148.191",

"type": "Device"

}

}

],

"id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370",

"name": "ftd_cluster1",

"type": "DeviceCluster"

}

FDM-gebruikersinterface

Volg de stappen in het gedeelte.

FDM REST-API

Volg de stappen in het gedeelte.

FCM-UI

FCM UI is beschikbaar op Firepower 4100/9300 en Firepower 2100 met ASA in platformmodus.

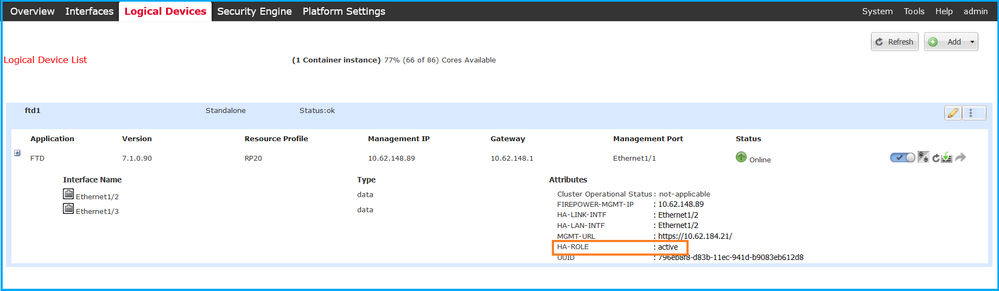

Volg deze stappen om de FTD hoge beschikbaarheid en schaalbaarheidsstatus op de FCM UI te verifiëren:

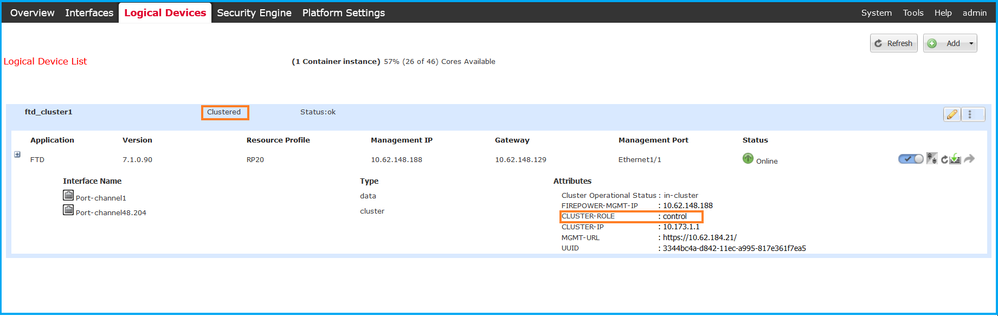

1. Om de FTD failover status te verifiëren, controleer je de HA-ROL attribuut waarde op de pagina Logical Devices:

Opmerking: Het Standalone label naast de logische apparaatidentificatie verwijst naar de logische apparaatconfiguratie van het chassis en niet naar de FTD failover-configuratie.

2. Om de configuratie en status van het FTD-cluster te verifiëren, controleert u het geclusterde label en de waarde van het CLUSTER-ROL-kenmerk op de pagina Logical Devices:

FXOS CLI

De FTD-configuratie voor hoge beschikbaarheid en schaalbaarheid en statusverificatie op de FXOS CLI zijn beschikbaar op Firepower 4100/9300.

Volg deze stappen om de configuratie en status van de FTD met hoge beschikbaarheid en schaalbaarheid op de FXOS CLI te verifiëren:

1. Stel een console of SSH-aansluiting op het chassis in.

2. Om de FTD hoge beschikbaarheidsstatus te verifiëren, voer de opdracht scope ssa uit en voer vervolgens scope slot <x> naar de switch van de specifieke sleuf uit waar de FTD draait en voer de opdracht show app-instance expanded uit:

firepower # scope ssa firepower /ssa # scope slot 1 firepower /ssa/slot # show app-instance expand Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Cluster State: Not Applicable Cluster Role: None App Attribute: App Attribute Key Value ----------------- ----- firepower-mgmt-ip 192.0.2.5 ha-lan-intf Ethernet1/2 ha-link-intf Ethernet1/2 ha-role active mgmt-url https://192.0.2.1/ uuid 796eb8f8-d83b-11ec-941d-b9083eb612d8 ...

3. Om de FTD-clusterconfiguratie en -status te verifiëren, voer de opdracht scope ssa uit, voer de opdracht show logical-device <naam> detail extensies uit, waarbij de naam de logische apparaatnaam is, en de opdracht show app-instance. Controleer de uitvoer voor een specifieke sleuf:

firepower # scope ssa firepower /ssa # show logical-device ftd_cluster1 detail expand Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: … firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

FXOS REST-API wordt ondersteund door Firepower 4100/9300.

Volg deze stappen om de FTD hoge beschikbaarheid en schaalbaarheidsconfiguratie en status via FXOS REST-API verzoek te verifiëren. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

1. Een verificatietoken aanvragen:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. Gebruik het token en de sleuf-ID in deze query om de FTD-failover-status te verifiëren:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.100/api/slot/1/app-inst' ...

{ "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container", "dn": "slot/1/app-inst/ftd-ftd1", "errorMsg": "", "eventMsg": "", "executeCmd": "ok", "externallyUpgraded": "no", "fsmDescr": "", "fsmProgr": "100", "fsmRmtInvErrCode": "none", "fsmRmtInvErrDescr": "", "fsmRmtInvRslt": "", "fsmStageDescr": "", "fsmStatus": "nop", "fsmTry": "0", "hotfix": "", "identifier": "ftd1", "operationalState": "online", "reasonForDebundle": "", "resourceProfileName": "RP20", "runningVersion": "7.1.0.90", "smAppAttribute": [ { "key": "firepower-mgmt-ip", "rn": "app-attribute-firepower-mgmt-ip", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-firepower-mgmt-ip", "value": "192.0.2.5" }, { "key": "ha-link-intf", "rn": "app-attribute-ha-link-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-link-intf", "value": "Ethernet1/2" }, { "key": "ha-lan-intf", "rn": "app-attribute-ha-lan-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-lan-intf", "value": "Ethernet1/2" }, { "key": "mgmt-url", "rn": "app-attribute-mgmt-url", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-mgmt-url", "value": "https://192.0.2.1/" }, { "key": "ha-role", "rn": "app-attribute-ha-role", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-role", "value": "active" }, { "key": "uuid", "rn": "app-attribute-uuid", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-uuid", "value": "796eb8f8-d83b-11ec-941d-b9083eb612d8" } ],

...

- Gebruik de logische apparaatidentificatie in deze zoekopdracht om de FTD-clusterconfiguratie te verifiëren:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/ld/ftd_cluster1'

{

"smLogicalDevice": [

{

"description": "",

"dn": "ld/ftd_cluster1",

"errorMsg": "",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTaskBits": "",

"fsmTry": "0",

"ldMode": "clustered",

"linkStateSync": "disabled",

"name": "ftd_cluster1",

"operationalState": "ok",

"slotId": "1",

"smClusterBootstrap": [

{

"cclNetwork": "10.173.0.0",

"chassisId": "1",

"gatewayv4": "0.0.0.0",

"gatewayv6": "::",

"key": "",

"mode": "spanned-etherchannel",

"name": "ftd_cluster1",

"netmaskv4": "0.0.0.0",

"poolEndv4": "0.0.0.0",

"poolEndv6": "::",

"poolStartv4": "0.0.0.0",

"poolStartv6": "::",

"prefixLength": "",

"rn": "cluster-bootstrap",

"siteId": "1",

"supportCclSubnet": "supported",

"updateTimestamp": "2022-05-20T13:38:21.872",

"urllink": "https://192.0.2.101/api/ld/ftd_cluster1/cluster-bootstrap",

"virtualIPv4": "0.0.0.0",

"virtualIPv6": "::"

}

],

...

4. Gebruik deze query om de status van het FTD-cluster te verifiëren:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/slot/1/app-inst'

{

"smAppInstance": [

{

"adminState": "enabled",

"appDn": "sec-svc/app-ftd-7.1.0.90",

"appInstId": "ftd_001_JAD19500BABIYA3OO58",

"appName": "ftd",

"clearLogData": "available",

"clusterOperationalState": "in-cluster",

"clusterRole": "master",

"currentJobProgress": "100",

"currentJobState": "succeeded",

"currentJobType": "start",

"deployType": "container",

"dn": "slot/1/app-inst/ftd-ftd_cluster1",

"errorMsg": "",

"eventMsg": "",

"executeCmd": "ok",

"externallyUpgraded": "no",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTry": "0",

"hotfix": "",

"identifier": "ftd_cluster1",

"operationalState": "online",

"reasonForDebundle": "",

"resourceProfileName": "RP20",

"runningVersion": "7.1.0.90",

...

FXOS-chassis showtech bestand

De FTD hoge beschikbaarheid en schaalbaarheidsconfiguratie en -status kunnen worden geverifieerd in het Firepower 4100/9300 chassis showtech bestand.

Volg deze stappen om de hoge beschikbaarheid en schaalbaarheidsconfiguratie en -status in het FXOS-chassis showtech-bestand te verifiëren:

- Voor FXOS-versies 2.7 en hoger opent u het bestand sam_techsupportinfo in <naam>_BC1_all.tar/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Voor eerdere versies, open het bestand sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar.

2. Om de failover-status te verifiëren, controleer je de waarde van het attribuut ha-role onder de specifieke sleuf in de sectie "toon sleuf details":

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Hotfixes: Externally Upgraded: No Cluster State: Not Applicable Cluster Role: None Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task: App Attribute: App Attribute Key: firepower-mgmt-ip Value: 10.62.148.89 App Attribute Key: ha-lan-intf Value: Ethernet1/2 App Attribute Key: ha-link-intf Value: Ethernet1/2 App Attribute Key: ha-role Value: active App Attribute Key: mgmt-url Value: https://10.62.184.21/

3. Om de configuratie van de FTD-cluster te verifiëren, controleert u de waarde van de waarde van het Mode-attribuut onder de specifieke sleuf in het gedeelte "show logical-device detail expanded":

`show logical-device detail expand` Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: Cluster Bootstrap: Name of the cluster: ftd_cluster1 Mode: Spanned Etherchannel Chassis Id: 1 Site Id: 1 Key: Cluster Virtual IP: 0.0.0.0 IPv4 Netmask: 0.0.0.0 IPv4 Gateway: 0.0.0.0 Pool Start IPv4 Address: 0.0.0.0 Pool End IPv4 Address: 0.0.0.0 Cluster Virtual IPv6 Address: :: IPv6 Prefix Length: IPv6 Gateway: :: Pool Start IPv6 Address: :: Pool End IPv6 Address: :: Last Updated Timestamp: 2022-05-20T13:38:21.872 Cluster Control Link Network: 10.173.0.0 ...

4. Om de status van het FTD-cluster te verifiëren, controleer ik de waarde van de waarden van de kenmerken van de clusterstaat en de clusterrol onder de specifieke sleuf in de sectie "toon details":

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Native Turbo Mode: No Profile Name: Hotfixes: Externally Upgraded: No Cluster State: In Cluster Cluster Role: Master Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task:

ASA hoge beschikbaarheid en schaalbaarheid

ASA hoge beschikbaarheid en schaalbaarheidsconfiguratie en -status kunnen worden geverifieerd met het gebruik van deze opties:

- ASA CLI

- ASA SNMP-poll

- ASA-technologiebestand

- FCM-UI

- FXOS CLI

- FXOS REST-API

- FXOS-chassis showtech-bestand

ASA CLI

Volg deze stappen om de ASA-configuratie met hoge beschikbaarheid en schaalbaarheid op de ASA CLI te verifiëren:

- Gebruik deze opties om toegang te krijgen tot de ASA CLI in overeenstemming met het platform en de implementatiemodus:

- Directe toegang van telnet/SSH tot ASA op Firepower 1000/3100 en Firepower 2100 in apparaatmodus

- Toegang vanaf FXOS console CLI op Firepower 2100 in platformmodus en verbinding met ASA via de connect als opdracht

- Toegang via FXOS CLI via opdrachten (Firepower 4100/9300):

sluit module <x> [console|telnet] aan, waarbij x de sleuf-id is, en sluit vervolgens als

- Voor virtuele ASA, directe toegang van SSH tot ASA, of consoletoegang van de hypervisor of de wolk UI

2. Om de ASA failover-configuratie en -status te verifiëren, voert u de show run-config failover uit en toont u de opdrachten van de failover-status op de ASA CLI.

Als de failover niet is geconfigureerd, wordt deze uitvoer weergegeven:

asa# show running-config failover

no failover

asa# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

Als de failover is geconfigureerd, wordt deze uitvoer weergegeven:

asa# show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.35.2 255.255.255.0 standby 10.30.35.3

# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 19:42:22 UTC May 21 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. Om de ASA clusterconfiguratie en -status te verifiëren, voert u het show in werking stelt -in werking stellen-configuratiecluster uit en toont u opdrachten voor clusterinfo op de CLI.

Als het cluster niet is geconfigureerd, wordt deze uitvoer weergegeven:

asa# show running-config cluster

asa# show cluster info

Clustering is not configured

Als het cluster is geconfigureerd, wordt deze uitvoer weergegeven:

asa# show running-config cluster cluster group asa_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.205 ip 10.174.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable asa# show cluster info Cluster asa_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM2949C5232IT CCL IP : 10.174.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 ...

ASA SNMP

Volg deze stappen om de ASA-configuratie met hoge beschikbaarheid en schaalbaarheid via SNMP te verifiëren:

- Zorg ervoor dat SNMP is geconfigureerd en ingeschakeld.

- Om de failover-configuratie en de statusenquête te verifiëren, moet de OID .1.3.6.1.4.1.9.9.147.1.2.1.1.1.

Als de failover niet is geconfigureerd, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

Als de failover is geconfigureerd, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. Om de clusterconfiguratie en -status te verifiëren, raadpleegt u de OID 1.3.6.1.4.1.9.9.491.1.8.1.

Als het cluster niet is geconfigureerd, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

Als het cluster geconfigureerd is, maar niet is ingeschakeld, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

Als het cluster geconfigureerd, ingeschakeld en operationeel is, wordt deze uitvoer weergegeven:

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

Raadpleeg voor meer informatie over de OID-beschrijvingen Cisco-UNIFIED-FIREWALL-MIB.

ASA show-tech bestand

1. Controleer de ASA failover-configuratie en -status in het gedeelte failover tonen.

Als de failover niet is geconfigureerd, wordt deze uitvoer weergegeven:

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

Als de failover is geconfigureerd, wordt deze uitvoer weergegeven:

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9AB11, Mate FLM2006EQZY02 Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) ...

2. Controleer de sectie clusterinfo tonen om de clusterconfiguratie en -status te verifiëren.

Als het cluster niet is geconfigureerd, wordt deze uitvoer weergegeven:

------------------ show cluster info ------------------

Clustering is not configured

Als het cluster geconfigureerd en ingeschakeld is, wordt deze uitvoer weergegeven:

------------------ show cluster info ------------------ Cluster asa_cluster1: On

Interface mode: spanned

Cluster Member Limit : 16

This is "unit-1-1" in state MASTER

ID : 0

Site ID : 1

Version : 9.17(1)

Serial No.: FLM2949C5232IT

CCL IP : 10.174.1.1

CCL MAC : 0015.c500.018f

Module : FPR4K-SM-24

...

FCM-UI

Volg de stappen in het gedeelte.

FXOS CLI

Volg de stappen in het gedeelte.

FXOS REST API

Volg de stappen in het gedeelte.

FXOS-chassis showtech bestand

Volg de stappen in het gedeelte.

Controleer de firewallmodus

FTD-firewallmodus

De firewallmodus verwijst naar een routed of transparante firewallconfiguratie.

De FTD-firewallmodus kan met behulp van deze opties worden geverifieerd:

- FTD CLI

- FTD show-tech

- FMC UI

- FMC REST-API

- FCM-UI

- FXOS CLI

- FXOS REST-API

- FXOS-chassis showtech-bestand

Opmerking: FDM ondersteunt geen transparante modus.

FTD CLI

Volg deze stappen om de FTD-firewallmodus op de FTD CLI te verifiëren:

1. Gebruik deze opties voor toegang tot de FTD CLI in overeenstemming met het platform en de implementatiemodus:

- Directe SSH-toegang tot FTD - alle platforms

- Toegang vanaf de FXOS-console CLI (Firepower 1000/2100/3100) via commando connect ftd

- Toegang via opdrachten van de FXOS CLI (Firepower 4100/9300):

sluit module <x> [console|telnet] aan, waarbij x de sleuf-id is, en vervolgens

connect ftd [instance], waarbij de instantie alleen relevant is voor de implementatie in meerdere instanties.

- Voor virtuele FTD’s: directe SSH-toegang tot FTD of consoletoegang via de hypervisor of cloud UI

2. Om de firewallmodus te verifiëren, voert u de opdracht show firewall op de CLI uit:

> show firewall Firewall mode: Transparent

FTD-probleemoplossingsbestand

Volg deze stappen om de FTD-firewallmodus in het FTD troubleshoot-bestand te verifiëren:

1. Open het bestand voor probleemoplossing en navigeer naar de map <filename>-troubleshoot .tar/results-<date>-xxxxxx/opdrachtoutput.

2. Open het bestand usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output:

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. Om de FTD-firewallmodus te verifiëren, controleert u het gedeelte Firewall in de show:

------------------ show firewall ------------------ Firewall mode: Transparent

FMC UI

Volg deze stappen om de FTD-firewallmodus op de FMC UI te verifiëren:

1. Kies Apparaten > Apparaatbeheer:

2. Controleer de labels Routed of Transparent:

FMC REST API

Volg deze stappen om de FTD-firewallmodus te verifiëren via FMC REST-API. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

- Verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificeer het domein dat het apparaat bevat. In de meeste REST API-vragen is de domeinparameter verplicht. Gebruik het token in deze query om de lijst met domeinen op te halen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. Gebruik het domein UUID om de specifieke apparaatrecords en het specifieke apparaat UUUID te vragen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. Gebruik het domein UUID en de apparaat/container UUID uit Stap 3 in deze query en controleer de waarde van ftdMode:

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

... { "accessPolicy": { "id": "00505691-3a23-0ed3-0006-536940224514", "name": "acp1", "type": "AccessPolicy" }, "advanced": { "enableOGS": false }, "description": "NOT SUPPORTED", "ftdMode": "ROUTED", ...

FCM-UI

De firewallmodus kan worden geverifieerd voor FTD op Firepower 4100/9300.

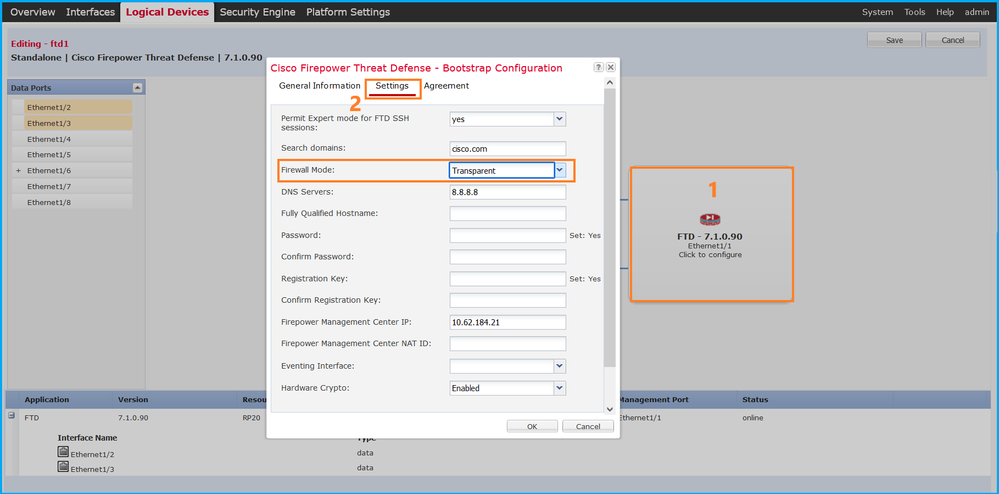

Volg deze stappen om de FTD-firewallmodus op de FCM UI te verifiëren:

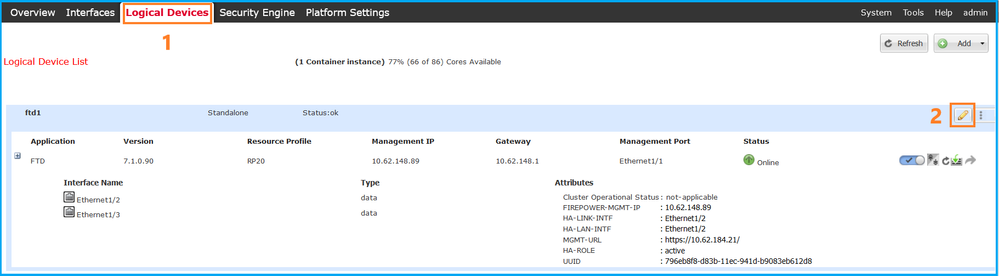

1. Bewerk het logische apparaat op de pagina Logical Devices:

2. Klik op het toepassingspictogram en controleer de firewallmodus op het tabblad Instellingen:

FXOS CLI

De firewallmodus kan worden geverifieerd voor FTD op Firepower 4100/9300.

Volg deze stappen om de FTD-firewallmodus op de FXOS CLI te verifiëren:

- Maak een console of SSH-verbinding met het chassis.

- Switch naar de scope ssa, dan switch naar het specifieke logical-device, voer de show mgmt-bootstrap expanded commando uit, en controleer de FIREWALL_MODE attribuut waarde:

firepower# scope ssa firepower /ssa # scope logical-device ftd_cluster1 firepower /ssa/logical-device # show mgmt-bootstrap expand Management Configuration: App Name: ftd Secret Bootstrap Key: Key Value ------------------------- ----- PASSWORD REGISTRATION_KEY IP v4: Slot ID Management Sub Type IP Address Netmask Gateway Last Updated Timestamp ---------- ------------------- --------------- --------------- --------------- ---------------------- 1 Firepower 10.62.148.188 255.255.255.128 10.62.148.129 2022-05-20T13:50:06.238 Bootstrap Key: Key Value ------------------------- ----- DNS_SERVERS 192.0.2.250 FIREPOWER_MANAGER_IP 10.62.184.21 FIREWALL_MODE routed PERMIT_EXPERT_MODE yes SEARCH_DOMAINS cisco.com

...

FXOS REST API

FXOS REST-API wordt ondersteund door Firepower 4100/9300.

Volg deze stappen om de FTD-firewallmodus te verifiëren via FXOS REST-API-aanvraag. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

- Verificatietoken aanvragen:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' https://192.0.2.100/api/ld/ftd_cluster1

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. Gebruik de logische device identifier in deze query en controleer de waarde van de FIREWALL_MODE key:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/ld/ftd_cluster1

... { "key": "FIREWALL_MODE", "rn": "key-FIREWALL_MODE", "updateTimestamp": "2022-05-20T13:28:37.093", "urllink": "https://192.0.2.100/api/ld/ftd_cluster1/mgmt-bootstrap/ftd/key/FIREWALL_MODE", "value": "routed" }, ...

FXOS-chassis showtech bestand

De firewallmodus voor FTD kan worden geverifieerd in het show-tech bestand van Firepower 4100/9300.

Volg deze stappen om de FTD-firewallmodus te verifiëren in het FXOS-chassis showtech-bestand:

- Voor FXOS-versies 2.7 en hoger opent u het bestand sam_techsupportinfo in <naam>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Voor eerdere versies opent u het bestand sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

- Controleer of het gedeelte "details logische apparatuur tonen" onder de specifieke identificatiecode en de sleuf uitvouwen:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show logical-device detail expand`

Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: ... Bootstrap Key: Key: DNS_SERVERS Value: 192.0.2.250 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREPOWER_MANAGER_IP Value: 10.62.184.21 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREWALL_MODE Value: routed Last Updated Timestamp: 2022-05-20T13:28:37.093 ...

ASA firewall-modus

De ASA firewallmodus kan worden geverifieerd met het gebruik van deze opties:

- ASA CLI

- ASA-show-tech

- FCM-UI

- FXOS CLI

- FXOS REST-API

- FXOS-chassis showtech-bestand

ASA CLI

Volg deze stappen om de ASA firewallmodus op de ASA CLI te verifiëren:

- Gebruik deze opties om toegang te krijgen tot de ASA CLI in overeenstemming met het platform en de implementatiemodus:

- Directe toegang van telnet/SSH tot ASA op Firepower 1000/3100 en Firepower 2100 in apparaatmodus

- Toegang vanaf FXOS console CLI op Firepower 2100 in platformmodus en verbinding met ASA via de connect als opdracht

- Toegang via FXOS CLI via opdrachten (Firepower 4100/9300):

sluit module <x> [console|telnet] aan, waarbij x de sleuf-id is, en sluit vervolgens als

- Voor virtuele ASA, directe toegang van SSH tot ASA, of consoletoegang van de hypervisor of de wolk UI

2. Start de opdracht show firewall op de CLI:

asa# show firewall Firewall mode: Routed

ASA show-tech bestand

Om ASA firewallwijze te verifiëren, controleer de sectie van de showfirewall:

------------------ show firewall ------------------

Firewall mode: Routed

FCM-UI

Volg de stappen in het gedeelte.

FXOS CLI

Volg de stappen in het gedeelte.

FXOS REST API

Volg de stappen in het gedeelte.

FXOS-chassis showtech bestand

Volg de stappen in het gedeelte.

Controleer het type installatie

Er zijn 2 implementatietypen voor toepassingsinstanties:

- Native instantie - Een native instantie gebruikt alle bronnen (CPU, RAM en schijfruimte) van de security module/engine, zodat u slechts één native instantie kunt installeren.

- Containerinstantie - Een containerinstantie maakt gebruik van een subset van bronnen van de beveiligingsmodule/motor. De multi-instantiemogelijkheid wordt alleen ondersteund voor de FTD die wordt beheerd door FMC; het wordt niet ondersteund voor de ASA of de FTD die wordt beheerd door FDM.

De configuratie van de containermodus wordt alleen ondersteund voor FTD op Firepower 4100/9300.

Het type instantieplaatsing kan worden geverifieerd met het gebruik van deze opties:

- FTD CLI

- FTD Show-tech

- FMC UI

- FMC REST-API

- FCM-UI

- FXOS CLI

- FXOS REST-API

- FXOS-chassis showtech-bestand

FTD CLI

Volg deze stappen om het implementatietype van de FTD-instantie op de FTD CLI te verifiëren:

- Gebruik deze opties voor toegang tot de FTD CLI in overeenstemming met het platform en de implementatiemodus:

- Directe SSH-toegang tot FTD - alle platforms

- Toegang via opdrachten van de FXOS CLI (Firepower 4100/9300):

Sluit module <x> [console|telnet] aan, waarbij x de sleuf-id is, en sluit ftd [instantie] aan, waarbij de instantie alleen relevant is voor implementatie in meerdere instanties.

- Voer de opdracht show version system uit en controleer de lijn met het SSP-sleufnummer. Indien de Container in deze lijn bestaat, loopt de FTD in containermodus:

> show version system -------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

FTD-bestand voor probleemoplossing

Volg deze stappen om het implementatietype van de FTD-instantie in het FTD troubleshoot-bestand te verifiëren:

- Open het bestand voor probleemoplossing en navigeer naar de map <filename>-troubleshoot .tar/results-<date>-xxxxxx/opdrachtoutput.

- Open het bestand usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output:

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

- Controleer de regel met het SSP-sleufnummer. Indien de Container in deze lijn bestaat, loopt de FTD in containermodus:

-------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

FMC UI

Volg deze stappen om het implementatietype van de FTD-instantie in de FMC UI te verifiëren:

- Kies Apparaten > Apparaatbeheer:

- Controleer de kolom Chassis. Als de Container in de lijn bestaat, dan loopt FTD in containermodus.

FMC REST-API

Volg deze stappen om het FTD instantie implementatietype te verifiëren via FMC REST-API. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

- Verificatietoken aanvragen:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificeer het domein dat het apparaat bevat. In de meeste REST API-vragen is de domeinparameter verplicht. Gebruik het token in deze query om de lijst met domeinen op te halen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. Gebruik het domein UUID om de specifieke apparaatrecords en het specifieke apparaat UUUID te vragen:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. Gebruik het domein UUID en de apparaat/container UUID uit Stap 3 in deze query en controleer de waarde van isMultiInstance:

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

...

"name": "ftd_cluster1",

"isMultiInstance": true, ...

FCM-UI

Controleer de waarde van het attribuut Resource Profile in Logical Devices om het implementatietype van de FTD-instantie te verifiëren. Als de waarde niet leeg is, dan loopt FTD in containermodus:

FXOS CLI

Volg deze stappen om het implementatietype van de FTD-instantie op de FXOS CLI te verifiëren:

- Maak een console of SSH-verbinding met het chassis.

- Switch naar de scope ssa en voer de opdracht show-app-instantie uit, en controleer vervolgens de kolom Type implementeren van de specifieke FTD op basis van de sleuf en de identificatie:

firepower # scope ssa

firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

Volg deze stappen om het FTD instantie implementatietype te verifiëren via een FXOS REST-API aanvraag. Gebruik een REST-API client. In dit voorbeeld wordt curl gebruikt:

- Verificatietoken aanvragen:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://10.62.148.88/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. Specificeer het token, de sleuf-ID in deze query en controleer de waarde van implementationType:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/slot/1/app-inst

… { "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container",

...

FXOS-chassis showtech bestand

Volg deze stappen om de FTD-firewallmodus te verifiëren in het FXOS-chassis showtech-bestand:

- Voor FXOS-versies 2.7 en hoger opent u het bestand sam_techsupportinfo in <naam>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Voor eerdere versies opent u het bestand sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

- Controleer de sectie "toon groef detail" voor de specifieke groef en het herkenningsteken:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container

Controleer ASA Context Mode

ASA ondersteunt modi met één en meerdere context. FTD ondersteunt geen multi-context modus.

Het contexttype kan worden geverifieerd met het gebruik van deze opties:

- ASA CLI

- ASA-show-tech

ASA CLI

Volg deze stappen om de ASA-contextmodus op de ASA CLI te verifiëren:

- Gebruik deze opties om toegang te krijgen tot de ASA CLI in overeenstemming met het platform en de implementatiemodus:

- Directe toegang van telnet/SSH tot ASA op Firepower 1000/3100 en Firepower 2100 in apparaatmodus

- Toegang vanaf FXOS console CLI op Firepower 2100 in platformmodus en verbinding met ASA via de connect als opdracht

- Toegang via FXOS CLI via opdrachten (Firepower 4100/9300):

sluit module <x> [console|telnet] aan, waarbij x de sleuf-id is, en sluit vervolgens als

- Voor virtuele ASA, directe toegang van SSH tot ASA, of consoletoegang van de hypervisor of de wolk UI

2. Start de opdracht show mode op de CLI:

ASA# show mode

Security context mode: multiple

ASA# show mode

Security context mode: single

ASA show-tech bestand

Volg deze stappen om de ASA contextmodus in het ASA show-tech bestand te verifiëren:

1. Controleer de sectie contextdetails in het show-tech bestand. In dit geval is de contextmodus meervoudig omdat er meerdere contexten zijn:

------------------ show context detail ------------------ Context "system", is a system resource Config URL: startup-config Real Interfaces: Mapped Interfaces: Ethernet1/1, Ethernet1/10, Ethernet1/11, Ethernet1/12, Ethernet1/13, Ethernet1/14, Ethernet1/15, Ethernet1/16, Ethernet1/2, Ethernet1/3, Ethernet1/4, Ethernet1/5, Ethernet1/6, Ethernet1/7, Ethernet1/8, Ethernet1/9, Ethernet2/1, Ethernet2/2, Ethernet2/3, Ethernet2/4, Ethernet2/5, Ethernet2/6, Ethernet2/7, Ethernet2/8, Internal-Data0/1, Internal-Data1/1, Management1/1 Class: default, Flags: 0x00000819, ID: 0 Context "admin", has been created Config URL: disk0:/admin.cfg Real Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Mapped Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000813, ID: 1 Context "null", is a system resource Config URL: ... null ... Real Interfaces: Mapped Interfaces: Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000809, ID: 507

Controleer de FirePOWER 2100-modus met ASA

Firepower 2100 met ASA kan in een van de volgende modi worden uitgevoerd:

-

Platformmodus - de basisparameters en de instellingen van de hardware-interface worden geconfigureerd in FXOS. Deze instellingen omvatten onder andere de verandering van de interfacebeheerstatus, EtherChannel-configuratie, NTP, beeldbeheer en meer. FCM web interface of FXOS CLI kan worden gebruikt voor FXOS configuratie.

-

Applicatiemodus (de standaardinstelling) - In de applicatiemodus kunnen gebruikers alle beleid in de ASA configureren. Er zijn alleen geavanceerde opdrachten beschikbaar via de FXOS CLI.

Firepower 2100 modus met ASA kan worden geverifieerd met het gebruik van deze opties:

- ASA CLI

- FXOS CLI

- FXOS show-tech

ASA CLI

Volg deze stappen om de Firepower 2100-modus met ASA op de ASA CLI te verifiëren:

1. Gebruik telnet/SSH om toegang te krijgen tot de ASA op Firepower 2100.

2. Start de opdracht show fxos mode op de CLI: