Probleemoplossing voor FTD-cluster (Firepower Threat Defence)

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u problemen kunt oplossen bij een clusterinstelling in de Firepower Next-Generation Firewall (NGFW).

Voorwaarden

Vereisten

Cisco raadt u aan kennis van deze onderwerpen te hebben (zie Verwante informatie voor koppelingen):

- Firepower platform architectuur

- Configuratie en gebruik van Firepower Cluster

- Bekendheid met de FTD en Firepower eXtensible Operating System (FXOS) CLI

- Logbestanden van NGFW/dataplaat

- NGFW/dataplatform-pakkettracer

- FXOS/dataplaat vangt

Gebruikte componenten

- HW: FirePOWER-applicatie 4125

- SW: 6.7.0 (Bouw 65) - dataplaat 9.15(1)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De meeste items die in dit document worden behandeld, zijn ook volledig van toepassing op probleemoplossing bij clusters van adaptieve security applicatie (ASA).

Configureren

Het configuratiegedeelte van een clusterimplementatie wordt behandeld in de FMC- en FXOS-configuratiehandleidingen:

- Clustering voor de Firepower Threat Defence

- Een cluster implementeren voor Firepower Threat Defence voor schaalbaarheid en hoge beschikbaarheid

Cluster-basisgegevens

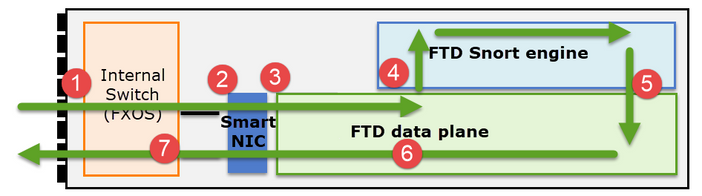

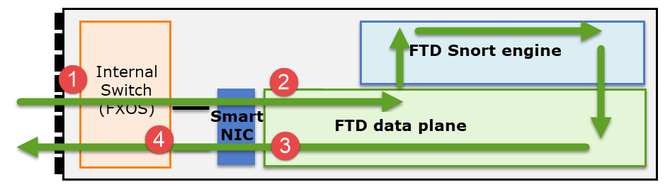

NGFW-architectuur

Het is belangrijk om te begrijpen hoe een Firepower 41xx- of 93xx-serie transitpakketten verwerkt:

- Een pakket gaat de toegangsinterface in en het wordt behandeld door de switch van de chassisbinnenkant.

- Het pakket gaat door Slimme NIC. Als de stroom wordt geoffload (HW-versnelling), wordt het pakket alleen door de slimme NIC verwerkt en vervolgens naar het netwerk teruggestuurd.

- Indien het pakket niet geoffload is, wordt het in het FTD-dataplatform ingevoerd dat voornamelijk L3/L4-controles uitvoert.

- Als het beleid het vereist, wordt het pakket geïnspecteerd door de Snort-motor (voornamelijk L7-inspectie).

- De snort-engine geeft een vonnis (bijvoorbeeld toestaan of blokkeren) voor het pakket terug.

- Het gegevensvliegtuig laat vallen of door:sturen het pakket dat op de vonnis van Snort wordt gebaseerd.

- Het pakket gaat met de switch van het chassis naar binnen.

Cluster-opnamen

FirePOWER-apparaten bieden meerdere opnamepunten die zichtbaarheid geven in de transitstromen. Wanneer u problemen oplossen en cluster inschakelen de belangrijkste uitdagingen zijn:

- Het aantal opnamen neemt toe naarmate het aantal eenheden in het cluster toeneemt.

- U moet zich bewust zijn van de manier waarop het cluster een specifieke stroom afhandelt om het pakket door het cluster te kunnen volgen.

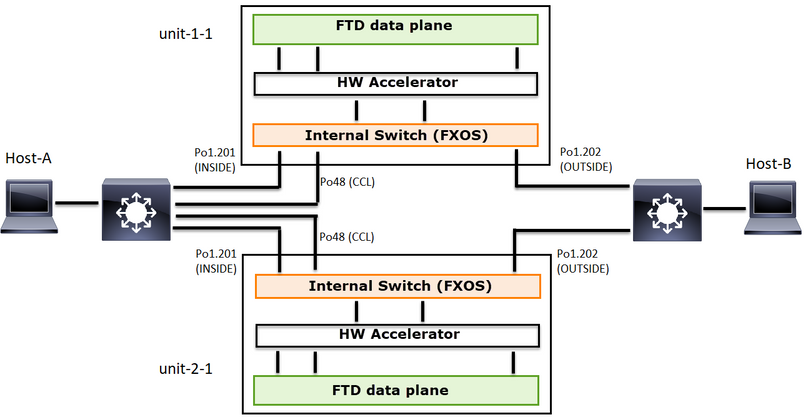

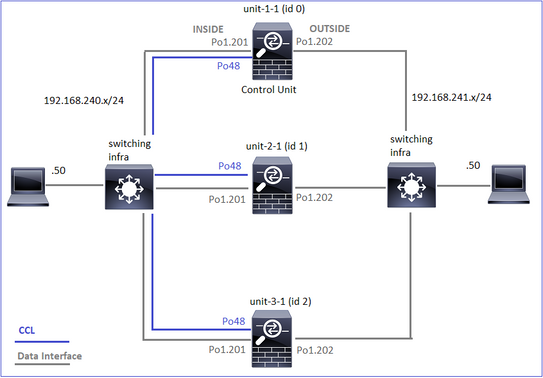

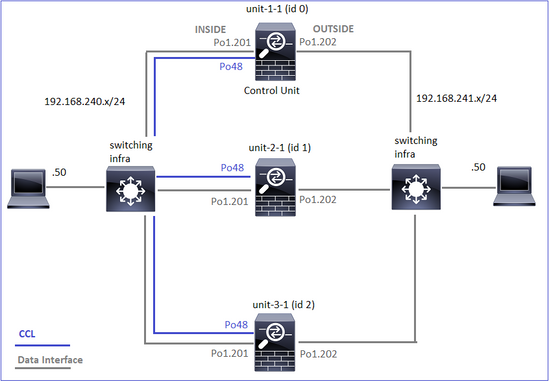

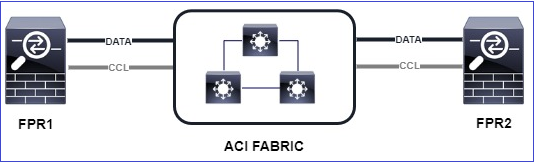

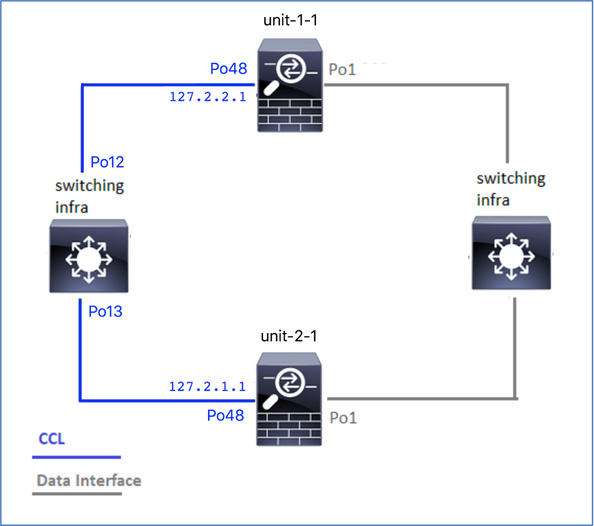

In dit diagram wordt een cluster met 2 eenheden weergegeven (bijvoorbeeld FP941xx/FP9300):

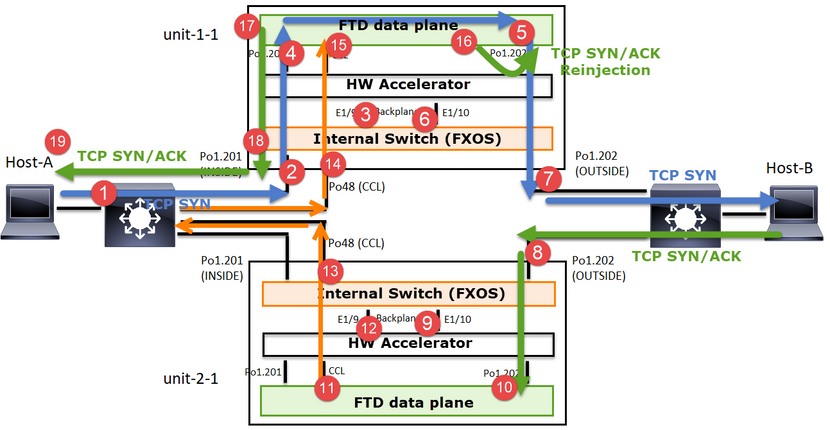

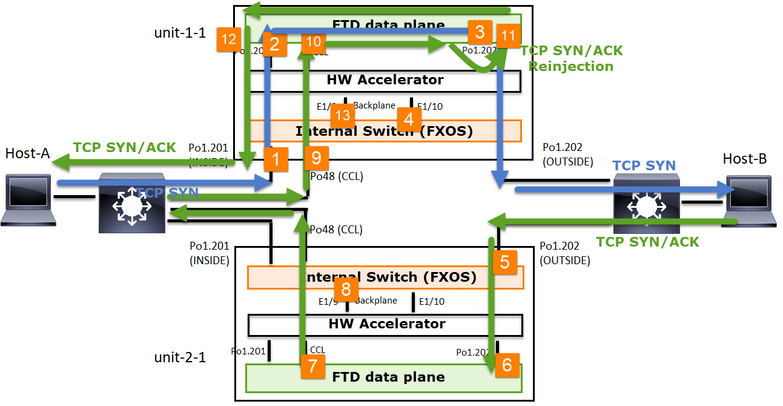

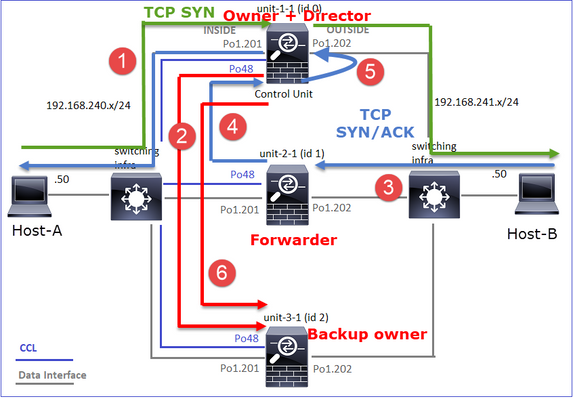

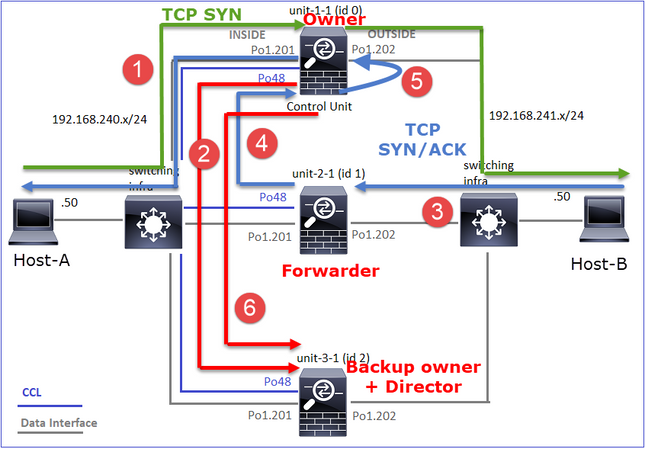

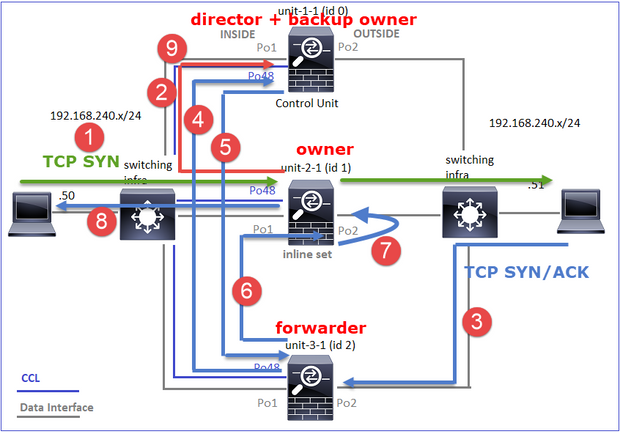

In het geval van een asymmetrische TCP-verbindingsinstelling, ziet een TCP SYN, SYN/ACK-uitwisseling er als volgt uit:

Voorwaarts verkeer

- TCP/SYN wordt verzonden van host-A naar host-B.

- TCP SYN arriveert op het chassis (een van de leden van Po1).

- TCP/SYN wordt via een van de backplane interfaces van het chassis (bijvoorbeeld E1/9, E1/10, enzovoort) naar het gegevensvlak verzonden.

- TCP-SYN arriveert op de interface voor gegevensplane (Po1.201/INSIDE). In dit voorbeeld neemt unit1-1 de eigendom van de flow, doet Initial Sequence Number (ISDN)-randomisatie en codeert de eigendoms- (cookie) informatie in Seq-nummer.

- TCP/SYN wordt verstuurd vanuit Po1.202/EXTERN (dataplatform egress interface).

- TCP-SYN wordt geleverd op een van de backplane interfaces van het chassis (bijvoorbeeld E1/9, E1/10, enzovoort).

- TCP SYN wordt verzonden uit de fysieke interface van het chassis (een van de leden van Po1) naar host-B.

Terugkeerverkeer

- TCP/SYN/ACK wordt verzonden van host-B en komt aan op unit-2-1 (een van de leden van Po1).

- TCP/SYN/ACK wordt via een van de backplane interfaces van het chassis (bijvoorbeeld E1/9, E1/10, enzovoort) naar het gegevensvlak verzonden.

- TCP/SYN/ACK arriveert op de interface voor gegevensplatformtoegang (Po1.202/EXTERN).

- TCP/SYN/ACK wordt vanuit Cluster Control Link (CCL) naar unit-1-1 verzonden. ISDN is standaard ingeschakeld. Aldus, vindt de expediteur de eigenaarinfo voor TCP SYN+ACKs zonder de betrokkenheid van de directeur. Voor andere pakketten of wanneer ISDN is uitgeschakeld, wordt de regisseur gevraagd.

- TCP/SYN/ACK arriveert op een van de backplane interfaces van het chassis (bijvoorbeeld E1/9, E1/10, enzovoort).

- TCP SYN/ACK wordt vanuit de fysieke interface van het chassis (een van de leden van Po48) naar unit-1-1 gestuurd.

- TCP/SYN/ACK arriveert op unit-1-1 (een van de leden van Po48).

- TCP/SYN/ACK wordt doorgestuurd via een van de chassis backplane interfaces naar het dataplatform CCL poort-kanaal interface (nameif cluster).

- Het gegevensvliegtuig injecteert het TCP SYN/ACK pakket aan de interface Po1.202/EXTERN van het gegevensvliegtuig.

- TCP/SYN/ACK wordt verzonden uit Po1.201/INSIDE (dataplatform egress interface) naar HOST-A.

- TCP/SYN/ACK passeert een van de backplane interfaces van het chassis (bijvoorbeeld E1/9, E1/10, enzovoort) en verlaat een van de leden van Po1.

- TCP/SYN/ACK arriveert op host-A.

Lees voor meer informatie over dit scenario het gerelateerde gedeelte in de casestudy’s van Cluster Connection Establishment.

Gebaseerd op deze pakketuitwisseling zijn alle mogelijke clusteropnamepunten:

Voor het voorwaartse verkeer (bijvoorbeeld TCP/SYN) moet u het volgende vastleggen:

- De fysieke interface van het chassis (bijvoorbeeld Po1-leden). Deze opname wordt ingesteld vanuit de Chassis Manager (CM) UI of de CM CLI.

- De interface van de gegevensplane (bijvoorbeeld, Po1.201 INSIDE).

- Uitganginterface voor het gegevensvlak (bijvoorbeeld Po1.202 EXTERN).

- Chassis backplane interfaces. Op FP4100 zijn er 2 backplane interfaces. Op FP9300 zijn er in totaal 6 (2 per module). Aangezien u niet weet in welke interface het pakket aankomt, moet u opname op alle interfaces inschakelen.

Voor het retourverkeer (bijvoorbeeld TCP/SYN/ACK) moet u het volgende vastleggen:

- De fysieke interface van het chassis (bijvoorbeeld Po1-leden). Deze opname wordt ingesteld vanuit de Chassis Manager (CM) UI of de CM CLI.

- De interface van de gegevensplane (bijvoorbeeld, Po1.202 BUITEN).

- Aangezien het pakket wordt omgeleid, is het volgende opnamepunt het gegevensvlak CCL.

- Chassis backplane interfaces. Opnieuw, moet u opname op beide interfaces inschakelen.

- Unit-1-1 chassis-CCL-ledeninterfaces.

- Gegevensvlak CCL-interface (nameif-cluster).

- Ingress-interface (Po1.202 EXTERN). Dit is het opnieuw ingevoerde pakket van CCL naar het gegevensvlak.

- Uitganginterface voor het gegevensvlak (bijvoorbeeld Po1.201 INSIDE).

- Chassis backplane interfaces.

Hoe u de Cluster-opnamen kunt inschakelen

FXOS-opnamen

Het proces wordt beschreven in de FXOS Config Guide: PacketCapture

Opmerking: FXOS-opnamen kunnen alleen vanuit het oogpunt van de inwendige switch in de toegangsrichting worden genomen.

Opname van dataplane

De aanbevolen manier om opname op alle clusterleden mogelijk te maken, is met de opdracht cluster exec.

Overweeg een cluster van 3 eenheden:

Gebruik deze opdracht om te controleren of er in alle clustereenheden actieve opnamen zijn:

firepower# cluster exec show capture

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower#

Om een gegevensvlak op alle eenheden op Po1.201 (INSIDE) in te schakelen:

firepower# cluster exec capture CAPI interface INSIDE

Het is sterk aanbevolen om een opnamefilter op te geven en om de opnamebuffer te verhogen als u veel verkeer verwacht:

firepower# cluster exec capture CAPI buffer 33554432 interface INSIDE match tcp host 192.168.240.50 host 192.168.241.50 eq 80

Verificatie

firepower# cluster exec show capture

unit-1-1(LOCAL):******************************************************

capture CAPI type raw-data buffer 33554432 interface INSIDE [Capturing - 5140 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-2-1:*************************************************************

capture CAPI type raw-data buffer 33554432 interface INSIDE [Capturing - 260 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-3-1:*************************************************************

capture CAPI type raw-data buffer 33554432 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

De inhoud van alle opnamen bekijken (deze uitvoer kan zeer lang zijn):

firepower# terminal pager 24

firepower# cluster exec show capture CAPI

unit-1-1(LOCAL):******************************************************

21 packets captured

1: 11:33:09.879226 802.1Q vlan#201 P0 192.168.240.50.45456 > 192.168.241.50.80: S 2225395909:2225395909(0) win 29200 <mss 1460,sackOK,timestamp 1110209649 0,nop,wscale 7>

2: 11:33:09.880401 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.45456: S 719653963:719653963(0) ack 2225395910 win 28960 <mss 1380,sackOK,timestamp 1120565119 1110209649,nop,wscale 7>

3: 11:33:09.880691 802.1Q vlan#201 P0 192.168.240.50.45456 > 192.168.241.50.80: . ack 719653964 win 229 <nop,nop,timestamp 1110209650 1120565119>

4: 11:33:09.880783 802.1Q vlan#201 P0 192.168.240.50.45456 > 192.168.241.50.80: P 2225395910:2225396054(144) ack 719653964 win 229 <nop,nop,timestamp 1110209650 1120565119>

unit-2-1:*************************************************************

0 packet captured

0 packet shown

unit-3-1:*************************************************************

0 packet captured

0 packet shown

Opname-sporen

Als u wilt zien hoe de ingangspakketten door het gegevensvlak op elke eenheid worden behandeld, gebruik het spoor sleutelwoord. Dit traceert de eerste 50 ingangspakketten. U kunt tot 1000 ingangspakketten overtrekken.

Opmerking: Als u meerdere opnamen hebt toegepast op een interface, kunt u slechts één pakket één keer overtrekken.

U kunt als volgt de eerste 1000 ingangspakketten op de buitenzijde van de interface op alle clustereenheden overtrekken:

firepower# cluster exec cap CAPO int OUTSIDE buff 33554432 trace trace-count 1000 match tcp host 192.168.240.50 host 192.168.241.50 eq www

Zodra u de stroom van belang vangt, moet u ervoor zorgen dat u de pakketten van belang op elke eenheid vindt. Het belangrijkste om te onthouden is dat een specifiek pakket kan worden #1 op unit-1-1, maar #2 op een ander apparaat, enzovoort.

In dit voorbeeld kunt u zien dat SYN/ACK op unit-2-1 is #2, maar op unit-3-1 #1:

firepower# cluster exec show capture CAPO | include S.*ack

unit-1-1(LOCAL):******************************************************

1: 12:58:31.117700 802.1Q vlan#202 P0 192.168.240.50.45468 > 192.168.241.50.80: S 441626016:441626016(0) win 29200 <mss 1380,sackOK,timestamp 1115330849 0,nop,wscale 7>

2: 12:58:31.118341 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

unit-2-1:*************************************************************

unit-3-1:*************************************************************

1: 12:58:31.111429 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

U kunt als volgt #2 (SYN/ACK) op de lokale unit overtrekken:

firepower# cluster exec show cap CAPO packet-number 2 trace

unit-1-1(LOCAL):******************************************************

2: 12:58:31.118341 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

...

U kunt als volgt hetzelfde pakket (SYN/ACK) op de afstandsbediening overtrekken:

firepower# cluster exec unit unit-3-1 show cap CAPO packet-number 1 trace

1: 12:58:31.111429 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45468: S 301658077:301658077(0) ack 441626017 win 28960 <mss 1460,sackOK,timestamp 1125686319 1115330849,nop,wscale 7>

Phase: 1

Type: CAPTURE

Subtype:

Result: ALLOW

Config:

Additional Information:

MAC Access list

...

CCL-vastlegging

Opname via de CCL-link inschakelen (op alle eenheden):

firepower# cluster exec capture CCL interface cluster

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Verberging opnieuw injecteren

Door gebrek, toont een opname die op een gegevensvlak wordt toegelaten gegevensinterface alle pakketten:

- Degenen die van het fysieke netwerk aankomen

- Degenen die van CCL worden opnieuw geïnjecteerd

Als u de opnieuw geïnjecteerde pakketten niet wilt zien, gebruikt u de optie opnieuw injecteren en verbergen. Dit kan handig zijn als u wilt controleren of een stroom asymmetrisch is:

firepower# cluster exec capture CAPI_RH reinject-hide interface INSIDE match tcp host 192.168.240.50 host 192.168.241.50 eq 80

Deze opname laat alleen zien wat de lokale unit rechtstreeks van het fysieke netwerk ontvangt, en niet van de andere clustereenheden.

ASP-druppels

Als u wilt controleren op softwaredruppels voor een specifieke stroom, kunt u asp-drop-opname inschakelen. Als u niet weet op welke reden u zich moet richten, gebruikt u het trefwoord all. Bovendien, als u niet geinteresseerd bent in de pakketlading, kunt u het kopballen-enige sleutelwoord specificeren. Hierdoor kunt u 20 tot 30 keer meer pakketten vastleggen:

firepower# cluster exec cap ASP type asp-drop all buffer 33554432 headers-only

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Daarnaast kunt u de IP's specificeren die van belang zijn voor de ASP-opname:

firepower# cluster exec cap ASP type asp-drop all buffer 33554432 headers-only match ip host 192.0.2.100 any

Opname wissen

Om de buffer van elke opname die in alle clustereenheden loopt, te wissen. Dit stopt de opnamen niet, maar maakt alleen de buffers schoon:

firepower# cluster exec clear capture /all

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Een opname stoppen

Er zijn 2 manieren om een actieve opname op alle clustereenheden te stoppen. Later kunt u verder gaan.

Weg 1

firepower# cluster exec cap CAPI stop

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Hervatten

firepower# cluster exec no capture CAPI stop

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Weg 2

firepower# cluster exec no capture CAPI interface INSIDE

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Hervatten

firepower# cluster exec capture CAPI interface INSIDE

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Een opname verzamelen

Er zijn meerdere manieren om een opname te exporteren.

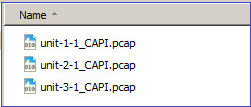

Weg 1 - Naar een externe server

Dit staat u toe om een opname van het gegevensvliegtuig aan een verre server (bijvoorbeeld, TFTP) te uploaden. De opnamenamen worden automatisch gewijzigd om de broneenheid weer te geven:

firepower# cluster exec copy /pcap capture:CAPI tftp://192.168.240.55/CAPI.pcap

unit-1-1(LOCAL):******************************************************

Source capture name [CAPI]?

Address or name of remote host [192.168.240.55]?

Destination filename [CAPI.pcap]?

INFO: Destination filename is changed to unit-1-1_CAPI.pcap !!!!!!!

81 packets copied in 0.40 secs

unit-2-1:*************************************************************

INFO: Destination filename is changed to unit-2-1_CAPI.pcap !

unit-3-1:*************************************************************

INFO: Destination filename is changed to unit-3-1_CAPI.pcap !

De geüploade cap bestanden:

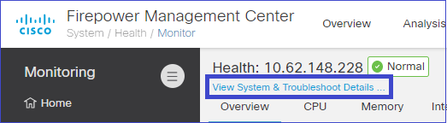

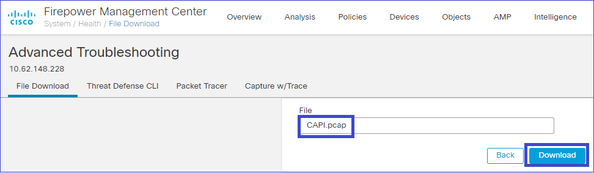

Weg 2 - Vang de opnamen van het VCC

Deze manier is alleen van toepassing op FTD. Eerst kopieert u de opname naar de FTD-schijf:

firepower# cluster exec copy /pcap capture:CAPI disk0:CAPI.pcap

unit-1-1(LOCAL):******************************************************

Source capture name [CAPI]?

Destination filename [CAPI.pcap]?

!!!!!

62 packets copied in 0.0 secs

Kopieer in de expertmodus het bestand van /mnt/disk0/ naar /ngfw/var/common/ directory:

> expert

admin@firepower:~$ cd /mnt/disk0

admin@firepower:/mnt/disk0$ sudo cp CAPI.pcap /ngfw/var/common

Uiteindelijk, op FMC navigeren naar Systeem > Gezondheid > Monitor sectie. Kies Systeem bekijken en problemen oplossen > Geavanceerde probleemoplossing en haal het opnamebestand:

Een opname verwijderen

Gebruik deze opdracht om een opname uit alle clustereenheden te verwijderen:

firepower# cluster exec no capture CAPI

unit-1-1(LOCAL):******************************************************

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Geoffload-stromen

Op FP41xx/FP9300 kunnen stromen statisch (bijvoorbeeld FastPath-regels) of dynamisch worden geoffload naar HW Accelerator. Controleer dit document voor meer informatie over flow-offload:

Als een stroom wordt geoffload, gaan slechts een paar pakketten door het FTD-dataplatform. De rest wordt verwerkt door de HW-versneller (Smart NIC).

Vanuit een opnamepunt betekent dit dat als u alleen FTD-dataplatform inschakelt, u niet alle pakketten ziet die door het apparaat gaan. In dit geval moet u ook FXOS-opnamen op chassisniveau inschakelen.

Cluster Control Link (CCL)-berichten

Als u een opname neemt op de CCL, merkt u op dat de clustereenheden verschillende soorten berichten uitwisselen. De belangrijkste zijn:

| Protocol |

Beschrijving |

| UDP-49495 |

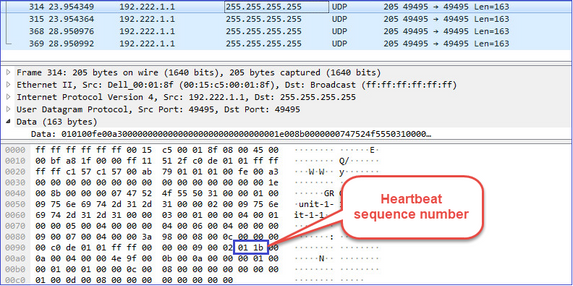

Cluster hartslagen (keepalives) · L3-uitzending (255.255.255.255) · Deze pakketten worden door elke clusterunit verzonden op 1/3 van de waarde van de wachttijd voor de gezondheidscontrole. · Merk op dat niet alle UDP 49495-pakketten die in de opname worden gezien, hartslagen zijn · De hartslagen bevatten een volgnummer. |

| UDP 4193 |

Cluster Control Protocol-berichten over gegevenspad Unicast · Deze pakketten bevatten informatie (metagegevens) over de flow-eigenaar, regisseur, back-up-eigenaar, enzovoort. Voorbeelden hiervan zijn: · Een ‘cluster add’-bericht wordt door de eigenaar naar de directeur gestuurd wanneer een nieuwe flow wordt gecreëerd · Er wordt een ‘cluster delete’-bericht van de eigenaar naar de directeur gestuurd wanneer een stroom wordt afgesloten |

| Gegevenspakketten |

Datapakketten die behoren tot de verschillende verkeersstromen die de cluster passeren |

Cluster hartslag

Cluster Control Point (CCP)-berichten

Naast de hartslagberichten zijn er een aantal clustercontroleberichten die in specifieke scenario's via de CCL worden uitgewisseld. Sommige zijn unicastberichten, andere zijn uitzendingen.

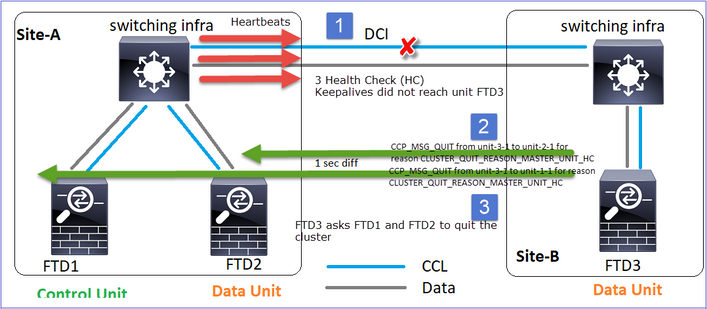

CLUSTER_QUIT_REDEN_PRIMAIRE_UNIT_HC

Wanneer een eenheid 3 opeenvolgende hartslagberichten van de controleknoop verliest, genereert zij een CLUSTER_QUIT_REDEN_PRIMAIR_UNIT_HC-bericht via de CLS. Dit bericht:

- Is een unicast.

- Het wordt met een interval van 1 seconden naar elk van de eenheden verzonden.

- Wanneer een eenheid dit bericht ontvangt, wordt het cluster gesloten (UITGESCHAKELD) en wordt het opnieuw aangemeld.

V. Wat is het doel van de CLUSTER_QUIT_REDEN_PRIMAIRE_UNIT_HC?

A. Vanuit het oogpunt van eenheid-3-1 (Site-B) verliest unit-1-1 en unit-2-1 van site A, zodat het deze zo snel mogelijk uit de ledenlijst moet verwijderen, anders kan unit-2-1 pakketverlies hebben als unit-2-1 nog steeds in de ledenlijst staat en unit-2-1 toevallig een verbindingsdirecteur is, en kan flow query naar unit-2-1 mislukken.

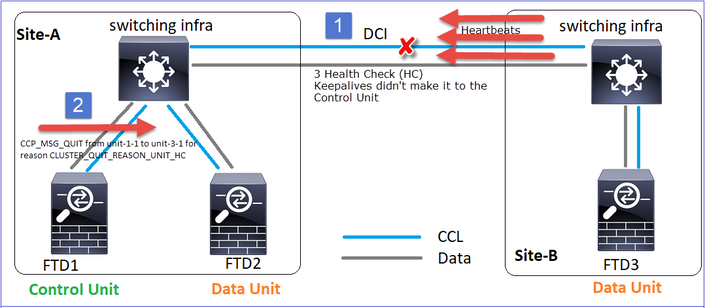

CLUSTER_QUIT_REDEN_UNIT_HC

Wanneer de controleknooppunt 3 opeenvolgende hartslagberichten van een gegevensknooppunt verliest, verstuurt het CLUSTER_QUIT_REDEN_UNIT_HC-bericht via de CCL. Dit bericht is unicast.

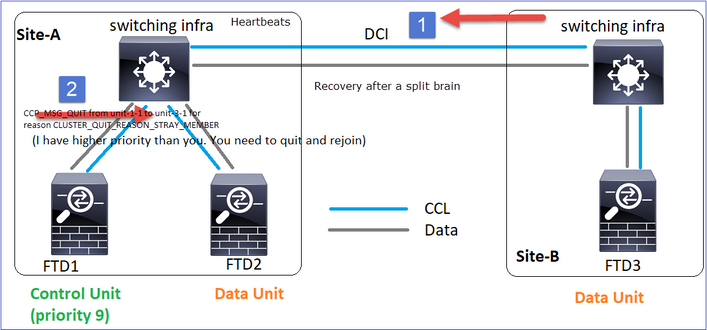

CLUSTER_QUIT_REDEN_STRAY_LID

Wanneer een split-partitie opnieuw verbonden is met een peer-partitie, wordt de nieuwe data-node door de dominante control-unit behandeld als een zwerflid en ontvangt een CCP-stopbericht met de reden van CLUSTER_QUIT_REDENSTRAY_STRAY_Member.

CLUSTER_QUIT_LID_UITVAL

Een uitzendingsbericht dat door een gegevensknooppunt wordt gegenereerd en als uitzending wordt verzonden. Zodra een eenheid dit bericht heeft ontvangen, verplaatst het zich naar de status UITGESCHAKELD. Bovendien start automatisch opnieuw toetreden niet op:

firepower# show cluster info trace | include DROPOUT

Nov 04 00:22:54.699 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-1-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 04 00:22:53.699 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-2-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

De clustergeschiedenis laat zien:

PRIMARY DISABLED Received control message DISABLE (member dropout announcement)

Mechanisme voor Cluster Health Check (HC)

Hoofdpunten

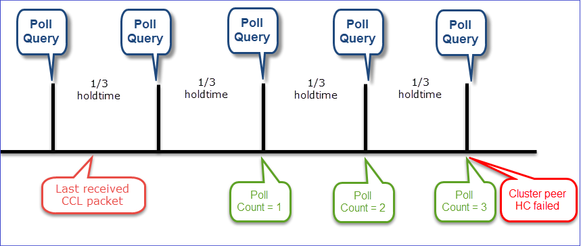

- Elke clustereenheid stuurt een hartslag om de 1/3 van de waarde van de wachttijd voor de gezondheidscontrole naar alle andere eenheden (uitzending 255.255.255.255) en gebruikt UDP-49495 als transport over de CCL.

- Elke clustereenheid volgt onafhankelijk elke andere eenheid met een Poll timer en een Poll count waarde.

- Als een clustereenheid binnen een hartslaginterval geen pakket (hartslag of gegevenspakket) ontvangt van een cluster per eenheid, verhoogt het de waarde van de Poll Count.

- Wanneer de waarde voor het aantal polls voor een cluster peer unit 3 wordt, wordt de peer neergezet.

- Telkens wanneer een hartslag wordt ontvangen, wordt het volgnummer gecontroleerd en in het geval dat het verschil met de eerder ontvangen hartslag anders is dan 1, neemt het teller van de hartslagdruppel dienovereenkomstig toe.

- Als de teller van de opiniepeiling voor een clusterpeer verschillend is dan 0, en een pakket door de peer wordt ontvangen, wordt de teller teruggesteld aan waarde 0.

Gebruik deze opdracht om de clustergezondheidstellers te controleren:

firepower# show cluster info health details

----------------------------------------------------------------------------------

| Unit (ID)| Heartbeat| Heartbeat| Average| Maximum| Poll|

| | count| drops| gap (ms)| slip (ms)| count|

----------------------------------------------------------------------------------

| unit-2-1 ( 1)| 650| 0| 4999| 1| 0|

| unit-3-1 ( 2)| 650| 0| 4999| 1| 0|

----------------------------------------------------------------------------------

Beschrijving van de hoofdkolommen

| Kolom |

Beschrijving |

| Eenheid (ID) |

De ID van de externe clusterpeer. |

| Hartslag telling |

Het aantal hartslagen die van de verre peer over CCL worden ontvangen. |

| Hartaandoeningen |

Het aantal gemiste hartslagen. Deze teller wordt berekend op basis van het ontvangen hartslag volgnummer. |

| Gemiddelde kloof |

Het gemiddelde tijdsinterval van de ontvangen hartslagen. |

| Poll count |

Wanneer deze teller 3 wordt wordt het apparaat verwijderd uit het cluster. Het poll query interval is hetzelfde als het hartslag interval, maar werkt onafhankelijk. |

Gebruik deze opdracht om de tellers opnieuw in te stellen:

firepower# clear cluster info health details

V. Hoe de hartslagfrequentie te verifiëren?

A. Controleer de gemiddelde waarde van de tussenruimte:

firepower# show cluster info health details

----------------------------------------------------------------------------------

| Unit (ID)| Heartbeat| Heartbeat| Average| Maximum| Poll|

| | count| drops| gap (ms)| slip (ms)| count|

----------------------------------------------------------------------------------

| unit-2-1 ( 1)| 3036| 0| 999| 1| 0|

----------------------------------------------------------------------------------

V. Hoe kunt u de clusterhoudtijd op FTD wijzigen?

A. Gebruik FlexConfig

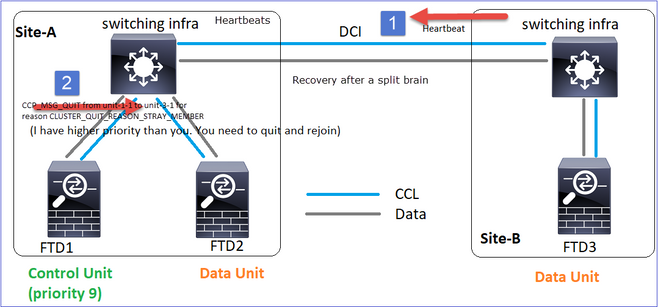

Q. Wie wordt de controleknoop na een spleet-brein?

A. De eenheid met de hoogste prioriteit (laagste aantal):

firepower# show run cluster | include priority

priority 9

Controleer HC-storing scenario 1 voor meer details.

De visualisatie van het cluster-HC-mechanisme

Indicatieve timers: De min en max zijn afhankelijk van de laatst ontvangen CCL pakketaankomst.

| Wachtstandtijd |

Vrachtcontrole peiling (frequentie) |

Min. detectietijd |

Max. detectietijd |

| 3 seconden (standaard) |

~1 sec |

~3,01 sec |

~3,99 sec |

| 4 sec. |

~1,33 sec |

~4,01 sec |

~5,32 sec |

| 5 sec. |

~1,66 sec |

~5,01 sec |

~6,65 sec |

| 6 sec. |

~2 seconden |

~6,01 sec |

~7,99 sec |

| 7 sec. |

~2,33 sec |

~7,01 sec |

~9,32 sec |

| 8 sec. |

~2,66 sec |

~8,01 sec |

~10,65 sec |

Cluster-scenario’s voor HC-mislukking

De doelstellingen van dit deel moeten aantonen:

- Verschillende cluster HC-storingsscenario's.

- Hoe de verschillende logbestanden en opdrachtoutput kunnen worden gecorreleerd.

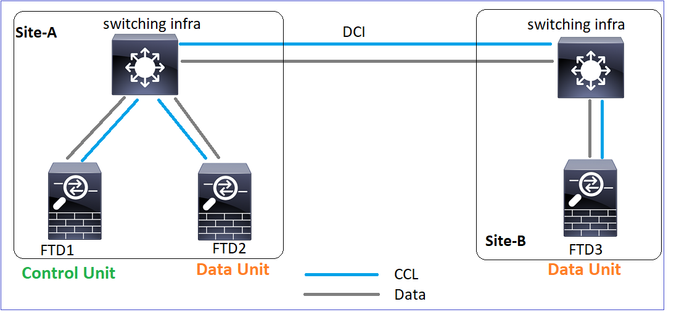

Topologie

Clusterconfiguratie

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

cluster group GROUP1 |

cluster group GROUP1 |

cluster group GROUP1 |

Clusterstatus

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

firepower# show cluster info |

firepower# show cluster info |

firepower# show cluster info |

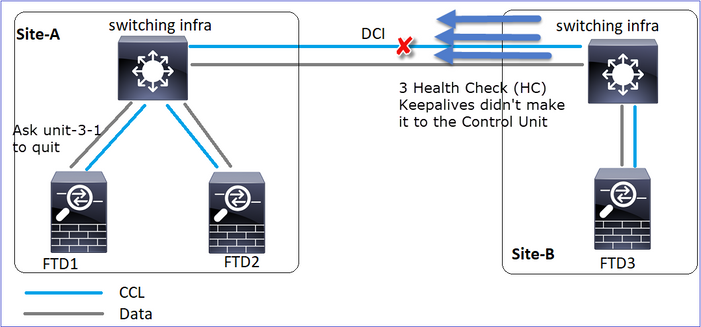

Scenario 1

CCL-communicatieverlies voor ~4+ sec in beide richtingen.

Voor de storing

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

Na het herstel (geen wijzigingen in de eenheidsrollen)

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

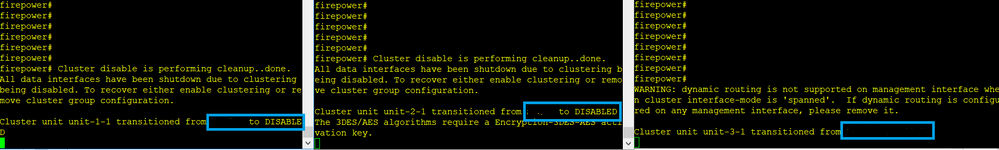

Analyse

De fout (CCL-communicatie is verloren gegaan).

Het gegevensvlak console-bericht op unit-3-1:

firepower#

WARNING: dynamic routing is not supported on management interface when cluster interface-mode is 'spanned'.

If dynamic routing is configured on any management interface, please remove it.

Cluster unit unit-3-1 transitioned from SECONDARY to PRIMARY

Cluster disable is performing cleanup..done.

All data interfaces have been shutdown due to clustering being disabled.

To recover either enable clustering or remove cluster group configuration.

Eenheid-1-1 clustertraceerlogboeken:

firepower# show cluster info trace | include unit-3-1

Nov 02 09:38:14.239 [INFO]Notify chassis de-bundle port for blade unit-3-1, stack 0x000055a8918307fb 0x000055a8917fc6e8 0x000055a8917f79b5

Nov 02 09:38:14.239 [INFO]FTD - CD proxy received state notification (DISABLED) from unit unit-3-1

Nov 02 09:38:14.239 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 02 09:38:14.239 [INFO]Notify chassis de-bundle port for blade unit-3-1, stack 0x000055a8917eb596 0x000055a8917f4838 0x000055a891abef9d

Nov 02 09:38:14.239 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_UNIT_HC

Nov 02 09:38:14.239 [CRIT]Received heartbeat event 'SECONDARY heartbeat failure' for member unit-3-1 (ID: 1).

Split-brain

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

firepower# show cluster info |

firepower# show cluster info |

firepower# show cluster info |

Clustergeschiedenis

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

| Geen gebeurtenissen |

Geen gebeurtenissen |

09:38:16 UTC Nov 2 2020 |

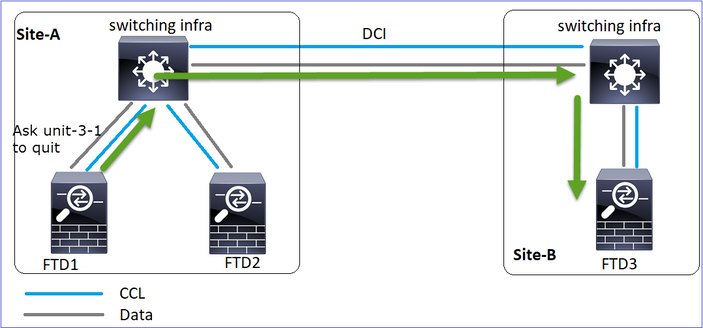

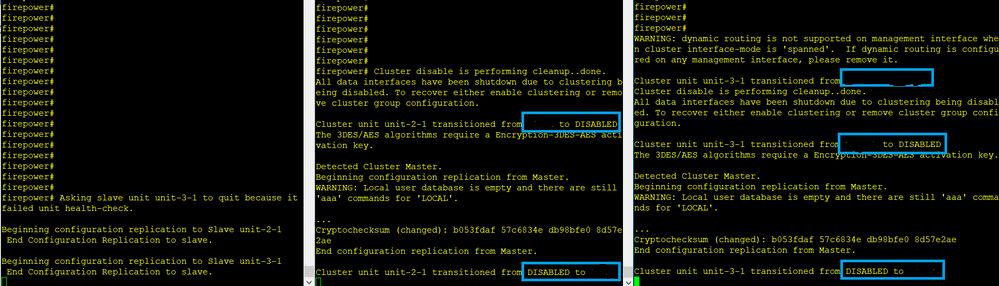

Terugzetten van CCL-communicatie

Unit-1-1 detecteert het huidige controleknooppunt en aangezien unit-1-1 een hogere prioriteit heeft, stuurt hij een Cluster_QUIT_REDEN_STRAY_Member bericht naar unit-3-1 om een nieuw verkiezingsproces te starten. Uiteindelijk wordt unit-3-1 opnieuw toegevoegd als gegevensknooppunt.

Wanneer een split-partitie opnieuw verbonden is met een peer-partitie, wordt de data-node door de dominante control-node behandeld als een zwerflid en ontvangt een CCP-stop msg met een reden van CLUSTER_QUIT_REDENSTRAY_STRAY_Member.

Unit-3-1 console logs show:

Cluster unit unit-3-1 transitioned from PRIMARY to DISABLED

The 3DES/AES algorithms require a Encryption-3DES-AES activation key.

Detected Cluster Primart.

Beginning configuration replication from Primary.

WARNING: Local user database is empty and there are still 'aaa' commands for 'LOCAL'.

..

Cryptochecksum (changed): a9ed686f 8e2e689c 2553a104 7a2bd33a

End configuration replication from Primary.

Cluster unit unit-3-1 transitioned from DISABLED to SECONDARY

Beide eenheden (unit-1-1 en unit-3-1) tonen in hun clusterlogboeken:

firepower# show cluster info trace | include retain

Nov 03 21:20:23.019 [CRIT]Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

Nov 03 21:20:23.019 [CRIT]Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

Er worden ook syslog-berichten gegenereerd voor de split-brain:

firepower# show log | include 747016

Nov 03 2020 21:20:23: %FTD-4-747016: Clustering: Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

Nov 03 2020 21:20:23: %FTD-4-747016: Clustering: Found a split cluster with both unit-1-1 and unit-3-1 as primary units. Primary role retained by unit-1-1, unit-3-1 will leave then join as a secondary

Clustergeschiedenis

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

| Geen gebeurtenissen |

Geen gebeurtenissen |

09:47:33 UTC Nov 2 2020 |

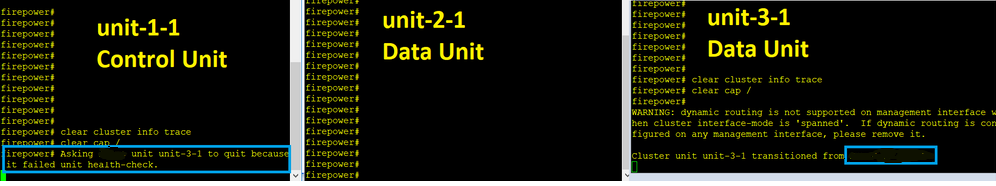

Scenario 2

CCL-communicatieverlies gedurende ~3-4 seconden in beide richtingen.

Voor de storing

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

Na het herstel (geen wijzigingen in de eenheidsrollen)

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

Analyse

Fase 1: Het controleknooppunt verliest 3 HC's uit eenheid-3-1 en verstuurt een bericht naar eenheid-3-1 om het cluster te verlaten.

Fase 2: De CCL herstelde heel snel en het Cluster_QUIT_REDEN_STRAY_Member bericht van de controleknooppunt kwam aan de kant van de afstandsbediening. Unit-3-1 gaat rechtstreeks naar de DISABLED-modus en er is geen split-brain

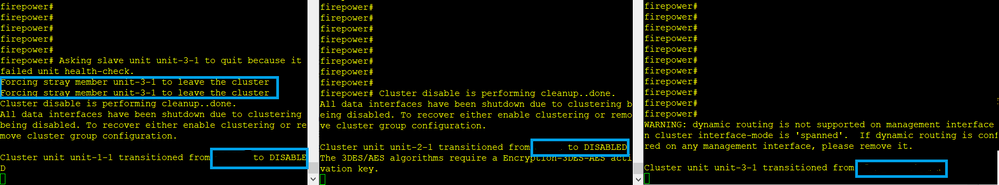

Op unit-1-1 (control) ziet u:

firepower#

Asking SECONDARY unit unit-3-1 to quit because it failed unit health-check.

Forcing stray member unit-3-1 to leave the cluster

Op unit-3-1 (gegevensknooppunt) ziet u:

firepower#

Cluster disable is performing cleanup..done.

All data interfaces have been shutdown due to clustering being disabled. To recover either enable clustering or remove cluster group configuration.

Cluster unit unit-3-1 transitioned from SECONDARY to DISABLED

Cluster unit-3-1 is overgegaan naar een UITGESCHAKELD toestand en zodra de CCL-communicatie is hersteld, wordt het opnieuw als gegevensknooppunt aangesloten:

firepower# show cluster history

20:58:40 UTC Nov 1 2020

SECONDARY DISABLED Received control message DISABLE (stray member)

20:58:45 UTC Nov 1 2020

DISABLED ELECTION Enabled from CLI

20:58:45 UTC Nov 1 2020

ELECTION SECONDARY_COLD Received cluster control message

20:58:45 UTC Nov 1 2020

SECONDARY_COLD SECONDARY_APP_SYNC Client progression done

20:59:33 UTC Nov 1 2020

SECONDARY_APP_SYNC SECONDARY_CONFIG SECONDARY application configuration sync done

20:59:44 UTC Nov 1 2020

SECONDARY_CONFIG SECONDARY_FILESYS Configuration replication finished

20:59:45 UTC Nov 1 2020

SECONDARY_FILESYS SECONDARY_BULK_SYNC Client progression done

21:00:09 UTC Nov 1 2020

SECONDARY_BULK_SYNC SECONDARY Client progression done

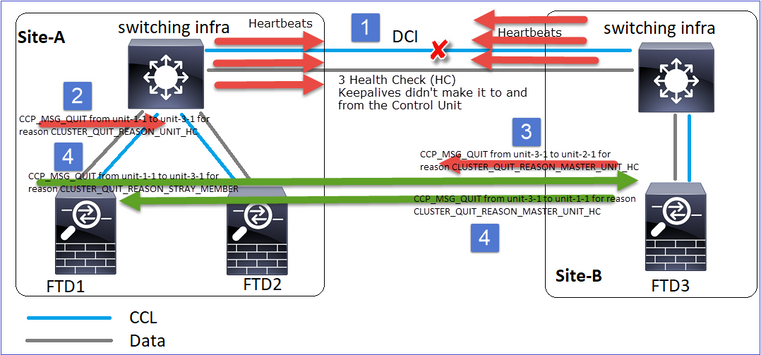

Scenario 3

CCL-communicatieverlies gedurende ~3-4 seconden in beide richtingen.

Voor de mislukking.

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

Na het herstel (het controleknooppunt is gewijzigd).

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Gegevensknooppunt |

Control-knooppunt |

Gegevensknooppunt |

Analyse

- CCL gaat omlaag.

- Eenheid-1-1 krijgt geen 3 HC-berichten van eenheid-3-1 en verstuurt een QUIT-bericht naar eenheid-3-1. Dit bericht bereikt nooit eenheid-3-1.

- Eenheid-3-1 verstuurt een QUIT-bericht naar eenheid-2-1. Dit bericht bereikt eenheid-2-1 nooit.

CCL herstelt.

- Unit-1-1 ziet dat unit-3-1 zichzelf adverteerde als een control node en verstuurt QUIT_REDEN_STRAY_Member bericht naar unit-3-1. Zodra unit-3-1 dit bericht krijgt, gaat het naar een DISABLED state. Tegelijkertijd verstuurt unit-3-1 een QUIT_REDEN_PRIMAIR_UNIT_HC bericht naar unit-1-1 en vraagt het om te stoppen. Zodra unit-1-1 dit bericht krijgt, gaat het naar een UITGESCHAKELD toestand.

Clustergeschiedenis

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

19:53:09 UTC Nov 2 2020 |

19:53:06 UTC Nov 2 2020 |

19:53:06 UTC Nov 2 2020 |

Scenario 4

CCL-communicatieverlies voor ~3-4 seconden

Voor de storing

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

Na het herstel (het controleknooppunt is van locatie veranderd)

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Gegevensknooppunt |

Gegevensknooppunt |

Control-knooppunt |

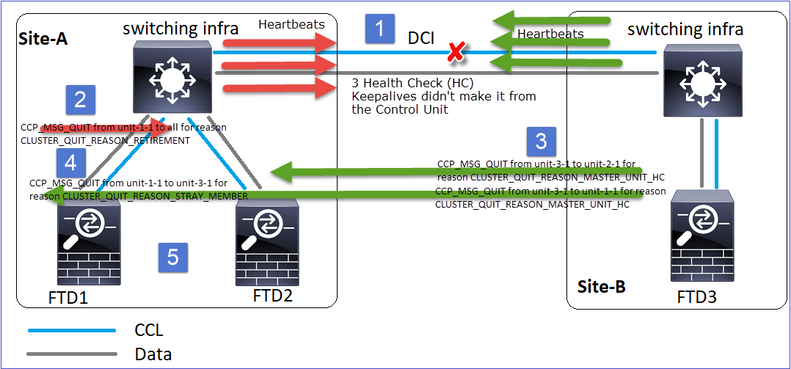

Analyse

De mislukking

Een andere smaak van dezelfde mislukking. In dit geval kreeg de unit-1-1 ook geen 3 HC-berichten van de unit-3-1 en toen er een nieuwe keepalive kwam, probeerde de unit-3-1 eruit te schoppen met behulp van een STRAY-bericht, maar dat bericht haalde het nooit naar de unit-3-1:

- CCL wordt een paar seconden eenrichtingsvrij. Unit-3-1 ontvangt geen 3 HC-berichten van unit-1-1 en wordt een controleknooppunt.

- Unit-2-1 verstuurt een CLUSTER_QUIT_REDEN_RETIrement bericht (broadcast).

- Eenheid-3-1 stuurt een QUIT_REDEN_PRIMAIR_UNIT_HC-bericht naar eenheid-2-1. Eenheid-2-1 ontvangt het bericht en beëindigt het cluster.

- Eenheid-3-1 stuurt een QUIT_REDEN_PRIMAIR_UNIT_HC-bericht naar eenheid-1-1. Eenheid-1-1 ontvangt het bericht en beëindigt het cluster. CCL herstelt.

- Eenheden-1-1 en 2-1 voegen het cluster opnieuw toe als gegevensknooppunten.

Opmerking: Als in stap 5 de CCL niet herstelt, dan wordt in site-A de FTD1 de nieuwe controleknooppunt, en na het herstel van de CCL wint het de nieuwe verkiezing.

Syslogberichten op unit-1-1:

firepower# show log | include 747

Nov 03 2020 23:13:08: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-3-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:09: %FTD-4-747015: Clustering: Forcing stray member unit-3-1 to leave the cluster

Nov 03 2020 23:13:09: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-2-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:10: %FTD-4-747015: Clustering: Forcing stray member unit-3-1 to leave the cluster

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY to DISABLED

Nov 03 2020 23:13:12: %FTD-7-747006: Clustering: State machine is at state DISABLED

Nov 03 2020 23:13:12: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MY_STATE (state DISABLED,0x0000000000000000,0x0000000000000000)

Nov 03 2020 23:13:18: %FTD-6-747004: Clustering: State machine changed from state ELECTION to ONCALL

Cluster sporenlogboeken op unit-1-1:

firepower# show cluster info trace | include QUIT

Nov 03 23:13:10.789 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 03 23:13:10.769 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-1-1 for reason CLUSTER_QUIT_REASON_PRIMARY_UNIT_HC

Nov 03 23:13:10.769 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_STRAY_MEMBER

Nov 03 23:13:09.789 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-2-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 03 23:13:09.769 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_STRAY_MEMBER

Nov 03 23:13:08.559 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 03 23:13:08.559 [DBUG]Send CCP message to id 1: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_UNIT_HC

Syslog-berichten op unit-3-1:

firepower# show log | include 747

Nov 03 2020 23:13:09: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-2-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:10: %FTD-7-747005: Clustering: State machine notify event CLUSTER_EVENT_MEMBER_STATE (unit-1-1,DISABLED,0x0000000000000000)

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state SECONDARY to PRIMARY

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_FAST to PRIMARY_DRAIN

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_DRAIN to PRIMARY_CONFIG

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_CONFIG to PRIMARY_POST_CONFIG

Nov 03 2020 23:13:10: %FTD-7-747006: Clustering: State machine is at state PRIMARY_POST_CONFIG

Nov 03 2020 23:13:10: %FTD-6-747004: Clustering: State machine changed from state PRIMARY_POST_CONFIG to PRIMARY

Nov 03 2020 23:13:10: %FTD-7-747006: Clustering: State machine is at state PRIMARY

Clustergeschiedenis

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

23:13:13 UTC Nov 3 2020 |

23:13:12 UTC Nov 3 2020 |

23:13:10 UTC Nov 3 2020 |

Scenario 5

Voor de storing

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

Na het herstel (geen wijzigingen)

| FTD1 |

FTD2 |

FTD3 |

| Site-A |

Site-A |

Site-B |

| Control-knooppunt |

Gegevensknooppunt |

Gegevensknooppunt |

De mislukking

Unit-3-1 stuurde QUIT-berichten naar zowel unit-1-1 als unit-2-1, maar vanwege problemen met de connectiviteit ontving unit-2-1 alleen het QUIT-bericht.

Eenheid-1-1 clustertraceerlogboeken:

firepower# show cluster info trace | include QUIT

Nov 04 00:52:10.429 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:47.059 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-2-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:45.429 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Nov 04 00:51:45.429 [DBUG]Send CCP message to unit-3-1(1): CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_REASON_UNIT_HC

Eenheid-2-1 clustertraceerlogboeken:

firepower# show cluster info trace | include QUIT

Nov 04 00:52:10.389 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:47.019 [DBUG]Send CCP message to all: CCP_MSG_QUIT from unit-2-1 for reason CLUSTER_QUIT_REASON_RETIREMENT

Nov 04 00:51:46.999 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-3-1 to unit-2-1 for reason CLUSTER_QUIT_REASON_PRIMARY_UNIT_HC

Nov 04 00:51:45.389 [DBUG]Receive CCP message: CCP_MSG_QUIT from unit-1-1 to unit-3-1 for reason CLUSTER_QUIT_MEMBER_DROPOUT

Clustergeschiedenis

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

| Geen gebeurtenissen |

00:51:50 UTC Nov 4 2020 |

00:51:47 UTC Nov 4 2020 |

Connectie met Cluster-dataplane

NGFW opnamepunten

De NGFW biedt opnamemogelijkheden op deze punten:

- Interne switch chassis (FXOS)

- FTD-dataplatformmotor

- FTD Snort-engine

Wanneer u problemen met het gegevenspad op een cluster oplost, zijn de opnamepunten die in de meeste gevallen worden gebruikt de FXOS- en FTD-gegevensvliegtuigmotor opnamen.

- FXOS-toegangsopname op de fysieke interface

- FTD-ingangsopname in dataplatformmotor

- FTD uitgaande vastlegging in dataplatformmotor

- FXOS-toegangsopname op backplane interface

Controleer dit document voor meer informatie over NGFW-opnamen:

Cluster Unit Flow Roles Basics

Verbindingen kunnen op meerdere manieren via een cluster tot stand worden gebracht, afhankelijk van factoren zoals:

- Type verkeer (TCP, UDP, enzovoort)

- Algoritme voor taakverdeling geconfigureerd op de aangrenzende switch

- Functies die zijn geconfigureerd op de firewall

- Netwerkvoorwaarden (bijvoorbeeld IP-fragmentatie, netwerkvertragingen enzovoort)

| Stroomrol |

Beschrijving |

Vlag(en) |

| Eigenaar |

Meestal de eenheid die de aansluiting aanvankelijk ontvangt |

UIO |

| Directeur |

De eenheid die eigenaarsopzoekverzoeken van doorgevers verwerkt. |

Y |

| Reserve-eigenaar |

Zolang de regisseur niet dezelfde eenheid is als de eigenaar, dan is de regisseur ook de backup-eigenaar. Als de eigenaar zichzelf kiest als regisseur, dan wordt een aparte back-up eigenaar gekozen. |

Y (als de director ook de backup-eigenaar is) y (als de director niet de backup-eigenaar is) |

| doorgeefster |

Een eenheid die pakketten doorstuurt naar de eigenaar |

z |

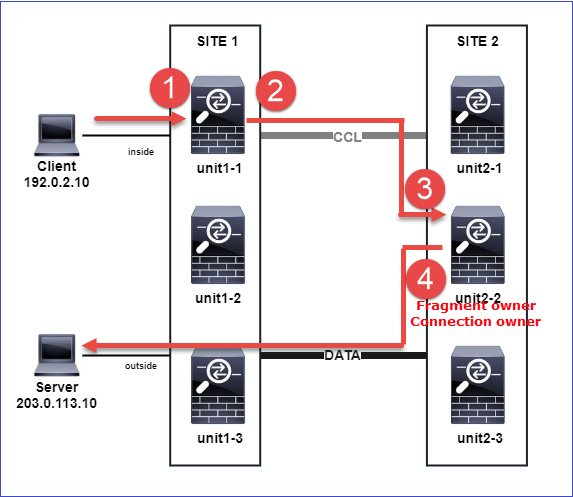

| Eigenaar van fragment |

De eenheid die het gefragmenteerde verkeer verwerkt |

- |

| Back-uplijn chassis |

In een interchassiscluster waarin zowel regisseur/back-up als eigenaarsstromen eigendom zijn van de eenheden van hetzelfde chassis, wordt een eenheid in een van de andere chassis een secundaire back-up/directeur. Deze rol is specifiek voor interchassisclusters van de Firepower 9300-serie met meer dan 1 blade. |

w |

- Voor meer informatie, raadpleeg de betreffende sectie in de Configuratiehandleiding (zie koppelingen in de bijbehorende informatie)

- In specifieke scenario's (zie het gedeelte over casestudy's) worden sommige vlaggen niet altijd getoond.

Casestudy’s voor clusterverbinding

De volgende sectie behandelt diverse gevallenstudies die sommige manieren aantonen een verbinding door een cluster kan worden gevestigd. De doelstellingen zijn:

- Maak je vertrouwd met de verschillende eenheidsrollen.

- Toon aan hoe de verschillende opdrachtoutput gecorreleerd kan worden.

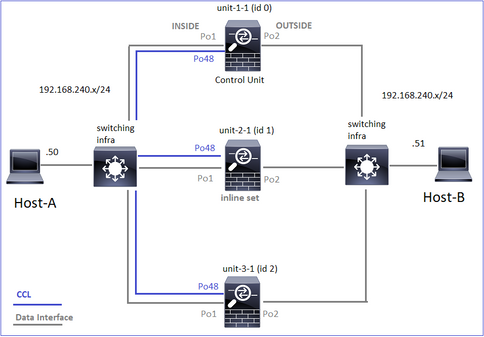

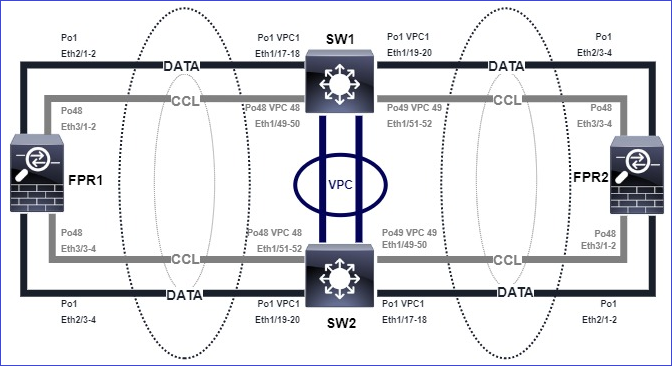

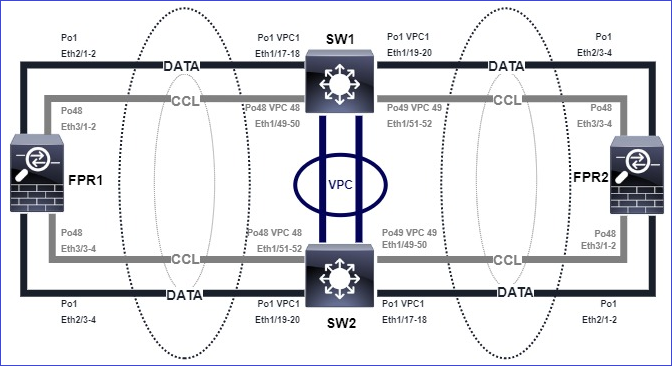

Topologie

Clustereenheden en ID’s:

| Eenheid-1-1 |

Eenheid-2-1 |

Eenheid-3-1 |

Cluster GROUP1: On |

Unit "unit-2-1" in state SECONDARY |

Unit "unit-3-1" in state SECONDARY |

Cluster neemt het volgende op:

cluster exec cap CAPI int INSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CAPO int OUTSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CAPI_RH reinject-hide int INSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CAPO_RH reinject-hide int OUTSIDE buffer 33554432 match tcp host 192.168.240.50 host 192.168.241.50 eq 80

cluster exec cap CCL int cluster buffer 33554432

Opmerking: Deze tests werden uitgevoerd in een laboratoriumomgeving met minimaal verkeer door het cluster. Probeer in productie zo specifiek mogelijke opnamefilters te gebruiken (bijvoorbeeld de bestemmingshaven en indien mogelijk de bronpoort) om het "ruis" in de opnamen te minimaliseren.

Case Study 1. Symmetric Traffic (eigenaar is ook de directeur)

Waarneming 1. De renjecthuid vangt uitsluitend op eenheid-1-1 pakketten op. Dit betekent dat de stroom in beide richtingen door eenheid-1-1 ging (symmetrisch verkeer):

firepower# cluster exec show cap

unit-1-1(LOCAL):******************************************************

capture CCL type raw-data interface cluster [Capturing - 33513 bytes]

capture CAPI type raw-data buffer 33554432 trace interface INSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO type raw-data buffer 33554432 trace interface OUTSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPI_RH type raw-data reinject-hide buffer 33554432 interface INSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO_RH type raw-data reinject-hide buffer 33554432 interface OUTSIDE [Buffer Full - 33553914 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

unit-2-1:*************************************************************

capture CCL type raw-data interface cluster [Capturing - 23245 bytes]

capture CAPI type raw-data buffer 33554432 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO type raw-data buffer 33554432 trace interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPI_RH type raw-data reinject-hide buffer 33554432 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO_RH type raw-data reinject-hide buffer 33554432 interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

unit-3-1:*************************************************************

capture CCL type raw-data interface cluster [Capturing - 24815 bytes]

capture CAPI type raw-data buffer 33554432 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO type raw-data buffer 33554432 trace interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPI_RH type raw-data reinject-hide buffer 33554432 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

capture CAPO_RH type raw-data reinject-hide buffer 33554432 interface OUTSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq 80

Waarneming 2. Aansluitvlaganalyse voor stroom met bronpoort 45954

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

22 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 2 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:45954, idle 0:00:00, bytes 487413076, flags UIO N1

unit-2-1:*************************************************************

22 in use, 271 most used

Cluster:

fwd connections: 0 in use, 2 most used

dir connections: 0 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 249 most enabled, 0 most in effect

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 1 in use, 2 most used

dir connections: 1 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:443 NP Identity Ifc 192.168.240.50:39698, idle 0:00:23, bytes 0, flags z

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:45954, idle 0:00:06, bytes 0, flags y

| Eenheid |

Vlag |

Opmerking |

| Eenheid-1-1 |

UIO |

· Flow Owner - het apparaat verwerkt de stroom · Directeur - Aangezien eenheid-3-1 "y" heeft en niet "Y", betekent dit dat eenheid-1-1 werd gekozen als de directeur voor deze stroom. Omdat het ook de eigenaar is, werd een andere eenheid (in dit geval eenheid 3-1) gekozen als de back-up-eigenaar |

| Eenheid-2-1 |

- |

- |

| Eenheid-3-1 |

y |

De eenheid is een backup-eigenaar |

Dit kan als volgt worden weergegeven:

- TCP-SYN-pakket wordt geleverd van host-A naar unit-1-1. Unit-1-1 wordt de flow-eigenaar.

- Unit-1-1 wordt ook gekozen als flow director. Daarom kiest het ook unit-3-1 als back-up eigenaar (cluster add bericht).

- TCP/SYN/ACK-pakket komt van host-B aan op unit-3-1. De stroom is symmetrisch.

- Zodra de verbinding is beëindigd, stuurt de eigenaar een clusterverwijderingsbericht om de stroominformatie van de back-upeigenaar te verwijderen.

Observatie 3. Capture with trace laat zien dat beide richtingen alleen door eenheid-1-1 gaan.

Stap 1. Identificeer de stroom en de pakketten van belang in alle clustereenheden op basis van de bronpoort:

firepower# cluster exec show capture CAPI | i 45954

unit-1-1(LOCAL):******************************************************

1: 08:42:09.362697 802.1Q vlan#201 P0 192.168.240.50.45954 > 192.168.241.50.80: S 992089269:992089269(0) win 29200 <mss 1460,sackOK,timestamp 495153655 0,nop,wscale 7>

2: 08:42:09.363521 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.45954: S 4042762409:4042762409(0) ack 992089270 win 28960 <mss 1380,sackOK,timestamp 505509125 495153655,nop,wscale 7>

3: 08:42:09.363827 802.1Q vlan#201 P0 192.168.240.50.45954 > 192.168.241.50.80: . ack 4042762410 win 229 <nop,nop,timestamp 495153657 505509125>

…

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower# cluster exec show capture CAPO | i 45954

unit-1-1(LOCAL):******************************************************

1: 08:42:09.362987 802.1Q vlan#202 P0 192.168.240.50.45954 > 192.168.241.50.80: S 2732339016:2732339016(0) win 29200 <mss 1380,sackOK,timestamp 495153655 0,nop,wscale 7>

2: 08:42:09.363415 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45954: S 3603655982:3603655982(0) ack 2732339017 win 28960 <mss 1460,sackOK,timestamp 505509125 495153655,nop,wscale 7>

3: 08:42:09.363903 802.1Q vlan#202 P0 192.168.240.50.45954 > 192.168.241.50.80: . ack 3603655983 win 229 <nop,nop,timestamp 495153657 505509125>

…

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Stap 2. Aangezien dit een TCP flow-spoor is, worden de 3-weg handshake-pakketten overgetrokken. Zoals je kan zien in deze output, is unit-1-1 de eigenaar. Voor de eenvoud worden de niet-relevante spoorfasen weggelaten:

firepower# show cap CAPI packet-number 1 trace

25985 packets captured

1: 08:42:09.362697 802.1Q vlan#201 P0 192.168.240.50.45954 > 192.168.241.50.80: S 992089269:992089269(0) win 29200 <mss 1460,sackOK,timestamp 495153655 0,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) am becoming owner

...

Het retourverkeer (TCP/SYN/ACK):

firepower# show capture CAPO packet-number 2 trace

25985 packets captured

2: 08:42:09.363415 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.45954: S 3603655982:3603655982(0) ack 2732339017 win 28960 <mss 1460,sackOK,timestamp 505509125 495153655,nop,wscale 7>

...

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Config:

Additional Information:

Found flow with id 9364, using existing flow

Waarneming 4. FTD-dataplatformsystemen tonen het tot stand brengen en beëindigen van de verbinding op alle eenheden:

firepower# cluster exec show log | include 45954

unit-1-1(LOCAL):******************************************************

Dec 01 2020 08:42:09: %FTD-6-302013: Built inbound TCP connection 9364 for INSIDE:192.168.240.50/45954 (192.168.240.50/45954) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 08:42:18: %FTD-6-302014: Teardown TCP connection 9364 for INSIDE:192.168.240.50/45954 to OUTSIDE:192.168.241.50/80 duration 0:00:08 bytes 1024000440 TCP FINs from INSIDE

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Dec 01 2020 08:42:09: %FTD-6-302022: Built backup stub TCP connection for INSIDE:192.168.240.50/45954 (192.168.240.50/45954) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 08:42:18: %FTD-6-302023: Teardown backup TCP connection for INSIDE:192.168.240.50/45954 to OUTSIDE:192.168.241.50/80 duration 0:00:08 forwarded bytes 0 Cluster flow with CLU closed on owner

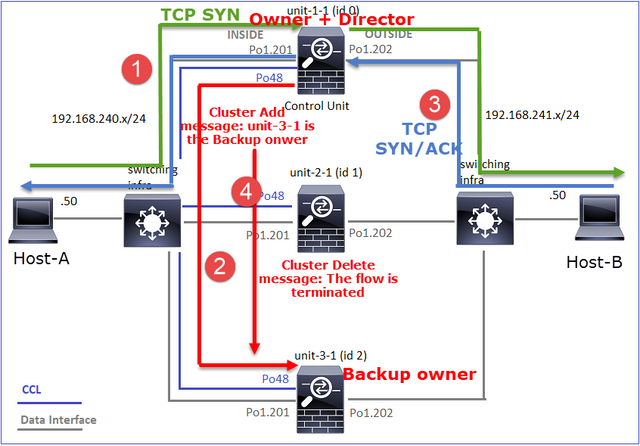

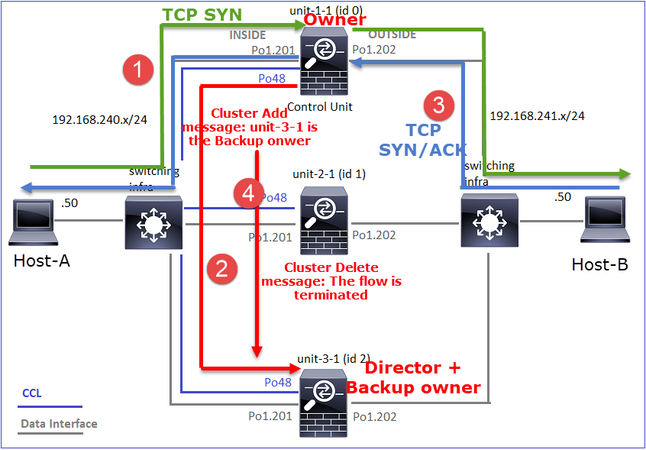

Case Study 2. symmetrisch verkeer (eigenaar anders dan de regisseur)

- Hetzelfde als het geval studie #1, maar in dit geval studie, een flow-eigenaar is een andere eenheid dan de director.

- Alle uitkomsten zijn vergelijkbaar met de #1 van casestudy’s. Het belangrijkste verschil met casestudy’s #1 is de Y-vlag die de y-vlag van scenario 1 vervangt.

Waarneming 1. De eigenaar is anders dan de directeur.

Aansluitingsvlaganalyse voor stroom met bronpoort 46278.

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

23 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 2 enabled, 0 in effect, 4 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46278, idle 0:00:00, bytes 508848268, flags UIO N1

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46276, idle 0:00:03, bytes 0, flags aA N1

unit-2-1:*************************************************************

21 in use, 271 most used

Cluster:

fwd connections: 0 in use, 2 most used

dir connections: 0 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 249 most enabled, 0 most in effect

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 1 in use, 5 most used

dir connections: 1 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:80 NP Identity Ifc 192.168.240.50:46276, idle 0:00:02, bytes 0, flags z

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46278, idle 0:00:06, bytes 0, flags Y

| Eenheid |

Vlag |

Opmerking |

| Eenheid-1-1 |

UIO |

· Flow Owner - het apparaat verwerkt de stroom |

| Eenheid-2-1 |

- |

- |

| Eenheid-3-1 |

Y |

· Directeur en back-upeigenaar - Eenheid 3-1 heeft de vlag Y (Director). |

Dit kan als volgt worden weergegeven:

- TCP-SYN-pakket wordt geleverd van host-A naar unit-1-1. Unit-1-1 wordt de flow-eigenaar.

- Unit-3-1 wordt gekozen als flow director. Unit-3-1 is ook de back-upeigenaar (clusteradd-bericht op UDP 4193 via de CCL).

- TCP/SYN/ACK-pakket komt van host-B aan op unit-3-1. De stroom is symmetrisch.

- Zodra de verbinding is beëindigd, stuurt de eigenaar via de CCL een 'cluster delete' bericht op UDP 4193 om de stroominformatie van de back-upeigenaar te verwijderen.

Observatie 2. Capture with trace laat zien dat beide richtingen alleen door eenheid 1-1 gaan

Stap 1. Gebruik dezelfde aanpak als in casestudy 1 om de relevante stroom en pakketten in alle clustereenheden op basis van de bronpoort te identificeren:

firepower# cluster exec show cap CAPI | include 46278

unit-1-1(LOCAL):******************************************************

3: 11:01:44.841631 802.1Q vlan#201 P0 192.168.240.50.46278 > 192.168.241.50.80: S 1972783998:1972783998(0) win 29200 <mss 1460,sackOK,timestamp 503529072 0,nop,wscale 7>

4: 11:01:44.842317 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.46278: S 3524167695:3524167695(0) ack 1972783999 win 28960 <mss 1380,sackOK,timestamp 513884542 503529072,nop,wscale 7>

5: 11:01:44.842592 802.1Q vlan#201 P0 192.168.240.50.46278 > 192.168.241.50.80: . ack 3524167696 win 229 <nop,nop,timestamp 503529073 513884542>

…

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower#

Leg het volgende vast op de BUITENinterface:

firepower# cluster exec show cap CAPO | include 46278

unit-1-1(LOCAL):******************************************************

3: 11:01:44.841921 802.1Q vlan#202 P0 192.168.240.50.46278 > 192.168.241.50.80: S 2153055699:2153055699(0) win 29200 <mss 1380,sackOK,timestamp 503529072 0,nop,wscale 7>

4: 11:01:44.842226 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46278: S 3382481337:3382481337(0) ack 2153055700 win 28960 <mss 1460,sackOK,timestamp 513884542 503529072,nop,wscale 7>

5: 11:01:44.842638 802.1Q vlan#202 P0 192.168.240.50.46278 > 192.168.241.50.80: . ack 3382481338 win 229 <nop,nop,timestamp 503529073 513884542>

unit-2-1:*************************************************************

unit-3-1:*************************************************************

firepower#

Stap 2. Focus op de ingangspakketten (TCP SYN en TCP SYN/ACK):

firepower# cluster exec show cap CAPI packet-number 3 trace

unit-1-1(LOCAL):******************************************************

824 packets captured

3: 11:01:44.841631 802.1Q vlan#201 P0 192.168.240.50.46278 > 192.168.241.50.80: S 1972783998:1972783998(0) win 29200 <mss 1460,sackOK,timestamp 503529072 0,nop,wscale 7>

…

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) am becoming owner

Overtrek de SYN/ACK op unit-1-1:

firepower# cluster exec show cap CAPO packet-number 4 trace

unit-1-1(LOCAL):******************************************************

4: 11:01:44.842226 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46278: S 3382481337:3382481337(0) ack 2153055700 win 28960 <mss 1460,sackOK,timestamp 513884542 503529072,nop,wscale 7>

Phase: 3

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Config:

Additional Information:

Found flow with id 9583, using existing flow

Waarneming 3. FTD dataplatformsyslogs tonen het tot stand brengen en beëindigen van de verbinding op eigenaar en backup-eigenaar:

firepower# cluster exec show log | include 46278

unit-1-1(LOCAL):******************************************************

Dec 01 2020 11:01:44: %FTD-6-302013: Built inbound TCP connection 9583 for INSIDE:192.168.240.50/46278 (192.168.240.50/46278) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 11:01:53: %FTD-6-302014: Teardown TCP connection 9583 for INSIDE:192.168.240.50/46278 to OUTSIDE:192.168.241.50/80 duration 0:00:08 bytes 1024001808 TCP FINs from INSIDE

unit-2-1:*************************************************************

unit-3-1:*************************************************************

Dec 01 2020 11:01:44: %FTD-6-302022: Built director stub TCP connection for INSIDE:192.168.240.50/46278 (192.168.240.50/46278) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 11:01:53: %FTD-6-302023: Teardown director TCP connection for INSIDE:192.168.240.50/46278 to OUTSIDE:192.168.241.50/80 duration 0:00:08 forwarded bytes 0 Cluster flow with CLU closed on owner

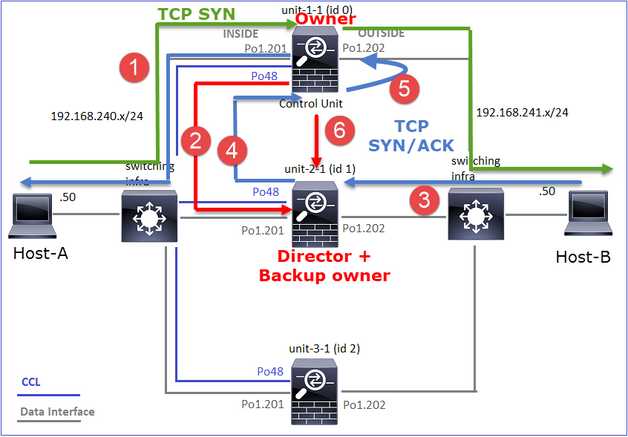

Case Study 3. Asymmetrisch verkeer (Director forwards the traffic).

Observatie 1. De renjecthuid vangt pakketten op eenheid 1-1 en eenheid 2-1 (asymmetrische stroom) op:

firepower# cluster exec show cap

unit-1-1(LOCAL):******************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33554320 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Buffer Full - 98552 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 98552 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Buffer Full - 98552 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99932 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-2-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33553268 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 99052 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99052 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-3-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Capturing - 53815 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Capturing - 658 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Capturing - 658 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

Waarneming 2. Aansluitvlaganalyse voor stroom met bronpoort 46502.

firepower# cluster exec show conn

unit-1-1(LOCAL):******************************************************

23 in use, 25 most used

Cluster:

fwd connections: 0 in use, 1 most used

dir connections: 0 in use, 122 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 2 enabled, 0 in effect, 4 most enabled, 1 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46502, idle 0:00:00, bytes 448760236, flags UIO N1

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46500, idle 0:00:06, bytes 0, flags aA N1

unit-2-1:*************************************************************

21 in use, 271 most used

Cluster:

fwd connections: 0 in use, 2 most used

dir connections: 1 in use, 2 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 249 most enabled, 0 most in effect

TCP OUTSIDE 192.168.241.50:80 INSIDE 192.168.240.50:46502, idle 0:00:00, bytes 0, flags Y

unit-3-1:*************************************************************

17 in use, 20 most used

Cluster:

fwd connections: 1 in use, 5 most used

dir connections: 0 in use, 127 most used

centralized connections: 0 in use, 0 most used

VPN redirect connections: 0 in use, 0 most used

Inspect Snort:

preserve-connection: 0 enabled, 0 in effect, 1 most enabled, 0 most in effect

| Eenheid |

Vlag |

Opmerking |

| Eenheid-1-1 |

UIO |

· Flow Owner - het apparaat verwerkt de stroom. |

| Eenheid-2-1 |

Y |

· Directeur - Aangezien eenheid-2-1 de vlag "Y" heeft, betekent dit dat eenheid-2-1 werd gekozen als de directeur voor deze stroom. · Reserve-eigenaar · Tot slot, hoewel het niet duidelijk is uit deze output, van de show opname en toon logoutput is het duidelijk dat eenheid-2-1 deze stroom naar de eigenaar doorstuurt (hoewel het technisch niet wordt beschouwd als een doorvoerder in dit scenario). Opmerking: Een eenheid kan niet zowel regisseur (Y flow) als doorvoerder (z flow) zijn, deze 2 rollen sluiten elkaar wederzijds uit. Directors (Y-stroom) kunnen nog steeds verkeer doorsturen. Zie de output van het showlogboek later in deze casestudy. |

| Eenheid-3-1 |

- |

- |

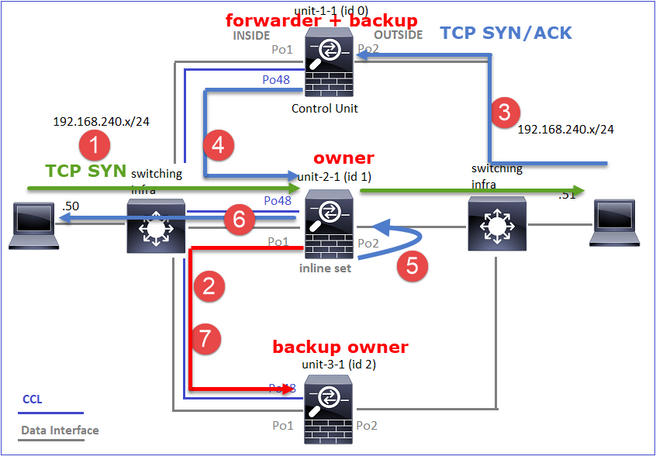

Dit kan als volgt worden weergegeven:

- TCP-SYN-pakket wordt geleverd van host-A naar unit-1-1. Unit-1-1 wordt de flow-eigenaar.

- Eenheid-2-1 wordt gekozen als flow director en backup-eigenaar. De flow-eigenaar stuurt een 'cluster add'-unicastbericht op UDP 4193 om de back-up-eigenaar over de stroom te informeren.

- TCP/SYN/ACK-pakket komt van host-B aan op unit-2-1. De stroom is asymmetrisch.

- Unit-2-1 stuurt het pakket door de CCL naar de eigenaar (vanwege TCP SYN Cookie).

- De eigenaar injecteert het pakket op de interface BUITEN en door:sturen dan het pakket naar host-A.

- Zodra de verbinding is beëindigd, stuurt de eigenaar een clusterverwijderingsbericht om de stroominformatie van de back-upeigenaar te verwijderen.

Observatie 3. Capture with trace toont het asymmetrische verkeer en de omleiding van eenheid-2-1 naar eenheid-1-1.

Stap 1. Identificeer de pakketten die tot de stroom van belang behoren (haven 46502):

firepower# cluster exec show capture CAPI | include 46502

unit-1-1(LOCAL):******************************************************

3: 12:58:33.356121 802.1Q vlan#201 P0 192.168.240.50.46502 > 192.168.241.50.80: S 4124514680:4124514680(0) win 29200 <mss 1460,sackOK,timestamp 510537534 0,nop,wscale 7>

4: 12:58:33.357037 802.1Q vlan#201 P0 192.168.241.50.80 > 192.168.240.50.46502: S 883000451:883000451(0) ack 4124514681 win 28960 <mss 1380,sackOK,timestamp 520893004 510537534,nop,wscale 7>

5: 12:58:33.357357 802.1Q vlan#201 P0 192.168.240.50.46502 > 192.168.241.50.80: . ack 883000452 win 229 <nop,nop,timestamp 510537536 520893004>

unit-2-1:*************************************************************

unit-3-1:*************************************************************

De retourrichting:

firepower# cluster exec show capture CAPO | include 46502

unit-1-1(LOCAL):******************************************************

3: 12:58:33.356426 802.1Q vlan#202 P0 192.168.240.50.46502 > 192.168.241.50.80: S 1434968587:1434968587(0) win 29200 <mss 1380,sackOK,timestamp 510537534 0,nop,wscale 7>

4: 12:58:33.356915 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: S 4257314722:4257314722(0) ack 1434968588 win 28960 <mss 1460,sackOK,timestamp 520893004 510537534,nop,wscale 7>

5: 12:58:33.357403 802.1Q vlan#202 P0 192.168.240.50.46502 > 192.168.241.50.80: . ack 4257314723 win 229 <nop,nop,timestamp 510537536 520893004>

unit-2-1:*************************************************************

1: 12:58:33.359249 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: S 4257314722:4257314722(0) ack 1434968588 win 28960 <mss 1460,sackOK,timestamp 520893004 510537534,nop,wscale 7>

2: 12:58:33.360302 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: . ack 1434968736 win 235 <nop,nop,timestamp 520893005 510537536>

3: 12:58:33.361004 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: . 4257314723:4257316091(1368) ack 1434968736 win 235 <nop,nop,timestamp 520893006 510537536>

…

unit-3-1:*************************************************************

Stap 2. Traceer de pakketten. Standaard worden alleen de eerste 50 ingangspakketten overgetrokken. Voor de eenvoud worden de niet-relevante spoorfasen weggelaten.

Eenheid-1-1 (eigenaar):

firepower# cluster exec show capture CAPI packet-number 3 trace

unit-1-1(LOCAL):******************************************************

3: 12:58:33.356121 802.1Q vlan#201 P0 192.168.240.50.46502 > 192.168.241.50.80: S 4124514680:4124514680(0) win 29200 <mss 1460,sackOK,timestamp 510537534 0,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'INSIDE'

Flow type: NO FLOW

I (0) am becoming owner

Eenheid-2-1 (expeditor)

Het retourverkeer (TCP/SYN/ACK). De eenheid van belang is eenheid-2-1 die de directeur/back-up-eigenaar is en het verkeer doorstuurt naar de eigenaar:

firepower# cluster exec unit unit-2-1 show capture CAPO packet-number 1 trace

1: 12:58:33.359249 802.1Q vlan#202 P0 192.168.241.50.80 > 192.168.240.50.46502: S 4257314722:4257314722(0) ack 1434968588 win 28960 <mss 1460,sackOK,timestamp 520893004 510537534,nop,wscale 7>

...

Phase: 4

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'OUTSIDE'

Flow type: NO FLOW

I (1) got initial, attempting ownership.

Phase: 5

Type: CLUSTER-EVENT

Subtype:

Result: ALLOW

Config:

Additional Information:

Input interface: 'OUTSIDE'

Flow type: NO FLOW

I (1) am early redirecting to (0) due to matching action (-1).

Waarneming 4. FTD-dataplatformsystemen tonen het tot stand brengen en beëindigen van de verbinding op alle eenheden:

firepower# cluster exec show log | i 46502

unit-1-1(LOCAL):******************************************************

Dec 01 2020 12:58:33: %FTD-6-302013: Built inbound TCP connection 9742 for INSIDE:192.168.240.50/46502 (192.168.240.50/46502) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 12:59:02: %FTD-6-302014: Teardown TCP connection 9742 for INSIDE:192.168.240.50/46502 to OUTSIDE:192.168.241.50/80 duration 0:00:28 bytes 2048000440 TCP FINs from INSIDE

unit-2-1:*************************************************************

Dec 01 2020 12:58:33: %FTD-6-302022: Built forwarder stub TCP connection for OUTSIDE:192.168.241.50/80 (192.168.241.50/80) to unknown:192.168.240.50/46502 (192.168.240.50/46502)

Dec 01 2020 12:58:33: %FTD-6-302023: Teardown forwarder TCP connection for OUTSIDE:192.168.241.50/80 to unknown:192.168.240.50/46502 duration 0:00:00 forwarded bytes 0 Forwarding or redirect flow removed to create director or backup flow

Dec 01 2020 12:58:33: %FTD-6-302022: Built director stub TCP connection for INSIDE:192.168.240.50/46502 (192.168.240.50/46502) to OUTSIDE:192.168.241.50/80 (192.168.241.50/80)

Dec 01 2020 12:59:02: %FTD-6-302023: Teardown director TCP connection for INSIDE:192.168.240.50/46502 to OUTSIDE:192.168.241.50/80 duration 0:00:28 forwarded bytes 2048316300 Cluster flow with CLU closed on owner

unit-3-1:*************************************************************

firepower#

Case Study 4. Asymmetrisch verkeer (eigenaar is de directeur)

Observatie 1. De renjecthuid vangt pakketten op eenheid 1-1 en eenheid 2-1 (asymmetrische stroom) op:

firepower# cluster exec show cap

unit-1-1(LOCAL):******************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33554229 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Buffer Full - 98974 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO type raw-data buffer 100000 trace interface OUTSIDE [Buffer Full - 98974 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPI_RH type raw-data reinject-hide buffer 100000 interface INSIDE [Buffer Full - 98974 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

capture CAPO_RH type raw-data reinject-hide buffer 100000 interface OUTSIDE [Buffer Full - 99924 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www

unit-2-1:*************************************************************

capture CCL type raw-data buffer 33554432 interface cluster [Buffer Full - 33552925 bytes]

capture CAPI type raw-data buffer 100000 trace interface INSIDE [Capturing - 0 bytes]

match tcp host 192.168.240.50 host 192.168.241.50 eq www