Firepower Data Path Problemen opsporen en verhelpen fase 8: Beleid voor netwerkanalyse

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit artikel maakt deel uit van een reeks artikelen waarin wordt uitgelegd hoe u het gegevenspad op FirePOWER-systemen systematisch moet oplossen om te bepalen of onderdelen van Firepower invloed kunnen hebben op het verkeer. Raadpleeg het Overzicht artikel voor informatie over de architectuur van FirePOWER-platforms en de koppelingen naar de andere artikelen voor probleemoplossing in datacenters.

Dit artikel bestrijkt de achtste fase van de probleemoplossing bij het gebruik van FirePOWER-gegevens, de beleidsfunctie voor netwerkanalyse.

Voorwaarden

- Dit artikel is van toepassing op alle FirePOWER-platforms

- De spoorfunctie is alleen beschikbaar in softwareversie 6.2.0 en hoger voor het Firepower Threat Defense (FTD) platform.

- Kennis van opensource is behulpzaam, maar niet nodig

- Kijk op https://www.snort.org/ voor meer informatie over open source snort.

Problemen oplossen met de beleidsfunctie voor netwerkanalyse

Het Network Analysis Policy (NAP) bevat hyperprocessorinstellingen die inspecties uitvoeren op verkeer, gebaseerd op de geïdentificeerde toepassing. De preprocessoren hebben de mogelijkheid om verkeer te beperken op basis van de configuratie. Dit artikel beschrijft hoe de NAP-configuratie moet worden geverifieerd en hoe op de druppels van de voorprocessor moet worden gecontroleerd.

Opmerking: Voorbewerkingsregels hebben een generator-ID (GID) anders dan '1' of '3' (d.w.z. 129, 119, 124). Meer informatie over de GID naar de voorverwerker-indeling is te vinden in de FMC Configuration Guides.

Het "overtrekken"-gereedschap gebruiken om pré-druppels te zoeken (alleen FTD)

Het systeem ter ondersteuning van het spoor kan worden gebruikt om vallen op te sporen die op het niveau van de voorprocessor zijn uitgevoerd.

In het onderstaande voorbeeld, ontdekte de TCP-normalisatie voorprocessor een anomalie. Als resultaat hiervan wordt het verkeer gedropt door regel 129:14, die op ontbrekende tijden binnen een TCP-stream zoekt.

Opmerking: Hoewel de voorprocessor van de TCP-stream het verkeer verlaagt, kan dit ook omdat de voorprocessor van de inline normalisatie ook is ingeschakeld. Voor meer over inline normalisatie kunt u dit artikel lezen.

Controleer NAP-configuratie

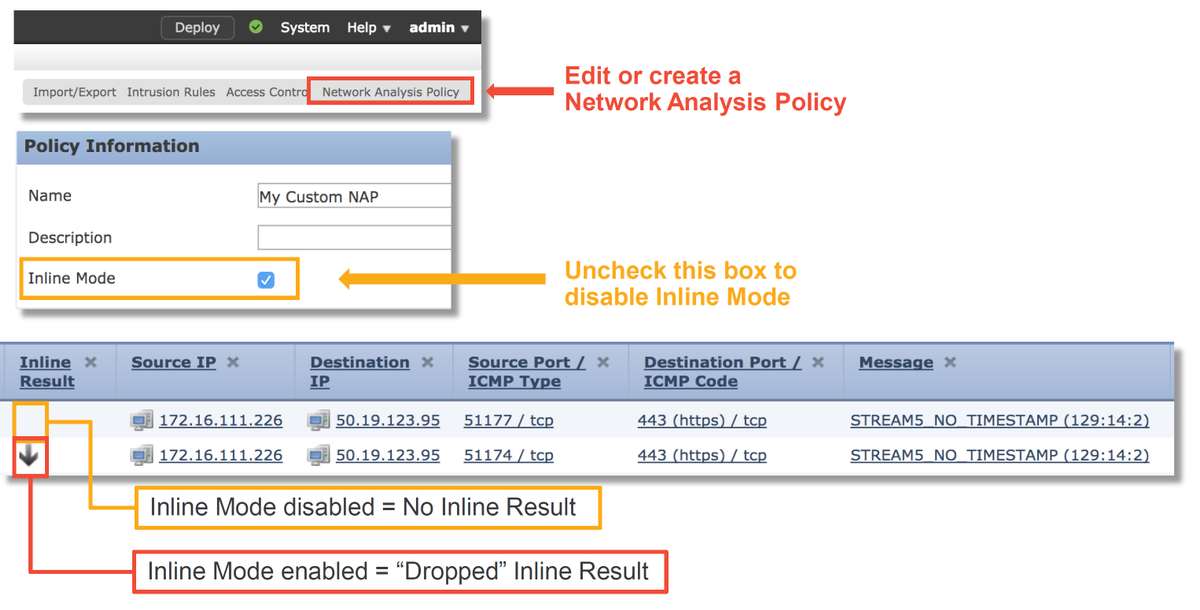

Op Firepower Management Center (FMC) UI kan de NAP worden bekeken onder beleid > Toegangsbeheer > Inbraaklijden. Klik vervolgens op de optie Network Analysis Policy in de rechtsboven, waarna u de NAP's kunt bekijken, nieuwe kunt maken en bestaande opties kunt bewerken.

Zoals in de afbeelding hierboven wordt getoond, bevatten de NAP's een optie "Inline mode", die gelijk is aan de optie "Drop Wanneer Inline" in het Inbraakbeleid. Een snelle matigingsstap om te voorkomen dat de NAP het verkeer laat vallen zou zijn om de inline-modus uit te schakelen. De inbraakgebeurtenissen die door het NAP zijn gegenereerd geven niets weer in het tabblad Inline Resultaat met inline modus uitgeschakeld.

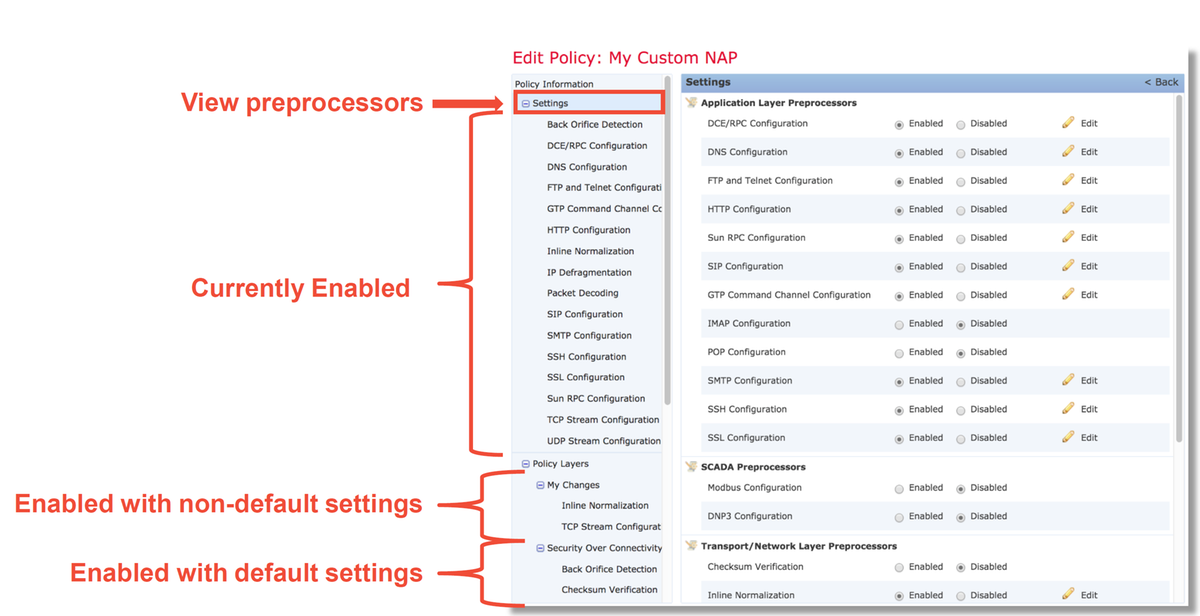

NAP-instellingen weergeven

Binnen het NAP kunt u de huidige instellingen bekijken. Hieronder vallen de totale toegestane preprocessoren, gevolgd door de

preprocessoren die worden ingeschakeld met niet-standaardinstellingen (die handmatig worden getweekt) en instellingen die worden ingeschakeld met standaardinstellingen, zoals in de onderstaande afbeelding wordt weergegeven.

NAP-instellingen die slapende druppels kunnen veroorzaken

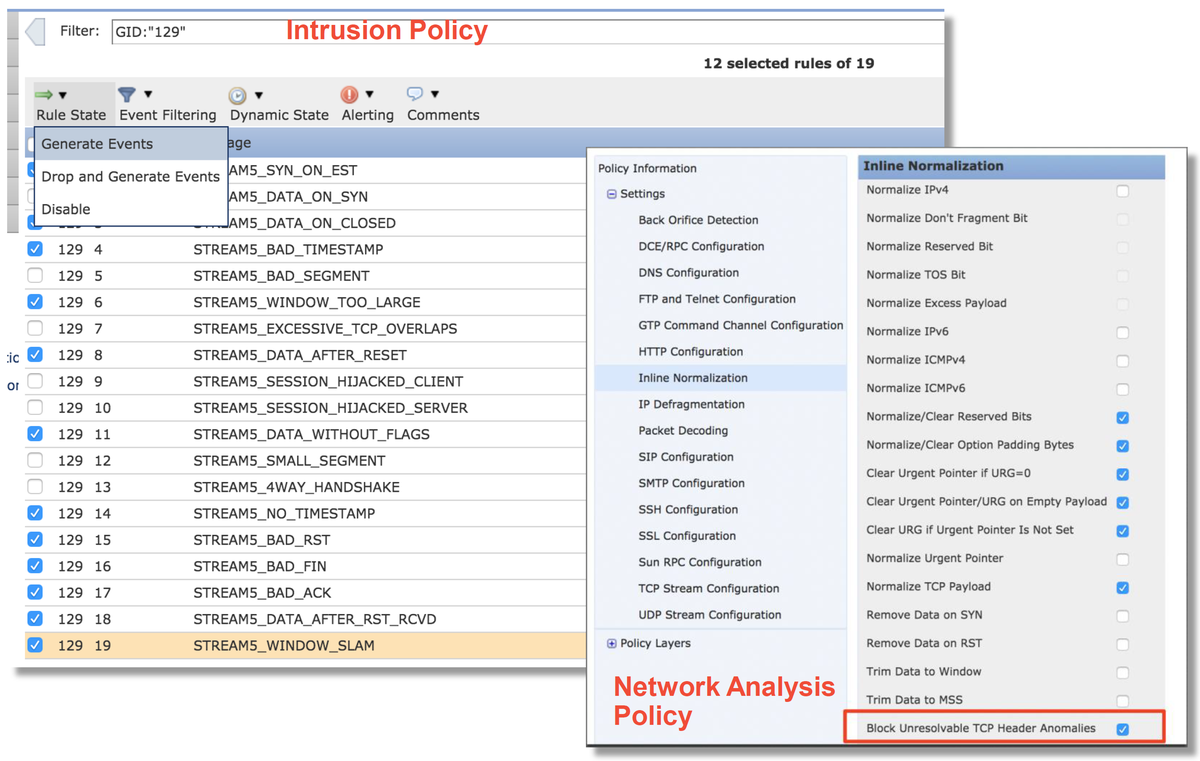

In het voorbeeld dat in het sporingsgedeelte wordt genoemd, laat de regel TCP-streamconfiguratieregel 129:14 verkeer vallen. Dit wordt bepaald door te kijken naar de uitvoer van de sporen die het systeem ondersteunt. Indien de genoemde regel echter niet is ingeschakeld in het betreffende inbraakbeleid, worden geen inbraakgebeurtenissen naar het VCC gestuurd.

De reden waarom dit gebeurt is te wijten aan een instelling binnen de voorprocessor Inline Normalization, Blok Onoplosbare TCP-headeranaloge genaamd. Met deze optie kan Snort een blokactie uitvoeren wanneer bepaalde GID 129-regels anomalieën in de TCP-stroom detecteren.

Als de Anomalies van de Kop TCP onoplosbaar blokkeren zijn ingeschakeld, wordt aanbevolen de GID 129-regels in te schakelen, zoals aangegeven in de onderstaande afbeelding.

Door de GID 129-regels in te voeren worden inbraakgebeurtenissen naar het VCC gestuurd wanneer zij actie ondernemen op het verkeer. Maar zolang de blokonoplosbare TCP-headeranaloge is ingeschakeld, kan deze nog steeds verkeer laten vallen zelfs als de regelstatus in het inbraakbeleid alleen gebeurtenissen zal genereren. Dit gedrag wordt uitgelegd in de Configuratiehandleidingen van FMC.

Bovenstaande documentatie is te vinden in dit artikel (voor versie 6.4, de meest recente versie ten tijde van de publicatie van dit artikel).

Controleer de configuratie van de achterzijde

Een andere laag van complexiteit wordt toegevoegd aan het gedrag van de preprocessor in die zin dat bepaalde instellingen op de backend kunnen worden ingeschakeld zonder dat dit in het FMC wordt weerspiegeld. Dit zijn een paar mogelijke redenen.

- Andere enabled-functies hebben de mogelijkheid om preprocessor instellingen (de belangrijkste is File Policy) te forceren

- Sommige inbraakbeleidsregels vereisen bepaalde voorprocessoropties om detectie uit te voeren

- Een defect kan het gedrag veroorzaken

- We hebben één voorbeeld hiervan gezien: CSCuz50295 - "Het bestandsbeleid met Malware-blok maakt TCP-normalisatie mogelijk met blokvlag"

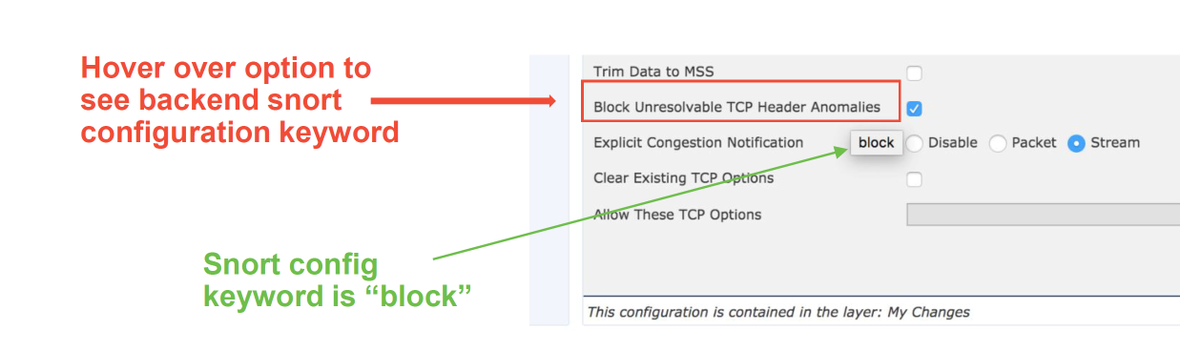

Voordat u de configuratie van de achterzijde bekijkt, moet u bedenken dat de trefwoorden van de snort, die gebruikt worden in de configuratiebestanden van de backend-snort, kunnen worden gezien door de instelling van een specifieke instelling binnen de NAP. Raadpleeg de onderstaande illustratie.

De optie Onoplosbare TCP-headeranaloge blokkering in het tabblad NAP vertaalt zich naar het blokwoord op de achterkant. Met die informatie in gedachten, kan de backend configuratie worden gecontroleerd van het shell van de experts.

Een doelgerichte NAP maken

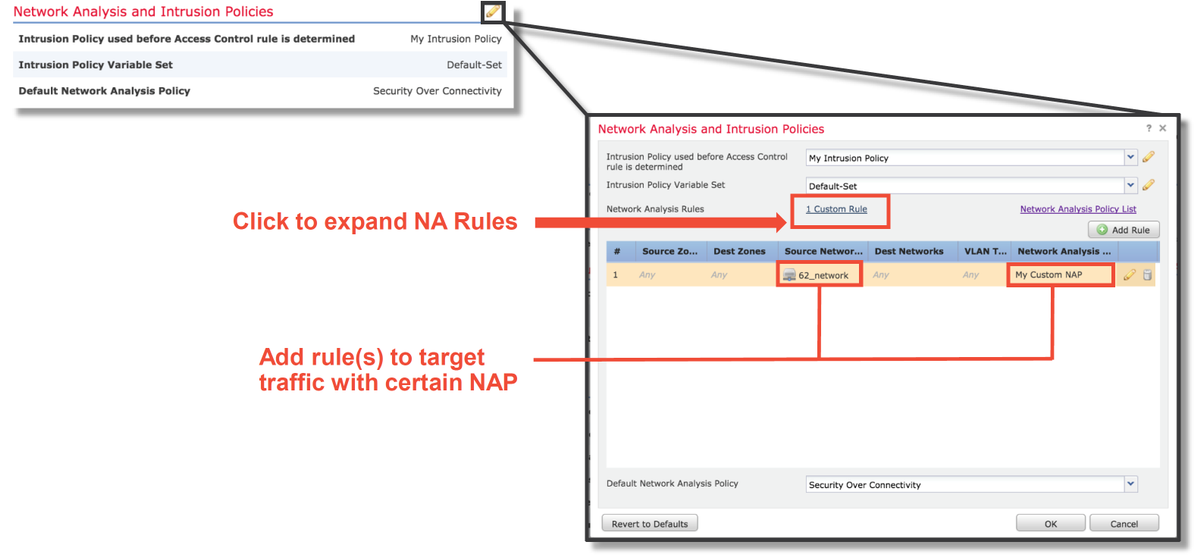

Als bepaalde hosts pre-processorgebeurtenissen in werking stellen, kan een aangepaste NAP worden gebruikt om verkeer naar of van genoemde hosts te inspecteren. Binnen de aangepaste NAP kunnen de instellingen die problemen veroorzaken worden uitgeschakeld.

Dit zijn de stappen voor de implementatie van een doelgericht NAP.

- Maak het NAP volgens de instructies die in de verify-configuratie van dit artikel worden vermeld.

- In het tabblad Geavanceerd van het beleid voor toegangscontrole kunt u navigeren naar het gedeelte Netwerkanalyse en inbraakbeleid. Klik op Regel toevoegen en maak een regel, met behulp van de gerichte hosts en kies de nieuwe NAP in de sectie Netwerkanalyse.

Onjuist positieve analyse

Het controleren op valse positieven in inbraakgebeurtenissen is voor de regels van de preprocessor heel anders dan die van de regels van de Snort die voor de regelevaluatie worden gebruikt (die een GID van 1 en 3 bevatten).

Om een valse positieve analyse voor preprocessor regelgebeurtenissen uit te voeren is een volledige sessieopname nodig om anomalieën in de TCP stream te zoeken.

In het onderstaande voorbeeld wordt op regel 129:14 een fout-positieve analyse uitgevoerd, waarbij in de bovenstaande voorbeelden is aangetoond dat het verkeer afneemt. Sinds 129:14 op zoek is naar TCP-stromen waarin tijdstempels ontbreken, kunt u duidelijk zien waarom de regel is geactiveerd per de pakketvastlegging analyse die hieronder wordt geïllustreerd.

Beperkingsstappen

Om mogelijke problemen met de NAP snel te verhelpen, kunnen de volgende stappen worden uitgevoerd.

- Als een aangepaste NAP wordt gebruikt en u weet niet of een NAP-instelling verkeer laat vallen maar u vermoedt dat dit het geval is, kunt u proberen het te vervangen door een "gebalanceerd Beveiliging en Connectiviteit" of een "Connectivity over Security"-beleid.

- Als er "Aangepaste regels" worden gebruikt, zorg er dan voor dat u de NAP op een van de bovengenoemde standaardinstellingen instelt

- Als een toegangscontroleregeling een bestandsbeleid gebruikt, moet u misschien tijdelijk proberen het te verwijderen omdat een bestandsbeleid instellingen op de backend mogelijk maakt die niet in het FMC worden weergegeven. Dit gebeurt op een 'mondiaal' niveau, wat betekent dat alle NAP's worden aangepast.

Elk protocol heeft een andere preprocessor en het oplossen ervan kan zeer specifiek zijn voor de preprocessor. Dit artikel heeft geen betrekking op alle instellingen van de voorprocessor en de methoden voor het opsporen en verhelpen van fouten voor elk van deze producten.

U kunt de documentatie voor elke preprocessor controleren om een beter idee te krijgen van wat elke optie doet, wat behulpzaam is bij het oplossen van een specifieke preprocessor.

Gegevens om te leveren aan TAC

| Gegevens | Instructies |

| Bestand van probleemoplossing via het FirePOWER-apparaat | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Full Session Packet Capture van het FirePOWER-apparaat | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

Bijgedragen door Cisco-engineers

- Created by John GroetzingerCisco technische leider

- Edited by John LongCisco QA-softwareengineer

- Edited by Cesar Lopez ZamarripaCisco technische consulent-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback