Firepower Data Path Problemen opsporen en verhelpen fase 5: SSL-beleid

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit artikel maakt deel uit van een reeks artikelen waarin wordt uitgelegd hoe u het gegevenspad op FirePOWER-systemen systematisch moet oplossen om te bepalen of onderdelen van Firepower invloed kunnen hebben op het verkeer. Raadpleeg het gedeelte Overzicht voor informatie over de architectuur van FirePOWER-platforms en de koppelingen naar de andere artikelen voor probleemoplossing in datacenters.

Dit artikel bestrijkt de vijfde fase van de probleemoplossing bij het FirePOWER-gegevenspad, de Secure Socket Layer (SSL) Policy optie.

Voorwaarden

- De informatie in dit artikel is van toepassing op elk FirePOWER-platform

- SSL-decryptie voor de adaptieve security applicatie (ASA) met FirePOWER Services (SFR-module) alleen beschikbaar in 6.0+

- De optie voor aanpassing aan client is alleen beschikbaar in 6.1+

- Bevestig dat SSL-beleid in het toegangscontrolbeleid wordt gebruikt

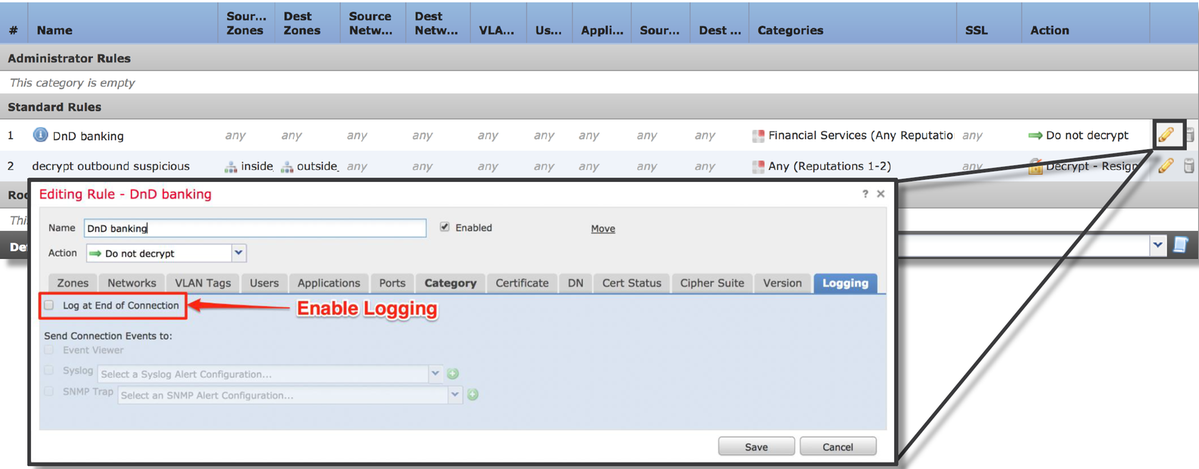

- Controleer dat houtkap is ingeschakeld voor alle regels, inclusief de 'actie standaard'

- Controleer het tabblad Undecrypable Actions om te zien of er een optie is ingesteld om verkeer te blokkeren

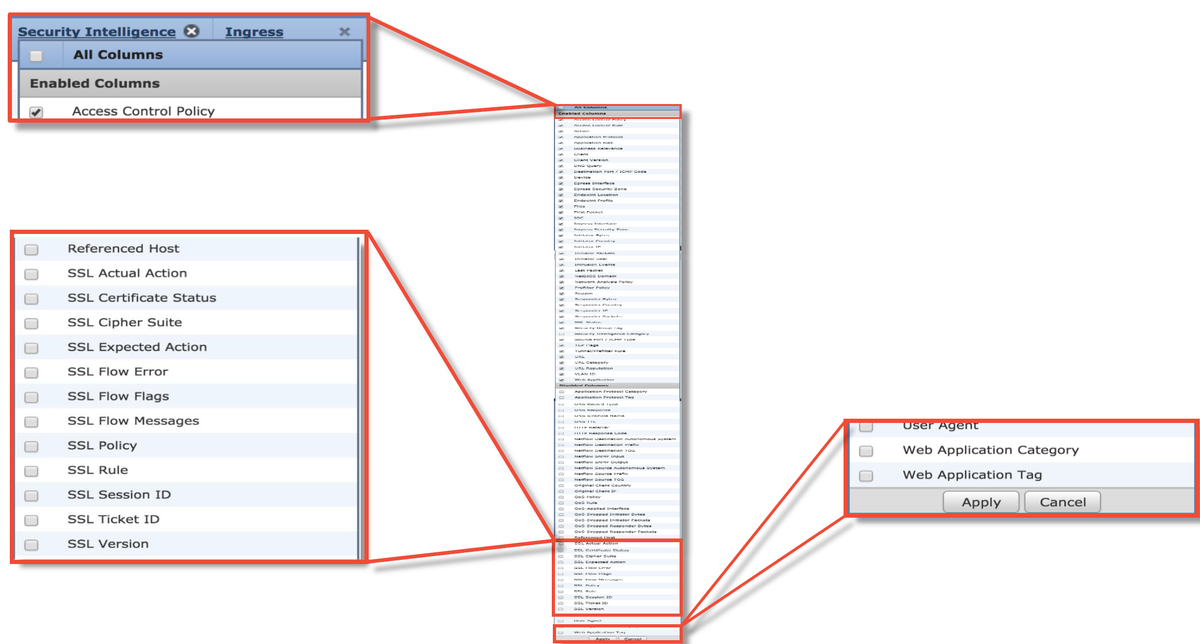

- In de Connection gebeurtenissen, wanneer u in de tabelweergave van verbindingsgebeurtenissen bent, schakelt u alle velden met 'SSL' in de naam in

- De meeste zijn standaard uitgeschakeld en moeten worden ingeschakeld in de viewer Connection Events

Probleemoplossing voor de SSL-beleidsfase

Specifieke stappen kunnen worden gevolgd om te begrijpen waarom SSL Policy het verkeer dat naar verwachting is toegestaan, kan laten vallen.

Controleer SSL-velden in de verbindingsgebeurtenissen

Als het SSL-beleid vermoed wordt dat u verkeersproblemen veroorzaakt, is de eerste plaats om te controleren de sectie van de gebeurtenis van de verbinding (onder Analyse > Verbonden > Gebeurtenissen) na het inschakelen van alle SSL velden, zoals hierboven beschreven.

Als SSL Policy het verkeer blokkeert, geeft het veld Reason "SSL Block" (het "SSL blok") weer. De kolom SSL Flow Error heeft nuttige informatie over waarom het blok optrad. De andere SSL velden hebben informatie over SSL gegevens die Firepower in de stroom wordt gedetecteerd.

Deze gegevens kunnen aan het Cisco Technical Assistance Center (TAC) worden geleverd wanneer u een case opent voor SSL-beleid. Om deze informatie gemakkelijk te exporteren kan de knop Ontwerper van het Rapport in de rechterbovenhoek worden gebruikt.

Als op deze knop wordt gedrukt in het gedeelte Connection-gebeurtenissen, worden de opties van de filters en het tijdvenster automatisch naar de rapportsjabloon gekopieerd.

Zorg ervoor dat alle vermelde SSL-velden in het vak 'Veld' zijn toegevoegd.

Klik op Generate om een Rapport over PDF- of CSV-indelingen te maken.

Afbreken van het SSL-beleid

Als de verbindingsgebeurtenissen niet genoeg informatie over de stroom bevatten, kan het debuggen van SSL uitgevoerd worden op de Firepower Opdracht Line Interface (CLI).

Opmerking: Alle debug-inhoud hieronder is gebaseerd op de SSL-decryptie die in software op de x86-architectuur gebeurt. Deze inhoud bevat geen debugs van SSL hardware offload-functies die in versie 6.2.3 en on zijn toegevoegd en die anders zijn.

Opmerking: Op de platforms Firepower 9300 en 4100 kan de shell in kwestie worden benaderd via de volgende opdrachten:

# sluit module 1 console aan

Firepower-module1> verbinding-ftd

>

Voor meerdere instellingen kan het logische apparaat CLI worden benaderd met de volgende opdrachten.

# connect module 1 telnet

Firepower-module1> verbinding ftd1

Vet "exit" in om terug te keren naar CLI voor Opstarten

>

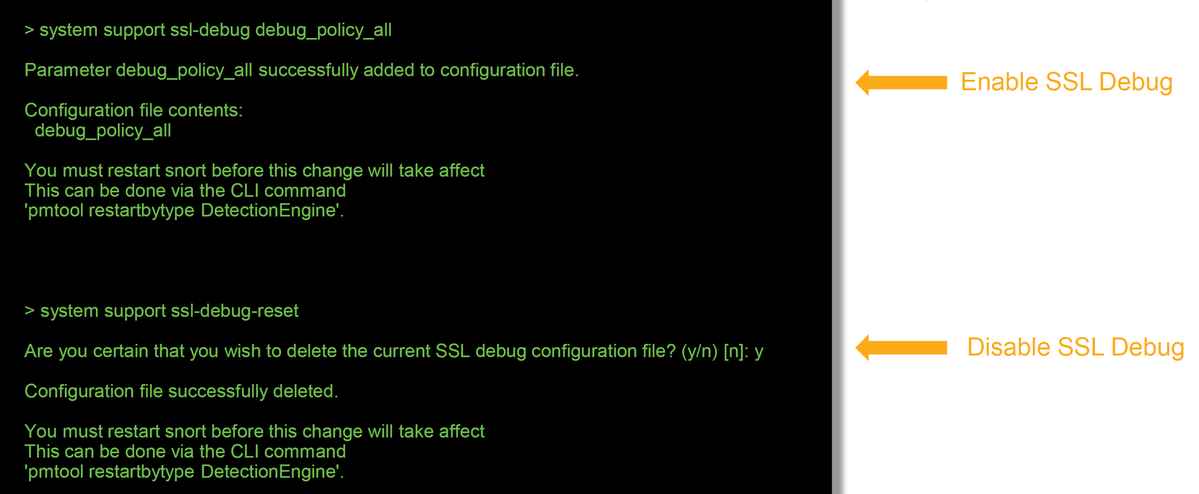

De opdracht system support sl-debug_policy_all kan worden uitgevoerd om te zorgen voor zuiveringsinformatie voor elke stroom die door het SSL-beleid wordt verwerkt.

Voorzichtig: Het gekorte proces moet voor en na het uitvoeren van SSL debug opnieuw begonnen worden, wat een paar pakketten kan veroorzaken om te worden geworpen afhankelijk van het gekorte-down beleid en de gebruikte plaatsing. Het TCP-verkeer wordt opnieuw verzonden, maar het UDP-verkeer kan negatief worden beïnvloed als de toepassingen die door de firewall passeren geen minimaal pakketverlies verdragen.

Waarschuwing: Vergeet niet het foutoptreden uit te schakelen nadat de benodigde gegevens zijn verzameld met de opdracht voor systeemondersteuning.

Er wordt een bestand geschreven voor elk afzonderlijk proces dat op het FirePOWER-apparaat wordt uitgevoerd. De locatie van de bestanden is:

- /var/common voor niet-FTD-platforms

- /ngfw/var/common for FTD-platforms

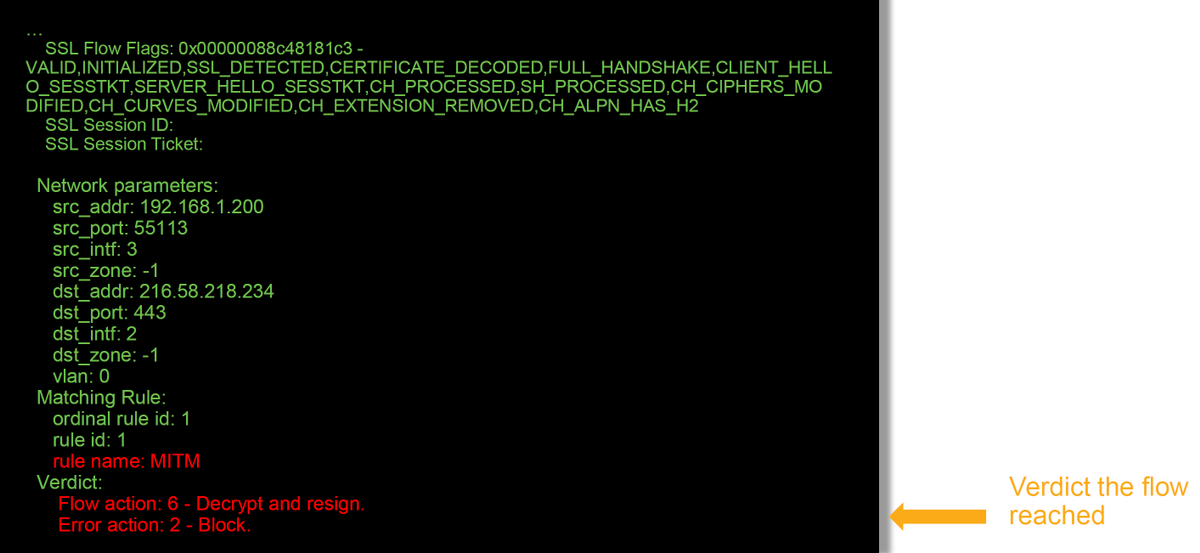

Dit zijn een aantal van de behulpzame velden in de debug-logbestanden.

Opmerking: Als er een fout met decryptie is die optreedt nadat Firepower begint te decrypteren, moet het verkeer worden gedropt aangezien de firewall de sessie al aangepast/man-in-the-middled heeft, dus het is niet mogelijk voor de client en server om communicatie te hervatten aangezien ze verschillende TCP stapels hebben evenals verschillende encryptiesleutels die in de flow gebruikt worden.

U kunt de debug-bestanden van het FirePOWER-apparaat uit de >-melding kopiëren met behulp van de aanwijzingen in dit artikel.

U kunt ook een optie op het FMC instellen in Firepower versie 6.2.0 en hoger. Om toegang te hebben tot dit UI-hulpprogramma op het FMC, navigeer naar Apparaten > Apparaatbeheer. Klik vervolgens op de  pictogram naast het apparaat in kwestie, gevolgd door Advanced Problemen opsporen en verhelpen > Bestand downloaden. U kunt vervolgens de naam van een bestand in kwestie invoeren en op Downloaden klikken.

pictogram naast het apparaat in kwestie, gevolgd door Advanced Problemen opsporen en verhelpen > Bestand downloaden. U kunt vervolgens de naam van een bestand in kwestie invoeren en op Downloaden klikken.

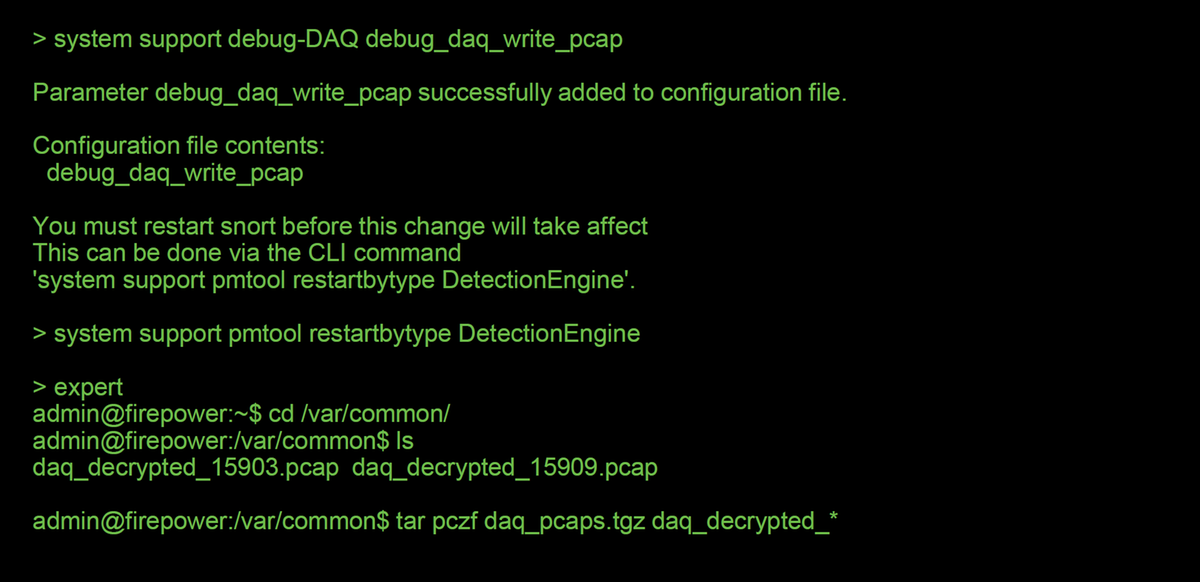

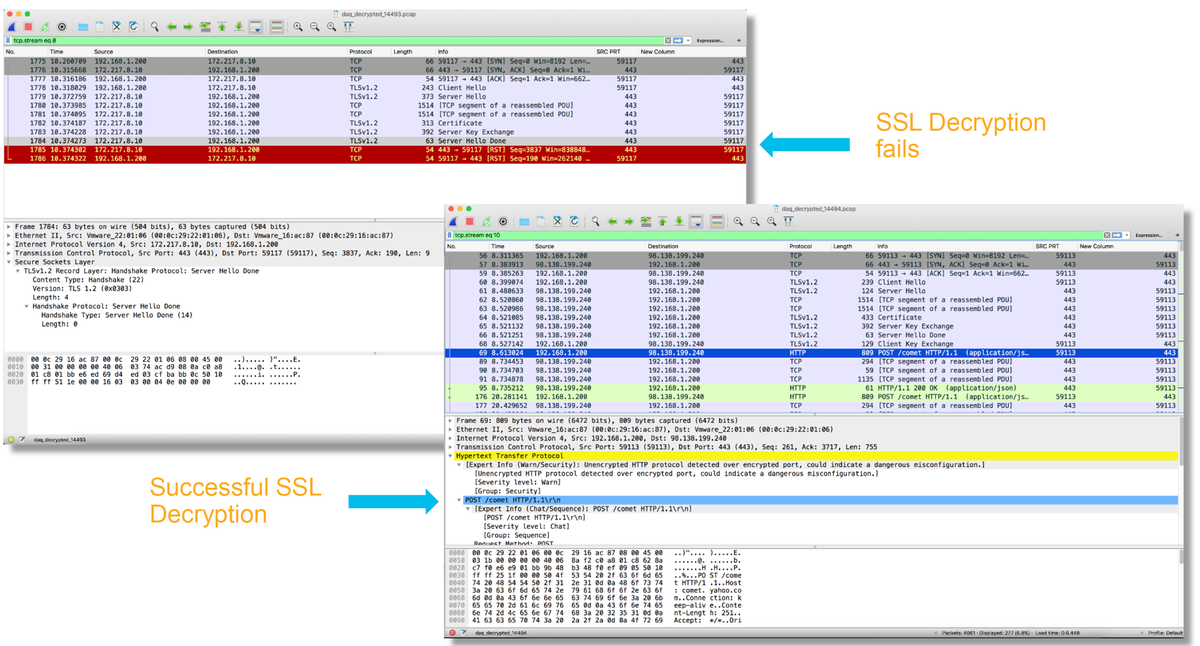

Een decryptie pakketvastlegging genereren

Het is mogelijk om een niet-versleutelde pakketvastlegging te verzamelen voor sessies die door Firepower worden versleuteld. Deze opdracht is systeemondersteuning voor debug-DAQ debug_daq_schrijf_pcap

Voorzichtig: Het gekleurde proces moet opnieuw worden opgestart voordat u het gedecrypteerde pakketvastlegging genereert, waardoor een paar pakketten kunnen worden gedropt. Stateful protocollen zoals TCP-verkeer worden opnieuw verzonden, maar ander verkeer, zoals UDP, kan negatief worden beïnvloed.

Voorzichtig: Alvorens een gedecrypteerde PCAP-opname naar TAC te verzenden, wordt aanbevolen het opnamebestand te filteren en te beperken tot de problematische stromen, om te voorkomen dat gevoelige gegevens onnodig worden blootgelegd.

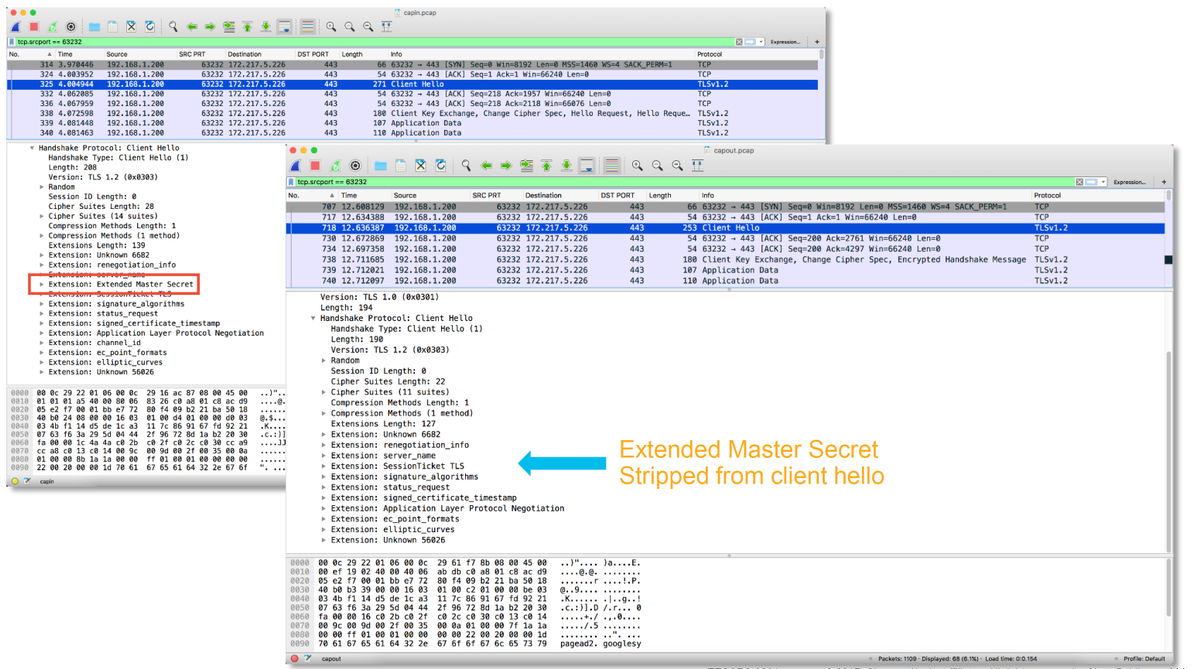

Zoek naar ClientHallo-wijzigingen (CHMod)

De pakketvastlegging kan ook worden geëvalueerd om te zien of om het even welke client hallo verandering plaatsvindt.

De pakketvastlegging links toont de oorspronkelijke client hallo. Rechts zie je dat server-side pakketten. Merk op dat het uitgebreide hoofdgeheim is verwijderd via de CHMod optie in Firepower.

Zorg ervoor dat de client vertrouwen heeft in CA voor decryptie/afschrijving

Voor SSL Policy regels met een actie van "Ontsleutelen - Aftreden", zorg er dan voor dat de clienthosts vertrouwen hebben op de certificaatautoriteit (CA) die wordt gebruikt als de afzendende CA. De eindgebruikers moeten geen indicatie hebben dat zij door de firewall worden gedomineerd. Ze moeten de ondertekenende CA vertrouwen. Dit wordt meestal afgedwongen via Active Directory (AD) Group Policy, maar het is afhankelijk van het bedrijfsbeleid en de AD-infrastructuur.

Voor meer informatie kunt u het volgende artikel bekijken, dat beschrijft hoe u een SSL Beleid kunt creëren.

Beperkingsstappen

Er kunnen een aantal basismaatregelen worden genomen om:

- Configureer het SSL-beleid om bepaald verkeer niet te decrypteren

- Neem bepaalde gegevens uit een pakket van de klant hallo op zodat decryptie zal slagen

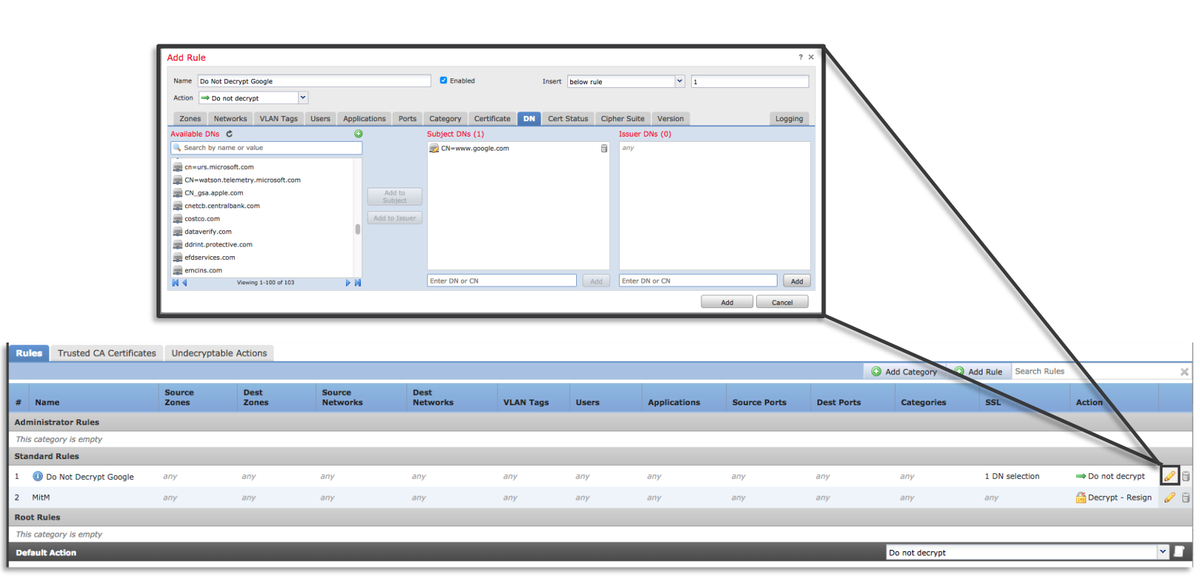

Voeg geen decrypt (DND) regels toe

In het volgende voorbeeldscenario is bepaald dat het verkeer naar google.com breekt wanneer het door SSL Policy inspectie passeert. Er wordt een regel toegevoegd, gebaseerd op de Gemeenschappelijke Naam (CN) in het servercertificaat, zodat het verkeer naar google.com niet wordt gedecrypteerd.

Na het opslaan en implementeren van het beleid, kunnen de hierboven beschreven stappen voor het oplossen van problemen opnieuw worden gevolgd om te zien wat Firepower met het verkeer doet.

Aanpassing van client-Hallo

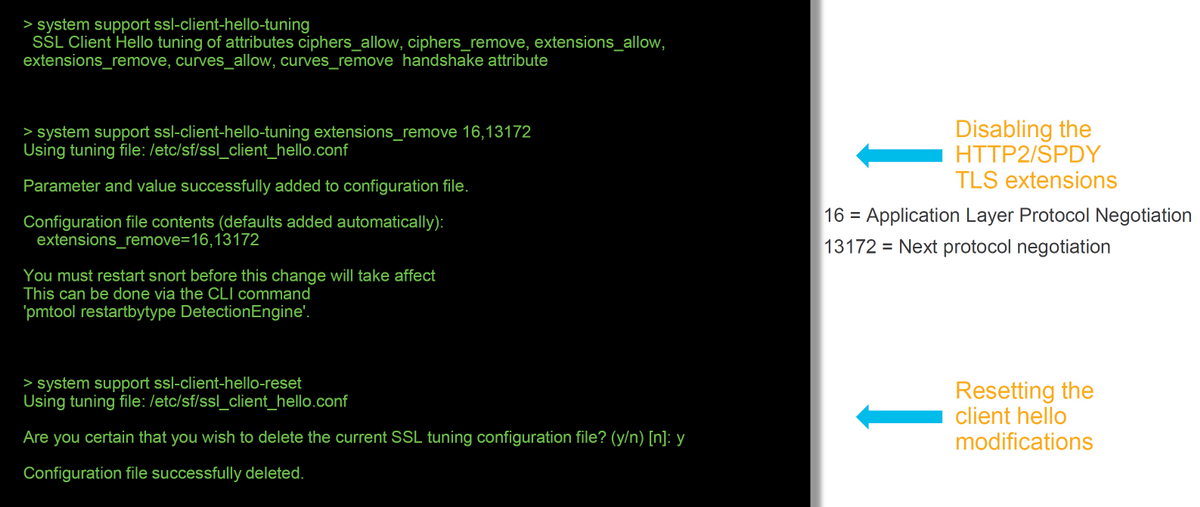

In bepaalde gevallen kan het oplossen van problemen onthullen dat Firepower in een probleem loopt met het decrypteren van bepaald verkeer. Het systeem ondersteuning kan SL-client-hallo-tuning hulpprogramma op CLI worden uitgevoerd om Firepower te veroorzaken om bepaalde gegevens van een client hallo-pakket te verwijderen.

In het onderstaande voorbeeld wordt een configuratie toegevoegd zodat bepaalde TLS-uitbreidingen worden verwijderd. De numerieke ID's worden gevonden door te zoeken naar informatie over TLS-uitbreidingen en -normen.

Voorzichtig: Het snaarproces moet opnieuw opgestart worden voordat de wijzigingen in de groeten van de client van kracht worden, waardoor een paar pakketten kunnen worden geworpen. Stateful protocollen zoals TCP-verkeer worden opnieuw verzonden, maar ander verkeer, zoals UDP, kan negatief worden beïnvloed.

Om alle wijzigingen om te zetten die zijn aangebracht in de instellingen voor de hallo van de client, kan de systeemondersteuning worden geïmplementeerd.

Gegevens om te leveren aan TAC

| Gegevens | Instructies |

| Probleemoplossing van bestanden van het FireSIGHT Management Center (FMC) en FirePOWER-apparaten |

http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| SSL-debugs | Zie dit artikel voor instructies |

| Volledige sessiepakket neemt van de clientkant, het apparaat zelf en de serverkant, indien mogelijk, op | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

| Screenshots van verbindingsgebeurtenissen of rapporten | Zie dit artikel voor instructies |

Volgende stap

Als is vastgesteld dat de SSL Policy component niet de oorzaak van de kwestie is, dan zou de volgende stap de actieve optie Verificatie oplossen zijn.

Klik hier om verder te gaan met het volgende artikel.

Bijgedragen door Cisco-engineers

- Created by John GroetzingerCisco technische leider

- Edited by John LongCisco QA-softwareengineer

- Edited by Cesar Lopez ZamarripaCisco technische adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback