Firepower Data Path Problemen opsporen en verhelpen fase 2: DAQ-laag

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit artikel maakt deel uit van een reeks artikelen waarin wordt uitgelegd hoe u het gegevenspad op FirePOWER-systemen systematisch moet oplossen om te bepalen of onderdelen van Firepower invloed kunnen hebben op het verkeer. Raadpleeg het gedeelte Overzicht voor informatie over de architectuur van FirePOWER-platforms en de koppelingen naar de andere artikelen voor probleemoplossing in datacenters.

In dit artikel kijken we naar de tweede fase van de probleemoplossing bij het FirePOWER-gegevenspad: de DAQ-laag (gegevensverzameling).

Platform Guide

In de volgende tabel worden de onder dit artikel vallende platforms beschreven.

| Naam van platform | Beschrijving | toepasbaar Hardware Platforms | Opmerkingen |

| SFR | ASA met FirePOWER Services (SFR) module geïnstalleerd. | ASA-5500-X Series Next-Generation | N.v.t. |

| FTD (alle) | Is van toepassing op alle FTD-platforms (Firepower Threat Defense) | ASA-5500-X Series, virtuele NGFW-platforms, FPR-2100, FPR-9300, FPR-4100 | N.v.t. |

| FTD (niet-SSP en FPR-2100) | FTD-afbeelding geïnstalleerd op een ASA of een virtueel platform | ASA-5500-X Series, virtuele NGFW-platforms, FPR-2100 | N.v.t. |

| FTD (SSP) | FTD geïnstalleerd als logisch apparaat op een op Firepower eXtensible Operative System (FXOS) gebaseerd chassis | FPR-9300, FPR-4100 | De 2100-serie gebruikt niet de FXOS Chassis Manager |

Problemen oplossen in de DAQ-fase van Firepower

De DAQ (Data Aquisition) Layer is een component van Firepower die pakketten vertaalt naar een formulier dat snort kan begrijpen. Eerst moet het pakje worden verwerkt wanneer het naar de snelmodus wordt gestuurd. Als de pakketten daarom handmatig worden ingesteld maar het FirePOWER-apparaat niet verwijderen of als de probleemoplossing bij de pakketvastlegging geen nuttige resultaten oplevert, kan het oplossen van DAQ nuttig zijn.

Opname van verkeer op de DAQ-laag

Om snel te kunnen vragen van wie om de opname te starten, moet u eerst het gebruik van SSH verbinden met het SFR of FTD IP adres.

Opmerking: Ga eerst op de FPR-9300 en 4100 apparaten verbinding met fdd in om bij de tweede >melding te eindigen. U kunt ook SSH in de FXOS Chassis Manager IP invoeren en dan module 1 console invoeren, gevolgd door ftd aansluiten.

Dit artikel legt uit hoe u pakketvastlegging op het niveau van Firepower DAQ kunt verzamelen.

Merk op dat de syntaxis niet hetzelfde is als de opdracht opname die wordt gebruikt in ASA en ook de LINA-kant van het FTD-platform. Hier is een voorbeeld van een DAQ pakketvastlegging die vanuit een FTD-apparaat wordt uitgevoerd:

Zoals te zien is in het bovenstaande screenshot, is een opname in het PCAP-formaat, ct.pcap, geschreven naar de /ngfw/var/common folder (/var/common op het SFR-platform). Deze opnamebestanden kunnen van het FirePOWER-apparaat uit de >-prompt worden gekopieerd met behulp van de aanwijzingen in het bovengenoemde artikel.

U kunt ook in Firepower Management Center (FMC) in Firepower versie 6.2.0 en hoger navigeren naar Apparaten > Apparaatbeheer. Klik vervolgens op de  pictogram naast het apparaat in kwestie, gevolgd door Advanced Problemen opsporen en verhelpen > Bestand downloaden.

pictogram naast het apparaat in kwestie, gevolgd door Advanced Problemen opsporen en verhelpen > Bestand downloaden.

U kunt vervolgens de naam van het opnamebestand invoeren en op Downloaden klikken.

Firepower omzeilen

Als Firepower het verkeer ziet, maar het is vastgesteld dat de pakketten het apparaat niet uitgraven of dat er een ander probleem is met het verkeer, dan zou de volgende stap zijn om de inspectie van de vuurkracht te omzeilen om te bevestigen dat een van de onderdelen van de vuurkracht het verkeer laat vallen. Hierna volgt een uitsplitsing van de snelste manier om verkeersbypass Firepower op de verschillende platforms te hebben.

SFR - Plaats de FirePOWER-module in de alleen-monitor

Op ASA die de SFR gastheer is, kunt u de SFR module in monitor-only modus via de ASA Opdracht Line Interface (CLI) of de Cisco Adaptieve Security ApparaatManager (ASDM) plaatsen. Hierdoor wordt slechts een kopie van de levende pakketten naar de SFR-module verzonden.

Om de SFR-module in monitor-only modus via de ASA CLI te plaatsen, moeten de class-map en de beleidskaart die gebruikt worden voor SFR-omleiding eerst worden bepaald door de opdracht van de showservice-beleidssfr uit te voeren.

# show service-policy sfr

Global policy:

Service-policy: global_policy

Class-map: sfr

SFR: card status Up, mode fail-open

packet input 10000, packet output 9900, drop 100, reset-drop 0

De output laat zien dat de global_policy map het aanwenden van de sfr fail-open action op de "sfr" class-map afdwingt.

Opmerking: "fail-close" is ook een modus waarin de SFR kan lopen, maar het wordt niet zo vaak gebruikt omdat het al verkeer blokkeert als de SFR module is neergeslagen of niet reageert.

Om de SFR-module in monitor-only modus te plaatsen, kunt u deze opdrachten uitgeven om de huidige SFR-configuratie te negeren en de monitor-only configuratie in te voeren:

# configure terminal

(config)# policy-map global_policy

(config-pmap)# class sfr

(config-pmap-c)# no sfr fail-open

(config-pmap-c)# sfr fail-open monitor-only

INFO: The monitor-only mode prevents SFR from denying or altering traffic.

(config-pmap-c)# write memory

Building configuration...

Nadat de module in monitor-only modus is geplaatst, kan deze in de show service-beleid-output worden geverifieerd.

# sh service-policy sfr

Global policy:

Service-policy: global_policy

Class-map: sfr

SFR: card status Up, mode fail-open monitor-only

packet input 0, packet output 100, drop 0, reset-drop 0

Opmerking: Om de SFR module terug te plaatsen in inline mode, geef de geen veiligheidsr-open monitor-only opdracht uit van de (configuratie-kaart-c)# hierboven getoond, gevolgd door de sfr {faalopen | fail-close} opdracht die er oorspronkelijk was.

In plaats hiervan kunt u de module ook via de ASDM in monitor-only plaatsen door in te navigeren op Configuration > Firewall > Service Policy Regels. Klik vervolgens op de betreffende regel. Ga vervolgens naar de pagina Handelingen in de regel en klik op het tabblad ASA FirePOWER Inspection. Wanneer er eenmaal een monitor is geïnstalleerd, kan alleen de monitor worden geselecteerd.

Als het verkeersprobleem blijft bestaan, zelfs nadat is bevestigd dat de SFR-module in de monitor-only modus staat, veroorzaakt de Firepower module niet de kwestie. Packet tracer kan dan worden gebruikt om kwesties op ASA-niveau verder te diagnosticeren.

Als de kwestie niet langer overblijft, zou de volgende stap zijn om de componenten van de software van het Vuurwerk op te lossen.

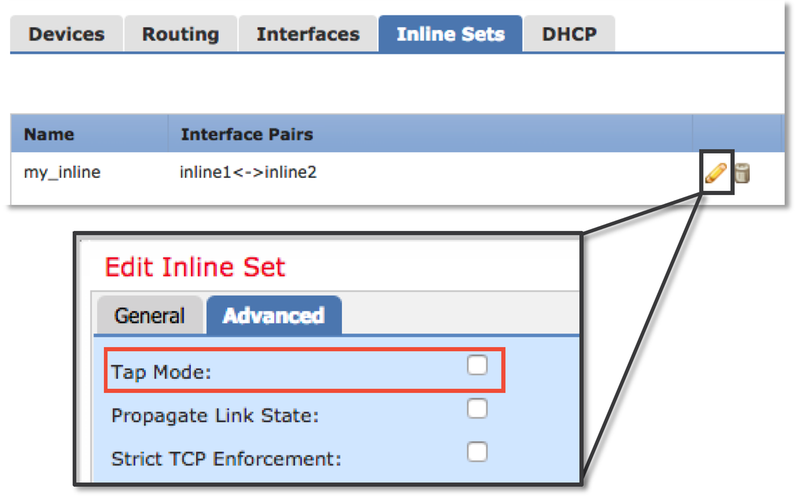

FTD (alle) - Plaats inline sets in TAP-modus

Als het verkeer door interfacekaarten gaat die in inline sets zijn geconfigureerd, kan de inline set in TAP-modus worden geplaatst. Dit zorgt er in wezen voor dat Firepower geen actie onderneemt op het live pakket. Het is niet van toepassing op router of transparante modus zonder inline sets omdat het apparaat de pakketten moet wijzigen voordat u ze naar de volgende hop stuurt en niet in een bypass-modus kan worden geplaatst zonder verkeer te laten vallen. Ga voor routekaarten en transparante modus zonder inline sets verder met de stap van de pakkettracer.

Om TAP-modus te configureren vanuit de FMC User Interface (UI), navigeer naar Apparaten > Apparaatbeheer en bewerken vervolgens het apparaat in kwestie. Schakel de optie voor de TAP-modus uit op het tabblad Inline Series.

Als de TAP-modus het probleem oplost, is de volgende stap het oplossen van de FirePOWER-softwarecomponenten.

Als de TAP-modus het probleem niet oplost, ligt het probleem buiten de FirePOWER-software. Packet tracer kan dan worden gebruikt om het probleem verder te diagnosticeren.

Packet Tracer gebruiken om problemen op te lossen met gesimuleerd verkeer

Packet Tracer is een hulpprogramma dat kan helpen de locatie van een pakketdaling te identificeren. Het is een simulator, dus hij voert een spoor van een kunstpakje uit.

SFR - Run Packet Tracer op ASA CLI

Hier is een voorbeeld van hoe te om pakkettracer op de ASA CLI voor het verkeer van SSH te lopen. Raadpleeg voor meer informatie over de syntaxis van het commando van de pakkettracer deze sectie in de ASA Series Opdrachtgids.

In het bovenstaande voorbeeld zien we zowel de ASA als SFR module die de pakketten toestaat evenals nuttige informatie over hoe de ASA pakketstroom zou omgaan.

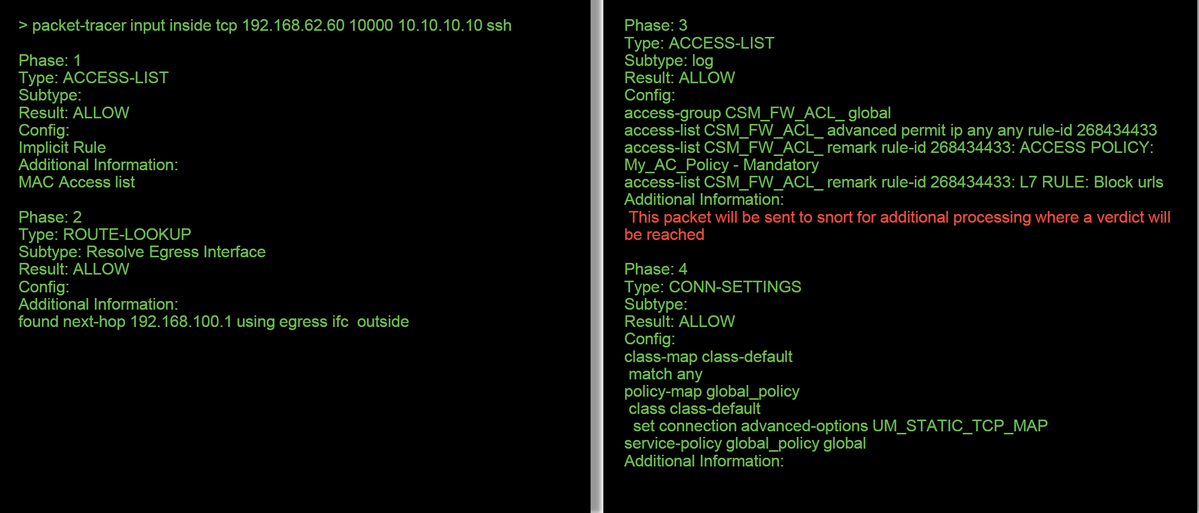

FTD (alle) - Draai pakkettracer op de FTD CLI

Op alle FTD-platforms kan de opdracht van de pakkettracer worden uitgevoerd vanaf de FTD CLI.

In dit voorbeeld, toont de pakkettracer de reden voor de daling. In dit geval is het de zwarte lijst van IP in de veiligheidscontrole-functie in Firepower die het pakket blokkeert. De volgende stap is het oplossen van de individuele component van de software van het Vuurwerk die de daling veroorzaakt.

Opname met sporen gebruiken voor probleemoplossing in levend verkeer

Het bewegende verkeer kan ook worden getraceerd via de opname met behulp van een spoorfunctie, die op alle platforms via de CLI beschikbaar is. Hieronder staat een voorbeeld van het uitvoeren van een opname met sporen tegen SSH-verkeer.

In dit voorbeeld werd het vierde pakket in de opname getraceerd, omdat dit het eerste pakket is met toepassingsgegevens gedefinieerd. Zoals aangegeven wordt de verpakking uiteindelijk gefloten door een snort, wat betekent dat er geen verdere inspectie van de snort nodig is voor de stroom en dat alles is toegestaan.

Raadpleeg deze sectie in de ASA Series Opdrachtgids voor meer informatie over de opname met de syntaxis van sporen.

FTD (alle) - Doorlopende opname met sporen op FMC GUI

Op de FTD-platforms kan opname met sporen worden uitgevoerd op de FMC UI. Om toegang tot het hulpprogramma te krijgen, navigeer naar Apparaten > Apparaatbeheer.

Klik vervolgens op de  pictogram naast het apparaat in kwestie, gevolgd door Advanced Troubleshooter > Capture met Trace.

pictogram naast het apparaat in kwestie, gevolgd door Advanced Troubleshooter > Capture met Trace.

Hieronder zie je een voorbeeld van hoe je een opname met overtrekken kunt uitvoeren via de GUI.

Als de opname met overtrekken de oorzaak van de pakketdaling toont, zou de volgende stap de individuele softwarecomponenten probleemoplossing zijn.

Als dit niet duidelijk de oorzaak van het probleem laat zien zou de volgende stap het versnellen van het verkeer zijn.

Een voorfilter snellen in een FTD maken

Op alle FTD-platforms is er een Pre-Filter beleid, dat kan worden gebruikt om verkeer af te leiden van FirePOWER-inspectie (snort).

Op het VCC, wordt dit gevonden onder Beleid > Toegangsbeheer > Prefilter. Het standaard Pre-Filter beleid kan niet worden bewerkt, dus moet er een aangepast beleid worden gemaakt.

Daarna moet het nieuw gecreëerde prefilterbeleid worden gekoppeld aan het toegangscontrolebeleid. Dit wordt ingesteld in het tabblad Geavanceerd van het beleid voor toegangscontrole in het gedeelte Prefilter Policy Settings.

Hieronder zie je hoe je een Fastpath-regel kunt maken in een prefilterbeleid en de hit-teller kunt controleren.

Klik hier voor meer informatie over de werking en configuratie van het prefilterbeleid.

Als het toevoegen van een PreFilter beleid het verkeersprobleem oplost, kan de regel op zijn plaats worden verlaten indien gewenst. Er wordt echter geen verdere inspectie van deze stroom verricht. Er moet meer worden gedaan voor het opsporen en verhelpen van problemen bij de FirePOWER-software.

Als het toevoegen van het Prefilter Policy de kwestie niet oplost, kan het pakket met stappen overtrekken opnieuw worden uitgevoerd om het nieuwe pad van het pakket te overtrekken.

Gegevens om te leveren aan TAC

| Gegevens | Instructies |

| Opdracht-uitgangen | Zie dit artikel voor instructies |

| Packet Capture | Voor ASA/LINA: https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/118097-configure-asa-00.html Voor vuurkracht: http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

| ASA 'show tech'-uitvoer | Log in op ASA CLI en de eindsessie wordt opgeslagen op een logbestand. Typ de technische opdracht en geef het uitvoerbestand van de eindsessie aan TAC op. Dit bestand kan met deze opdracht op schijf of een extern opslagsysteem worden opgeslagen. toontechniek | redirect disk0:/show_tech.log |

| Probleemoplossing bestand via het FirePOWER-apparaat dat het verkeer controleert | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

Volgende stap

Als is vastgesteld dat een component van de Firepower software de oorzaak is van de zaak, zou de volgende stap zijn om systematisch elke component uit te sluiten, om te beginnen met Security Intelligence.

Klik hier om verder te gaan met de volgende handleiding.

Bijgedragen door Cisco-engineers

- Created by John GroetzingerCisco technische leider

- Edited by John LongCisco QA-softwareengineer

- Edited by Cesar Lopez ZamarripaCisco technische adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback