Inleiding

In dit document wordt de configuratie beschreven van de beheerstoegang tot een Firepower Threat Defence (FTD) (HTTPS en SSH) via een Firesight Management Center (FMC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van FirePOWER-technologie

- Basiskennis van ASA (adaptieve security applicatie)

- Kennis van beheertoegang op ASA via HTTPS en SSH (Secure Shell)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Adaptieve security applicatie (ASA) Firepower Threat Defence Image voor ASA (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ), die werkt op de softwareversie 6.0.1 en hoger.

- ASA Firepower Threat Defence Image voor ASA (5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X), die werkt op softwareversie 6.0.1 en hoger.

- Firepower Management Center (FMC) versie 6.0.1 en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Met het begin van Firepower Threat Defence (FTD) wordt de volledige ASA-gerelateerde configuratie op GUI uitgevoerd.

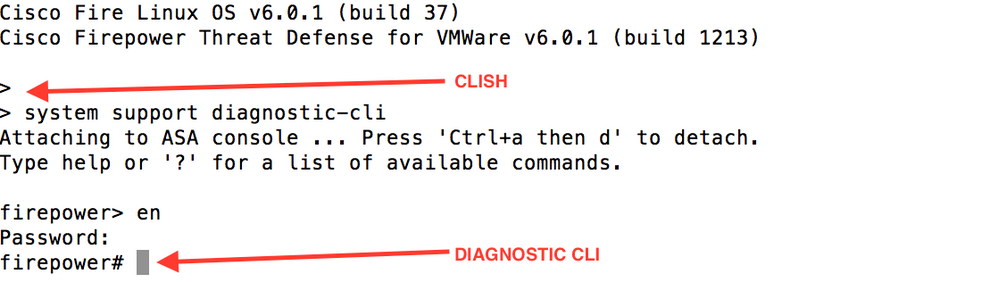

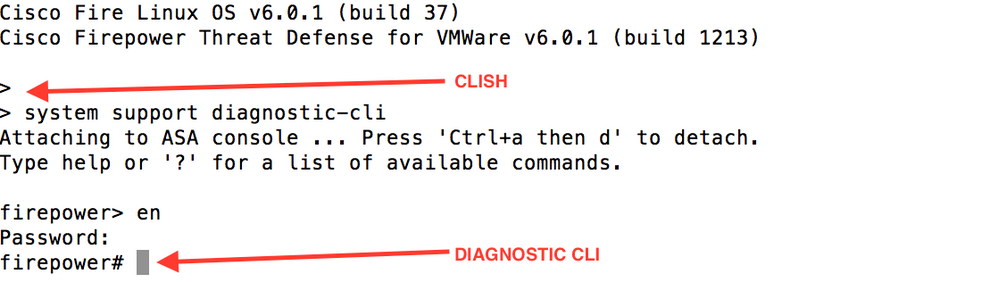

Op FTD-apparaten waarop softwareversie 6.0.1 wordt uitgevoerd, is de ASA diagnostische CLI toegankelijk wanneer u de diagnostische client voor systeemondersteuning invoert. Op FTD-apparaten waarop softwareversie 6.1.0 wordt uitgevoerd, wordt de CLI echter geconvergeerd en worden volledige ASA-opdrachten op de CLISH geconfigureerd.

Om beheerstoegang rechtstreeks van een extern netwerk te verkrijgen, moet u beheerstoegang via HTTPS of SSH configureren. Dit document biedt de vereiste configuratie om extern beheertoegang te verkrijgen via SSH of HTTPS.

Opmerking: op FTD-apparaten waarop softwareversie 6.0.1 wordt uitgevoerd, kan de CLI niet worden benaderd door een lokale gebruiker. Er moet een externe verificatie worden geconfigureerd om de gebruikers te verifiëren. Op FTD-apparaten waarop softwareversie 6.1.0 wordt uitgevoerd, heeft de lokale beheerder echter toegang tot de CLI terwijl voor alle andere gebruikers een externe verificatie is vereist.

Opmerking: op FTD-apparaten waarop softwareversie 6.0.1 wordt uitgevoerd, is de diagnostische CLI niet rechtstreeks toegankelijk via het IP dat voor br1 van de FTD is geconfigureerd. Op FTD-apparaten waarop softwareversie 6.1.0 wordt uitgevoerd, is de geconvergeerde CLI echter toegankelijk via elke interface die voor beheertoegang is geconfigureerd. De interface moet echter met een IP-adres worden geconfigureerd.

Configureren

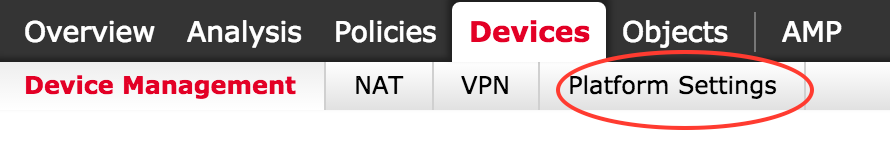

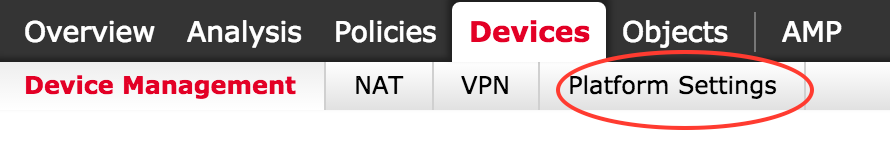

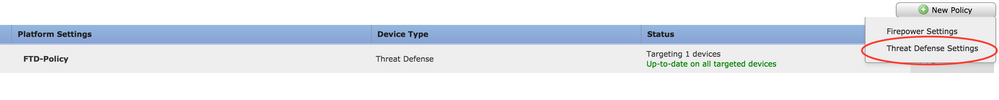

Alle configuratie die betrekking heeft op Management Access is geconfigureerd zoals u navigeert naar het tabblad Platform Settings in Apparaten, zoals in de afbeelding:

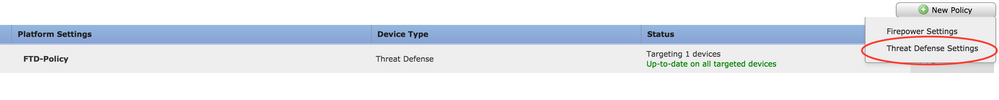

Ofwel bewerk het beleid dat bestaat als je op het potlood-pictogram klikt, ofwel maak je een nieuw FTD-beleid terwijl je op de knop Nieuw beleid klikt en selecteer je type als Threat Defense Settings, zoals in de afbeelding:

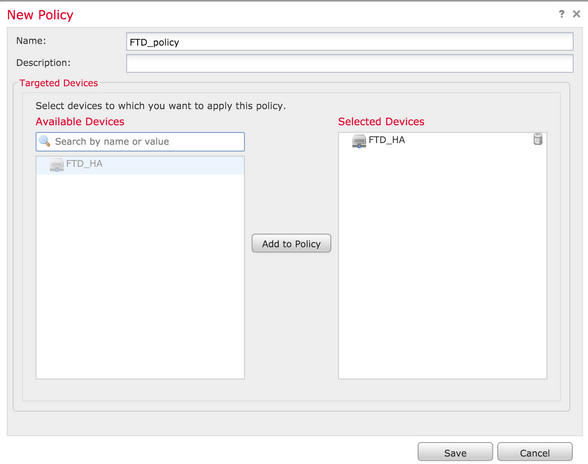

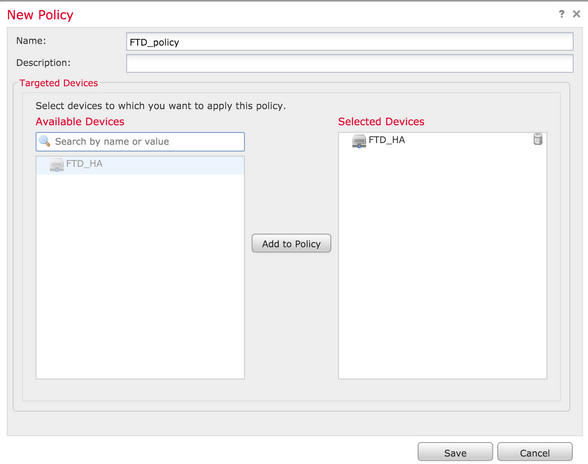

Selecteer het FTD-apparaat om dit beleid toe te passen en klik op Opslaan, zoals in de afbeelding:

Beheertoegang configureren

Dit zijn de vier belangrijkste stappen die zijn genomen om de Management Access te configureren.

Stap 1. IP op FTD-interface configureren via FMC GUI.

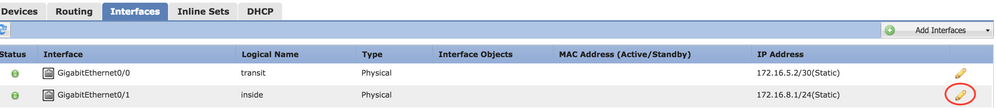

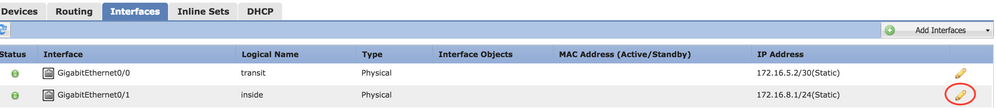

Configureer een IP op de interface waarover de FTD via SSH of HTTPS toegankelijk is. Bewerk de interfaces die bestaan als u navigeert naar het tabblad Interfaces van de FTD.

Opmerking: op FTD-apparaten waarop softwareversie 6.0.1 wordt uitgevoerd, is de standaardbeheerinterface op de FTD de diagnostische 0/0-interface. Op FTD-apparaten waarop softwareversie 6.1.0 wordt uitgevoerd, ondersteunen alle interfaces echter beheertoegang behalve de diagnostische interface.

Er zijn zes stappen om de diagnostische interface te configureren.

Stap 1. Naar navigeren Apparaat > Apparaatbeheer.

Stap 2. Selecteer het Apparaat of FTD HA Cluster.

Stap 3. Navigeer naar het tabblad Interfaces.

Stap 4. Klik op het potloodpictogram om de interface te configureren/bewerken om de beheertoegang te verkrijgen, zoals in de afbeelding:

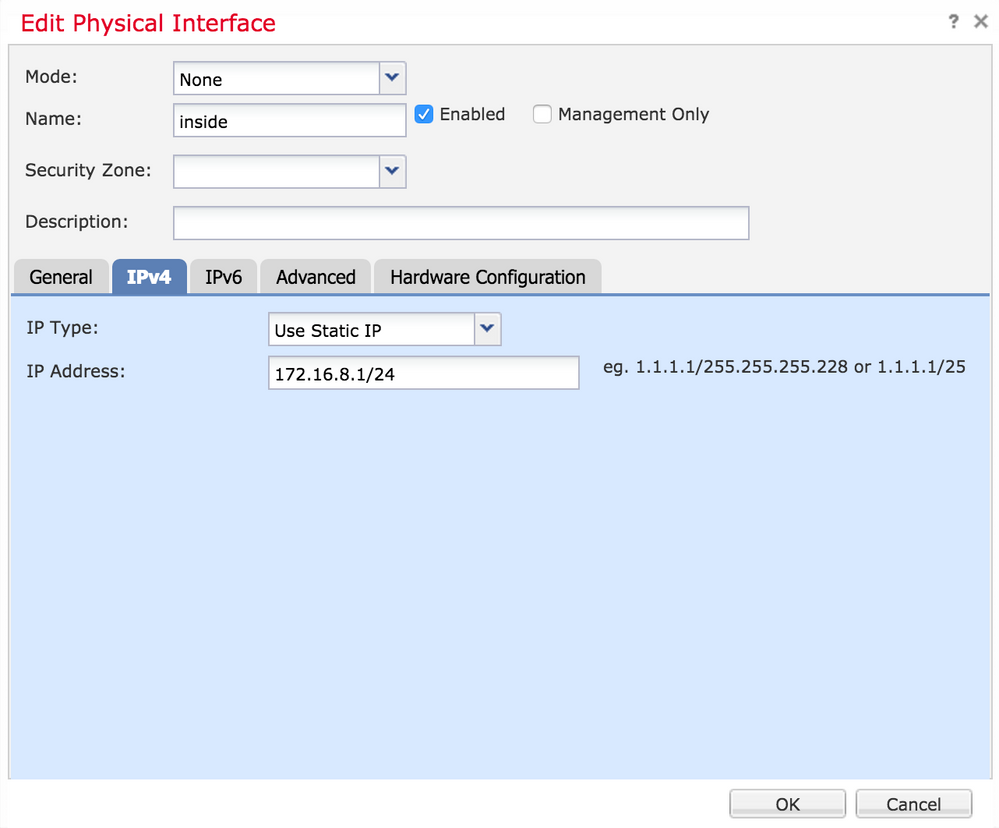

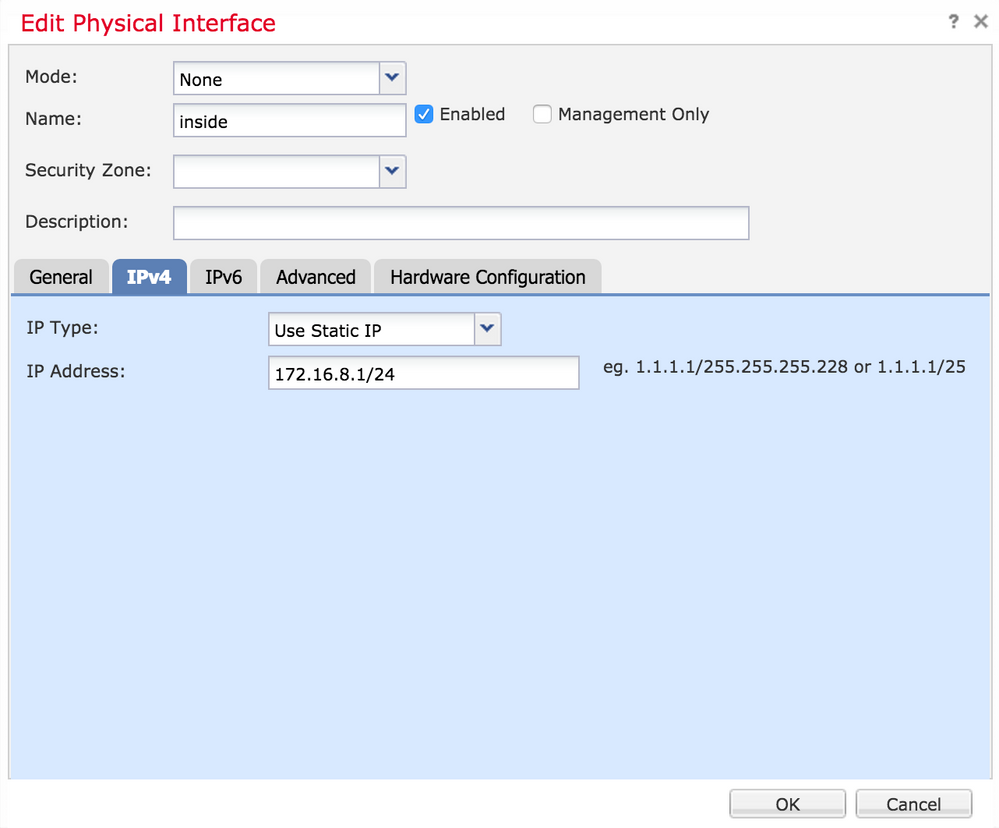

Stap 5. Selecteer checkbox inschakelen om de interfaces in te schakelen. Navigeer naar het tabblad IPv4 en kies het IP-type als statisch of DHCP. Voer nu een IP-adres voor de interface in en klik op OK, zoals in de afbeelding:

Stap 6. Klik op Opslaan en stel het beleid vervolgens in op de FTD.

Opmerking: de diagnostische interface kan niet worden gebruikt voor toegang tot de geconvergeerde CLI over SSH op apparaten met softwareversie 6.1.0

Stap 2. Externe verificatie configureren.

Externe verificatie vergemakkelijkt de integratie van de FTD in een Active Directory of RADIUS Server voor gebruikersverificatie. Dit is een noodzakelijke stap omdat lokaal geconfigureerde gebruikers geen directe toegang tot de diagnostische CLI hebben. De diagnostische CLI en GUI zijn alleen toegankelijk voor gebruikers die zijn geverifieerd via Lichtgewicht Directory Access Protocol (LDAP) of RADIUS.

Er zijn 6 stappen om Externe Verificatie te configureren.

Stap 1. Naar navigeren Apparaten > Platform-instellingen.

Stap 2. Ofwel bewerk het beleid dat bestaat als u op het potlood-pictogram klikt of maak een nieuw FTD-beleid terwijl u op de knop Nieuw beleid klikt en selecteer type als Instellingen voor bedreigingsverdediging.

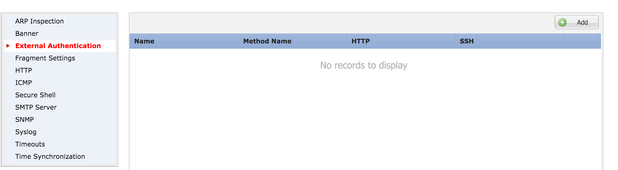

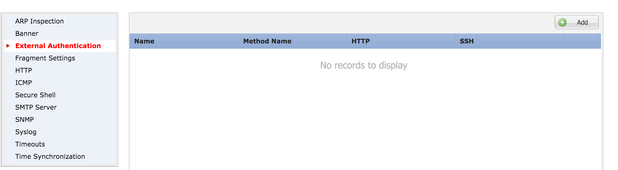

Stap 3. Navigeer naar het tabblad Externe verificatie, zoals in de afbeelding:

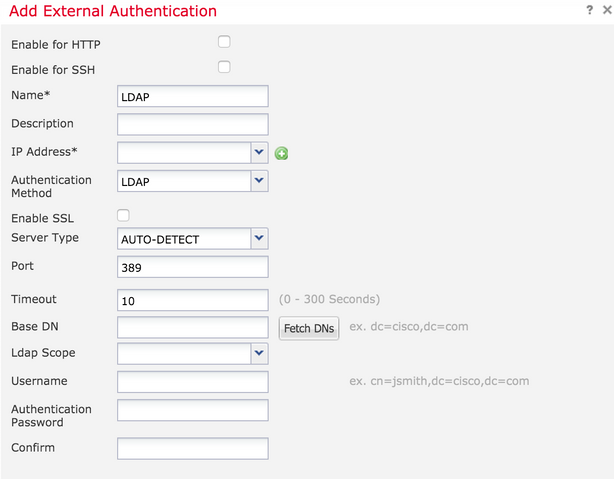

Stap 4. Aangezien u op Add klikt, wordt er een dialoogvenster weergegeven zoals in de afbeelding:

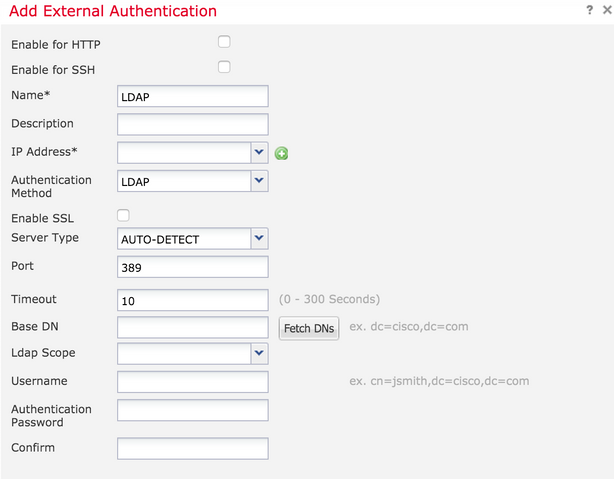

- Schakel HTTP in - Schakel deze optie in om toegang tot het FTD te bieden via HTTPS.

- inschakelen voor SSH- Schakel deze optie in om toegang tot de FTD via SSH te bieden.

- Naam- Voer de naam in voor de LDAP-verbinding.

- Beschrijving - Voer een optionele beschrijving in voor het externe verificatieobject.

- IP-adres - Voer een netwerkobject in waarmee het IP van de externe verificatieserver wordt opgeslagen. Als er geen netwerkobject geconfigureerd is, maakt u een nieuw object. Klik op het (+) pictogram.

- Verificatiemethode - Selecteer RADIUS of LDAP-protocol voor verificatie.

- SSL-inschakelen voor deze optie om het verificatieverkeer te versleutelen.

- Servertype - Selecteer het servertype. De bekende servertypes zijn MS Active Directory, Sun, OpenLDAP en Novell. De optie is standaard ingesteld op automatische detectie van het servertype.

- Poort - Voer de poort in waarover de verificatie plaatsvindt.

- Time-out - Voer een tijdelijke waarde in voor de verificatieaanvragen.

- Base-DN - Voer een basis-DN in om een bereik te bieden waarbinnen de gebruiker aanwezig kan zijn.

- LDAP-bereik - Selecteer de LDAP-scope die u wilt bekijken. De scope is binnen hetzelfde niveau of om binnen de onderverdeling te kijken.

- Gebruikersnaam - Voer een gebruikersnaam in om aan de LDAP-map te binden.

- Verificatiewachtwoord - Voer het wachtwoord voor deze gebruiker in.

- Bevestig - Voer het wachtwoord opnieuw in.

- Beschikbare interfaces - Er wordt een lijst met beschikbare interfaces op de FTD weergegeven.

- Geselecteerde zones en interfaces - Dit toont een lijst van interfaces waarboven de verificatieserver wordt benaderd.

Voor RADIUS-verificatie is er geen servertype Base-DN of LDAP-bereik. De poort is de RADIUS-poort 1645.

Secret - Voer de geheime sleutel voor RADIUS in.

Stap 5. Klik op OK als de configuratie is voltooid.

Stap 6. Sla het beleid op en implementeer het op het FirePOWER Threat Defence-apparaat.

Opmerking: externe verificatie kan niet worden gebruikt voor toegang tot de geconvergeerde CLI over SSH op apparaten met softwareversie 6.1.0

Stap 3. Configureer SSH-toegang.

SSH biedt directe toegang tot de geconvergeerde CLI. Gebruik deze optie om direct toegang te krijgen tot de CLI en debug-opdrachten uit te voeren.In deze sectie wordt beschreven hoe u SSH moet configureren om toegang te krijgen tot de FTD CLI.

Opmerking: op FTD-apparaten waarop softwareversie 6.0.1 wordt uitgevoerd, biedt de SSH-configuratie op Platform Settings rechtstreeks toegang tot de diagnostische CLI en niet tot de CLISH. U moet verbinding maken met het IP-adres dat op br1 is geconfigureerd om toegang tot de CLISH te krijgen. Op FTD-apparaten waarop softwareversie 6.1.0 wordt uitgevoerd, navigeren alle interfaces echter naar de geconvergeerde CLI wanneer ze via SSH worden benaderd

Er zijn 6 stappen om SSH op de ASA te configureren

Alleen op 6.0.1-inrichtingen:

Deze stappen worden uitgevoerd op FTD-apparaten met een softwareversie van minder dan 6.1.0 en meer dan 6.0.1. Op 6.1.0 apparaten worden deze parameters geërfd van OS.

Stap 1. Navigeer naar Apparaten>Platform-instellingen.

Stap 2. Ofwel bewerk het beleid dat bestaat als u op het potlood-pictogram klikt of maak een nieuw Firepower Threat Defence-beleid terwijl u op de knop Nieuw beleid klikt en selecteer type als Threat Defence Settings.

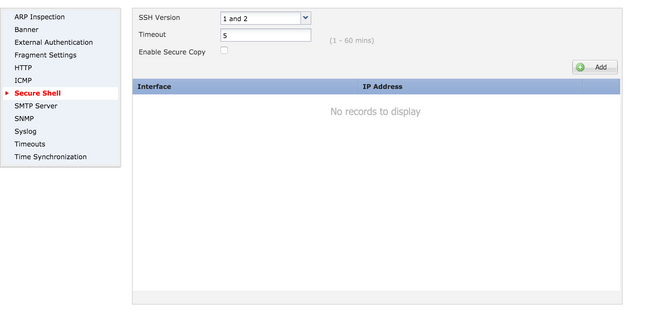

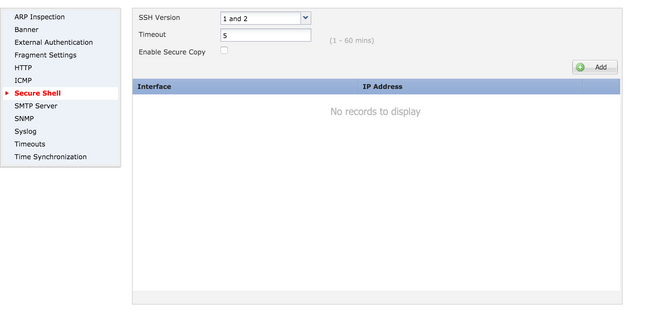

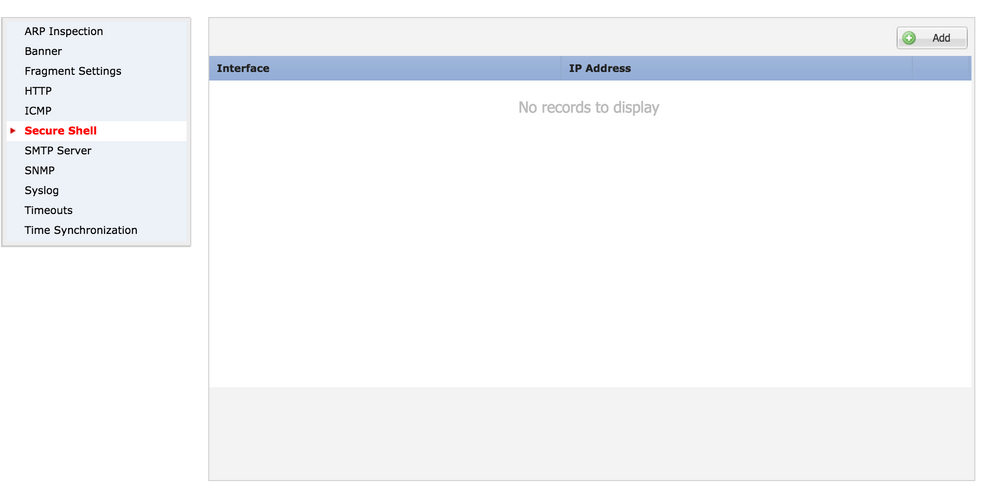

Stap 3. Navigeer naar de sectie Secure Shell. Er verschijnt een pagina, zoals in de afbeelding:

SSH-versie: Selecteer de SSH-versie om de ASA in te schakelen. Er zijn drie opties:

- 1: Alleen SSH versie 1 inschakelen

- 2: Alleen SSH versie 2 inschakelen

- 1 en 2: Schakel zowel SSH versie 1 als 2 in

Time-out: Voer de gewenste SSH-time-out in in minuten.

Secure Copy inschakelen - Schakel deze optie in om het apparaat te configureren zodat verbindingen met Secure Copy (SCP) mogelijk zijn en u als SCP-server kunt optreden.

Op 6.0.1 en 6.1.0 inrichtingen:

Deze stappen zijn geconfigureerd om de beheertoegang via SSH tot specifieke interfaces en specifieke IP-adressen te beperken.

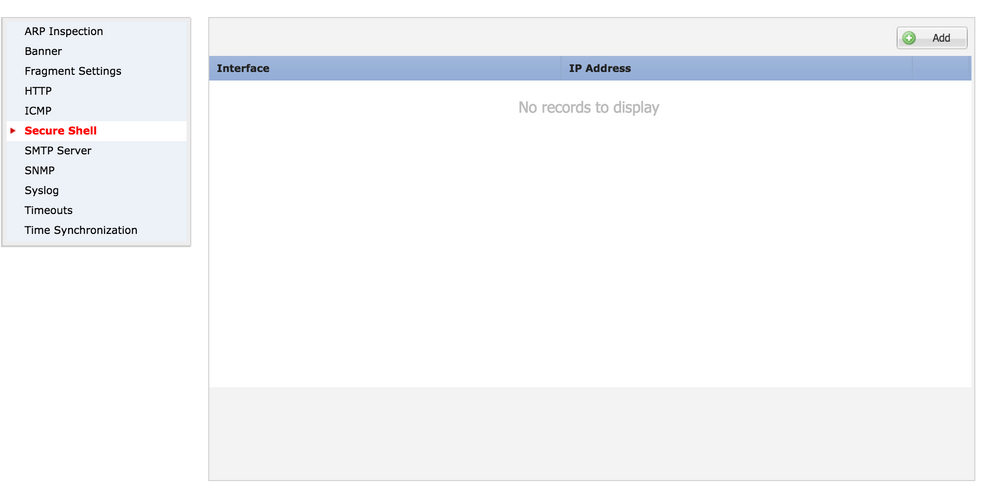

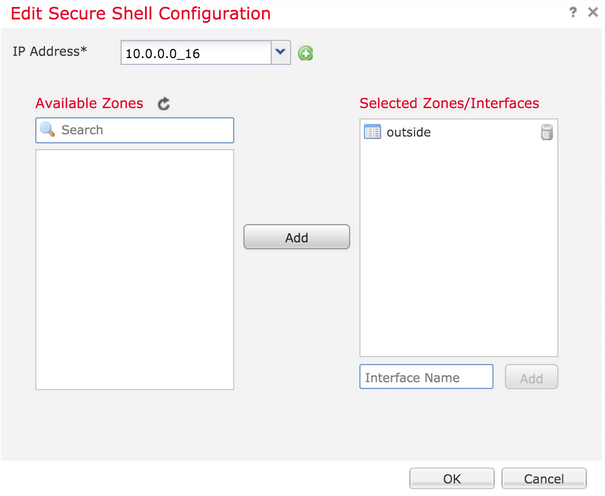

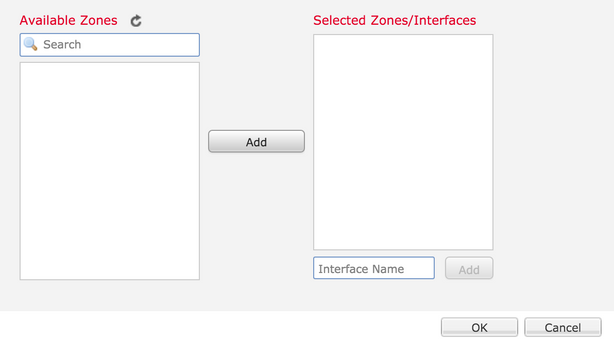

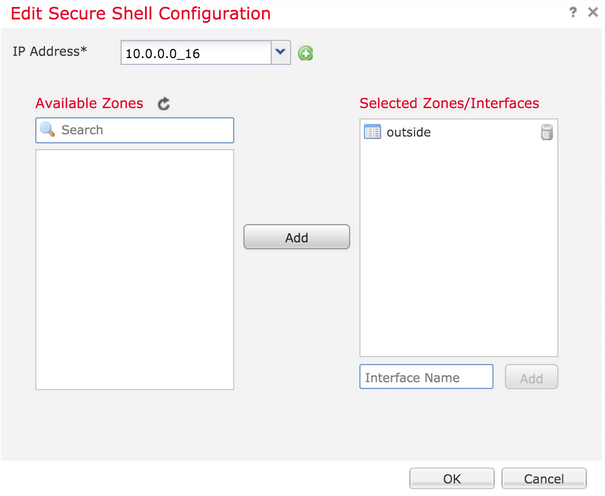

Stap 1. Klik op Add en configureer deze opties:

IP-adres: Selecteer een netwerkobject dat de subnetten bevat die via SSH toegang tot de CLI mogen hebben. Als er geen netwerkobject is, maakt u er een terwijl u op het (+) pictogram klikt.

Geselecteerde zones/interfaces: Selecteer de zones of interfaces waarover de SSH-server wordt benaderd.

Stap 2. Klik op OK zoals in de afbeelding wordt weergegeven:

De configuratie voor SSH wordt in de geconvergeerde CLI (ASA Diagnostic CLI in 6.0.1-apparaten) bekeken met gebruik van deze opdracht.

> show running-config ssh

ssh 172.16.8.0 255.255.255.0 inside

Stap 3. Nadat de SSH-configuratie is uitgevoerd, klikt u op Opslaan en vervolgens implementeert u het beleid in het FTD.

Stap 4. HTTPS-toegang configureren.

Om HTTPS-toegang tot een of meer interfaces mogelijk te maken, navigeer je naar de HTTP-sectie in platforminstellingen. HTTPS-toegang is specifiek nuttig om het pakket rechtstreeks van de diagnostische beveiligde webinterface voor de analyse te downloaden.

Er zijn 6 stappen om HTTPS-toegang te configureren.

Stap 1. Navigeren naar apparaten > Platform-instellingen

Stap 2. Of bewerk het beleid van de platforminstellingen dat bestaat aangezien u op het potloodpictogram naast het beleid klikt of maak een nieuw FTD-beleid terwijl u op Nieuw beleid klikt. Selecteer het type als Firepower Threat Defence.

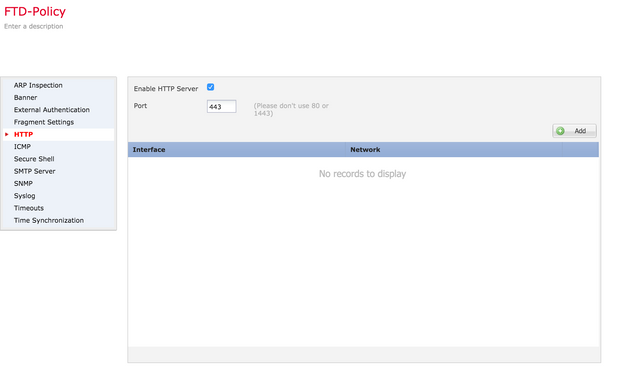

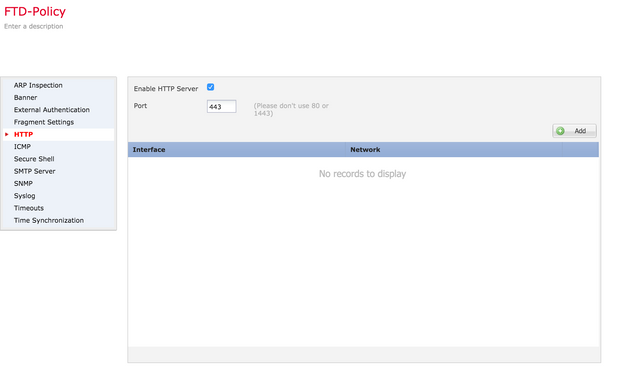

Stap 3. Aangezien u naar de HTTP-sectie navigeert, wordt er een pagina weergegeven zoals in de afbeelding.

HTTP-server inschakelen: Schakel deze optie in om HTTP-server op de FTD in te schakelen.

Port: Selecteer de poort waarop de FTD beheerverbindingen accepteert.

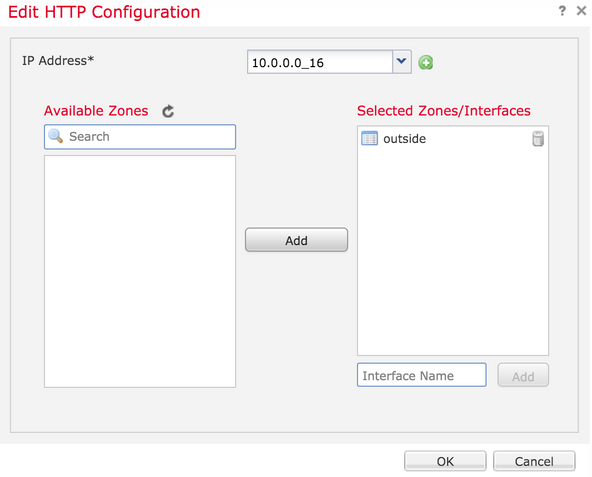

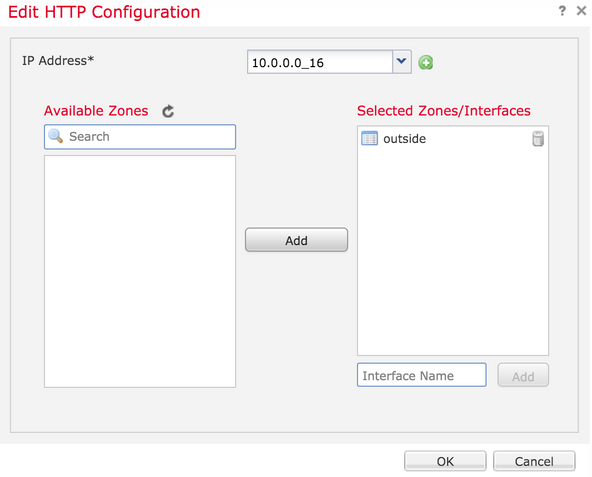

Stap 4. Klik op Add en de pagina verschijnt zoals in de afbeelding:

IP-adres - Voer de subnetten in die HTTPS-toegang tot de diagnostische interface mogen hebben. Als er geen netwerkobject is, maakt u er een en gebruikt u de optie (+).

Geselecteerde zones/interfaces - Net als SSH moet er voor de HTTPS-configuratie een interface worden geconfigureerd waarover deze via HTTPS toegankelijk is. Selecteer de zones of de interface waarover de FTD moet worden geopend via HTTPS.

De configuratie voor HTTPS wordt bekeken in de geconvergeerde CLI (ASA Diagnostic CLI in 6.0.1-apparaten) en gebruikt deze opdracht.

> show running-config http

http 172.16.8.0 255.255.255.0 inside

Stap 5. Selecteer OK als de gewenste configuratie is uitgevoerd.

Stap 6. Nadat alle vereiste informatie is ingevoerd, klikt u op Opslaan en implementeert u het beleid op het apparaat.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Dit zijn de basisstappen om problemen op te lossen met de toegang tot het beheer op de FTD.

Stap 1. Zorg ervoor dat de interface ingeschakeld is en geconfigureerd is met een IP-adres.

Stap 2. Zorg ervoor dat een Externe Verificatie werkt zoals geconfigureerd en dat de bereikbaarheid via de juiste interface werkt zoals gespecificeerd in de sectie Externe Verificatie van de Platform-instellingen.

Stap 3. Zorg ervoor dat de routing op de FTD nauwkeurig is. In FTD softwareversie 6.0.1, navigeer aan systeem steun diagnostiek-cel. Voer de opdrachten tonen route en toon routebeheer-alleen om de routes voor de FTD en de beheerinterfaces te zien.

In FTD-softwareversie 6.1.0 voert u de opdrachten rechtstreeks uit in de geconvergeerde CLI.

Gerelateerde informatie

Feedback

Feedback