Firepower Data Path Problemen opsporen en verhelpen fase 6: Actieve verificatie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit artikel maakt deel uit van een reeks artikelen waarin wordt uitgelegd hoe u het gegevenspad op FirePOWER-systemen systematisch moet oplossen om te bepalen of onderdelen van Firepower invloed kunnen hebben op het verkeer. Raadpleeg het gedeelte Overzicht voor informatie over de architectuur van FirePOWER-platforms en de koppelingen naar de andere artikelen voor probleemoplossing in datacenters.

Dit artikel bestrijkt de zesde fase van de probleemoplossing bij FirePOWER-gegevens, de functie Actieve Verificatie.

Voorwaarden

- Dit artikel heeft betrekking op alle momenteel ondersteunde FirePOWER-platforms

- Het apparaat Firepower moet in Routed Mode worden uitgevoerd

Probleemoplossing voor de actieve verificatiefase

Wanneer je probeert te bepalen of een probleem veroorzaakt is door identiteit, is het belangrijk om te begrijpen welk verkeer deze optie kan beïnvloeden. De enige kenmerken in identiteit zelf die verkeersinterupties kunnen veroorzaken, zijn die welke gerelateerd zijn aan actieve authenticatie. Passieve authenticatie kan geen onverwachts verkeer laten vallen. Het is belangrijk te begrijpen dat alleen HTTP(S)-verkeer wordt beïnvloed door actieve authenticatie. Als ander verkeer wordt beïnvloed omdat de identiteit niet werkt is dit waarschijnlijker omdat het beleid gebruikers/groepen gebruikt om verkeer toe te staan/te blokkeren, zodat wanneer de identiteitsfunctie geen gebruikers kan identificeren, onverwachte dingen kunnen voorkomen, maar het hangt af van het beleid en het identiteitsbeleid van het apparaat. De probleemoplossing in deze sectie doorloopt alleen kwesties die te maken hebben met actieve authenticatie.

Controleer de omleidingsmethode

De actieve authenticatie functies omvatten het Firepower apparaat dat een HTTP server runt. Wanneer het verkeer overeenkomt met een regel voor het identiteitsbeleid die een actie voor actieve verificatie bevat, verstuurt Firepower een 307 (tijdelijke herleiding) pakket naar de sessie zodat klanten naar hun server in gevangenschap kunnen worden doorgestuurd.

Momenteel zijn er vijf verschillende soorten actieve authenticatie. Twee keren terug naar een hostname die uit de hostname van de sensor en het primaire domein van de Actieve Map gebonden aan het gebied bestaat, en drie keren terug naar het IP adres van de interface op het Firepower apparaat dat het gevangen portaal herricht.

Als er iets verkeerd gaat in het herleidingsproces, kan de sessie breken omdat de site niet beschikbaar is. Dit is waarom het belangrijk is om te begrijpen hoe de omleiding in de actieve configuratie werkt. Aan de hand van het schema hieronder kunt u dit configuratieaspect begrijpen.

Als actieve authenticatie naar de hostname overhevelt, zou dit het omleiden van de clients naar ciscoasa.my-ad.domein zijn:<port_use_for_host_portal_portal>

pakketvastlegging genereren

Het verzamelen van pakketvastlegging is het belangrijkste deel van het oplossen van actieve authenticiteitskwesties. De pakketvastlegging vindt op twee interfaces plaats:

- De interface op het FirePOWER-apparaat dat het verkeer kenmerkt wanneer de identiteit/verificatie wordt uitgevoerd

- In het onderstaande voorbeeld wordt de interne interface gebruikt

- De interne tunnelinterface die Firepower gebruikt voor omleiding naar de HTTPS-server - noot 1

- Deze interface wordt gebruikt om verkeer terug te sturen naar het portal

- De IP-adressen in het verkeer worden bij aanvang terugveranderd in de originals

De twee opnamen worden geïnitieerd, het interessante verkeer wordt uitgevoerd door het Firepower apparaat en de opnamen worden gestopt.

Merk op dat het binnenkant van de interface pakketvastlegging bestand, "ins_ntlm", naar de /mnt/disk0 directory wordt gekopieerd. Het kan vervolgens worden gekopieerd naar de /var/common folder zodat het van het apparaat kan worden gedownload (/ngfw/var/common op alle FTD-platforms):

> expert

# copy /mnt/disk0/<pcap_file> /var/common/

De bestanden met de pakketvastlegging kunnen vervolgens uit het FirePOWER-apparaat van de >-prompt worden gekopieerd met behulp van de aanwijzingen in dit artikel.

In plaats hiervan is er ook geen optie in het FireSIGHT Management Center (FMC) in Firepower versie 6.2.0 en hoger. Om toegang tot dit hulpprogramma op het FMC te krijgen, navigeer naar Apparaten > Apparaatbeheer. Klik vervolgens op de  pictogram naast het apparaat in kwestie, gevolgd door Advanced Problemen opsporen en verhelpen > Bestand downloaden. U kunt vervolgens de naam van een bestand in kwestie invoeren en op Downloaden klikken.

pictogram naast het apparaat in kwestie, gevolgd door Advanced Problemen opsporen en verhelpen > Bestand downloaden. U kunt vervolgens de naam van een bestand in kwestie invoeren en op Downloaden klikken.

Packet Capture (PCAP) bestandsanalyse

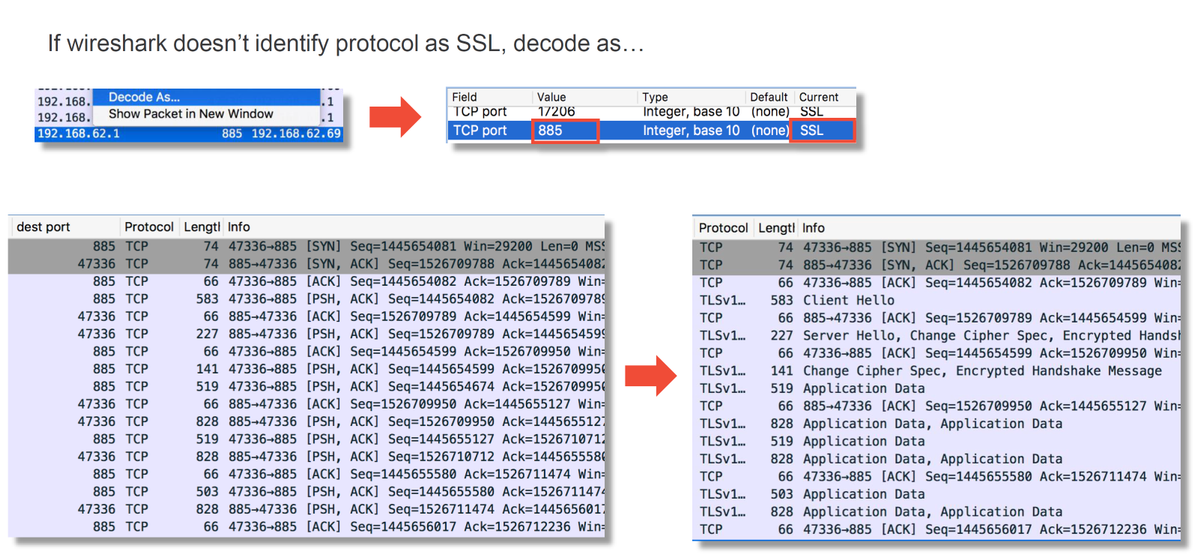

PCAP-analyse in Wireshark kan worden uitgevoerd om het probleem te helpen identificeren binnen de actieve authenticatieoperaties. Aangezien een niet-standaard poort wordt gebruikt in de configuratie van het gevangen portaal (standaard 885), moet Wireless-shark worden geconfigureerd om het verkeer als SSL te decoderen.

De interne interface-opname en de tunnelinterface-opname moeten worden vergeleken. De beste manier om de sessie in kwestie in beide PCAP bestanden te identificeren is de unieke bronpoort te vinden omdat de IP-adressen anders zijn.

In het bovenstaande voorbeeld, merk op dat het server hallo pakket ontbreekt in de interne interface-opname. Dit betekent dat het nooit terug is gekomen naar de cliënt. Het is mogelijk dat de pakking door de slang is gevallen of dat dit mogelijk is veroorzaakt door een defect of een defect.

Opmerking: Snort inspecteert haar eigen portaalverkeer om HTTP-exploitatie te voorkomen.

De versleutelde stromen decrypteren

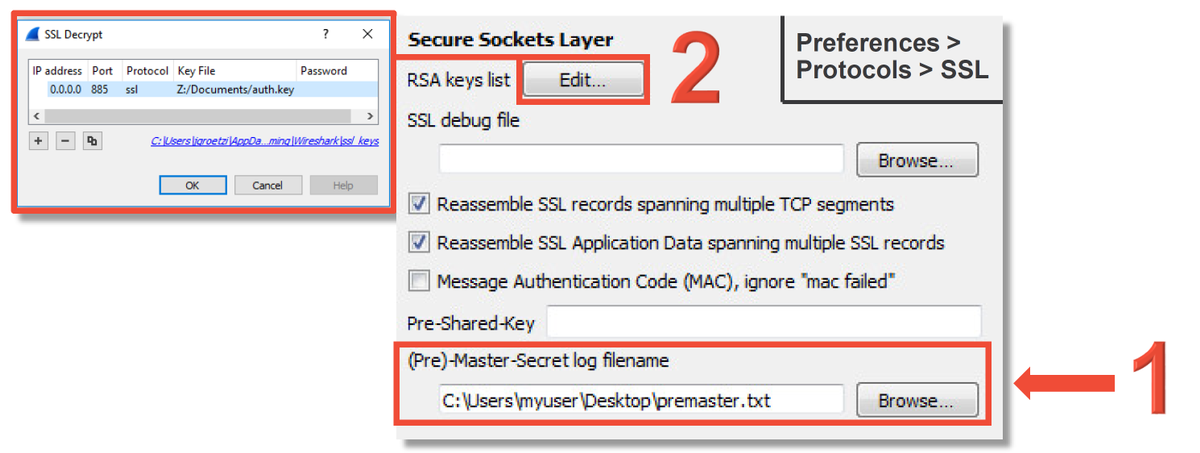

Als het probleem niet in de SSL-stack ligt, kan het voordelig zijn de gegevens in het PCAP-bestand te decrypteren om de HTTP-stream te zien. Er zijn twee methoden om dit te bereiken.

- Stel een omgevingsvariabele in Windows in (veiliger - aanbevolen)

- Deze methode houdt in dat er een geheim bestand wordt gemaakt. Dit kan worden gedaan met de volgende opdracht (vanuit de Windows-opdrachtterminal): setx SSLKEYOGFILE "%HOMEPATH%\Desktop\premaster.txt"

- Een privésessie kan dan worden geopend in Firefox, waarin u naar de site in kwestie kunt bladeren, wat SSL gebruikt.

- De symmetrische toets wordt vervolgens gelogd naar het bestand dat in de opdracht uit stap 1 hierboven is gespecificeerd.

- Wireshark kan het bestand gebruiken om te decrypteren met behulp van de symmetrische toets (zie diagram hieronder).

- Gebruik de privé-toets van RSA (minder veilig, tenzij met een testcertificaat en een gebruiker)

- De te gebruiken particuliere sleutel is die die wordt gebruikt voor het certificaat voor het gevangen portaal

- Dit werkt niet voor niet-RSA (zoals Elliptische Curve) of voor wat dan ook (Diffie-Hellman, bijvoorbeeld)

Voorzichtig: Als methode 2 wordt gebruikt, zorg dan niet voor Cisco Technical Assistance Center (TAC) op uw privé-toets. Er kan echter een tijdelijk testcertificaat en -sleutel worden gebruikt. Ook bij de tests moet een testgebruiker worden gebruikt.

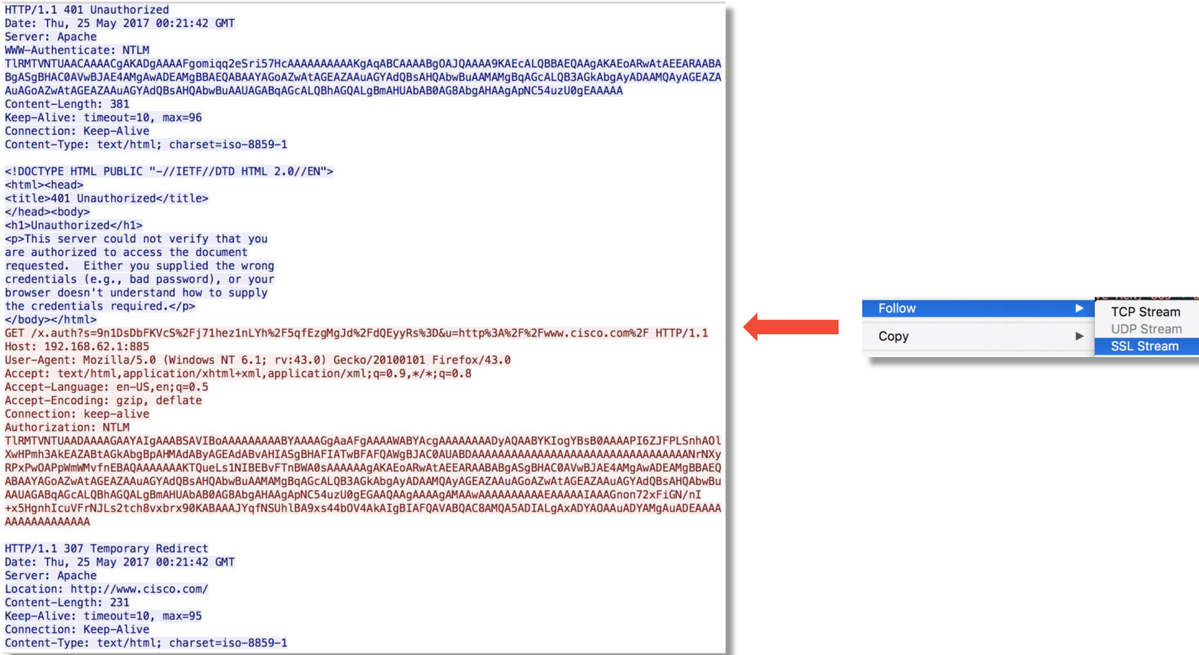

Het gedecrypteerde PCAP-bestand bekijken

In het onderstaande voorbeeld is een PCAP-bestand versleuteld. Hieruit blijkt dat NTLM wordt gebruikt als de actieve authenticatiemethode.

Nadat de NTLM-vergunning heeft plaatsgevonden, wordt de cliënt terugverwezen naar de oorspronkelijke sessie, zodat hij zijn beoogde bestemming, http://www.cisco.com, kan bereiken.

Beperkingsstappen

Alleen overschakelen naar passieve verificatie

Wanneer gebruikt in een identiteitsbeleid, heeft actieve verificatie de mogelijkheid om toegestaan (HTTP(s)-verkeer alleen te laten vallen) als er iets verkeerd gaat in het herleidingsproces. Een snelle matigingsstap is om om het even welke regel binnen het Beleid van de Identiteit met de actie van Actieve Verificatie uit te schakelen.

Zorg er ook voor dat alle regels met 'Passive Verificatie' als actie niet de optie 'Actieve authenticatie gebruiken indien passieve authenticatie geen gebruiker kan identificeren' hebben ingeschakeld.

Gegevens om te leveren aan TAC

| Gegevens | Instructies |

| Probleemoplossing via het FireSIGHT Management Center (FMC) | https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Probleemoplossing bestand via het FirePOWER-apparaat dat het verkeer controleert | https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Volledige pakketvastlegging voor sessie | Zie dit artikel voor instructies |

Volgende stappen

Als is vastgesteld dat de component Actieve Verificatie niet de oorzaak van de kwestie is, dan zou de volgende stap de optie Inbraakbeleid oplossen.

Klik hier om verder te gaan naar het volgende artikel.

Bijgedragen door Cisco-engineers

- Created by John GroetzingerCisco technische leider

- Edited by John LongCisco QA-softwareengineer

- Edited by Cesar Lopez ZamarripaCisco technische consulent-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback