FMC 6.6.1+ - Tips voor en na een upgrade

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de best practices voor verificatie en configuratie die moeten worden voltooid voor en na de upgrade van Cisco Secure Firewall Management Center (FMC) naar versie 6.6.1+.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Hardware: Cisco VCC 1000

- in Cisco IOS®-software: release 7.0.0 (gebouw 94)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Belangrijkste dingen die moeten worden gedaan voor de FMC-upgrade

Kies de FMC doelsoftwareversie

Controleer de Firepower release Notes voor de doelversie en vervang de volgende informatie:

- Compatibiliteit

- Functionaliteit en functies

- Opgeloste problemen

- Bekende problemen

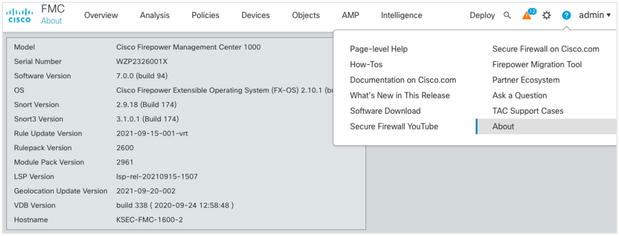

Controleer de huidige FMC-model en -softwareversie

Controleer het huidige FMC-model en de huidige softwareversie:

- Navigeer naar Help > Info.

- Controleer de versie van model en software.

Het upgrade-pad plannen

Afhankelijk van de huidige en beoogde versie van de FMC-software kan een tussentijdse upgrade nodig zijn. In de Cisco Firepower Management Center Upgradegids kunt u het upgradepad bekijken: Gedeelte van FireSIGHT Management Center en plan het upgradepad.

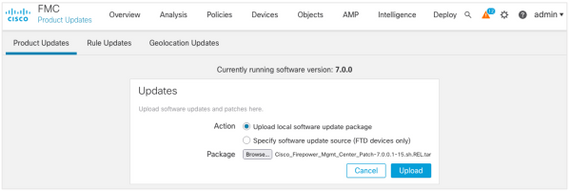

Upload-upgrade-pakketten

Voltooi de volgende stappen om het upgradepakket naar het apparaat te uploaden:

- Download het upgradepakket van de Software Download pagina.

- navigeer in het VCC naar Systeem > Bijwerken.

- Kies de update uploaden.

- Klik op de radioknop Upload Local software update.

- Klik op Bladeren en kies het pakket.

- Klik op Upload.

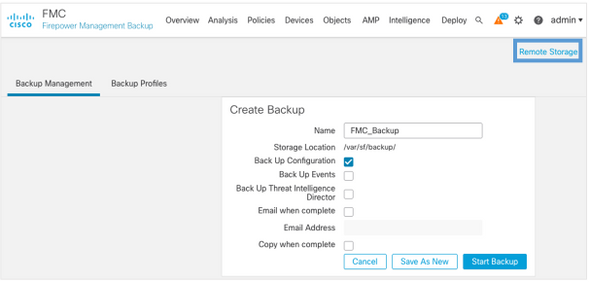

De FMC-back-up maken

Back-up is een belangrijke stap voor het herstel van rampen, die het mogelijk maakt de configuratie te herstellen indien een upgrade niet in een catastrofale toestand verkeert.

- Blader naar Systeem > Gereedschappen > Terug/herstellen.

- Kies de back-up voor Firepower Management.

- Voer in het veld Naam de reservenaam in.

- Kies de opslaglocatie en de informatie die in de back-up moet worden opgenomen.

- Klik op Start Backup.

- Vanaf Meldingen > Taken, controleer de voortgang van de back-up-conversie.

Tip: We raden aan om back-ups te maken van een beveiligde locatie op afstand en om het succes van de overdracht te controleren. Afstandsopslag kan worden ingesteld op de pagina Back-upbeheer.

Zie voor meer informatie:

- Firepower Management Center Configuration Guide, versie 7.0 - hoofdstuk: Terug en herstellen

- Firepower Management Center Configuration Guide, versie 7.0 - Beheer van externe opslag

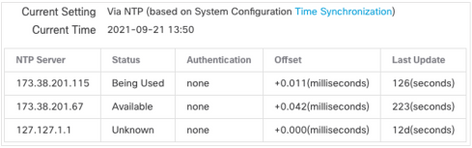

Controleer NTP-synchronisatie

Voor een succesvolle FMC-upgrade is NTP-synchronisatie vereist. Voltooi de volgende stappen om NTP-synchronisatie te controleren:

- Navigeer naar systeem > Configuratie > Tijd.

- Controleer de NTP-status.

Opmerking: Status: "Gebruikt worden" geeft aan dat het apparaat gesynchroniseerd is met de NTP-server.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Time and Time Synchronization.

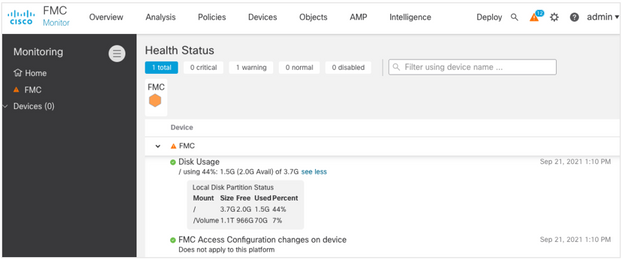

Controleer de schijfruimte

Zorg er, afhankelijk van het FMC-model en de doelversie, voor dat er genoeg vrije schijfruimte beschikbaar is, anders wordt de upgrade mislukt. Voltooi de volgende stappen om de beschikbare schijfruimte te controleren:

- Navigeer naar Systeem > Gezondheid > Monitor.

- Kies het VCC.

- Gebruik van de schijf uitvouwen en zoeken.

- De vereisten voor de schijfruimte zijn te vinden in tijdtests en schijfruimtevereisten.

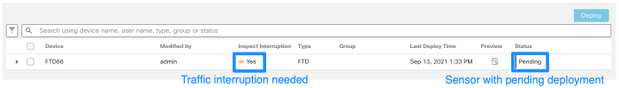

Alle hangende beleidswijzigingen implementeren

Vóór de installatie van de bijwerking of de pleister moeten veranderingen in de sensoren worden aangebracht. Voltooi de volgende stappen om ervoor te zorgen dat alle hangende wijzigingen worden uitgevoerd:

- Navigeren in om te stellen > Plaatsing.

- Kies alle apparaten in de lijst en implementeer.

Voorzichtig: De kolom Onderbreking van de inspectie wijst op verkeersonderbreking

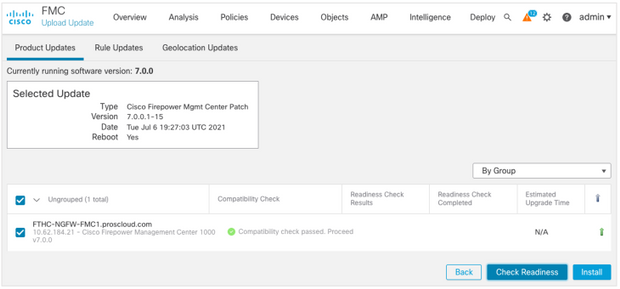

Controleren of de software klaar is met FirePOWER.

Tijdens de leesbaarheidscontroles wordt beoordeeld in hoeverre een FirePOWER-apparaat klaar is voor een softwareupgrade.

Voltooi de volgende stappen om de leesbaarheidscontroles van de software uit te voeren:

- Navigeer naar systeem > updates.

- Selecteer het pictogram Install naast de doelversie.

- Kies het VMC en klik op Gereedschap controleren.

- Klik in het pop-upvenster op OK.

- Controleer het proces voor leescontrole aan de hand van meldingen > Taken.

Zie Cisco FireSIGHT Management Center Upgradegids voor FirePOWER-softwareleescontrole.

Belangrijkste dingen om te doen na de upgrade van de FMC

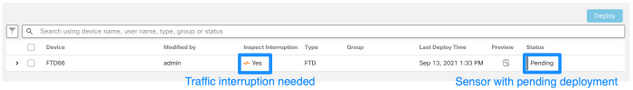

Alle hangende beleidswijzigingen implementeren

Onmiddellijk na elke update- of patchinstallatie moet men veranderingen in de sensoren aanbrengen. Voltooi de volgende stappen om ervoor te zorgen dat alle hangende wijzigingen worden uitgevoerd:

- Navigeren in om te stellen > Plaatsing.

- Kies alle apparaten in de lijst en klik op Uitvoeren.

Voorzichtig: De kolom Onderbreking van de inspectie wijst op verkeersonderbreking

Controleer of de laatste kwetsbaarheids- en Fingerprint-database is geïnstalleerd

Voltooi de volgende stappen om de huidige versie van Fingerprint (VDB) te controleren:

- Navigeer naar Help > Info.

- Controleer de VDB versie.

Om de VDB-updates rechtstreeks van cisco.com te kunnen downloaden, is bereikbaarheid van het FMC naar cisco.com vereist.

- Navigeer naar Systeem > updates > Productupdates.

- Kies Download updates.

- Installeer de laatst beschikbare versie.

- Je moet de sensoren daarna opnieuw inzetten.

Opmerking: Als het FMC geen internettoegang heeft, kan het VDB-pakket rechtstreeks van software.cisco.com worden gedownload.

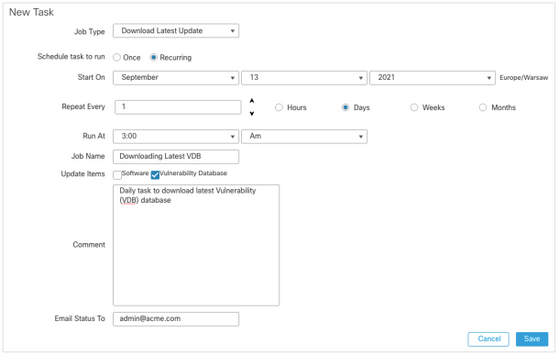

Het wordt aanbevolen taken uit te voeren om automatische VDB-pakketdownloads en -installaties uit te voeren.

Als goede praktijk, controleer dan dagelijks op VDB-updates en installeer ze op het VMC tijdens de weekends.

Voltooi de volgende stappen om de VDB-dagelijkse gegevensbank vanaf www.cisco.com te controleren:

- Blader naar Systeem > Gereedschappen > Scheduling.

- Klik op Taakje toevoegen.

- Selecteer in de vervolgkeuzelijst Functietype de optie Nieuwste update downloaden.

- Klik op de radioknop Recurring voor Schedule Task om de taak uit te voeren.

- Herhaal de taak elke dag en voer deze uit om 15:00 uur of buiten de kantooruren.

- Voor opties voor bijwerken , vinkt u het aankruisvakje voor de Wulnerability Database.

Stel het periodieke taakweekje in om de laatste VDB in het VMC te installeren:

- Blader naar Systeem > Gereedschappen > Scheduling.

- Klik op Taakje toevoegen.

- Selecteer in de vervolgkeuzelijst Functietype de optie Nieuwste update installeren.

- Klik op de knop Terugkeren voor draaitaak.

- Herhaal de taak elke 1 week en voer deze om 5:00 uur of buiten de kantooruren uit.

- Voor opties voor bijwerken , vinkt u het vakje Vulnerability Database aan.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Update the Vulnerability Database (VDB)

Controleer de korte regel en de lichtgewicht security pakket - huidige versie

Voltooi de volgende stappen om de huidige software van de Synthetisch (SRU), het Lichtgewicht Security Packet (LSP) en de Geolocatie te controleren:

- Navigeer naar Help > Info.

- Controleer de versie van de Regel en de LSP versie.

Om de SRU en LSP direct van www.cisco.com te kunnen downloaden, is bereikbaarheid van het FMC naar www.cisco.com vereist.

- Navigeer naar systeem > updates > Regelupdates.

- Kies in het tabblad Eenmalige aanpassing/Regels importeren de optie Nieuwe regel downloaden op de ondersteuningswebsite.

- Kies Importeren.

- Stel de configuratie daarna in op de sensoren.

Opmerking: Als het FMC geen internettoegang heeft, kunnen de SRU- en LSP-pakketten rechtstreeks worden gedownload van software.cisco.com.

Inbraakregelupdates zijn cumulatief en het wordt aanbevolen om altijd de laatste update in te voeren.

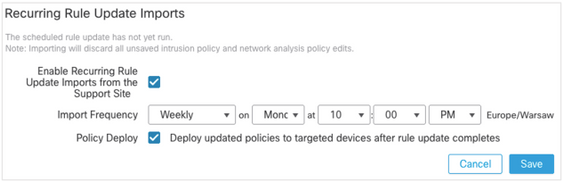

Voltooi de volgende stappen om de wekelijkse download en implementatie van korte regelupdates (SRU/LSP) in te schakelen:

- Navigeer naar systeem > updates > Regelupdates.

- In het tabblad Terugkerende bijwerking van de regel Invoer, controleert u het vakje Regelmatige invoer uit de sectie Ondersteuningssite inschakelen.

- Kies de importfrequentie als week, kies één dag van de week en laat in de namiddag voor de download- en beleidslijn.

- Klik op Opslaan.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Update Inbraakregels.

Controleer de huidige versie van Geolocatie bijwerken

Voltooi de volgende stappen om de huidige versie van Geolocation te controleren:

- Navigeer naar Help > Info.

- Controleer de versie van Geolocation Update.

Om Geolocatie-updates rechtstreeks van www.cisco.com te kunnen downloaden, is bereikbaarheid van het FMC naar www.cisco.com vereist.

- Navigeer naar Systeem > updates > Geolocatie updates.

- Kies in het tabblad One-Time Geolocation Update de geolocation-update van de ondersteuningswebsite en installeer deze.

- Klik op Importeren.

Opmerking: Als het FMC geen internettoegang heeft, kan het pakket Geolocatie-updates rechtstreeks worden gedownload van software.cisco.com.

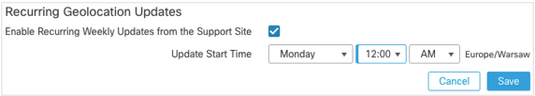

Voltooi de volgende stappen om de automatische Geolocation-updates in te schakelen:

- Navigeer naar Systeem > updates > Geolocatie updates.

- Controleer in het gedeelte Terugkerende geolocatie-updates de optie wekelijkse updates inschakelen in het dialoogvenster Support Site.

- Kies de importfrequentie als week en kies maandag om middernacht.

- Klik op Opslaan.

Zie Firepower Management Center Configuration Guide, versie 7.0 - update de Geolocation Database (GeoDB) voor meer informatie.

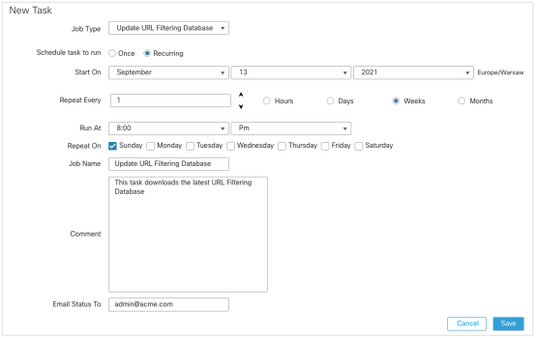

Automation URL-filtering van database met geplande taak

Om ervoor te zorgen dat de bedreigingsgegevens voor URL-filtering actueel zijn, moet het systeem gegevensupdates van de Cisco Collective Security Intelligence (CSI) cloud verkrijgen. Om dit proces te automatiseren, volgt u de volgende stappen:

- Blader naar Systeem > Gereedschappen > Scheduling.

- Klik op Taakje toevoegen.

- Kies in de vervolgkeuzelijst Functietype de optie URL-filtering database bijwerken.

- Klik op de knop Terugzetten voor de taak Schedule.

- Herhaal de taak elke week en voer deze om 20:00 uur op zondag of buiten de kantooruren uit.

- Klik op Opslaan.

Zie Firepower Management Center Configuration Guide, versie 7.0 - URL-filtering met behulp van een geplande taak automatiseren voor meer informatie.

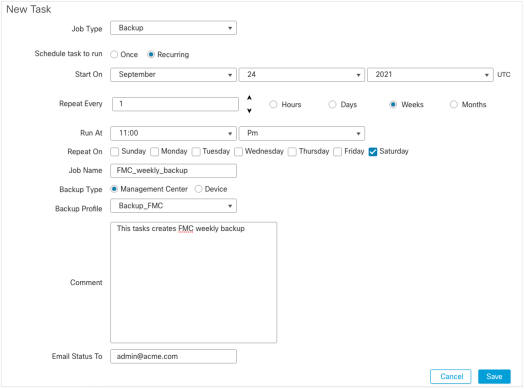

Periodieke back-ups configureren

Als onderdeel van het noodherstelplan wordt het aanbevolen om periodieke back-ups te maken.

- Zorg ervoor dat je in het mondiale domein bent.

- Maak het FMC-reserveprofiel. Zie voor meer informatie het gedeelte Backup maken.

- Blader naar Systeem > Gereedschappen > Scheduling.

- Klik op Taakje toevoegen.

- Selecteer in de vervolgkeuzelijst Functietype de optie Back-up.

- Klik op de knop Terugzetten voor de taak Schedule.

De reservefrequentie moet aan de behoeften van de organisatie worden aangepast. We raden aan om back-ups te maken tijdens een onderhoudsvenster of een ander tijdstip van weinig gebruik. - Klik voor back-uptype op de knop Management Center.

- Kies in de vervolgkeuzelijst Back-upprofiel de optie Back-upprofiel.

- Klik op Opslaan.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Hoofdstuk: Terug en herstellen.

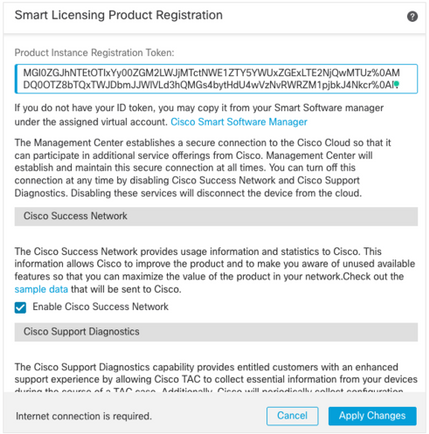

Zorg ervoor dat de slimme licentie is geregistreerd

Voltooi de volgende stappen om het Cisco Firewall Management Center met Cisco Smart Software Manager te registreren:

- In https://software.cisco.com kunt u navigeren naar Smart Software Manager > Licenties beheren.

- Navigeer naar inventaris > Algemeen tabblad en maak een Nieuw Token.

- In de FMC UI, navigeer naar Systeem > Licenties > Smart Licenties.

- Klik op Registreren.

- Steek de Token die in het Cisco Smart Software Licensing-portaal is gegenereerd.

- Zorg ervoor dat Cisco Success Network is ingeschakeld.

- Klik op Wijzigingen toepassen.

- Controleer de slimme licentiestatus.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Registreer slimme licenties voor meer informatie.

Bekijk de configuratie van de variabelen

Zorg ervoor dat de variabele HOME_NET alleen de interne netwerken/subnetten in de organisatie bevat. Onjuiste variabele definitie heeft een negatief effect op de prestaties van de firewall.

- Navigeer naar objecten > Variabele set.

- Bewerk de variabele die door uw inbraakbeleid wordt gebruikt. Het is toegestaan om per inbraakbeleid één variabele in te stellen met verschillende instellingen.

- Pas de variabelen aan op basis van uw omgeving en klik op Opslaan.

Andere relevante variabelen zijn DNS_SERVERS OF HTTP_SERVERS.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Variable Series.

Controleer de mogelijkheden voor cloudservices

Om gebruik te maken van de verschillende clouddiensten,Ga naar systeem > Integratie > Cloudservices.

URL-filtering

- URL-filtering inschakelen en automatische updates toestaan, schakelt u de Cisco-cloud voor onbekende URL's in.

Een frequentere URL-verloopdatum van cache vereist meer vragen naar de cloud, wat leidt tot langzamere webladingen. - De wijzigingen opslaan.

Tip: Voor cacheURL-verloopdatums laat u de standaard nooit achter. Indien een strengere webherindeling nodig is, kan deze instelling dienovereenkomstig worden gewijzigd.

Advanced Malware Protection voor netwerken

- Zorg ervoor dat beide instellingen zijn ingeschakeld: Schakel automatische lokale Malware Detectie-updates in en deel URI van Malware gebeurtenissen met Cisco.

- In FMC 6.6.X, blokkeer het gebruik van legacy-poort 32137 voor AMP voor netwerken zodat de TCP-poort in plaats daarvan 443 is.

- De wijzigingen opslaan.

Opmerking: Deze instelling is niet langer beschikbaar in FMC 7.0+ en de poort is altijd 443.

Cisco Cloud-gebied

- Het wolgebied moet overeenkomen met het SecureX-organisatiegebied. Als de SecureX-organisatie niet is gemaakt, kiest u het gebied dichter bij de FMC-installatie: APJ-regio, EU-regio of VS-regio.

- De wijzigingen opslaan.

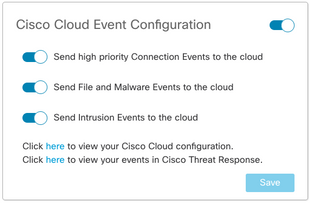

Cisco-configuratie van cloudgebeurtenissen

Voor FMC.6.x

- Zorg voor alle drie de opties: Verzend gebeurtenissen van de hoge prioriteit verbinding naar de cloud, Verzend gebeurtenissen van het bestand en van Malware naar de cloud, en Verzend inbraakgebeurtenissen naar de cloud worden geselecteerd.

- De wijzigingen opslaan.

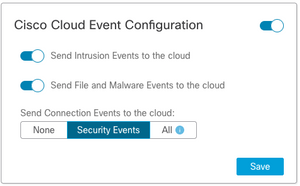

Voor FMC 7.0+

- Zorg ervoor dat beide opties zijn geselecteerd: Verzend inbraakgebeurtenissen naar de cloud en Verzend bestanden en Malware gebeurtenissen naar de cloud.

- Voor het type verbindingsgebeurtenissen, kies All als Security Analytics en Logging Solutions in gebruik zijn. Kies voor SecureX alleen Security gebeurtenissen.

- De wijzigingen opslaan.

SecureX-integratie inschakelen

De integratie SecureX biedt onmiddellijke zichtbaarheid in het bedreigingslandschap over uw Cisco security producten. Om SecureX aan te sluiten en het lintje in te schakelen, volgt u de volgende stappen:

Geïntegreerd SecureX-band

Opmerking: Deze optie is beschikbaar voor FMC versie 7.0+.

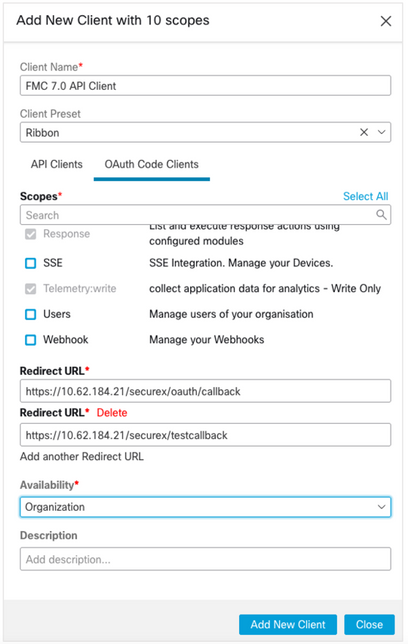

- Meld u aan bij SecureX en maakt een API-client:

- Voer in het veld Clientnaam een beschrijvende naam van het VCC in. Bijvoorbeeld, FMC 7.0 API-client.

- Klik op het tabblad Code Clients.

- Kies in de vervolgkeuzelijst Client Preset de optie lintje. Het kiest het bereik: Casebook, Enrich:read, Global Intel:read, Inspect:read, notification, Orbital, Private Intel, Profile, Response, Telemetry:Writ.

- Voeg de twee URL's toe die in het FMC worden getoond:

URL omleiden: <FMC_URL>/securex/auth/callback

Tweede omgekeerde URL: <FMC_URL>/securex/testcallback

-

- Kies in de vervolgkeuzelijst Beschikbaarheid de optie Organisatie.

- Klik op Nieuwe client toevoegen.

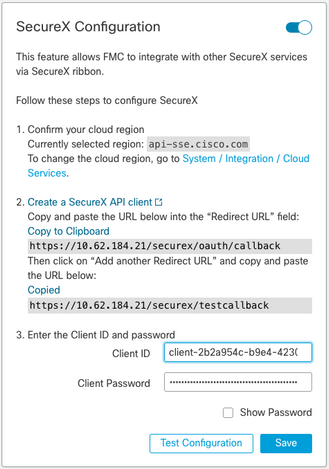

2. Vanuit het VCC, navigeer naar Systeem > SecureX.

3. Zet de draaiknop in de rechterbovenhoek aan en bevestig dat het gebied overeenkomt met SecureX-organisatie.

4. Kopieer de client-ID en clientwachtwoord en plak deze op het VCC.

5. Kies de configuratie.

6. Meld u aan bij SecureX om de API-client te autoriseren.

7. Sla de wijzigingen op en verfrist de browser om het lintje onderaan te zien weergegeven.

8. Vergroot het lintje en kies Get SecureX. Voer de SecureX-referenties in indien dit wordt gevraagd.

9. Het SecureX-lintje is nu volledig functioneel voor uw FMC-gebruiker.

5-YVP GdzrkX8q8q0yYl-TDitezO6p_17MtH6NATx68fUZ5u9T3qOEQ

Opmerking: Als een andere FMC-gebruiker toegang tot het lintje nodig heeft, moet die gebruiker inloggen bij het lintje met SecureX-referenties.

Verzenden van verbindingsgebeurtenissen naar SecureX

- In het FMC, navigeer naar Systeem > Integratie > Cloudservices en zorg ervoor dat de Cisco Cloud Event Configuration Inbraakgebeurtenissen, File and Malware verstuurt zoals uitgelegd in het gedeelte Inzetten Cloud Services.

- Zorg ervoor dat de FMC is geregistreerd met een slimme licentie zoals wordt uitgelegd in het gedeelte Smart Licenties registreren.

- Let op de naam van de toegewezen virtuele account zoals weergegeven in het FMC onder Systeem > Licenties > Smart Licenties.

- Registreer de FMC in SecureX:

- In SecureX, navigeer naar Administratie > Apparaten.

- Kies Apparaten beheren.

- Zorg ervoor dat pop-up vensters in de browser zijn toegestaan.

- Meld u aan bij Security Services Exchange (SSE).

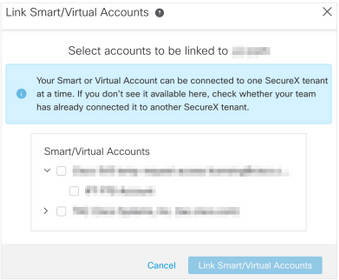

- Navigeer naar het menu Gereedschappen > Verband slimme/virtuele accounts.

- Kies Link meer accounts.

- Selecteer de virtuele account die aan het FMC is toegewezen (stap 3).

- Kies Link Smart/Virtual Account.

- Zorg ervoor dat het FMC-apparaat in de Apparaten is opgenomen.

- Navigeer naar het tabblad Cloudservices, schakel Cisco SecureX-bedreigingsrespons in en uiteindelijk functies.

- Kies de extra service-instellingen (pictogram versnelling) naast de optie Eindtijd.

- Kies op het tabblad Algemeen de gegevens van gebeurtenis met Talos delen.

- In het tabblad Auto-Promote gebeurtenissen kiest u in het gedeelte Per Event Type alle beschikbare eventtypen en slaat u op.

5. navigeren in het hoofdportaal SecureX naar integratiemodules > Firepower en voegen de FirePOWER integratiemodule toe.

6. Maak een nieuw dashboard.

7. Voeg de FirePOWER-gerelateerde tegels toe.

Geïntegreerd Secure Endpoint (AMP voor endpoints)

Om Secure Endpoint (AMP voor endpoints) integratie met uw FirePOWER-implementatie mogelijk te maken, volgt u deze stappen:

- Navigeer naar AMP > AMP Management.

- Kies AMP-cloudverbinding toevoegen.

- Kies de cloud en registreer u.

Opmerking: De status Ingeschakeld betekent dat de verbinding met de cloud tot stand is gebracht.

integreren Secure Malware Analytics (Threat Grid)

Standaard kan het FireSIGHT Management Center verbinding maken met de openbare Cisco Threat Grid-wolk voor het indienen van bestanden en het ophalen van rapporten. Het is niet mogelijk om deze verbinding te verwijderen. Toch wordt aanbevolen de dichtstbijzijnde implementatiecloud te kiezen:

- Navigeer naar AMP > Dynamic Analysis Connections.

- Klik op Bewerken (potlood pictogram) in het gedeelte Action.

- Kies de juiste naam voor de cloud.

- Om de Threat Grid-account voor gedetailleerde rapportage en geavanceerde zandbakfuncties te associëren, klikt u op het pictogram Associate.

Zie Firepower Management Center Configuration Guide, versie 7.0 - Dynamic Analysis On-Premises Appliance (Cisco Threat Grid) voor de integratie van Threat Grid-apparaten.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

13-Oct-2021 |

Bijgewerkt ingenieurstitels. |

1.0 |

07-Oct-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anita PietrzykSpecialiste voor klantsucces

- Juan Jose Ponce DominguezSpecialiste voor klantsucces

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback