Inleiding

In dit document worden de redenen en beperkingsstappen beschreven voor FirePOWER Management Center (FMC), waarin TCP-verbindingsgebeurtenissen in de omgekeerde richting worden weergegeven, waarbij IP van de initiator de server van de TCP-verbinding is en IP van de respondent de client-IP van de TCP-verbinding is.

Opmerking: er zijn meerdere redenen voor het optreden van dergelijke voorvallen. Dit document verklaart de meest voorkomende oorzaak van dit symptoom.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- FirePOWER-technologie

- Basiskennis van adaptieve security applicatie (ASA)

- Inzicht in het timing mechanisme van Transmission Control Protocol (TCP)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ASA Firepower Threat Defence (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) waarin software versie 6.0.1 en hoger wordt uitgevoerd

- ASA Firepower Threat Defence (5512-X, 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, FP9300,FP4100) waarin software versie 6.0.1 en hoger wordt uitgevoerd

- ASA met FirePOWER-modules (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X,5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) waarin softwareversies 6.0.0 en hoger worden uitgevoerd

- Firepower Management Center (FMC) versie 6.0.0 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden gebruikt, zijn gestart met een duidelijke (standaard) configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrond

Bij een TCP verbinding verwijst de client naar het IP dat het eerste pakket verstuurt. Het FirePOWER Management Center genereert een verbindingsgebeurtenis wanneer het beheerde apparaat (sensor of FTD) het eerste TCP-pakket van een verbinding ziet.

Apparaten die de status van een TCP-verbinding bijhouden, hebben een ongebruikte tijd-out die is gedefinieerd om ervoor te zorgen dat verbindingen die per ongeluk niet door eindpunten zijn gesloten, het beschikbare geheugen niet gedurende langere perioden verbruiken. De standaard inactiviteitstimer voor vaste TCP-verbindingen op FirePOWER is drie minuten. Een TCP-verbinding die drie minuten of langer niet actief is geweest, wordt niet bijgehouden door de FirePOWER IPS-sensor.

Het volgende pakket na de timeout wordt behandeld als een nieuwe TCP flow en het doorsturen besluit wordt genomen volgens de regel die overeenkomt met dit pakket. Wanneer het pakket van de server is, wordt IP van de server geregistreerd als initiator van deze nieuwe stroom. Wanneer de logboekregistratie voor de regel is ingeschakeld, wordt er een verbindingsgebeurtenis gegenereerd op het FirePOWER Management Center.

Opmerking: in overeenstemming met het ingestelde beleid is het doorsturen van het pakket na de tijdelijke versie anders dan het besluit voor het eerste TCP-pakket. Als de ingestelde standaardactie "Blok" is, wordt het pakket verbroken.

Een voorbeeld van dit symptoom is zoals in onderstaande screenshot:

Oplossing

Dit probleem wordt verzacht door de Time-out van TCP-verbindingen te vergroten. Om de time-out te wijzigen,

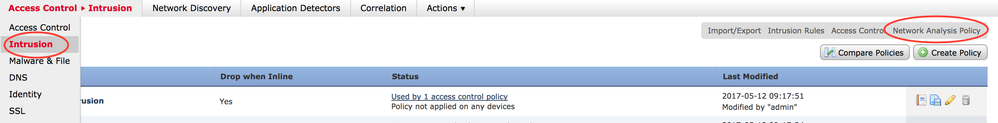

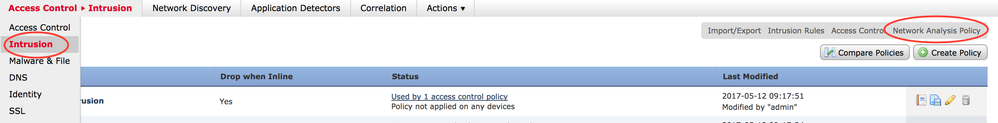

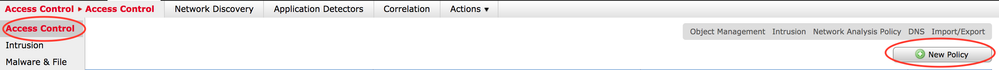

- Navigeer naar Beleid > Toegangsbeheer > Indringing.

- Navigeer naar de rechterbovenhoek en selecteer Netwerktoegangsbeleid.

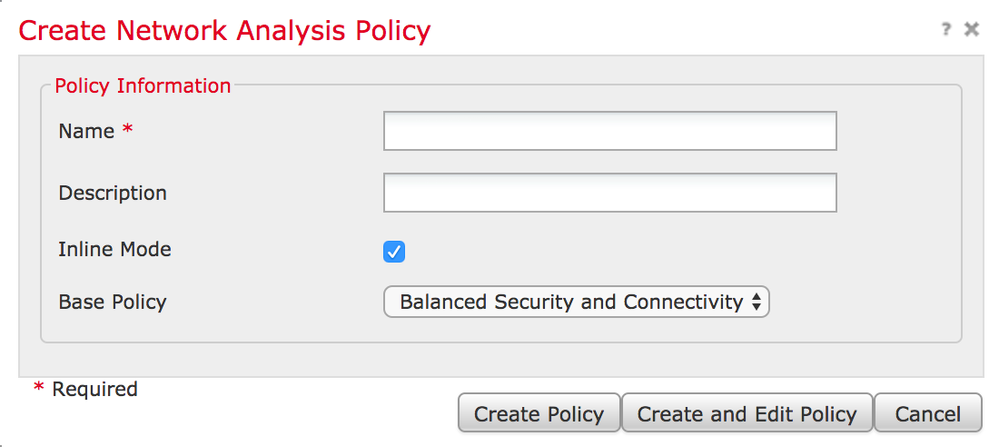

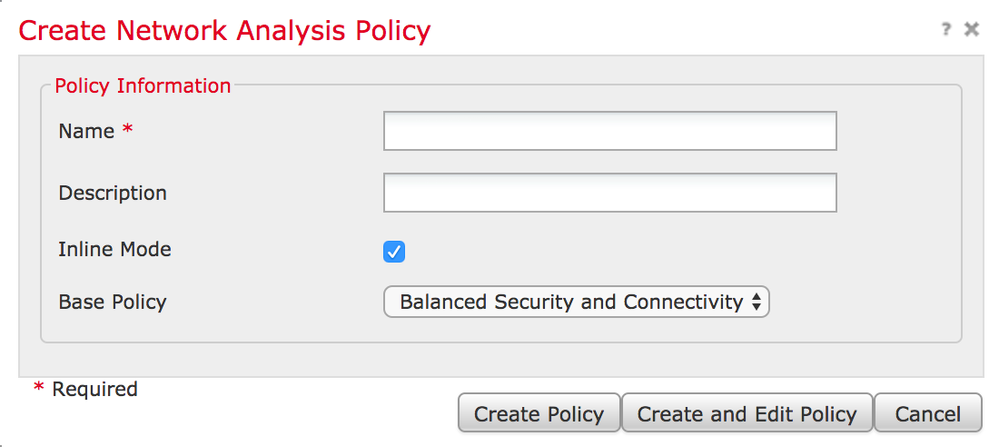

- Selecteer Beleid maken , kies een naam en klik op Beleid maken en bewerken. Wijzig het basisbeleid niet.

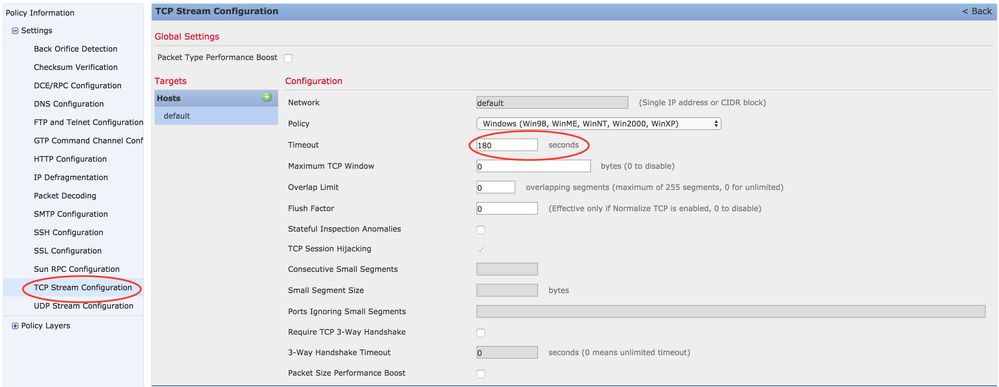

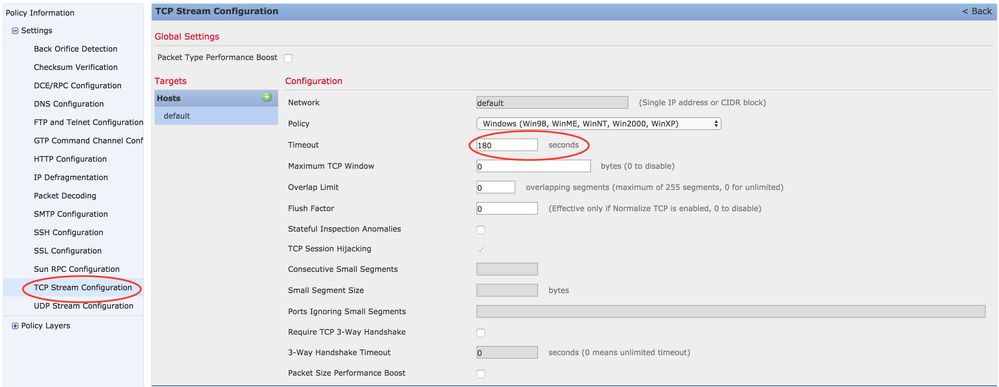

- Breid de optie Instellingen uit en kies TCP Stream Configuration.

- Navigeer naar de configuratiesectie en verander de waarde van de Time-out naar wens.

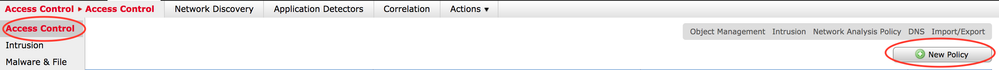

- Ga naar Beleid > Toegangsbeheer > Toegangsbeheer.

- Selecteer de optie Bewerken om het beleid te bewerken dat op het betreffende beheerde apparaat wordt toegepast of maak een nieuw beleid.

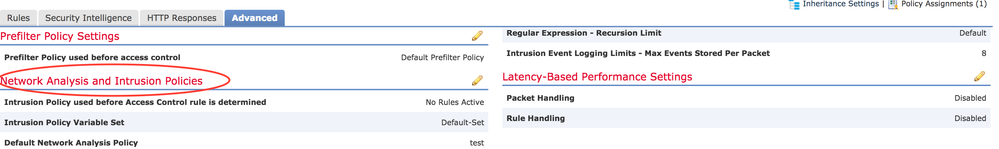

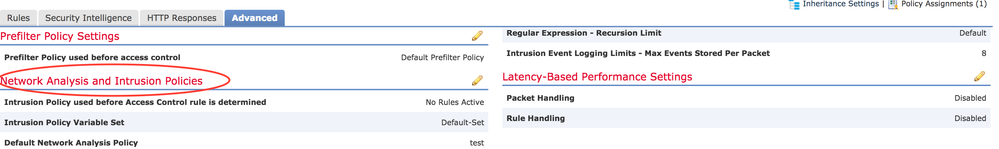

- Selecteer het tabblad Geavanceerd in het toegangsbeleid.

- Zoek de sectie Netwerkanalyse en inbraakbeleid en klik op het pictogram Bewerken.

- Kies in het vervolgkeuzemenu van Standaardbeleid voor netwerkanalyse het beleid dat in stap 2 is gemaakt.

- Klik op OK en sla de wijzigingen op.

- Klik op de optie Implementeren om het beleid te implementeren op relevante beheerde apparaten.

Waarschuwing: de toenemende time-out zal naar verwachting een hoger geheugengebruik veroorzaken, FirePOWER moet stromen volgen die niet langer door eindpunten worden gesloten. De werkelijke toename van het geheugengebruik is verschillend voor elk uniek netwerk, omdat het afhangt van hoe lang de netwerkapplicaties TCP-verbindingen inactief houden.

Conclusie

De benchmark van elk netwerk voor de idle timeout van TCP verbindingen is anders. Het hangt volledig af van de toepassingen die in gebruik zijn. Een optimale waarde moet worden vastgesteld door te observeren hoe lang de netwerktoepassingen TCP-verbindingen niet actief houden. Voor problemen die betrekking hebben op FirePOWER-servicemodule op een Cisco ASA, kan, wanneer geen optimale waarde kan worden afgeleid, de time-out worden afgestemd door deze in stappen te verhogen tot de time-outwaarde van ASA.

Gerelateerde informatie

Feedback

Feedback