Inleiding

In dit document wordt beschreven hoe u een ASA Transparent kunt implementeren in een FP9300. Standaard is een ASA die wordt geïmplementeerd binnen een FP9300 als de Firewall mode is Router, er is geen optie om Transparent mode te selecteren zoals we die hebben voor de FTD-sjabloon.

Een transparante firewall, aan de andere kant, is een Layer 2 firewall die werkt als een "bump in the wire", of een "stealth firewall", en niet wordt gezien als een routerhop naar verbonden apparaten. Zoals elke andere firewall wordt echter de toegangscontrole tussen interfaces gecontroleerd en zijn alle gebruikelijke firewallcontroles uitgevoerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- ASA transparante modus

-

FP9300 architectuur

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FPR9K-SM-44 waarop FXOS wordt uitgevoerd, versie 2.3.1.73

- ASA-software voor FP9300 versie 9.6.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Bij het implementeren van een ASA is er geen optie om de Firewallmodus te selecteren zoals deze is bij het implementeren van FTD:

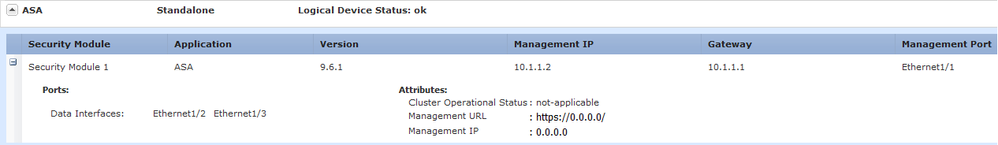

Nadat de ASA is geïmplementeerd, is deze voorgeconfigureerd in routeringsmodus:

asa# show firewall

Firewall mode: Router

asa# show mode

Security context mode: single

Aangezien er geen optie is om de firewallmodus te configureren vanuit Chassis Manager, moet dit worden gedaan via de ASA CLI:

asa(config)# firewall transparent

asa(config)# show firewall

Firewall mode: Transparent

asa(config)# wr mem

Building configuration...

Cryptochecksum: 746a107e aa0959e6 0f374a5f a004e35e

2070 bytes copied in 0.70 secs

[OK]

Nadat de configuratie is opgeslagen, is opnieuw laden nodig, net zoals bij een ASA-apparaat, zelfs als de transparante modus al is ingesteld op het apparaat. Nadat het apparaat is opgestart, is het apparaat al in de transparante modus ingesteld en is alle configuratie gewist zoals verwacht, maar in Chassis Manager wordt de oorspronkelijke configuratie die is geïmplementeerd nog weergegeven:

asa# show firewall

Firewall mode: Transparent

asa# show version | in up

Config file at boot was "startup-config"

asa up 1 min 30 secs

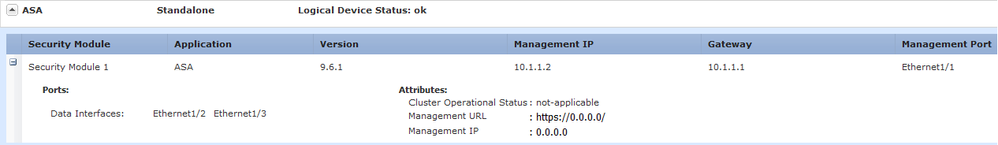

In Chassis Manager kan worden gevalideerd dat de configuratie van de beheerpoort ook is verwijderd:

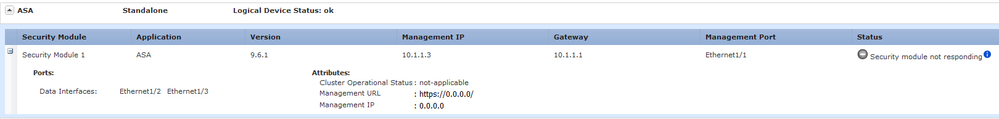

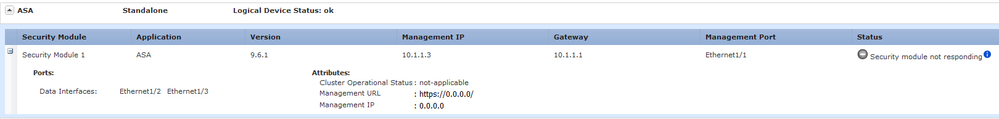

In de beheerinterfaceconfiguratie en de clusterconfiguratie, indien van toepassing, moet een herimplementatie worden uitgevoerd van de Chassis Manager naar het apparaat, zoals we bij het begin van de implementatie hebben gedaan. De Chassis Manager herontdekt het apparaat; in de eerste 5 minuten wordt het gezien als de status van het apparaat als "Security module reageert niet" zoals getoond in het beeld:

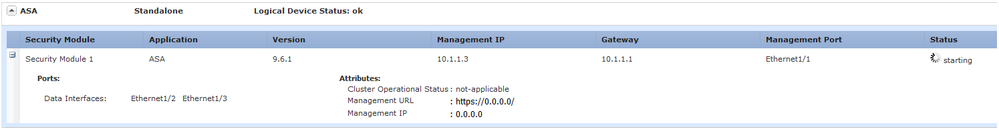

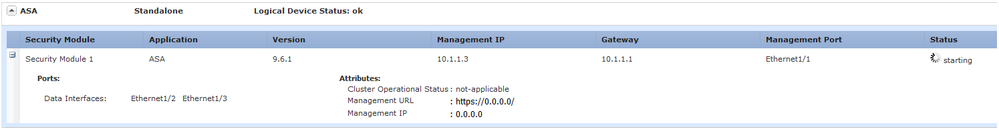

Na enkele minuten wordt het apparaat opnieuw gestart:

Verifiëren

Zodra de ASA weer online is, kan worden bevestigd dat het apparaat zich in de transparante modus bevindt en met een IP-adres voor beheer met deze opdracht van CLI:

asa# show firewall

Firewall mode: Transparent

asa# show ip

Management-only Interface: Ethernet1/1

System IP Address:

ip address 10.1.1.3 255.255.255.0

Current IP Address:

ip address 10.1.1.3 255.255.255.0

asa# show nameif

Interface Name Security

Ethernet1/1 management 0

De functie waarmee u een firewallmodus kunt selecteren terwijl een ASA wordt geïmplementeerd vanuit Chassis Manager is aangevraagd via de defecten CSCvc13164 en CSCvd91791.

Feedback

Feedback