Firepower eXtensible Operating System (FXOS) 2.2: Chassis-verificatie/autorisatie voor extern beheer met ISE-ondersteuning met RADIUS

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u RADIUS-verificatie en -autorisatie kunt configureren voor het FXOS-chassis (Firepower eXtensible Operating System) via Identity Services Engine (ISE).

Het FXOS-chassis bevat de volgende gebruikersrollen:

- Beheerder - Volledige lees-en-schrijftoegang tot het gehele systeem. De standaard admin account is standaard toegewezen aan deze rol en kan niet worden gewijzigd.

- Alleen-lezen - alleen-lezen toegang tot systeemconfiguratie zonder rechten om de systeemstatus aan te passen.

- Verrichtingen - Lees-en-schrijftoegang tot NTP-configuratie, Smart Call Home-configuratie voor slimme licentiëring en systeemlogbestanden, inclusief syslog-servers en -fouten. Lees de toegang tot de rest van het systeem.

- AAA - lees-en-schrijftoegang tot gebruikers, rollen en AAA-configuratie. Lees de toegang tot de rest van het systeem.

Via CLI kan dit als volgt worden gezien:

fpr4120-TAC-A /security* # rol weergeven

Rol:

Rol naam Priv

---------- ----

aaa aaa

beheerder

vluchtuitvoeringen

alleen-lezen

Bijgedragen door Tony Remirez, Jose Soto, Cisco TAC Engineers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van Firepower eXtensible Operating System (FXOS)

- Kennis van de ISE-configuratie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FirePOWER 4120 security applicatie versie 2.2

- Virtual Cisco Identity Services Engine 2.2.0.470

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Het doel van de configuratie is:

- Verifieer gebruikers die inloggen in de webgebaseerde GUI en SSH van FXOS door middel van ISE

- Toestaan van gebruikers die zich aanmelden bij de webgebaseerde GUI en SSH van FXOS in overeenstemming met hun respectieve gebruikersrol via ISE.

- Controleer de juiste werking van de authenticatie en autorisatie op de FXOS door middel van ISE

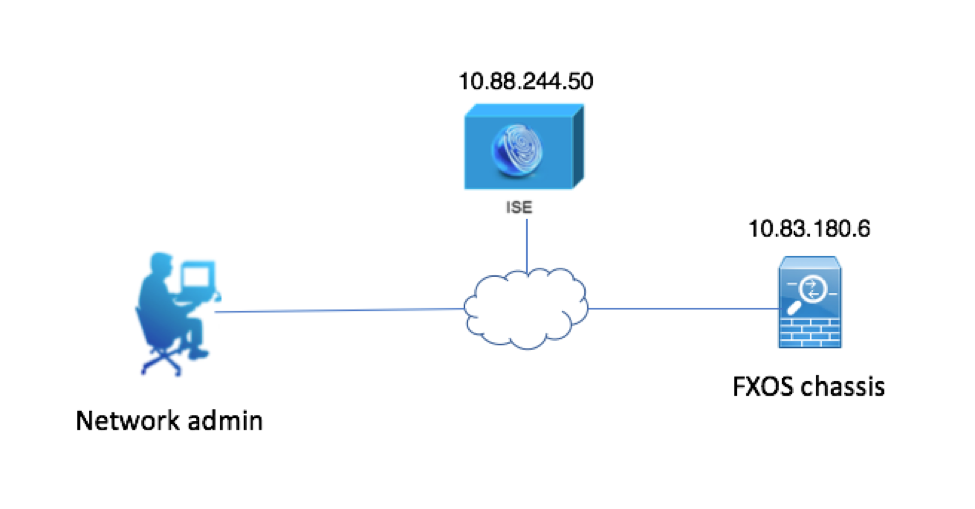

Netwerkdiagram

Configuraties

Het FXOS-chassis configureren

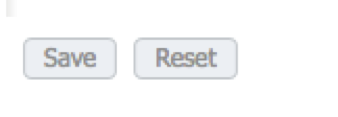

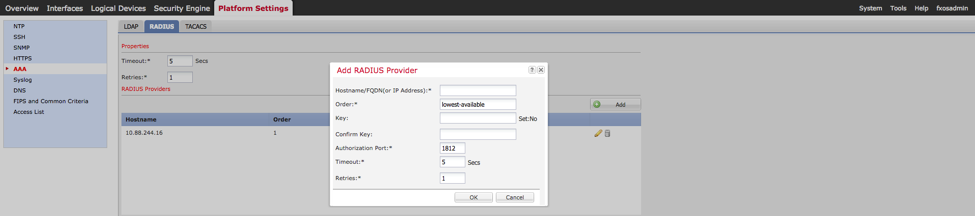

Een RADIUS-provider maken met Chassis Manager

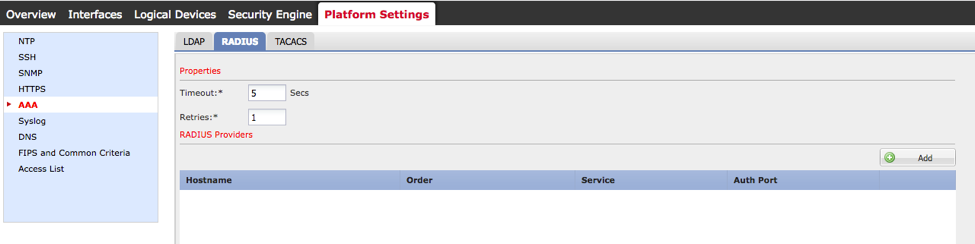

Stap 1. Ga naar Platform-instellingen > AAA.

Stap 2. Klik op het tabblad RADIUS.

Stap 3. Voor elke RADIUS-provider die u wilt toevoegen (tot 16 providers).

3.1. Klik in het gebied RADIUS-providers op Add.

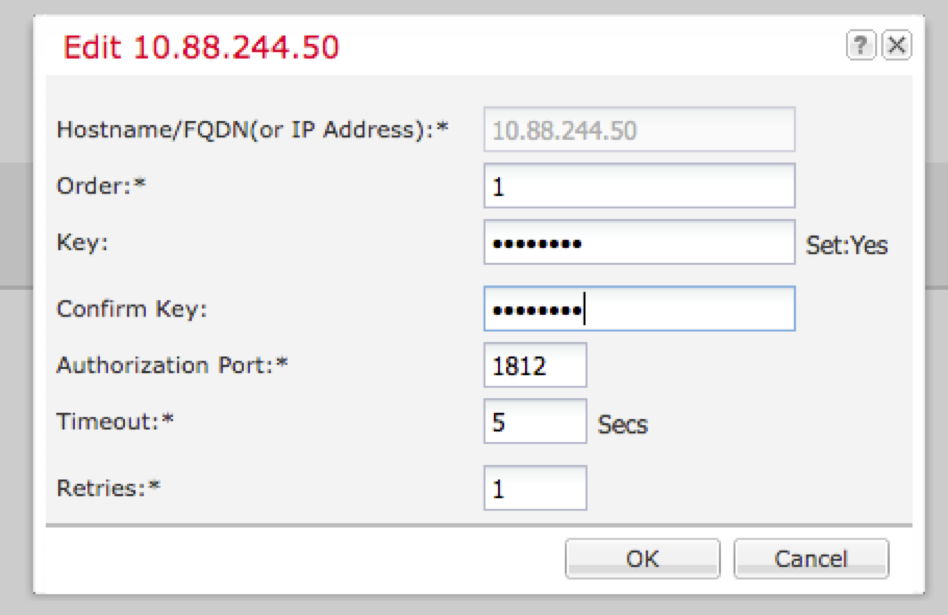

3.2. Zodra het dialoogvenster RADIUS-provider toevoegen is geopend, voert u de gewenste waarden in.

3.3. Klik op OK om het dialoogvenster RADIUS-provider toevoegen te sluiten.

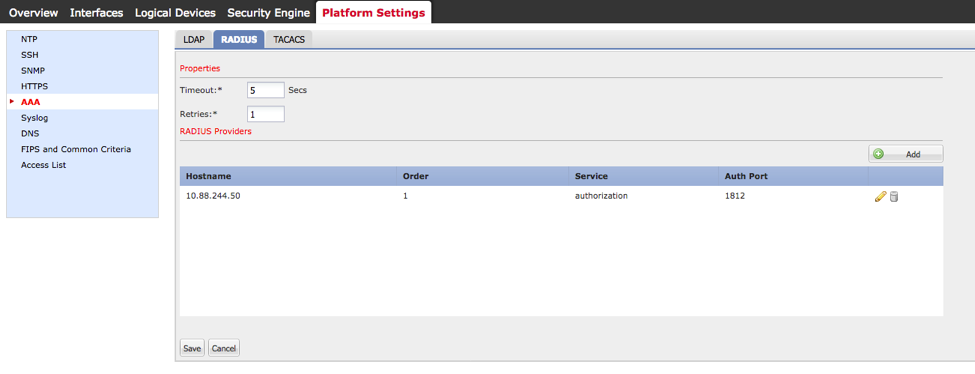

Stap 4. Klik op Save (Opslaan).

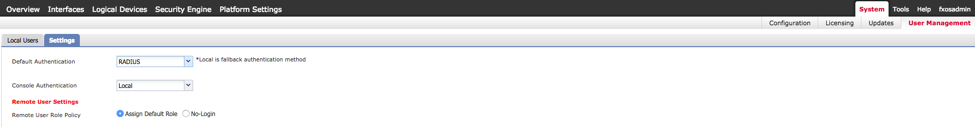

Stap 5. Ga naar Systeem > Gebruikersbeheer > Instellingen.

Stap 6. Kies onder Standaardverificatie RADIUS.

Een RADIUS-provider maken met CLI

Stap 1. Voer de volgende opdrachten uit om RADIUS-verificatie in te schakelen.

fpr4120-TAC-A#-toepassingsbeveiliging

fpr4120-TAC-A /security # scope standaard-auth

fpr4120-TAC-A /security/default-auth # vaste straal

Stap 2. Gebruik de opdracht Show Detail om de resultaten weer te geven.

fpr4120-TAC-A /security/default-auth # details weergeven

Standaardverificatie:

Admin Realm: straal

Operationeel gebied: straal

Websessie verversen periode (in seconden): 600

Time-out sessie (in seconden) voor web-, ssh- en telnet-sessies: 600

Absolute Session timeout (in seconden) voor web-, ssh- en telnet-sessies: 3600

Seriële console-sessietime-out (in seconden): 600

Seriële console Absolute sessie-tijdelijke versie (in seconden): 3600

Admin-verificatieservergroep:

Servergroep voor operationele verificatie:

Gebruik van de tweede factor: Nee

Stap 3. Voer de volgende opdrachten uit om RADIUS-serverparameters te configureren.

fpr4120-TAC-A#-toepassingsbeveiliging

fpr4120-TAC-A /security straal # bereik

fpr4120-TAC-A /security/radius # enter server 10.8.244.50

fpr4120-TAC-A /security/radius/server # ingestelde waarde "ISE Server"

fpr4120-TAC-A /security/radius/server* # toets instellen

Voer de sleutel in: ******

Bevestig de toets: ******

Stap 4. Gebruik de opdracht Show Detail om de resultaten weer te geven.

fpr4120-TAC-A /security/radius/server* # details weergeven

RADIUS-server:

Hostnaam, FQDN- of IP-adres: 10.88.244.50

Omschrijving:

Volgorde: 1

Automatische poort: 1812

****

Time-out: 5

De ISE-server configureren

FXOS toevoegen als netwerkbron

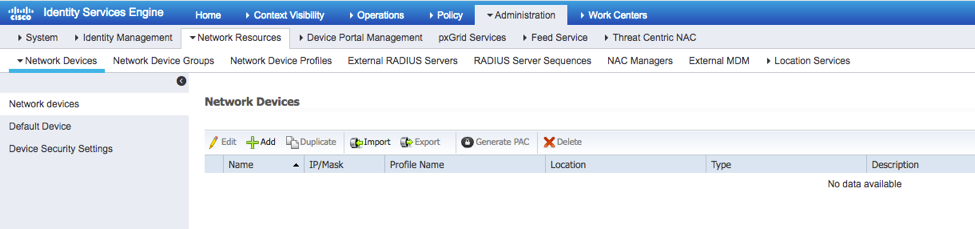

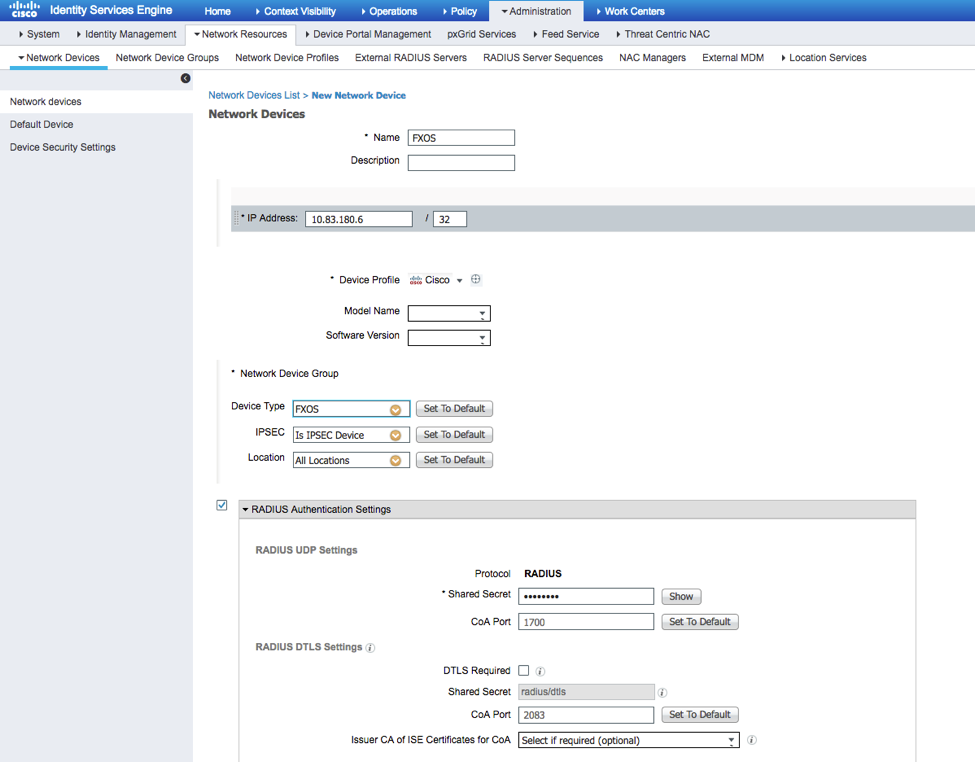

Stap 1. Ga naar Beheer > Netwerkbronnen > Netwerkapparaten.

Stap 2. Klik op ADD

Stap 3. Voer de gewenste waarden in (naam, IP-adres, apparaattype en RADIUS inschakelen en de SLEUTEL toevoegen), klik op Indienen.

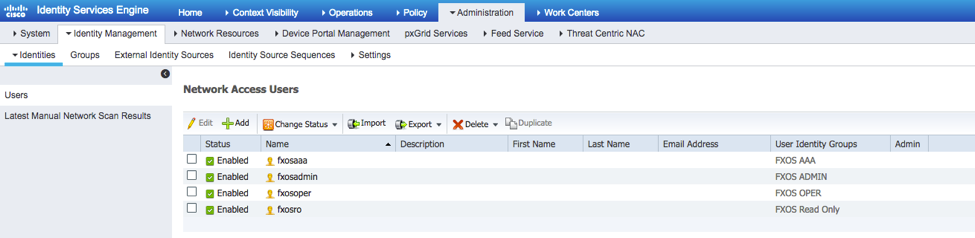

De identiteitsgroepen en -gebruikers maken

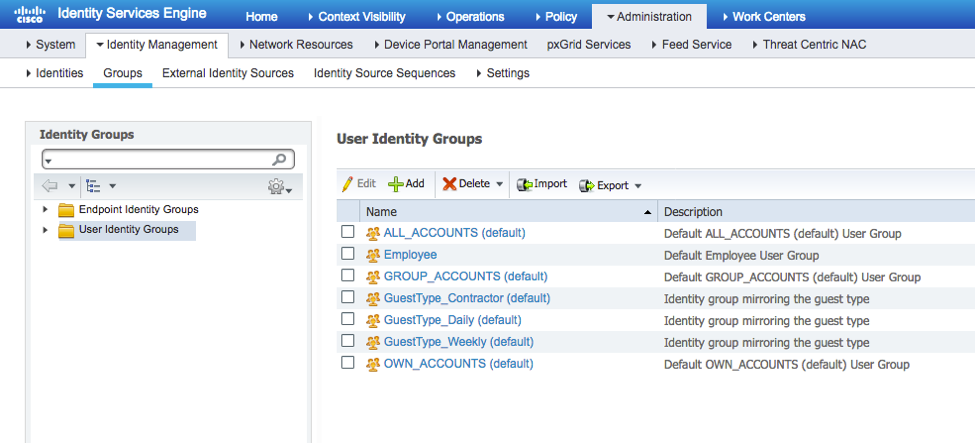

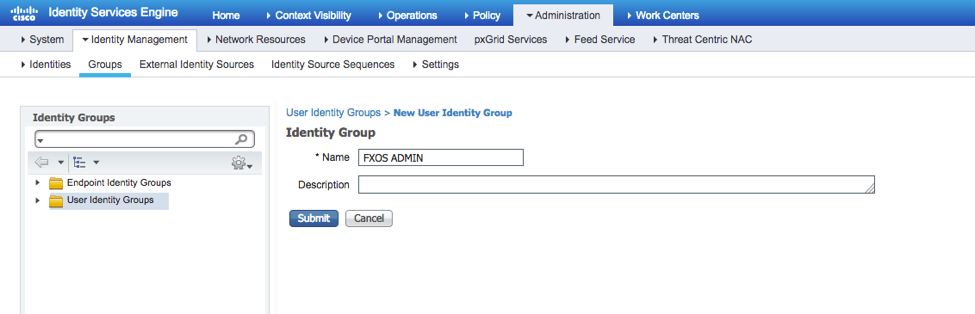

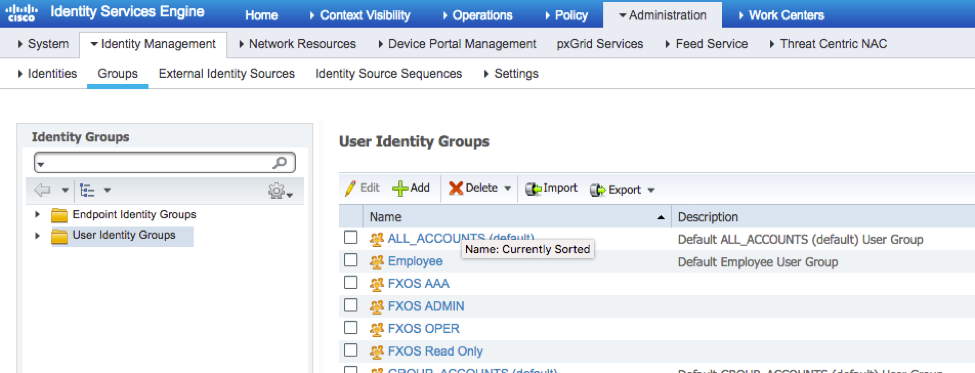

Stap 1. Ga naar Beheer > Identiteitsbeheer > Groepen > Gebruikersidentiteitsgroepen.

Stap 2. Klik op Add (Toevoegen).

Stap 3. Voer de waarde voor Naam in en klik op Indienen.

Stap 4. Herhaal stap 3 voor alle vereiste gebruikersrollen.

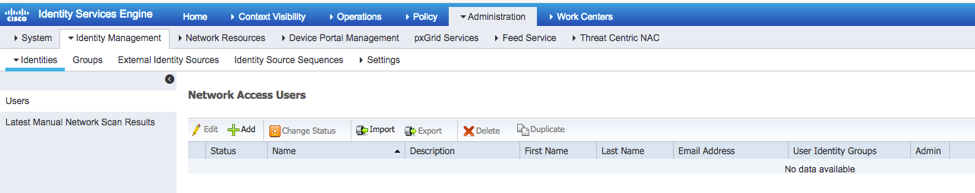

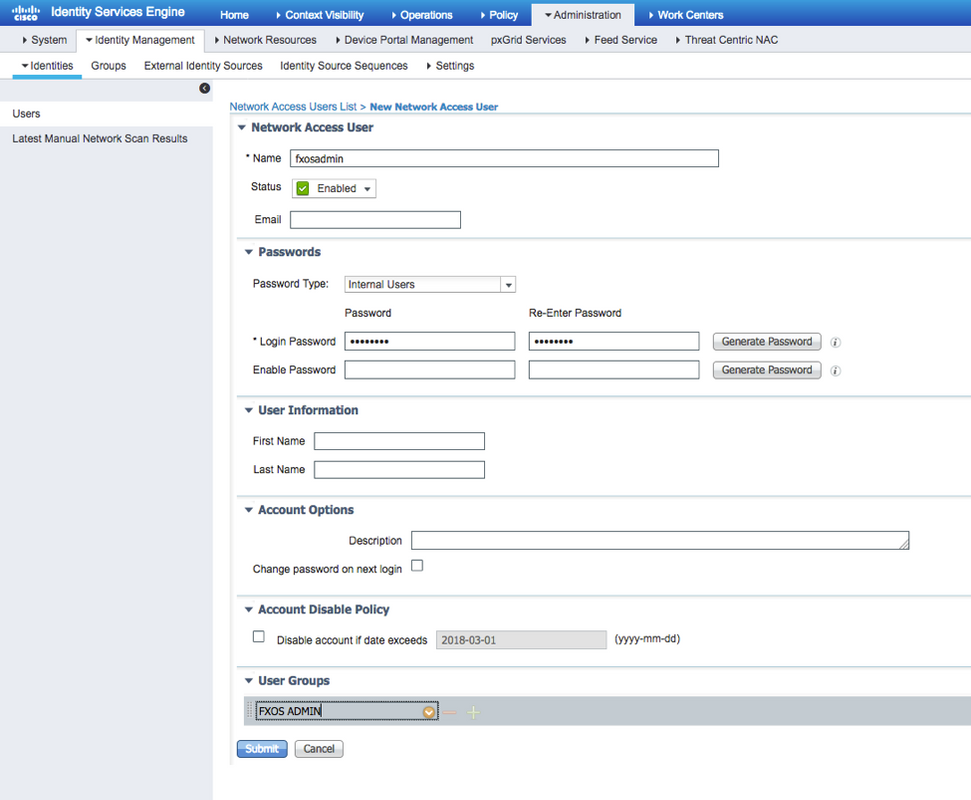

Stap 5. Ga naar Beheer > Identiteitsbeheer > Identiteit > Gebruikers.

Stap 6. Klik op Add (Toevoegen).

Stap 7. Voer de gewenste waarden in (naam, gebruikersgroep, wachtwoord).

Stap 8. Herhaal stap 6 voor alle vereiste gebruikers.

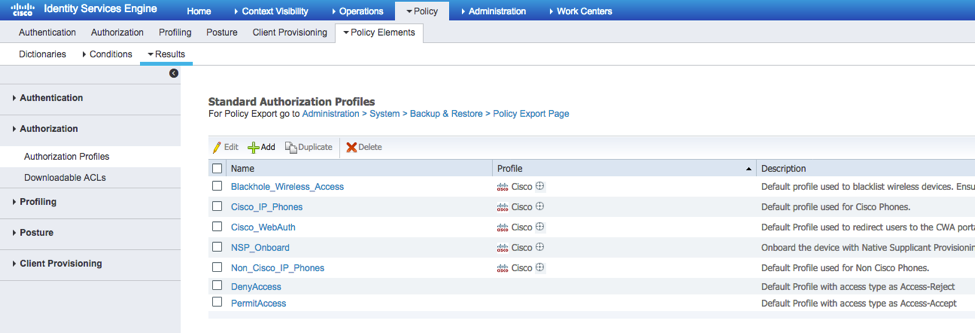

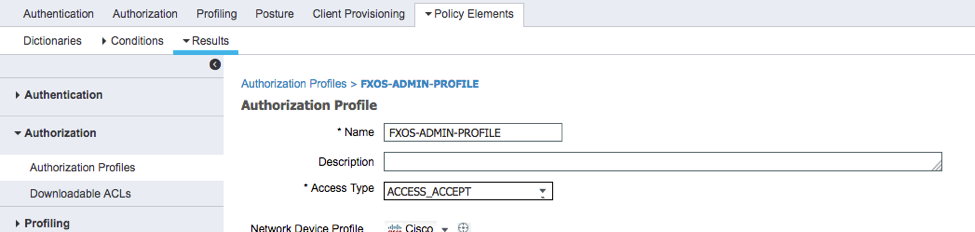

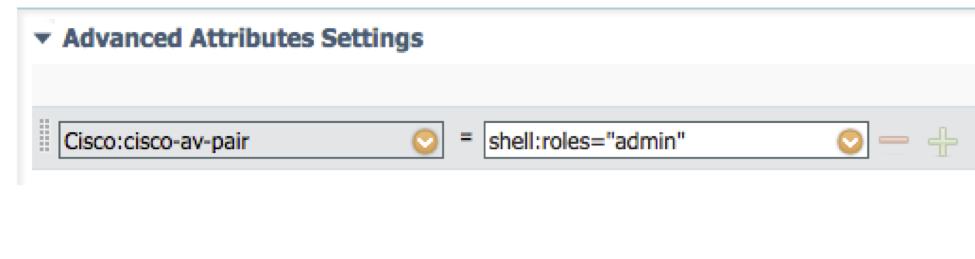

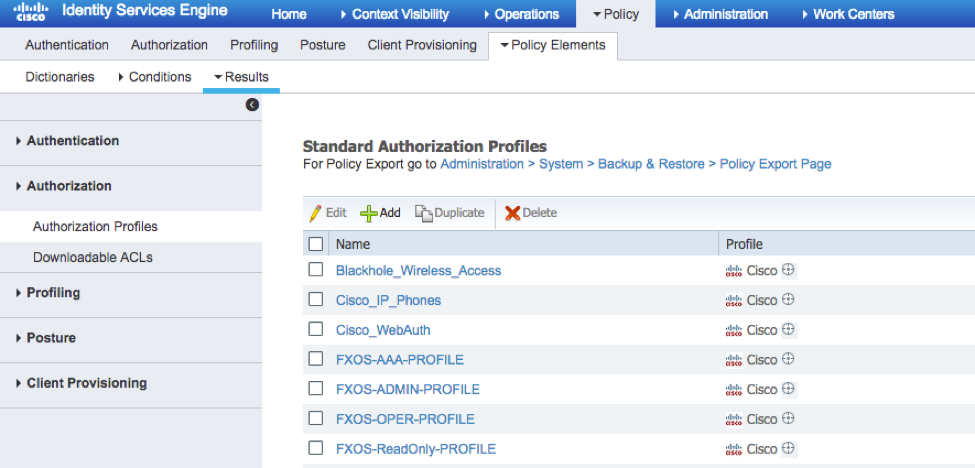

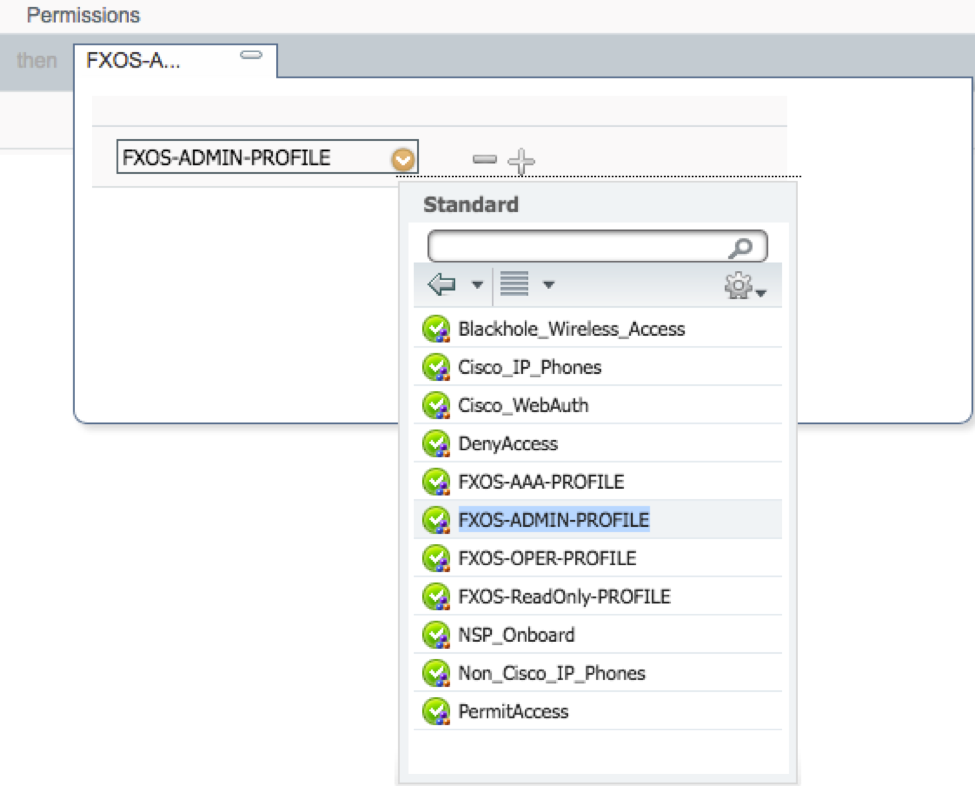

Het autorisatieprofiel voor elke gebruikersrol maken

Stap 1. Navigeer naar Beleid > Beleidselementen > Resultaten > Vergunning > Vergunningsprofielen.

Stap 2. Vul alle kenmerken voor het autorisatieprofiel in.

2.1. Configureer de profielnaam.

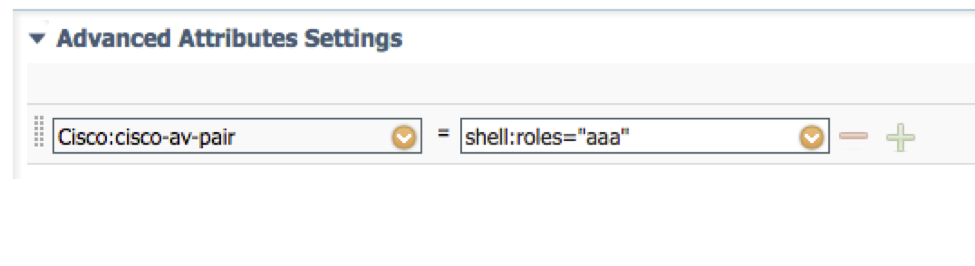

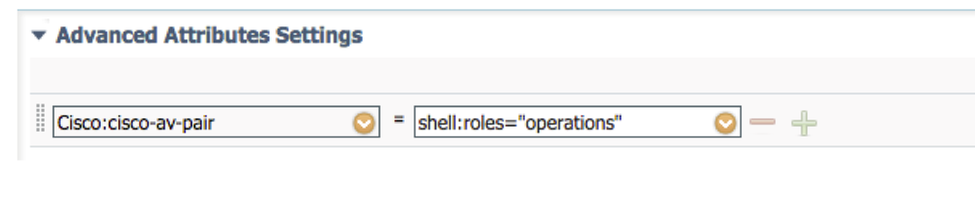

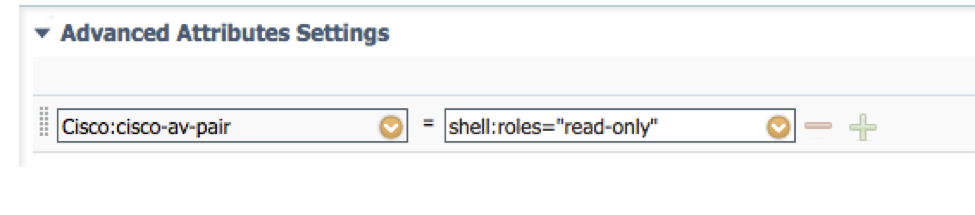

2.2. Configureer in Advanced Attributes Settings het volgende Cisco-AV-PAAR

cisco-av-pair=shell:rollen="admin"

2.3. Klik op Opslaan.

Stap 3. Herhaal stap 2 voor de resterende gebruikersrollen met de volgende Cisco-AV-Paren

Cisco-av-pair=shell:rollen="aaa"

Cisco-av-pair=shell:rollen="bewerkingen"

cisco-av-pair=shell:rollen="alleen-lezen"

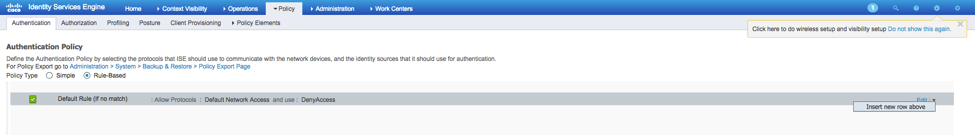

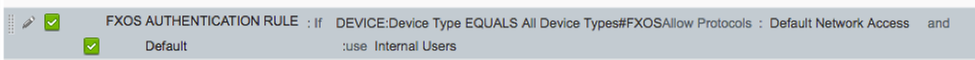

Het verificatiebeleid maken

Stap 1. Navigeer naar Beleid > Verificatie > en klik op het pijltje naast bewerken waar u de regel wilt maken.

Stap 2. De opstelling is eenvoudig; het kan meer korrelig worden gedaan maar dit bijvoorbeeld zullen wij het apparatentype gebruiken:

Naam: FXOS-VERIFICATIEREGEL

IF Selecteer nieuw kenmerk/waarde: Apparaat:Apparaattype is gelijk aan alle apparaattypen #FXOS

Protocollen toestaan: standaard netwerktoegang

Gebruik: Interne Gebruikers

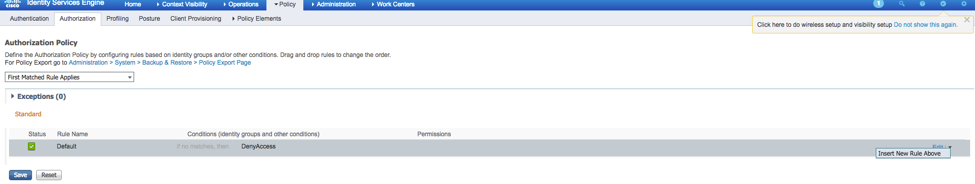

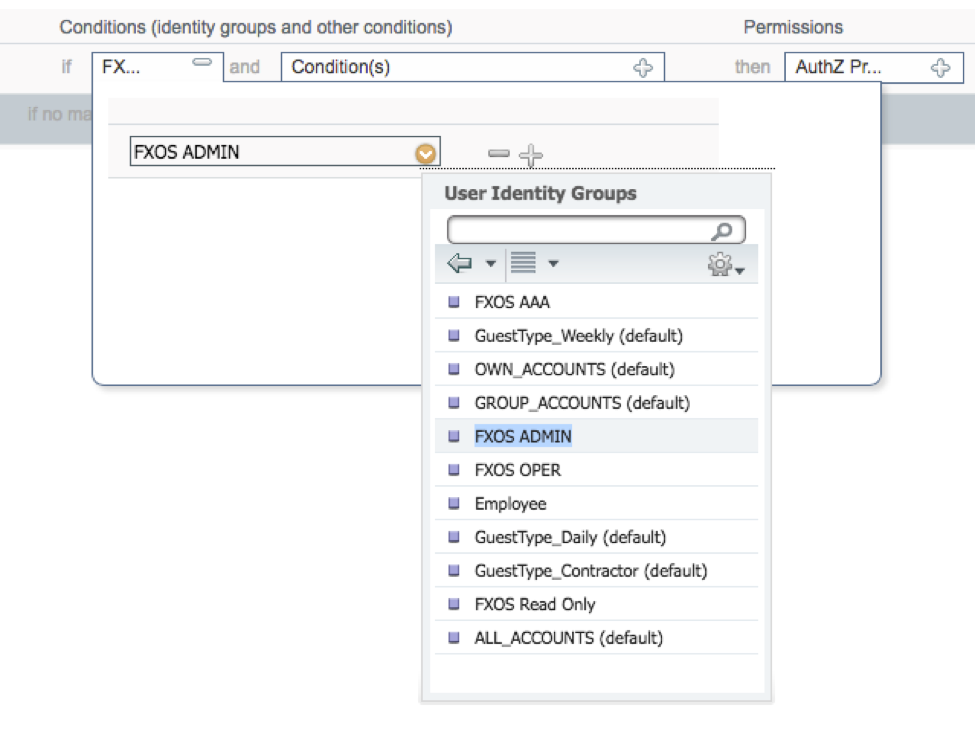

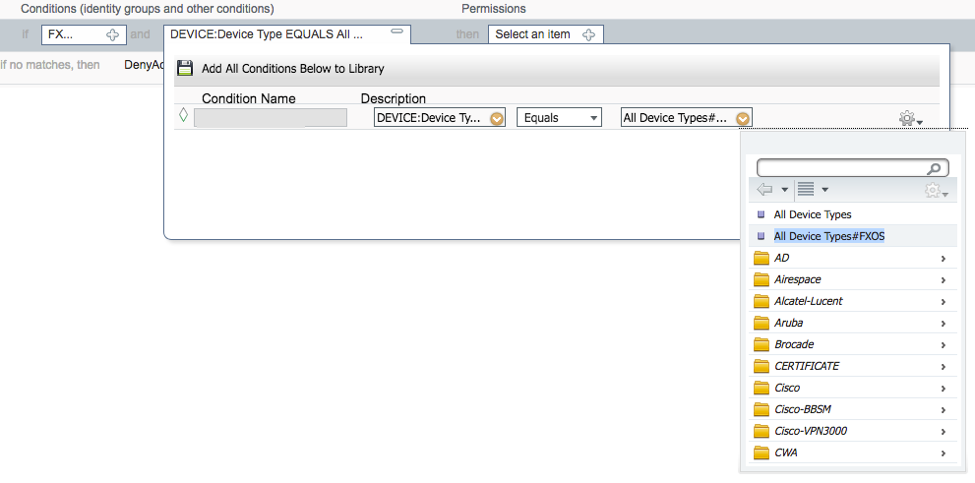

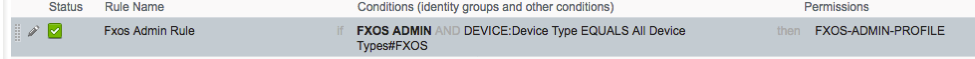

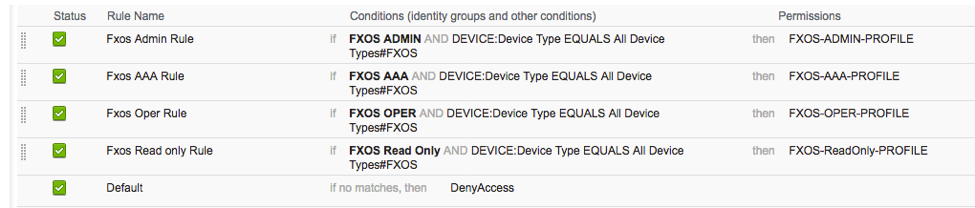

Het autorisatiebeleid maken

Stap 1. Navigeer naar Beleid > Autorisatie > en klik op het pijltje om te bewerken waar u de regel wilt maken.

Stap 2. Voer de waarden voor de autorisatieregel in met de vereiste parameters.

2.1. Naam regel: FXOS <USER ROL> Rule.

2.2. Indien: User Identity Groups > Selecteer <USER ROL>.

2.3. EN: Nieuwe voorwaarde maken > Apparaat:Apparaattype is gelijk aan alle apparaattypen #FXOS.

2.4. Rechten: Standaard > Gebruikersrolprofiel kiezen

Stap 3. Herhaal stap 2 voor alle gebruikersrollen.

Stap 4. Klik onder aan de pagina op Opslaan.

Verifiëren

U kunt nu elke gebruiker testen en de toegewezen gebruikersrol verifiëren.

FXOS-verificatie van chassis

- Telnet of SSH naar het FXOS-chassis en login met een van de gemaakte gebruikers op de ISE.

Gebruikersnaam: fxosadmin

Password (Wachtwoord):

fpr4120-TAC-A#scope-beveiliging

fpr4120-TAC-A /security # toon details voor externe gebruiker

Externe gebruikersfax:

Beschrijving:

Gebruikersrollen:

Naam: aaa

Naam: alleen-lezen

Externe gebruiker fxosadmin:

Beschrijving:

Gebruikersrollen:

Naam: admin

Naam: alleen-lezen

Externe gebruikersinterface:

Beschrijving:

Gebruikersrollen:

Naam: bewerkingen

Naam: alleen-lezen

FXO voor externe gebruiker:

Beschrijving:

Gebruikersrollen:

Naam: alleen-lezen

Afhankelijk van de gebruikersnaam die is ingevoerd, zal de FXOS-chassisclient alleen de opdrachten weergeven die zijn geautoriseerd voor de toegewezen gebruikersrol.

Admin-gebruikersrol.

fpr4120-TAC-A /security # ?

bevestigen

Clear-user-sessies Clear User Sessies

beheerde objecten maken

Verwijderen van beheerde objecten

Uitschakelen van services

Schakelt services in

enter voert een beheerd object in

scope Hiermee wordt de huidige modus gewijzigd

ingestelde eigenschapwaarden

Toon systeeminformatie

actieve cimc-sessies beëindigen

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug aaa-verzoeken

fpr4120-TAC-A (fxos)#

Alleen-lezen gebruikersrol.

fpr4120-TAC-A /security # ?

scope Hiermee wordt de huidige modus gewijzigd

ingestelde eigenschapwaarden

Toon systeeminformatie

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug aaa-verzoeken

% Toestemming geweigerd voor rol

- Blader naar het IP-adres van FXOS Chassis en log in met een van de gebruikers die op de ISE zijn gemaakt.

Admin-gebruikersrol.

Alleen-lezen gebruikersrol.

Opmerking: de ADD-knop is grijs.

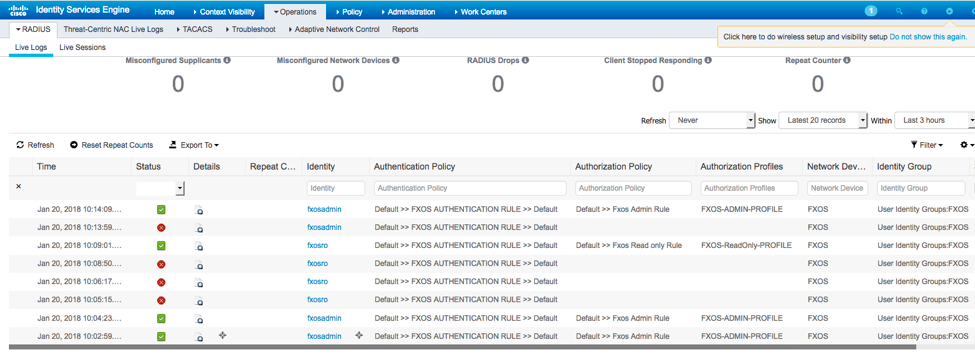

ISE 2.0-verificatie

- Ga naar Operations > RADIUS > Live logs. U zou succesvolle en mislukte pogingen moeten kunnen zien.

Problemen oplossen

Als u AAA-verificatie en -autorisatie wilt debuggen, voert u de volgende opdrachten in de FXOS-client uit.

fpr4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug aaa-verzoeken

fpr4120-TAC-A (fxos)# debug aaa-gebeurtenis

fpr4120-TAC-A (fxos)# debug aaa-fouten

fpr4120-TAC-A (fxos)# term mon

Na een succesvolle verificatiepoging ziet u de volgende uitvoer.

2018 jan 20 17:18:02.410275 aaa: aaa_req_process voor authenticatie. sessie nr. 0

2018 jan 20 17:18:02.410297 aaa: aaa_req_process: Algemeen AAA verzoek van appln: login appln_subtype: standaard

2018 jan 20 17:18:02.410310 aaa: try_next_aaa_method

2018 jan 20 17:18:02.410330 aaa: totaal aantal geconfigureerde methoden is 1, huidige index te proberen is 0

2018 jan 20 17:18:02.410344 aaa: handle_req_using_method

2018 jan 20 17:18:02.410356 aaa: AAA_method_SERVER_GROUP

2018 jan 20 17:18:02.410367 aaa: aaa_sg_method_handler groep = straal

2018 Jan 20 17:18:02.410379 aaa: Het gebruiken van sg_protocol dat wordt overgegaan tot deze functie

2018 jan 20 17:18:02.410393 aaa: Verzenden van aanvraag naar RADIUS-dienst

2018 jan 20 17:18:02.412944 aaa: mts_send_msg_to_prot_daemon: payload Lengte = 374

2018 jan 20 17:18:02.412973 aaa: sessie: 0x8dfd68c toegevoegd aan de sessietabel 1

2018 jan 20 17:18:02.412987 aaa: Gevormde methodegroep geslaagd

2018 jan 20 17:18:02.656425 aaa: aaa_process_fd_set

2018 jan 20 17:18:02.656447 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:18:02.656470 aaa: mts_message_response_handler: een mts respons

2018 jan 20 17:18:02.656483 aaa: prot_daemon_reponse_handler

2018 jan 20 17:18:02.656497 aaa: sessie: 0x8dfd68c verwijderd uit sessietabel 0

2018 jan 20 17:18:02.656512 aaa: is_aaa_resp_status_succes status = 1

2018 jan 20 17:18:02.656525 aaa: is_aaa_resp_status_succes is TRUE

2018 Jan 20 17:18:02.656538 aaa: aaa_send_client_response voor authenticatie. sessie->flags=21. aaa_resp->flags=0.

2018 jan 20 17:18:02.656550 aaa: AAA_REQ_FLAG_NORMAL

2018 Jan 20 17:18:02.656577 aaa: mts_send_response Successful

2018 jan 20 17:18:02.700520 aaa: aaa_process_fd_set: mtscallback on aaa_accounting_q

2018 jan 20 17:18:02.700688 aaa: OLD OPCODE: accounting_interim_update

2018 jan 20 17:18:02.700702 aaa: aaa_creative_local_acct_req: user=, sessie_id=, log=added user fxosro

2018 jan 20 17:18:02.700725 aaa: aaa_req_process for accounting. sessie nr. 0

2018 jan 20 17:18:02.700738 aaa: MTS verzoek referentie is NULL. LOKALE aanvraag

2018 jan 20 17:18:02.700749 aaa: AAA_REQ_RESPONSE_NOT_needed instellen

2018 jan 20 17:18:02.700762 aaa: aaa_req_process: Algemeen AAA verzoek van appln: standaard appln_subtype: default

2018 jan 20 17:18:02.700774 aaa: try_next_aaa_method

2018 jan 20 17:18:02.700798 aaa: geen methoden ingesteld voor standaard

2018 jan 20 17:18:02.700810 aaa: geen configuratie beschikbaar voor dit verzoek

2018 Jan 20 17:18:02.700997 aaa: aaa_send_client_response for accounting. sessie->flags=254. aaa_resp->flags=0.

2018 Jan 20 17:18:02.701010 aaa: antwoord voor boekhoudkundige aanvraag van oude bibliotheek wordt verzonden als SUCCES

2018 jan 20 17:18:02.701021 aaa: antwoord niet nodig voor dit verzoek

2018 jan 20 17:18:02.701033 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 jan 20 17:18:02.701044 aaa: aaa_cleanup_sessie

2018 Jan 20 17:18:02.701055 aaa: aaa_req moet worden vrijgelaten.

2018 jan 20 17:18:02.701067 aaa: Fall back methode lokaal geslaagd

2018 jan 20 17:18:02.706922 aaa: aaa_process_fd_set

2018 jan 20 17:18:02.706937 aaa: aaa_process_fd_set: mtscallback on aaa_accounting_q

2018 jan 20 17:18:02.706959 aaa: OLD OPCODE: accounting_interim_update

2018 jan 20 17:18:02.706972 aaa: aaa_creative_local_acct_req: user=, sessie_id=, log=added user:fxosro naar de rol:read-only

Na een mislukte verificatiepoging ziet u de volgende uitvoer.

2018 jan 20 17:15:18.102130 aaa: aaa_process_fd_set

2018 jan 20 17:15:18.102149 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:15:18.102267 aaa: aaa_process_fd_set

2018 jan 20 17:15:18.102281 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:15:18.102363 aaa: aaa_process_fd_set

2018 jan 20 17:15:18.102377 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:15:18.102456 aaa: aaa_process_fd_set

2018 jan 20 17:15:18.102468 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:15:18.102489 aaa: mts_aaa_req_process

2018 jan 20 17:15:18.102503 aaa: aaa_req_process voor authenticatie. sessie nr. 0

2018 jan 20 17:15:18.102526 aaa: aaa_req_process: Algemeen AAA verzoek van appln: login appln_subtype: standaard

2018 jan 20 17:15:18.102540 aaa: try_next_aaa_method

2018 jan 20 17:15:18.102562 aaa: totaal aantal geconfigureerde methoden is 1, huidige index te proberen is 0

2018 jan 20 17:15:18.102575 aaa: handle_req_using_method

2018 jan 20 17:15:18.102586 aaa: AAA_method_SERVER_GROUP

2018 jan 20 17:15:18.102598 aaa: aaa_sg_method_handler groep = straal

2018 Jan 20 17:15:18.102610 aaa: Gebruik sg_protocol dat aan deze functie wordt doorgegeven

2018 jan 20 17:15:18.102625 aaa: Verzenden van aanvraag naar RADIUS-dienst

2018 jan 20 17:15:18.102658 aaa: mts_send_msg_to_prot_daemon: payload Lengte = 371

2018 jan 20 17:15:18.102684 aaa: sessie: 0x8dfd68c toegevoegd aan de sessietabel 1

2018 jan 20 17:15:18.102698 aaa: Gevormde methodegroep geslaagd

2018 jan 20 17:15:18.273682 aaa: aaa_process_fd_set

2018 jan 20 17:15:18.273724 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:15:18.273753 aaa: mts_message_response_handler: een mts respons

2018 jan 20 17:15:18.273768 aaa: prot_daemon_reponse_handler

2018 jan 20 17:15:18.273783 aaa: sessie: 0x8dfd68c verwijderd uit sessietabel 0

2018 jan 20 17:15:18.273801 aaa: is_aaa_resp_status_succes status = 2

2018 jan 20 17:15:18.273815 aaa: is_aaa_resp_status_succes is TRUE

2018 Jan 20 17:15:18.273829 aaa: aaa_send_client_response voor authenticatie. sessie->flags=21. aaa_resp->flags=0.

2018 jan 20 17:15:18.273843 aaa: AAA_REQ_FLAG_NORMAL

2018 Jan 20 17:15:18.273877 aaa: mts_send_response Successful

2018 jan 20 17:15:18.273902 aaa: aaa_cleanup_sessie

2018 jan 20 17:15:18.273916 aaa: mts_drop van request msg

2018 Jan 20 17:15:18.273935 aaa: aaa_req moet worden vrijgelaten.

2018 jan 20 17:15:18.280416 aaa: aaa_process_fd_set

2018 jan 20 17:15:18.280443 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 jan 20 17:15:18.280454 aaa: aaa_enable_info_config: GET_REQ voor aaa login foutmelding

2018 jan 20 17:15:18.280460 aaa: terug de terugkeerwaarde van configuratie operatie:onbekend security item

Gerelateerde informatie

De opdracht Ethanalyzer op de FX-OS-client vraagt om een wachtwoord wanneer de TACACS/RADIUS-verificatie is ingeschakeld. Dit gedrag wordt veroorzaakt door een bug.

Bug-id: CSCvg87518

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

22-Jan-2018 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

- Ezequiel TlecuitlTAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback