Firepower eXtensible Operating System (FXOS) 2.2: Chassis Verificatie en autorisatie voor extern beheer met ACS met RADIUS

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u RADIUS-verificatie en -autorisatie voor het FirePOWER Xtensible Operating System (FXOS) chassis via Access Control Server (ACS) kunt configureren.

Het FXOS-chassis bevat de volgende gebruikersrollen:

- Administrator - volledige toegang tot het volledige systeem voor lezen en schrijven. De standaard admin-account krijgt deze rol standaard toegewezen en kan niet worden gewijzigd.

- Alleen-lezen - alleen-lezen toegang tot de systeemconfiguratie zonder bevoegdheden om de systeemstatus te wijzigen.

- Operations - lees-en-schrijftoegang tot de NTP-configuratie, Smart Call Home-configuratie voor slimme licenties en systeemlogbestanden, inclusief systeemservers en fouten. Lees de toegang tot de rest van het systeem.

- AAA - lees-en-schrijf toegang tot gebruikers, rollen en AAA-configuratie. Lees de toegang tot de rest van het systeem.

Via CLI kan dit als volgt worden gezien:

fpr4120-TAC-A/security* # rol

Rol:

Functienaam Priv

— —

Aa aaa

beheerder

operaties

alleen-lezen

Bijgedragen door Tony Remirez, Jose Soto, Cisco TAC-engineers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van FirePOWER Xtensible Operating System (FXOS)

- Kennis van de ACS-configuratie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Firepower 4120 security applicatie versie 2.2

- Virtual Access Control Server versie 5.8.0.32

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Het doel van de configuratie is:

- Verifieer gebruikers loggen in de op Web-Based GUI en SSH van FXOS door middel van ACS.

- Geef gebruikers toestemming om te loggen in de op het web gebaseerde GUI en SSH van FXOS volgens hun respectieve gebruikersrol door middel van ACS.

- Controleer de goede werking van de echtheidscontrole en de vergunning op de FXOS door middel van ACS.

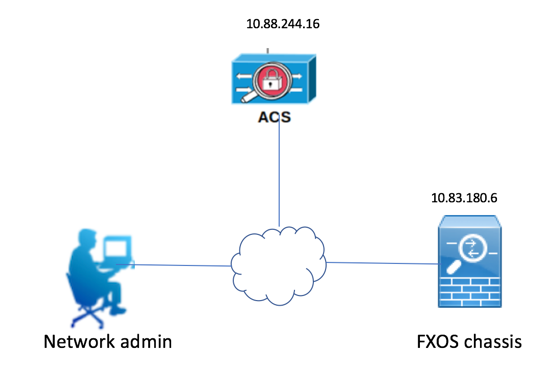

Netwerkdiagram

Configuraties

Het FXOS-chassis configureren

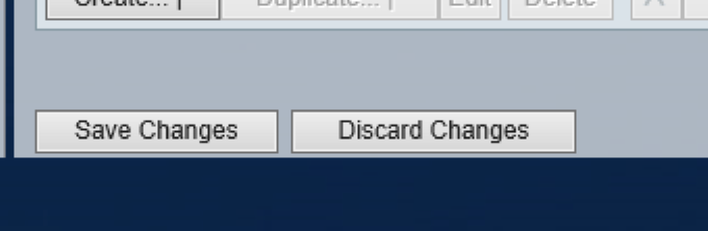

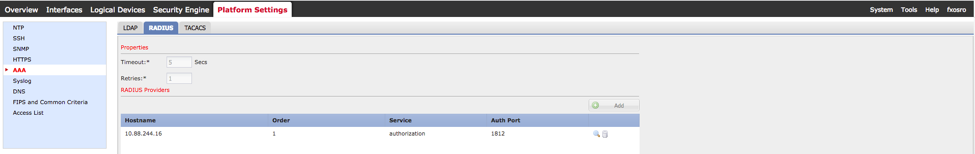

Een RADIUS-provider maken met Chassis Manager

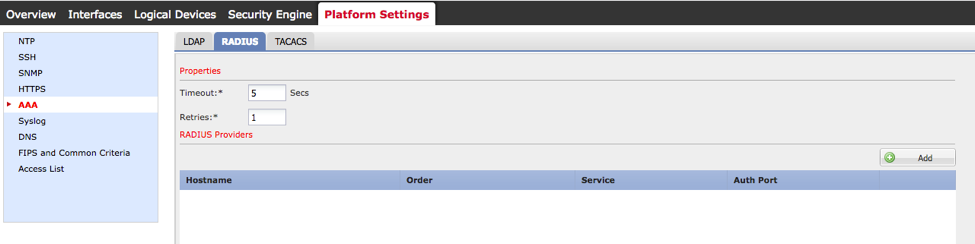

Stap 1. Navigeer naar platform instellingen > AAA.

Stap 2. Klik op het tabblad RADIUS.

Stap 3. Voor elke RADIUS-provider die u wilt toevoegen (maximaal 16 providers).

3.1. Klik in het gebied RADIUS-providers op Add.

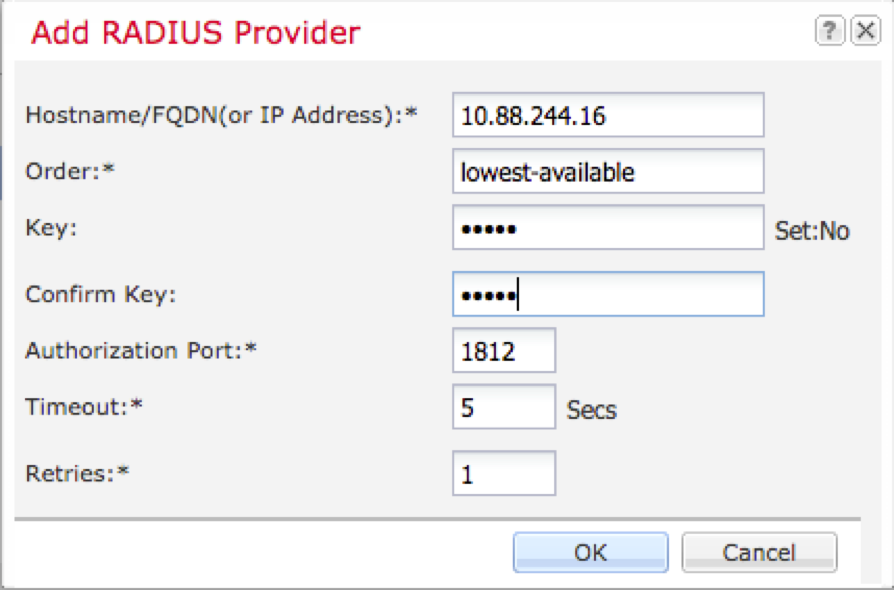

3.2. Voer in het dialoogvenster RADIUS-providers toevoegen de gewenste waarden in.

3.3. Klik op OK om het dialoogvenster Add RADIUS Provider te sluiten.

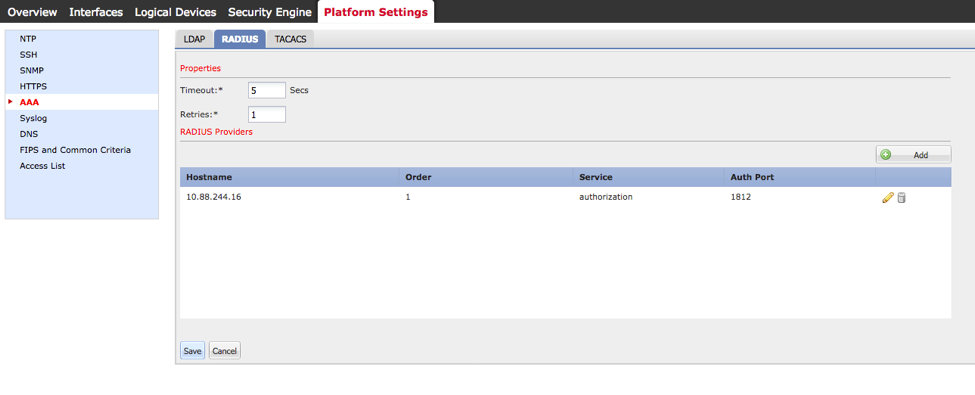

Stap 4. Klik op Opslaan.

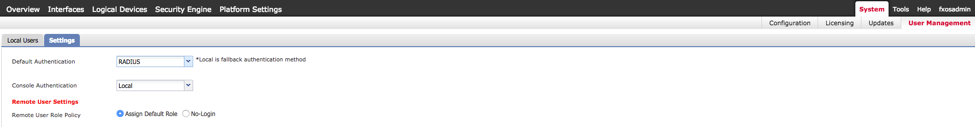

Stap 5. Navigeer naar Systeem > Gebruikersbeheer > Instellingen.

Stap 6. Onder Standaard verificatie kiest u RADIUS.

Een RADIUS-provider maken met CLI

Stap 1. Om RADIUS-verificatie mogelijk te maken, voert u de volgende opdrachten uit.

voor de beveiliging van 4120-TAC-A# bereik

fpr4120-TAC-A/security #bereik: standaardinstelling

fpr4120-TAC-A/security/default-auth #set-boogstraal

Stap 2. Gebruik de opdracht Details tonen om de resultaten weer te geven.

fpr4120-TAC-A/security/default-auth # details laten zien

Standaardverificatie:

Admin Realm: Straal

Operationeel antwoord: Straal

Web sessie verfrissing periode (in seconden): 600

Session timeout (in s) voor web-, ssh-, telnet-sessies: 600

Absolute sessietijd (in seconden) voor web-, ssh-, telnet-sessies: 3600

Seriële console-sessietijd (in seconden): 600

Seriële console absolute sessietijd (in seconden): 3600

Admin-servergroep:

Vak Operationele verificatieserver:

Gebruik van de tweede factor: Nee

Stap 3. Om de RADIUS-serverparameters te configureren voert u de volgende opdrachten uit.

voor de beveiliging van 4120-TAC-A# bereik

fpr4120-TAC-A/security # bereik

fpr4120-TAC-A/security/straal # server 10.88.244.16

fpr4120-TAC-A/security/Straal/server # ingestelde "ISE-server"

fpr4120-TAC-A/security/Straal/server* # insteltoets

Geef de toets op: ******

Bevestig de toets: ******

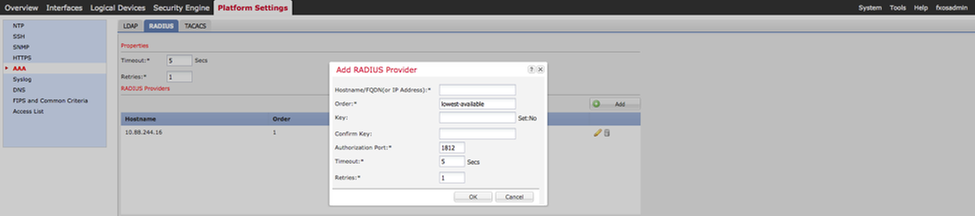

Stap 4. Gebruik de opdracht Details tonen om de resultaten weer te geven.

fpr4120-TAC-A/security/Straal/server* # details laten zien

RADIUS-server:

Hostname, FQDN of IP-adres: 10.88.244.16

Descr:

Volgorde: 1

Poorten: 1812

Sleutel: ****

Time-out: 5

De ACS-server configureren

De FXOS als netwerkresource toevoegen

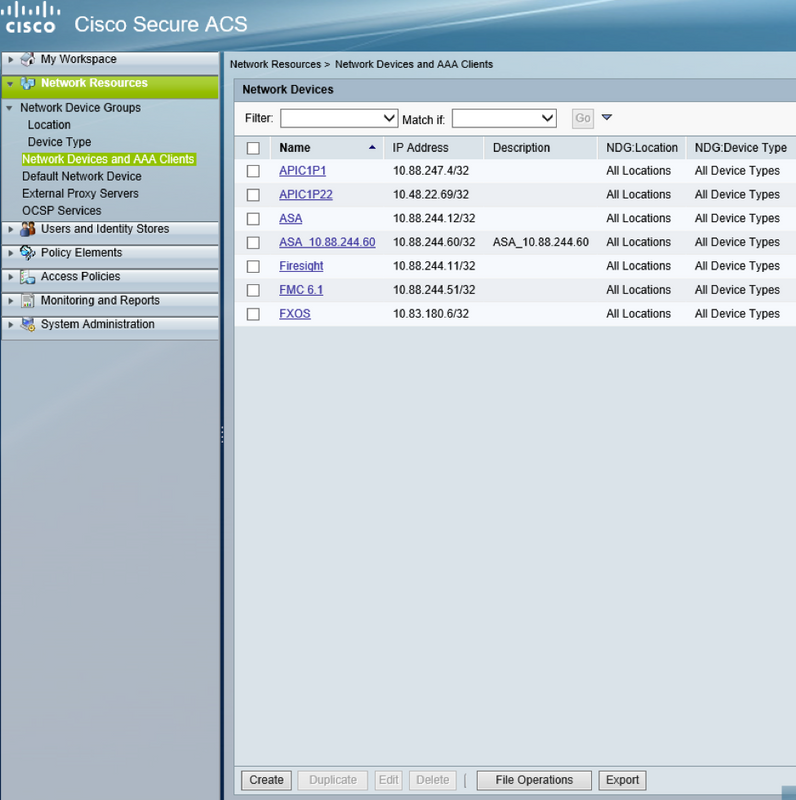

Stap 1. Navigeer naar netwerkbronnen > Netwerkapparaten en AAA-clients.

Stap 2. Klik op Maken.

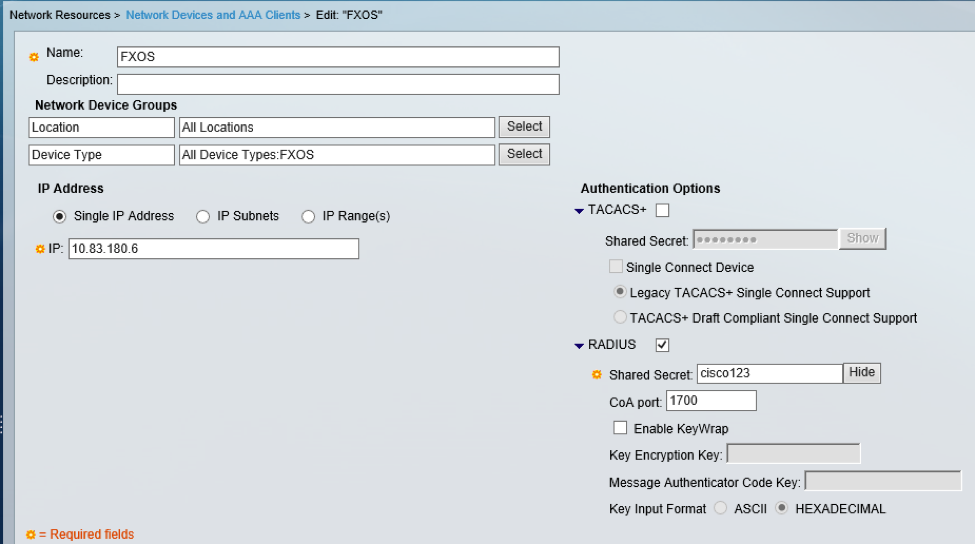

Stap 3. Voer de gewenste waarden in (naam, IP-adres, type apparaat en RADIUS inschakelen en voeg de SLEUTEL toe).

Stap 4. Klik op Indienen.

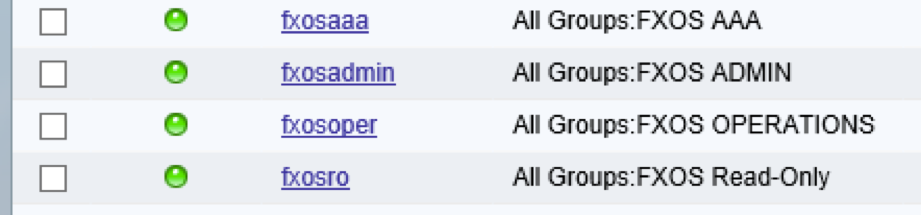

Identiteitsgroepen en gebruikers maken

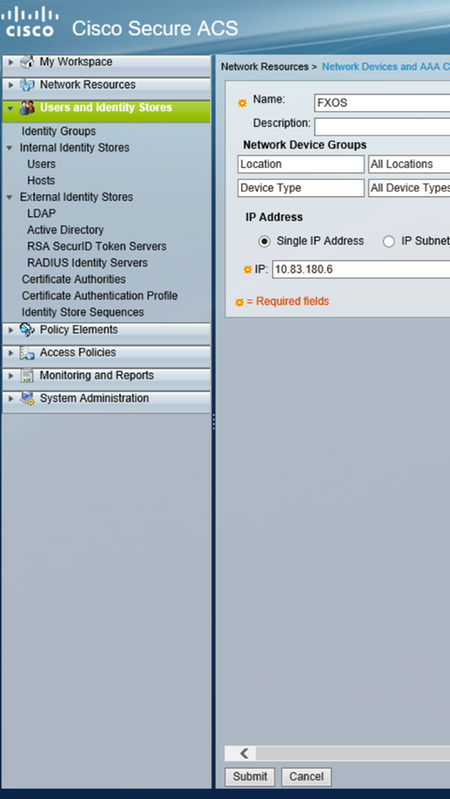

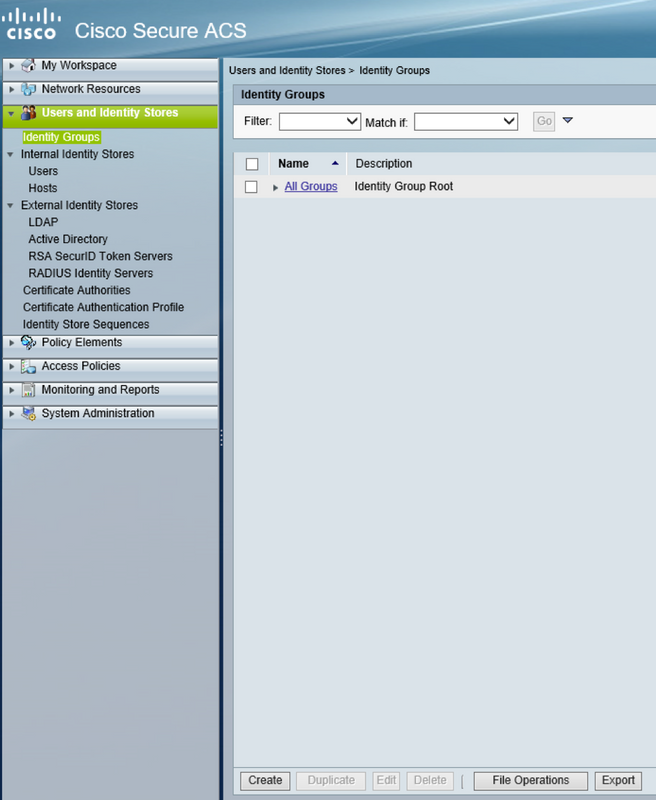

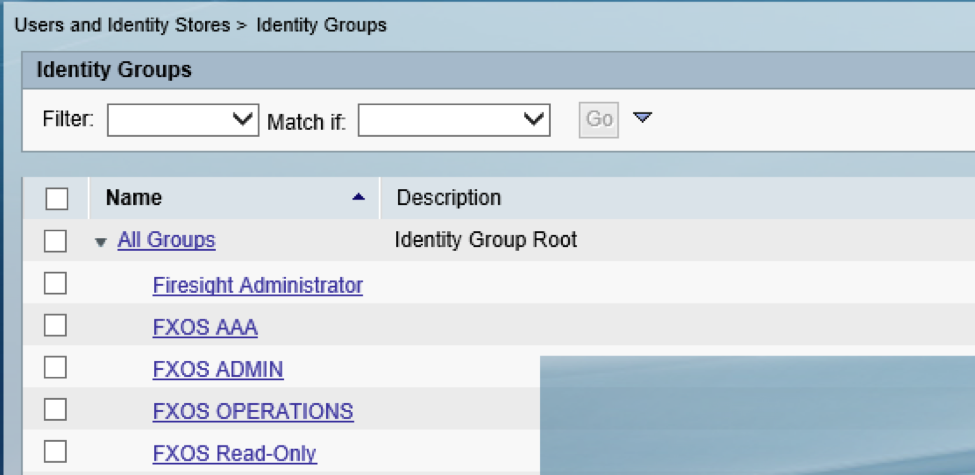

Stap 1. Navigeer naar gebruikers en identiteitsopslag > Identiteitsgroepen.

Stap 2. Klik op Maken.

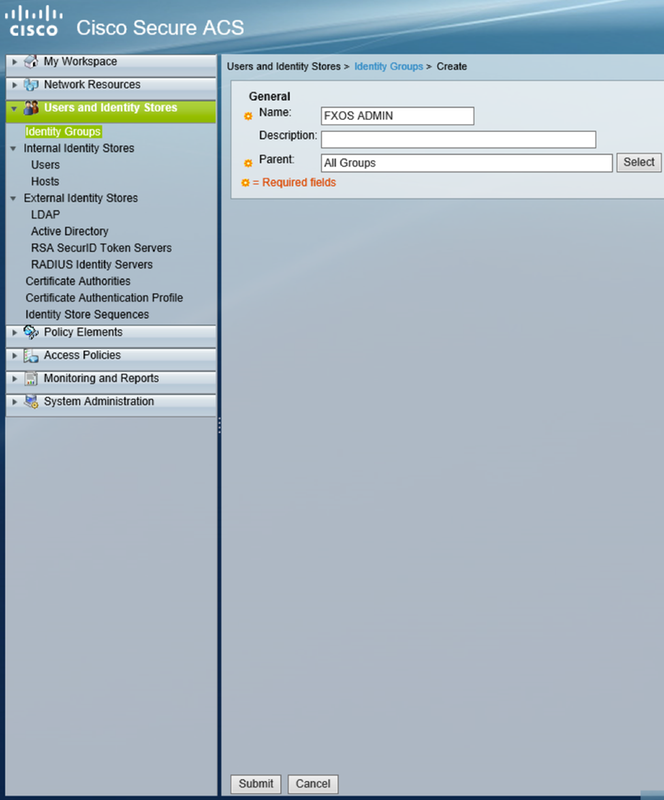

Stap 3. Voer de waarde voor Naam in en klik op Indienen.

Stap 4. Herhaal stap 2 en 3 voor alle vereiste gebruikersrollen.

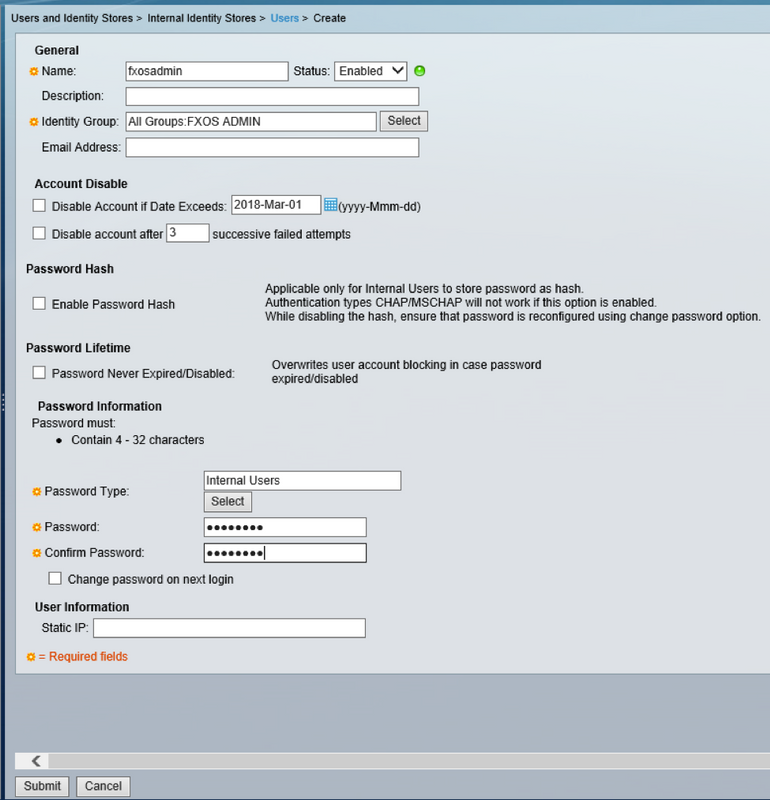

Stap 5. Navigeer naar gebruikers en identiteitsopslag > Interne identiteitsopslag > Gebruikers.

Stap 6. Klik op Maken.

Stap 7. Voer de gewenste waarden in (naam, identiteitsgroep, wachtwoord).

Stap 8. Herhaal stap 6 en 7 voor alle vereiste gebruikers.

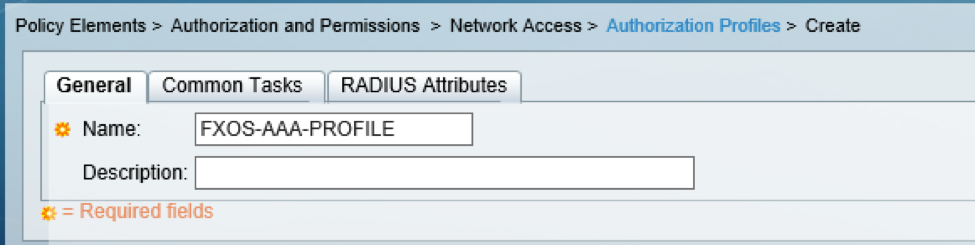

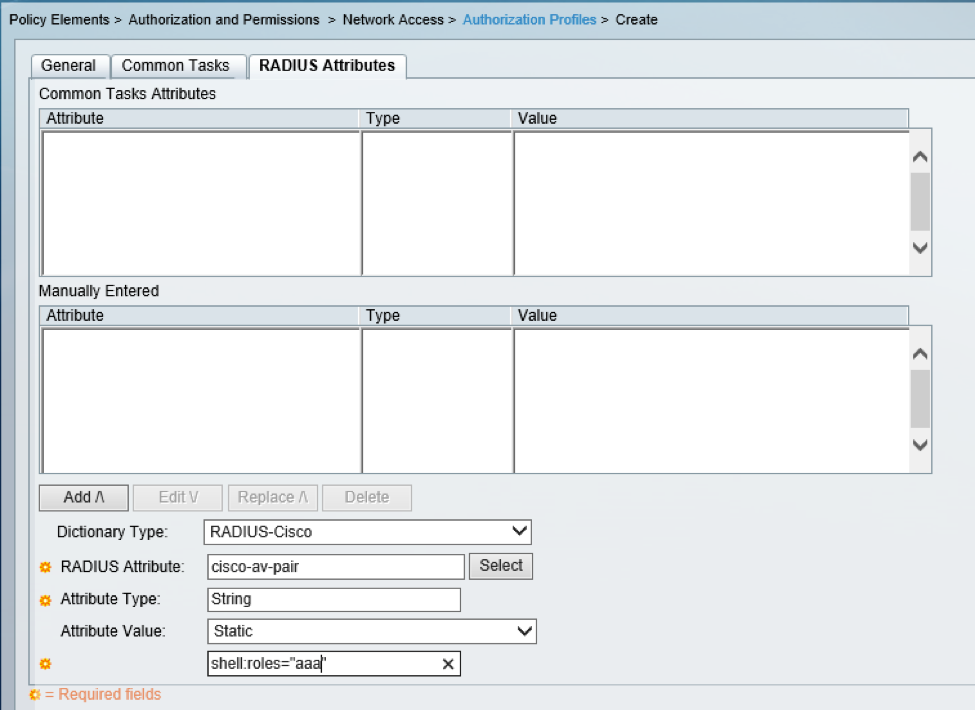

Het machtigingsprofiel maken voor elke gebruikersrol

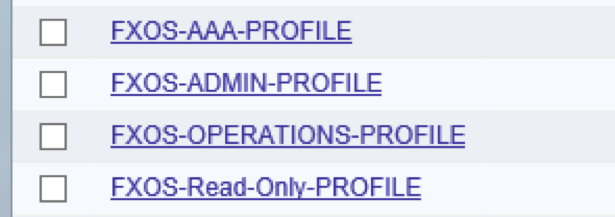

Stap 1. Navigeer naar elementen van het beleid > Vergunning en toegangsrechten > Netwerktoegang > Vergunningsprofielen > Klik op Maken.

Stap 2. Vul alle eigenschappen in voor het machtigingsprofiel.

2.1. Het configureren van de profielnaam in het tabblad Algemeen.

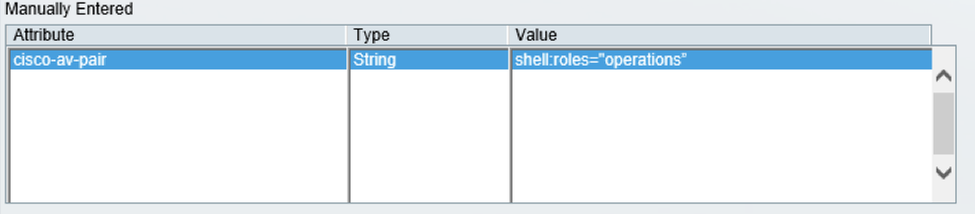

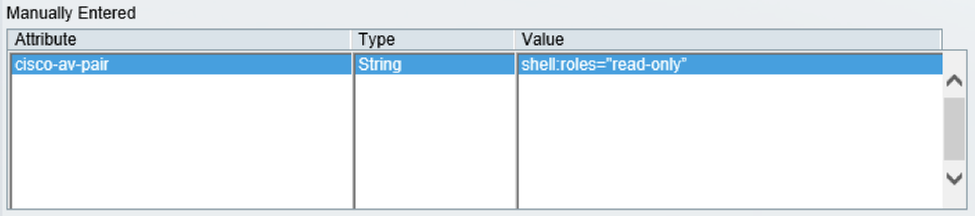

2.2. Stel op het tabblad RADIUS-kenmerken het volgende CISCO-AV-PAIR in

cisco-av-pair=shell:rollen="aaa"

2.3. Klik op ADD /\ en dien in.

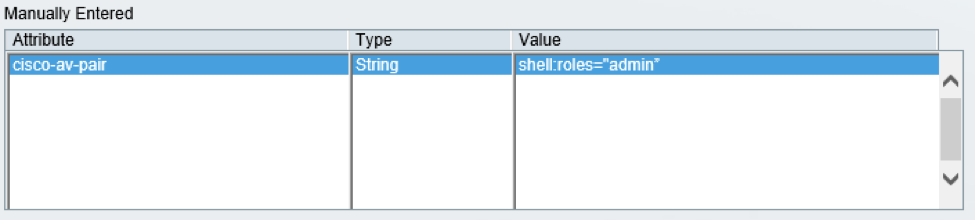

Stap 3. Herhaal stap 1 en 2 voor de overige gebruikerstalen met de volgende Cisco-AV-paren

cisco-av-pair=shell:rollen="admin"

cisco-av-pair=shell:rollen="operaties"

cisco-av-pair=shell:rollen="alleen-lezen"

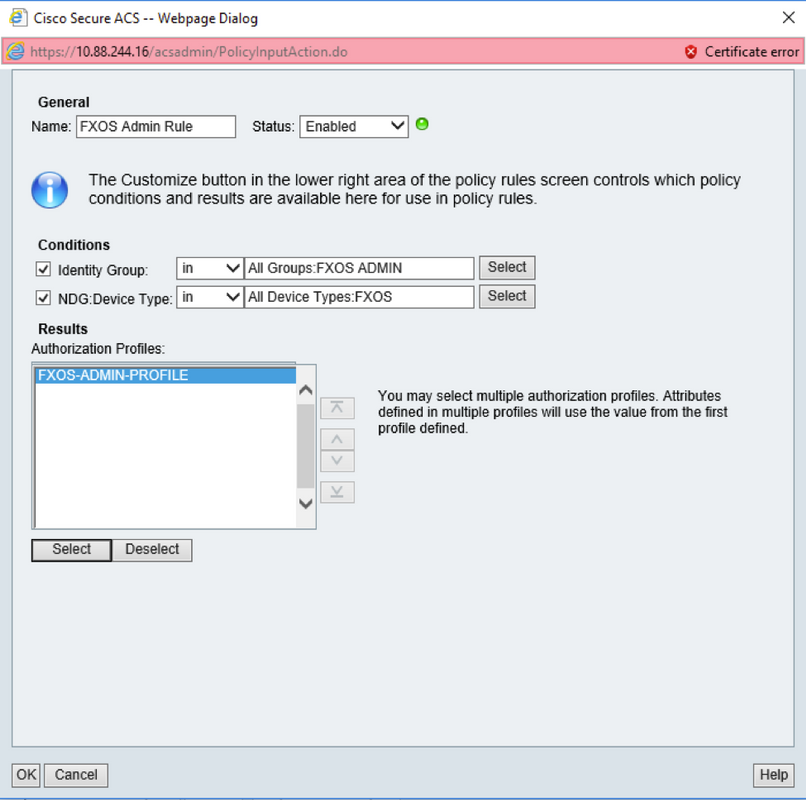

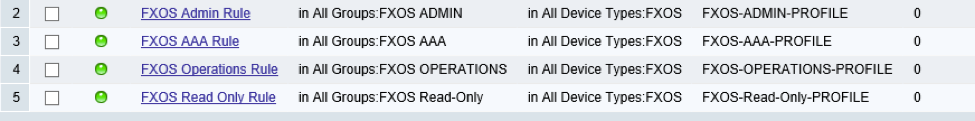

Het netwerktoegangsbeleid maken

Stap 1. Navigeer naar toegangsbeleid > Toegangsservices > Standaardnetwerktoegang > autorisatie > Klik op Maken.

Stap 2. Vul de gewenste parameters (identiteitsgroep, apparaattype en machtigingsprofiel) en klik op OK.

Stap 3. Herhaal stap 1 en 2 voor alle gebruikerstalen.

Stap 4. Klik op Wijzigingen opslaan onder op de pagina.

Verifiëren

U kunt nu elke gebruiker testen en de toegewezen gebruikersrol controleren.

Verificatie FXOS-chassis

- Telnet of SSH aan het FXOS-chassis en inloggen met behulp van een van de gemaakte gebruikers op ISE.

Username: fxosadmin

Wachtwoord:

Voor de beveiliging van de FPR4120-TAC-A#scope

fpr4120-TAC-A/security # geeft details voor externe gebruikers weer

Afstandsbediening door gebruiker:

Beschrijving:

Rol gebruiker:

Name: Aa

Name: alleen-lezen

Afstandsbediening door gebruiker fxosadmin:

Beschrijving:

Rol gebruiker:

Name: besturen

Name: alleen-lezen

Afstandsbediening door gebruiker:

Beschrijving:

Rol gebruiker:

Name: verrichting

Name: alleen-lezen

Afstandsbediening door gebruiker:

Beschrijving:

Rol gebruiker:

Name: alleen-lezen

Afhankelijk van de gebruikersnaam die in de FXOS-chassiscli is ingevoerd, worden alleen de opdrachten weergegeven die zijn geautoriseerd voor de gebruikersrol die is toegewezen.

Gebruiker beheren.

fpr4120-TAC-A/security # ?

erkennen

duidelijke gebruikerssessies Wis gebruikerssessies

Maken beheerde objecten

Verwijdert beheerde objecten verwijderen

schakelt uitgeschakeld services uit

diensten mogelijk maken

Voer een beheerd object in

scope wijzigt de huidige modus

Vastgestelde waarden

Systeeminformatie weergeven

actieve cimc-sessies beëindigen

FPR4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug Aa-verzoeken

fpr4120-TAC-A (FXS)#

Alleen-lezen gebruikersrol.

fpr4120-TAC-A/security # ?

scope wijzigt de huidige modus

Vastgestelde waarden

Systeeminformatie weergeven

FPR4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug Aa-verzoeken

% Toestemming geweigerd voor de rol

- Bladeren naar het FXOS-chassis IP-adres en inloggen met behulp van een van de gedefinieerde gebruikers in de ISE.

Gebruiker beheren.

Alleen gebruiker lezen:

Opmerking: Merk op dat de knop ADD gegraveerd is.

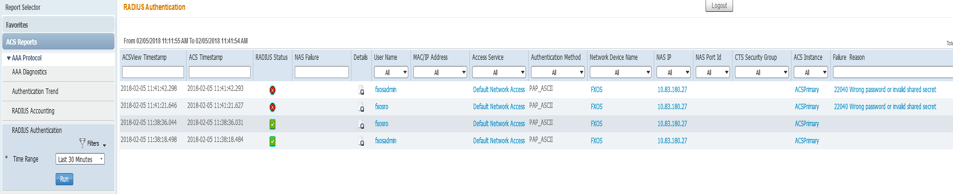

ACS-verificatie

- Navigeer naar bewaking en rapporten > Start bewaking en rapport-viewer > Rapporten > AAA-protocol > Radius-verificatie > Klik op Uitvoeren. Je zou succesvolle en mislukte pogingen moeten kunnen zien.

Problemen oplossen

Om AAA-verificatie en -autorisatie te reinigen voert u de volgende opdrachten in de FXOS-cloud uit.

FPR4120-TAC-A#connect fxos

fpr4120-TAC-A (fxos)# debug Aa-verzoeken

fpr4120-TAC-A (fxos)# debug van gebeurtenis

fpr4120-TAC-A (FXS)# bug van fouten in de verwerking

fpr4120-TAC-A (FXS)# termijnmon

Na een succesvolle authenticatie poging, zult u de volgende output zien.

2018 feb. 5 14:21:30.017289 aaa: aaa_req_process voor authenticatie. zitting nr. 0

2018 feb. 5 14:21:30.017330 aaa: aaa_req_process: Algemeen AAA-verzoek van toepassing: aanmelding appln_subtype: standaard

2018 feb. 5 14:21:30.017360 aaa: probeer_next_aaa_methode

2018 feb. 5 14:21:30.017395 aaa: in totaal zijn de methoden 1 , de huidige te beproeven index is 0

2018 feb. 5 14:21:30.017425 aaa: handle_req_gebruikt_methode

2018 feb. 5 14:21:30.017451 aaa: AAA_METHOD_SERVER_GROUP

2018 feb. 5 14:21:30.017479 aaa: aaa_sg_methode_handler groep = straal

2018 feb. 5 14:21:30.017506 aaa: Het gebruik van sg_protocol dat naar deze functie wordt doorgegeven

2018 feb. 5 14:21:30.017537 aaa: Aanvraag naar RADIUS-service verzenden

2018 feb. 5 14:21:30.017707 aaa: Configureer methodegroep succesvol

2018 feb. 5 14:21:30.123584 aaa: aaa_process_fd_set: Back-uplijn

2018 feb. 5 14:21:30.123625 aaa: mts_message_response_handler: reactie op mts

2018 feb. 5 14:21:30.123654 aaa: prot_daemon_reponse_handler

2018 feb. 5 14:21:30.123713 aaa: is_a_rep_status_successtatus = 1

2018 feb. 5 14:21:30.123741 aaa: is_a_rep_status_successie is TRUE

2018 feb. 5 14:21:30.123768 aaa: aaa_send_client_response voor authenticatie. sessie->flags=21.aaa_resp->flags=0.

2018 feb. 5 14:21:30.123795 aaa: AAA_REQ_FLAG_NORMAAL

2018 feb. 5 14:21:30.123880 aaa: mts_send_response Succesvol

2018 feb. 5 14:21:30.290059 aaa: OUDE OPCODE: accounting_interim_update

2018 feb. 5 14:21:30.29087 aaa: aaa_aangemaakt_local_acct_req: gebruiker=, sessie_id=, log=added files

2018 feb. 5 14:21:30.29012 aaa: aaa_req_process voor accounting. zitting nr. 0

2018 feb. 5 14:21:30.290148 aaa: MTS aanvraag referentie is NULL. LOKALE AANVRAAG

2018 feb. 5 14:21:30.290174 aaa: AAA_REQ_RESPONSE_NOT_NOED instellen

2018 feb. 5 14:21:30.290202 aaa: aaa_req_process: Algemeen AAA-verzoek van toepassing: standaard appln_subtype: standaard

2018 feb. 5 14:21:30.290230 aaa: probeer_next_aaa_methode

2018 feb. 5 14:21:30.290270 aaa: geen standaardinstellingen voor methoden

2018 feb. 5 14:21:30.290299 aaa: geen configuratie beschikbaar voor dit verzoek

2018 feb. 5 14:21:30.29033 aaa: probeert_fallback_ethode

2018 feb. 5 14:21:30.290364 aaa: handle_req_gebruikt_methode

2018 feb. 5 14:21:30.290391 aaa: local_methode_handler

2018 feb. 5 14:21:30.290419 aaa: aaa_local_accounting_msg

2018 feb. 5 14:21:30.290448 aaa: update ::toegevoegde gebruiker fxosro

2018 feb. 5 14:21:30.290475 aaa: een av - lijst is ongeldig . Geen Vsan-id

2018 feb. 5 14:21:30.290607 aaa: aaa_send_client_response voor accounting. sessie->flags=254.aaa_rep->flags=0.

2018 feb. 5 14:21:30.290635 aaa: antwoord op een verzoek om boekhouding van de oude bibliotheek zal als SUCCESS worden verstuurd

2018 feb. 5 14:21:30.290659 aaa: antwoord niet nodig voor dit verzoek

2018 feb. 5 14:21:30.290684 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 feb. 5 14:21:30.290708 aaa: aaa_schoonmaak_sessie

2018 feb. 5 14:21:30.290732 aaa: Aa_req moet worden vrijgelaten.

2018 feb. 5 14:21:30.290757 aaa: Terugvalmethode plaatselijk

2018 feb. 5 14:21:30.312898 aaa: aaa_proces_fd_set

2018 feb. 5 14:21:30.312932 aaa: aaa_process_fd_set: Back-uplijn op aaa_accounting_q

2018 feb. 5 14:21:30.312977 aaa: OUDE OPCODE: accounting_interim_update

2018 feb. 5 14:21:30.313007 aaa: aaa_aangemaakt_local_acct_req: gebruiker=, sessie_id=, log=added gebruiker:fxosro aan de rol:alleen-lezen

2018 feb. 5 14:21:30.313044 aaa: aaa_req_process voor accounting. zitting nr. 0

2018 feb. 5 14:21:30.313071 aaa: MTS aanvraag referentie is NULL. LOKALE AANVRAAG

2018 feb. 5 14:21:30.313099 aaa: AAA_REQ_RESPONSE_NOT_NOED instellen

2018 feb. 5 14:21:30.313125 aaa: aaa_req_process: Algemeen AAA-verzoek van toepassing: standaard appln_subtype: standaard

2018 feb. 5 14:21:30.313149 aaa: probeer_next_aaa_methode

2018 feb. 5 14:21:30.313185 aaa: geen standaardinstellingen voor methoden

2018 feb. 5 14:21:30.313213 aaa: geen configuratie beschikbaar voor dit verzoek

2018 feb. 5 14:21:30.313240 aaa: probeert_fallback_ethode

2018 feb. 5 14:21:30.313267 aaa: handle_req_gebruikt_methode

2018 feb. 5 14:21:30.313294 aaa: local_methode_handler

2018 feb. 5 14:21:30.313321 aaa: aaa_local_accounting_msg

2018 feb. 5 14:21:30.313493 aaa: update::toegevoegde gebruiker:fxosro aan de rol:alleen-lezen

2018 feb. 5 14:21:30.313520 aaa: een av - lijst is ongeldig . Geen Vsan-id

2018 feb. 5 14:21:30.313670 aaa: aaa_send_client_response voor accounting. sessie->flags=254.aaa_rep->flags=0.

2018 feb. 5 14:21:30.313698 aaa: antwoord op een verzoek om boekhouding van de oude bibliotheek zal als SUCCESS worden verstuurd

2018 feb. 5 14:21:30.313722 aaa: antwoord niet nodig voor dit verzoek

2018 feb. 5 14:21:30.313747 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 feb. 5 14:21:30.31370 aaa: aaa_schoonmaak_sessie

2018 feb. 5 14:21:30.313793 aaa: Aa_req moet worden vrijgelaten.

2018 feb. 5 14:21:30.313818 aaa: Terugvalmethode plaatselijk

2018 feb. 5 14:21:30.313865 aaa: aaa_proces_fd_set

2018 feb. 5 14:21:30.313890 aaa: aaa_process_fd_set: Back-uplijn

2018 feb. 5 14:21:32.339136 aaa: aaa_proces_fd_set

2018 feb. 5 14:21:32.339177 aaa: aaa_process_fd_set: Back-uplijn

2018 feb. 5 14:21:32.339218 aaa: mts_aaa_req_proces

2018 feb. 5 14:21:32.339252 aaa: aaa_req_process voor accounting. zitting nr. 0

2018 feb. 5 14:21:32.339280 aaa: AAA_REQ_RESPONSE_NOT_NOED instellen

2018 feb. 5 14:21:32.339307 aaa: aaa_req_process: Algemeen AAA-verzoek van toepassing: standaard appln_subtype: standaard

2018 feb. 5 14:21:32.339335aaa: probeer_next_aaa_methode

2018 feb. 5 14:21:32.339374 aaa: geen standaardinstellingen voor methoden

2018 feb. 5 14:21:32.339401 aaa: geen configuratie beschikbaar voor dit verzoek

2018 feb. 5 14:21:32.339429 aaa: probeert_fallback_ethode

2018 feb. 5 14:21:32.339456 aaa: handle_req_gebruikt_methode

2018 feb. 5 14:21:32.339482 aaa: local_methode_handler

2018 feb. 5 14:21:32.339506 aaa: aaa_local_accounting_msg

2018 feb. 5 14:21:32.33953 aaa: update::enabled (nul)

2018 feb. 5 14:21:32.33958 aaa: een av - lijst is ongeldig . Geen Vsan-id

2018 feb. 5 14:21:32.339680 aaa: aaa_send_client_response voor accounting. sessie->flags=211.aaa_rep->flags=0.

2018 feb. 5 14:21:32.339707 aaa: antwoord niet nodig voor dit verzoek

2018 feb. 5 14:21:32.339732 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 feb. 5 14:21:32.339756 aaa: aaa_schoonmaak_sessie

2018 feb. 5 14:21:32.339780 aaa: mts_drop-applicatie voor msg

2018 feb. 5 14:21:32.339821 aaa: Terugvalmethode plaatselijk

Na een mislukte verificatiepoging ziet u de volgende uitvoer.

2018 feb. 5 14:16:13.899605 aaa: mts_aaa_req_proces

2018 feb. 5 14:16:13.899625 aaa: aaa_req_process voor authenticatie. zitting nr. 0

2018 feb. 5 14:16:13.899645 aaa: aaa_wellicht_info_fig: GET_REQ voor boogserver-gericht verzoek

2018 feb. 5 14:16:13.89966 aaa: terugkrijgen de retourwaarde van de configuratie:onbekend beveiligingsitem

2018 feb. 5 14:16:13.899685 aaa: aaa_wellicht_info_fig: GET_REQ voor tacacs+ server-gericht verzoek

2018 feb. 5 14:16:13.899712 aaa: terugkrijgen de retourwaarde van de configuratie:onbekend beveiligingsitem

2018 feb. 5 14:16:13.899736 aaa: aaa_req_process: Algemeen AAA-verzoek van toepassing: aanmelding appln_subtype: standaard

2018 feb. 5 14:16:13.89975 aaa: probeer_next_aaa_methode

2018 feb. 5 14:16:13.89776 aaa: aaa_methods_fig: Get request for Verification aanmelding standaard

2018 feb. 5 14:16:13.899798 aaa: aaa_methods_fig: Straal groep methoden verkrijgen

2018 feb. 5 14:16:13.899817 aaa: Kreeg de retourwaarde van een methode-configuratie:SUCCESS

2018 feb. 5 14:16:13.899841 aaa: in totaal zijn de methoden 1 , de huidige te beproeven index is 0

2018 feb. 5 14:16:13.899862 aaa: handle_req_gebruikt_methode

2018 feb. 5 14:16:13.909905 aaa: AAA_METHOD_SERVER_GROUP

2018 feb. 5 14:16:13.909937 aaa: aaa_sg_methode_handler groep = straal

2018 feb. 5 14:16:13.909967 aaa: Het gebruik van sg_protocol dat naar deze functie wordt doorgegeven

2018 feb. 5 14:16:13.90998 aaa: Aanvraag naar RADIUS-service verzenden

2018 feb. 5 14:16:13.910085 aaa: mts_send_msg_to_prot_daemon: Loodlengte = 368

2018 feb. 5 14:16:13.910142 aaa: zitting : 0x85c1c54 toegevoegd aan de sessietabel 1

2018 feb. 5 14:16:13.910174 aaa: Configureer methodegroep succesvol

2018 feb. 5 14:16:13.995770 aaa: aaa_proces_fd_set

2018 feb. 5 14:16:13.995809 aaa: aaa_process_fd_set: Back-uplijn

2018 feb. 5 14:16:13.995848 aaa: mts_message_response_handler: reactie op mts

2018 feb. 5 14:16:13.997143 aaa: prot_daemon_reponse_handler

2018 feb. 5 14:16:13.997171 aaa: zitting : 0x85c1c54 verwijderd uit sessietabel 0

2018 feb. 5 14:16:13.997201 aaa: is_a_rep_status_successtatus = 2

2018 feb. 5 14:16:13.997229 aaa: is_a_rep_status_successie is TRUE

2018 feb. 5 14:16:13.997256 aaa: aaa_send_client_response voor authenticatie. sessie->flags=21.aaa_resp->flags=0.

2018 feb. 5 14:16:13.997283 aaa: AAA_REQ_FLAG_NORMAAL

2018 feb. 5 14:16:13.997369 aaa: mts_send_response Succesvol

2018 feb. 5 14:16:13.99845 aaa: aaa_schoonmaak_sessie

2018 feb. 5 14:16:13.99875 aaa: mts_drop-applicatie voor msg

2018 feb. 5 14:16:13.998921 aaa: Aa_req moet worden vrijgelaten.

2018 feb. 5 14:16:13.998974 aaa: aaa_proces_fd_set

2018 feb. 5 14:16:13.999003 aaa: aaa_process_fd_set: Back-uplijn

2018 feb. 5 14:16:13.999341 aaa: aaa_wellicht_info_fig: GET_REQ voor ABBYY inlogfoutmelding

2018 feb. 5 14:16:13.999378 aaa: terugkrijgen de retourwaarde van de configuratie:onbekend beveiligingsitem

Gerelateerde informatie

Etanalyzer opdracht op FX-OS cli zal een wachtwoord vragen wanneer TACACS/RADIUS-verificatie is ingeschakeld. Dit gedrag wordt veroorzaakt door een bug.

Plug-in: CSCvg87518

Bijgedragen door Cisco-engineers

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback