Hoe u Cisco Secure Email Account-instellingen kunt configureren voor Microsoft Azure (Microsoft 365) API

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document biedt een stap-voor-stap "hoe-kan-ik" voor het registreren van een nieuwe toepassing in Microsoft Azure (Azure Active Directory) om de benodigde client-id, huurder-id en clientreferenties te genereren, en vervolgens de configuratie voor accountinstellingen op een Cisco Secure Email Gateway of Cloud Gateway. Configuratie van de accountinstellingen en het bijbehorende accountprofiel zijn vereist wanneer een e-mailbeheerder Mailbox Auto Remediation (MAR) for Advanced Malware Protection (AMP) of URL Filtering configureert of de actie Remediate van Message Tracking gebruikt in de Cisco Secure Email and Web Manager of Cisco Secure Gateway/Cloud Gateway.

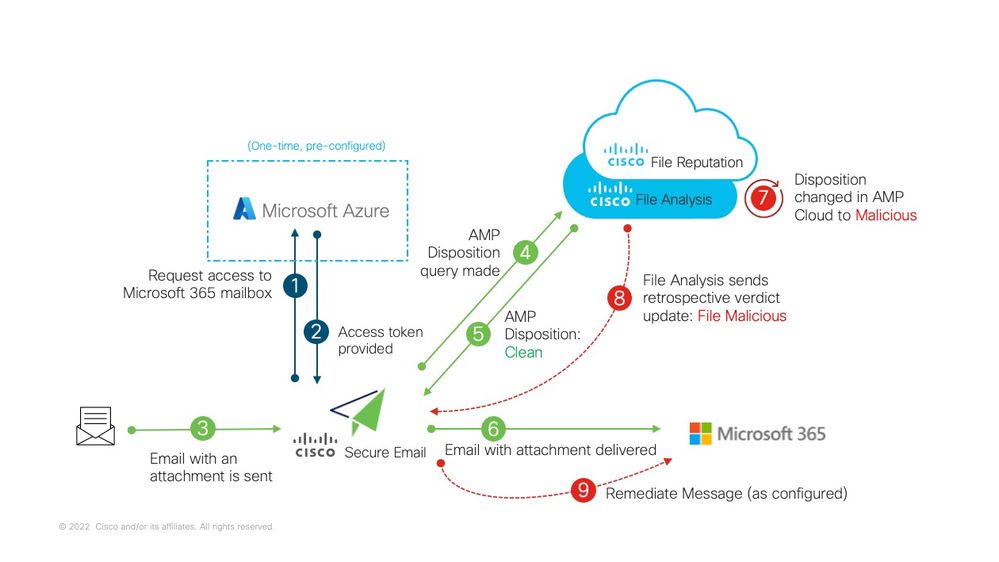

Automatisch oplossingsproces voor postvak

Een bijlage (bestand) in uw e-mail of een URL kan op elk moment als kwaadaardig worden gescoord, zelfs nadat het de brievenbus van een gebruiker heeft bereikt. AMP op Cisco Secure Email (via Cisco Secure Malware Analytics) kan deze ontwikkeling identificeren wanneer er nieuwe informatie wordt gegenereerd en zal retrospectieve waarschuwingen naar Cisco Secure Email duwen. Cisco Talos biedt dezelfde URL-analyse als AsyncOS 14.2 voor Cisco Secure Email Cloud Gateway. Als uw organisatie Microsoft 365 gebruikt om mailboxen te beheren, kunt u Cisco Secure Email configureren om automatische herstelacties uit te voeren op de berichten in het postvak van een gebruiker wanneer deze bedreigingsvonnissen veranderen.

Cisco Secure Email communiceert veilig en rechtstreeks naar Microsoft Azure Active Directory om toegang te krijgen tot Microsoft 365-postvakken. Als een e-mail met een bijlage bijvoorbeeld wordt verwerkt via uw gateway en gescand door AMP, wordt de bestandsbijlage (SHA256) aan AMP geleverd voor bestandsherkenning. De AMP-regeling kan worden gemarkeerd als Clean (stap 5, afbeelding 1) en vervolgens worden geleverd aan de Microsoft 365-mailbox van de eindontvanger. Op een later tijdstip wordt de AMP-dispositie gewijzigd in kwaadaardig, stuurt Cisco Malware Analytics een retrospectieve verdict update (stap 8, afbeelding 1) naar elke gateway die die specifieke SHA256 heeft verwerkt. Zodra de gateway de retrospectieve verdict update van kwaadaardige (indien geconfigureerd) ontvangt, zal de gateway vervolgens een van de volgende Mailbox Auto Remediation (MAR) acties ondernemen: Doorsturen, verwijderen of doorsturen en verwijderen.

Afbeelding 1: MAR (voor Advanced Malware Protection) op Cisco beveiligde e-mail

Afbeelding 1: MAR (voor Advanced Malware Protection) op Cisco beveiligde e-mail

Deze handleiding is gebaseerd op hoe u Cisco Secure Email met Microsoft 365 kunt configureren voor alleen automatische herstel van postbussen. AMP (File Reputation and File Analysis) en/of URL-filtering op de gateway moet al worden geconfigureerd. Raadpleeg voor meer informatie over bestandsreputatie en bestandsanalyse de gebruikershandleiding voor de versie van AsyncOS die u hebt geïmplementeerd.

Voorwaarden

1. Microsoft 365-accountabonnement (Zorg ervoor dat uw Microsoft 365-accountabonnement toegang tot Exchange omvat, zoals een Enterprise E3- of Enterprise E5-account.)

2. Microsoft Azure-beheerdersaccount en toegang tot http://portal.azure.com

3. Zowel de Microsoft 365- als Microsoft Azure AD-accounts zijn correct gekoppeld aan een actief "user@domain.com"-e-mailadres en u kunt e-mails verzenden en ontvangen via dat e-mailadres.

U maakt de volgende waarden om de Cisco Secure Email gateway API-communicatie naar Microsoft Azure AD te configureren:

- Klant-ID

- ID huurder

- Clientgeheim

Opmerking: Vanaf AsyncOS 14.0 kunnen accountinstellingen configuratie toestaan met behulp van een clientgeheim bij het maken van de Microsoft Azure App Registration. Dit is de eenvoudigste en geprefereerde methode.

Optioneel - Als u het Clientgeheim NIET gebruikt, dient u het volgende te maken en klaar te hebben:

- duimafdruk

- De privé-toets (PEM-bestand)

Het maken van de thumbprint en private key worden behandeld in de appendix van deze handleiding:

- Een actief publiek (of privaat) certificaat (CER) en de persoonlijke sleutel die wordt gebruikt voor de ondertekening van het certificaat (PEM), of de mogelijkheid om een publiek certificaat (CER) te maken en de mogelijkheid om de persoonlijke sleutel op te slaan die wordt gebruikt voor de ondertekening van het certificaat (PEM). Cisco biedt twee methoden in dit document om dit voor elkaar te krijgen, gebaseerd op uw beheervoorkeur:

- Certificaat: Unix/Linux/OS X (met OpenSSL)

- Certificaat: Windows (met PowerShell)

- Toegang tot Windows PowerShell, meestal beheerd vanuit een Windows-host of -server - of - toegang tot Terminal-toepassing via Unix/Linux

Om deze vereiste waarden te kunnen maken, moet u de stappen uitvoeren die in dit document te vinden zijn.

Registreer een Azure-app voor gebruik met Cisco Secure Email

Registratie van toepassingen

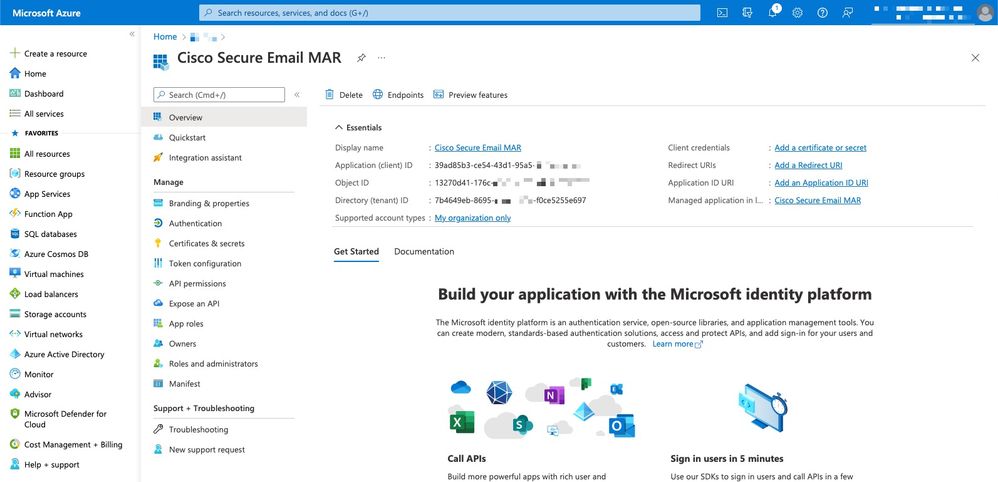

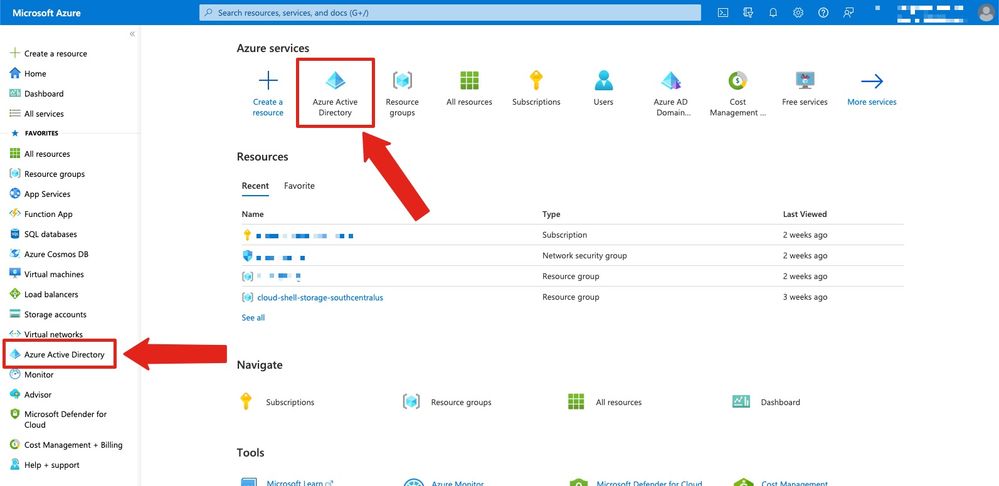

| Aanmelden bij uw Microsoft Azure Portal 1. Klik op Azure Active Directory (afbeelding 2) 2. Klik op App registratie 3. Klik op + Nieuwe registratie 4. Op de pagina "Aanvraag registreren": a. Naam: Cisco Secure Email MAR (of de naam van uw keuze) [Opmerking: U kunt deze spatie laten staan of gebruik https://www.cisco.com/sign-on om in te vullen] |

|

Zodra u klaar bent met de bovenstaande stappen, ontvangt u uw aanvraag:

Afbeelding 3: Toepassingspagina voor Microsoft Azure Active Directory

Afbeelding 3: Toepassingspagina voor Microsoft Azure Active Directory

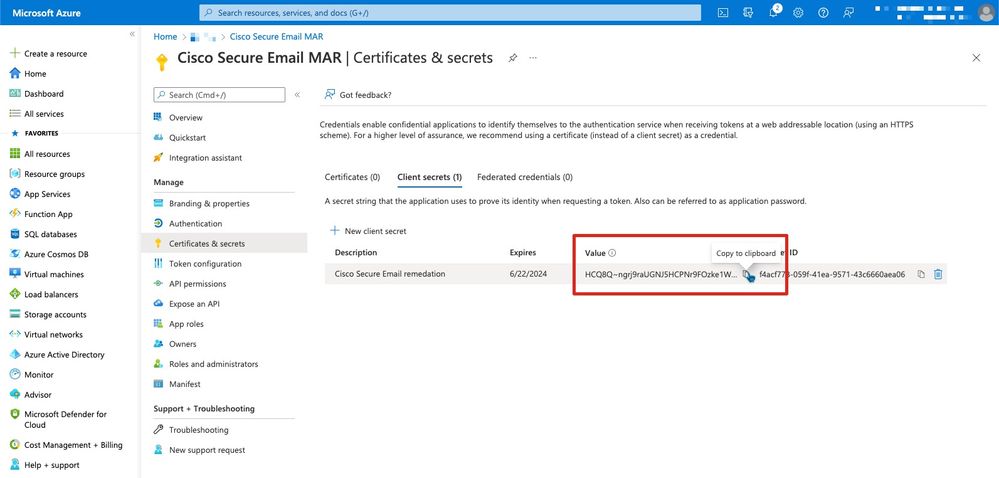

Certificaten en geheimen

Als u AsyncOS 14.0 of nieuwer gebruikt, raadt Cisco aan uw Azure-app te configureren om een clientgeheim te gebruiken. In het toepassingsvenster in de opties beheren:

1. Selecteer Certificaten en geheimen

2. Klik in het gedeelte Clientgeheimen op + Nieuw clientgeheim

3. Voeg een beschrijving toe om te helpen identificeren wat dit cliëntgeheim is, b.v. "Cisco beveiligde e-mail oplossing"

4. Selecteer een verloopperiode

5. Klik op Add

6. Klik met de muis rechts van de gegenereerde waarde op het pictogram Kopiëren naar klembord

7. Sla deze waarde op in uw opmerkingen, noteer dit als "Clientgeheim"

Afbeelding 4: Microsoft Azure maakt voorbeeld van clientgeheim

Afbeelding 4: Microsoft Azure maakt voorbeeld van clientgeheim

Opmerking: Zodra u uw actieve Microsoft Azure-sessie afsluit, zal de waarde van het clientgeheim dat u zojuist hebt gegenereerd, de waarde ***. Als u de waarde niet opslaat en beschermt voordat u afsluit, moet u het clientgeheim opnieuw genereren om de duidelijke tekstuitvoer te zien.

Optioneel - Als u uw Azure-toepassing niet met een clientgeheim configureert, moet u uw Azure-app configureren om uw certificaat te gebruiken. In het toepassingsvenster in de opties beheren:

- Selecteer Certificaten en geheimen

- Klik op Uploadcertificaat

- Selecteer het CRT-bestand (zoals eerder gemaakt)

- Klik op Toevoegen

API-toegangsrechten

Opmerking: Vanaf AsyncOS 13.0 voor Email Security, de API-rechten voor Microsoft Azure naar Cisco Secure Email communicatie vereist gewijzigd van het gebruik van Microsoft Exchange naar Microsoft Graph. Als u reeds MAR hebt geconfigureerd en u uw bestaande Cisco Secure Email Gateway bijwerkt naar AsyncOS 13.0, kunt u de nieuwe API-rechten eenvoudig bijwerken of toevoegen. (Als u een oudere versie van AsyncOS, 11.x of 12.x gebruikt, raadpleegt u Bijlage B voordat u doorgaat.)

In het toepassingsvenster in de opties beheren:

- Selecteer API-machtigingen

- Klik op + een toestemming toevoegen

- Microsoft Graph selecteren

- Selecteer de onderstaande rechten voor Toepassingsrechten:

- E-mail > "Mail.Read" (Lees e-mail in alle mailboxen)

- E-mail > "Mail.ReadWrite" (Lees en schrijf e-mail in alle postvakken)

- E-mail > "Mail.Send" (Verzend e-mail als elke gebruiker)

- Directory > "Directory.Read.All" (Lees directory data) [*Optioneel: Als u LDAP Connector/LDAP-synchronisatie gebruikt, schakelt u deze in. Zo niet, dan is dit niet vereist.]

- Optioneel: U zult zien dat Microsoft Graph standaard is ingeschakeld voor "User.Read"-rechten; u kunt dit verlaten zoals geconfigureerd of klik op Lezen en klik op Toestemming verwijderen om dit te verwijderen uit uw API-rechten die aan uw toepassing zijn gekoppeld.

- Klik op Add permissies (of Update permissies, als Microsoft Graph al vermeld was)

- Klik tot slot op Toestemming verlenen voor... om ervoor te zorgen dat uw nieuwe machtigingen worden toegepast op de applicatie

- Er verschijnt een pop-upvenster met de vraag:

"Wilt u toestemming geven voor de gevraagde machtigingen voor alle accounts in <Azure Name>? Dit zal elke bestaande admin toestemming records deze toepassing al moet aanpassen aan wat hieronder wordt vermeld."

Klik op Ja

Op dit punt, zou u een groen succesbericht en de "Admin Vereiste"kolomvertoning moeten zien Verleend.

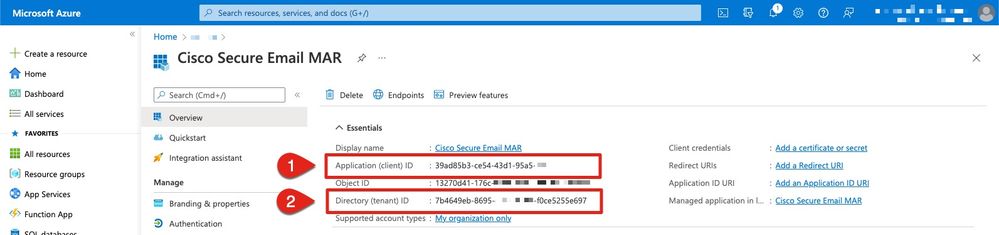

Uw client-id en huurder-id verkrijgen

In het toepassingsvenster in de opties beheren:

- Klik op Overzicht

- Klik met de muis rechts van uw Application (Client) ID en klik op het pictogram Kopiëren naar klembord

- Deze waarde in uw opmerkingen opslaan, noteer dit als "client-ID"

- Klik met de muis rechts van uw Directory (tenant) ID en klik op het pictogram Kopiëren naar klembord

- Sla deze waarde op in uw notities, noteer dit als "Huurder ID"

Afbeelding 5: Microsoft Azure... Klant-ID, huurder-ID voorbeeld

Afbeelding 5: Microsoft Azure... Klant-ID, huurder-ID voorbeeld

Uw Cisco beveiligde e-mailgateway/cloudgateway configureren

Op dit moment dient u de volgende waarden voor te bereiden en op te slaan als notities:

- Klant-ID

- ID huurder

- Clientgeheim

Optioneel, als u geen clientgeheim gebruikt:

- duimafdruk

- De privé-toets (PEM-bestand)

U bent bereid om de gemaakte waarden uit uw opmerkingen te gebruiken en de accountinstellingen te configureren op de Cisco Secure Email gateway!

Accountprofiel maken

- Meld u aan bij uw gateway

- Navigeren naar Systeembeheer > Accountinstellingen

- Opmerking: Als u een versie uitvoert voorafgaand aan AsyncOS 13.x, wordt dit System Administration > Mailbox Settings

- Klik op Inschakelen

- Klik op het selectievakje Accountinstellingen inschakelen en klik op Indienen

- Klik op Accountprofiel maken

- Geef een profielnaam en beschrijving (iets dat je account uniek zal beschrijven als je meerdere domeinen hebt)

- Aangezien u een Microsoft 365-verbinding definieert, laat u het profieltype achter als Office 365 / Hybrid (Graph API)

- Voer uw client-id in

- Voer je huurder-id in

- Voer voor clientreferenties een van de volgende handelingen uit, zoals u in Azure hebt geconfigureerd:

- Klik op Clientgeheim en plak in uw geconfigureerd clientgeheim, of...

- Klik op Clientcertificaat en voer het bestand in uw Thumbprint in en geef uw PEM ook op "Kies bestand".

- Klik op Submit (Verzenden)

- Klik op Veranderingen in de rechterbovenhoek van de gebruikersinterface vastleggen

- Voer alle opmerkingen in en vul de wijzigingen in de configuratie door op Commit Changes te klikken

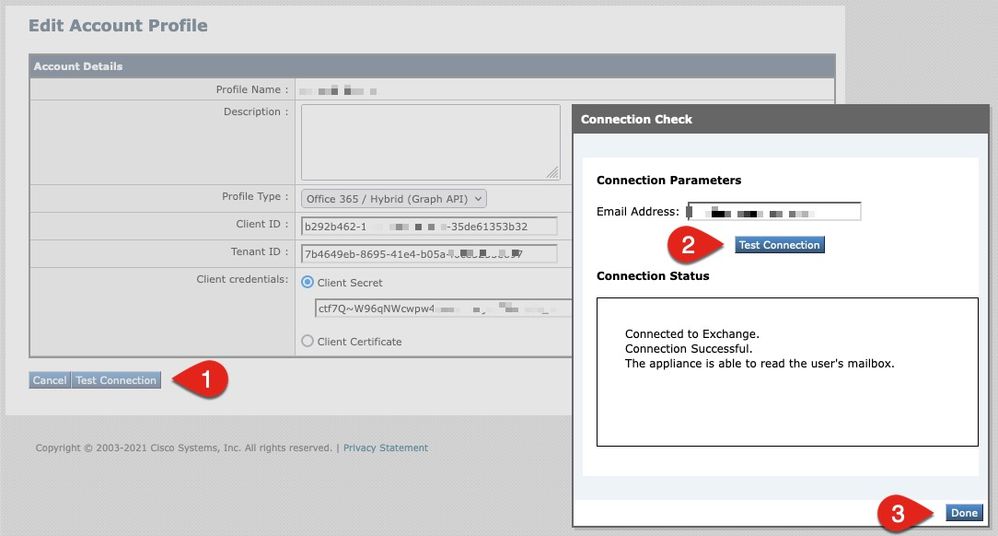

Controleer de verbinding

De volgende stap is alleen om de API-verbinding van uw Cisco Secure Email-gateway naar Microsoft Azure te verifiëren:

- Klik op dezelfde pagina met accountgegevens op Verbinding testen

- Voer een geldig e-mailadres in voor het domein dat wordt beheerd in uw Microsoft 365-account

- Klik op Test Connection

- U dient een succesbericht te ontvangen (afbeelding 6)

- Klik op Gereed om te voltooien

Afbeelding 6: Voorbeeld accountprofiel/verbinding controleren

Afbeelding 6: Voorbeeld accountprofiel/verbinding controleren

6. Klik in het gedeelte Domain Mapping op Create Domain Mapping

7. Voer in uw domeinnaam(s) die is gekoppeld aan de Microsoft 365-account die u zojuist hebt gevalideerd voor de API-verbinding voor

Het volgende is een lijst van geldige domeinformaten die kunnen worden gebruikt om een Mailbox-profiel in kaart te brengen:

- Het domein kan het speciale sleutelwoord 'ALL' zijn om alle domeinen aan te passen om een standaard domeinafbeelding te maken.

- Domeinnamen zoals 'example.com' - Past elk adres aan met dit domein.

- Gedeeltelijke domeinnamen zoals '@.partial.example.com' - Overeenkomsten met elk adres dat eindigt met dit domein

- Er kunnen meerdere domeinen worden ingevoerd via een door komma's gescheiden lijst van domeinen.

8. Klik op Indienen

9. Klik op Commit Changes in de rechterbovenhoek van de UI

10. Voer opmerkingen in en vul de configuratiewijzigingen in door op Commit Changes te klikken

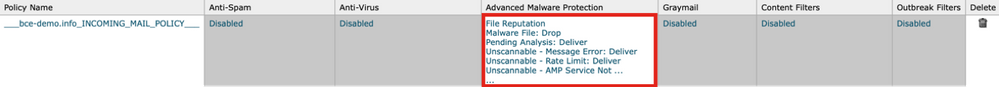

Mailbox Auto Remediation (MRT) inschakelen voor Advanced Malware Protection in Mail Policy

Voltooi deze stap om MRT in de AMP-configuratie in te schakelen voor e-mailbeleid.

- Navigeren naar Mail Beleid > Inkomende Mail Beleid

- Klik op de instellingen in de kolom Advanced Malware Protection voor de beleidsnaam die u wilt configureren (bijvoorbeeld afbeelding 7):

Afbeelding 7: MAR (beleid voor inkomende e-mail) inschakelen

Afbeelding 7: MAR (beleid voor inkomende e-mail) inschakelen

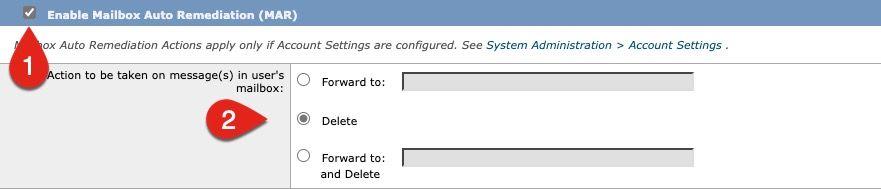

- Naar de onderkant van de pagina

- Klik op het aanvinkvakje voor Mailbox automatisch herstel inschakelen (MAR)

- Selecteer een van de volgende acties die u wilt uitvoeren voor MAR (bijvoorbeeld, afbeelding 8):

- Doorsturen naar: <Voer in e-mailadres>

- Verwijderen

- Doorsturen naar: <in e-mailadres invoeren> en verwijderen

Afbeelding 8: MRT voor AMP-configuratievoorbeeld inschakelen

Afbeelding 8: MRT voor AMP-configuratievoorbeeld inschakelen

- Klik op Submit (Verzenden)

- Klik op Veranderingen in de rechterbovenhoek van de gebruikersinterface vastleggen

- Voer alle opmerkingen in en vul de wijzigingen in de configuratie door op Commit Changes te klikken

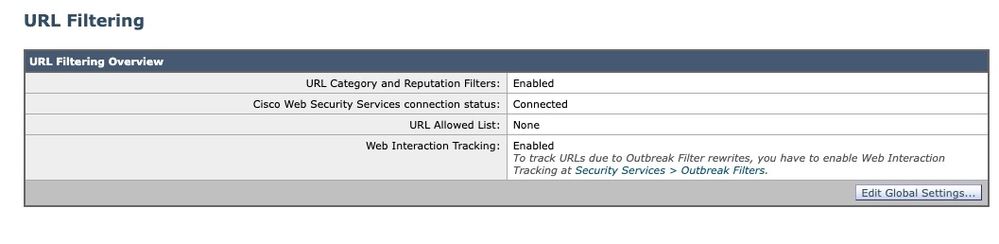

Mailbox Auto Remediation (MRT) inschakelen voor URL-filtering

Vanaf AsyncOS 14.2 voor Cisco Secure Email Cloud Gateway bevat URL-filtering nu URL Retrospectieve uitspraak en URL-herstel.

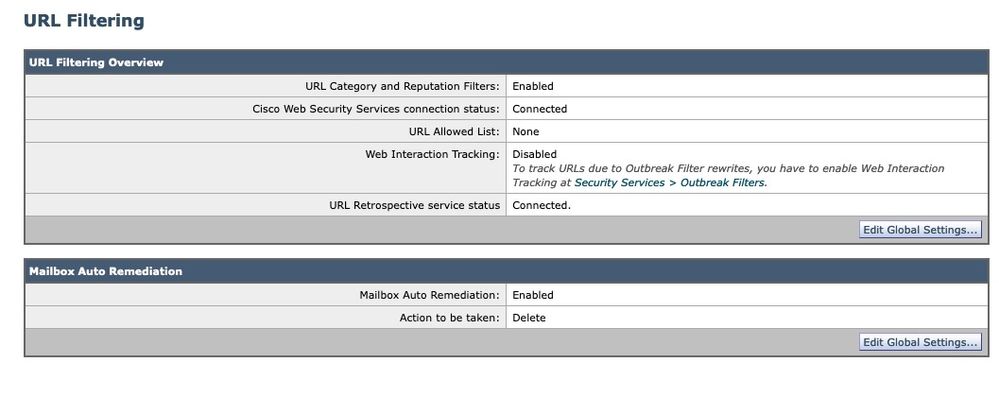

- Navigeren naar Security Services > URL-filtering

- Als u nog geen URL-filtering hebt geconfigureerd, klikt u op Inschakelen

- Klik op het aanvinkvakje voor "Filters voor URL-categorie en reputatie inschakelen"

- De geavanceerde instellingen met de standaardinstellingen

- Klik op Submit (Verzenden)

Uw URL-filtering moet er ongeveer als volgt uitzien:

Afbeelding 9: URL-filtering na inschakelen voorbeeld

Afbeelding 9: URL-filtering na inschakelen voorbeeld

Als u URL-retrospectie met URL-filtering wilt zien, voert u het volgende uit of laat u een ondersteuningscase openen die door Cisco kan worden uitgevoerd:

esa1.hcxxyy-zz.iphmx.com> urlretroservice enable

URL Retro Service is enabled.

esa1.hcxxyy-zz.iphmx.com> websecurityconfig

URL Filtering is enabled.

No URL list used.

Web Interaction Tracking is enabled.

URL Retrospective service based Mail Auto Remediation is disabled.

URL Retrospective service status - Unavailable

Disable URL Filtering? [N]>

Do you wish to disable Web Interaction Tracking? [N]>

Do you wish to add URLs to the allowed list using a URL list? [N]>

Enable URL Retrospective service based Mail Auto Remediation to configure remediation actions.

Do you wish to enable Mailbox Auto Remediation action? [N]> y

URL Retrospective service based Mail Auto Remediation is enabled.

Please select a Mailbox Auto Remediation action:

1. Delete

2. Forward and Delete

3. Forward

[1]> 1

esa1.hcxxyy-zz.iphmx.com> commit

Please enter some comments describing your changes:

[]>

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Mar 29 19:43:48 2022 EDT

Zodra voltooid, verfris uw UI op de URL filtering pagina en u moet nu gelijkend op het volgende zien:

Afbeelding 10: URL-filtering (AsyncOS 14.2 voor Cisco Secure Email Cloud Gateway)

Afbeelding 10: URL-filtering (AsyncOS 14.2 voor Cisco Secure Email Cloud Gateway)

URL-beveiliging is nu gereed om corrigerende acties uit te voeren wanneer een vonnis score wijzigt. Raadpleeg Beschermen tegen schadelijke of ongewenste URL’s in de gebruikershandleiding voor AsyncOS 14.2 voor Cisco Secure Email Cloud Gateway voor meer informatie.

Configuratie voltooid.

Nu is Cisco Secure Email klaar om continu nieuwe bedreigingen te evalueren wanneer er nieuwe informatie beschikbaar komt en u te informeren over bestanden die als bedreigingen zijn aangemerkt nadat ze uw netwerk zijn ingevoerd.

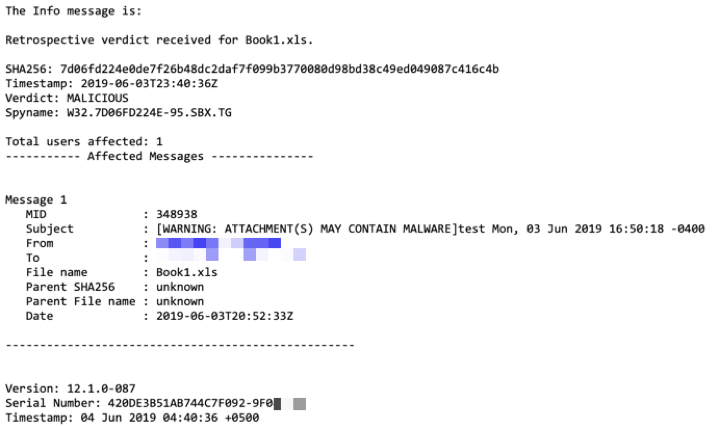

Wanneer een retrospectief vonnis wordt geproduceerd uit File Analysis (Cisco Secure Malware Analytics), wordt een informatiebericht verzonden naar de e-mail security beheerder (indien geconfigureerd). Voorbeeld:

Mailbox Auto Remediation zal worden genomen zoals geconfigureerd indien geconfigureerd volgens het e-mailbeleid.

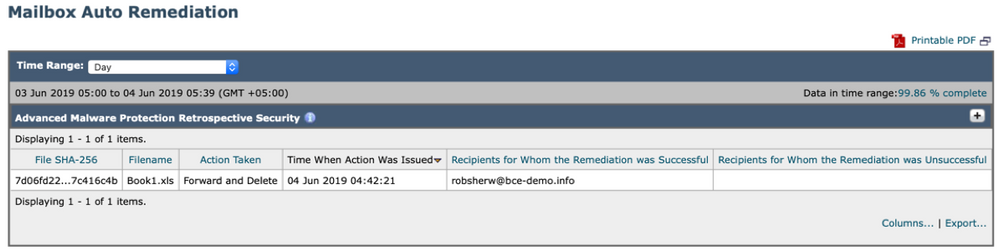

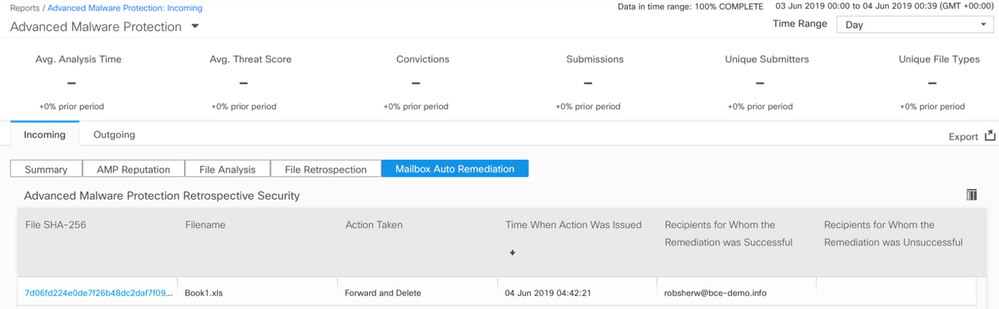

Rapportvoorbeelden voor automatische herstel van mailboxen

Rapportage voor elke SHA256 die is verholpen, vindt u in het rapport voor automatische herstel van postvak dat beschikbaar is zowel op de Cisco Secure Email Gateway als op Cisco Secure Email and Web Manager.

Afbeelding 11: (Verouderde gebruikersinterface) Mailbox automatisch herstelrapport

Afbeelding 11: (Verouderde gebruikersinterface) Mailbox automatisch herstelrapport

Afbeelding 12: (NG UI) Mailbox Auto Remediation Report

Afbeelding 12: (NG UI) Mailbox Auto Remediation Report

Vastlegging automatisch herstel van postvak

Mailbox Auto Remediation heeft een individueel log, "mar". De logboeken van Mailbox Auto Remediation bevatten alle communicatieactiviteit tussen uw Cisco Secure Email Gateway en Microsoft Azure, Microsoft 365.

Een voorbeeld van de marmer logboeken:

Mon May 27 02:24:28 2019 Info: Version: 12.1.0-087 SN: 420DE3B51AB744C7F092-9F0000000000

Mon May 27 02:24:28 2019 Info: Time offset from UTC: 18000 seconds

Fri May 31 01:11:53 2019 Info: Process ready for Mailbox Auto Remediation

Fri May 31 01:17:57 2019 Info: Trying to connect to Azure AD.

Fri May 31 01:17:57 2019 Info: Requesting token from Azure AD.

Fri May 31 01:17:58 2019 Info: Token request successful.

Fri May 31 01:17:58 2019 Info: The appliance is able to read the user's(robsherw@bce-demo.info) mailbox.

Fri May 31 04:41:54 2019 Info: Trying to perform the configured action on MID:312391 SHA256:de4dd03acda0a24d0f7e375875320538952f1fa30228d1f031ec00870ed39f62 Recipient:robsherw@bce-demo.info.

Fri May 31 04:41:55 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Tue Jun 4 04:42:20 2019 Info: Trying to perform the configured action on MID:348938 SHA256:7d06fd224e0de7f26b48dc2daf7f099b3770080d98bd38c49ed049087c416c4b Recipient:robsherw@bce-demo.info.

Tue Jun 4 04:42:21 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Problemen oplossen met Cisco Secure E-mail gateway

Als u geen succesvolle resultaten ziet voor de verbindingsstatus test, kunt u de registratie van de toepassing die is uitgevoerd vanuit Microsoft Azure AD bekijken.

Stel vanuit de Cisco Secure Email Gateway uw MAR-logbestanden in op het 'traceer'-niveau en test de verbinding opnieuw.

Voor niet-succesvolle verbindingen worden in de logbestanden mogelijk soortgelijke instellingen weergegeven als:

Thu Mar 30 16:08:49 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 16:08:49 2017 Info: Requesting token from Azure AD.

Thu Mar 30 16:08:50 2017 Info: Error in requesting token: AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Thu Mar 30 16:08:50 2017 Info: Error while requesting token AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Bevestig de Applicatie-ID, Directory-ID (hetzelfde als de huurder-ID) of andere bijbehorende identificatoren uit het logbestand met uw toepassing in Azure AD. Als u niet zeker bent van de waarden, verwijdert u de toepassing uit het Azure AD-portal en start u opnieuw.

Voor een succesvolle verbinding moeten de logbestanden gelijk zijn aan:

Thu Mar 30 15:51:58 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 15:51:58 2017 Info: Requesting token from Azure AD.

Thu Mar 30 15:51:58 2017 Trace: command session starting

Thu Mar 30 15:52:00 2017 Info: Token request successful.

Thu Mar 30 15:52:00 2017 Info: The appliance is able to read the user's(myuser@mydomain.onmicrosoft.com) mailbox.

Azure AD oplossen van problemen

Opmerking: Cisco TAC en Cisco Support zijn niet gerechtigd om problemen aan de klantzijde met Microsoft Exchange, Microsoft Azure AD of Office 365 op te lossen.

Voor klantproblemen met Microsoft Azure AD moet u Microsoft Support inschakelen. Raadpleeg de optie "Help + ondersteuning" van uw Microsoft Azure Dashboard. Mogelijk kunt u via het dashboard rechtstreekse ondersteuningsverzoeken voor Microsoft Support openen.

Bijlage A

Opmerking: dit is ALLEEN vereist als u GEEN gebruik maakt van het clientgeheim voor het instellen van uw Azure-toepassing.

Bouwen aan een publiek en privaat certificaat en sleutelpaar

Tip: Zorg dat de uitvoer lokaal is opgeslagen voor $base64Value, $base64Thumbprint, en $keyid, zoals later in de configuratie stappen zal worden vereist. Gelieve .crt en bijbehorende .pem van uw certificaat in een beschikbare, lokale map op uw computer.

Opmerking: Als u al een certificaat (x509-formaat/standaard) en privésleutel hebt, sla deze sectie over. Zorg ervoor dat u zowel CRT- als PEM-bestanden hebt, aangezien u ze nodig hebt in de volgende secties!

Certificaat: Unix/Linux (met gebruik van openssl)

| Te creëren waarden: |

| ● indexbeeldje ● openbaar certificaat (CRT-bestand) ● privé-sleutel (PEM-bestand) |

Beheerders die Unix/Linux/OS X gebruiken, voor het doel en de uitvoering van het verstrekte script, gaan ervan uit dat u OpenSSL hebt geïnstalleerd.

Opmerking: Voer de opdrachten 'what openssl' en 'openssl version' uit om de OpenSSL-installatie te verifiëren. Installeer OpenSSL als het niet aanwezig is!

Raadpleeg het volgende document voor assistentie: Azure AD Configuration Script voor Cisco Secure Email

Vanaf uw host (UNIX/Linux/OS X):

- Vanuit een terminal-applicatie, teksteditor (of hoe je ook comfortabel bent om een shell script te maken), maak je een script door het volgende te kopiëren: https://raw.githubusercontent.com/robsherw/my_azure/master/my_azure.sh

- Het script plakken

- Zorg ervoor dat je het script uitvoerbaar maakt! Voer de volgende opdracht uit: chmod u+x my_azure.sh

- Voer het script uit: ./my_azure.sh

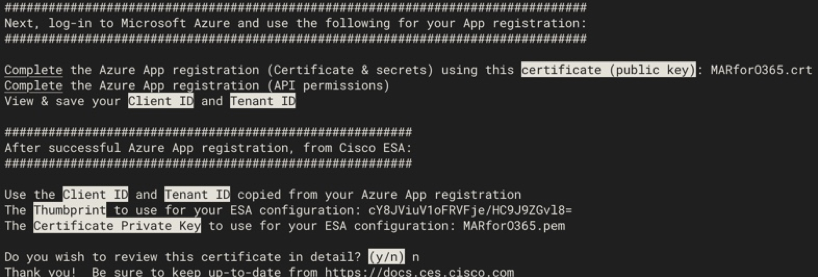

Afbeelding 13: schermuitvoer van my_azure.sh

Afbeelding 13: schermuitvoer van my_azure.sh

Zoals u in afbeelding 2 ziet, wordt in het script het openbare certificaat (CER-bestand)voor de Azure App-registratie gemaakt en opgeroepen. Het script roept ook deduimafdrukenCertificaat persoonlijke sleutel (PEM-bestand)u gebruikt dit in het gedeelte Cisco Secure Email naar configuratie.

u hebt de waarden nodig om onze toepassing in Microsoft Azure te registreren!

[De volgende sectie overslaan! Ga verder naar "Registreer een Azure-app voor gebruik met Cisco Secure Email"]

Certificaat: Windows (met PowerShell)

Voor beheerders die Windows gebruiken, moet u een toepassing gebruiken of over de kennis beschikken om een zelfondertekend certificaat te maken. Dit certificaat wordt gebruikt om de Microsoft Azure-toepassing en bijbehorende API-communicatie te maken.

| Te creëren waarden: |

| ● indexbeeldje ● openbaar certificaat (CRT-bestand) ● privé-sleutel (PEM-bestand) |

Ons voorbeeld voor dit document om een zelfondertekend certificaat te maken, is met behulp van XCA (https://hohnstaedt.de/xca/,https://sourceforge.net/projects/xca/).

Opmerking: XCA kan worden gedownload voor Mac, Linux of Windows.

| 1. Maak een database voor uw certificaat en sleutels: a. Selecteer Bestand op de werkbalk b. Selecteer nieuwe database c. Maak een wachtwoord voor uw database (je hebt het nodig in latere stappen, dus onthoud het!) 2. Klik op het tabblad Certificaten en vervolgens op Nieuw certificaat |

|

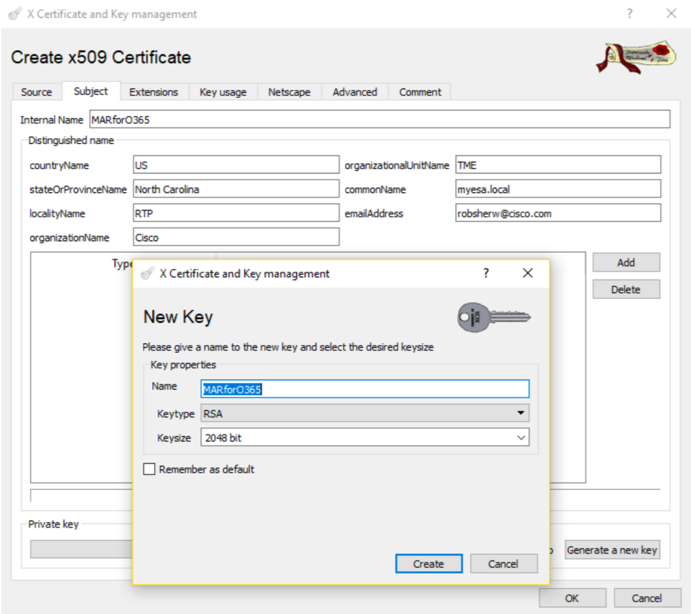

| 3. Klik op het tabblad Onderwerp en vul het volgende in: a. Interne naam b. landnaam c. staatProvincieNaam d. plaatselijke naam e. organisatienaam f. OrganisationUnitName (OU) g. algemene naam (GN) h. e-mailadres 4. Klik op Generate a New Key 5. Controleer de verstrekte informatie in het pop-upvenster (indien gewenst wijzigen): a. Naam b. Toetsentype: RSA c. Toetsengrootte: 2048-bits d. Klik op Aanmaken e. Bevestig de pop-up "De RSA-prive-sleutel 'Naam' met succes gemaakt door op OK te klikken |

Afbeelding 14: Gebruik van XCA (stappen 3-5) Afbeelding 14: Gebruik van XCA (stappen 3-5) |

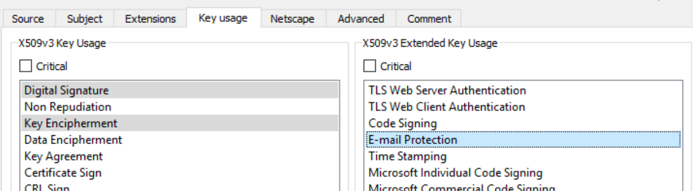

| 6. Klik op het tabblad Sleutelgebruik en selecteer het volgende: a. Onder X509v3 toetsgebruik: Digitale handtekening, toetsversleuteling b. Onder het uitgebreide gebruik van X509v3-toetsen: E-mailbeveiliging |

Afbeelding 15: Gebruik van XCA (stap 6) Afbeelding 15: Gebruik van XCA (stap 6) |

| 7. Klik op OK om wijzigingen in uw certificaat toe te passen 8. Bevestig de pop-up "Successful gemaakt certificaat"Naam " door op OK te klikken |

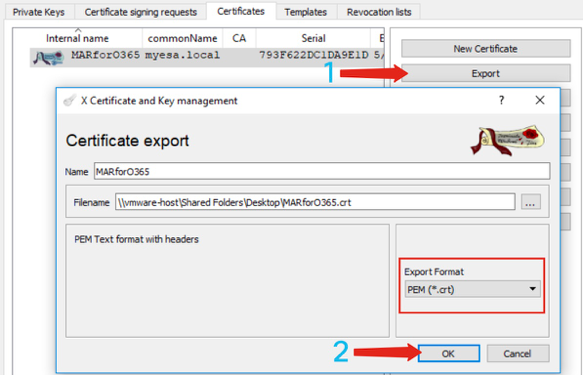

Vervolgens wilt u zowel de Public Certificate (CER-bestand) als Certificate Private Key (PEM-bestand) voor gebruik in de PowerShell-opdrachten naar boven exporteren, en voor gebruik in de Configurerende Cisco Secure Email stappen:

| 1. Klik en markeer de interne naam van het nieuwe certificaat. 2. Klik op Exporteren a. Stel de opslagmap in voor toegangsgemak (wijziging naar wens) b. Controleer of het exportformaat is ingesteld op PEM (.crt) c. Klik op OK |

Afbeelding 16: Gebruik van XCA (export CRT)(stappen 1-2) Afbeelding 16: Gebruik van XCA (export CRT)(stappen 1-2) |

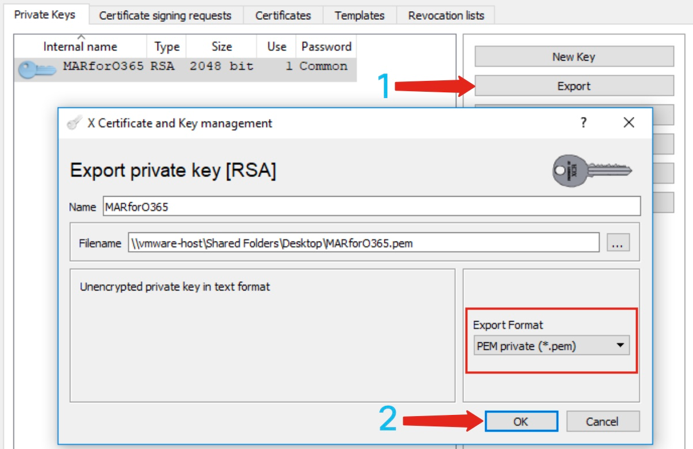

| 3. Klik op het tabblad Privé-sleutels 4. Klik en markeer de interne naam van uw nieuwe certificaat. 5. Klik op Exporteren a. Stel de opslagmap in voor toegangsgemak (wijziging naar wens) b. Controleer of het exportformaat is ingesteld op PEM Private (0.pem) c. Klik op OK 6. Sluiten en sluiten van XCA |

Afbeelding 17: Gebruik van XCA (export PEM) (stappen 3-5) Afbeelding 17: Gebruik van XCA (export PEM) (stappen 3-5) |

Tenslotte neemt u het gemaakte certificaat en haalt u de Thumbprint uit, die nodig is voor het configureren van Cisco Secure Email.

- Gebruik Windows PowerShell, voer het volgende uit:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2

$cer.Import("c:\Users\joe\Desktop\myCert.crt")

$bin = $cer.GetRawCertData()

$base64Value = [System.Convert]::ToBase64String($bin)

$bin = $cer.GetCertHash()

$base64Thumbprint = [System.Convert]::ToBase64String($bin)

$keyid = [System.Guid]::NewGuid().ToString()[Note: “c:\Users\joe\Desktop...” is the location on your PC where your CRT file is saved.]

- Zo verkrijgt u waarden voor de komende stappen, door op te slaan in een bestand of naar het klembord te kopiëren:

$base64Thumbprint | Out-File c:\Users\joe\Desktop\base64Thumbprint.txt

$base64Thumbprint

Opmerking: “c:\Users\joe\Desktop..." Dit is de locatie op uw pc waar u de uitvoer opslaat.

De verwachte uitvoer bij het uitvoeren van de PowerShell-opdracht ziet er als volgt uit:

PS C:\Users\joe\Desktop> $base64Thumbprint

75fA1XJEJ4I1ZVFOB2xqkoCIh94=

Zoals u ziet, roept de opdracht PowerShell de base64Thumbprint uit, die de Thumbprint is die nodig is voor de configuratie van Cisco Secure Email Gateway.

U hebt ook het openbare certificaat (CER-bestand) gemaakt dat nodig is voor de Azure App-registratie. En u hebt de Certificate Private Key (PEM-bestand) gemaakt die u in het gedeelte Cisco Secure Email configureren zult gebruiken.

U hebt de benodigde waarden om uw toepassing in Microsoft Azure te registreren!

[Ga verder naar "Registreer een Azure-app voor gebruik met Cisco Secure Email"]

Bijlage B

Opmerking: dit is ALLEEN vereist als u AsyncOS 11.x of 12.x voor e-mail op uw gateway gebruikt.

API-toegangsrechten (AsyncOS 11.x, 12.x)

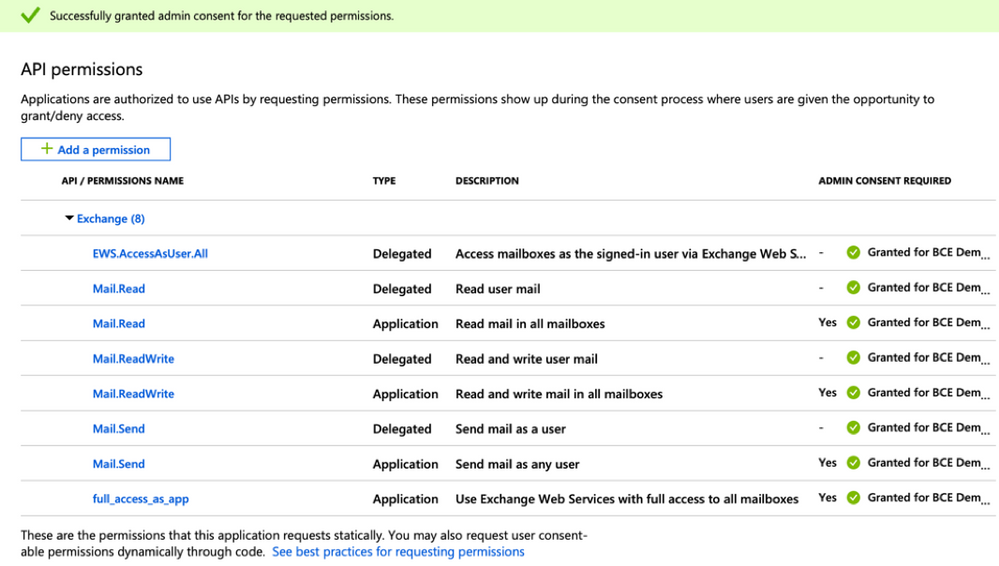

In het toepassingsvenster in de opties beheren...

- Selecteer API-machtigingen

- Klik op + een toestemming toevoegen

- Blader omlaag naar ondersteunde oudere API’s en selecteer Exchange

- Selecteer de onderstaande rechten voor gedelegeerde rechten:

- EWS > "EWS.AccessAsUser.All" (Toegang tot mailboxen als de getekende gebruiker via Exchange Web Services)

- Mail > "Mail.Read" (Lees gebruikerspost)

- Mail > "Mail.ReadWrite" (Lees en schrijf gebruikersmail)

- E-mail > "Mail.Send" (Verzend e-mail als gebruiker)

- Naar de bovenkant van het deelvenster bladeren...

- Selecteer de onderstaande rechten voor Toepassingsrechten:

- "full_access_as_app" (Gebruik Exchange Web Services met volledige toegang tot alle mailboxen)

- Mail > "Mail.Read" (Lees gebruikerspost)

- Mail > "Mail.ReadWrite" (Lees en schrijf gebruikersmail)

- E-mail > "Mail.Send" (Verzend e-mail als gebruiker)

- Optioneel: U zult zien dat Microsoft Graph standaard is ingeschakeld voor "User.Read"-rechten; u kunt dit verlaten zoals geconfigureerd of klik op Lezen en klik op Toestemming verwijderen om dit te verwijderen uit uw API-rechten die aan uw toepassing zijn gekoppeld.

- Klik op Add permissies (of Update permissies, als Microsoft Graph al vermeld was)

- Klik tot slot op Toestemming verlenen voor... om ervoor te zorgen dat uw nieuwe machtigingen worden toegepast op de applicatie

- Er verschijnt een pop-upvenster met de vraag:

"Wilt u toestemming geven voor de gevraagde machtigingen voor alle accounts in <Azure Name>? Dit zal elke bestaande admin toestemming records deze toepassing al moet aanpassen aan wat hieronder wordt vermeld."

Klik op Ja

Op dit punt, zou u een groen succesbericht en de "Admin Vereiste"kolomvertoning moeten zien verstrekt, gelijkend op getoond:

Afbeelding 18: Microsoft Azure App-registratie (API-machtigingen vereist)

Afbeelding 18: Microsoft Azure App-registratie (API-machtigingen vereist)

[Ga verder naar "Registreer een Azure-app voor gebruik met Cisco Secure Email"]

Gerelateerde informatie

- Cisco e-mail security applicatie - productondersteuning

- Cisco e-mail security applicatie - Releaseopmerkingen

- Cisco e-mail security applicatie - eindgebruikershandleiding

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

22-Jun-2022 |

Vernieuwen van artikel w / bijgewerkt voorkeur voor het gebruik van Clientgeheim van w/in Microsoft Azure. |

1.0 |

31-Aug-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Robert SherwinCisco Secure Email Technical Marketing Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback