Inleiding

Dit document beschrijft hoe u een verlopen certificaat op de Cisco e-mail security applicatie (ESA) moet verlengen.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Een certificaat verlengen

Als u een verlopen certificaat op uw ESA hebt (of een dat binnenkort vervalt), kunt u het huidige certificaat eenvoudig bijwerken:

- Download het CSR-bestand (Certificate Signing Request).

- Verstrek het CSR-bestand aan uw Certificaatinstantie (CA) en vraag een Privacy-Enhanced Mail (PEM) (X.509) ondertekend certificaat aan.

- Werk uw huidige certificaat bij via een van de methoden die in de genoemde secties worden beschreven.

Het certificaat bijwerken via de GUI

Opmerking: bij deze stappen wordt ervan uitgegaan dat het certificaat is gemaakt, ingediend en gecommitteerd aan de ESA-configuratie. Als u een nieuw certificaat aanmaakt, moet u het certificaat indienen en opslaan op het apparaat voordat u de CSR downloadt.

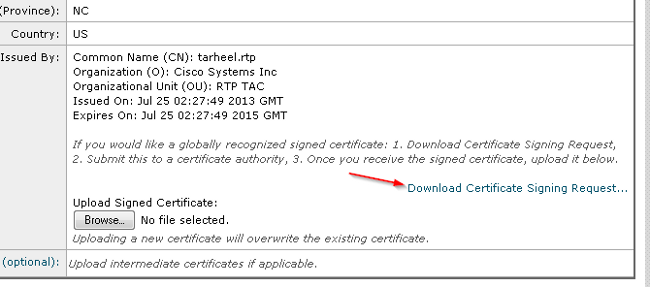

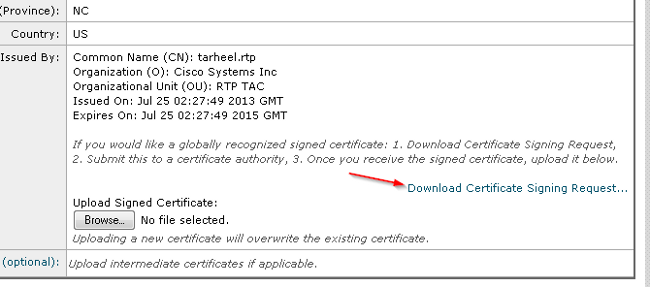

Blader om te beginnen naar Network > Certificates de GUI van het apparaat. Open uw certificaat en download het CSR-bestand via de link die in de volgende afbeelding wordt weergegeven. Als de ESA lid is van een cluster, moet u de overige clusterlidcertificaten verifiëren en voor elke machine dezelfde methode gebruiken. Met deze methode blijft de particuliere sleutel op het ESR berusten. De laatste stap is het certificaat te laten ondertekenen door uw CA.

Hierna volgt een voorbeeld:

- Download het CSR-bestand op uw lokale computer, zoals in de eerdere afbeelding.

- Geef het CSR-bestand door aan uw CA en vraag een

X.509 opgemaakt certificaat aan. - Zodra u het PEM-bestand hebt ontvangen, importeert u het certificaat via het gedeelte Ondertekend uploadcertificaat. Upload ook het tussentijdse certificaat (indien beschikbaar) in het optionele gedeelte.

- Verzend en leg de wijzigingen vast.

- Ga terug naar de hoofdpagina Certificaten (Netwerk > Certificaten van de GUI).

- Controleer dat de nieuwe verloopdatum wordt weergegeven en dat het certificaat als GELDIG/ACTIEF wordt weergegeven.

- Verzend en leg de wijzigingen vast.

Het certificaat bijwerken via de CLI

U kunt het certificaat ook bijwerken via de CLI. Deze methode lijkt meer intuïtief, aangezien de vragen in vraag/antwoordformaat zijn.

Hierna volgt een voorbeeld:

myexample.com> certconfig

Choose the operation you want to perform:

- CERTIFICATE - Import, Create a request, Edit or Remove Certificate Profiles

- CERTAUTHORITY - Manage System and Customized Authorities

- CRL - Manage Certificate Revocation Lists

[]> certificate

List of Certificates

Name Common Name Issued By Status Remaining

--------- -------------------- -------------------- ------------- ---------

tarheel.r myexample.com myexample.com Active 327 days

test test test Valid 3248 days

Demo Cisco Appliance Demo Cisco Appliance Demo Active 1570 days

Choose the operation you want to perform:

- IMPORT - Import a certificate from a local PKCS#12 file

- PASTE - Paste a certificate into the CLI

- NEW - Create a self-signed certificate and CSR

- EDIT - Update certificate or view the signing request

- EXPORT - Export a certificate

- DELETE - Remove a certificate

- PRINT - View certificates assigned to services

[]> edit

1. [myexample.com] C=US,CN=myexample.com,L=RTP,O=Cisco Inc.,ST=NC,OU=TAC

2. [test] C=US,CN=test,L=yanceyville,O=test,ST=NC,OU=another test

Select the certificate profile you wish to edit:

[]> 1

Would you like to update the existing public certificate? [N]> y

Paste public certificate in PEM format (end with '.'):

-----BEGIN CERTIFICATE-----

FR3XlVd6h3cMPWNgHAeWGYlcMKMr5n2M3L9

DdeLZOOD0ekCqTxG7OD8tFfJzgvhEQwVDj0zRjUk9yjmoeLx8GNgm4gB6v2QPm+f

ajNHbf9lKRUFy9AHyMRsa+DmpWcvzvFiyP28vSxAUIT3WMGJwwMxRcXOB/jF5V66

8caFN0A7tDyUt/6YCW1KFeuCHaOGBRgFFp71Frsh5uZq1C70wE07cZP5Mm3AWjds

3ZDvi/oJBn5nCR8HuvkDVNO6z9NVIE06gP564n6RAgMBAAEwDQYJKoZIhvcNAQEF

BQADggEBAA/BTYiw+0wAh1q3z1yfW6oVyx03/bGEdeT0TE8U3naBBKM/Niu8zAwK

7yS4tkWK3b96HK98IKWuxOVSY0EivW8EUWSalK/2zsLEp5/iuZ/eAfdsHrJdQKn3

H541MuowGaQc6NGtLjIfFet5pQ7w7R44z+4oSWXYsT9FLH78/w5DdLf6Rk696c1p

hb9U9lg7SnKvDrwLZ6i4Sn0TA6bl/z0p9DuvVSwWTNEHcn3kCbmbFpsD2Hd6EWKD

70zXapUp6/xG79pc2gFXHfg0RcmsozcmHPCjXjnL4OjpUExonSjffB3HhSKDqjhf

A0uN6Psgar9yz8M/B3ego34Nq3a1/F4=

-----END CERTIFICATE-----

.

C=US,CN=myexample.com,L=RTP,O=Cisco Inc.,ST=NC,OU=TAC

Do you want to add an intermediate certificate? [N]> Y

Paste intermediate certificate in PEM format (end with '.'):

[Removed for simplicity]

Do you want to add another intermediate certificate? [N]>

Would you like to remove an intermediate certificate? [N]>

Do you want to view the CSR? [Y]>

-----BEGIN CERTIFICATE REQUEST-----

MIICpjCCAY4CAQAwYTELMAkGA1UEBhMCVVMxFDASBgNVBAMTC3RhcmhlZWwucnRw

MQwwCgYDVQQHEwNSVFAxEzARBgNVBAoTCkNpc2NvIEluYy4xCzAJBgNVBAgTAk5D

MQwwCgYDVQQLEwNUQUMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC5

gnqxG/GgDsxfOB7iWpNkCZpedKC5Qj5UpOEuMMx/OsAUXUNblJNktGMmW7dq6p9Z

4zAofRMgQFR3XlVd6h3cMPWNgHAeWGYlcMKMr5n2M3L9DdeLZOOD0ekCqTxG7OD8

tFfJzgvhEQwVDj0zRjUk9yjmoeLx8GNgm4gB6v2QPm+fajNHbf9lKRUFy9AHyMRs

a+DmpWcvzvFiyP28vSxAUIT3WMGJwwMxRcXOB/jF5V668caFN0A7tDyUt/6YCW1K

FeuCHaOGBRgFFp71Frsh5uZq1C70wE07cZP5Mm3AWjds3ZDvi/oJBn5nCR8HuvkD

VNO6z9NVIE06gP564n6RAgMBAAGgADANBgkqhkiG9w0BAQUFAAOCAQEAOpN8fD+H

Wa7n+XTwAb1jyC7yrjp9Llo8bc6Viy4bolrS15DxqAkvTCqssK+xhAScX2j9hxq2

pHBp8D5wMEmSUR39Jw77HRWNKHltUauIJUc3wEOeZ3b6pOUJAlNQenMBZJby7Hgw

0wV9X42JmDfwNBpWUW+rEyZHm0N9AATdgxmpFGvKIeiOM+fA0BKNxc7p0MMdcaBw

cQr/+bSfF3dwR8q8FAwS51RJ2cMQGpTZ2sLD54GbudpJqYUvjky1sYcn2USqupFn

WbhzArh0AQiSxolI+B6pgk/GE+50fNABOlIVqAYzzG41V76p17soBp6mXr7dxOGL

YM2lmN12Rq3BkQ==

-----END CERTIFICATE REQUEST-----

List of Certificates

Name Common Name Issued By Status Remaining

--------- -------------------- -------------------- ------------- ---------

tarheel.r myexample.com myexample.com Active 327 days

test test test Valid 3248 days

Demo Cisco Appliance Demo Cisco Appliance Demo Active 1570 days

Choose the operation you want to perform:

- IMPORT - Import a certificate from a local PKCS#12 file

- PASTE - Paste a certificate into the CLI

- NEW - Create a self-signed certificate and CSR

- EDIT - Update certificate or view the signing request

- EXPORT - Export a certificate

- DELETE - Remove a certificate

- PRINT - View certificates assigned to services

[]>

Choose the operation you want to perform:

- CERTIFICATE - Import, Create a request, Edit or Remove Certificate Profiles

- CERTAUTHORITY - Manage System and Customized Authorities

- CRL - Manage Certificate Revocation Lists

[]>

>commit

Gerelateerde informatie

Feedback

Feedback