Configuratie van Cloud Gateway Gold configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft een diepgaande analyse van de gouden configuratie voor Cisco Secure Email Cloud Gateway.

Voorwaarden

Vereisten

Cisco raadt u aan deze onderwerpen te kennen:

- Cisco Secure Email Gateway voor cloudgateway, zowel UI- als CLI-beheer

- Cisco Secure E-mail en Web Manager, beheer op UI-niveau

- Cisco Secure Email Cloud-klanten kunnen CLI-toegang aanvragen; zie: Command Line Interface (CLI) Access

Gebruikte componenten

De informatie in dit document is afkomstig van de gouden configuratie en de aanbevelingen voor beste praktijken voor klanten en beheerders van Cisco Secure Email Cloud.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Verwante producten

Dit document is ook van toepassing met:

- Cisco Secure Email Gateway-hardware of virtuele applicatie op locatie

- Cisco Secure Email en Web Manager op locatie voor hardware en virtuele apparaten

Beleidskwartieren

Quarantines worden geconfigureerd en onderhouden op de Email en Web Manager voor Cisco Secure Email Cloud-klanten. Meld u aan bij uw Email and Web Manager om de quarantaine te bekijken:

- ACCOUNT_OVERNAME

- ANTI-LEPEL

- BLOK_BIJLAGEN

- BLOKKELIJST

- DKIM_FAIL

- DMARC_QUARANTAINE

- DMARC_AFWIJZEN

- VERVALST_E-MAIL

- ONGEWENSTE_INHOUD

- MACRO

- OPEN_RELAY

- SDR_GEGEVENS

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_UITGAANDE_MALWARE

- URL_KWAADAARDIG

Gold-configuratie voor cloudgateway

Waarschuwing: alle wijzigingen in de configuratie(s) op basis van de best practices zoals in dit document verstrekt, moeten worden beoordeeld en begrepen voordat u uw configuratiewijzigingen in uw productieomgeving doorvoert. Raadpleeg uw Cisco CX Engineer, Aangewezen Service Manager (DSM) of Accountteam voordat u de configuratie wijzigt.

Voordat u begint

De Gold Configuration voor klanten van Cisco Secure Email Cloud is de beste praktijk en configuratie op nul dagen voor zowel de Cloud Gateway als de Cisco Secure Email en Web Manager. Cisco Secure Email Cloud-implementaties maken gebruik van zowel een of meer cloudgateway(s) als ten minste één (1) e-mail en webbeheer. Onderdelen van de configuratie en best practices geven beheerders de opdracht om quarantaine(s) op de e-mail en Web Manager te gebruiken voor gecentraliseerde beheerdoeleinden.

Basisconfiguratie

E-mailbeleid > Toegangstabel voor ontvangers (RAT)

De Begunstigde Toegangstabel bepaalt welke ontvangers door een openbare luisteraar worden goedgekeurd. In de tabel wordt ten minste het adres en de acceptatie of afwijzing van het adres vermeld. Beoordeel de RAT om uw domeinen toe te voegen en te beheren zoals nodig.

Netwerk > SMTP-routers

Als de SMTP routebestemming Microsoft 365 is, raadpleeg dan Office365 Throttling CES New Instance met "4.7.500 Server bezig. Probeer het later opnieuw".

Beveiligingsservices

De vermelde services worden geconfigureerd voor alle klanten van Cisco Secure Email Cloud met de volgende waarden:

IronPort Anti-Spam (IPAS)

- Ingeschakeld en configureren Altijd scannen 1M en Nooit scannen 2M

- Time-out voor scannen van één bericht: 60 seconden

URL-filtering

- URL-categorisatie- en reputatiefilters inschakelen

- (Optioneel) Maak en configureer URL Allowlist genaamd "bypass_urls."

- Webinteractietracking inschakelen

- Geavanceerde instellingen:

- URL Lookup-time-out: 15 seconden

- Maximum aantal gescande URL’s in hoofdtekst en bijlage: 400

- Herschrijf URL tekst en HREF in bericht: Nee

- URL-vastlegging: ingeschakeld

- (Optioneel) Vanaf AsyncOS 14.2 voor Cloud Gateway zijn URL Retrospective Verdict en URL Remediation beschikbaar; zie release notities en configureer URL Filtering voor Secure Email Gateway en Cloud Gateway

Grijsdetectie

- Altijd 1M scannen en nooit 2M scannen inschakelen en configureren

- Time-out voor scannen van één bericht: 60 seconden

Uitbraakfilters

- Adaptieve regels inschakelen

- Maximale berichtgrootte voor scannen: 2M

- Webinteractietracking inschakelen

Advanced Malware Protection > Bestandsreputatie en -analyse

- Bestandsreputatie inschakelen

- Bestandsanalyse inschakelen

- Zie Globale instellingen voor bestandstypen voor bestandanalyse

Berichttracering

- Vastlegging geweigerde verbinding inschakelen (indien nodig)

Systeembeheer

Gebruikers (systeembeheer > gebruikers)

- Vergeet niet het beleid te bekijken en in te stellen dat is gekoppeld aan de instellingen voor lokale gebruikersaccount en wachtwoord

- Indien mogelijk Lichtgewicht Directory Access Protocol (LDAP) voor verificatie configureren en inschakelen (Systeembeheer > LDAP)

Logabonnementen (systeembeheer > logabonnementen)

- Indien niet geconfigureerd, maken en inschakelen:

- Logbestanden met configuratiegeschiedenis

- Clientlogboeken voor URL-reputatie

- In de Global Settings van de Abonnementen van het Logboek, geef instellingen uit en voeg de kopballen aan, van, antwoord-aan, Afzender toe.

Aanvullende configuratie (optioneel)

Aanvullende diensten om te beoordelen en te overwegen

Systeembeheer > LDAP

- Als u LDAP configureert, raadt Cisco LDAP aan met SSL ingeschakeld

URL-defensie

- Zie URL-filtering voor beveiligde e-mailgateway en cloudgateway configureren voor de meest recente best practices voor configuratie van URL-defensie.

- Cisco is ook diep verdiept in URL Defense; raadpleeg de URL Defense Guide.

- Sommige voorbeelden in de URL Defense Guide zijn ook opgenomen in dit document.

SPF

- DNS-records (Sender Policy Framework) worden extern gemaakt op Cloud Gateway. Daarom raadt Cisco alle klanten ten zeerste aan de best practices voor SFP, DKIM en DMARC in hun beveiligingspositie te bouwen. Zie SPF Configuration en Best Practices voor meer informatie over SPF-validatie.

- Voor klanten van Cisco Secure Email Cloud wordt er een macro gepubliceerd voor alle Cloud Gateway(s) per de toewijzing hostnaam om het toevoegen van alle hosts te vergemakkelijken.

- Plaats dit voor ~all of -all in de huidige DNS TXT (SPF)-record, als dit bestaat:

exists:%{i}.spf.<allocation>.iphmx.com

Opmerking: zorg ervoor dat de SPF-record eindigt met ~all of -all. Valideren van de SPF-records voor uw domeinen voor en na eventuele wijzigingen!

- Aanbevolen informatie en hulpmiddelen voor meer informatie over SFP:

Aanvullende SPF-voorbeelden

- Een uitstekend voorbeeld van SPF is als u e-mails ontvangt van uw Cloud Gateway en uitgaande e-mails verstuurt van andere mailservers. U kunt het mechanisme "a:" gebruiken om mailhosts op te geven:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

- Als u alleen uitgaande e-mails verstuurt via uw Cloud Gateway, kunt u gebruik maken van:

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- In dit voorbeeld geeft het mechanisme "ip4:" of "ip6:" een IP-adres of IP-adresbereik aan:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

Wijzigingen op CLI-niveau

- Zoals in vereisten is vermeld, kunnen klanten van Cisco Secure Email Cloud om CLI-toegang verzoeken; zie CLI-toegang (Command Line Interface)).

Anti-Spoof Filter

- Lees de Best Practices Guide for Anti-Spoofing

- Deze gids biedt u uitgebreide voorbeelden en configuratie best practices voor e-mailspofpreventie

Kop-filter toevoegen

- CLI alleen, schrijf en schakel de berichtfilter van addHeaders in:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

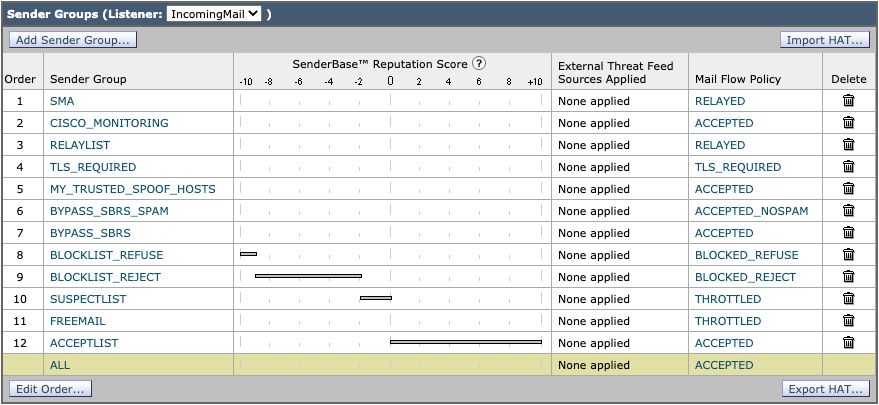

Host Access Table (mailbeleid > Host Access Table (HAT))

HAT - Overzicht > Aanvullende afzendergroepen

- ESA Gebruikershandleiding: Een afzendergroep maken voor berichtenverwerking

- BYPASS_SBRS - Plaats hoger voor bronnen die reputatie overslaan

- MY_TRUSTED_SPOOF_HOSTS - Onderdeel van spoofingfilter

- TLS_VERPLICHT - Voor gedwongen TLS-verbindingen

In de vooraf gedefinieerde groep SENDERS VAN DE VERDACHTE

- ESA Gebruikershandleiding: Verzendbevestiging: Host

- Schakel "SBRS Scores on none" in.

- (Optioneel) Schakel "Connecting host PTR record lookup mislukt vanwege tijdelijke DNS-storing" in.

Agressieve HAT-steekproef

- BLOCKLIST_REFUSE [-10.0 to -9.0] BELEID: BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0 to -2.0] BELEID: BLOCKED_REJECT

- SUSPECTLIST [-2.0 tot 0.0 en SBRS scores van "Geen"] BELEID: GESTOORD

- ACCEPTLIST [0.0 tot 10.0] BELEID: GEACCEPTEERD

Opmerking: De HAT-voorbeelden tonen bovendien geconfigureerd Mail Flow Policies (MFP). Raadpleeg voor volledige informatie over MFP "Understanding the Email Pipeline > Incoming/Receiving" in de Gebruikershandleiding voor de juiste versie van AsyncOS voor de Cisco Secure Email Gateway die u hebt geïmplementeerd.

Voorbeeld:

Mail Flow Policy (standaard beleidsparameters)

Standaard beleidsparameters

Beveiligingsinstellingen

- Stel Transport Layer Security (TLS) in op voorkeursniveau

- Sender Policy Framework (SPF) inschakelen

- DomainKeys Identified Mail (DKIM) inschakelen

- Domeingebaseerde Berichtverificatie, -rapportage en -verificatie (DMARC) inschakelen en geaggregeerde feedback-rapporten verzenden

Opmerking: DMARC vereist extra afstemming om te configureren. Raadpleeg voor meer informatie over DMARC "E-mailverificatie > DMARC-verificatie" in de gebruikershandleiding voor de juiste versie van AsyncOS voor de Cisco Secure Email Gateway die u hebt geïmplementeerd.

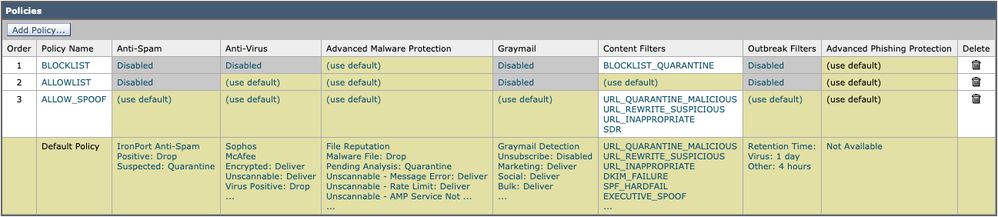

Beleid voor inkomende e-mail

Default Policy is ingesteld op:

anti-spam

- Ingeschakeld, met drempelwaarden bij standaarddrempelwaarden. (Wijziging van de score zou vals positieven kunnen verhogen.)

antivirus

- Berichten scannen: alleen op virussen scannen

- verzekeren dat het selectievakje "Inclusief een X-header" is ingeschakeld

- Voor unscannable Berichten en Virus Infected Berichten, plaats het Originele Bericht van het Archief aan Nr

AMP

- Voor Onscanbare acties op Berichtfouten, gebruik Geavanceerd en voeg Aangepaste Kop toe aan Bericht, X-TG-MSGERROR, waarde: Waar.

- Voor niet-scanbare acties op snelheidslimiet, gebruik geavanceerde en voeg aangepaste header toe aan bericht, X-TG-RATELIMINIT, waarde: True.

- Voor Berichten met Bestandsanalyse in behandeling, gebruik Actie Toegepast op Bericht: "Quarantaine."

Graymail

- Scannen is mogelijk voor elk vonnis (Marketing, Social, Bulk), met Prepend voor Add Text to Onderwerp en actie is Deliver.

- Voor actie op bulk mail, gebruik geavanceerde en voeg aangepaste header (optioneel): X-bulk, waarde: True.

Contentfilters

- Ingeschakeld en URL_QUARANTAINE_MALICIOUS, URL_REWrite_suspICIOUS, URL_INFIT, DKIM_ERROR, SPF_HARDFAIL, Executive_SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_limit zijn geselecteerd

- Deze inhoudsfilters worden later in deze gids verstrekt

Uitbraakfilters

- Het standaard bedreigingsniveau is 3; pas uw beveiligingsvereisten aan.

- Als het bedreigingsniveau voor een bericht gelijk is aan of deze drempel overschrijdt, beweegt het bericht zich naar de Quarantaine van de Uitbraak. (1=laagste dreiging, 5=hoogste dreiging)

- Berichtwijziging inschakelen

- URL Rewriting set voor "Inschakelen voor alle berichten"

- Wijzig onderwerp prepend to: [Mogelijk $threat_category Fraud]

Beleidsnamen (weergegeven)

- E-mailbeleid voor BLOKLIJST

Het beleid van de post van BLOCKLIST wordt gevormd met alle diensten gehandicapt, behalve Geavanceerde Bescherming Malware, en verbindingen aan een inhoudsfilter met de actie van QUARANTAINE.

- E-mailbeleid voor EMISSIELIJSTEN

Het beleid van de de postpost van allowLIST heeft Antispam, Graymail gehandicapt en de Filters van de Inhoud toegelaten voor URL_QUARANTAINE_MALICIOUS, URL_REWrite_suspICIOUS, URL_INFIT, DKIM_ERROR, SPF_HARDFAIL, Executive SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_limit, of inhoudsfilters van uw keus en configuratie.

- Mailbeleid van ENABLE_SPOOF

Het allow_SPOOF mailbeleid heeft alle standaard services ingeschakeld, met Content Filters ingeschakeld voor URL_QUARANTAINE_MALICIOUS, URL_REWrite_suspICIOUS, URL_INFIT, SDR of content filters van uw keuze en configuratie.

Beleid voor uitgaande post

Default Policy is ingesteld op:

anti-spam

- Uitgeschakeld

antivirus

- Berichten scannen: alleen op virussen scannen

- Schakel het aankruisvakje "Een X-header opnemen" uit.

- (Optioneel) Voor alle berichten: Advanced > Other Notification, schakel "Others" in en neem uw admin/SOC contact e-mailadres op

Advanced Malware Protection

- Alleen bestandsnaam inschakelen

- Niet-scannerbare acties op snelheidslimiet: gebruik geavanceerde en voeg aangepaste header toe aan bericht: X-TG-RATELIMINIT, waarde: "True".

- Berichten met Malware Attachments: gebruik Advanced en voeg Aangepaste Kop toe aan Bericht: X-TG-OUTBOUND, waarde: "MALWARE DETECTED."

Graymail

- Uitgeschakeld

Contentfilters

- Ingeschakeld en TG_OUTBOUND_MALICIOUS, Strip_Secret_Header, EXTERN_SENDER_DELETE, ACCOUNT_TAKEOVER, of inhoudsfilters van uw keuze worden geselecteerd.

Uitbraakfilters

- Uitgeschakeld

DLP

- Schakel deze functie in op basis van uw DLP-licentie en DLP-configuratie.

Overige instellingen

Woordenboeken (mailbeleid > Woordenboeken)

- Profanity en Sexual_Content Dictionary inschakelen en bekijken

- Maak Executive_FED woordenboek voor vervalste e-mail detectie met alle uitvoerende namen

- Maak extra woordenboeken voor beperkte of andere trefwoorden zoals u nodig ziet voor uw beleid, omgeving, beveiligingscontrole

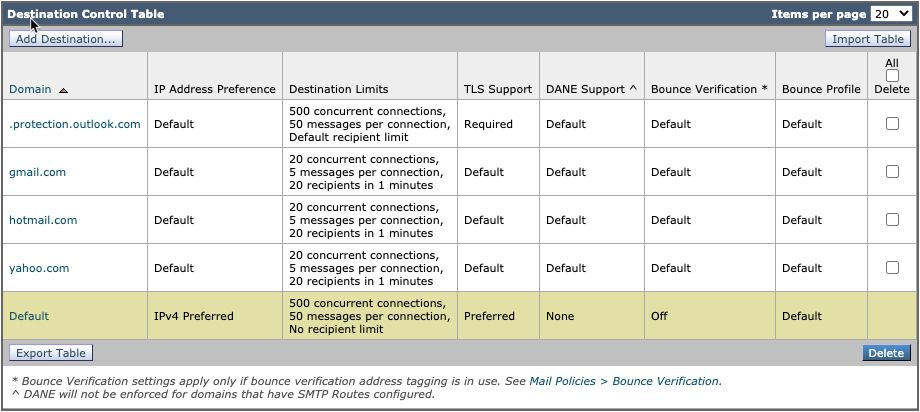

Bestemmingscontroles (postbeleid > Bestemmingscontroles)

- Voor het standaarddomein moet u TLS-ondersteuning configureren als voorkeur

- U kunt bestemmingen toevoegen voor webmaildomeinen en lagere drempelwaarden instellen

- Raadpleeg onze gids Snelheidsbeperking uw uitgaande mail met doelcontrole voor meer informatie.

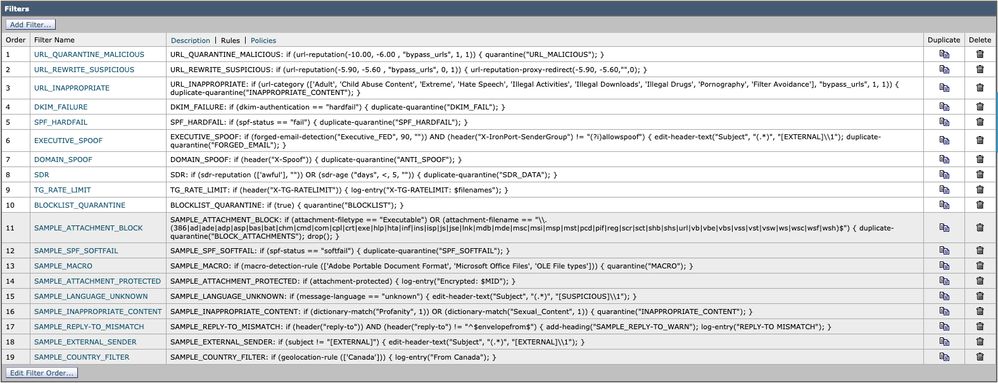

Contentfilters

Opmerking: voor extra informatie over contentfilters raadpleegt u "contentfilters" in de gebruikershandleiding voor de juiste versie van AsyncOS voor de Cisco Secure Email Gateway die u hebt geïmplementeerd.

Inkomende contentfilters

URL_QUARANTAINE_KWAADAARDIG

Conditie: URL reputatie; url-reputatie(-10.00, -6.00, "bypass_urls", 1, 1)

Actie: Quarantaine: quarantaine("URL_MALICIOUS")

URL_HERSCHRIJVEN_ACHTERDOCHTIG

Conditie: URL reputatie; url-reputatie(-5.90, -5.60, "bypass_urls", 0, 1)

Actie: URL Reputation; url-reputation-proxy-redirect(-5.90, -5.60,"",0)

URL_ONJUIST

Voorwaarde: URL-categorie; url-categorie (['Adult', 'Child Abuse Content', 'Extreme', 'Hate Speech', 'Illegal Activities', 'Illegal Downloads', 'Illegal Drugs', 'Pornography', 'Filter Avoidance'], "bypass_urls", 1, 1)

Actie: Quarantaine; duplicaat-quarantaine("INPASSEND_CONTENT")

DKIM_FALEN

Voorwaarde: DKIM-verificatie; dkim-verificatie == hardfail

Actie: Quarantaine; duplicaat-quarantaine("DKIM_FAIL")

SPF_HARDFAIL

Voorwaarde: SPF-verificatie; spf-status == niet

Actie: Quarantaine; duplicate-quarantaine("SPF_HARDFAIL")

Executive_SPOOF

Conditie: Vervalste e-mail detectie; vervalste e-mail detectie("Executive_FED", 90, "")

Conditie: Andere kop; header ("X-IronPort-SenderGroup") != "(?i)allowspoof"

* instellen Regel toepassen: Alleen als alle voorwaarden overeenkomen

Actie: Kop toevoegen/bewerken; header-tekst bewerken("Onderwerp", "(.*)", "[EXTERN]\\1")

Actie: Quarantaine; duplicaat-quarantaine("FORGED_EMAIL")

DOMEIN_LEPEL

Voorwaarde: andere header; header("X-Spoof")

Actie: Quarantaine; duplicaat-quarantaine("ANTI_SPOOF")

SDR

Staat: Domeinreputatie; sdr-reputatie (['vreselijk'], "")

Staat: Domeinnaam; sdr-leeftijd ("dagen", <, 5, "")

* set Apply rule: Als een of meer voorwaarden overeenkomen

Actie: Quarantaine; duplicaat-quarantaine("SDR_DATA")

TG_TARIEF_LIMIET

Conditie: andere kop; header("X-TG-RATELIMINIT")

Actie: Loginvoer toevoegen; log-entry("X-TG-RATELIMINIT: $filenames")

BLOKLIJST_QUARANTAINE

Toestand: (geen)

Actie: Quarantaine; quarantaine("BLOKLIJST")

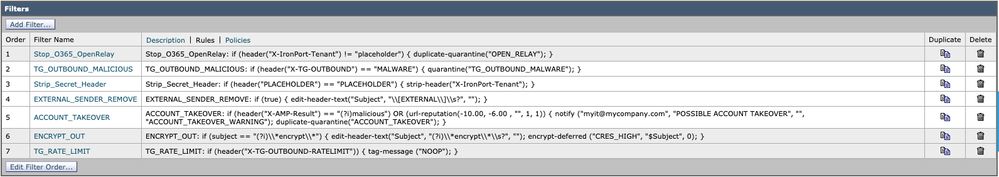

Uitgaande contentfilters

TG_UITGAAND_KWAADAARDIG

Voorwaarde: andere header; header("X-TG-OUTBOUND") == MALWARE

Actie: Quarantaine; quarantaine("TG_OUTBOUND_MALWARE")

Strip_Secret_Header

Voorwaarde: andere kop; header ("PLAATSAANDUIDING") == PLAATSAANDUIDING

Actie: Strip Header; strip-header("X-IronPort-Tenant")

EXTERN_AFZENDER_VERWIJDEREN

Toestand: (geen)

Actie: Kop toevoegen/bewerken; kop-kop-tekst bewerken ("Onderwerp", "\\[EXTERN\\]\\s?", "")

ACCOUNT_OVERNAME

Conditie: Andere kop; header ("X-AMP-Resultaat") == (?i)kwaadaardig

Staat: URL reputatie; url-reputatie(-10.00, -6.00, "", 1, 1)

*Stel Regel toepassen in: Als een of meer voorwaarden overeenkomen

Actie: Melden;melden ("<Insert admin of distro email address>", "MAY ACCOUNT TAKEOVER", "", "ACCOUNT_TAKEOVER_WARNING")

Actie: dubbel quarantaine("ACCOUNT_TAKEOVER")

Voor klanten van Cisco Secure Email Cloud hebben we voorbeelden van inhoudsfilters die zijn opgenomen in de gouden configuratie en aanbevelingen voor best practices. Bekijk daarnaast de "VOORBEELD_" filters voor meer informatie over de bijbehorende voorwaarden en acties die gunstig kunnen zijn voor uw configuratie.

Cisco live

Cisco Live presenteert wereldwijd vele sessies en biedt persoonlijke sessies en technische doorbraken die de best practices van Cisco Secure Email dekken. Voor eerdere sessies en toegang gaat u naar Cisco Live (hiervoor is CCO-aanmelding vereist):

-

Cisco e-mail security: beste praktijken en fijnafstemming - BRKSEC-2131

- DMARCate Uw e-mailperimeter - BRKSEC-2131

- E-mail repareren! - Cisco e-mail security geavanceerde probleemoplossing - BRKSEC-3265

- API-integraties voor Cisco e-mail security - DEVNET-2326

- SaaS-mailboxservices beveiligen met Cloud Email Security van Cisco - BRKSEC-1025

- E-mail security: best practices en fijnafstemming - TECSEC-2345

- 250 not OK - Op weg naar het defensief met Cisco Email Security - TECSEC-2345

- Cisco Domain Protection en Cisco Advanced Phishing Protection: optimaal gebruik van de volgende laag in e-mailbeveiliging! - BRKSEC-1243

- SPF is geen acroniem voor "Spoof"! Laten we de meeste uit de volgende laag in e-mail security gebruiken! - DGTL-BRKSEC-2327

Als een sessie niet beschikbaar is, behoudt Cisco Live zich het recht voor om deze te verwijderen vanwege de leeftijd van de presentatie.

Aanvullende informatie

Cisco Secure E-mail gateway-documentatie

- Release-opmerkingen

- Gebruikershandleiding

- CLI-referentiegids

- API-programmeerhandleidingen voor Cisco Secure Email Gateway

- Open bron die in Cisco Secure Email Gateway wordt gebruikt

- Installatiehandleiding voor Cisco Content Security virtuele applicatie (inclusief vESA)

Documentatie voor beveiligde e-mail met Cloud Gateway

Cisco Secure Email en Web Manager-documentatie

- Releaseopmerkingen en compatibiliteitsmatrix

- Gebruikershandleiding

- API-programmeerhandleidingen voor Cisco Secure Email and Web Manager

- Installatiehandleiding voor Cisco Content Security virtuele applicatie (inclusief vSMA)

Cisco beveiligde productdocumentatie

Gerelateerde informatie

- Naleving van Cisco Secure Email Security

- Beschrijving van de aanbieding: Secure Email

- Termen voor Cisco Universal Cloud

- Cisco-ondersteuning en -downloads

- [EXTERN] OpenSPF: SFP-basisgegevens en geavanceerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

31-Jul-2022 |

Update van de nieuwste Gold Configuration waarden, herformulering om te voldoen aan publicatiecriteria, update van links en referenties. |

1.0 |

15-May-2017 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Robert SherwinCisco beveiligde e-mail

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback