Inleiding

In dit document worden de functies Network Advanced Malware Protection (AMP)/file access control van de FirePOWER-module en de methode om deze te configureren met Adaptive Security Device Manager (ASDM) beschreven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van de adaptieve security applicatie (ASA) firewall en ASDM.

- Kennis van FirePOWER-applicatie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ASA FirePOWER-modules (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) met actieve software, versie 5.4.1 en hoger.

- ASA FirePOWER-module (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) waarin software versie 6.0.0 en hoger wordt uitgevoerd.

- ASDM 7.5.1 en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

Kwaadaardige software/malware kan op meerdere manieren in het netwerk van een organisatie komen. Om de effecten van deze kwaadaardige software en malware te identificeren en te verzachten, kunnen de AMP-functies van FirePOWER worden gebruikt om de overdracht van kwaadaardige software en malware in het netwerk te detecteren en optioneel te blokkeren.

Met de functionaliteit voor bestandscontrole kunt u ervoor kiezen om de overdracht van bestanden te bewaken (detecteren), blokkeren of toe te staan. Er kan bijvoorbeeld een bestandsbeleid worden geïmplementeerd dat het downloaden van uitvoerbare bestanden door de gebruiker blokkeert.

Met Network AMP-functionaliteit kunt u bestandstypen selecteren die u wilt controleren via veelgebruikte protocollen en SHA 256-hashes, metagegevens uit de bestanden of zelfs kopieën van de bestanden zelf naar de Cisco Security Intelligence Cloud sturen voor malwareanalyse. Cloud retourneert verwijdering voor bestand hashes als schoon of kwaadaardig gebaseerd op bestandsanalyse.

Bestandsbeheer en AMP voor Firepower kunnen worden geconfigureerd als bestandsbeleid en worden gebruikt als onderdeel van uw algemene toegangscontroleconfiguratie. Bestandsbeleid dat is gekoppeld aan toegangscontroleregels inspecteert netwerkverkeer dat voldoet aan de voorwaarden voor regels.

Opmerking: zorg ervoor dat de FirePOWER-module is voorzien van een Protect/Control/Malware-licentie om deze functionaliteit te kunnen configureren. Als u de licenties wilt controleren, kiest u Configuratie > ASA FirePOWER Configuration > Licentie.

Het bestandsbeleid voor Bestandsbeheer/Netwerkbewaking configureren

Toegangsbeheer voor bestanden configureren

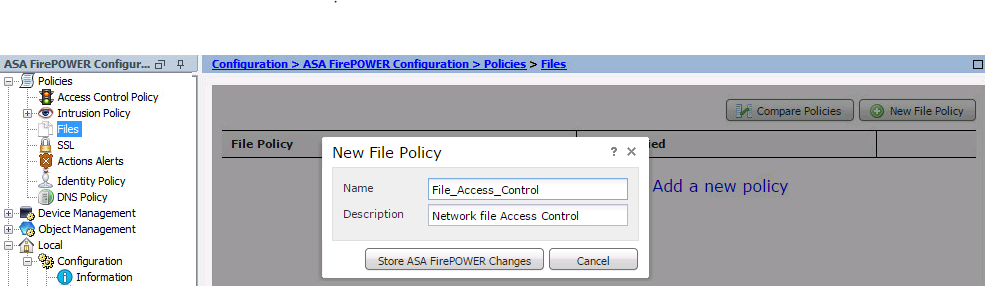

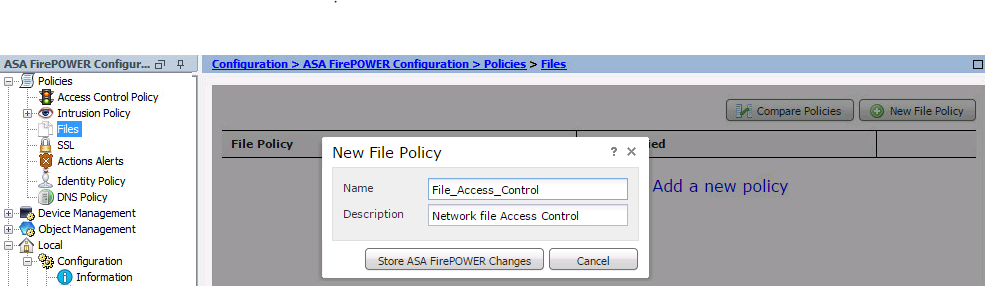

Log in op ASDM en kies Configuratie > ASA Firepower Configuration > Beleid > Bestanden. Het dialoogvenster Nieuw bestandsbeleid wordt weergegeven.

Voer een naam en een optionele beschrijving in voor uw nieuwe beleid en klik vervolgens op Store ASA Firepower Changes optie. De pagina Bestandsbeleidsregel verschijnt.

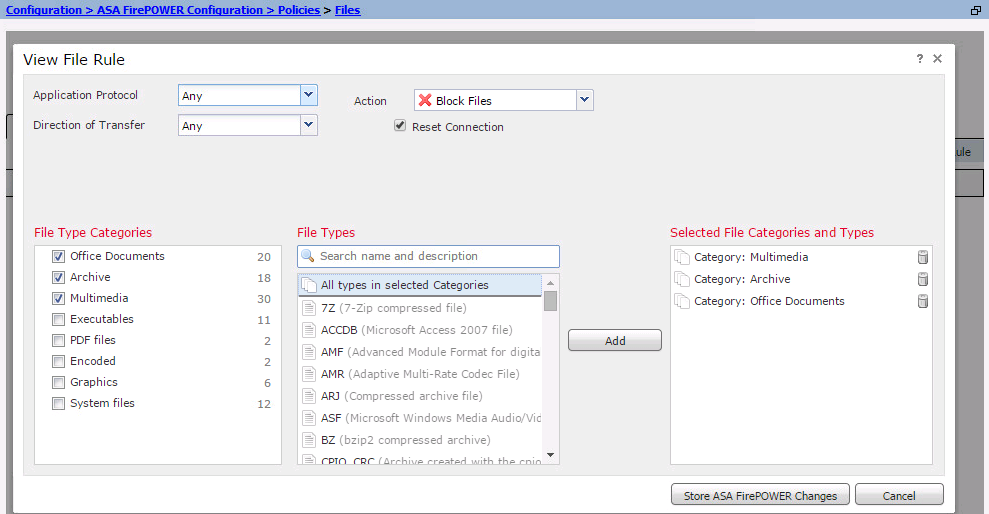

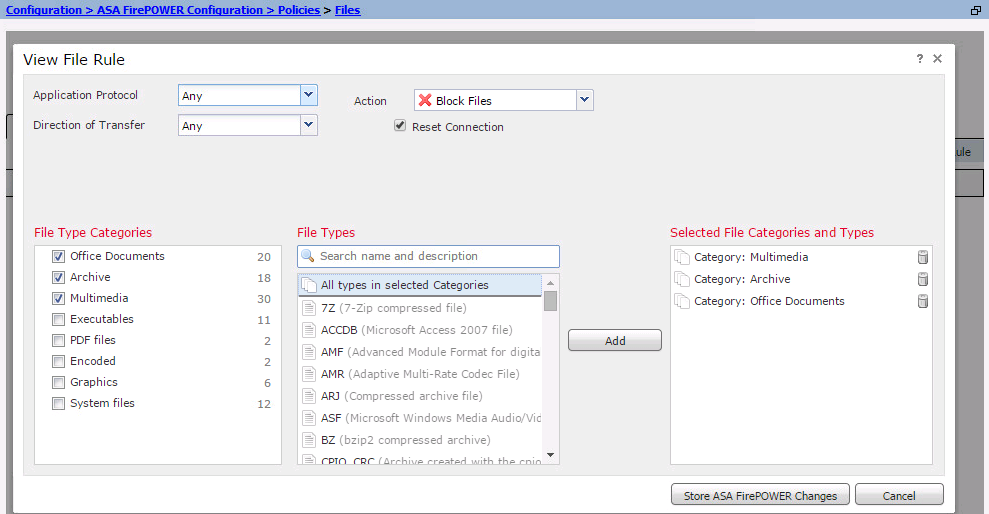

Klik op Bestandsregel toevoegen om een regel aan het bestandsbeleid toe te voegen. De bestandsregel geeft u de granulaire controle over bestandstypen die u wilt registreren, blokkeren of scannen op malware.

Application Protocol: Specificeer het Application Protocol als Any (standaard) of als het specifieke protocol (HTTP, SMTP, IMAP, POP3, FTP, SMB).

Richting van Overdracht: Geef de richting van de bestandsoverdracht op. Het kan zijn om het even welk of Upload/Download gebaseerd op het protocol van de Toepassing. U kunt het protocol (HTTP, IMAP, POP3, FTP, SMB) controleren voor het downloaden van bestanden en het protocol (HTTP, SMTP, FTP, SMB) voor het uploaden van bestanden. Gebruik de Any optie om bestanden te detecteren via meerdere toepassingsprotocollen, ongeacht of gebruikers het bestand verzenden of ontvangen.

Actie: Specificeer de Action for File Access Control functionaliteit. De actie kan Bestanden detecteren of Bestanden blokkeren. Detecteer de actie Bestand genereert de gebeurtenis en de actie Bestanden blokkeren genereert de gebeurtenis en blokkeert de bestandsoverdracht. Met de actie Bestanden blokkeren kunt u optioneel Reset Connection selecteren om de verbinding te beëindigen.

Bestandstype Categorieën: Selecteer de bestandstype categorieën waarvoor u het bestand wilt blokkeren of de waarschuwing wilt genereren.

Bestandstypen: selecteer de bestandstypen. De optie Bestandstypen geeft een korreliger optie om het specifieke bestandstype te kiezen.

Kies de optie ASA Firepower Changes opslaan om de configuratie op te slaan.

Network Malware Protection configureren (Network AMP)

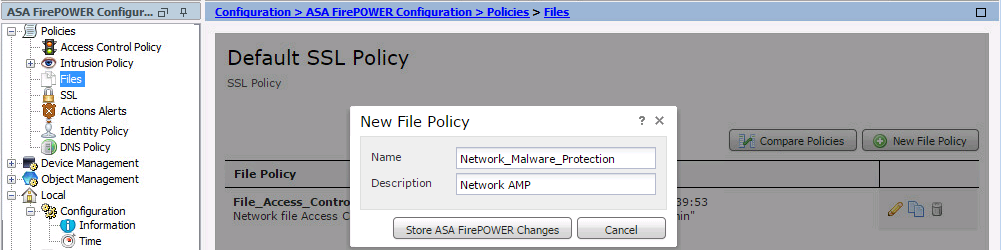

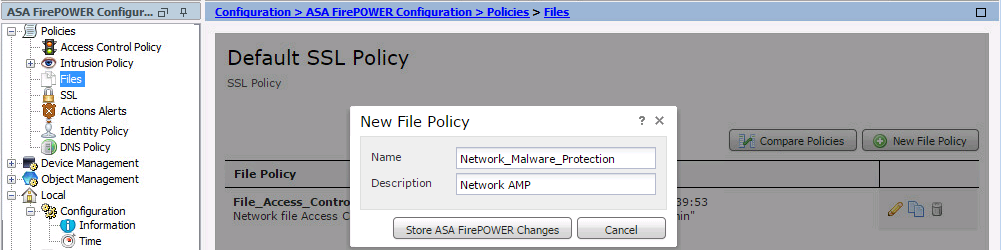

Log in op ASDM en navigeer naar Configuration > ASA Firepower Configuration > Beleid > Bestanden. De pagina Bestandsbeleid verschijnt. Klik nu op het dialoogvenster Nieuw bestandsbeleid.

Voer een naam en een optionele beschrijving in voor uw nieuwe beleid en klik vervolgens op de optie ASA Firepower Changes. De pagina Bestandsbeleidsregels verschijnt.

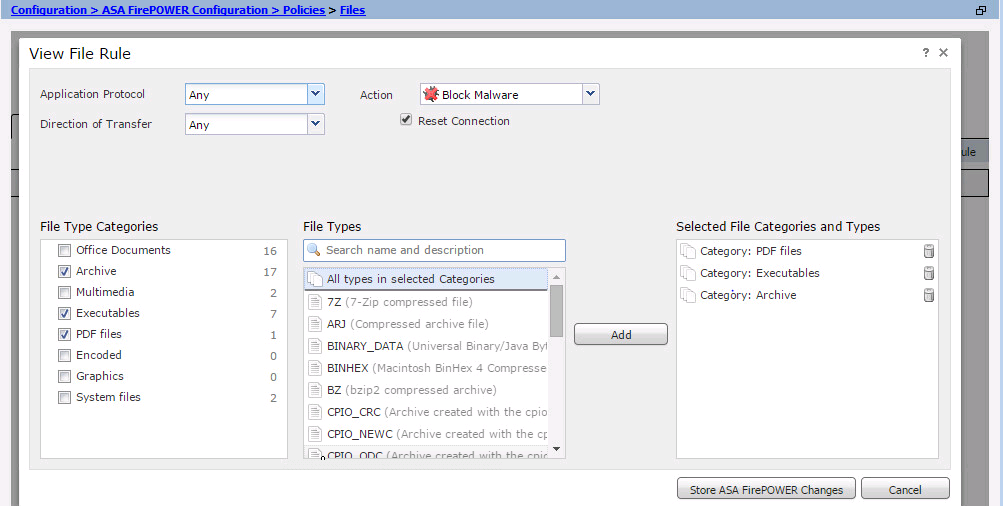

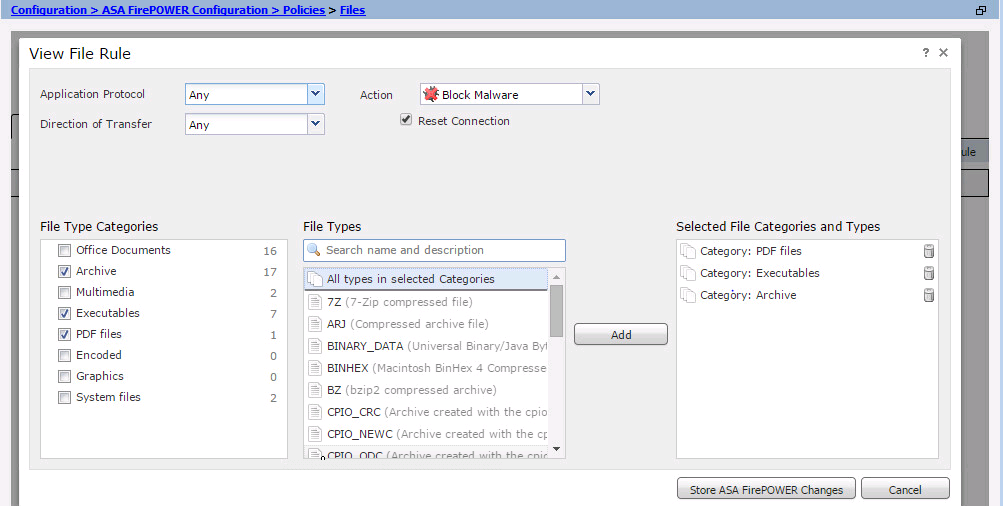

Klik op de optie Bestandsregel toevoegen om een regel aan het bestandsbeleid toe te voegen. Bestandsregel geeft u de granulaire controle over bestandstypen die u wilt registreren, blokkeren of scannen op malware.

Application Protocol: Specificeer (standaard) of een specifiek protocol (HTTP, SMTP, IMAP, POP3, FTP, SMB)

Richting van Overdracht: Geef de richting van de bestandsoverdracht op. Het kan zijn om het even welk of Upload/Download gebaseerd op het protocol van de Toepassing. U kunt het protocol (HTTP, IMAP, POP3, FTP, SMB) controleren voor het downloaden van bestanden en het protocol (HTTP, SMTP, FTP, SMB) voor het uploaden van bestanden. Gebruik Any optie om bestanden te detecteren via meerdere toepassingsprotocollen, ongeacht de gebruikers die het bestand verzenden of ontvangen.

Actie: Voor de functionaliteit van de Bescherming van Network Malware, zou de Actie of Malware Cloud Lookup of Blok Malware zijn. Action Malware Cloud Lookup genereert alleen een gebeurtenis, terwijl action Block Malware de gebeurtenis genereert en de overdracht van malware-bestanden blokkeert.

Opmerking: Malware Cloud Lookup en Block Malware regels stellen de Firepower in staat om de SHA-256 hash te berekenen en te verzenden voor cloud lookup proces om te bepalen of bestanden die het netwerk doorkruisen malware bevatten.

Bestandstypecategorieën: Selecteer de specifieke bestandscategorieën.

Bestandstypen: selecteer de specifieke bestandstypen voor meer gedetailleerde bestandstypen.

Kies optie ASA Firepower Wijzigingen opslaan om de configuratie op te slaan.

Opmerking: Bestandsbeleid behandelt bestanden in de volgende regel-actie volgorde: Blokkeren heeft voorrang op malware inspectie, die voorrang heeft op eenvoudige detectie en vastlegging.

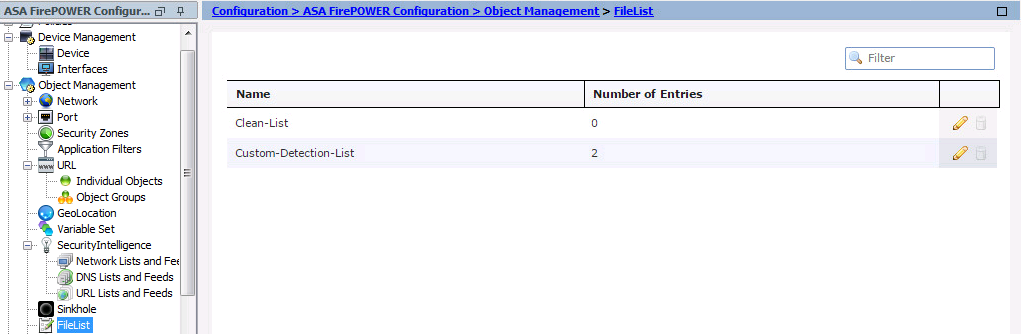

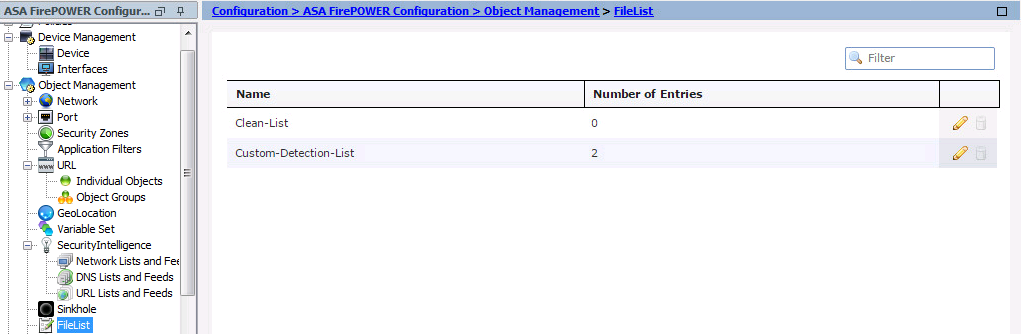

Als u Network-based Advanced Malware Protection (AMP) configureert en Cisco Cloud de dispositie van een bestand onjuist detecteert, kunt u het bestand aan de bestandslijst toevoegen met behulp van een SHA-256 hash-waarde om de bestandsdispositie in de toekomst beter te detecteren. Afhankelijk van het type bestandslijst, kunt u:

- Als u een bestand wilt behandelen alsof de cloud een schone dispositie heeft toegewezen, voegt u het bestand toe aan de lijst met bestanden.

- Om een bestand te behandelen alsof de cloud een malware dispositie heeft toegewezen, voegt u het bestand toe aan de aangepaste lijst.

Om dit te configureren navigeer je naar Configuration > ASA FirePOWER Configuration > Object Management > File List en bewerk je de lijst om SHA-256 toe te voegen.

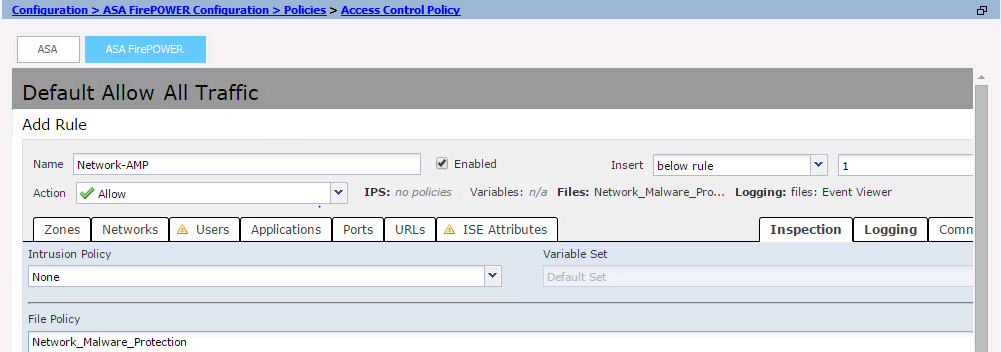

Toegangscontrolebeleid voor bestandsbeleid configureren

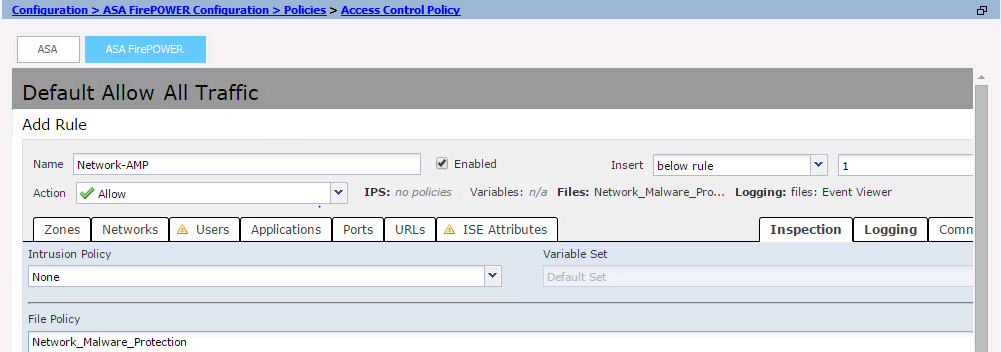

Navigeer naar Configuration > ASA Firepower Configuration > Policies > Access Control Policy en maak een nieuwe toegangsregel of bewerk bestaande toegangsregel, zoals in deze afbeelding.

Om het bestandsbeleid te configureren moet actie zijn toegestaan. Navigeer naar het tabblad Inspectie en selecteer het bestandsbeleid in het keuzemenu.

Om het registreren toe te laten, navigeer de registrerenoptie, en selecteer de aangewezen optie van het registreren & optie van Logbestanden. Klik op de knop Opslaan/toevoegen om de configuratie op te slaan.

Kies optie ASA Firepower Wijzigingen opslaan om de wijzigingen in het AC-beleid op te slaan.

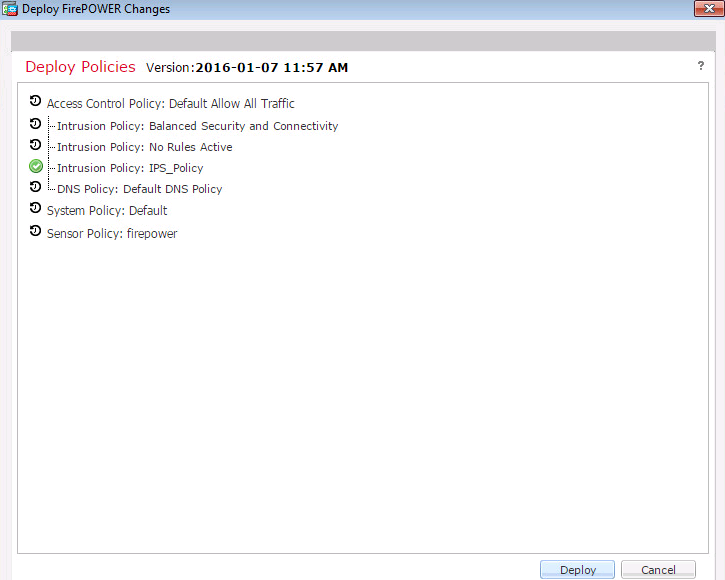

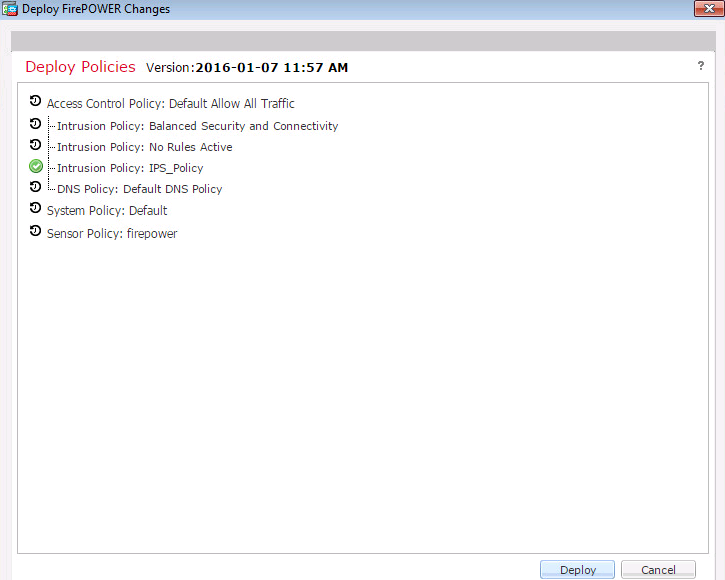

Toegangscontrolebeleid implementeren

Navigeer naar de Implementatie-optie van ASDM en kies de optie Firepower Change implementeren in het uitrolmenu. Klik op de optie Implementeren om de wijzigingen te implementeren.

Navigeer naar Monitoring > ASA Firepower Monitoring > Taakstatus. Zorg ervoor dat de taak moet worden voltooid om de configuratiewijziging toe te passen.

Opmerking: In versie 5.4.x moet u op ASA FirePOWER Changes klikken om het toegangsbeleid op de sensor toe te passen.

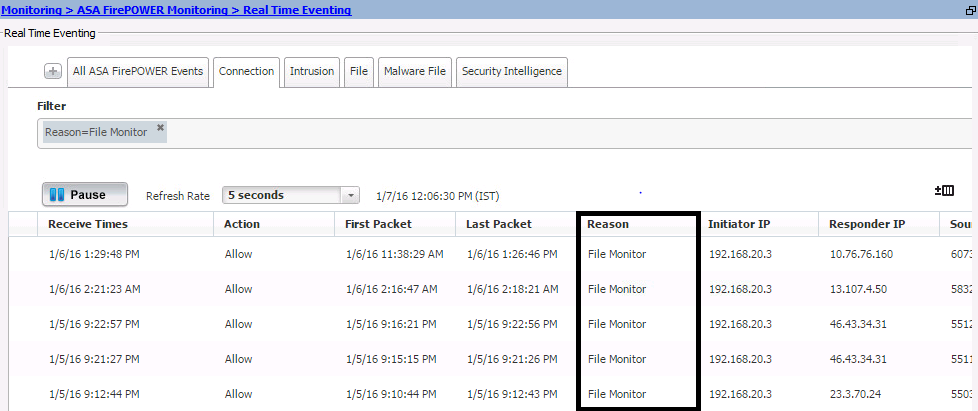

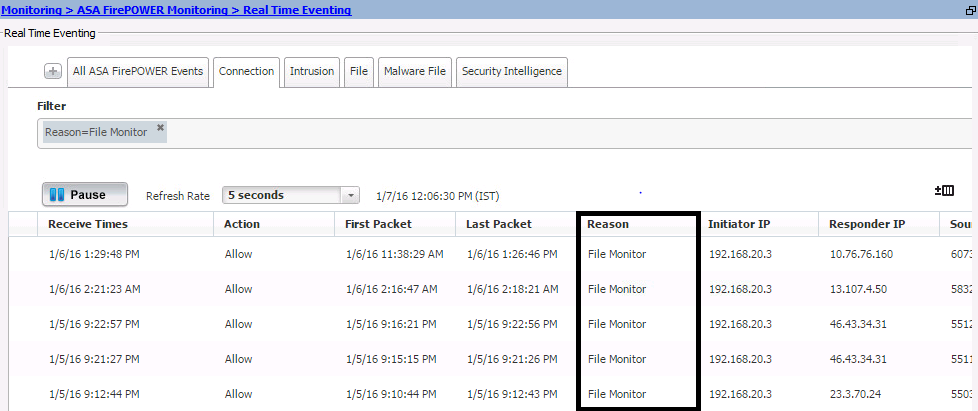

Monitorverbinding voor gebeurtenissen in bestandsbeleid

Om de gebeurtenissen te zien die door de Firepower Module zijn gegenereerd met betrekking tot bestandsbeleid, navigeer naar Monitoring > ASA Firepower Monitoring > Real Time Event.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Zorg ervoor dat het bestandsbeleid correct is geconfigureerd met protocol/richting/actie/bestandstypen. Zorg ervoor dat het juiste bestandsbeleid in de toegangsregels is opgenomen.

Zorg ervoor dat de implementatie van een toegangscontrolesysteem met succes is voltooid.

Controleer de Connection-gebeurtenissen en bestandsgebeurtenissen (bewaking > ASA Firepower Monitoring > Real Time Event) om te controleren of de verkeersstroom de juiste regel raakt of niet.

Gerelateerde informatie

Feedback

Feedback