ASA 9.x EIGRP configureren: voorbeeld

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Cisco ASA moet configureren om routes te leren via het Enhanced Interior Gateway Routing Protocol (EIGRP).

Voorwaarden

Vereisten

Cisco vereist dat u aan deze voorwaarden voldoet voordat u deze configuratie probeert:

- Cisco ASA moet versie 9.x of hoger uitvoeren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ASA softwareversie 9.2.1

- Cisco Adaptive Security Device Manager (ASDM), versie 7.2.1

- Cisco IOS® router met versie 12.4

Dit document beschrijft hoe u de Cisco adaptieve security applicatie (ASA) moet configureren om routes te leren via het Enhanced Interior Gateway Routing Protocol (EIGRP), dat wordt ondersteund in ASA softwareversie 9.x en hoger, en hoe u verificatie moet uitvoeren.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Richtlijnen en beperkingen

- Eén EIGRP-instantie wordt ondersteund in één modus en per context in multi-mode.

- Twee draden worden gecreëerd per context per instantie EIGRP in multimode en kunnen met het showproces worden bekeken.

- Auto-samenvatting is standaard uitgeschakeld.

- Er is geen nabuurschapsrelatie tussen de clustereenheden in de afzonderlijke interfacemodus.

- Standaard-informatie in [<acl>] wordt gebruikt om de Exterior bit te filteren op inkomende kandidaat-standaardroutes.

- Default-information out [<acl>] wordt gebruikt om de Exterior bit te filteren op uitgaande kandidaat-standaardroutes.

EIGRP en failover

Cisco ASA code versie 8.4.4.1 en hoger synchroniseert dynamische routes van de ACTIEVE eenheid naar de STANDBY-eenheid. Daarnaast is het wissen van routes ook gesynchroniseerd met de STANDBY-unit. De toestand van peer-nabijheid is echter niet gesynchroniseerd; alleen het ACTIEVE apparaat onderhoudt de buurstaat en neemt actief deel aan dynamische routing. Raadpleeg ASA FAQ: Wat gebeurt er na failover als dynamische routes gesynchroniseerd zijn? voor meer informatie.

Configureren

In deze sectie wordt beschreven hoe u de functies kunt configureren die in dit document worden bestreken.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

In de netwerktopologie die wordt geïllustreerd, is Cisco ASA het IP-adres voor de interface binnen 10.10.10.1/24. Het doel is EIGRP te configureren op Cisco ASA om routes naar de interne netwerken (10.20.20.0/24, 172.18.124.0/24 en 192.168.10.0/24) dynamisch via de aangrenzende router (R1) te leren. R1 leert de routes aan verre interne netwerken door de andere twee routers (R2 en R3).

ASDM-configuratie

ASDM is een op een browser gebaseerde toepassing die wordt gebruikt om de software op security applicaties te configureren en te controleren. ASDM wordt geladen vanuit het security apparaat en vervolgens gebruikt om het apparaat te configureren, te bewaken en te beheren. U kunt de ASDM Launcher ook gebruiken om de ASDM-applicatie sneller te starten dan de Java-applicatie. In dit gedeelte wordt de informatie beschreven die u nodig hebt om de functies te kunnen configureren die in dit document met ASDM worden beschreven.

Voltooi deze stappen om EIGRP in Cisco ASA te configureren.

- Log in op Cisco ASA met de ASDM.

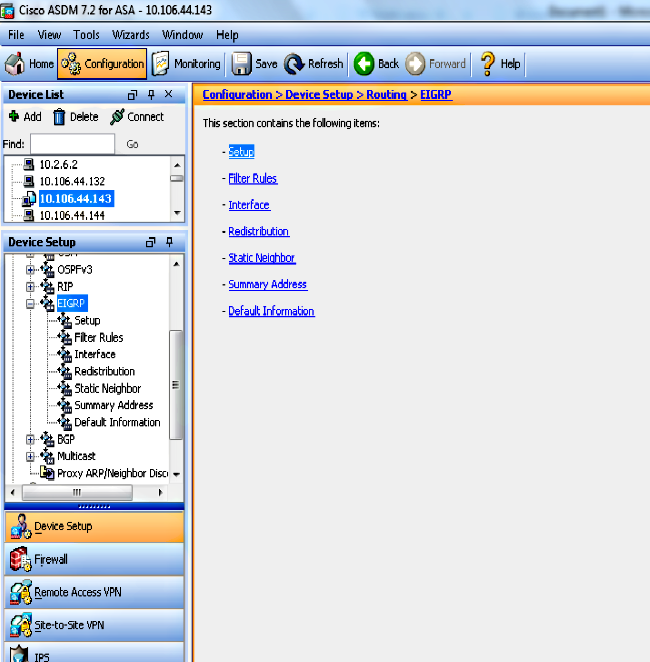

- Navigeer naar het gebied Configuration > Device Setup > Routing > EIGRP van de ASDM-interface, zoals in deze screenshot wordt getoond.

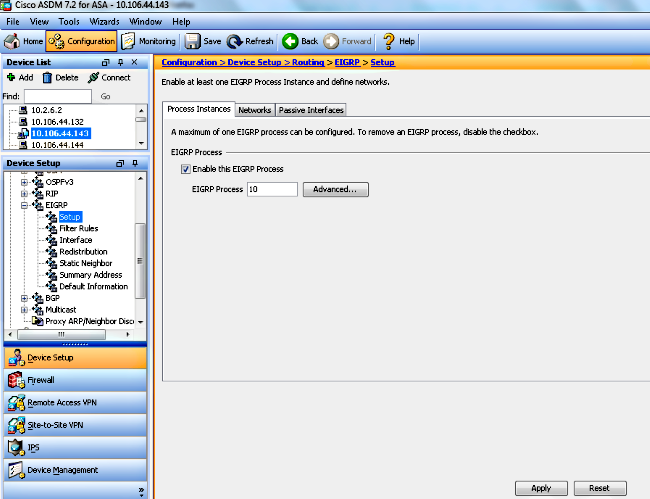

- Schakel het EIGRP-routingproces in op het tabblad Setup > Procesinstanties, zoals in deze screenshot. In dit voorbeeld, is het proces EIGRP 10.

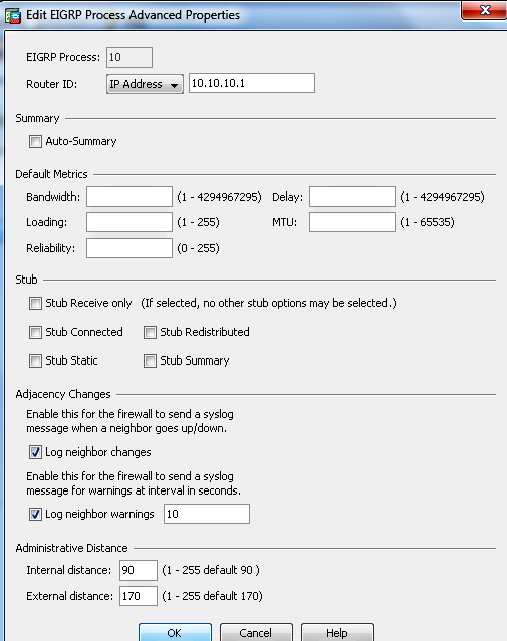

- U kunt optionele geavanceerde EIGRP-routingprocesparameters configureren. Klik op Advanced in het tabblad Setup > Procesinstanties. U kunt het EIGRP-routerproces als een stub-routerproces configureren, automatische routesamenvatting uitschakelen, de standaardwaarden voor gedistribueerde routes definiëren, de administratieve afstanden voor interne en externe EIGRP-routes wijzigen, een statische router-ID configureren en de vastlegging van nabijheidswijzigingen in- of uitschakelen. In dit voorbeeld wordt de EIGRP-router-ID statisch geconfigureerd met het IP-adres van de binneninterface (10.10.10.1). Bovendien is Auto-Samenvatting ook uitgeschakeld. Alle andere opties worden geconfigureerd met hun standaardwaarden.

- Nadat u de vorige stappen hebt voltooid, definieert u de netwerken en interfaces die deelnemen aan EIGRP-routing op het tabblad Setup > Netwerken. Klik op Add zoals in deze screenshot.

- Dit scherm verschijnt. In dit voorbeeld, is het enige netwerk dat u toevoegt het binnennetwerk (10.10.10.0/24) aangezien EIGRP slechts op de binneninterface wordt toegelaten.

Alleen interfaces met een IP-adres dat binnen de gedefinieerde netwerken valt, nemen deel aan het EIGRP-routingproces. Als u een interface hebt die u niet wilt deelnemen aan EIGRP-routing maar die is gekoppeld aan een netwerk dat u geadverteerd, configureer dan een netwerkingang op het tabblad Setup > Netwerken dat het netwerk bedekt waaraan de interface is gekoppeld, en stel die interface dan in als een passieve interface zodat de interface geen EIGRP-updates kan verzenden of ontvangen.

Opmerking: interfaces die als passief zijn geconfigureerd, verzenden of ontvangen geen EIGRP-updates.

- U kunt routefilters in het deelvenster Filterregels naar keuze definiëren. Het filtreren van de route verstrekt meer controle over de routes die om in updates mogen worden verzonden of worden ontvangen EIGRP.

- U kunt routeherdistributie naar keuze configureren. Cisco ASA kan routes opnieuw verdelen die door Routing Information Protocol (RIP) zijn ontdekt en Open Shortest Path First (OSPF) in het EIGRP-routeringsproces. U kunt statische en verbonden routes ook opnieuw verdelen in het EIGRP-routeringsproces. U hoeft geen statische of verbonden routes te herverdelen als deze binnen het bereik vallen van een netwerk dat is geconfigureerd op het tabblad Setup > Netwerken. Bepaal routeherverdeling op het deelvenster Herdistributie.

- EIGRP Hello-pakketten worden als multicast-pakketten verzonden. Als een buur EIGRP over een niet-uitzendingsnetwerk wordt gevestigd, moet u die buur manueel bepalen. Wanneer u handmatig een EIGRP-buur definieert, worden Hello-pakketten als unicastberichten naar die buur verzonden. Ga naar het deelvenster Statische buur om statische EIGRP-buren te definiëren.

- Standaard worden standaardroutes verzonden en geaccepteerd. Om het verzenden en ontvangen van standaardrouteinformatie te beperken of uit te schakelen, opent u het venster Configuration > Device Setup > Routing > EIGRP > Default Information. Het venster Standaardinformatie toont een tabel met regels voor het verzenden en ontvangen van standaardrouteinformatie in EIGRP-updates.

Opmerking: u kunt één "in" en één "out"-regel hebben voor elk EIGRP-routerproces. (Op dit moment wordt slechts één proces ondersteund.)

EIGRP-verificatie configureren

Cisco ASA ondersteunt MD5-verificatie van routing en updates van het EIGRP-routeringsprotocol. De MD5-sleutel vertering in elk pakket EIGRP voorkomt de introductie van onbevoegde of valse routingberichten uit niet-goedgekeurde bronnen. De toevoeging van verificatie aan uw EIGRP-berichten zorgt ervoor dat uw routers en Cisco ASA alleen routingberichten van andere routingapparaten accepteren die met dezelfde vooraf gedeelde sleutel zijn geconfigureerd. Zonder deze verificatie geconfigureerd, als iemand een ander routerapparaat met andere of tegengestelde routeinformatie op het netwerk introduceert, kunnen de routertabellen op uw routers of Cisco ASA corrupt worden en kan er een denial of service-aanval optreden. Wanneer u verificatie aan de EIGRP-berichten toevoegt die tussen uw routingapparaten worden verzonden (wat de ASA omvat), voorkomt het de onbevoegde toevoegingen van EIGRP-routers in uw routingtopologie.

EIGRP-routeverificatie wordt per interface geconfigureerd. Alle buren EIGRP op interfaces die voor EIGRP-berichtverificatie worden geconfigureerd, moeten met dezelfde verificatiemodus en -toets worden geconfigureerd voor vaststelling van nabijheid.

Voltooi deze stappen om EIGRP MD5-verificatie op Cisco ASA in te schakelen.

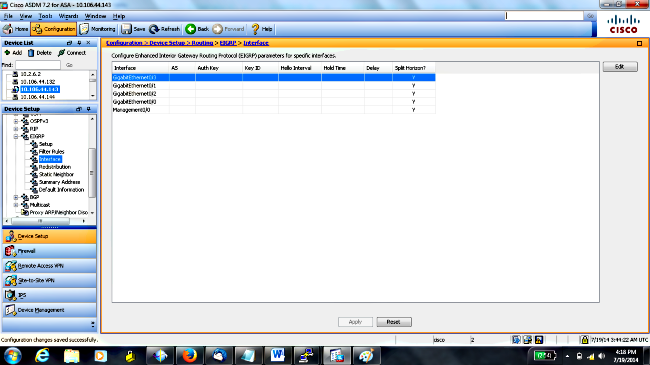

- Navigeer in de ASDM naar Configuration > Device Setup > Routing > EIGRP > Interface zoals getoond.

- In dit geval wordt EIGRP ingeschakeld op de binnenkant van de interface (Gigabit Ethernet 0/1). Kies de Gigabit Ethernet 0/1-interface en klik op Bewerken.

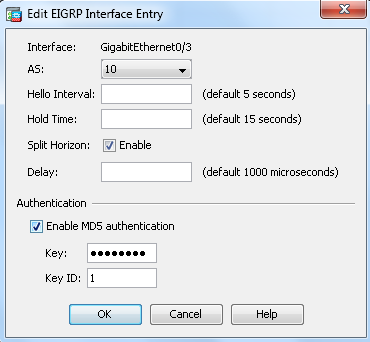

- Kies onder Verificatie MD5-verificatie inschakelen. Voeg hier meer informatie toe over de verificatieparameters. In dit geval is de vooraf gedeelde sleutel cisco123 en de sleutel-ID 1.

EIGRP-routefiltering

Met EIGRP kunt u de routing updates controleren die worden verzonden en ontvangen. In dit voorbeeld blokkeert u de routing van updates op de ASA voor het netwerkprefix 192.168.10.0/24, dat zich achter R1 bevindt. Voor routefiltering kunt u alleen STANDAARD-ACL gebruiken.

access-list eigrp standard deny 192.168.10.0 255.255.255.0

access-list eigrp standard permit any

router eigrp 10

distribute-list eigrp in

Verifiëren

ASA(config)# show access-list eigrp

access-list eigrp; 2 elements; name hash: 0xd43d3adc

access-list eigrp line 1 standard deny 192.168.10.0 255.255.255.0 (hitcnt=3) 0xeb48ecd0

access-list eigrp line 2 standard permit any4 (hitcnt=12) 0x883fe5ac

Configuraties

Cisco ASA CLI-configuratie

Dit is de Cisco ASA CLI-configuratie.

!outside interface configuration

interface GigabitEthernet0/0

description outside interface connected to the Internet

nameif outside

security-level 0

ip address 198.51.100.120 255.255.255.0

!

!inside interface configuration

interface GigabitEthernet0/1

description interface connected to the internal network

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

!EIGRP authentication is configured on the inside interface

authentication key eigrp 10 cisco123 key-id 1

authentication mode eigrp 10 md5

!

!management interface configuration

interface Management0/0

nameif management

security-level 99

ip address 10.10.20.1 255.255.255.0 management-only

!

!

!EIGRP Configuration - the CLI configuration is very similar to the

!Cisco IOS router EIGRP configuration.

router eigrp 10

no auto-summary

eigrp router-id 10.10.10.1

network 10.10.10.0 255.255.255.0

!

!This is the static default gateway configuration

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

Cisco IOS-router (R1) CLI-configuratie

Dit is de CLI-configuratie van R1 (interne router).

!!Interface that connects to the Cisco ASA. Notice the EIGRP authentication

paramenters.

interface FastEthernet0/0

ip address 10.10.10.2 255.255.255.0

ip authentication mode eigrp 10 md5

ip authentication key-chain eigrp 10 MYCHAIN

!

!

! EIGRP Configuration

router eigrp 10

network 10.10.10.0 0.0.0.255

network 10.20.20.0 0.0.0.255

network 172.18.124.0 0.0.0.255

network 192.168.10.0

no auto-summary

Verifiëren

Voltooi deze stappen om uw configuratie te verifiëren.

- Op de ASDM kunt u naar Monitoring > Routing > EIGRP Neighbour navigeren om elk van de EIGRP-buren te zien. Deze screenshot toont de interne router (R1) als actieve buur. Je kunt ook de interface zien waar deze buurman woont, de holdtime, en hoe lang de buurrelatie is geweest (UpTime).

- Daarnaast kunt u de routeringstabel controleren als u naar Monitoring > Routing > Routers navigeert. In deze screenshot kunt u zien dat de netwerken op 192.168.10.0/24, 172.18.124.0/24 en 10.20.20.0/24 worden geleerd via R1 (10.10.10.2).

Van CLI, kunt u het bevel van de showroute gebruiken om de zelfde output te krijgen.

ciscoasa# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 100.10.10.2 to network 0.0.0.0

C 198.51.100.0 255.255.255.0 is directly connected, outside

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

C 127.0.0.0 255.255.0.0 is directly connected, cplane

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside

C 10.10.10.0 255.255.255.0 is directly connected, inside

C 10.10.20.0 255.255.255.0 is directly connected, management

S* 0.0.0.0 0.0.0.0 [1/0] via 198.51.100.1, outside

Met ASA versie 9.2.1 en hoger kunt u de opdracht route eigrp tonen gebruiken om alleen EIGRP-routes weer te geven.

ciscoasa(config)# show route eigrp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is not set

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside - U kunt het bevel van de show eigrp topologie ook gebruiken om informatie over de geleerde netwerken en de topologie te verkrijgen EIGRP.

ciscoasa# show eigrp topology

EIGRP-IPv4 Topology Table for AS(10)/ID(10.10.10.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.20.20.0 255.255.255.0, 1 successors, FD is 28672

via 10.10.10.2 (28672/28416), GigabitEthernet0/1

P 10.10.10.0 255.255.255.0, 1 successors, FD is 2816

via Connected, GigabitEthernet0/1

P 192.168.10.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1

P 172.18.124.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1 - Het bevel van de show eigrp buren is ook nuttig om de actieve buren en de overeenkomstige informatie te verifiëren. Dit voorbeeld laat dezelfde informatie zien die u in Stap 1 uit de ASDM hebt gehaald.

ciscoasa# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms)Cnt Num

0 10.10.10.2 Gi0/1 12 00:39:12 107 642 0 1

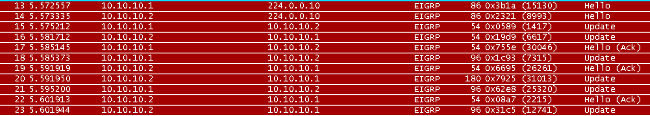

Pakketstroom

Hier is de pakketstroom.

- ASA komt op de verbinding omhoog en verzendt een pakket van mCast Hello door elk van zijn EIGRP-gevormde interfaces.

- R1 ontvangt een Hello-pakket en verstuurt een mCast Hello-pakket.

- ASA ontvangt het pakket van Hello en verzendt een pakket van de Update met een aanvankelijke beetjereeks, die erop wijst dat dit het initialiseringsproces is.

- R1 ontvangt een Update pakket en verstuurt een Update pakket met een eerste bit set, wat aangeeft dat dit het initialisatieproces is.

- Nadat zowel ASA als R1 hellos hebben geruild en de buurnabijheid wordt gevestigd, zowel ASA als R1 antwoordt met een ACK pakket, dat erop wijst dat de updateinformatie werd ontvangen.

- ASA verzendt zijn routeringsinformatie naar R1 in een Update-pakket.

- R1 neemt de het pakketinformatie van de Update in zijn topologielijst op. De topologietabel omvat alle bestemmingen die door buren worden geadverteerd. Het is zo georganiseerd dat elke bestemming wordt vermeld, samen met alle buren die naar de bestemming kunnen reizen en hun bijbehorende metriek.

- R1 verzendt vervolgens een Update-pakket naar de ASA.

- Zodra het pakket Update wordt ontvangen, verstuurt de ASA een ACK-pakket naar R1. Nadat ASA en R1 met succes de Update pakketten van elkaar ontvangen, zijn zij bereid om de opvolger (beste) en uitvoerbare opvolger (reserve) routes in de topologielijst te kiezen, en de opvolgerroutes aan de routeringstabel aan te bieden.

Problemen oplossen

Deze sectie omvat informatie over debug en toont bevelen die nuttig kunnen zijn om problemen op te lossen EIGRP.

Opdrachten voor troubleshooting

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik OIT om een analyse van show opdrachtoutput te bekijken.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt. Om debug informatie weer te geven gebruikt het Diffusor Update algoritme (DUAL) eindige status machine de debug eigrp fsm opdracht in geprivilegieerde EXEC modus. Dit bevel laat u EIGRP uitvoerbare opvolgeractiviteit waarnemen en bepalen of de routeupdates door het routeproces worden geïnstalleerd en geschrapt.

Dit is de output van het debug bevel binnen het succesvolle peering met R1. U kunt elk van de verschillende routes zien die met succes op het systeem is geïnstalleerd.

EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust GigabitEthernet0/1

DUAL: dest(10.10.10.0 255.255.255.0) not active

DUAL: rcvupdate: 10.10.10.0 255.255.255.0 via Connected metric 2816/0 on topoid 0

DUAL: Find FS for dest 10.10.10.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

DUAL: RT installed 10.10.10.0 255.255.255.0 via 0.0.0.0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(10.20.20.0 255.255.255.0) not active

DUAL: rcvupdate: 10.20.20.0 255.255.255.0 via 10.10.10.2 metric 28672/28416 on t

opoid 0

DUAL: Find FS for dest 10.20.20.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

DUAL: RT installed 10.20.20.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(172.18.124.0 255.255.255.0) not active

DUAL: rcvupdate: 172.18.124.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 172.18.124.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

DUAL: RT installed 172.18.124.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(192.168.10.0 255.255.255.0) not active

DUAL: rcvupdate: 192.168.10.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 192.168.10.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

DUAL: RT installed 192.168.10.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: new if on topoid 0

U kunt ook de opdracht debug eigrp-buur gebruiken. Dit is de output van dit debug bevel toen Cisco ASA met succes een nieuwe buurrelatie met R1 creeerde.

ciscoasa# EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust Gigabi

tEthernet0/1

EIGRP: New peer 10.10.10.2

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

U kunt de debug EIGRP-pakketten ook gebruiken voor gedetailleerde informatie over EIGRP-berichtuitwisseling tussen Cisco ASA en zijn peers. In dit voorbeeld, werd de authentificatiesleutel veranderd op de router (R1), en de debug output toont u dat het probleem een authentificatiemismatch is.

ciscoasa# EIGRP: Sending HELLO on GigabitEthernet0/1

AS 655362, Flags 0x0, Seq 0/0 interfaceQ 1/1 iidbQ un/rely 0/0

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: GigabitEthernet0/1: ignored packet from 10.10.10.2, opcode = 5

(invalid authentication)

EIGRP-groep gaat omlaag met syslogs ASA-5-336010

ASA laat de buurt van EIGRP vallen wanneer om het even welke veranderingen in de EIGRP distributielijst worden gemaakt. Dit Syslog bericht wordt gezien.

EIGRP Nieghborship Resets with syslogs ASA-5-336010: EIGRP-IPv4: PDM(314 10:

Neighbor 10.15.0.30 (GigabitEthernet0/0) is down: route configuration changed

Met deze configuratie, wanneer een nieuwe acl ingang in ACL wordt toegevoegd, wordt de eigrp-netwerk-lijst EIGRP nabuurschap teruggesteld.

router eigrp 10

distribute-list Eigrp-network-list in

network 10.10.10.0 255.0.0.0

passive-interface default

no passive-interface inside

redistribute static

access-list Eigrp-network-list standard permit any

Je kunt zien dat de buurrelatie omhoog is met het aangrenzende apparaat.

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 10 00:01:22 1 5000 0 5

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 13 00:01:29 1 5000 0 5

Nu kunt u toegangslijst Eigrp-netwerk-lijst standaard toevoegen ontkent 172.18.24.0 255.255.255.0.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'debug

eigrp fsm'

%ASA-7-111009: User 'enable_15' executed cmd: show access-list

%ASA-5-111008: User 'enable_15' executed the 'access-list Eigrp-network-list line

1 permit 172.18.24.0 255.255.255.0' command.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'access-list

Eigrp-network-list line 1 permit 172.18.24.0.0 255.255.255.0'

%ASA-7-111009: User 'enable_15' executed cmd: show eigrp neighbors

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

down: route configuration changed

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

up: new adjacency

Deze logboeken kunnen worden gezien in debug eigrp fsm.

IGRP2: linkdown: start - 10.10.10.2 via GigabitEthernet0/3

DUAL: Destination 10.10.10.0 255.255.255.0 for topoid 0

DUAL: linkdown: finish

Dit wordt verwacht in alle nieuwe ASA versies van 8.4 en 8.6 tot 9.1. Het zelfde is waargenomen in routers die de 12.4 tot 15.1 codetreinen in werking stellen. Dit gedrag wordt echter niet waargenomen in ASA versie 8.2 en eerdere ASA softwareversies omdat wijzigingen in een ACL de EIGRP-nabijheid niet resetten.

Aangezien EIGRP de volledige topologietabel naar een buur verzendt wanneer de buur eerst omhoog komt, en dan verzendt het slechts de veranderingen, zou het vormen van een verdelingslijst met de gebeurtenis-gedreven aard van EIGRP het voor de veranderingen moeilijk maken om zonder het volledige terugstellen van de buurverhouding van toepassing te zijn. De routers zouden spoor van elke route moeten houden die naar wordt verzonden en van een buur wordt ontvangen om te weten welke route is veranderd (d.w.z., zou of niet verzonden/goedgekeurd) om de veranderingen toe te passen zoals die door de huidige distributielijst worden gedicteerd. Het is veel gemakkelijker om de nabijheid tussen buren simpelweg af te breken en opnieuw te benadrukken.

Wanneer een nabijheid wordt afgebroken en opnieuw vastgesteld, worden alle geleerde routes tussen bepaalde buren eenvoudig vergeten en wordt de volledige synchronisatie tussen de buren opnieuw uitgevoerd - met de nieuwe verdeelde lijst op zijn plaats.

De meeste EIGRP-technieken die u gebruikt om Cisco IOS-routers met problemen op te lossen, kunnen op Cisco ASA worden toegepast. Om EIGRP problemen op te lossen, gebruik het Belangrijkste Stroomschema van het Problemen Oplossen; begin bij de vakje duidelijk Main.

Vaak voorkomende problemen

ASA botsende EIGRP-bugs

- CSCun18948 ASA EIGRP-route bleef hangen nadat de buur was losgekoppeld.

- CSCum97632 RU: Verouderde EIGRP-overzichtsroute op hoofd-/slaveeenheden na "geen naam"

- CSCuj30271 EIGRP: authenticatie-sleutelopdracht verwijderd uit ASA lopende configuratie.

- CSCuj47104 EIGRP-routes op de actieve ASA die worden verwijderd na de ASA-failover.

- CSCum93000 RU: Stale EIGRP-route op slave-eenheden na "geen naam" op primaire ASA.

- CSCup32973 ASA EIGRP stelt de wachttijd niet opnieuw in na het ontvangen van een update.

- CSCts93346 RIM: failover-ondersteuning voor EIGRP en OSPFv2 in ASA multi-context modus.

- CSCuc92292 ASA kan geen EIGRP-nabijheid met router duidelijk maken vanwege versiekwesties.

- CSCuj13918 [RU:EIGRP] Wijk gaat omlaag na het configureren van statische route.

- CSCuj23967 EIGRP:verkeer vanaf ASA met standaard kandidaat-EIGRP-route mislukt.

- CSCte01475 EIGRP: statische routeherdistributie met distribute-list werkt niet.

ASA EIGRP-verbeteringsverzoeken.

CSCug90292 ASA: geen debug- of syslog-uitgangen voor EIGRP A/S-mismatch.

CSCtc43373 CSM: Enh - Introduceer ondersteuning van EIGRP-configuratie op ASA-platform.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

02-Apr-2007 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Dinkar Sharma

- Magnus Mortensen

- Prashant Joshi

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback