ASA-to-ASA dynamisch-naar-statische IKEv1/IPsec configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe de ASA dynamische IPsec site-to-site VPN-verbindingen van elke dynamische peer kan accepteren.

Voorwaarden

Vereisten

Cisco raadt u aan bekend te zijn met dit onderwerp:

- Adaptieve security applicatie (ASA)

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco ASA (5510 en 5520) Firewall-softwarerelease 9.x en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document beschrijft hoe de adaptieve security applicatie (ASA) dynamische IPsec site-to-site VPN-verbindingen kan accepteren van elke dynamische peer (ASA in dit geval). Zoals het Netwerkdiagram in dit document laat zien, wordt de IPsec-tunnel tot stand gebracht wanneer de tunnel alleen vanaf het Remote-ASA-einde wordt geïnitieerd. Central-ASA kan geen VPN-tunnel starten vanwege de dynamische IPsec-configuratie. Het IP-adres van Remote-ASA is onbekend.

Configureer Centraal-ASA om dynamisch verbindingen te accepteren vanaf een IP-adres van een jokerteken (0.0.0.0/0) en een vooraf gedeelde sleutel van een jokerteken. Remote-ASA wordt vervolgens geconfigureerd om verkeer te versleutelen van lokale naar Centraal-ASA subnetten zoals gespecificeerd in de crypto-toegangslijst. Beide kanten voeren de uitzondering van Network Address Translation (NAT) uit om NAT voor IPsec-verkeer te omzeilen.

Configureren

Opmerking: gebruik de Opdrachtzoekfunctie om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt. Alleen geregistreerde Cisco-gebruikers hebben toegang tot interne Cisco-tools en -informatie.

Netwerkdiagram

ASDM-configuratie

Central-ASA (statische peer)

Op een ASA met een Statisch IP-adres stelt u VPN zodanig in dat het dynamische verbindingen van een onbekende peer accepteert, terwijl de peer nog steeds wordt geverifieerd met behulp van een IKEv1 vooraf gedeelde sleutel:

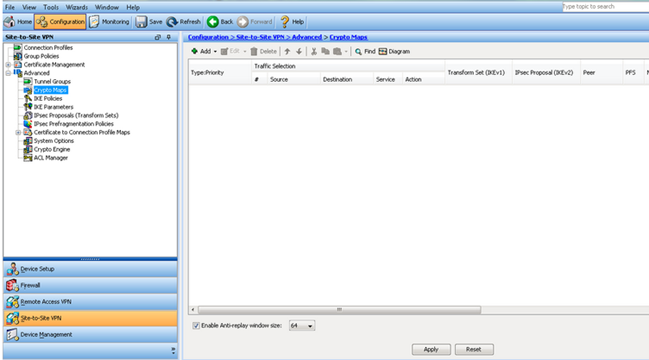

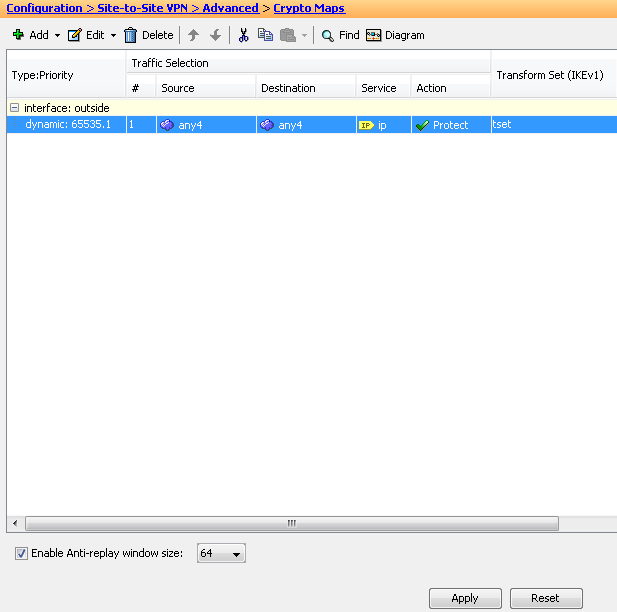

- Kies Configuratie > Site-to-Site VPN > Geavanceerd > Crypto Maps. Het venster toont de lijst van crypto-kaartvermeldingen die reeds op hun plaats zijn (als er al gegevens zijn). Aangezien ASA niet weet wat het peer-IP-adres is, moet ASA de verbinding configureren door Dynamic-map te configureren met bijpassende transformatie-set (IPsec-voorstel). Klik op Add (Toevoegen).

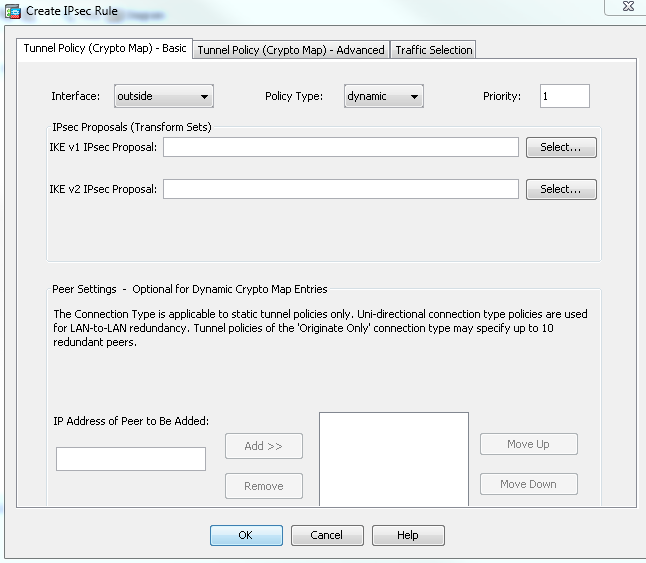

- In het venster IPsec-regel maken kiest u vanuit het tabblad Tunnelbeleid (Crypto Map) - tabblad Basis buiten de vervolgkeuzelijst Interfacekaart en dynamisch uit de vervolgkeuzelijst Beleidstype. In het veld Prioriteit moet u de prioriteit voor deze entry-case toewijzen. Er zijn meerdere items onder Dynamic-Map. Klik vervolgens op Selecteren naast het veld IKE v1 IPsec Voorstel om het IPsec-voorstel te selecteren.

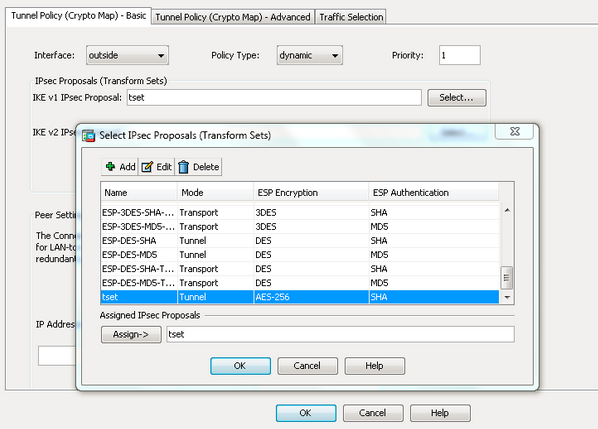

- Wanneer het dialoogvenster IPsec-voorstellen selecteren (Transformatiesets) wordt geopend, kiest u een van de huidige IPsec-voorstellen of klikt u op Toevoegen om een nieuwe voorstel te maken en hetzelfde te gebruiken. Klik op OK wanneer u klaar bent.

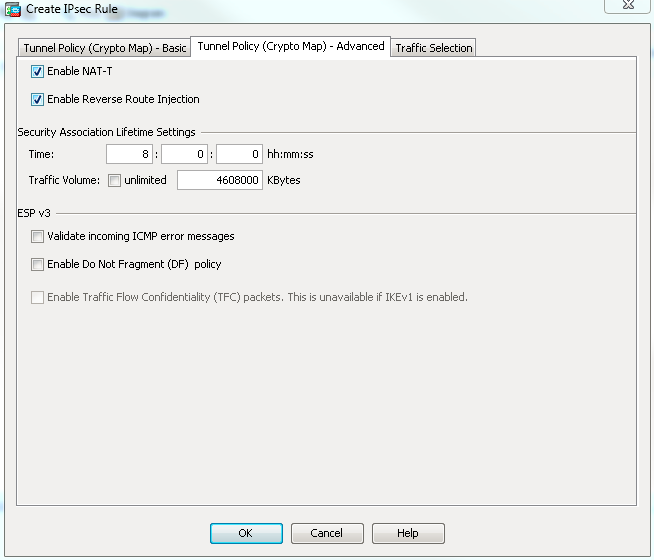

- Van het tabblad Tunnel Policy (Crypto Map)-Advanced vinkt u het aanvinkvakje Enable NAT-T (vereist als één van beide peers zich achter een NAT-apparaat bevindt) en het aanvinkvakje Enable Reverse Route Injection aan. Wanneer de VPN-tunnel onder de dynamische peer komt, installeert ASA een dynamische route voor het onderhandelde externe VPN-netwerk dat naar de VPN-interface wijst.

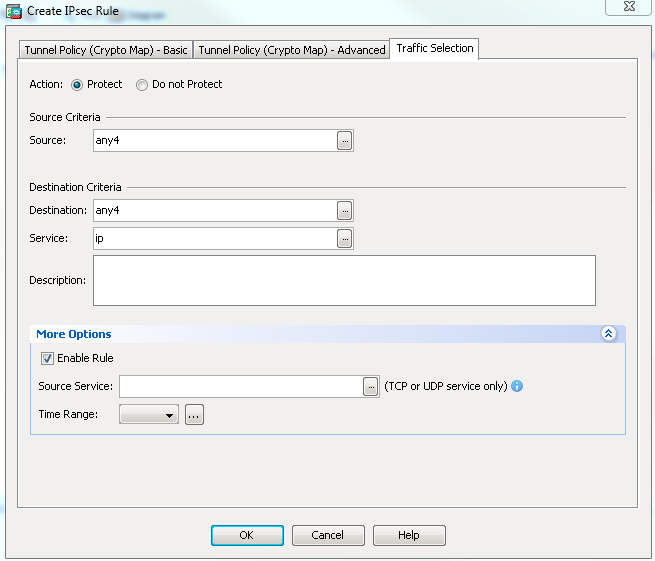

Naar keuze kunt u op het tabblad Traffic Selection ook het interessante VPN-verkeer voor de dynamische peer definiëren en op OK klikken.

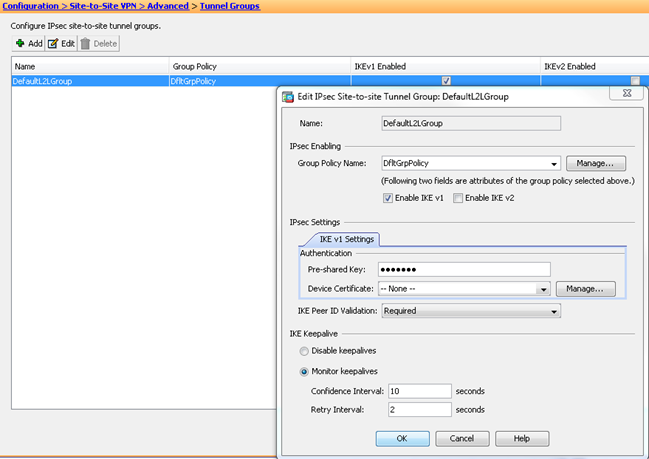

Zoals eerder vermeld, omdat ASA geen informatie heeft over het externe dynamische peer IP-adres, komt het onbekende verbindingsverzoek onder DefaultL2LGroup die standaard bij ASA bestaat. Om authenticatie te laten slagen, moet de vooraf gedeelde sleutel (cisco123 in dit voorbeeld) die op de externe peer is geconfigureerd, overeenkomen met een sleutel onder DefaultL2LGroup.

- Kies Configuratie > Site-to-Site VPN > Geavanceerd > Tunnelgroepen, selecteer DefaultL2LGroup, klik op Bewerken en configureer de gewenste voorgedeelde sleutel. Klik op OK als u klaar bent.

Opmerking: hiermee wordt een vooraf gedeelde sleutel met jokerteken op de statische peer (Central-ASA) gemaakt. Elk apparaat/peer die deze vooraf gedeelde sleutel en de bijbehorende voorstellen kent, kan met succes een VPN-tunnel en toegangsmiddelen via VPN instellen. Zorg ervoor dat deze vooraf gedeelde sleutel niet met onbekende entiteiten wordt gedeeld en niet makkelijk te raden is.

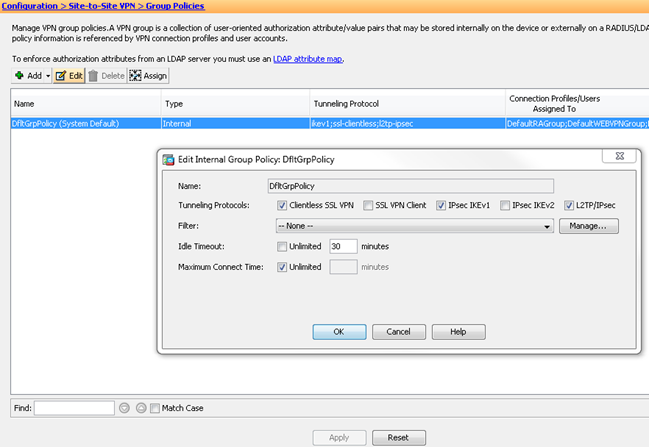

- Kies Configuratie > Site-to-Site VPN > Groepsbeleid en selecteer het groepsbeleid van uw keuze (standaard groepsbeleid in dit geval). Klik op Bewerken en bewerk het groepsbeleid in het dialoogvenster Intern groepsbeleid bewerken. Klik op OK wanneer u klaar bent.

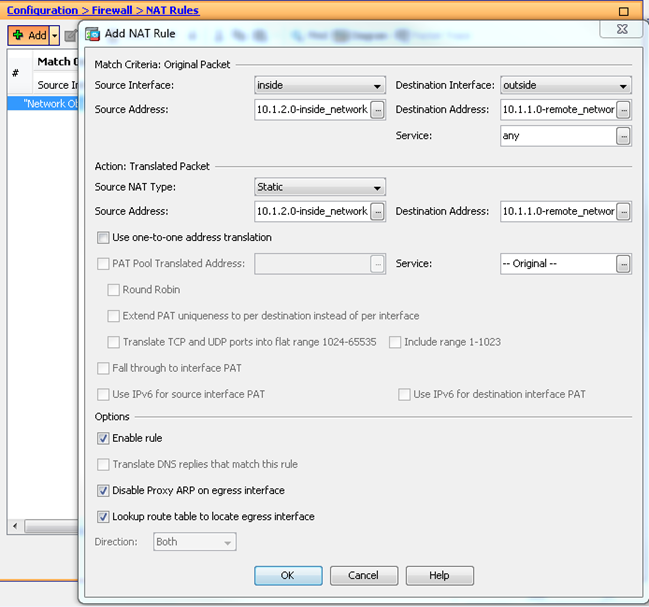

- Kies Configuratie > Firewall > NAT-regels en configureer vanuit het venster NAT-regel toevoegen een regel no-NAT (NAT-RELEASE) voor VPN-verkeer. Klik op OK wanneer u klaar bent.

Remote-ASA (dynamische peer)

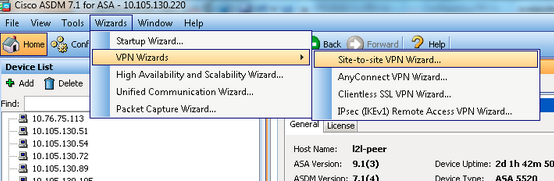

- Kies Wizards > VPN Wizards > Site-to-site VPN Wizard zodra de ASDM-toepassing verbinding maakt met de ASA.

- Klik op Next (Volgende).

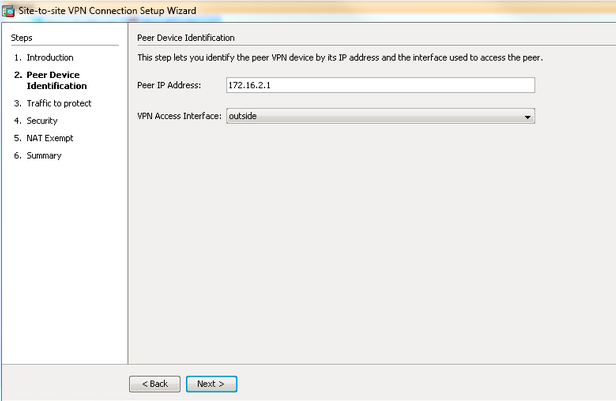

- Kies buiten in de vervolgkeuzelijst VPN-toegangsinterface om het buitenste IP-adres van de externe peer te specificeren. Selecteer de interface (WAN) waar de cryptokaart wordt toegepast. Klik op Next (Volgende).

- Specificeer de hosts/netwerken die door de VPN-tunnel moeten kunnen worden doorgegeven. In deze stap, moet u de Lokale Netwerken en Verre Netwerken voor de VPN Tunnel verstrekken. Klik op de knoppen naast de velden Local Network en Remote Network en kies het adres per vereiste. Klik op Volgende wanneer u klaar bent.

T

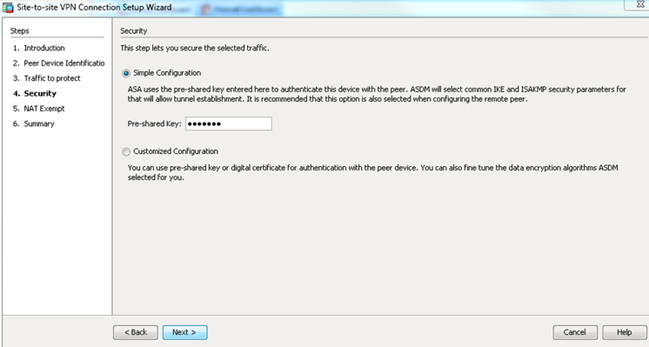

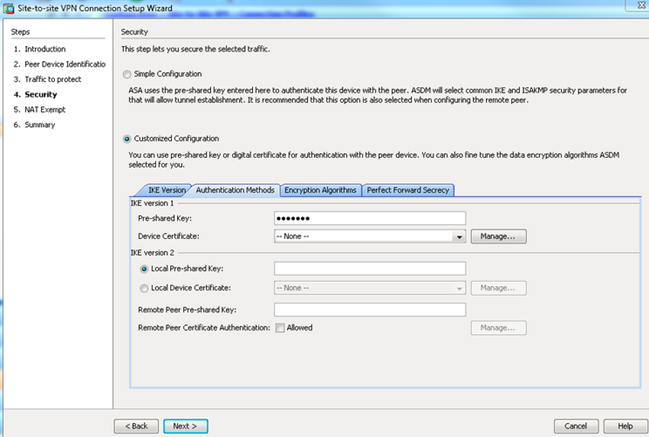

- Voer de te gebruiken verificatiegegevens in, die vooraf gedeelde sleutels zijn in dit voorbeeld. De vooraf gedeelde sleutel die in dit voorbeeld wordt gebruikt, is cisco123. De naam van de tunnelgroep is standaard het externe peer IP-adres als u LAN-to-LAN (L2L) VPN configureert.

OF

U kunt de configuratie aanpassen om het IKE- en IPsec-beleid van uw keuze op te nemen. Er moet ten minste één overeenkomend beleid tussen de peers zijn:

- Voer op het tabblad Verificatiemethoden de IKE versie 1 vooraf gedeelde sleutel in het veld Vooraf gedeelde sleutel in. In dit voorbeeld is het cisco123.

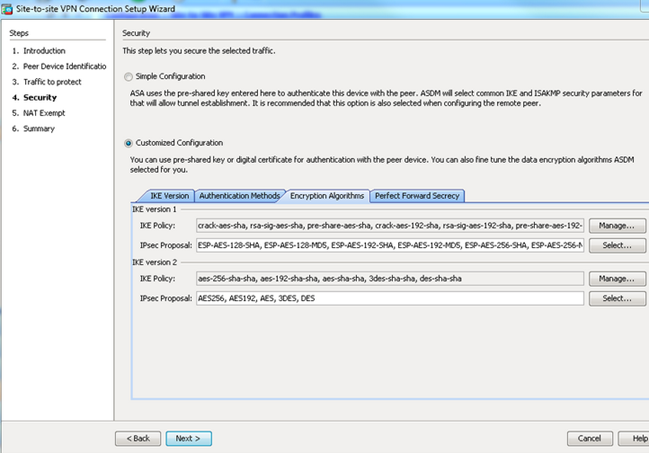

- Klik op het tabblad Encryptiealgoritmen.

- Voer op het tabblad Verificatiemethoden de IKE versie 1 vooraf gedeelde sleutel in het veld Vooraf gedeelde sleutel in. In dit voorbeeld is het cisco123.

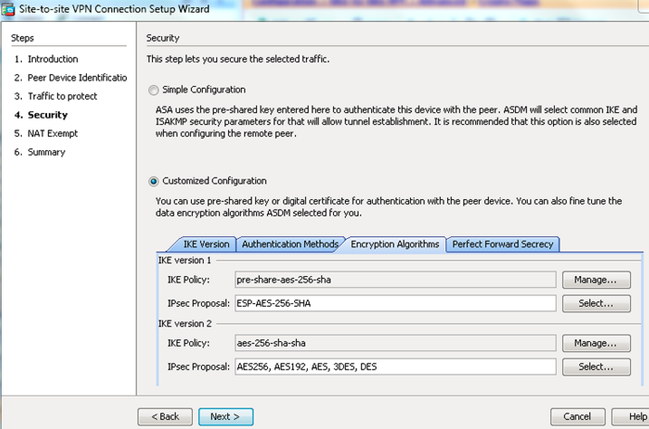

- Klik op Beheer naast het veld IKE-beleid en klik op Toevoegen en configureer een aangepast IKE-beleid (fase-1). Klik op OK wanneer u klaar bent.

- Klik op Selecteren naast het veld Voorstel voor IPsec en selecteer het gewenste voorstel voor IPsec. Klik op Volgende wanneer u klaar bent.

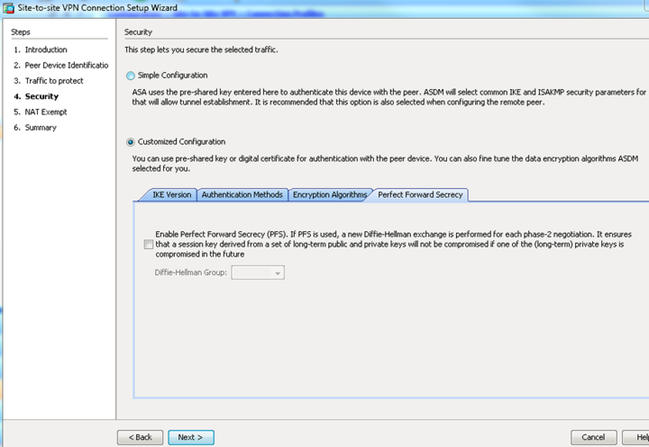

Naar keuze kunt u naar het tabblad Perfect Forward Secrecy gaan en het aanvinkvakje Enable Perfect Forward Secrecy (PFS) aanvinken. Klik op Volgende wanneer u klaar bent.

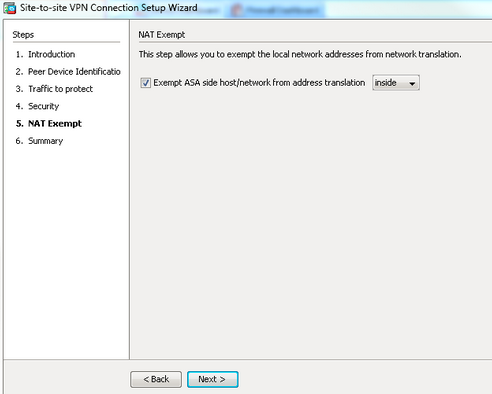

- Schakel het selectievakje naast Uitzonderlijke ASA-zijhost/netwerk van adresomzetting in om te voorkomen dat het tunnelverkeer wordt gestart met netwerkadresomzetting. Kies lokaal of binnenkant in de vervolgkeuzelijst om de interface in te stellen waar lokaal netwerk bereikbaar is. Klik op Next (Volgende).

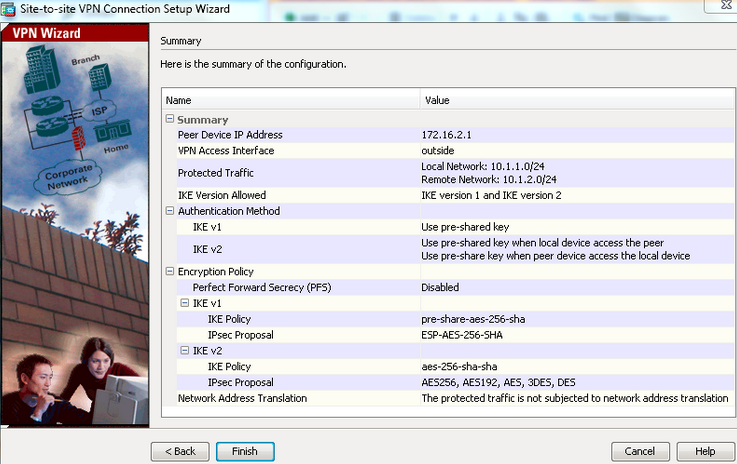

- ASDM geeft een samenvatting van de zojuist geconfigureerde VPN weer. Controleer en klik op Voltooien.

CLI-configuratie

Configuratie Centraal ASA (statische peer)

- Configureer een NO-NAT/ NAT-EXCLUPT regel voor VPN-verkeer zoals in dit voorbeeld wordt getoond:

object network 10.1.1.0-remote_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-inside_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.2.0-inside_network 10.1.2.0-inside_network

destination static 10.1.1.0-remote_network 10.1.1.0-remote_network

no-proxy-arp route-lookup - Configureer de vooraf gedeelde sleutel onder DefaultL2Lgroup om elke externe Dynamic-L2L-peer te authenticeren:

tunnel-group DefaultL2LGroup ipsec-attributes

ikev1 pre-shared-key cisco123 - Bepaal het fase-2/ISAKMP-beleid:

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - Bepaal het beleid voor fase-2-transformatieset/IPsec:

crypto ipsec ikev1 transform-set tset esp-aes-256 esp-sha-hmac

- Configureer de dynamische kaart met deze parameters:

- Vereiste transformatie-set

- Schakel Reverse Route Injection (RRI) in, waarmee de security applicatie routegegevens voor verbonden clients kan leren routeren (optioneel)

crypto dynamic-map outside_dyn_map 1 set ikev1 transform-set tset

crypto dynamic-map outside_dyn_map 1 set reverse-route - Bind de dynamische kaart aan de cryptokaart, pas de cryptokaart toe en laat ISAKMP/IKEv1 op de buiteninterface toe:

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

Remote-ASA (dynamische peer)

- Configureer een NAT-vrijstellingsregel voor VPN-verkeer:

object network 10.1.1.0-inside_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-remote_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.1.0-inside_network 10.1.1.0-inside_network

destination static 10.1.2.0-remote_network 10.1.2.0-remote_network

no-proxy-arp route-lookup - Configureer een tunnelgroep voor een statische VPN-peer en een vooraf gedeelde sleutel.

tunnel-group 172.16.2.1 type ipsec-l2l

tunnel-group 172.16.2.1 ipsec-attributes

ikev1 pre-shared-key cisco123 - Definieer het beleid PHASE-1/ISAKMP:

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - Bepaal een fase-2 transformatieset/IPsec-beleid:

crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

- Configureer een toegangslijst die interessant VPN-verkeer/netwerk definieert:

access-list outside_cryptomap extended permit ip object

10.1.1.0-inside_network object 10.1.2.0-remote_network - Configureer de statische cryptokaart met deze parameters:

- Crypto/VPN-toegangslijst

- Remote IPsec peer-IP-adres

- Vereiste transformatie-set

crypto map outside_map 1 match address outside_cryptomap

crypto map outside_map 1 set peer 172.16.2.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-256-SHA - Pas de cryptokaart toe en schakel ISAKMP/IKEv1 in op de buiteninterface:

crypto map outside_map interface outside

crypto ikev1 enable outside

Verifiëren

Gebruik dit gedeelte om te bevestigen dat de configuratie correct werkt.

Het Hulpmiddel van de Tolk van de Uitvoer steunt bepaalde show bevelen. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

Opmerking: alleen geregistreerde Cisco-gebruikers kunnen toegang krijgen tot interne Cisco-tools en -informatie.

- toon crypto isakmp sa—Hier worden alle huidige IKE Security Associations (SA’s) aan een peer weergegeven.

- toon crypto ipsec sa—Hier worden alle huidige IPsec SA's weergegeven.

In deze paragraaf wordt de voorbeeldverificatie voor de twee ASA’s getoond.

Centraal-ASA

Central-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.1.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

Central-ASA# show crypto ipsec sa

interface: outside

Crypto map tag: outside_dyn_map, seq num: 1, local addr: 172.16.2.1

local ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 172.16.1.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.2.1/0, remote crypto endpt.: 172.16.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 30D071C0

current inbound spi : 38DA6E51

inbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Remote-ASA

Remote-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.2.1

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

Remote-ASA#show crypto ipsec sa

interface: outside

Crypto map tag: outside_map, seq num: 1, local addr: 172.16.1.1

access-list outside_cryptomap extended permit ip 10.1.1.0

255.255.255.0 10.1.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

current_peer: 172.16.2.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.2.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 38DA6E51

current inbound spi : 30D071C0

inbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Het Hulpmiddel van de Tolk van de Uitvoer steunt bepaaldeshow bevelen. Gebruik het Hulpmiddel van de Tolk van de Output om een analyse vanshow beveloutput te bekijken.

Opmerking: alleen geregistreerde Cisco-gebruikers kunnen toegang krijgen tot interne Cisco-tools en -informatie.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

Maak gebruik van deze opdrachten zoals aangegeven in de afbeelding:

clear crypto ikev1 sa <peer IP address>

Clears the Phase 1 SA for a specific peer.

Waarschuwing: de opdracht isclear crypto isakmp saopdringerig omdat alle actieve VPN-tunnels worden gewist.

In PIX/ASA-softwarerelease 8.0(3) en hoger kan een afzonderlijke IKE SA worden gewist met de opdracht clear crypto isakmp sa<peer ip address>. In softwarereleases eerder dan 8.0(3), gebruik de opdracht VPN-sessiondb-logoff tunnel-group <tunnel-group-name> om IKE en IPsec SA's voor één tunnel te wissen.

Remote-ASA#vpn-sessiondb logoff tunnel-group 172.16.2.1

Do you want to logoff the VPN session(s)? [confirm]

INFO: Number of sessions from TunnelGroup "172.16.2.1" logged off : 1

clear crypto ipsec sa peer <peer IP address>

!!! Clears the required Phase 2 SA for specific peer.

debug crypto condition peer < Peer address>

!!! Set IPsec/ISAKMP debug filters.

debug crypto isakmp sa <debug level>

!!! Provides debug details of ISAKMP SA negotiation.

debug crypto ipsec sa <debug level>

!!! Provides debug details of IPsec SA negotiations

undebug all

!!! To stop the debugs

Gebruikte debugs:

debug cry condition peer <remote peer public IP>

debug cry ikev1 127

debug cry ipsec 127

Remote-ASA (Initiator)

Voer deze opdracht in voor pakkettracers om de tunnel te openen:

Remote-ASA#packet-tracer input inside icmp 10.1.1.10 8 0 10.1.2.10 detailed

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple:

Prot=1, saddr=10.1.1.10, sport=0, daddr=10.1.2.10, dport=0

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE Initiator: New Phase 1, Intf

inside, IKE Peer 172.16.2.1 local Proxy Address 10.1.1.0, remote Proxy Address

10.1.2.0, Crypto map (outside_map)

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0)

total length : 132

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

<skipped>...

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0) with

payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) +

NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device

This end is NOT behind a NAT device

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128)

+ VENDOR (13) + NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR ID received 172.16.2.1

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1,

Oakley begin quick mode

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1, PHASE 1 COMPLETED

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1, IKE Initiator

starting QM: msg id = c45c7b30

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.1.2.0 Mask 255.255.255.0 Protocol 0 Port 0

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE

(10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) +

ID (5) + ID (5) + NONE (0) total length : 172

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.2.0--255.255.255.0

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Security negotiation complete for LAN-to-LAN Group (172.16.2.1)

Initiator, Inbound SPI = 0x30d071c0, Outbound SPI = 0x38da6e51

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 76

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Central-ASA (Responder)

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length

:

132

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13)

+ VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, Connection landed on tunnel_group

DefaultL2LGroup

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Generating keys for Responder...

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) +

VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) +

NONE (0) total length : 304

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8)

+ IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1 DECODE]Group = DefaultL2LGroup, IP = 172.16.1.1,

ID_IPV4_ADDR ID received 172.16.1.1

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) +

VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, PHASE 1 COMPLETED

:

.

Jan 20 12:42:35 [IKEv1 DECODE]IP = 172.16.1.1, IKE Responder starting QM:

msg id = c45c7b30

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE

RECEIVED Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) +

NONCE (10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Received remote

IP Proxy Subnet data in ID Payload: Address 10.1.1.0, Mask 255.255.255.0,

Protocol 0, Port 0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup,

IP = 172.16.1.1, Received local

IP Proxy Subnet data in ID Payload: Address 10.1.2.0, Mask 255.255.255.0,

Protocol 0, Port 0 Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup,

IP = 172.16.1.1, processing notify payload

Jan 20 12:42:35 [IKEv1] Group = DefaultL2LGroup, IP = 172.16.1.1, QM

IsRekeyed old sa not found by addr

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Static Crypto Map

check, map outside_dyn_map, seq = 1 is a successful match

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, IKE

Remote Peer configured for crypto map: outside_dyn_map

:

.

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Transmitting Proxy Id: Remote subnet: 10.1.1.0 Mask 255.255.255.0 Protocol 0 Port 0

Local subnet: 10.1.2.0 mask 255.255.255.0 Protocol 0 Port 0 :

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=c45c7b30)

with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE

(0) total length : 172 Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED

Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 52:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Security

negotiation complete for LAN-to-LAN Group (DefaultL2LGroup) Responder,

Inbound SPI = 0x38da6e51, Outbound SPI = 0x30d071c0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Adding static

route for L2L peer coming in on a dynamic map. address: 10.1.1.0, mask: 255.255.255.0

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

22-Jun-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- TAC-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback