De functie TCP-omzeilen op de ASA 5500 Series configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u de functie voor het omzeilen van de TCP-status moet configureren, waarmee het uitgaande en inkomende verkeer door afzonderlijke Cisco ASA 5500 Series adaptieve security applicaties (ASA’s) kan stromen.

Voorwaarden

Vereisten

Cisco ASA moet minimaal de basislicentie geïnstalleerd hebben voordat u kunt doorgaan met de configuratie die in dit document wordt beschreven.

Gebruikte componenten

De informatie in dit document is gebaseerd op de Cisco ASA 5500 Series waar software versie 9.x wordt uitgevoerd.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

Deze sectie biedt een overzicht van de functie TCP-statustypass en de bijbehorende ondersteuningsinformatie.

Functieoverzicht voor TCP-omzeiling

Standaard wordt al het verkeer dat via de ASA passeert, geïnspecteerd via het Adaptieve security algoritme en doorgelaten of gedropt op basis van het beveiligingsbeleid. Om de prestaties van de firewall te maximaliseren, controleert de ASA de status van elk pakket (bijvoorbeeld, het controleert of het een nieuwe verbinding of een bestaande verbinding is) en wijst het toe aan ofwel het sessiebeheerpad (een nieuwe verbinding synchroniseert (SYN) pakket), het snelle pad (een bestaande verbinding), of het regelvlak pad (geavanceerde inspectie).

De TCP-pakketten die overeenkomen met de huidige verbindingen in het snelle pad, kunnen door de ASA worden doorgegeven zonder een nieuwe controle van elk aspect van het beveiligingsbeleid. Deze optie maximaliseert de prestaties. De methode die echter wordt gebruikt om de sessie in het snelle pad vast te stellen (waarbij het SYN-pakket wordt gebruikt) en de controles die in het snelle pad plaatsvinden (zoals het TCP-volgnummer) kunnen in de weg staan van asymmetrische routeringsoplossingen; zowel de uitgaande als de inkomende stromen van een verbinding moeten door dezelfde ASA lopen.

Een nieuwe verbinding gaat bijvoorbeeld naar ASA 1. Het SYN-pakket gaat door het sessiebeheerpad en een vermelding voor de verbinding wordt toegevoegd aan de snelle padtabel. Als volgende pakketten op deze verbinding door ASA 1 gaan, komen de pakketten overeen met het item op het snelle pad en worden doorgegeven. Als volgende pakketten naar ASA 2 gaan, waar er geen SYN-pakket was dat door het sessiebeheerpad ging, dan is er geen ingang in het snelle pad voor de verbinding, en de pakketten worden gedropt.

Als u asymmetrische routing hebt geconfigureerd op de upstream routers en er tussen twee ASA’s verkeer is, kunt u de functie TCP-statustypass configureren voor specifiek verkeer. De functie TCP-statustypass verandert de manier waarop sessies worden ingesteld in het snelle pad en schakelt de snelle padcontroles uit. Deze eigenschap behandelt veel TCP-verkeer aangezien het een UDP-verbinding behandelt: wanneer een niet-SYN-pakket dat overeenkomt met de gespecificeerde netwerken de ASA ingaat en er geen snelle padinvoer is, dan gaat het pakket door het sessiebeheerpad om de verbinding in het snelle pad te leggen. Eenmaal op het snelle pad passeert het verkeer de snelle padcontroles.

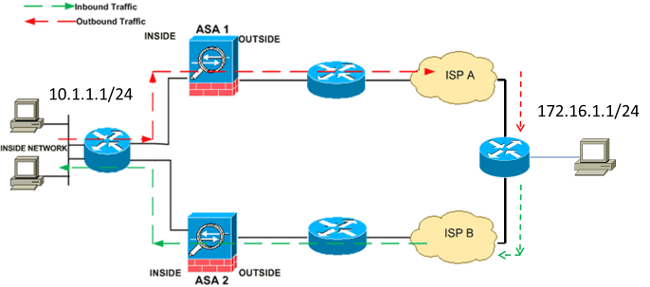

Dit beeld verstrekt een voorbeeld van asymmetrische routing, waarbij het uitgaande verkeer door een andere ASA gaat dan het inkomende verkeer:

Opmerking: De functie voor het omzeilen van de TCP-status wordt standaard uitgeschakeld in Cisco ASA 5500 Series. Bovendien kan de configuratie van de TCP-statustypass een hoog aantal verbindingen veroorzaken als deze niet correct is geïmplementeerd.

Ondersteuningsinformatie

In deze sectie wordt de ondersteuningsinformatie voor de functie TCP-statustypen beschreven.

- Context Mode - De functie TCP-omzeilen wordt ondersteund in enkele en meerdere contextmodi.

- Firewallmodus - De functie voor het omzeilen van de TCP-status wordt ondersteund in gerouteerde en transparante modi.

- failover - de functie voor het omzeilen van de TCP-status ondersteunt failover.

Deze functies worden niet ondersteund wanneer u de functie TCP-omzeilen gebruikt:

- Toepassingsinspectie - voor toepassingsinspectie is het nodig dat zowel het inkomende als het uitgaande verkeer door dezelfde ASA verloopt, zodat de toepassingsinspectie niet wordt ondersteund met de functie TCP-statustypass.

- Verificatie, autorisatie en accounting (AAA) geverifieerde sessies - Wanneer een gebruiker authenticeert met één ASA, wordt het verkeer dat via de andere ASA terugkeert, geweigerd omdat de gebruiker niet met die ASA heeft geauthenticeerd.

- TCP-onderschepping, maximale embryonale verbindingsgrens, TCP-sequentienummerrandomisatie - de ASA houdt de status van de verbinding niet bij, zodat deze functies niet worden toegepast.

- TCP-normalisatie - de TCP-normalizer is uitgeschakeld.

- Security Services Module (SSM) en Security Services Card (SSC) - U kunt de functie TCP-statustypass niet gebruiken met toepassingen die op een SSM of SSC worden uitgevoerd, zoals IPS of Content Security (CSC).

Opmerking: Omdat de vertaalsessie afzonderlijk voor elke ASA wordt opgezet, moet u ervoor zorgen dat u Statische Netwerkadresomzetting (NAT) configureert op beide ASA’s voor het TCP-omzeilingsverkeer. Als u dynamische NAT gebruikt, zal het adres dat is gekozen voor de sessie op ASA 1 verschillen van het adres dat is gekozen voor de sessie op ASA 2.

Configureren

In deze sectie wordt beschreven hoe u de TCP-omzeilingsfunctie voor de ASA 5500 Series in twee verschillende scenario's kunt configureren.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Scenario 1

Dit is de topologie die voor het eerste scenario wordt gebruikt:

Opmerking: U moet de configuratie die in deze sectie wordt beschreven op beide ASA's toepassen.

Voltooi deze stappen om de functie TCP-omzeilen te configureren:

- Voer de opdracht class-map class_map_name in om een klassekaart te maken. De klassenkaart wordt gebruikt om het verkeer te identificeren waarvoor u stateful Firewall inspection wilt uitschakelen.

Opmerking: De klassenkaart die in dit voorbeeld wordt gebruikt is tcp_bypass.

ASA(config)#class-map tcp_bypass

- Voer de opdracht match parameter in om het verkeer van belang binnen de klassekaart te specificeren. Wanneer u het Modular Policy Framework gebruikt, gebruikt u de opdracht match access-list in class-map-configuratiemodus om een toegangslijst te gebruiken voor identificatie van het verkeer waarop u acties wilt toepassen. Hier is een voorbeeld van deze configuratie:

ASA(config)#class-map tcp_bypass ASA(config-cmap)#match access-list tcp_bypass

Opmerking: De tcp_bypass is de naam van de toegangslijst die in dit voorbeeld wordt gebruikt. Verwijs naar het Identificerende Verkeer (Layer 3/4 Class Map) voor meer informatie over hoe u het relevante verkeer kunt specificeren.

- Voer de opdracht policy-map name in om een beleidskaart toe te voegen of een beleidskaart te bewerken (die al aanwezig is) die de acties toewijst die moeten worden uitgevoerd met betrekking tot het opgegeven verkeer van de klassekaart. Wanneer u het Modular Policy Framework gebruikt, gebruikt u de opdracht policy-map (zonder het sleutelwoord type) in de globale configuratiemodus om acties toe te wijzen aan het verkeer dat u hebt geïdentificeerd met een Layer 3/4-klassekaart (de opdracht class-map of class-map-type management). In dit voorbeeld is de beleidskaart tcp_bypass_policy:

ASA(config-cmap)#policy-map tcp_bypass_policy

- Voer de class commando in in policy-map configuratie modus om de gemaakt class map (tcp_bypass) toe te wijzen aan de policy map (tcp_bypass_policy) zodat u de acties kunt toewijzen aan het class map traffic. In dit voorbeeld, is de klassenkaart tcp_bypass:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass

- Voer de ingestelde opdracht tcp-state-bypass voor verbindingen en geavanceerde opties in in de klasseconfiguratiemodus om de functie TCP-statustypass in te schakelen. Deze opdracht is geïntroduceerd in versie 8.2(1). De modus voor de klassenconfiguratie is toegankelijk vanuit de modus voor de configuratie van de beleidskaart, zoals in dit voorbeeld wordt getoond:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

- Voer de service-policy policymap_name [ global | interface intf ] opdracht in globale configuratiemodus om wereldwijd een beleidskaart op alle interfaces of op een gerichte interface te activeren. Gebruik de no form van deze opdracht om het servicebeleid uit te schakelen. Voer de opdracht Service Policy in om een reeks beleidsregels op een interface mogelijk te maken. Het globale sleutelwoord past de beleidskaart op alle interfaces toe, en het interfacesleutelwoord past de beleidskaart op slechts één interface toe. Er is slechts één algemeen beleid toegestaan. Om het algemene beleid op een interface te negeren, kunt u een servicebeleid op die interface toepassen. U kunt slechts één beleidskaart op elke interface toepassen. Hierna volgt een voorbeeld:

ASA(config-pmap-c)#service-policy tcp_bypass_policy outside

Hier is een voorbeeldconfiguratie voor de functie TCP-omzeiling op ASA1:

!--- Configure the access list to specify the TCP traffic

!--- that needs to by-pass inspection to improve the performance.

ASA1(config)#access-list tcp_bypass extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0 255.255.255.0

!--- Configure the class map and specify the match parameter for the

!--- class map to match the interesting traffic.

ASA1(config)#class-map tcp_bypass

ASA1(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA1(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map

!--- inside this policy map for the class map.

ASA1(config-cmap)#policy-map tcp_bypass_policy

ASA1(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass

!--- command in order to enable TCP state bypass feature.

ASA1(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ]

!--- command in global configuration mode in order to activate a policy map

!--- globally on all interfaces or on a targeted interface.

ASA1(config-pmap-c)#service-policy tcp_bypass_policy outside

!--- NAT configuration

ASA1(config)#object network obj-10.1.1.0

ASA1(config-network-object)#subnet 10.1.1.0 255.255.255.0

ASA1(config-network-object)#nat(inside,outside) static 192.168.1.0

Hier is een voorbeeldconfiguratie voor de functie TCP-omzeiling op ASA2:

!--- Configure the access list to specify the TCP traffic

!--- that needs to by-pass inspection to improve the performance.

ASA2(config)#access-list tcp_bypass extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0 255.255.255.0

!--- Configure the class map and specify the match parameter for the

!--- class map to match the interesting traffic.

ASA2(config)#class-map tcp_bypass

ASA2(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA2(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map

!--- inside this policy map for the class map.

ASA2(config-cmap)#policy-map tcp_bypass_policy

ASA2(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass

!--- command in order to enable TCP state bypass feature.

ASA2(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ]

!--- command in global configuration mode in order to activate a policy map

!--- globally on all interfaces or on a targeted interface.

ASA2(config-pmap-c)#service-policy tcp_bypass_policy outside

!--- NAT configuration

ASA2(config)#object network obj-10.1.1.0

ASA2(config-network-object)#subnet 10.1.1.0 255.255.255.0

ASA1(config-network-object)#nat(inside,outside) static 192.168.1.0

Scenario 2

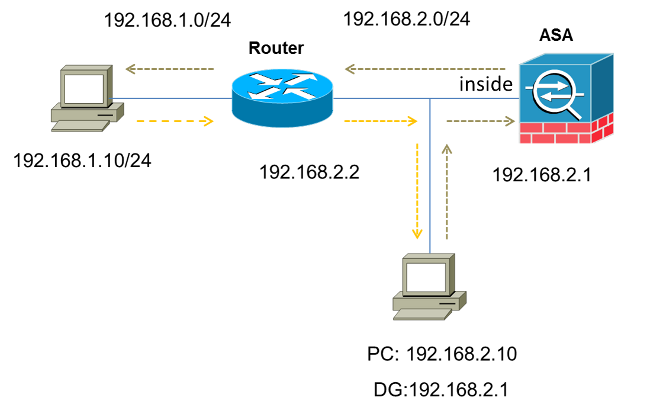

In deze sectie wordt beschreven hoe u de TCP-omzeilingsfunctie op de ASA kunt configureren voor scenario's die asymmetrische routing gebruiken, waarbij het verkeer de ASA ingaat en verlaat vanuit dezelfde interface (ommezwaai).

Hier is de topologie die in dit scenario wordt gebruikt:

Voltooi deze stappen om de functie TCP-omzeilen te configureren:

- Maak een toegangslijst zodat deze overeenkomt met het verkeer dat de TCP-inspectie moet omzeilen:

ASA(config)#access-list tcp_bypass extended permit tcp 192.168.2.0 255.255.255.0

192.168.1.0 255.255.255.0 - Voer de opdracht class-map class_map_name in om een klassekaart te maken. De klassenkaart wordt gebruikt om het verkeer te identificeren waarvoor u stateful Firewall inspection wilt uitschakelen.

Opmerking: De klassenkaart die in dit voorbeeld wordt gebruikt is tcp_bypass.

ASA(config)#class-map tcp_bypass

- Voer de opdracht match parameter in om het verkeer dat van belang is in de klassekaart te specificeren. Wanneer u het Modular Policy Framework gebruikt, gebruikt u de opdracht match access-list in class-map-configuratiemodus om een toegangslijst te gebruiken voor identificatie van het verkeer waarop u acties wilt toepassen. Hier is een voorbeeld van deze configuratie:

ASA(config)#class-map tcp_bypass ASA(config-cmap)#match access-list tcp_bypass

Opmerking: De tcp_bypass is de naam van de toegangslijst die in dit voorbeeld wordt gebruikt. Verwijs naar het Identificeren van verkeer (Layer 3/4 Class Map) voor meer informatie over hoe u het relevante verkeer kunt specificeren.

- Voer de opdracht policy-map name in om een beleidskaart toe te voegen of een beleidskaart te bewerken (die al aanwezig is) die de acties instelt die moeten worden uitgevoerd met betrekking tot het opgegeven verkeer van de klassekaart. Wanneer u het Modular Policy Framework gebruikt, gebruikt u de opdracht policy-map (zonder het sleutelwoord type) in de globale configuratiemodus om de acties toe te wijzen aan het verkeer dat u met een Layer 3/4-klassekaart hebt geïdentificeerd (de opdracht class-map of class-map-type management). In dit voorbeeld is de beleidskaart tcp_bypass_policy:

ASA(config-cmap)#policy-map tcp_bypass_policy

- Voer de class commando in in policy-map configuratie modus om de gemaakt class map (tcp_bypass) toe te wijzen aan de policy map (tcp_bypass_policy) zodat u acties kunt toewijzen aan het class map traffic. In dit voorbeeld, is de klassenkaart tcp_bypass:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass

- Voer de ingestelde opdracht tcp-state-bypass voor verbindingen en geavanceerde opties in in de klasseconfiguratiemodus om de functie TCP-statustypass in te schakelen. Deze opdracht is geïntroduceerd in versie 8.2(1). De modus voor de klassenconfiguratie is toegankelijk vanuit de modus voor de configuratie van de beleidskaart, zoals in dit voorbeeld wordt getoond:

ASA(config-cmap)#policy-map tcp_bypass_policy ASA(config-pmap)#class tcp_bypass ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

- Voer de service-policy policymap_name [ global | interface intf ] opdracht in globale configuratiemodus om wereldwijd een beleidskaart op alle interfaces of op een gerichte interface te activeren. Gebruik de no form van deze opdracht om het servicebeleid uit te schakelen. Voer de opdracht Service Policy in om een reeks beleidsregels op een interface mogelijk te maken. Het globale sleutelwoord past de beleidskaart op alle interfaces toe, en het interfacesleutelwoord past het beleid op slechts één interface toe. Er is slechts één algemeen beleid toegestaan. Om het algemene beleid op een interface te negeren, kunt u een servicebeleid op die interface toepassen. U kunt slechts één beleidskaart op elke interface toepassen. Hierna volgt een voorbeeld:

ASA(config-pmap-c)#service-policy tcp_bypass_policy inside

- Laat hetzelfde beveiligingsniveau toe voor het verkeer op de ASA:

ASA(config)#same-security-traffic permit intra-interface

Hier is een voorbeeldconfiguratie voor de functie TCP-omzeiling op de ASA:

!--- Configure the access list to specify the TCP traffic

!--- that needs to bypass inspection to improve the performance.

ASA(config)#access-list tcp_bypass extended permit tcp 192.168.2.0 255.255.255.0

192.168.1.0 255.255.255.0

!--- Configure the class map and specify the match parameter for the

!--- class map to match the interesting traffic.

ASA(config)#class-map tcp_bypass

ASA(config-cmap)#description "TCP traffic that bypasses stateful firewall"

ASA(config-cmap)#match access-list tcp_bypass

!--- Configure the policy map and specify the class map

!--- inside this policy map for the class map.

ASA(config-cmap)#policy-map tcp_bypass_policy

ASA(config-pmap)#class tcp_bypass

!--- Use the set connection advanced-options tcp-state-bypass

!--- command in order to enable TCP state bypass feature.

ASA(config-pmap-c)#set connection advanced-options tcp-state-bypass

!--- Use the service-policy policymap_name [ global | interface intf ]

!--- command in global configuration mode in order to activate a policy map

!--- globally on all interfaces or on a targeted interface.

ASA(config-pmap-c)#service-policy tcp_bypass_policy inside

!--- Permit same security level traffic on the ASA to support U-turning

ASA(config)#same-security-traffic permit intra-interface

Verifiëren

Voer het show conn opdracht om het aantal actieve TCP- en UDP-verbindingen en informatie over de verbindingen van verschillende typen weer te geven. Als u de verbindingsstatus voor het aangewezen verbindingstype wilt weergeven, voert u de volgende gegevens in: show conn bevel op bevoorrechte wijze EXEC.

Opmerking: Deze opdracht ondersteunt IPv4- en IPv6-adressen. De uitvoer die wordt weergegeven voor de verbindingen die de functie TCP-statustypass gebruiken, bevat de vlag b.

Hier is een voorbeelduitvoer:

ASA(config)show conn

1 in use, 3 most used

TCP tcp 10.1.1.1:49525 tcp 172.16.1.1:21, idle 0:01:10, bytes 230, flags b

Problemen oplossen

Er is geen specifieke informatie over probleemoplossing voor deze functie. Raadpleeg deze documenten voor algemene informatie over probleemoplossing bij verbindingen:

Opmerking: De TCP state bypass verbindingen worden niet gerepliceerd naar de stand-by unit in een failover-paar.

Foutmeldingen

ASA toont deze foutmelding zelfs nadat de TCP state bypass optie is ingeschakeld:

%PIX|ASA-4-313004:Denied ICMP type=icmp_type, from source_address oninterface interface_name to dest_address:no matching session

De Internet Control Message Protocol (ICMP)-pakketten worden door de ASA laten vallen vanwege de beveiligingscontroles die worden toegevoegd door de stateful ICMP-functie. Dit zijn meestal ofwel ICMP-echoantwoorden zonder een geldig echoverzoek die al door de ASA is doorgegeven, of ICMP-foutmeldingen die niet gerelateerd zijn aan TCP-, UDP- of ICMP-sessies die momenteel in de ASA zijn ingesteld.

ASA toont dit logboek zelfs als de TCP-omzeilingsfunctie is ingeschakeld omdat het uitschakelen van deze functionaliteit (dat wil zeggen, controles van de ICMP-terugkeervermeldingen voor Type 3 in de verbindingstabel) niet mogelijk is. De functie TCP-statustypass werkt echter correct.

Voer deze opdracht in om te voorkomen dat deze berichten verschijnen:

hostname(config)#no logging message 313004

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Jun-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback