PIX/ASA: PPPoE-clientconfiguratievoorbeeld

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie voor de ASA/PIX security applicatie als een Point-to-Point Protocol over Ethernet (PPPoE)-client voor versies 7.2.1) en hoger.

PPPoE combineert twee algemeen aanvaarde standaarden, Ethernet en PPP, om een geverifieerde methode te bieden waarbij IP-adressen aan clientsystemen worden toegewezen. PPPoE-clients zijn doorgaans persoonlijke computers die via een externe breedbandverbinding met een ISP zijn verbonden, zoals DSL- of kabelservice. ISP's implementeren PPPoE omdat het voor klanten gemakkelijker is om te gebruiken en omdat het hun bestaande infrastructuur voor externe toegang gebruikt om snelle breedbandtoegang te ondersteunen.

PPPoE biedt een standaardmethode om de verificatiemethoden van het PPPoE-netwerk te gebruiken. Wanneer gebruikt door ISP’s, staat PPPoE een geverifieerde toewijzing van IP-adressen toe. In dit type van implementatie, worden de PPPoE-client en de server onderling verbonden door Layer 2-overbruggingsprotocollen die via een DSL of andere breedbandverbinding lopen.

PPPoE bestaat uit twee hoofdfasen:

-

Active Discovery fase—In deze fase zoekt de PPPoE-client een PPPoE-server, een zogenaamde toegangsconcentrator, waar een sessie-ID is toegewezen en de PPPoE-laag is gemaakt

-

PPP-sessiefase—In deze fase worden de Point-to-Point Protocol (PPP)-opties besproken en wordt de verificatie uitgevoerd. Zodra de verbindingsopstelling volledig is, functioneert PPPoE als een Layer 2-inkapselingsmethode, die het mogelijk maakt gegevens over de PPP-link binnen PPPoE-headers te verzenden.

Bij systeeminitialisatie ruilt de PPPoE-client een reeks pakketten om een sessie met de toegangsconcentrator op te zetten. Zodra de sessie is gestart, wordt er een PPP-link ingesteld die gebruik maakt van Password Authentication Protocol (PAP) voor verificatie. Zodra de PPP-sessie is gestart, wordt elk pakket ingesloten in de PPPoE- en PPP-kopregels.

Opmerking: PPPoE wordt niet ondersteund wanneer failover is geconfigureerd op het adaptieve security apparaat, of in meerdere context of transparante modus. PPPoE wordt alleen ondersteund in één routeringsmodus, zonder failover.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op versie 8.x van Cisco adaptieve security applicatie (ASA) en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met de Cisco PIX 500 Series security applicatie, die versie 7.2(1) en hoger uitvoert. Om de PPPoE-client in de Cisco Secure PIX-firewall te configureren, introduceert PIX OS versie 6.2 deze functie en is bedoeld voor de lage PIX (501/506). Raadpleeg voor meer informatie Het configureren van de PPPoE-client op een Cisco Secure PIX-firewall

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Deze sectie verschaft de informatie die nodig is om de functies te configureren die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in deze sectie worden gebruikt.

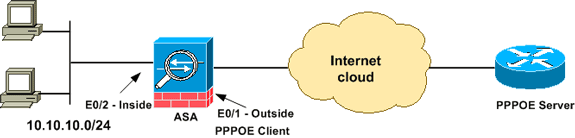

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

CLI-configuratie

Dit document gebruikt de volgende configuraties:

| Apparaatnaam 1 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif dmz security-level 50 ip address 10.77.241.111 255.255.255.192 ! interface Ethernet0/1 nameif outside security-level 0 !--- Specify a VPDN group for the PPPoE client pppoe client vpdn group CHN !--- "ip address pppoe [setroute]" !--- The setroute option sets the default routes when the PPPoE client has !--- not yet established a connection. When you use the setroute option, you !--- cannot use a statically defined route in the configuration. !--- PPPoE is not supported in conjunction with DHCP because with PPPoE !--- the IP address is assigned by PPP. The setroute option causes a default !--- route to be created if no default route exists. !--- Enter the ip address pppoe command in order to enable the !--- PPPoE client from interface configuration mode. ip address pppoe ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.10.10.1 255.255.255.0 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 100 extended permit ip any any access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 10. 20.10.0 255.255.255.0 inactive pager lines 24 mtu dmz 1500 !--- The maximum transmission unit (MTU) size is automatically set to 1492 bytes, !--- which is the correct value to allow PPPoE transmission within an Ethernet frame. mtu outside 1492 mtu inside 1500 !--- Output suppressed. global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 !--- The NAT statements above are for ASA version 8.2 and earlier. !--- For ASA versions 8.3 and later the NAT statements are modified as follows. object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic interface !--- Output suppressed. telnet timeout 5 ssh timeout 5 console timeout 0 !--- Define the VPDN group to be used for PPPoE. vpdn group CHN request dialout pppoe !--- Associate the user name assigned by your ISP to the VPDN group. vpdn group CHN localname cisco !--- If your ISP requires authentication, select an authentication protocol. vpdn group CHN ppp authentication pap !--- Create a user name and password for the PPPoE connection. vpdn username cisco password ********* threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 prompt hostname context Cryptochecksum:3cf813b751fe78474dfb1d61bb88a133 : end ciscoasa# |

ASDM-configuratie

Voltooi de volgende stappen om de PPPoE-client te configureren die met het adaptieve security applicatie wordt meegeleverd:

Opmerking: zie Toegang tot HTTPS voor ASDM toestaan om de ASA te kunnen configureren door de ASDM.

-

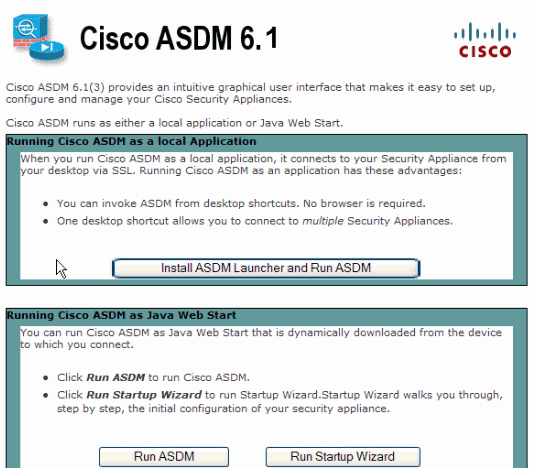

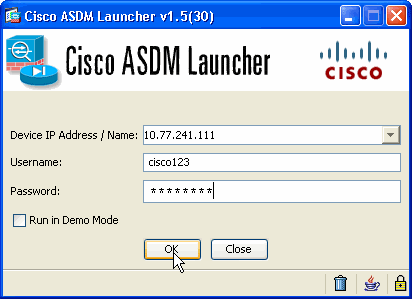

Toegang tot de ASDM op de ASA:

Open uw browser en voer https://<ASDM_ASA_IP_ADDRESS> in.

Waar ASDM_ASA_IP_ADRESS het IP-adres is van de ASA-interface die is geconfigureerd voor ASDM-toegang.

Opmerking: zorg ervoor dat u toestemming geeft voor alle waarschuwingen die uw browser u geeft met betrekking tot SSL-certificaat authenticiteit. De standaardgebruikersnaam en het wachtwoord zijn allebei leeg.

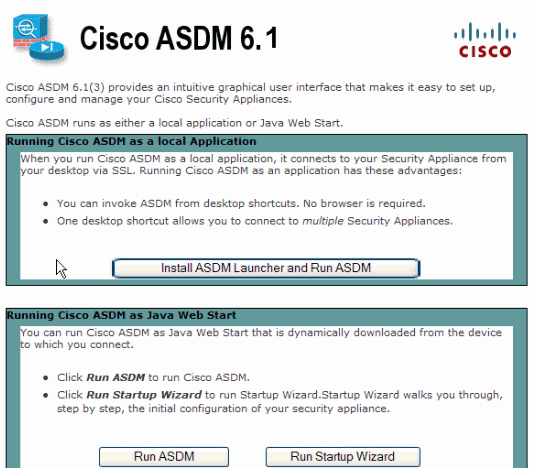

De ASA toont dit venster om de ASDM-toepassing te kunnen downloaden. In dit voorbeeld wordt de toepassing op de lokale computer geladen en wordt niet uitgevoerd in een Java-applet.

-

Klik op Download ASDM Launcher en Start ASDM om het installatieprogramma voor de ASDM-toepassing te downloaden.

-

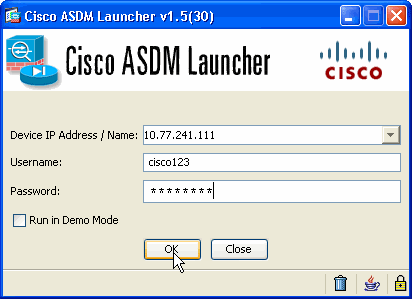

Nadat de ASDM Launcher is gedownload, volgt u de instructies van de aanwijzingen om de software te installeren en de Cisco ASDM Launcher uit te voeren.

-

Voer het IP-adres in voor de interface die u met de http - opdracht hebt geconfigureerd en voer een gebruikersnaam en wachtwoord in als u deze hebt opgegeven.

In dit voorbeeld wordt cisco123 gebruikt voor de gebruikersnaam en cisco123 als het wachtwoord.

-

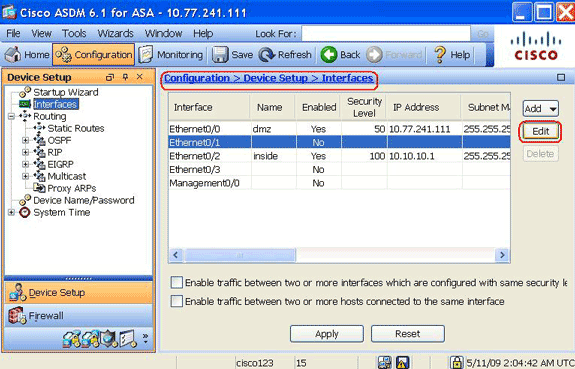

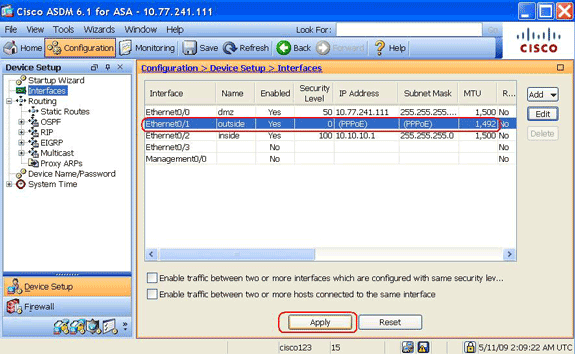

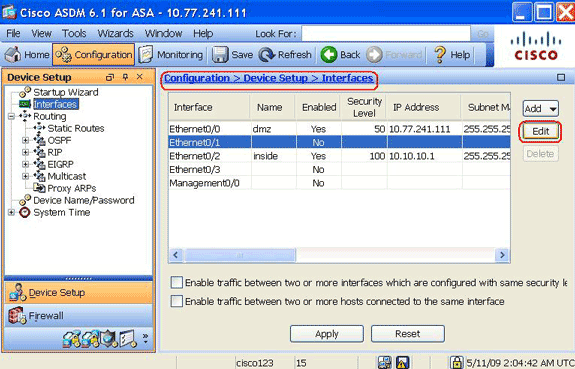

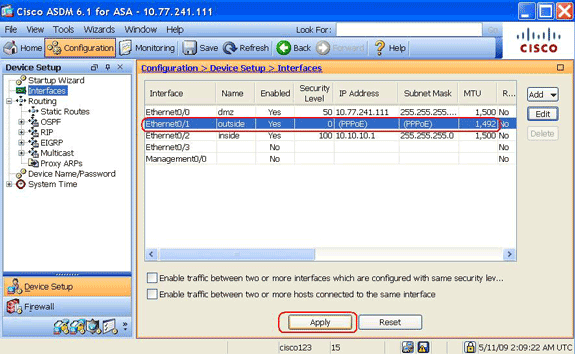

Kies Configuratie > Apparaatinstellingen > Interfaces, markeer de buiteninterface en klik op Bewerken.

-

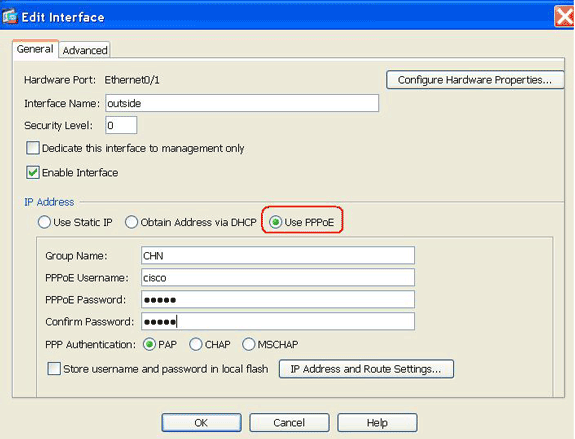

Voer in het veld Interfacenaam buiten in en controleer het aankruisvakje Interface inschakelen.

-

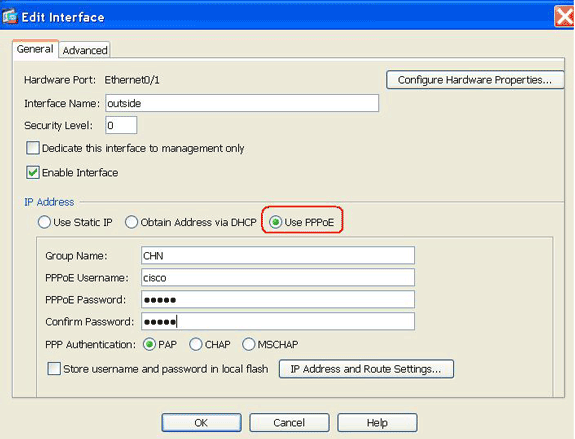

Klik op de radioknop PPPoE gebruiken in het gebied IP-adres.

-

Voer een groepsnaam, PPPoE-gebruikersnaam en -wachtwoord in en klik op het juiste PPP-verificatietype (PAP, CHAP of MSCHAP).

-

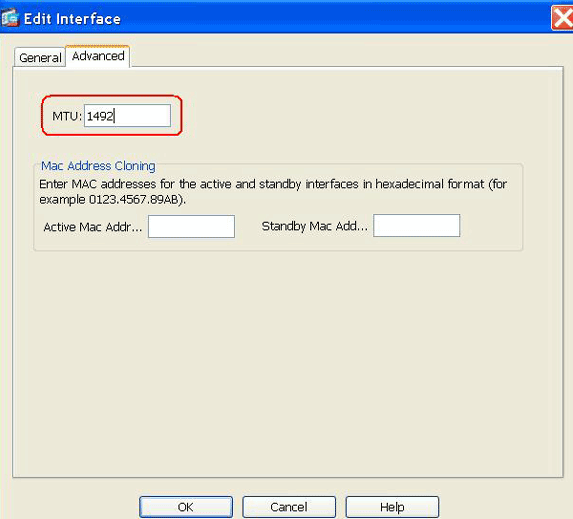

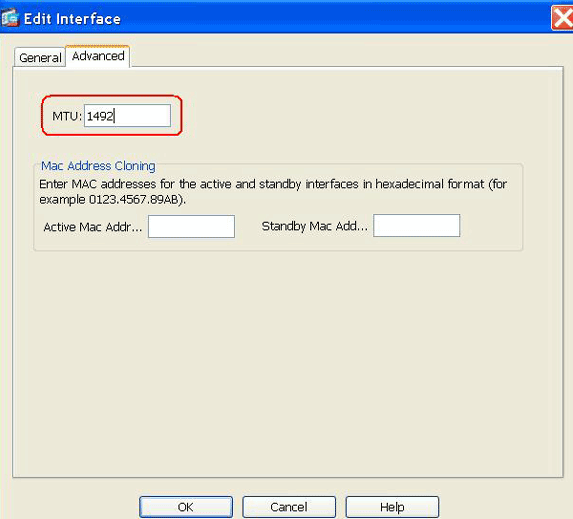

Klik op het tabblad Geavanceerd en controleer of de MTU-grootte is ingesteld op 1492.

Opmerking: de maximale grootte van een transmissie-eenheid (MTU) wordt automatisch ingesteld op 1492 bytes. Dit is de juiste waarde om PPPoE-transmissie binnen een Ethernet-frame toe te staan.

-

Klik op OK om door te gaan.

-

Controleer of de ingevoerde informatie correct is en klik op Toepassen.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

-

toon ip adres buiten pppoe-Gebruik dit bevel om de huidige PPPoE informatie van de cliëntconfiguratie te tonen.

-

toon vpdn-sessie [l2tp | pppoe] [id sess_id | pakketten | toestand | venster]—Gebruik deze opdracht om de status van PPPoE-sessies te bekijken.

Het volgende voorbeeld toont een steekproef van informatie die door dit bevel wordt verstrekt:

hostname#show vpdn

Tunnel id 0, 1 active sessions

time since change 65862 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65865 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn session

PPPoE Session Information (Total tunnels=1 sessions=1)

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65887 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn tunnel

PPPoE Tunnel Information (Total tunnels=1 sessions=1)

Tunnel id 0, 1 active sessions

time since change 65901 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#

De configuratie wissen

Om alle opdrachten van de vpdn-groep uit de configuratie te verwijderen, gebruikt u de opdracht Vpdn-groep op algemene wijze configureren:

hostname(config)#clear configure vpdn group

Om alle opdrachten voor vpdn-gebruikersnaam te verwijderen, gebruikt u de opdracht duidelijke configuratie vpdn-gebruikersnaam:

hostname(config)#clear configure vpdn username

Opmerking: deze opdrachten hebben geen invloed op actieve PPPoE-verbindingen.

Problemen oplossen

Opdrachten voor troubleshooting

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

hostname# [no] debug ppo {event | fout | pakket}—Gebruik deze opdracht om debugging voor de PPPoE-client in of uit te schakelen.

Subnetmasker wordt weergegeven als /32

Probleem

Wanneer u het IP-adres x.x.x.x 255.255.255.240 ppe setroute-opdracht gebruikt, wordt het IP-adres correct toegewezen, maar het subnetmasker wordt weergegeven als /32 hoewel het in de opdracht als /28 is gespecificeerd. Waarom gebeurt dit?

Oplossing

Dit is het juiste gedrag. Het subnetmasker is irrelevant in het geval van de PPPone-interface; de ASA verandert dit altijd in /32.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

11-May-2009 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback