ASA/PIX 8.x: Radius-autorisatie (ACS 4.x) voor VPN-toegang met downloadbare ACL met CLI- en ASDM-configuratievoorbeeld

Inhoud

Inleiding

Dit document beschrijft hoe u het security apparaat moet configureren om gebruikers voor netwerktoegang te verifiëren. Aangezien u RADIUS-autorisaties impliciet kunt inschakelen, bevat deze sectie geen informatie over de configuratie van RADIUS-autorisatie op het security apparaat. Het geeft wel informatie over hoe het security apparaat omgaat met informatie over toegangslijsten die van RADIUS-servers wordt ontvangen.

U kunt een RADIUS-server configureren om een toegangslijst naar het security apparaat of een naam van een toegangslijst te downloaden op het moment van verificatie. De gebruiker is geautoriseerd om alleen te doen wat is toegestaan in de gebruikersspecifieke toegangslijst.

Downloadbare toegangslijsten zijn de meest schaalbare middelen wanneer u Cisco Secure ACS gebruikt om de juiste toegangslijsten voor elke gebruiker te bieden. Raadpleeg Een RADIUS-server configureren om downloadbare toegangscontrolelijsten en downloads te verzenden voor meer informatie over de functies van een downloadbare toegangslijst en de Cisco Secure ACS.

Raadpleeg ASA 8.3 en hoger: Radius-autorisatie (ACS 5.x) voor VPN-toegang met behulp van downloadbare ACL met CLI- en ASDM-configuratievoorbeeld voor de identieke configuratie op Cisco ASA met versies 8.3 en hoger.

Voorwaarden

Vereisten

Dit document gaat ervan uit dat de ASA volledig operationeel is en geconfigureerd om Cisco ASDM of CLI in staat te stellen configuratiewijzigingen door te voeren.

Opmerking: Raadpleeg Toestaan van HTTPS-toegang voor ASDM of PIX/ASA 7.x: SSH in het configuratievoorbeeld van de binnen- en buitenkant-interface om het apparaat op afstand te kunnen configureren door de ASDM of Secure Shell (SSH).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Software voor Cisco adaptieve security applicatie versie 7.x en hoger

-

Cisco Adaptieve Security Device Manager versie 5.x en hoger

-

Cisco VPN-clientversie 4.x en hoger

-

Cisco Secure Access Control Server 4.x

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco PIX security applicatie versie 7.x en hoger.

Conventies

Achtergrondinformatie

U kunt downloadbare IP ACL’s gebruiken om sets van ACL-definities te maken die u op veel gebruikers of gebruikersgroepen kunt toepassen. Deze verzamelingen van ACL-definities worden ACL-inhoud genoemd. Ook, wanneer u NAFs opneemt, controleert u de ACL-inhoud die wordt verzonden naar de AAA-client waarvan een gebruiker toegang zoekt. Een downloadbare IP ACL bestaat uit een of meer ACL-contentdefinities, die elk worden gekoppeld aan een NAF of (standaard) aan alle AAA-clients. De NAF bepaalt de toepasbaarheid van opgegeven ACL-inhoud overeenkomstig het IP-adres van de AAA-client. Zie Info over netwerktoegangsfilters voor meer informatie over NAF’s en hoe deze downloadbare IP-ACL’s reguleren.

Downloadbare IP ACL’s werken op deze manier:

-

Wanneer ACS een gebruiker toegang verleent tot het netwerk, bepaalt ACS of een downloadbare IP ACL wordt toegewezen aan die gebruiker of de groep van de gebruiker.

-

Als ACS een downloadbare IP ACL lokaliseert die aan de gebruiker of de groep van de gebruiker is toegewezen, bepaalt deze of een ACL-inhoudsvermelding is gekoppeld aan de AAA-client die het RADIUS-verificatieverzoek heeft verzonden.

-

ACS stuurt, als deel van de gebruikerssessie, een RADIUS-toegangspakket, een kenmerk dat de genoemde ACL specificeert en de versie van de genoemde ACL.

-

Als de AAA-client antwoordt dat de huidige versie van de ACL niet in het cachegeheugen zit, dat wil zeggen dat de ACL nieuw is of is gewijzigd, stuurt ACS de ACL (nieuw of bijgewerkt) naar het apparaat.

Downloadbare IP-ACL’s zijn een alternatief voor de configuratie van ACL’s in het RADIUS Cisco cisco-av-paarkenmerk [26/9/1] van elke gebruiker of gebruikersgroep. U kunt één keer een downloadbare IP ACL maken, deze een naam geven en vervolgens de downloadbare IP ACL aan elke toepasselijke gebruiker of gebruikersgroep toewijzen als u naar de naam verwijst. Deze methode is efficiënter dan wanneer u het RADIUS Cisco cisco-av-paar attribuut voor elke gebruiker of gebruikersgroep configureert.

Verder, wanneer u NAFs aanwendt, kunt u verschillende ACL-inhoud op dezelfde gebruiker of groep gebruikers toepassen met betrekking tot de AAA-client die zij gebruiken. Er is geen extra configuratie van de AAA-client nodig nadat u de AAA-client hebt geconfigureerd om downloadbare IP-ACL’s van ACS te gebruiken. Downloadbare ACL’s worden beschermd door het back-up- of replicatieprogramma dat u hebt ingesteld.

Wanneer u de ACL-definities in de ACS-webinterface invoert, gebruikt u geen trefwoord- of naamvermeldingen; in alle andere opzichten gebruikt u de standaard ACL-opdrachtsyntaxis en -semantiek voor de AAA-client waarop u de downloadbare IP ACL wilt toepassen. De ACL-definities die u in ACS invoert, bestaan uit een of meer ACL-opdrachten. Elke ACL-opdracht moet op een afzonderlijke lijn staan.

U kunt een of meer genoemde ACL-inhoud toevoegen aan een downloadbare IP-ACL. Standaard is elke ACL-inhoud van toepassing op alle AAA-clients, maar als u NAF's hebt gedefinieerd, kunt u de toepasbaarheid van elke ACL-inhoud beperken tot de AAA-clients die zijn vermeld in de NAF die u eraan koppelt. Wanneer u NAF’s gebruikt, kunt u elke ACL-inhoud, binnen één downloadbare IP-ACL, van toepassing maken op meerdere verschillende netwerkapparaten of netwerkapparaatgroepen in overeenstemming met uw netwerkbeveiligingsstrategie.

U kunt ook de volgorde van de ACL-inhoud wijzigen in een downloadbare IP-ACL. ACS onderzoekt ACL-inhoud, te beginnen vanaf de bovenkant van de tabel, en downloadt de eerste ACL-inhoud die wordt gevonden met een NAF die de AAA-client bevat die wordt gebruikt. Wanneer u de volgorde instelt, kunt u de efficiëntie van het systeem garanderen als u de meest algemeen toepasbare ACL-inhoud hoger in de lijst plaatst. U moet zich realiseren dat, als uw NAF's populaties van AAA-clients omvatten die elkaar overlappen, u moet verdergaan van de meer specifieke naar de meer algemene. ACS downloadt bijvoorbeeld alle ACL-inhoud met de instelling All-AAA-Clients NAF en houdt geen rekening met een lagere waarde in de lijst.

Om een downloadbare IP ACL op een bepaalde AAA-client te gebruiken, moet de AAA-client de volgende instructies volgen:

-

RADIUS voor verificatie gebruiken

-

Ondersteuning van downloadbare IP-ACL’s

Dit zijn voorbeelden van Cisco-apparaten die downloadbare IP ACL’s ondersteunen:

-

ASA- en PIX-apparaten

-

VPN 3000-Series concentrators

-

Cisco-apparaten waarop IOS versie 12.3(8)T of hoger wordt uitgevoerd

Dit is een voorbeeld van de indeling die u moet gebruiken om VPN 3000/ASA/PIX 7.x+ ACL’s in het vak ACL-definities in te voeren:

permit ip 10.153.0.0 0.0.255.255 host 10.158.9.1 permit ip 10.154.0.0 0.0.255.255 10.158.10.0 0.0.0.255 permit 0 any host 10.159.1.22 deny ip 10.155.10.0 0.0.0.255 10.159.2.0 0.0.0.255 log permit TCP any host 10.160.0.1 eq 80 log permit TCP any host 10.160.0.2 eq 23 log permit TCP any host 10.160.0.3 range 20 30 permit 6 any host HOSTNAME1 permit UDP any host HOSTNAME2 neq 53 deny 17 any host HOSTNAME3 lt 137 log deny 17 any host HOSTNAME4 gt 138 deny ICMP any 10.161.0.0 0.0.255.255 log permit TCP any host HOSTNAME5 neq 80

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

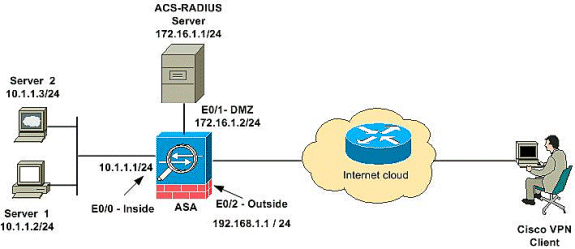

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Opmerking: De in deze configuratie gebruikte schema’s voor IP-adressering zijn niet officieel routeerbaar op het internet. Het zijn RFC 1918-adressen die werden gebruikt in een laboratoriumomgeving.

Remote Access VPN (IPSec) configureren

ASDM-procedure

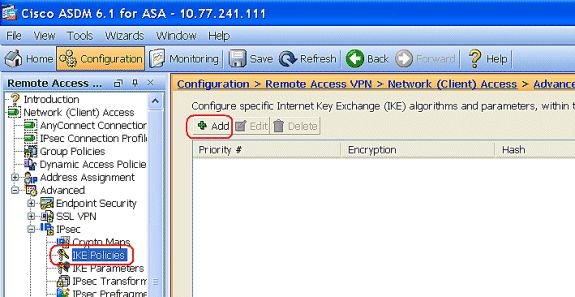

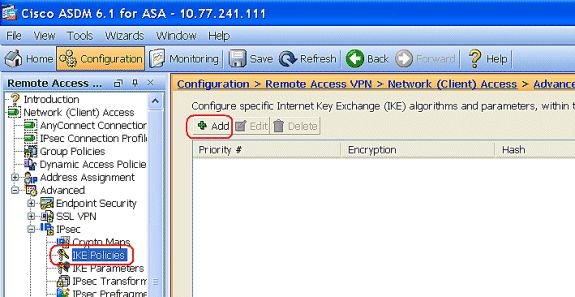

Voltooi deze stappen om de externe toegang VPN te configureren:

-

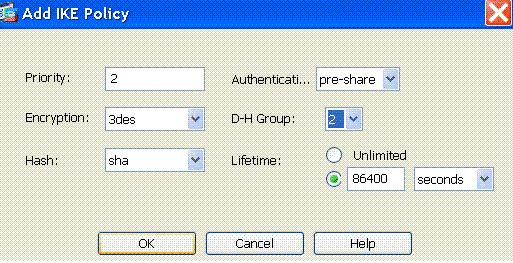

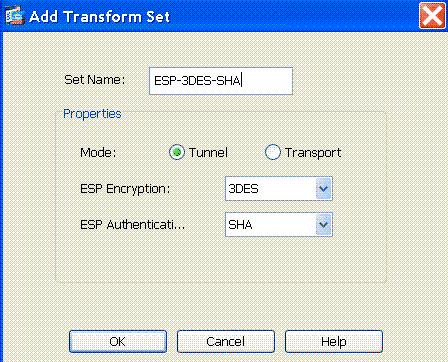

Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Geavanceerd > IPSec > IKE-beleid > Toevoegen om een ISAKMP-beleid te maken.

-

Verstrek de ISAKMP-beleidsdetails zoals aangegeven.

Klik op OK en pas toe.

-

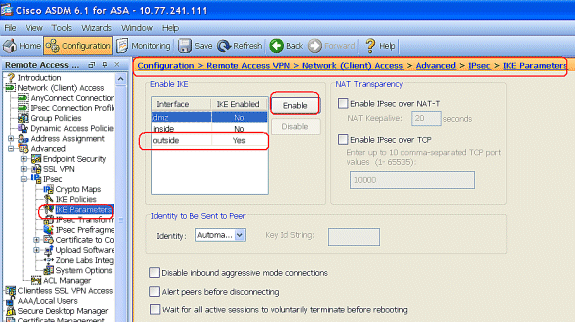

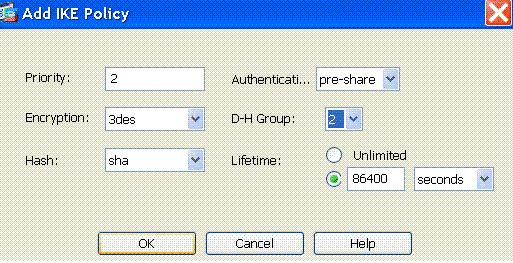

Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Geavanceerd > IPSec > IKE-parameters om IKE in te schakelen op buiteninterface.

-

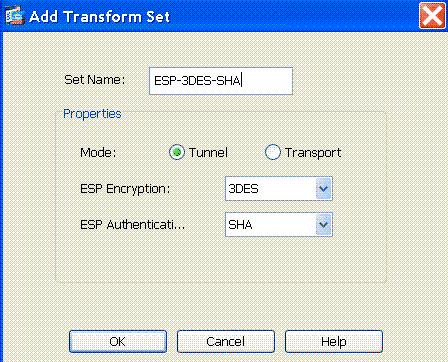

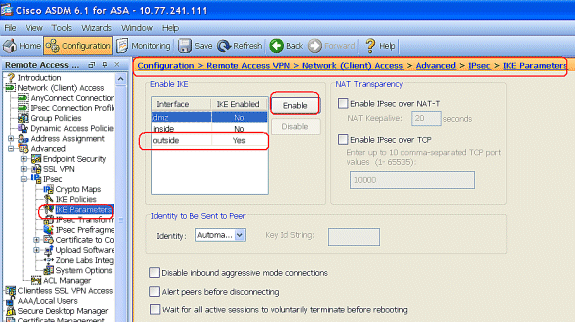

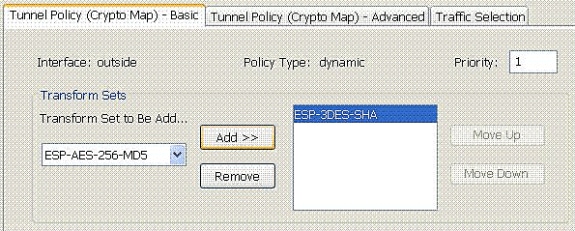

Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Geavanceerd > IPSec > IPSec Transform Sets > Add om de ESP-3DES-SHA transformatieset te maken, zoals getoond.

Klik op OK en pas toe.

-

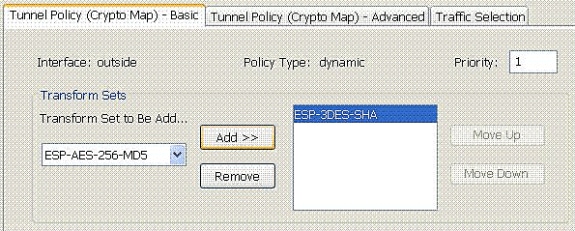

Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Geavanceerd > IPSec > Crypto Maps > Toevoegen om een cryptokaart te maken met dynamisch beleid van prioriteit 1, zoals getoond.

Klik op OK en pas toe.

-

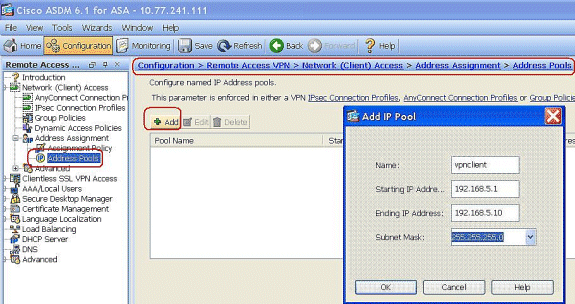

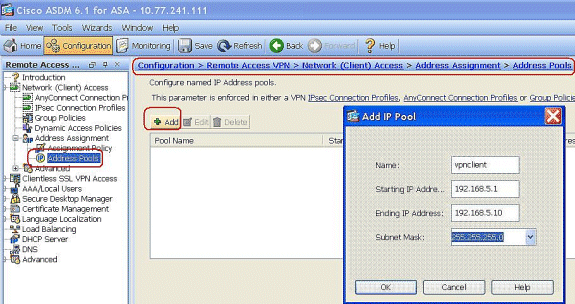

Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Adrestoewijzing > Adrespools en klik op Toevoegen om de VPN-client voor de VPN-clientgebruikers toe te voegen.

-

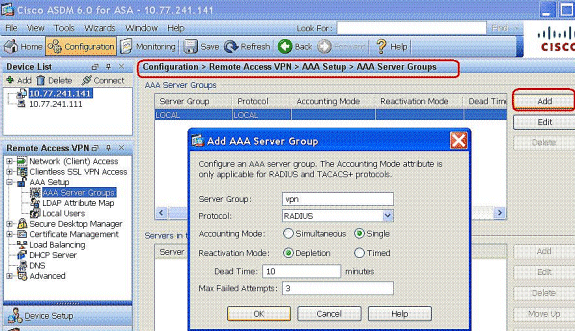

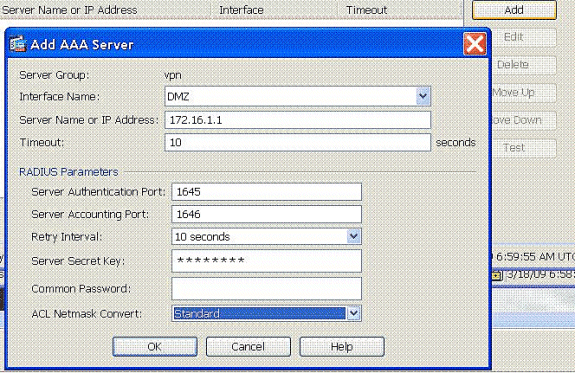

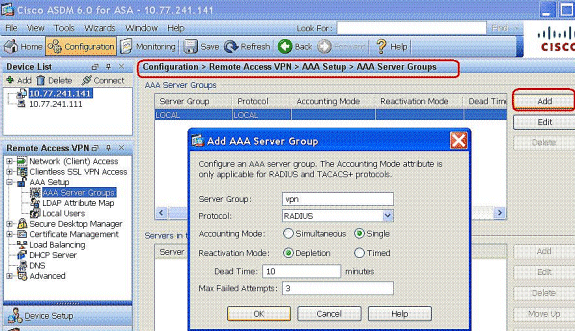

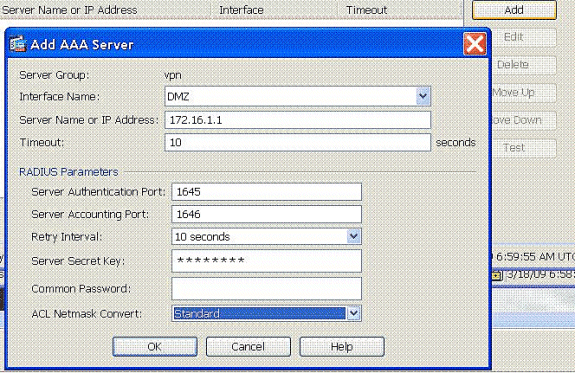

Kies Configuration > Remote Access VPN > AAA-instelling > AAA-servergroepen en klik op Add om de naam en het protocol van de AAA-servergroep toe te voegen.

Voeg het IP-adres van de AAA-server (ACS) en de interface die deze verbindt toe. Voeg ook de Server Secret-toets toe in het gebied RADIUS-parameters. Klik op OK.

-

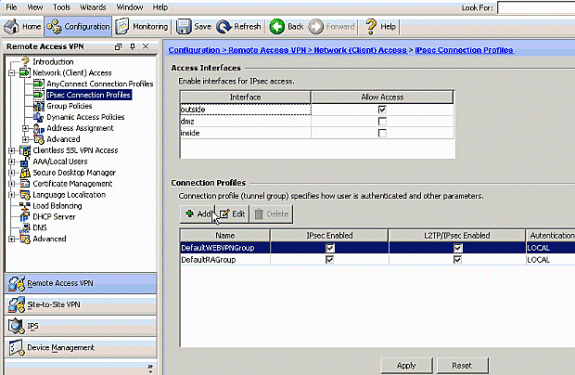

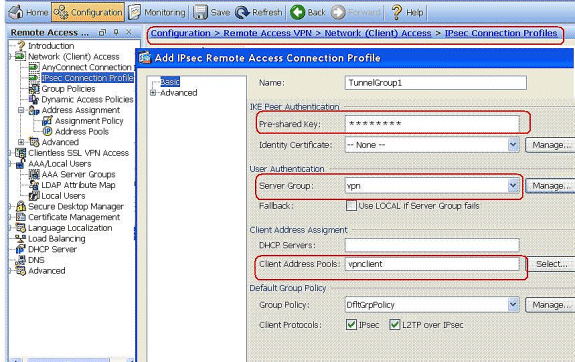

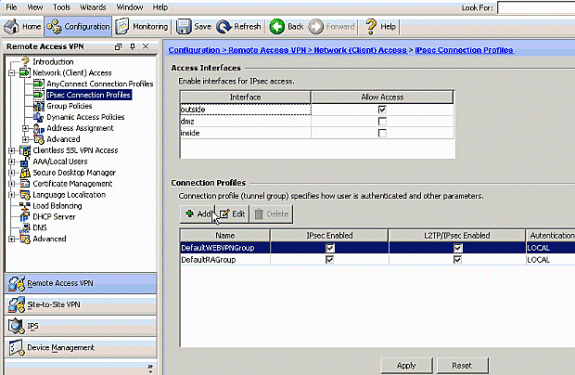

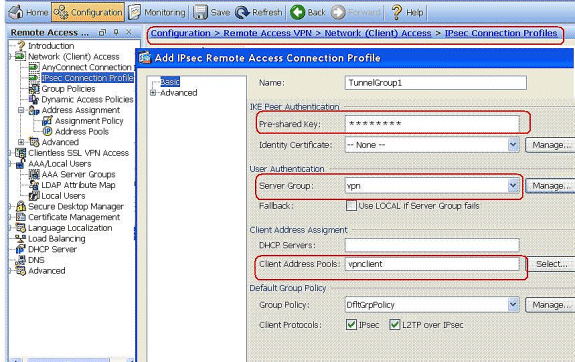

Kies Configuratie > Externe toegang VPN > Toegang tot netwerk (client) > IPsec-verbindingsprofielen > Toevoegen om een tunnelgroep toe te voegen, bijvoorbeeld TunnelGroup1 en de sleutel Preshared als cisco123, zoals getoond.

-

Kies in het tabblad Basis de servergroep als VPN voor het veld Gebruikersverificatie.

-

Kies vpnclient als de clientadrespools voor de VPN-clientgebruikers.

Klik op OK.

-

-

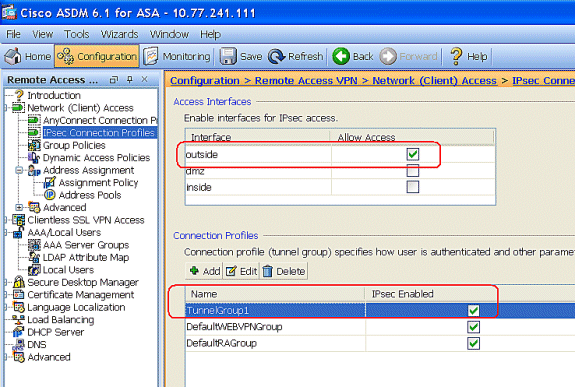

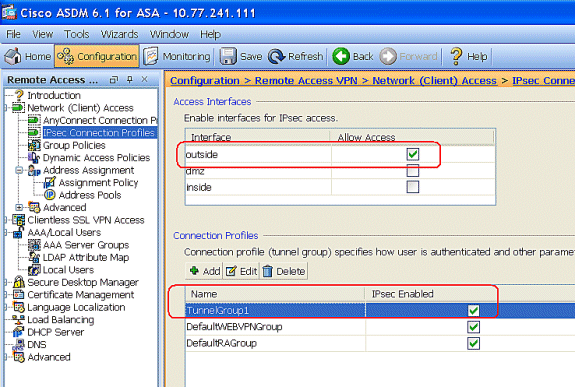

Schakel de buiteninterface voor IPSec Access in. Klik op Toepassen om verder te gaan.

ASA/PIX configureren via de opdrachtregelinterface

Voltooi deze stappen om de DHCP-server te configureren om IP-adressen via de opdrachtregel aan de VPN-clients te leveren. Raadpleeg Remote Access VPN’s configureren of Cisco ASA 5500 Series adaptieve security applicaties-commando referenties voor meer informatie over elke opdracht die wordt gebruikt.

| Configuratie op het ASA-apparaat uitvoeren |

|---|

ASA# sh run ASA Version 8.0(2) ! !--- Specify the hostname for the Security Appliance. hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configure the outside and inside interfaces. interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif DMZ security-level 100 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 nameif outside security-level 0 ip address 192.168.1.1 255.255.255.0 !--- Output is suppressed. passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 101 extended permit ip 10.1.1.0 255.255.255.0 192.168.5.0 255.255.255.0 !--- Radius Attribute Filter access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any pager lines 24 logging enable logging asdm informational mtu inside 1500 mtu outside 1500 mtu dmz 1500 ip local pool vpnclient1 192.168.5.1-192.168.5.10 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 !--- Specify the location of the ASDM image for ASA to fetch the image for ASDM access. asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 global (outside) 1 192.168.1.5 nat (inside) 0 access-list 101 nat (inside) 1 0.0.0.0 0.0.0.0 route outside 0.0.0.0 0.0.0.0 192.168.1.2 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy !--- Create the AAA server group "vpn" and specify the protocol as RADIUS. !--- Specify the CSACS server as a member of the "vpn" group and provide the !--- location and key. aaa-server vpn protocol radius max-failed-attempts 5 aaa-server vpn (DMZ) host 172.16.1.1 retry-interval 1 timeout 30 key cisco123 http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- PHASE 2 CONFIGURATION ---! !--- The encryption types for Phase 2 are defined here. !--- A Triple DES encryption with !--- the sha hash algorithm is used. crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac !--- Defines a dynamic crypto map with !--- the specified encryption settings. crypto dynamic-map outside_dyn_map 1 set transform-set ESP-3DES-SHA !--- Binds the dynamic map to the IPsec/ISAKMP process. crypto map outside_map 1 ipsec-isakmp dynamic outside_dyn_map !--- Specifies the interface to be used with !--- the settings defined in this configuration. crypto map outside_map interface outside !--- PHASE 1 CONFIGURATION ---! !--- This configuration uses ISAKMP policy 2. !--- The configuration commands here define the Phase !--- 1 policy parameters that are used. crypto isakmp enable outside crypto isakmp policy 2 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 no crypto isakmp nat-traversal telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global ! group-policy DfltGrpPolicy attributes vpn-tunnel-protocol IPSec webvpn group-policy GroupPolicy1 internal !--- Associate the vpnclient pool to the tunnel group using the address pool. !--- Associate the AAA server group (VPN) with the tunnel group. tunnel-group TunnelGroup1 type remote-access tunnel-group TunnelGroup1 general-attributes address-pool vpnclient authentication-server-group vpn !--- Enter the pre-shared-key to configure the authentication method. tunnel-group TunnelGroup1 ipsec-attributes pre-shared-key * prompt hostname context Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d : end ASA# |

Cisco VPN-clientconfiguratie

Probeer met Cisco ASA verbinding te maken met de Cisco VPN-client om te verifiëren dat de ASA succesvol is geconfigureerd.

-

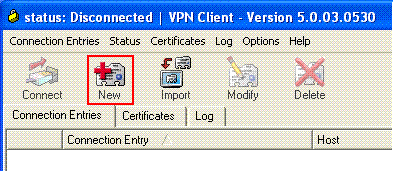

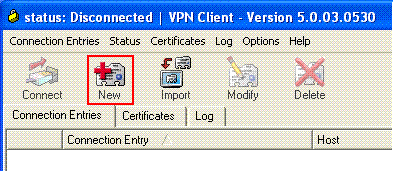

Kies Start > Programma's > Cisco Systems VPN-client > VPN-client.

-

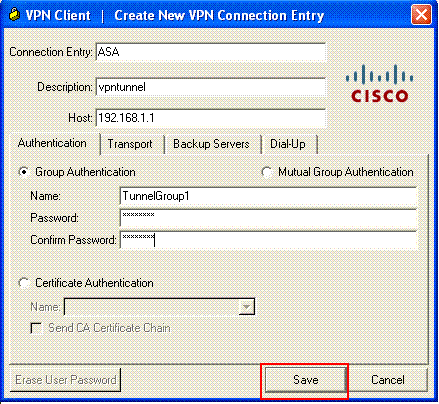

Klik op Nieuw om het venster Nieuwe VPN-verbinding maken te starten.

-

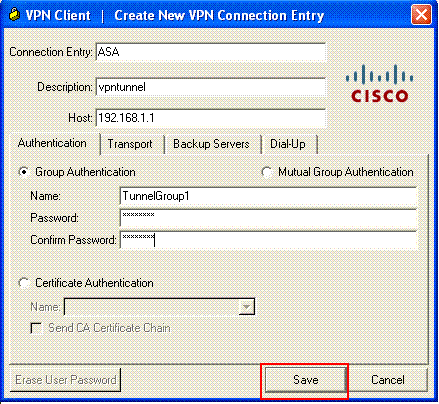

Vul de details van uw nieuwe verbinding in.

Voer de naam van de Connection Entry samen met een beschrijving in. Voer in het vak Host het buitenste IP-adres van de ASA in. Voer vervolgens de naam van de VPN-tunnelgroep (Tunnel Group1) en het wachtwoord (Pre-Shared Key - cisco123) in zoals deze in ASA zijn geconfigureerd. Klik op Save (Opslaan).

-

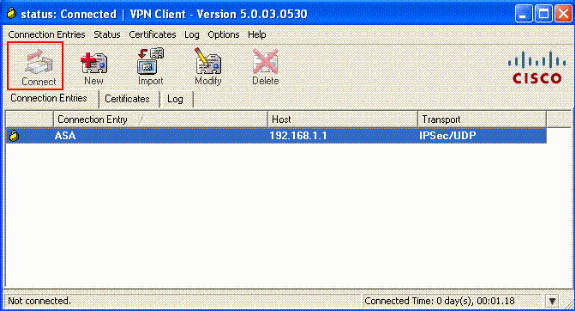

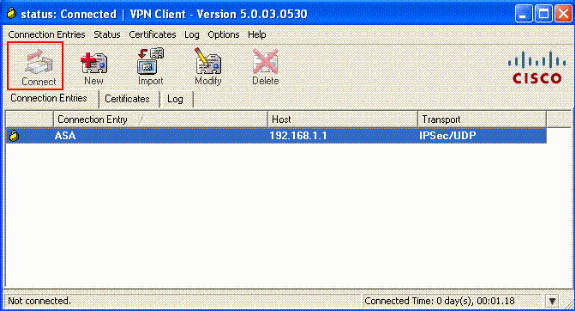

Klik op de verbinding die u wilt gebruiken en klik op Verbinden vanuit het hoofdvenster van de VPN-client.

-

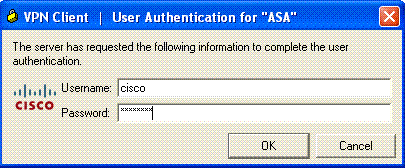

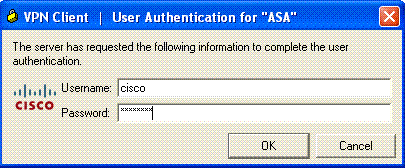

Voer, wanneer hierom wordt gevraagd, de gebruikersnaam: cisco en het wachtwoord: password1 in de configuratie van ASA voor Xauth en klik op OK om verbinding te maken met het externe netwerk.

-

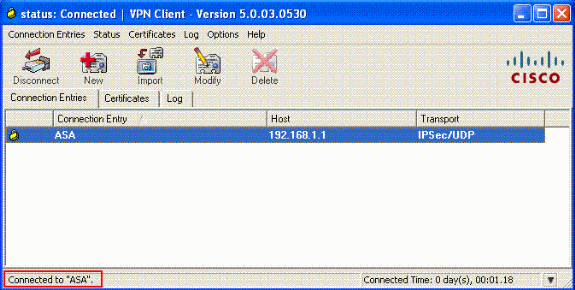

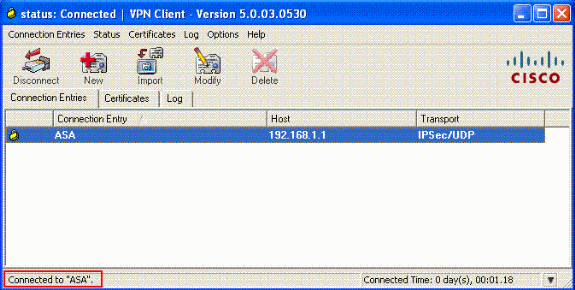

De VPN-client is op de centrale locatie verbonden met de ASA.

-

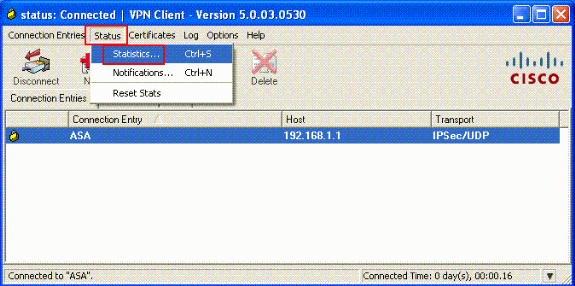

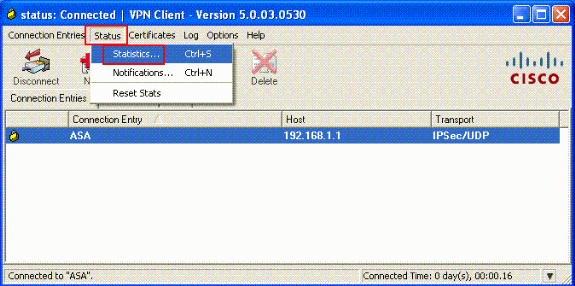

Zodra de verbinding met succes tot stand is gebracht, kiest u Statistieken in het menu Status om de details van de tunnel te verifiëren.

ACS voor downloadbare ACL voor individuele gebruiker configureren

U kunt downloadbare toegangslijsten op Cisco Secure ACS configureren als een gedeelde profielcomponent en de toegangslijst vervolgens toewijzen aan een groep of een individuele gebruiker.

Om dynamische toegangslijsten te implementeren, moet u de RADIUS-server configureren om deze te ondersteunen. Wanneer de gebruiker verificatie uitvoert, stuurt de RADIUS-server een downloadbare toegangslijst of toegangslijst met de naam naar het security apparaat. Toegang tot een bepaalde dienst is toegestaan of geweigerd op grond van de toegangslijst. Het security apparaat verwijdert de toegangslijst wanneer de verificatiesessie verloopt.

In dit voorbeeld wordt de IPSec VPN-gebruiker "cisco" met succes geverifieerd en de RADIUS-server stuurt een downloadbare toegangslijst naar het security apparaat. De gebruiker "cisco" heeft alleen toegang tot de 10.1.1.2 server en ontkent alle andere toegang. Om de ACL te verifiëren, zie de sectie Downloadbare ACL voor gebruiker/groep.

Voltooi deze stappen om RADIUS in een Cisco Secure ACS te configureren.

-

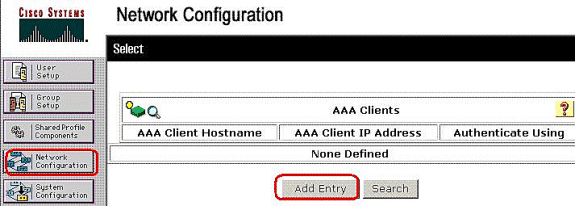

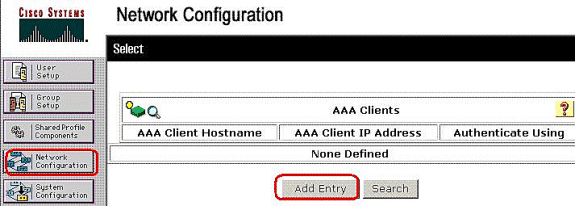

Kies Netwerkconfiguratie links en klik op Add Entry om een ingang voor de ASA in de RADIUS-serverdatabase toe te voegen.

-

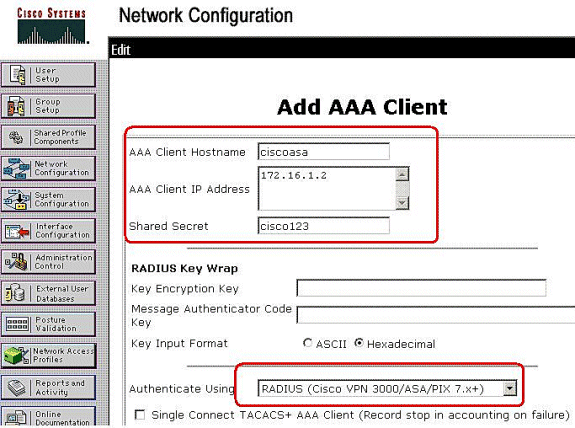

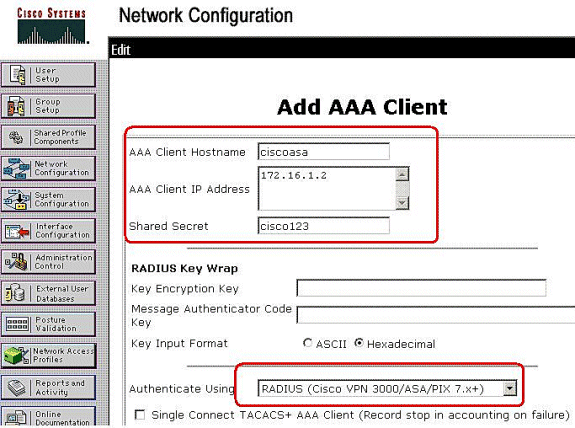

Voer 172.16.1.2 in het veld IP-adres van client in en voer "cisco123" in voor het gedeelde geheime veld. Kies RADIUS (Cisco VPN 3000/ASA/PIX 7.x+) in het vervolgkeuzevenster Verifiëren met gebruik. Klik op Verzenden. .

-

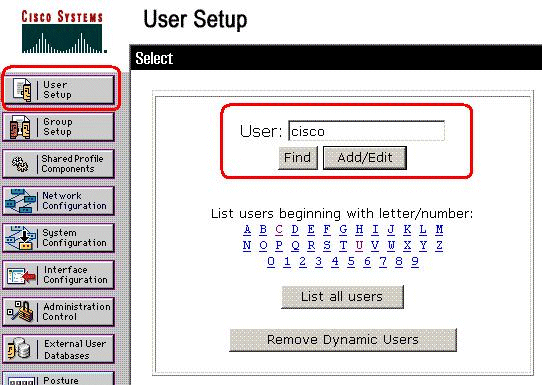

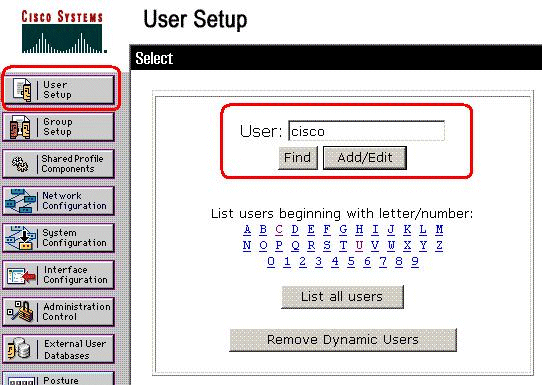

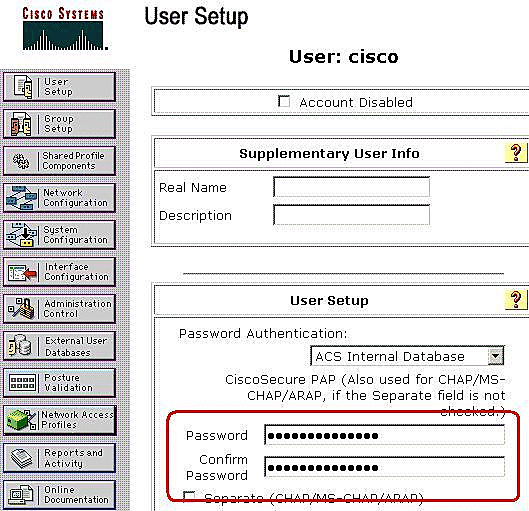

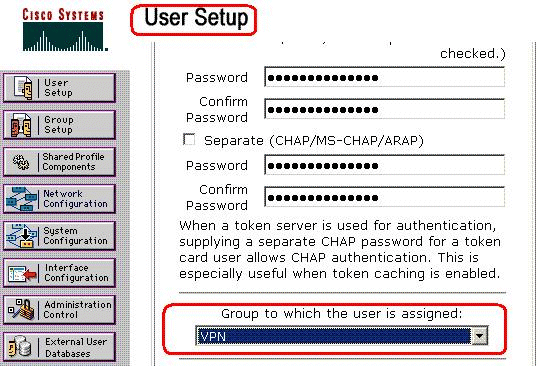

Voer de gebruikersnaam in het veld Gebruiker in de Cisco Secure-database en klik op Toevoegen/bewerken.

In dit voorbeeld is de gebruikersnaam cisco.

-

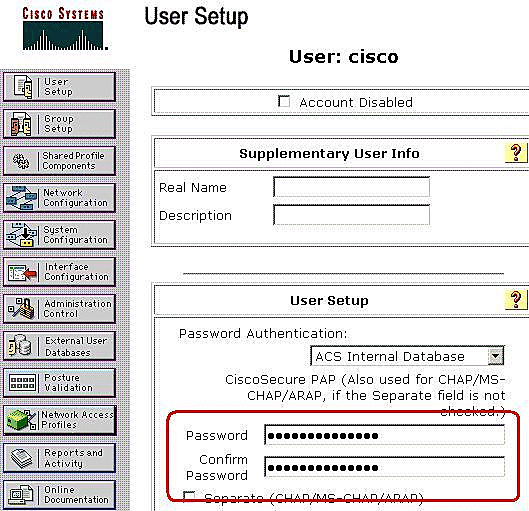

Voer in het volgende venster het wachtwoord voor "cisco" in. In dit voorbeeld is het wachtwoord ook password1. Klik op Indienen als u klaar bent.

-

U gebruikt de pagina Geavanceerde opties om te bepalen welke geavanceerde opties de ACS-displays. U kunt de pagina's die op andere gebieden van de ACS-webinterface verschijnen vereenvoudigen als u de geavanceerde opties die u niet gebruikt, verbergt. Klik op Interfaceconfiguratie en klik vervolgens op Geavanceerde opties om de pagina Geavanceerde opties te openen.

Schakel het selectievakje in voor downloadbare ACL’s op gebruikersniveau en downloadbare ACL’s op groepsniveau.

Downloadbare ACL’s op gebruikersniveau - Indien gekozen, schakelt deze optie de sectie Downloadbare ACL’s (toegangscontrolelijsten) op de pagina Gebruikersinstelling in.

Downloadbare ACL’s op groepsniveau - Indien gekozen, schakelt deze optie de sectie Downloadbare ACL’s op de pagina Group Setup in.

-

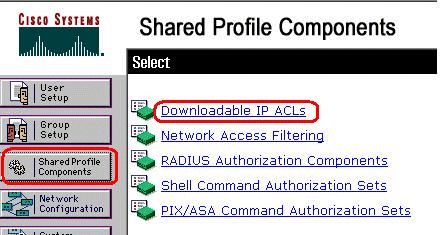

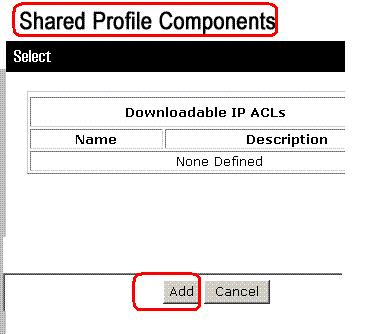

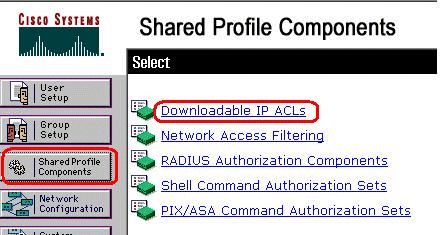

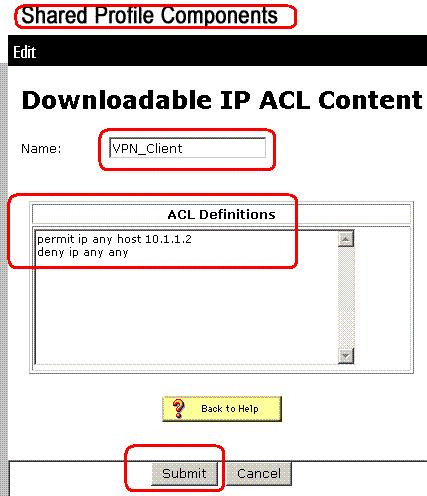

Klik in de navigatiebalk op Gedeelde profielcomponenten en klik op Downloadbare IP-ACL’s.

N.B.: Als downloadbare IP-ACL’s niet op de pagina Gedeelde profielcomponenten worden weergegeven, moet u de optie Downloadbare ACL’s op gebruikersniveau, Downloadbare ACL’s op groepsniveau of beide op de pagina Geavanceerde opties van het gedeelte Interfaceconfiguratie inschakelen.

-

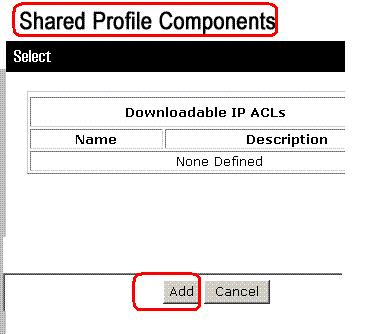

Klik op Add (Toevoegen). De pagina Downloadbare IP ACL’s verschijnt.

-

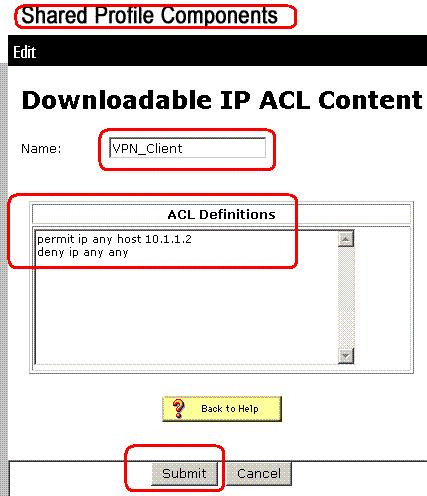

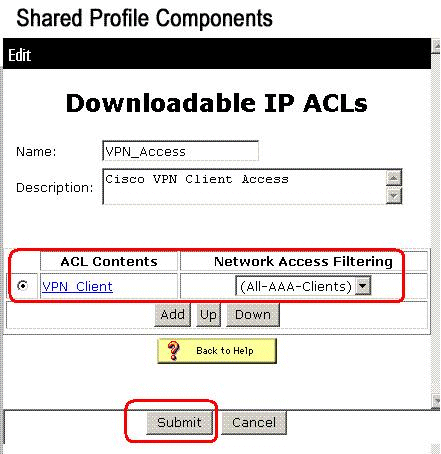

Typ in het vak Naam de naam van de nieuwe IP-ACL.

Opmerking: de naam van een IP ACL kan maximaal 27 tekens bevatten. De naam mag geen spaties of een van deze tekens bevatten: koppelteken (-), linkerhaakje ([), rechterhaakje (]), schuine streep (/), backslash (\), aanhalingstekens ("), linkerhoekhaakje (<), rechte hoekhaakje (>) of liggend streepje (-).

Typ in het vak Description een beschrijving van de nieuwe IP ACL. De beschrijving kan maximaal 1000 tekens bevatten.

Klik op Toevoegen om ACL-inhoud aan de nieuwe IP-ACL toe te voegen.

-

Typ in het vak Naam de naam van de nieuwe ACL-inhoud.

Opmerking: de naam van een ACL-inhoud kan maximaal 27 tekens bevatten. De naam mag geen spaties of een van deze tekens bevatten: koppelteken (-), linkerhaakje ([), rechterhaakje (]), schuine streep (/), backslash (\), aanhalingstekens ("), linkerhoekhaakje (<), rechte hoekhaakje (>) of liggend streepje (-).

Typ in het vak ACL-definities de nieuwe ACL-definitie.

Opmerking: Wanneer u de ACL-definities invoert in de ACS-webinterface, gebruik dan geen trefwoord of naam-vermeldingen; begin eerder met een vergunning of ontken trefwoord.

Klik op Indienen om de ACL-inhoud op te slaan.

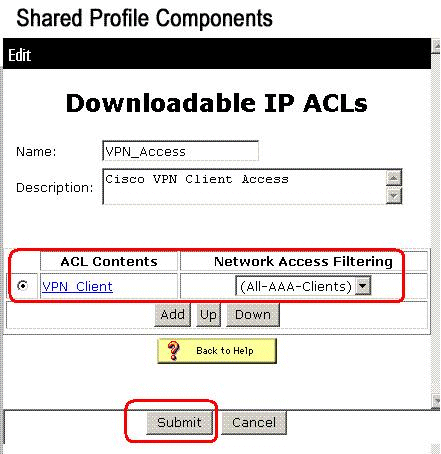

-

De pagina Downloadbare IP ACL’s verschijnt met de nieuwe ACL-inhoud die met naam wordt vermeld in de kolom ACL-inhoud. Als u een NAF aan de ACL-inhoud wilt koppelen, kiest u een NAF in het vak Netwerktoegangsfiltering rechts van de nieuwe ACL-inhoud. Standaard is NAF (All-AAA-clients) ingeschakeld. Als u geen NAF toewijst, associeert ACS de ACL-inhoud aan alle netwerkapparaten, wat de standaardinstelling is.

Om de volgorde van de ACL-inhoud in te stellen, klikt u op het keuzerondje voor een ACL-definitie en vervolgens klikt u op Omhoog of Omlaag om de volgorde in de lijst te wijzigen.

Klik op Indienen om de IP-ACL op te slaan.

Opmerking: de volgorde van de ACL-inhoud is significant. ACS downloadt van boven naar onder alleen de eerste ACL-definitie met een toepasselijke NAF-instelling, die de standaardinstelling van All-AAA-Clients omvat, indien gebruikt. Meestal gaat uw lijst met ACL-inhoud uit van de lijst met de meest specifieke (smalste) NAF naar de lijst met de meest algemene (All-AAA-Clients) NAF.

Opmerking: ACS voert de nieuwe IP ACL in, die onmiddellijk van kracht wordt. Als de IP ACL bijvoorbeeld voor gebruik met PIX-firewalls is, is het beschikbaar om naar elke PIX-firewall te worden verzonden die de verificatie probeert van een gebruiker die die downloadbare IP-ACL heeft toegewezen aan zijn of haar gebruiker- of groepsprofiel.

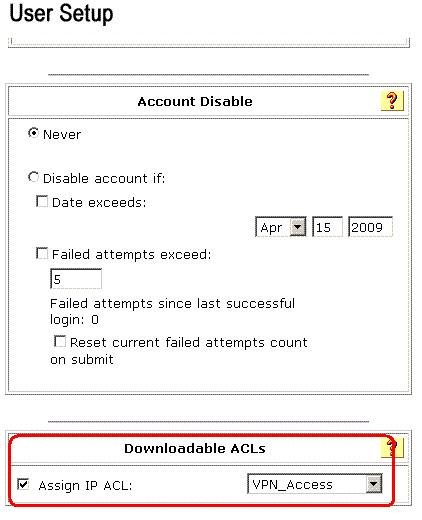

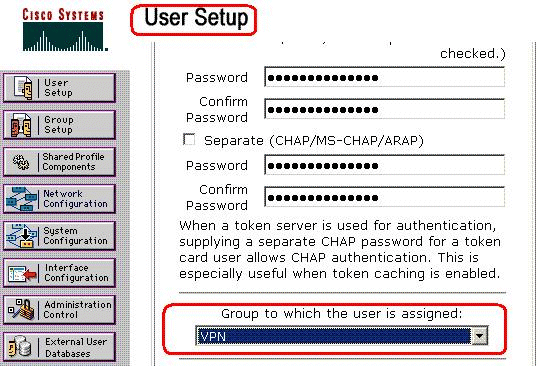

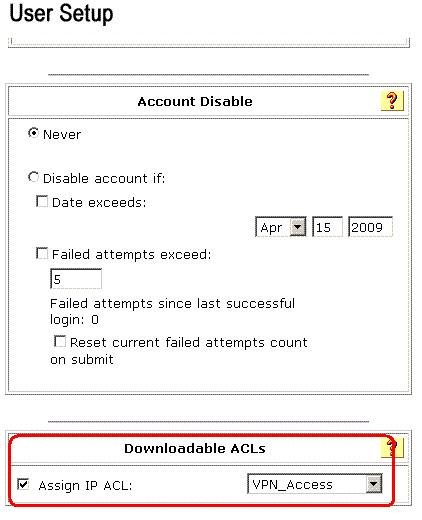

-

Ga naar de pagina Gebruikersinstelling en bewerk de pagina Gebruiker. Klik onder de sectie Downloadbare ACL’s op het vakje Toewijzen IP-ACL:. Kies een IP ACL in de lijst. Als u de configuratie van de opties voor gebruikersaccounts hebt voltooid, klikt u op Indienen om de opties op te nemen.

ACS configureren voor downloadbare ACL voor groep

Voltooi stappen 1 tot en met 9 van de Configure ACS voor Downloadbare ACL voor Individuele Gebruiker en volg deze stappen om Downloadbare ACL voor Groep in Cisco Secure ACS te configureren.

In dit voorbeeld behoort de IPSec VPN-gebruiker "cisco" tot de VPN-groepen. Het VPN-groepsbeleid wordt toegepast op alle gebruikers in de groep.

De VPN-groepsgebruiker "cisco" verifieert met succes en de RADIUS-server stuurt een downloadbare toegangslijst naar het security apparaat. De gebruiker "cisco" heeft alleen toegang tot de 10.1.1.2 server en ontkent alle andere toegang. Raadpleeg het gedeelte Downloadbare ACL voor gebruikers/groepen om de ACL te verifiëren.

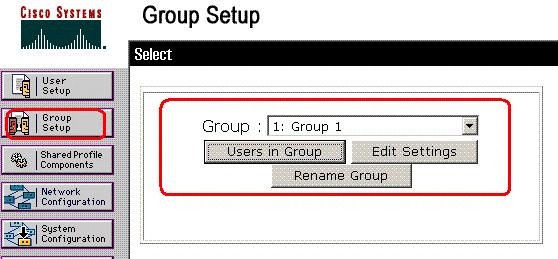

-

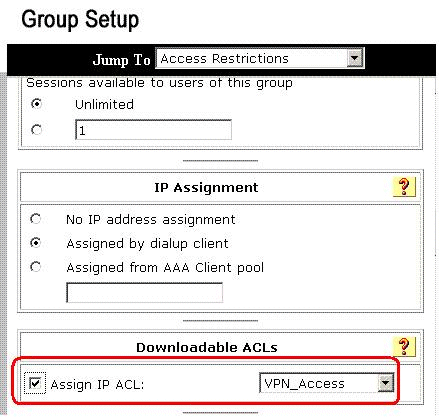

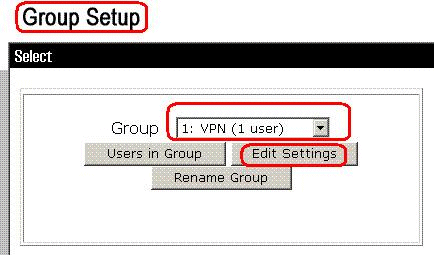

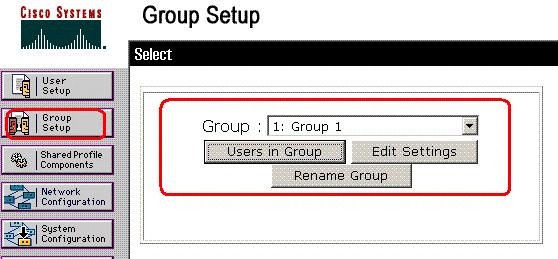

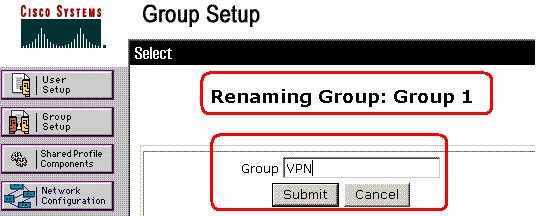

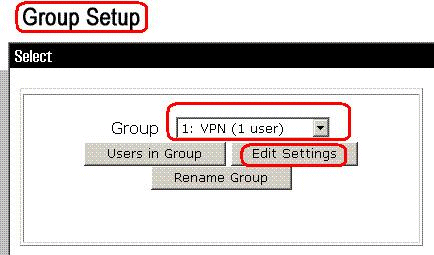

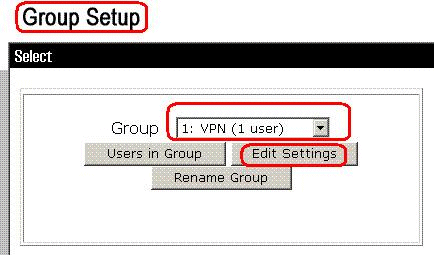

Klik in de navigatiebalk op Group Setup. De pagina Instellen groep selecteren wordt geopend.

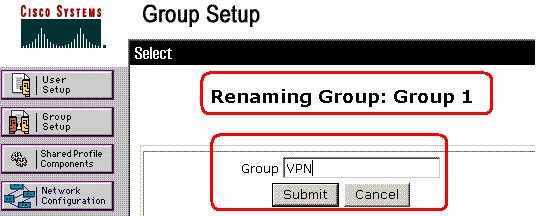

-

Hernoem Groep 1 naar VPN en klik op Indienen.

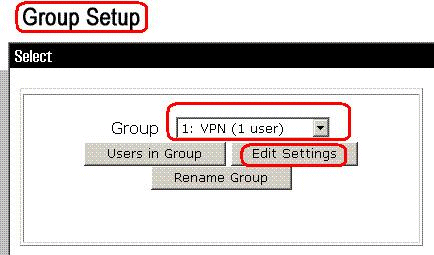

-

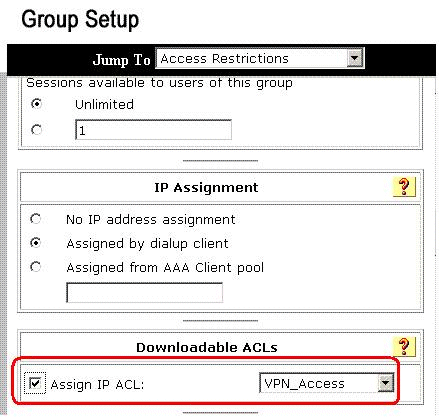

Kies een groep in de lijst Groep en klik vervolgens op Instellingen bewerken.

-

Klik onder de sectie Downloadbare ACL’s op het selectievakje IP-ACL toewijzen. Kies een IP ACL in de lijst.

-

Klik op Indienen om de groepsinstellingen op te slaan die u zojuist hebt gemaakt.

-

Ga naar de Gebruikersinstelling en bewerk de Gebruiker die u aan de groep wilt toevoegen: VPN. Klik op Indienen als u klaar bent.

Nu wordt de downloadbare ACL die voor de VPN-groep is geconfigureerd, op deze gebruiker toegepast.

-

Als u wilt doorgaan met het specificeren van andere groepsinstellingen, voert u andere procedures in dit hoofdstuk uit (indien van toepassing)

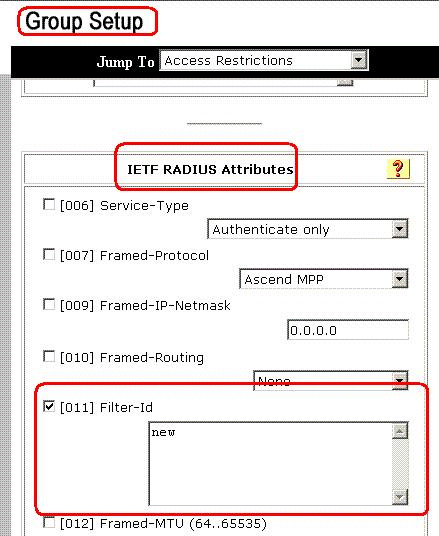

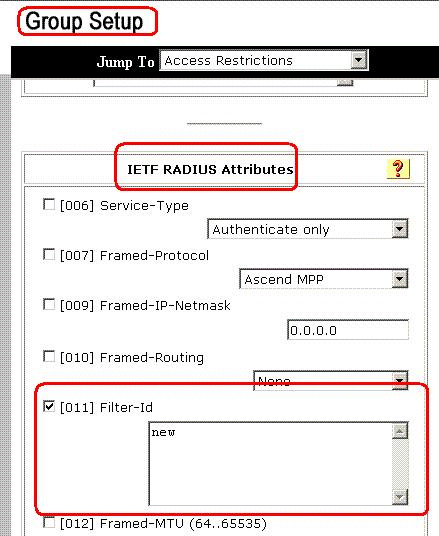

IETF RADIUS-instellingen voor een gebruikersgroep configureren

Als u een naam voor een toegangslijst wilt downloaden die u al op het security apparaat hebt gemaakt vanaf de RADIUS-server wanneer een gebruiker een verificatie uitvoert, moet u het IETF RADIUS-filter-id-kenmerk (kenmerk nummer 11) als volgt configureren:

filter-id=acl_name

De VPN-groepsgebruiker "cisco" verifieert met succes en de RADIUS-server downloadt een ACL-naam (nieuw) voor een toegangslijst die u al hebt gemaakt op het security apparaat . De gebruiker "cisco" heeft toegang tot alle apparaten die zich in het netwerk van de ASA bevinden, behalve de 10.1.1.2-server. Om ACL te verifiëren, zie de sectie van filter-ID ACL.

Zoals in het voorbeeld, wordt ACL met de naam new geconfigureerd voor filtering in ASA.

access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any

Deze parameters verschijnen alleen wanneer deze waar zijn. U hebt geconfigureerd

-

AAA-client voor gebruik van een van de RADIUS-protocollen in netwerkconfiguratie

-

RADIUS-kenmerken op groepsniveau op de RADIUS-pagina (IETF) in het gedeelte Interface Configuration van de webinterface

RADIUS-kenmerken worden als profiel voor elke gebruiker van ACS naar de verzoekende AAA-client verzonden.

Voer de volgende handelingen uit om instellingen voor IETF RADIUS-kenmerken te configureren die als een autorisatie voor elke gebruiker in de huidige groep moeten worden toegepast:

-

Klik in de navigatiebalk op Group Setup.

De pagina Instellen groep selecteren wordt geopend.

-

Kies een groep in de lijst Groep en klik vervolgens op Instellingen bewerken.

De naam van de groep verschijnt boven aan de pagina Groepsinstellingen.

-

Blader naar de EFT RADIUS-kenmerken. Voor elk IETF RADIUS-kenmerk moet u de huidige groep autoriseren. Controleer het aanvinkvakje van het kenmerk [011] Filter-ID en voeg vervolgens de door ASA gedefinieerde ACL-naam (nieuw) toe in de autorisatie voor het kenmerk in het veld. Raadpleeg de ASA lopende configuratie-uitvoer.

-

Klik op Indienen en Toepassen om de groepsinstellingen op te slaan die u zojuist hebt gemaakt en direct toe te passen.

N.B.: Klik op Indienen om de groepsinstellingen op te slaan en later toe te passen. Kies Systeemconfiguratie > Servicebeheer wanneer u klaar bent om de wijzigingen te implementeren. Kies vervolgens Opnieuw beginnen.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Crypto-opdrachten tonen

-

toon crypto isakmp sa—Toont alle huidige IKE Security Associations (SA’s) aan een peer.

ciscoasa# sh crypto isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 192.168.10.2 Type : user Role : responder Rekey : no State : AM_ACTIVE ciscoasa# -

toon crypto ipsec sa—Toont de instellingen die door de huidige SA's worden gebruikt.

ciscoasa# sh crypto ipsec sa interface: outside Crypto map tag: outside_dyn_map, seq num: 1, local addr: 192.168.1.1 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.5.1/255.255.255.255/0/0) current_peer: 192.168.10.2, username: cisco dynamic allocated peer ip: 192.168.5.1 #pkts encaps: 65, #pkts encrypt: 65, #pkts digest: 65 #pkts decaps: 65, #pkts decrypt: 65, #pkts verify: 65 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 192.168.1.1, remote crypto endpt.: 192.168.10.2 path mtu 1500, ipsec overhead 58, media mtu 1500 current outbound spi: EEF0EC32 inbound esp sas: spi: 0xA6F92298 (2801345176) transform: esp-3des esp-sha-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 86016, crypto-map: outside_dyn_map sa timing: remaining key lifetime (sec): 28647 IV size: 8 bytes replay detection support: Y outbound esp sas: spi: 0xEEF0EC32 (4008766514) transform: esp-3des esp-sha-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 86016, crypto-map: outside_dyn_map sa timing: remaining key lifetime (sec): 28647 IV size: 8 bytes replay detection support: Y

Downloadbare ACL voor gebruiker/groep

Controleer de downloadbare ACL voor de gebruiker Cisco. ACL’s worden gedownload van de CSACS.

ciscoasa(config)# sh access-list

access-list cached ACL log flows: total 0,

denied 0 (deny-flow-max 4096)

alert-interval 300

access-list 101; 1 elements

access-list 101 line 1 extended permit ip 10.1.1.0 255.255.255.0

192.168.5.0 255.255.255.0 (hitcnt=0) 0x8719a411

access-list #ACSACL#-IP-VPN_Access-49bf68ad; 2 elements (dynamic)

access-list #ACSACL#-IP-VPN_Access-49bf68ad line 1 extended permit

ip any host 10.1.1.2 (hitcnt=2) 0x334915fe

access-list #ACSACL#-IP-VPN_Access-49bf68ad line 2 extended deny

ip any any (hitcnt=40) 0x7c718bd1

Filter-ID ACL

De [011] Filter-ID is toegepast op de groep - VPN en gebruikers van de groep worden gefilterd volgens de (nieuwe) ACL die in de ASA is gedefinieerd.

ciscoasa# sh access-list

access-list cached ACL log flows: total 0,

denied 0 (deny-flow-max 4096)

alert-interval 300

access-list 101; 1 elements

access-list 101 line 1 extended permit ip 10.1.1.0

255.255.255.0 192.168.5.0 255.255.255.0

(hitcnt=0) 0x8719a411

access-list new; 2 elements

access-list new line 1 extended deny ip

any host 10.1.1.2 (hitcnt=4) 0xb247fec8

access-list new line 2 extended permit ip any any

(hitcnt=39) 0x40e5d57c

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen. De voorbeelddebug-uitvoer wordt ook weergegeven.

Opmerking: Raadpleeg voor meer informatie over probleemoplossing bij externe toegang IPSec VPN de meest gebruikelijke oplossingen voor probleemoplossing in L2L en externe toegang tot IPSec VPN.

Wis security koppelingen

Wanneer u problemen oplossen, zorg ervoor om bestaande Security Associaties te wissen nadat u een wijziging hebt gemaakt. Gebruik in de geprivilegieerde modus van de PIX deze opdrachten:

-

wis [crypto] ipsec sa-verwijdert de actieve IPSec SA's. Het sleutelwoord crypto is optioneel.

-

clear [crypto] isakmp sa—Verwijdert de actieve IKE SA's. Het sleutelwoord crypto is optioneel.

Opdrachten voor troubleshooting

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug crypto ipsec 7: toont de IPsec-onderhandelingen van fase 2.

-

debug crypto isakmp 7: toont de ISAKMP-onderhandelingen van fase 1.

Gerelateerde informatie

- Ondersteuning voor Cisco ASA 5500 Series adaptieve security applicaties

- Opdrachtreferenties voor Cisco ASA 5500 Series adaptieve security applicaties

- Ondersteuning voor Cisco PIX 500 Series security applicaties

- Cisco adaptieve security apparaatbeheer

- Ondersteuning van IPsec-onderhandeling/IKE-protocollen

- Pagina voor Cisco VPN-clientondersteuning

- Cisco Secure Access Control Server voor Windows

- Requests for Comments (RFC’s)

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

18-Mar-2009 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback