ASA VPN Positie met CSD, DAP en AnyConnect 4.0 configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de postuur kunt uitvoeren voor externe VPN-sessies die worden beëindigd op adaptieve security applicatie (ASA).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco ASA VPN-configuratie

- Cisco AnyConnect Secure Mobility Client

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Cisco ASA, versie 9.3 of hoger

- Software voor Cisco Identity Services Engine (ISE), versies 1.3 en hoger

- Cisco AnyConnect Secure Mobility-client, versie 4.0 en hoger

- CSD, versie 3.6 of hoger

De postuur wordt lokaal door ASA uitgevoerd met het gebruik van Cisco Secure Desktop (CSD) met HostScan-module.

Nadat een VPN-sessie is ingesteld, krijgt een compatibel station volledige netwerktoegang terwijl een niet-compatibel station beperkte netwerktoegang heeft.

Ook worden CSD en AnyConnect 4.0 voorzieningsstromen gepresenteerd.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

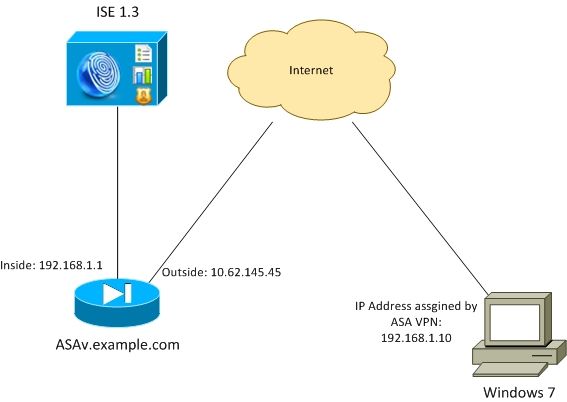

Netwerkdiagram

Het ondernemingsbeleid is als volgt:

- Externe VPN-gebruikers die bestand c:\test.txt (compatibel) hebben, moeten volledige netwerktoegang tot interne bedrijfsbronnen hebben

- Externe VPN-gebruikers die geen bestand c:\test.txt (niet-compatibel) hebben, moeten beperkte netwerktoegang hebben tot bronnen binnen het bedrijf.

Het bestaan van bestanden is het eenvoudigste voorbeeld. Elke andere voorwaarde (antivirus, antispyware, proces, toepassing, register) kan worden gebruikt.

De stroom is als volgt:

- Voor externe gebruikers is AnyConnect niet geïnstalleerd. Ze hebben toegang tot ASA webpagina voor CSD en AnyConnect provisioning (samen met het VPN-profiel)

- Zodra de verbinding via AnyConnect tot stand is gebracht, is aan niet-conforme gebruikers beperkte netwerktoegang toegestaan. Dynamic Access Policy (DAP), genaamd FileNotExists, wordt aangepast.

- Gebruiker voert herstel uit (handmatig bestand c:\test.txt installeren) en maakt opnieuw verbinding met AnyConnect. Ditmaal wordt volledige netwerktoegang geboden (DAP-beleid genaamd FileExists wordt gekoppeld).

HostScan module kan handmatig worden geïnstalleerd op het eindpunt. Voorbeeldbestanden (hostscan-win-4.0.00051-pre-implementation-k9.msi) worden gedeeld op Cisco Connection Online (CCO). Maar het kan ook van ASA worden geduwd. HostScan is een onderdeel van de CSD dat via ASA kan worden geleverd. Die tweede benadering wordt in dit voorbeeld gebruikt.

Voor oudere versies van AnyConnect (3.1 en eerder) was er een afzonderlijk pakket beschikbaar op CCO (voorbeeld: hostscan_3.1.06073-k9.pkg) dat afzonderlijk op ASA had kunnen worden geconfigureerd en geleverd (met csd hostscan image commando) - maar die optie bestaat niet meer voor AnyConnect versie 4.0.

ASA

Stap 1. Basis SSL VPN-configuratie

ASA is vooraf geconfigureerd met basis externe VPN-toegang (Secure Sockets Layer (SSL)):

webvpn

enable outside

no anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE3

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

ip local pool POOL 192.168.1.10-192.168.1.20 mask 255.255.255.0

aaa-server ISE3 protocol radius

aaa-server ISE3 (inside) host 10.1.1.100

key *****

AnyConnect-pakket is gedownload en gebruikt.

Stap 2. CSD-installatie

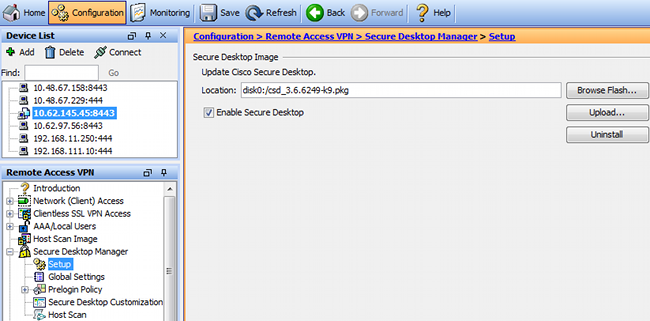

De volgende configuratie wordt uitgevoerd met Adaptieve Security Device Manager (ASDM). Het pakket van CSD moet worden gedownload om te knipperen en verwijzing van configuratie te nemen zoals getoond in het beeld.

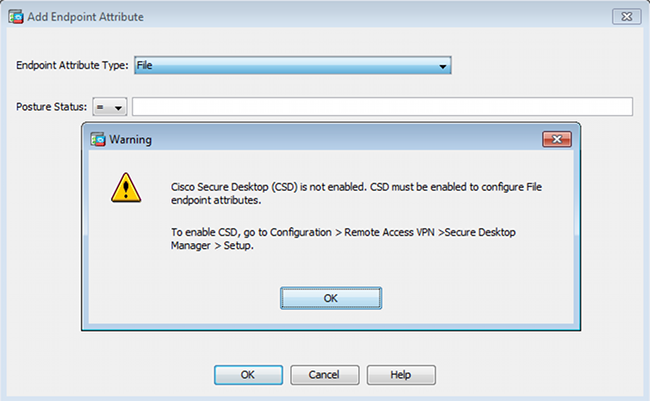

Zonder Secure Desktop in te schakelen zou het niet mogelijk zijn om CSD-attributen te gebruiken in DAP-beleid zoals getoond in de afbeelding.

Nadat u CSD inschakelt, worden meerdere opties onder Secure Desktop Manager weergegeven.

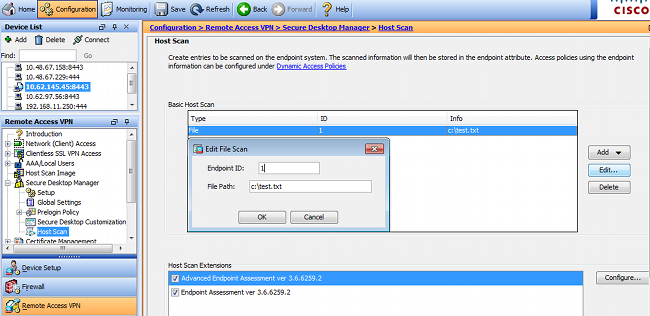

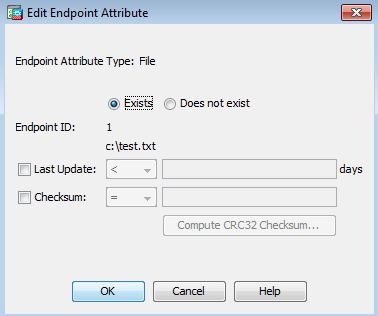

Het bestaan van c:\test.txt wordt geverifieerd zoals in de afbeelding.

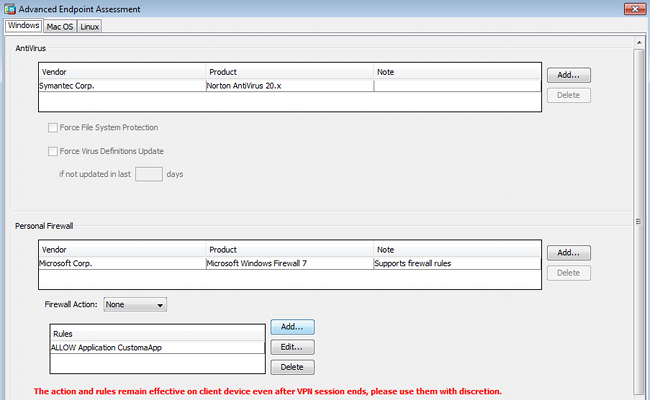

Er wordt ook een extra regel voor geavanceerde endpointbeoordeling toegevoegd zoals in het beeld wordt weergegeven.

Deze controleert op het bestaan van Symantec Norton AntiVirus 20.x en Microsoft Windows Firewall 7. Posture module (HostScan) controleert deze waarden, maar er is geen handhaving (DAP-beleid verifieert dat niet).

Stap 3. DAP-beleid

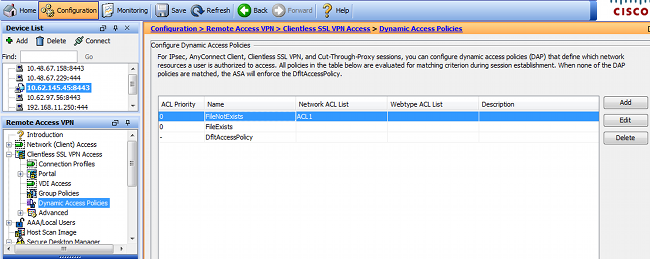

DAP-beleid is verantwoordelijk voor het gebruik van de door HostScan verzamelde gegevens als voorwaarden en het toepassen van specifieke kenmerken op de VPN-sessie als gevolg daarvan. Om DAP-beleid van ASDM te maken, navigeer je naar Configuration > Remote Access VPN > Clientless SSL VPN Access > Dynamic Access Policies zoals in de afbeelding.

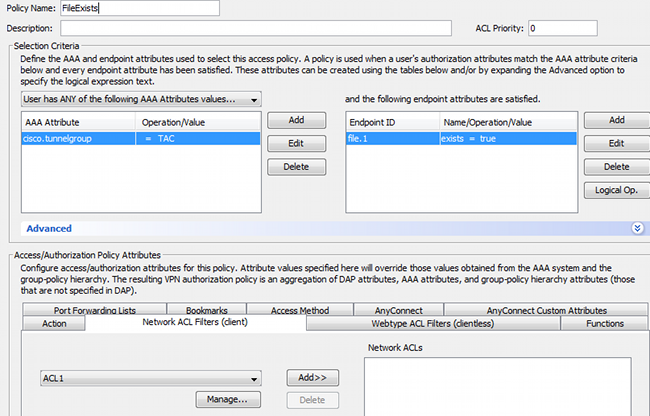

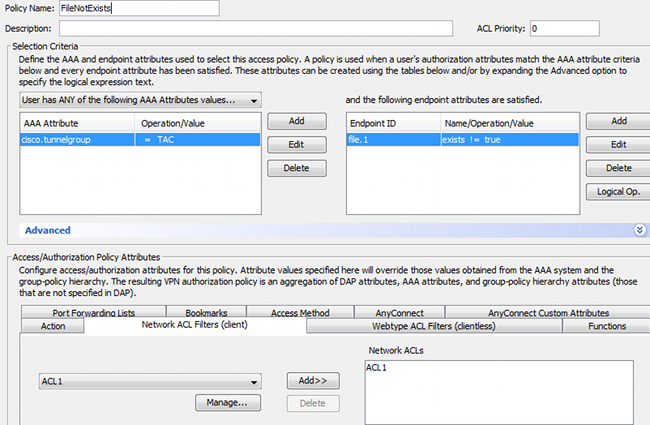

First Policy (FileExists) controleert tunnelgroepnaam die wordt gebruikt door een geconfigureerd VPN-profiel (VPN-profielconfiguratie is weggelaten voor helderheid). Vervolgens wordt extra controle op bestand c:\test.txt uitgevoerd zoals in de afbeelding.

Dientengevolge worden er geen acties uitgevoerd met de standaardinstelling om connectiviteit mogelijk te maken. Geen ACL wordt gebruikt - de volledige netwerktoegang wordt verleend.

Details voor de bestandscontrole zijn zoals in de afbeelding.

Het tweede beleid (FileNotExists) is vergelijkbaar - maar deze tijdvoorwaarde is als het bestand niet bestaat zoals in de afbeelding.

Het resultaat heeft een toegangslijst met ACL1 geconfigureerd. Dat is van toepassing op niet-conforme VPN-gebruikers die beperkte netwerktoegang bieden.

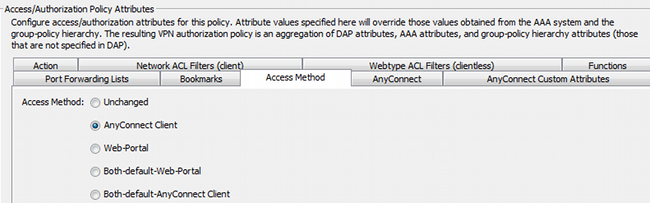

Beide DAP-beleidslijnen dringen aan op AnyConnect-clienttoegang zoals in het beeld wordt weergegeven.

ISE

ISE wordt gebruikt voor gebruikersverificatie. Alleen het netwerkapparaat (ASA) en de juiste gebruikersnaam (cisco) moeten worden geconfigureerd. Dit deel valt niet onder dit artikel.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

CSD en AnyConnect Provisioning

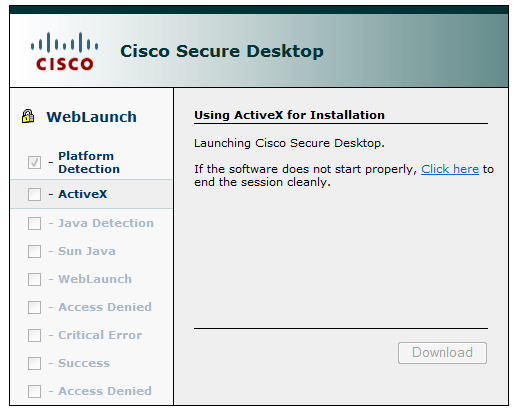

De gebruiker is in eerste instantie niet voorzien van een AnyConnect-client. De gebruiker is ook niet compatibel met het beleid (het bestand c:\test.txt bestaat niet). Voer https://10.62.145.45 in en de gebruiker wordt onmiddellijk omgeleid voor CSD-installatie zoals in de afbeelding wordt getoond.

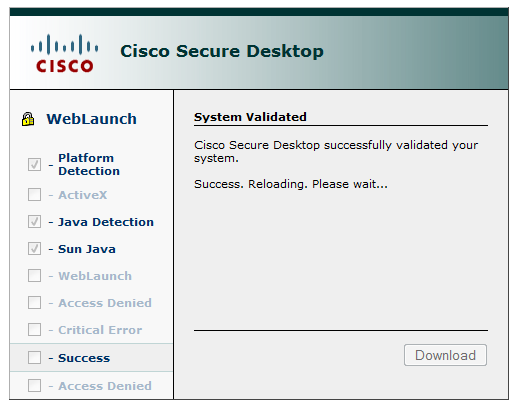

Dat kan met Java of ActiveX. Zodra CSD is geïnstalleerd, wordt het gerapporteerd zoals getoond in de afbeelding.

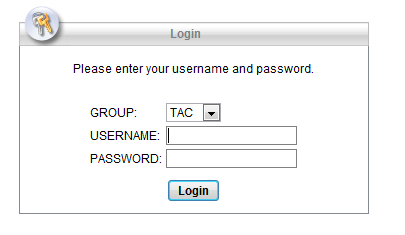

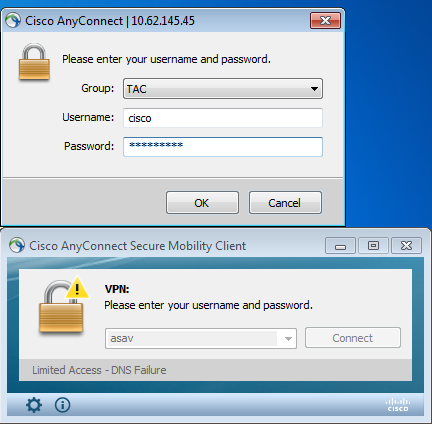

De gebruiker wordt vervolgens omgeleid voor verificatie zoals in de afbeelding.

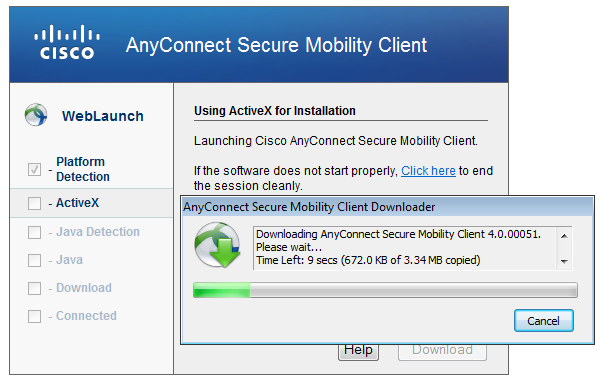

Indien geslaagd, wordt AnyConnect samen met een geconfigureerd profiel geïmplementeerd. Ook hier kan ActiveX of Java worden gebruikt zoals in de afbeelding.

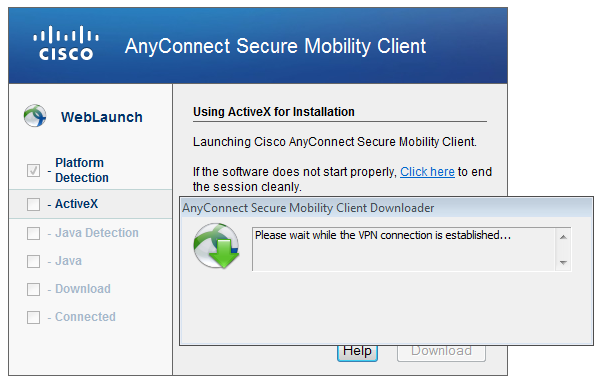

En de VPN-verbinding wordt tot stand gebracht zoals in de afbeelding.

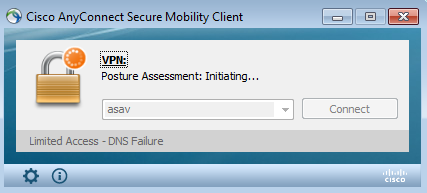

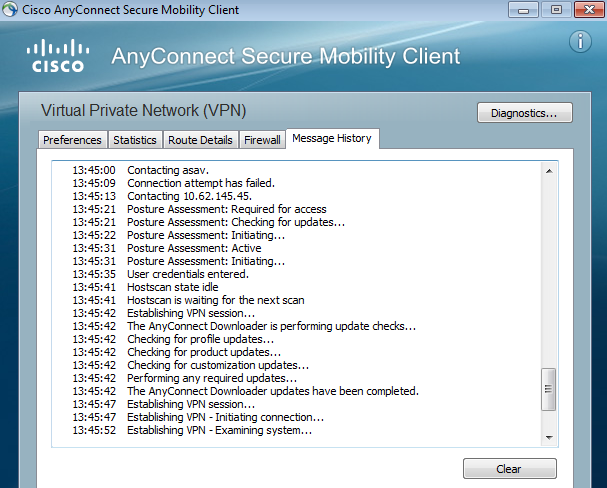

De eerste stap voor AnyConnect is het uitvoeren van postencontroles (HostScan) en het verzenden van de rapporten naar ASA zoals in de afbeelding.

Vervolgens wordt de VPN-sessie geverifieerd en voltooid met AnyConnect.

AnyConnect VPN-sessie met houding - niet conform

Wanneer u een nieuwe VPN-sessie met AnyConnect instelt, is de eerste stap de houding (HostScan) zoals eerder weergegeven op de screenshot. Vervolgens wordt de verificatie uitgevoerd en wordt de VPN-sessie ingesteld zoals in de afbeeldingen wordt weergegeven.

ASA meldt dat HostScan-rapport wordt ontvangen:

%ASA-7-716603: Received 4 KB Hostscan data from IP <10.61.87.251>

Voer vervolgens gebruikersverificatie uit:

%ASA-6-113004: AAA user authentication Successful : server = 10.62.145.42 : user = cisco

En start de autorisatie voor die VPN-sessie. Wanneer "debug dap trace 255" ingeschakeld is, wordt de informatie met betrekking tot het bestaan van c:\test.txt bestand teruggestuurd:

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.file["1"].exists="false"

DAP_TRACE: endpoint.file["1"].exists = "false"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.file["1"].path="c:\test.txt"

DAP_TRACE: endpoint.file["1"].path = "c:\\test.txt"

Ook informatie met betrekking tot Microsoft Windows Firewall:

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].exists="false"

DAP_TRACE: endpoint.fw["MSWindowsFW"].exists = "false"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].description="Microsoft Windows Firewall"

DAP_TRACE: endpoint.fw["MSWindowsFW"].description = "Microsoft Windows Firewall"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].version="7"

DAP_TRACE: endpoint.fw["MSWindowsFW"].version = "7"

DAP_TRACE[128]: dap_install_endpoint_data_to_lua:endpoint.fw["MSWindowsFW"].enabled="failed"

DAP_TRACE: endpoint.fw["MSWindowsFW"].enabled = "failed"

En Symantec AntiVirus (zoals eerder geconfigureerd volgens HostScan Advanced Endpoint Assessment regels).

Het DAP-beleid is dan ook afgestemd op:

DAP_TRACE: Username: cisco, Selected DAPs: ,FileNotExists

Dit beleid dwingt tot het gebruik van AnyConnect en past ook een toegangslijst toe met ACL1 die beperkte netwerktoegang biedt voor de gebruiker (niet in overeenstemming met het bedrijfsbeleid):

DAP_TRACE:The DAP policy contains the following attributes for user: cisco

DAP_TRACE:--------------------------------------------------------------------------

DAP_TRACE:1: tunnel-protocol = svc

DAP_TRACE:2: svc ask = ask: no, dflt: svc

DAP_TRACE:3: action = continue

DAP_TRACE:4: network-acl = ACL1

Logs presenteren ook ACIDEX-extensies die kunnen worden gebruikt door DAP-beleid (of zelfs doorgegeven in Radius-Verzoeken aan ISE en wordt gebruikt in de Autorisatieregels als voorwaarden):

endpoint.anyconnect.clientversion = "4.0.00051";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "innotek GmbH VirtualBox";

endpoint.anyconnect.platformversion = "6.1.7600 ";

endpoint.anyconnect.deviceuniqueid = "A1EDD2F14F17803779EB42C281C98DD892F7D34239AECDBB3FEA69D6567B2591";

endpoint.anyconnect.macaddress["0"] = "08-00-27-7f-5f-64";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.0.00051";

Hierdoor is de VPN-sessie wel actief maar is de toegang beperkt:

ASAv2# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 4

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11432 Bytes Rx : 14709

Pkts Tx : 8 Pkts Rx : 146

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 11:58:54 UTC Fri Dec 26 2014

Duration : 0h:07m:54s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0add006400004000549d4d7e

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 4.1

Public IP : 10.61.87.251

Encryption : none Hashing : none

TCP Src Port : 49514 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7600

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 764

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 4.2

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 49517

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 2760

Pkts Tx : 4 Pkts Rx : 12

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : ACL1

DTLS-Tunnel:

Tunnel ID : 4.3

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 52749

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 0 Bytes Rx : 11185

Pkts Tx : 0 Pkts Rx : 133

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : ACL1

ASAv2# show access-list ACL1

access-list ACL1; 1 elements; name hash: 0xe535f5fe

access-list ACL1 line 1 extended permit ip any host 1.1.1.1 (hitcnt=0) 0xe6492cbf

De AnyConnect-geschiedenis toont gedetailleerde stappen voor het poortproces:

12:57:47 Contacting 10.62.145.45.

12:58:01 Posture Assessment: Required for access

12:58:01 Posture Assessment: Checking for updates...

12:58:02 Posture Assessment: Updating...

12:58:03 Posture Assessment: Initiating...

12:58:13 Posture Assessment: Active

12:58:13 Posture Assessment: Initiating...

12:58:37 User credentials entered.

12:58:43 Establishing VPN session...

12:58:43 The AnyConnect Downloader is performing update checks...

12:58:43 Checking for profile updates...

12:58:43 Checking for product updates...

12:58:43 Checking for customization updates...

12:58:43 Performing any required updates...

12:58:43 The AnyConnect Downloader updates have been completed.

12:58:43 Establishing VPN session...

12:58:43 Establishing VPN - Initiating connection...

12:58:48 Establishing VPN - Examining system...

12:58:48 Establishing VPN - Activating VPN adapter...

12:58:52 Establishing VPN - Configuring system...

12:58:52 Establishing VPN...

12:58:52 Connected to 10.62.145.45.

AnyConnect VPN-sessie met houding - conform

Nadat u c:\test.txt bestand hebt gemaakt, loopt de stroom gelijk. Nadat een nieuwe AnyConnect-sessie is gestart, geven de logbestanden het bestaan van het bestand aan:

%ASA-7-734003: DAP: User cisco, Addr 10.61.87.251: Session Attribute endpoint.file["1"].exists="true"

%ASA-7-734003: DAP: User cisco, Addr 10.61.87.251: Session Attribute endpoint.file["1"].path="c:\test.txt"

Als gevolg daarvan wordt een ander DAP-beleid gebruikt:

DAP_TRACE: Username: cisco, Selected DAPs: ,FileExists

Het beleid legt geen ACL op als beperking voor het netwerkverkeer.

En de sessie is Up zonder ACL (volledige netwerktoegang):

ASAv2# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 5

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 11432 Bytes Rx : 6298

Pkts Tx : 8 Pkts Rx : 38

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 12:10:28 UTC Fri Dec 26 2014

Duration : 0h:00m:17s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0add006400005000549d5034

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 5.1

Public IP : 10.61.87.251

Encryption : none Hashing : none

TCP Src Port : 49549 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 6.1.7600

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 764

Pkts Tx : 4 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 5.2

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : RC4 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 49552

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 5716 Bytes Rx : 1345

Pkts Tx : 4 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 5.3

Assigned IP : 192.168.1.10 Public IP : 10.61.87.251

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 54417

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 30 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.0.00051

Bytes Tx : 0 Bytes Rx : 4189

Pkts Tx : 0 Pkts Rx : 31

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Bovendien meldt AnyConnect dat HostScan niet actief is en wacht op de volgende scanaanvraag:

13:10:15 Hostscan state idle

13:10:15 Hostscan is waiting for the next scan

Opmerking: voor herbeoordeling is het raadzaam om een posterisatiemodule te gebruiken die is geïntegreerd met ISE. AnyConnect 4.0-integratie met ISE 1.3 - configuratievoorbeeld

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

AnyConnect DART

AnyConnect biedt diagnostiek zoals in het beeld.

Dat verzamelt en bewaart alle AnyConnect-logbestanden naar een zipbestand op het bureaublad. Dat zip-bestand bevat de inloggegevens van Cisco AnyConnect Secure Mobility Client/Anyconnect.txt.

Dat biedt de informatie over ASA en vraagt HostScan om gegevens te verzamelen:

Date : 12/26/2014

Time : 12:58:01

Type : Information

Source : acvpnui

Description : Function: ConnectMgr::processResponseString

File: .\ConnectMgr.cpp

Line: 10286

Invoked Function: ConnectMgr::processResponseString

Return Code: 0 (0x00000000)

Description: HostScan request detected.

Dan, vele andere logboeken onthullen dat CSD geïnstalleerd is. Dit is het voorbeeld voor een CSD-levering en de daaropvolgende AnyConnect-verbinding, samen met de houding:

CSD detected, launching CSD

Posture Assessment: Required for access

Gathering CSD version information.

Posture Assessment: Checking for updates...

CSD version file located

Downloading and launching CSD

Posture Assessment: Updating...

Downloading CSD update

CSD Stub located

Posture Assessment: Initiating...

Launching CSD

Initializing CSD

Performing CSD prelogin verification.

CSD prelogin verification finished with return code 0

Starting CSD system scan.

CSD successfully launched

Posture Assessment: Active

CSD launched, continuing until token is validated.

Posture Assessment: Initiating...

Checking CSD token for validity

Waiting for CSD token validity result

CSD token validity check completed

CSD Token is now valid

CSD Token validated successfully

Authentication succeeded

Establishing VPN session...

De communicatie tussen ASA en AnyConnect is geoptimaliseerd, ASA vraagt alleen om specifieke controles uit te voeren - AnyConnect downloadt extra gegevens om dat te kunnen uitvoeren (bijvoorbeeld specifieke AntiVirus verificatie).

Wanneer u de case met TAC opent, koppelt u Dart-logs samen met "show tech" en "debug dap trace 255" van ASA.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

24-May-2024 |

Hercertificering |

1.0 |

21-Nov-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal GarcarzCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback