AnyConnect-client met ASA met gebruik van DHCP voor adrestoewijzing

Inhoud

Inleiding

Dit document beschrijft hoe u de Cisco 5500-X Series adaptieve security applicatie (ASA) moet configureren om de DHCP-server het IP-adres van de client te laten leveren aan alle AnyConnect-clients met behulp van Adaptieve Security Device Manager (ASDM) of CLI.

Voorwaarden

Vereisten

Dit document gaat ervan uit dat de ASA volledig operationeel is en geconfigureerd om Cisco ASDM of CLI in staat te stellen configuratiewijzigingen door te voeren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Cisco ASA 5500-X firewall van de volgende generatie, versie 9.2(1)

Adaptive Security Device Manager, versie 7.1(6)

Cisco AnyConnect Secure Mobility-client 3.1.05152

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco ASA security applicatie 5500 Series versie 7.x en hoger.

Achtergrondinformatie

Externe toegang VPN's voldoen aan de eis van mobiele werknemers om veilig verbinding te maken met het netwerk van de organisatie. Mobiele gebruikers kunnen een beveiligde verbinding instellen met de Cisco AnyConnect Secure Mobility-clientsoftware. De Cisco AnyConnect Secure Mobility-client start een verbinding met een centraal siteapparaat dat is geconfigureerd om deze verzoeken te aanvaarden. In dit voorbeeld is het centrale siteapparaat een ASA 5500-X Series adaptieve security applicatie die dynamische cryptokaarten gebruikt.

In security applicatie adresbeheer, moet u IP-adressen die een client verbinden met een resource op het private netwerk, via de tunnel, configureren en de client laten functioneren alsof deze direct was verbonden met het private netwerk.

Bovendien heeft u alleen te maken met de privé IP-adressen die aan klanten worden toegewezen. De IP-adressen die zijn toegewezen aan andere bronnen in uw privénetwerk maken deel uit van uw netwerkbeheerverantwoordelijkheden en maken geen deel uit van het VPN-beheer. Daarom wanneer IP-adressen hier worden besproken, betekent Cisco die IP-adressen die beschikbaar zijn in uw particuliere netwerkadresseringsschema waarmee de client als tunneleindpunt kan fungeren.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Cisco AnyConnect beveiligde mobiliteit-client configureren

ASDM-procedure

Voltooi deze stappen om de externe toegang VPN te configureren:

- Web VPN inschakelen.

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > SSL VPN-verbindingsprofielen en klik onder Toegangsinterfaces op de selectievakjes Toegang toestaan en DTLS voor de buiteninterface inschakelen. Selecteer ook het vakje Cisco AnyConnect VPN-client of oudere SSL VPN-clienttoegang inschakelen op de in deze tabel geselecteerde interface om SSL VPN aan de buiteninterface in te schakelen.

- Klik op Apply (Toepassen).

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > AnyConnect-clientsoftware > Toevoegen om het Cisco AnyConnect VPN-clientbeeld uit het flitsgeheugen van ASA toe te voegen zoals aangegeven op de afbeelding.

Equivalente CLI-configuratie:ciscoasa(config)#webvpn

ciscoasa(config-webvpn)#enable outside

ciscoasa(config-webvpn)#anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

ciscoasa(config-webvpn)#tunnel-group-list enable

ciscoasa(config-webvpn)#anyconnect enable

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > SSL VPN-verbindingsprofielen en klik onder Toegangsinterfaces op de selectievakjes Toegang toestaan en DTLS voor de buiteninterface inschakelen. Selecteer ook het vakje Cisco AnyConnect VPN-client of oudere SSL VPN-clienttoegang inschakelen op de in deze tabel geselecteerde interface om SSL VPN aan de buiteninterface in te schakelen.

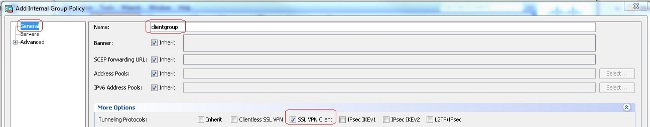

- Groepsbeleid configureren.

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Groepsbeleid om een interne clientgroep voor groepsbeleid te maken. Selecteer op het tabblad Algemeen het aanvinkvakje SSL VPN Client om SSL als tunnelprotocol in te schakelen.

- Configureer de DHCP Network-Scope op het tabblad Servers en kies Meer opties om de DHCP-scope te configureren voor de gebruikers die automatisch worden toegewezen.

Equivalente CLI-configuratie:ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#vpn-tunnel-protocol ssl-client

ciscoasa(config-group-policy)#

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > Groepsbeleid om een interne clientgroep voor groepsbeleid te maken. Selecteer op het tabblad Algemeen het aanvinkvakje SSL VPN Client om SSL als tunnelprotocol in te schakelen.

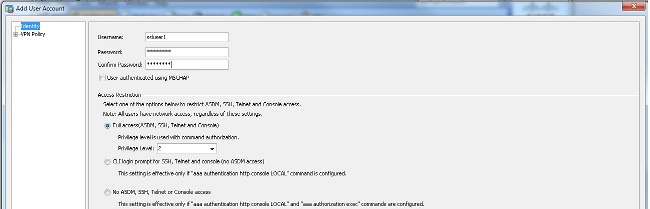

- Kies Configuratie > Externe toegang VPN > AAA/Lokale gebruikers > Lokale gebruikers > Toevoegen om een nieuwe gebruikersaccount ssluser1 te maken. Klik op OK en pas het toe.

Equivalente CLI-configuratie:

ciscoasa(config)#username ssluser1 password asdmASA

- Tunnelgroep configureren.

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > AnyConnect-verbindingsprofielen > Toevoegen om een nieuwe tunnelgroep subgroep te maken.

- Op het tabblad Basic kunt u de lijst met configuraties uitvoeren zoals hieronder wordt weergegeven:

- Geef de tunnelgroep een naam als subgroep.

- Geef het IP-adres van de DHCP-server op in de ruimte voor DHCP-servers.

- Kies onder Standaardgroepsbeleid de clientgroep groepsbeleid uit de vervolgkeuzelijst Groepsbeleid.

- DHCP-link voor DHCP-subnet configureren.

- Specificeer onder het tabblad Geavanceerd > Groepsalias/URL de groepsnaam als subgroep_gebruikers en klik op OK.

Equivalente CLI-configuratie:ciscoasa(config)#tunnel-group sslgroup type remote-access

ciscoasa(config)#tunnel-group sslgroup general-attributes

ciscoasa(config-tunnel-general)#dhcp-server 192.168.10.1

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#exit

ciscoasa(config)#tunnel-group sslgroup webvpn-attributes

ciscoasa(config-tunnel-webvpn)#group-alias sslgroup_users enable

- Kies Configuratie > Externe toegang VPN > Netwerktoegang (client) > AnyConnect-verbindingsprofielen > Toevoegen om een nieuwe tunnelgroep subgroep te maken.

Subnetselectie of linkselectie

DHCP Proxy-ondersteuning voor RFC 3011 en RFC 3527 is een functie die is geïntroduceerd in 8.0.5 en 8.2.2 en is ondersteund in verdere releases.

- RFC 3011 definieert een nieuwe DHCP-optie, de subnetselectieoptie, waarmee de DHCP-client het subnetnummer kan specificeren waarop een adres moet worden toegewezen. Deze optie heeft voorrang op de methode die de DHCP-server gebruikt om het subnet te bepalen waarop een adres moet worden geselecteerd.

- RFC 3527 definieert een nieuwe DHCP-suboptie, de suboptie voor linkselectie, waarmee de DHCP-client het adres kan specificeren waarop de DHCP-server moet reageren.

In termen van de ASA, zullen deze RFC's een gebruiker in staat stellen om een DHCP-netwerk-bereik voor DHCP-adrestoewijzing te specificeren dat niet lokaal is voor de ASA, en de DHCP-server zal nog steeds in staat zijn om rechtstreeks te reageren op de interface van de ASA. De onderstaande diagrammen moeten helpen het nieuwe gedrag te illustreren. Dit zal het gebruik van niet-lokaal werkingsgebied toestaan zonder een statische route voor dat werkingsgebied in hun netwerk te moeten creëren.

Als RFC 3011 of RFC 3527 niet is ingeschakeld, ziet de DHCP-proxyuitwisseling er ongeveer zo uit:

Als een van deze RFC's is ingeschakeld, ziet de uitwisseling er in plaats daarvan hetzelfde uit en wordt aan de VPN-client nog steeds een adres toegewezen in het juiste subsysteem:

De ASA configureren met behulp van de CLI

Voltooi deze stappen om de DHCP-server te configureren om IP-adres via de opdrachtregel te verstrekken aan de VPN-clients. Raadpleeg Cisco ASA 5500 Series adaptieve security applicaties-opdrachtreferenties voor meer informatie over elke opdracht die wordt gebruikt.

ASA# show run

ASA Version 9.2(1)

!

!--- Specify the hostname for the Security Appliance.

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

!--- Configure the outside and inside interfaces.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif DMZ

security-level 50

ip address 192.168.10.2 255.255.255.0

!--- Output is suppressed.

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

object network obj-192.168.5.0

subnet 192.168.5.0 255.255.255.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

!--- Specify the location of the ASDM image for ASA to fetch the image

for ASDM access.

asdm image disk0:/asdm-716.bin

no asdm history enable

arp timeout 14400

nat (inside,outside) source static obj-10.1.1.0 obj-10.1.1.0 destination static

obj-192.168.5.0 obj-192.168.5.0

!

object network obj-10.1.1.0

nat (inside,outside) dynamic interface

route outside 0.0.0.0 0.0.0.0 192.168.1.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

!

!--- Enable webvpn and specify an Anyconnect image

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy clientgroup internal

group-policy clientgroup attributes

!--- define the DHCP network scope in the group policy.This configuration is Optional

dhcp-network-scope 192.168.5.0

!--- In order to identify remote access users to the Security Appliance,

!--- you can also configure usernames and passwords on the device.

username ssluser1 password ffIRPGpDSOJh9YLq encrypted

!--- Create a new tunnel group and set the connection

!--- type to remote-access.

tunnel-group sslgroup type remote-access

!--- Define the DHCP server address to the tunnel group.

tunnel-group sslgroup general-attributes

default-group-policy clientgroup

dhcp-server 192.168.10.1

!--- If the use of RFC 3011 or RFC 3527 is required then the following command will

enable support for them

tunnel-group sslgroup general-attributes

dhcp-server subnet-selection (server ip) (3011)

hcp-server link-selection (server ip) (3527)

!--- Configure a group-alias for the tunnel-group

tunnel-group sslgroup webvpn-attributes

group-alias sslgroup_users enable

prompt hostname context

Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d

: end

ASA#

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Mar-2015 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback