ASA DAP implementeren om MAC-adres voor AnyConnect te identificeren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Dynamic Access Policies (DAP) via ASDM kunt configureren om het Mac-adres van het apparaat te controleren dat wordt gebruikt voor de AnyConnect-verbinding.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Configuratie van Cisco AnyConnect en Hostscan

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

ASAv 9.18 (4)

ASDM 7.20 (1)

AnyConnect 4.10.07073

Hostscan 4.10.07073

Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

HostScan is een softwaremodule die de AnyConnect Secure Mobility Client de mogelijkheid biedt om beveiligingsbeleid op het netwerk af te dwingen. Tijdens het proces van Hostscan worden verschillende gegevens over het clientapparaat verzameld en doorgegeven aan de adaptieve security applicatie (ASA). Deze details omvatten het apparaat besturingssysteem, antivirus software, firewall software, MAC-adres, en meer. De functie Dynamic Access Policies (DAP) stelt netwerkbeheerders in staat om beveiligingsbeleid per gebruiker te configureren. De eigenschap endpoint.device.MAC in DAP kan worden gebruikt om het MAC-adres van het clientapparaat te vergelijken met of te controleren op vooraf bepaald beleid.

Configureren

Netwerkdiagram

Dit beeld toont de topologie die bij het voorbeeld van dit document wordt gebruikt.

Diagram

Diagram

Configuratie in ASA

Dit is de minimale configuratie in ASA CLI.

tunnel-group dap_test_tg type remote-access

tunnel-group dap_test_tg general-attributes

default-group-policy dap_test_gp

tunnel-group dap_test_tg webvpn-attributes

group-alias dap_test enable

group-policy dap_test_gp internal

group-policy dap_test_gp attributes

vpn-tunnel-protocol ssl-client

address-pools value ac_pool

webvpn

anyconnect keep-installer installed

always-on-vpn profile-setting

ip local pool ac_pool 172.16.1.11-172.16.1.20 mask 255.255.255.0

webvpn

enable outside

hostscan image disk0:/hostscan_4.10.07073-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.10.07073-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enableConfiguratie in ASDM

In dit gedeelte wordt beschreven hoe de DAP-record in ASDM kan worden geconfigureerd. In dit voorbeeld, plaats 3 DAP records die gebruiken endpoint.device.MAC attributen als voorwaarde.

·01_dap_test:endpoint.device.MAC=0050.5698.e608

·02_dap_test:endpoint.device.MAC=0050.5698.e605 = MAC van AnyConnect-endpoint

·03_dap_test:endpoint.device.MAC=0050.5698.e609

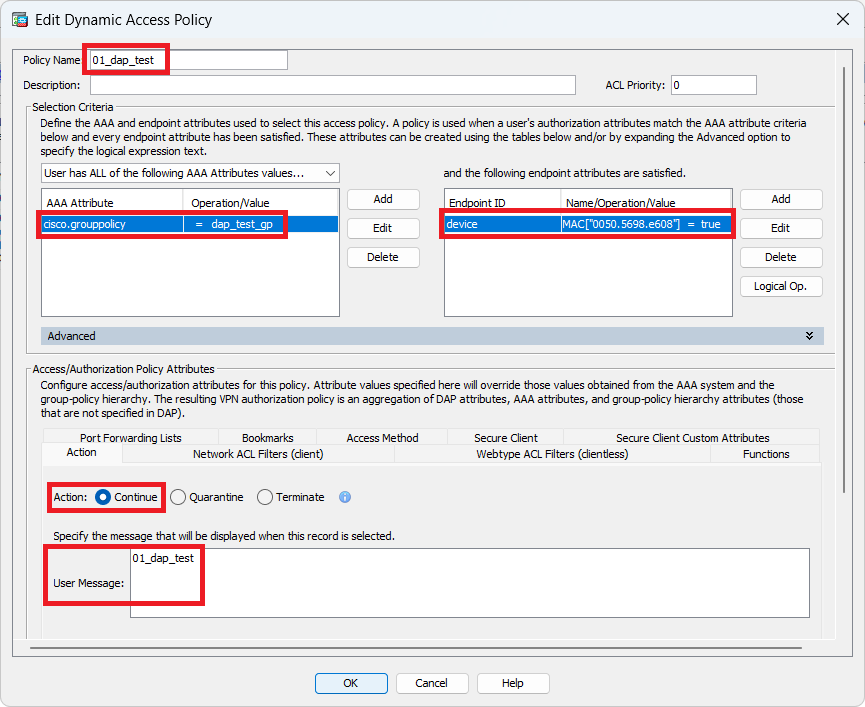

1. Configureer de eerste DAP met de naam 01_dap_test.

Navigeer naar Configuratie > Externe toegang VPN > Netwerktoegang (client) > Dynamisch toegangsbeleid. Klik op Add en stel de beleidsnaam, AAA-kenmerk, endpointkenmerken, Actie, Gebruikersbericht in, zoals in de afbeelding:

Eerste DAP configureren

Eerste DAP configureren

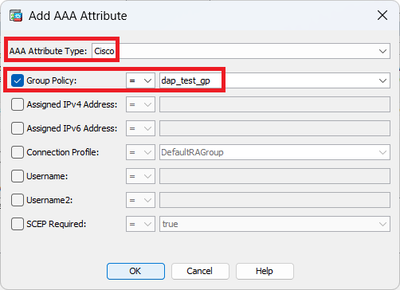

Groepsbeleid configureren voor AAA-kenmerken.

Groepsbeleid voor DAP-record configureren

Groepsbeleid voor DAP-record configureren

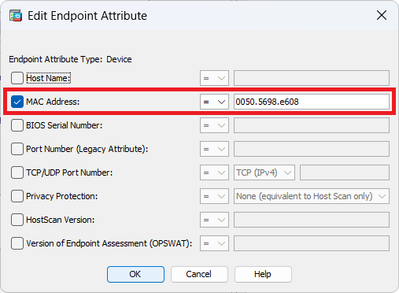

Configureer MAC-adres voor endpointkenmerken.

MAC-voorwaarde voor DAP configureren

MAC-voorwaarde voor DAP configureren

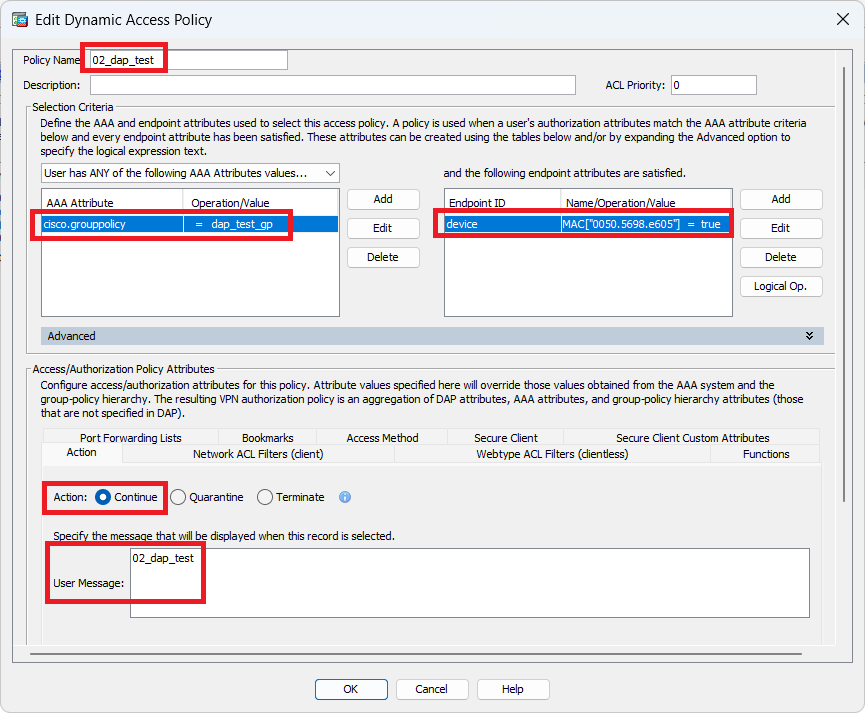

2. Configureer de tweede DAP met de naam 02_dap_test.

Tweede DAP configureren

Tweede DAP configureren

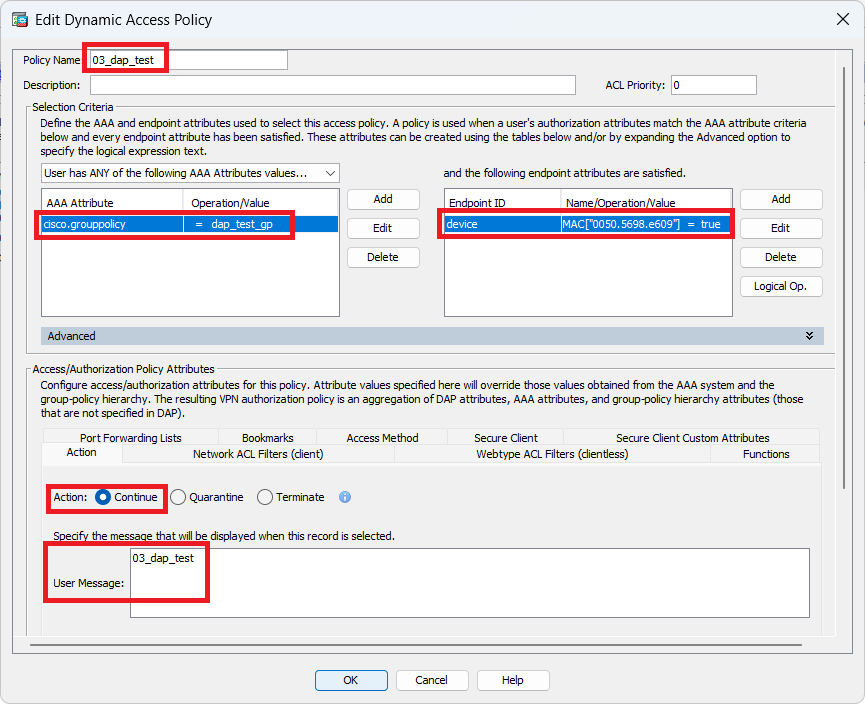

3. Configureer de derde DAP met de naam 03_dap_test.

Derde DAP configureren

Derde DAP configureren

4. Gebruik de more flash:/dap.xml opdracht om de instelling van DAP-records in dap.xml te bevestigen.

Details van de DAP-records die op ASDM zijn ingesteld, worden in de ASA-flitser opgeslagen als dap.xml. Nadat deze instellingen zijn voltooid, worden drie DAP records gegenereerd in dap.xml. U kunt de details van elke DAP record in dap.xml bevestigen.

Opmerking: De volgorde waarin DAP wordt aangepast is de weergavevolgorde in dap.xml. De standaard DAP (DFLTAccess Policy) wordt het laatst aangepast.

ciscoasa# more flash:/dap.xml

<dapRecordList> <dapRecord> <dapName> <value>01_dap_test</value> <--- 1st DAP name </dapName> <dapViewsRelation> <value>and</value> </dapViewsRelation> <dapBasicView> <dapSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>aaa.cisco.grouppolicy</name> <value>dap_test_gp</value> <--- 1st DAP group policy <operation>EQ</operation> <type>caseless</type> </attr> </dapSelection> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <dapSubSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>endpoint.device.MAC["0050.5698.e608"]</name> <--- 1st DAP MAC Address condition <value>true</value> <type>caseless</type> <operation>EQ</operation> </attr> </dapSubSelection> </dapSelection> </dapBasicView> </dapRecord> <dapRecord> <dapName> <value>02_dap_test</value> <--- 2nd DAP name </dapName> <dapViewsRelation> <value>and</value> </dapViewsRelation> <dapBasicView> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <attr> <name>aaa.cisco.grouppolicy</name> <value>dap_test_gp</value> <--- 2nd DAP group policy <operation>EQ</operation> <type>caseless</type> </attr> </dapSelection> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <dapSubSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>endpoint.device.MAC["0050.5698.e605"]</name> <--- 2nd DAP MAC Address condition <value>true</value> <type>caseless</type> <operation>EQ</operation> </attr> </dapSubSelection> </dapSelection> </dapBasicView> </dapRecord> <dapRecord> <dapName> <value>03_dap_test</value> <--- 3rd DAP name </dapName> <dapViewsRelation> <value>and</value> </dapViewsRelation> <dapBasicView> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <attr> <name>aaa.cisco.grouppolicy</name> <value>dap_test_gp</value> <--- 3rd DAP group policy <operation>EQ</operation> <type>caseless</type> </attr> </dapSelection> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <dapSubSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>endpoint.device.MAC["0050.5698.e609"]</name> <--- 3rd DAP MAC Address condition <value>true</value> <type>caseless</type> <operation>EQ</operation> </attr> </dapSubSelection> </dapSelection> </dapBasicView> </dapRecord> </dapRecordList>Verifiëren

Scenario 1. Slechts één DAP wordt geëvenaard

1. Zorg ervoor dat de MAC van het eindpunt 0050.5698.e605 is die de voorwaarde van MAC in 02_dap_test aanpast.

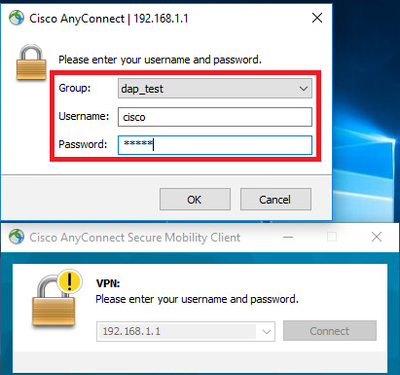

2. Voer op endpoint de AnyConnect-verbinding en de invoergebruikersnaam en het wachtwoord uit.

Gebruikersnaam en wachtwoord invoeren

Gebruikersnaam en wachtwoord invoeren

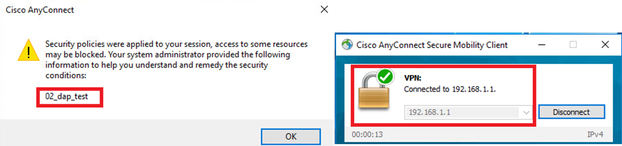

3. Bevestig in de AnyConnect UI dat 02_dap_test is gekoppeld.

Gebruikersbericht bevestigen in UI

Gebruikersbericht bevestigen in UI

4. Bevestig in de ASA syslog dat 02_dap_test is gekoppeld.

Opmerking: zorg ervoor dat debug datumspoor in ASA is ingeschakeld.

Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 11:46:11: %ASA-4-711001: Selected DAPs: ,02_dap_test Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Dec 30 2023 11:46:11: %ASA-4-711001: dap_process_selected_daps: selected 1 records Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 11:46:11: %ASA-4-711001: DAP_close: 17Scenario2. Standaard DAP is gekoppeld

1. Verander de waarde van endpoint.device.MAC in 02_dap_test in 0050.5698.e607 die niet overeenkomt met MAC van endpoint.

2. Voer op endpoint de AnyConnect-verbinding en de invoergebruikersnaam en het wachtwoord uit.

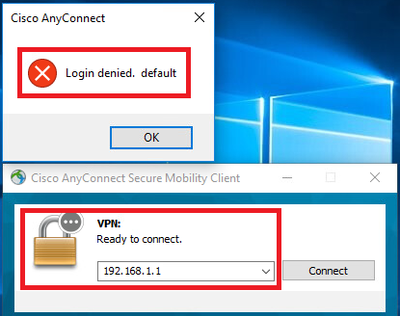

3. Bevestig dat de AnyConnect-verbinding is geweigerd.

Gebruikersbericht bevestigen in UI

Gebruikersbericht bevestigen in UI

4. Bevestig in de ASA syslog dat DFLTAccess Policy overeenkomt met.

Opmerking: standaard wordt de handeling van DFLTAccess Policy beëindigd.

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 12:13:39: %ASA-4-711001: Selected DAPs:

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Dec 30 2023 12:13:39: %ASA-4-711001: dap_process_selected_daps: selected 0 records

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 12:13:39: %ASA-4-711001: Selected DAPs: DfltAccessPolicy

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 12:13:39: %ASA-4-711001: DAP_close: 1B

Scenario 3. Meervoudige DAP's (Actie: Doorgaan) worden gekoppeld

1. Wijzig de actie en het kenmerk in elk DAP.

·01_dap_test :

dapSelection (MAC Address) = endpoint.device.MAC[0050.5698.e605] = MAC van AnyConnect-endpoint

Actie = Doorgaan

·02_dap_test :

dapSelection (hostnaam) = endpoint.device.hostnaam [DESKTOP-VCKHRG1] = Hostnaam van AnyConnect-endpoint

Actie = Doorgaan

·Verwijderen 03_dap_test DAP record

2. Voer op endpoint de AnyConnect-verbinding en de invoergebruikersnaam en het wachtwoord uit.

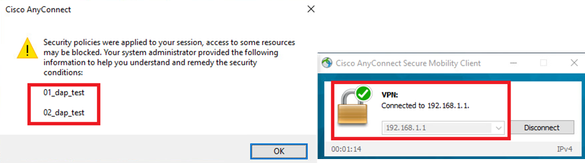

3. Bevestig in de AnyConnect UI dat alle 2 DAP's worden gekoppeld

Opmerking: Als een verbinding overeenkomt met meerdere DAP's, worden de gebruikersberichten van meerdere DAP's geïntegreerd en samen weergegeven in AnyConnect UI.

Gebruikersbericht bevestigen in UI

Gebruikersbericht bevestigen in UI

4. Bevestig in de ASA syslog dat alle 2 DAP's worden gematched.

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: endpoint.device.hostname = "DESKTOP-VCKHRG1"

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: Selected DAPs: ,01_dap_test,02_dap_test

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: dap_process_selected_daps: selected 2 records

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: DAP_close: 4

Scenario 4. Meervoudige DAP's (Action:Terminate) worden toegewezen

1. Verander de actie van 01_dap_test.

·01_dap_test :

dapSelection (MAC Address) = endpoint.device.MAC[0050.5698.e605] = MAC van AnyConnect-endpoint

Actie = Beëindigen

·02_dap_test :

dapSelection (hostnaam) = endpoint.device.hostnaam [DESKTOP-VCKHRG1] = Hostnaam van AnyConnect-endpoint

Actie = Doorgaan

2. Voer op endpoint de AnyConnect-verbinding en de invoergebruikersnaam en het wachtwoord uit.

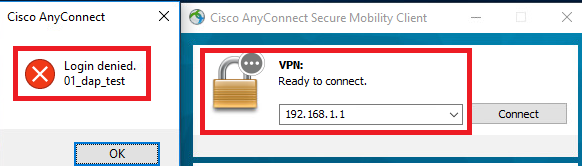

3. Bevestig in de AnyConnect UI dat alleen 01_dap_test wordt gematched.

Opmerking: een verbinding wordt gekoppeld aan de DAP-record die is ingesteld om de actie te beëindigen. Volgende records worden niet meer gematched na de actie beëindigen.

Gebruikersbericht bevestigen in UI

Gebruikersbericht bevestigen in UI

4. In ASA syslog, bevestig dat slechts 01_dap_test wordt aangepast.

Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.hostname = "DESKTOP-VCKHRG1" Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:55:37: %ASA-4-711001: Selected DAPs: ,01_dap_test Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: dap_process_selected_daps: selected 1 records Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:55:37: %ASA-4-711001: DAP_close: 6Algemene probleemoplossing

Deze debug logboeken helpen u om het detailgedrag van DAP in ASA te bevestigen.

debug dap trace debug dap trace errors

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true" Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: endpoint.device.hostname = "DESKTOP-VCKHRG1" Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: Selected DAPs: ,01_dap_test,02_dap_test Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: dap_process_selected_daps: selected 2 records Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: DAP_close: 4Gerelateerde informatie

Gerelateerde informatie Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

06-Feb-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jian ZhangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback