Uitsluitingen van beveiligde endpoints configureren en identificeren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft wat de uitsluitingen zijn, hoe u uitsluitingen kunt identificeren en wat de beste praktijken zijn voor het maken van uitsluitingen op het beveiligde Cisco-endpoint.

Vrijwaring

De informatie in dit document is gebaseerd op Windows-, Linux- en macOS-besturingssystemen.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Overzicht

Na het lezen van dit document, moet u begrijpen:

- Wat een uitsluiting is en welke verschillende soorten uitsluitingen er beschikbaar zijn voor Cisco Secure Endpoint.

- Hoe je de connector voor te bereiden op exclusiviteit tuning.

- Hoe potentieel sterke uitsluitingen te identificeren.

- Hoe nieuwe uitsluitingen te maken in de Cisco Secure Endpoint Console

- Wat zijn de beste praktijken voor het creëren van uitsluitingen.

Wat zijn uitsluitingen?

Een uitsluitingsset is een lijst met directory's, bestandsextensies, bestandspaden, processen, bedreigingsnamen, toepassingen of compromitterende indicatoren die u niet wilt dat de connector scant of veroordeelt. Uitsluitingen moeten zorgvuldig worden gemaakt om een balans te verzekeren tussen prestaties en beveiliging op een machine wanneer endpointbescherming zoals Secure Endpoint is ingeschakeld. Dit artikel beschrijft uitsluitingen voor Secure Endpoint Cloud, TETRA, SPP en MAP.

Ieder milieu is uniek, evenals de entiteit die het controleert, variërend van streng tot open beleid. Uitsluitingen moeten daarom op de situatie toegesneden zijn.

Uitsluitingen kunnen op twee manieren worden gecategoriseerd, namelijk door Cisco onderhouden uitsluitingen en aangepaste uitsluitingen.

Door Cisco onderhouden uitsluitingen

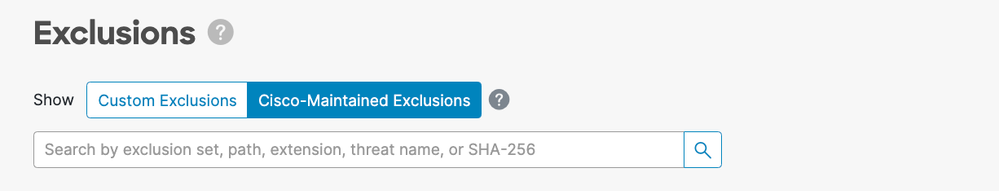

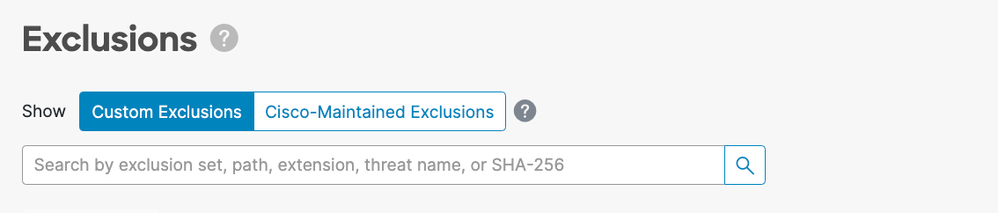

Uitsluitingen met Cisco-onderhoud zijn uitsluitingen die zijn gemaakt op basis van onderzoek en die rigoureuze tests hebben ondergaan op veel gebruikte besturingssystemen, programma's en andere beveiligingssoftware. Deze uitsluitingen kunnen worden weergegeven door de optie Door Cisco onderhouden uitsluitingen te selecteren in de Secure Endpoint Console op de pagina Uitsluitingen.

Cisco bewaakt de aanbevolen uitsluitingslijsten die door antivirusleveranciers zijn gepubliceerd en werkt de door Cisco onderhouden uitsluitingen bij zodat deze de aanbevolen uitsluitingen bevatten.

Opmerking: sommige AV-leveranciers mogen hun aanbevolen uitsluitingen niet publiceren. In dit geval kan het nodig zijn dat de klant contact opneemt met de AV-leverancier om een lijst met aanbevolen uitsluitingen aan te vragen en vervolgens een ondersteuningscase te openen om de door Cisco onderhouden uitsluitingen te laten bijwerken.

Aangepaste uitsluitingen

Aangepaste uitsluitingen zijn uitsluitingen die door een gebruiker zijn gemaakt voor een aangepaste use case op een endpoint. Deze uitsluitingen kunnen worden weergegeven door Aangepaste uitsluitingen te selecteren in de Beveiligde Endpoint Console op de pagina Uitsluitingen.

Soorten uitsluitingen

Procesuitsluitingen

Procesuitsluitingen stellen beheerders in staat om processen van ondersteunde motoren uit te sluiten. De motoren die Procesuitsluitingen op elk platform ondersteunen worden in de volgende tabel beschreven:

| Besturingssysteem | Motor | |||

| Bestanden scannen | Bescherming van systeemprocessen | Bescherming tegen kwaadaardige activiteiten | gedragsbescherming | |

| Windows | ✓ | ✓ | ✓ | ✓ |

| Linux | ✓ | ✗ | ✗ | ✓ |

| macOS | ✓ | ✗ | ✗ | ✓ |

MacOS en Linux

U moet een absoluut pad opgeven bij het maken van een Procesuitsluiting. U kunt ook een optionele gebruiker opgeven. Als u zowel een pad als een gebruiker opgeeft, moet aan beide voorwaarden zijn voldaan om het proces te kunnen uitsluiten. Als u geen gebruiker opgeeft, geldt de Procesuitsluiting voor alle gebruikers.

Opmerking: op macOS en Linux zijn procesuitsluitingen van toepassing op alle motoren.

Verwerkingsjokerteken:

Secure Endpoint Linux- en macOS-connectors ondersteunen het gebruik van een jokerteken binnen de Procesuitsluiting. Dit maakt een bredere dekking mogelijk met minder uitsluitingen, maar kan ook gevaarlijk zijn als te veel ongedefinieerd blijft. U mag de jokerteken alleen gebruiken om het minimum aantal tekens te dekken dat nodig is om de gewenste uitsluiting op te geven.

Gebruik van Proces Wildcard voor macOS en Linux:

- De jokerteken wordt weergegeven door middel van één asterisk (*)

- De jokerteken kan worden gebruikt in plaats van een enkel teken of een volledige map.

- Het plaatsen van de jokerteken aan het begin van het pad wordt ongeldig geacht.

- De jokerteken werkt tussen twee gedefinieerde tekens, schuine strepen of alfanumerieke tekens.

Voorbeelden:

| Uitsluiting | Verwacht resultaat |

/Bibliotheek/Java/JavaVirtualMachines/*/java |

Sluit java uit in alle submappen van JavaVirtualMachines |

/Library/Jibber/j*bber |

Sluit het proces voor jabber, jibber, jobber, etc uit |

Windows

U kunt een absoluut pad en/of een SHA-256 van het uitvoerbare proces opgeven bij het maken van een Proces-uitsluiting. Als u zowel een pad als SHA-256 opgeeft, moet aan beide voorwaarden zijn voldaan om het proces te kunnen uitsluiten.

In Windows kunt u de CSIDL of KNOWNFOLDERID ook gebruiken binnen het pad om Procesuitsluitingen te maken.

Waarschuwing: Kinderprocessen die door een uitgesloten proces worden gecreëerd, zijn niet uitgesloten. Als u extra processen wilt uitsluiten bij het maken van een Procesuitsluiting, selecteert u Toepassen op Kinderproces.

Beperkingen:

- Als de bestandsgrootte van het proces groter is dan de maximale grootte voor scanbestanden die in uw beleid is ingesteld, dan wordt de SHA-256 van het proces niet berekend en zal de uitsluiting niet werken. Gebruik een op het pad gebaseerde procesuitsluiting voor bestanden die groter zijn dan de maximale grootte van een scanbestand.

- De Windows-connector legt een limiet van 500 procesuitsluitingen op voor alle procesuitsluitingstypen.

- Procesuitsluitingen worden alleen gehonoreerd tot de limiet, te beginnen vanaf de top van de lijst van procesuitsluitingen in

policy.xml. - Elk Windows-beleid heeft een Procesuitsluiting voor

sfc.exe, die telt tegen de procesuitsluitingslimiet:<item>3|0||CSIDL_Secure Endpoint_VERSION\sfc.exe|48|</item>

- Procesuitsluitingen worden alleen gehonoreerd tot de limiet, te beginnen vanaf de top van de lijst van procesuitsluitingen in

Opmerking: op Windows worden procesuitsluitingen per motor toegepast. Als dezelfde uitsluiting moet worden toegepast op meerdere motoren, moet de procesuitsluiting in dit geval voor elke toepasselijke motor worden gedupliceerd.

Verwerkingsjokerteken:

Secure Endpoint Windows-connectors ondersteunen het gebruik van een jokerteken binnen de uitsluiting van het proces. Dit maakt een bredere dekking mogelijk met minder uitsluitingen, maar kan ook gevaarlijk zijn als te veel ongedefinieerd blijft. U mag de jokerteken alleen gebruiken om het minimum aantal tekens te dekken dat nodig is om de gewenste uitsluiting op te geven.

Gebruik van Proces Wildcard voor Windows:

- De jokerteken wordt weergegeven met één asterisk () en een dubbele asterisk (*)

- Willekeurige asterisk (*):

- De jokerteken kan worden gebruikt in plaats van een enkel teken of een volledige map.

- Het plaatsen van de jokerteken aan het begin van het pad wordt ongeldig geacht.

- De jokerteken werkt tussen twee gedefinieerde tekens, schuine strepen of alfanumerieke tekens.

- Als de jokerteken aan het einde van een pad wordt geplaatst, worden alle processen in die map uitgesloten, maar geen submappen.

- Dubbele asterisk-wildcard (**):

- Kan alleen aan het einde van een pad worden geplaatst.

- Als de jokerteken aan het einde van een pad wordt geplaatst, worden alle processen in die map en alle processen in submappen uitgesloten.

- Dit zorgt voor een veel grotere uitsluiting set met minimale input, maar laat ook een zeer groot veiligheidsgat voor zichtbaarheid. Gebruik deze functie met uiterste voorzichtigheid.

Voorbeelden:

| Uitsluiting | Verwacht resultaat |

C:\Windows\*\Tiworker.exe |

Sluit alle processen van Tiworker.exe die in de submappen van Windows gevonden worden uit |

C:\Windows\P*t.exe |

Exclusief Pot.exe, Pat.exe, P1t.exe, enz |

C:\Windows\*chickens.exe |

Sluit alle processen in Windows directory eindigend in chickens.exe uit |

C:\* |

Sluit alle processen in het C:-station uit, maar niet in de submappen |

C:\** |

Sluit elk proces op de C:-drive uit |

Uitsluitingen van bedreigingen

De uitsluitingen van bedreigingen laten u een bepaalde bedreigingsnaam van het teweegbrengen van gebeurtenissen uitsluiten. U mag alleen ooit een uitsluiting van een bedreiging gebruiken als u zeker weet dat de gebeurtenissen het resultaat zijn van een fout-positieve detectie. Gebruik in dit geval de exacte bedreigingsnaam van de gebeurtenis als uw uitsluiting van bedreigingen. Houd in acht dat als u dit type uitsluiting gebruikt, zelfs een waarheidspositieve detectie van de bedreigingsnaam niet zal worden gedetecteerd, in quarantaine geplaatst of een gebeurtenis zal genereren.

Opmerking: uitsluiting van bedreigingen is hoofdlettergevoelig. Voorbeeld: W32.Zombies.NotAVirus en w32.zombies.notavirus hebben beide dezelfde bedreigingsnaam.

Waarschuwing: sluit bedreigingen niet uit, tenzij een grondig onderzoek heeft bevestigd dat de bedreigingsnaam vals-positief is. Uitgesloten bedreigingen vullen het tabblad gebeurtenissen niet meer voor review en audit.

Uitsluitingen pad

Path-uitsluitingen worden het meest gebruikt, omdat toepassingsconflicten doorgaans de uitsluiting van een directory met zich meebrengen. U kunt een uitsluiting van een pad maken met behulp van een absoluut pad. In Windows kunt u ook CSIDIL of KNOWNFOLDERID gebruiken om paduitsluitingen te maken.

Als u bijvoorbeeld een AV-toepassing in de map Program Files op Windows wilt uitsluiten, kan het uitsluitingspad een van de volgende zijn:

C:\Program Files\MyAntivirusAppDirectory

CSIDL_PROGRAM_FILES\MyAntivirusAppDirectory

FOLDERID_ProgramFiles\MyAntivirusAppDirectory

Opmerking: Path Exclusions zijn recursief en sluiten alle subdirectory's ook uit.

Gedeeltelijke padovereenkomsten (alleen Windows)

Als de uitsluiting pad niet voorziet in een schuine streep, dan doet de Windows-connector een gedeeltelijke overeenkomst op paden. Mac en Linux ondersteunen geen partiële padovereenkomsten.

Als u bijvoorbeeld de volgende Path-uitsluitingen op Windows toepast:

C:\Program Files

C:\test

Vervolgens worden alle volgende paden uitgesloten:

C:\Program Files

C:\Program Files (x86)

C:\test

C:\test123

Door de uitsluiting van "C:\test" te wijzigen in "C:\test\", wordt voorkomen dat "C:\test123" wordt uitgesloten.

Uitsluitingen bestandsuitgang

Uitsluitingen voor bestandsuitbreiding maken het mogelijk om alle bestanden met een bepaalde extensie uit te sluiten.

Belangrijkste punten:

- Verwachte invoer in de Secure Endpoint Console is

.extension - De Secure Endpoint Console maakt automatisch een punt aan de bestandsextensie als er geen is toegevoegd.

- Uitbreidingen zijn hoofdlettergevoelig.

U kunt bijvoorbeeld de volgende uitsluiting maken om alle Microsoft Access-databasebestanden uit te sluiten:

.MDB

Opmerking: de standaard bestandsextensie uitsluitingen zijn beschikbaar in de standaardlijst en het wordt niet aangeraden om deze uitsluitingen te verwijderen, dit kan prestatiewijzigingen op uw eindpunt veroorzaken.

Uitsluitingen van jokerteken

De uitsluitingen van jokertekens zijn hetzelfde als de uitsluitingen van Path of File Extension, behalve dat u een sterretje (*) kunt gebruiken om een jokerteken binnen het pad of de extensie te vertegenwoordigen.

Als u bijvoorbeeld de virtuele machines op macOS niet wilt scannen, kunt u deze uitsluiting van pad invoeren:

/Users/johndoe/Documents/Virtual Machines/

Deze uitsluiting werkt echter maar voor één gebruiker. Vervang in plaats daarvan de gebruikersnaam in het pad door een asterisk en creëer een uitsluiting met jokerteken om deze map voor alle gebruikers uit te sluiten:

/Users/*/Documents/Virtual Machines/

Waarschuwing: uitsluiting van jokerteken stopt niet bij padscheidingstekens, dit kan leiden tot onbedoelde uitsluitingen. BijvoorbeeldC:\*\test sluitC:\sample\test en C:\1\test** ofC:\sample\test123 uit.

Waarschuwing: het beginnen van een uitsluiting met een sterretje kan ernstige problemen met de prestaties tot gevolg hebben. Verwijder of wijzig alle uitsluitingen die met een sterretje beginnen om de CPU-impact te beperken.

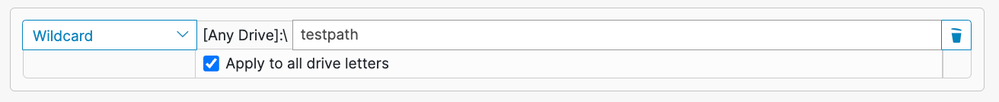

Windows

Wanneer u in Windows een uitsluiting van een jokerteken maakt, is er een optie om deze toe te passen op alle stationsletters. Als u deze optie selecteert, wordt de uitsluiting met jokerteken toegepast op alle gemonteerde stations.

Als je handmatig dezelfde uitsluiting zou moeten maken moet je het met ^[A-Za-z] voorspellen, bijvoorbeeld:

^[A-Za-z]\testpath

In beide voorbeelden worden de C:\testpath en D:\testpath uitgesloten.

De Secure Endpoint Console genereert automatisch de ^[A-Z-z] wanneer Toepassen op alle stationsletters is geselecteerd voor uitsluiting van jokertekens.

Uitsluitingen uitvoerbaar (alleen Windows)

Uitvoerbare uitsluitingen zijn alleen van toepassing op Windows-connectors met Exploit Prevention enabled. Een uitvoerbare uitsluiting sluit uit dat bepaalde uitvoerbare goederen worden beschermd door Exploit Prevention. U dient een uitvoerbaar bestand alleen uit te sluiten van Exploit Prevention als u problemen of prestatieproblemen ondervindt.

U kunt de lijst met beschermde processen controleren en ze van bescherming uitsluiten door de uitvoerbare naam ervan op te geven in het veld Uitsluiting toepassing. De uitvoerbare uitsluitingen moeten de uitvoerbare naam precies in het formaat name.exe aanpassen. jokertekens worden niet ondersteund.

Opmerking: alleen toepassingen kunnen worden uitgesloten met behulp van uitvoerbare uitsluitingen via Secure Endpoint Console. Om het even welke uitsluitingen met betrekking tot DLLs vereisen openend een steungeval voor een uitsluiting worden tot stand gebracht.

Het vinden van de juiste uitsluitingen voor Exploit Prevention is een veel intensiever proces dan elk ander uitsluitingstype en vereist uitgebreide tests om schadelijke beveiligingsgaten te minimaliseren.

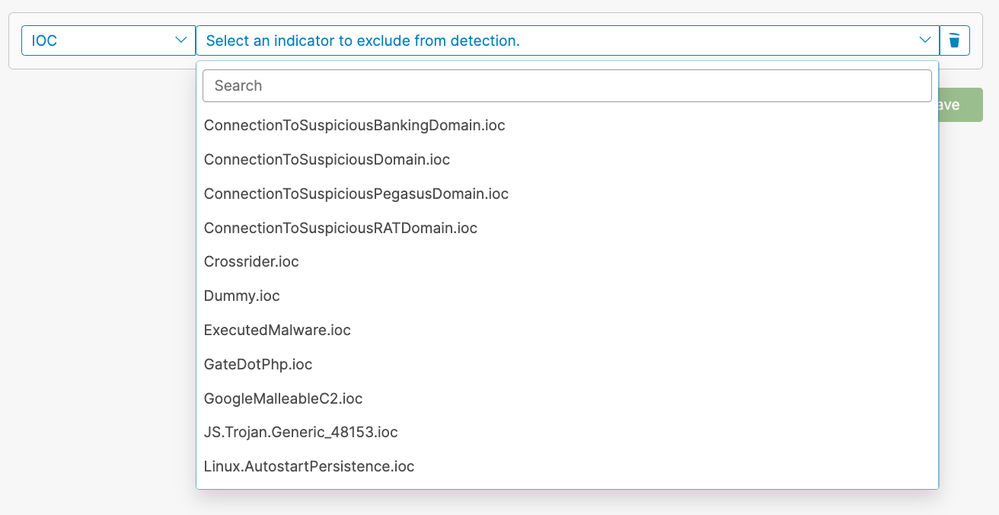

IOS-uitsluitingen (alleen voor Windows)

Met IOC-uitsluitingen kunt u Cloud Indications of Compromiser uitsluiten. Dit kan handig zijn als u een aangepaste of interne toepassing hebt die mogelijk niet is ondertekend en waardoor bepaalde IOC's vaak worden geactiveerd. Secure Endpoint Console biedt een lijst met indicatoren waaruit u kunt kiezen voor IOC-uitsluitingen. U kunt via een vervolgkeuzelijst selecteren welke indicatielampjes u wilt uitsluiten:

Opmerking: als u een hoge of kritieke IOC uitsluit, verliest u de zichtbaarheid en kan u uw organisatie in gevaar brengen. U dient deze IOC's alleen uit te sluiten als u daar een groot aantal fout-positieve waarderingen voor ondervindt.

CSIDL en BEKENDE MAP-ID (alleen voor Windows)

De waarden van CSIDL en KNOWNFOLDERID worden geaccepteerd en aangemoedigd bij het schrijven van pad- en procesuitsluitingen voor Windows. De waarden van CSIDL/KNOWNFOLDERID zijn nuttig om proces en weguitsluitingen voor milieu's tot stand te brengen die afwisselende aandrijvingsbrieven gebruiken.

Er zijn beperkingen waarmee rekening moet worden gehouden bij het gebruik van CSIDL/KNOWNFOLDERID. Als uw omgeving programma's op meer dan één stationsaanduiding installeert, verwijst de waarde CSIDL/KNOWNFOLDERID alleen naar het station dat als de standaardlocatie of bekende installatielocatie is gemarkeerd.

Als het besturingssysteem bijvoorbeeld is geïnstalleerd op C:\, maar het installatiepad voor Microsoft SQL handmatig is gewijzigd in D:\, is de uitsluiting op basis van CSIDL/KNOWNFOLDERID in de lijst van aangehouden uitsluitingen niet van toepassing op dat pad. Dit betekent dat er één uitsluiting moet worden ingevoerd voor elke pad- of procesuitsluiting die niet op het C:\-station staat, omdat het gebruik van CSIDL/KNOWNFOLDERID deze niet in kaart brengt.

Raadpleeg de volgende Windows-documentatie voor meer informatie:

Opmerking: KNOWNFOLDERID wordt alleen ondersteund in Windows-connector 8.1.7 en hoger. Eerdere versies van de Windows-connector gebruiken CSIDL-waarden.

Opmerking: de bekende mappen-id waarden zijn hoofdlettergevoelig. U moet bijvoorbeeld de waardeFOLDERID_ProgramFiles gebruiken en niet de ongeldige waardeFolderID_programfiles.

Voorbereiden van connector voor uitsluitingsafstemming

Om de aansluiting voor te bereiden op exclusieve afstemming, moet u:

- Stel een beleid en groep in om te gebruiken in de debug-modus.

- Draai de computers in de nieuwe Debug groep zoals per normale bedrijfsverrichtingen, sta tijd toe om voldoende gegevens van het verbindingslogboek te verkrijgen.

- Genereer diagnostische gegevens op de connector voor identificatie van uitsluitingen.

Raadpleeg de volgende documenten voor instructies over het inschakelen van de Debug Mode en het verzamelen van diagnostische gegevens op verschillende besturingssystemen:

- Cisco Secure Endpoint Connector voor Mac diagnostische gegevensverzameling

- Cisco Secure Endpoint Connector voor Linux-diagnostische gegevensverzameling

- AMP diagnostische bundel voor hoge CPU (Windows) analyseren

Uitsluitingen identificeren

MacOS en Linux

De diagnostische gegevens die in de Debug-modus zijn gegenereerd, bieden twee bestanden die handig zijn voor het maken van uitsluitingen: fileops.txt en execs.txt. Het bestand fileops.txt is handig om Uitsluitingen pad/bestandsuitbreiding/jokerteken te maken en het bestand execs.txt is handig om Uitsluitingen proces te maken.

Procesuitsluitingen maken

Het bestand execs.txt toont de uitvoerbare paden die Secure Endpoint hebben geactiveerd om een bestandsscan uit te voeren. Elk pad heeft een bijbehorende telling die aangeeft hoe vaak het gescand is en de lijst in aflopende volgorde gesorteerd wordt. U kunt deze lijst gebruiken om processen met een hoog volume van het uitvoeren van gebeurtenissen te bepalen en dan het procespad te gebruiken om uitsluitingen te maken. Het is echter niet aan te raden algemene nutsprogramma's (bijvoorbeeld /usr/bin/grep) of tolken (bijvoorbeeld /usr/bin/ruby) uit te sluiten. Als een algemeen hulpprogramma programma of tolk een grote hoeveelheid bestanden scans genereert, kunt u meer onderzoek doen om te proberen en meer gerichte uitsluitingen te maken:

- Uitsluiten van het parent-proces: bepalen welke toepassing het proces uitvoert (bijv. vinden van het parent-proces dat grep uitvoert) en uitsluiten van dit parent-proces. Dit dient alleen te worden gedaan als en alleen als het moederproces veilig kan worden omgezet in een procesuitsluiting. Als de uitsluiting van de ouders van toepassing is op kinderen, dan worden ook de oproepen aan kinderen van het ouderproces uitgesloten.

- Het proces voor een bepaalde gebruiker uitsluiten: bepalen welke gebruiker het proces uitvoert. Als het proces op hoog volume door een specifieke gebruiker wordt uitgevoerd, kunt u het proces voor alleen die specifieke gebruiker (bijv. als een proces op een hoog volume door gebruiker "wortel" wordt geroepen, kunt u het proces, maar alleen voor gespecificeerde gebruiker "wortel" uitsluiten, dit zal Secure Endpoint toestaan om de uitvoering van een bepaald proces door een gebruiker die niet "wortel" is te controleren).

Voorbeeld uitvoer van execs.txt:

33 /usr/bin/bash

23 /usr/bin/gawk

21 /usr/bin/wc

21 /usr/bin/sleep

21 /usr/bin/ls

19 /usr/bin/pidof

17 /usr/bin/sed

14 /usr/bin/date

13 /usr/libexec/gdb

13 /usr/bin/iconv

11 /usr/bin/cat

10 /usr/bin/systemctl

9 /usr/bin/pgrep

9 /usr/bin/kmod

7 /usr/bin/rm

6 /usr/lib/systemd/systemd-cgroups-agent

6 /usr/bin/rpm

4 /usr/bin/tr

4 /usr/bin/sort

4 /usr/bin/find

Uitsluitingen pad, bestandsuitbreiding en jokerteken maken

Het bestand fileops.txt toont de paden waar bestanden worden gemaakt, gewijzigd en hernoemd activiteiten die zijn geactiveerd met Secure Endpoint om bestandsscans uit te voeren. Elk pad heeft een bijbehorende telling die aangeeft hoe vaak het gescand is en de lijst in aflopende volgorde gesorteerd wordt. Een manier om te beginnen met Path-uitsluitingen is het vinden van de meest gescande bestand- en mappaden uit fileops.txt en vervolgens overwegen om regels voor deze paden te maken. Een hoog aantal betekent niet noodzakelijkerwijs dat het pad moet worden uitgesloten (bijv. een directory waarin e-mails worden opgeslagen, kan vaak worden gescand, maar mag niet worden uitgesloten), maar de lijst biedt een startpunt om uitsluitingskandidaten te identificeren.

Voorbeeld uitvoer van fileops.txt:

31 /Users/eugene/Library/Cookies/Cookies.binarycookies

24 /Users/eugene/.zhistory

9 /Users/eugene/.vim/.temp/viminfo

9 /Library/Application Support/Apple/ParentalControls/Users/eugene/2018/05/10-usage.data

5 /Users/eugene/Library/Cookies/HSTS.plist

5 /Users/eugene/.vim/.temp/viminfo.tmp

4 /Users/eugene/Library/Metadata/CoreSpotlight/index.spotlightV3/tmp.spotlight.state

3 /Users/eugene/Library/WebKit/com.apple.Safari/WebsiteData/ResourceLoadStatistics/full_browsing_session_resourceLog.plist

3 /Library/Logs/Cisco/supporttool.log

2 /private/var/db/locationd/clients.plist

2 /Users/eugene/Desktop/.DS_Store

2 /Users/eugene/.dropbox/instance1/config.dbx

2 /Users/eugene/.DS_Store

2 /Library/Catacomb/DD94912/biolockout.cat

2 /.fseventsd/000000000029d66b

1 /private/var/db/locationd/.dat.nosync0063.arg4tq

Een goede vuistregel is dat alles met een log of journal-bestandsextensie moet worden beschouwd als een geschikte uitsluitingskandidaat.

Behavioral Protection Engine

De Behavioral Protection engine is geïntroduceerd in Linux connector versie 1.22.0 en in macOS connector versie 1.24.0; beginnend met deze versies kan de connector overweldigend hoge systeemactiviteit detecteren en vervolgens fout 18 veroorzaken.

Procesuitsluitingen worden toegepast op alle motoren en bestandsscans. Pas procesuitsluitingen toe op zeer actieve benigne processen om deze fout te verhelpen. Geproduceerd door de Debug Mode diagnostische gegevens, kan het top.txt bestand worden gebruikt om de meest actieve processen op het systeem te bepalen. Raadpleeg de handleiding Secure Endpoint Mac/Linux Connector Fault 18 voor gedetailleerde herstelstappen.

Bovendien kunnen procesuitsluitingen valspositieve gedragsbeschermingsdetecties van goedaardige software tot zwijgen brengen. Voor fout-positieve detecties in de Secure Endpoint Console kan het proces worden uitgesloten om de rapportage te verbeteren.

Windows

Het Windows-besturingssysteem is gecompliceerder, er zijn meer uitsluitingsopties beschikbaar vanwege de ouder- en kinderprocessen. Dit wijst erop dat een grondiger onderzoek vereist is om de dossiers te identificeren waartoe toegang is verkregen, maar ook de programma's die deze hebben voortgebracht.

Raadpleeg deze Windows Tuning Tool op de GitHub-pagina van Cisco Security voor meer informatie over het analyseren en optimaliseren van Windows-prestaties met Secure Endpoint.

Uitsluitingsregels maken in de beveiligde endpointconsole

Waarschuwing: begrijp altijd de bestanden en processen voordat u een uitsluiting schrijft om beveiligingskwetsbaarheden op het eindpunt te voorkomen.

Voltooi de volgende stappen om een nieuwe uitsluitingsregel te maken met de Secure Endpoint Console:

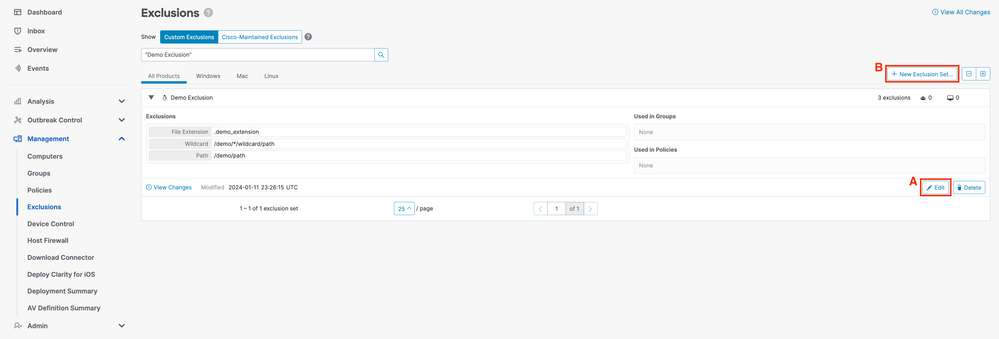

- Ga in de Secure Endpoint Console naar de pagina Beleid door

Managementte selecteren ->Exclusions. Lokaliseer (A) de uitsluitingsset die u wilt wijzigen en klik opBewerken, of (B) klik op+ Nieuwe uitsluitingsset....

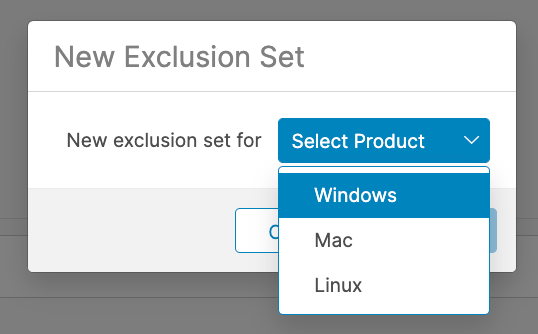

- Selecteer in het pop-upvenster

Nieuwe uitsluitingsseteen besturingssysteem om de uitsluitingsset voor te maken. Klik opAanmaken.

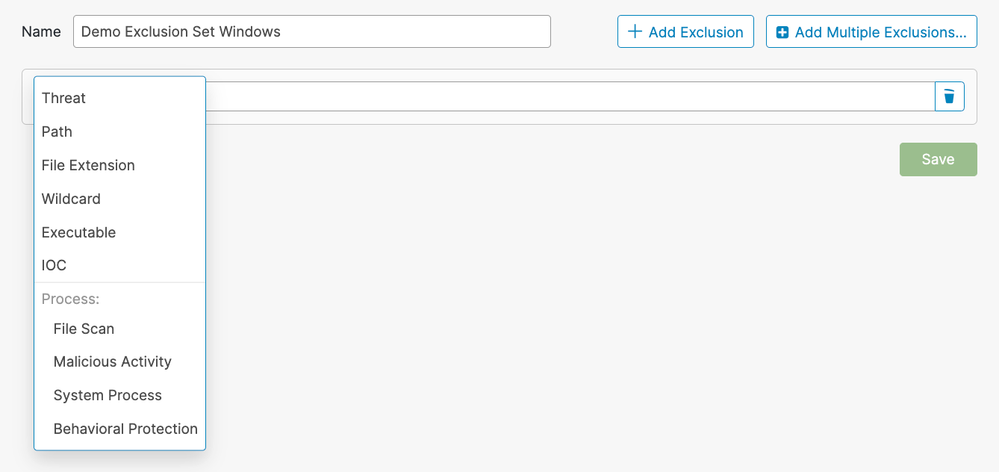

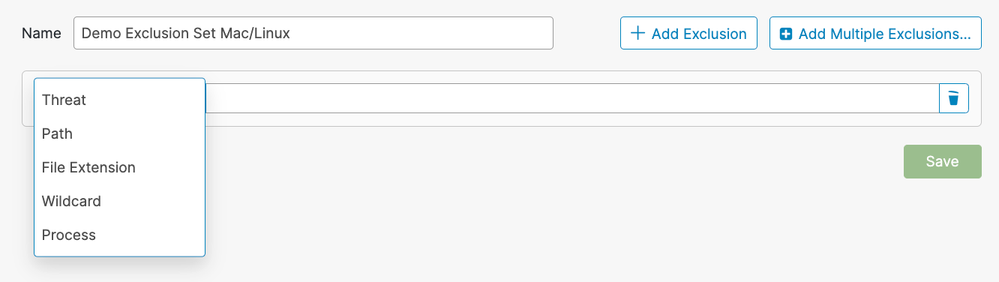

- U wordt doorgestuurd naar een

nieuwepaginaUitsluitingsset. Klik op+ Uitsluiting toevoegenen selecteer het type uitsluiting in de vervolgkeuzelijstType selecteren.

Windows:

Mac/Linux:

- Vul de vereiste velden voor het geselecteerde uitsluitingstype in.

- Herhaal stap 2 en 3 om meer regels toe te voegen of klik op

Opslaanom de uitsluitingsset op te slaan.

Best practices

Gebruik voorzichtigheid bij het maken van uitsluitingen omdat deze het beschermingsniveau verminderen dat wordt geboden door Cisco Secure Endpoint. Uitgesloten bestanden worden niet gehakt, gescand of beschikbaar in de cache of cloud, activiteit wordt niet gecontroleerd en informatie ontbreekt in Backend Engines, Device Trajectory en Advanced Analysis.

Uitsluitingen mogen alleen worden gebruikt in specifieke gevallen, zoals compatibiliteitsproblemen met specifieke toepassingen of prestatieproblemen die niet op een andere manier kunnen worden verbeterd.

Sommige beste praktijken om te volgen wanneer het creëren van uitsluitingen zijn:

- Alleen uitsluitingen maken voor bewezen problemen

- Ga er niet van uit dat uitsluiting noodzakelijk is tenzij is aangetoond dat het een probleem is dat niet op een andere manier kan worden aangepakt.

- Prestatieproblemen, fout-positieven of problemen met de compatibiliteit van toepassingen moeten grondig worden onderzocht en verzacht voordat een uitsluiting wordt toegepast.

- Voorkeursproces-uitsluitingen boven pad/bestandsuitbreiding/uitsluiting jokerteken

- Procesuitsluitingen bieden een directere manier om goedaardige softwareactiviteiten uit te sluiten dan door een combinatie van Path, File Extension en Wildcard-uitsluitingen te gebruiken om hetzelfde resultaat te bereiken.

- Aanbevolen wordt om de uitsluitingen van pad, bestandsuitbreiding en jokerteken die gericht zijn op uitvoerbare bestanden, waar mogelijk te vervangen door overeenkomstige procesuitsluitingen.

- Vermijd brede uitsluitingen

- Sluit geen grote delen van het eindpunt uit, zoals het gehele C-station.

- Gebruik het volledig gekwalificeerde pad naar het bestand in plaats van alleen de bestandsnaam.

- Gebruik het apparaattraject, Secure Endpoint Diagnostics Data en het Windows Tuning Tool om specifieke uitsluitingen te onderzoeken en te bepalen.

- Overmatig gebruik van uitsluiting van jokerteken voorkomen

- Wees voorzichtig bij het maken van uitsluitingen met jokertekens. Gebruik indien mogelijk specifiekere uitsluitingen.

- Gebruik de minimale hoeveelheid jokertekens in een uitsluiting; alleen de mappen die echt variabel zijn moeten een jokerteken gebruiken.

- Uitsluiting van algemene programma's en tolken voorkomen

- Het is niet aan te raden om programma's of tolken voor algemeen gebruik uit te sluiten.

- Als u een uitsluiting van algemene hulpprogramma's of tolken moet uitsluiten, dan levert u een procesgebruiker (alleen macOS/Linux).

- Vermijd bijvoorbeeld het uitschrijven van uitzonderingen zoals python,

java,ruby,bash,sh, etc.

- Voorkom dubbele uitsluitingen

- Controleer voordat u een uitsluiting maakt of de uitsluiting al bestaat in de Aangepaste uitsluitingen of in de door Cisco onderhouden uitsluitingen.

- Het verwijderen van dubbele uitsluitingen verbetert de prestaties en vermindert het operationele beheer van uitsluitingen.

- Zorg ervoor dat het pad dat is opgegeven in een procesuitsluiting niet wordt bestreken door een uitsluiting pad/bestandsuitbreiding/jokerteken.

- Vermijd het uitsluiten van processen waarvan bekend is dat ze vaak worden gebruikt in malware-aanvallen

- Zie Niet aanbevolen uitsluitingen voor meer informatie.

- Verouderde uitsluitingen verwijderen

- Controleer en controleer regelmatig uw uitsluitingslijst en registreer waarom bepaalde uitsluitingen zijn toegevoegd.

- Uitsluitingen op compromis verwijderen

- Uitsluitingen moeten worden verwijderd wanneer de connector wordt aangetast om optimale beveiliging en zichtbaarheid te herstellen.

- Geautomatiseerde acties kunnen worden gebruikt om veiliger beleid toe te passen op connectors na infectie. Als een connector gecompromitteerd raakt, dient deze te worden verplaatst naar een groep die een beleid zonder enige uitzonderingen bevat om er zeker van te zijn dat het hoogste beschermingsniveau wordt toegepast.

- Raadpleeg Voorwaarden identificeren om geautomatiseerde acties in beveiligde endpoints te activeren voor meer informatie over het proactief instellen van de geautomatiseerde actie "Computer naar groep verplaatsen bij compromis".

- Verhoog de bescherming op uitgesloten items

- Als uitsluitingen absoluut noodzakelijk zijn, overweeg dan welke verzachtende tactiek kan worden toegepast, zoals het in staat stellen van schrijfbeveiliging om wat extra beschermingslagen toe te voegen voor de uitgesloten items.

- Uitsluitingen op intelligente wijze maken

- Optimaliseer regels door het ouderproces op het hoogste niveau te kiezen dat de toepassing uniek identificeert om de optie

Apply to Child Processuit te sluiten en te gebruiken om het aantal regels te minimaliseren.

- Optimaliseer regels door het ouderproces op het hoogste niveau te kiezen dat de toepassing uniek identificeert om de optie

- Sluit het opstartproces nooit uit

- Het opstartproces (

gelanceerdop macOS,initofsystemdop Linux) is verantwoordelijk voor het starten van alle andere processen op het systeem en staat aan de top van de proceshiërarchie. - Het uitsluiten van het opstartproces, en al zijn kinderprocessen, zou effectief uitschakelen Secure Endpoint monitoring.

- Het opstartproces (

- Specificeer de procesgebruiker indien mogelijk (alleen macOS/Linux)

- Als het gebruikersveld leeg blijft, is de uitsluiting van toepassing op elk proces waarbij het opgegeven programma wordt uitgevoerd.

- Hoewel een uitsluiting die op elke gebruiker van toepassing is, flexibeler is, kan deze brede werkingssfeer onbedoeld activiteiten uitsluiten die moeten worden gecontroleerd.

- Het specificeren van de gebruiker is vooral belangrijk voor regels die van toepassing zijn op gedeelde programma's zoals runtime motoren (bijvoorbeeld

java) en script tolken (bijvoorbeeldbash,python). - Het specificeren van de gebruiker beperkt bereik en geeft opdracht tot Secure Endpoint om specifieke instanties te negeren terwijl het controleren van andere instanties.

Niet aanbevolen uitsluitingen

Alhoewel het onmogelijk is om elke mogelijke aanvalsvector te kennen die een tegenstander kan gebruiken, zijn er sommige kernaanvalsvectoren die zouden moeten worden gecontroleerd. Om een goede veiligheidshouding en zichtbaarheid te behouden, worden de volgende uitsluitingen niet aanbevolen:

| AcroRd32.exe |

| addinprocess.exe |

| addinprocess32.exe |

| addinutil.exe |

| bash.exe |

| bginfo.exe |

| bitsadmin.exe |

| cdb.exe |

| csi.exe |

| dbghost.exe |

| dbgsvc.exe |

| dnx.exe |

| dotnet.exe |

| excel.exe |

| fsi.exe |

| fsiAnyCpu.exe |

| iexplorer.exe |

| java.exe |

| kd.exe |

| lxsmanager.dll |

| msbuild.exe |

| mshta.exe |

| ntkd.exe |

| ntsd.exe |

| outlook.exe |

| psexec.exe |

| powerpnt.exe |

| powershell.exe |

| rcsi.exe |

| svchost.exe |

| schetaken.exe |

| system.management.automation.dll |

| windbg.exe |

| winword.exe |

| wmic.exe |

| wuauclt.exe |

| 0,7z |

| .bat |

| .bin |

| .cab |

| .cmd |

| .com |

| .cpl |

| .dll |

| .exe |

| .fla |

| .gif |

| .gz |

| .hta |

| .inf |

| .java |

| .jar |

| .job |

| .jpeg |

| .jpg |

| .js |

| .ko |

| .ko.gz |

| .msi |

| .ocx |

| .png |

| 1,934 kW |

| .py |

| .rar |

| .reg |

| .scr |

| sys. sys |

| .tar |

| .tmp |

| .url |

| .vbe |

| .vbs |

| .wsf |

| .zip |

| opdoffer |

| java |

| python |

| python3 |

| sh |

| sjiek |

| / |

| /bin |

| /sbin |

| /usr/lib |

| C: |

| C:\ |

| C:\* |

|

|

| D:\ |

| D:\* |

| C:\Program Files\Java |

| C:\Temp\ |

| C:\Temp\* |

| C:\Users\ |

| C:\Users\* |

| C:\Windows\Prefetch |

| C:\Windows\Prefetch\ |

| C:\Windows\Prefetch\* |

| C:\Windows\System32\Spool |

| C:\Windows\System32\CatRoot2 |

| C:\Windows\Temp |

| C:\Windows\Temp\ |

| C:\Windows\Temp\* |

| C:\Program Bestanden\<bedrijfsnaam>\ |

| C:\Program Bestanden (x86)\<bedrijfsnaam>\ |

| C:\Users\<UserProfileName>\AppData\Local\Temp\ |

| C:\Users\<UserProfileName>\AppData\LocalLow\Temp\ |

Opmerking: dit is geen uitputtende lijst van te vermijden uitsluitingen, maar het biedt inzicht in de kernaanvalsvectoren. Het behoud van de zichtbaarheid van deze paden, bestandsextensies en processen is van cruciaal belang.

Gerelateerde informatie

- Technische ondersteuning en documentatie – Cisco Systems

- Cisco Secure Endpoint - TechNotes

- Cisco Secure Endpoint - gebruikershandleiding

- Probleemoplossing voor misdaadpreventie in beveiligde endpoints

- Bepaal de voorwaarden waaronder geautomatiseerde acties kunnen worden uitgevoerd in een beveiligd endpoint

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

6.0 |

12-Feb-2024 |

Toegevoegd ontbrekende uitsluitingstypen |

5.0 |

01-Aug-2023 |

Toegevoegd gedragsbescherming aan Linux-connector |

4.0 |

22-Feb-2023 |

Toegevoegd "Common Mistakes" sectie |

3.0 |

23-Mar-2022 |

Toegevoegd gedeelte voor jokerproces |

2.0 |

18-Feb-2022 |

Bijgewerkte link naar gebruikershandleiding |

1.0 |

22-Aug-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Caly HessPrincessX CEX technisch leider

- Matthew FranksCisco Secure Endpoint Escalation Engineer

- Mathew HuynhCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback