Inleiding

Dit document beschrijft een voorbeeld van een FTD-migratie (Adaptive Security Appliance (ASA) naar FirePOWER Threat Defence (FTD) op FPR4145.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van ASA

- Kennis van Firepower Management Center (FMC) en FTD

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ASA versie 9.12(2)

- FTD versie 6.7.0

- FMC versie 6.7.0

- Firepower Migration Tool versie 2.5.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

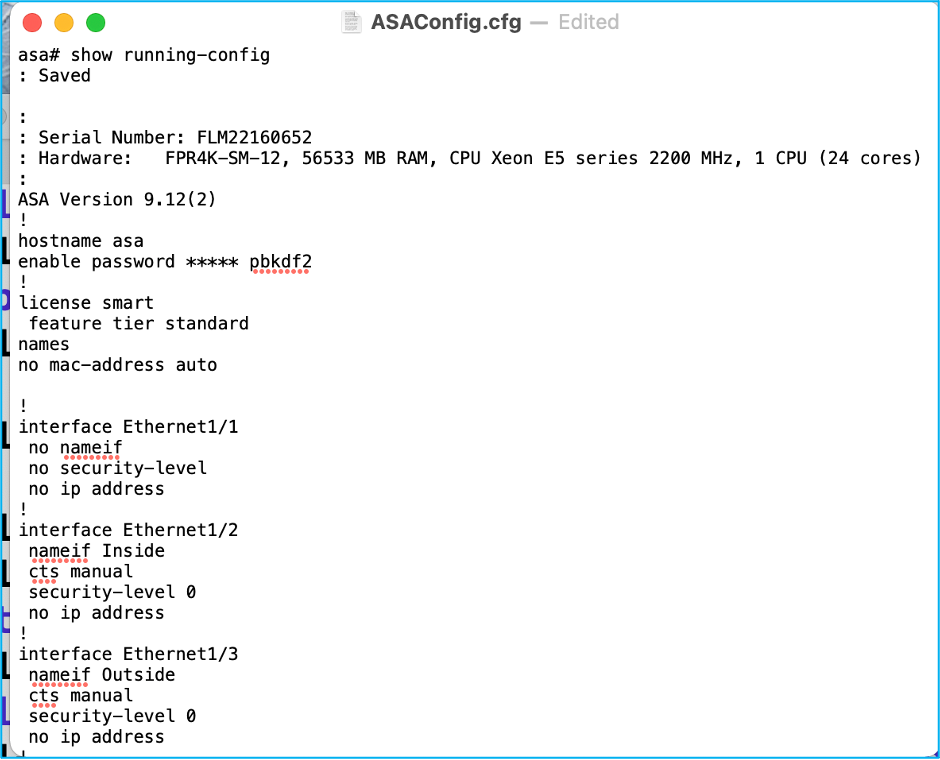

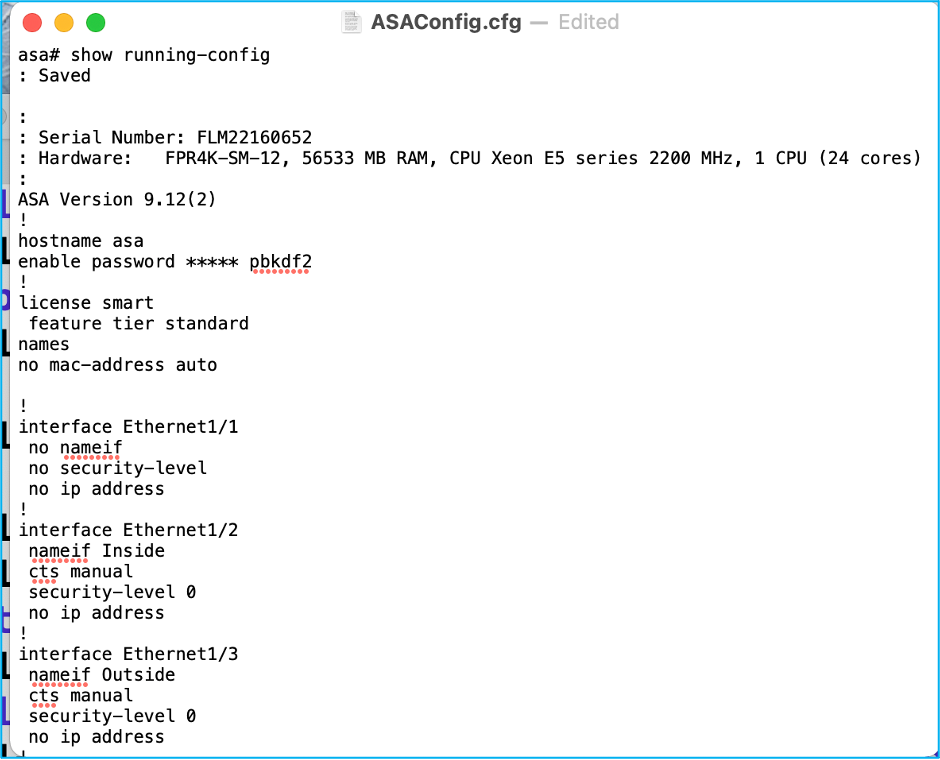

Exporteer het ASA-configuratiebestand in.cfg- of.txt-formaat. Het VCC moet worden ingezet met een FTD die onder het VCC is geregistreerd.

Configureren

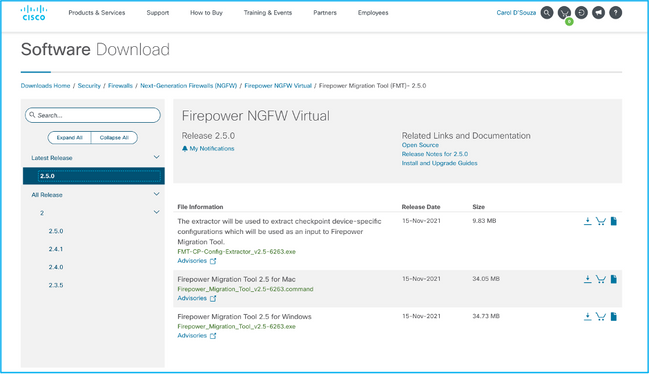

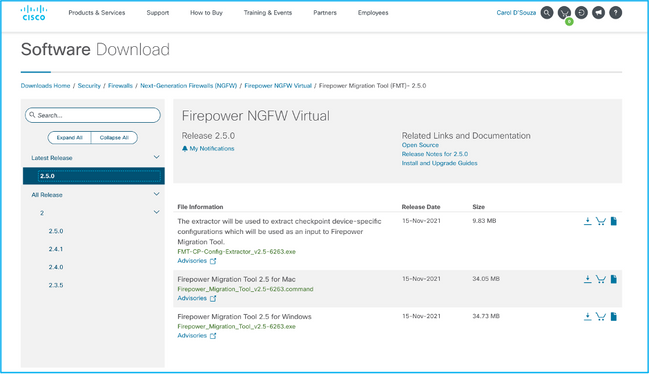

1. Download de Firepower Migration Tool van software.cisco.com zoals in de afbeelding.

2. Controleer en controleer de vereisten voor de sectie Firepower Migration Tool.

3. Als u van plan bent om een groot configuratiebestand te migreren, configureer dan de slaapinstellingen zodat het systeem niet in slaap valt tijdens een migratie.

3.1. Ga voor Windows naar Energiebeheer in het Configuratiescherm. Klik op Change Plan Settings naast uw huidige energiebeheerschema en schakel vervolgens Zet de computer in de slaapstand op Never. Klik op Wijzigingen opslaan.

3.2. Ga voor MAC naar Systeemvoorkeuren > Energiebesparing. Vink het vakje naast Verhinderen dat de computer automatisch slaapt wanneer het display is uitgeschakeld aan en sleep de schakelaar Display uitschakelen na de schuifschakelaar naar Nooit.

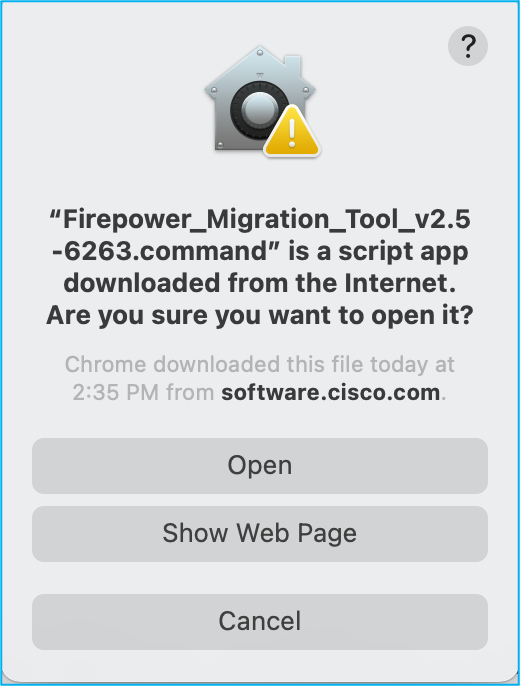

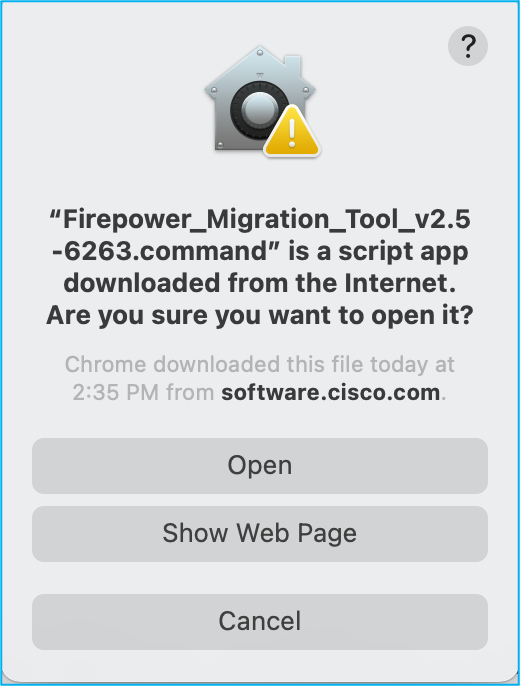

Opmerking: deze waarschuwing, dialoog verschijnt wanneer MAC-gebruikers proberen om het gedownloade bestand te openen. Negeer dit en volg Stap 4.1.

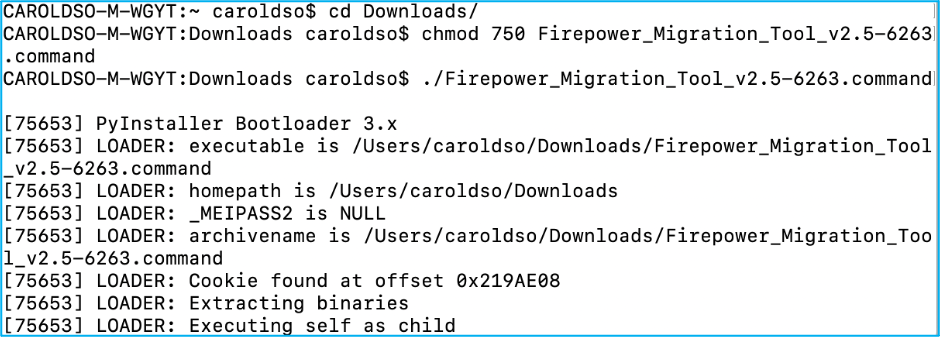

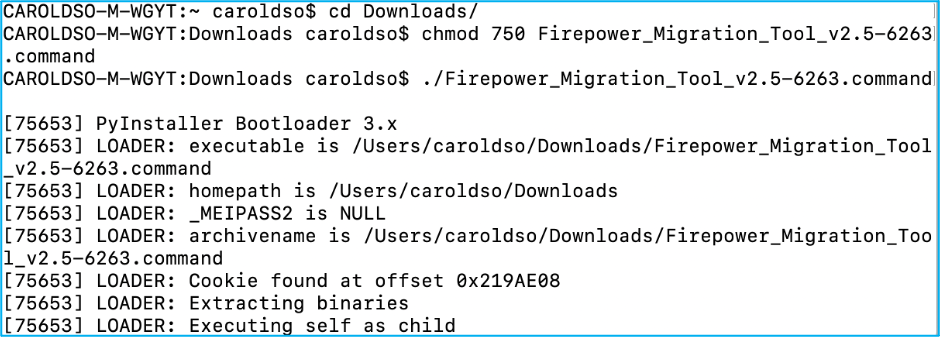

4.1. Voor MAC - gebruik de terminal en voer deze opdrachten uit:

4.2. Voor Windows: dubbelklik op de Firepower Migration Tool om deze in een Google Chrome-browser te starten.

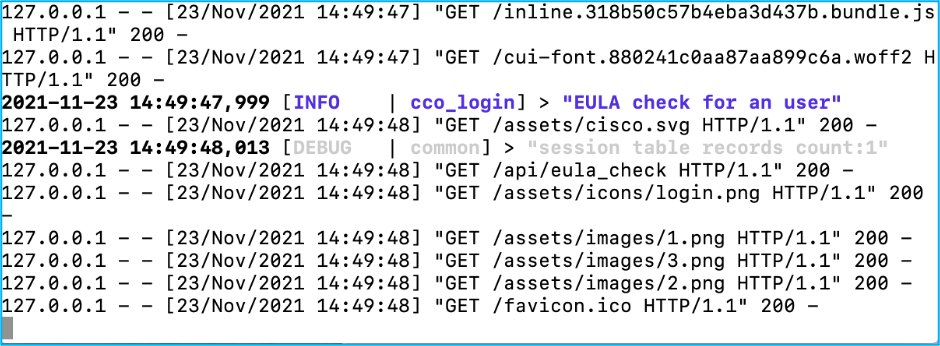

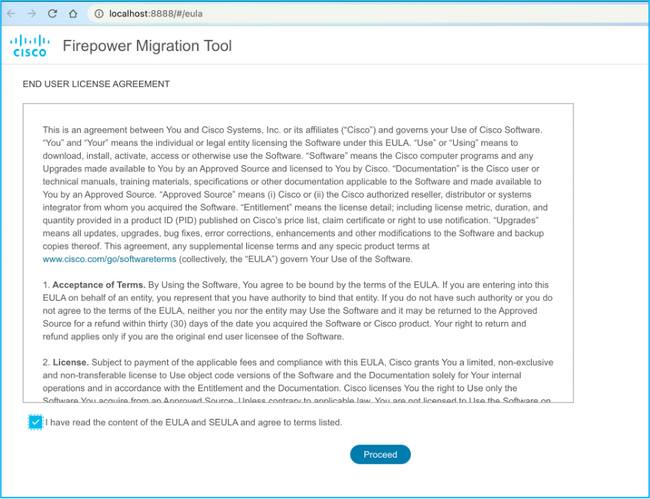

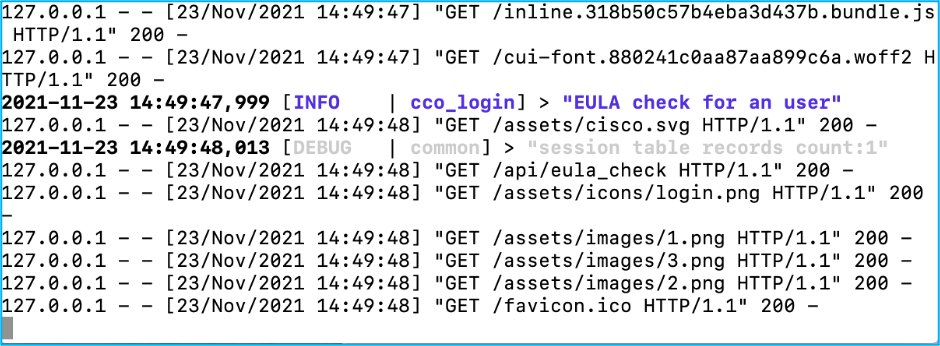

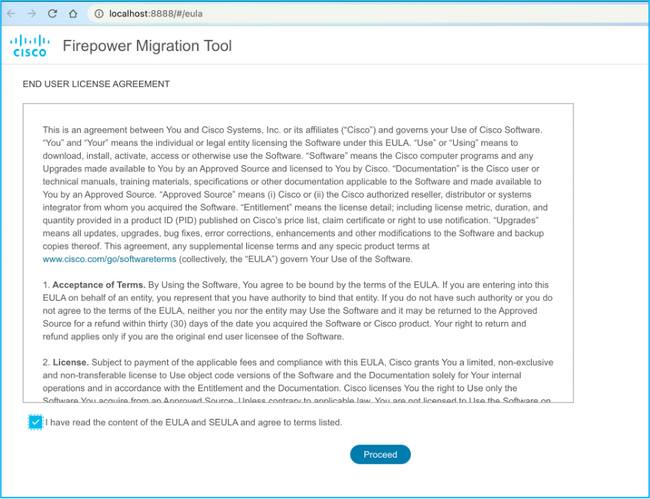

5. Accepteer de licentie zoals in de afbeelding:

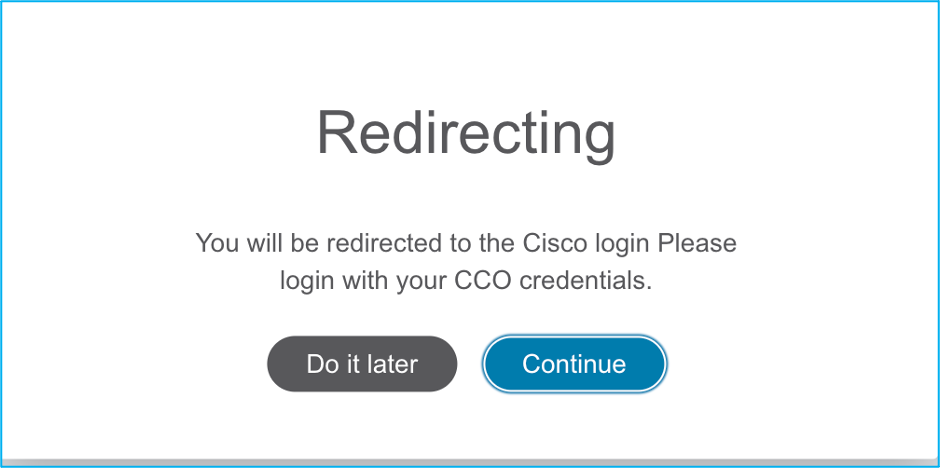

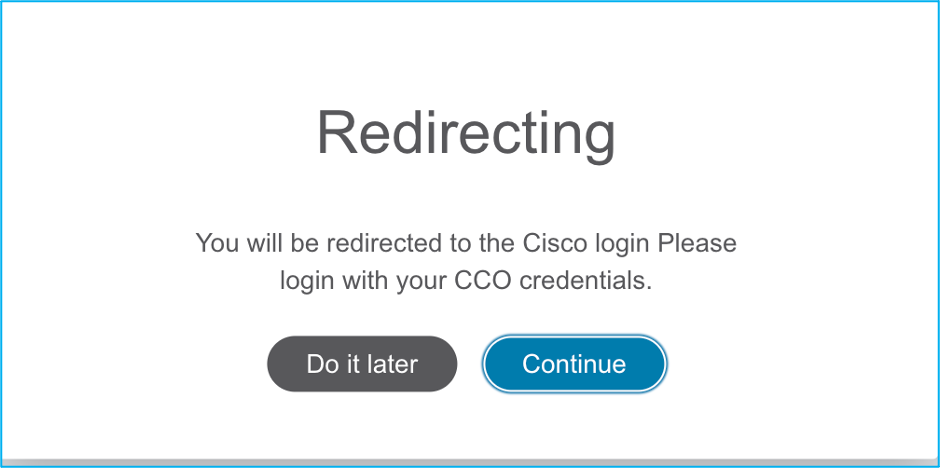

6. Klik op de inlogpagina van de Firepower Migration Tool op de link Inloggen met Cisco Connection Online (CCO) om u aan te melden bij uw Cisco.com-account met uw referenties voor eenmalige aanmelding.

Opmerking: als u geen Cisco.com-account hebt, maakt u dit aan op de inlogpagina van Cisco.com. Meld u aan met deze standaardreferenties: Gebruikersnaam—Admin en Wachtwoord—Admin123.

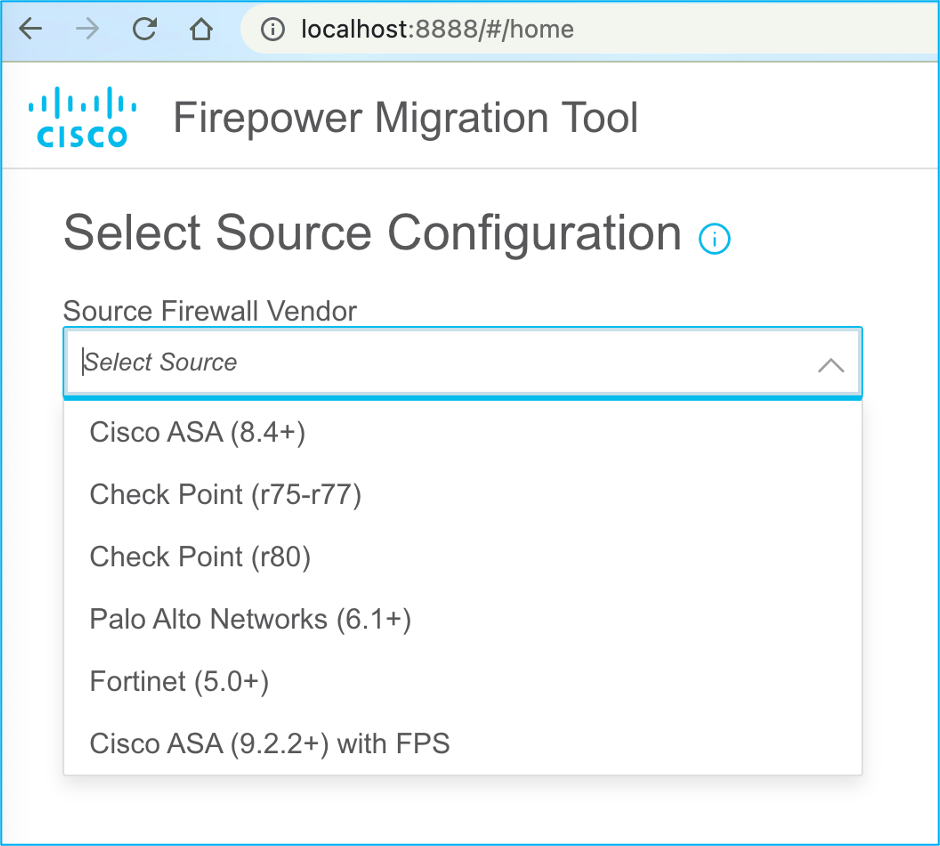

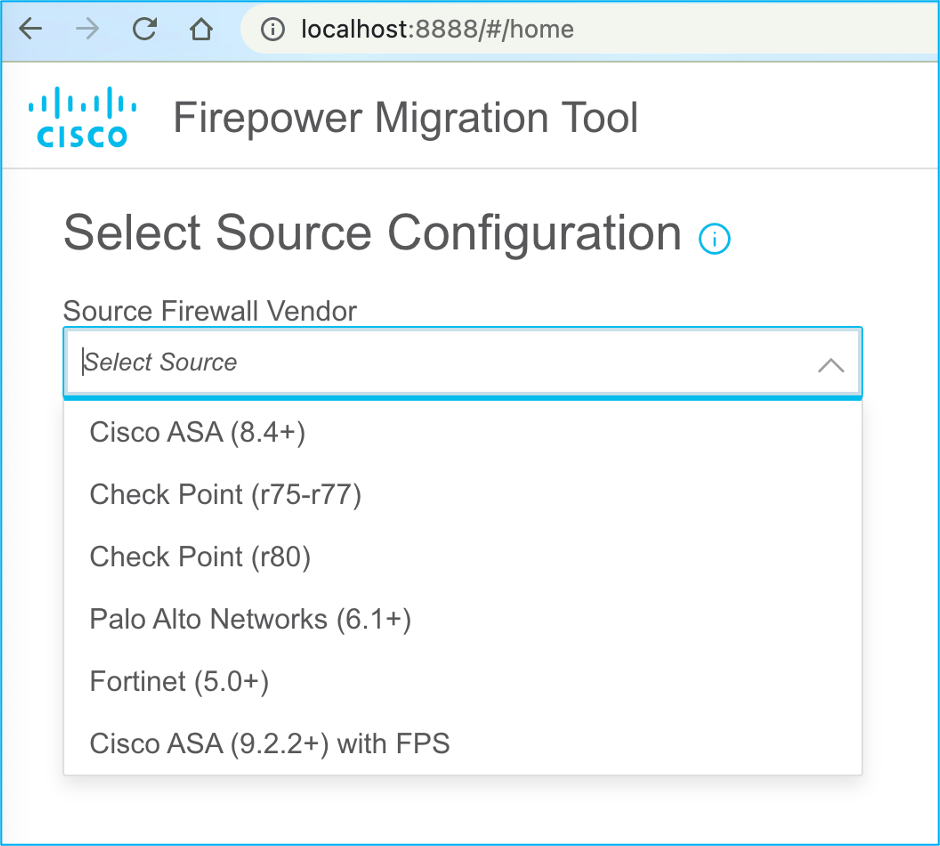

7. Kies de bronconfiguratie. In dit scenario is het Cisco ASA (8.4+).

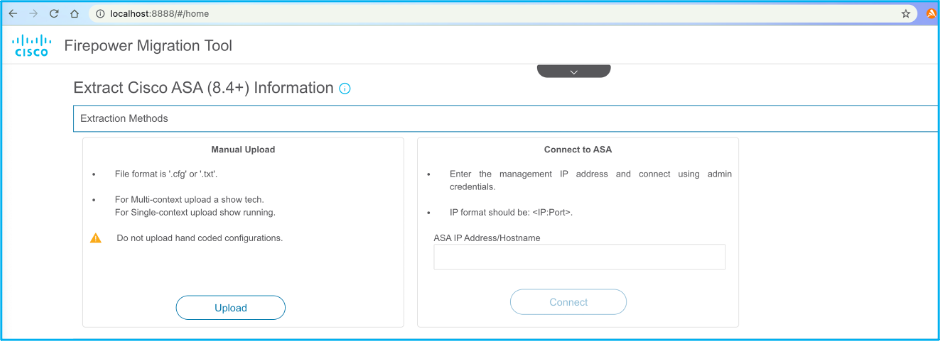

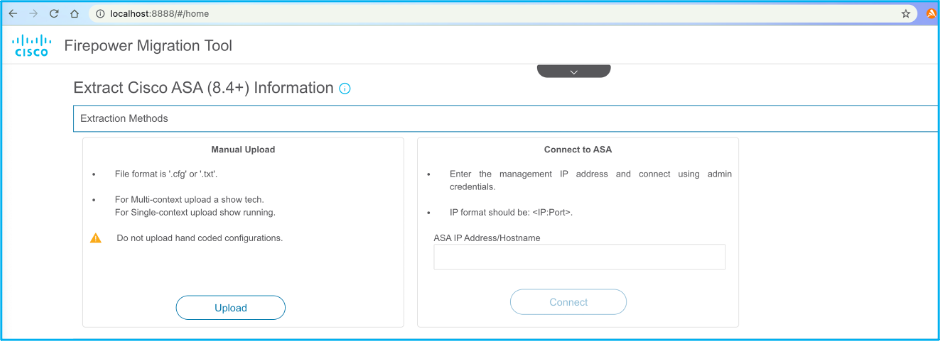

8. Kies handmatig uploaden als u geen verbinding met de ASA hebt. Anders kunt u de actieve configuratie ophalen van de ASA en de IP- en inloggegevens voor beheer invoeren. In dit scenario is een handmatige uploadbewerking uitgevoerd.

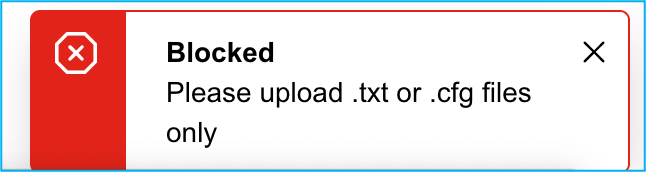

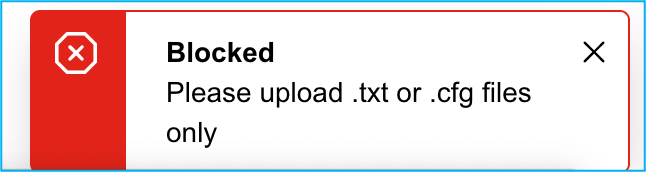

Opmerking: deze fout wordt weergegeven als het bestand niet wordt ondersteund. Zorg ervoor dat u de opmaak als onbewerkte tekst wijzigt. (Fout wordt gezien ondanks dat deze extensie heeft.cfg.)

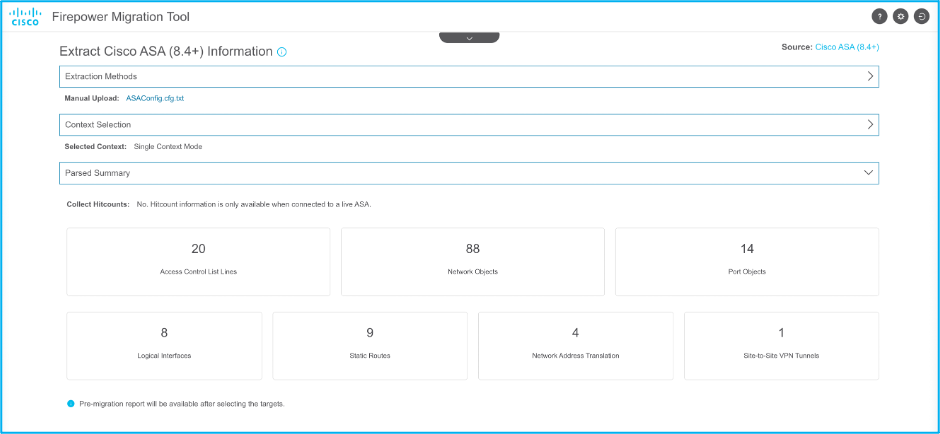

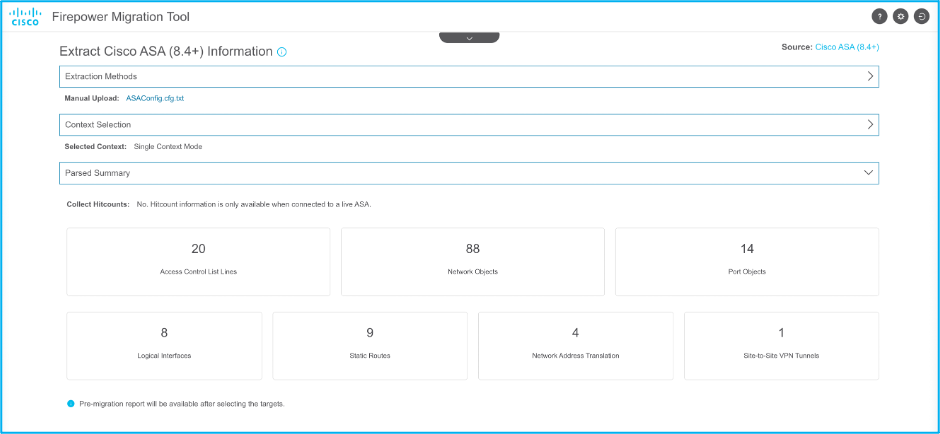

9. Nadat het bestand is geüpload, worden de elementen geparseerd en wordt een samenvatting gegeven zoals in de afbeelding:

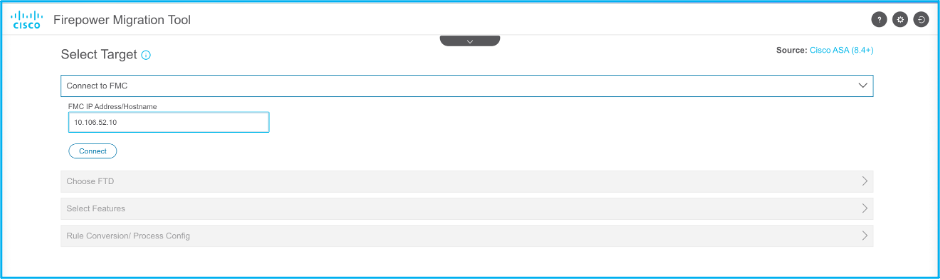

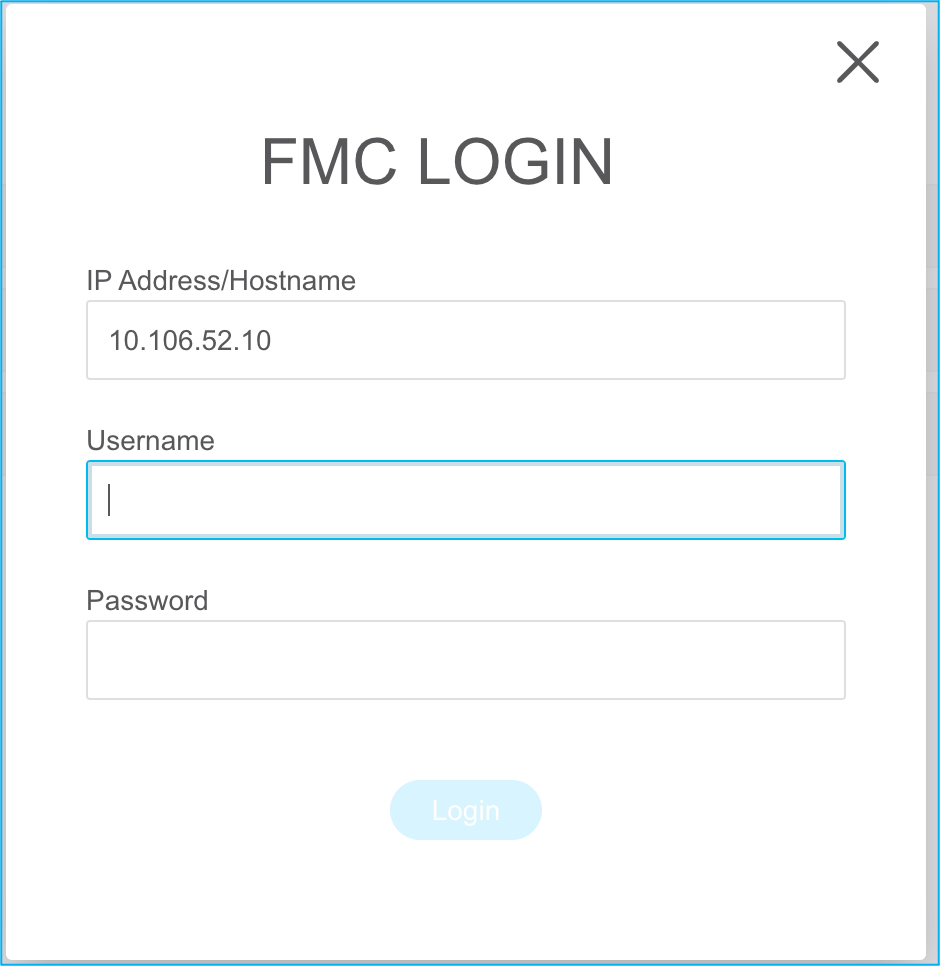

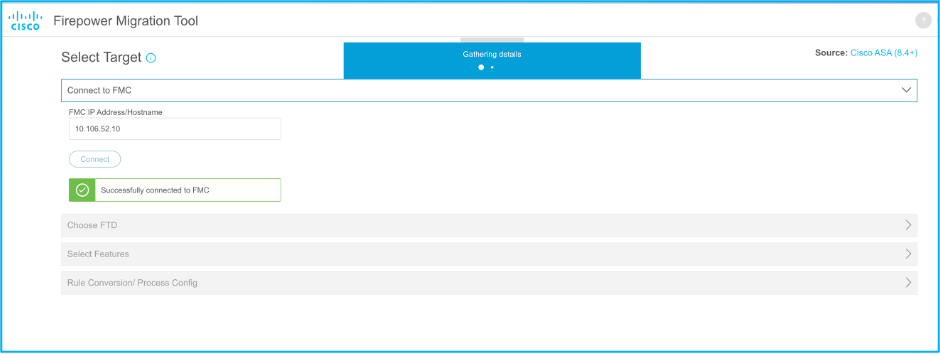

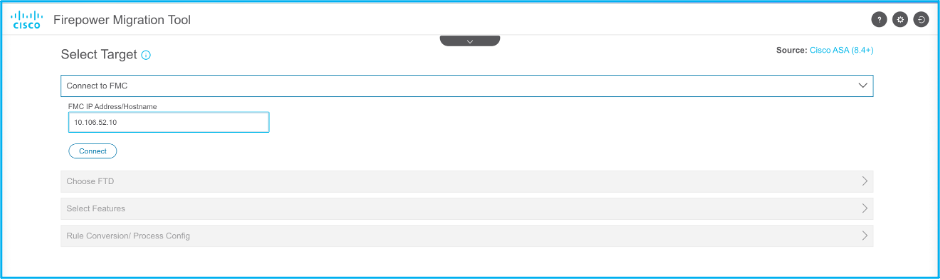

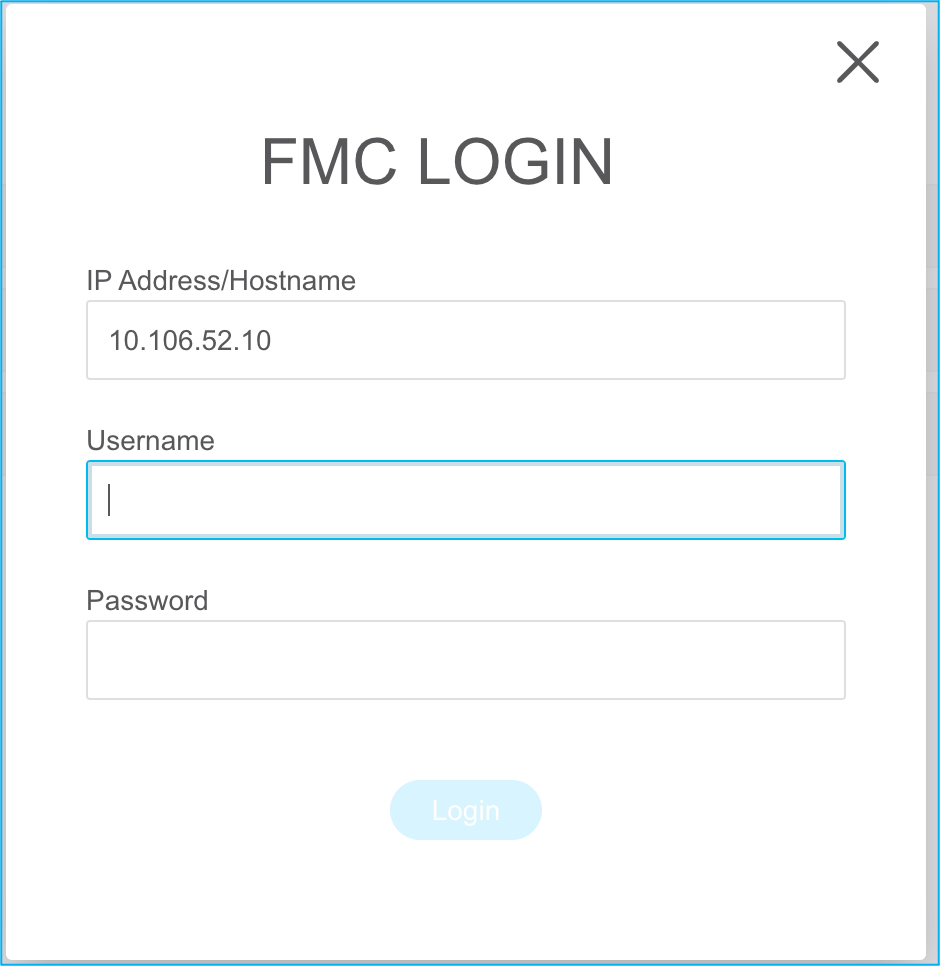

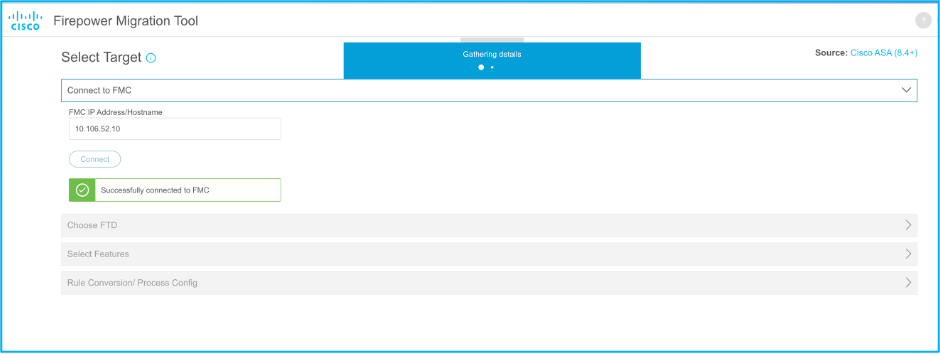

10. Voer de IP- en inloggegevens in van het VCC waaraan de ASA-configuratie moet worden gemigreerd. Zorg ervoor dat het VCC IP bereikbaar is vanaf uw werkstation.

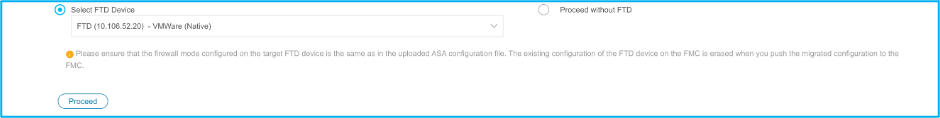

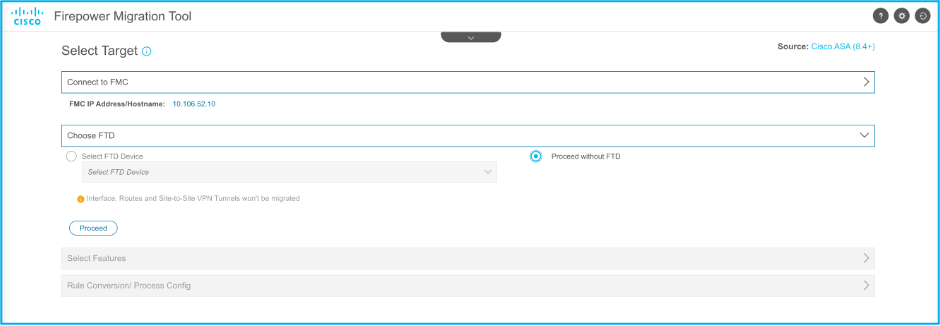

11. Zodra het VCC is aangesloten, worden de daaronder beheerde FTD's weergegeven.

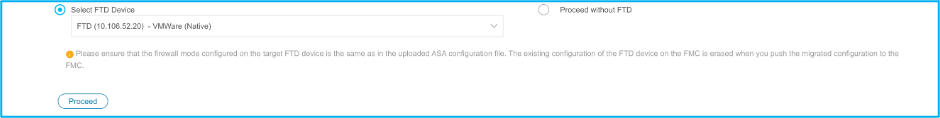

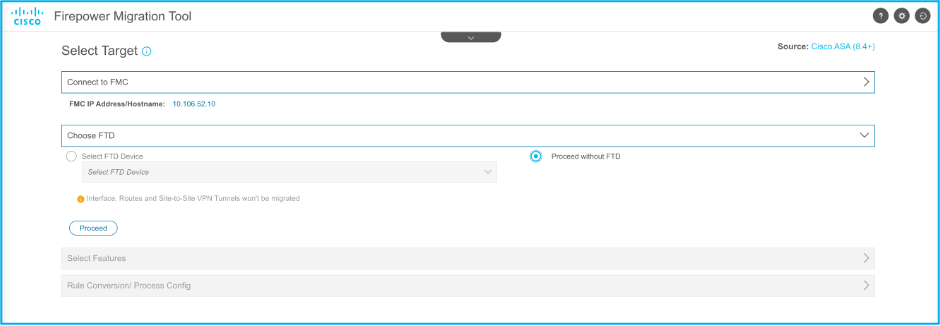

12. Kies de FTD waaraan u de migratie van de ASA-configuratie wilt uitvoeren.

Opmerking: het is raadzaam het FTD-apparaat, andere interfaces, routes en site-to-site VPN-configuratie handmatig te kiezen.

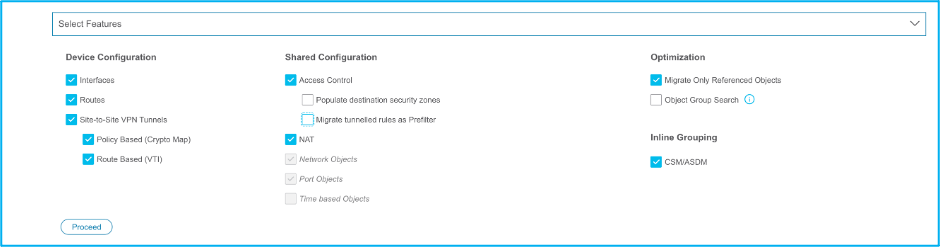

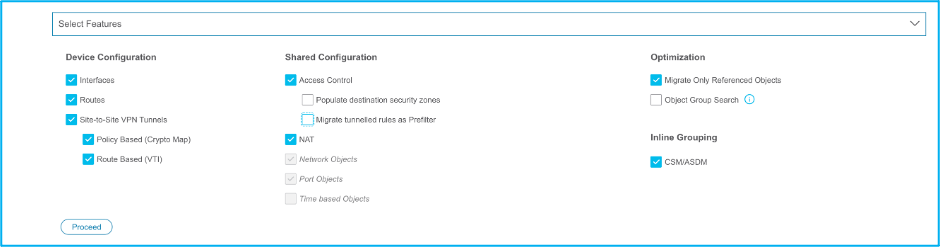

13. Kies de functies die moeten worden gemigreerd zoals in de afbeelding:

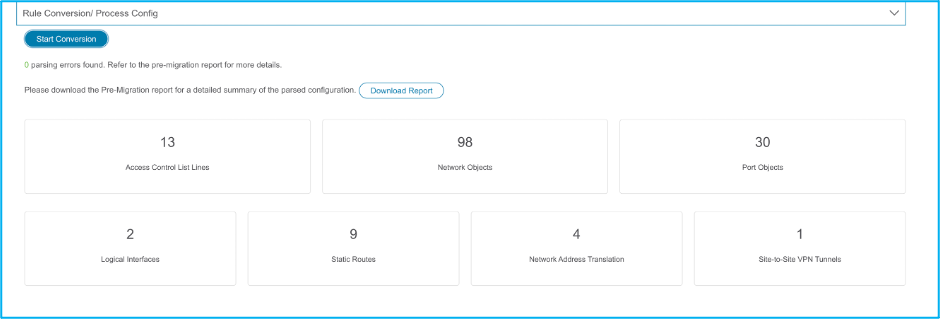

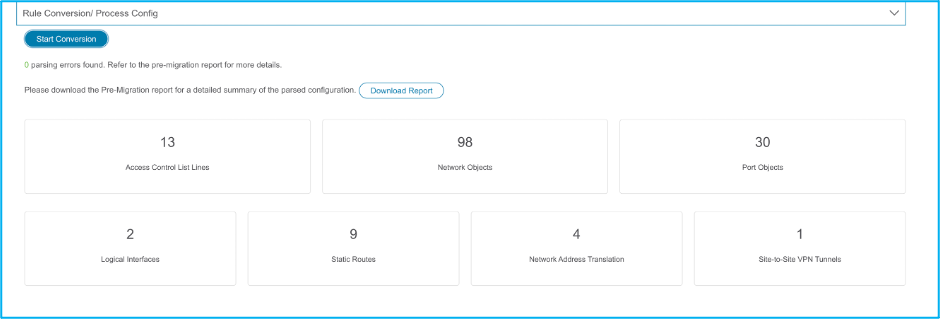

14. Kies Start Conversie om de pre-migratie te starten die de elementen betreffende de FTD-configuratie bevolkt.

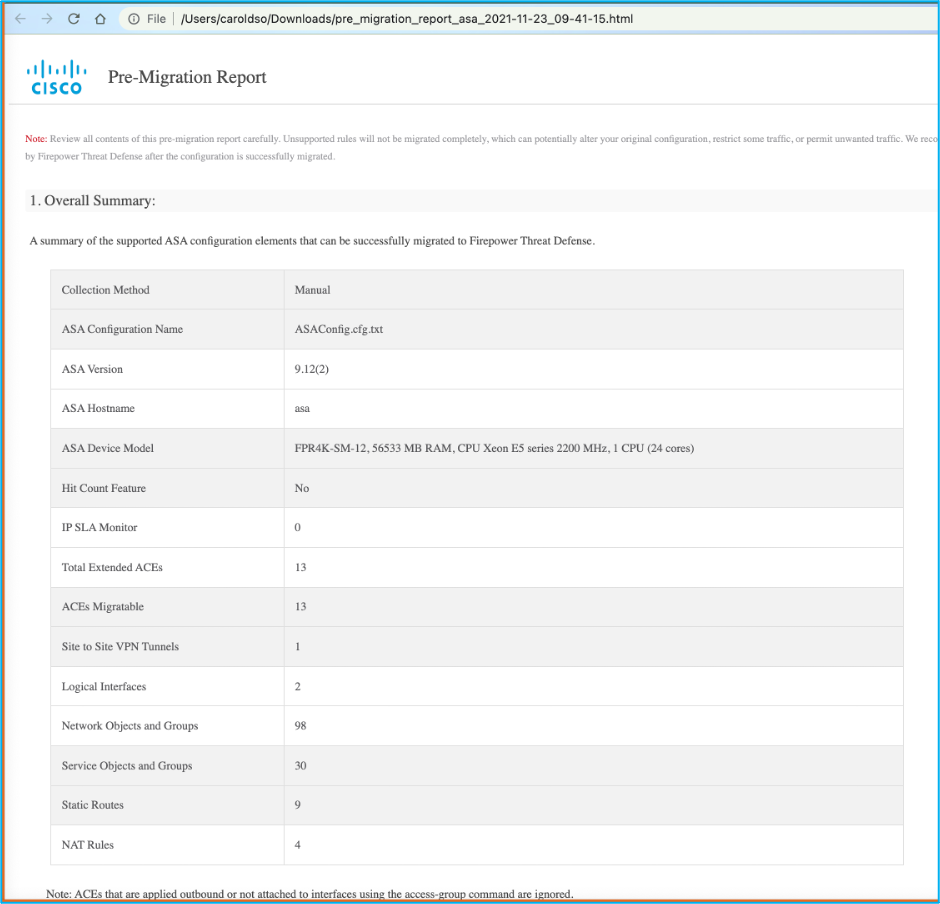

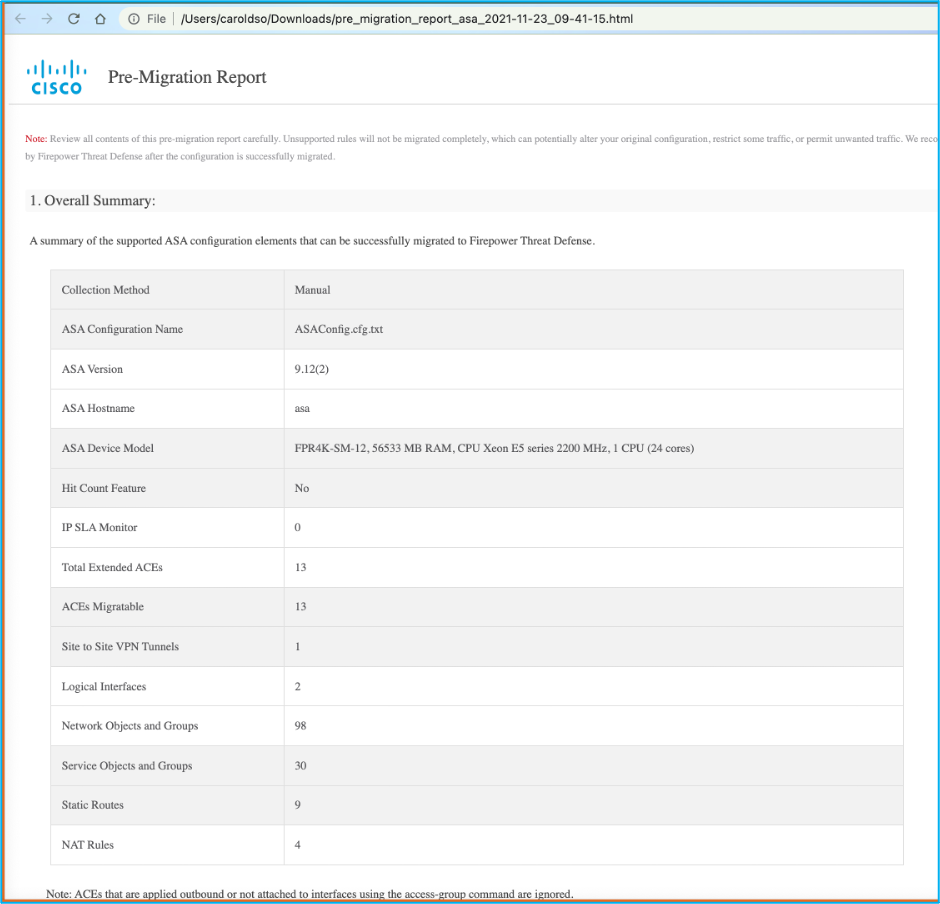

15. Klik op Rapport downloaden dat u eerder hebt gezien om het Pre-Migration Report te bekijken zoals in de afbeelding:

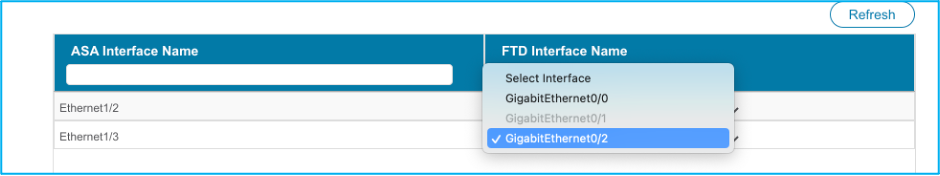

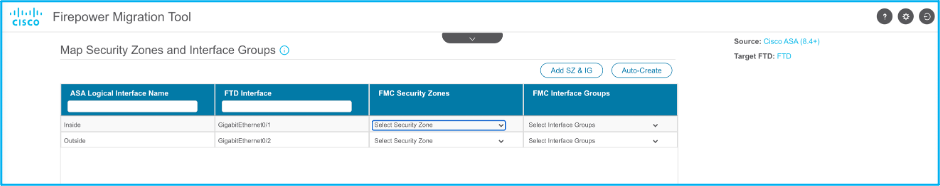

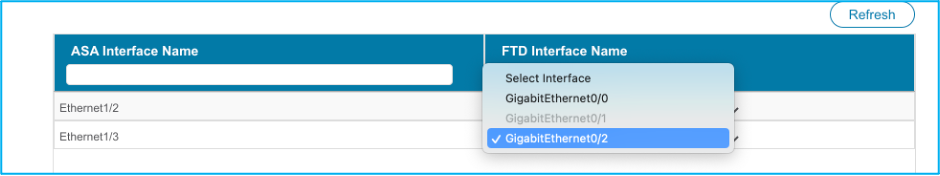

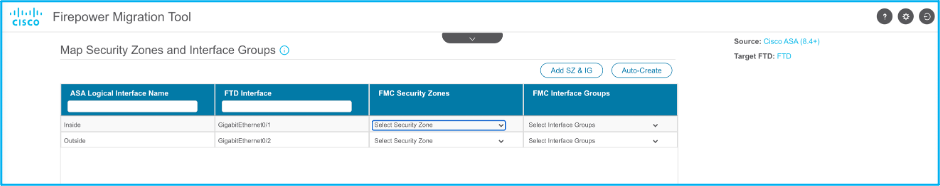

16. Stel ASA-interfaces op FTD-interfaces in zoals vereist zoals in de afbeelding:

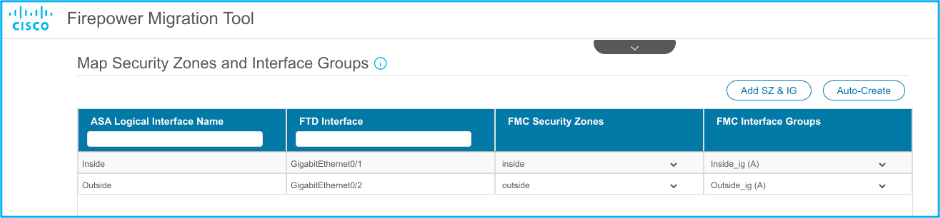

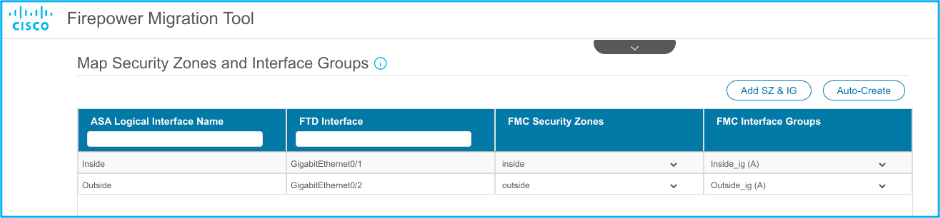

17. Wijs veiligheidszones en interfacegroepen toe aan de FTD-interfaces.

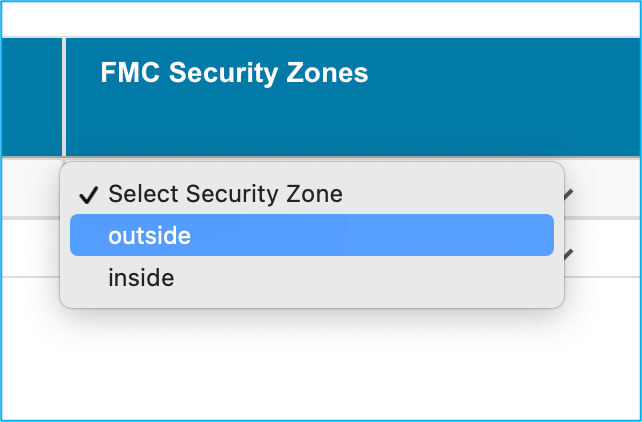

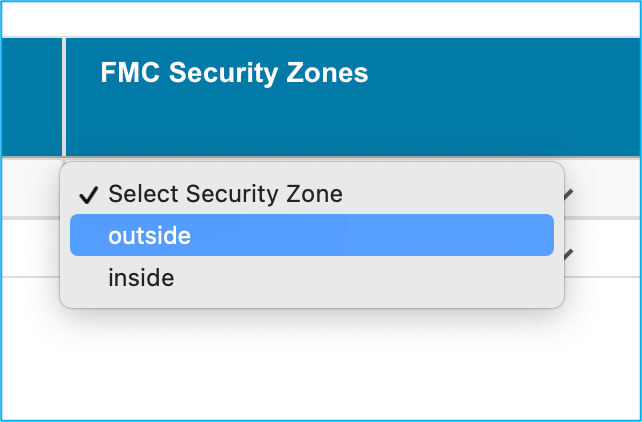

17.1. Indien het VCC reeds veiligheidszones en interfacegroepen heeft ingesteld, kunt u deze naar behoefte kiezen:

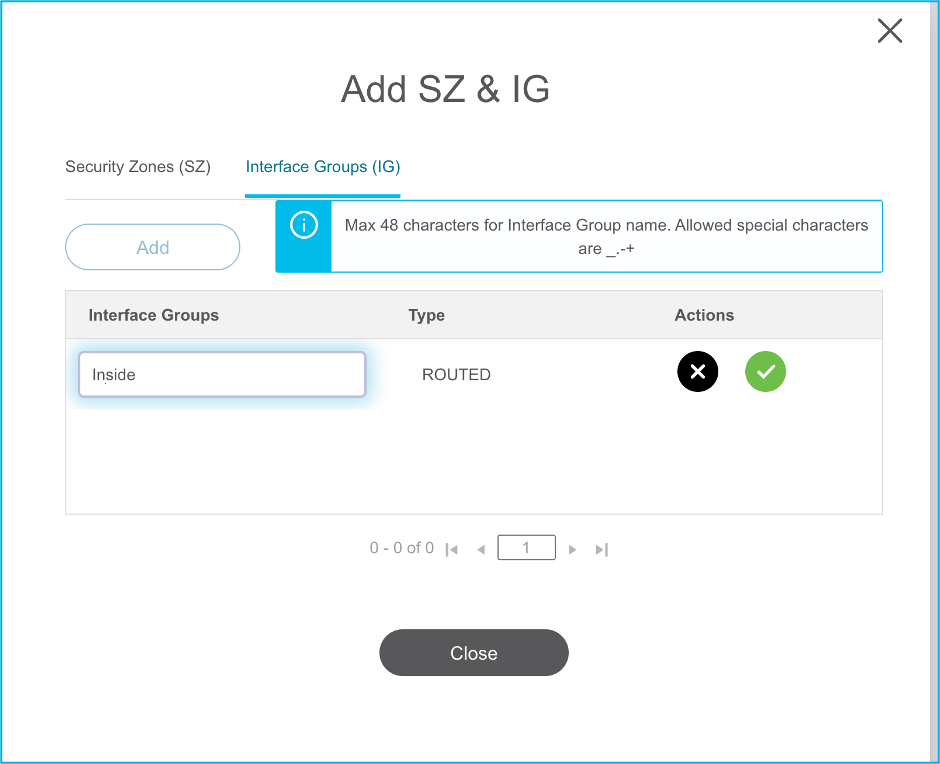

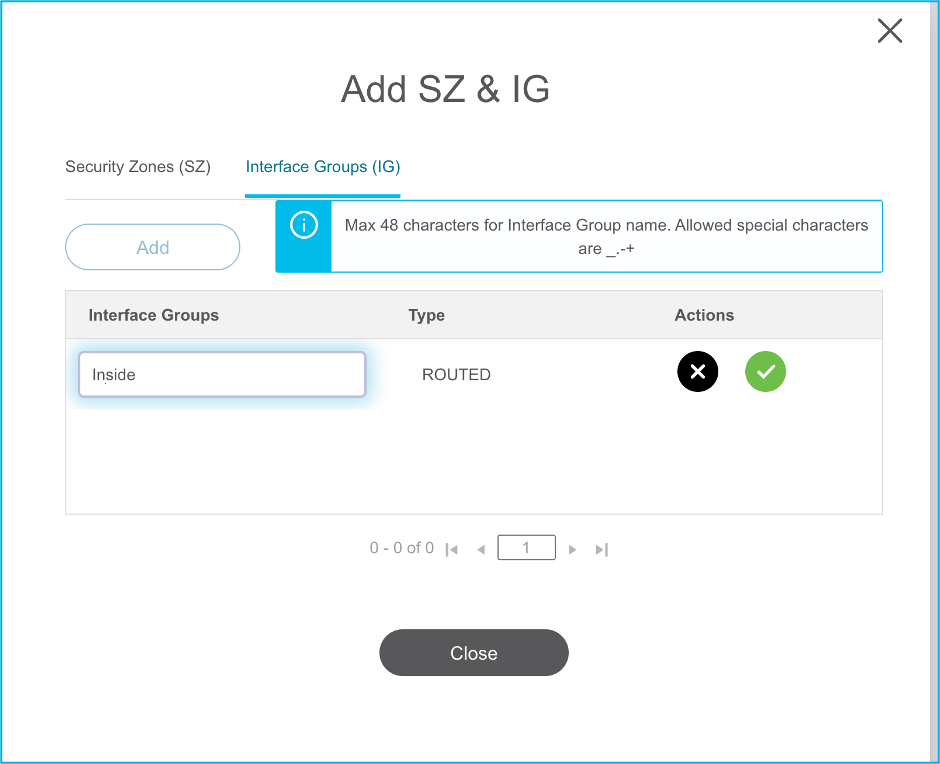

17.2. Als er beveiligingszones en een interfacegroep moeten worden gemaakt, klikt u op SZ & IG toevoegen zoals in de afbeelding:

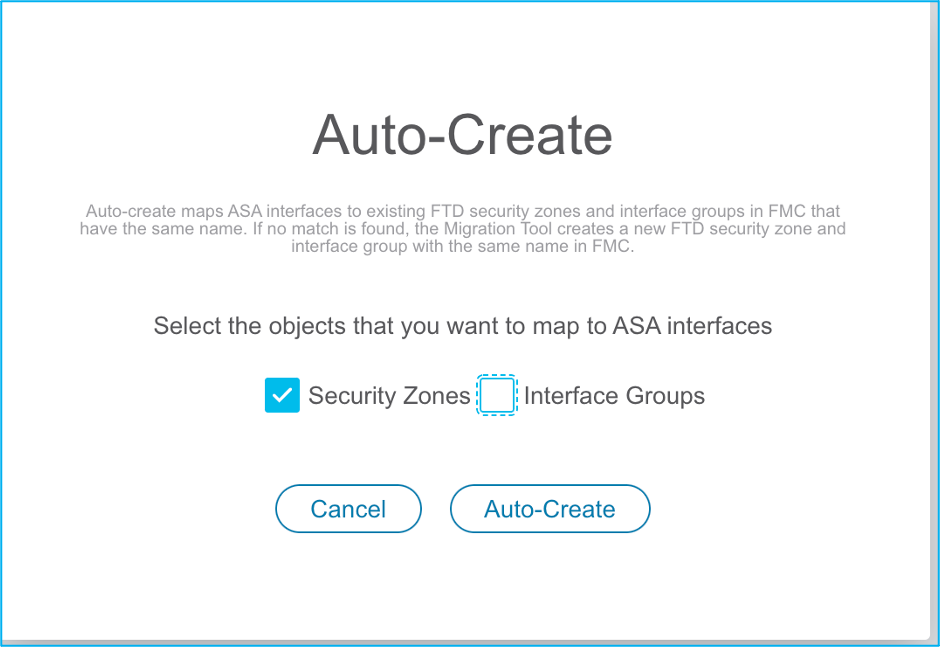

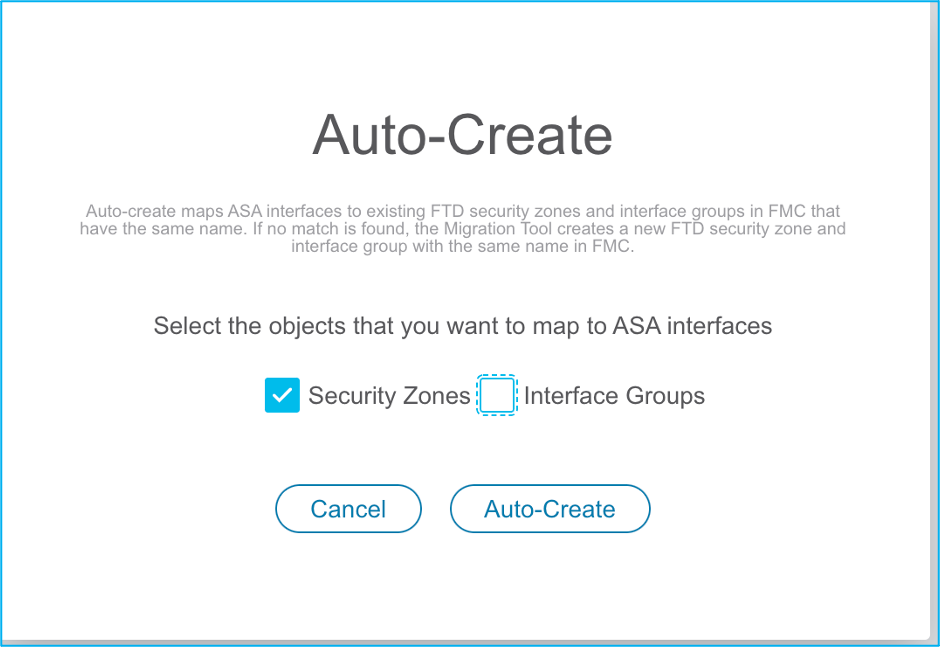

17.3. Anders kunt u doorgaan met de optie Auto-Create die beveiligingszones en interfacegroepen maakt met respectievelijk de naam ASA logical interface_sz en ASA logical interface_ig.

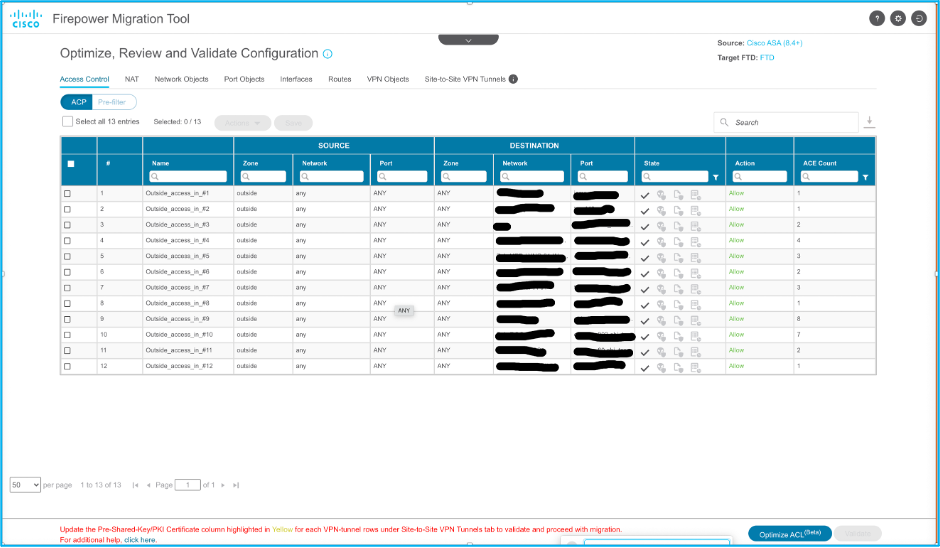

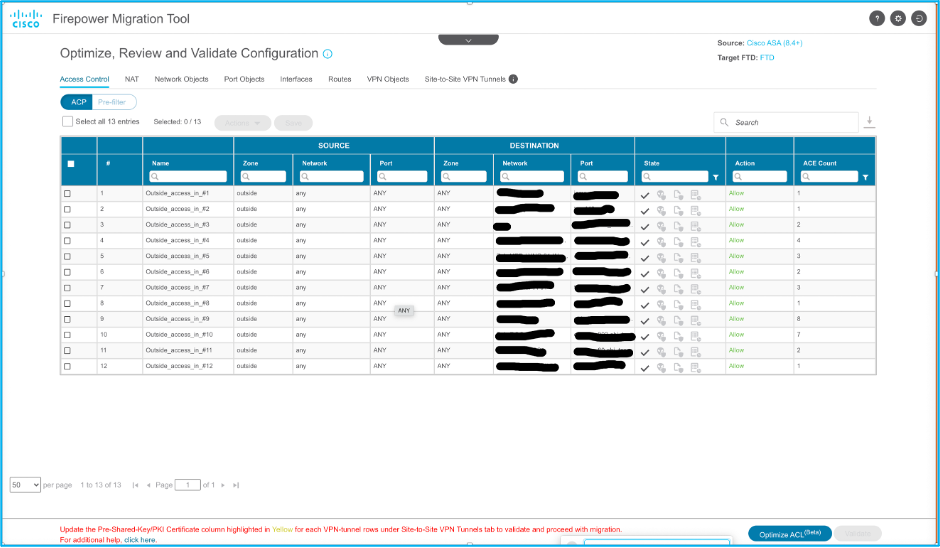

18. Evalueer en valideer elk van de gecreëerde FTD-elementen. Waarschuwingen worden in rood weergegeven, zoals in de afbeelding:

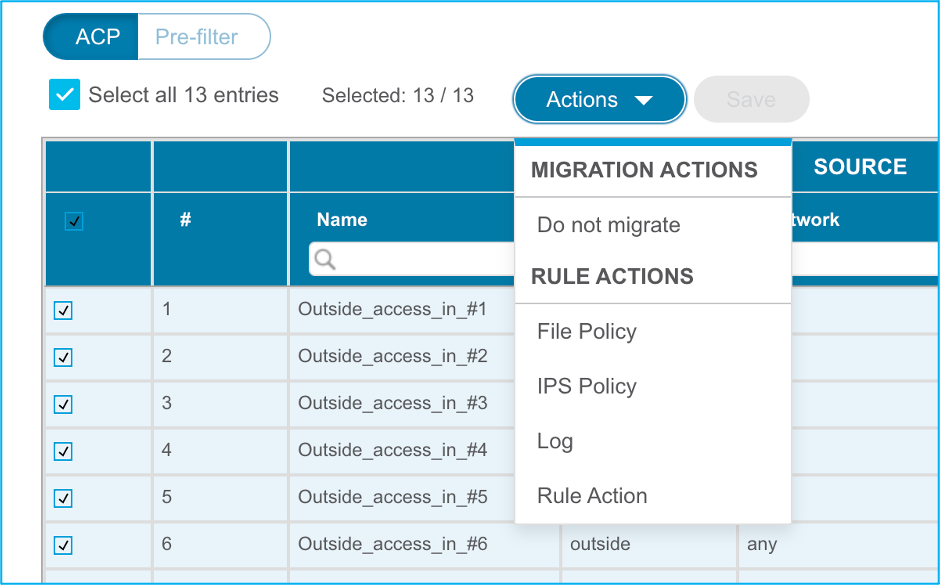

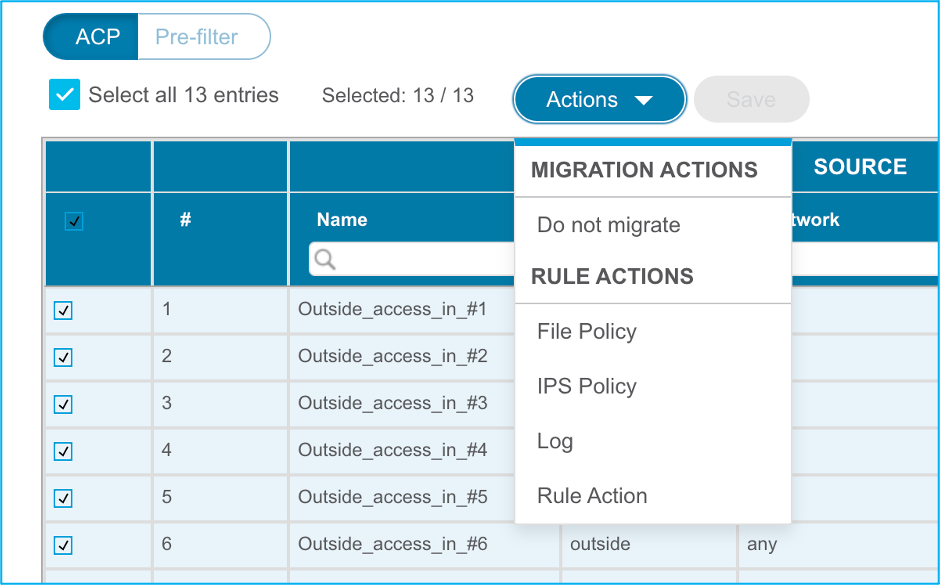

19. Als u een regel wilt bewerken, kunt u de migratieacties kiezen zoals in de afbeelding wordt getoond. FTD-functies van het toevoegen van bestanden en IPS-beleid kunnen bij deze stap worden uitgevoerd.

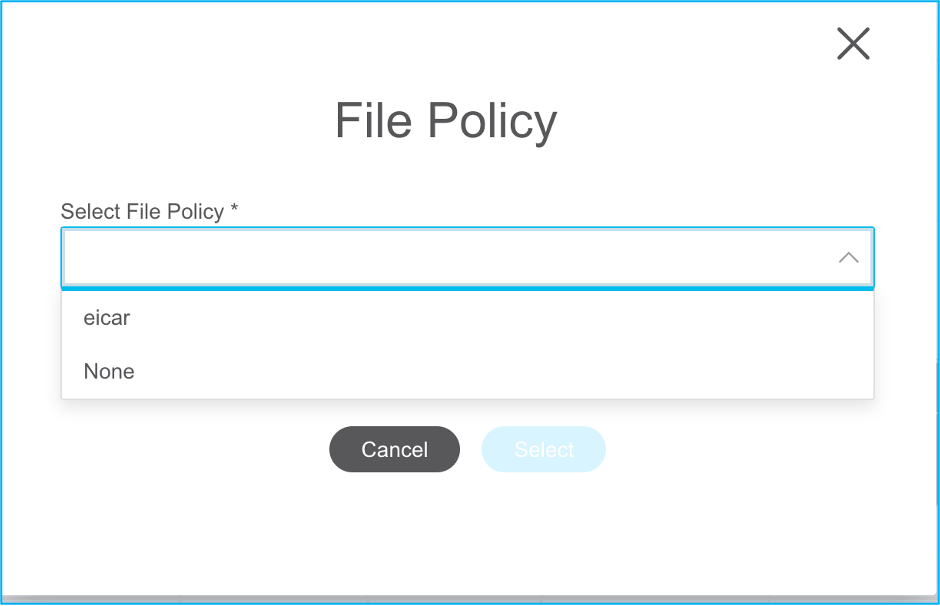

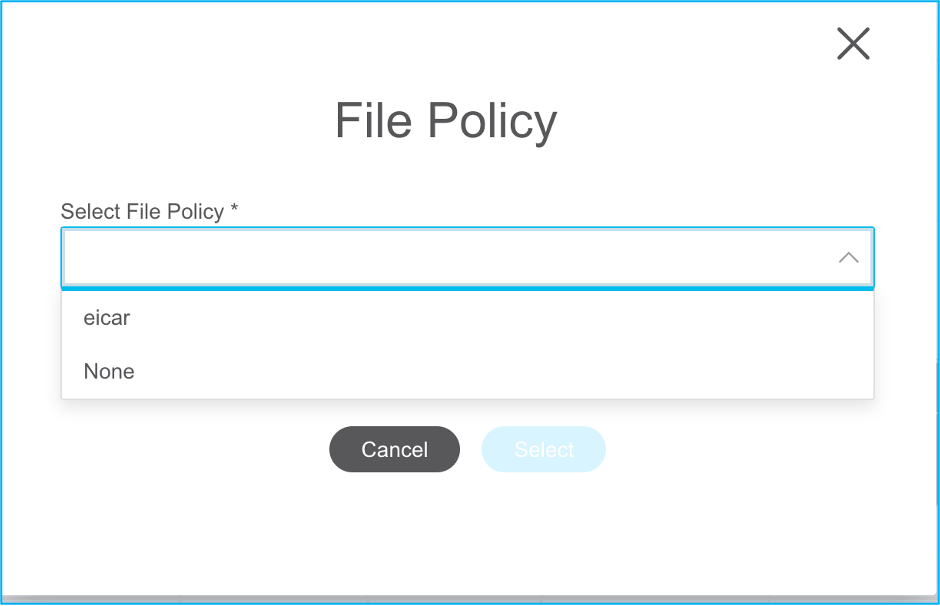

Opmerking: Als het VCC al bestandsbeleid bevat, worden deze ingevuld zoals in de afbeelding. Het zelfde geldt voor IPS-beleid samen met het standaardbeleid.

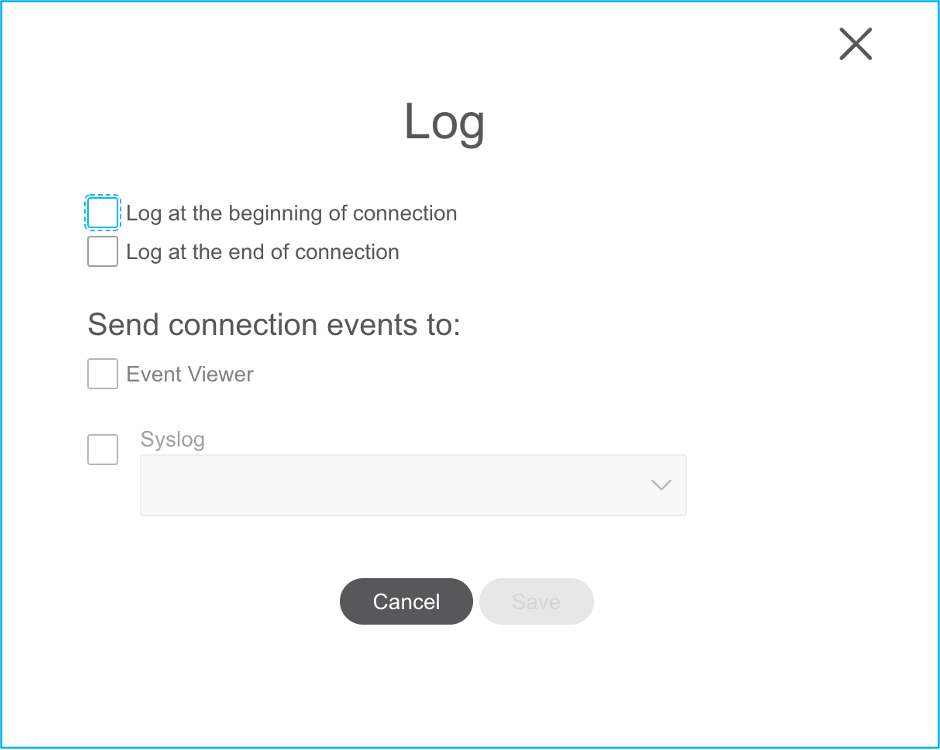

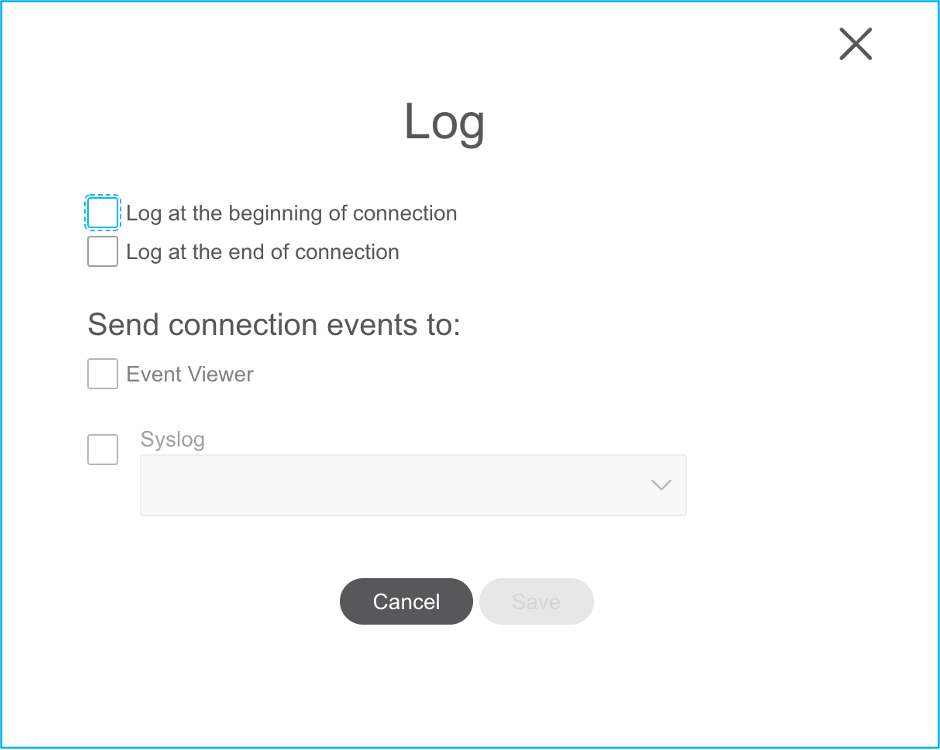

De configuratie van het logboek kan voor de vereiste regels worden gedaan. In deze fase kan worden gekozen voor de in het VCC bestaande systeemserverconfiguratie.

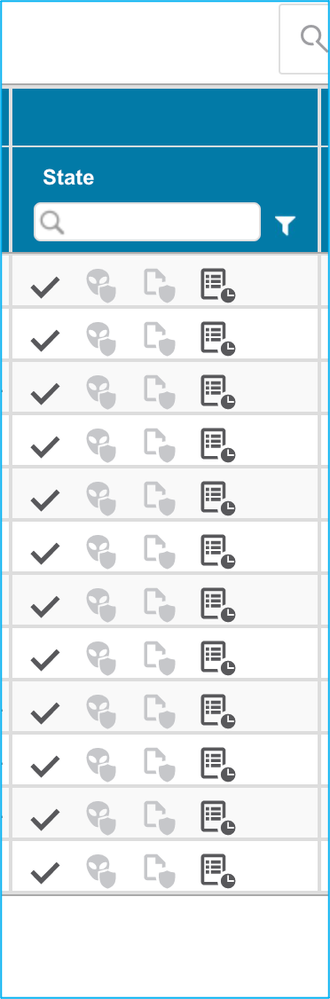

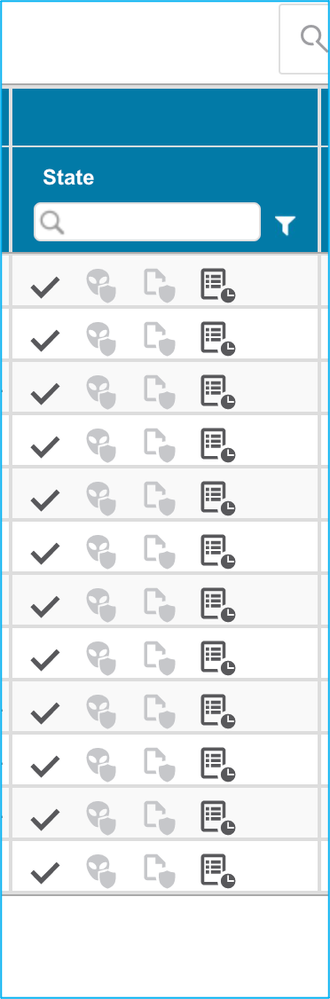

De gekozen regelacties worden voor elke regel dienovereenkomstig gemarkeerd.

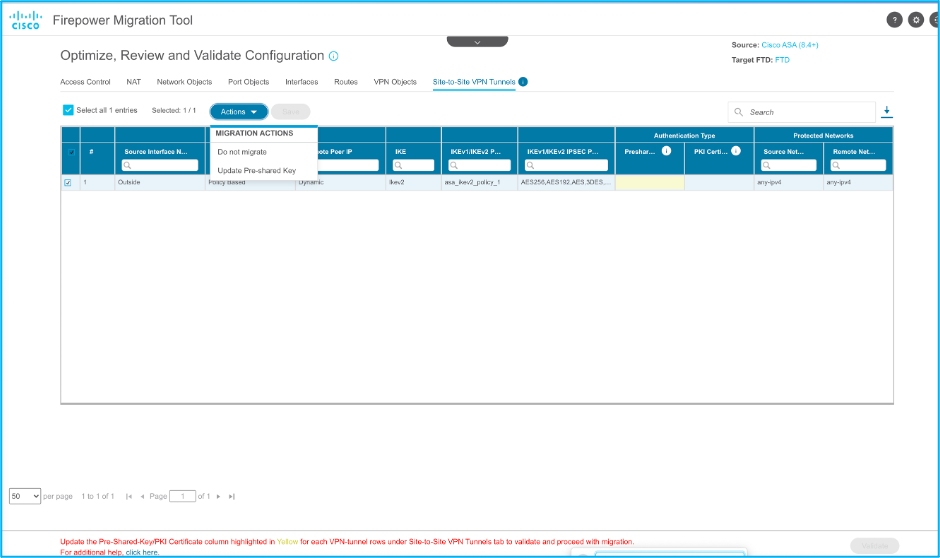

20. Op dezelfde manier kunnen netwerkadresomzetting (NAT), netwerkobjecten, poortobjecten, interfaces, routers, VPN-objecten, site-to-site VPN-tunnels en andere elementen per configuratie stap voor stap worden beoordeeld.

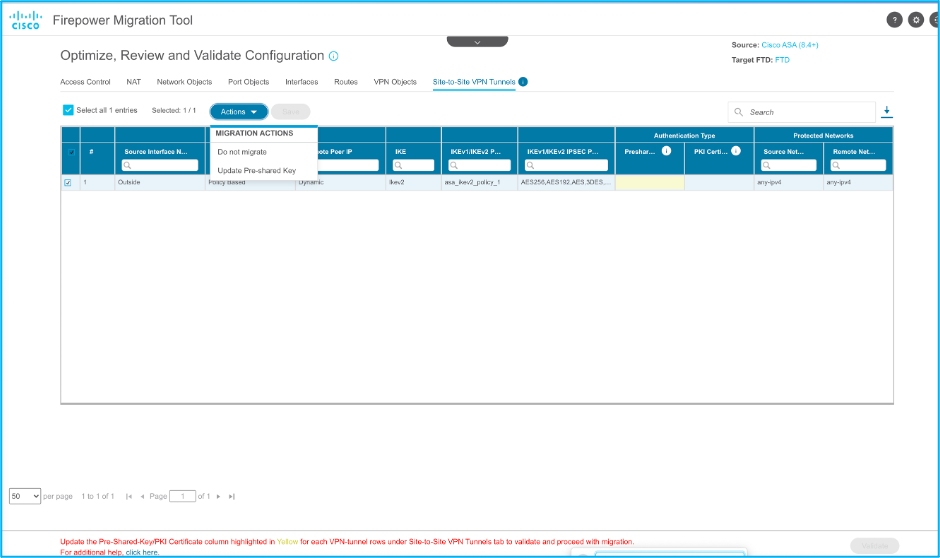

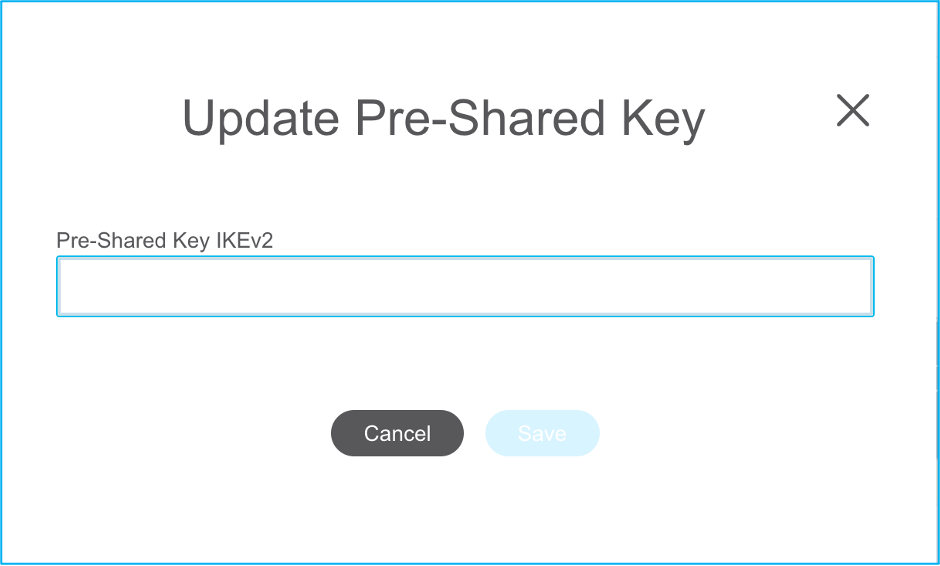

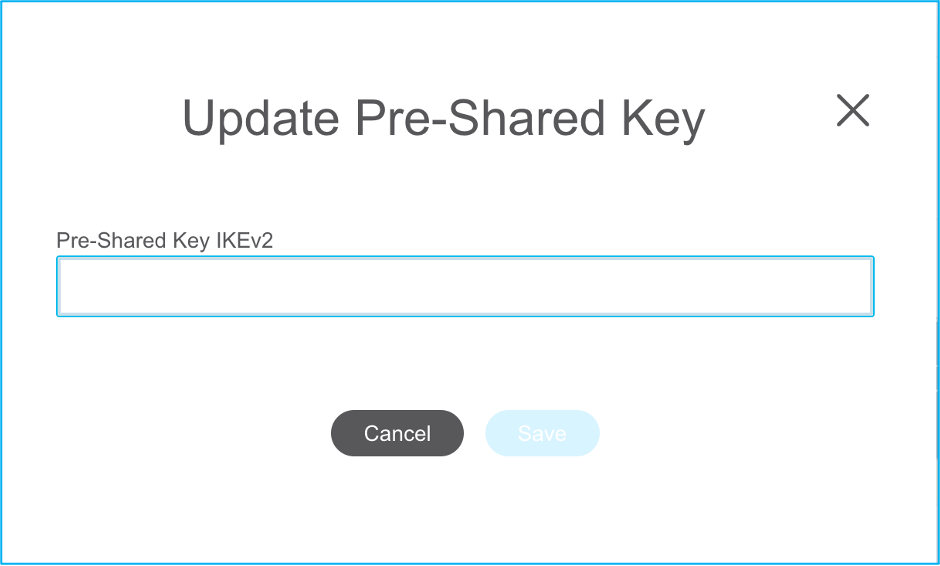

Opmerking: het waarschuwingsbericht wordt weergegeven zoals in het beeld om de vooraf gedeelde sleutel bij te werken omdat deze niet wordt gekopieerd naar het ASA-configuratiebestand. Navigeer naar Acties > Vooraf gedeelde sleutel bijwerken om de waarde in te voeren.

21. Klik tot slot op het pictogram Validate rechtsonder op het scherm zoals in de afbeelding:

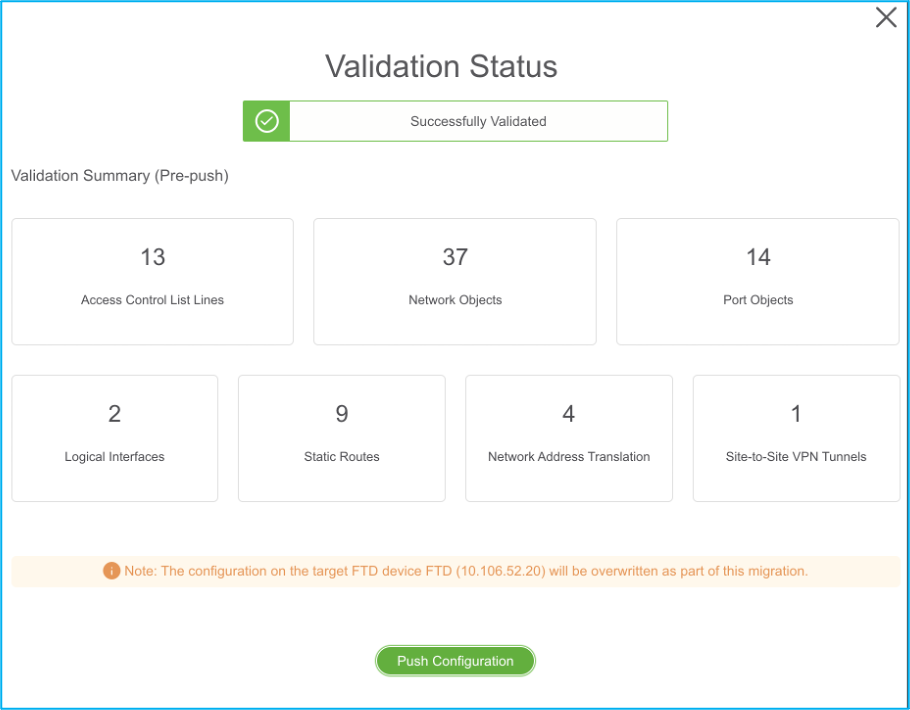

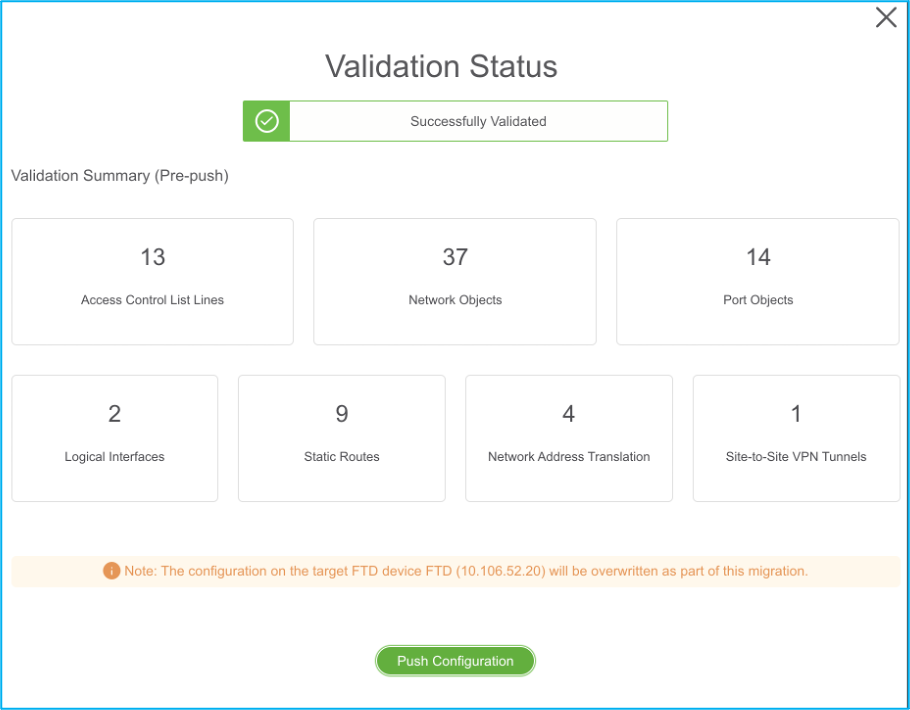

2. Zodra de validatie is geslaagd, klikt u op Push Configuration zoals in het afbeelding:

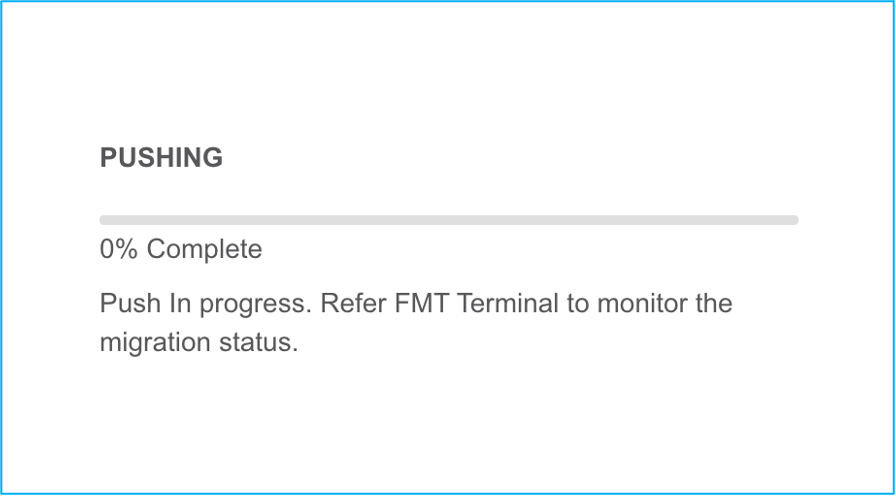

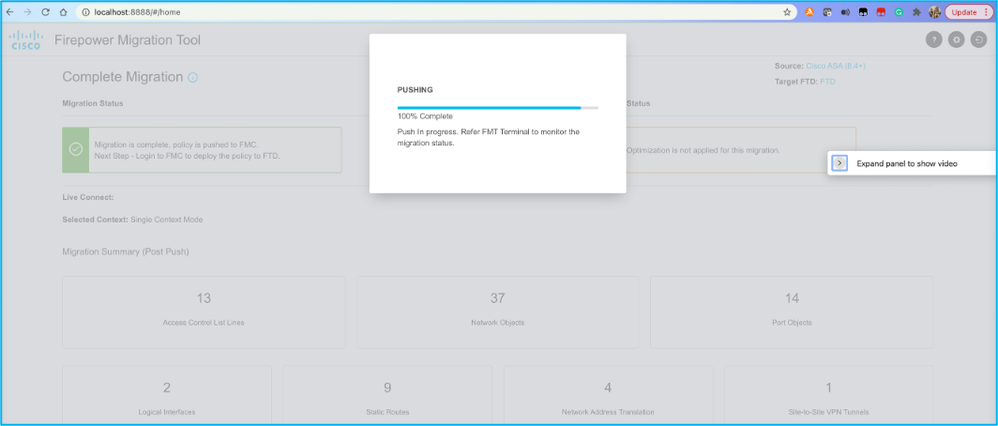

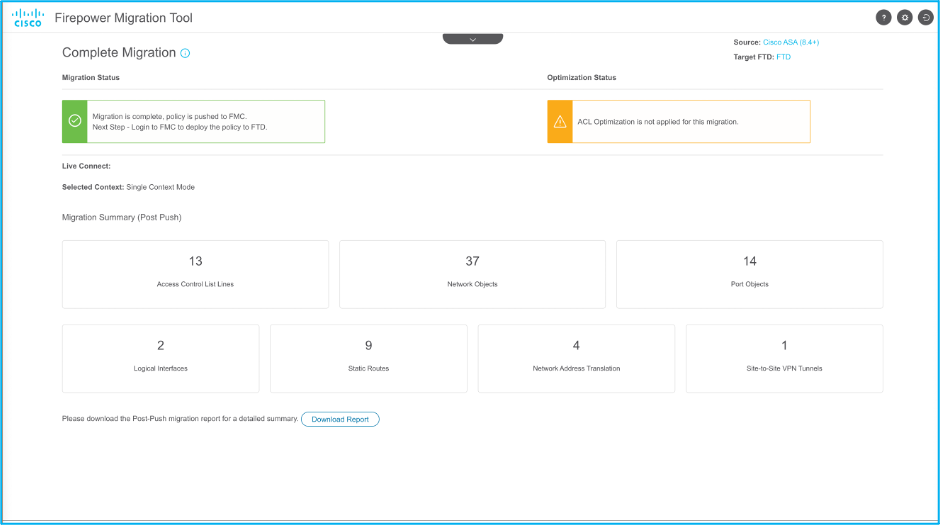

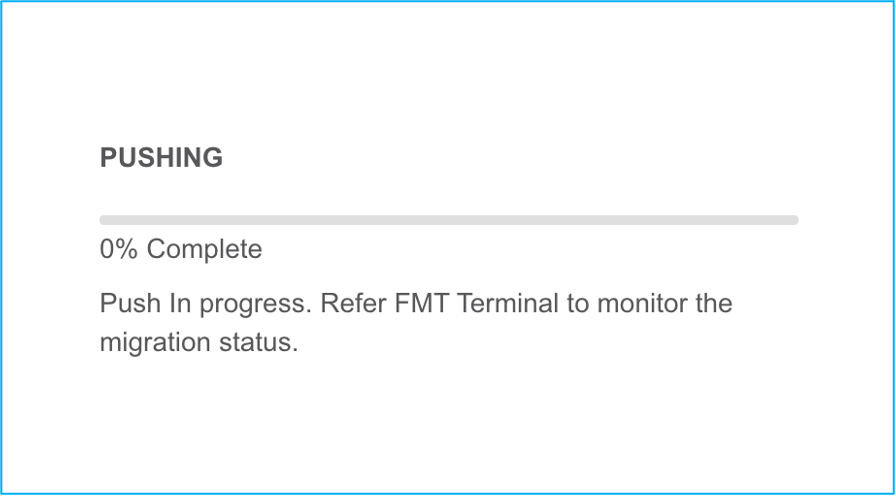

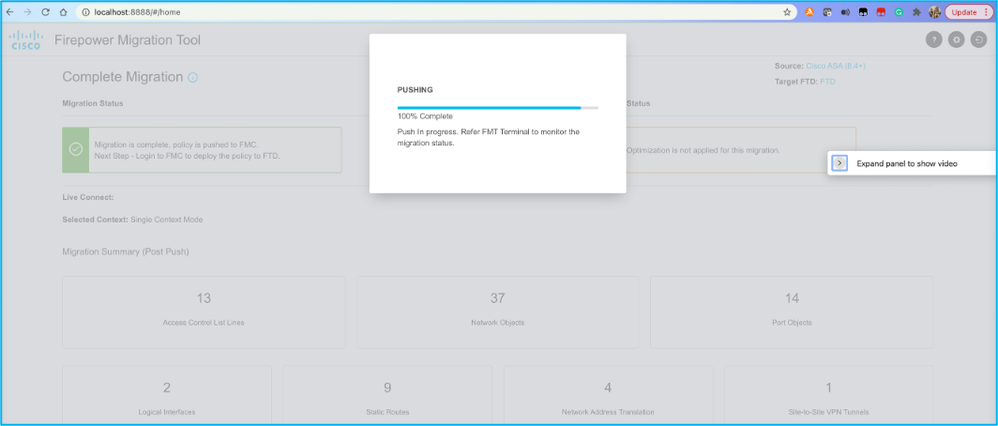

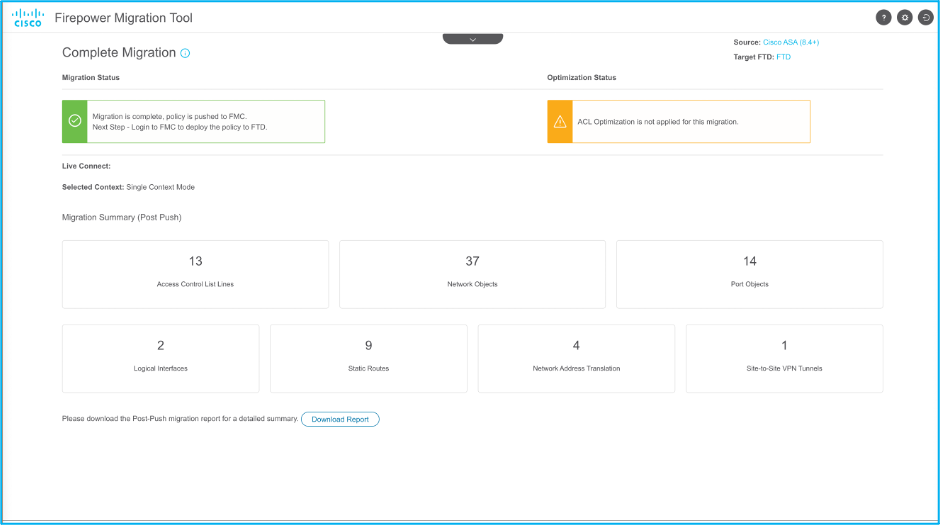

23. Zodra de migratie succesvol is, wordt het bericht dat wordt weergegeven in het beeld weergegeven.

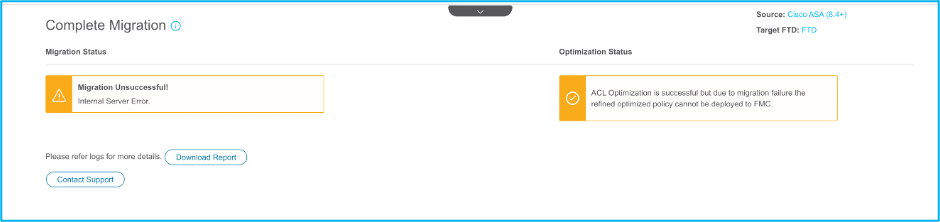

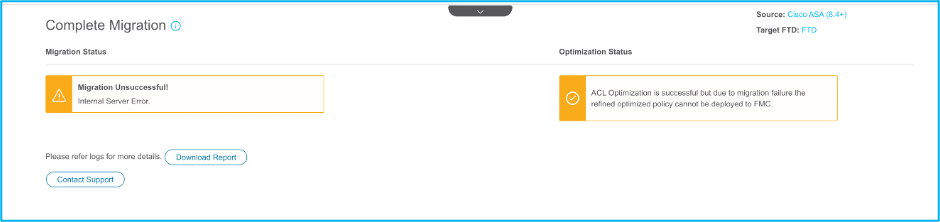

Opmerking: als de migratie niet succesvol is, klikt u op Rapport downloaden om het rapport over de postmigratie te bekijken.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

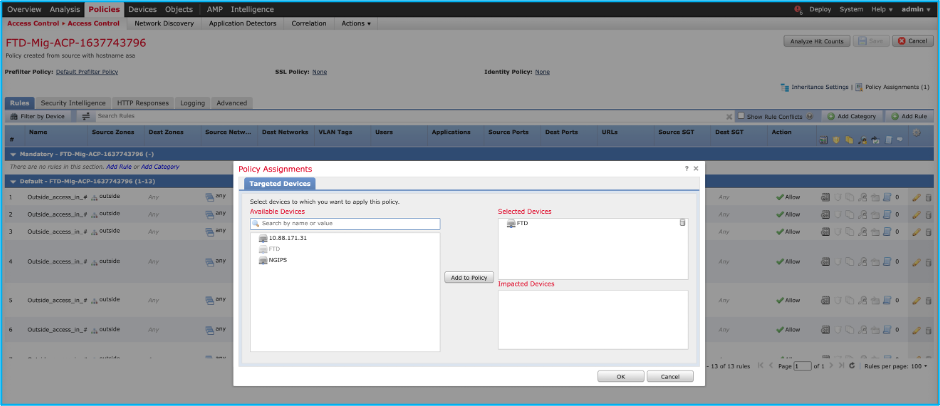

Validering bij het VCC:

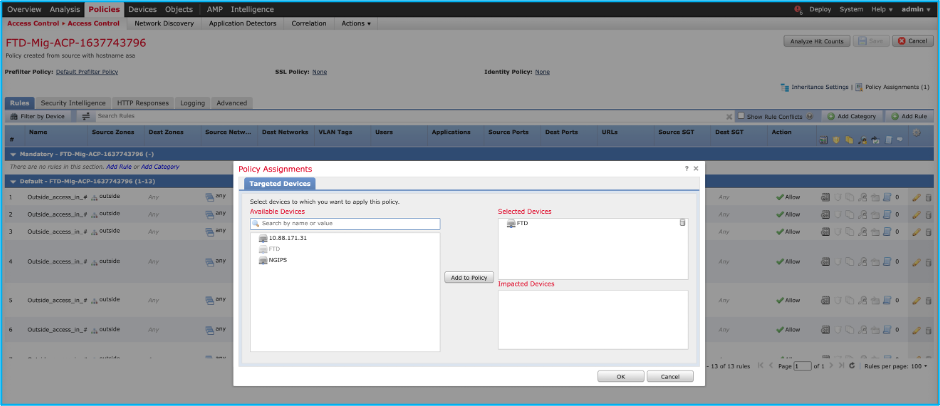

- Blader naar

Policies > Access Control > Access Control Policy > Policy Assignmentom te bevestigen dat het geselecteerde FTD ingevuld is.

Opmerking: het beleid voor toegangscontrole voor migratie heeft een naam met het prefixFTD-Mig-ACP. Als er niet eerder een FTD is geselecteerd, moet het FTD in het FMC worden geselecteerd.

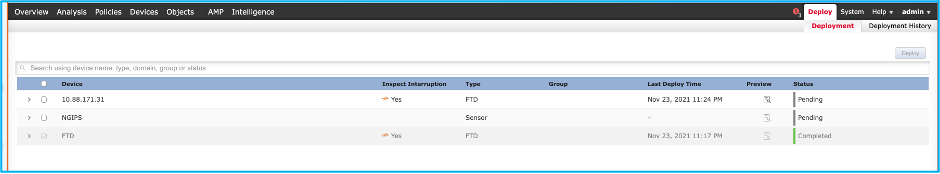

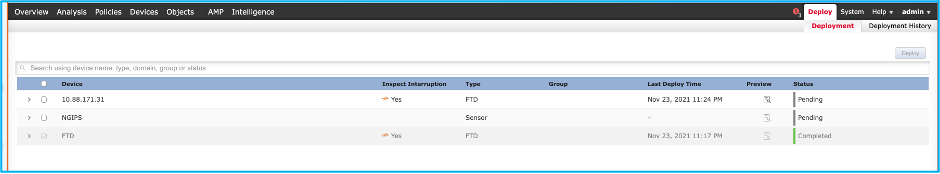

2. Druk het beleid naar de FTD. Navigeren naarDeploy > Deployment > FTD Name > Deployzoals in de afbeelding:

Bekende Bugs die zijn gerelateerd aan de Firepower Migration Tool

- Cisco bug-id CSC56374 - FMT-tool hangt op zone mapping pagina met fout met hoog geheugengebruik

- Cisco bug-id CSCvz8730 - interfaceduwfout voor FTD-poortbeheerinterfacetype

- Cisco bug-id CSCvx21986 - poortkanaals migratie naar doelplatform - virtueel FTD wordt niet ondersteund

- Cisco bug-id CSC63003 - Migratietool moet de interfacefunctie uitschakelen als FTD al deel uitmaakt van het cluster

- Cisco bug-id CSCvx08199 - ACL moet worden gesplitst wanneer de toepassingsreferentie meer dan 50 is

Gerelateerde informatie

Feedback

Feedback