Clientloze SSL VPN (WebVPN) configureren op de ASA

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de configuratie van Cisco ASA 5500 Series om clientloze SSL VPN-toegang tot interne netwerkbronnen mogelijk te maken.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

- SSL-enabled browser

- ASA met versie 7.1 of hoger

- X.509-certificaat afgegeven aan de ASA-domeinnaam

- TCP-poort 443, die niet mag worden geblokkeerd langs het pad van de client naar de ASA

De volledige lijst met vereisten is te vinden in Ondersteunde VPN-platforms, Cisco ASA 5500 Series.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ASA versie 9.4(1)

- Adaptieve Security Device Manager (ASDM) versie 7.4(2)

- ASA 5515-X switch

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document beschrijft de configuratie voor de Cisco adaptieve security applicatie (ASA) 5500 Series om VPN-toegang tot interne netwerkbronnen mogelijk te maken met Clientless Secure Sockets Layer (SSL).

Clientless SSL Virtual Private Network (WebVPN) biedt beperkte, maar waardevolle, beveiligde toegang tot het bedrijfsnetwerk vanaf elke locatie.

Gebruikers kunnen op elk moment beveiligde browsergebaseerde toegang tot bedrijfsbronnen bereiken.

Er is geen extra client nodig om toegang te krijgen tot interne bronnen.

De toegang wordt verleend via een Hypertext Transfer Protocol via SSL-verbinding.

Clientless SSL VPN biedt beveiligde en gemakkelijke toegang tot een brede reeks webbronnen en zowel web-enabled als legacy toepassingen van bijna elke computer die kan bereiken Hypertext Transfer Protocol Internet (HTTP) sites.

Dit omvat:

- Interne websites

- Microsoft SharePoint 2003, 2007 en 2010

- Microsoft Outlook Web Access 2003, 2007 en 2013

- Microsoft Outlook-webapp 2010

- Domino Web Access (DWA) 8.5 en 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp versie 5 tot en met 6.5

- Citrix XenDesktop versie 5 tot en met 5.6 en 7.5

- VMware View 4

Een lijst met ondersteunde software kan worden gevonden in Ondersteunde VPN-platforms, Cisco ASA 5500 Series.

Clientloze VPN-ondersteuningsmatrix

| Windows |

Windows/Mac |

Mac |

||||

| Functies/technologie/toepassingen |

MS Edge |

IE |

Firefox |

Chroom |

Safari |

Opmerkingen |

| RDP-plug-in |

N |

Y |

N |

N |

N |

|

| POST-plug-in |

N |

Y |

Y |

Y |

Y |

Einde ondersteuning voor Java 8 |

| ICA-plug-in |

N |

Y |

N |

N |

N |

Einde ondersteuning voor Java 8 |

| VNC-plug-in |

N |

Y |

N |

N |

N |

Einde ondersteuning voor Java 8 |

| SSH/TELNET-plug-in |

N |

Y |

N |

N |

N |

Einde ondersteuning voor Java 8 |

| FTP/CIFS-plug-in |

N |

Y |

Y |

Y |

Y |

Einde ondersteuning voor Java 8 |

| Java-webmap |

N |

Y |

N |

N |

N |

Einde ondersteuning voor Java 8 |

| Smart Tunnel |

N |

Y |

N* |

N |

N |

* Niet ondersteund op Mac 10.14+ |

| Poortdoorsturen |

N |

Y |

N* |

N |

N |

* Niet ondersteund op Mac 10.14+ |

| AnyConnect webstart |

N |

Y |

N |

N |

N |

|

| Ondersteuning voor servicewerknemers |

N |

N |

N |

N |

N |

|

| GBP (herschrijfmachine aan de clientzijde) |

N |

N |

Y |

Y |

N* |

Functie geïntroduceerd vanuit ASA 9.9.2+ ; *Ondersteunt alleen Safari 11.1+ |

| OWA |

N |

N* |

N* |

N* |

N* |

* 2013 alleen ondersteund EOS april 2023. |

| SharePoint |

N |

N* |

N* |

N* |

N* |

* 2013 alleen ondersteund. EOS april 2023. |

| Office365 |

N |

N |

N |

N |

N |

|

| Citrix XenApp en XenDesktop 7.6 |

N |

Y |

N* |

Y |

N |

* HTML5 ontvanger ondersteund |

| Citrix XenApp en XenDesktop 7.15 |

N |

Y |

Y |

Y |

N |

|

| Citrix HTML5-ontvanger |

N |

N* |

N* |

N* |

N |

* Werkt alleen HTML5 ontvanger versie 1.7 met StoreFront 3.0 |

| Citrix NetScaler-gateway en taakverdeling |

N |

N |

N |

N |

N |

|

| Content Security Policy |

N |

N |

N |

N |

N |

|

| Cross-Origin Resource Sharing |

N |

N |

N |

N |

N |

Niet ondersteund, aangezien de verwerking niet goed kan verlopen |

| Blob API |

N |

N |

N |

N |

N |

|

| Fetch API |

N |

N |

N |

N |

N |

|

| Ruimte tussen chunkgrootte |

N |

N |

N |

N |

N |

ASA verwacht geen spaties in chunkgrootte en kan geen chunks samenstellen |

| SVG <gebruik> |

N |

N |

N |

N |

N |

|

| Beperking stapelgrootte (ASA < 9.9.2) |

N |

N |

N |

N |

N |

Server-side herschrijfmechanisme heeft een beperkte hoeveelheid stack geheugen voor het herschrijven van bestanden. Als een bestand te groot of te ingewikkeld is, wordt het beschadigd. Meerderheid recente toepassingen hebben dergelijke beperkingen |

| Beperking stapelgrootte (ASA > 9.9.2) |

N |

N |

Y |

Y |

N |

|

| Toepassing met Oracle-formulieren |

N |

N |

N |

N |

N |

|

| Toepassingen met Angular Framework |

N |

N |

N |

N |

N |

De meeste toepassingen met deze Angular-functies worden niet ondersteund: |

| Flash-inhoud met ActionScript2 en ActionScript3 |

N |

N |

N |

N |

N |

|

Configureren

In dit artikel wordt het configuratieproces voor zowel de ASDM als de CLI beschreven. Gebruik een van de gereedschappen om WebVPN te configureren, maar sommige configuratiestappen kunnen alleen worden uitgevoerd met de ASDM.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

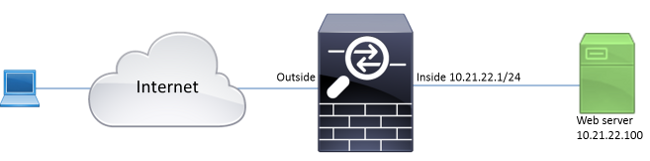

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Achtergrondinformatie

WebVPN gebruikt het SSL protocol om de gegevens te beveiligen die tussen de client en de server worden overgebracht.

Wanneer de browser een verbinding met de ASA initieert, stelt de ASA zijn certificaat voor om zichzelf te authenticeren aan de browser.

Om ervoor te zorgen dat de verbinding tussen de klant en de ASA veilig is, moet de ASA het certificaat verstrekken dat is ondertekend door de certificaatautoriteit die de klant reeds vertrouwt.

Anders heeft de klant niet de middelen om de authenticiteit van de ASA te verifiëren, wat resulteert in de mogelijkheid van de man-in-the-middle-aanval en slechte gebruikerservaring, omdat de browser een waarschuwing produceert dat de verbinding niet vertrouwd is.

Opmerking: standaard genereert de ASA een zelfondertekend X.509-certificaat bij opstarten. Dit certificaat wordt standaard gebruikt voor clientverbindingen. Het gebruik van dit certificaat wordt niet aanbevolen, omdat de authenticiteit van het certificaat niet kan worden geverifieerd door de browser. Bovendien wordt dit certificaat bij elke herstart opnieuw gegenereerd, zodat het na elke herstart verandert.

De installatie van het certificaat valt buiten het bereik van dit document.

Configuratie

Configureer WebVPN op de ASA met vijf belangrijke stappen:

- Configureer het certificaat dat door de ASA wordt gebruikt.

- Schakel Web VPN in op een ASA interface.

- Maak een lijst van servers en/of Uniform Resource Locator (URL) voor WebVPN-toegang.

- Maak een groepsbeleid voor WebVPN-gebruikers.

- Pas het nieuwe groepsbeleid toe op een Tunnelgroep.

Opmerking: in ASA-releases later dan release 9.4 is het algoritme dat wordt gebruikt om SSL-algoritmen te kiezen gewijzigd (zie Releaseopmerkingen voor de Cisco ASA-serie, 9.4(x)). Als alleen elliptische curve-enabled clients worden gebruikt, is het veilig om een elliptische curve-privaat sleutel voor het certificaat te gebruiken. Anders moet de aangepaste algoritme-suite worden gebruikt om te voorkomen dat een ASA een zelfondertekend tijdelijk certificaat voorstelt. U kunt de ASA zo configureren dat alleen op RSA gebaseerde algoritmen worden gebruikt met de opdracht tlsv1.2 van het ssl-algoritme aangepast aan "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5".

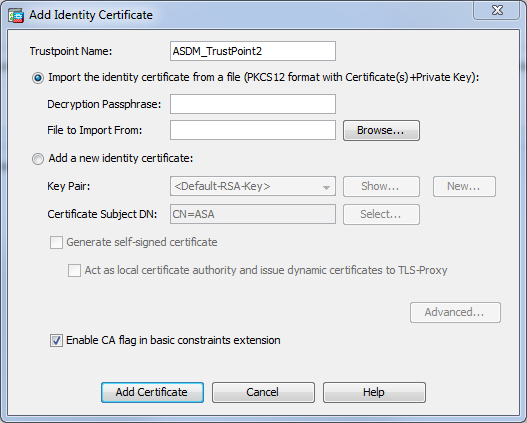

- Optie 1 - Importeer het certificaat met het pkcs12-bestand.

Kies Configuratie > Firewall > Geavanceerd > Certificaatbeheer > Identity Certificates > Add. U kunt het installeren met het pkcs12-bestand of de inhoud plakken in de Privacy Enhanced Mail (PEM)-indeling.

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfullyOptie 2 - Een zelfondertekend certificaat maken.

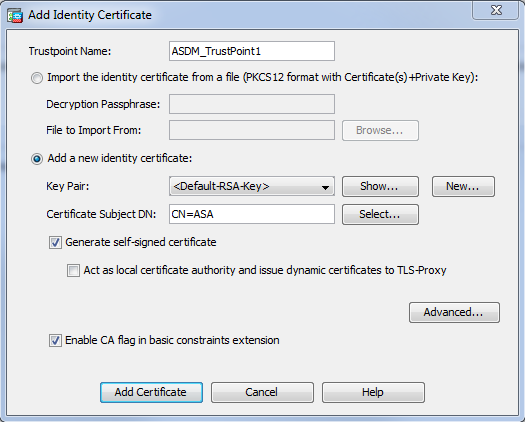

Kies Configuratie > Firewall > Geavanceerd > Certificaatbeheer > Identity Certificates > Add.

Klik op het keuzerondje Add a new identity certificate (Voeg een nieuw identiteitscertificaat toe). Schakel het aankruisvakje Generate self-signed certificate in. Kies een algemene naam (CN) die overeenkomt met de domeinnaam van de ASA.

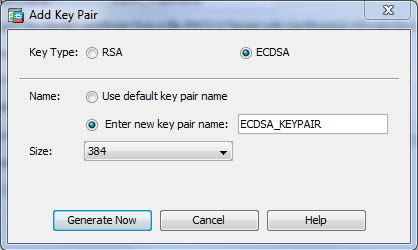

Klik op Nieuw om het sleutelpaar voor het certificaat te maken. Kies het sleuteltype, de naam en de grootte.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - Kies het certificaat dat gebruikt moet worden om WebVPN verbindingen te bedienen.

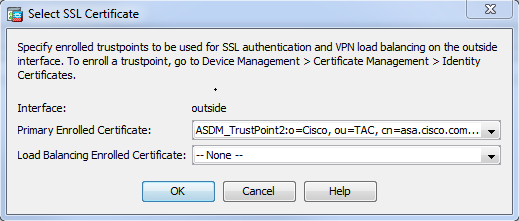

Kies Configuratie > Externe toegang VPN > Geavanceerd > SSL-instellingen. Kies in het menu Certificaten het trustpoint dat aan het gewenste certificaat is gekoppeld voor de buiteninterface. Klik op Apply (Toepassen).

Equivalente CLI-configuratie:

ASA(config)# ssl trust-pointoutside - (Optioneel) Schakel zoeken in op Domain Name Server (DNS).

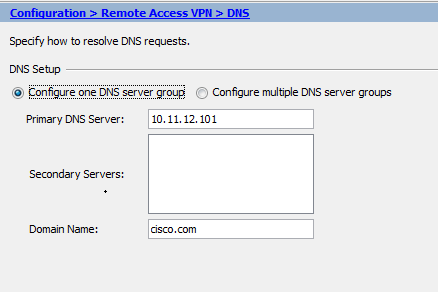

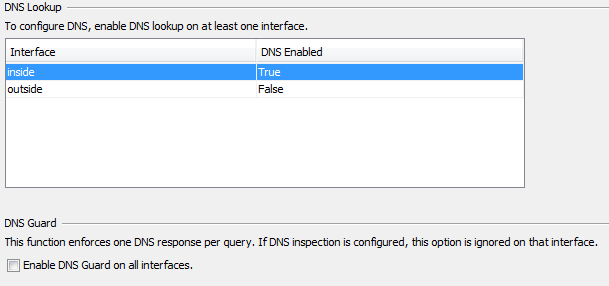

WebVPN-server fungeert als een proxy voor clientverbindingen. Dit betekent dat de ASA namens de klant verbindingen maakt met de resources. Als de clients verbindingen nodig hebben met de bronnen die domeinnamen gebruiken, moet de ASA de DNS-lookup uitvoeren.

Kies Configuratie > Externe toegang VPN > DNS.

Configureer ten minste één DNS-server en schakel DNS-lookups in op de interface met de DNS-server.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

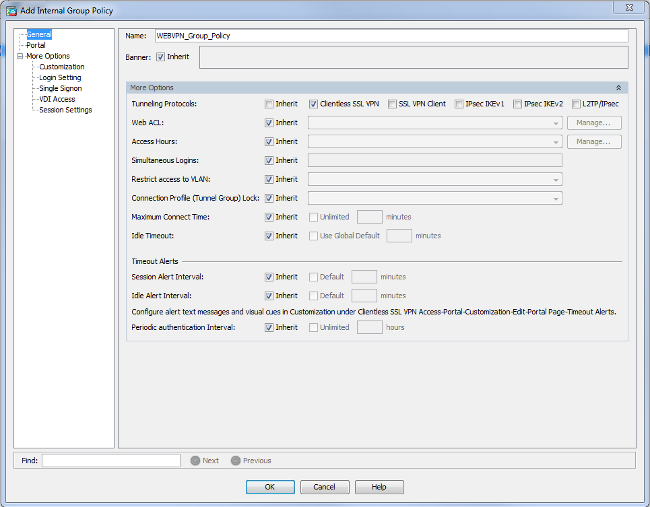

ASA(config-dns-server-group)# name-server 10.11.12.101 - (Optioneel) Maak Groepsbeleid voor WEBVPN-verbindingen.

Kies Configuratie > Externe toegang VPN > Clientloze SSL VPN-toegang > Groepsbeleid > Intern groepsbeleid toevoegen.

Verander onder Algemene opties de waarde van de instelprotocollen in "Clientless SSL VPN".

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - Configureer het verbindingsprofiel.

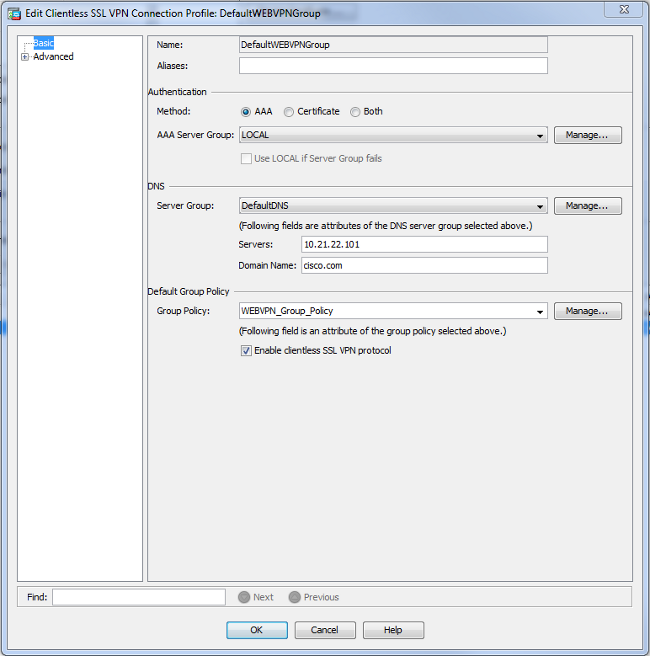

Kies in ASDM Configuratie > Externe toegang VPN > Clientloze SSL VPN-toegang > Verbindingsprofielen.

Standaard maken de WebVPN-verbindingen gebruik van het DefaultWEBVPNGroup-profiel. U kunt extra profielen maken.

Opmerking: er zijn verschillende manieren om gebruikers toe te wijzen aan andere profielen.

- Gebruikers kunnen het verbindingsprofiel handmatig selecteren in de vervolgkeuzelijst of met een specifieke URL. Zie ASA 8.x: Sta gebruikers toe om een groep te selecteren bij WebVPN Login via Group-Alias en Group-URL Methode.

- Wanneer u een LDAP-server gebruikt, kunt u het gebruikersprofiel toewijzen op basis van de eigenschappen die u van de LDAP-server ontvangt, zie ASA Use of LDAP Attribute Maps Configuration Voorbeeld.Bewerk het DefaultWEBVPNGroup profiel en kies het WEBVPN_Group_Policy onder Default Group Policy.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

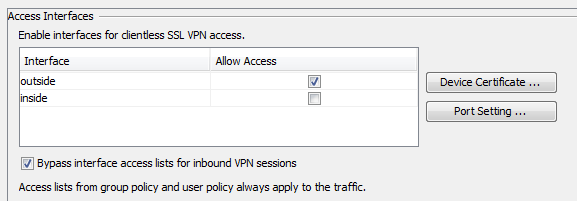

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - Kies Configuratie > Externe toegang VPN > Clientloze SSL VPN-toegang > Verbindingsprofielen om het WebVPN op de buiteninterface in te schakelen.

Schakel het selectievakje Toegang toestaan in naast de buiteninterface.

CLI:

ASA(config)# webvpn

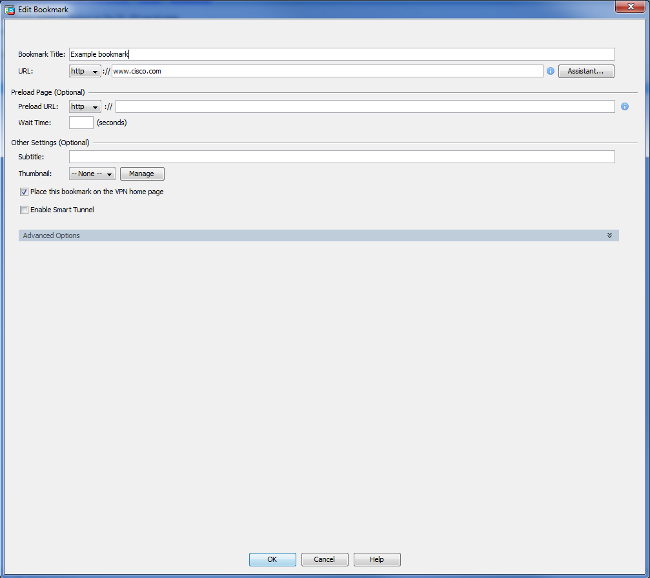

ASA(config-webvpn)# enable outside - (Optioneel) Maak bladwijzers voor de inhoud.

Bladwijzers staan de gebruiker toe om door de interne bron-URL's te bladeren.

Als u een favoriet wilt maken, kiest u Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Bladwijzers > Add.

Kies Toevoegen om een specifieke favoriet toe te voegen.

CLI:

Het is niet mogelijk om bladwijzers te maken via de CLI omdat ze als XML-bestanden worden gemaakt.

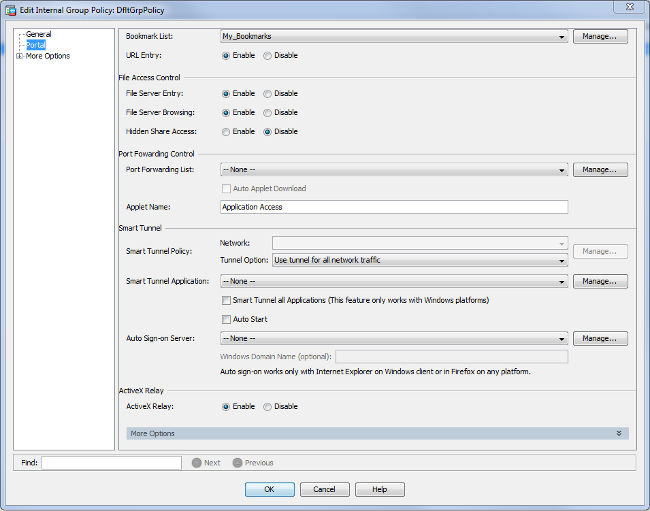

- (Optioneel) Wijs bladwijzers toe aan een specifiek groepsbeleid.

Kies Configuratie > Externe toegang VPN > Clientloze SSL VPN-toegang > Groepsbeleid > Bewerken > Portal > Bladwijzerlijst.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

Verifiëren

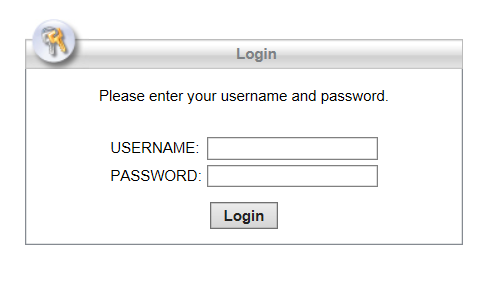

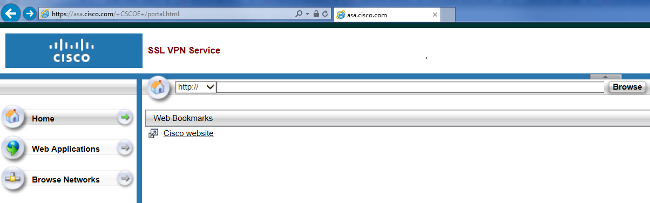

Als WebVPN eenmaal is geconfigureerd, gebruik dan het adres https://<FQDN of the ASA> in de browser.

Na aanmelding kunt u de adresbalk zien die wordt gebruikt om naar websites en bladwijzers te navigeren.

Problemen oplossen

Procedures voor probleemoplossing

U lost uw configuratie als volgt op:

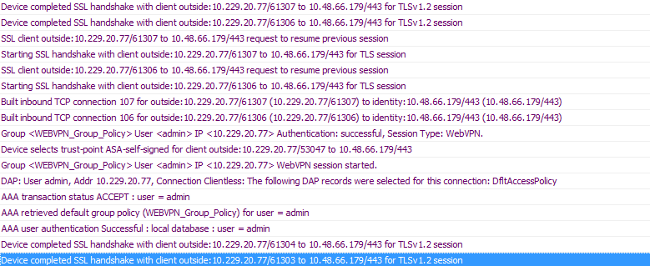

Kies in ASDM voor bewaking > Vastlegging > Realtime logviewer > Weergeven. Wanneer een client verbinding maakt met de ASA, noteer de instelling van TLS-sessie, selectie van groepsbeleid en succesvolle verificatie van de gebruiker.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

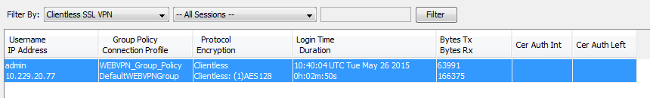

In ASDM, kies Monitoring > VPN > VPN-statistieken > Sessies > Filter op: Clientless SSL VPN. Zoek naar de nieuwe WebVPN sessie. Verzeker u ervan dat u de WebVPN-filter kiest en op Filter klikt. Als er een probleem optreedt, moet u tijdelijk het ASA-apparaat omzeilen om ervoor te zorgen dat clients toegang kunnen krijgen tot de gewenste netwerkbronnen. Bekijk de configuratiestappen die in dit document worden vermeld.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

Opdrachten voor probleemoplossing

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

toon webvpn - Er zijn veel show opdrachten geassocieerd met WebVPN. Raadpleeg de sectie over de opdrachtreferentie van de Cisco security applicatie voor meer informatie over het gebruik van show opdrachten.

-

debug webvpn - Het gebruik van debug commando's kan een nadelige invloed hebben op de ASA. Zie de sectie over de opdrachtreferentie van Cisco security applicatie voor meer informatie over het gebruik van debug-opdrachten.

Vaak voorkomende problemen

Gebruiker kan niet inloggen

Probleem

Het bericht "Clientless (browser) SSL VPN toegang is niet toegestaan." verschijnt in de browser na een onsuccesvolle inlogpoging. De AnyConnect Premium-licentie is niet geïnstalleerd op de ASA of is niet in gebruik zoals wordt getoond door "Premium AnyConnect-licentie is niet ingeschakeld op de ASA".

Oplossing

Schakel de Premium AnyConnect-licentie in met deze opdrachten:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

Probleem

Het bericht "Aanmelden mislukt" verschijnt in de browser na een mislukte inlogpoging. De AnyConnect-licentielimiet is overschreden.

Oplossing

Zoek dit bericht in de logboeken:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

Controleer ook de licentielimiet:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

Probleem

Het bericht "AnyConnect is niet ingeschakeld op de VPN-server" verschijnt in de browser na een mislukte inlogpoging. Clientloze VPN-protocol is niet ingeschakeld in het groepsbeleid.

Oplossing

Zoek dit bericht in de logboeken:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

Zorg ervoor dat Clientless VPN protocol is ingeschakeld voor het gewenste groepsbeleid:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

Kan niet meer dan drie WebVPN-gebruikers verbinden met de ASA

Probleem

Slechts drie WebVPN-clients kunnen verbinding maken met de ASA. De verbinding voor de vierde client is mislukt.

Oplossing

In de meeste gevallen is dit probleem gerelateerd aan een gelijktijdige inlogparameter binnen het groepsbeleid. Gebruik deze illustratie om het gewenste aantal gelijktijdige logins te configureren. In dit voorbeeld is de gewenste waarde 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

WebVPN-clients kunnen geen bladwijzers bereiken en zijn grijs gemaakt

Probleem

Als deze bladwijzers zo zijn ingesteld dat gebruikers zich kunnen aanmelden bij de clientloze VPN, maar op het thuisscherm onder "Web applicaties" worden ze weergegeven zoals grijswaarden, hoe kan ik deze HTTP-links inschakelen zodat de gebruikers erop kunnen klikken en naar de betreffende URL kunnen gaan?

Oplossing

Controleer dat de ASA de websites via DNS kan oplossen. Probeer de websites op naam te pingen. Als ASA de naam niet kan oplossen, wordt de link grijs gemaakt. Als de DNS-servers intern zijn in uw netwerk, configureer dan de DNS domain-lookup private interface.

Citrix Connection via WebVPN

Probleem

De foutmelding "de ica client heeft een beschadigd ica-bestand ontvangen." treedt op voor Citrix via WebVPN.

Oplossing

Als u de beveiligde gateway-modus gebruikt voor Citrix-verbinding via WebVPN, kan het ICA-bestand beschadigd raken. Aangezien de ASA niet compatibel is met deze werkwijze, moet u een nieuw ICA-bestand maken in de Direct Mode (niet-beveiligde modus).

Hoe te vermijden de behoefte aan een tweede verificatie voor de gebruikers

Probleem

Wanneer u CIFS-koppelingen op de clientloze WebVPN-portal opent, wordt u gevraagd naar referenties nadat u op de bladwijzer hebt geklikt. Lichtgewicht Directory Access Protocol (LDAP) wordt gebruikt om zowel de bronnen als de gebruikers die al LDAP-referenties hebben ingevoerd om in te loggen op de VPN-sessie, te verifiëren.

Oplossing

U kunt in dit geval de functie voor automatische handtekeningen gebruiken. Onder het specifieke gebruikte groepsbeleid en onder zijn WebVPN-kenmerken, configureer dit:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

waarbij X.X.X=IP van de CIFS-server en *=rest van het pad naar het/de betreffende gedeelde bestand/map komt.

Hier wordt een voorbeeldconfiguratiesnippet getoond:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

Zie SSO configureren met HTTP Basic- of NTLM-verificatie voor meer informatie hierover.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Jan-2016 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jan KrupaCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback