De site configureren naar site VPN op FTD beheerd door FMC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Site-to-Site VPN kunt configureren op basis van Firepower Threat Defence (FTD), beheerd door FMC.

Voorwaarden

Vereisten

U moet kennis van deze onderwerpen hebben:

- Basiskennis van VPN

- Ervaring met Firepower Management Center

- Ervaring met ASA opdrachtregel

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FTD 6.5

- ASA 9.10(1)32

- IKEv2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configuratie

Start met de configuratie op FTD met FirePower Management Center.

Stap 1. Definieer de VPN-topologie.

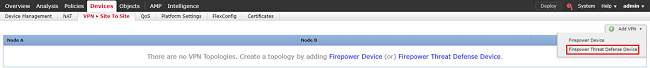

1. Navigeer naar Apparaten > VPN > Site to Site. Klik onder Add VPN, op Firepower Threat Defence Device, zoals in deze afbeelding.

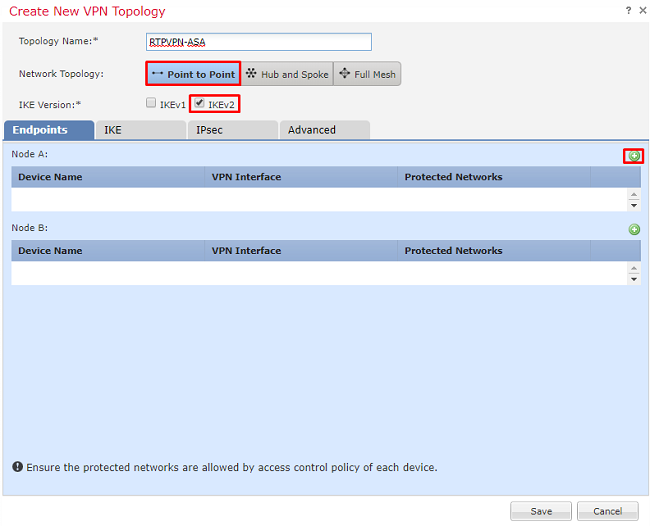

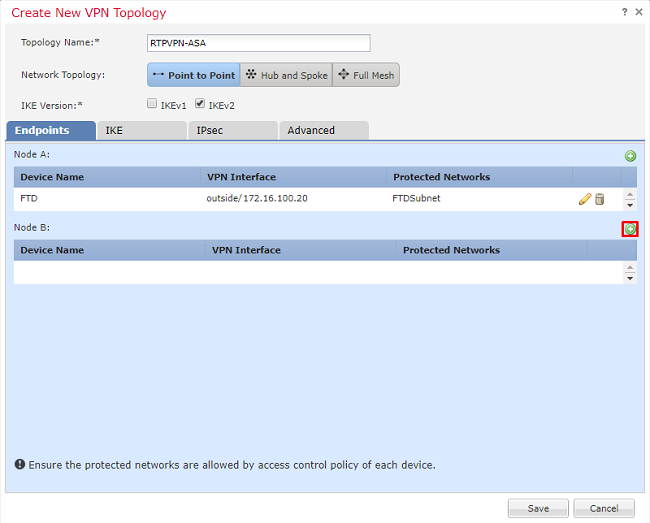

2. Het vak Nieuwe VPN-topologie maken wordt weergegeven. Geef VPN een naam die gemakkelijk te identificeren is.

Netwerktopologie: Point-to-Point

IKE versie: IKEv2

In dit voorbeeld wanneer u eindpunten selecteert, is Node A de FTD en is Node B de ASA. Klik op de groene plus-knop om apparaten aan de topologie toe te voegen, zoals in deze afbeelding wordt getoond.

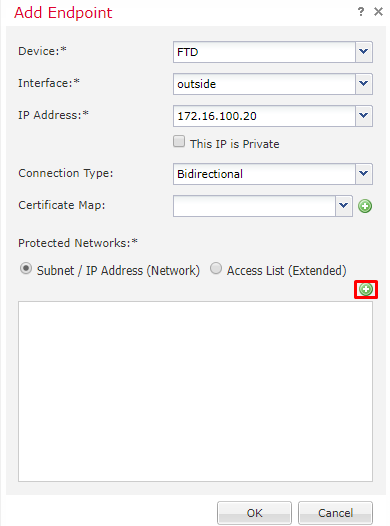

3. Voeg het FTD toe als eerste eindpunt.

Kies de interface waarop een crypto-kaart wordt geplaatst. Het IP-adres wordt vervolgens automatisch ingevuld vanuit de apparaatconfiguratie.

Klik op de groene plus onder Beschermde netwerken, zoals in deze afbeelding, om te selecteren welke subnetten versleuteld moeten worden met dit VPN.

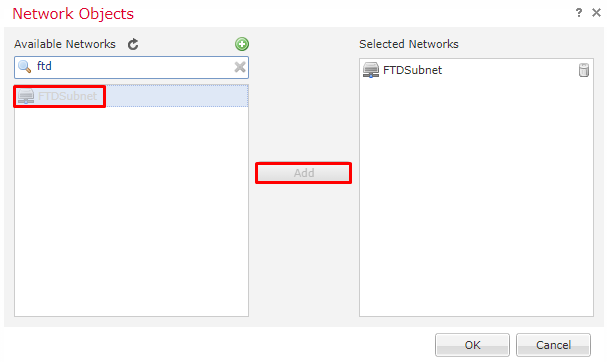

4. Klik op groen plus en er wordt hier een netwerkobject gemaakt.

5. Voeg alle lokale subnetten toe aan de FTD die moet worden versleuteld. Klik op Add om ze naar de geselecteerde netwerken te verplaatsen. Klik nu op OK, zoals in deze afbeelding.

FTDSubnet = 10.10.113.0/24

Knooppunt A: (FTD)-eindpunt is voltooid. Klik op de groene plus voor knooppunt B, zoals in de afbeelding.

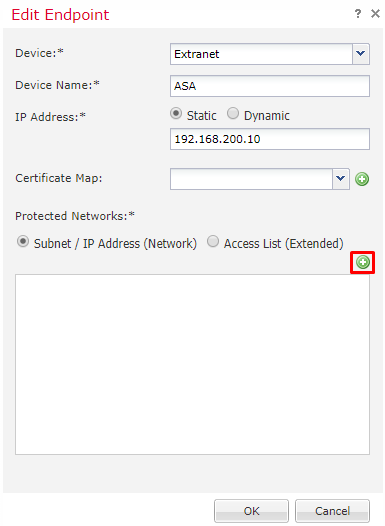

Node B is een ASA. Apparaten die niet door het VCC worden beheerd, worden beschouwd als extranet.

6. Voeg een apparaatnaam en IP-adres toe. Klik op de groene plus om beschermde netwerken toe te voegen, zoals in de afbeelding wordt getoond.

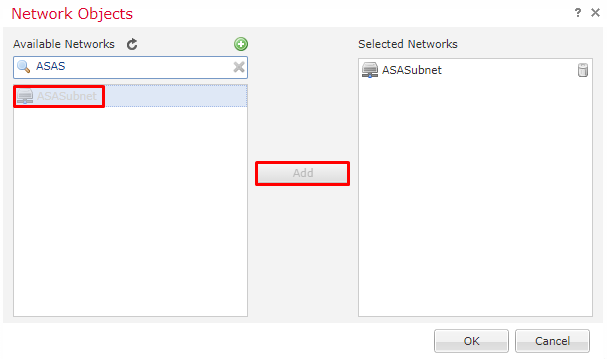

7. Zoals in deze afbeelding wordt weergegeven, selecteert u de ASA-subnetwerken die moeten worden versleuteld en voegt u deze toe aan de geselecteerde netwerken.

ASASubnet = 10.10.110.0/24

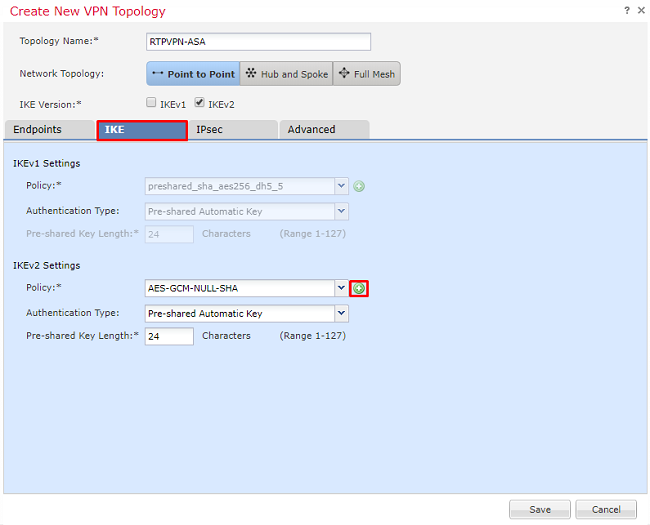

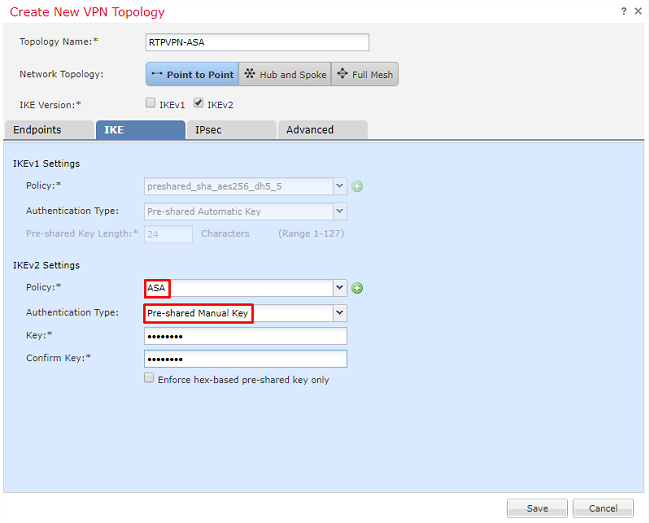

Stap 2. Configureer IKE-parameters.

Nu zijn beide eindpunten op zijn plaats gaan door de configuratie IKE/IPSEC.

1. Specificeer onder het tabblad IKE de parameters die worden gebruikt voor de eerste IKEv2-uitwisseling. Klik op de groene plus om een nieuw IKE-beleid te maken, zoals in de afbeelding wordt getoond.

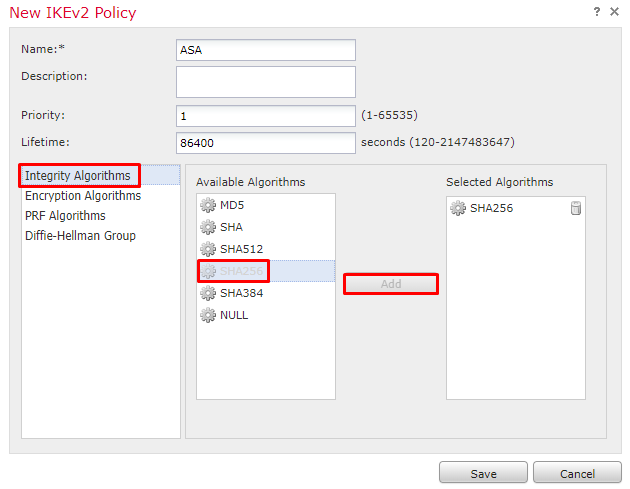

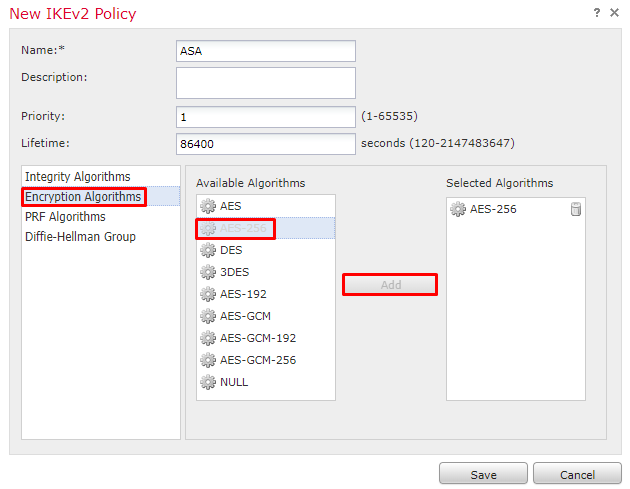

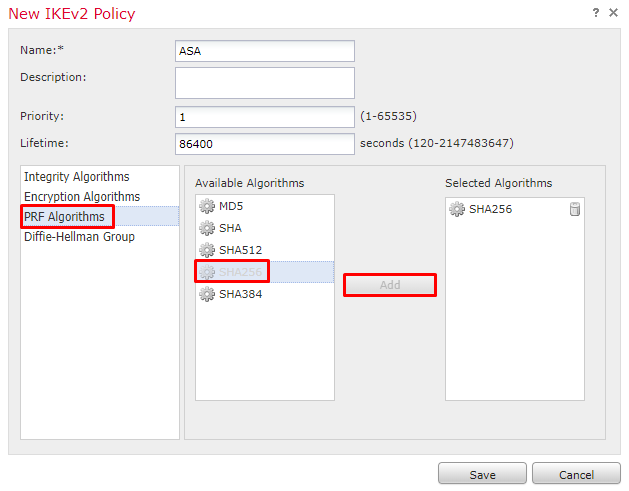

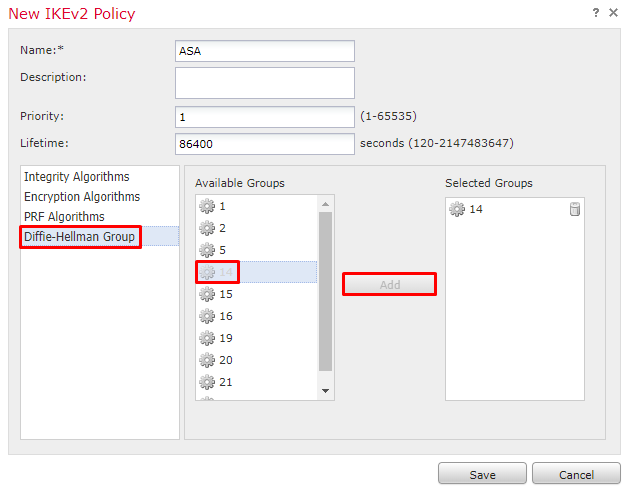

2. Specificeer in het nieuwe IKE-beleid een prioriteitsnummer en de levensduur van fase 1 van de verbinding. Dit document gebruikt deze parameters voor de eerste uitwisseling: Integriteit (SHA256), Encryptie (AES-256), PRF (SHA256) en Diffie-Hellman groep (groep 14)

Opmerking: Alle IKE-beleidsregels op het apparaat worden naar de externe peer verzonden, ongeacht wat er in de geselecteerde beleidssectie staat. Het eerste IKE-beleid dat door de externe peer wordt afgestemd, wordt geselecteerd voor de VPN-verbinding. Kies welk beleid eerst wordt verzonden met behulp van het prioriteitsveld. Prioriteit 1 wordt eerst verzonden.

3. Zodra de parameters zijn toegevoegd, selecteert u dit beleid en kiest u het verificatietype.

4. Kies pre-shared-key handleiding. Voor dit document wordt PSK cisco123 gebruikt.

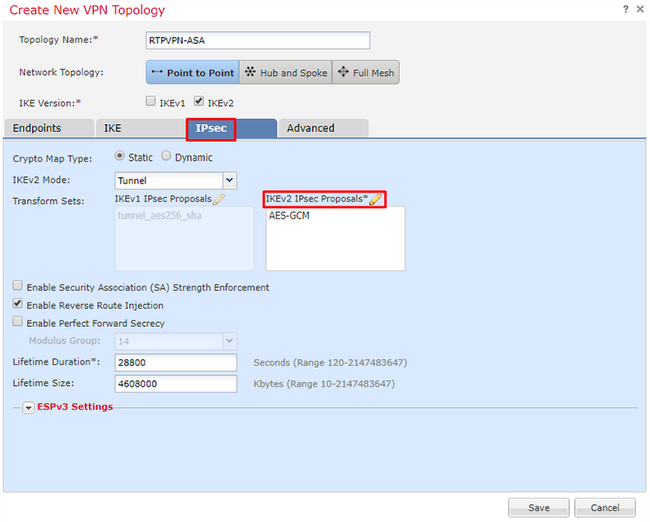

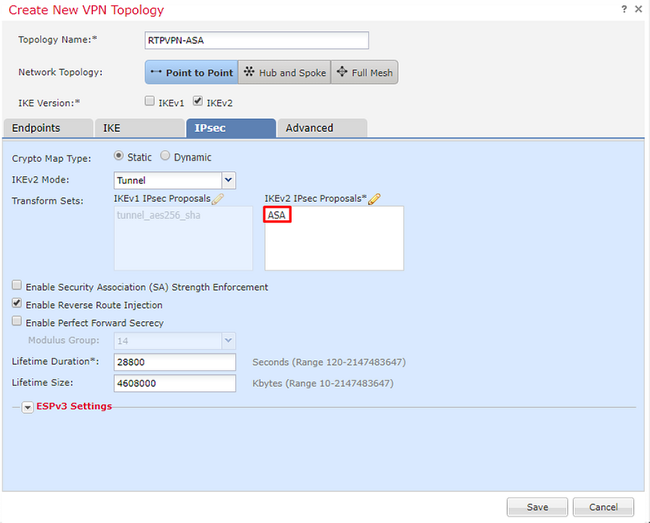

Stap 3. Configureer IPsec-parameters.

1. Klik onder IPsec op het potlood om de transformatieset te bewerken en een nieuw IPsec-voorstel te maken, zoals in deze afbeelding.

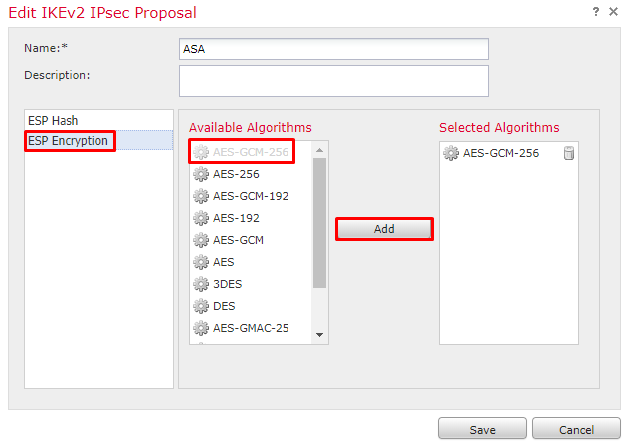

2. Klik om een nieuw IKEv2 IPsec-voorstel te maken op de groene plus en voer de parameters van fase 2 in.

Selecteer ESP Encryption > AES-GCM-256. Wanneer het GCM-algoritme voor codering wordt gebruikt, is er geen Hash-algoritme nodig. Met GCM is de hashfunctie ingebouwd.

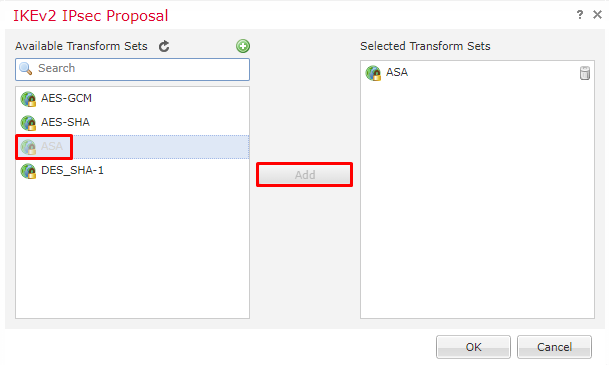

3. Zodra het nieuwe IPsec-voorstel is gemaakt, kunt u dit toevoegen aan de geselecteerde transformatiesets.

Het nieuwe IPsec-voorstel wordt nu vermeld onder de IKEv2 IPsec-voorstellen.

Indien nodig kunnen de fase 2-levensduur en PFS hier worden bewerkt. In dit voorbeeld is de levensduur standaard ingesteld en is PFS uitgeschakeld.

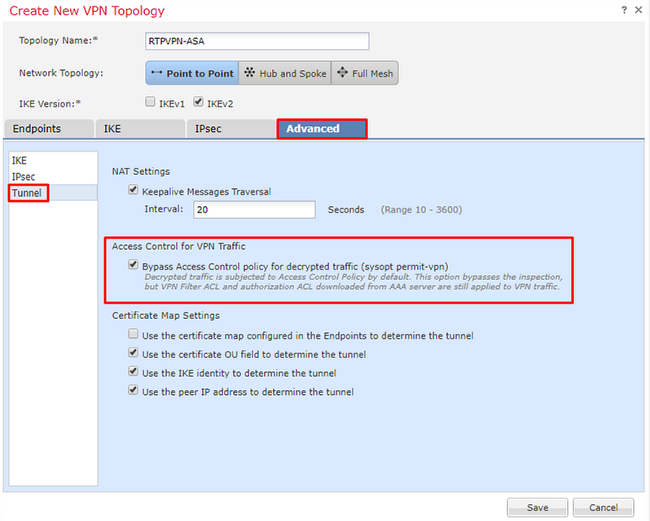

Optioneel - U moet de optie voltooien om het toegangsbeheer te omzeilen of een toegangscontrolebeleid maken.

Stap 4. Omzeilen van toegangscontrole.

Naar keuze kan sysopt license-vpn worden ingeschakeld onder de Advanced > Tunnel.

Dit maakt het onmogelijk om het toegangscontrolebeleid te gebruiken om verkeer van de gebruikers te inspecteren. VPN-filters of downloadbare ACL’s kunnen nog steeds worden gebruikt om gebruikersverkeer te filteren. Dit is een algemene opdracht en is van toepassing op alle VPN’s als deze selectievakje is ingeschakeld.

Als sysopt license-vpn niet is ingeschakeld, moet een toegangscontrolebeleid worden gemaakt om VPN-verkeer via het FTD-apparaat toe te staan. Als sysopt-vpn is ingeschakeld, slaat u het maken van een toegangscontrolebeleid over.

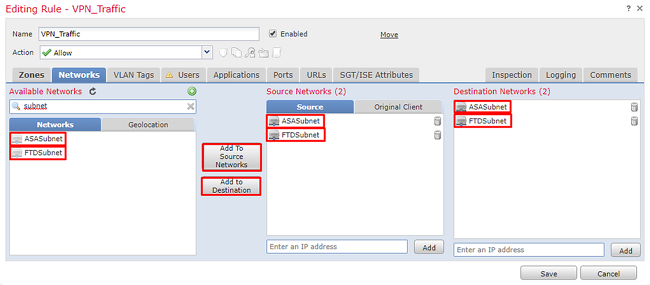

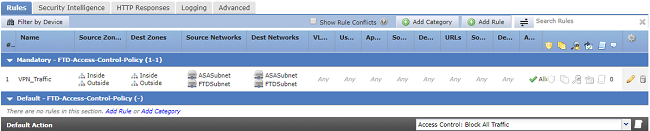

Stap 5. Maak een toegangscontrolebeleid.

Navigeer onder Toegangsbeheer Beleid naar Beleid > Toegangsbeheer > Toegangsbeheer en selecteer het Beleid dat zich op het FTD-apparaat richt. Klik op Regel toevoegen om een regel toe te voegen, zoals in de afbeelding hier.

Het verkeer moet worden toegestaan van het interne netwerk naar het externe netwerk en van het externe netwerk naar het interne netwerk. Maak één regel om beide te doen of maak twee regels om ze gescheiden te houden. In dit voorbeeld wordt één regel aangemaakt om beide te doen.

Stap 6. Configureer NAT-vrijstelling.

Configureer een NAT-vrijstellingsverklaring voor het VPN-verkeer. NAT-vrijstelling moet aanwezig zijn om te voorkomen dat VPN-verkeer een andere NAT-verklaring raakt en onjuist VPN-verkeer vertaalt.

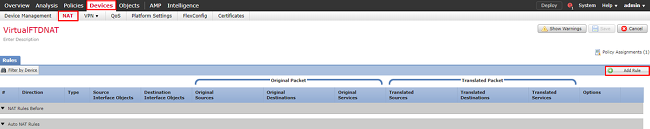

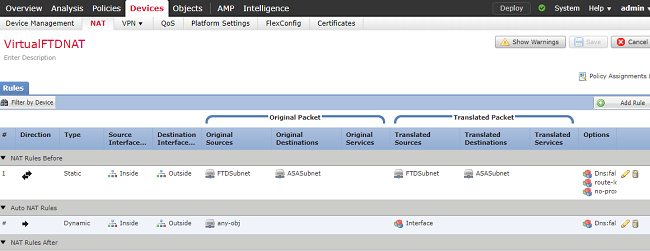

1. Navigeer naar Apparaten > NAT, selecteer het NAT-beleid dat zich op de FTD richt. Maak een nieuwe regel aan als u op de knop Regel toevoegen klikt.

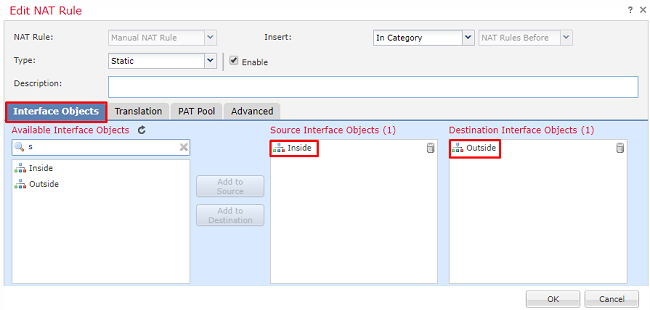

2. Maak een nieuwe statische handmatige NAT-regel. Verwijs naar de binnen- en buitenkant interfaces.

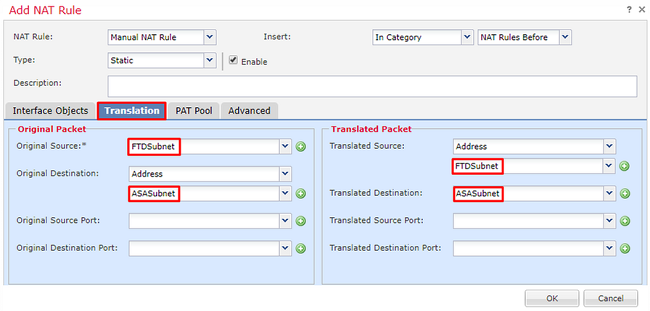

3. Selecteer onder het tabblad Vertaling de subnetten voor bron en bestemming. Als dit een NAT-vrijstellingsregel is, maakt u de oorspronkelijke bron/bestemming en de vertaalde bron/bestemming hetzelfde, zoals in deze afbeelding:

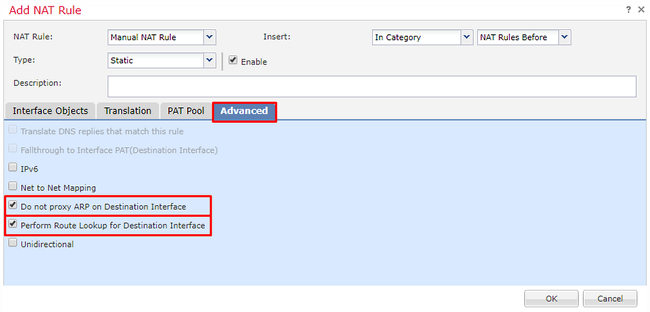

4. Ten slotte, ga naar het tabblad Advanced en schakel no-proxy-arp en route-lookup in.

5. Sla deze regel op en bekijk de definitieve resultaten in de NAT-lijst.

6. Zodra de configuratie is voltooid, slaat u de configuratie op en implementeert u deze in het FTD.

Stap 7. Configureer de ASA.

- IKEv2 inschakelen op de buiteninterface van de ASA:

Crypto ikev2 enable outside

2. Maak het IKEv2-beleid dat dezelfde parameters definieert die op de FTD zijn geconfigureerd:

Crypto ikev2 policy 1

Encryption aes-256

Integrity sha256

Group 14

Prf sha256

Lifetime seconds 86400

3. Maak een groepsbeleid dat het ikev2 protocol toestaat:

Group-policy FTD_GP internal

Group-policy FTD_GP attributes

Vpn-tunnel-protocol ikev2

4. Maak een tunnelgroep voor het peer FTD openbare IP-adres. Verwijzing naar het groepsbeleid en specificeer de pre-gedeelde sleutel:

Tunnel-group 172.16.100.20 type ipsec-l2l

Tunnel-group 172.16.100.20 general-attributes

Default-group-policy FTD_GP

Tunnel-group 172.16.100.20 ipsec-attributes

ikev2 local-authentication pre-shared-key cisco123

ikev2 remote-authentication pre-shared-key cisco123

5. Maak een toegangslijst waarin het te versleutelen verkeer wordt gedefinieerd: (FTDSubnet 10.10.113.0/24) (ASASubnet 10.10.110.0/24)

Object network FTDSubnet

Subnet 10.10.113.0 255.255.255.0

Object network ASASubnet

Subnet 10.10.110.0 255.255.255.0

Access-list ASAtoFTD extended permit ip object ASASubnet object FTDSubnet

6. Maak een ikev2 ipsec-voorstel met verwijzing naar de algoritmen op de FTD:

Crypto ipsec ikev2 ipsec-proposal FTD

Protocol esp encryption aes-gcm-256

7. Maak een crypto map-ingang die de configuratie aan elkaar koppelt:

Crypto map outside_map 10 set peer 172.16.100.20

Crypto map outside_map 10 match address ASAtoFTD

Crypto map outside_map 10 set ikev2 ipsec-proposal FTD

Crypto map outside_map 10 interface outside

8. Maak een NAT-vrijstellingsverklaring die voorkomt dat het VPN-verkeer door de firewall wordt genaturaliseerd:

Nat (inside,outside) 1 source static ASASubnet ASASubnet destination static FTDSubnet FTDSubnet no-proxy-arp route-lookup

Verifiëren

Opmerking: Op dit moment is er geen manier om de VPN-tunnelstatus van het VCC te bekijken. Er is een uitbreidingsaanvraag voor deze mogelijkheid en Cisco bug-id CSC7603.

Probeer verkeer via de VPN-tunnel te initiëren. Met toegang tot de opdrachtregel van de ASA of FTD, kan dit worden gedaan met de pakkettracer-opdracht. Wanneer het gebruiken van het pakket-tracer bevel om de VPN tunnel ter sprake te brengen moet het tweemaal worden in werking gesteld om de tunnel te verifiëren komt omhoog. De eerste keer dat de opdracht wordt gegeven, is de VPN-tunnel ingedrukt, zodat de pakkettracer-opdracht mislukt met VPN-encryptie DROP. Gebruik niet het binnen IP adres van de firewall als bron IP adres in de pakkettracer aangezien dit altijd ontbreekt.

firepower# packet-tracer input inside icmp 10.10.113.10 8 0 10.10.110.10

Phase: 10

Type: VPN

Subtype: encrypt

Result: DROP

Config:

Additional Information:

firepower# packet-tracer input inside icmp 10.10.113.10 8 0 10.10.110.10

Phase: 1

Type: ROUTE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Config:

Additional Information:

found next-hop 172.16.100.1 using egress ifc outside

Phase: 2

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

nat (Inside,outside) source static FTDSubnet FTDSubnet destination static ASASubnet ASASubnet no-proxy-arp route-lookup

Additional Information:

NAT divert to egress interface outside

Untranslate 10.10.110.10/0 to 10.10.110.10/0

Phase: 3

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip ifc Inside object-group FMC_INLINE_src_rule_268436483 ifc outside object-group FMC_INLINE_dst_rule_268436483 rule-id 268436483

access-list CSM_FW_ACL_ remark rule-id 268436483: ACCESS POLICY: FTD-Access-Control-Policy - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268436483: L7 RULE: VPN_Traffic

object-group network FMC_INLINE_src_rule_268436483

description: Auto Generated by FMC from src of UnifiedNGFWRule# 1 (FTD-Access-Control-Policy/mandatory)

network-object object ASASubnet

network-object object FTDSubnet

object-group network FMC_INLINE_dst_rule_268436483

description: Auto Generated by FMC from dst of UnifiedNGFWRule# 1 (FTD-Access-Control-Policy/mandatory)

network-object object ASASubnet

network-object object FTDSubnet

Additional Information:

This packet is sent to snort for additional processing where a verdict is reached

Phase: 5

Type: NAT

Subtype:

Result: ALLOW

Config:

nat (Inside,outside) source static FTDSubnet FTDSubnet destination static ASASubnet ASASubnet no-proxy-arp route-lookup

Additional Information:

Static translate 10.10.113.10/0 to 10.10.113.10/0

Phase: 10

Type: VPN

Subtype: encrypt

Result: ALLOW

Config:

Additional Information:

Result:

input-interface: Inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

Om de tunnelstatus te bewaken, navigeer je naar de CLI van de FTD of ASA.

Vanuit de FTD CLI worden fase-1 en fase-2 geverifieerd met deze opdracht:

Vertoon crypto ikev2 sa

> show crypto ikev2 sa

IKEv2 SAs:

Session-id:4, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

9528731 172.16.100.20/500 192.168.200.10/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/118 sec

Child sa: local selector 10.10.113.0/0 - 10.10.113.255/65535

remote selector 10.10.110.0/0 - 10.10.110.255/65535

ESP spi in/out: 0x66be357d/0xb74c8753

Probleemoplossing en debug

Aanvankelijke connectiviteitsproblemen

Bij het bouwen van een VPN zijn er twee partijen die onderhandelen over de tunnel. Daarom is het het beste om beide kanten van het gesprek te krijgen wanneer u problemen oplost elk type tunnelfout. Een gedetailleerde gids over hoe te zuiveren IKEv2 tunnels kan hier worden gevonden: Hoe te zuiveren IKEv2 VPNs

De meest voorkomende oorzaak van tunneluitval is een connectiviteitsprobleem. De beste manier om dit te bepalen is pakketopnamen op het apparaat te nemen. Gebruik deze opdracht om pakketopnamen op het apparaat te nemen:

Capture capout interface outside match ip host 172.16.100.20 host 192.168.200.10

Zodra de opname op zijn plaats is, probeer verkeer via VPN te verzenden en controleer op bidirectioneel verkeer in de pakketopname.

Herzie de pakketopname met deze opdracht:

afdekplaat tonen

firepower# show cap capout

4 packets captured

1: 11:51:12.059628 172.16.100.20.500 > 192.168.200.10.500: udp 690

2: 11:51:12.065243 192.168.200.10.500 > 172.16.100.20.500: udp 619

3: 11:51:12.066692 172.16.100.20.500 > 192.168.200.10.500: udp 288

4: 11:51:12.069835 192.168.200.10.500 > 172.16.100.20.500: udp 240

Verkeerspecifieke problemen

Veelvoorkomende verkeersproblemen die u ervaart zijn:

- Problemen met routing achter de FTD — intern netwerk dat geen pakketten kan routeren naar de toegewezen IP-adressen en VPN-clients.

- Toegangscontrolelijsten die verkeer blokkeren.

- Netwerkadresomzetting wordt niet overgeslagen voor VPN-verkeer.

Voor meer informatie over VPN’s op de FTD die wordt beheerd door FMC, vindt u hier de volledige configuratiehandleiding: FTD beheerd door FMC-configuratiegids

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

17-Dec-2024 |

Bijgewerkte inleiding tot vereisten voor naleving van Cisco-vereistenProofread en opgemaakt om aan standaarden te voldoen |

1.0 |

04-May-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Cameron SchaefferCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback