Inleiding

Dit document beschrijft de configuratie om een statische NAT uit te voeren van de servicekant VRF naar de transport-VRF op een Cisco IOS-XE SD-WAN router.

Voorwaarden

Cisco IOS-XE SD-WAN-apparaten op versie 17.2.1 of hoger moeten worden gebruikt.

Aanbevelingen

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco softwaregedefinieerde Wide Area Network (SD-WAN)

- Netwerkadresomzetting (NAT)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrond

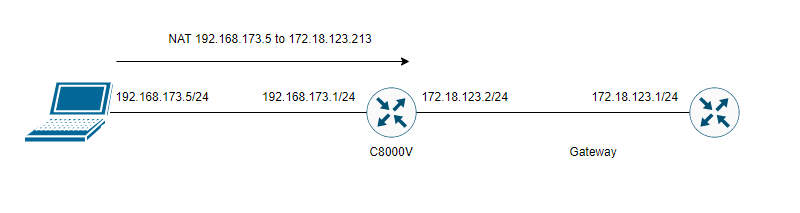

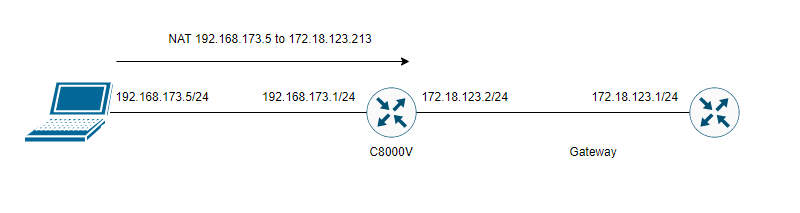

Om de Dienst te vormen om Statische NAT te vervoeren die in dit document wordt beschreven, wordt deze topologie gebruikt.

Configuratie

Deze configuratie kan worden uitgevoerd via de router CLI of via een vManager CLI Add-On-sjabloon.

NAT-overbelastingsconfiguratie is vereist

ip nat inside source list nat-dia-vpn-hop-access-list interface <WAN Interface> overload

Een statische NAT-verklaring configureren

ip nat inside source static <inside local IP of server> <inside global IP of server> vrf <vrf server is in> egress-interface <WAN Interface>

Configureer een route in Virtual Routing and Forwarding (VRF) die verkeer terugbrengt naar de wereldwijde VRF voor uitgaand verkeer

ip nat route vrf <vrf of server> <inside global IP of server> 255.255.255.255 global

NAT op de interface inschakelen:

interface

ip nat outside

Voorbeeldconfiguratie:

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet1 overload

ip nat inside source static 192.168.173.5 172.18.123.213 vrf 10 egress-interface GigabitEthernet1

ip nat route vrf 10 172.18.123.213 255.255.255.255 global

interface GigabitEthernet1

ip nat outside

Verificatie

Zodra de configuratie is voltooid, kan de functionaliteit worden geverifieerd met de opdracht toont ip Nat-vertalingen.

cEdge#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.18.123.213 192.168.173.5 --- ---

tcp 172.18.123.213:22 192.168.173.5:22 172.18.123.224:50708 172.18.123.224:50708

tcp 172.18.123.213:53496 192.168.173.5:53496 10.165.200.226:443 10.165.200.226:443

In de output hierboven, wordt gezien dat er nu succesvolle NAT vertalingen op de router zijn. Om te testen, werd een ssh sessie uitgevoerd naar de PC zelf van een ander apparaat in het transport vrf.

Feedback

Feedback