Inleiding

In dit document wordt beschreven hoe u op Radius- en TACACS-gebaseerde gebruikersverificatie en -autorisatie voor vEdge en controllers met ISE kunt configureren.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Voor de demonstratie wordt ISE versie 2.6 gebruikt. vEdge-cloud en controllers met versie 19.2.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

De Viptela-software biedt drie vaste gebruikersgroepnamen: basis, netadmin, en operator. U moet de gebruiker aan ten minste één groep toewijzen. De standaardgebruiker TACACS/Radius wordt automatisch in de basisgroep geplaatst.

Radius-gebaseerde gebruikersverificatie en -autorisatie voor vEdge en controllers

Stap 1. Maak een Viptela radius woordenboek voor ISE. Om dit te doen, maakt u een tekstbestand met de inhoud:

# -*- text -*-

#

# dictionary.viptela

#

#

# Version: $Id$

#

VENDOR Viptela 41916

BEGIN-VENDOR Viptela

ATTRIBUTE Viptela-Group-Name 1 string

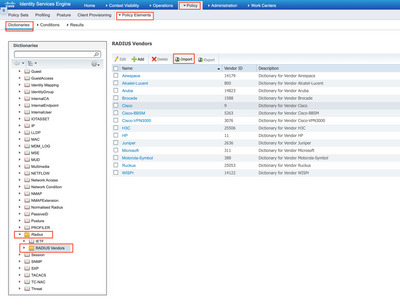

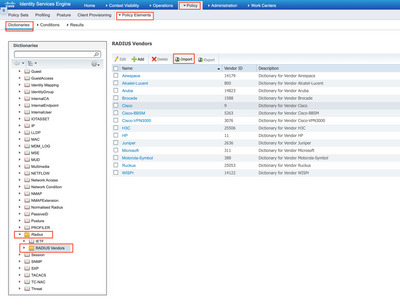

Stap 2. Upload woordenboek naar ISE. Ga hiervoor naar Policy > Policy Elements > Woordenboeken. Navigeer vanuit de lijst met woordenboeken naar RADIUS > RADIUS-leveranciers en klik vervolgens op Importeren zoals aangegeven op de afbeelding.

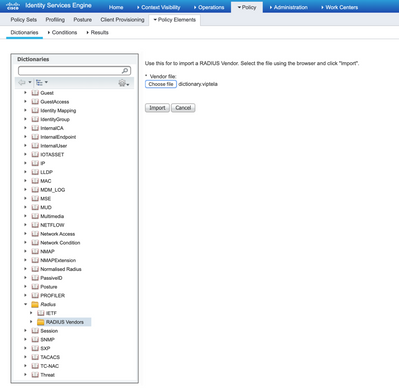

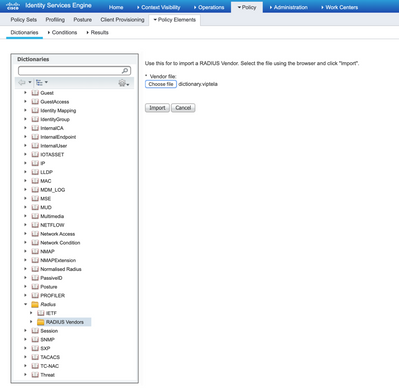

Upload het bestand dat u in stap 1 hebt gemaakt.

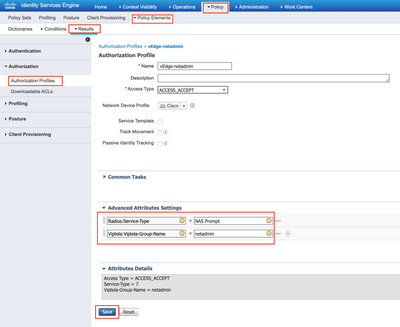

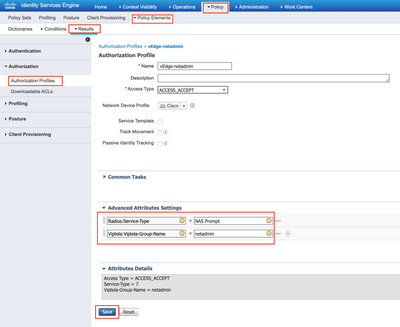

Stap 3. Maak een autorisatieprofiel. In deze stap kent het RADIUS-autorisatieprofiel bijvoorbeeld netadmin-voorrangsniveau toe aan een geverifieerde gebruiker. Hiervoor navigeer je naar Policy > Policy Elements > Authorisation Profiles en specificeer je twee geavanceerde attributen zoals in de afbeelding.

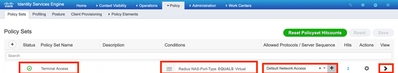

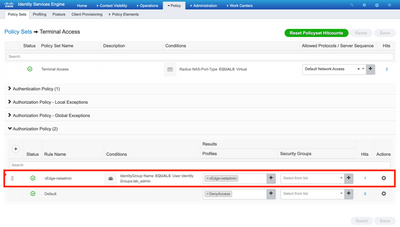

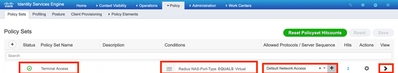

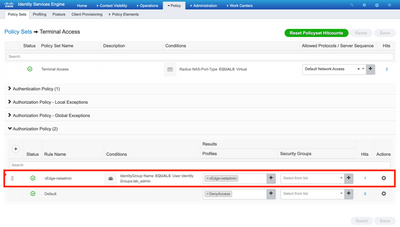

Stap 4. Afhankelijk van uw daadwerkelijke opstelling, kan uw Reeks van het Beleid verschillend kijken. Ten behoeve van de demonstratie in dit artikel wordt de Beleidsvermelding Terminal Access gemaakt zoals in de afbeelding.

Klik op > en het volgende scherm wordt weergegeven zoals in de afbeelding.

Dit beleid past op gebruikersgroep lab_admin en wijst een autorisatieprofiel toe dat in Stap 3 is gemaakt.

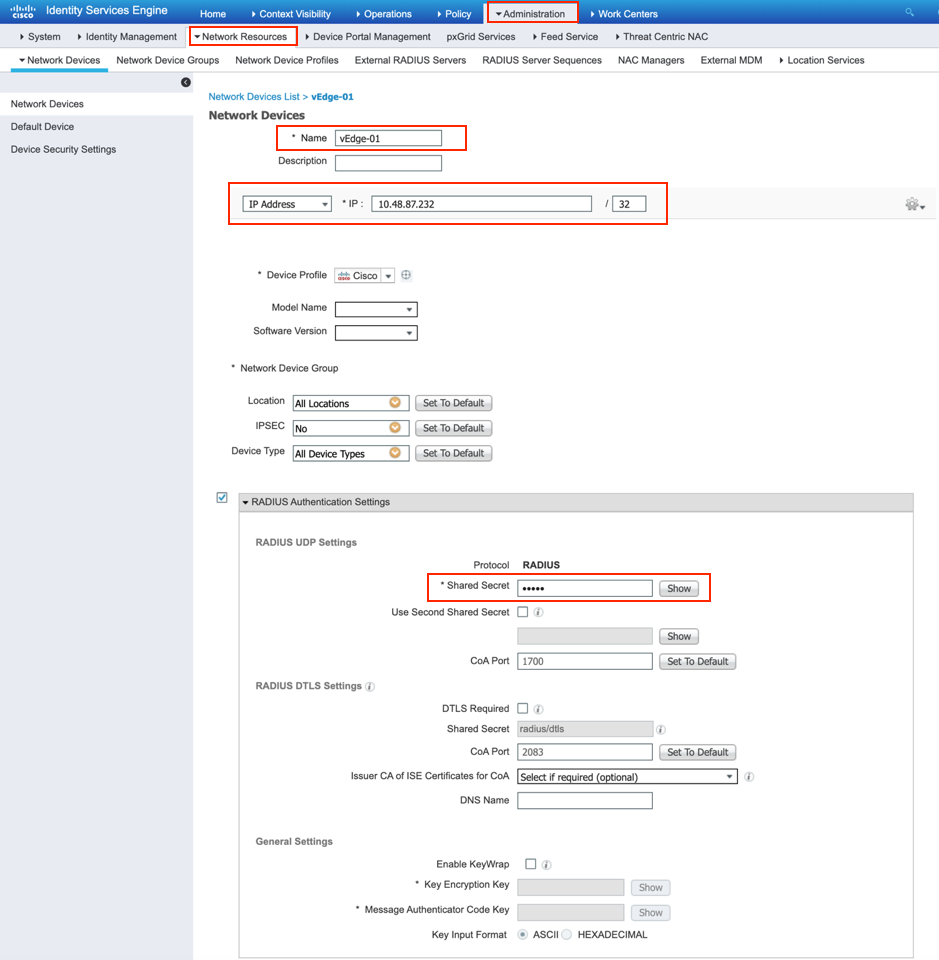

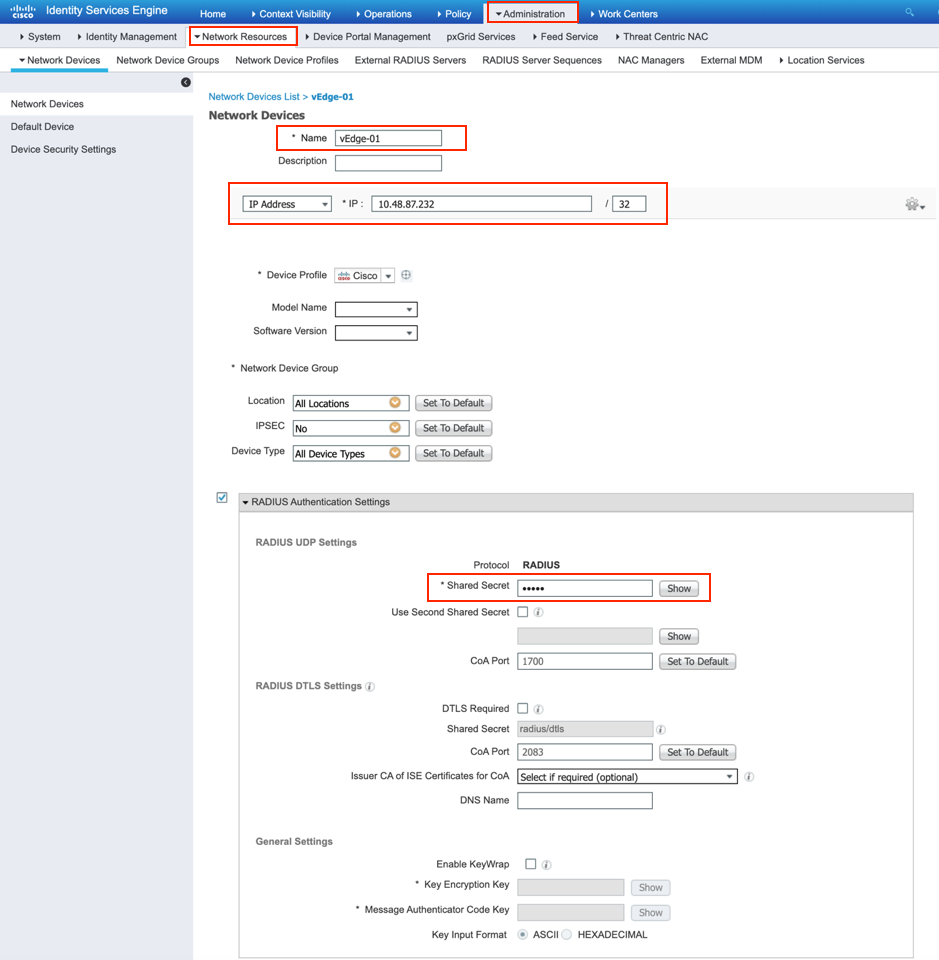

Stap 5. Definieer NAS (vEdge router of controller) zoals in de afbeelding.

Stap 6. Configureer vEdge/controller.

system

aaa

auth-order radius local

radius

server 10.48.87.210

vpn 512

key cisco

exit

!

!

Stap 7. Verificatie. Log in op vEdge en controleer of de netwerkbeheergroep is toegewezen aan de externe gebruiker.

vEdgeCloud1# show users

AUTH

SESSION USER CONTEXT FROM PROTO GROUP LOGIN TIME

---------------------------------------------------------------------------------------

33472 ekhabaro cli 10.149.4.155 ssh netadmin 2020-03-09T18:39:40+00:00

Op TACACS gebaseerde gebruikersverificatie en -autorisatie voor vEdge en controllers

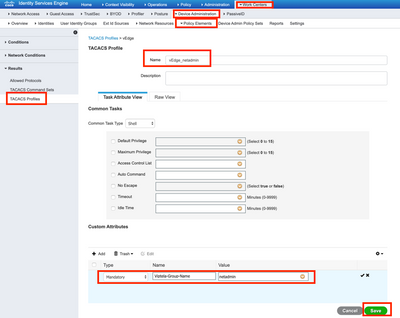

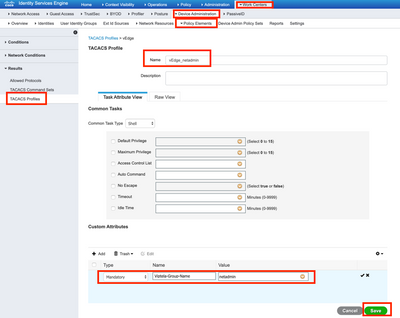

Stap 1. Maak een TACACS-profiel. In deze stap wordt het gemaakte TACACS-profiel bijvoorbeeld aan een geverifieerde gebruiker toegewezen op het niveau van de netadmin-rechten.

- Selecteer Verplicht in de sectie Aangepaste kenmerken om de eigenschap toe te voegen als:

| Type |

Naam |

Waarde |

| Verplicht |

Naam Viptela-groep |

netadmin |

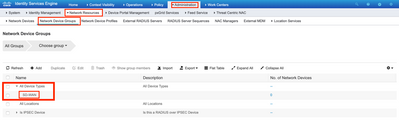

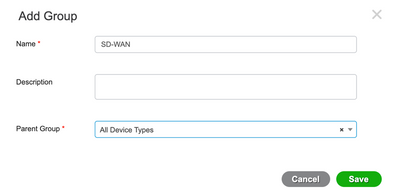

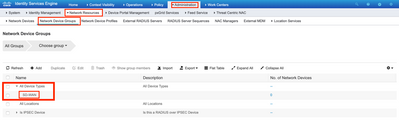

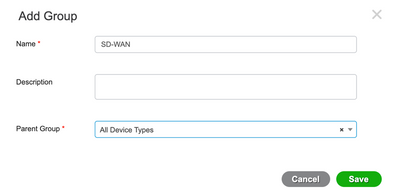

Stap 2. Maak een apparaatgroep voor SD-WAN.

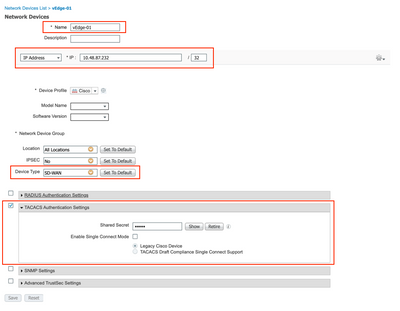

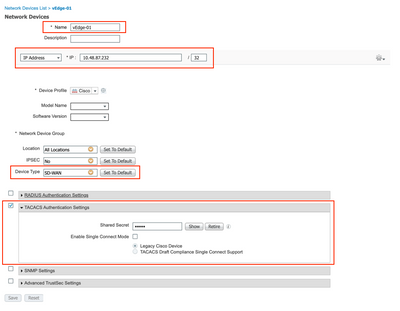

Stap 3. Configureer het apparaat en wijs het toe aan de SD-WAN apparaatgroep:

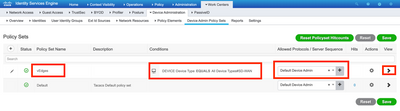

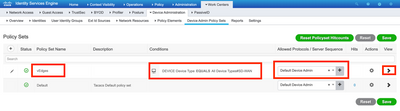

Stap 4. Bepaal het beleid voor apparaatbeheer.

Afhankelijk van uw daadwerkelijke opstelling, kan uw Reeks van het Beleid verschillend kijken. Ten behoeve van de demonstratie in dit document, wordt het Beleid gecreëerd.

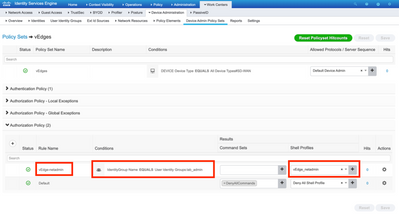

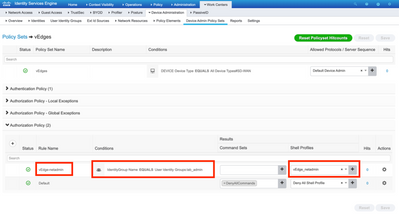

Klik op > en het volgende scherm verschijnt zoals in deze afbeelding. Dit beleid past op basis van het apparaattype SD-WAN aan en wijst het Shell-profiel toe dat in stap 1 wordt gemaakt.

Stap 5. vEdge configureren:

system

aaa

auth-order tacacs local

!

tacacs

server 10.48.87.210

vpn 512

key cisco

exit

!

!

Stap 6. Verificatie. Aanmelden bij vEdge en zorgen dat de netwerkbeheergroep is toegewezen aan de externe gebruiker:

vEdgeCloud1# show users

AUTH

SESSION USER CONTEXT FROM PROTO GROUP LOGIN TIME

---------------------------------------------------------------------------------------

33472 ekhabaro cli 10.149.4.155 ssh netadmin 2020-03-09T18:39:40+00:00

Stap 5. vEdge configureren:

Stap 5. vEdge configureren:

Stap 5. vEdge configureren:

Gerelateerde informatie

- Implementatiegids voor apparaatbeheer van Cisco ISE-apparaten: https://community.cisco.com/t5/security-documents/cisco-ise-device-administration-prescriptive-deployment-guide/ta-p/3738365#toc-hId-298630973

- Gebruikerstoegang en verificatie configureren:

Feedback

Feedback