ACL configureren om verkeer op randen te blokkeren/matchen met vManager-beleid

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft het proces om in een cEdge te blokkeren/matchen met een gelokaliseerd beleid en een toegangscontrolelijst (ACL).

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- Cisco softwaregedefinieerde Wide Area Network (SD-WAN)

- Cisco vManager

- cEdge Command Line Interface (CLI)

Gebruikte componenten

Dit document is gebaseerd op deze software- en hardwareversies:

- c800v versie 17.3.3

- vManager versie 20.6.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrond

Er zijn verschillende scenario's die een lokale methode vereisen om verkeer te blokkeren, toe te laten of aan te passen. Elke methode controleert toegang tot de router of zorgt ervoor dat de pakketten aan het apparaat aankomen en verwerkt worden.

cEdge-routers bieden de mogelijkheid om een gelokaliseerd beleid via CLI of vManager te configureren om aan de verkeersomstandigheden te voldoen en een actie te definiëren.

Dit zijn enkele voorbeelden van plaatselijke beleidskenmerken:

Overeenkomstige voorwaarden:

- Gedifferentieerde services codepunt (DSCP)

- PacketLengte

- Protocol

- Prefix van brongegevens

- Bronpoort

- Prefix van doelgegevens

- Doelpoort

Acties:

- accepteren

- Extra: teller, DSCP, logboeken, nexthop, spiegellijst, klasse, policer

- Afwijzing

- Extra: teller, logboek

Configureren

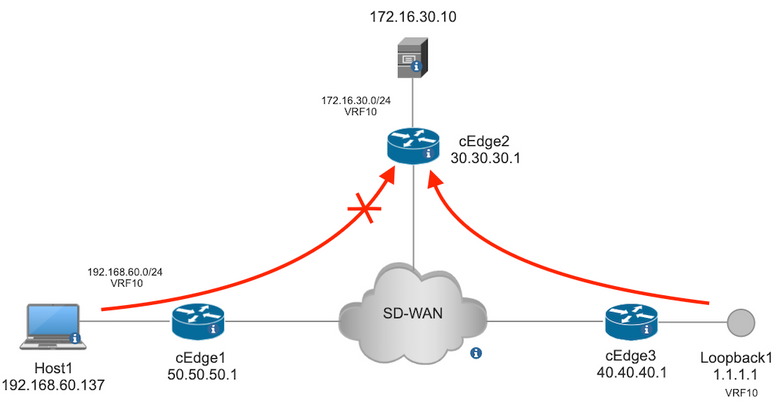

Netwerkdiagram

Bij dit voorbeeld is het de bedoeling om verkeer van netwerk 192.168.20.0/24 in cEdge2 op uitgaande basis te blokkeren en ICMP toe te staan vanuit cEdge3 loopback-interface.

Ping-verificatie van host1 naar server in cEdge2.

[Host2 ~]$ ping -I eth1 -c 5 172.16.30.10

PING 172.16.30.10 (172.16.30.10) from 192.168.60.137 eth1: 56(84) bytes of data.

64 bytes from 172.16.30.10: icmp_seq=1 ttl=253 time=20.6 ms

64 bytes from 172.16.30.10: icmp_seq=2 ttl=253 time=20.5 ms

64 bytes from 172.16.30.10: icmp_seq=3 ttl=253 time=20.5 ms

64 bytes from 172.16.30.10: icmp_seq=4 ttl=253 time=20.5 ms

64 bytes from 172.16.30.10: icmp_seq=5 ttl=253 time=20.5 ms

--- 172.16.30.10 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4006ms

rtt min/avg/max/mdev = 20.527/20.582/20.669/0.137 ms

Pingel verificatie van cEdge3 naar server in cEdge2.

cEdge3# ping vrf 10 172.16.30.10 source loopback 1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.30.10, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 72/73/76 ms

Voorwaarden:

- cEdge2 moet een apparaatsjabloon hebben aangesloten.

- Alle cEdges moeten besturingverbindingen actief hebben.

- Alle cEdges moeten Bidirectionele Forwarding Detection (BFD)-sessies actief hebben.

- Alle interfaces moeten over Overlay Management Protocol (OMP)-routes beschikken om de VPN10-zijnetwerken te bereiken.

Configuraties

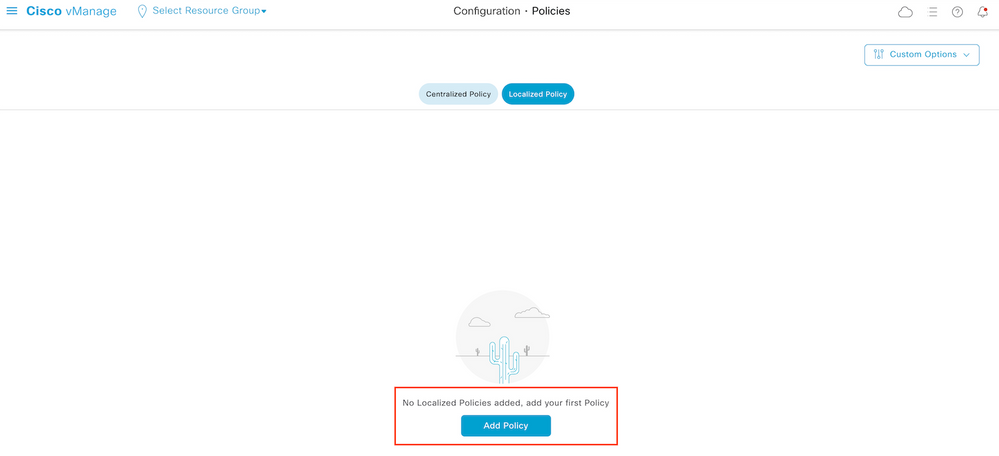

Stap 1. Voeg het lokale beleid toe.

Navigeer in Cisco vManager naar Configuration > Policies > Localized Policy. Klik Add Policy

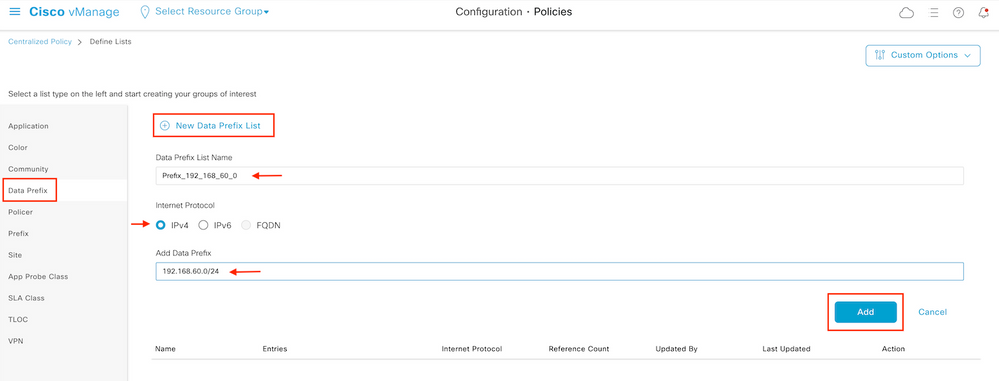

Stap 2. Maak belangengroepen voor de beoogde match.

Klik Data Prefix in het linkermenu en selecteer New Data Prefix List.

Geef een naam aan de overeenkomende voorwaarde, definieer het Internet-protocol en voeg een gegevensprefix toe.

Klik Add en vervolgens Next tot Configure Access Control List wordt weergegeven.

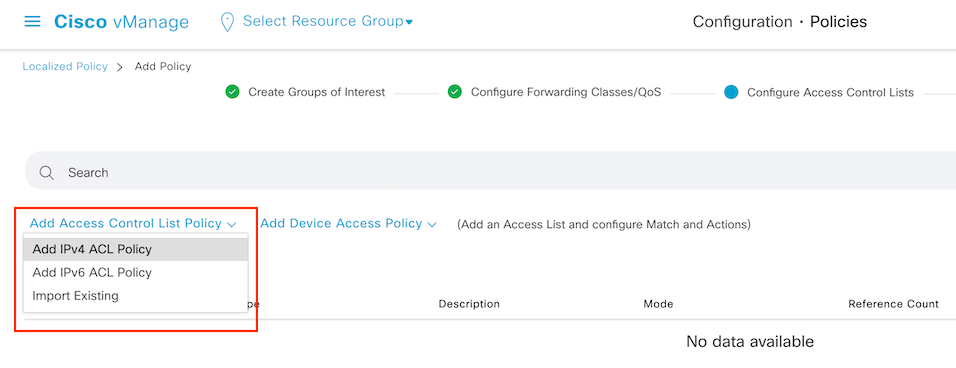

Stap 3. Maak de toegangslijst om de matchvoorwaarde toe te passen.

Kiezen Add IPv4 ACL Policy van de Add Access Control List Policy vervolgkeuzemenu.

Opmerking: Dit document is gebaseerd op het beleid van de toegangscontrolelijst en moet niet met een beleid van de apparatentoegang worden verward. Het beleid voor apparaattoegang werkt alleen in het controleplan voor lokale services zoals Simple Network Management Protocol (SNMP) en Secure Socket Shell (SSH), terwijl het beleid voor de toegangscontrolelijst flexibel is voor verschillende services en overeenkomende voorwaarden.

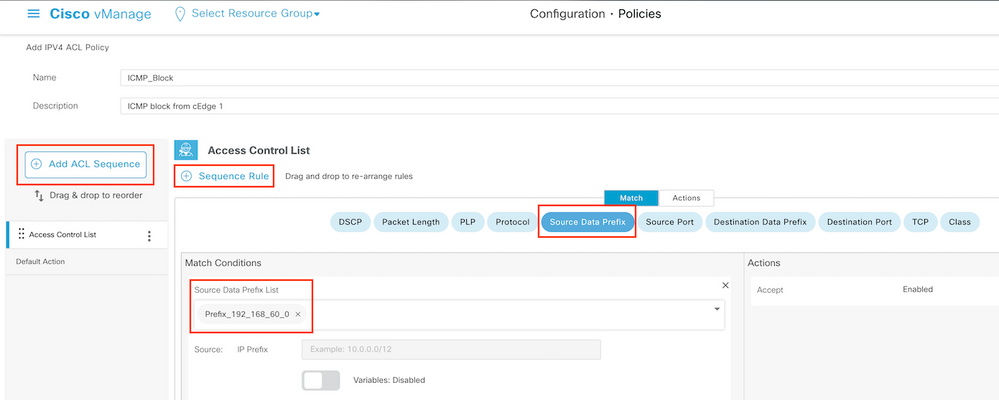

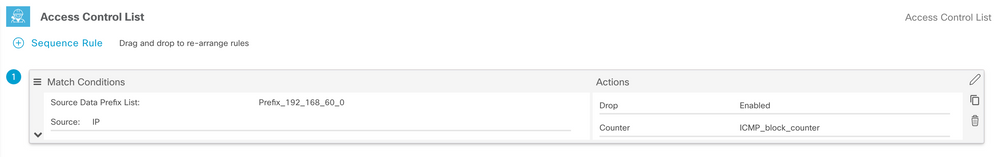

Stap 4. Definieer de ACL-reeks

Geef in het configuratiescherm van de ACL de naam van de ACL en geef een beschrijving op. Klik Add ACL Sequence en vervolgens Sequence Rule.

Selecteer in het menu Overeenkomstige voorwaarden de optie Source Data Prefix en kies vervolgens de prefixlijst met gegevens uit de Source Data Prefix List vervolgkeuzelijst.

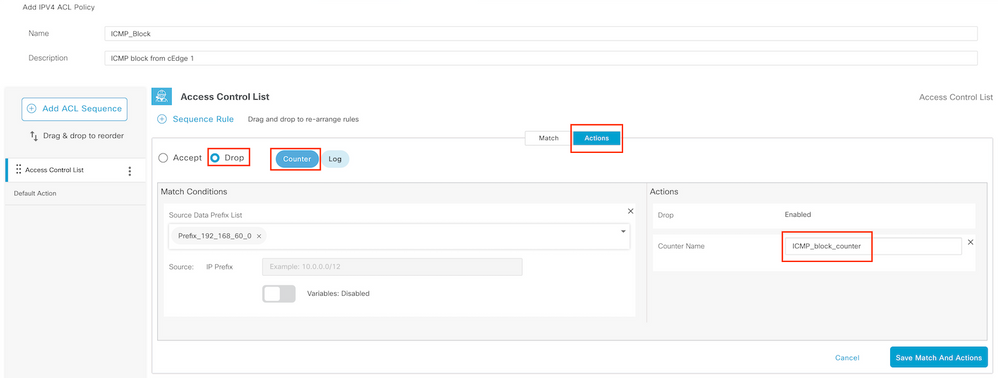

Stap 5. Bepaal de actie voor de opeenvolging en noem het

Navigeer naar Action selecteren Drop, en klik op Save Match en Actions.

Opmerking: Deze actie is uitsluitend gekoppeld aan de sequentie zelf, niet aan het volledige lokale beleid.

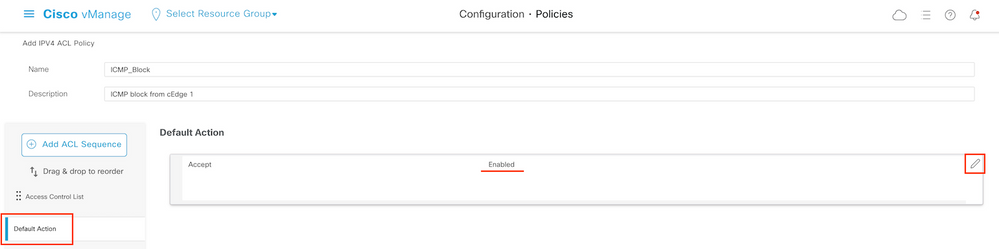

Stap 6. Selecteer in het linkermenu Default Action ,klikken Edit, en kiezen Accept.

Opmerking: Deze standaardactie is aan het eind van het gelokaliseerde beleid. Gebruik de drop niet, anders kan al het verkeer worden beïnvloed en een netwerkstroomonderbreking veroorzaken.

Klik Save Access Control List Policy.

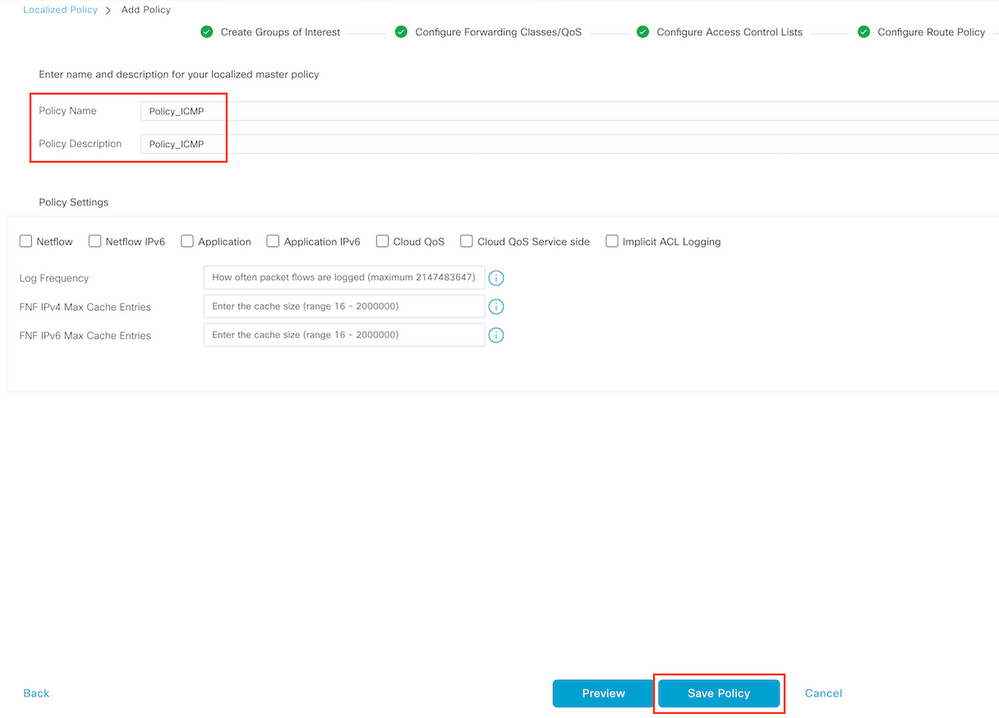

Stap 7. Geef het beleid een naam

Klik Next tot Policy Overview en noem het. Laat de andere waarden leeg. Klik Save Policy

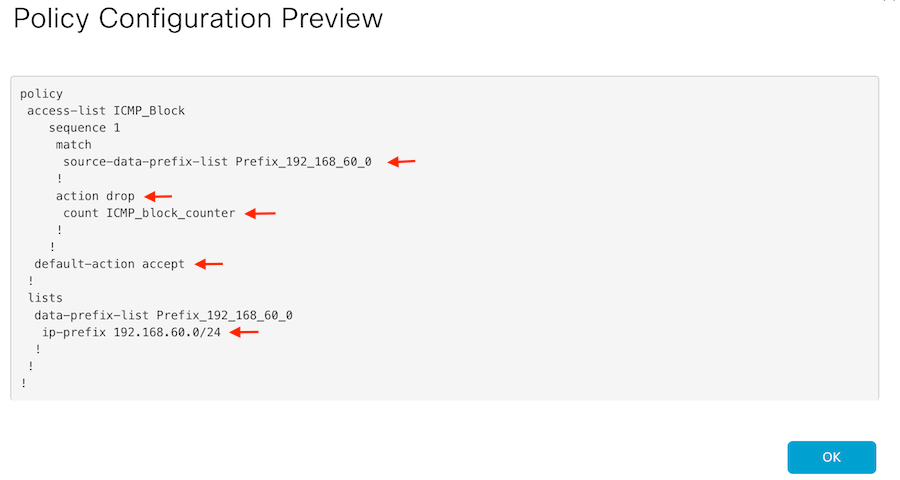

Om er zeker van te zijn dat het beleid correct is, klikt u op Preview.

Controleer of de volgorde en elementen in het beleid juist zijn.

Kopieert de ACL-naam. Dit is een verdere stap.

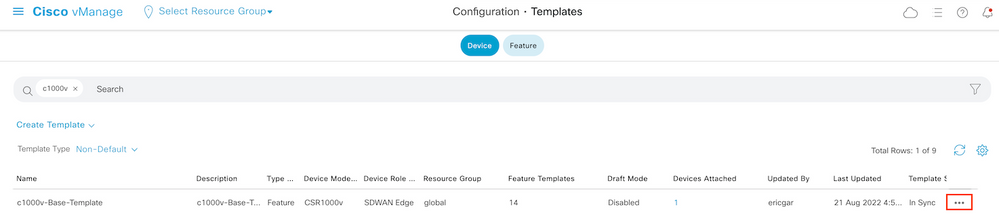

Stap 8. Associeer het gelokaliseerde beleid met het apparatenmalplaatje.

Bepaal de plaats van het apparatenmalplaatje in bijlage aan de router, klik de drie punten, en klik Edit.

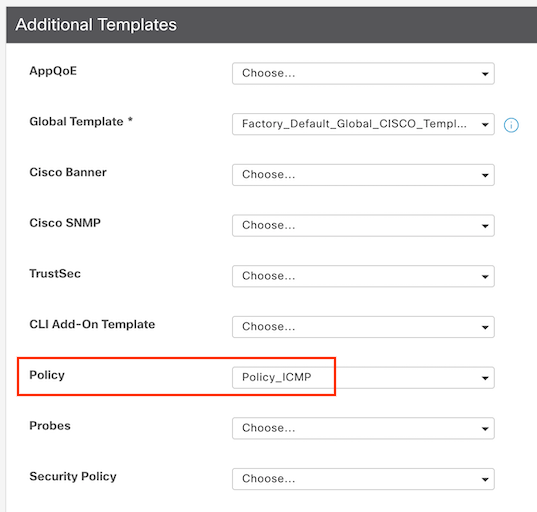

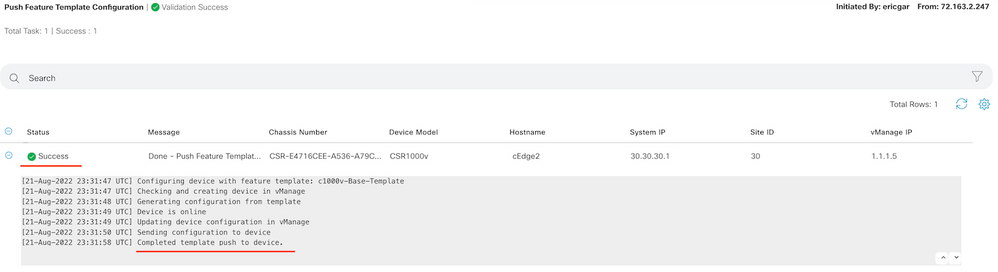

Kiezen Additional Templates en voeg het gelokaliseerde beleid toe aan het beleidsveld en klik op Update > Next > Configure Devices om de configuratie naar de cEdge te duwen.

Opmerking: Op dit punt bouwt vManager de ACL op basis van het gemaakte beleid en drukt de wijzigingen in de cEdge, hoewel deze niet aan enige interface is gekoppeld. Daarom heeft het geen effect op de verkeersstroom.

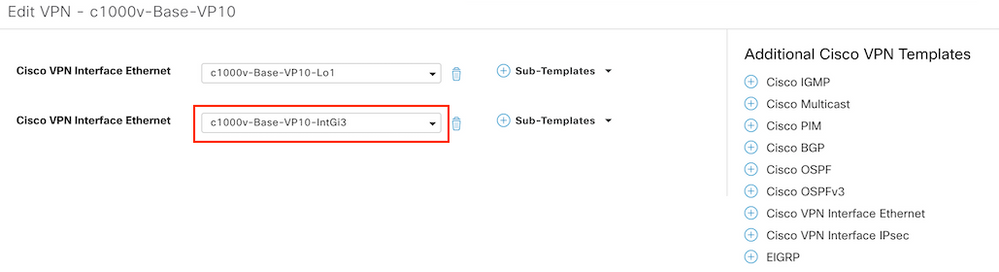

Stap 9. Identificeer het eigenschapmalplaatje van de interface waar het bedoeld is om de actie op het verkeer in het apparatenmalplaatje toe te passen.

Het is belangrijk om van het eigenschapmalplaatje de plaats te bepalen waar het verkeer moet worden geblokkeerd.

In dit voorbeeld behoort de Gigabit Ethernet3-interface tot Virtual Private Network 3 (Virtual Forwarding Network 3).

Navigeer naar VPN-sectie voor service en klik op Edit om toegang te krijgen tot de VPN-sjablonen.

In dit voorbeeld is de Gigabit Ethernet3-interface voorzien van c1000v-Base-VP10-IntGi3 functiesjabloon in bijlage.

Stap 10. Associeer de ACL-naam met de interface.

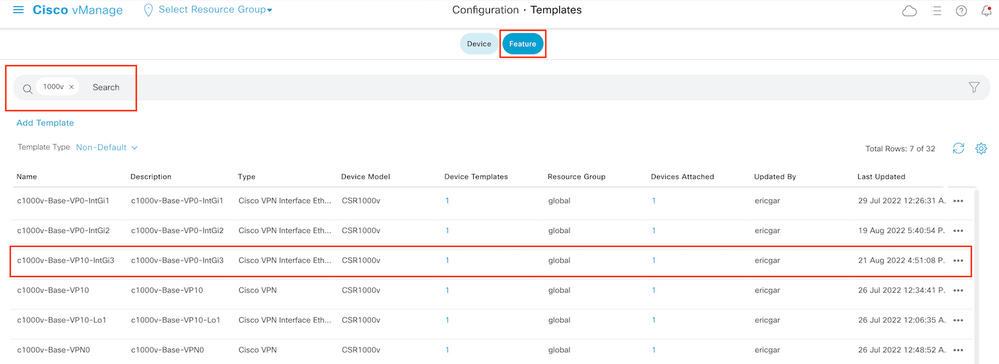

Navigeer naar Configuration > Templates > Feature. Filter de sjablonen en klik Edit

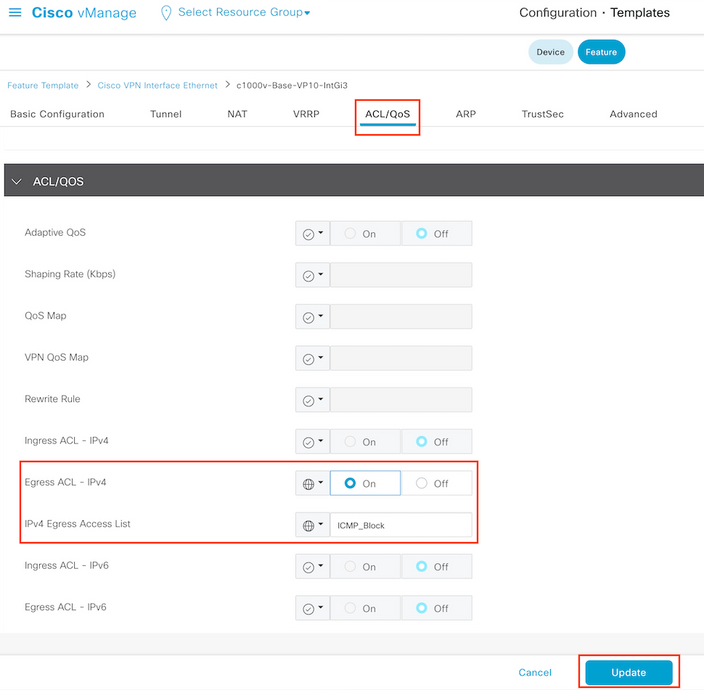

Klik ACL/QoS en de richting van het verkeer instellen om te blokkeren. Schrijf de ACL-naam die in stap 7 is gekopieerd. Klik op Update en druk op de veranderingen.

Opmerking: dit proces voor het maken van gelokaliseerd beleid werkt ook voor vEdge-servers omdat de beleidsstructuur van vManager voor beide architecturen hetzelfde is. Het verschillende deel wordt gegeven door het apparaatsjabloon dat een configuratiestructuur maakt die compatibel is met cEdge of vEdge.

Verifiëren

Stap 1. Controleer de configuraties correct in de router

cEdge2# show sdwan running-config policy

policy

lists

data-prefix-list Prefix_192_168_60_0 <<<<<<<<<

ip-prefix 192.168.60.0/24 <<<<<<<<<

!

!

access-list ICMP_Block

sequence 1

match

source-data-prefix-list Prefix_192_168_60_0 <<<<<<<<<

!

action drop <<<<<<<<<

count ICMP_block_counter <<<<<<<<<

!

!

default-action accept <<<<<<<<<

!

!

cEdge2# show sdwan running-config sdwan | section interface GigabitEthernet3

interface GigabitEthernet3

access-list ICMP_Block out

Stap 2. Verzend 5 ping-berichten naar de server in cEdge2 vanaf Host1 dat in een servicenetwerk van cEdge1 is

[Host1 ~]$ ping -I eth1 -c 5 172.16.30.10

PING 172.16.30.10 (172.16.30.10) from 192.168.60.137 eth1: 56(84) bytes of data.

--- 172.16.30.10 ping statistics ---

5 packets transmitted, 0 received, 100% packet loss, time 4088ms

Opmerking: In dit voorbeeld is host1 een Linux machine. "-I" staat voor de interfaces waar de ping de router verlaat en "-c" staat voor het aantal ping-berichten.

Stap 3. Controleer vanuit cEdge2 de ACL-tellers

cEdge2# show sdwan policy access-list-counters

NAME COUNTER NAME PACKETS BYTES

------------------------------------------------------------------------------

ICMP_Block ICMP_block_counter 5 610

default_action_count 0 0

De teller kwam overeen met vijf (5) pakketten die van netwerk 192.168.60.0/24 kwamen, zoals bepaald in het beleid.

Stap 4. Verzend vanuit cEdge3 4 ping-berichten naar server 172.16.30.10

cEdge3# ping vrf 10 172.16.30.10 source loopback 1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.30.10, timeout is 2 seconds:

Packet sent with a source address of 1.1.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 72/76/88 ms

De pakketten gingen door de router aan de server over omdat het netwerk verschillend is (in dit geval is 1.1.1.1/32) en er is geen passende voorwaarde voor het in het beleid.

Stap 5. Controleer de ACL-tellers in cEdge2 opnieuw.

cEdge2# show sdwan policy access-list-counters

NAME COUNTER NAME PACKETS BYTES

------------------------------------------------------------------------------

ICMP_Block ICMP_block_counter 5 610

default_action_count 5 690

De teller van default_action_count nam toe met de 5 pakketten die door cEdge3 verzonden werden.

Om tellers te wissen, voert u clear sdwan policy access-list uit.

Opdrachten voor verificatie in vEdge

show running-config policy

show running-config

show policy access-list-counters

clear policy access-list

Problemen oplossen

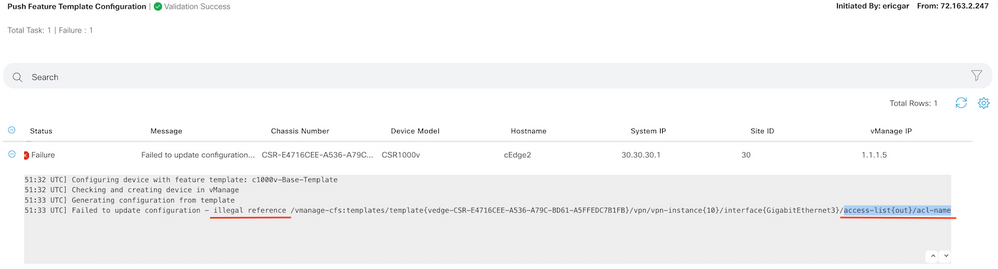

Fout: Ongeldige verwijzing naar de ACL-naam in de interface

Het beleid dat ACL bevat moet eerst aan het apparatenmalplaatje worden vastgemaakt. Daarna, kan de ACL naam in het malplaatje van het eigenschapapparaat van de interface worden gespecificeerd.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

26-Aug-2022 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Eric Garcia

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback